Похожие презентации:

Проблемы защиты конфиденциальных данных пользователей

1.

Волошиной Анастасии Вячеславовны,студентки 1 курса,

группы 19-СПО-Т-02

специальности 43.02.10 туризм очной формы обучения

2.

Внаше

время

информационных

технологий

проблема

конфиденциальных данных очень важна для всех людей во всех сферах

деятельности, так как многие подвергались взлому или утечки

конфиденциальной информации, и не все знают, как защитить свои

данные.

3.

ВведениеАктуальность темы заключается в том, что с развитием информационных

технологий проблема конфиденциальности и конфиденциальной информации

приобретает большую значимость в обществе.

Цель – ознакомиться с основными источниками конфиденциальной информации и о

способах её защиты.

Задачи:

- вспомнить основные понятия об информации

- изучить сведения о конфиденциальности

- ознакомиться с разновидностями угроз

-исследовать понятия о защите информации

4.

ИнформацияИнформация - это все сведения об окружающем

мире, которые воспринимаются живыми

организмами и различными устройствами.

5.

Виды информацииПо форме

представления:

По способу

восприятия:

-числовая

- зрительная

- вкусовая

- слуховая

- обонятельная

- тактильная

- текстовая

- звуковая

- графическая

-комбинированная

По общественному

значению:

- массовая

- личная

- конфиденциальна

- эстетическая

6.

Конфиденциальность - необходимость предотвращенияразглашения, утечки какой-либо информации.

Конфиденциальная информация — информация,

являющаяся конфиденциальной, то есть

«доверительной, не подлежащей огласке, секретной»;

это понятие равнозначно с

понятиями тайны или секрета.

7.

Персональные данныеФЗ «О персональных данных» называет так сведения,

позволяющие идентифицировать человека (пользователя

Интернета). Это фамилия, имя, отчество, полная дата рождения,

место жительства, серия и номер паспорта, место работы. А вот

пароль от Интернет-аккаунта к персональным данным не

относится, поскольку личность пользователя не идентифицирует.

Проконсультироваться относительно организации

индивидуальной защиты личных данных стоит с

сотрудниками компаний, специализирующихся на оказании

услуг в данной отрасли. Также существует список общих

рекомендаций, позволяющих защитить личные сведения

самостоятельно

8.

Пользуются персональными данными не только дляустановления личности, но и для мошенничества.

Отсутствие защиты персональных данных провоцирует

утечку и попадание информации в руки мошенников.

Чаще всего встречаются:

подмена данных для выполнения определенных действий.

Благодаря известным персональным данным, можно

завести фейковый аккаунт в соцсети или провести

мошенническую операцию;

получение финансовых данных пользователя: номеров

кредиток, электронных кошельков, аккаунтов платных

онлайн-игр. Для открытия доступа к денежным средствам

требуется знание личных данных;

удаление персональных данных. Уничтожение личной

информации пользователей блокирует работу сервиса, а

полученная информация используется в преступных

целях.

9.

К сведениям конфиденциальногохарактера относят:

• Сведения о фактах, событиях и обстоятельствах

частной жизни гражданина

Сведения, составляющие тайну следствия и

судопроизводства

Служебные сведения

Сведения, связанные с профессиональной

деятельностью

Сведения, связанные с коммерческой

деятельностью

Сведения о сущности изобретения

10.

Несанкционированный доступНесанкционированный доступ - это

преднамеренное противоправное овладение

конфиденциальной информации лицом, не

имеющим права доступа к охраняемым сведениям.

11.

Разновидности несанкционированногоиспользования информационных

ресурсов

Несанкционированное использование

информационных

Ошибочное использование информационных

ресурсов

Несанкционированный обмен информацией

между абонентами

Отказ от информации состоит

Нарушение информационного обслуживания

12.

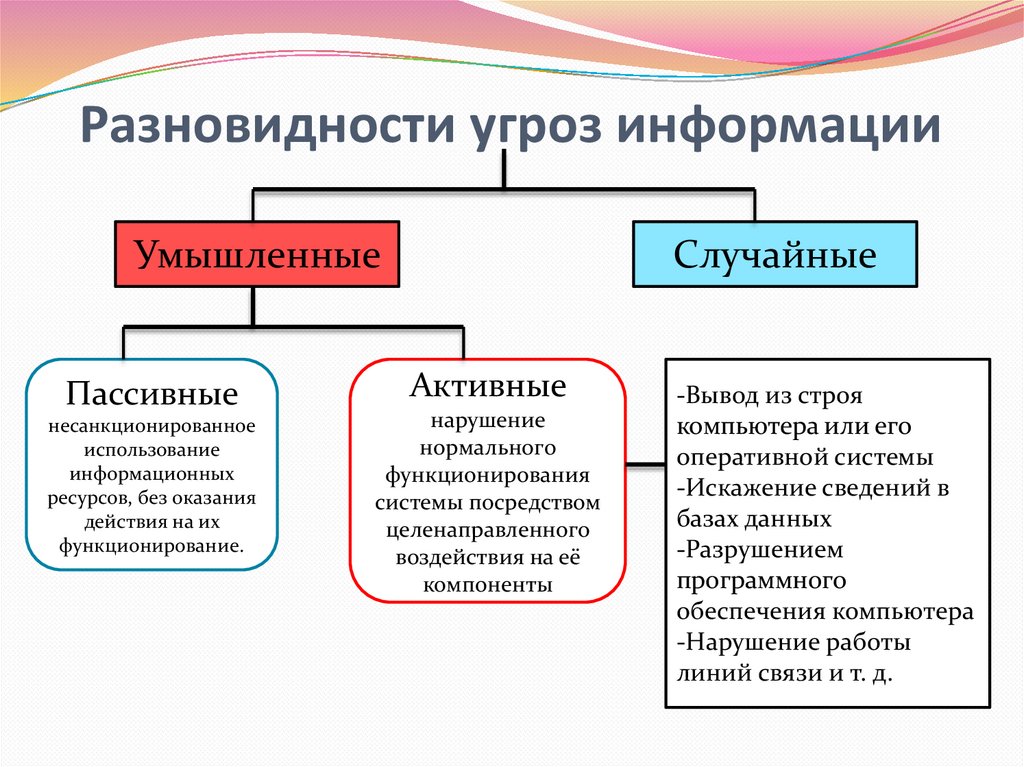

Разновидности угроз информацииУмышленные

Пассивные

несанкционированное

использование

информационных

ресурсов, без оказания

действия на их

функционирование.

Случайные

Активные

нарушение

нормального

функционирования

системы посредством

целенаправленного

воздействия на её

компоненты

-Вывод из строя

компьютера или его

оперативной системы

-Искажение сведений в

базах данных

-Разрушением

программного

обеспечения компьютера

-Нарушение работы

линий связи и т. д.

13.

К основным угрозам безопасности информацииотносят:

утечку конфиденциальной информации;

несанкционированное использование информационных

ресурсов;

компрометацию информации;

ошибочное использование информационных ресурсов;

несанкционированный обмен информацией между абонентами;

отказ от информации;

нарушение информационного обслуживания;

незаконное использование привилегий.

14.

Вредоносные программы:Логические бомбы

Вирус

Червь

Захватчик паролей

Компроментация информации

Троянский конь

15.

Фи́шинг — вид интернет-мошенничества, целью которогоявляется получение доступа к конфиденциальным

данным пользователей— логинам и паролям. Это

достигается путём проведения массовых

рассылок электронных писем. В письме часто содержится

прямая ссылка на сайт, внешне неотличимый от

настоящего. Когда пользователь попадает на поддельную

страницу, мошенники пытаются побудить пользователя

ввести свои логин и пароль, что позволяет мошенникам

получить доступ к аккаунтам и банковским счетам.

16.

Защита информацииПод безопасностью ИС понимается защищенность

системы от случайного или преднамеренного

вмешательства в нормальный процесс ее

функционирования, от попыток хищения

(несанкционированного получения) информации,

модификации или физического разрушения ее

компонентов.

17.

Создание систем информационной безопасностиосновывается на следующих принципах:

Системный подход к построению системы защиты

информации.

Принцип непрерывного развития системы.

Разделение и минимизация полномочий по доступу к

обрабатываемой информации и процедурам

обработки.

Полнота контроля и регистрации попыток

несанкционированного доступа.

Обеспечение надежности системы защиты.

Обеспечение контроля за функционированием

системы защиты.

Обеспечение экономической целесообразности

использования системы защиты.

18.

Выделяют следующие способы защитыинформации.

Правовое обеспечение защиты информации..

Организационное обеспечение защиты информации.

Информационное обеспечение защиты информации.

Техническое обеспечение защиты информации.

Программное обеспечение защиты информации.

Математическое обеспечение защиты информации.

Лингвистическое обеспечение защиты информации.

Нормативно-методическое обеспечение защиты

информации.

19.

Этапы создания системы защиты информацииПервый этап (анализ объектов защиты) в определении того,

что нужно защищать

Второй этап предусматривает выявления угроз

На третьем этапе проводится анализ эффективности

принятых и постоянно действующих подсистем обеспечения

безопасности

На четвертом этапе определяются необходимые меры

защиты.

На пятом этапе руководители формы рассматривают

предложения по всем необходимым мерам безопасности.

Шестой этап состоит в реализации принятых

дополнительных мер безопасности с учетом установленных

приоритетов.

Седьмой этап предполагает контроль и доведение до

персонала фирмы реализуемых мер безопасности.

20.

ЗаключениеПодводя итоги можно сказать, что многие люди подвергаются

взлому или утечки своей конфиденциальной информации. Этот

проект поможет многим уберечь свои данные от

несанкционированного доступа и обеспечить защиту данных.

Таким образом, мы рассмотрели основными источниками

конфиденциальной информации, ознакомились с

разновидностями угроз, которыми может подвергаться ваша

информация, изучили понятия о защите информации,

показывающий знания людей о защите конфиденциальной

информации.

Итог:

Актуальность поставлена

Цель достигнута

Задачи решены.

21.

Список используемых источниковКлепцов М.Я. Информационные системы органов государственного управления. М.: РАГС, 1996.

Мишинин А.И. Теория экономических информационных систем. - М.: Финансы и

статистика, 1999.

Романов А.Н., Одинцов Б.Е. Советующие информационные системы в экономике. М.: ЮНИТИ, 2000.

Семенов М.И. и др. Автоматизированные информационные технологии в

экономике: Учебник для вузов / Под ред. И.Т. Трубилина. - М.: Финансы и

статистика, 1999.

Смирнова Г.Н., Сорокин А.А., Тельнов Ю.Ф. Проектирование экономических

информационных систем: Учебник / Под ред. Ю.Ф. Тельнова. - М.: Финансы и

статистика, 2001.

https://ru.wikipedia.org/wiki/%D0%9A%D0%BE%D0%BD%D1%84%D0%B8%D0%B4

%D0%B5%D0%BD%D1%86%D0%B8%D0%B0%D0%BB%D1%8C%D0%BD%D0%BE%D

1%81%D1%82%D1%8C

https://hr-portal.ru/article/perechen-konfidencialnoy-informacii

https://searchinform.ru/resheniya/biznes-zadachi/zaschita-personalnykhdannykh/realizaciya-zashchity-personalnyh-dannyh/perechen-personalnyh-dannyhpodlezhashchih-zashchite/zaschita-personalnykh-dannykh-v-internete/

Интернет

Интернет