Похожие презентации:

Социальная инженерия

1. Социальная инженерия

Социальнаяинженерия

2.

Сейчас наши девайсы храняточень много информации.

От безобидных заметок

до персональных данных,

секретных файлов и

банковских карт.

3.

Социальная инженерия – метод получениянеобходимого доступа к информации,

основанный на особенностях психологии людей

4. Конечно, сегодня социальную инженерию зачастую используют в интернете для получения закрытой информации или информации, которая

представляет большую ценность.5. Современные социальные инженеры используют свои навыки для повышения результатов в бизнесе и жизни.

6. Все техники социальной инженерии основаны на когнитивных искажениях. Эти ошибки в поведении используются социальными инженерами

Все техники социальной инженерии основаны на когнитивных искажениях.Эти ошибки в поведении используются социальными инженерами

для создания атак, направленных на получение конфиденциальной

информации, часто с согласия жертвы.

Так, одним из простых примеров является ситуация, в которой некий человек

входит в здание компании и вешает на информационном бюро объявление,

выглядящее как официальное, с информацией об изменении телефона

справочной службы интернет-провайдера. Когда сотрудники компании звонят

по этому номеру, злоумышленник может запрашивать личные пароли и

идентификаторы для получения доступа к конфиденциальной информации.

7. ФИШИНГ (англ. phishing, от fishing — рыбная ловля, выуживание) — это вид интернет-мошенничества, целью которого является

ФИШИНГ (англ. phishing, от fishing — рыбная ловля,выуживание) — это вид интернет-мошенничества,

целью которого является получение доступа

к конфиденциальным данным пользователей —

логинам и паролям.

8. Популярные фишинговые схемы

1) Несуществующие ссылки2) Мошенничество с использованием брендов известных корпораций

3) Подложные лотереи

4) Ложные антивирусы и программы для обеспечения безопасности

5) IVR или телефонный фишинг

6) Телефонный фрикинг

7) Претекстинг

8) Квид про кво

9) «Дорожное яблоко»

10) Сбор информации из открытых источников

11) Плечевой серфинг

9. Атака, которая заключается в отправлении письма с соблазнительной причиной посетить сайт и прямой ссылкой на него, которая лишь

Несуществующиессылки

Атака, которая заключается в отправлении письма с соблазнительной

причиной посетить сайт и прямой ссылкой на него, которая лишь имеет

сходство с ожидаемым сайтом, например, www.PayPai.com. Выглядит это,

будто это ссылка на PayPal, мало кто заметит, что буква «l» заменена на «i».

Таким образом, при переходе по ссылке жертва увидит сайт, максимально

идентичный ожидаемому, и при вводе данных кредитной карты эта

информация сразу направляется к злоумышленнику.

10.

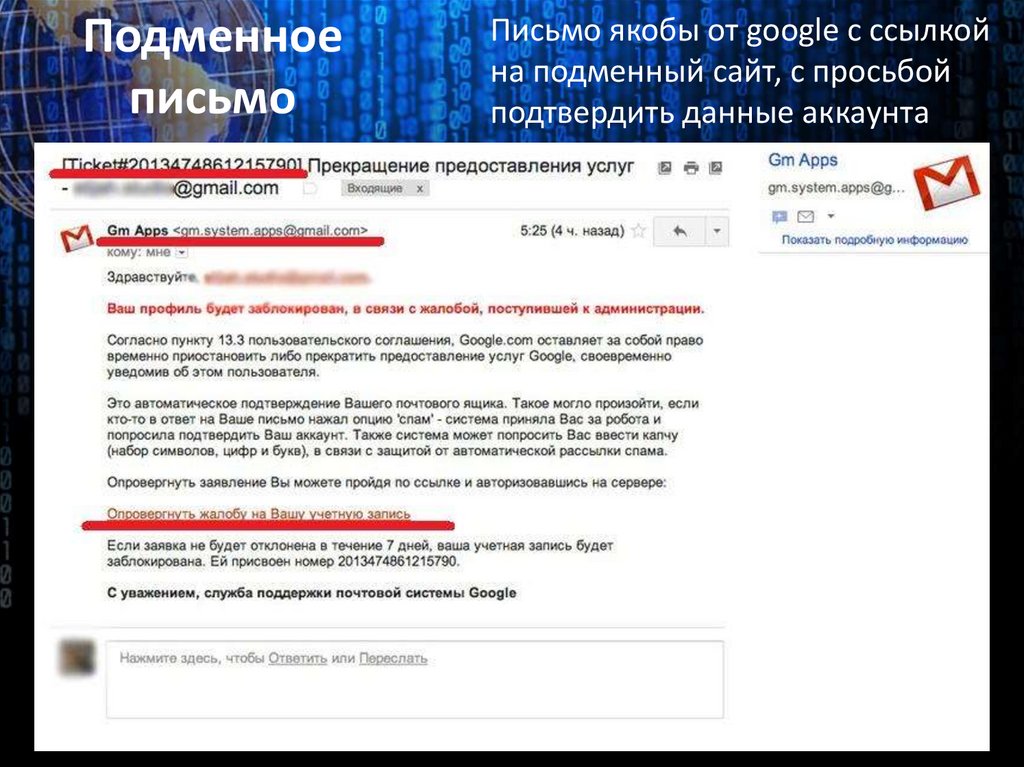

Подменноеписьмо

Письмо якобы от google с ссылкой

на подменный сайт, с просьбой

подтвердить данные аккаунта

11.

Подменное письмо12. В таких фишинговых схемах используются поддельные сообщения электронной почты или веб-сайты, содержащие названия крупных или

Мошенничествос использованием

брендов известных

корпораций

В таких фишинговых схемах используются поддельные сообщения электронной почты

или веб-сайты, содержащие названия крупных или известных компаний. В сообщениях

может быть поздравление с победой в каком-либо конкурсе, проводимом компанией,

о том, что срочно требуется изменить учётные данные или пароль. Подобные

мошеннические схемы от лица службы технической поддержки также могут

производиться по телефону.

13.

Подменныйсайт

Сам подменный сайт адрес которого

отличается, лишь на одну букву

14. Пользователь может получить сообщения, в которых говорится о том, что он выиграл в лотерею, которая проводилась какой-либо

Подложныелотереи

Пользователь может получить

сообщения, в которых

говорится о том, что он выиграл

в лотерею, которая

проводилась какой-либо

известной компанией. Внешне

эти сообщения могут выглядеть

так, как будто они были

отправлены от лица одного из

высокопоставленных

сотрудников корпорации

15.

Смсс ссылкой

16. Подобное мошенническое программное обеспечение, также известное под названием «scareware», — это программы, которые выглядят

Ложные антивирусыи программы

для обеспечения

безопасности

Подобное мошенническое программное обеспечение, также известное под названием

«scareware», — это программы, которые выглядят как антивирусы, хотя, на самом деле,

все обстоит совсем наоборот. Такие программы генерируют ложные уведомления о

различных угрозах, а также пытаются завлечь пользователя в мошеннические

транзакции. Пользователь может столкнуться с ними в электронной почте, онлайн

объявлениях, в социальных сетях, в результатах поисковых систем и даже во

всплывающих окнах на компьютере, которые имитируют системные сообщения.

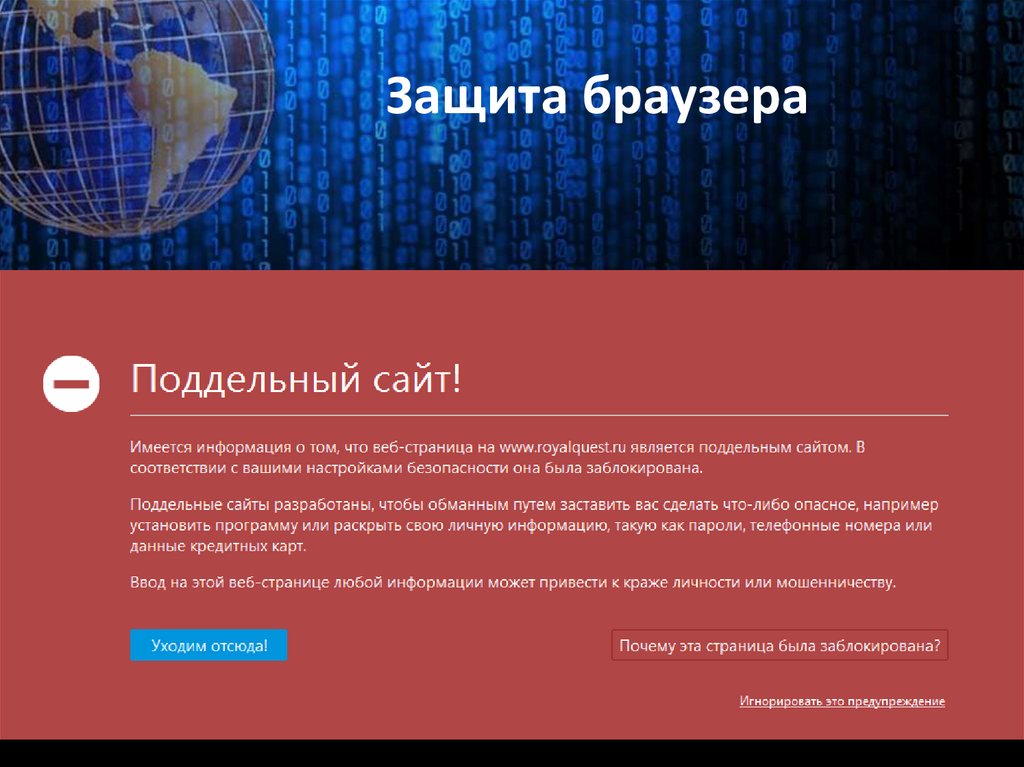

17.

Защита браузера18. Телефонный фишинг — Вишинг (англ. vishing — voice fishing) назван так по аналогии с фишингом. Данная техника основана на

IVR илителефонный

фишинг

Телефонный фишинг — Вишинг (англ. vishing — voice fishing) назван так по аналогии с

фишингом. Данная техника основана на использовании системы предварительно

записанных голосовых сообщений с целью воссоздать «официальные звонки»

банковских и других IVR систем. Обычно жертва получает запрос (чаще всего через

фишинг электронной почты) связаться с банком и подтвердить или обновить какуюлибо информацию. Система требует аутентификации пользователя посредством

ввода PIN-кода или пароля. Поэтому, предварительно записав ключевую фразу, можно

выведать всю нужную информацию.

19.

20. Телефонный фрикинг (англ. phreaking) — термин, описывающий эксперименты и взлом телефонных систем с помощью звуковых

Телефонныйфрикинг

Телефонный фрикинг (англ. phreaking) — термин, описывающий эксперименты и взлом

телефонных систем с помощью звуковых манипуляций с тоновым набором. Эта техника

появилась в конце 50-х в Америке. Телефонная корпорация Bell, которая тогда

покрывала практически всю территорию США, использовала тоновый набор для

передачи различных служебных сигналов. Энтузиасты, попытавшиеся повторить

некоторые из этих сигналов, получали возможность бесплатно звонить, организовывать

телефонные конференции и администрировать телефонную сеть.

21. Претекстинг (англ. pretexting) — атака, в которой злоумышленник представляется другим человеком и по заранее подготовленному

ПретекстингПретекстинг (англ. pretexting) — атака, в которой злоумышленник

представляется другим человеком и по заранее подготовленному сценарию

выуживает конфиденциальную информацию.

22.

Претекстинг – по сути это техникаактерской игры, где всё происходит

по сценарию. В результате жертва

самая даёт нужную злоумышленнику

информацию сам того не

подозревая.

Допустим если злоумышленник играет роль

сотрудника банка, он должен знать ФИО

жертвы и примерно знать операции,

которые он недавно совершал. И имея

такой базовый набор, человек по ту сторону

вполне может узнать пинкод карты, пароль

из смс, реквизиты и многое другое, что даст

ему полный доступ к карте жертвы.

23.

Так как этот метод очень неэффективен, то и защита от этойтехники тоже проста, просто не сообщать важные данные

операторам так, как настоящий оператор никогда не попросит

информацию, которую нельзя разглашать

24. Квид про кво (от лат. Quid pro quo — «то за это») — в английском языке это выражение обычно используется в значении «услуга за

Квид про квоКвид про кво (от лат. Quid pro quo — «то за это») — в английском языке это

выражение обычно используется в значении «услуга за услугу». Данный вид атаки

подразумевает обращение злоумышленника в компанию по корпоративному

телефону (используя актёрское мастерство) или электронной почте. Зачастую

злоумышленник представляется сотрудником технической поддержки, который

сообщает о возникновении технических проблем на рабочем месте сотрудника и

предлагает помощь в их устранении. В процессе «решения» технических проблем

злоумышленник вынуждает цель атаки совершать действия, позволяющие

атакующему запускать команды или устанавливать различное программное

обеспечение на компьютере жертвы.

25. Этот метод атаки представляет собой адаптацию троянского коня, и состоит в использовании физических носителей. Злоумышленник

«Дорожноеяблоко»

Этот метод атаки представляет собой адаптацию троянского коня, и состоит в

использовании физических носителей. Злоумышленник подбрасывает

«инфицированные» носители информации в местах общего доступа, где эти

носители могут быть легко найдены, такими как туалеты, парковки, столовые, или

на рабочем месте атакуемого сотрудника

26.

USB Killer – это на первый взглядобычная флешка которая заставит вас

плакать когда вы вставите ее в usb порт

вашего персонального компьютера.

После не громкого щелчка, который вы

запомните на всю жизнь, вашему ПК

понадобится в лучшем случае замена

порта usb, а в худшем целых

комплектующих.

BadUSB – метод атаки, включающий

перепрошивку USB-устройства так,

чтобы оно воспринималось

компьютером как иное устройство.

Например, USB-флешку компьютер

будет видеть как клавиатуру или

внешнюю сетевую карту, тем самым

BadUSB сможет исполнять на

компьютере заложенный в нее

вредоносный код.

27. Применение техник социальной инженерии требует не только знания психологии, но и умения собирать о человеке необходимую

Сбор информациииз открытых

источников

Применение техник социальной инженерии требует не только знания психологии, но

и умения собирать о человеке необходимую информацию. Относительно новым

способом получения такой информации стал её сбор из открытых источников,

главным образом из социальных сетей. К примеру, такие сайты как livejournal,

«Одноклассники», «ВКонтакте», содержат огромное количество данных, которые

люди и не пытаются скрыть. Как правило, пользователи не уделяют должного

внимания вопросам безопасности, оставляя в свободном доступе данные и сведения,

которые могут быть использованы злоумышленником.

28. (англ. shoulder surfing) включает в себя наблюдение личной информации жертвы через её плечо. Этот тип атаки распространён в

Плечевойсерфинг

(англ. shoulder surfing) включает в себя наблюдение личной

информации жертвы через её плечо. Этот тип атаки распространён

в общественных местах, таких как кафе, торговые центры,

аэропорты, вокзалы, а также в общественном транспорте.

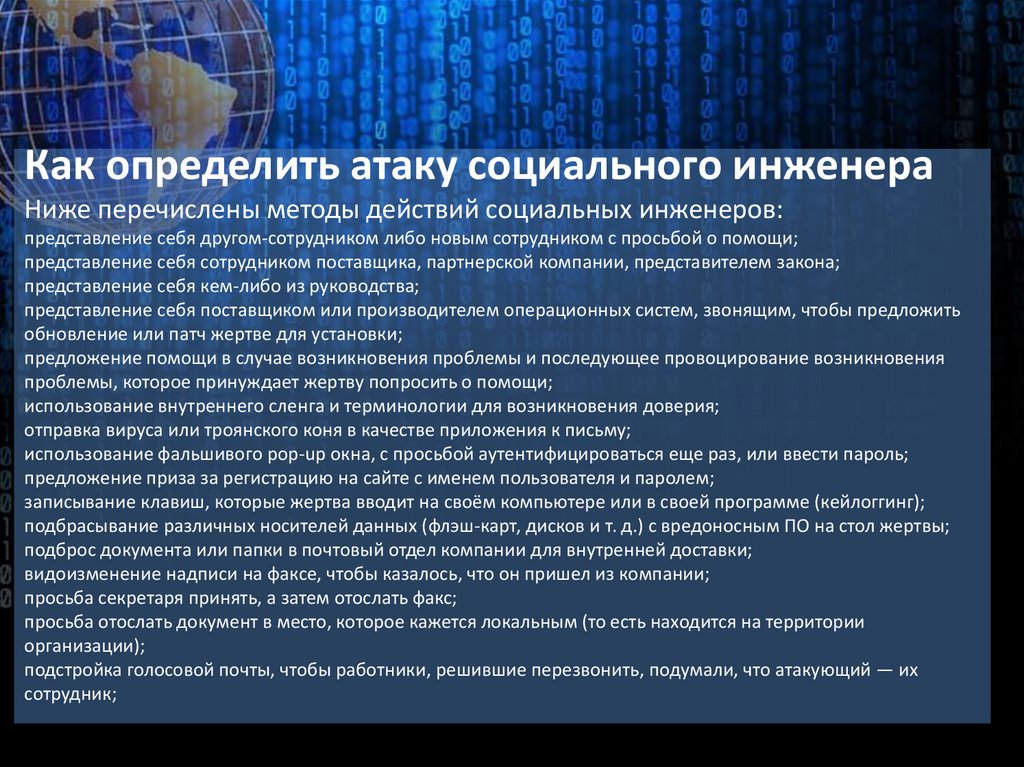

29. Как определить атаку социального инженера Ниже перечислены методы действий социальных инженеров: представление себя

другом-сотрудником либо новым сотрудником с просьбой о помощи;представление себя сотрудником поставщика, партнерской компании, представителем закона;

представление себя кем-либо из руководства;

представление себя поставщиком или производителем операционных систем, звонящим, чтобы предложить

обновление или патч жертве для установки;

предложение помощи в случае возникновения проблемы и последующее провоцирование возникновения

проблемы, которое принуждает жертву попросить о помощи;

использование внутреннего сленга и терминологии для возникновения доверия;

отправка вируса или троянского коня в качестве приложения к письму;

использование фальшивого pop-up окна, с просьбой аутентифицироваться еще раз, или ввести пароль;

предложение приза за регистрацию на сайте с именем пользователя и паролем;

записывание клавиш, которые жертва вводит на своём компьютере или в своей программе (кейлоггинг);

подбрасывание различных носителей данных (флэш-карт, дисков и т. д.) с вредоносным ПО на стол жертвы;

подброс документа или папки в почтовый отдел компании для внутренней доставки;

видоизменение надписи на факсе, чтобы казалось, что он пришел из компании;

просьба секретаря принять, а затем отослать факс;

просьба отослать документ в место, которое кажется локальным (то есть находится на территории

организации);

подстройка голосовой почты, чтобы работники, решившие перезвонить, подумали, что атакующий — их

сотрудник;

30. ЗАДАНИЕ 1 На приведите примеры социальной инженерии, которые случались в вашей жизни, с вашими знакомыми, родственниками (не

менее 5).Определите к какой из фишинговых схем они

относятся.

Интернет

Интернет