Похожие презентации:

Протоколы защиты трафика (лекция 9)

1. Лекция 10.

Протоколы защитытрафика

1.

2.

3.

4.

Протокол IP Security

Протокол SSL

Сравнительная характеристика SSL и

IP Security

2.

Основныеконцепции протоколов TCP/IP не

удовлетворяют современным представлениям о

компьютерной безопасности.

В 1994 году Совет по архитектуре Интернет (IAB)

выпустил отчет "Безопасность архитектуры

Интернет“, в котором в числе первоочередных и

наиболее важных защитных мер указывалась

необходимость

разработки

концепции

и

основных механизмов обеспечения целостности

и

конфиденциальности

потоков

данных.

Поскольку изменение базовых протоколов

семейства

TCP/IP

вызвало

бы

полную

перестройку сети Интернет, была поставлена

задача

обеспечения

безопасности

информационного

обмена

в

открытых

телекоммуникационных

сетях

на

базе

существующих протоколов.

3. Классификация средств защиты

1. Средства подготовки защищенных сообщенийдля последующей передачи по Internet

(алгоритмы шифрования и ЭЦП)

2. Средства автоматической защиты

передаваемых данных, основанные на

протоколах защищенного обмена данными:

2.1. Протоколы канального уровня –

применяются для формирования защищенных

каналов связи. В каналах связи между

постоянными пользователями устанавливают

сетевое оборудование, которое поддерживает

нужные протоколы: PPTP, L2F, L2TP.

4.

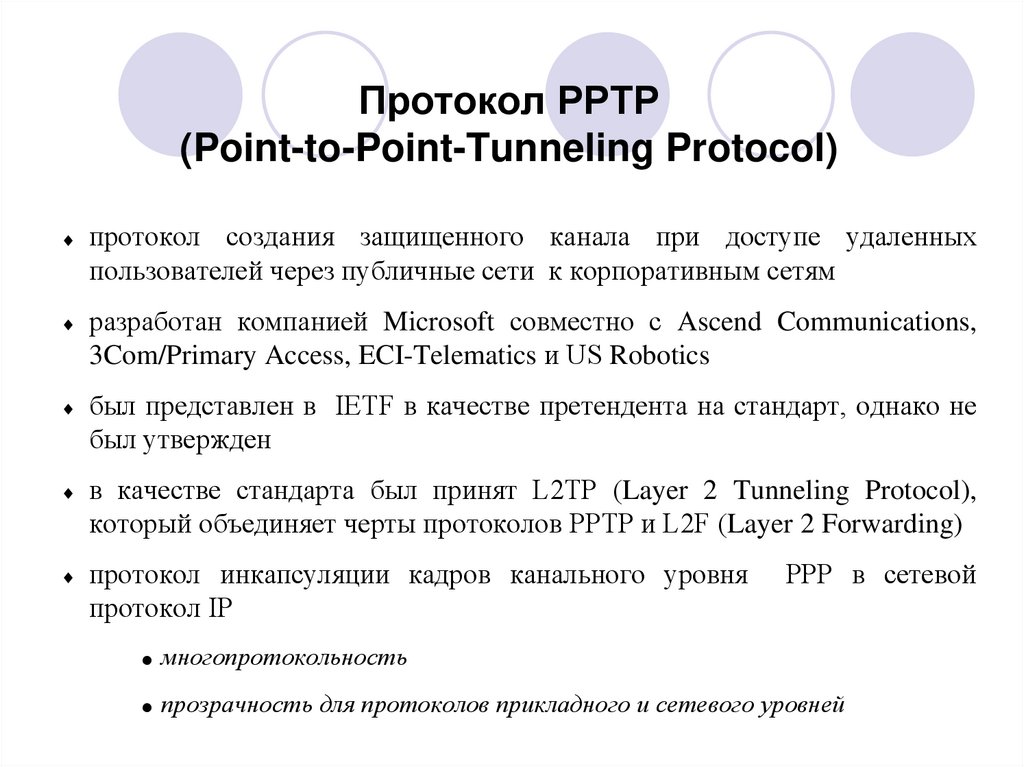

Протокол PPTP(Point-to-Point-Tunneling Protocol)

протокол создания защищенного канала при доступе удаленных

пользователей через публичные сети к корпоративным сетям

разработан компанией Microsoft совместно с Ascend Communications,

3Com/Primary Access, ECI-Telematics и US Robotics

был представлен в IETF в качестве претендента на стандарт, однако не

был утвержден

в качестве стандарта был принят L2TP (Layer 2 Tunneling Protocol),

который объединяет черты протоколов PPTP и L2F (Layer 2 Forwarding)

протокол инкапсуляции кадров канального уровня

протокол IP

РРР в сетевой

многопротокольность

прозрачность для протоколов прикладного и сетевого уровней

5.

Схема инкапсуляции протоколаPPTP

Заголовок канального уровня, используемого

внутри Internet (PPP, SLIP, Ethernet)

Заголовок IP

Заголовок GRE

Исходный пакет PPP, включающий пакет IP, IPX,

NetBEUI

6.

Реализация MicrosoftКлиент PPP

и PPTP

(IP, IPX, NetBEUI)

RAS

корпоративной

сети

1 Сессия PPP

Телефонная

сеть

RAS

ISP

Internet

2

PPTP-тунель

Корпоративная

сеть

(IP, IPX, NetBEUI)

— поддержка PPTP

Для обеспечения работы клиента по протоколу PPTP, необходимо

установить IP-соединение с туннельным сервером PPTP. Все

передаваемые по этому соединению данные могут быть защищены и

сжаты. По туннелю PPTP могут передаваться данные различных

протоколоыв сетевого уровня (TCP/IP, NetBEUI и IPX).

7. Протокол L2TP

8.

Объединяет протокол L2F (Layer 2 Forwarding),разработанный компанией Cisco, и протокол PPTP

корпорации Microsoft.

Протокол L2TP использует сообщения двух типов:

управляющие и информационные сообщения.

Управляющие сообщения используются для

установления, поддержания и ликвидации туннелей

и вызовов. Для обеспечения доставки ими

используется надежный управляющий канал

протокола L2TP. Информационные сообщения

используются для инкапсулирования кадров PPP,

передаваемых по туннелю. При потере пакета он не

передается повторно.

9.

РАРЭто самый простой тип аутентификации. Заключается в

двукратном рукопожатии. Маршрутизатор, который инициирует

подключение передает в открытом виде (не шифруя) логин и

пароль. Второй маршрутизатор или подтверждает подключение,

или отклоняет. Проверка проводится только один раз в начале

подключения.

СНАР

В отличии от РРР, в СНАР проверка проводится периодически

на протяжении всего сеанса подключения. СНАР использует

трехкратное рукопожатие. Сначала сервер генерирует ID и

случайное число, отправляет это все вместе со своим именем.

Клиент ищет у себя в базе пароль, соответствующий имени

сервера, генерирует MD5 хеш, используя полученные ID,

случайное число и имя сервера, и отправляет серверу ID, свое

имя и хеш. Сервер выполняет те же действия, проверяет

соответствие полученного пароля со своей базой и дает либо

добро, либо отказ. Так как используется передача не самого

пароля, а хеш-последовательности, использовать

перехваченную информацию невозможно.

10. 2.2. Протокол сетевого уровня - Протокол IP Security

2.2. Протокол сетевого уровня Протокол IP SecurityIP Security комплект протоколов, касающихся

вопросов шифрования, аутентификации и обеспечения

защиты при транспортировке IP-пакетов.

Возможности, предоставляемые IPSec:

контроль доступа;

контроль целостности данных;

аутентификация данных;

защита от повторений;

обеспечение конфиденциальности.

11.

Internet Protocol Security (IPSec)система протоколов для защиты трафика IPсетей

• ядро стандартизовано в конце 1998 года.

Стандарт

на архитектуру - RFC2401

• поддерживается IPv6

Решаемые задачи

Протокол

Целостность

Аутентификация

ESP

AH

Шифрование

Распределение секретных ключей

IKE

12.

IPSec работает на сетевом уровне. Таким образом,защита данных будет прозрачна для сетевых

приложений. На работу приложений (таких как webсервер, браузер, СУБД и т.д.) не влияет,

используется ли защита передаваемых данных с

помощью IPSec или нет.

Основная задача IPSec - создание между двумя

компьютерами, связанными через общедоступную

(небезопасную)

IP-сеть,

безопасного

туннеля,

по

которому

передаются

конфиденциальные

или

чувствительные

к

несанкционированному

изменению

данные.

Подобный туннель создается с использованием

криптографических методов защиты информации.

Операционные системы семейства Windows 2000 и

выше имеют встроенную поддержку протокола IPSec.

13.

Способ взаимодействия лиц, использующихтехнологию IPSec, принято определять термином

«защищенная ассоциация» - Security Association

(SA). Защищенная ассоциация функционирует на

основе соглашения, заключенного сторонами,

которые пользуются средствами IPSec для защиты

передаваемой друг другу информации. Это

соглашение регулирует несколько параметров: IPадреса отправителя и получателя,

криптографический алгоритм, порядок обмена

ключами, размеры ключей, срок службы ключей,

алгоритм аутентификации.

IPSec - это согласованный набор открытых

стандартов, имеющий ядро, которое может быть

достаточно просто дополнено новыми функциями и

протоколами.

14. Архитектура IPSec

15. Протокол АН

протокол аутентифицирующего заголовка - AH (от англ.Authentication Header), обеспечивает проверку целостности и

аутентификацию передаваемых данных; последняя версия

протокола описана в RFC 4302

Основное назначение протокола АН - он позволяет приемной

стороне убедиться, что:

1. пакет был отправлен стороной, с которой установлена

безопасная ассоциация;

2. содержимое пакета не было искажено в процессе его передачи

по сети;

3. пакет не является дубликатом уже полученного пакета.

Для выполнения этих функций протокол АН использует

специальный заголовок.

16.

Аутентифицирующий заголовок (AH) являетсяобычным опциональным заголовком и располагается

между основным заголовком пакета IP и полем

данных. Аутентификация выполняется путем

вычисления хэш-кода сообщения. Хэширование

охватывает практически все поля IP пакета

(исключая только те, которые могут

модифицироваться при транспортировке, например,

TTL или контрольная сумма заголовка). Этот код

записывается в AH заголовке и пересылается

получателю

17.

Следующий заголовок - тип протокола, сообщение которогоразмещено в поле данных. Номер для каждого протокола

назначает организация IANA (Internet Assigned

Numbers Authority). Например, номер TCP - 6, ESP - 50, AH - 51

AH len - длина заголовка пакета,

Зарезервировано - поле должно содержать нули.

Индекс параметров безопасности (SPI) 32-битовый

идентификатор, указывающий, к какому из входных обменов

относится этот пакет. Каждый обмен, защищенный AH,

использует хэш-алгоритм (MD5, SHA-1 и т.д..), какие-то

секретные и возможно некоторые иные данные. .

18.

Номер по порядку - позволяет установитьсоответствие между посланным пакетом и откликом

подтверждения его получения

Аутентификационные данные - контрольная

сумма ICV (Integrity Check Value), вычисленная для

пакета. Получатель повторно вычисляет тот же хэш.

Если значения кодов не совпадут, пакет был

поврежден в пути или не соответствует секретному

ключу. Такие пакеты отбрасываются. ICV часто

называется также МАС (Message Authentication

Code). Для вычисления МАС используются

следующие поля:

Поля IP-заголовка, которые не меняются при

транспортировке.

Заголовок АН, кроме поля данных аутентификации

Поле данных протокола верхнего уровня, которые

остаются неизменными при транспортировке.

19. Протокол ESP

Основной целью ESP является обеспечениеконфиденциальности данных путем шифрования.

Первое

поле

заголовка имеет длину

32 бита и содержит

значение

индекса

параметров

безопасности (SPI), которое

определяет конкретный

набор

параметров,

используемый

для

данного пакета. За ним

следует 32-битовое поле

номера по порядку.

20.

Далее размещается поле зашифрованных данных, длявыравнивания его длины до кратного размеру блока

шифрования может использоваться заполнитель, которое

может

иметь

переменную

длину.

После

поля заполнителя размещается хвостовик, содержащий два

поля: длины заполнителя (Pad len) и кода следующего

заголовка (Next hdr), который определяет тип протокола поля

данные (IP, TCP, UDP и т.д.).

Документы RFC IPsec не регламентируют конкретный

алгоритм шифрования, но допускают использование DES,

triple-DES, AES и Blowfish для шифрования поля данных.

Алгоритм, используемый для конкретного соединения,

специфицируется ассоциацией безопасности SA, SA

включает в себя не только алгоритм, но и используемый

ключ.

Получатель пакета ESP расшифровывает ESP заголовок и

использует параметры и данные применяемого алгоритма

шифрования для декодирования информации транспортного

уровня.

Различают два режима применения ESP и AH (а также их

комбинации) - транспортный и туннельный

21.

В транспортном режиме зашифрованные данныетранспортируются непосредственно между хост-компьютерами.

В туннельном режиме основная роль отводится шлюзам

безопасности, поскольку предполагается, что клиентские

станции (или серверы) не поддерживают IPSec и отправляют в

сеть обычный IP-трафик. Однако перед тем как достичь каналов

глобальной сети, каждый IP-пакет сначала попадает в шлюз,

который помещает этот пакет целиком в «оболочку» IPSec,

зашифровывая его содержимое вместе с исходным IPзаголовком. Чтобы обеспечить возможность маршрутизации

получившегося пакета, шлюз снабжает его новым IP-заголовком

и только после этого отправляет в сеть. Шлюз, находящийся на

противоположном конце соединения, дешифрует пакет и

передает его на оконечное устройство в первоначальном виде.

Описанная процедура и называется туннелированием. Она

скрыть истинные IP-адреса источника и получателя для

уменьшения риска атак, основанных на детальном анализе

трафика.

22. Транспортный режим

используется для шифрования поля данных IP пакета,содержащего протоколы транспортного уровня (TCP, UDP, ICMP),

которое, в свою очередь, содержит информацию прикладных

служб. Примером применения транспортного режима является

передача электронной почты. Все промежуточные узлы на

маршруте пакета от отправителя к получателю используют только

открытую информацию сетевого уровня и, возможно, некоторые

опциональные заголовки пакета (в IPv6). Недостатком

транспортного режима является отсутствие механизмов скрытия

конкретных отправителя и получателя пакета, а также

возможность проведения анализа трафика. Результатом такого

анализа может стать информация об объемах и направлениях

передачи информации, области интересов абонентов,

расположение руководителей.

23. Туннельный режим

предполагает шифрование всего пакета, включая заголовоксетевого уровня. исходный пакет помещается в новый IP-пакет и

передача ведется с новыми заголовками.

Применяется в случае необходимости скрытия информационного

обмена организации с внешним миром. Адресные поля заголовка

сетевого уровня пакета заполняются межсетевым экраном

организации и не содержат информации о конкретном отправителе

пакета. При передаче информации из внешнего мира в локальную

сеть организации в качестве адреса назначения используется

сетевой адрес межсетевого экрана. После расшифровки

межсетевым экраном начального заголовка сетевого уровня пакет

направляется получателю.

24. Ассоциации безопасности и SPI

В IPsec используются две базы данных:SPD (Security Policy Database, куда записываются

правила обеспечения безопасности)

SADB (Security Association Database, где хранятся

данные об активных ассоциациях безопасности).

Security Association (SA) – это соединение, которое

предоставляет службы обеспечения безопасности

трафика, который передаётся через него. Два

компьютера на каждой стороне SA хранят режим,

протокол, алгоритмы и ключи, используемые в SA.

Каждый SA используется только в одном направлении.

Для двунаправленной связи требуется два SA. Каждый

SA реализует один режим и протокол; таким образом,

если для одного пакета необходимо использовать два

протокола (например AH и ESP), то требуется два SA.

25.

для нахождения правильного SA в базе данныхSADB (база данных ассоциаций безопасности)

используются три значения:

IP адрес места назначения.

IPsec протокол (ESP или AH, содержится в заголовке).

Индекс параметров безопасности (SPI).

В базе данных SADB содержится:

AH: алгоритм аутентификации.

AH: аутентификационный секретный ключ

ESP: алгоритм шифрования.

ESP: секретный ключ шифрования.

ESP: разрешение аутентификации (yes/no).

Параметры обмена ключами.

Ограничения маршрутизации.

IP политика фильтрации.

26.

Механизм распознавания пакетов, относящихсяк разным безопасным ассоциациям

• на узле-отправителе - селектор

• на узле-получателе - SPI (Security Parameters

Index)

SA3

SPI

Селектор Политика

Селектор Политика

SA3

SA3

SPD

SPD,

Security Policy

Database

SAD,

SA Database

SAD

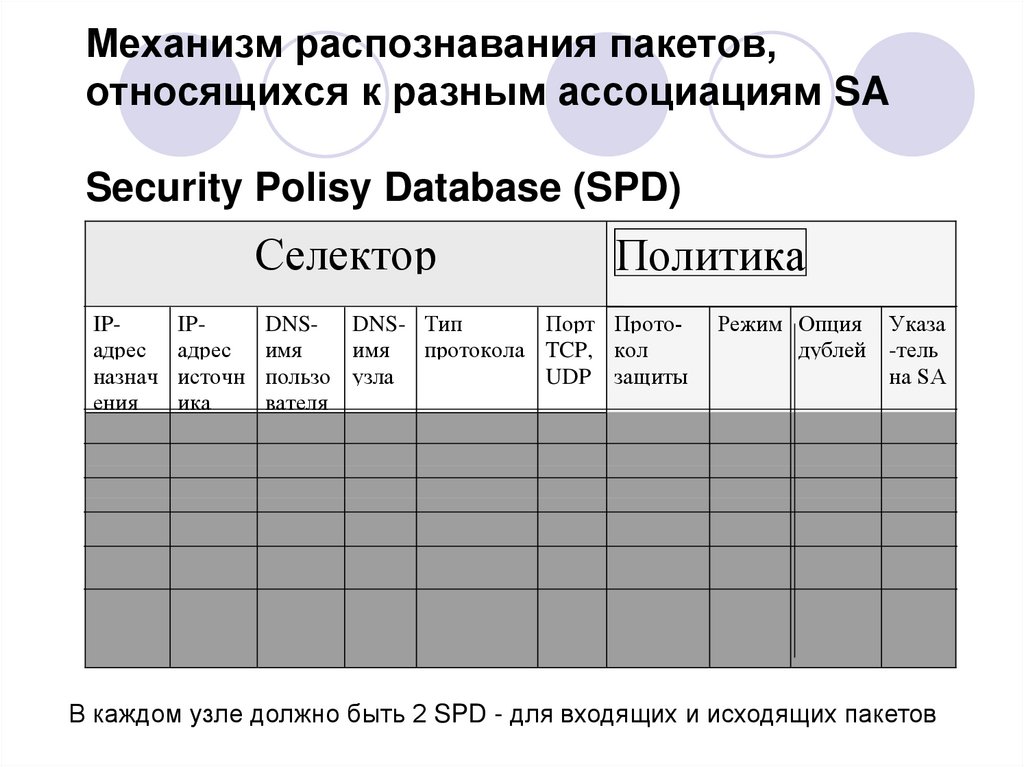

27. Механизм распознавания пакетов, относящихся к разным ассоциациям SA Security Polisy Database (SPD)

СелекторIPадрес

назнач

ения

IPадрес

источн

ика

Политика

DNSDNS- Тип

Порт Протоимя

имя

протокола TCP, кол

пользо узла

UDP защиты

вателя

Режим Опция Указа

дублей -тель

на SA

В каждом узле должно быть 2 SPD - для входящих и исходящих пакетов

28.

База данных параметров безопасныхассоциаций

Security Association Database (SAD)

Текущие параметры SA

Ключ

Номер пакета ...

SA1

SA2

SA3

SA4

29.

Согласование параметров впротоколе ESP

Безопасная ассоциация

(Security Association, SA)

IPSec

Фирменные

алгоритмы

Обязательный

набор

алгоритмов

защиты

Triple DES

RC5

Idea

Cast

DES

SHA-1

MD5

IPSec

SHA-1

DES

MD5

30. Политика безопасности

Политика безопасности хранится в SPD. SPD можетуказать для пакета данных одно из трёх действий:

отбросить пакет,

не обрабатывать пакет с помощью IPSec,

обработать пакет с помощью IPSec.

В последнем случае SPD также указывает, какой SA

необходимо использовать (если, конечно, подходящий

SA уже был создан) или указывает, с какими

параметрами должен быть создан новый SA.

31. Управление ключами

Система IKE (Internet Key Exchange) решает вспомогательнуюзадачу

автоматического

предоставления конечным точкам канала секретных

ключей, необходимых для работы протоколов

аутентификации и шифрования данных.

позволяет двум партнерам динамически аутентифицировать друг друга, согласовать использование

ассоциации безопасности (SA), включая секретные

ключи, и генерировать сами ключи.

Система IKE использует ISAKMP (Internet Security

Association Key Management Protocol – протокол

управления ключами ассоциации безопасности

Интернет. ISAKMP сам по себе не регламентирует

конкретный алгоритм обмена ключами, он содержит

в себе описание сообщений, которые позволяют

согласовать использование алгоритмов обмена

ключами.

32.

Для того чтобы протоколы AH и ESP могливыполнять свою работу по защите передаваемых

данных, протокол IKE устанавливает между двумя

конечными точками логическое соединение«безопасную ассоциацию» (SA). Установление SA

начинается со взаимной аутентификации сторон.

Выбираемые далее параметры SA определяют,

какой из двух протоколов, AH или ESP, применяется

для защиты данных, какие функции выполняет

протокол защиты: например, только аутентификацию

и проверку целостности или, кроме того, еще и

защиту от ложного воспроизведения. Очень важным

параметром безопасной ассоциации является так

называемый криптографический материал, т. е.

секретные ключи, используемые в работе протоколов

AH и ESP.

33.

Протокол IKE(1) Проверка аутентичности сторон

•аналогично протоколу CHAP

•обмен сертификатами

Вычисление разделяемого секрета:

(DA,n) (EB,n

)

K

(DB,n) (EA,n

)

A

(2) Согласование параметров защиты

способы:

• ручной

• автоматический

B

K

Параметры:

•протокол

•опция дубликатов

•режим

•используемые алгоритмы

•секретные ключи

34.

Обычно для защищенной связи между двумя абонентами сетитребуется 4 ключа: по паре ключей передачи и приема

информации для AH и ESP. IPsec подерживает два типа

управления ключами:

Ручное. Системный администратор вручную конфигурирует

каждую систему ее ключей и ключей других сообщающихся с

ней систем.

Автоматизированное. Обеспечивает создание ключей по

запросу в автоматическом режиме.

Применяемый по умолчанию в IPsec протокол

автоматизированного управления ключами называется

ISAKMP/Oakley.

Oakley представляет собой протокол обмена ключами,

основанный на алгоритме Диффи-Хелмана, но

обеспечивающем дополнительную защиту.

ISAKMP (Internet Security Association and Key Management

Protocol) обеспечивает схему управления ключами в Интернет и

поддержку протокола согласования параметров защиты.

Рассмотрим каждый из этих протоколов по-отдельности.

35.

IKE поддерживает набор различных функций дляиспользования в протоколах. Среди них можно выделить хэшфункцию и псевдослучайную функцию (PRF).

В настоящее время вместо PRF используется хэш функция в

конструкции HMAC (HMAC - механизм аутентификации

сообщений с использованием хэш функций). Пусть H –

криптографическая хэш функция), K секретный ключ, B - длина

блоков данных в байтах, а L (L<B) - длина блоков, полученных в

результате хэширования

Определим две следующие различные строки фиксированной

длины:

ipad = байт 0x36, повторённый B раз;

opad = байт 0x5C, повторённый B раз.

Для вычисления HMAC от данных 'text' необходимо выполнить

следующую операцию:

H(K XOR opad, H(K XOR ipad, text))

36.

ВIPsec

при

обмене

ключами

предусмотрено

использование

сертификатов.

Для

получения

сертификата посылается запрос в сертификационный

центр СА (Certificate Authority). Сертификация включает в

себя следующие операции:

Клиент генерирует пару ключей (общедоступный и

секретный). Далее он готовит неподписанный сертификат,

который содержит идентификатор клиента и его

общедоступный ключ. После этого клиент посылает этот

сертификат в СА, шифруя его открытым ключом СА.

СА формирует хэш для присланного неподписанного

сертификата и шифрует его своим секретным ключом. СА

добавляет сформированную так электронную подпись к

неподписанному

сертификату

и

посылает

уже

подписанный сертификат клиенту.

Клиент теперь может послать свой подписанный

сертификат любому другому пользователю. Получатель

сертификата может легко его проверить, если

располагает общедоступным ключом СА.

37.

Internet Key Exchange (IKE)- протокол распределения ключей

Безопасная ассоциация

(Security Association, SA)

IPSec

IPSec

Установить SA (1) аутентифицировать стороны

(2) согласовать параметры защиты

•SA - одноаправленное (симплексное) логическое соединение

•Между узлами устанавливается произвольное количество SA

•В рамках одной SA нельзя использовать одновременно AH и

ESP

38. Установление IPSec соединения

В ходе первой передачи сообщений стороныдоговариваются о базовых алгоритмах и методах

хеширования. Во второй осуществляется обмен

открытыми ключами Диффи — Хеллмана и

случайными числами, которые подписываются

принимающими сторонами и отправляются обратно

для идентификации. На третьем шаге по

полученным подписанным значениям проверяется

подлинность сторон.

Вторая фаза может проходить только в «быстром

режиме» (Quick mode). В ходе нее происходит

согласование параметров SA (Security Association) и

генерация новых ключей. В быстром режиме все

передачи осуществляются по защищенному

«туннелю».

39. 3.Протокол SSL(secure socket layer)

протокол уровня приложений, используется для защищенного обменаинформацией между удаленными приложениями (по большей части

это обращение к Web- серверам).

SSL был разработан компанией Netscape для защиты трафика HTTP,

проходящего через программу-браузер. SSL - протокол уровня отдельной

сессии, и в этом отношении он, несомненно, проигрывает IPSec, который

позволяет построить постоянный туннель, не зависящий от проходящего

сквозь него сетевого трафика.

Протокол SSL основан на клиент-серверной модели и обычно

используется для защиты на отрезке "хост-хост".

SSL используется для аутентификации сторон, а так же для

согласования определенного алгоритма шифрования и обмена

ключами.

Одним из преимуществ является его независимость от программ и

платформ, на которых он используется.

SSL вступает в силу, когда заходят на адрес, начина-ющийся с https.

По умолчанию SSL использует 443 порт.

На основании протокола SSL 3.0 был разработан и принят стандарт

RFC, получивший имя TLS

40.

Протокол SSL реализует следующие функции:Конфиденциальность соединения. После

предварительного диалога определяется секретный

ключ, который используется для симметричной

криптографии (например, DES или rc4)

Партнеры идентифицируют друг друга с помощью

асимметричных криптографических методов

(например, RSA или DSS)

Обеспечение надежности соединения. Пересылка

включает в себя контроль целостности сообщений с

применением кода аутентификации MAC (Message

Autentification Code) и хэш функций (SHA или MD5).

41.

Для использования SSL соединения необходимо,чтобы на сервере был установлен цифровой

сертификат. Цифровой сертификат - это специально

сконфигурированный файл, который позволяет

однозначно идентифицировать пользователей и

серверы. Чаще всего цифровой сертификат

подписывается и заверяется третьей стороной

(центром сертификации) для гарантии его

достоверности (например, компания thawte).

42. SSL-сертификат

полное (уникальное) имя владельца сертификата;публичный ключ владельца;

дата выдачи цифрового сертификата;

дата окончания действия сертификата;

полное (уникальное) имя издателя (источника

сертификата);

цифровая подпись издателя.

Подключение по SSL всегда инициируется клиентом

вызовом URL-адреса, начинающегося с https:

При установлении соединения между Webбраузером пользователя и защищенным сервером

производится проверка доменного имени, центра

сертификации и срока действия сертификата. Этот

процесс непрерывен и незаметен для пользователя.

43.

Протокол SSL состоит из двух этапов: установлениеподлинности сервера и необязательное

установление подлинности клиента. На первом этапе

сервер в ответ на запрос клиента посылает свой

сертификат и параметры шифрования. Затем клиент

генерирует мастер-ключ, зашифровывает его

открытым ключом сервера и отсылает серверу.

Сервер расшифровывает мастер-ключ своим

частным ключом и подтверждает свою подлинность

клиенту, возвращая ему сообщение, заверенное

мастером-ключом клиента.

Последующие данные шифруются и заверяются

ключами, полученными на основе этого мастераключа. На втором этапе, который не является

обязательным, сервер посылает запрос клиенту, а

клиент подтверждает серверу свою подлинность,

возвращая запрос с собственной цифровой

подписью и сертификат открытого ключа.

44. Защищенная сессия SSL

45.

SSL клиент и сервер договариваются об установлении связи спомощью процедуры рукопожатия.

Рукопожатие начинается тогда, когда клиент подключается к

SSL серверу. Запрос безопасного соединения представляет

собой список поддерживаемых шифров и хэш-функций.

Из этого списка сервер выбирает шифр и хэш-функцию и

отсылает это решение в виде цифрового сертификата.

Сертификат, обычно, содержит имя сервера, доверенный Центр

Сертификации, и открытый ключ шифрования сервера.

Для того, чтобы сгенерировать ключи сеанса, используется

безопасное соединение. Клиент шифрует случайное число с

помощью открытого ключа (ОК) сервера и отправляет результат

на сервер. Только сервер в состоянии расшифровать его (с его

закрытым ключом (ЗК)), и только этот факт делает ключи

скрытыми от третьей стороны. Клиент знает открытый ключ и

случайное число, а сервер знает закрытый ключ и (после

расшифровки сообщения клиента) случайное число.

Из случайного числа обе стороны создают ключевые данные

для шифрования и расшифровывания.

46.

На этом рукопожатие завершается, и начинается защищенноесоединение, которое зашифровывается и расшифровывается с

помощью ключевых данных. Если любое из перечисленных

выше действий не удается, то рукопожатие SSL не удалось, и

соединение не создается.

На втором этапе (защита потока данных) информационные

сообщения прикладного уровня нарезаются на блоки, для

каждого блока вычисляется код аутентификации сообщений,

затем данные шифруются и отправляются приемной стороне.

Приемная сторона производит обратные действия:

расшифрование, проверку кода аутентификации сообщения,

сборку сообщений, передачу на прикладной уровень.

В протоколе SSL все данные передаются в виде записейобъектов, состоящих из заголовка и передаваемых данных.

Передача начинается с заголовка. Заголовок содержит либо

два, либо три байта кода длины.

47.

если старший бит в первом байте кода равен единице, тозапись не имеет заполнителя и полная длина заголовка равна

двум байтам, иначе запись содержит заполнитель и полная длина

заголовка равна трём байтам. Код длины записи не включает в

себя число байт заголовка. Длина записи 2х байтового заголовка:

RecLength=(byte[0] & 0x7F<<8) | byte[1];

Здесь byte[0] и byte[1] первый и второй полученные байты.

Длина записи 3х байтового заголовка:

RecLength = (byte[0] & 0x3F<<8)|byte[1]; Escape = (byte[0] &

0x40)!=0; Padding = byte[2];

Здесь Padding определяет число байтов, добавленных

отправителем к исходному тексту, для того чтобы сделать длину

записи кратной размеру блока шифра, при использовании

блочного шифра.

Отправитель «заполненной» записи добавляет заполнитель после

имеющихся данных, и шифрует всё это. Содержимое заполнителя

никакой роли не играет.

В свою очередь получатель записи дешифрует всё поле данных и

получает полную исходную информацию. Затем производится

вычисление значение RecLength по известному Padding, и

заполнитель из поля данных удаляется.

48.

Данные записи SSL состоят из 3х компонент:MAC_Data[Mac_Size] — (Message Authentication Code) — код

аутентификации сообщения

Padding_Data[Padding] — данные заполнителя

Actual_Data[N] — реальные данные

Когда записи посылаются открытым текстом, никакие шифры

не используются. Тогда длина Padding_Data и MAC_Data равны

нулю. При использовании шифрования, Padding_Data зависит от

размера блока шифра, а MAC_Data зависит от выбора шифра.

Пример вычисления MAC_Data:

MacData = Hash(Secret, Actual_Data, Padding_Data,

Sequence_Number);

Значение Secret зависит от того, кто (клиент или сервер)

посылает сообщение. Sequence_Number — счетчик, который

инкрементируется как сервером, так и клиентом. Здесь

Sequence_Number представляет собой 32х битовый код,

передаваемый хэш-функции в виде 4х байт, причем первым

передается старший байт. Для MD2, MD5 MAC_Size равен 16

байтам (128 битам). Для 2х байтового заголовка максимальная

длина записи равна 32767 байтов, а для 3х байтного заголовка

16383 байтов.

49.

SSL поддерживает разнообразныекриптографические алгоритмы. В ходе

установления связи используется

криптосистема открытого ключа RSA.

После обмена ключами используется

много разных шифров: RC2, RC4, IDEA,

DES и TripleDES – для обмена данными

между клиентом и сервером. Также

используется MD5 — алгоритм

создания дайджеста сообщений

50.

В рамках протокола SSL определены четыревида шифрования:

·

digitally-signed (шифрование электронной

подписи)

·

stream-ciphered (поточное шифрование)

·

block-ciphered (блочное шифрование)

·

publick-key-encrypted (шифрование с

помощью открытого ключа),

51. Основные цели протокола

Криптографическая безопасность: SSL устанавливаетбезопасное соединение между двумя сторонами.

Совместимость: Программисты, независимо друг от

друга могут создавать приложения использующие SSL,

которые могут успешно обмениваться криптографическими параметрами без знания кода программ.

Расширяемость: SSL стремится обеспечить рабочее

пространство, в котором новые открытые ключи и

трудоемкие методы шифрования могут быть включены

по мере необходимости.

Относительная эффективность: работа протокола на

основе SSL требует больших скоростей от CPU, в

частности для работы с открытыми ключами. По этой

причине SSL протокол был включен в необязательную

сессию схемы кеширования для уменьшения числа

соединений, которые необходимо устанавливать с нуля.

Кроме того, большое внимание уделяется тому, чтобы

уменьшить сетевую активность.

52. Сравнение SSL и IPSec

1 АрхитектураIPSec - это протокол сетевого уровня, SSL - это протокол уровня приложений.

IPSec одинаково обращается с пакетами протоколов более высокого уровня, то

есть аутентифицируются и шифруются, не обращая внимания на их

содержание.

Для работы SSL необходим надежный транспортный протокол (TCP).

2 Аутентификации

В случае IPSec аутентификация всегда двусторонняя, а для SSL она быть как

взаимной, так и односторонней

3. Способ соединения.

IPSec поддерживает два режима работы.

Туннельный режим Устанавливается туннель между оконечными точками

Транспортный режим В данном режиме шифруются только данные.

SSL поддерживает единственное соединение за одну сессию. Каждая сессия

независима, но производительность может падать с ростом числа сессий. Для

каждого соединения шифровальный ключ уникален, что повышает

безопасность соединения.

4.Шифрование.

И IPSec и SSL могут реализовывать большое количество криптографических

алгоритмов. Различие состоит в последовательности выполняемых действий.

PSec сначала шифрует данные, а потом добавляет к ним MAC. SSL сначала

создается MAC для исходных данных, потом проходит шифрование. Таким

образом, сначала проходит расшифрование,а потом проверка MAC. Это может

привести к дополнительной нагрузке процессора, в случае измененных пакетов.

5 Размер служебной информации.

Один из недостатков IPSec большой обьем дополнительной информации

добавляемой к исходному пакету. В случае SSL этот размер меньше.

53.

VPNVPN ( Virtual Private Network — виртуальная частная

сеть) — обобщённое название технологий,

позволяющих обеспечить одно или несколько сетевых

соединений (логическую сеть) поверх другой сети

(например, Internet).

Задача: обеспечение в общедоступной

сети гарантированного качества

обслуживания, а также их защита от

возможного несанкционированного

доступа или повреждения.

54. Базовые архитектуры VPN

Шлюз-шлюзШлюз-хост

Хост-хост

Комбинированная – через промежуточный шлюз (IPSG)

LAN

IPSG

IP-сеть

VPN-шлюз

IP-сеть

55. Основные компоненты VPN

VPN-шлюз – сетевое устройство,подключенное к нескольким сетям, выполняет

функции шифрования, идентификации,

аутентификации, авторизации и

туннелирования. Может быть решен как

программно, так и аппаратно.

VPN-клиент (хост) решается программно.

Выполняет функции шифрования и

аутентификации. Сеть может быть построена

без использования VPN-клиентов.

56.

Туннель – логическая связь между клиентоми сервером. В процессе реализации туннеля

используются методы защиты информации.

Граничный сервер – это сервер,

являющийся внешним для корпоративной

сети. В качестве такого сервера может

выступать, например, брендмауэр или

система NAT.

Обеспечение безопасности информации

VPN – ряд мероприятий по защите трафика

корпоративной сети при прохождении по

туннелю от внешних и внутренних угроз.

57. Схема соединения филиалов с центральным офисом

Центральный офисВнутренний

сервер

Тунельный

сервер

Филиал офиса А

Филиал офиса Б

Интернет

Внутренний

сервер

Тунельный

сервер

Тунельный

сервер

Внутренний

сервер

58. Защита данных в VPN

Требования к защищенному каналу:Конфиденциальность

Целостность

Доступность легальным пользователям

(аутентификация)

Методы организации защищенного канала:

Шифрование.

Аутентификация – позволяет организовать доступ к

сети только легальных пользователей.

Авторизация – контролирует доступ легальных

пользователей к ресурсам в объемах,

соответствующих предоставленными им правами.

Туннелирование – позволяет зашифровать пакет

вместе со служебной информацией.

59.

Выбор протокола для построения корпоративной сетиVPN можно осуществлять по следующим критериям:

Тип доступа необходимый для пользователей сети

VPN.

1. Полнофункциональное постоянное подключение к

корпоративной сети. Рекомендуемый выбор - протокол

IPSec.

2. Временное подключение, например, мобильного

пользователя или пользователя использующего

публичный компьютер, с целью получения доступа к

определенным услугам, например, электронной почте

или базе данных. Рекомендуемый выбор - протокол

SSL/TLS, который позволяет организовать VPN для

каждой отдельной услуги.

60.

• Каков уровень безопасности корпоративной сети.1. Высокий. Рекомендуемый выбор - протокол IPSec.

Действительно, уровень безо-пасности предлагаемый IPSec

гораздо выше уровня безопасности предлагаемого протоколом

SSL/TLS в силу использования конфигурируемого ПО на стороне

пользователя и шлюза безопасности на стороне корпоративной

сети.

2. Средний. Рекомендуемый выбор - протокол SSL/TLS

позволяющий осуществлять доступ с любых терминалов.

3. В зависимости от услуги - от среднего до высокого.

Рекомендуемый выбор - комбинация протоколов IPSec (для услуг

требующих высокий уровень безопасности) и SSL/TLS (для услуг

требующих средний уровень безопасности).

61.

Что важнее, быстрое развертывание VPN или масштабируемостьрешения в будущем.

1. Быстрое развертывание сети VPN с минимальными затратами.

Рекомендуемый выбор - протокол SSL/TLS. В этом случае нет

необходимости реализации специального ПО на стороне

пользователя как в случае IPSec.

2. Масштабируемость сети VPN - добавление доступа к различным

услугам. Рекомендуемый выбор - протокол IPSec позволяющий

осуществление доступа ко всем услугам и ресурсам

корпоративной сети.

3. Быстрое развертывание и масштабируемость. Рекомендуемый

выбор - комбинация IPSec и SSL/TLS: использование SSL/TLS на

первом этапе для осуществления доступа к необходимым услугам

с последующим внедрением IPSec.

62. Протокол SET

SET основан на использовании цифровых сертификатов по стандарту Х.509Стороны протокола

Держатель карточки - покупатель делающий заказ.

Банк покупателя - финансовая структура, которая выпустила кредитную

карточку для покупателя.

Продавец - электронный магазин, предлагающий товары и услуги.

Банк продавца - финансовая структура, занимающаяся обслуживанием

операций продавца.

Платежный шлюз - система, контролируемая обычно банком продавца,

которая обрабатывает запросы от продавца и взаимодействует с банком

покупателя.

Сертифицирующая организация - доверительная структура, выдающая и

проверяющая сертификаты.

В этой спецификации шифрование информации обеспечивает ее

конфиденциальность. Цифровая подпись и сертификаты обеспечивают

идентификацию и аутентификацию (проверку подлинности) участников

транзакций. Цифровая подпись также используется для обеспечения

целостности данных. Открытый набор протоколов используется для

обеспечения взаимодействия между реализациями разных производителей.

63. Протокол SET

SET основан на использовании цифровых сертификатов постандарту Х.509.

Стороны протокола

Держатель карточки - покупатель делающий заказ.

Банк покупателя - финансовая структура, которая выпустила

кредитную карточку для покупателя.

Продавец - электронный магазин, предлагающий товары и

услуги.

Банк продавца - финансовая структура, занимающаяся

обслуживанием операций продавца.

Платежный шлюз - система, контролируемая обычно банком

продавца, которая обрабатывает запросы от продавца и

взаимодействует с банком покупателя.

Сертифицирующая организация - доверительная структура,

выдающая и проверяющая сертификаты.

64.

1.2.

3.

4.

5.

6.

7.

Участники запрашивают и получают сертификаты от сертифицирующей организации.

Владелец пластиковой карточки посылает заказ продавцу.

Продавец предъявляет свой сертификат владельцу карточки в качестве удостоверения.

Владелец карточки предъявляет свой сертификат продавцу.

Продавец запрашивает у платежного шлюза выполнение операции проверки. Шлюз сверяет

предоставленную информацию с информацией банка, выпустившего электронную карточку.

После проверки платежный шлюз возвращает результаты продавцу.

Некоторое время спустя, продавец требует у платежного шлюза выполнить одну или более

финансовых операций. Шлюз посылает запрос на перевод определенной суммы из банка

покупателя в банк продавца

Интернет

Интернет