Похожие презентации:

Магма

1.

Магма(ГОСТ 34.12-2018) в режиме простой замены

Знаменская Е., Галимова Р.

Группа ПИ21-1в

2022

2.

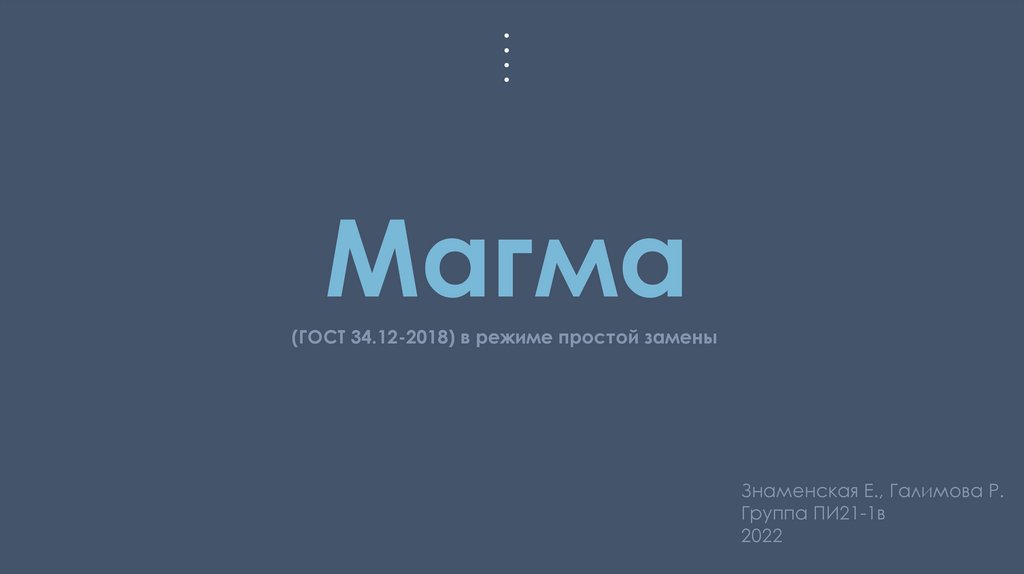

Алгоритм ГОСТ28147—89

впервые

стандартизиров

ан в Советском

Союзе в 1989 г.

М

а

г

м

а

www.design.com

DESIGN INC.

0.02

Симметричный

блочный шифр

построенный по

принципу сети

Фейстеля.

3.

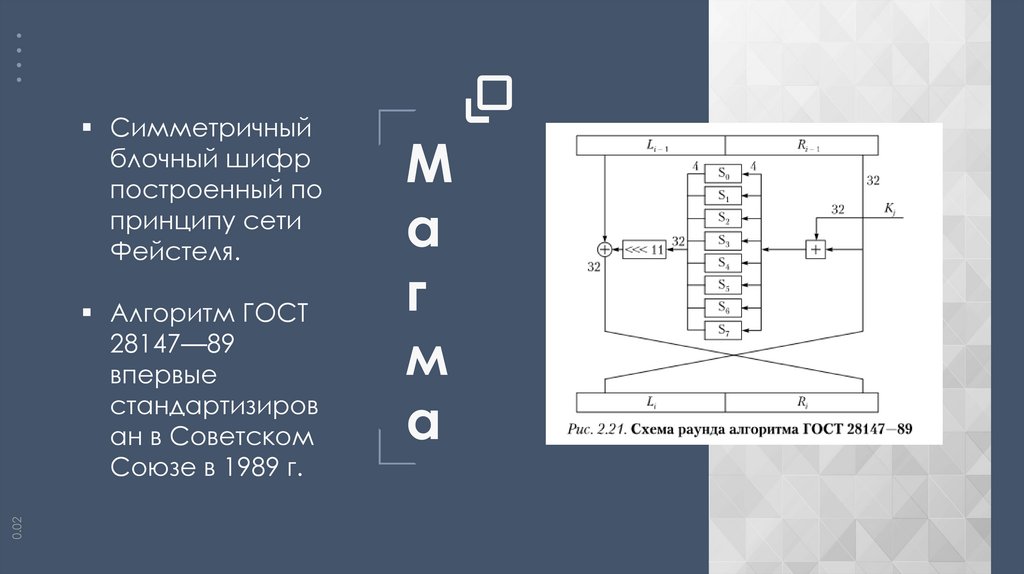

mДлина ключа –

m = 256

n

0.03

Длина блока –

n = 64

s

Длина

раундового

ключа –

s = 32

r

Количество

раундов –

r = 32

www.design.com

DESIGN INC.

Параметры

4.

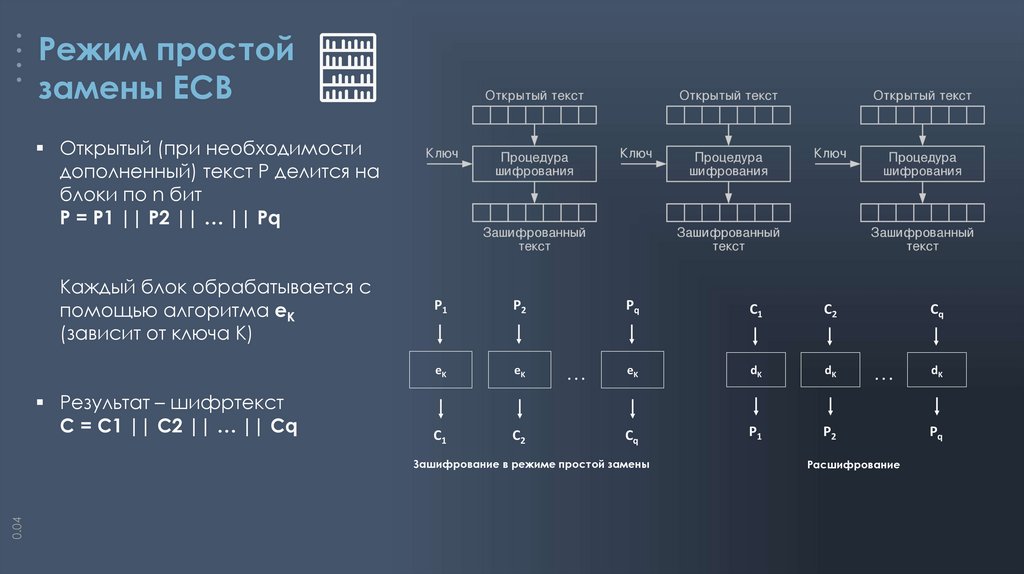

Режим простойзамены ECB

Каждый блок обрабатывается с

помощью алгоритма eK

(зависит от ключа К)

Результат – шифртекст

С = С1 || С2 || … || Сq

P1

P2

eK

eK

C1

C2

...

Pq

C1

C2

eK

dK

dK

Cq

P1

P2

0.04

Зашифрование в режиме простой замены

Cq

...

Расшифрование

dK

Pq

www.design.com

DESIGN INC.

Открытый (при необходимости

дополненный) текст P делится на

блоки по n бит

P = P1 || P2 || … || Pq

5.

Режим простойзамены ECB

Замены и перестановки отдельных блоков в

шифртексте не нарушают корректности

расшифрования

Шифрование на одном ключе одинаковых

блоков открытого текста дает одинаковые блоки

шифртекста независимо от их положения в

сообщении.

0.05

Режим устойчив к ошибкам, связанным с

изменением битов блока (ошибка не

распространяется на другие блоки)

В чистом виде не используется, допустим для

зашифрования небольших данных (ex: ключей)

www.design.com

DESIGN INC.

Описан в ГОСТ 34.13-2018 (Режимы работы

блочных шифров)

6.

Ключевое расписаниеС 1 по 24 раунд - в прямой

последовательности:

K0, K1, K2 … K7, K0, K1 …

Они

используются:

K0 K1 K2 K3 K4 K5 K6 K7

С 25 по 32 раунд – в

обратной

последовательности:

K7, K6, K5, K4, K3, K2, K1, K0

0.06

32-битовые фрагменты ключа

шифрования

(подключи)

K

256-битный ключ шифрования

www.design.com

DESIGN INC.

Исходный ключ (256 бит) делится

на восемь 32-битных подключей

K0, K1, K2, K3, K4, K5, K6, K7

7.

www.design.comDESIGN INC.

0.07

A.2.3 Алгоритм развертывания ключа

В настоящем контрольном примере ключ имеет значение:

K = ffeeddccbbaa99887766554433221100f0f1f2f3f4f5f6f7f8f9fafbfcfdfeff.

Итерационные ключи Ki, i = 1, 2, …, 32, принимают следующие значения:

K1 = ffeeddcc,

K9 = ffeeddcc,

K17 = ffeeddcc,

K25 = fcfdfeff

K2 = bbaa9988,

K10 = bbaa9988,

K18 = bbaa9988,

K26 = f8f9fafb

K3 = 77665544,

K11 = 77665544,

K19 = 77665544,

K27 = f4f5f6f7

K4 = 33221100,

K12 = 33221100,

K20 = 33221100,

K28 = f0f1f2f3

K5 = f0f1f2f3,

K13 = f0f1f2f3,

K21 = f0f1f2f3,

K29 = 33221100

K6 = f4f5f6f7,

K14 = f4f5f6f7,

K22 = f4f5f6f7,

K30 = 77665544

K7 = f8f9fafb,

K15 = f8f9fafb,

K23 = f8f9fafb,

K31 = bbaa9988

K8 = fcfdfeff,

K16 = fcfdfeff,

K24 = fcfdfeff,

K32 = ffeeddcc

8.

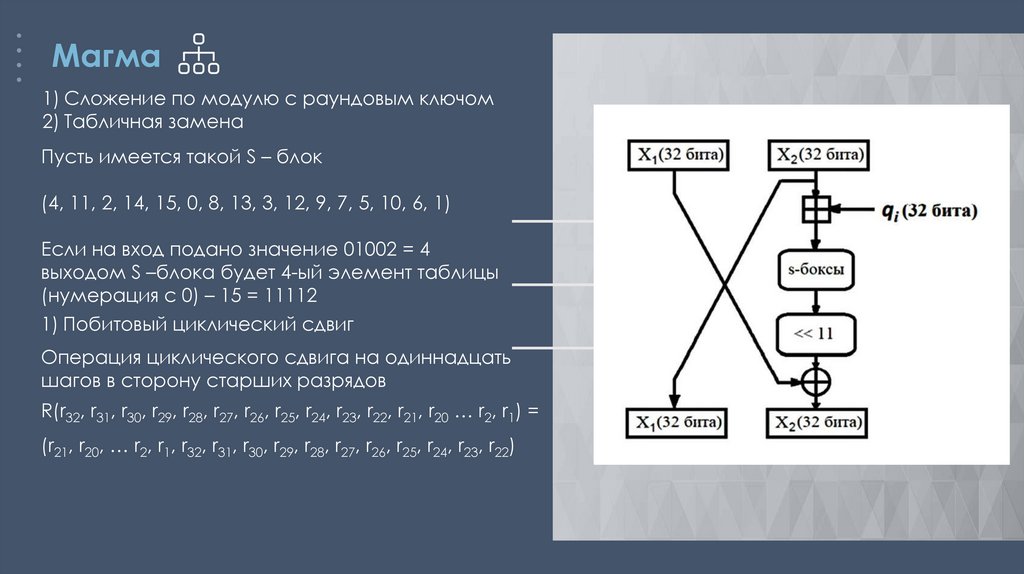

Магма1) Сложение по модулю с раундовым ключом

2) Табличная замена

Пусть имеется такой S – блок

Если на вход подано значение 01002 = 4

выходом S –блока будет 4-ый элемент таблицы

(нумерация с 0) – 15 = 11112

1) Побитовый циклический сдвиг

Операция циклического сдвига на одиннадцать

шагов в сторону старших разрядов

R(r32, r31, r30, r29, r28, r27, r26, r25, r24, r23, r22, r21, r20 … r2, r1) =

0.08

(r21, r20, … r2, r1, r32, r31, r30, r29, r28, r27, r26, r25, r24, r23, r22)

www.design.com

DESIGN INC.

(4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1)

9.

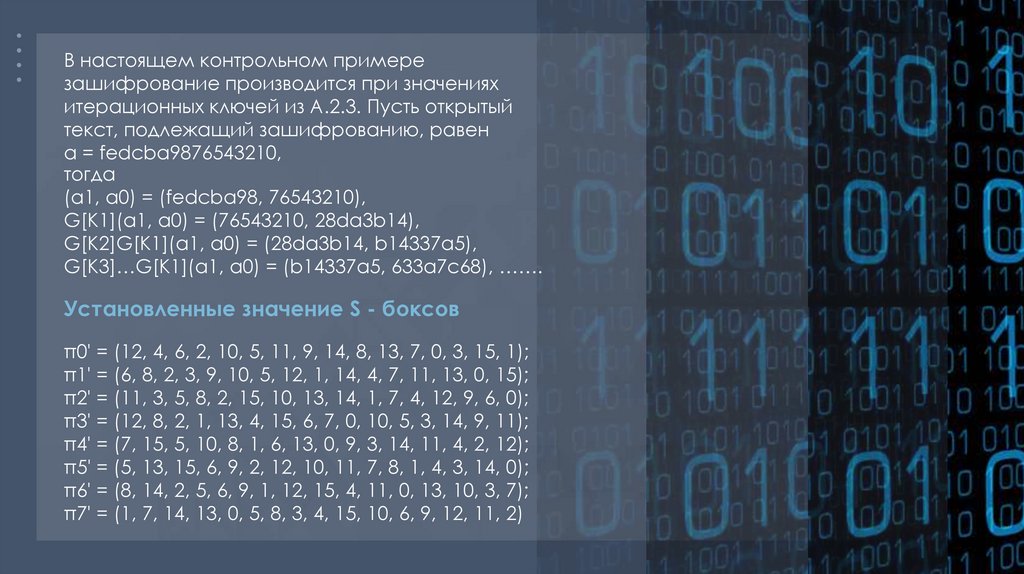

Установленные значение S - боксовπ0' = (12, 4, 6, 2, 10, 5, 11, 9, 14, 8, 13, 7, 0, 3, 15, 1);

π1' = (6, 8, 2, 3, 9, 10, 5, 12, 1, 14, 4, 7, 11, 13, 0, 15);

π2' = (11, 3, 5, 8, 2, 15, 10, 13, 14, 1, 7, 4, 12, 9, 6, 0);

π3' = (12, 8, 2, 1, 13, 4, 15, 6, 7, 0, 10, 5, 3, 14, 9, 11);

π4' = (7, 15, 5, 10, 8, 1, 6, 13, 0, 9, 3, 14, 11, 4, 2, 12);

π5' = (5, 13, 15, 6, 9, 2, 12, 10, 11, 7, 8, 1, 4, 3, 14, 0);

π6' = (8, 14, 2, 5, 6, 9, 1, 12, 15, 4, 11, 0, 13, 10, 3, 7);

π7' = (1, 7, 14, 13, 0, 5, 8, 3, 4, 15, 10, 6, 9, 12, 11, 2)

www.design.com

DESIGN INC.

0.09

В настоящем контрольном примере

зашифрование производится при значениях

итерационных ключей из A.2.3. Пусть открытый

текст, подлежащий зашифрованию, равен

a = fedcba9876543210,

тогда

(a1, a0) = (fedcba98, 76543210),

G[K1](a1, a0) = (76543210, 28da3b14),

G[K2]G[K1](a1, a0) = (28da3b14, b14337a5),

G[K3]…G[K1](a1, a0) = (b14337a5, 633a7c68), …….

10.

0.010Криптосхема,

реализующая алгоритм

зашифрования в режиме

простой замены

www.design.com

DESIGN INC.

Схема одного

цикла

шифрования

11.

0.011DESIGN INC.

www.design.com

Спасибо за внимание!

Информатика

Информатика