Похожие презентации:

Инструменты OSINT

1.

OSINTРабота выполнена студентами ККСО-03-20

Макаровым Дмитрием и Валентиком Даниилом

2.

OSINT (open-source intelligence) – это технология сбора и анализа данных, полученных изоткрытых источников

История возникновения OSINTа:

В 1941 году в США был основана Служба мониторинга зарубежных трансляций в США для

сбора и изучения радиопрограмм. Сотрудники данной службы собирали информацию с

радиоэфира, переводили её и проводили анализ полученных данных. Подобный сбор

информации начал активно использоваться в сети Интернет уже в 2000ые годы, а сейчас

является важной частью работы различных компаний и служб

Перечислим основные сферы использования OSINT’а

1. OSINT помогает журналистам получать информацию для своих расследований.

2. OSINT также используется в бизнесе. С помощью этой технологии руководители

способны проводить анализ рисков, конкурентную разведку для того, чтобы развивать

свой бизнес.

3. Также OSINT используется исследователям угроз и уязвимостей различного

программного обеспечения для того, чтобы моделировать сценарии атак на организации.

4. Злоумышленники также активно используют OSINT для получения той или иной

информации об организации или же человеке.

3.

Каким бывает OSINT?OSINT делится на два типа:

Активный

Пассивный

4.

ПассивныйПассивный тип проведения сбора и анализа данных

состоит в том, что объект исследования не сможет

определить, что о нём собирается информация. Поиск

ограничивается контентом на сайте объекта

исследования, архивной информацией, незащищенными

файлами или же на смежных с объектом ресурсах.

5.

АктивныйАктивный же тип OSINT’a предполагает активное

взаимодействие с объектом исследования. К такому

типу может относиться: получение доступа к открытым

портам, сканирование уязвимостей и серверных вебприложений, социальная инженерия. Однако у данного

типа есть минус: объект сможет обнаружить факт

исследований.

6.

Какие законы попадают под OSINT? Прежде всего, это Федеральный Закон о Персональных данных.Статья 8. В целях информационного обеспечения могут создаваться общедоступные источники

персональных данных (в том числе справочники, адресные книги). В общедоступные источники

персональных данных с письменного согласия субъекта персональных данных могут включаться его

фамилия, имя, отчество, год и место рождения, адрес, абонентский номер, сведения о профессии и иные

персональные данные, сообщаемые субъектом персональных данных.

Статья 3.3. Обработка персональных данных - любое действие (операция) или совокупность действий

(операций), совершаемых с использованием средств автоматизации или без использования таких средств с

персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение

(обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ),

обезличивание, блокирование, удаление, уничтожение персональных данных;

Статья 3.2. Оператор - государственный орган, муниципальный орган, юридическое или физическое лицо,

самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку

персональных данных, а также определяющие цели обработки персональных данных, состав персональных

данных, подлежащих обработке, действия (операции), совершаемые с персональными данными;

7.

Инструменты OSINT8.

Приведём примеры инструментов OSINT:Google Dorks

Инструмент “Shodan”

Инструмент “Maltego”

Shadow map

Яндекс.картинки

9.

Google Dorks10.

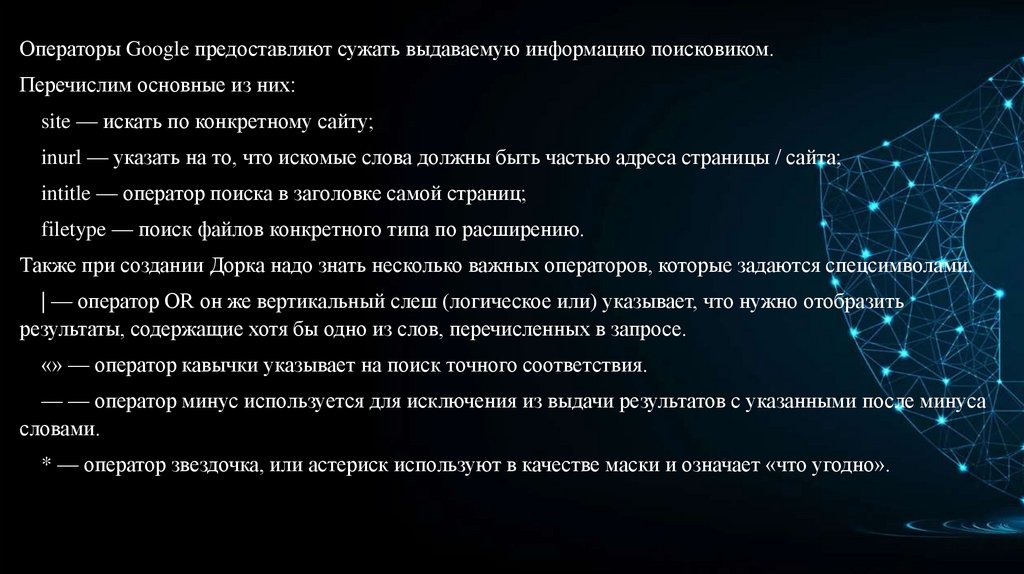

Операторы Google предоставляют сужать выдаваемую информацию поисковиком.Перечислим основные из них:

site — искать по конкретному сайту;

inurl — указать на то, что искомые слова должны быть частью адреса страницы / сайта;

intitle — оператор поиска в заголовке самой страниц;

filetype — поиск файлов конкретного типа по расширению.

Также при создании Дорка надо знать несколько важных операторов, которые задаются спецсимволами.

| — оператор OR он же вертикальный слеш (логическое или) указывает, что нужно отобразить

результаты, содержащие хотя бы одно из слов, перечисленных в запросе.

«» — оператор кавычки указывает на поиск точного соответствия.

— — оператор минус используется для исключения из выдачи результатов с указанными после минуса

словами.

* — оператор звездочка, или астериск используют в качестве маски и означает «что угодно».

11.

Google DorksПоиск с помощью site

Как видим на скриншоте,

поисковик выдал нам

информацию, связанную с сайтом

«google.com».

12.

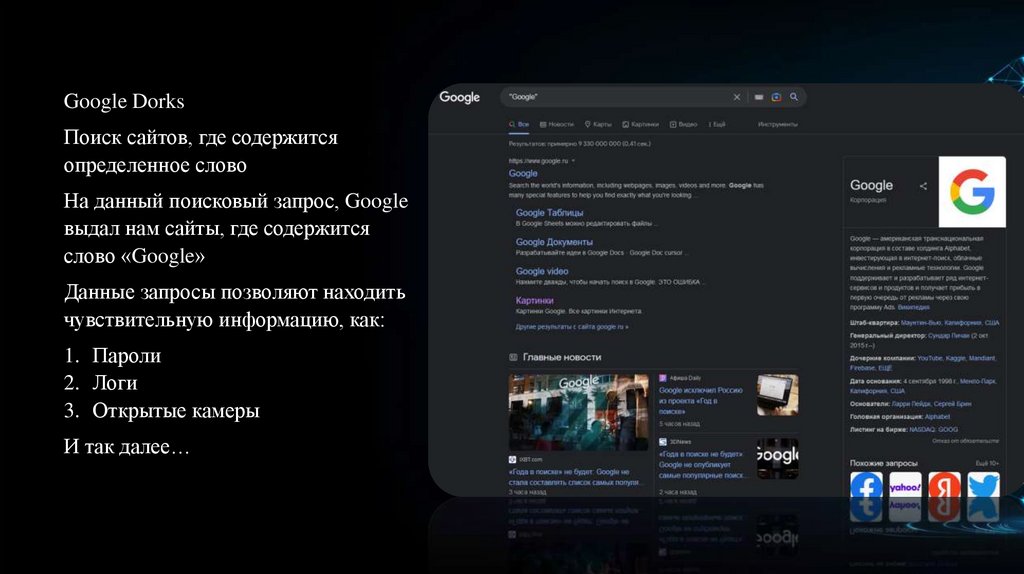

Google DorksПоиск сайтов, где содержится

определенное слово

На данный поисковый запрос, Google

выдал нам сайты, где содержится

слово «Google»

Данные запросы позволяют находить

чувствительную информацию, как:

1. Пароли

2. Логи

3. Открытые камеры

И так далее…

13.

Следующим инструментом является Shodan.Его основная функция – «ходить» по IP адресам и собирать

информацию.

Что может собирать Shodan:

1. Название и тип устройства

2. Имя пользователя и пароли по умолчанию

3. Географическое положение

14.

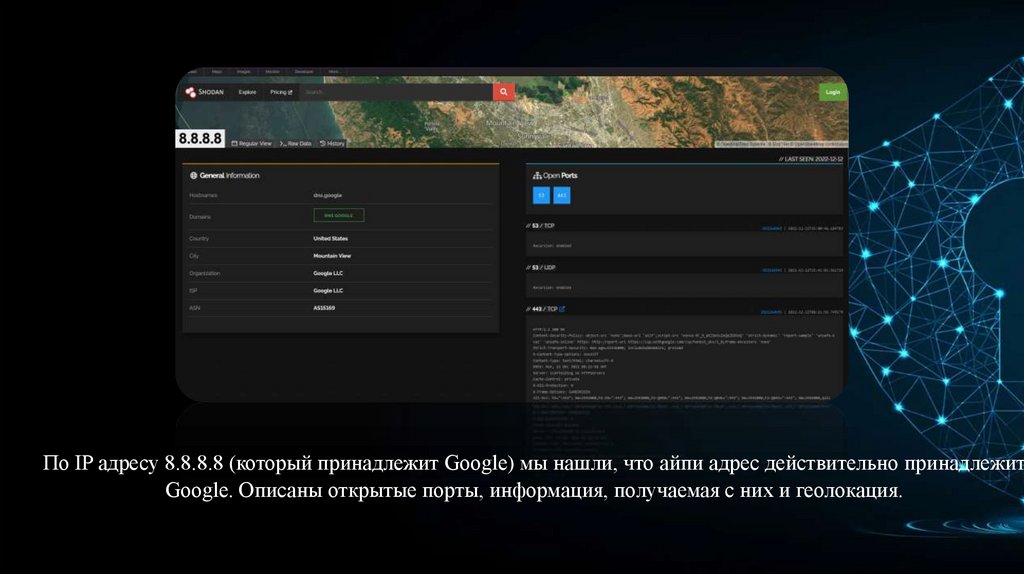

По IP адресу 8.8.8.8 (который принадлежит Google) мы нашли, что айпи адрес действительно принадлежитGoogle. Описаны открытые порты, информация, получаемая с них и геолокация.

15.

Следующим инструментом является MaltegoMaltego позволяет искать информацию и

формировать граф зависимостей.

Данное ПО можно представить как доску для

детективов, где наглядно понятно: что из чего

следует. Данный инструмент облегчает строить

связи между объектами исследований.

16.

Здесь построена связь информации об вымышленном персонаже Иване Иванове.17.

Shadow map18.

Данный инструмент помогает определить положение солнца в любой момент времени.Используя ShadowMap, разведчик способен по углу падения солнечных лучей определить точное место съёмки (при

условии того, что примерный радиус геопозоции мы знаем)

19.

Яндекс.картинки20.

Яндекс картинки позволяют, используя фотографию объекта, найти ссылки или же подобные картинки. Это частоиспользуется, когда нужно найти человека в другой соц сети

21.

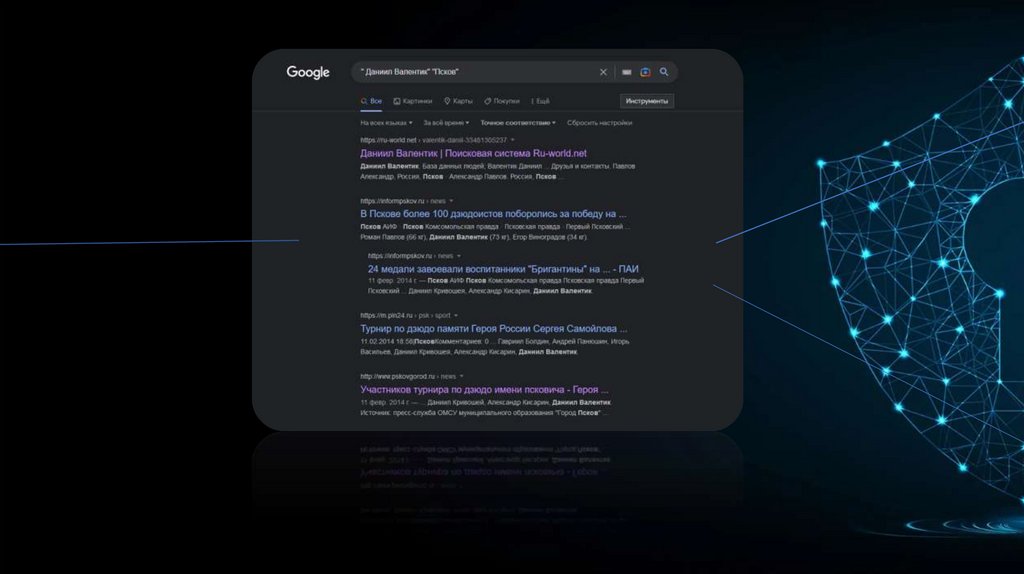

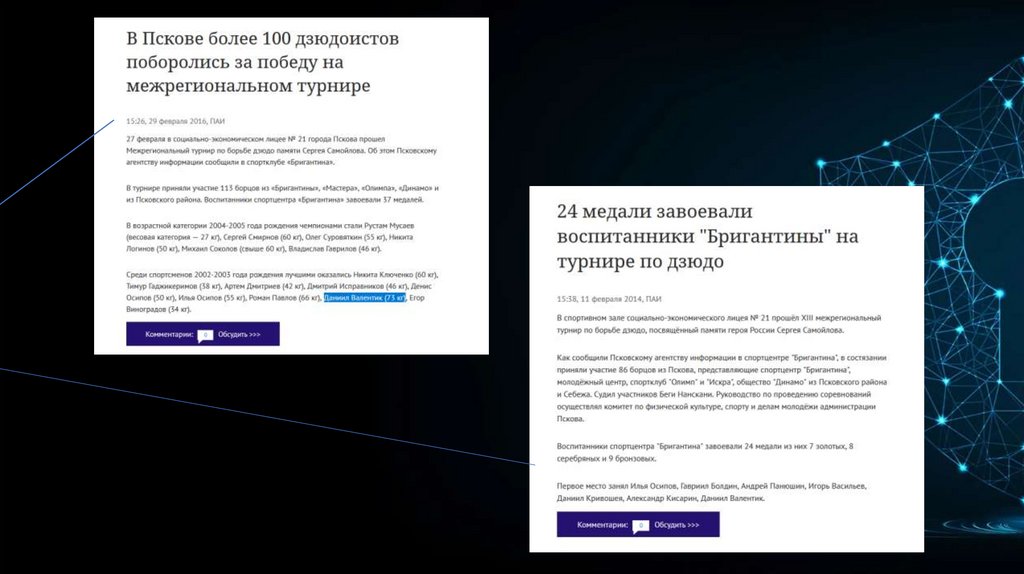

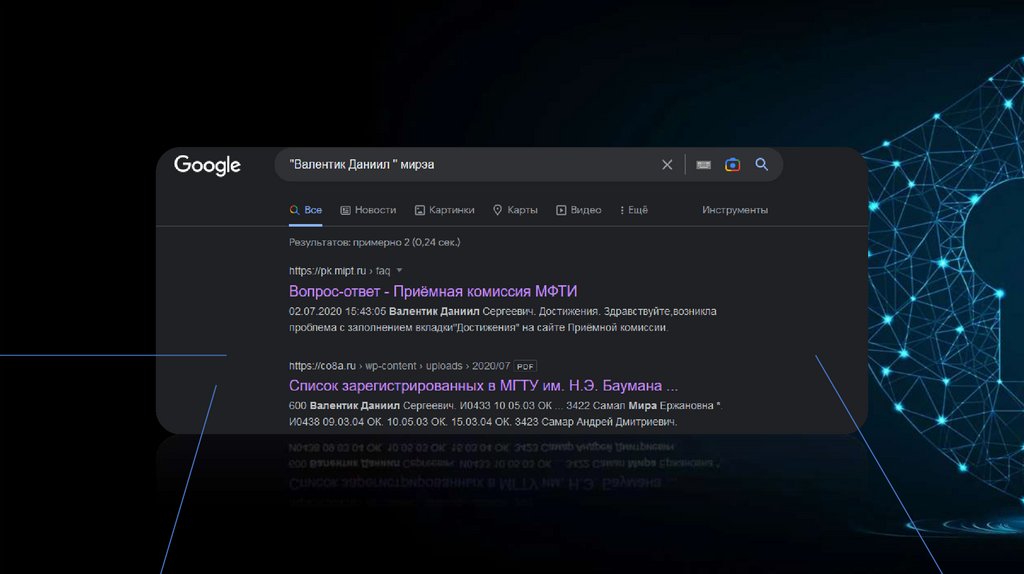

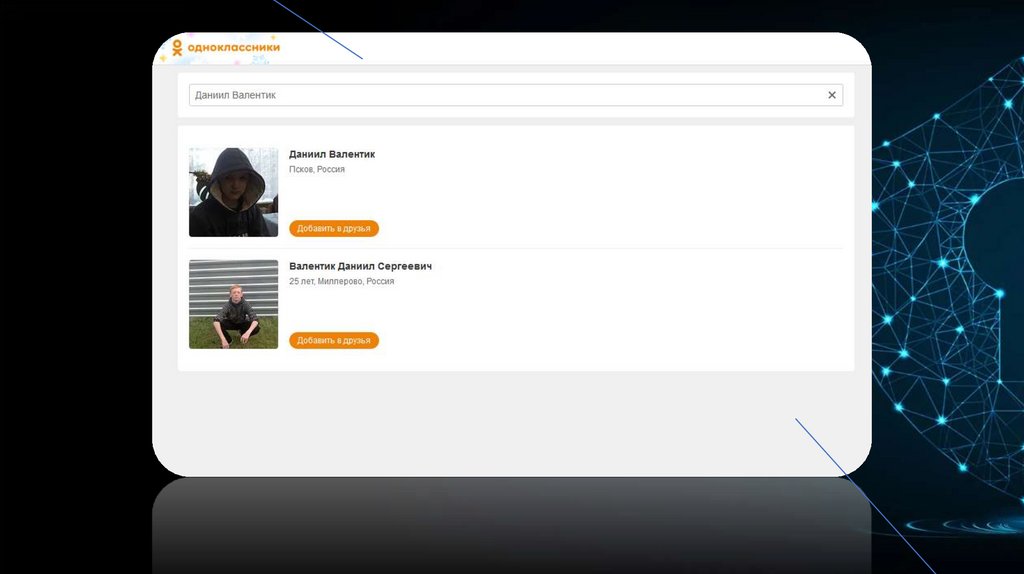

Немного о себе22.

23.

24.

25.

26.

27.

28.

29.

30.

31.

32.

33.

34.

35.

36.

37.

38.

39.

Спасибо за внимание!40.

Источники:Про Google Dorks: https://habr.com/ru/company/postuf/blog/510766/

Про Shodan: Course EC-Council CEH

Правовые основы для OSINT в РФ:

1. https://www.youtube.com/watch?v=S2p8qA8AZak Пробить и не сесть. Как соблюдать закон при

использовании инструментов OSINT - YouTube

2. OSINT mindset meetup #4 https://www.youtube.com/watch?v=wBPNbkaS05k

Интернет

Интернет Программное обеспечение

Программное обеспечение