Похожие презентации:

Организационные методы защиты информации. Создание и поддержание инфраструктуры защиты информации в организации

1.

Организационные методызащиты информации.

Создание и поддержание

инфраструктуры защиты

информации в организации

ЛЮБЧИК ДМИТРИЙ СЕРГЕЕВИЧ

2.

Методы защиты информацииПравовые

Организационные

Технические

3.

Организационные меры• меры,

регламентирующие

процессы

функционирования

информационных

систем,

системы

обработки

данных,

использование ее ресурсов, деятельность персонала, а также

порядок взаимодействия пользователей с системой таким образом,

чтобы в наибольшей степени затруднить или исключить

возможность реализации угроз безопасности.

4.

Международные стандарты5.

Международные стандартыСерия СТБ ISO/IEC

27000

6.

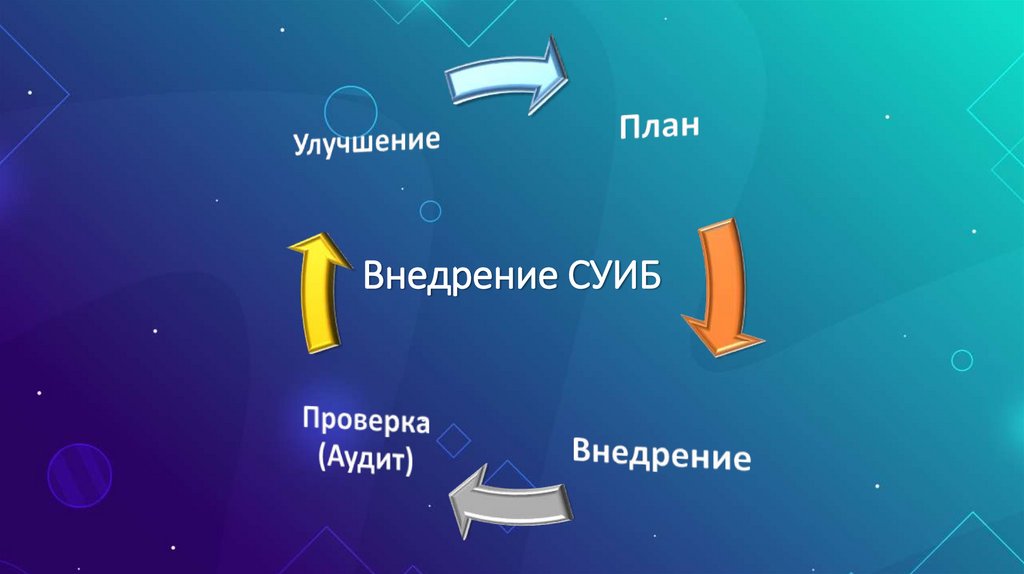

Внедрение СУИБ7.

Законодательство РБ в области защитыинформации

Закон Республики Беларусь от

10.11.2008 № 455-З "Об

информации,

информатизации и защите

информации"

Указ Президента Республики

Беларусь от 16.04.2013 г. №

196 «О некоторых мерах по

совершенствованию защиты

информации»

Приказ ОАЦ от 20.02.2020

№66 "О мерах по реализации

Указа Президента Республики

Беларусь от 9 декабря 2019 г.

N 449« (в ред. Приказа ОАЦ

№195 от12 ноября 2021 г )

8.

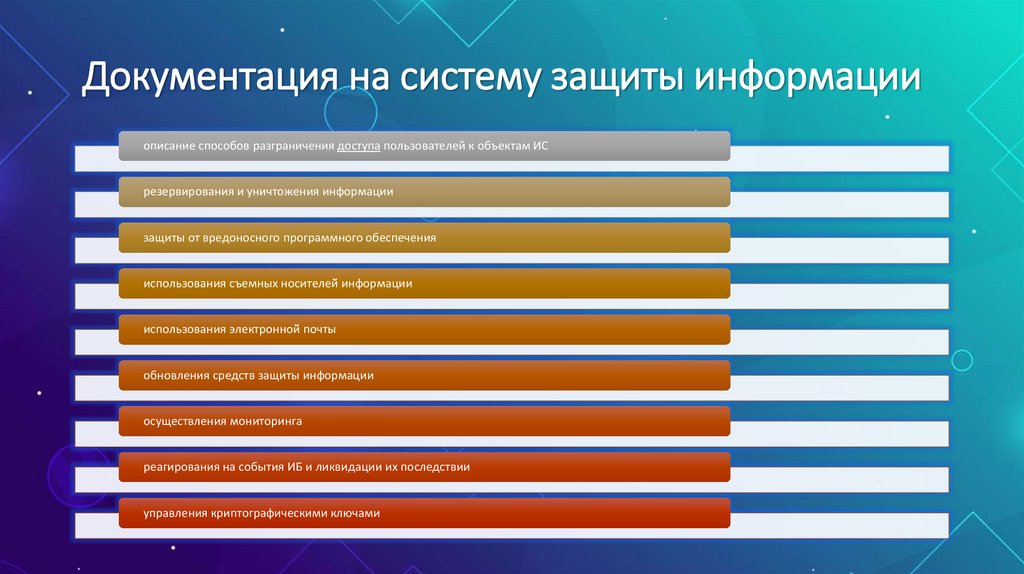

Документация на систему защиты информацииописание способов разграничения доступа пользователей к объектам ИС

резервирования и уничтожения информации

защиты от вредоносного программного обеспечения

использования съемных носителей̆ информации

использования электронной̆ почты

обновления средств защиты информации

осуществления мониторинга

реагирования на события ИБ и ликвидации их последствии

управления криптографическими ключами

9.

Политика в отношении мобильных устройствМетод реализации

• Должны быть приняты политика и меры по обеспечению безопасности для

управления рисками, связанными с использованием мобильных устройств.

10.

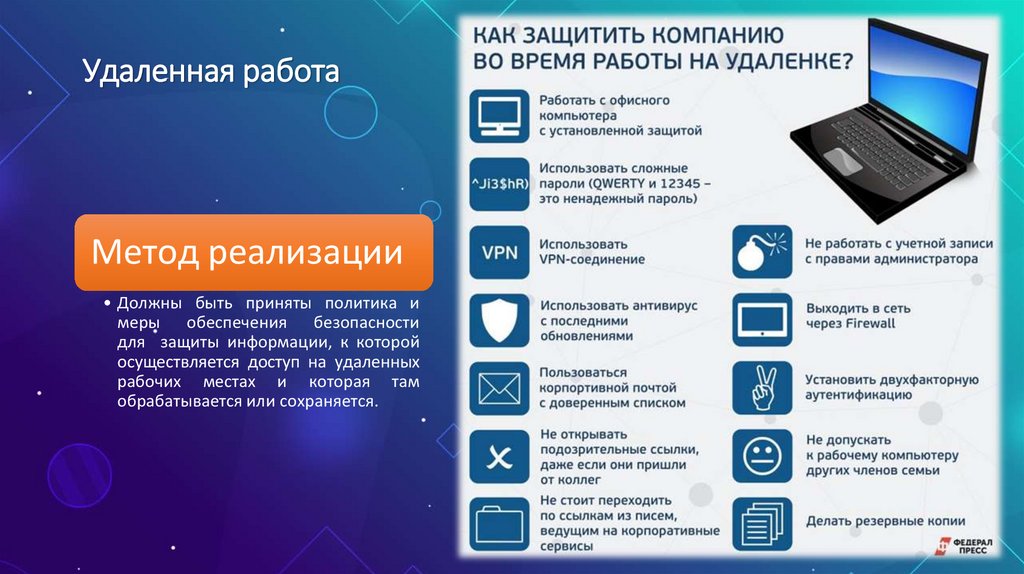

Удаленная работаМетод реализации

• Должны быть приняты политика и

меры обеспечения безопасности

для защиты информации, к которой

осуществляется доступ на удаленных

рабочих местах и которая там

обрабатывается или сохраняется.

11.

Управление съемными носителямиинформации

Метод реализации

• Должны быть внедрены процедуры

для

управления

съемными

носителями в соответствии со схемой

классификации,

принятой

в

организации

12.

Bad USBкласс хакерских атак, основанный на

уязвимости USB устройств. Благодаря

отсутствию защиты от перепрошивки в

некоторых

USB-устройствах,

злоумышленник может видоизменить или

полностью

заменить

оригинальную

прошивку

и

заставить

устройство

имитировать любое другое устройство.

BadUSB предназначен для доставки и

исполнения вредоносного кода

13.

Киберпреступнаягруппировка FIN7

Киберпреступная

группировка

FIN7

последние несколько месяцев отправляла

вредоносные

USB-устройства

американским компаниям с целью

заразить их компьютерные системы

вымогательским ПО.

С августа 2021 года ФБР получило

сообщения о нескольких посылках,

содержащих эти USB-устройства, которые

были

отправлены

американским

предприятиям в сфере транспорта,

страхования и обороны.

14.

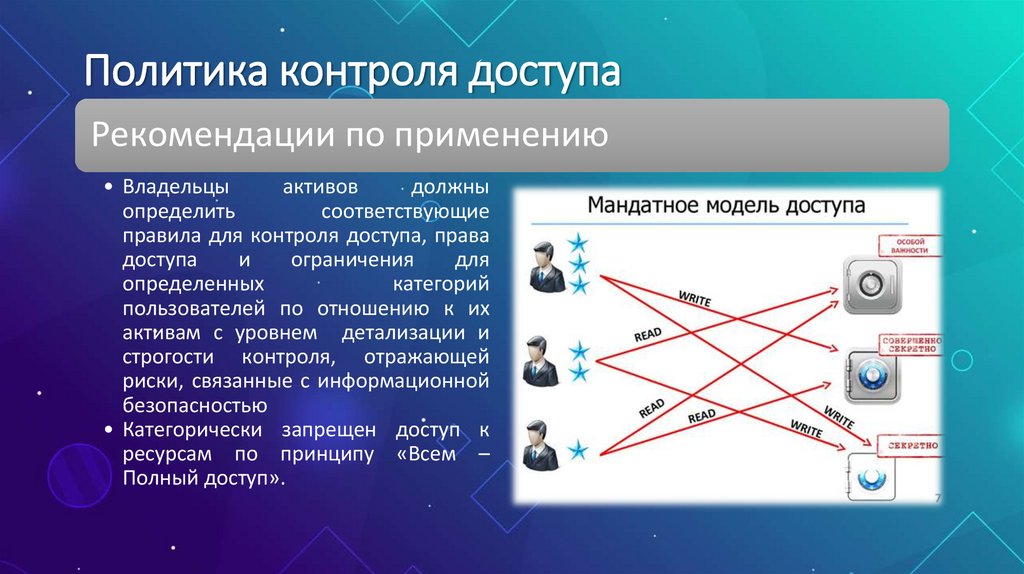

Политика контроля доступаРекомендации по применению

• Владельцы

активов

должны

определить

соответствующие

правила для контроля доступа, права

доступа

и

ограничения

для

определенных

категорий

пользователей по отношению к их

активам с уровнем детализации и

строгости контроля, отражающей

риски, связанные с информационной

безопасностью

• Категорически запрещен доступ к

ресурсам по принципу «Всем –

Полный доступ».

15.

Защита от вредоносного ПОНазначение

• Предназначен для определения

правил и способов защиты

информационных средств от

вредоносного ПО

• Защита от вредоносного кода

должна основываться на

применении программ

обнаружения вредоносного кода

и восстановления,

осведомленности об

информационной безопасности

и соответствующих средствах

контроля доступа к системе и

управлению изменениями

16.

Резервное копирование информацииЗадача

• обеспечить защиту

от потери данных

17.

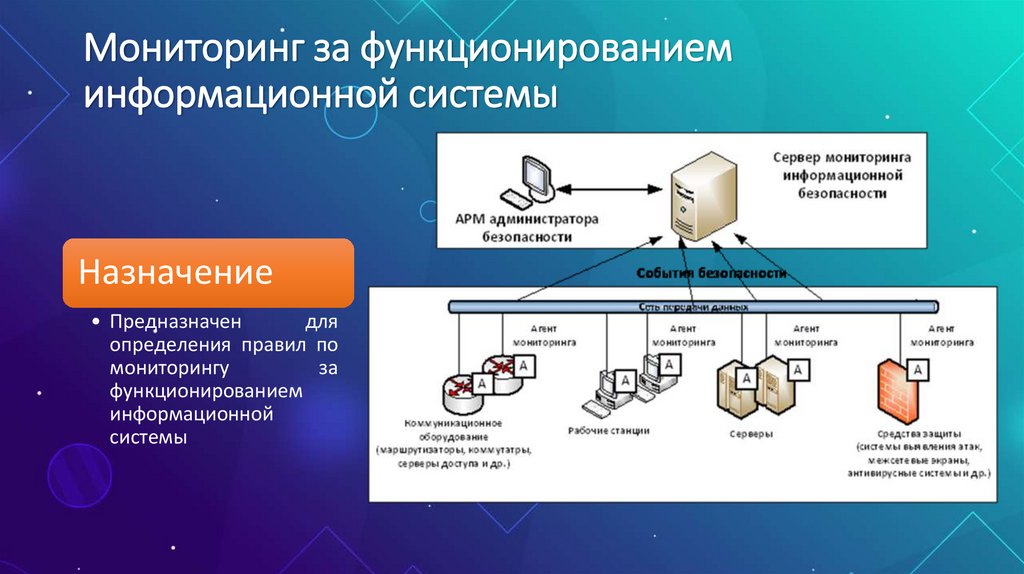

Мониторинг за функционированиеминформационной системы

Назначение

• Предназначен

для

определения правил по

мониторингу

за

функционированием

информационной

системы

18.

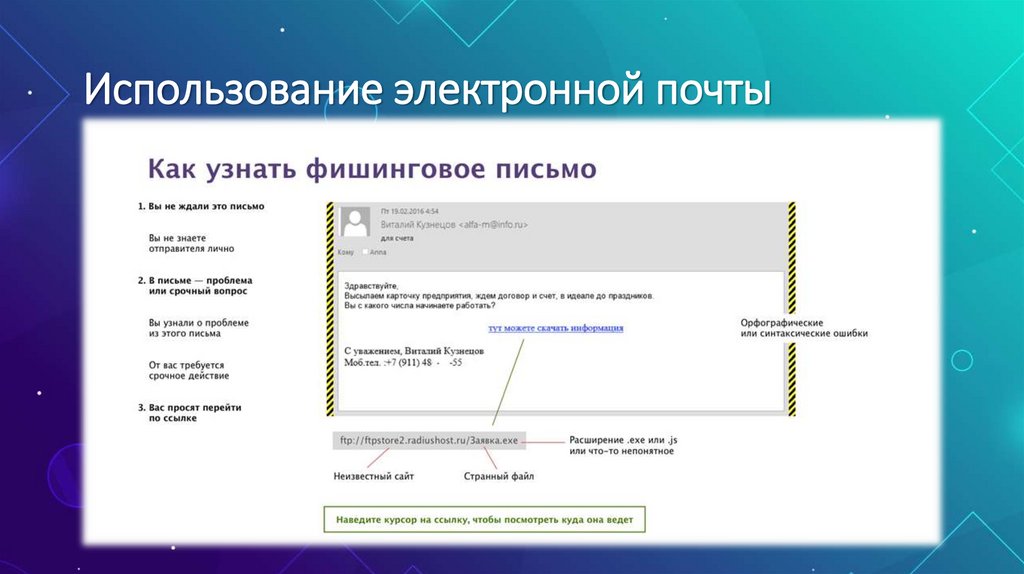

Использование электронной почтыНазначение

• Предназначен

для

определения

правил

работы с электронной

почтой

19.

Использование электронной почты20.

Обучениесотрудников

(Gophish)

Gophish — фреймворк, который позволяет

проверить

реакцию

сотрудников

компании на фишерские послания.

21.

В Гродно одно изпредприятий потеряло более

70 тысяч рублей из-за

электронного письма

«Внешне адрес электронной почты был

максимально схож с адресом поставщика.

Сотрудники предприятия не обратили

внимания на минимальные отличия,

полагая, что реквизиты действительно

поменялись, и добросовестно отправили

туда внушительную сумму — более 70 тыс.

рублей», — рассказали в милиции.

22.

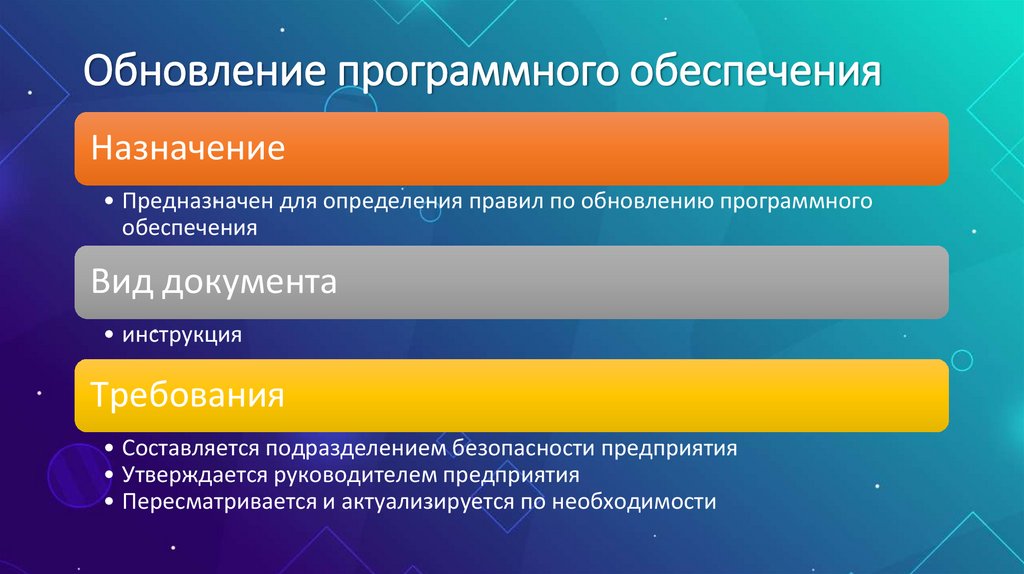

Обновление программного обеспеченияНазначение

• Предназначен для определения правил по обновлению программного

обеспечения

Вид документа

• инструкция

Требования

• Составляется подразделением безопасности предприятия

• Утверждается руководителем предприятия

• Пересматривается и актуализируется по необходимости

23.

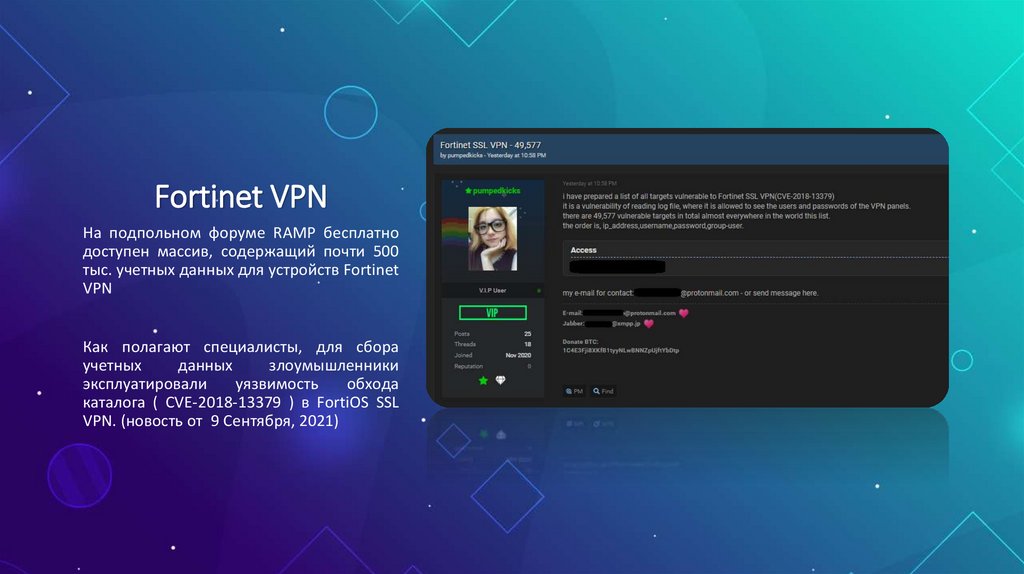

Fortinet VPNНа подпольном форуме RAMP бесплатно

доступен массив, содержащий почти 500

тыс. учетных данных для устройств Fortinet

VPN

Как полагают специалисты, для сбора

учетных

данных

злоумышленники

эксплуатировали

уязвимость

обхода

каталога ( CVE-2018-13379 ) в FortiOS SSL

VPN. (новость от 9 Сентября, 2021)

24.

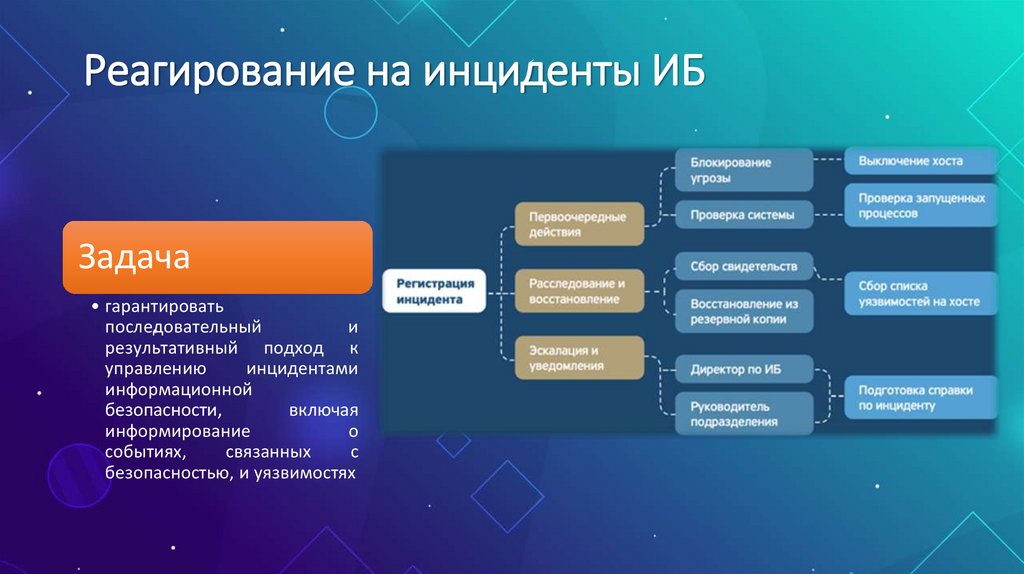

Реагирование на инциденты ИБЗадача

• гарантировать

последовательный

и

результативный подход к

управлению

инцидентами

информационной

безопасности,

включая

информирование

о

событиях,

связанных

с

безопасностью, и уязвимостях

25.

ВЫВОДЫОрганизационная защита информации сегодня

является важнейшим элементом в общей системе

защиты информации предприятия, с высокой

эффективностью обеспечивающим ее защиту при

условии

соблюдения

должностными

лицами

предприятия норм и правил защиты информации,

определенных в соответствующих нормативнометодических документах.

26.

Создание и поддержание инфраструктурызащиты информации в организации

27.

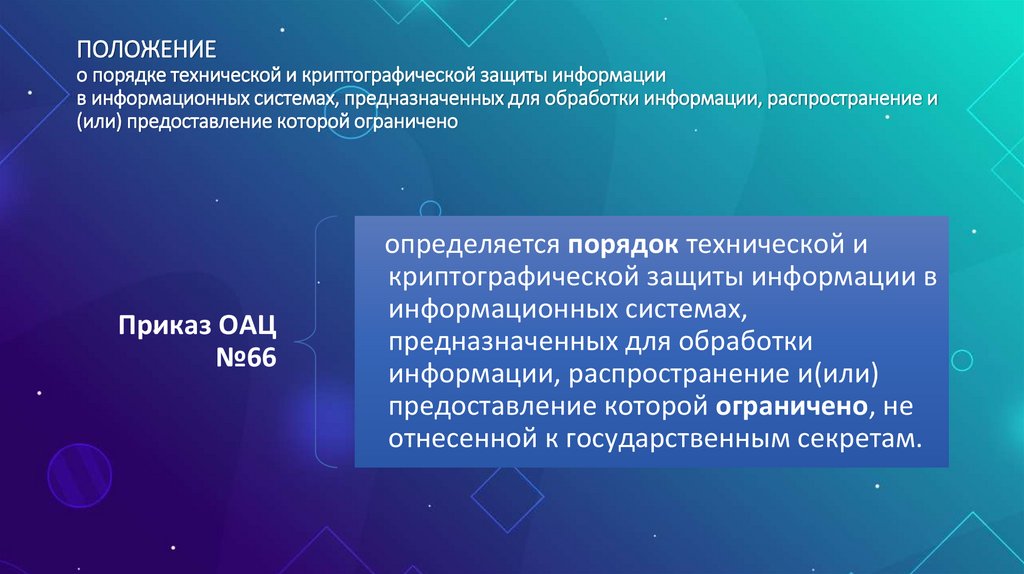

ПОЛОЖЕНИЕо порядке технической̆ и криптографической̆ защиты информации

в информационных системах, предназначенных для обработки информации, распространение и

(или) предоставление которой̆ ограничено

Приказ ОАЦ

№66

определяется порядок технической и

криптографической защиты информации в

информационных системах,

предназначенных для обработки

информации, распространение и(или)

предоставление которой ограничено, не

отнесенной к государственным секретам.

28.

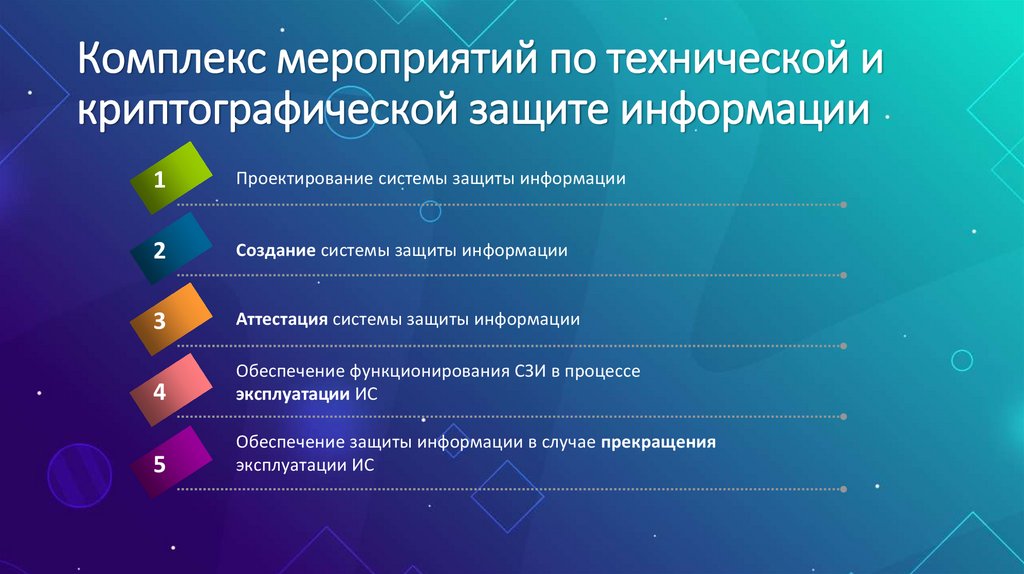

Комплекс мероприятий по технической икриптографической защите информации

1

Проектирование системы защиты информации

2

Создание системы защиты информации

3

Аттестация системы защиты информации

4

Обеспечение функционирования СЗИ в процессе

эксплуатации ИС

5

Обеспечение защиты информации в случае прекращения

эксплуатации ИС

29.

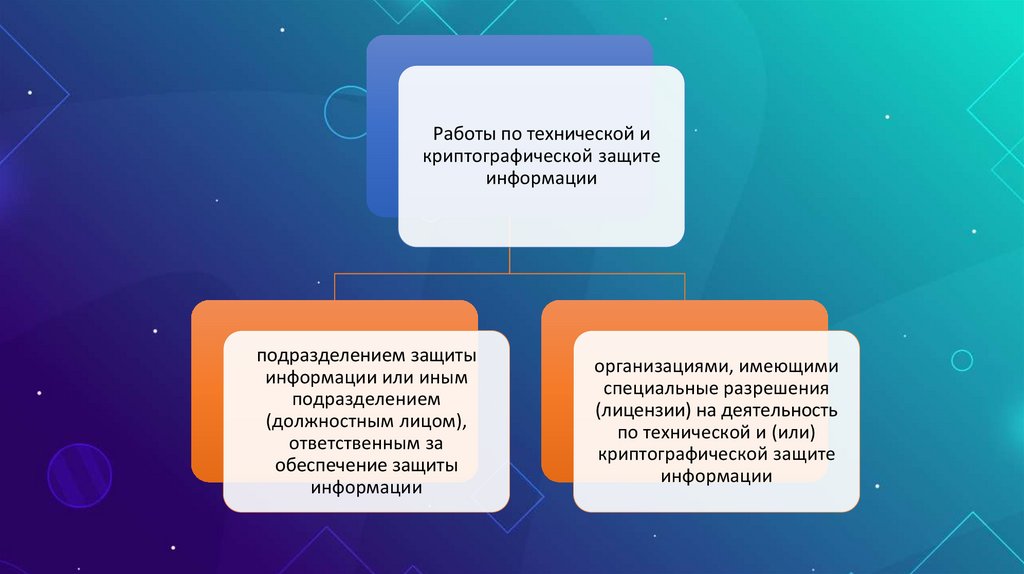

Работы по технической икриптографической защите

информации

подразделением защиты

информации или иным

подразделением

(должностным лицом),

ответственным за

обеспечение защиты

информации

организациями, имеющими

специальные разрешения

(лицензии) на деятельность

по технической и (или)

криптографической защите

информации

30.

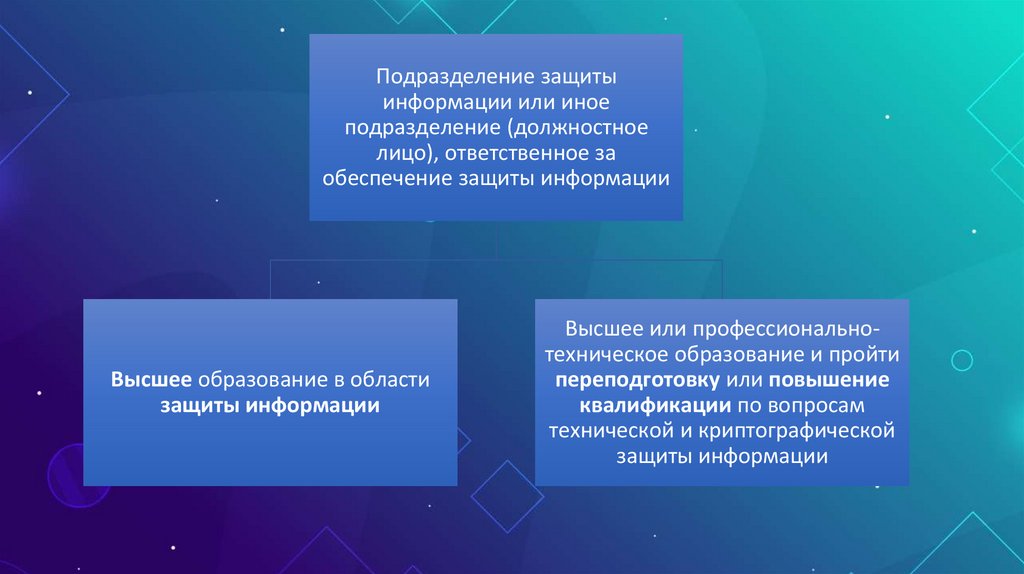

Подразделение защитыинформации или иное

подразделение (должностное

лицо), ответственное за

обеспечение защиты информации

Высшее образование в области

защиты информации

Высшее или профессиональнотехническое образование и пройти

переподготовку или повышение

квалификации по вопросам

технической и криптографической

защиты информации

31.

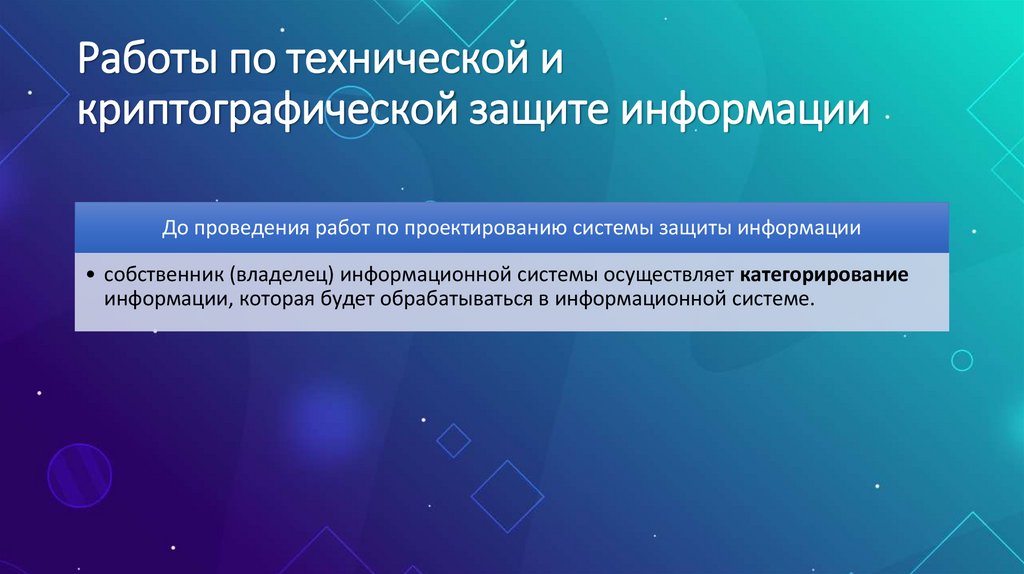

Работы по технической икриптографической защите информации

До проведения работ по проектированию системы защиты информации

• собственник (владелец) информационной системы осуществляет категорирование

информации, которая будет обрабатываться в информационной системе.

32.

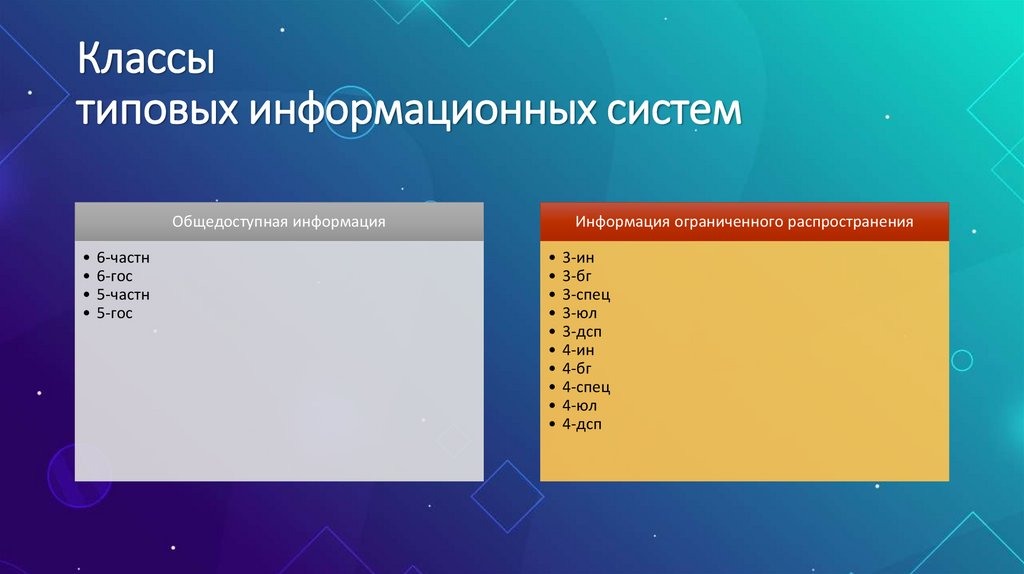

Классытиповых информационных систем

Общедоступная информация

• 6-частн

• 6-гос

• 5-частн

• 5-гос

Информация ограниченного распространения

• 3-ин

• 3-бг

• 3-спец

• 3-юл

• 3-дсп

• 4-ин

• 4-бг

• 4-спец

• 4-юл

• 4-дсп

33.

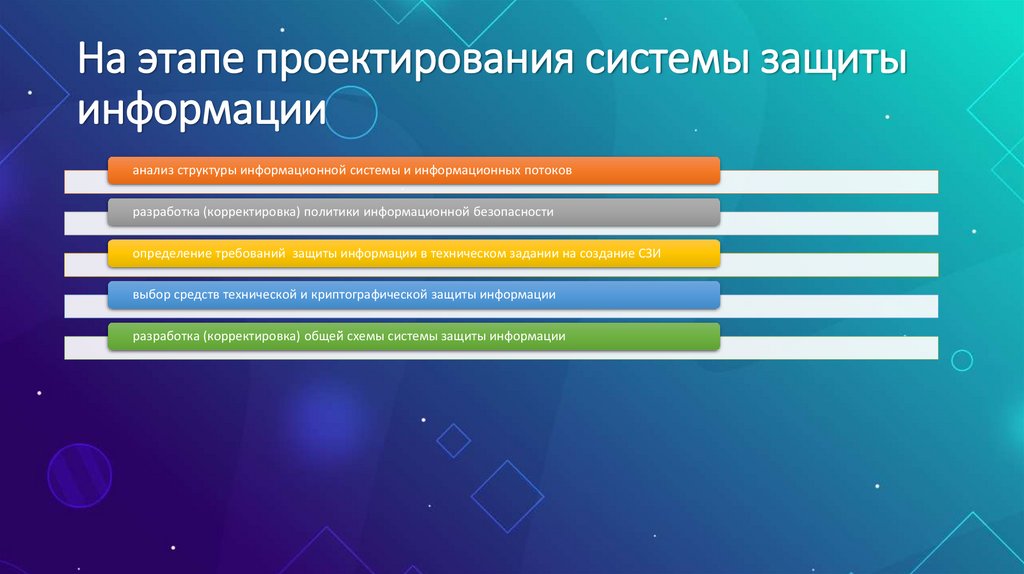

На этапе проектирования системы защитыинформации

анализ структуры информационной системы и информационных потоков

разработка (корректировка) политики информационной безопасности

определение требований защиты информации в техническом задании на создание СЗИ

выбор средств технической и криптографической защиты информации

разработка (корректировка) общей̆ схемы системы защиты информации

34.

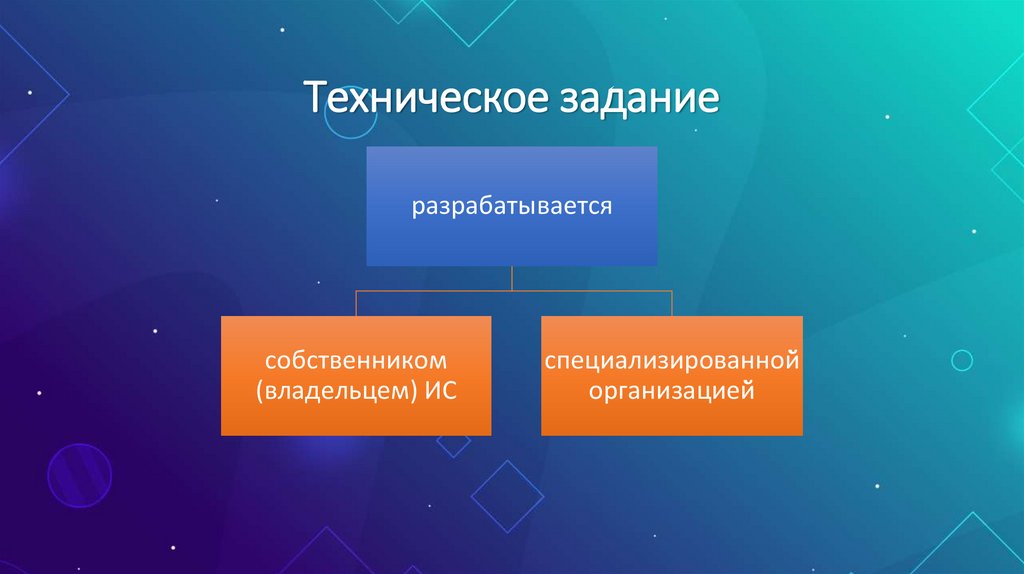

Техническое заданиеразрабатывается

собственником

(владельцем) ИС

специализированной̆

организацией̆

35.

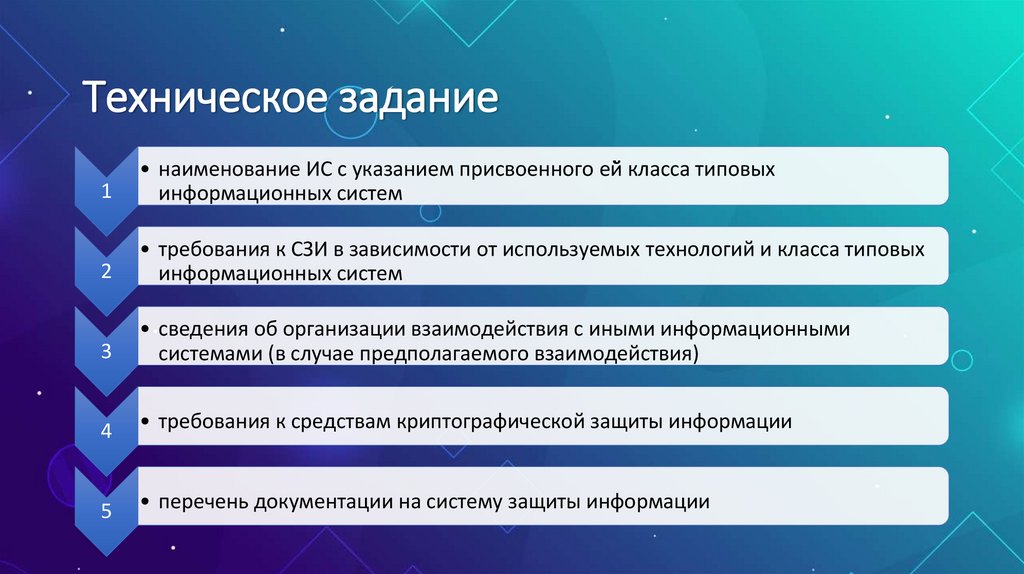

Техническое задание1

• наименование ИС с указанием присвоенного ей̆ класса типовых

информационных систем

2

• требования к СЗИ в зависимости от используемых технологий и класса типовых

информационных систем

3

• сведения об организации взаимодействия с иными информационными

системами (в случае предполагаемого взаимодействия)

4

• требования к средствам криптографической защиты информации

5

• перечень документации на систему защиты информации

36.

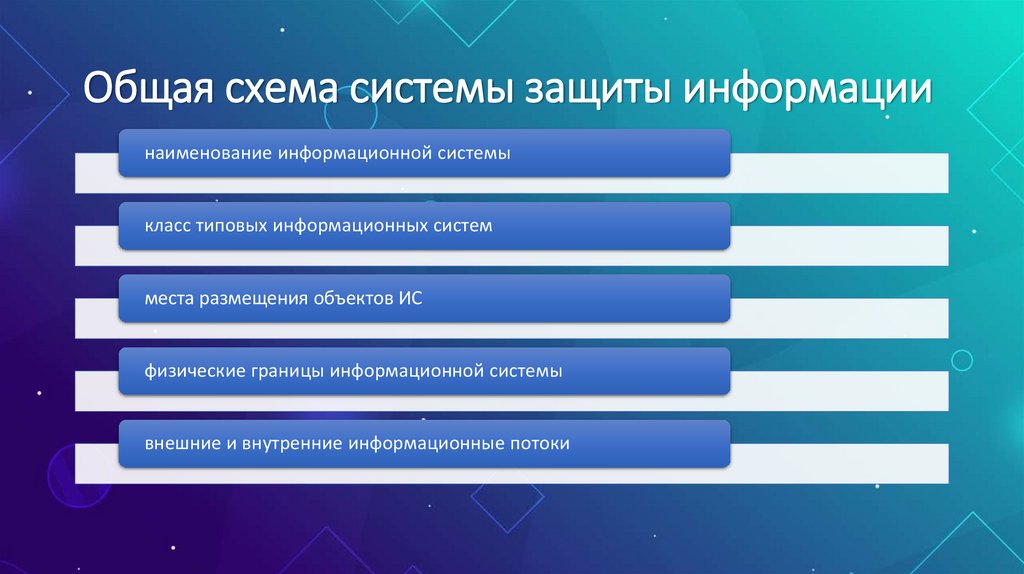

Общая схема системы защиты информациинаименование информационной системы

класс типовых информационных систем

места размещения объектов ИС

физические границы информационной системы

внешние и внутренние информационные потоки

37.

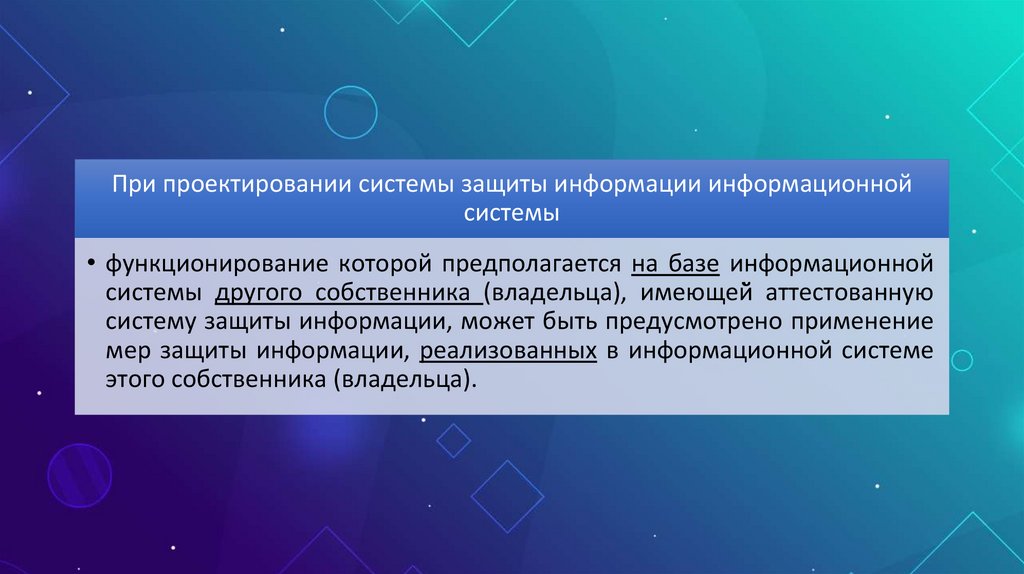

При проектировании системы защиты информации информационнойсистемы

• функционирование которой предполагается на базе информационной

системы другого собственника (владельца), имеющей̆ аттестованную

систему защиты информации, может быть предусмотрено применение

мер защиты информации, реализованных в информационной системе

этого собственника (владельца).

38.

СОЗДАНИЕ СИСТЕМЫ ЗАЩИТЫИНФОРМАЦИИ

39.

Создание СЗИвнедрение средств

технической и

криптографической

защиты информации

проверка их

работоспособности

разработка

(корректировка)

документации на

систему защиты

информации

Проверка

совместимости с

другими объектами

информационной

системы

реализация

организационных

мер по защите

информации

40.

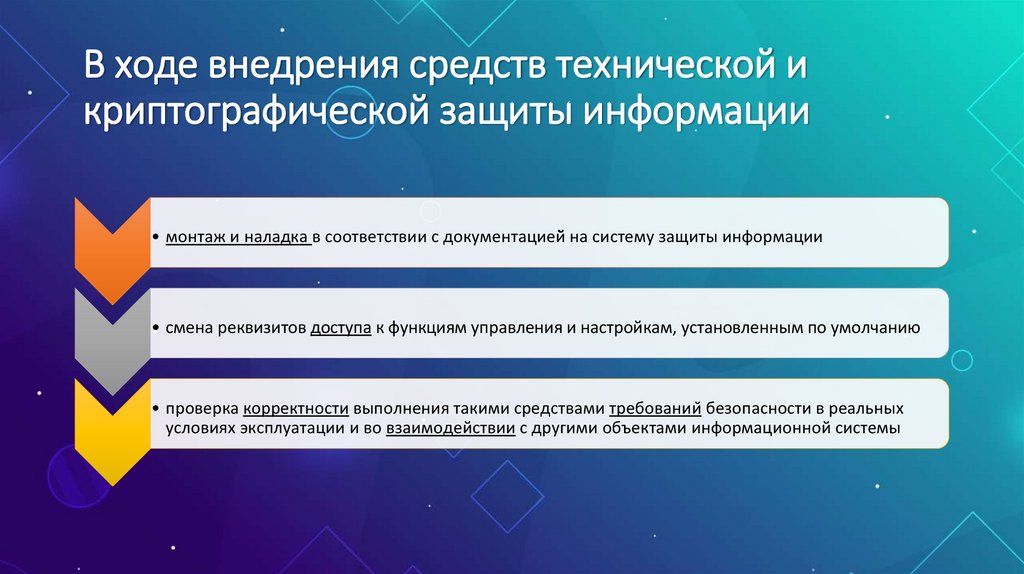

В ходе внедрения средств технической икриптографической защиты информации

• монтаж и наладка в соответствии с документацией̆ на систему защиты информации

• смена реквизитов доступа к функциям управления и настройкам, установленным по умолчанию

• проверка корректности выполнения такими средствами требований безопасности в реальных

условиях эксплуатации и во взаимодействии с другими объектами информационной системы

41.

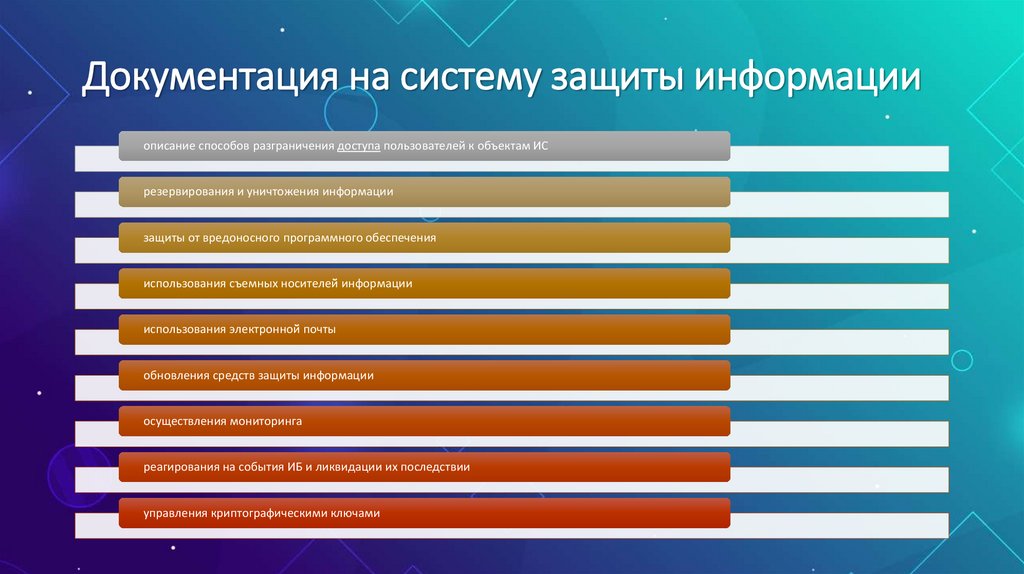

Документация на систему защиты информацииописание способов разграничения доступа пользователей к объектам ИС

резервирования и уничтожения информации

защиты от вредоносного программного обеспечения

использования съемных носителей̆ информации

использования электронной̆ почты

обновления средств защиты информации

осуществления мониторинга

реагирования на события ИБ и ликвидации их последствии

управления криптографическими ключами

42.

Обеспечение функционирования системызащиты информации в процессе эксплуатации

43.

В процессе эксплуатацииинформационной системы

контроль за соблюдением

требований, установленных

в нормативных правовых

актах, документации на СЗИ

мониторинг

функционирования системы

защиты информации

выявление угроз (анализ

журналов аудита), которые

могут привести к сбоям

контроль за порядком

использования объектов

информационной системы

обучение (повышение

квалификации)

пользователей

информационной системы

резервное копирование

информации, содержащейся

в информационной системе

44.

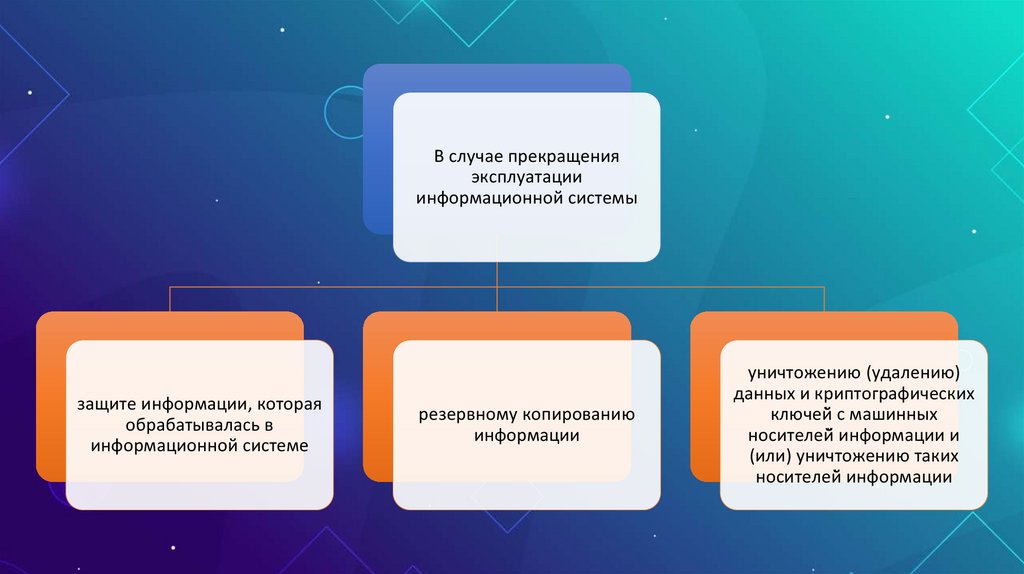

В случае прекращенияэксплуатации

информационной системы

защите информации, которая

обрабатывалась в

информационной системе

резервному копированию

информации

уничтожению (удалению)

данных и криптографических

ключей̆ с машинных

носителей̆ информации и

(или) уничтожению таких

носителей̆ информации

45.

АТТЕСТАЦИЯ СИСТЕМЫ ЗАЩИТЫИНФОРМАЦИИ

46.

Аттестация системы защиты информации• комплекс организационно-технических мероприятий, в

результате которых документально подтверждается

соответствие системы защиты информации требованиям

законодательства об информации, информатизации и

защите информации

47.

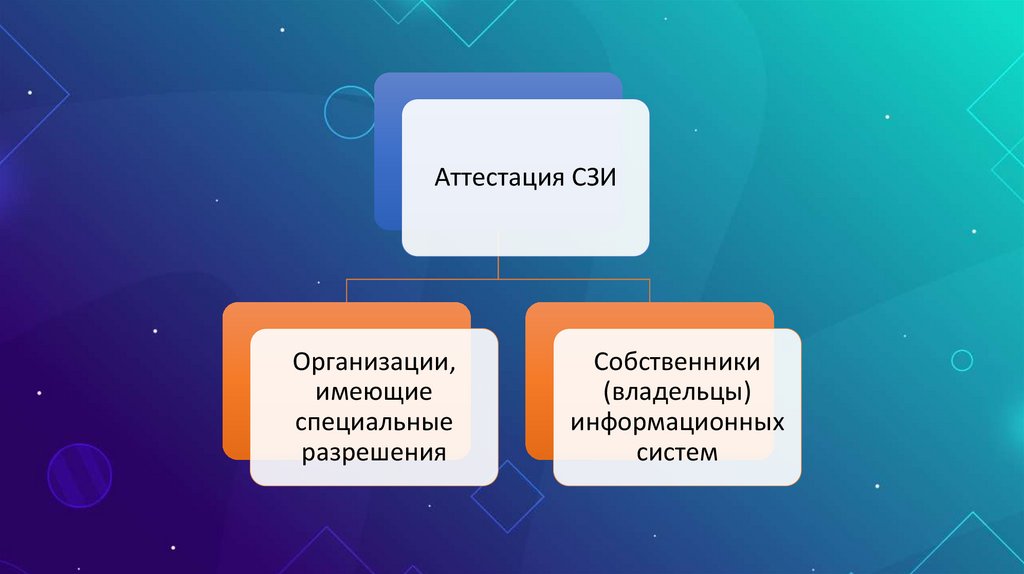

Аттестация СЗИОрганизации,

имеющие

специальные

разрешения

Собственники

(владельцы)

информационных

систем

48.

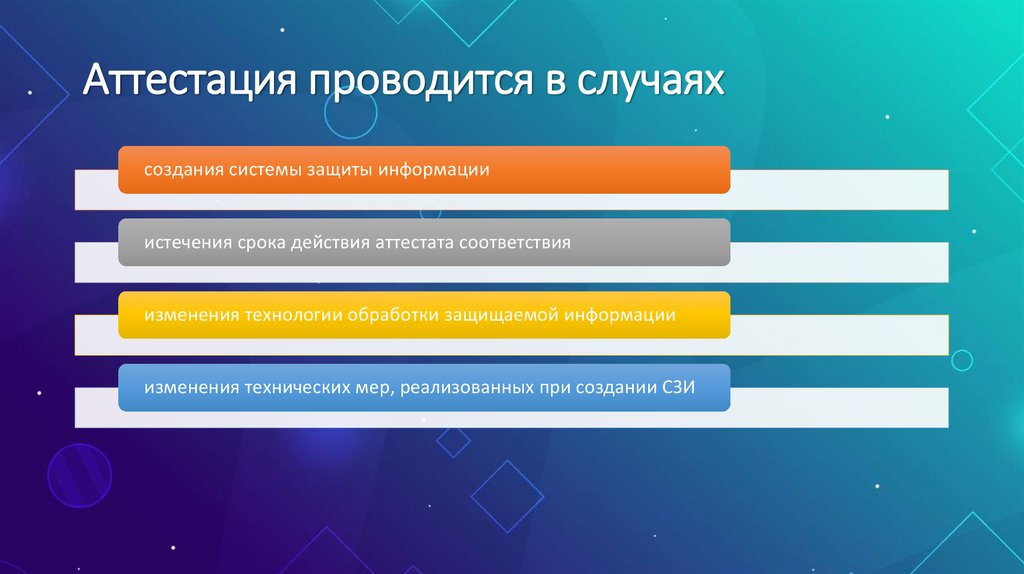

Аттестация проводится в случаяхсоздания системы защиты информации

истечения срока действия аттестата соответствия

изменения технологии обработки защищаемой информации

изменения технических мер, реализованных при создании СЗИ

49.

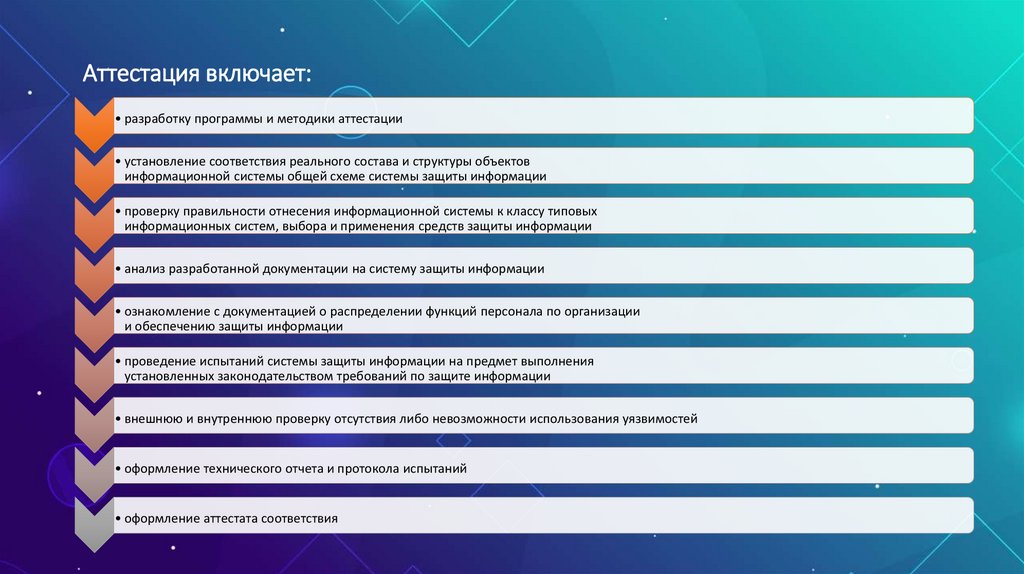

Аттестация включает:• разработку программы и методики аттестации

• установление соответствия реального состава и структуры объектов

информационной системы общей схеме системы защиты информации

• проверку правильности отнесения информационной системы к классу типовых

информационных систем, выбора и применения средств защиты информации

• анализ разработанной документации на систему защиты информации

• ознакомление с документацией о распределении функций персонала по организации

и обеспечению защиты информации

• проведение испытаний системы защиты информации на предмет выполнения

установленных законодательством требований по защите информации

• внешнюю и внутреннюю проверку отсутствия либо невозможности использования уязвимостей

• оформление технического отчета и протокола испытаний

• оформление аттестата соответствия

50.

сроки проведения испытанийотчет о внешней и внутренней

проверке отсутствия либо

невозможности

использования нарушителем

уязвимостей

Технический отчет

вывод о выполнении

(невыполнении) установленных

законодательством требований

по защите информации

вывод о соответствии

(несоответствии) реального

состава и структуры объектов

информационной системы

общей схеме системы защиты

информации

средства контроля

эффективности защищенности

информации

51.

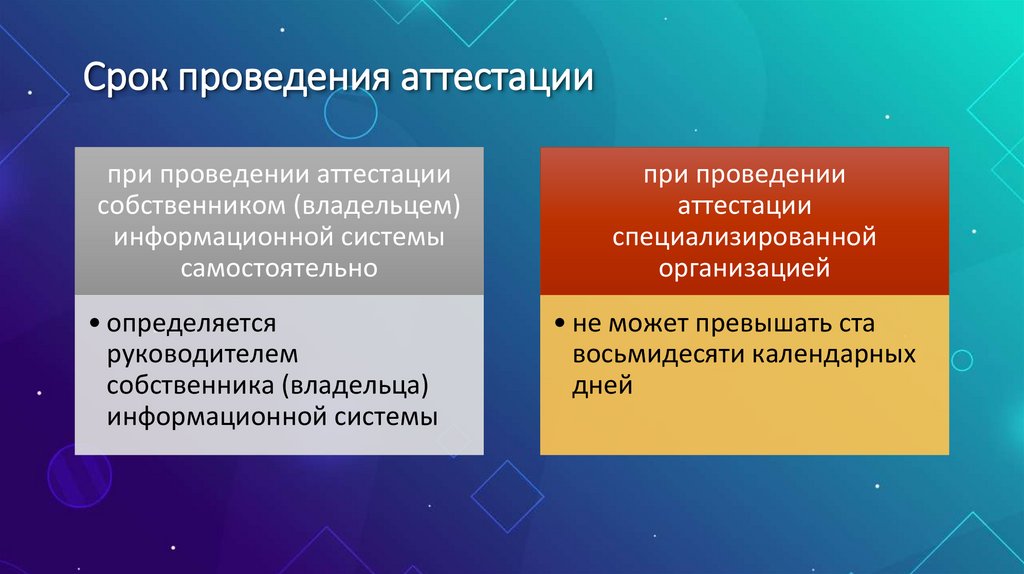

Срок проведения аттестациипри проведении аттестации

собственником (владельцем)

информационной системы

самостоятельно

при проведении

аттестации

специализированной

организацией

• определяется

руководителем

собственника (владельца)

информационной системы

• не может превышать ста

восьмидесяти календарных

дней

52.

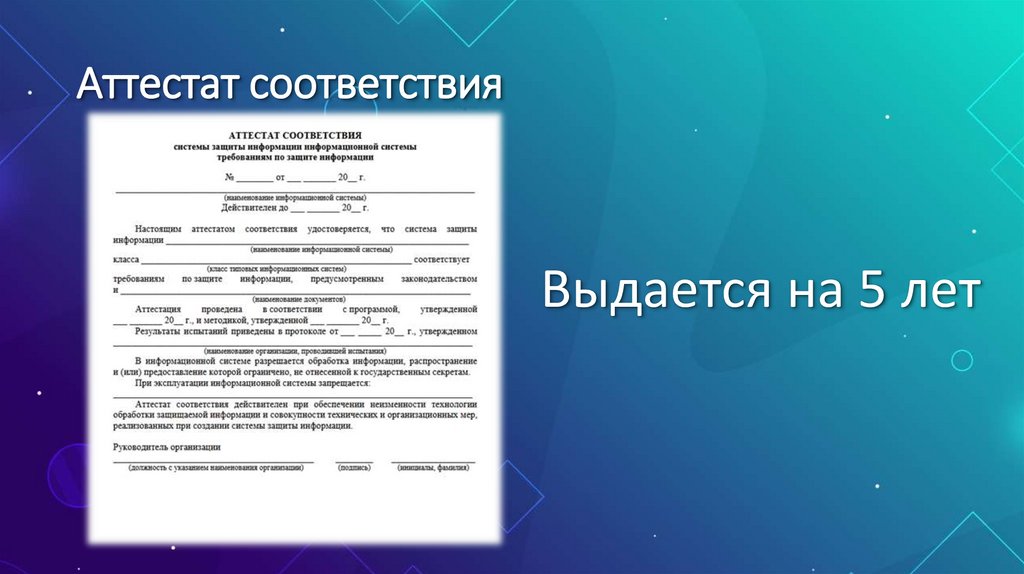

Аттестат соответствияВыдается на 5 лет

53.

Представление в Оперативно-аналитическийцентр при Президенте

Республики Беларусь сведений о событиях

информационной безопасности,

состоянии технической и криптографической

защиты информации

54.

Организации –собственники

(владельцы)

информационных

систем,

представляют в

ОАЦ

• Копию аттестата соответствия системы защиты

информации информационной

системы

• Копию технического отчет

• Копию протокола испытаний

55.

Срок предоставления копийне позднее 10 (десяти) календарных

дней со дня оформления (получения)

аттестата соответствия системы защиты

информации информационной системы

требованиям по защите информации

Информатика

Информатика