Похожие презентации:

Правонарушения в сфере информационных технологий

1.

МИНОБРНАУКИ РОССИИФедеральное государственное образовательное учреждение высшего образования

«Гжельский государственный университет»

(Колледж ГГУ)

ИНДИВИДУАЛЬНЫЙ

ПРОЕКТПО ИНФОРМАТИКЕ

«ПРАВОНАРУШЕНИЯ В СФЕРЕ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ»

Разработал: студент группы ИСП-О-22 (1) Дроздов М. И.

Руководитель: преподаватель колледжа Зайков А.С.

пос. Электроизолятор 2023 г.

2.

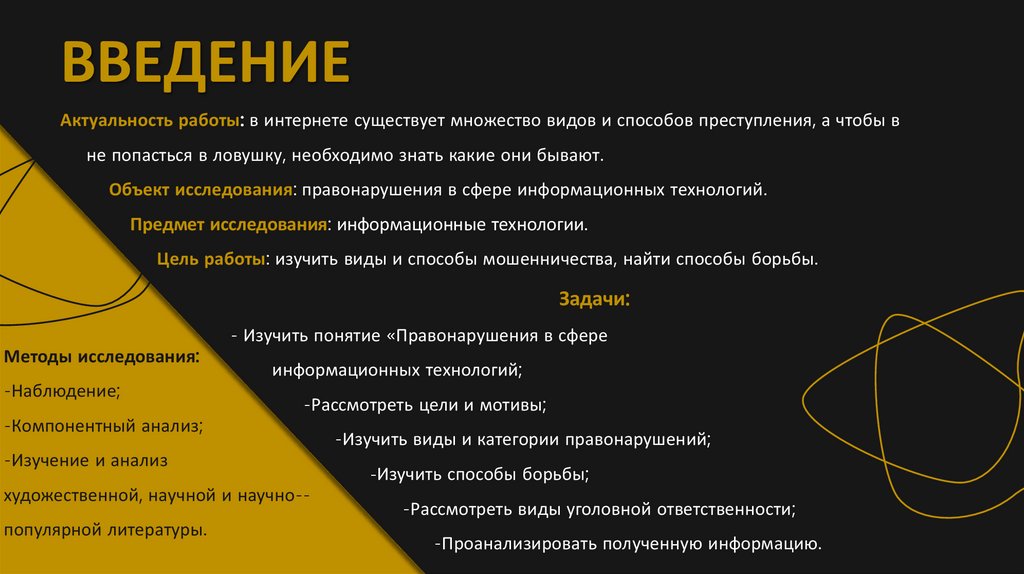

ВВЕДЕНИЕАктуальность работы: в интернете существует множество видов и способов преступления, а чтобы в

не попасться в ловушку, необходимо знать какие они бывают.

Объект исследования: правонарушения в сфере информационных технологий.

Предмет исследования: информационные технологии.

Цель работы: изучить виды и способы мошенничества, найти способы борьбы.

Задачи:

- Изучить понятие «Правонарушения в сфере

Методы исследования:

-Наблюдение;

-Компонентный анализ;

информационных технологий;

-Рассмотреть цели и мотивы;

-Изучение и анализ

художественной, научной и научно-популярной литературы.

-Изучить виды и категории правонарушений;

-Изучить способы борьбы;

-Рассмотреть виды уголовной ответственности;

-Проанализировать полученную информацию.

3.

1.1. Понятие «Правонарушения в сфереинформационных технологий»

1 ГЛАВА. ТЕОРИТИЧЕСКИЕ

АСПЕКТЫ

Киберпреступность – это преступная

деятельность, в рамках которой используются

либо атакуются компьютер, компьютерная

сеть или сетевое устройство.

4.

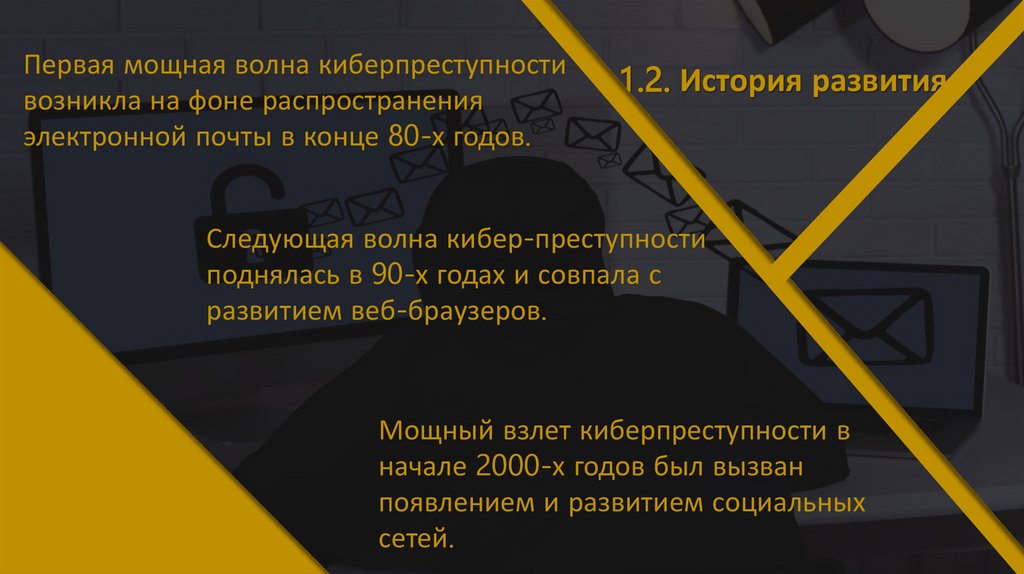

Первая мощная волна киберпреступностивозникла на фоне распространения

электронной почты в конце 80-х годов.

1.2. История развития

Следующая волна кибер-преступности

поднялась в 90-х годах и совпала с

развитием веб-браузеров.

Мощный взлет киберпреступности в

начале 2000-х годов был вызван

появлением и развитием социальных

сетей.

5.

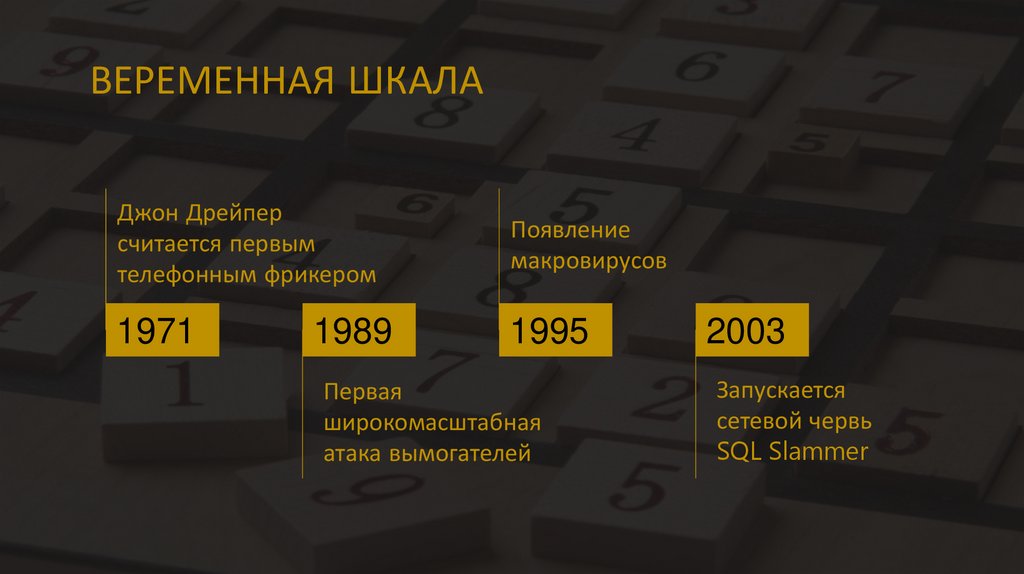

ВЕРЕМЕННАЯ ШКАЛАДжон Дрейпер

считается первым

телефонным фрикером

Появление

макровирусов

1971

1995

1989

Первая

широкомасштабная

атака вымогателей

2003

Запускается

сетевой червь

SQL Slammer

6.

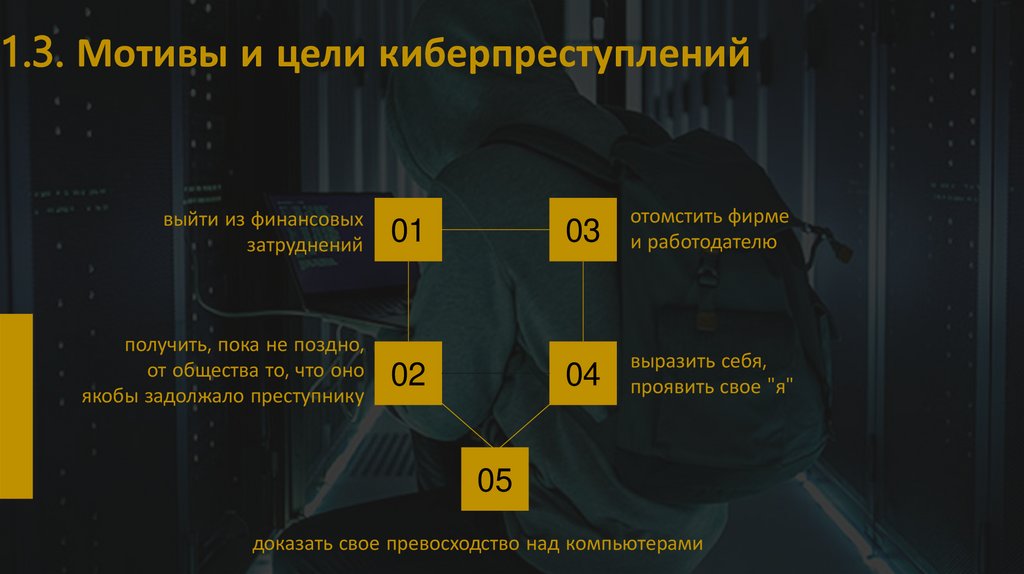

1.3. Мотивы и цели киберпреступленийвыйти из финансовых

затруднений

получить, пока не поздно,

от общества то, что оно

якобы задолжало преступнику

01

02

03

отомстить фирме

и работодателю

04

выразить себя,

проявить свое "я"

05

доказать свое превосходство над компьютерами

7.

2.1. Категории правонарушений2 ГЛАВА. ВИДЫ И КАТЕГОРИ

ПРАВОНАРУЩЕНИЙ В IT

ИМУЩЕСТВЕННАЯ

ИНДИВИДУАЛЬНАЯ

ПРАВИТЕЛЬСТВЕННАЯ

8.

2.2. Виды правонарушенийDDOS-АТАКИ

они используются для того, чтобы одновременно направить

на требуемый сайт огромное количество запросов из

различных источников, в результате чего перегрузить сайт

огромным объемом трафика и вывести его строя.

9.

БОТНЕТЫэто сети, состоящие из взломанных

компьютеров, которые управляются извне

удаленными хакерами.

10.

КРАЖА ОНЛАЙН-ЛИЧНОСТИпреступник получает доступ к персональной

информации пользователя, чтобы украсть его

деньги, получить доступ

к другой конфиденциальной информации.

11.

КИБЕР-СТАЛКИНГвключает в себя онлайн-преследование, когда на

пользователя обрушивается множество онлайнсообщений и электронных писем неприятного

содержания.

12.

СОЦИАЛЬНАЯ ИНЖЕНЕРИЯони хотят завоевать ваше доверие и обычно

выдают себя за сотрудника службы обслуживания

клиентов, чтобы вы предоставили необходимую

информацию.

13.

ПНП (PUP)потенциально нежелательные программы менее

опасны, чем другие виды киберпреступлений, но

они являются разновидностью вредоносных

программ.

14.

ФИШИНГхакеры отправляют пользователям письма с

вредоносными вложениями или URL-адресами

поддельных сайтов, чтобы получить доступ к их

учетным записям или компьютеру.

15.

ЗАПРЕЩЕННЫЙ/НЕЗАКОННЫЙ КОНТЕНТзлоумышленники распространяют неприемлемый

контент, который может считаться крайне

неприятным и оскорбительным.

16.

ОНЛАЙН-МОШЕННИЧЕСТВОвключает в себя заманчивые предложения,

которые «слишком хороши, чтобы быть правдой», а

при переходе по предложенной в рекламе или

письме ссылке, на компьютер пользователя

устанавливается вредоносное ПО для взлома

устройства и кражи информации.

17.

НАБОРЫ ЭКСПЛОЙТОВПри наличии уязвимостей на вашем компьютере

хакеры могут использовать наборы для получения

контроля над вашим устройством.

18.

3.1. Способы защиты3 ГЛАВА. СПОСОБЫ ЗАЩИТЫ ОТ

ПРАВОНАРУШЕНИЙ В

СФЕРЕ ИНФОРМАЦИОННЫХ

ТЕХНОЛОГИЙ

1. Тщательно контролируйте своё поведение

В социальных сетях.

2. Для сохранности ваших учётных записей

ограничьте доступ к внутреннему кругу друзей и

близких.

3. Не используйте дебетовые карты онлайн.

4. Остерегайтесь сообщений подобного рода:

«Внимание! Ваш аккаунт был взломан.

5. Не станьте жертвой Clickjacking.

19.

6. Не будьте опрометчивы в использовании любого Wi-Fi соединения.7. В сообщениях электронной почты и на веб-сайте, внимательно

смотрите на URL-адреса

8. Никогда не кликайте на сообщения, присланные на электронную

почту и предлагающие обновить персональные данные.

9. Не используйте одинаковый пароль для разных учётных записей.

10. Установите на компьютер антивирусное и антишпионское

программное обеспечение.

20.

3.2. Уголовная ответственностьСтатья 274. Нарушение правил эксплуатации

средств хранения, обработки или передачи

компьютерной информации и информационнотелекоммуникационных сетей.

Статья 272. Неправомерный доступ к

компьютерной информации.

Статья 273. Создание, использование и

распространение вредоносных компьютерных

программ.

21.

Заключение

Современные информационные технологии дали импульс не только прогрессу общества, но и

способствовали возникновению и развитию некоторых негативных процессов. Одним из них стало

появление одной из новых форм преступности в сфере информационных технологий.

В нашем современном мире большинство пользователей в интернете подвергаются разным

взломам, мошенничествам, от которых они не защищены или не предупреждены.

Таким образом, можно сделать вывод, что проблема защиты данных в социальных сетях,

банках, свобод и их прав от преступных очень актуальна. Наши личные данные плохо защищены,

т.к. информационные технологии на постоянном уровне развиваются и очень сложно защитить

всех и на это надо смотреть остро и решать данную проблему.

22.

Список литературыhttps://computer-museum.ru/articles/materialy-mezhdunarodnoy-konferentsii-sorucom2014/629/ - Анна Борисовна Николаева, Марина Владимировна Тумбинская

https://www.procuror.spb.ru/izdanija/2018_01_07.pdf - Попов А.Н.

https://lenobl.sledcom.ru/Protivodejstvie-kiberprestupnosti/item/1235055/

https://www.cloudav.ru/mediacenter/security/types-of-cybercrime/

https://ru.wikipedia.org/wiki/Преступления_в_сфере_информационных_технологий

https://www.consultant.ru/document/cons_doc_LAW_10699/4398865e2a04f4d3cd99e389c6

c5d62e684676f1/

https://itcons99.ru/service/informaczionnaya-bezopasnost/

Информатика

Информатика