Похожие презентации:

Компьютерные вирусы и методы борьбы с ними

1.

МБОУ «Средняя общеобразовательная школа № 23»Проект

Компьютерные вирусы

и

методы борьбы с ними

Выполнен учащимися 9В класса

Яров Рахим и Куликов Иван

С помощью учителя информатики

2.

Сегодня массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихсяпрограмм-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб

хранимой в компьютере информации.

Все чаще в средствах массовой информации появляются сообщения о различного рода пиратских проделках компьютерных хулиганов, о

появлении все более совершенных саморазмножающихся программ. Сам вирус невелик- его размер редко измеряется килобайтами, однако

натворить эта кроха может немало. Современные вирусы исхитряются портить не только программы, но и «железо». Например, вчистую

уничтожают содержимое BIOS материнской платы или калечат жесткий диск.

Цель исследовательской работы:

Изучить виды компьютерных вирусов и методы борьбы с ними.

Задачи:

Изучить виды компьютерных вирусов;

Изучить каналы распространения вирусов;

Изучить статистику;

Изучить методы борьбы с вирусами и меры профилактики;

Сделать выводы.

Предмет исследования: действие вирусов на компьютеры и мобильные устройства.

Объект исследования: компьютерные и мобильные вирусы.

Методы исследования: наблюдение, поисковый, исследования публицистических и научных источников, работа с литературой, анализ, обобщение.

3.

Компьютерный вирус – это…Компьютерный вирус — вид вредоносного программного обеспечения,

способного создавать копии самого себя и внедряться в код других программ,

системные области памяти, загрузочные секторы, а также распространять

свои копии по разнообразным каналам связи с целью нарушения работы

программно-аппаратных комплексов, удаления файлов, приведения в

негодность структур размещения данных, блокирования работы пользователей

или же приведение в негодность аппаратных комплексов компьютера.

Даже если автор вируса не программировал вредоносных эффектов, вирус

может приводить к сбоям компьютера из-за ошибок, неучтённых тонкостей

взаимодействия с операционной системой и другими программами. Кроме

того, вирусы обычно занимают некоторое место на накопителях информации

и отбирают некоторые другие ресурсы системы. Поэтому вирусы относят к

вредоносным программам.

Создание и распространение вредоносных программ (в том числе вирусов)

преследуется в России согласно Уголовному кодексу РФ

(глава 28, статья 273).

4.

Компьютерные вирусыКомпьютерный виру с - это небольшая программа способная к саморазмножению и выполнению разных дестру ктивных действий.

Виру сы действу ют только программным пу тем. Они, как правило, присоединяются к файлу или проникают в тело файла. В этом слу чае говорят, что файл заражен виру сом. Виру с попадает в компьютер только вместе с зараженным файлом. Для активизации виру са ну жно загру зить зараженный файл, и только после этого, виру с начинает действовать самостоятельно.

Некоторые вирусы во время запуска зараженного файла становятся резидентными

(постоянно находятся в оперативной памяти компьютера) и могут заражать другие

загружаемые файлы и программы. Другая разновидность вирусов сразу после

активизации может быть причиной серьезных повреждений, например, форматировать

жесткий диск. Действие вирусов может проявляться по разному: от разных визуальных

эффектов, мешающих работать, до полной потери информации. Большинство вирусов

заражают исполнительные программы, то есть файлы с расширением .EXE и .COM, хотя

в последнее время большую популярность приобретают вирусы, распространяемые

через систему электронной почты.

5.

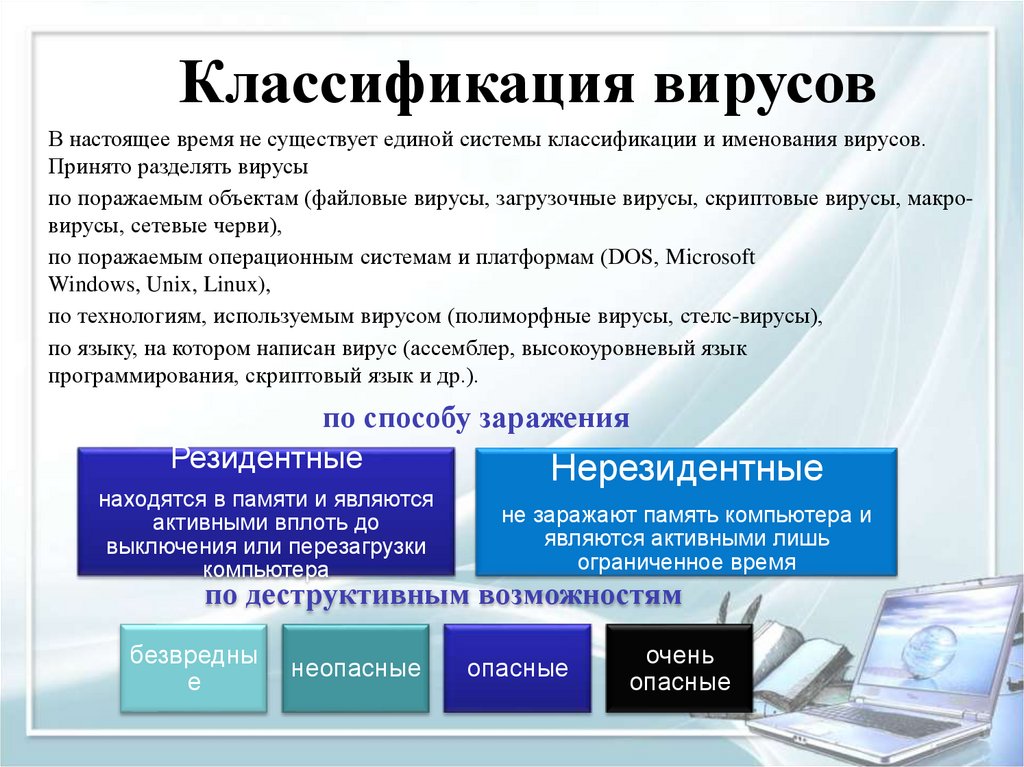

Классификация вирусовВ настоящее время не существует единой системы классификации и именования вирусов.

Принято разделять вирусы

по поражаемым объектам (файловые вирусы, загрузочные вирусы, скриптовые вирусы, макровирусы, сетевые черви),

по поражаемым операционным системам и платформам (DOS, Microsoft

Windows, Unix, Linux),

по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы),

по языку, на котором написан вирус (ассемблер, высокоуровневый язык

программирования, скриптовый язык и др.).

по способу заражения

Резидентные

Нерезидентные

находятся в памяти и являются

активными вплоть до

выключения или перезагрузки

компьютера

не заражают память компьютера и

являются активными лишь

ограниченное время

по деструктивным возможностям

безвредны

е

неопасные

опасные

очень

опасные

6.

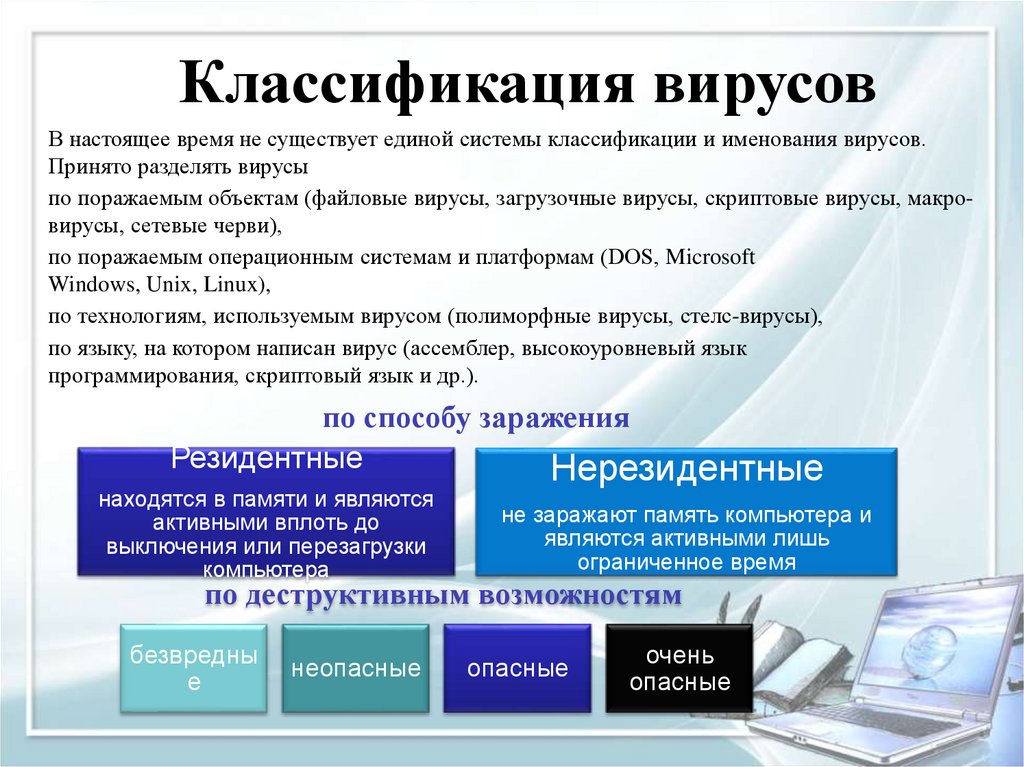

Классификация вирусовВ настоящее время не существует единой системы классификации и именования вирусов.

Принято разделять вирусы

по поражаемым объектам (файловые вирусы, загрузочные вирусы, скриптовые вирусы, макровирусы, сетевые черви),

по поражаемым операционным системам и платформам (DOS, Microsoft

Windows, Unix, Linux),

по технологиям, используемым вирусом (полиморфные вирусы, стелс-вирусы),

по языку, на котором написан вирус (ассемблер, высокоуровневый язык

программирования, скриптовый язык и др.).

по способу заражения

Резидентные

Нерезидентные

находятся в памяти и являются

активными вплоть до

выключения или перезагрузки

компьютера

не заражают память компьютера и

являются активными лишь

ограниченное время

по деструктивным возможностям

безвредны

е

неопасные

опасные

очень

опасные

7.

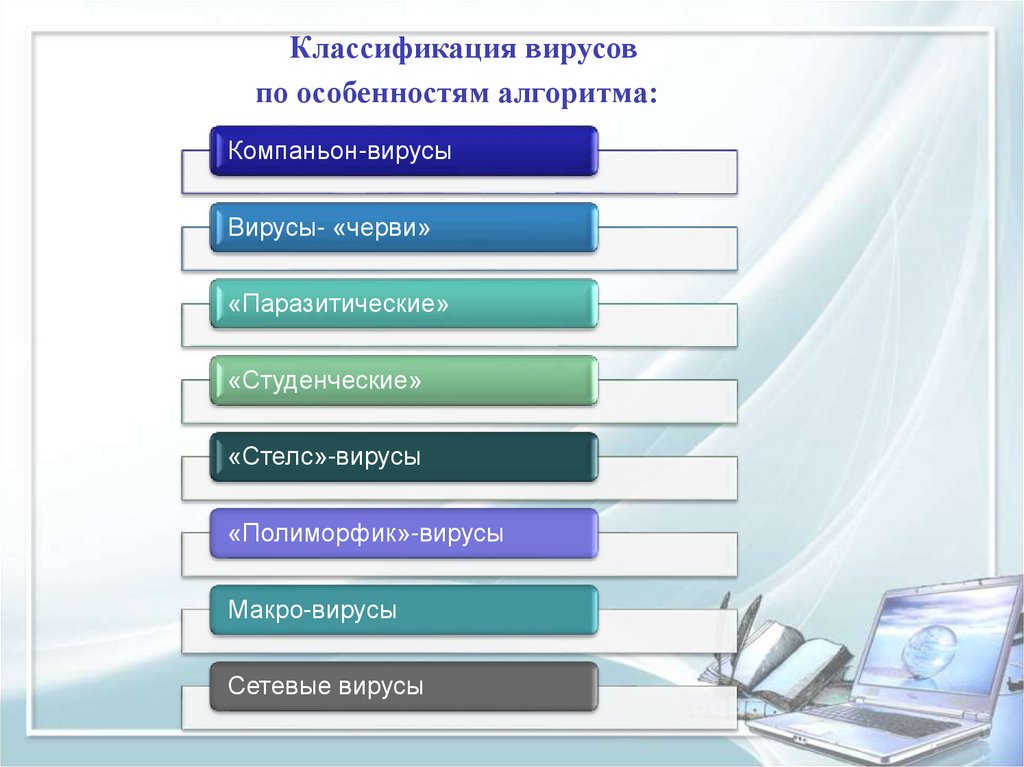

Классификация вирусовпо особенностям алгоритма:

Компаньон-вирусы

Вирусы- «черви»

«Паразитические»

«Студенческие»

«Стелс»-вирусы

«Полиморфик»-вирусы

Макро-вирусы

Сетевые вирусы

8.

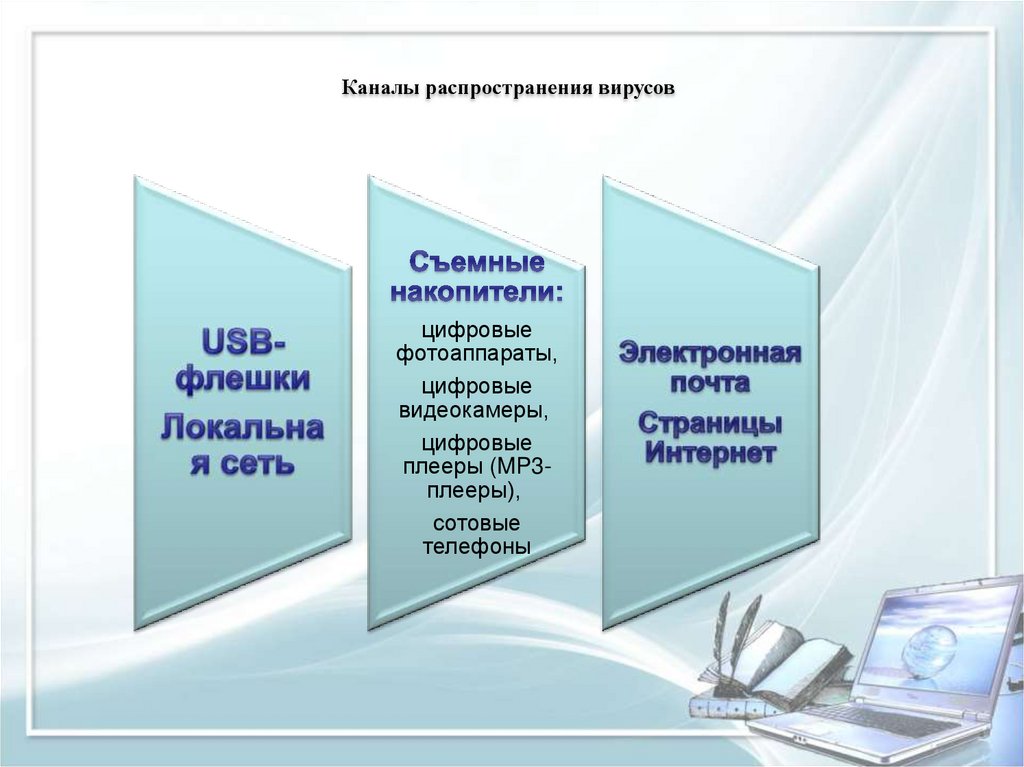

Каналы распространения вирусовцифровые

фотоаппараты,

цифровые

видеокамеры,

цифровые

плееры (MP3плееры),

сотовые

телефоны

9.

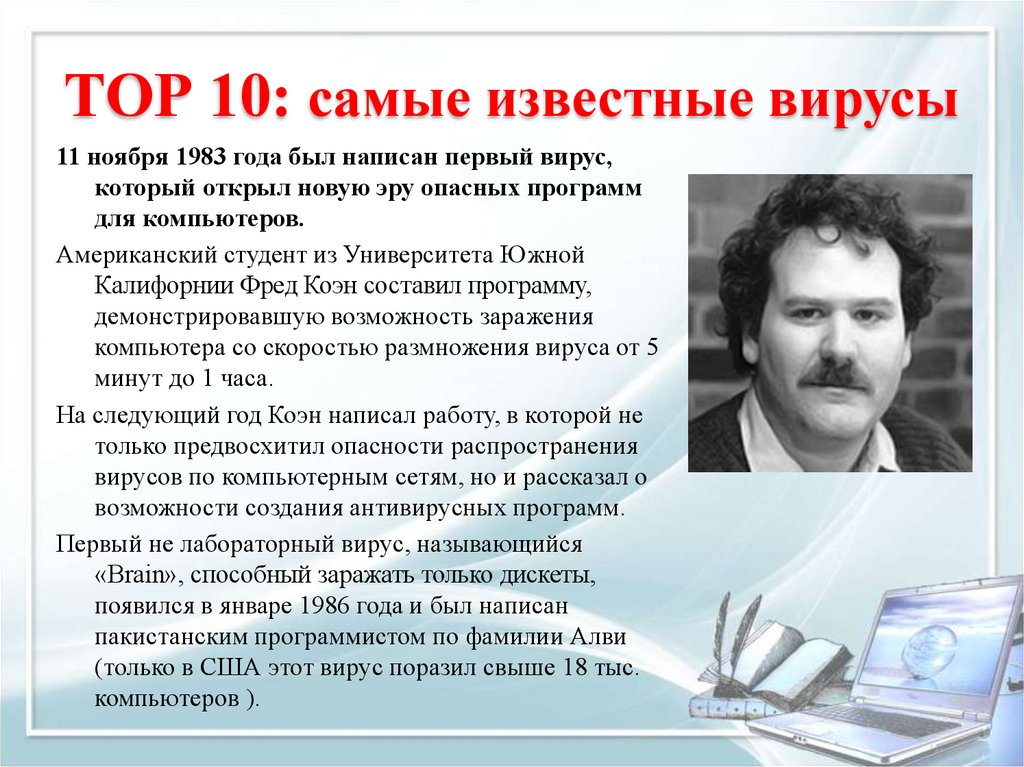

ТОР 10: самые известные вирусы11 ноября 1983 года был написан первый вирус,

который открыл новую эру опасных программ

для компьютеров.

Американский студент из Университета Южной

Калифорнии Фред Коэн составил программу,

демонстрировавшую возможность заражения

компьютера со скоростью размножения вируса от 5

минут до 1 часа.

На следующий год Коэн написал работу, в которой не

только предвосхитил опасности распространения

вирусов по компьютерным сетям, но и рассказал о

возможности создания антивирусных программ.

Первый не лабораторный вирус, называющийся

«Brain», способный заражать только дискеты,

появился в январе 1986 года и был написан

пакистанским программистом по фамилии Алви

(только в США этот вирус поразил свыше 18 тыс.

компьютеров ).

10.

10 место. CodeRedВирус был запущен в 2001 году и

заразил 360 тыс. машин,

создав бот-сеть для атаки

сайта Белого дома. Вирус

выдавал сообщение на

экране «HackedByChinese!»

(«Взломано китайцами!») —

намек на коммунистический

Китай, хотя в

действительности вирус

скорее всего был написан

этническими китайцами на

Филиппинах.

11.

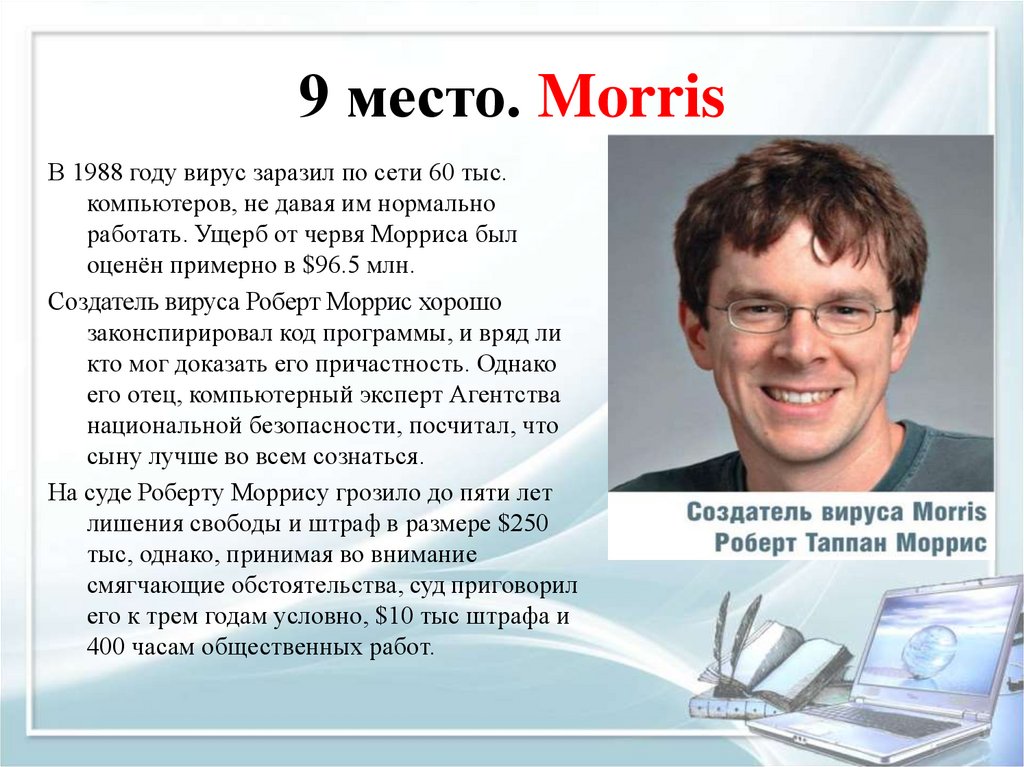

9 место. MorrisВ 1988 году вирус заразил по сети 60 тыс.

компьютеров, не давая им нормально

работать. Ущерб от червя Морриса был

оценён примерно в $96.5 млн.

Создатель вируса Роберт Моррис хорошо

законспирировал код программы, и вряд ли

кто мог доказать его причастность. Однако

его отец, компьютерный эксперт Агентства

национальной безопасности, посчитал, что

сыну лучше во всем сознаться.

На суде Роберту Моррису грозило до пяти лет

лишения свободы и штраф в размере $250

тыс, однако, принимая во внимание

смягчающие обстоятельства, суд приговорил

его к трем годам условно, $10 тыс штрафа и

400 часам общественных работ.

12.

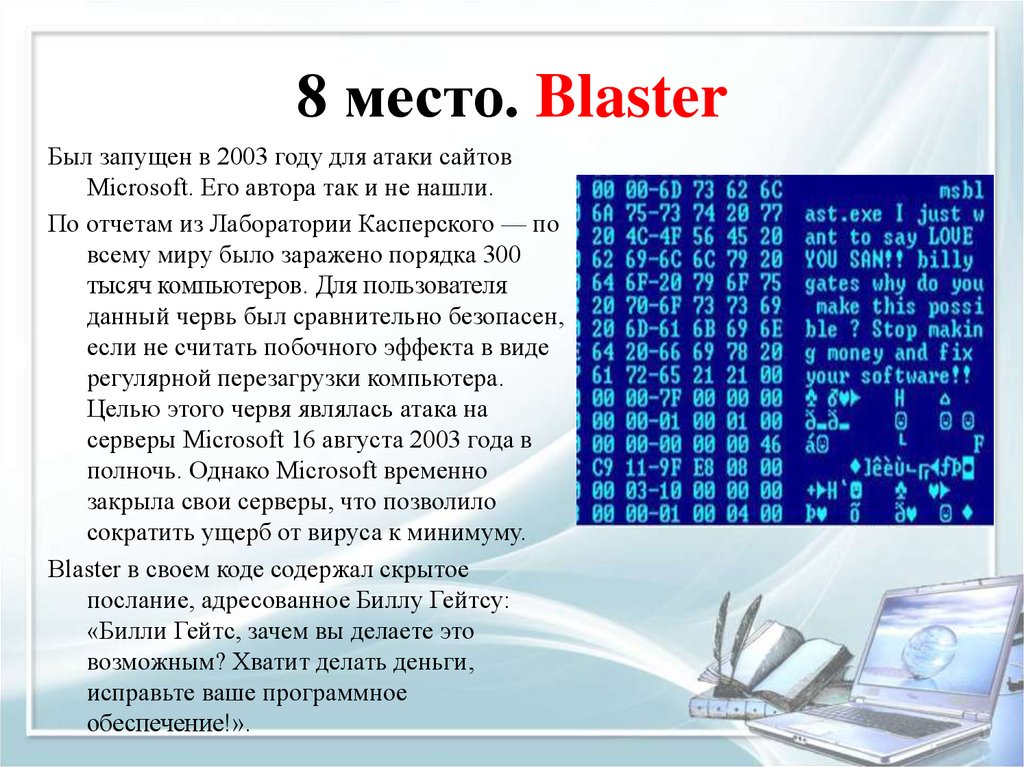

8 место. BlasterБыл запущен в 2003 году для атаки сайтов

Microsoft. Его автора так и не нашли.

По отчетам из Лаборатории Касперского — по

всему миру было заражено порядка 300

тысяч компьютеров. Для пользователя

данный червь был сравнительно безопасен,

если не считать побочного эффекта в виде

регулярной перезагрузки компьютера.

Целью этого червя являлась атака на

серверы Microsoft 16 августа 2003 года в

полночь. Однако Microsoft временно

закрыла свои серверы, что позволило

сократить ущерб от вируса к минимуму.

Blaster в своем коде содержал скрытое

послание, адресованное Биллу Гейтсу:

«Билли Гейтс, зачем вы делаете это

возможным? Хватит делать деньги,

исправьте ваше программное

обеспечение!».

13.

7 место. MelissaАвтор вируса Дэвид Смит назвал свое

детище в честь стриптизерши из

Майами. Собственно, при заражении

на домашней странице появлялась

стриптизерша. Вирус нанес более

$80 млн. убытка. Компаниям

Microsoft и Intel даже пришлось

выключить собственные почтовые

сервера. Смита арестовали и

приговорили к трем годам

заключения.

14.

6 место. CIHЗнаменитый вирус Чернобыль, который был

написан тайваньским студентом ЧэньИнхао

специально для операционок Windows 95\98.

26 апреля, в годовщину аварии на АЭС, вирус

активировался, парализуя работу компьютеров.

По различным оценкам, от вируса пострадало около

полумиллиона персональных компьютеров по

всему миру.

По данным TheRegister, 20 сентября 2000 года власти

Тайваня арестовали создателя знаменитого

компьютерного вируса, но согласно тайваньским

законам тех времен он не нарушил никаких

законов, и он никогда не привлекался к уголовной

ответственности за создание этого вируса.

В настоящее время Чэнь работает в Gigabyte

.

15.

5 место. NimdaРаспространялся по электронной почте. Стал самым быстрораспространяемым

вирусом. Для того, чтобы заразить миллионы компьютеров, ему понадобилось

всего 22 минуты.

4

место.

StormWorm

В 2007 году вирус заразил миллионы компьютеров, рассылая спам и похищая

личные данные.

3 место. Slammer

Самый агрессивный вирус. В 2003-м уничтожил данные с 75 тыс. компьютеров

за 10 минут.

2 место. Conficker

Один из опаснейших компьютерных червей. Вредоносная программа была написана на

Microsoft Visual C++ и впервые появилась в сети 21ноября 2008. Атакует операционные

системы семейства Microsoft Windows (от Windows 2000 до Windows 7 и Windows Server

2008 R2). На январь 2009 вирус поразил 12 млн компьютеров во всём мире. 12 февраля

2009 Microsoft обещал $250 тыс. за информацию о создателях вируса.

16.

1 место. ILOVEYOUВирус был разослан на почтовые ящики с Филиппин

в ночь с 4 мая на 5 мая 2000 года; в теме письма

содержалась строка «ILoveYou», а к письму был

приложен скрипт «LOVE-LETTER-FORYOU.TXT.vbs». Расширение «.vbs» было по

умолчанию скрыто, что и заставило ничего не

подозревающих пользователей думать, что это

был простой текстовый файл.

При открытии вложения вирус рассылал копию

самого себя всем контактам в адресной книге

Windows, а также на адрес, указанный как адрес

отправителя. Он также совершал ряд

вредоносных изменений в системе пользователя.

В общей сложности, вирус поразил более 3

млн компьютеров по всему миру.

Предполагаемый ущерб, который червь нанес

мировой экономике, оценивается в размере $10-15

млрд, за что вошел в Книгу рекордов Гиннесса,

как самый разрушительный компьютерный вирус

в мире.

17.

Мобильные вирусыМир мобильных устройств относится к той сфере, где IT-безопасность развивается

наиболее быстро. В 2013 году проблема безопасности мобильных устройств встала

очень остро, и это связано и с количественным, и с качественным ростом мобильных

угроз.

Если 2011 год был годом становления мобильных зловредов, особенно в секторе Androidустройств, а 2012 — годом развития их многообразия, то 2013 год стал годом

наступления их зрелости.

Неудивительно, что мир мобильных зловредов становится все более похожим на мир угроз

для персональных компьютеров с точки зрения применяемых киберпреступниками

методов и технологий, однако скорость развития этой сферы впечатляет.

18.

Obad – пожалуй, наиболее заметное событие в сфере мобильных зловредов. Этотмобильный троянец распространяется разными способами, в том числе через уже

существующий мобильный ботнет — смартфоны, зараженные TrojanSMS.AndroidOS.Opfake.a, используются в качестве дополнительного вектора заражения.

С них на все номера из списка контактов рассылаются сообщения, содержащие

вредоносные ссылки.

На поверку оказывается, что мобильные ботнеты имеют значительные преимущества по

сравнению с традиционными. Мобильный ботнет более стабильный: смартфоны редко

отключаются, поэтому почти все его узлы всегда доступны и готовы выполнять новые

инструкции. Наиболее распространенные задачи, выполняемые с помощью

традиционных ботнетов — это массовая рассылка спама, проведение DDoS-атак и

массовое отслеживание личной информации пользователей. Все эти задачи

малотребовательны по отношению к вычислительной мощности устройств и,

соответственно, легко реализуемы на смартфонах. Ботнет MTK, появившийся в начале

2013 года, а также ботнет Opfake, как и многие другие, подтверждают, что мобильные

ботнеты для киберпреступников стали большим, чем просто «площадкой для игр», и

уже активно используются для основной цели: дать киберпреступникам заработать

денег.

19.

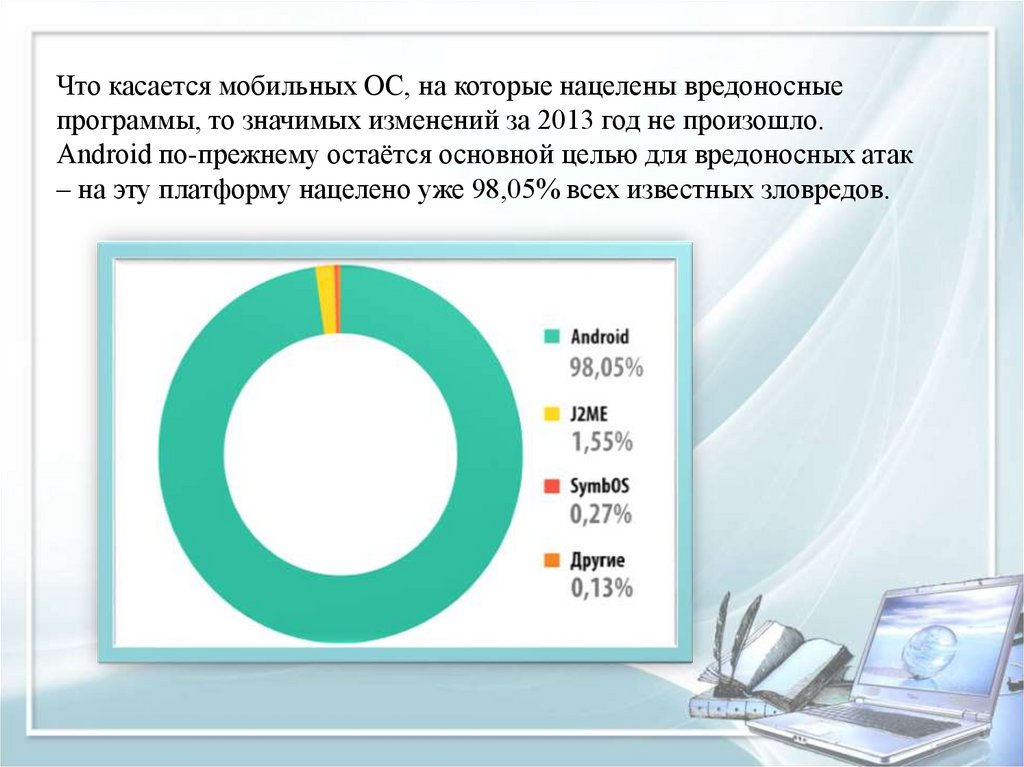

Что касается мобильных ОС, на которые нацелены вредоносныепрограммы, то значимых изменений за 2013 год не произошло.

Android по-прежнему остаётся основной целью для вредоносных атак

– на эту платформу нацелено уже 98,05% всех известных зловредов.

20.

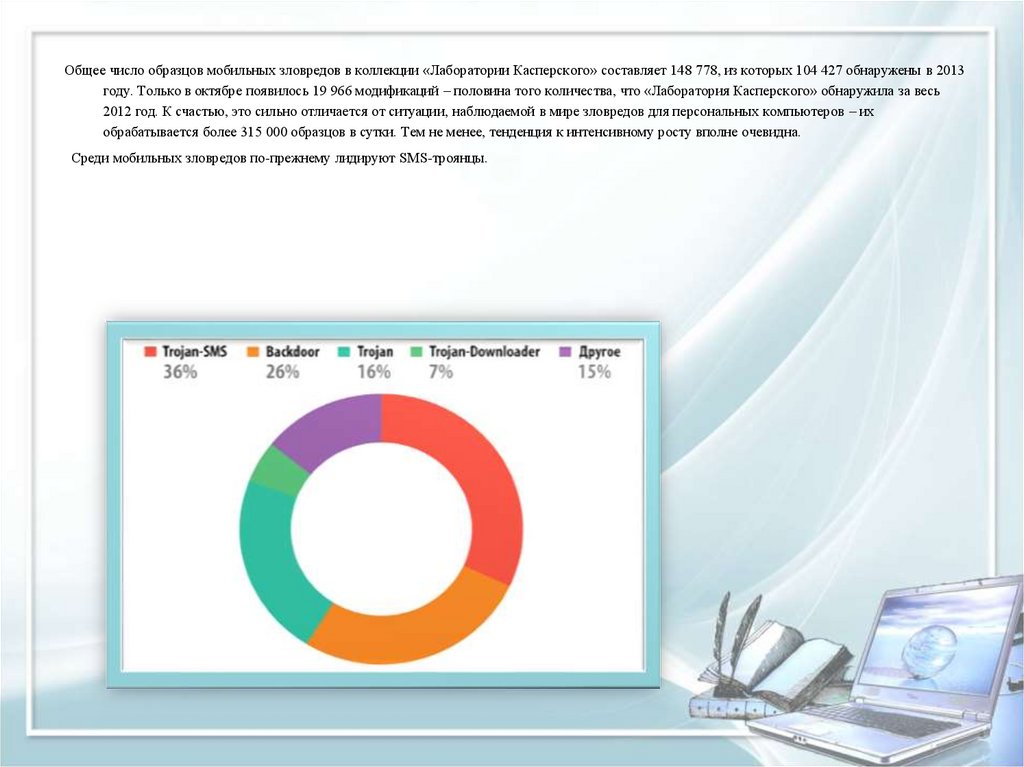

Общее число образцов мобильных зловредов в коллекции «Лаборатории Касперского» составляет 148 778, из которых 104 427 обнаружены в 2013году. Только в октябре появилось 19 966 модификаций – половина того количества, что «Лаборатория Касперского» обнаружила за весь

2012 год. К счастью, это сильно отличается от ситуации, наблюдаемой в мире зловредов для персональных компьютеров – их

обрабатывается более 315 000 образцов в сутки. Тем не менее, тенденция к интенсивному росту вполне очевидна.

Среди мобильных зловредов по-прежнему лидируют SMS-троянцы.

21.

Уязвимые приложения, используемыезлоумышленниками

22.

Страны - источники веб-атак: TOP 10Для проведения 1 700 870 654 атак через интернет злоумышленники воспользовались 10 604 273 уникальными хостами, что

на 4 с небольшим миллиона больше, чем в 2012 году.

23.

Способы борьбы с вирусамиАнтивирусная программа (антивирус) - изначально программа для обнаружения и лечения вредоносных объектов или

инфицированных файлов, а также для профилактики — предотвращения заражения файла или операционной системы

вредоносным кодом.

Многие современные антивирусы позволяют обнаруживать и удалять также троянские программы и прочие вредоносные программы.

Так же существуют программы - файрволы, которые также способствуют защите компьютерных сетей или отдельных узлов от

несанкционированного доступа, однако их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии,

определённые в конфигурации, т.е. от несанкционированного доступа извне или, наоборот, для ограничения связи программ с

внешними источниками из-за возможной утечки информации.

24.

Первые антивирусные утилиты появились зимой 1984 года. АндиХопкинс (англ. Andy Hopkins) написал программы CHK4BOMB и BOMBSQAD.

CHK4BOMB позволяла проанализировать текст загрузочного модуля и выявляла

все текстовые сообщения и «подозрительные» участки кода (команды прямой

записи на диск и др.). Благодаря своей простоте (фактически использовался только

контекстный поиск) и эффективности CHK4BOMB получила значительную

популярность. Программа BOMBSQAD.COM перехватывает операции записи и

форматирования, выполняемые через BIOS. При выявлении запрещённой

операции можно запретить её выполнение.

В начале 1985 года Ги Вонг (англ. Gee Wong) написал программу DPROTECT —

резидентную программу, перехватывающую попытки записи

на дискеты и винчестер. Она блокировала все операции (запись, форматирование),

выполняемые через BIOS. В случае выявления такой операции программа

требовала рестарта системы.

Сейчас разработкой антивирусов занимаются крупные компании. Как и у

создателей вирусов, в этой сфере также сформировались оригинальные приёмы —

но уже для поиска и борьбы с вирусами. Современные антивирусные программы

могут обнаруживать сотни тысяч вирусов, но ни одна из них не даст 100% защиты.

25.

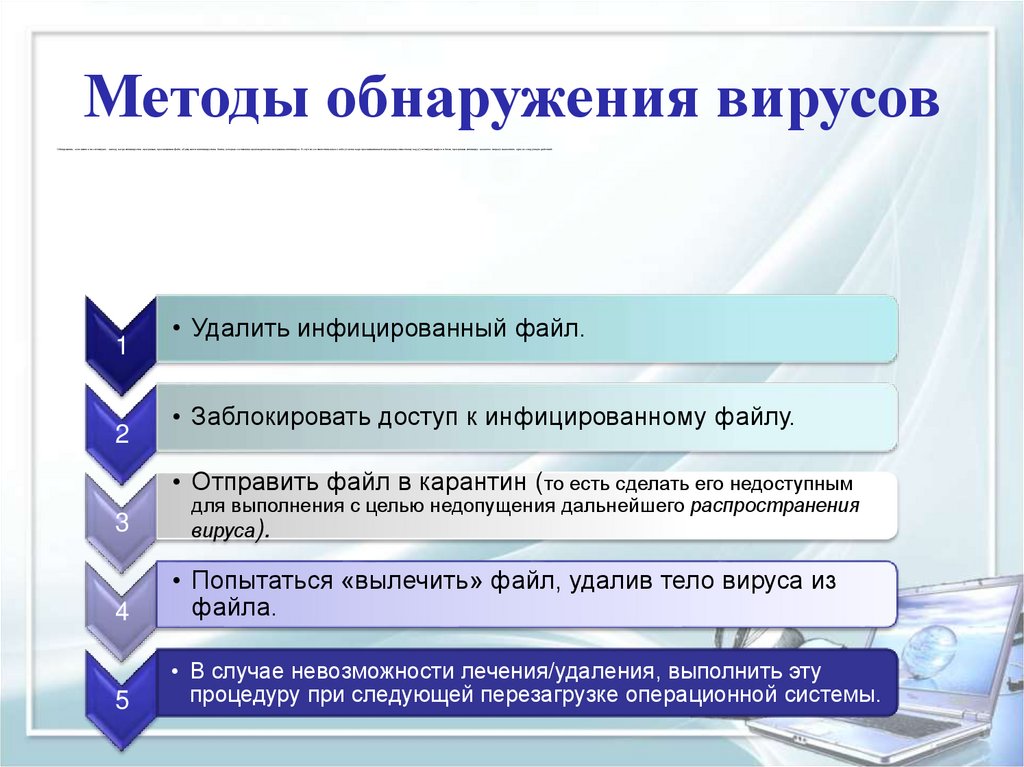

Методы обнаружения вирусовОбнаружение, основанное на сигнатурах - метод, когда антивирусная программа, просматривая файл, обращается к антивирусным базам, которые составлены производителем программы-антивируса. В случае соответствия, какого либо участка кода просматриваемой программы известному коду (сигнатуре) вируса в базах, программа-антивирус может по запросу выполнить одно из следующих действий:

1

2

• Удалить инфицированный файл.

• Заблокировать доступ к инфицированному файлу.

• Отправить файл в карантин (то есть сделать его недоступным

3

для выполнения с целью недопущения дальнейшего распространения

вируса).

4

• Попытаться «вылечить» файл, удалив тело вируса из

файла.

5

• В случае невозможности лечения/удаления, выполнить эту

процедуру при следующей перезагрузке операционной системы.

26.

Для того чтобы такая антивирусная программа успешно работала на протяжениидолгого времени, в базу сигнатур вирусов нужно периодически загружать

(обычно, через Интернет) данные о новых вирусах. Если бдительные и

имеющие склонность к технике пользователи определят вирус по горячим

следам, они могут послать зараженные файлы разработчикам антивирусной

программы, а те затем добавляют информацию о новых вирусах в свои базы.

Для многих антивирусных программ с базой сигнатур характерна проверка

файлов в тот момент, когда операционная система создаёт, открывает,

закрывает или посылает файлы по почте. Таким образом, обнаружение

аномалий – метод, при котором антивирусы, использующие метод

обнаружения подозрительного поведения программ не пытаются

идентифицировать известные вирусы, вместо этого они прослеживают

поведение всех программ. Если программа пытается записать какие-то данные

в исполняемый файл (.EXE-файл), программа-антивирус может пометить этот

файл, предупредить пользователя и спросить что следует сделать.

27.

ЗаключениеВ наше время почти невозможно обойтись без компьютеров. А имея его невозможно не пользоваться интернетом и различными у стройс твами транспортировки и хранения информации. В связи с этим создается большая вероятность заражения виру сами. Поэтому на компьют еры необходимо у станавливать различные антивирусные программы. Но ни один антивиру с не может дать стопроцентной гарантии, что виру с не проникнет в систему.

Пользователи должны соблюдать ряд правил, которые должны помочь антивиру сам эффективно выполнять свою работу .

К таким правилам относятся:

Соблюдение этих простых правил должно обезопасить компьютеры от вредоносных программ. Также не стоит забывать о своевременном обновлении антивиру сов.

не стоит скачивать с интернета сомнительные файлы, а если это

невозможно, то после скачки необходимо проверить их антивирусом;

• нельзя посещать неизвестные сайты;

не надо открывать почтовые письма от неизвестных вам людей;

• при использовании различных накопителей информации, их следует

также проверять антивирусом.

Информатика

Информатика