Похожие презентации:

Розробка програмного засобу захисту транспортування даних у мережі з використанням функції ACL та протоколів NAT і PAT

1.

РОЗРОБКА ПРОГРАМНОГО ЗАСОБУ ЗАХИСТУТРАНСПОРТУВАННЯ ДАНИХ У МЕРЕЖІ З ВИКОРИСТАННЯМ

ФУНКЦІЇ ACL ТА ПРОТОКОЛІВ NAT І PAT

Виконав студент групи КІТС-19б Фернега Є.І.

Керівник: д.ф., ст.викл. каф. МБІС Салієва О.В.

2.

Актуальністю роботи є розробка нових методів та систем захисту, що єефективним

підходом

до

забезпечення

надійності

та

безпеки

комп'ютерних мереж.

Метою роботи є розробка програмного засобу захисту транспортування

даних у мережі за допомогою функції ACL, та протоколів NAT і PAT.

3.

Об’єктом дослідження є сукупність процесів, що забезпечуютьнайкращий підхід для розуміння порядку створення захищеної мережі.

Предметом дослідження є методи та засоби захисту транспортування

даних в комп’ютерних мережах, зокрема протоколи NAT і PAT, списки

контролю доступу.

4.

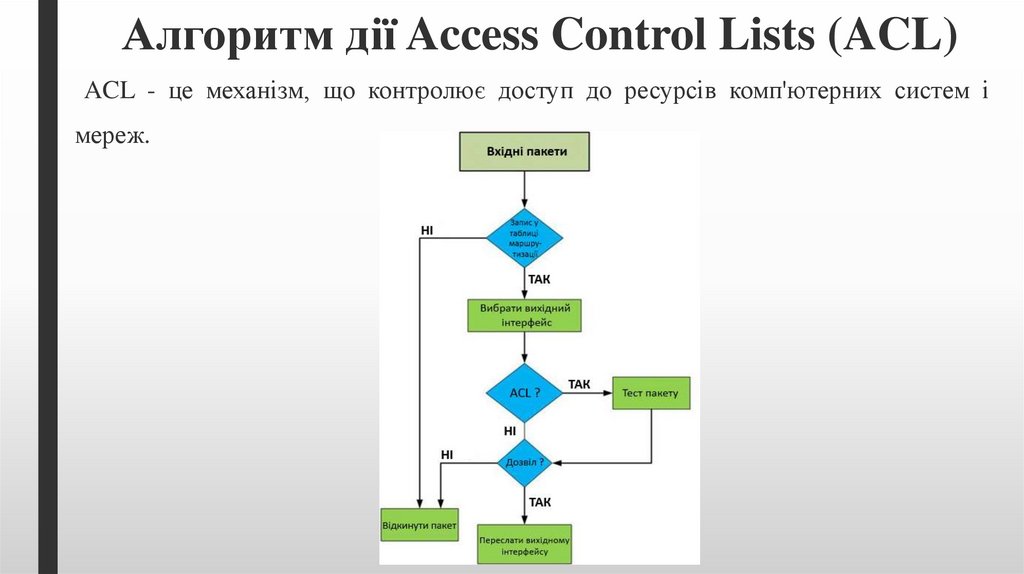

Алгоритм дії Access Control Lists (ACL)ACL - це механізм, що контролює доступ до ресурсів комп'ютерних систем і

мереж.

5.

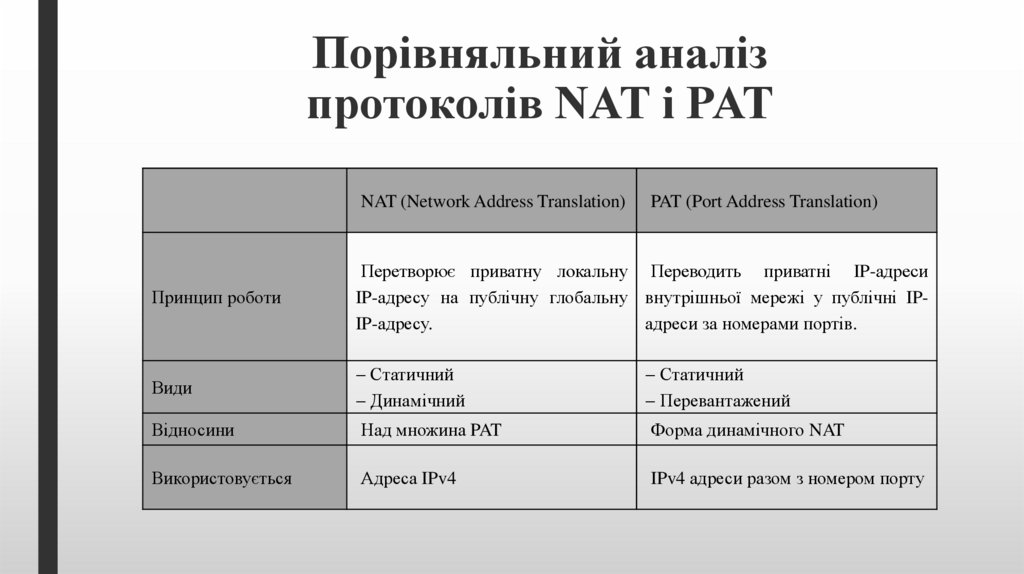

Порівняльний аналізпротоколів NAT і PAT

NAT (Network Address Translation)

PAT (Port Address Translation)

Принцип роботи

Перетворює приватну локальну Переводить приватні IP-адреси

IP-адресу на публічну глобальну внутрішньої мережі у публічні IPIP-адресу.

адреси за номерами портів.

Види

Статичний

Динамічний

Статичний

Перевантажений

Відносини

Над множина PAT

Форма динамічного NAT

Використовується

Адреса IPv4

IPv4 адреси разом з номером порту

6.

Вибір серверного обладнанняДля забезпечення роботи, створено схематичну модель мережі, яка включає в

себе сервер, ноутбук, стаціонарні комп'ютери та маршрутизатор.

7.

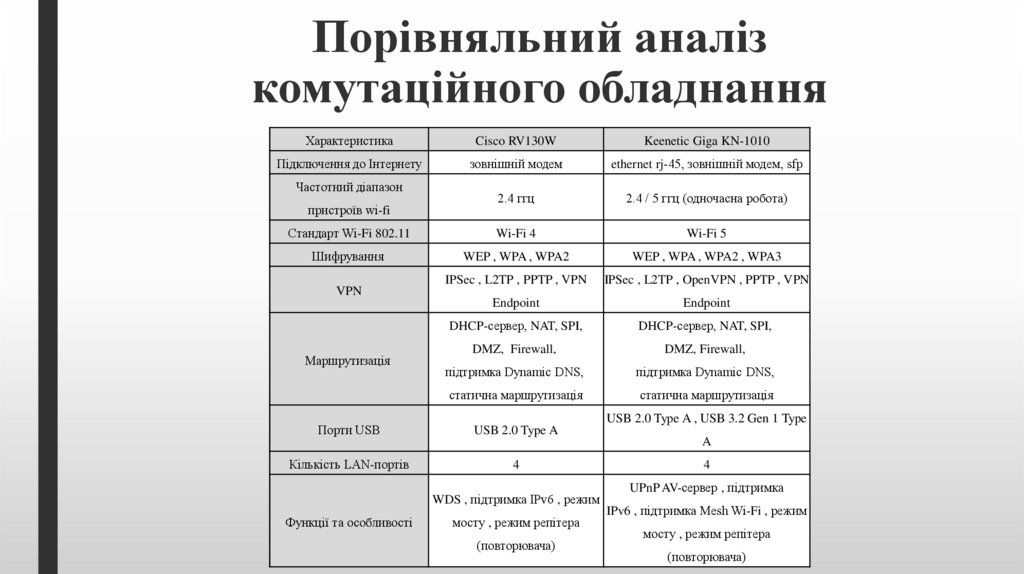

Порівняльний аналізкомутаційного обладнання

Характеристика

Cisco RV130W

Keenetic Giga KN-1010

Підключення до Інтернету

зовнішній модем

ethernet rj-45, зовнішній модем, sfp

2.4 ггц

2.4 / 5 ггц (одночасна робота)

Стандарт Wi-Fi 802.11

Wi-Fi 4

Wi-Fi 5

Шифрування

WEP , WPA , WPA2

WEP , WPA , WPA2 , WPA3

IPSec , L2TP , PPTP , VPN

IPSec , L2TP , OpenVPN , PPTP , VPN

Endpoint

Endpoint

DHCP-сервер, NAT, SPI,

DHCP-сервер, NAT, SPI,

DMZ, Firewall,

DMZ, Firewall,

підтримка Dynamic DNS,

підтримка Dynamic DNS,

статична маршрутизація

статична маршрутизація

Частотний діапазон

пристроїв wi-fi

VPN

Маршрутизація

Порти USB

Кількість LAN-портів

USB 2.0 Type A , USB 3.2 Gen 1 Type

USB 2.0 Type A

4

WDS , підтримка IPv6 , режим

Функції та особливості

мосту , режим репітера

(повторювача)

A

4

UPnP AV-сервер , підтримка

IPv6 , підтримка Mesh Wi-Fi , режим

мосту , режим репітера

(повторювача)

8.

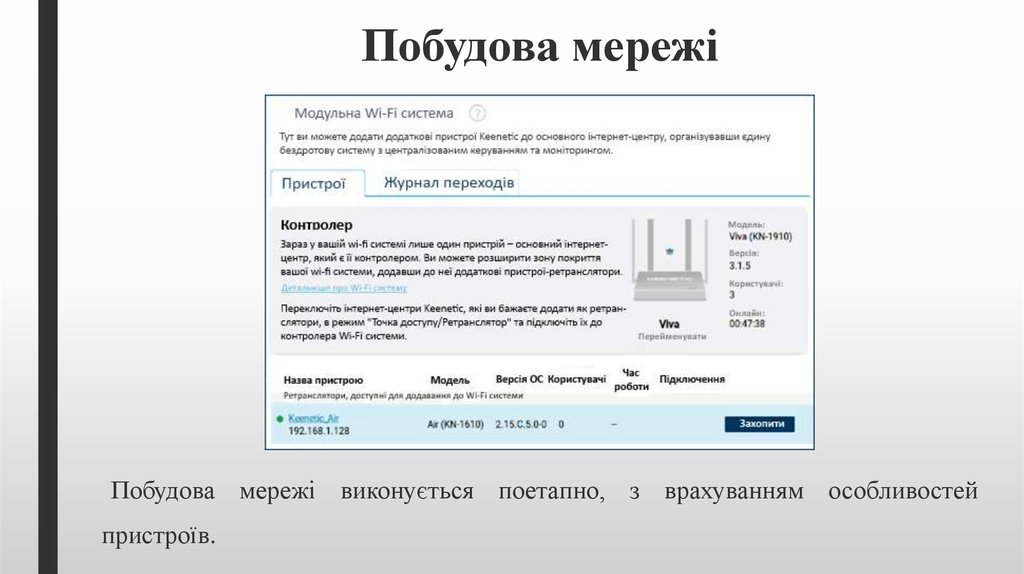

Побудова мережіПобудова мережі виконується поетапно, з врахуванням особливостей

пристроїв.

9.

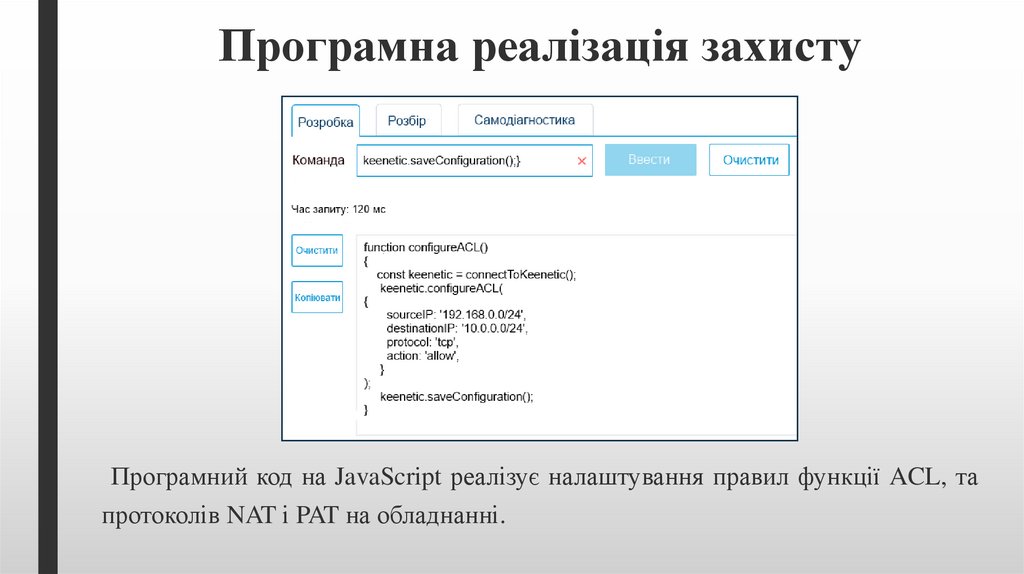

Програмна реалізація захистуПрограмний код на JavaScript реалізує налаштування правил функції ACL, та

протоколів NAT і PAT на обладнанні.

10.

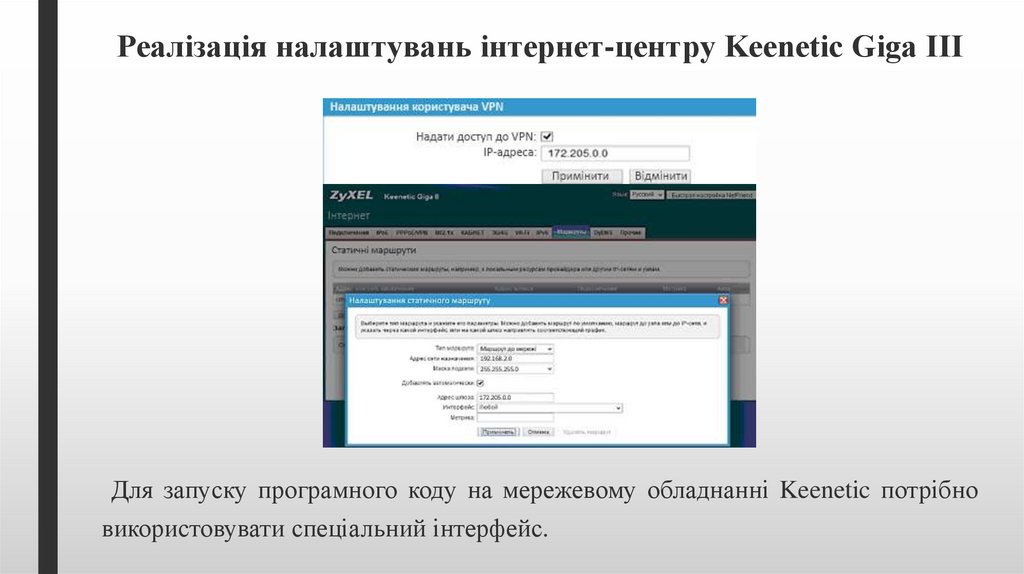

Реалізація налаштувань інтернет-центру Keenetic Giga IIIДля запуску програмного коду на мережевому обладнанні Keenetic потрібно

використовувати спеціальний інтерфейс.

11.

Реалізація налаштувань маршрутизатора Keenetic Viva KN–1910Для налаштування маршрутизатора, потрібно виконати дві основні дії:

-

виикористовувати

адресацію,

відмінну від мережі сервера

«Мережа > параметри IP» ;

- необхідне PPTP-підключення до

VPN-сервера створювати в меню

Інтернет > PPPoE / VPN.

12.

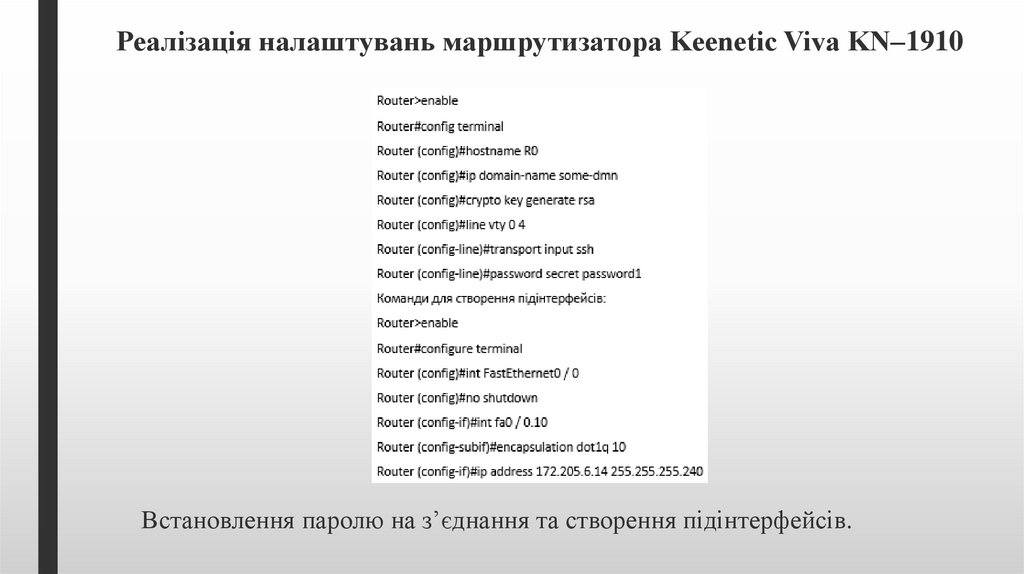

Реалізація налаштувань маршрутизатора Keenetic Viva KN–1910Встановлення паролю на з’єднання та створення підінтерфейсів.

13.

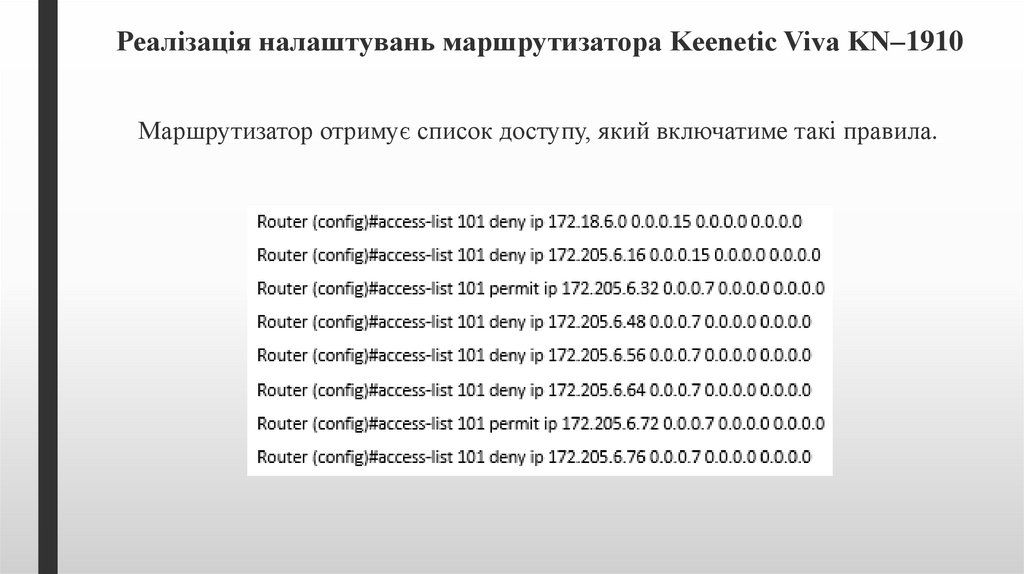

Реалізація налаштувань маршрутизатора Keenetic Viva KN–1910Маршрутизатор отримує список доступу, який включатиме такі правила.

14.

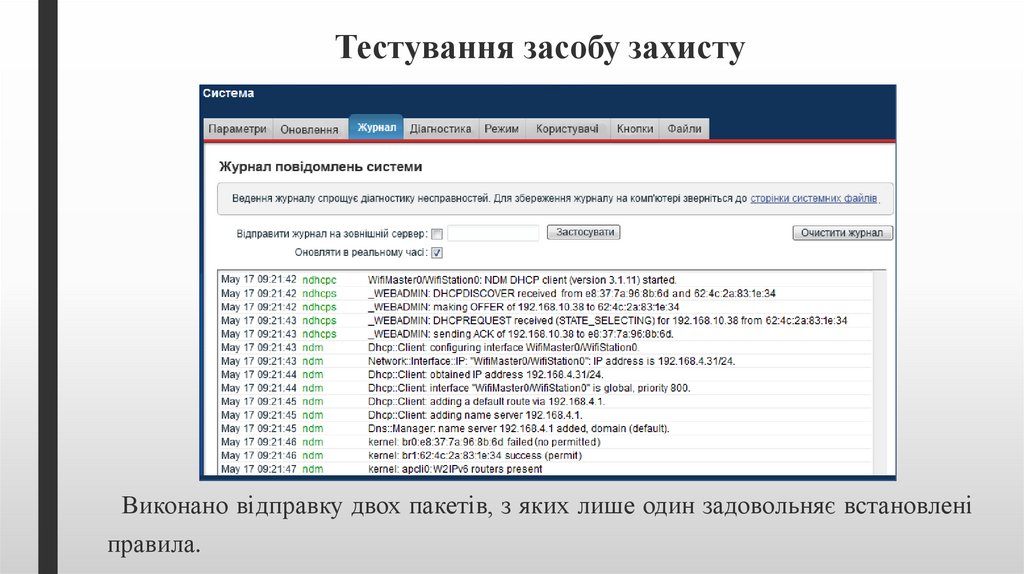

Тестування засобу захистуВиконано відправку двох пакетів, з яких лише один задовольняє встановлені

правила.

15.

ВисновкиУ дипломній роботі проведено

аналіз функції ACL та протоколів

NAT

і

PAT,

здійснено

порівняльний аналіз серверного

та комутаційного обладнання для

забезпечення продуктивності та

надійності мережевих процесів.

На основі цього аналізу була побудована

мережа, розроблено програмний засіб та

налаштувано обладнання Keenetic Giga III

та Keenetic Viva KN–1910.

В результаті проведеного тестування було

підтверджено

ефективність

захисту

транспортування даних у мережі на основі

розробленого програмного засобу.

Программное обеспечение

Программное обеспечение