Похожие презентации:

Угрозы информационной безопасности

1.

УГРОЗЫИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

2.

Под угрозой безопасностиинформации понимается:

a) целенаправленное действие, которое повышает

уязвимость нaкaпливaeмoй, xpaнимoй и

oбpaбaтывaeмoй в системе инфopмaции и

приводит к ее случайному или предумышленному

изменению или уничтожению.

b)

понимается действие или событие, которое может

привести к разрушению, искажению или

несанкционированному использованию

информационных ресурсов, включая хранимую,

передаваемую и обрабатываемую информацию, а

также программные и обрабатываемые средства.

3.

Все угрозы могут бытьреализованы только при

наличии каких-нибудь слабых

мест – уязвимостей!

3

4.

КЛАССИФИКАЦИЯУГРОЗ ИБ

5.

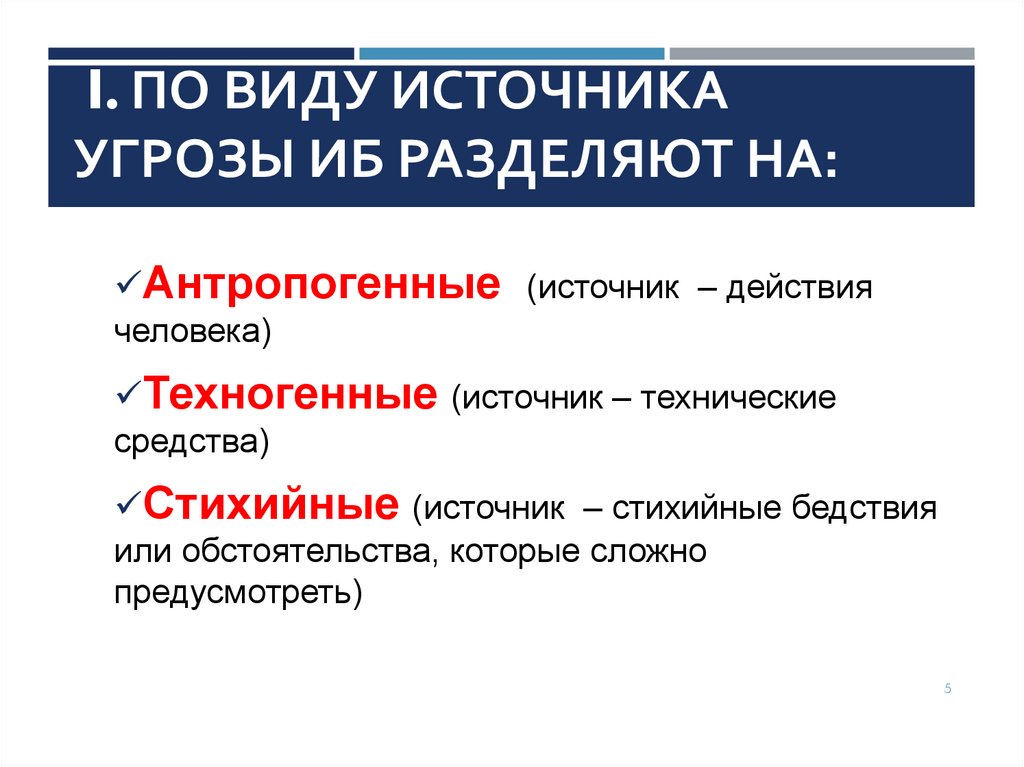

I. ПО ВИДУ ИСТОЧНИКАУГРОЗЫ ИБ РАЗДЕЛЯЮТ НА:

Антропогенные (источник – действия

человека)

Техногенные (источник – технические

средства)

Стихийные (источник – стихийные бедствия

или обстоятельства, которые сложно

предусмотреть)

5

6.

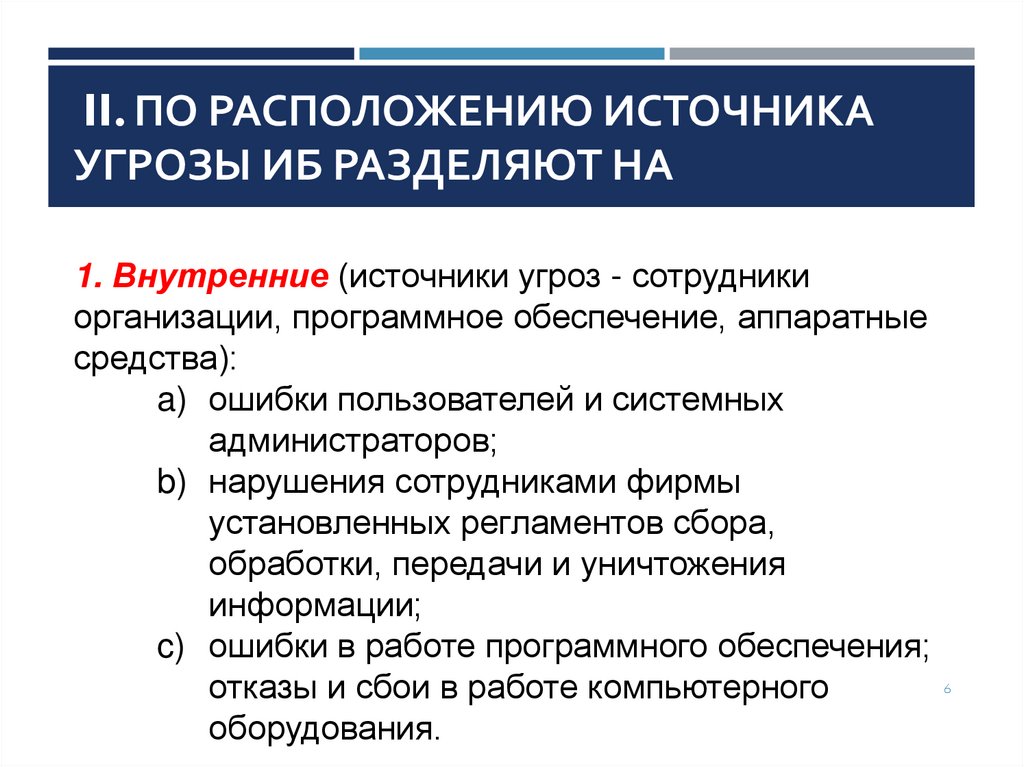

II. ПО РАСПОЛОЖЕНИЮ ИСТОЧНИКАУГРОЗЫ ИБ РАЗДЕЛЯЮТ НА

1. Внутренние (источники угроз - сотрудники

организации, программное обеспечение, аппаратные

средства):

a) ошибки пользователей и системных

администраторов;

b) нарушения сотрудниками фирмы

установленных регламентов сбора,

обработки, передачи и уничтожения

информации;

c) ошибки в работе программного обеспечения;

отказы и сбои в работе компьютерного

оборудования.

6

7.

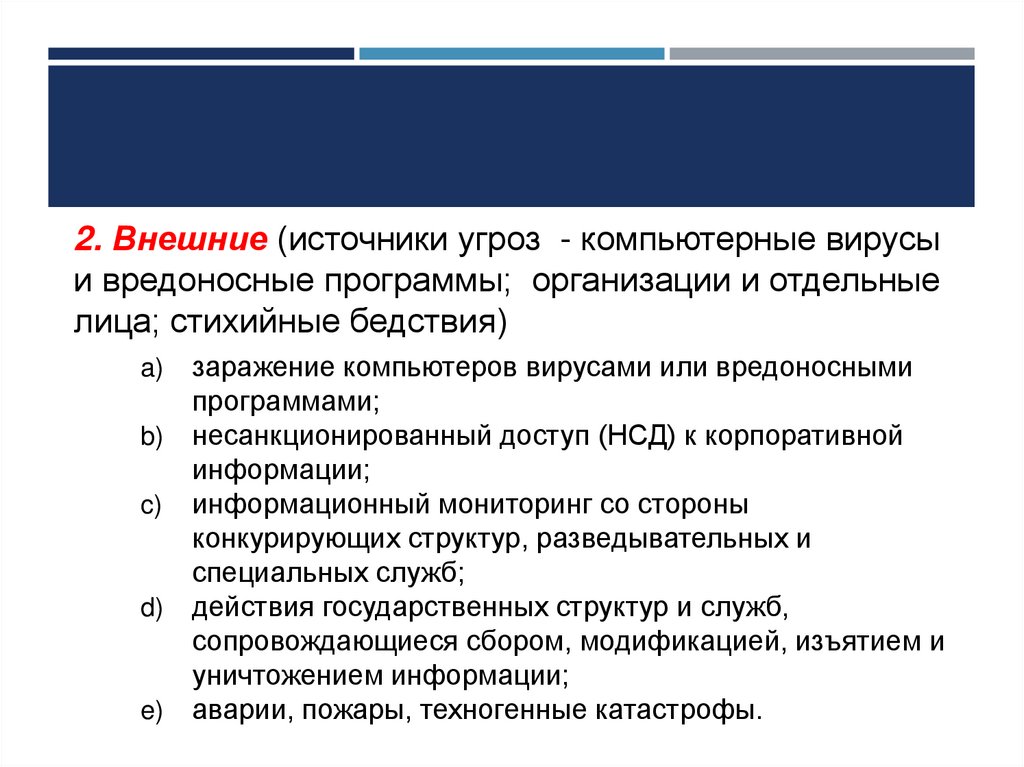

2. Внешние (источники угроз - компьютерные вирусыи вредоносные программы; организации и отдельные

лица; стихийные бедствия)

заражение компьютеров вирусами или вредоносными

программами;

b) несанкционированный доступ (НСД) к корпоративной

информации;

c) информационный мониторинг со стороны

конкурирующих структур, разведывательных и

специальных служб;

d) действия государственных структур и служб,

сопровождающиеся сбором, модификацией, изъятием и

уничтожением информации;

e) аварии, пожары, техногенные катастрофы.

a)

8.

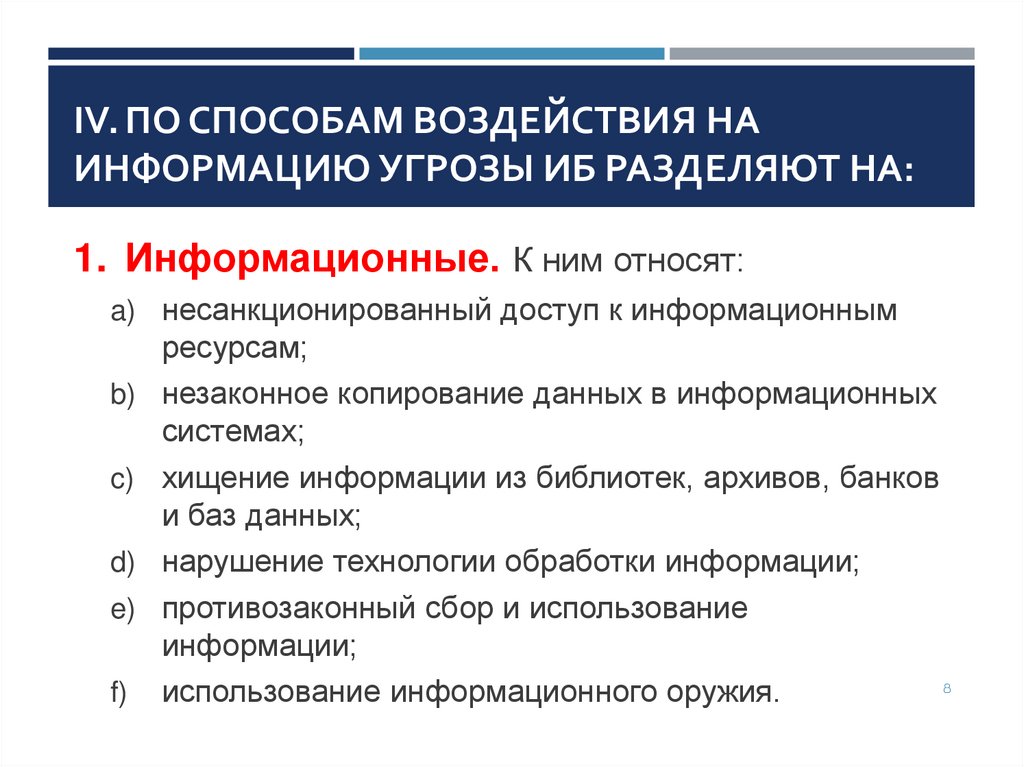

IV. ПО СПОСОБАМ ВОЗДЕЙСТВИЯ НАИНФОРМАЦИЮ УГРОЗЫ ИБ РАЗДЕЛЯЮТ НА:

1. Информационные. К ним относят:

a) несанкционированный доступ к информационным

b)

c)

d)

e)

f)

ресурсам;

незаконное копирование данных в информационных

системах;

хищение информации из библиотек, архивов, банков

и баз данных;

нарушение технологии обработки информации;

противозаконный сбор и использование

информации;

8

использование информационного оружия.

9.

2. Программные. К ним относят:a) использование ошибок в ПО;

b) компьютерные вирусы и вредоносные

программы;

c) ??? установка "закладных" устройств;

10.

3. Физические. К ним относят:a) уничтожение или разрушение средств

обработки информации и связи;

b) хищение носителей информации;

c) хищение программных или аппаратных

ключей и средств криптографической

защиты данных;

d) воздействие на персонал;

11.

4. Радиоэлектронные. К ним относят:a) внедрение электронных устройств

перехвата информации в технические

средства и помещения;

b) перехват, расшифровка, подмена и

уничтожение информации в каналах связи.

12.

5. Организационно-правовые. К нимотносят:

a)закупки несовершенных или устаревших

информационных технологий и средств

информатизации;

b)нарушение требований

законодательства и задержка в принятии

необходимых нормативно-правовых

решений в информационной сфере.

13.

Несанкционированный доступ - нарушениеустановленных правил разграничения доступа,

последовавшее в результате случайных или

преднамеренных действий пользователей или других

субъектов системы разграничения, являющейся

составной частью системы защиты информации.

Субъекты, совершившие несанкционированный доступ к

информации, называются нарушителями.

Последствия несанкционированного доступа:

утечка (оглашение) информации,

искажение или видоизменение информации,

разрушение информации

14.

ОСНОВЫ КРИПТОГРАФИИ15.

Криптографические методы являютсянаиболее эффективными средствами защиты

информации в автоматизированных системах

(АС).

А при передаче информации по протяженным

линиям связи они являются единственным

реальным средством предотвращения

несанкционированного доступа.

16.

Криптология наука, исследующая криптографические преобразования.

Она в свою очередь разделяется на два

направления криптографию и

криптоанализ.

17.

Криптография — это наука об обеспечениисекретности и/или аутентичности (подлинности)

передаваемых сообщений.

Криптоанализ:

наука о методах расшифровки зашифрованной

информации без предназначенного для такой

расшифровки ключа.

наука восстановления (дешифрования) открытого

текста без доступа к ключу.

18.

Существует ряд смежных, но не входящихв криптологию отраслей знания.

a) стеганография.

b) теория помехоустойчивого кодирования.

c) математические методы сжатия

информации

19.

Современная криптография включает всебя четыре крупных раздела:

симметричные криптосистемы,

криптосистемы с открытым ключом,

системы электронной подписи,

управление ключами.

20.

СИММЕТРИЧНЫЕ КРИПТОСИСТЕМЫ21.

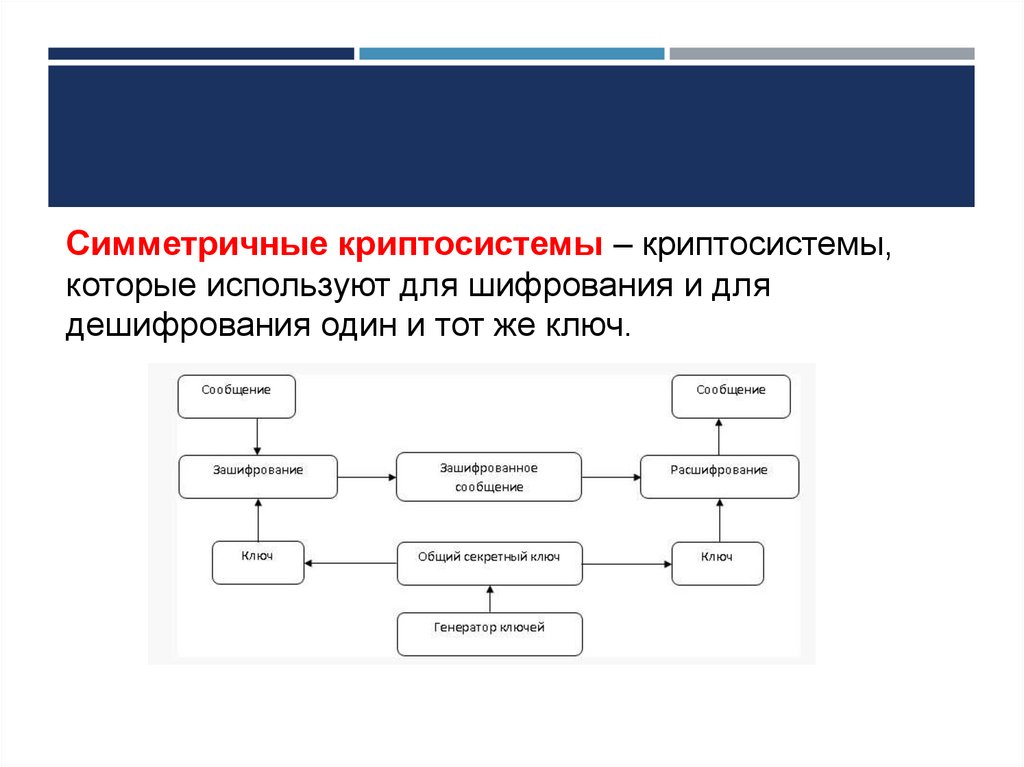

Симметричные криптосистемы – криптосистемы,которые используют для шифрования и для

дешифрования один и тот же ключ.

22.

Для работы такой системы требуется, чтобыотправитель и получатель:

согласовали используемый ключ перед

началом безопасной передачи сообщения

имели защищенный канал для передачи

ключа.

Безопасность симметричного алгоритма

определяется ключом.

23.

Необходимость передачи не толькозашифрованного сообщения, но и секретного

ключа по секретному каналу, является

главным недостатком этого метода

шифрования.

24.

К симметричным криптоалгоритмамотносятся:

простая перестановка;

одиночная перестановка по ключу;

двойная перестановка;

перестановка «Магический квадрат»;

DES;

ГОСТ 28147-89;

Подстановочные шифры и др

25.

АСИММЕТРИЧНЫЕКРИПТОСИСТЕМЫ

26.

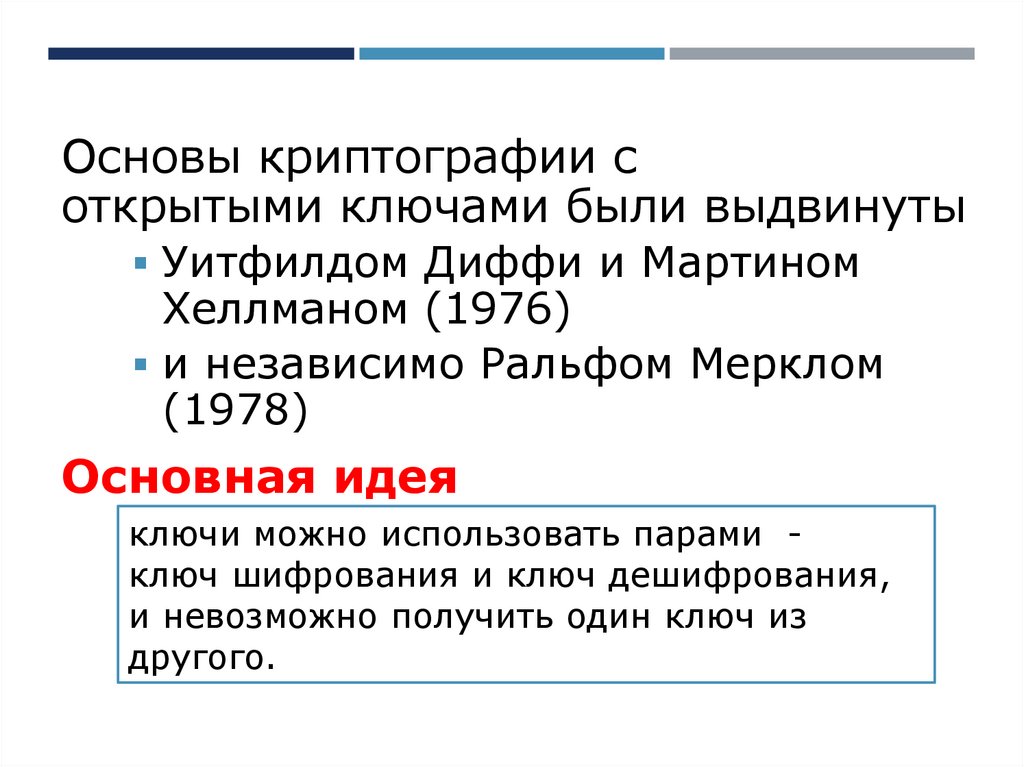

Основы криптографии соткрытыми ключами были выдвинуты

Уитфилдом Диффи и Мартином

Хеллманом (1976)

и независимо Ральфом Мерклом

(1978)

Основная идея

ключи можно использовать парами ключ шифрования и ключ дешифрования,

и невозможно получить один ключ из

другого.

27.

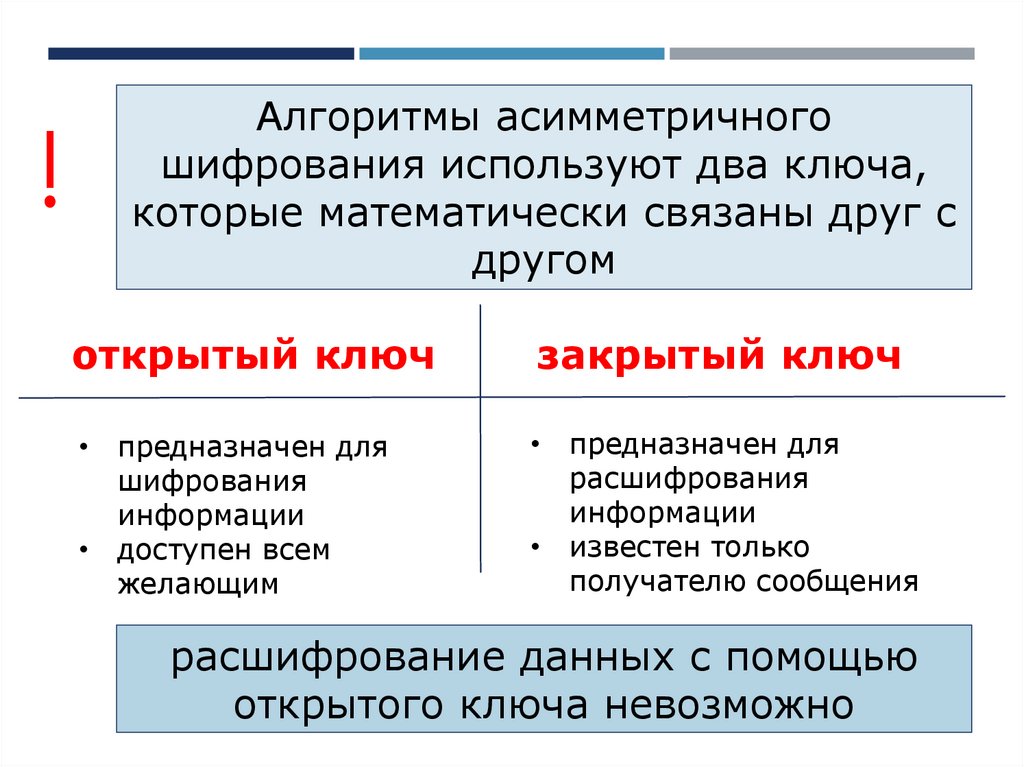

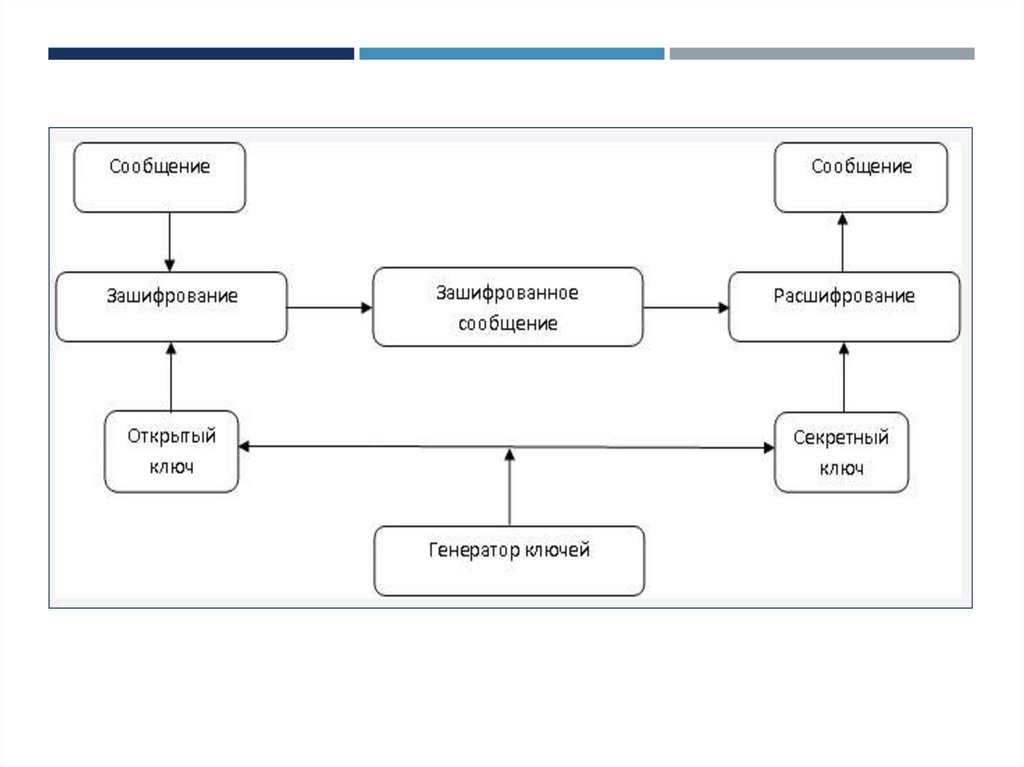

!Алгоритмы асимметричного

шифрования используют два ключа,

которые математически связаны друг с

другом

открытый ключ

закрытый ключ

• предназначен для

шифрования

информации

• доступен всем

желающим

• предназначен для

расшифрования

информации

• известен только

получателю сообщения

расшифрование данных с помощью

открытого ключа невозможно

28.

29.

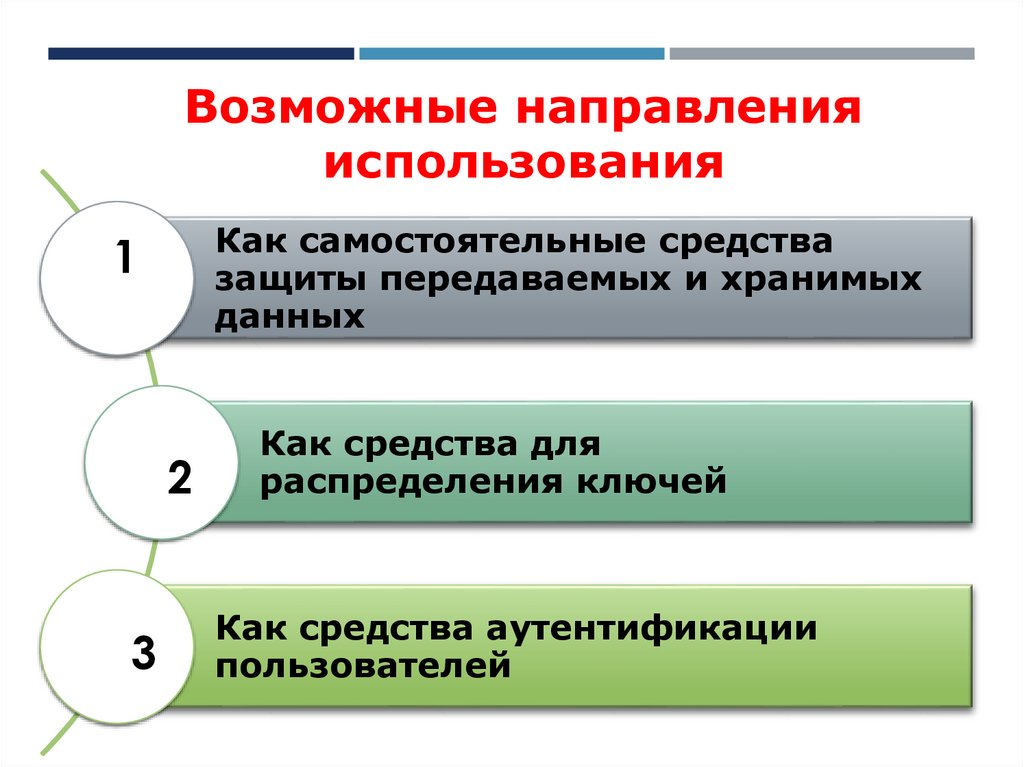

Возможные направленияиспользования

Как самостоятельные средства

защиты передаваемых и хранимых

данных

1

2

3

Как средства для

распределения ключей

Как средства аутентификации

пользователей

30.

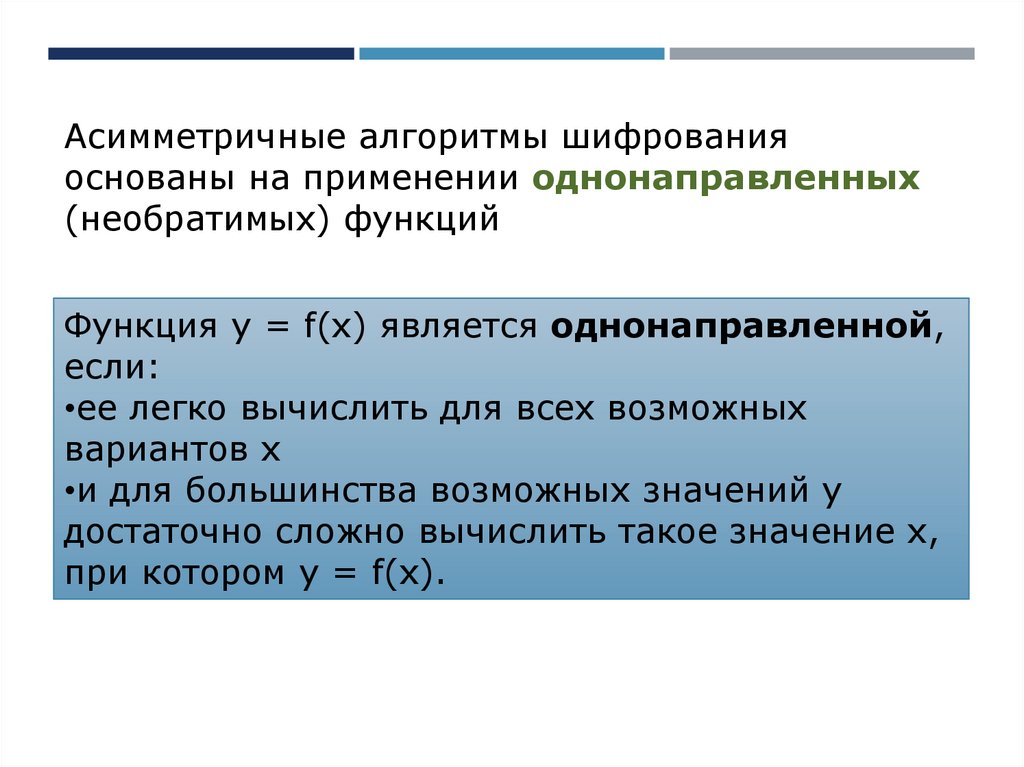

Асимметричные алгоритмы шифрованияоснованы на применении однонаправленных

(необратимых) функций

Функция y = f(x) является однонаправленной,

если:

•ее легко вычислить для всех возможных

вариантов x

•и для большинства возможных значений y

достаточно сложно вычислить такое значение x,

при котором y = f(x).

31.

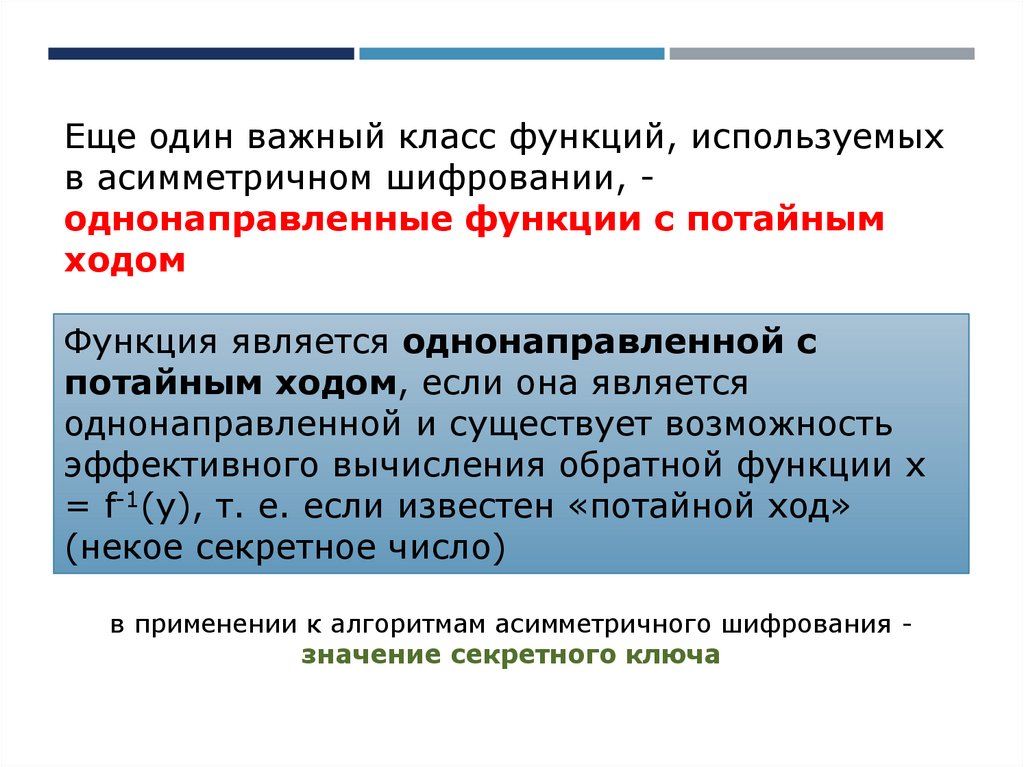

Еще один важный класс функций, используемыхв асимметричном шифровании, однонаправленные функции с потайным

ходом

Функция является однонаправленной с

потайным ходом, если она является

однонаправленной и существует возможность

эффективного вычисления обратной функции x

= f-1(y), т. е. если известен «потайной ход»

(некое секретное число)

в применении к алгоритмам асимметричного шифрования значение секретного ключа

32.

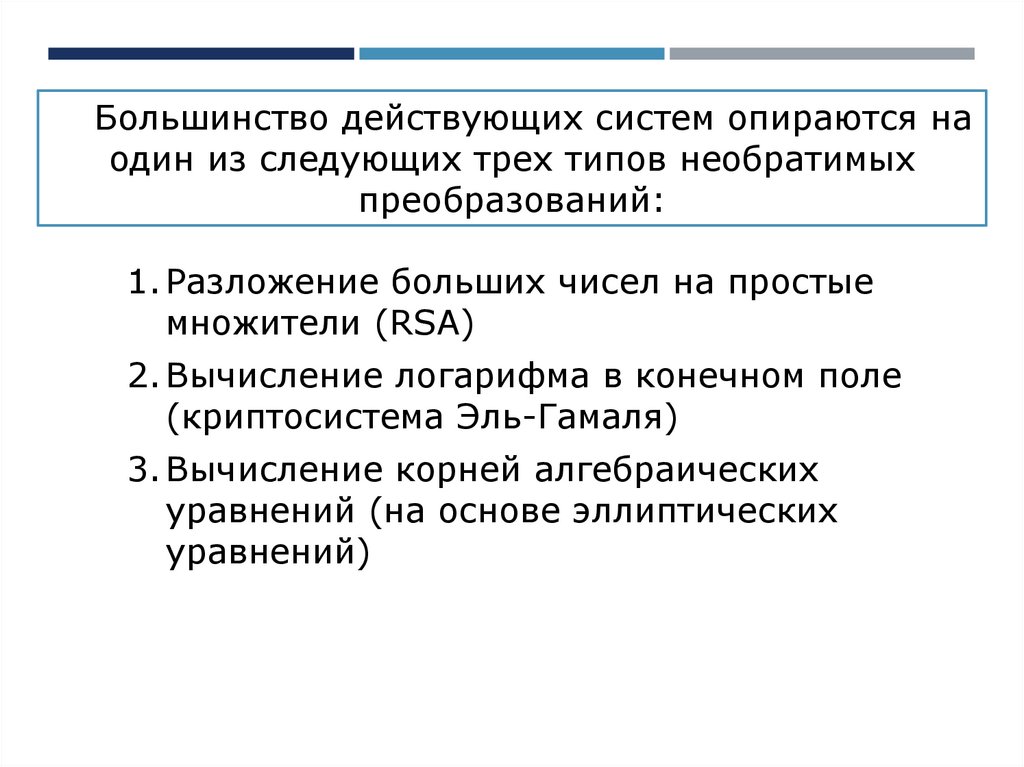

Большинство действующих систем опираются наодин из следующих трех типов необратимых

преобразований:

1. Разложение больших чисел на простые

множители (RSA)

2. Вычисление логарифма в конечном поле

(криптосистема Эль-Гамаля)

3. Вычисление корней алгебраических

уравнений (на основе эллиптических

уравнений)

33.

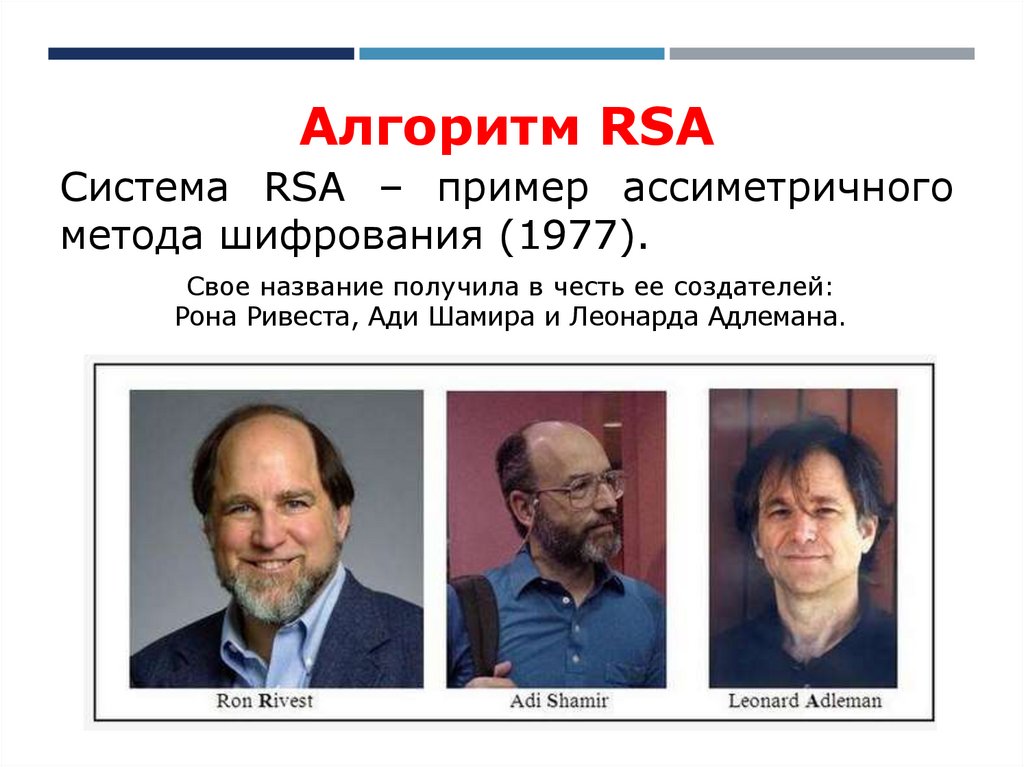

Алгоритм RSACистема RSA – пример ассиметричного

метода шифрования (1977).

Свое название получила в честь ее создателей:

Рона Ривеста, Ади Шамира и Леонарда Адлемана.

34.

Основные понятия1.Простое число – делится только на 1 и

на само себя

2.Взаимнопростые числа не имеют ни

одного общего делителя, кроме 1.

3.Результат операции i mod j – остаток от

целочисленного деления i на j

35.

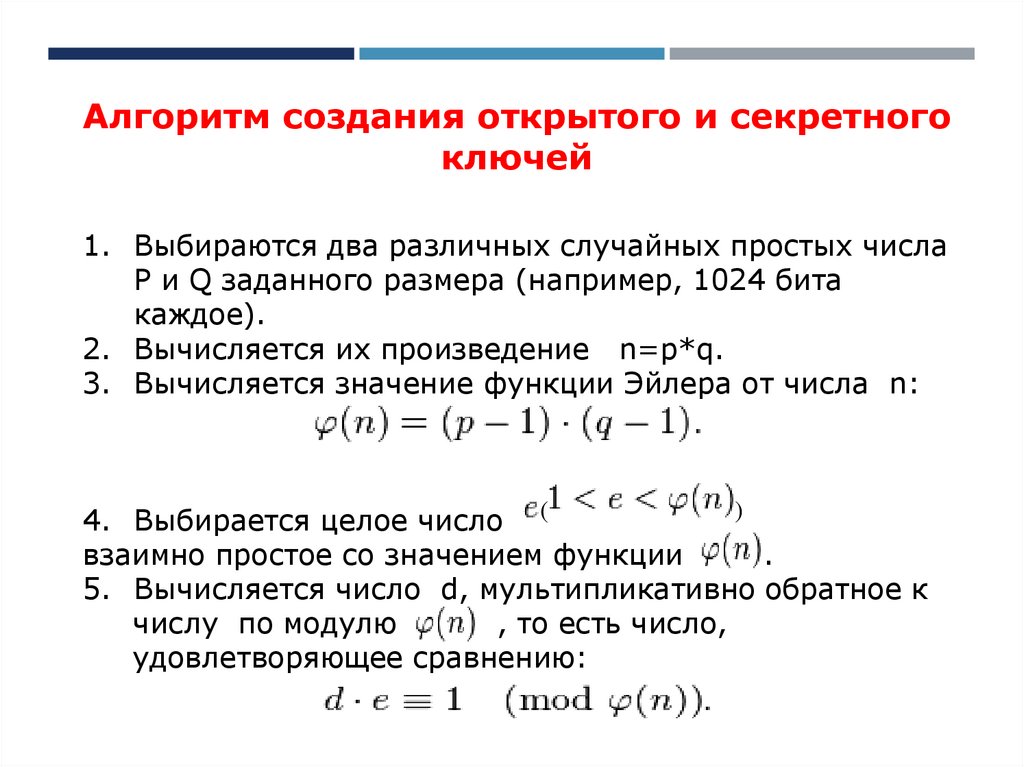

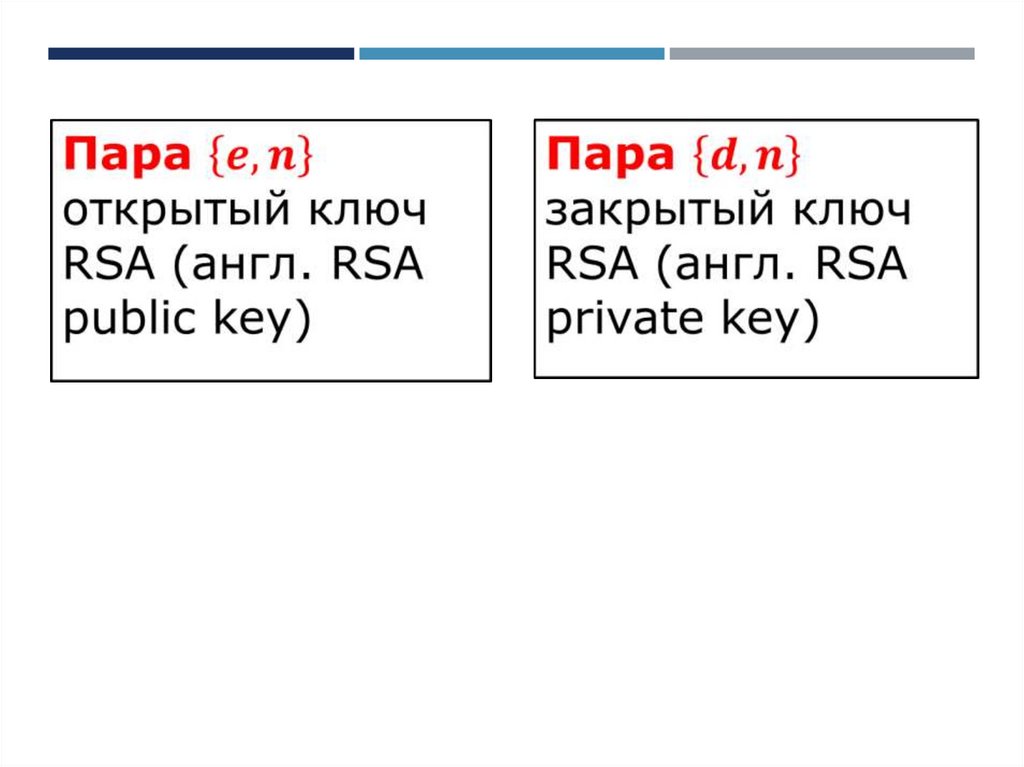

Алгоритм создания открытого и секретногоключей

1. Выбираются два различных случайных простых числа

P и Q заданного размера (например, 1024 бита

каждое).

2. Вычисляется их произведение n=p*q.

3. Вычисляется значение функции Эйлера от числа n:

)

4. Выбирается целое число (

взаимно простое со значением функции

.

5. Вычисляется число d, мультипликативно обратное к

числу по модулю

, то есть число,

удовлетворяющее сравнению:

36.

37.

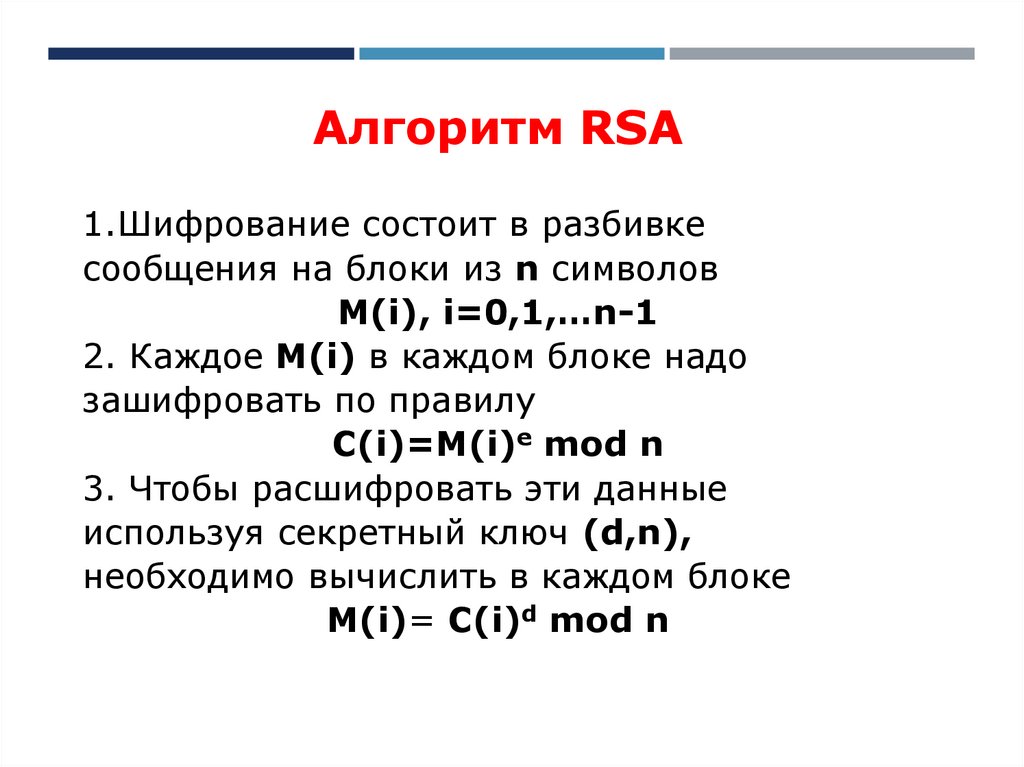

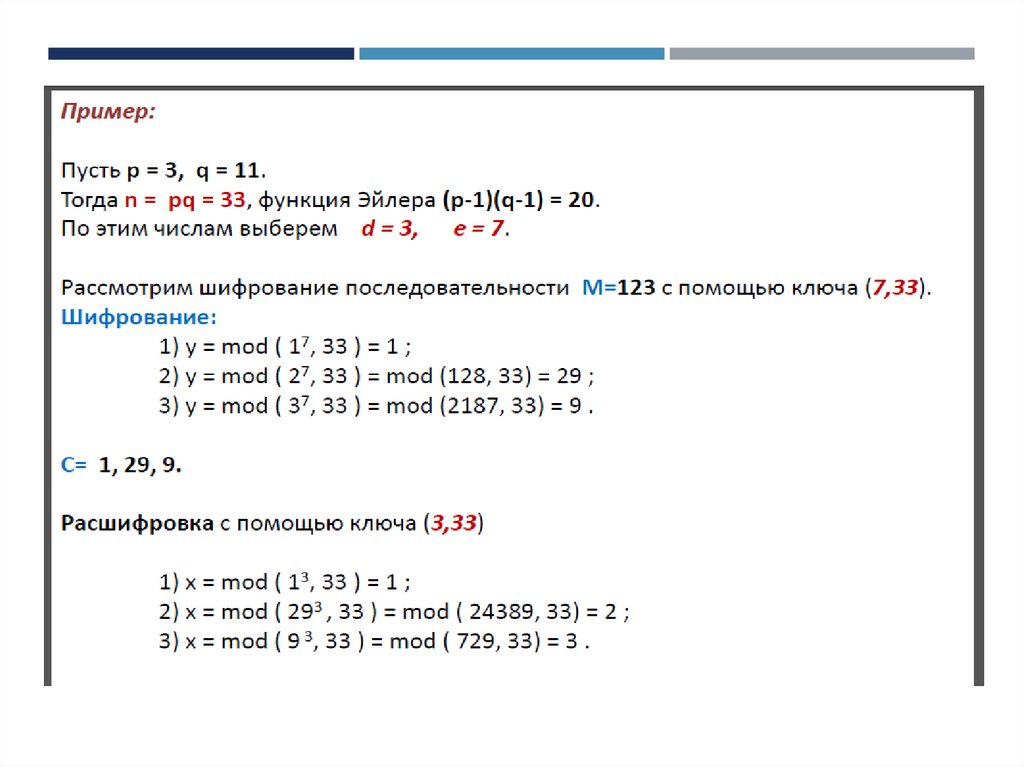

Алгоритм RSA1.Шифрование состоит в разбивке

сообщения на блоки из n символов

M(i), i=0,1,…n-1

2. Каждое M(i) в каждом блоке надо

зашифровать по правилу

C(i)=M(i)e mod n

3. Чтобы расшифровать эти данные

используя секретный ключ (d,n),

необходимо вычислить в каждом блоке

M(i)= C(i)d mod n

38.

39.

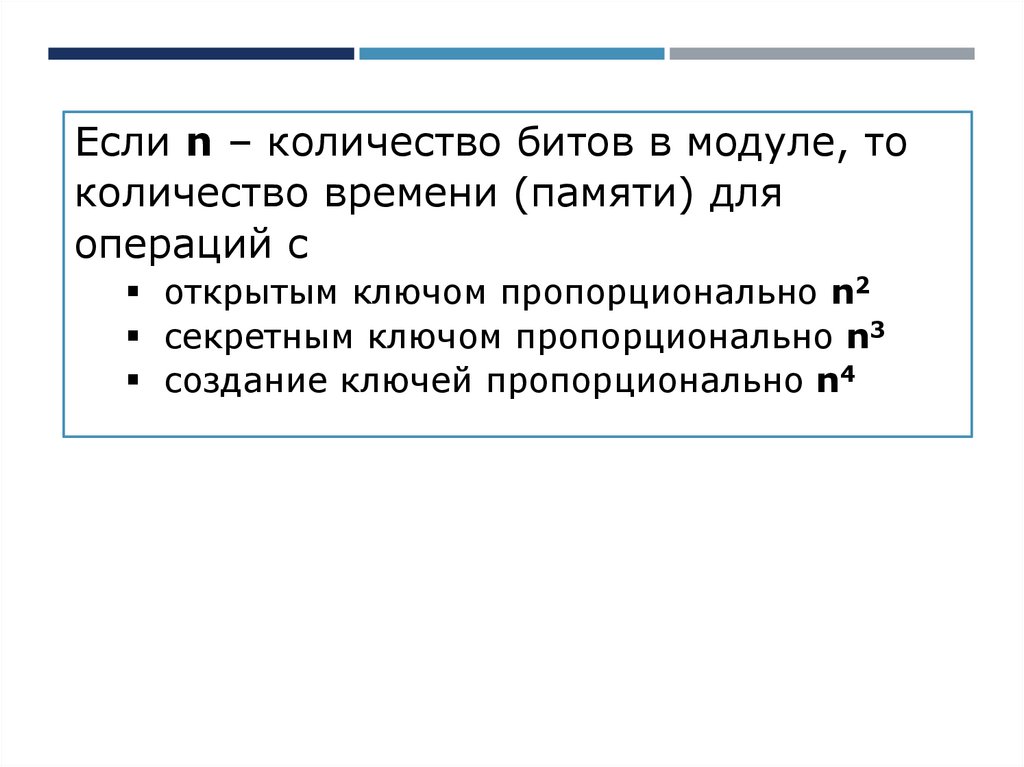

Если n – количество битов в модуле, токоличество времени (памяти) для

операций с

открытым ключом пропорционально n2

cекретным ключом пропорционально n3

создание ключей пропорционально n4

40.

ОСНОВНЫЕ ОПРЕДЕЛЕНИЯПроблемой защиты информации путем ее преобразования

занимается криптология (kryptos - тайный, logos - наука).

Криптология – это наука, изучающая математические основы

криптографических методов шифрования и дешифрования.

Криптология разделяется на два направления - криптографию

и криптоанализ. Цели этих направлений прямо противоположны.

Криптография – поиск и исследование математических методов

преобразования информации.

Криптоанализ – исследование возможности расшифровывания

информации без знания ключей.

Криптография дает возможность преобразовать информацию таким

образом, что ее прочтение (восстановление) возможно только при

знании ключа.

41.

В качестве информации, подлежащей шифрованию идешифрованию, рассматриваются тексты, построенные на

некотором алфавите.

Алфавит - конечное множество используемых для кодирования

информации знаков.

Текст - упорядоченный набор из элементов алфавита.

Примеры алфавитов, используемых в

современных информационных системах:

алфавит Z33 - 32 буквы русского алфавита и пробел;

алфавит Z256 - символы, входящие в стандартные коды ASCII и

КОИ-8;

бинарный алфавит - Z2 = {0,1}.

восьмеричный алфавит или шестнадцатеричный алфавит.

42.

Шифрование - преобразовательный процесс, прикотором исходный текст (открытый текст)

заменяется шифрованным текстом.

Дешифрование – преобразование шифрованного

текста в исходный текст при помощи ключа.

Ключ - информация, необходимая для

беспрепятственного шифрования и дешифрования

текстов.

43.

Криптостойкостью называется характеристикашифра, определяющая его стойкость к

дешифрованию без знания ключа.

Криптографическая система - набор

криптографических преобразований или

алгоритмов, предназначенных для работы в единой

технологической цепочке с целью решения

определенной задачи защиты информационного

процесса.

44.

Симметричные криптосистемы – криптосистемы, которыеиспользуют для шифрования и для дешифрования один и тот

же ключ (секретный).

Асимметричные криптосистемы (с открытым ключом) -

криптосистемы, в которых используется два ключа – открытый

и закрытый.

Открытый ключ - ключ, используется в асимметричной

криптосистеме и доступен всем пользователям системы.

Закрытый (секретный) ключ - ключ, используемый в

асимметричной криптосистеме и известный, как правило,

только одному объекту системы;

45.

Криптографическая защита – это защитаданных с помощью криптографического

преобразования, под которым понимается

преобразование данных шифрованием.

46.

ДЛЯ СОВРЕМЕННЫХ КРИПТОГРАФИЧЕСКИХ СИСТЕМЗАЩИТЫ ИНФОРМАЦИИ СФОРМУЛИРОВАНЫ

СЛЕДУЮЩИЕ ОБЩЕПРИНЯТЫЕ ТРЕБОВАНИЯ:

зашифрованное сообщение должно поддаваться чтению

только при наличии ключа;

число операций, необходимых дня определения

использованного ключа шифрования по фрагменту

шифрованного сообщения и соответствующего ему открытого

текста, должно быть не меньше общего числа

возможных ключей;

число операций, необходимых для расшифровывания

информации путем перебора всевозможных ключей должно

иметь строгую нижнюю оценку и выходить за пределы

возможностей современных компьютеров (с учетом

возможности использования сетевых вычислений);

47.

знание алгоритма шифрования не должно влиять нанадежность защиты;

незначительное изменение ключа должно приводить к

существенному изменению вида зашифрованного

сообщения даже при использовании одного и того

же ключа;

структурные элементы алгоритма шифрования должны

быть неизменными;

дополнительные биты, вводимые в сообщение в процессе

шифрования, должен быть полностью и надежно скрыты

в шифрованном тексте;

длина шифрованного текста должна быть равной длине

исходного текста;

48.

не должно быть простых и легко устанавливаемыхзависимостью между ключами, последовательно

используемыми в процессе шифрования;

любой ключ из множества возможных должен

обеспечивать надежную защиту информации;

алгоритм должен допускать как программную, так и

аппаратную реализацию, при этом изменение

длины ключа не должно вести к качественному

ухудшению алгоритма шифрования.

Информатика

Информатика