Похожие презентации:

Основные угрозы информационным ресурсам. Общие принципы защиты информации в компьютерных сетях

1.

кафедра информационнотелекоммуникационных систем и технологийДисциплина Безопасность электронного

документооборота

Лекция №4 Основные угрозы информационным ресурсам.

Общие принципы защиты информации в компьютерных

сетях

профессор

Белов Сергей Павлович

1

2.

Актуальность темыПереход человечества к информационному обществу привел, в

большинстве сфер его деятельности, включая системы электронного

документооборота,

к

значительному

увеличению

объемов

передаваемой информации.

В связи с этим в настоящее время реализация информационного

обмена в системах электронного документооборота в подавляющем

числе случаев реализуется с использованием компьютерных сетей,

позволяющих обеспечивать высокие скорости передачи больших

объемов информации с различной степенью ее секретности. Однако в

указанных системах существует множество внешних и внутренних

угроз,

создаваемых

источниками

различного

вида,

включая

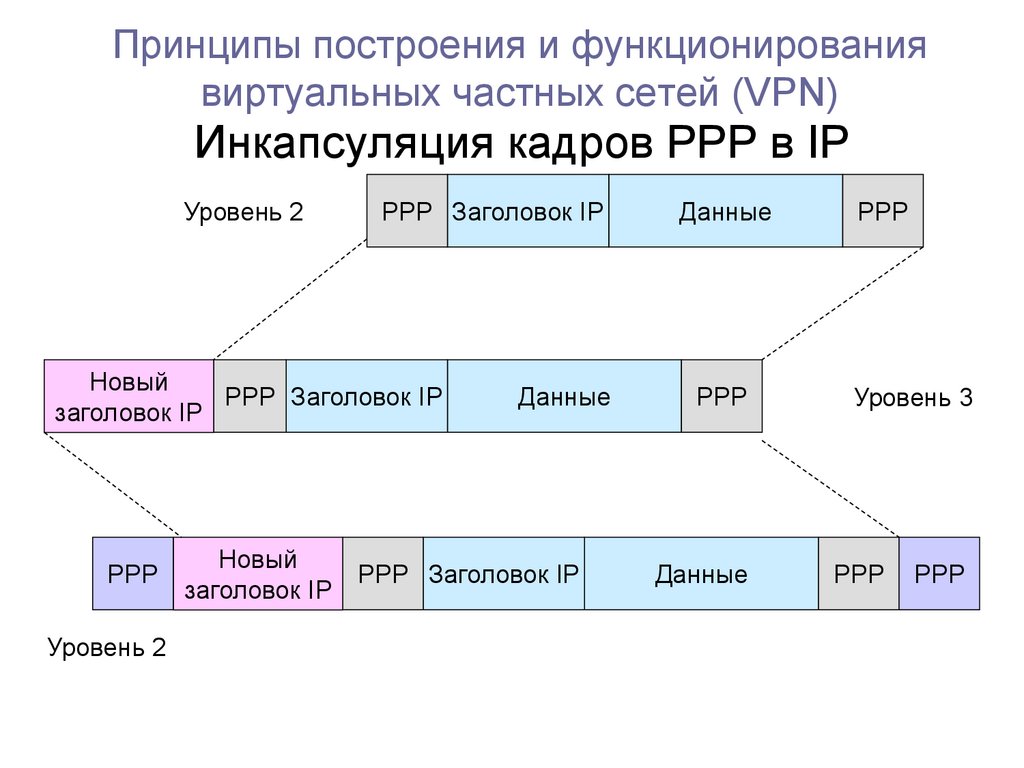

преднамеренные угрозы, создаваемые человеком, которые приводят к

уничтожению, утрате целостности, конфиденциальности или

доступности информации.

В связи с этим специалист в области информационной безопасности

должен владеть определенными теоретическими знаниями и

практическими навыками в области обеспечения информационной

безопасности компьютерных сетей, и, в частности, на основе

применения виртуальных частных сетей (VPN), обеспечивающих в

общедоступной компьютерной сети гарантированное качество

обслуживания, а также ее защиту от возможных угроз различного вида.

3.

Цель Лекции сформировать определенный объем знаний в областизащиты информации при реализации информационного обмена между

территориально

распределенными

абонентами

в

системах

электронного документооборота на основе применения виртуальных

частных сетей (VPN) при использовании в качестве среды передачи

компьютерных сетей

Задачи Лекции

1.Рассмотреть основные виды угроз информационным ресурсам при их

передаче по компьютерным сетям

2.Рассмотреть особенности построения и функционирования

виртуальных частных сетей (VPN) для обеспечения в общедоступной

компьютерной сети гарантированного качества обслуживания

абонентов

Вопросы Лекции

1. Основные виды угроз, существующих в компьютерных сетях

2. Принципы построения и функционирования виртуальных частных

сетей (VPN)

4.

Рекомендуемые источники:1. Методы и средства защиты информации в системах электронного

документооборота : курс лекций для студентов направления подгот.

Магистратуры "Информационная безопасность" / С. П. Белов, С.Н. Девицына

Белгород : Изд-во БУКЭП, 2017 - 155с.

2. Обработка и обеспечение безопасности электронных данных : учебное

пособие / А.В. Агапов, Т.В. Алексеева, А.В. Васильев и др. ; под общ. ред.

Д.В. Денисов. - М. : Московский финансово-промышленный университет

«Синергия», 2012. - 592 с. : ил., табл. - [Электронный ресурс]. - URL:

http://biblioclub.ru/index.php?page=book&id=252894

3. Сердюк, В.А. Организация и технологии защиты информации.

Обнаружение

и

предотвращение

информационных

атак

в

автоматизированных системах предприятий / В.А. Сердюк. - М. : НИУ Высшая

школа экономики, 2011. - 574 с. [Электронный ресурс]. - URL:

http://biblioclub.ru/index.php?page=book&id=74298

4. Денисова Т.Б. Построение виртуальной частной сети. Методическое

пособие для курсового и дипломного проектирования. - ПГАТИ. – Самара,

2006,

100

с.

[Электронный

ресурс]/

Режим

доступа:

www.msib.psuti.ru›content/metod/Денисова_ КП VPN.pdf

5. Запечников С.В., Милославская Н.Г., Толстой А.Н. Основы построения

виртуальных частных сетей : Учебное пособие для вузов. М. : Горячая линия

– Телеком. 2003 – 249 с.

5.

Основные виды угроз, существующих вкомпьютерных сетях

Эффективное решение проблемы защиты информации в системах

электронного документооборота во многом зависит от знания видов

угроз, которые могут привести к изменению статуса передаваемой

или обрабатываемой информации. Угрозы можно классифицировать по

отношению

источника

угрозы

к

системе

электронного

документооборота (внешние и внутренние), по виду источника угроз

(физические, логические, коммуникационные, человеческие), по степени

злого умысла (случайные и преднамеренные).

Под угрозой информационной безопасности будем понимать

потенциально возможное событие, процесс или явление, которые

могут

привести

к

уничтожению,

утрате

целостности,

конфиденциальности или доступности информации.

Все множество угроз можно разделить на два класса:

• случайные или непреднамеренные;

• преднамеренные.

Случайные угрозы

Угрозы, которые не связаны с преднамеренными действиями

злоумышленников и реализуются в случайные моменты времени,

называют случайным или непреднамеренными.

6.

Основные виды угроз, существующих вкомпьютерных сетях

Реализация угроз этого класса приводит к наибольшим потерям

информации (по статистическим данным – до 80% от ущерба,

наносимого информационным ресурсам любыми угрозами). При этом

могут происходить уничтожение, нарушение целостности и

доступности информации. Реже нарушается конфиденциальность

информации, однако при этом создаются предпосылки для

злоумышленного воздействия на информацию. Стихийные бедствия и

аварии чреваты наиболее разрушительными последствиями для

материальных источников хранения информации, т.к. последние

подвергаются физическому разрушению, информация утрачивается

или доступ к ней становится невозможен.

Сбои и отказы сложных систем неизбежны. В результате нарушается

работоспособность

технических

средств,

уничтожаются

и

искажаются данные и программы. Нарушение работы отдельных узлов

и устройств могут также привести к нарушению конфиденциальности

информации. Например, сбои и отказы средств выдачи информации

могут привести к несанкционированному доступу к информации путем

несанкционированной ее выдачи в канал связи, на печатающее

устройство.

7.

Основные виды угроз, существующих вкомпьютерных сетях

Однако в рамках данной Лекции основное внимание целесообразно

уделить рассмотрению разновидностей преднамеренных помех, так

как именно при использовании этого класса помех, которые являются

результатом активной деятельности человека, информация может

быть незаконно изменена, похищена или уничтожена.

Умышленные угрозы бывают двух видов: пассивные и активные.

Пассивные угрозы направлены на несанкционированное использование

информационных ресурсов, не оказывая при этом влияния на

функционирование информационной технологии. К пассивной угрозе

относится, например, попытка получения информации, циркулирующей

в каналах связи, посредством их прослушивания.

Активные

угрозы

имеют

целью

нарушение

нормального

функционирования

компьютерной

сети

посредством

целенаправленного воздействия на аппаратные, программные и

информационные ресурсы. К активным угрозам можно отнести

разрушение или радиоэлектронное подавление каналов связи,

искажение сведений в базах данных и т.д.

8.

Основные виды угроз, существующих вкомпьютерных сетях

В целом можно выделить следующие умышленные угрозы безопасности

данных в системах электронного документооборота:

1) раскрытие (утечка) конфиденциальной информации бесконтрольный

выход конфиденциальной информации за пределы круга лиц, для

которых она предназначена;

2) несанкционированный доступ к информации — противоправное

преднамеренное овладение конфиденциальной информацией лицом, не

имеющим нрава доступа к охраняемым сведениям;

3) компрометация информации — несанкционированные изменения в

базе данных, в результате чего потребитель информации вынужден

либо отказаться от нее, либо предпринимать дополнительные усилия

для выявления изменений и ее восстановления;

4) отказ от информации — непризнание получателем или

отправителем этой информации фактов ее получения или отправки

(это позволяет одной из сторон расторгать заключенные финансовые

соглашения «техническим» путем, формально не отказываясь от них,

нанося тем самым второй стороне значительный ущерб);

9.

Основные виды угроз, существующих вкомпьютерных сетях

5) нарушение информационного обслуживания — задержка с

предоставлением информационных ресурсов абоненту может

привести к нежелательным для него последствиям (отсутствие у

пользователя данных, необходимых для принятия решения, может

вызвать его нерациональные действия);

6) незаконное использование привилегий — использование средств,

предназначенных для чрезвычайных ситуациям, лицами, не имеющими

соответствующих полномочий.

7) «взлом системы» — умышленное проникновение в информационную

технологию, когда взломщик не имеет санкционированных параметров

для входа.

Одним из основных источников угроз безопасности информации в

компьютерных системах является использование специальных

программ, получивших общее название вредоносные программы.

Вредоносная программа - это термин для обозначения любого

программного обеспечения, специально созданного для того, чтобы

причинять ущерб отдельному компьютеру или компьютерной сети.

Рассмотрим основные разновидности вредоносных программ.

10.

Основные виды угроз, существующих вкомпьютерных сетях

Компьютерный вирус - программа, способная создавать свои копии

(необязательно совпадающие с оригиналом) и внедрять их в файлы,

системные области компьютера, а также осуществлять иные

деструктивные действия. При этом копии сохраняют способность

дальнейшего распространения.

Логическая бомба - это программа или фрагмент кода в программе,

реализующий некоторую функцию при выполнении определенного

условия, например, условием может быть наступление заданной даты.

«Взрываясь», логическая бомба реализует нежелательную для

пользователя функцию, например, удаляет некоторые данные.

Троянский конь - программа, выполняющая в дополнение к основным

еще и дополнительные действия, не описанные в документации.

Троянский конь представляет собой дополнительный блок команд, тем

или иным образом вставленный в исходную безвредную программу.

Троянский конь обычно действует в рамках полномочий одного

пользователя, но в интересах другого пользователя (злоумышленника).

Червь

(сетевой

червь)

тип

вредоносных

программ,

распространяющихся в компьютерной сети, способных к преодолению

систем защиты, а также к созданию и дальнейшему распространению

своих копий и осуществлению иных вредоносных действий.

11.

Основные виды угроз, существующих вкомпьютерных сетях

Наилучший способ защиты от этого класса вирусов принятие мер

предосторожности при работе в компьютерной сети.

Для реализации методов защиты информации в системах

электронного документооборота на основе политики информационной

безопасности составляется программа защиты информации.

Программа безопасности имеет своей целью построение системы

защиты информации. Защита информации должна основываться на

следующих основных принципах:

• системности;

• комплексности;

• непрерывности защиты;

• разумной достаточности;

• гибкости управления и применения;

• открытости алгоритмов и механизмов защиты;

• простоты применения защитных мер и средств.

Системный подход к защите информационных ресурсов предполагает

необходимость учета всех взаимосвязанных, взаимодействующих и

изменяющихся во времени элементов, условий и факторов,

существенно значимых для понимания и решения проблемы

обеспечения безопасности.

12.

Основные виды угроз, существующих вкомпьютерных сетях

Система защиты должна строиться с учетом не только всех

известных каналов проникновения и несанкционированного доступа к

информации, но и с учетом возможности появления принципиально

новых путей реализации угроз безопасности. В распоряжении

специалистов по безопасности имеется широкий спектр мер, методов

и средств защиты.

Среди них, в настоящее время, одним из самых перспективных средств

защиты информации в системах электронного документооборота при

ее передаче в общедоступной компьютерной сети, как было указано

выше, является виртуальная частная сеть (VPN).

Однако, понятно, что при создании системы информационной

безопасности максимального эффекта можно достичь только при

грамотном использовании VPN совместно с другими известными

средствами такими как аутентификация, обнаружение вторжений и

так далее, которые достаточно полно были вами изучены в рамках

дисциплин бакалавриата.

В связи с этим представляется целесообразным, более подробно

изучить принципы построения и функционирования виртуальных

частных сетей (VPN), с учетом

13.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

• Под термином «виртуальная частная сеть» (Virtual Private Network VPN) понимают широкий круг технологий, обеспечивающих безопасную

и качественную связь в пределах контролируемой группы

пользователей по открытой глобальной сети.

• Цель VPN-технологий состоит в максимальной степени обособления

потоков данных одного предприятия от потоков данных всех других

пользователей публичной сети. Обособленность должна быть

обеспечена в отношении параметров пропускной способности потоков

и в конфиденциальности передаваемых данных.

VPN – Virtual Private Network – имитируют возможности частной сети в

рамках общедоступной, используя существующую инфраструктуру.

Особенность VPN – формирование логических связей не зависимо от

типа физической среды. Позволяют обойтись без использования

выделенных каналов.

Задача: обеспечение в общедоступной сети гарантированного

качества обслуживания, а также их защита от возможного

несанкционированного доступа или повреждения.

14.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

VPN можно применять для решения трех

разных задач:

• для организации глобальной связи между

филиалами одной компании (интрасеть),

• для соединения частной сети компании с ее

деловыми

партнерами

и

клиентами

(экстрасеть),

• для взаимодействия с корпоративной сетью

отдельных мобильных пользователей или

работающих дома сотрудников (удаленный

доступ).

15.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

• 1998 год – разработка приложений VPN, позволяющих

осуществлять централизованный контроль со стороны

пользователей.

• 1999 год – модель аутентификации, дополнительные

средства для конфигурирования клиентов

• 2000 год – включение средств VPN в Windows2000

• В настоящее время используются различные технологии и

архитектуры с учетом потребностей конкретной сети. В

качестве среды для создания виртуальных частных сетей

выступают сети пакетной коммутации: X.25, FR, ATM, IP

(Internet).

Наиболее

популярны

технологии

VPN,

рассчитанные на использование в среде Internet.

16.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Классификация VPN

По уровню

модели OSI

По архитектуре

технического решения

По способу

технической реализации

VPN канального

уровня: PPTP, L2TP

На основе удаленного

доступа

VPN сетевого

уровня: IPSec, MPLS

Внутрикорпоративные

VPN

VPN транспортного

уровня: SSL/TLC

Межкорпоративные

VPN

На основе сетевой

операционной системы

На основе

межсетевого экрана

На основе

маршрутизаторов

На основе

программных решений

На основе

аппаратных решений

17.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Базовые архитектуры VPN

Шлюз-шлюз

Шлюз-хост

Хост-хост

Комбинированная – через промежуточный шлюз (IPSG)

LAN

IPSG

IP-сеть

VPN-шлюз

IP-сеть

18.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Основные компоненты VPN

• VPN-шлюз – сетевое устройство,

подключенное к нескольким сетям, выполняет

функции шифрования, идентификации,

аутентификации, авторизации и

туннелирования. Может быть решен как

программно, так и аппаратно.

• VPN-клиент (хост) решается программно.

Выполняет функции шифрования и

аутентификации. Сеть может быть построена

без использования VPN-клиентов.

19.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

• Туннель – логическая связь между клиентом

и сервером. В процессе реализации туннеля

используются методы защиты информации.

• Граничный сервер – это сервер,

являющийся внешним для корпоративной

сети. В качестве такого сервера может

выступать, например, брандмауэр или

система NAT.

• Обеспечение безопасности информации

VPN – ряд мероприятий по защите трафика

корпоративной сети при прохождении по

туннелю от внешних и внутренних угроз.

20.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Схемы взаимодействия провайдера и клиента

• Пользовательская схема – оборудование

размещается на территории клиента, методы

защиты информации и обеспечения QoS

организуются самостоятельно.

• Провайдеровская схема – средства VPN

размещаются в сети провайдера, методы

защиты информации и обеспечения QoS

организуются провайдером.

• Смешанная схема – используется при

взаимодействии клиента с несколькими

провайдерами.

21.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Схема соединения филиалов

с центральным офисом

Центральный офис

Внутренний

сервер

Тунельный

сервер

Филиал офиса А

Филиал офиса Б

Интернет

Внутренний

сервер

Тунельный

сервер

Тунельный

сервер

Внутренний

сервер

22.

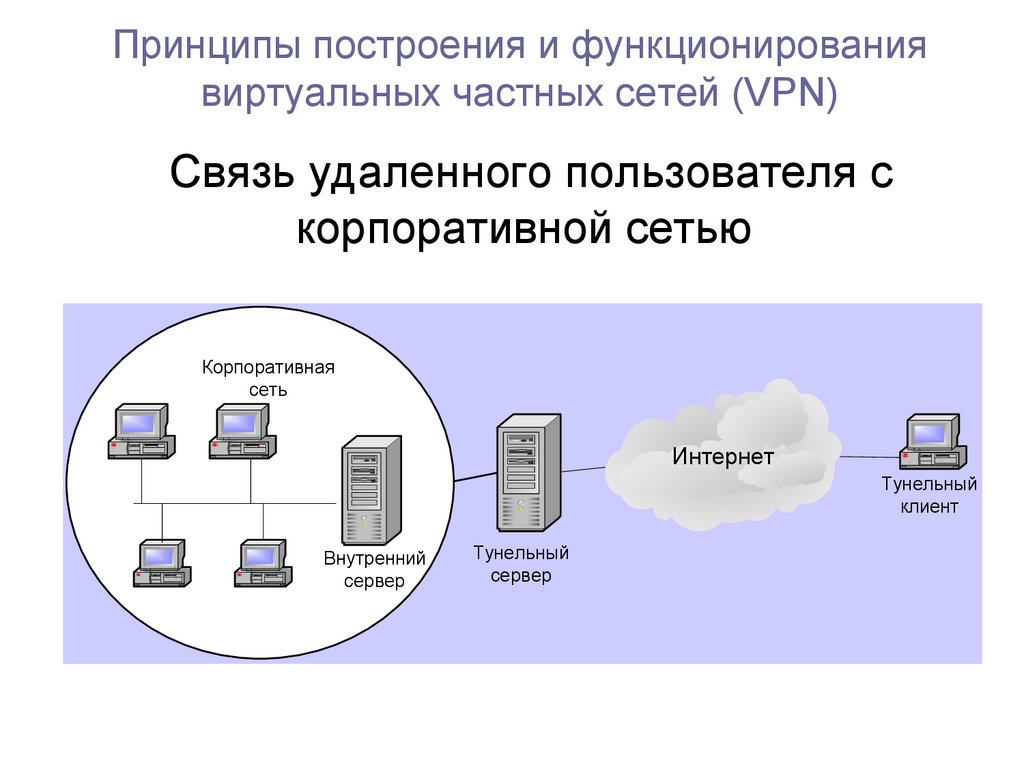

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Связь удаленного пользователя с

корпоративной сетью

Корпоративная

сеть

Интернет

Тунельный

клиент

Внутренний

сервер

Тунельный

сервер

23.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Организация туннеля через провайдера

Internet, поддерживающего службу VPN

Корпоративный

узел А

Виртуальная частная

сеть провайдера

Корпоративный

узел Б

Интернет

Внутренний

сервер

Сервер

Внешний

сервер провайдера

Сервер

провайдера

Внешний Внутренний

сервер

сервер

24.

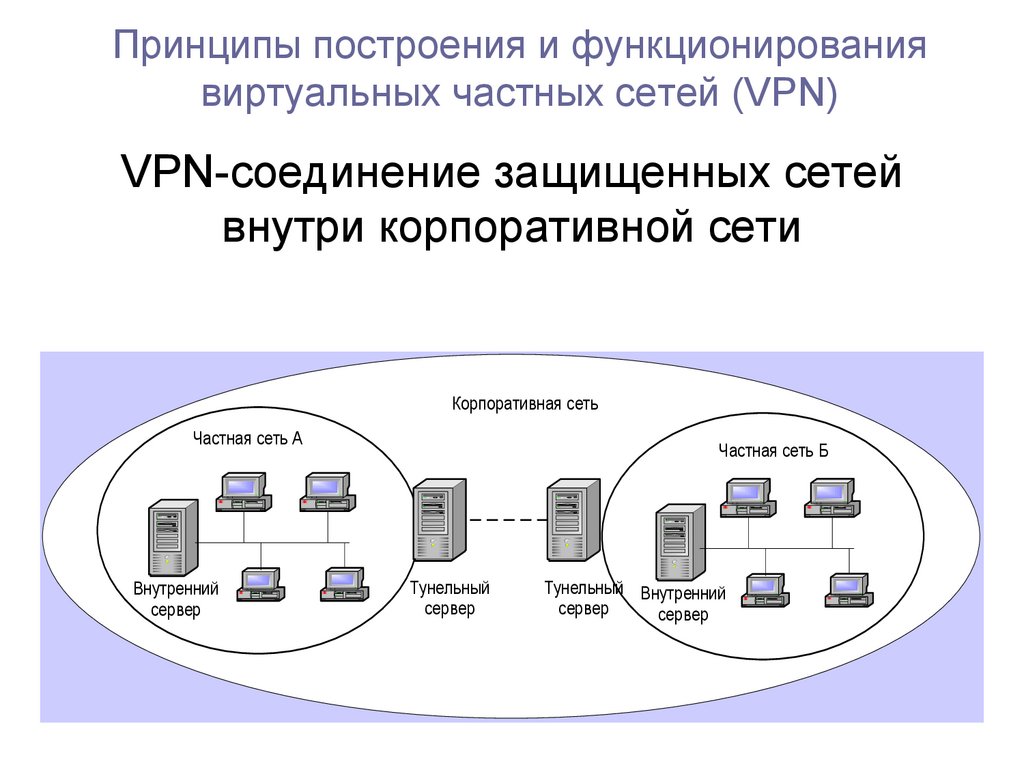

Принципы построения и функционированиявиртуальных частных сетей (VPN)

VPN-соединение защищенных сетей

внутри корпоративной сети

Корпоративная сеть

Частная сеть А

Внутренний

сервер

Частная сеть Б

Тунельный

сервер

Тунельный Внутренний

сервер

сервер

25.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

VPN-соединение корпоративного клиента

с защищенной сетью внутри

корпоративной сети

Частная сеть

лаборатории

Внутренний

сервер

Корпоративная сеть

Тунельный

сервер

Корпоративный

клиент

26.

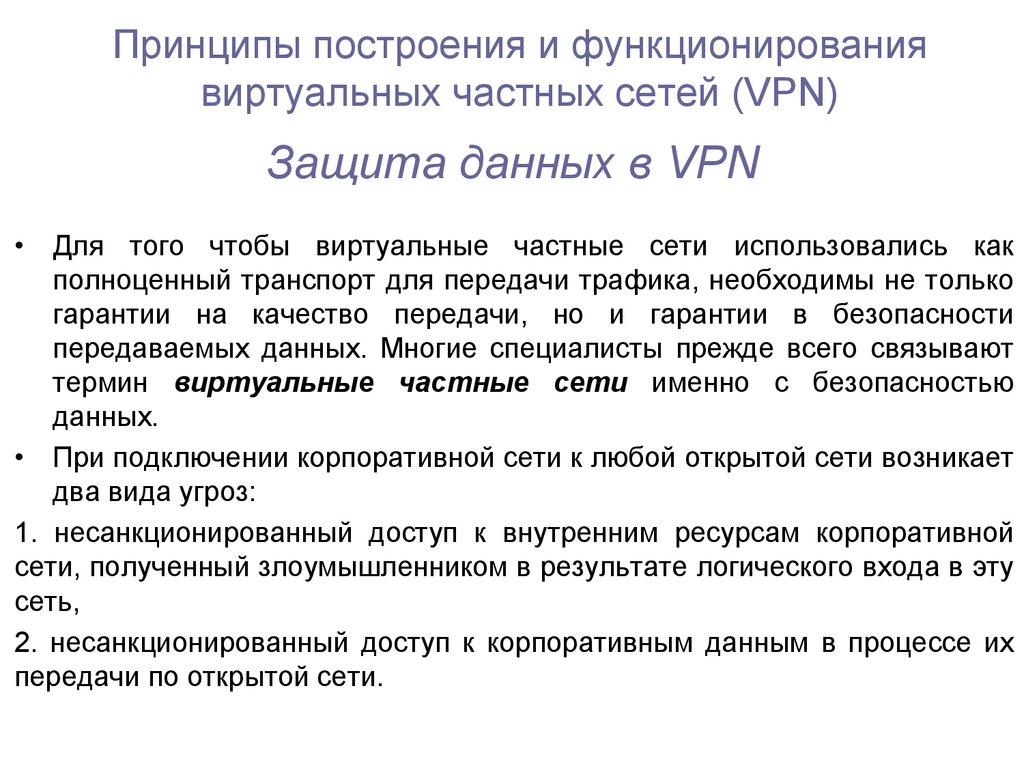

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Защита данных в VPN

• Для того чтобы виртуальные частные сети использовались как

полноценный транспорт для передачи трафика, необходимы не только

гарантии на качество передачи, но и гарантии в безопасности

передаваемых данных. Многие специалисты прежде всего связывают

термин виртуальные частные сети именно с безопасностью

данных.

• При подключении корпоративной сети к любой открытой сети возникает

два вида угроз:

1. несанкционированный доступ к внутренним ресурсам корпоративной

сети, полученный злоумышленником в результате логического входа в эту

сеть,

2. несанкционированный доступ к корпоративным данным в процессе их

передачи по открытой сети.

27.

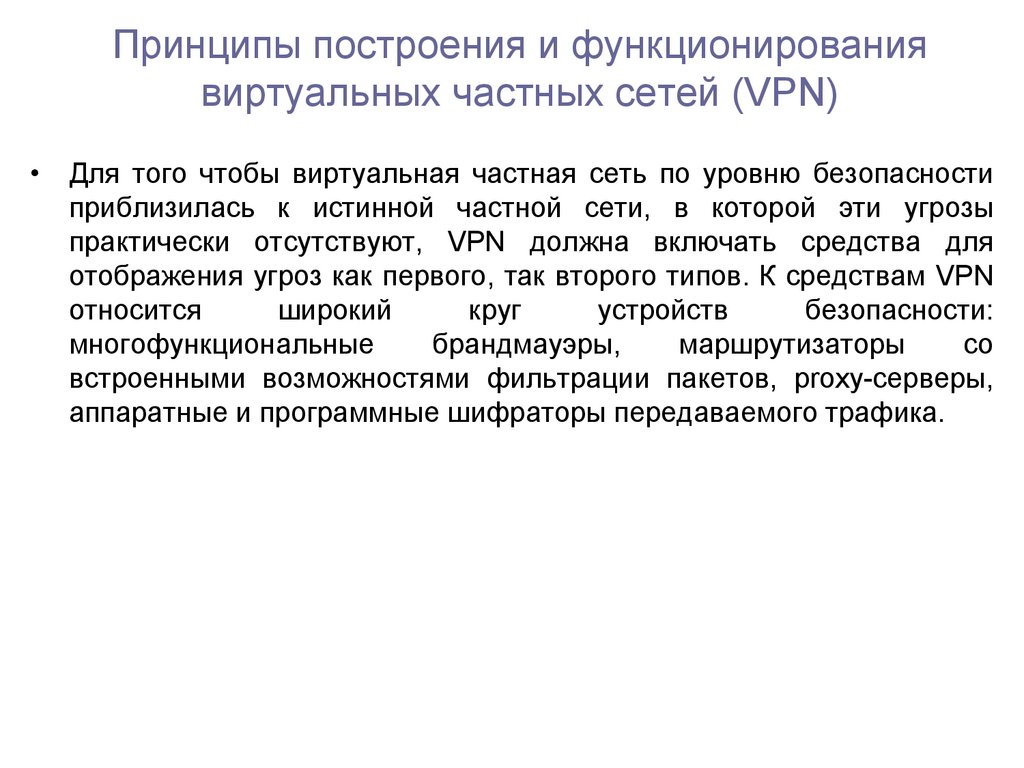

Принципы построения и функционированиявиртуальных частных сетей (VPN)

• Для того чтобы виртуальная частная сеть по уровню безопасности

приблизилась к истинной частной сети, в которой эти угрозы

практически отсутствуют, VPN должна включать средства для

отображения угроз как первого, так второго типов. К средствам VPN

относится

широкий

круг

устройств

безопасности:

многофункциональные

брандмауэры,

маршрутизаторы

со

встроенными возможностями фильтрации пакетов, proxy-серверы,

аппаратные и программные шифраторы передаваемого трафика.

28.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Защита данных в VPN

Требования к защищенному каналу:

Конфиденциальность

Целостность

Доступность легальным пользователям

(аутентификация)

Методы организации защищенного канала:

Шифрование.

Аутентификация – позволяет организовать доступ к

сети только легальных пользователей.

Авторизация – контролирует доступ легальных

пользователей к ресурсам в объемах,

соответствующих предоставленными им правами.

Туннелирование – позволяет зашифровать пакет

вместе со служебной информацией.

29.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Оценка безопасности услуги VPN

• В сетевой безопасности используются следующие термины.

• Уязвимость (vulnerability) системы – это любая характеристика

системы, использование которой нарушителем может привести к

реализации угрозы.

• Угрозой (threat) системы называют потенциально возможное

событие, действие, процесс или явление, которое может вызвать

нанесение ущерба (материального, морального или иного) ресурсам

системы.

• Атакой (attack) на систему называют действие или действие

последовательно связанных между собой действий нарушителя,

которые приводят к реализации угрозы путем использования

уязвимостей этой системы.

• Результатом атаки могут быть:

• - расширение прав доступа, - искажение информации, - раскрытие

информации, - кража сервисов, - отказ в обслуживании.

30.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Поддержка VPN на различных уровнях

модели OSI

• Канальный уровень:

– L2TP, PPTP и др. (авторизация и аутентификация)

– Технология MPLS (установление туннеля)

• Сетевой уровень:

– IPSec (архитектура «хост-шлюз» и «шлюз-шлюз»,

поддержка шифрования, авторизации и

аутентификации, проблемы с реализацией NAT)

• Транспортный уровень:

– SSL/TLS (архитектура «хост-хост» соединение из

конца в конец, поддержка шифрования и

аутентификации, реализован только для

поддержки TCP-трафика)

31.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Протоколы канального уровня:

• PPTP (Point-to-Point-Tunneling Protocol). Шифрует

кадры РРР и инкапсулирует их в IP пакеты (1996

год, разработка Microsoft, Ascend, 3Con и US

Robotics)

• L2F (Layer to Forwarding). Прототип L2TP (1996 год,

разработка Cisco)

• L2TP (Layer to Tunneling Protocol). Инкапсулирует

кадры РРР в протокол сетевого уровня,

предварительно проведя аутентификацию

пользователя (1997 год, разработка Cisco и IETF)

32.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Инкапсуляция кадров РРР в IP

Уровень 2

PPP Заголовок IP

Новый

PPP Заголовок IP

заголовок IP

PPP

Уровень 2

Данные

Новый

PPP Заголовок IP

заголовок IP

Данные

PPP

PPP

Уровень 3

Данные

PPP

PPP

33.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Протоколы сетевого уровня

• IPSec (IP Security) – набор протоколов. Организует

аутентификацию, шифрование и автоматическое

снабжение конечных точек канала секретными

ключами (1997 год, разработка IETF). Определен

для IPv4 и IPv6.

• Поддерживает два режима:

– Транспортный (защита данных в пакете)

– Туннельный (защита всего пакета, включая заголовок)

• Каждый из участников соединения должен иметь

соответствующее программное обеспечение и

сконфигурировать параметры туннеля.

34.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Стек протоколов IPSec

Прикладной

IKE

Internet Key Management Управление ключами пользователя

на прикладном уровне

Транспортный

IPSec

Сетевой (IP)

Канальный

Физический

Два протокола:

АН: аутентификация, гарантия

целостности данных

ESP: аутентификация и

шифрование

В случае использования IPSec в заголовке IP в поле «протокол верхнего

уровня» (IPv4) или «следующий заголовок» (IPv6) помечается «IPSec»

35.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Архитектура IPSec

IPSec

ESP

AH

Алгоритмы

шифрования

Алгоритмы

аутентификации

DOI

Единый объект

IKE

36.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Ассоциация IPSec – SA (Security Association)

• Параметры SA:

– Индекс параметра безопасности SPI

– Адрес приемника

– Идентификатор протокола безопасности (АН или

ESP)

– Используемый алгоритм обеспечения безопасности

– Метод обмена ключами

– Метод аутентификации

– Метод шифрования

– Время активности SA

– Режим протокола (транспортный или туннельный)

– Время жизни туннеля

– И.т.п.

37.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Определение SA

SA2

SA1

Internet

шлюз

шлюз

От станции к

файерволлу

Из конца

в конец

38.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Режимы IPSec

• Туннельный режим:

– Добавляется новый IP-заголовок

– Исходный IP-заголовок инкапсулируется

(предварительно шифруется).

– Адрес приемника и передатчика может

изменяться на адрес граничного шлюза

– Инкапсуляция может производиться оконечной

станцией или шлюзом VPN

• Транспортный режим:

– Использует исходный IP-заголовок

– Адреса оконечных устройств остаются без

изменения

– Инкапсуляция производится оконечными

устройствами

39.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Инкапсуляция IPSec для туннельного режима

Сетевой уровень

Уровень IPSec

IPSec

IP

ТСР

Данные

IP

ТСР

Данные

Зашифровано

Сетевой уровень

Новый

IP

IPSec

IP

ТСР

Данные

Зашифровано

Канальный уровень

PPP

Новый

IP

IPSec

IP

ТСР

Зашифровано

Данные

PPP

40.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Инкапсуляция IPSec для транспортного режима

Транспортный уровень

IPSec

Уровень IPSec

ТСР

Данные

ТСР

Данные

Зашифровано

Сетевой уровень

IP

IPSec

ТСР

Данные

Зашифровано

Канальный уровень

PPP

IP

IPSec

ТСР

Данные

Зашифровано

PPP

41.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Инкапсуляция с аутентификацией (ESP)

IP

ТСР

Данные

Транспортный режим (АН аутентификация):

IP

ESP

ТСР

Данные

Трейлер Аутентиф.

ESP

ESP

Зашифровано

Аутентифицировано

Туннельный режим (АН аутентификация):

Новый

заг. IP

ESP

IP

ТСР

Данные

Зашифровано

Аутентифицировано

Трейлер Аутентиф.

ESP

ESP

42.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Управление ключом IKE

• Функции IKE:

– Установление SA (Security Association)

– Определение параметров безопасности

– Обмен ключами (UDP, порт 500)

• Фазы работы IKE:

– Фаза I:

• Аутентификация (из конца в конец, из конца к

файерволлу)

• Определение параметров безопасности для Фазы II

– Фаза II:

• Установление параметров безопасности для соединения

• Выбор аутентификации (HMAC-MD5, HMAC-SHA)

• Выбор алгоритма шифрования (DES, RC5, IDEA, Blowfish,

CAST-128)

43.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Общая процедура IPSec

Интернет

В

А

туннель

Фаза I для узла А, аутентификация

Фаза II для узлов A и В, обмен ключами

Установление туннеля

Контроль состояния туннеля минимум каждые 10 с.

44.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Правила безопасности

• Правила безопасности определяют способы

защиты, пропуска и сброса трафика.

• Основным условием работы правил

безопасности является зеркальность

трафика в соединении

• В случае ошибочного прописывания правил

безопасности могут возникать конфликты,

приводящие к потере трафика:

– Скрывание

– Конфликт в типе туннелей

– Зацикливание

– Асимметрия

45.

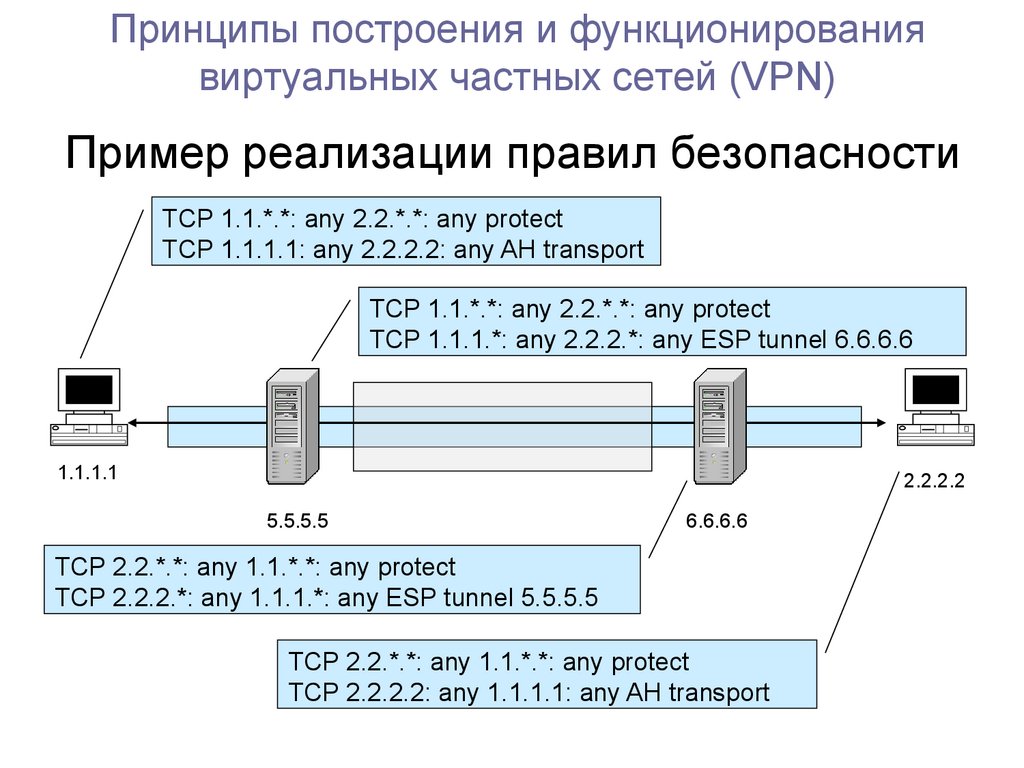

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Пример реализации правил безопасности

ТСР 1.1.*.*: any 2.2.*.*: any protect

ТСР 1.1.1.1: any 2.2.2.2: any AH transport

ТСР 1.1.*.*: any 2.2.*.*: any protect

ТСР 1.1.1.*: any 2.2.2.*: any ESP tunnel 6.6.6.6

1.1.1.1

2.2.2.2

5.5.5.5

6.6.6.6

ТСР 2.2.*.*: any 1.1.*.*: any protect

ТСР 2.2.2.*: any 1.1.1.*: any ESP tunnel 5.5.5.5

ТСР 2.2.*.*: any 1.1.*.*: any protect

ТСР 2.2.2.2: any 1.1.1.1: any AH transport

46.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Протоколы транспортного уровня

• SSL – Secure Sockets Layer. SSLv3, 1996 год.

• TLS – Transport Layer Security. Стандарт IETF, RFC

2246.

В настоящее время объединены в общий стек

протоколов SSL/TLS

Стек протоколов SSL/TLS

SSL

SSL Change

SSL Alert

Handshake

Cipher

Protocol

Protocol

Protocol

FTP

SSL Record Protocol

TCP

IP

HTTP

И др. протоколы

прикладного

уровня

47.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

• Все браузеры поддерживают SSL/TLS.

• SSL/TLS реализован поверх TCP

(надежность доставки, квитирование), между

транспортным и прикладным уровнем. Не

поддерживает приложения UDP (отсутствует

квитирование)

• Стек протоколов SSL/TLS:

– SSL Record Protocol: защита передаваемых

данных

– SSL Handshake Protocol: установление сессии

(соглашение о используемых алгоритмах,

параметры безопасности)

– SSL Change Cipher Protocol (смена шифра)

– SSL Alert Protocol (сообщения об ошибках)

48.

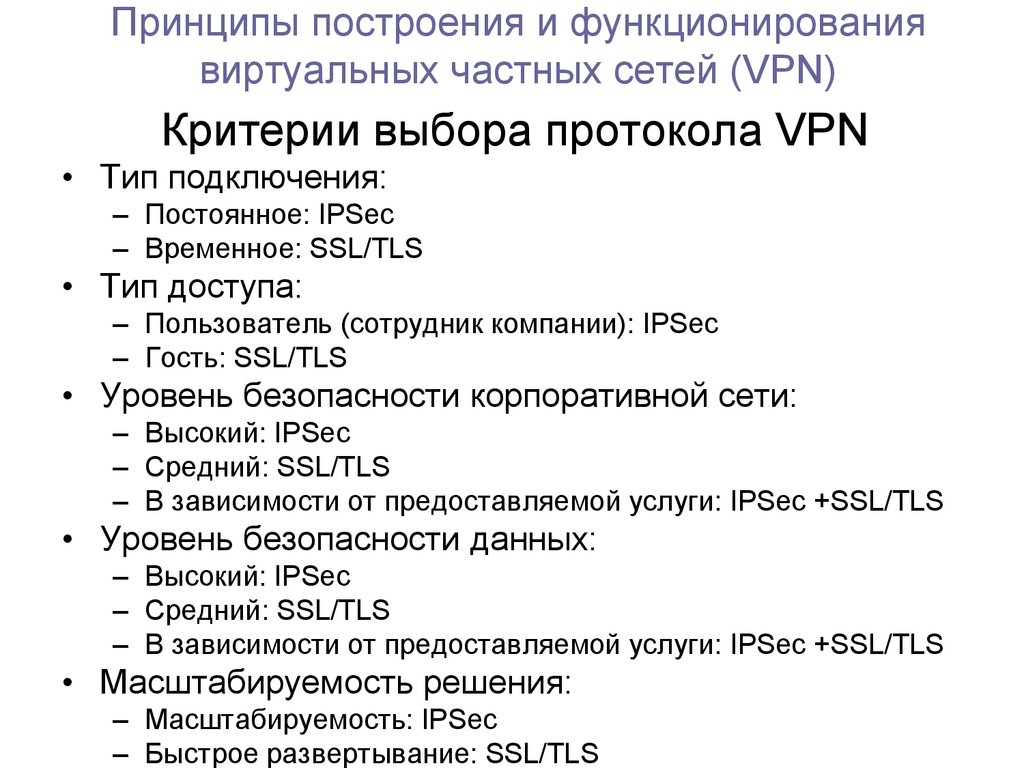

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Критерии выбора протокола VPN

• Тип подключения:

– Постоянное: IPSec

– Временное: SSL/TLS

• Тип доступа:

– Пользователь (сотрудник компании): IPSec

– Гость: SSL/TLS

• Уровень безопасности корпоративной сети:

– Высокий: IPSec

– Средний: SSL/TLS

– В зависимости от предоставляемой услуги: IPSec +SSL/TLS

• Уровень безопасности данных:

– Высокий: IPSec

– Средний: SSL/TLS

– В зависимости от предоставляемой услуги: IPSec +SSL/TLS

• Масштабируемость решения:

– Масштабируемость: IPSec

– Быстрое развертывание: SSL/TLS

49.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Сравнительные характеристики протоколов VPN

Протоколы

Критерии

L2F

L2TP

IPSec

SSL/TLS

Многопротокольное туннелирование

Да

Да

Да

Нет

Поддержка

аутентификации

и шифрования

Управление

потоком данных

в туннеле

Управление

правами

пользователей

Сфера

применения

Нет

Слабая

Да

Очень

надежная

Нет

Нет

Да

Да

Нет

Нет

Нет

Да

Удаленный доступ

через провайдера

Удаленный доступ

через провайдера

Для реализации

собственного

решения

Для реализации

собственного

решения

Перспективы

развития

Слабые

Существуют

Радужные

Радужные

50.

Принципы построения и функционированиявиртуальных частных сетей (VPN)

Контрольные вопросы

1. Определение, цели и задачи VPN

2. Защита данных в VPN

3. Организация VPN

4. Характеристики услуги VPN. Параметры

качества услуги VPN.

5. Оценка надёжности услуги VPN

6. Оценка безопасности услуги VPN. Виды и

результаты атак.

7. Сравнительные характеристики протоколов

VPN

Интернет

Интернет