Похожие презентации:

Современные методы прогнозирования, анализа и моделирования ситуаций. Лекция 5. Тема 5

1.

ДПП ПП «Управление информационной безопасностью бизнеса»Модуль 1. Регламентные документы в сфере информационной безопасности

Лекция 5

Тема 5. Современные методы прогнозирования, анализа и

моделирования ситуаций.

проф. Бойченко О.В.

Симферополь, 2023

2.

Вопросы:1. Цели разработки модели угроз;

2. Определение уровня защищенности;

Литература:

Бойченко О.В. Информационная безопасность : учебное пособие./ Бойченко О.В.,

Журавленко Н.И. – Симферополь, 2016. – 248 с.

Макаренко С. И. Информационная безопасность: учебное пособие. – Ставрополь: СФ

МГГУ им. М. А. Шолохова, 2009. – 372 с.: ил.

Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа. –

СПб.: Наука и Техника, 2004. – 384 с.

Хорошко В. А., Чекатков А. А. Методы и средства защиты информации. – М.: Юниор,

2003. – 504 с.

Галатенко В. А. Основы информационной безопасности. – M.: Интернет-университет

информационных технологий - www.INTUIT.ru, 2008. – 208 с.

3.

ВведениеРазработка модели угроз информационной безопасности — обязательный,

крайне важный и ответственный этап подготовки к внедрению программного

обеспечения по защите данных. Перед мероприятиями по разработке моделей угроз

определяется требуемый класс защищенности информации, устанавливаются форматы

согласия на обработку данных, утверждается документ по защите персональных

данных. Разработка модели угроз безопасности информации осуществляется

штатными ответственными лицами коммерческой компании или совместно с

независимыми экспертами. В процессе работы в качестве опорной базы используются

результаты проведенного предварительно аудиторского исследования. Аудит выявляет

уровень защиты персональных данных и важной коммерческой информации,

проблемные и слабые участки защищаемой информационной системы.

Методика разработки модели угроз и типовые виды опасностей изложены в

специальном нормативном документе ФСТЭК от 05.02.21 г.

Другие нормативные документы, содержащие требования, методики и рекомендации по

защите информационных систем:

Приказ ФСТЭК № 21 от 18 февраля 2013 с изменениями 23 марта 2017 года;

Приказ ФСТЭК № 17 от 11 февраля 2013 с изменениями 15 февраля 2017 года;

Правительственное постановление № 1119 от 01.11.2012 г.;

Федеральный закон № 152 ст.19 ч.2;

Приказы ФСТЭК №№ 239 от 25.12.2017 г. и 31 от 14.03.2014 г.

4.

1. Цели разработки модели угрозРазработка модели угроз безопасности информации должна проводиться

максимально серьезно и профессионально. От качества этого этапа зависит

эффективность дальнейшей эксплуатации информационной системы и деловая

репутация предприятия. Модели угроз подлежат регулярным пересмотрам и

обновлениям, поскольку создаются на основе данных, которые постоянно изменяются

или дополняются.

Разработка модели угроз необходима коммерческим предприятиям для того,

чтобы четко и точно определить требования к системе защиты информации. Модель

позволяет организовать надежную и эффективную защиту технических,

бухгалтерских и личных данных, конфиденциальной информации и всего, что

относится к категории «коммерческой тайны».

Основные цели моделирования

угроз:

определение и объективный анализ нарушений для конкретной коммерческой

компании;

подготовка материала для построения системы предупреждения и устранения

актуальных угроз ИС;

выполнение требований аттестационных органов, регулирующих сферу защиты

данных.

Модели угроз вместе с техническим заданием являются необходимой базой

5.

МУ требуется для решения важных задач:обоснование для применения определенных

предотвращения потенциальной опасности;

обоснование для применения средств

защиты определенного класса и типа;

мер

для

информационной

анализ уровня защищенности в процессе организационных

мероприятий по обеспечению безопасности;

установления необходимого уровня защищенности;

определение технических средств и способов их реализации в

процессе внедрения системы ИБ;

разработка способа нейтрализации угроз с применением

технических и организационных мер;

работы по защите от взломов информационных систем и

передачи персональных данных лицам без права доступа;

защита технических средств от сторонних воздействий, в

результате которых нарушается их работа.

6.

При качественной разработке модели выявляются имеющиеся на текущиймомент угрозы и потенциальные опасности, разрабатываются способы противодействия,

повышается уровень информационной безопасности.

Модели угроз ИБ включают описание возможных нарушений и источников угроз;

объектов, на которые могут быть направлены угрозы; вероятности их реального

осуществления; масштаба и характера последствий, уязвимых участков информационной

системы.

В документации

следующие части:

в

соответствии

с

нормативами

должны

присутствовать

титульный лист, список сокращений, содержание, аннотация;

вводная часть с указанием методических и нормативных документов, которые легли в

основу разработки модели угроз. Во вводной части прописывается компанияразработчик, компания-пользователь, перечень решаемых задач, информационное

содержание, сроки актуализации и пересмотра;

описание ИСПД и инфраструктуры, угроз ИБ, уязвимости, способы реализации,

последствий и структурных характеристик.

На титульном листе (в обязательном порядке) проставляется подпись руководителя

компании-владельца информационной системы. Техническое задание на модель угроз и,

в целом, на создание защитной системы подлежит утверждению уполномоченным

представителем органа исполнительной власти. В перечне нормативной документации

указываются только те законодательные акты, которые прямо относятся к шаблонам

7.

Защищаемая информация обозначается в типовомварианте аббревиатурой ПНд (персональные данные). Если

компания не работает с такой категорией информации, можно

указать иные обозначения: КИ (конфиденциальная информация)

или ЗИ (защищаемая информация). Данные могут защищаться

по параметрам доступности или целостности.

В описательной документации ИСПД указывается детальная

информация о функциональной схеме системы персональных данных,

принципах взаимодействия с другими объектами, средствах защиты и наличии

сертификата, границах контролируемой области. В описании необходимо

указать адреса расположения технических средств, привести список лиц,

которым запрещен доступ в контролируемую зону, и перечень запрещенных к

использованию технических и транспортных средств.

Не следует делать описание слишком подробным, копировать

технические паспорта устройств и вдаваться в конструктивные тонкости

структуры комплектующих. Но проверяющий представитель регулятора в

результате ознакомления с описанием должен получить точное представление

о том, как работает система защиты в целом. К описанию можно прикладывать

наглядные схематические изображения механизмов действия угроз и тактики

8.

В документации следует отразить условия охраны помещений в нерабочие ирабочие

часы,

перечислить

охранные

средства

(сигнализацию,

систему

видеонаблюдения, наличие вахтеров и охранников).

Разработка модели ведется с учетом всех выявленных актуальных угроз на всех

этапах их существования. Каждая потенциальная опасность проходит четыре стадии.

Появление действующих источников (ожидание природной

катастрофы, наличие мотивированных хакеров и др.).

или

техногенной

Уязвимость защищаемой информационной системы.

Реализация угрозы.

Последствия.

Средства защиты должны охватывать весь жизненный цикл действующих угроз.

Потенциальная опасность может иметь различный характер, как в пределах одной ИС,

так и у разных. Различия связаны с индивидуальными особенностями систем и типами

источников, поэтому действия по разработке модели угроз защищаемого объекта

осуществляются по следующему алгоритму:

выявляются актуальные источники существующих угроз;

определяются проблемные участки и объекты ИС;

составляется список угроз отдельно для каждого проблемного объекта;

выясняются методы реализации угроз;

оценивается финансовый урон и анализируются последствия реализации.

9.

При построении моделей используются списки угроз изофициальной документации ФСБ и ФСТЭК и перечни, полученные в

ходе аудиторских мероприятий.

Моделирование угроз предусматривает классификацию нарушителей. По

критериям права доступа в защищаемую систему существует два типа

нарушителей: внутренние и внешние. К внутренним нарушителям относятся

субъекты, которые обладают правом доступа к системам персональных данных и

совершают опасные для ИС действия. Это могут быть удаления ПД, ввод

неверной информации, копирование сведений и передача за пределы

защищаемой зоны. Такими вредителями могут быть непосредственные

пользователи ИСПД.

К внешним нарушителям относятся субъекты без доступа к данным,

которые совершают диверсии извне, например, из общедоступных сервисов

связи. Внешние нарушители совершают взломы систем и хищения данных,

заражают базы компьютерными вирусами и совершают другие противоправные

действия.

Независимо от внутренней или внешней локализации, нарушители

обладают разными возможностями для совершения вредоносных действий.

Примером тому может служить сравнение потенциала администратора

корпоративной системы и рядового пользователя. У первого имеется доступ ко

10.

Методика ФСТЭК определяет 4 категории вредоносногопотенциала нарушителей по реализации угроз безопасности

информации:

нарушители с базовыми возможностями;

нарушители с повышенными возможностями;

нарушители со средним уровнем возможностей;

нарушители с высоким уровнем возможностей.

В методике принято соответствующее символьное обозначение

групп: Н1, Н2, Н3, Н4.

Чтобы составить список потенциальных нарушителей, следует

обратиться к перечню из базовой МУ и распределить возможные

варианты таких нарушений по отношению к защищаемой

информационной системе. Затем следует определить виды угроз,

которые могут осуществить на практике выявленные группы

злоумышленников.

11.

2. Определение уровня защищенностиДля обнаружения актуальных угроз исследуются технические каналы утечки и

возможность несанкционированных доступов к ПД. Чтобы провести детальный

анализ

ситуации,

необходимо

вычислить

исходный

коэффициент

защищенности. Этот показатель определяется один раз и не изменяется.

Вычисления проводятся по нескольким критериям:

территориальному размещению;

встроенным операциям;

разграничению доступа;

соединению с общедоступными сетями;

соединению с другими базами данных;

объему информации, предоставляемому сторонним пользователям без

обработки;

уровню обезличивания.

Уровень защищенности определяется по трем позициям: низкий, средний и

высокий. Каждый критерий оценки по техническим и эксплуатационным

характеристикам, в свою очередь, анализируется по соответствующей группе

12.

Оценка уровня защищенности по территориальному размещению включает исследование:распределенных информационных систем с базами персональных данных, которые

охватывают всю страну, объединенную территорию нескольких окружных, краевых или

областных объектов;

городских ИСПД в отдельном населенном пункте (поселок, город, пгт);

кампусных информационных систем, обслуживающих группу зданий, расположенных в

одной локализации близко друг к другу (микрорайон, отдаленный промышленный

объект);

распределенных корпоративных ИСПД, работающих в пределах организации по многим

подразделениям;

локальных информационных систем, организованных в одном здании.

Оценка уровня защищенности по встроенным операциям, предполагающим записи в базы

персональных данных, устанавливается по результатам анализа:

процессов поиска и чтения;

операций передачи и модификации;

функций сортировки, удаления и записи.

Оценка уровня защищенности по разграничению доступа заключается в анализе:

баз данных с открытым доступом;

баз данных с доступом сотрудников компании-владельца;

13.

Оценка уровня защищенности по соединению с общедоступными сетями включаетаналитическое исследование:

физически отделенных от общедоступных сетей информационных систем;

ИСПД с одноточечным выходом в общедоступные сети;

информационных систем с многоточечным выходом в общедоступные сети.

Оценка уровня защищенности по соединению с другими базами данных предполагает

проверку:

информационных систем с одной базой персональных данных, принадлежащей

владельцу;

интегрированных ИС с несколькими базами данных, не принадлежащих организациипользователю.

Оценка уровня защищенности по объему информации, предоставляемому сторонним

пользователям без обработки, включает анализ таких параметров:

баз данных, которые не предоставляют информации сторонним пользователям;

ИС, частично предоставляющих персональные данные сторонним пользователям;

баз данных, предоставляющим сторонним пользователям полный объем персональной

информации.

14.

Оценка уровня защищенности по уровню обезличиваниявключает анализ следующих компонентов:

баз данных с информацией,

идентификацию субъекта;

позволяющей

выполнить

ИС с обезличиванием данных при отправке другим компаниям,

но использованием без обезличивания внутри организации;

ИС с полностью обезличенными данными, которые

предоставляются пользователям на региональном, областном,

отраслевом уровне и внутри организации.

Для определения уровня защищенности необходимо

произвести расчет процентного соотношения характеристик по

каждому критерию. Если показатели высокого и среднего уровня

в общем количестве превышают 70 процентов, исходный

коэффициент защищенности средний (5). Если процентный

показатель не достигает 70 %, уровень защищенности низкий

(10).

15.

После определения уровня защищенности необходимо выявить вероятностьвыполнения угроз. Числовые значения этого параметра:

высокая вероятность — 10;

средняя вероятность — 5;

низкая вероятность — 2;

малая вероятность — 0.

Реализуемость угроз вычисляется по исходному коэффициенту защищенности и

коэффициенту вероятности реализуемости угрозы. Сумма этих значений делится на 20.

Полученное число означает низкую, среднюю или высокую реализуемость угрозы. Но из

результатов проведенного анализа следует исключить угрозы от неиспользуемых

сервисов, например, беспроводного или мобильного доступа к базе персональных

данных, виртуализации, гипервизоров, облачных систем, а также экзотические угрозы,

исходящие от грид-систем или компьютеров редкого супер-класса.

Базовая МУ включает список угроз, но при разработке модели угроз

безопасности

информации

коммерческой

фирмы

перечень

дополняется

индивидуальными вариантами. В свежей версии документа ФСТЭК присутствует 213

видов угроз. Возможно в следующем обновленном варианте список пополнится новыми

угрозами.

Отдельные категории компаний используют криптографическую защиту. Это

могут быть организации, работающие с государственными заказами, использующие

сведения, которые содержат государственную тайну. Представители крупного бизнеса и

научных структур оперируют ценной информацией (финансы, научно-технические

разработки), которая нуждается в особенно надежной защите. Для этой категории

пользователей ИС определяется класс защиты по параметрам СКЗИ и моделям

16.

Актуальность угрозы определяется возможностью получения ущерба, наличиемнарушителя и сценария реализации угрозы. В процессе выявления актуальных угроз

используется комплекс собранной и систематизированной информации. Характер

мотивации нарушителей явно не анализируется, но по умолчанию немотивированные

категории не включаются в перечень актуальных угроз.

В соответствии с ГОСТ Р 56546-2015 уязвимость ИС по происхождению может

быть многофакторной, организационной, связанной со слабой защитой конфигурации

или кода.

Система может иметь проблемные участки из-за недоработок программного

обеспечения.

Наиболее распространенные причины образования уязвимостей:

некорректная настройка параметров программ;

возможность внедрения команд операционных систем;

внедрение произвольного кода;

межсайтовый скриптинг;

возможность перехода по ссылкам;

отсутствие полной проверки входной информации;

переполненные буферные кластеры;

нарушение аутентификационных функций;

сбои в механизмах, управляющих пользовательским доступом;

некорректное управление привилегированными условиями доступа;

потеря конфиденциальной информации за счет утечки или раскрытия;

нарушенный управленческий процесс в отношении учетной информации и

информационных ресурсов;

подмена выполненных запросов между сайтами;

изменения в криптоструктуре.

17.

Другая группа системных уязвимостей классифицируется по участкам, на которыхвозникают (проявляются) проблемы.

Примерами слабых звеньев системы можно назвать:

программное обеспечение специфической, общесистемной или прикладной категории;

техника и оборудование, в том числе переносные компактные устройства;

LAN-оборудование, средства телекоммуникации, коммуникации и других видов связи;

средства для осуществления информационной защиты.

При оформлении документации в модели угроз ИБ не указываются подробно все

уязвимости. Достаточно указать классы по ГОСТ Р 56546-2015 для конкретной

информационной системы.

Криптографическая защита информации применяется в системах особой

секретности. Контроль информационной безопасности входит в полномочия ФСБ.

Классификация СКЗИ установлена приказом № 378 от 10.07.2014 г. Федеральной службы

безопасности. В приказе перечисляются средства криптографической защиты

персональных

данных,

технические

и

организационные

меры

обеспечения

информационной безопасности. Классы криптозащиты устанавливаются в соответствии с

возможностями нарушителей и типами угроз.

Наиболее распространенный класс криптозащиты КС3. Если для защиты

информации предполагается криптография, именно КС3 подходит для защиты от

неактуальных угроз типа 3. Средства защиты классов КА, КВ, КС1, КА1, КВ2, КВ1 не

являются общедоступными для приобретения даже при наличии финансовых

возможностей.

Средства криптозащиты класса КС нейтрализуют кибератаки в системах, где

нарушителями могут быть непосредственные пользователи, имеющие доступ к рабочим

станциям и другой вычислительной технике, занятой в системе. СКЗИ более низких

классов могут быть применены в случае обоснования того факта, что пользователи

18.

Крайне сложно в процессе моделирования определить сценарии реализации.На первом этапе этого процесса выделяются сначала участки и активы, которые могут

пострадать, а во вторую очередь перечисляются возможные последствия.

Уязвимыми активами могут быть компьютерные программы, физические

носители информации, а пострадавшими от негативных последствий — юридические и

физические лица, государство в целом. Риск определяется суммарно по всем

объектам. На третьем этапе оценивается возможность реализации угрозы, для

которой необходимо разработать сценарий.

Возьмем пример сценария, в котором совершается диверсия в отношении

промышленной компании. На электронную почту присылается письмо, содержащее

вредоносный элемент. Злоумышленник получает преступным путем доступ к

корпоративной сети, изменяет экранные межсетевые настройки, нарушает

взаимодействие производственного сегмента и сети. В результате осуществляется

кибератака на автоматическую систему управления, из-за сбоя в работе АСУ

останавливаются производственные операции.

Если на конкретном предприятии действуют всего несколько сценариев угроз,

удобно отразить их графически или схематически.

Большой перечень различных сценариев удобно помещать в таблицы, в

которых указывается наименование и актуальность угрозы, потенциалы нарушителей

и средства противостояния

19.

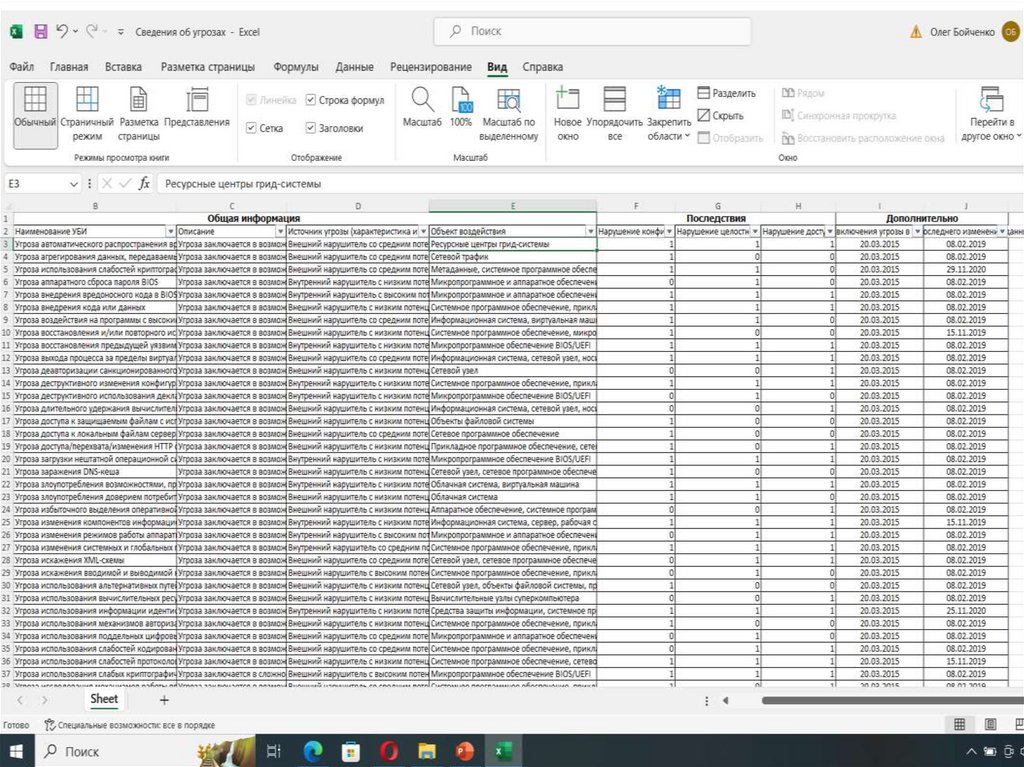

Примеры наименований угроз в таблице:внедрение данных или кода;

восстановление аутентификационных данных;

удержание пользователем вычислительного ресурса в течение длительного

времени;

доступ обходным путем к защищаемым файлам;

избыточное выделение оперативной памяти;

использование альтернативных способов доступа к данным;

авторизация с целью получения повышенных привилегий;

использование слабо защищенных протоколов информационного обмена.

К примерам, изложенным в методической документации, можно добавлять

индивидуальные сценарии. Удобный сервис для разработки шаблонов — Excel.

Моделировать угрозы ИБ может любой штатный специалист компании,

используя стандартные шаблоны из интернета, но результатом длительной и

трудоемкой работы в этом случае может стать формальная отписка от проверяющих.

Формирование модели угроз для конкретной компании со своими особенностями

структуры и деятельности требует скрупулезности и профессионализма. Для создания

реалистичного сценария каждой потенциальной угрозы необходим опыт и высокая

квалификация, поэтому выполнять эти задачи должны опытные пентестеры и аудиторы.

В ряде случаев специалистам приходится частично отходить от типовой методики,

поскольку в ней имеются явные недоработки и рекомендации, которые крайне сложно

осуществить практически, а также сложности с сортировкой угроз по тому или иному

параметру.

Построение модели угроз по шаблонам из интернета не дает гарантии

согласования с регуляторами, объективного понимания ситуации с имеющимися

Информатика

Информатика