Похожие презентации:

Основы информационной безопасности

1.

ИнформатикаГалина Любовь Владимировна

1

2. Содержание лекции

Раздел 4 основы информационной безопасности- Правовое регулирование информационной безопасности;

- Защита информации;

- Методы защиты информации в автоматизированных системах

обработки данных;

- Криптография;

- Электронная цифровая подпись.

2

3.

В состав законодательства по обеспечению информационной безопасностивключаются федеральные законы, подзаконные нормативные правовые акты

федеральных органов исполнительной власти, законы и подзаконные нормативные

правовые акты субъектов Российской Федерации.

К числу наиболее значимых нормативных правовые актов в области обеспечения

информационной безопасности относятся следующие законы и подзаконные акты.

Конституция Российской Федерации содержит нормы, которые определяют

правовые основы информационной безопасности: основные положения правового

статуса субъектов информационных отношений, принципы информационной

безопасности (законности, уважения прав, баланс интересов личности, общества и

государства), конституционный статус государственных органов, обеспечивающих

информационную безопасность и др.

3

4.

Федеральный закон от 28 декабря 2010 г. N 390-ФЗ «О безопасности»(87)закрепляет правовые основы обеспечения безопасности личности, общества и

государства, определяет систему безопасности и ее функции, устанавливает

порядок организации и финансирования органов обеспечения безопасности, а

также контроля и надзора за законностью их деятельности.

Федеральный закон от 27.07.2006, г., № 149-ФЗ «Об информации, информационных

технологиях и о защите информации»(88)фиксирует базовые нормы для всей

системы информационного законодательства, в т.ч. правового обеспечения

информационной безопасности.

Федеральный закон от 21 июня 1993 № 5485-1 «О государственной тайне»,

Федеральные законы от 29 июля 2004 № 98-ФЗ «О коммерческой тайне» и от

27.07.2006 г. № 152-ФЗ «О персональных данных» (89, 90, 91) устанавливают

правовые режимы информации ограниченного доступа, в том числе, сведений,

составляющих государственную и коммерческую тайну.

Федеральный закон от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи»

(92).Нормы названного закона определяют правовой режим технологического

обеспечения защиты информации в системе базовых законов информационного

законодательства.

4

5.

Уголовный кодекс РФ в главе 28 Кодекса предусматривает ответственность засовершение преступлений в сфере компьютерной информации (ст.272-275). Всего в

тексте Кодекса содержится более 50 отдельных статей, устанавливающих уголовную

ответственность за нарушение установленных запретов в информационной сфере.

Трудовой кодекс РФ устанавливает правовой режим персональных данных

работника, определяет общие требования по их обработке и защите, устанавливает

сроки хранения таких данных и процедуру их использования. В случаях нарушения

норм, регулирующих получение, обработку и защиту персональных данных

работника, виновные лица привлекаются к дисциплинарной, материальной,

административной, гражданско-правовой и уголовной ответственности. Трудовой

кодекс РФ определяет норму об ответственности за разглашение отдельных видов

тайн и персональных данных.

КоАП РФ в главе 13 определяет административную ответственность за

правонарушения в области связи и информации посвящена отдельная глава (ст. 13.113.24). В него включены еще более 90 статей, в которых определяется ответственность

за совершение проступков информационного характера. Так, например,

устанавливается ответственность за отказ в предоставлении гражданину информации

(ст. 5.39), за сокрытие или искажение экологической информации (ст. 8.5), за

незаконные действия по получению и (или) распространению информации,

составляющей кредитную историю (ст. 5.53).

5

6.

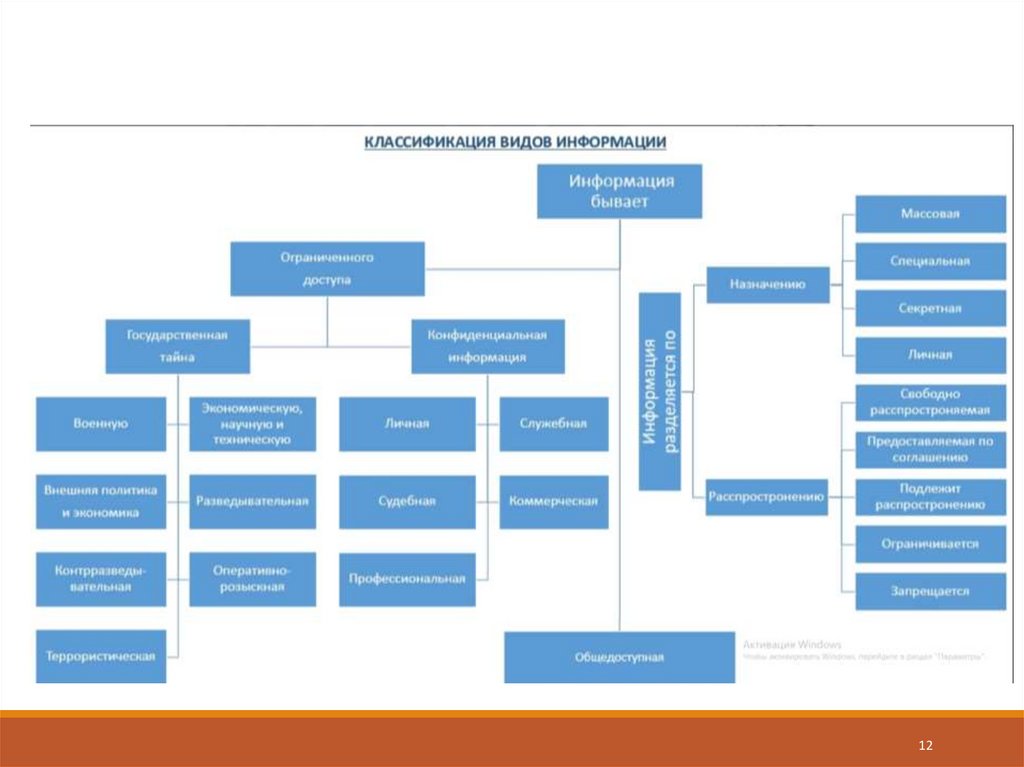

Информация и ее классификацияСуществует достаточно много определений и классификаций «Информации».

Наиболее краткое и в тоже время емкое определение дано в федеральном

законе от 27 июля 2006 года № 149-ФЗ (ред. от 29.07.2017 года) «Об

информации, информационных технологиях и о защите информации», статья

2: Информация – это сведения (сообщения, данные) независимо от формы их

представления».

Информацию можно классифицировать по нескольким видам и в

зависимости от категории доступа к ней подразделяется на общедоступную

информацию, а также на информацию, доступ к которой ограничен –

конфиденциальные данные и государственная тайна.

6

7.

Информация в зависимости от порядка ее предоставления илираспространения подразделяется на информацию:

- Свободно распространяемую

- Предоставляемую по соглашению лиц, участвующих в соответствующих

отношениях

- Которая в соответствии с федеральными законами подлежит предоставлению

или распространению

- Распространение, которой в Российской Федерации ограничивается или

запрещается

7

8.

Информация по назначению бывает следующих видов:Массовая — содержит тривиальные сведения и оперирует набором

понятий, понятным большей части социума.

Специальная — содержит специфический набор понятий, которые могут

быть не понятны основной массе социума, но необходимы и понятны в

рамках узкой социальной группы, где используется данная информация.

Секретная — доступ, к которой предоставляется узкому кругу лиц и по

закрытым (защищённым) каналам.

Личная (приватная) — набор сведений о какой-либо личности,

определяющий социальное положение и типы социальных

взаимодействий.

8

9.

Средства защиты информации необходимо применять непосредственно кинформации доступ к которой ограничен — это государственная тайна и

конфиденциальные данные.

Согласно закона РФ от 21.07.1993 N 5485-1 (ред. от 08.03.2015) «О

государственной тайне» статья 5. «Перечень сведений составляющих

государственную тайну» относится:

- Сведения в военной области.

- Сведения в области экономики, науки и техники.

- Сведения в области внешней политики и экономики.

- Сведения в области разведывательной, контрразведывательной и оперативнорозыскной деятельности, а также в области противодействия терроризму и в

области обеспечения безопасности лиц, в отношении которых принято решение

о применении мер государственной защиты.

9

10.

Перечень сведений, которые могут составлять конфиденциальную информацию,содержится в указе президента от 6 марта 1997 г. №188 (ред. от 13 июля 2015 г.) «Об

утверждении перечня сведений конфиденциального характера».

Конфиденциальные данные – это информация, доступ к которой ограничен в

соответствии с законами государства и нормами, которые компании устанавливают

самостоятельно. Можно выделит следующие виды конфиденциальных данных:

Личные конфиденциальные данные: Сведения о фактах, событиях и обстоятельствах

частной жизни гражданина, позволяющие идентифицировать его личность

(персональные данные), за исключением сведений, подлежащих распространению в

средствах массовой информации в установленных федеральными законами случаях.

Исключением является только информация, которая распространяется в СМИ.

Служебные конфиденциальные данные: Служебные сведения, доступ к которым

ограничен органами государственной власти в соответствии с Гражданским кодексом

Российской Федерации и федеральными законами (служебная тайна).

10

11.

Судебные конфиденциальные данные: О государственной защите судей,должностных лиц правоохранительных и контролирующих органов. О государственной

защите потерпевших, свидетелей и иных участников уголовного судопроизводства.

Сведения, содержащиеся в личных делах осужденных, а также сведения о

принудительном исполнении судебных актов, актов других органов и должностных

лиц, кроме сведений, которые являются общедоступными в соответствии с

Федеральным законом от 2 октября 2007 г. N 229-ФЗ «Об исполнительном

производстве».

Коммерческие конфиденциальные данные: все виды информации, которая связана с

коммерцией (прибылью) и доступ к которой ограничивается законом или сведения о

сущности изобретения, полезной модели или промышленного образца до

официальной публикации информации о них предприятием (секретные разработки,

технологии производства и т.д.).

Профессиональные конфиденциальные данные: Сведения, связанные с

профессиональной деятельностью, доступ к которым ограничен в соответствии с

Конституцией Российской Федерации и федеральными законами (врачебная,

нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров,

почтовых отправлений, телеграфных или иных сообщений и так далее)

11

12.

1213.

Персональные данныеОтдельно стоит уделить внимание и рассмотреть персональные данные. Согласно

федерального закона от 27.07.2006 № 152-ФЗ (ред. от 29.07.2017) «О персональных

данных», статья 4: Персональные данные – это любая информация, относящаяся к

прямо или косвенно определенному или определяемому физическому лицу (субъекту

персональных данных).

Оператором персональных данных является — государственный орган,

муниципальный орган, юридическое или физическое лицо, самостоятельно или

совместно с другими лицами организующие и (или) осуществляющие обработку

персональных данных, а также определяющие цели обработки персональных данных,

состав персональных данных, подлежащих обработке, действия (операции),

совершаемые с персональными данными.

13

14.

Обработка персональных данных — любое действие (операция) или совокупностьдействий (операций), совершаемых с использованием средств автоматизации или

без использования таких средств с персональными данными, включая сбор, запись,

систематизацию, накопление, хранение, уточнение (обновление, изменение),

извлечение, использование, передачу (распространение, предоставление, доступ),

обезличивание, блокирование, удаление, уничтожение персональных данных.

Права на обработку персональных данных закреплено в положениях о

государственных органах, федеральными законами, лицензиями на работу с

персональными данными, которые выдает Роскомнадзор или ФСТЭК (Федеральная

служба по техническому и экспортному контролю).

Компании, которые профессионально работают с персональными данными

широкого круга лиц, например, хостинг компании виртуальных серверов или

операторы связи, должны войти в реестр, его ведет Роскомнадзор.

14

15.

Учитывая статью 7, закона № 152-ФЗ «О персональных данных», операторы ииные лица, получившие доступ к персональным данным, обязаны не раскрывать

третьим лицам и не распространять персональные данные без согласия субъекта

персональных данных, если иное не предусмотрено федеральным законом.

Соответственно любой оператор персональных данных, обязан обеспечить

необходимую безопасность и конфиденциальность данной информации.

Для того чтобы обеспечить безопасность и конфиденциальность информации

необходимо определить какие бывают носители информации, доступ к которым

бывает открытым и закрытым. Соответственно способы и средства защиты

подбираются так же в зависимости и от типа носителя.

15

16.

Основные носители информации:Печатные и электронные средства массовой информации, социальные сети,

другие ресурсы в интернете;

Сотрудники организации, у которых есть доступ к информации на основании

своих дружеских, семейных, профессиональных связей;

Средства связи, которые передают или сохраняют информацию: телефоны, АТС,

другое телекоммуникационное оборудование;

Документы всех типов: личные, служебные, государственные;

Программное обеспечение как самостоятельный информационный объект,

особенно если его версия дорабатывалась специально для конкретной компании;

Электронные носители информации, которые обрабатывают данные в

автоматическом порядке.

16

17.

Классификация средств защиты информацииВ соответствии с федеральным законом от 27 июля 2006 года № 149-ФЗ (ред. от

29.07.2017 года) «Об информации, информационных технологиях и о защите

информации», статья 7, п. 1. и п. 4:

1. Защита информации представляет собой принятие правовых, организационных и

технических мер, направленных на:

Обеспечение защиты информации от неправомерного доступа, уничтожения,

модифицирования, блокирования, копирования, предоставления, распространения, а

также от иных неправомерных действий в отношении такой информации;

Соблюдение конфиденциальности информации ограниченного доступа;

Реализацию права на доступ к информации.

17

18.

2. Обладатель информации, оператор информационной системы в случаях,установленных законодательством Российской Федерации, обязаны обеспечить:

Предотвращение несанкционированного доступа к информации и (или) передачи ее

лицам, не имеющим права на доступ к информации;

Своевременное обнаружение фактов несанкционированного доступа к информации;

Предупреждение возможности неблагоприятных последствий нарушения порядка

доступа к информации;

Недопущение воздействия на технические средства обработки информации, в

результате которого нарушается их функционирование;

Возможность незамедлительного восстановления информации, модифицированной

или уничтоженной вследствие несанкционированного доступа к ней;

Постоянный контроль за обеспечением уровня защищенности информации;

Нахождение на территории Российской Федерации баз данных информации, с

использованием которых осуществляются сбор, запись, систематизация, накопление,

хранение, уточнение (обновление, изменение), извлечение персональных данных

граждан Российской Федерации (п. 7 введен Федеральным законом от 21.07.2014 №

242-ФЗ).

18

19.

Исходя из закона № 149-ФЗ защиту информации можно разделить так же нанесколько уровней:

Правовой уровень обеспечивает соответствие государственным стандартам в

сфере защиты информации и включает авторское право, указы, патенты и

должностные инструкции.

Грамотно выстроенная система защиты не нарушает права пользователей и нормы

обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с

конфиденциальной информацией, подобрать кадры, организовать работу с

документацией и носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют

правилами разграничения доступа. Правила устанавливаются руководством

компании совместно со службой безопасности и поставщиком, который внедряет

систему безопасности. Цель – создать условия доступа к информационным

ресурсам для каждого пользователя, к примеру, право на чтение, редактирование,

передачу конфиденциального документа.

Правила разграничения доступа разрабатываются на организационном уровне и

внедряются на этапе работ с технической составляющей системы.

Технический уровень условно разделяют на физический, аппаратный,

программный и математический (криптографический).

19

20.

Средства защиты информации принято делить на нормативные (неформальные) итехнические (формальные).

Неформальные средства защиты информации

Неформальными средствами защиты информации – являются

нормативные(законодательные), административные(организационные) и

морально-этические средства, к которым можно отнести: документы, правила,

мероприятия.

Правовую основу (законодательные средства) информационной безопасности

обеспечивает государство. Защита информации регулируется международными

конвенциями, Конституцией, федеральными законами «Об информации,

информационных технологиях и о защите информации», законы Российской

Федерации «О безопасности», «О связи», «О государственной тайне» и различными

подзаконными актами.

Административные (организационные) мероприятия играют существенную роль в

создании надежного механизма защиты информации. Так как возможности

несанкционированного использования конфиденциальных сведений в

значительной мере обусловливаются не техническими аспектами, а

злоумышленными действиями. Например нерадивостью, небрежностью и

халатностью пользователей или персонала защиты.

20

21.

Для снижения влияния этих аспектов необходима совокупность организационноправовых и организационно-технических мероприятий, которые исключали бы илисводили к минимуму возможность возникновения угроз конфиденциальной

информации.

В данной административно-организационной деятельности по защите

информационной для сотрудников служб безопасности открывается простор для

творчества.

Это и архитектурно-планировочные решения, позволяющие защитить

переговорные комнаты и кабинеты руководства от прослушивания, и установление

различных уровней доступа к информации.

С точки зрения регламентации деятельности персонала важным станет

оформление системы запросов на допуск к интернету, внешней электронной

почте, другим ресурсам. Отдельным элементом станет получение электронной

цифровой подписи для усиления безопасности финансовой и другой информации,

которую передают государственным органам по каналам электронной почты.

21

22.

К морально-этическим средствам можно отнести сложившиеся в обществе илиданном коллективе моральные нормы или этические правила, соблюдение

которых способствует защите информации, а нарушение их приравнивается к

несоблюдению правил поведения в обществе или коллективе. Эти нормы не

являются обязательными, как законодательно утвержденные нормы, однако, их

несоблюдение ведет к падению авторитета, престижа человека или организации.

22

23.

Формальные средства защиты информацииФормальные средства защиты – это специальные технические средства и

программное обеспечение, которые можно разделить на физические, аппаратные,

программные и криптографические.

Физические средства защиты информации – это любые механические,

электрические и электронные механизмы, которые функционируют независимо от

информационных систем и создают препятствия для доступа к ним.

Замки, в том числе электронные, экраны, жалюзи призваны создавать препятствия

для контакта дестабилизирующих факторов с системами. Группа дополняется

средствами систем безопасности, например, видеокамерами, видеорегистраторами,

датчиками, выявляющие движение или превышение степени электромагнитного

излучения в зоне расположения технических средств для снятия информации.

23

24.

Аппаратный средства защиты информации – это любые электрические,электронные, оптические, лазерные и другие устройства, которые встраиваются в

информационные и телекоммуникационные системы: специальные компьютеры,

системы контроля сотрудников, защиты серверов и корпоративных сетей. Они

препятствуют доступу к информации, в том числе с помощью её маскировки.

К аппаратным средствам относятся: генераторы шума, сетевые фильтры,

сканирующие радиоприемники и множество других устройств, «перекрывающих»

потенциальные каналы утечки информации или позволяющих их обнаружить.

Программные средства защиты информации – это простые и комплексные

программы, предназначенные для решения задач, связанных с обеспечением

информационной безопасности.

Примером комплексных решений служат DLP-системы и SIEM-системы.

24

25.

DLP-системы («Data Leak Prevention» дословно «предотвращение утечки данных»)соответственно служат для предотвращения утечки, переформатирования

информации и перенаправления информационных потоков.

SIEM-системы («Security Information and Event Management», что в переводе означает

«Управление событиями и информационной безопасностью») обеспечивают анализ

в реальном времени событий (тревог) безопасности, исходящих от сетевых устройств

и приложений. SIEM представлено приложениями, приборами или услугами, и

используется также для журналирования данных и генерации отчетов в целях

совместимости с прочими бизнес-данными.

Программные средства требовательны к мощности аппаратных устройств, и при

установке необходимо предусмотреть дополнительные резервы.

25

26.

Математический (криптографический) – внедрение криптографических истенографических методов защиты данных для безопасной передачи по

корпоративной или глобальной сети.

Криптография считается одним из самых надежных способов защиты данных,

ведь она охраняет саму информацию, а не доступ к ней. Криптографически

преобразованная информация обладает повышенной степенью защиты.

Внедрение средств криптографической защиты информации предусматривает

создание программно-аппаратного комплекса, архитектура и состав которого

определяется, исходя из потребностей конкретного заказчика, требований

законодательства, поставленных задач и необходимых методов, и алгоритмов

шифрования.

Сюда могут входить программные компоненты шифрования (криптопровайдеры),

средства организации VPN, средства удостоверения, средства формирования и

проверки ключей и электронной цифровой подписи.

26

27.

Средства шифрования могут поддерживать алгоритмы шифрования ГОСТ иобеспечивать необходимые классы криптозащиты в зависимости от необходимой

степени защиты, нормативной базы и требований совместимости с иными, в том

числе, внешними системами. При этом средства шифрования обеспечивают защиту

всего множества информационных компонент в том числе файлов, каталогов с

файлами, физических и виртуальных носителей информации, целиком серверов и

систем хранения данных.

Обеспечение информационной безопасности — это целый комплекс мер, который

включает в себя все аспекты защиты информации, к созданию и обеспечению

которого, необходимо подходить наиболее тщательно и серьезно.

Необходимо строго соблюдать и ни при каких обстоятельствах нельзя нарушать

«Золотое правило» — это комплексный подход.

27

28.

2829.

Угрозы информационной безопасности, которые наносят наибольший ущербРассмотрим ниже классификацию видов угроз по различным критериям:

Угроза непосредственно информационной безопасности:

- Доступность

- Целостность

- Конфиденциальность

Компоненты на которые угрозы нацелены:

1) Данные

2) Программы

3) Аппаратура

4) Поддерживающая инфраструктура

По способу осуществления:

- Случайные или преднамеренные

- Природного или техногенного характера

По расположению источника угрозы бывают:

- Внутренние

- Внешние

29

30.

К основным угрозам доступности можно отнести- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или

преднамеренных действий пользователей (превышение расчетного числа запросов,

чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

30

31. Правовое регулирование информационной безопасности

По отношению к поддерживающей инфраструктуре рекомендуетсярассматривать следующие угрозы:

- Нарушение работы (случайное или умышленное) систем связи, электропитания,

водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или

пользователей выполнять свои обязанности (гражданские беспорядки, аварии на

транспорте, террористический акт или его угроза, забастовка и т.п.).

31

32.

Основные угрозы целостностиМожно разделить на угрозы статической целостности и угрозы динамической

целостности.

Так же стоит разделять на угрозы целостности служебной информации и

содержательных данных. Под служебной информацией понимаются пароли для

доступа, маршруты передачи данных в локальной сети и подобная информация.

Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет,

оказывается сотрудник организации, который знаком с режимом работы и мерами

защиты.

С целью нарушения статической целостности злоумышленник может:

Ввести неверные данные

Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража,

дублирование данных или внесение дополнительных сообщений.

32

33.

Основные угрозы конфиденциальностиКонфиденциальную информацию можно разделить на предметную и служебную.

Служебная информация (например, пароли пользователей) не относится к

определенной предметной области, в информационной системе она играет

техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато

получением несанкционированного доступа ко всей информации, в том числе

предметной.

Даже если информация хранится в компьютере или предназначена для

компьютерного использования, угрозы ее конфиденциальности могут носить

некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести

злоупотребление полномочиями. На многих типах систем привилегированный

пользователь (например системный администратор) способен прочитать любой

(незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой

пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный

инженер получает неограниченный доступ к оборудованию и имеет возможность

действовать в обход программных защитных механизмов.

33

34.

3435.

Для применения наиболее оптимальных мер по защите, необходимо провести оценкуне только угроз информационной безопасности но и возможного ущерба, для этого

используют характеристику приемлемости, таким образом, возможный ущерб

определяется как приемлемый или неприемлемым. Для этого полезно утвердить

собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен

ответить на три основных вопроса:

1) Что защищать?

2) От кого защищать, какие виды угроз являются превалирующими: внешние или

внутренние?

3) Как защищать, какими методами и средствами?

35

36.

Что такое ЭЦП (ЭП)Это современная замена собственноручной подписи, при помощи которой

подписывают электронные бумаги. Иногда ЭЦП называют материальный носитель,

который выдается владельцам усиленных подписей. Чаще всего это USB-флешка. Она

несет сведения о том, кто подписал тот или иной документ. Применяют ЭЦП как в

основных соглашениях, так и в сопутствующих, например, при заверении отчета, акта

и т. д.

При использовании ЭЦП (ЭП) оппонент получает гарантии, что ответ исходит от

знакомого субъекта, а для некоторых подписей и то, что контракт не менялся с

момента его заверения. Для этого изначально при формировании цифрового кода для

лица он проходит стадию идентификации, и конкретно под него создается ЭЦП. В

дальнейшем лицо каждый раз при подписании вводит, например, код из СМС,

пришедшей на его телефон. С ее помощью сильно упрощается и ускоряется

документооборот. Например, простую чаще всего применяют граждане для

подтверждения банковских операций и получения некоторых госуслуг. Компании

используют ее во внутреннем электронном документообороте. В частности,

идентификация лица производится с помощью корпоративной почты. Усиленная

ставится: для сдачи отчетности в электронном виде (в налоговую, СФР); подачи бумаг

в суд; участия в электронных торгах; получения госуслуг; организации

документооборота внутри организации или с контрагентами.

36

37.

Как устроена ЭЦП (ЭП)С технической точки зрения, ЭП представляет собой определенную информацию в

цифровой форме, которая присоединяется к подписываемой информации. На

контракте цифровая подпись выглядит как набор символов, штамп с подписью и

печатью или вовсе невидима.

Законом определено понятие метки доверенного времени. Метка представляет

собой информацию в электронной форме о том, когда (дата, время) отчет или акт

подписан. Ее создает и проверяет доверенная третья сторона, удостоверяющий

центр или оператор информационной системы.

37

38.

Есть 3 вида ЭП:простая — используют логин, пароль, код и т. п., которые подтверждают, что

подписание проведено определенным лицом. Ее ставят физлица на Госуслугах,

покупатели интернет-магазинов, работники в кадровых бумагах;

усиленная неквалифицированная формируется с помощью шифрования и

подтверждает не только личность владельца, но и то, что документ не меняли

после подписания. Ее проставляют работодатели в большинстве кадровых

документов, физлица при подаче документов в налоговую через личный кабинет,

работники в трудовых договорах;

усиленная квалифицированная — самый защищенный вид, т. к. сертификат ключа

проверки ЭЦП выдает аккредитованный удостоверяющий центр. Документы с

такой подписью равнозначны документам на бумаге, включая налоговую и

бухгалтерскую отчетность и договоры с контрагентами.

38

39.

Плюсы и минусы ЭЦППлюсы: возможность ответственного подписания документов на расстоянии;

гарантия принадлежности конкретному лицу; экономия денег на покупку и

обслуживание бумажных носителей (бумагу, принтер, картридж); высокая

скорость и оперативность в предоставлении ответов; сокращение времени на

отправку документов.

Минусы: расходы на создание цифровых баз данных, системы ЭДО; риски в

зависании цифровых систем, сбои и задержки в работе компании; затраты на

обучение сотрудников принципам ЭДО; необходимость перевода бумажных

документов в цифровой формат.

39

Право

Право