Похожие презентации:

Алгоритмы генерации многовариантных учебных контрольных заданий по шифрованию и дешифрованию в криптосистеме Эль - Гамаля

1.

Всероссийский конкурс научно-исследовательских,изобретательских и творческих работ обучающихся

«НАУКА, ТВОРЧЕСТВО, ДУХОВНОСТЬ»

АЛГОРИТМЫ ГЕНЕРАЦИИ МНОГОВАРИАНТНЫХ

УЧЕБНЫХ КОНТРОЛЬНЫХ ЗАДАНИЙ ПО

ШИФРОВАНИЮ И ДЕШИФРОВАНИЮ В

КРИПТОСИСТЕМЕ ЭЛЬ-ГАМАЛЯ

Автор: Храмушин Кирилл Олегович,

учащийся 10 «Б» класса

ПЛИ ФГБОУ ВО «ТГТУ»

Руководитель: Кулаков Юрий

Владимирович,

кандидат технических наук, доцент,

доцент кафедры «Информационные

системы и защита информации»

ФГБОУ ВО «ТГТУ»

Тамбов 2024

1

2.

АКТУАЛЬНОСТЬ, ОБЪЕКТ, ПРЕДМЕТИ ГИПОТЕЗА ИССЛЕДОВАНИЯ

Актуальность: Насущная необходимость подготовки

специалистов для решения задач информационной

безопасности в условиях цифровой трансформации

системы управления экономикой

Объект исследования: Учебные контрольные задания

по шифрованию и дешифрованию в криптосистеме ЭльГамаля

Предмет исследования: Алгоритмы генерирования

многовариантных учебных контрольных заданий по

шифрованию и дешифрованию в криптосистеме ЭльГамаля

Гипотеза исследования: Автоматическая генерация

многовариантных учебных контрольных заданий и

ответов к ним по шифрованию и дешифрованию в

криптосистеме Эль-Гамаля возможна

2

3.

ЦЕЛЬ И ЗАДАЧИ ИССЛЕДОВАНИЯЦель: Генерация многовариантных учебных

контрольных заданий по шифрованию и дешифрованию

в криптосистеме Эль-Гамаля

Задачи: 1) Изучить схему Эль-Гамаля

2) Разработать алгоритмы генерации многовариантных

учебных контрольных заданий по шифрованию и

дешифрованию английских слов по схеме Эль-Гамаля

3) Разработать программы для ЭВМ, реализующие

алгоритмы генерации многовариантных учебных

контрольных заданий по шифрованию и дешифрованию

в криптосистеме Эль-Гамаля

4) Сгенерировать с помощью разработанных программ в

качестве примеров по 30 вариантов уникальных учебных

контрольных заданий и ответов к ним по шифрованию и

дешифрованию в криптосистеме Эль-Гамаля

3

4.

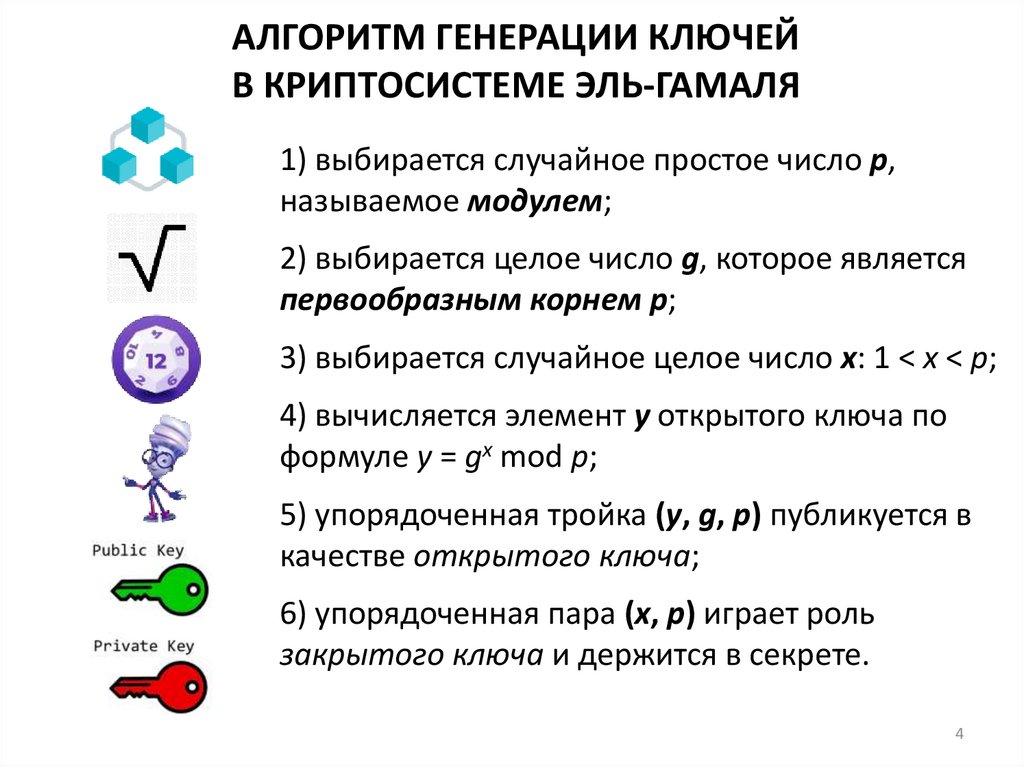

АЛГОРИТМ ГЕНЕРАЦИИ КЛЮЧЕЙВ КРИПТОСИСТЕМЕ ЭЛЬ-ГАМАЛЯ

1) выбирается случайное простое число p,

называемое модулем;

2) выбирается целое число g, которое является

первообразным корнем p;

3) выбирается случайное целое число x: 1 < x < p;

4) вычисляется элемент y открытого ключа по

формуле y = gx mod p;

5) упорядоченная тройка (y, g, p) публикуется в

качестве открытого ключа;

6) упорядоченная пара (x, p) играет роль

закрытого ключа и держится в секрете.

4

5.

ПРИМЕР ГЕНЕРАЦИИ КЛЮЧЕЙВ КРИПТОСИСТЕМЕ ЭЛЬ-ГАМАЛЯ

1) выберем случайное простое число

p = 11 и назовём его модулем

5

6.

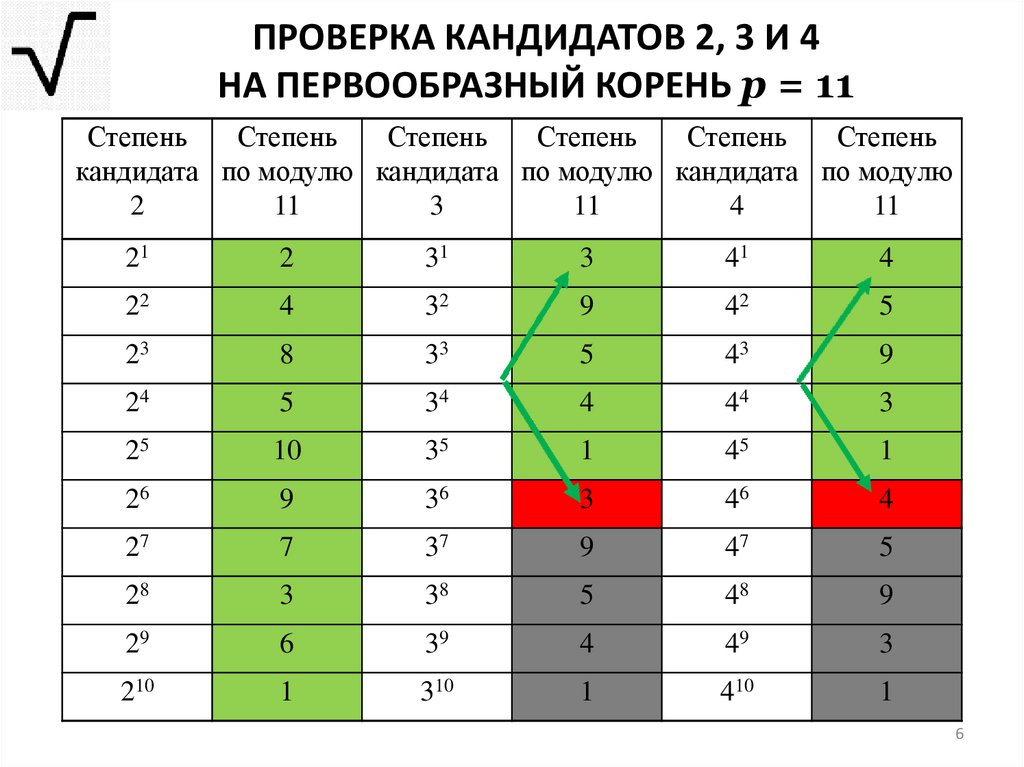

ПРОВЕРКА КАНДИДАТОВ 2, 3 И 4НА ПЕРВООБРАЗНЫЙ КОРЕНЬ p = 11

Степень

Степень

Степень

Степень

Степень

Степень

кандидата по модулю кандидата по модулю кандидата по модулю

2

11

3

11

4

11

21

2

31

3

41

4

22

4

32

9

42

5

23

8

33

5

43

9

24

5

34

4

44

3

25

10

35

1

45

1

26

9

36

3

46

4

27

7

37

9

47

5

28

3

38

5

48

9

29

6

39

4

49

3

210

1

310

1

410

1

6

7.

РЕАЛИЗАЦИЯ ПРОВЕРКИ КАНДИДАТОВ 2, 3 И 4НА ПЕРВООБРАЗНЫЙ КОРЕНЬ p = 11

Линейный список для кандидата «2»

1

2

3

4

5

6

7

8

9

10

2

4

8

5

10

9

7

3

6

1

Линейный список для кандидата «3»

1

2

3

4

5

6

7

8

9

10

3

9

5

4

1

3

9

5

4

1

повтор

Линейный список для кандидата «4»

1

2

3

4

5

6

7

8

9

10

4

5

9

3

1

4

5

9

3

1

повтор

7

8.

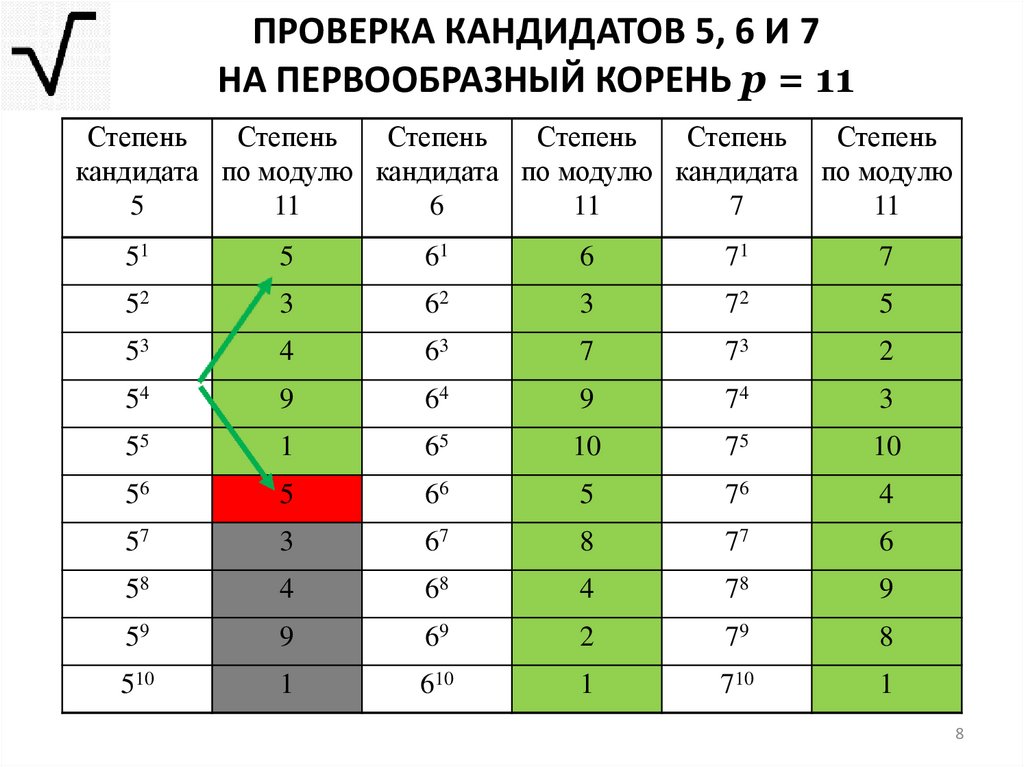

ПРОВЕРКА КАНДИДАТОВ 5, 6 И 7НА ПЕРВООБРАЗНЫЙ КОРЕНЬ p = 11

Степень

Степень

Степень

Степень

Степень

Степень

кандидата по модулю кандидата по модулю кандидата по модулю

5

11

6

11

7

11

51

5

61

6

71

7

52

3

62

3

72

5

53

4

63

7

73

2

54

9

64

9

74

3

55

1

65

10

75

10

56

5

66

5

76

4

57

3

67

8

77

6

58

4

68

4

78

9

59

9

69

2

79

8

510

1

610

1

710

1

8

9.

РЕАЛИЗАЦИЯ ПРОВЕРКИ КАНДИДАТОВ 5, 6 И 7НА ПЕРВООБРАЗНЫЙ КОРЕНЬ p = 11

Линейный список для кандидата «5»

1

2

3

4

5

6

7

8

9

10

5

3

4

9

1

5

3

4

9

1

повтор

Линейный список для кандидата «6»

1

2

3

4

5

6

7

8

9

10

6

3

7

9

10

5

8

4

2

1

Линейный список для кандидата «7»

1

2

3

4

5

6

7

8

9

10

7

5

2

3

10

4

6

9

8

1

9

10.

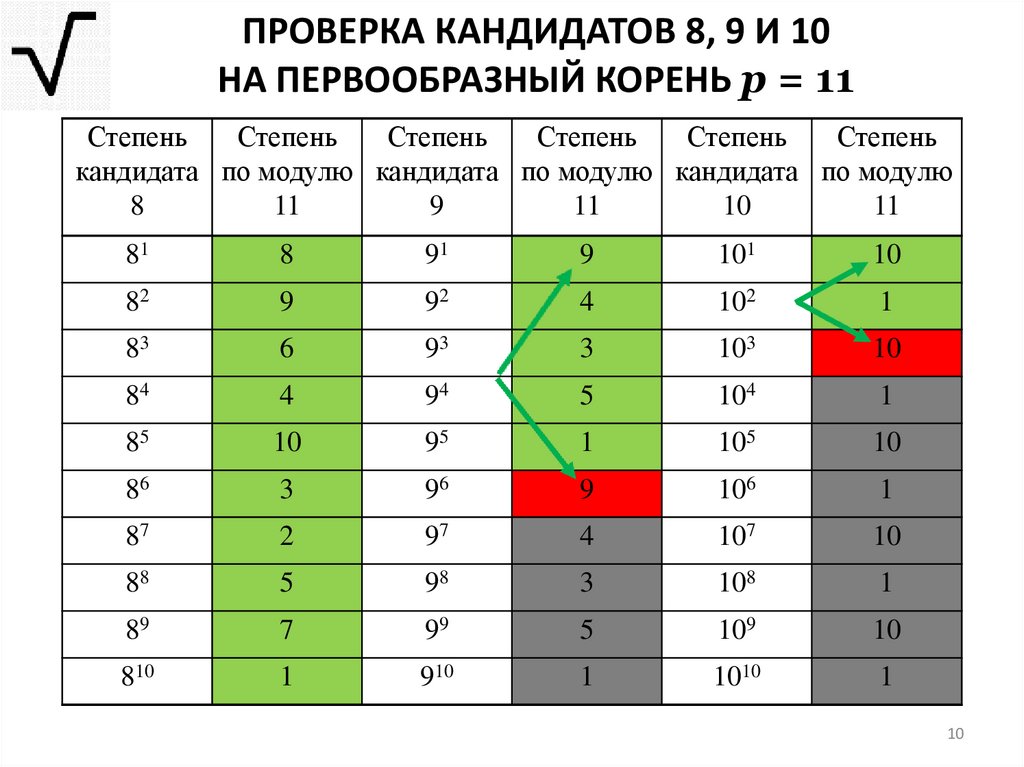

ПРОВЕРКА КАНДИДАТОВ 8, 9 И 10НА ПЕРВООБРАЗНЫЙ КОРЕНЬ p = 11

Степень

Степень

Степень

Степень

Степень

Степень

кандидата по модулю кандидата по модулю кандидата по модулю

8

11

9

11

10

11

81

8

91

9

101

10

82

9

92

4

102

1

83

6

93

3

103

10

84

4

94

5

104

1

85

10

95

1

105

10

86

3

96

9

106

1

87

2

97

4

107

10

88

5

98

3

108

1

89

7

99

5

109

10

810

1

910

1

1010

1

10

11.

РЕАЛИЗАЦИЯ ПРОВЕРКИ КАНДИДАТОВ 8, 9 И 10НА ПЕРВООБРАЗНЫЙ КОРЕНЬ p = 11

Линейный список для кандидата «8»

1

2

3

4

5

6

7

8

9

10

8

9

6

4

10

3

2

5

7

1

Линейный список для кандидата «9»

1

2

3

4

5

6

7

8

9

10

9

4

3

5

1

9

4

3

5

1

повтор

Линейный список для кандидата «10»

1

2

3

4

5

6

7

8

9

10

10

1

10

1

10

1

10

1

10

1

повтор

11

12.

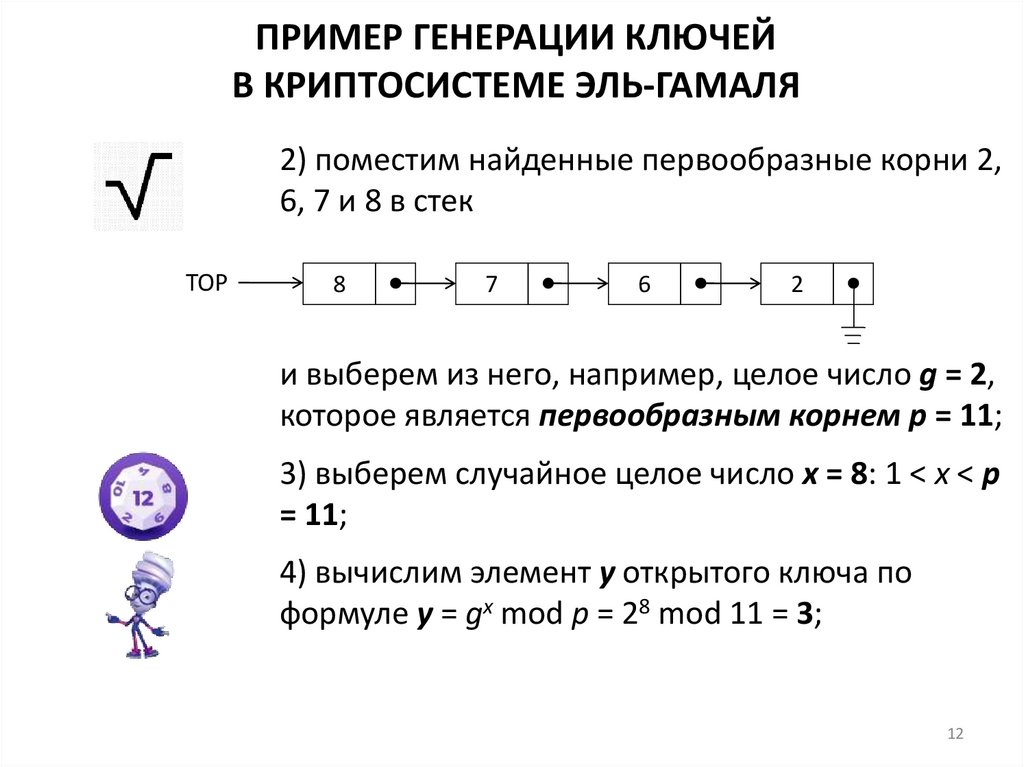

ПРИМЕР ГЕНЕРАЦИИ КЛЮЧЕЙВ КРИПТОСИСТЕМЕ ЭЛЬ-ГАМАЛЯ

2) поместим найденные первообразные корни 2,

6, 7 и 8 в стек

TOP

8

7

6

2

и выберем из него, например, целое число g = 2,

которое является первообразным корнем p = 11;

3) выберем случайное целое число x = 8: 1 < x < p

= 11;

4) вычислим элемент y открытого ключа по

формуле y = gx mod p = 28 mod 11 = 3;

12

13.

ПРИМЕР ГЕНЕРАЦИИ КЛЮЧЕЙ В КРИПТОСИСТЕМЕЭЛЬ-ГАМАЛЯ (5-6)

5) упорядоченную тройку (y = 3, g = 2, p = 11)

публикуем в качестве открытого ключа;

6) упорядоченная пара (x = 8, p = 11) играет роль

закрытого ключа , держим её в секрете.

13

14.

ШИФРОВАНИЕ СООБЩЕНИЯ MОТКРЫТЫМ КЛЮЧОМ (y, g, p)

1) выбирается сессионный ключ – случайное

число k: 1 < x < p – 1;

2) вычисляются элементы a и b шифротекста по

формулам: a = gk mod p, b = yk M mod p;

3) упорядоченная пара (a, b) выступает в роли

шифротекста.

14

15.

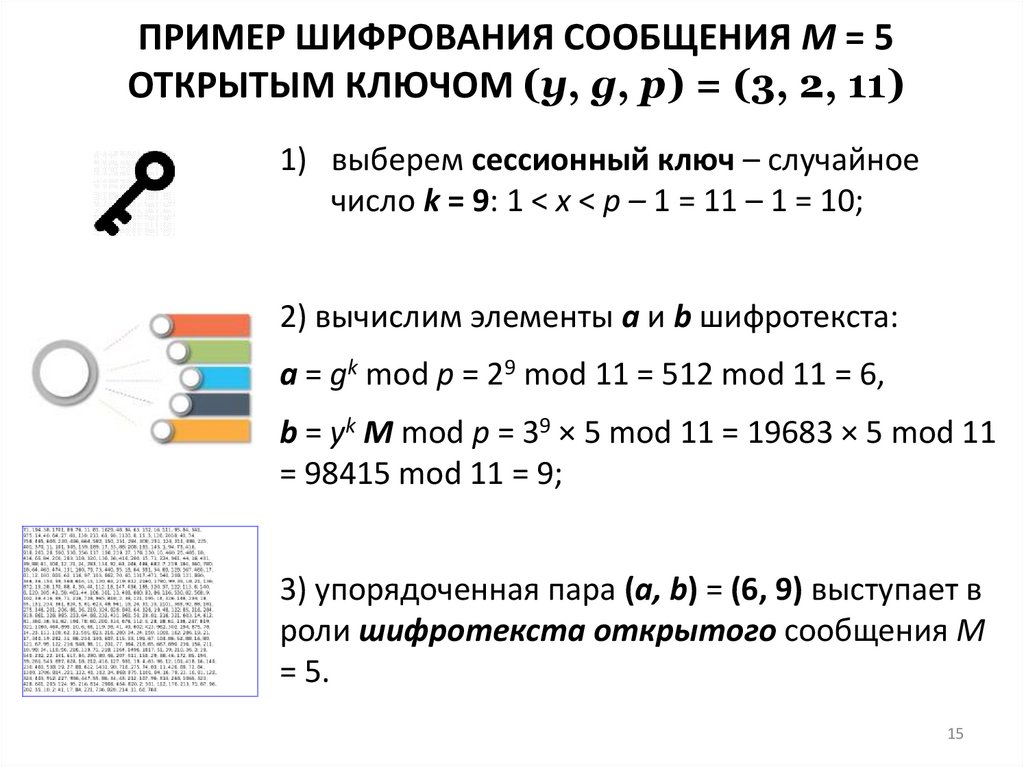

ПРИМЕР ШИФРОВАНИЯ СООБЩЕНИЯ M = 5ОТКРЫТЫМ КЛЮЧОМ (y, g, p) = (3, 2, 11)

1) выберем сессионный ключ – случайное

число k = 9: 1 < x < p – 1 = 11 – 1 = 10;

2) вычислим элементы a и b шифротекста:

a = gk mod p = 29 mod 11 = 512 mod 11 = 6,

b = yk M mod p = 39 × 5 mod 11 = 19683 × 5 mod 11

= 98415 mod 11 = 9;

3) упорядоченная пара (a, b) = (6, 9) выступает в

роли шифротекста открытого сообщения M

= 5.

15

16.

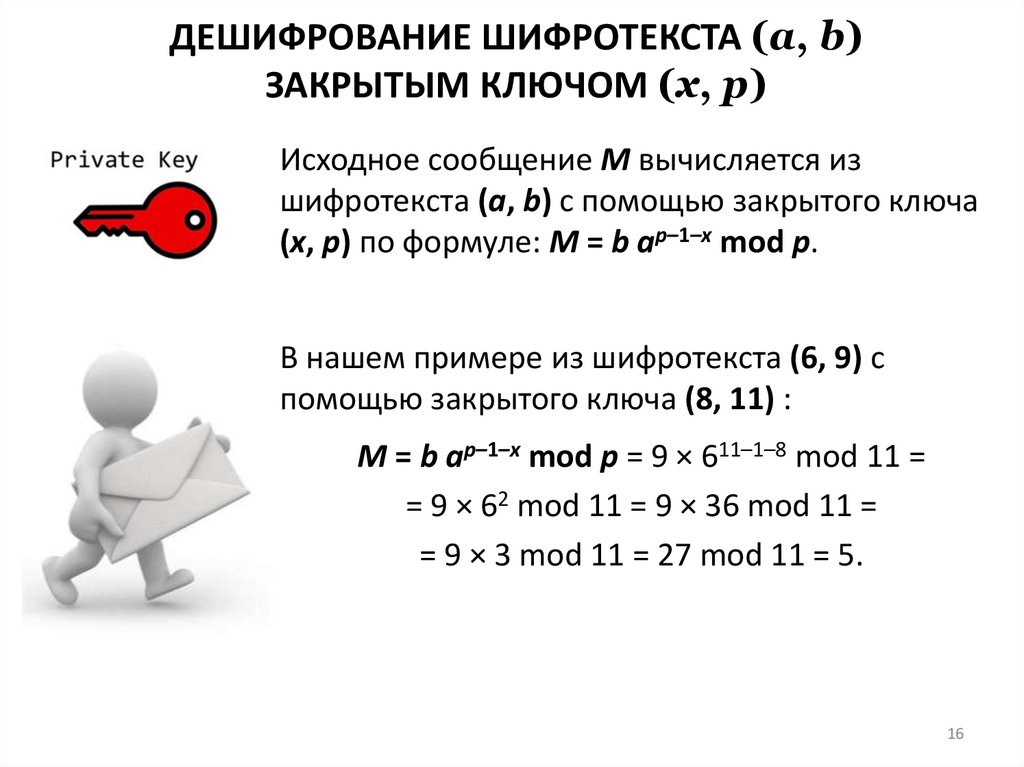

ДЕШИФРОВАНИЕ ШИФРОТЕКСТА (a, b)ЗАКРЫТЫМ КЛЮЧОМ (x, p)

Исходное сообщение M вычисляется из

шифротекста (a, b) с помощью закрытого ключа

(x, p) по формуле: M = b ap–1–x mod p.

В нашем примере из шифротекста (6, 9) с

помощью закрытого ключа (8, 11) :

M = b ap–1–x mod p = 9 × 611–1–8 mod 11 =

= 9 × 62 mod 11 = 9 × 36 mod 11 =

= 9 × 3 mod 11 = 27 mod 11 = 5.

16

17.

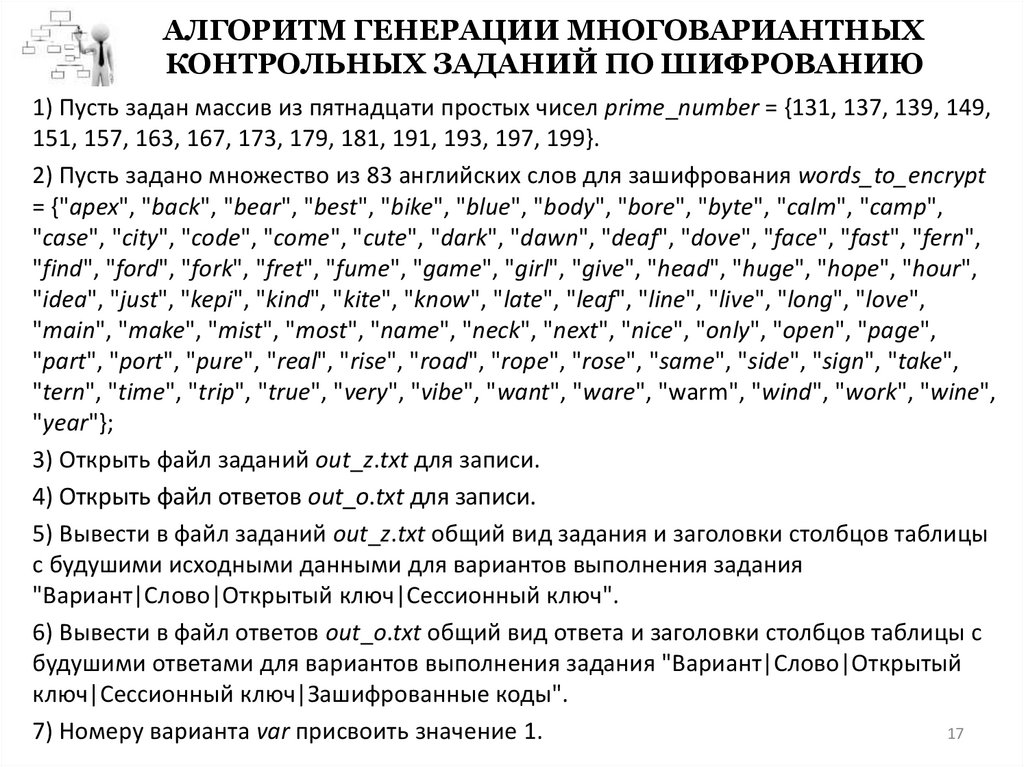

АЛГОРИТМ ГЕНЕРАЦИИ МНОГОВАРИАНТНЫХКОНТРОЛЬНЫХ ЗАДАНИЙ ПО ШИФРОВАНИЮ

1) Пусть задан массив из пятнадцати простых чисел prime_number = {131, 137, 139, 149,

151, 157, 163, 167, 173, 179, 181, 191, 193, 197, 199}.

2) Пусть задано множество из 83 английских слов для зашифрования words_to_encrypt

= {"apex", "back", "bear", "best", "bike", "blue", "body", "bore", "byte", "calm", "camp",

"case", "city", "code", "come", "cute", "dark", "dawn", "deaf", "dove", "face", "fast", "fern",

"find", "ford", "fork", "fret", "fume", "game", "girl", "give", "head", "huge", "hope", "hour",

"idea", "just", "kepi", "kind", "kite", "know", "late", "leaf", "line", "live", "long", "love",

"main", "make", "mist", "most", "name", "neck", "next", "nice", "only", "open", "page",

"part", "port", "pure", "real", "rise", "road", "rope", "rose", "same", "side", "sign", "take",

"tern", "time", "trip", "true", "very", "vibe", "want", "ware", "warm", "wind", "work", "wine",

"year"};

3) Открыть файл заданий out_z.txt для записи.

4) Открыть файл ответов out_o.txt для записи.

5) Вывести в файл заданий out_z.txt общий вид задания и заголовки столбцов таблицы

с будушими исходными данными для вариантов выполнения задания

"Вариант|Слово|Открытый ключ|Сессионный ключ".

6) Вывести в файл ответов out_o.txt общий вид ответа и заголовки столбцов таблицы с

будушими ответами для вариантов выполнения задания "Вариант|Слово|Открытый

ключ|Сессионный ключ|Зашифрованные коды".

7) Номеру варианта var присвоить значение 1.

17

18.

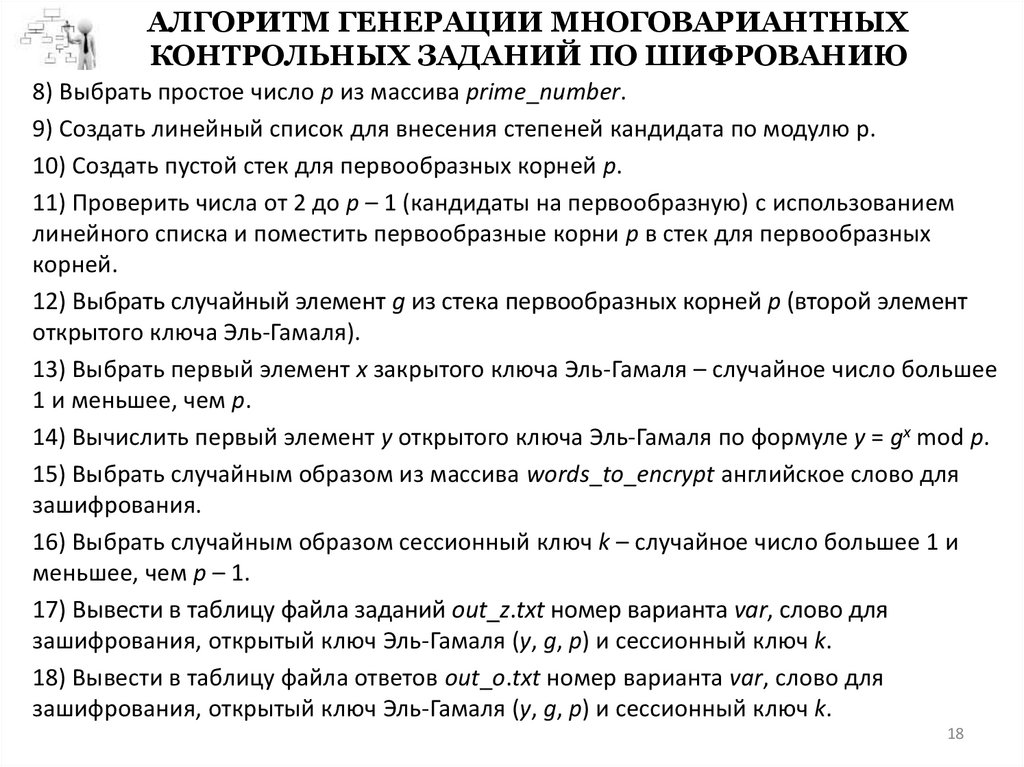

АЛГОРИТМ ГЕНЕРАЦИИ МНОГОВАРИАНТНЫХКОНТРОЛЬНЫХ ЗАДАНИЙ ПО ШИФРОВАНИЮ

8) Выбрать простое число p из массива prime_number.

9) Создать линейный список для внесения степеней кандидата по модулю p.

10) Создать пустой стек для первообразных корней p.

11) Проверить числа от 2 до p – 1 (кандидаты на первообразную) c использованием

линейного списка и поместить первообразные корни p в стек для первообразных

корней.

12) Выбрать случайный элемент g из стека первообразных корней p (второй элемент

открытого ключа Эль-Гамаля).

13) Выбрать первый элемент x закрытого ключа Эль-Гамаля – случайное число большее

1 и меньшее, чем p.

14) Вычислить первый элемент y открытого ключа Эль-Гамаля по формуле y = gx mod p.

15) Выбрать случайным образом из массива words_to_encrypt английское слово для

зашифрования.

16) Выбрать случайным образом сессионный ключ k – случайное число большее 1 и

меньшее, чем p – 1.

17) Вывести в таблицу файла заданий out_z.txt номер варианта var, слово для

зашифрования, открытый ключ Эль-Гамаля (y, g, p) и сессионный ключ k.

18) Вывести в таблицу файла ответов out_o.txt номер варианта var, слово для

зашифрования, открытый ключ Эль-Гамаля (y, g, p) и сессионный ключ k.

18

19.

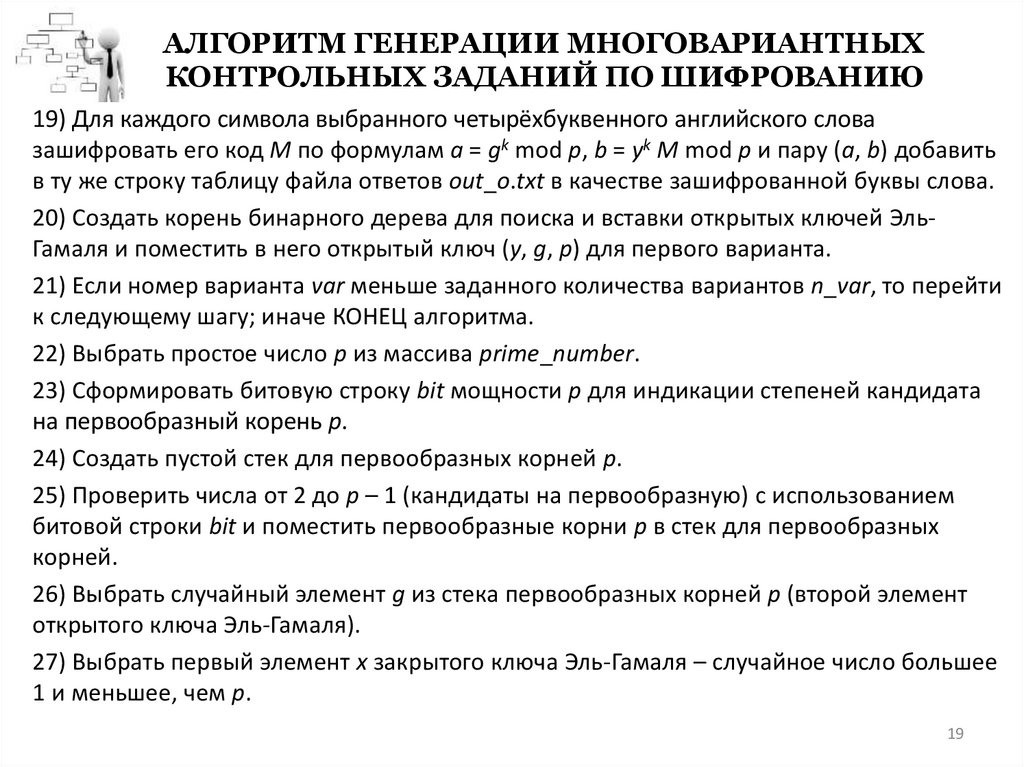

АЛГОРИТМ ГЕНЕРАЦИИ МНОГОВАРИАНТНЫХКОНТРОЛЬНЫХ ЗАДАНИЙ ПО ШИФРОВАНИЮ

19) Для каждого символа выбранного четырёхбуквенного английского слова

зашифровать его код M по формулам a = gk mod p, b = yk M mod p и пару (a, b) добавить

в ту же строку таблицу файла ответов out_o.txt в качестве зашифрованной буквы слова.

20) Создать корень бинарного дерева для поиска и вставки открытых ключей ЭльГамаля и поместить в него открытый ключ (y, g, p) для первого варианта.

21) Если номер варианта var меньше заданного количества вариантов n_var, то перейти

к следующему шагу; иначе КОНЕЦ алгоритма.

22) Выбрать простое число p из массива prime_number.

23) Сформировать битовую строку bit мощности p для индикации степеней кандидата

на первообразный корень p.

24) Создать пустой стек для первообразных корней p.

25) Проверить числа от 2 до p – 1 (кандидаты на первообразную) с использованием

битовой строки bit и поместить первообразные корни p в стек для первообразных

корней.

26) Выбрать случайный элемент g из стека первообразных корней p (второй элемент

открытого ключа Эль-Гамаля).

27) Выбрать первый элемент x закрытого ключа Эль-Гамаля – случайное число большее

1 и меньшее, чем p.

19

20.

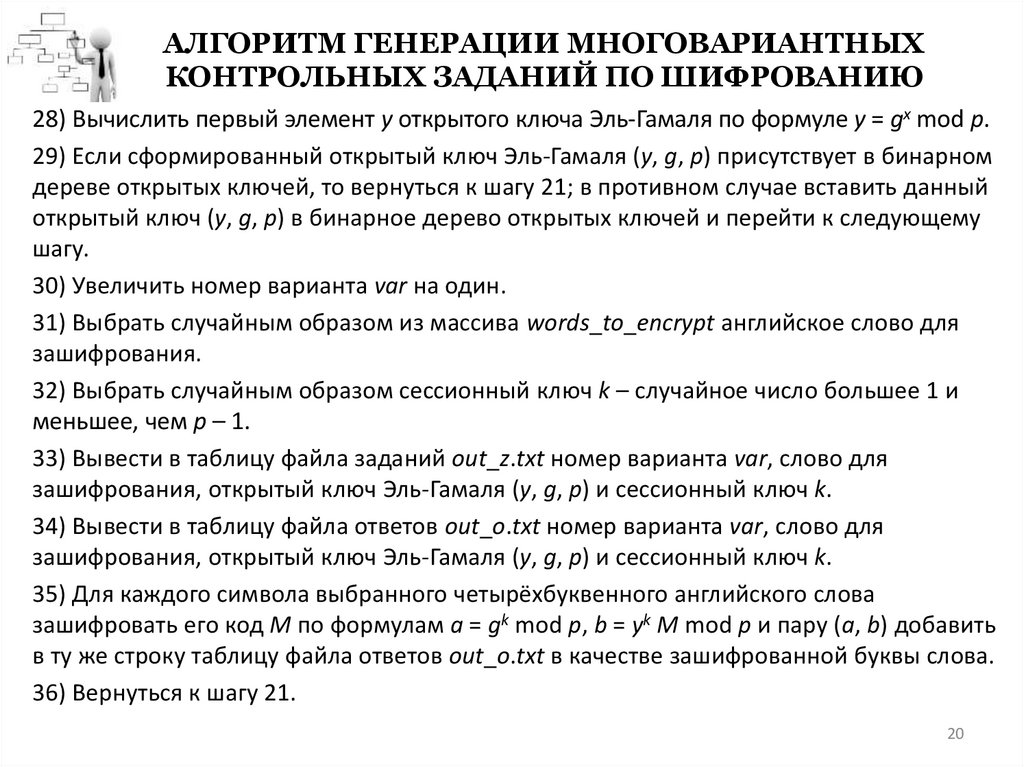

АЛГОРИТМ ГЕНЕРАЦИИ МНОГОВАРИАНТНЫХКОНТРОЛЬНЫХ ЗАДАНИЙ ПО ШИФРОВАНИЮ

28) Вычислить первый элемент y открытого ключа Эль-Гамаля по формуле y = gx mod p.

29) Если сформированный открытый ключ Эль-Гамаля (y, g, p) присутствует в бинарном

дереве открытых ключей, то вернуться к шагу 21; в противном случае вставить данный

открытый ключ (y, g, p) в бинарное дерево открытых ключей и перейти к следующему

шагу.

30) Увеличить номер варианта var на один.

31) Выбрать случайным образом из массива words_to_encrypt английское слово для

зашифрования.

32) Выбрать случайным образом сессионный ключ k – случайное число большее 1 и

меньшее, чем p – 1.

33) Вывести в таблицу файла заданий out_z.txt номер варианта var, слово для

зашифрования, открытый ключ Эль-Гамаля (y, g, p) и сессионный ключ k.

34) Вывести в таблицу файла ответов out_o.txt номер варианта var, слово для

зашифрования, открытый ключ Эль-Гамаля (y, g, p) и сессионный ключ k.

35) Для каждого символа выбранного четырёхбуквенного английского слова

зашифровать его код M по формулам a = gk mod p, b = yk M mod p и пару (a, b) добавить

в ту же строку таблицу файла ответов out_o.txt в качестве зашифрованной буквы слова.

36) Вернуться к шагу 21.

20

21.

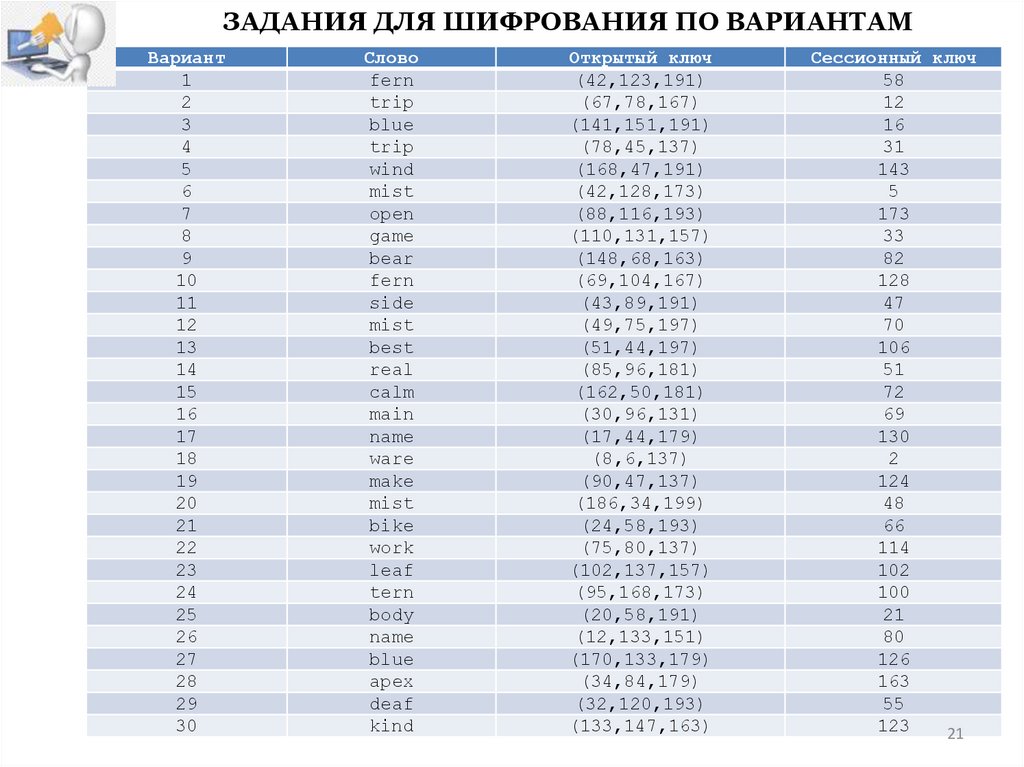

ЗАДАНИЯ ДЛЯ ШИФРОВАНИЯ ПО ВАРИАНТАМВариант

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

Слово

fern

trip

blue

trip

wind

mist

open

game

bear

fern

side

mist

best

real

calm

main

name

ware

make

mist

bike

work

leaf

tern

body

name

blue

apex

deaf

kind

Открытый ключ

(42,123,191)

(67,78,167)

(141,151,191)

(78,45,137)

(168,47,191)

(42,128,173)

(88,116,193)

(110,131,157)

(148,68,163)

(69,104,167)

(43,89,191)

(49,75,197)

(51,44,197)

(85,96,181)

(162,50,181)

(30,96,131)

(17,44,179)

(8,6,137)

(90,47,137)

(186,34,199)

(24,58,193)

(75,80,137)

(102,137,157)

(95,168,173)

(20,58,191)

(12,133,151)

(170,133,179)

(34,84,179)

(32,120,193)

(133,147,163)

Сессионный ключ

58

12

16

31

143

5

173

33

82

128

47

70

106

51

72

69

130

2

124

48

66

114

102

100

21

80

126

163

55

123

21

22.

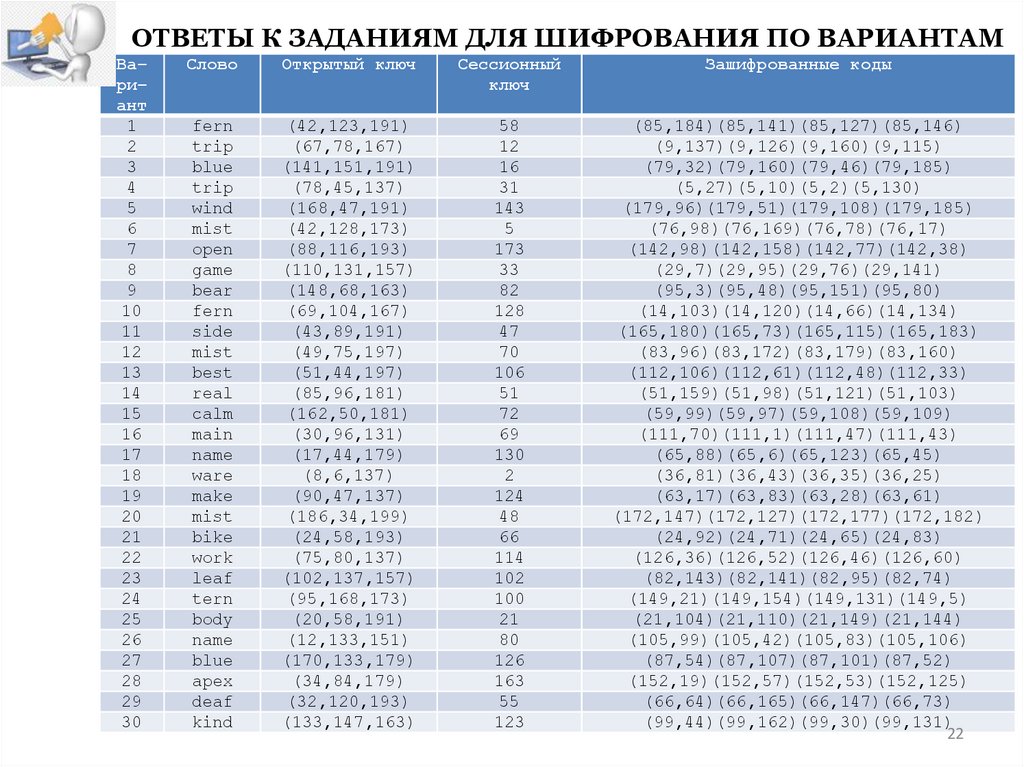

ОТВЕТЫ К ЗАДАНИЯМ ДЛЯ ШИФРОВАНИЯ ПО ВАРИАНТАМВа–

ри–

ант

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

Слово

Открытый ключ

Сессионный

ключ

Зашифрованные коды

fern

trip

blue

trip

wind

mist

open

game

bear

fern

side

mist

best

real

calm

main

name

ware

make

mist

bike

work

leaf

tern

body

name

blue

apex

deaf

kind

(42,123,191)

(67,78,167)

(141,151,191)

(78,45,137)

(168,47,191)

(42,128,173)

(88,116,193)

(110,131,157)

(148,68,163)

(69,104,167)

(43,89,191)

(49,75,197)

(51,44,197)

(85,96,181)

(162,50,181)

(30,96,131)

(17,44,179)

(8,6,137)

(90,47,137)

(186,34,199)

(24,58,193)

(75,80,137)

(102,137,157)

(95,168,173)

(20,58,191)

(12,133,151)

(170,133,179)

(34,84,179)

(32,120,193)

(133,147,163)

58

12

16

31

143

5

173

33

82

128

47

70

106

51

72

69

130

2

124

48

66

114

102

100

21

80

126

163

55

123

(85,184)(85,141)(85,127)(85,146)

(9,137)(9,126)(9,160)(9,115)

(79,32)(79,160)(79,46)(79,185)

(5,27)(5,10)(5,2)(5,130)

(179,96)(179,51)(179,108)(179,185)

(76,98)(76,169)(76,78)(76,17)

(142,98)(142,158)(142,77)(142,38)

(29,7)(29,95)(29,76)(29,141)

(95,3)(95,48)(95,151)(95,80)

(14,103)(14,120)(14,66)(14,134)

(165,180)(165,73)(165,115)(165,183)

(83,96)(83,172)(83,179)(83,160)

(112,106)(112,61)(112,48)(112,33)

(51,159)(51,98)(51,121)(51,103)

(59,99)(59,97)(59,108)(59,109)

(111,70)(111,1)(111,47)(111,43)

(65,88)(65,6)(65,123)(65,45)

(36,81)(36,43)(36,35)(36,25)

(63,17)(63,83)(63,28)(63,61)

(172,147)(172,127)(172,177)(172,182)

(24,92)(24,71)(24,65)(24,83)

(126,36)(126,52)(126,46)(126,60)

(82,143)(82,141)(82,95)(82,74)

(149,21)(149,154)(149,131)(149,5)

(21,104)(21,110)(21,149)(21,144)

(105,99)(105,42)(105,83)(105,106)

(87,54)(87,107)(87,101)(87,52)

(152,19)(152,57)(152,53)(152,125)

(66,64)(66,165)(66,147)(66,73)

(99,44)(99,162)(99,30)(99,131)

22

23.

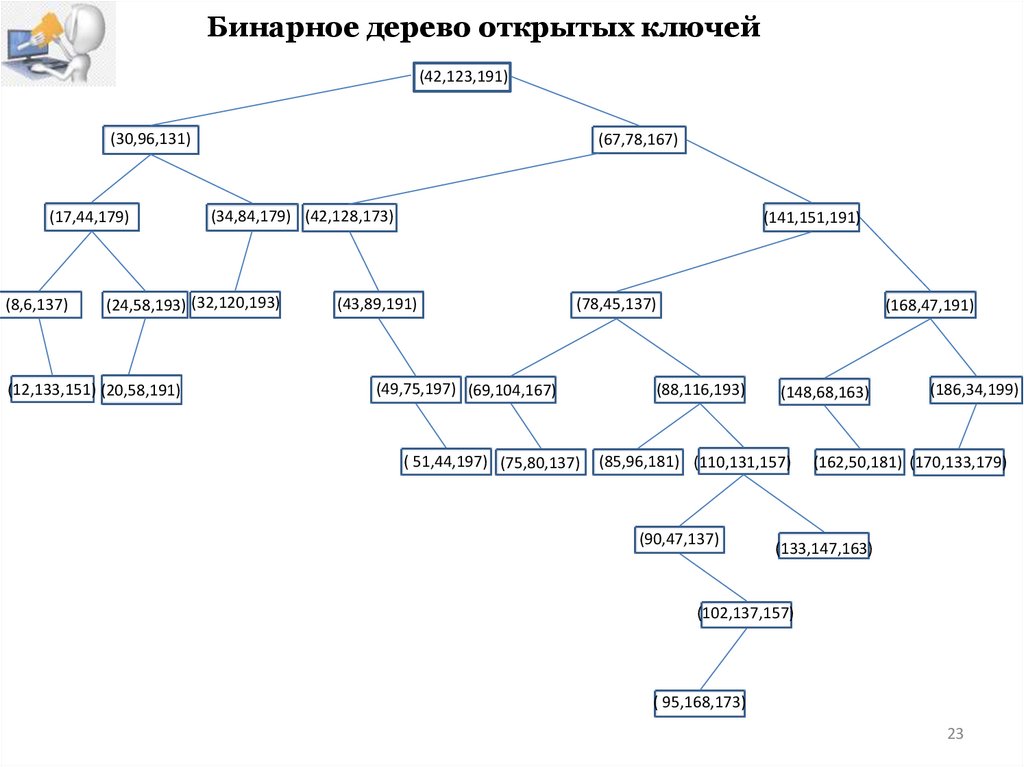

Бинарное дерево открытых ключей(42,123,191)

(30,96,131)

(17,44,179)

(8,6,137)

(67,78,167)

(34,84,179) (42,128,173)

(24,58,193) (32,120,193)

(12,133,151) (20,58,191)

(141,151,191)

(43,89,191)

(78,45,137)

(49,75,197) (69,104,167)

( 51,44,197) (75,80,137)

(168,47,191)

(88,116,193)

(148,68,163)

(85,96,181) (110,131,157)

(90,47,137)

(186,34,199)

(162,50,181) (170,133,179)

(133,147,163)

(102,137,157)

( 95,168,173)

23

24.

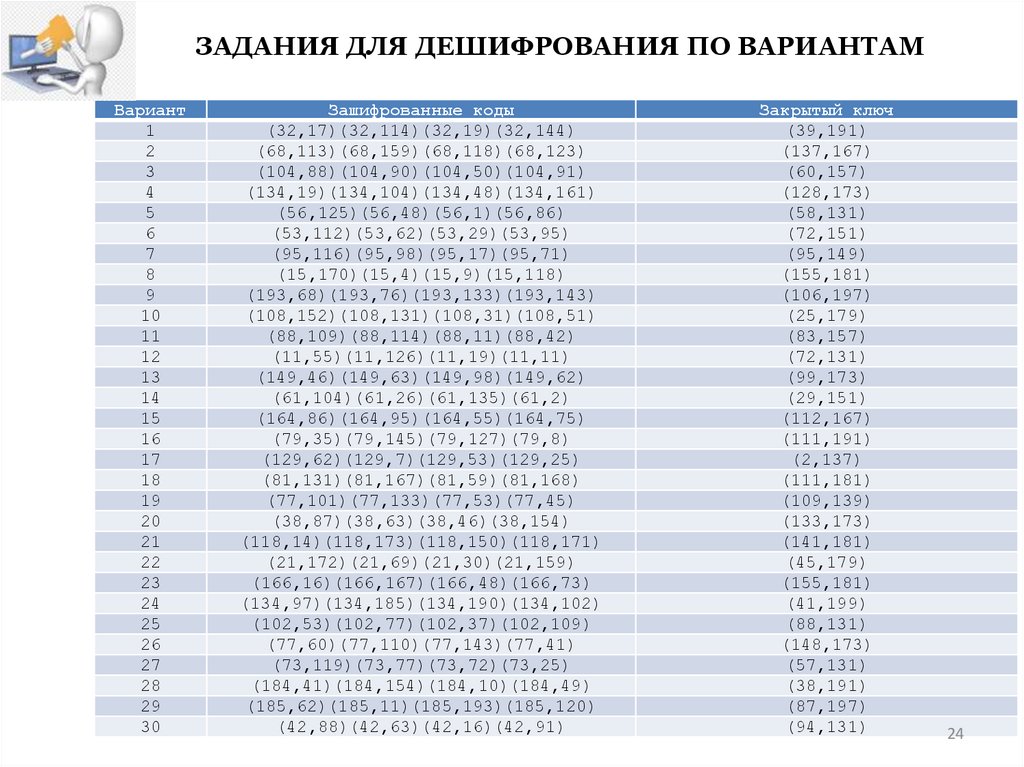

ЗАДАНИЯ ДЛЯ ДЕШИФРОВАНИЯ ПО ВАРИАНТАМВариант

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

Зашифрованные коды

(32,17)(32,114)(32,19)(32,144)

(68,113)(68,159)(68,118)(68,123)

(104,88)(104,90)(104,50)(104,91)

(134,19)(134,104)(134,48)(134,161)

(56,125)(56,48)(56,1)(56,86)

(53,112)(53,62)(53,29)(53,95)

(95,116)(95,98)(95,17)(95,71)

(15,170)(15,4)(15,9)(15,118)

(193,68)(193,76)(193,133)(193,143)

(108,152)(108,131)(108,31)(108,51)

(88,109)(88,114)(88,11)(88,42)

(11,55)(11,126)(11,19)(11,11)

(149,46)(149,63)(149,98)(149,62)

(61,104)(61,26)(61,135)(61,2)

(164,86)(164,95)(164,55)(164,75)

(79,35)(79,145)(79,127)(79,8)

(129,62)(129,7)(129,53)(129,25)

(81,131)(81,167)(81,59)(81,168)

(77,101)(77,133)(77,53)(77,45)

(38,87)(38,63)(38,46)(38,154)

(118,14)(118,173)(118,150)(118,171)

(21,172)(21,69)(21,30)(21,159)

(166,16)(166,167)(166,48)(166,73)

(134,97)(134,185)(134,190)(134,102)

(102,53)(102,77)(102,37)(102,109)

(77,60)(77,110)(77,143)(77,41)

(73,119)(73,77)(73,72)(73,25)

(184,41)(184,154)(184,10)(184,49)

(185,62)(185,11)(185,193)(185,120)

(42,88)(42,63)(42,16)(42,91)

Закрытый ключ

(39,191)

(137,167)

(60,157)

(128,173)

(58,131)

(72,151)

(95,149)

(155,181)

(106,197)

(25,179)

(83,157)

(72,131)

(99,173)

(29,151)

(112,167)

(111,191)

(2,137)

(111,181)

(109,139)

(133,173)

(141,181)

(45,179)

(155,181)

(41,199)

(88,131)

(148,173)

(57,131)

(38,191)

(87,197)

(94,131)

24

25.

ОТВЕТЫ К ЗАДАНИЯМ ДЛЯ ДЕШИФРОВАНИЯ ПО ВАРИАНТАМВариант

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

Зашифрованные коды

(163,121)(163,23)(163,168)(163,24)

(59,60)(59,53)(59,91)(59,15)

(83,147)(83,138)(83,141)(83,5)

(166,3)(166,82)(166,24)(166,45)

(40,107)(40,116)(40,75)(40,43)

(82,86)(82,88)(82,134)(82,40)

(60,20)(60,32)(60,86)(60,44)

(58,110)(58,54)(58,38)(58,86)

(132,66)(132,5)(132,115)(132,92)

(81,169)(81,136)(81,125)(81,116)

(57,79)(57,67)(57,11)(57,7)

(121,146)(121,9)(121,111)(121,160)

(164,12)(164,65)(164,157)(164,119)

(52,78)(52,56)(52,111)(52,42)

(63,116)(63,7)(63,128)(63,50)

(93,96)(93,99)(93,62)(93,9)

(4,55)(4,141)(4,95)(4,143)

(163,156)(163,181)(163,62)(163,85)

(2,127)(2,49)(2,56)(2,63)

(125,46)(125,150)(125,125)(125,5)

(121,37)(121,92)(121,111)(121,95)

(146,17)(146,87)(146,168)(146,124)

(38,160)(38,96)(38,40)(38,17)

(5,88)(5,32)(5,13)(5,113)

(56,35)(56,127)(56,51)(56,100)

(17,159)(17,109)(17,23)(17,98)

(51,20)(51,2)(51,108)(51,172)

(7,40)(7,34)(7,196)(7,149)

(132,5)(132,131)(132,89)(132,189)

(173,134)(173,99)(173,113)(173,172)

Закрытый ключ

(30,197)

(49,149)

(68,157)

(90,173)

(20,131)

(74,139)

(13,179)

(41,149)

(75,139)

(84,181)

(132,157)

(68,179)

(110,191)

(80,149)

(108,139)

(91,131)

(73,157)

(27,191)

(6,173)

(179,199)

(153,181)

(116,173)

(140,179)

(26,131)

(142,179)

(62,193)

(8,173)

(39,197)

(45,197)

(15,191)

Слово

kite

find

long

code

code

come

trip

bike

neck

ford

best

kepi

main

mist

pure

fast

real

fork

fume

part

dawn

know

fast

game

bike

camp

fret

apex

long

page

25

26.

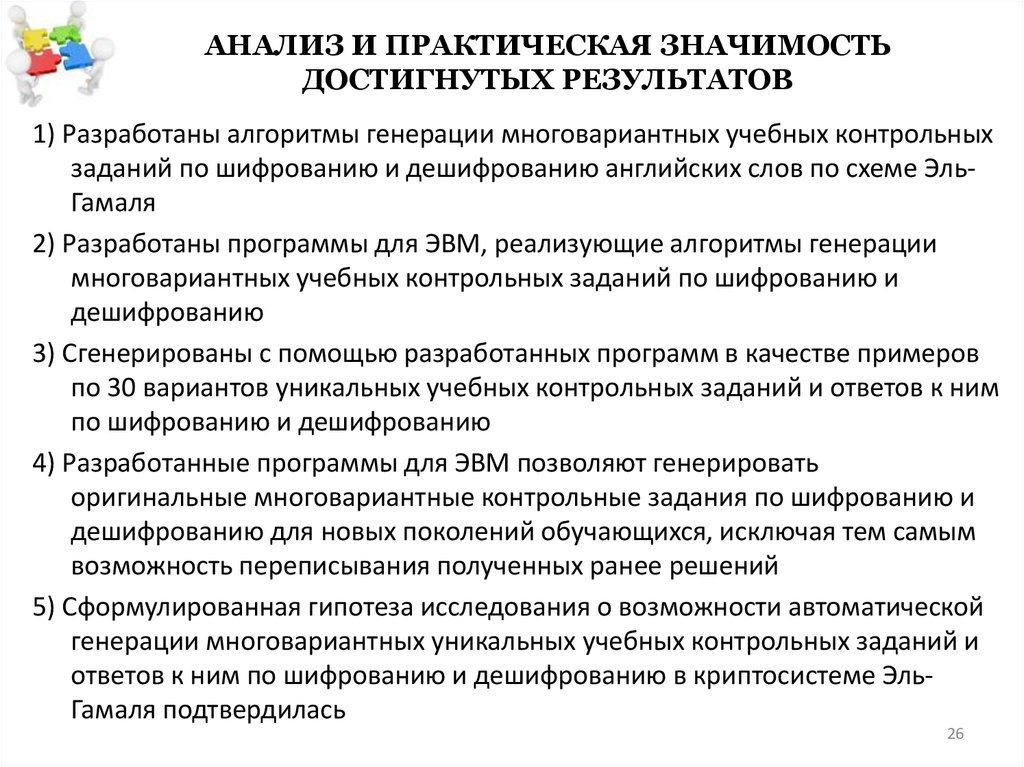

АНАЛИЗ И ПРАКТИЧЕСКАЯ ЗНАЧИМОСТЬДОСТИГНУТЫХ РЕЗУЛЬТАТОВ

1) Разработаны алгоритмы генерации многовариантных учебных контрольных

заданий по шифрованию и дешифрованию английских слов по схеме ЭльГамаля

2) Разработаны программы для ЭВМ, реализующие алгоритмы генерации

многовариантных учебных контрольных заданий по шифрованию и

дешифрованию

3) Сгенерированы с помощью разработанных программ в качестве примеров

по 30 вариантов уникальных учебных контрольных заданий и ответов к ним

по шифрованию и дешифрованию

4) Разработанные программы для ЭВМ позволяют генерировать

оригинальные многовариантные контрольные задания по шифрованию и

дешифрованию для новых поколений обучающихся, исключая тем самым

возможность переписывания полученных ранее решений

5) Сформулированная гипотеза исследования о возможности автоматической

генерации многовариантных уникальных учебных контрольных заданий и

ответов к ним по шифрованию и дешифрованию в криптосистеме ЭльГамаля подтвердилась

26

27.

ЗАКЛЮЧЕНИЕРазработанные программы могут быть использованы для

контроля усвоения обучающимися

криптосистемы Эль-Гамаля,

например, при изучении темы «Криптографические

алгоритмы с открытым ключом» в дисциплинах

«Информатика», «Информационная безопасность»,

«Методы и средства криптографической защиты

информации»

27

Информатика

Информатика