Похожие презентации:

Параметры конфигурирования безопасной информационной сети

1.

Параметрыконфигурирования

безопасной информационной

сети

ПРЕЗЕНТАЦИЮ ПОДГОТОВИЛИ:

АЛЕКСАНДРОВ ИЛЬЯ

ВОРОНИН ФЕДОР

КАРАКУЛОВ АНДРЕЙ

САНТАЛИН ДМИТРИЙ

НОВИКОВА ИРИНА

2.

Что такое безопасность информационнойсети?

2

Безопасная информационная сеть - это комплексно защищенная сетевая

инфраструктура, включающая в себя аппаратное и программное

обеспечение, а также процедуры и политики безопасности, направленные

на предотвращение несанкционированного доступа, утечек данных, атак и

других угроз информационной безопасности.

3.

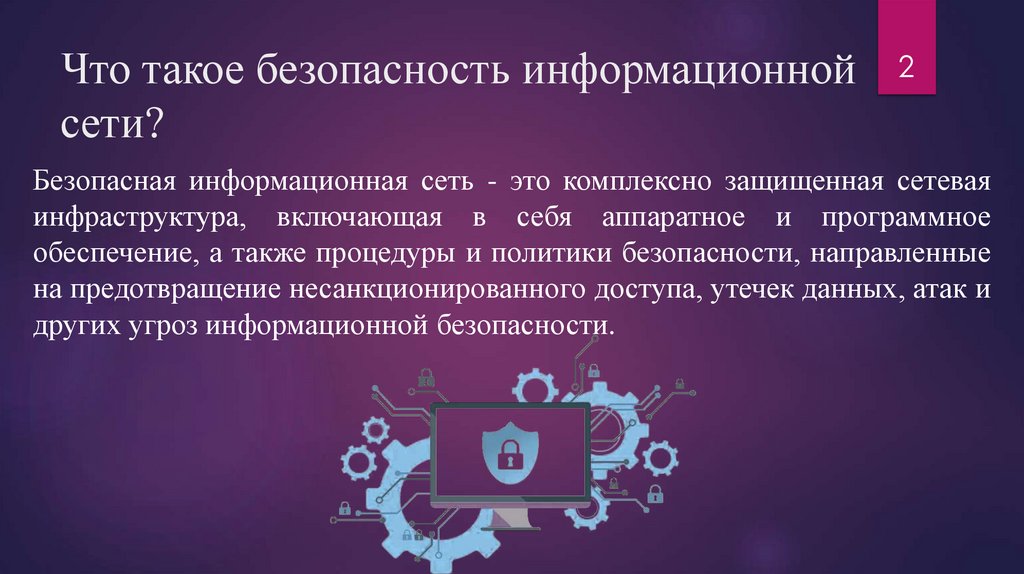

Конфигурирование3

Конфигурирование - это процесс установки, настройки и изменения

параметров или характеристик системы, программного обеспечения,

устройства или сети с целью адаптации их под конкретные

требования или задачи

4.

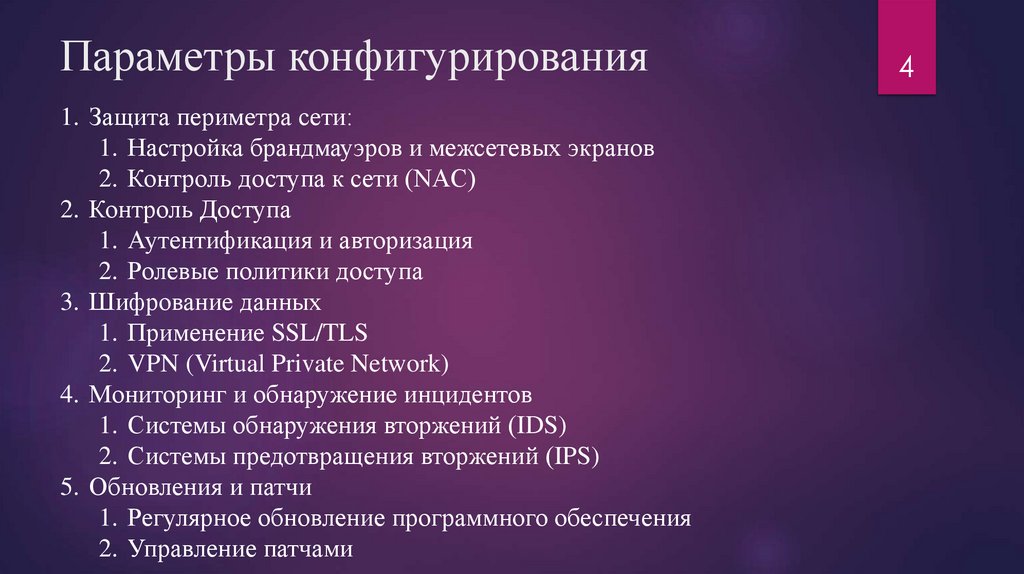

Параметры конфигурирования1. Защита периметра сети:

1. Настройка брандмауэров и межсетевых экранов

2. Контроль доступа к сети (NAC)

2. Контроль Доступа

1. Аутентификация и авторизация

2. Ролевые политики доступа

3. Шифрование данных

1. Применение SSL/TLS

2. VPN (Virtual Private Network)

4. Мониторинг и обнаружение инцидентов

1. Системы обнаружения вторжений (IDS)

2. Системы предотвращения вторжений (IPS)

5. Обновления и патчи

1. Регулярное обновление программного обеспечения

2. Управление патчами

4

5.

Параметры конфигурирования5

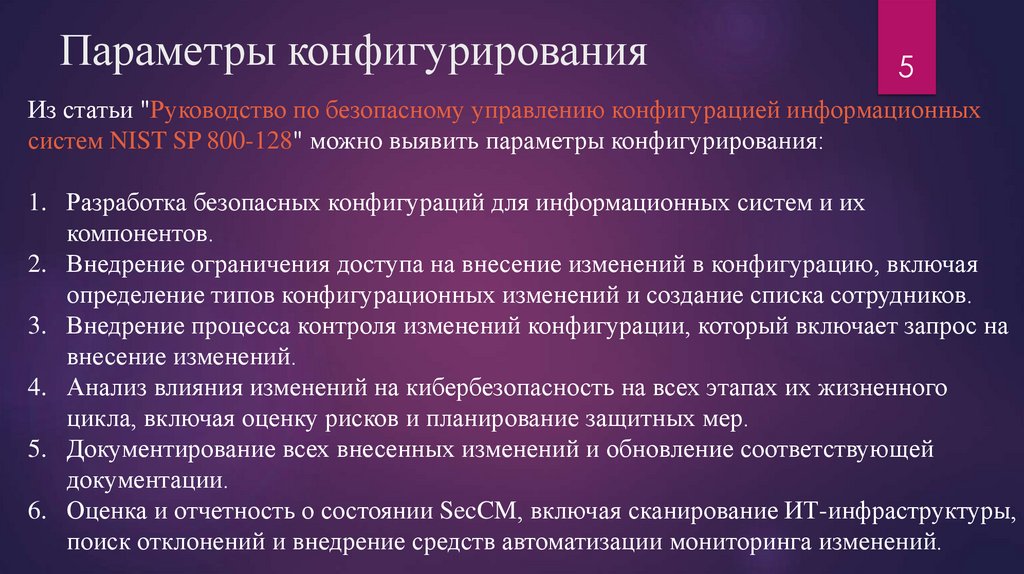

Из статьи "Руководство по безопасному управлению конфигурацией информационных

систем NIST SP 800-128" можно выявить параметры конфигурирования:

1. Разработка безопасных конфигураций для информационных систем и их

компонентов.

2. Внедрение ограничения доступа на внесение изменений в конфигурацию, включая

определение типов конфигурационных изменений и создание списка сотрудников.

3. Внедрение процесса контроля изменений конфигурации, который включает запрос на

внесение изменений.

4. Анализ влияния изменений на кибербезопасность на всех этапах их жизненного

цикла, включая оценку рисков и планирование защитных мер.

5. Документирование всех внесенных изменений и обновление соответствующей

документации.

6. Оценка и отчетность о состоянии SecCM, включая сканирование ИТ-инфраструктуры,

поиск отклонений и внедрение средств автоматизации мониторинга изменений.

6.

Зависимость от сетей6

7.

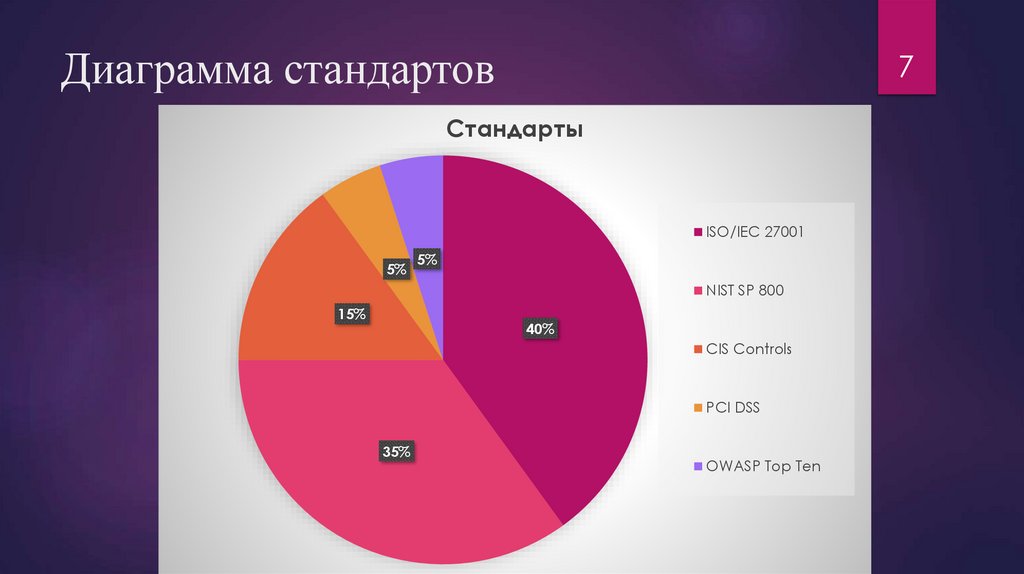

Диаграмма стандартов7

Стандарты

ISO/IEC 27001

5%

5%

NIST SP 800

15%

40%

CIS Controls

PCI DSS

35%

OWASP Top Ten

8.

Стандарты8

Информатика

Информатика