Похожие презентации:

NIST Special Publications 800 Series

1.

Национальный институтстандартов США

NIST Special Publications 800

Series

NIST SP 800-53

Risk Management Guide for Information

Technology Systems

Preliminary Cybersecurity Framework

2.

NIST – National Institute of Standards and Technology –американский национальный институт стандартизации,

аналог отечественного Госстандарта.

В его составе функционирует компетентный и

имеющий серьезный вес в США центр по

компьютерной безопасности CSRC, объединяющий

специалистов федеральных служб, университетов,

крупнейших ИТ-компаний США.

Центр публикует с начала 1990-х годов Стандарты

(FIPS) и более детальные разъяснения/рекомендации

(Special Publications) в области информационной

безопасности.

Рекомендациям (Special Publications), созданным CSRC,

присваивается код 800.

3.

В CSRC созданы три рабочие группы,распределяющие всю деятельность центра по

крупным направлениям:

• управление информационной безопасностью;

• технические вопросы обеспечения

информационной безопасности;

• криптографическая защита информации.

4.

SP 800-60 (2008) Классификация информации и информационных систем потребованиям к безопасности методика классификатор

Методика присвоения и классификатор (рекомендуемые значения) уровней влияния

нарушения конфиденциальности, целостности и доступности в зависимости от вида

(назначения) обрабатываемой информации.

SP 800-118 (2009) Управление паролями

Существующие угрозы при использовании парольной аутентификации, обеспечение

безопасности хранения парольной базы, атаки социальной инженерии.

SP 800-37 (2010) Управление рисками ИБ в федеральных информационных

системах

Детализированная методика управления рисками ИБ, роли и зоны ответственности

участников процесса, описание сопутствующих документов.

SP 800-34 (2010) Планирование обеспечения непрерывности в федеральных

информационных системах

Взаимосвязь различных уровней обеспечения непрерывности, оценка влияния

различных видов инцидентов на сервис, выбор стратегий, разработка и тестирование

планов, основные технологии обеспечения непрерывности функционирования

информационных систем и сервисов

Управление информационной безопасностью

5.

SP 800-61 (2012) Управление инцидентами в области ИБПланирование процесса, создание группы реагирования и регламентов ее

функционирования, обнаружение инцидентов, приоритезация, выбор стратегии

противодействия, снижение ущерба, восстановление систем, обеспечение

взаимодействия исполнителей в процессе реагирования на инцидент.

SP 800-40 (2012) Управление обновлениями безопасности

Вопросы и проблемы процесса управления обновлениями, технологии

поддержания программного обеспечения в актуальном состоянии, метрики

процесса.

SP 800-137 (2011) Мониторинг ИБ в федеральных информационных

системах

Возможные уровни мониторинга безопасности: организация в целом / бизнеспроцессы / ИТ-системы, разработка стратегии мониторинга, определение метрик,

анализ поступающих данных, использование результатов в процессе

совершенствования ИБ организации

Управление информационной безопасностью

6.

7.

NIST Special Publication 800-53 “Security and PrivacyControls for Federal Information Systems and

Organizations”

Abbr

Control family

Адаптированный перевод

AT

Awareness and Training

Осведомлённость и обучение

AU

Audit and Accountability

Аудит и отчётность

CA

Security Assessment and Authorization

Авторизация и оценка безопасности

CM

Configuration Management

Управление конфигурацией

CP

Contingency Planning

Планирование непрерывности бизнеса

IA

Identification and Authentication

Идентификация и аутентификация

IR

Incident Response

Реагирование на инциденты

MA

Maintenance

Обслуживание/техническая поддержка

MP

Media Protection

Защита носителей информации

PE

Physical and Environmental Protection

Защита от бедствий и физическая безопасность

PL

Planning

Планирование

PS

Personnel Security

Безопасность персонала

RA

Risk Assessment

Оценка рисков

SA

System and Services Acquisition

Приобретение систем и сервисов

SC

System and Communications Protection

Защита систем и коммуникаций

SI

System and Information Integrity

Целостность систем и информации

PM

Program Management

Управление программой ИБ

8.

9.

Контроли безопасности согласно NIST Special Publication800-53

1. Common.

Основные контроли, которые могут наследоваться

различными системами и имеют воздействие вне масштабов

отдельно взятой ИС. Система наследует контроль

безопасности в случае, если он осуществляет свою функцию

безопасности в этой ИС, однако был разработан, реализован,

оценен, авторизован вне этой ИС.

2. System-specific

Контроль находится в зоне ответственности владельцев

конкретной ИС.

3. Hybrid

Часть контроля функционирует в качестве общего, а часть в

качестве системного контроля. Например, контроль IR-1

может определять политики реагирования на инциденты в

масштабах всей организации, однако конкретные процедуры

реагирования определяются для отдельных систем.

10.

Контроли NIST 800-53 и ISO 27001Таблица 1. Слева представлены контроли ISO 27001, справа

соответствующие им контроли из NIST 800-53

Таблица 2. Обратное соответствие:

11.

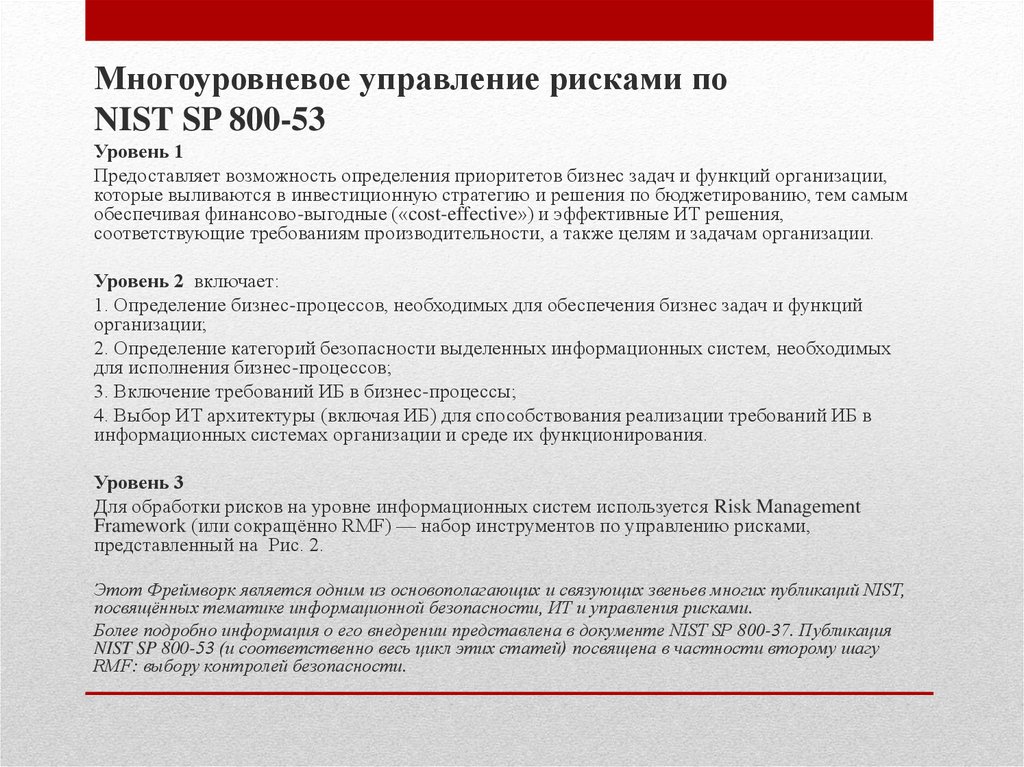

Многоуровневое управление рисками поNIST SP 800-53

В процессе управления рисками рассматриваются три уровня, действующих в

различном масштабе (Рис. 1):

Уровень 1: Организация

Уровень 2: Миссия, Бизнес процессы

Уровень 3: Информационные системы

12.

Многоуровневое управление рисками поNIST SP 800-53

Уровень 1

Предоставляет возможность определения приоритетов бизнес задач и функций организации,

которые выливаются в инвестиционную стратегию и решения по бюджетированию, тем самым

обеспечивая финансово-выгодные («cost-effective») и эффективные ИТ решения,

соответствующие требованиям производительности, а также целям и задачам организации.

Уровень 2 включает:

1. Определение бизнес-процессов, необходимых для обеспечения бизнес задач и функций

организации;

2. Определение категорий безопасности выделенных информационных систем, необходимых

для исполнения бизнес-процессов;

3. Включение требований ИБ в бизнес-процессы;

4. Выбор ИТ архитектуры (включая ИБ) для способствования реализации требований ИБ в

информационных системах организации и среде их функционирования.

Уровень 3

Для обработки рисков на уровне информационных систем используется Risk Management

Framework (или сокращённо RMF) — набор инструментов по управлению рисками,

представленный на Рис. 2.

Этот Фреймворк является одним из основополагающих и связующих звеньев многих публикаций NIST,

посвящённых тематике информационной безопасности, ИТ и управления рисками.

Более подробно информация о его внедрении представлена в документе NIST SP 800-37. Публикация

NIST SP 800-53 (и соответственно весь цикл этих статей) посвящена в частности второму шагу

RMF: выбору контролей безопасности.

13.

Рисунок 2. Risk Management Framework14.

RISK MANAGEMENT FRAMEWORKШаг 1. Категорирование ИС основываясь на FIPS Publication 199

«оценка угроз»;

Шаг 2. Выбор набора исходных контролей безопасности,

основываясь на результатах категорирования ИС, и применение

руководства по «подгонке» («tailoring») *адаптация*;

Шаг 3. Внедрение контролей безопасности, документирование

процессов проектирования, разработки и реализации контролей;

Шаг 4. Оценка контролей безопасности для определения того, в

какой степени контроли корректно внедрены, работают как

положено, и предоставляют необходимый результат в смысле

достижения требований ИБ, предъявляемых к ИС.

Шаг 5. Авторизация эксплуатации ИС, основывающаяся на рисках,

возникающих для организации, отдельных лиц и т.д. в результате

функционирования и использования ИС, и решении о принятии

этих рисков;

Шаг 6. Мониторинг контролей безопасности в ИС и среде

функционирования на постоянной основе для определения

эффективности контролей, необходимости изменений ИС и среды

функционирования и соответствия требованиям законодательства.

15.

Определение критичности ИС по NISTМетодика FIPS Publication 199 «Standards for Security

Categorization of Federal Information and Information

Systems»

В процессе подготовки к выбору подходящего базового

набора контролей безопасности для ИС организации и

их среды функционирования прежде всего необходимо

произвести определение критичности информации,

которая будет обрабатываться, храниться или

передаваться этими ИС.

Этот процесс в документах NIST называется

категоризацией ИС и описан в документе FIPS

Publication 199 «Standards for Security Categorization of

Federal Information and Information Systems».

16.

Методика FIPS Publication 199 «Standards for SecurityCategorization of Federal Information and Information

Systems»

В основе категоризации лежит оценка возможного

негативного воздействия на ИС. Результаты этого процесса

позволяют отобрать необходимые контроли безопасности для

адекватной защиты ИС, выбрав соответствующий базовый

набор мер.

Выделяются три уровня потенциального воздействия утраты

объекта безопасности на организацию и отдельные лица:

низкий, средний и высокий.

Потенциальное воздействие является

низким/средний/высоким, если –

утрата конфиденциальности, целостности, доступности

может привести к

ограниченному/значительному/критичному негативному

влиянию на деятельность организации, её активы и

отдельные лица.

17.

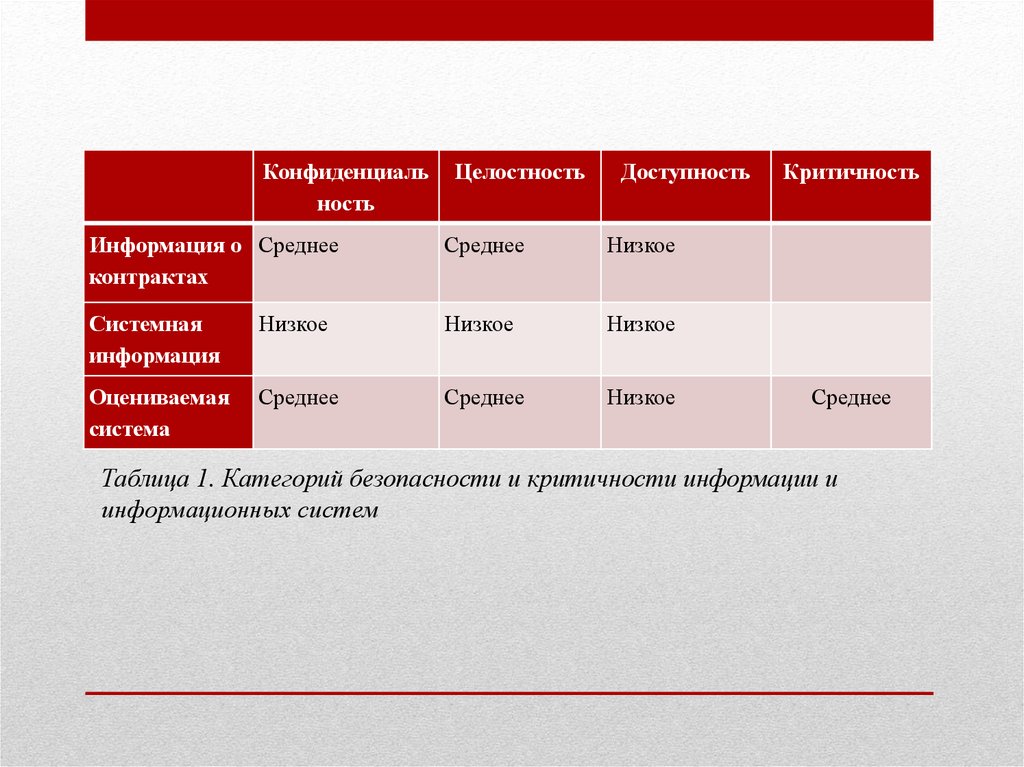

Конфиденциальность

Целостность

Доступность

Информация о Среднее

контрактах

Среднее

Низкое

Системная

информация

Низкое

Низкое

Низкое

Оцениваемая

система

Среднее

Среднее

Низкое

Критичность

Среднее

Таблица 1. Категорий безопасности и критичности информации и

информационных систем

18.

NIST SP 800-30 standard for technical risk assessmentNIST SP 800-30 Стандарт для оценки рисков ИТ-инфраструктуры

Чтобы определить вероятность будущего неблагоприятного события, угрозы для ИТсистемы должны быть связаны с потенциальными уязвимостями и элементами управления

для ИТ-системы ( ИТ-риск менеджмент).

Воздействие соотносится с величиной вреда, который может быть вызван угрозой

применения уязвимости.

Уровень воздействия определяется потенциальными последствиями на ключевые бизнеспроцессы и создает относительную ценность для затронутых ИТ-активов и ресурсов

(например, чувствительность критичности компонентов и данных ИТ-системы).

Оценка риска по методологии включает в себя девять основных этапов:

Шаг 1 Характеристика системы

Шаг 2 Идентификация угроз

Шаг 3 Идентификация уязвимостей

Шаг 4 Контрольный анализ

Шаг 5 Определение правдоподобия

Шаг 6 Анализ воздействия

Шаг 7 Определение риска

Шаг 8 Контрольные рекомендации

Шаг 9 Документация результатов

19.

20.

21.

22.

23.

Preliminary Cybersecurity FrameworkДанный документ посвящен вопросам

совершенствования информационной безопасности

критической инфраструктуры и ресурсов.

Главная идея представленного фреймворка заключается

в предоставлении организациям, ответственным за

критические ресурсы, единого подхода для управления

рисками ИБ, основывающегося на приоритизации,

гибкости, воспроизводимости, производительности и

экономической эффективности разрабатываемых

решений.

Критическая инфраструктура определяется как система

или активы, физические или виртуальные, которые

могут оказывать существенное влияние на

безопасность, национальную экономику, жизнь и

здоровье людей или сочетание этих факторов.

24.

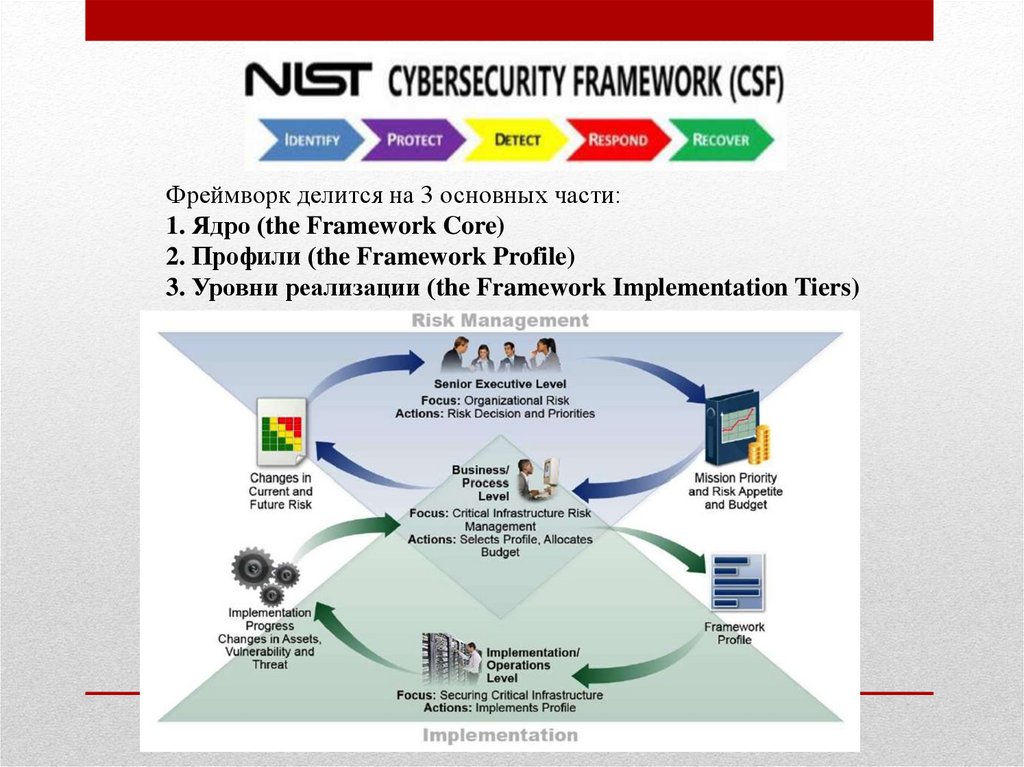

Фреймворк делится на 3 основных части:1. Ядро (the Framework Core)

Ядро представляет собой набор действий или так называемых функций

(functions), категорий (categories) и подкатегорий (subcategories) и

информативных ссылок по ИБ (informative references), общих для некоторого

набора критических ресурсов. Схематически ядро представлено в виде

таблицы:

Идентификация

Защита

Обнаружение

Реагирование

Восстановление

25.

Фреймворк делится на 3 основных части:1. Ядро (the Framework Core)

Категории (categories) являются подразделами функций, например,

управление активами, контроль доступа, обнаружение вторжений.

Подкатегории (subcategories) представляют собой дальнейшее деление

Категорий, но не являются исчерпывающим набором активностей данной

Категории. Например: «физические активы организации подвергаются

инвентаризации», «сбор оповещений со всех систем ИБ производится

централизованно в единой системе».

Информативные ссылки (informative references) указывают на конкретные

разделы руководств, практик и стандартов, иллюстрирующие методы

выполнения конкретных работ по управлению рисками ИБ. Приводятся

ссылки на контроли безопасности из NIST SP 800-53 или ISO/IEC 27001:2013.

26.

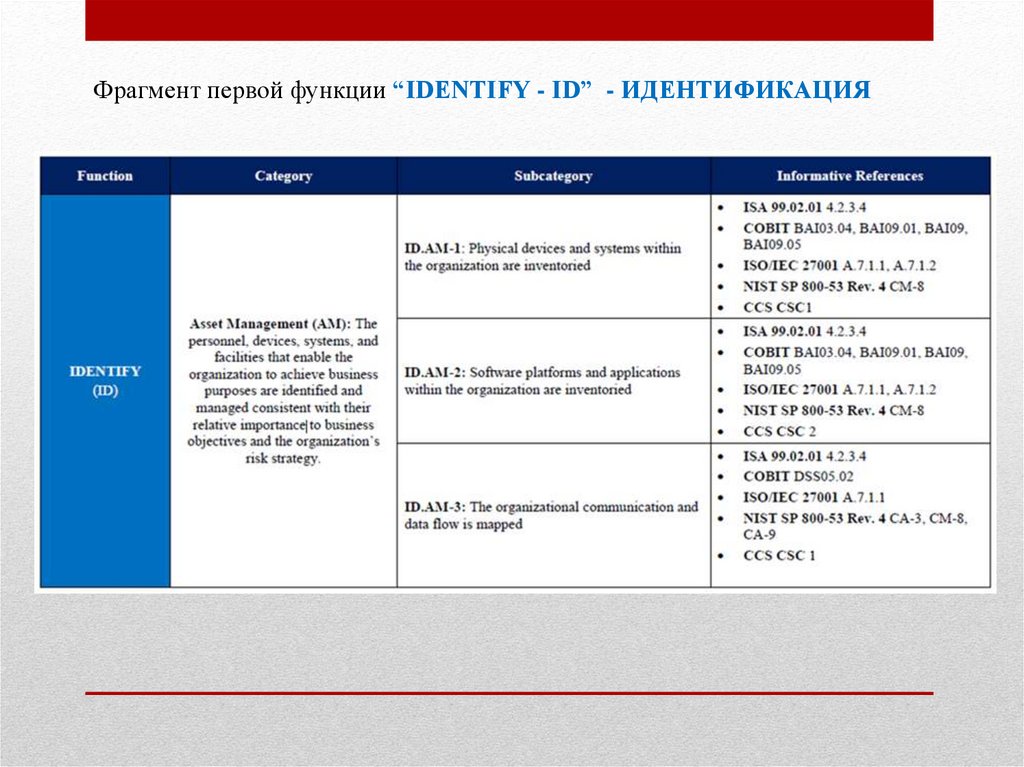

Фрагмент первой функции “IDENTIFY - ID” - ИДЕНТИФИКАЦИЯ27.

Фрагмент первой функции“IDENTIFY - ID” - ИДЕНТИФИКАЦИЯ

Категория (category), рассматриваемая в данном примере,

представляет собой процедуру управления активами (Asset

Management - AM): персонал, устройства, системы и

поддерживающая инфраструктура - являются примерами активов,

с помощью которых компания достигает свои бизнес-цели и их

необходимо оценивать в соответствие со значимостью и рискстратегией.

Подкатегория (subcategory) представлена следующей структурой:

ID.AM-1: Физические устройства и системы

ID.AM-2: Программное обеспечение и платформы

ID.AM-3: Организационная коммуникация и упорядоченные

потоки данных

ID.AM-4: Внешние ИС и каталоги

ID.AM-5: Ресурсы, приоритезированные на основе показателей

критичности и бизнес-ценности ПО, аппаратуры, информации и

устройств.

ID.AM-6: Человеческие ресурсы, персонал и распределение

ответственности.

28.

Фрагмент второй функции “PROTECT-PR“ - ЗАЩИТАAccess Control (AC) – Управление доступом:

PR.AC-1: Элементы и сущности управляются для авторизованных

устройств и пользователей.

PR.AC-2: Физический доступ к устройствам контролируется и

является безопасным.

PR.AC-3: Удаленный доступ является контролируемым.

PR.AC-4: Разрешения на доступ осуществляется в соответствие с

политикой безопасности.

PR.AC-5: Сетевая целостность защищается.

Пример для элемента «PR.AC-1 Элементы и сущности управляются

для авторизованных устройств и пользователей» представлен в

таблице ниже.

29.

Фрагмент второй функции “PROTECT-PR“ - ЗАЩИТАAwareness and Training (AT) – Осведомленность и обучение

Категории Awareness and Training (AT) – «Осведомленность и

обучение» пользователей соответствует требование международного

стандарта ISO/IEC 27 001, приложение А.8.2.2. «Осведомленность,

обучение и переподготовка в области информационной безопасности»,

а так же контроля по документу NIST SP 800-53 NIST Special

Publication 800-53 “Security and Privacy Controls for Federal Information

Systems and Organizations” AT-3.

Категория Awareness and Training (AT) – «Осведомленность и

обучение» содержит 5 подкатегорий, связанных с управлением

персоналом, разграничением зон ответственности и назначением ролей

пользователей.

30.

Фрагмент второй функции “PROTECT-PR“ - ЗАЩИТАData Security (DS) – Безопасность данных

Данная категория представлена процедурами управления информацией и записями для реализации

конфиденциальности, целостности и доступности такой информации. Подкатегории представлены девятью

элементами:

PR.DS-1: Защита данных в состоянии покоя.

Категории соответствует требование международного стандарта ISO/IEC 27 001, приложение А.15.1.3 Защита

учетных записей организации и А.15.1.4 Защита данных и конфиденциальность персональной информации.

PR.DS-2: Защита данных в процессе перемещения.

Категории соответствует требование международного стандарта ISO/IEC 27 001, приложение А.10.8.3 Защита

физических носителей при транспортировке.

PR.DS-3: Безопасность активов в момент утилизации, трансформации или модификации, перемещении.

Категории соответствует требование международного стандарта ISO/IEC 27 001, приложение А.9.2.7 Вынос

имущества с территории организации и А.10.7.2 Утилизация носителей.

PR.DS-4: Соответствующая способность гарантировать доступность активов и информации.

Категории соответствует требование международного стандарта ISO/IEC 27 001, приложение А.10.3.1 Управление

производительностью (Необходимо осуществлять прогнозирование, мониторинг и корректировку потребляемой

мощности системы для обеспечения требуемого уровня ее производительности).

PR.DS-5: Защита от утечки данных.

PR.DS-6: Защита интеллектуальной собственности.

PR.DS-7: Уничтожение незначимых (ненужных) активов.

PR.DS-8: В процессе системной разработки используется отдельная среда для тестирования.

Категории соответствует требование международного стандарта ISO/IEC 27 001, приложение А.10.1.4

Разграничение средств разработки, тестирования и эксплуатации (Средства разработки, тестирования и

эксплуатации должны быть разграничены в целях снижения риска несанкционированного доступа или изменения

операционной системы).

PR.DS-9: Защита сохранности и конфиденциальности личных и персональных данных.

31.

Фрагмент второй функции “PROTECT-PR“ - ЗАЩИТАInformation Protection Process and Procedures (IP) – Процедуры и процессы

защиты информации:

Maintenance (MA) – Поддержание работоспособности:

32.

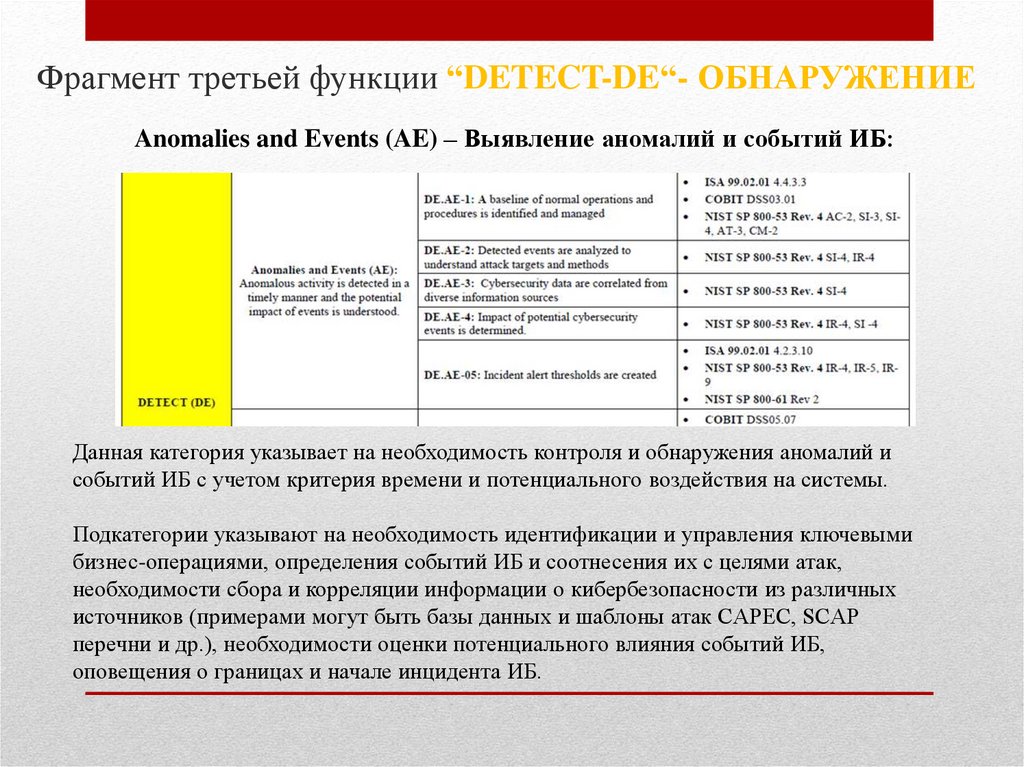

Фрагмент третьей функции “DETECT-DE“- ОБНАРУЖЕНИЕAnomalies and Events (AE) – Выявление аномалий и событий ИБ:

Данная категория указывает на необходимость контроля и обнаружения аномалий и

событий ИБ с учетом критерия времени и потенциального воздействия на системы.

Подкатегории указывают на необходимость идентификации и управления ключевыми

бизнес-операциями, определения событий ИБ и соотнесения их с целями атак,

необходимости сбора и корреляции информации о кибербезопасности из различных

источников (примерами могут быть базы данных и шаблоны атак CAPEC, SCAP

перечни и др.), необходимости оценки потенциального влияния событий ИБ,

оповещения о границах и начале инцидента ИБ.

33.

Фрагмент третьей функции “DETECT-DE“- ОБНАРУЖЕНИЕSecurity Continuous Monitoring (CM) – Непрерывный мониторинг безопасности

Категория «Непрерывный мониторинг безопасности» представлен восьмью подкатегориями,

описывающими меры по мониторингу ИБ для информационных систем и активов для

определения событий кибербезопасности и верификации эффективности защитных мер.

Речь идет о мониторинге сетей (подкатегория DE.CM-1), физического окружения

(подкатегория DE.CM-2), активности пользователей (например, на основе систем UBA –

User Behaviour Analytics), а так же обнаружения и отслеживания вредоносной активности. К

данной категории так же относятся меры по обнаружению неавторизованного мобильного

кода, мониторингу провайдеров внешних сервисов, мониторингу неавторизованных

ресурсов и анализу уязвимостей.

34.

Фрагмент третьей функции “DETECT-DE“- ОБНАРУЖЕНИЕDetection Process (DP) – Процедура обнаружения

35.

Фрагмент четвертой функции “RESPOND - RS“ - РЕАГИРОВАНИЕResponse Planning (RP.PL) – Планирование процедуры реагирования

Communications (CO) – Коммуникации

Analysis (AN) – Анализ

Mitigation (MI) – Уменьшение (смягчение)

Improvements (IM) – Улучшение

36.

Пятая функция “RECOVER - RC“ - ВОССТАНОВЛЕНИЕRecovery Planning (RP) – Планы восстановления

Improvements (IM) – Улучшения

Communications (CO) – Коммуникации

Процедуры восстановления систем после инцидентов ИБ обычно включают планы восстановления, сроки и

стратегии.

В состав процедуры восстановления может входить восстановление системы с образа, восстановление данных с

резервной копии, тестирование системы, выполнение правильных настроек.

Категория подразумевает заранее проработанные процедуры по различным вопросам в области компьютерной

безопасности, в частности, процедурам обеспечения непрерывности, процедурам восстановления после аварий,

процедурам резервного копирования данных. В некоторых случаях команда реагирования на инциденты (incident

response team) или ситуационный центр SOC (security operation center) должна быть готова к работе с широким

спектром возможных инцидентов.

37.

38.

Фреймворк делится на 3 основных части:1. Ядро (the Framework Core)

2. Профили (the Framework Profile)

3. Уровни реализации (the Framework Implementation Tiers)

Право

Право