Похожие презентации:

Методы обнаружения Honeypot

1.

ИГУ3 поток

2.

2. Конфиденциальное обнаружение Honeypot.3. Безопасный анализ сети на Honeypot которые могли быть оставлены злоумыш

3.

Цель - создание программного комплекса для обнаружения Honeypot систем.Установка honeypot

Создание архитектуры

Создание интерфейса

Тестирование

Реализация продукта

4.

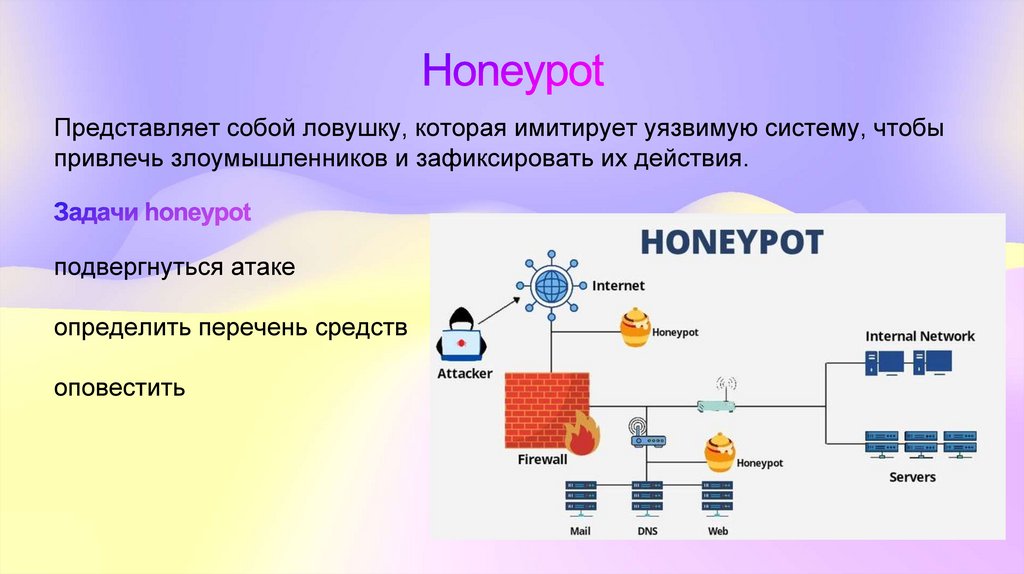

Представляет собой ловушку, которая имитирует уязвимую систему, чтобыпривлечь злоумышленников и зафиксировать их действия.

подвергнуться атаке

определить перечень средств

оповестить

5.

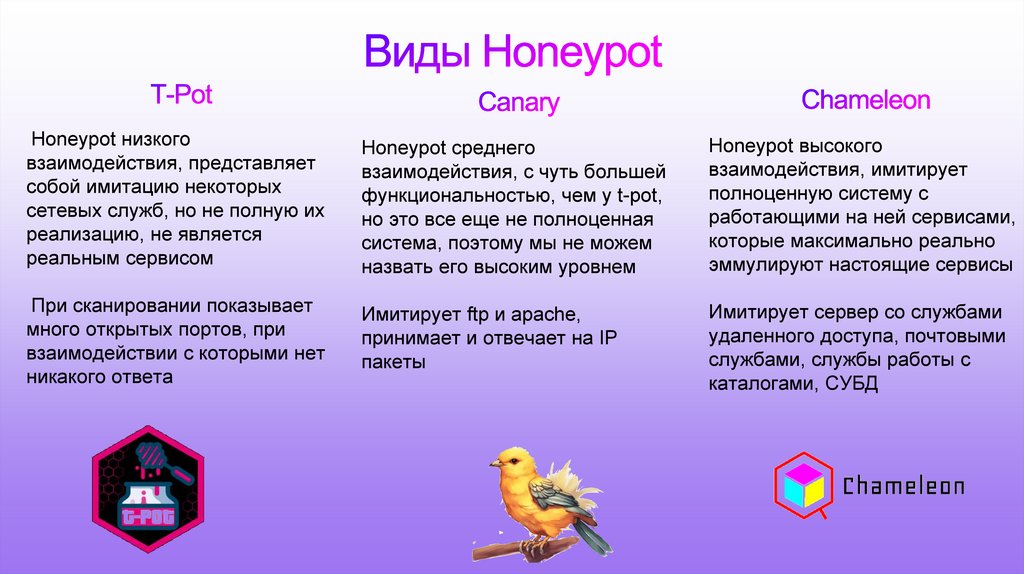

Honeypot низкоговзаимодействия, представляет

собой имитацию некоторых

сетевых служб, но не полную их

реализацию, не является

реальным сервисом

Honeypot среднего

взаимодействия, с чуть большей

функциональностью, чем у t-pot,

но это все еще не полноценная

система, поэтому мы не можем

назвать его высоким уровнем

Honeypot высокого

взаимодействия, имитирует

полноценную систему с

работающими на ней сервисами,

которые максимально реально

эммулируют настоящие сервисы

При сканировании показывает

много открытых портов, при

взаимодействии с которыми нет

никакого ответа

Имитирует ftp и apache,

принимает и отвечает на IP

пакеты

Имитирует сервер со службами

удаленного доступа, почтовыми

службами, службы работы с

каталогами, СУБД

6.

Наша программа работает как хакер, пытается обнаружить приманкикоторые есть в нашей системе для того чтобы обойти их и не быть

замеченным. Программа создана для сотрудников информационной

безопасности, и позволяет протестировать насколько хорошо наши

Honeypot скрыты в сети.

7.

• Программа дляобнаружения Honeypot

• Указывает на

признаки по которым

обнаружила

8.

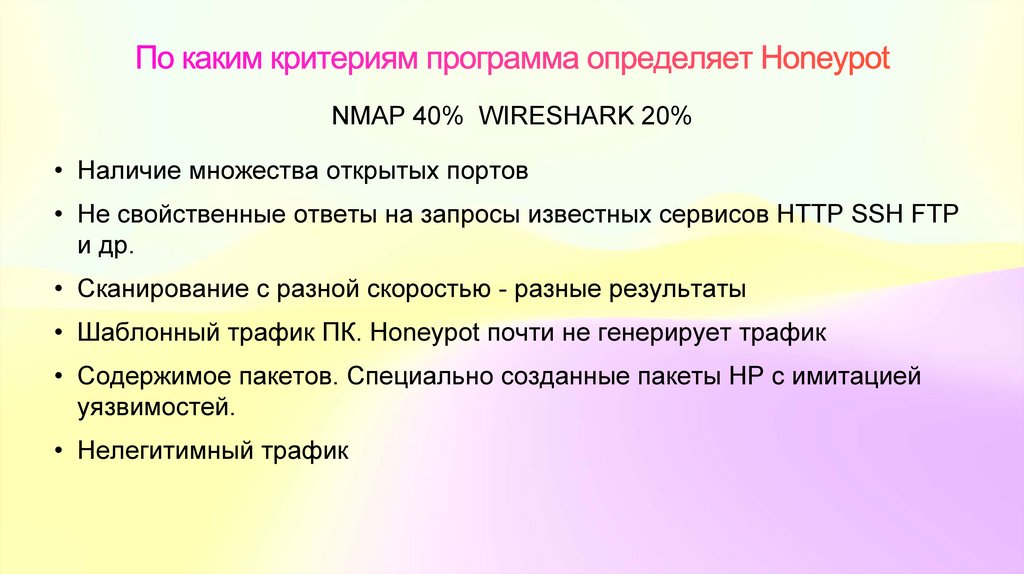

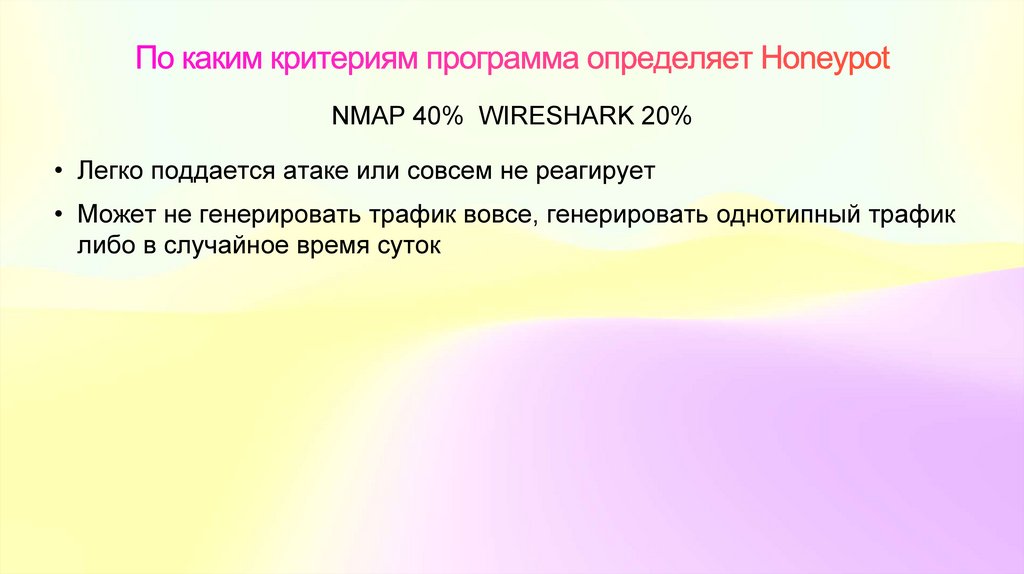

NMAP 40% WIRESHARK 20%• Наличие множества открытых портов

• Не свойственные ответы на запросы известных сервисов HTTP SSH FTP

и др.

• Cканирование с разной скоростью - разные результаты

• Шаблонный трафик ПК. Honeypot почти не генерирует трафик

• Содержимое пакетов. Специально созданные пакеты HP c имитацией

уязвимостей.

• Нелегитимный трафик

9.

NMAP 40% WIRESHARK 20%• Легко поддается атаке или совсем не реагирует

• Может не генерировать трафик вовсе, генерировать однотипный трафик

либо в случайное время суток

10.

• VPN (virtual private network)• Tor - скрывает IP-адрес и местоположение от потенциальных

наблюдателей

• Whonix (рабочая станция + шлюз через систему tor)

11.

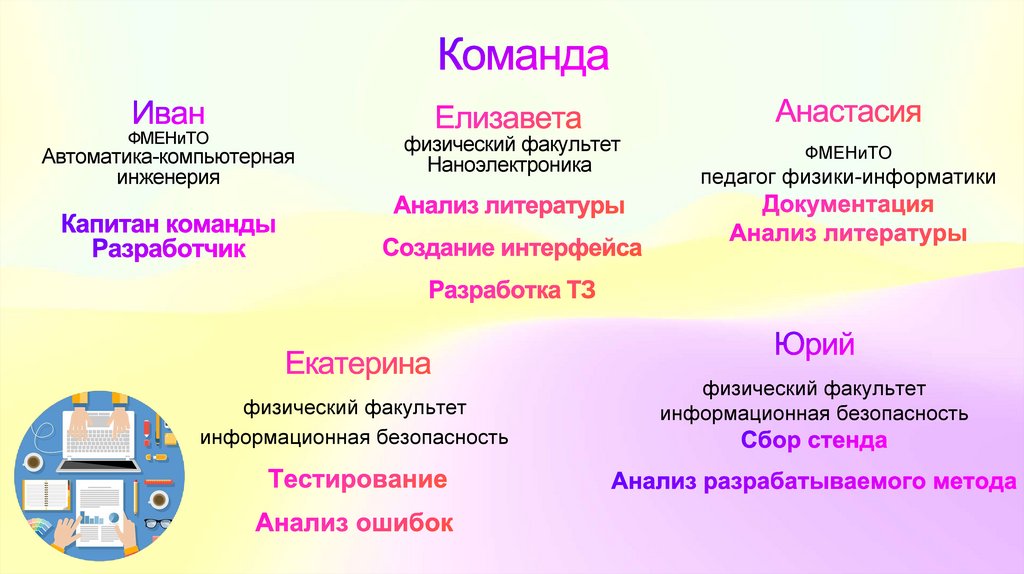

ФМЕНиТОАвтоматика-компьютерная

инженерия

физический факультет

Наноэлектроника

физический факультет

информационная безопасность

ФМЕНиТО

педагог физики-информатики

физический факультет

информационная безопасность

12.

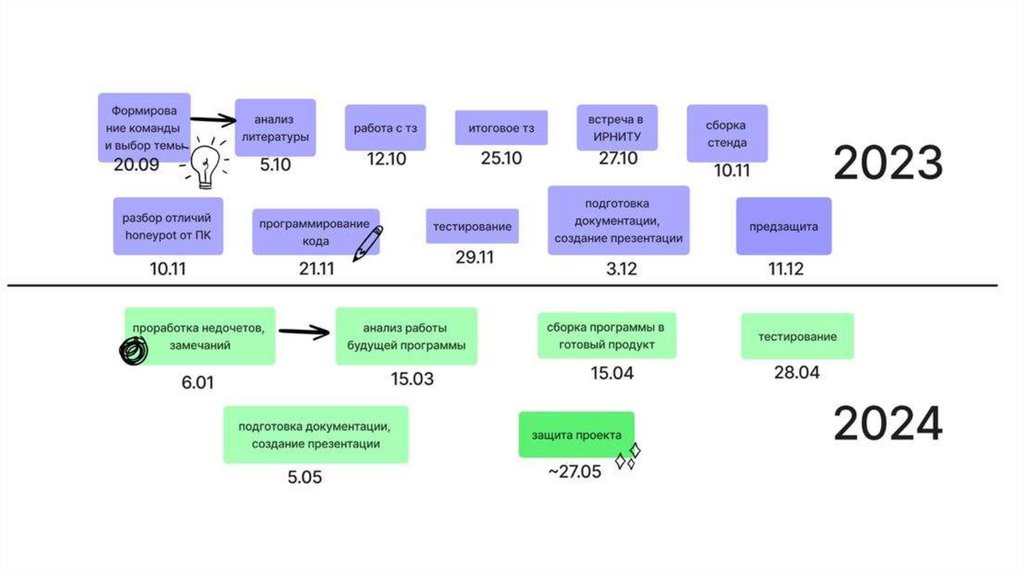

13.

• Определение цели проекта, что мы хотим получить• Написание скрипта на python

• Настройка сети

• Развертывание honeypot сильного взаимодействия

Информатика

Информатика