Похожие презентации:

Б-Безопасность ACL, NAT, VPN

1. Б-Безопасность

ACL, NAT, VPN2. Задача: Соединить два удаленных офиса

ФизическийEthernet

канал

– витая пара

WiFi

xDSL

Радио-Релейные

Оптоволокно

Линии

3. Задача: Соединить два удаленных офиса

АрендаПрямой

L2VPN

L3VPN

канала у провайдера

кабель

4. Задача: Соединить два удаленных офиса

Туннельчерез публичную сеть

GRE

IPSec

GRE

over IPSec

VTI

DMVN

5. VPN

VPN - Virtual Private Network - виртуальная частная сетьТехнология,

позволяющая обеспечить одно или несколько

сетевых соединений поверх другой сети.

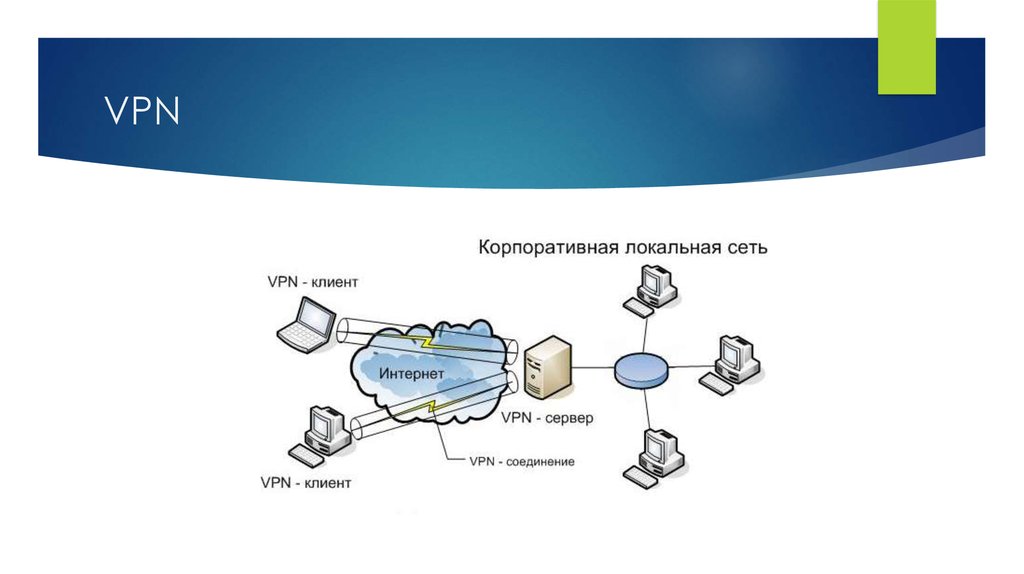

6. VPN

7. Преимущества VPN

МасштабируемостьСокращение

Безопасность

затрат

8. Типы VPN

Site-to-siteИспользуется

для соединения между собой

нескольких офисов

Remote access

Используется

сотрудников

для подключения удаленных

9. Свойства VPN-подключений

ИнкапсуляцияПодлинность

Шифрование

данных

10. Туннелирование

Туннелирование— процесс, в ходе которогосоздается защищенное логическое соединение

между двумя конечными точками посредством

инкапсуляции различных протоколов.

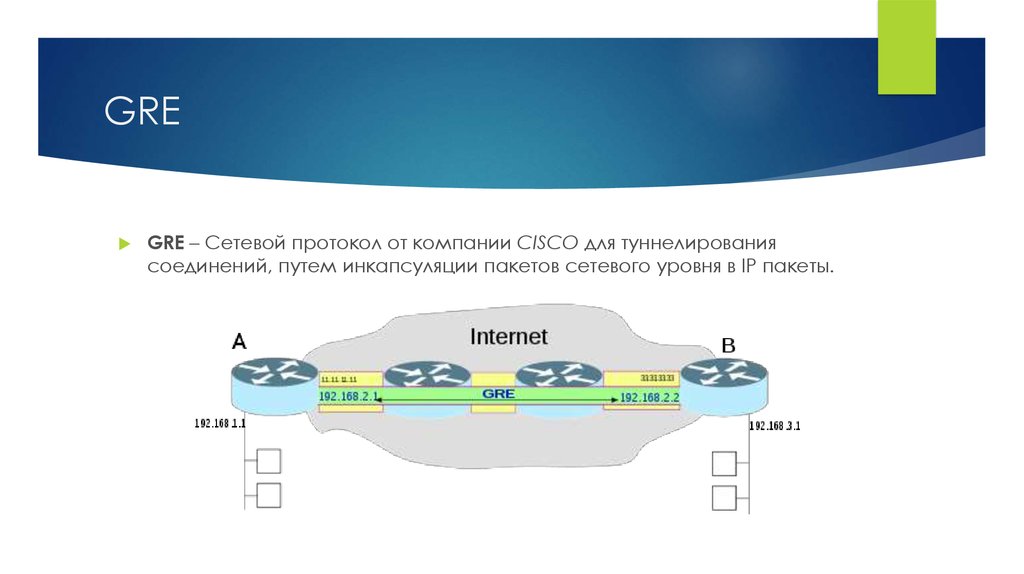

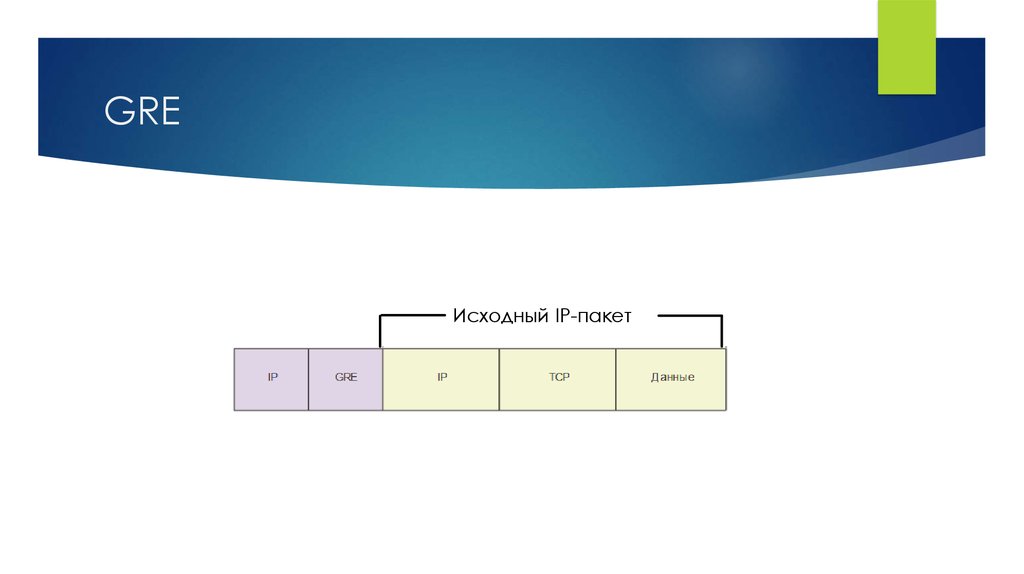

11. GRE

GRE – Сетевой протокол от компании CISCO для туннелированиясоединений, путем инкапсуляции пакетов сетевого уровня в IP пакеты.

12. GRE

Исходный IP-пакет13. IPSec

IPsec (сокращение от IP Security)набор

протоколов для обеспечения защиты данных,

передаваемых по межсетевому протоколу IP

14. Функции IPSec

ШифрованиеЦелостность

данных

Аутентификация

Защита от повторов

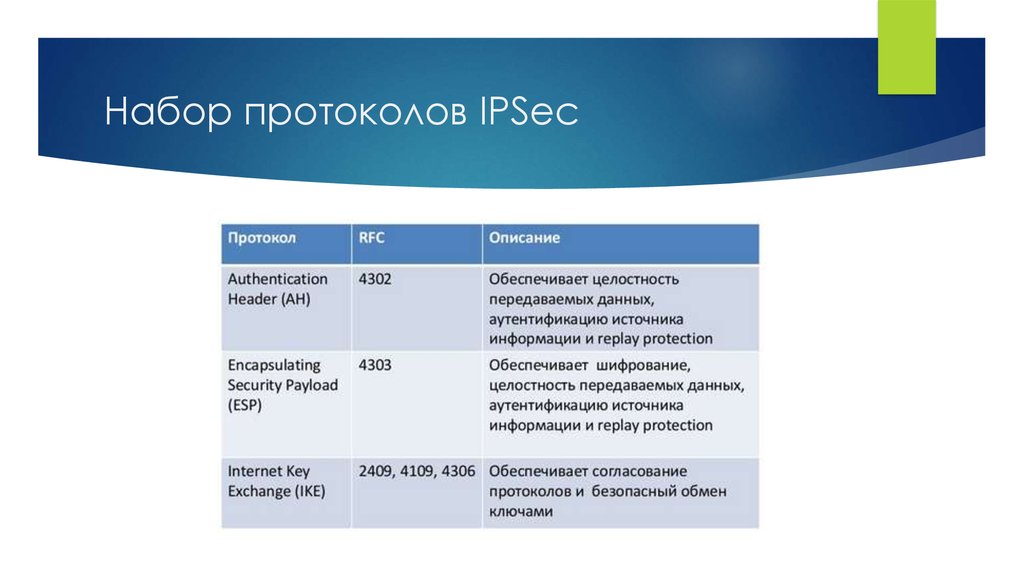

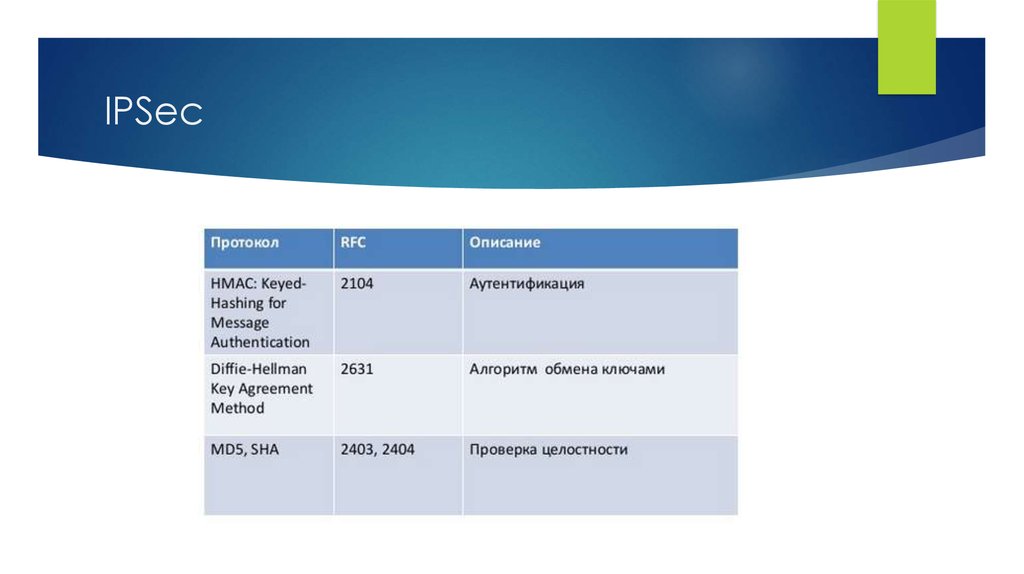

15. Набор протоколов IPSec

16. IPSec

17. Транспортный режим

Обеспечивается аутентификация или шифрованиеполя данных IP-пакета

Информация сетевого уровня известна (отправитель

и адресат)

Host-to-host взаимодействие

18. Туннельный режим

Обеспечивается аутентификация или шифрованиевсего IP-пакета

Классический VPN

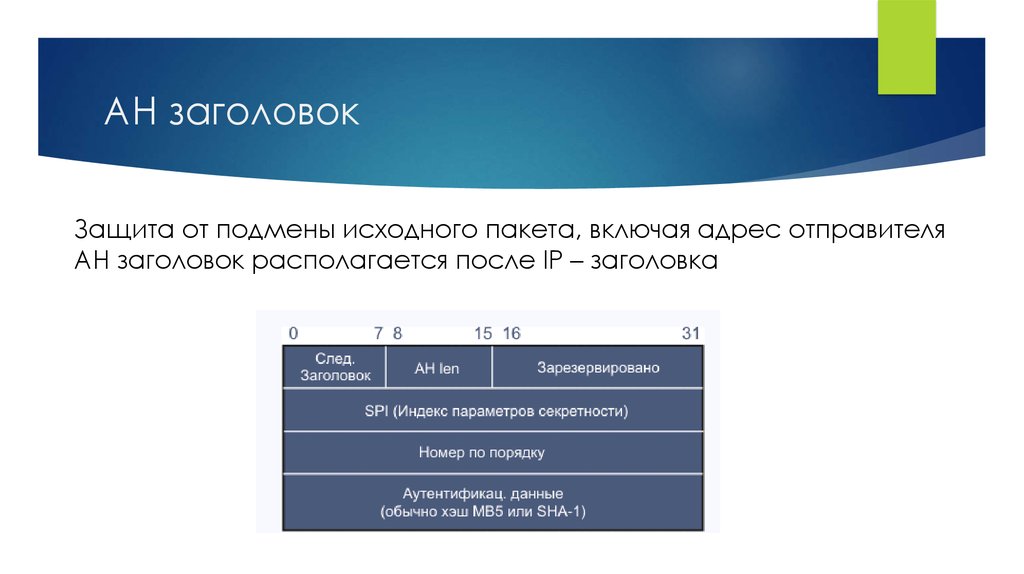

19. AH заголовок

Защита от подмены исходного пакета, включая адрес отправителяAH заголовок располагается после IP – заголовка

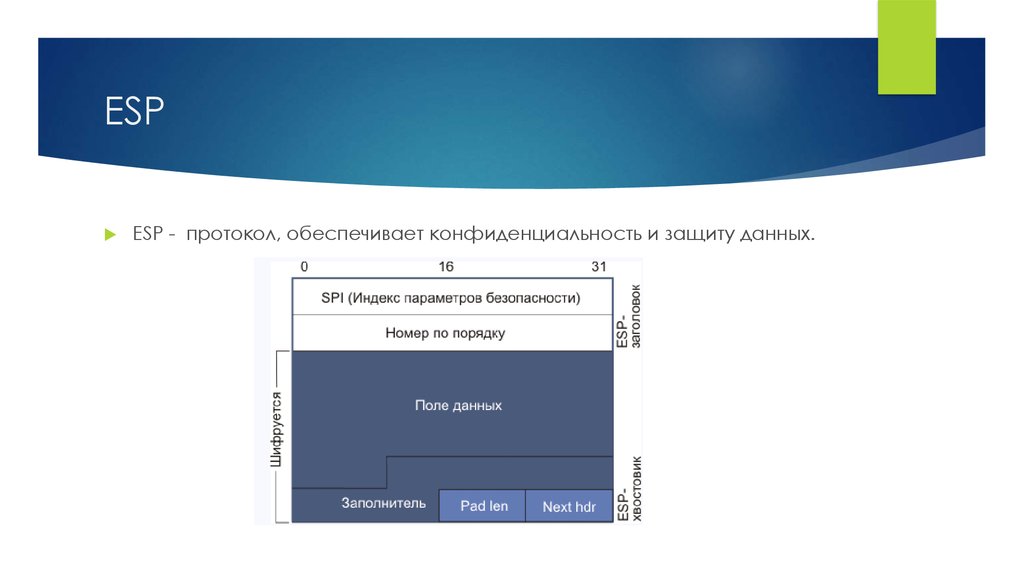

20. ESP

ESP - протокол, обеспечивает конфиденциальность и защиту данных.21. Access control lists

Являются универсальным селектором трафикаМогут использоваться в том числе и для ограничения доступа

22. Виды ACL

Потипу фильтрации

Standard

Могут

фильтровать только по условию исходящего IP

Extended

Могут

фильтровать по IP адресам и портам источника

и назначения

23. Виды ACL

Поименованию

Нумерованные

В

качестве идентификатора используют номер

Каждая

запись задается в режиме глобальной конфигурации

Именованные

В

качестве идентификатора используется имя

Каждая

запись задается внутри ACL

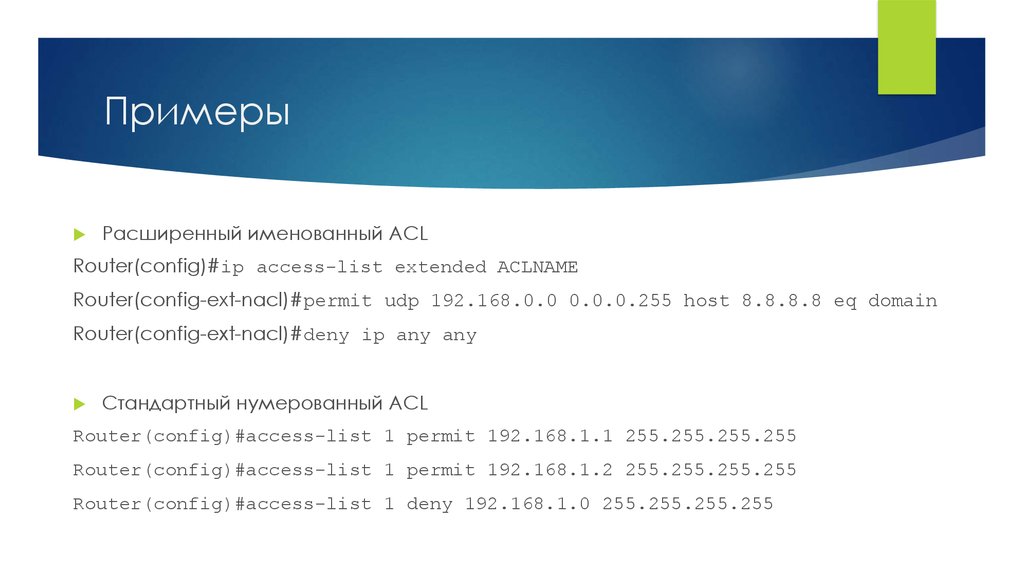

24. Примеры

Расширенный именованный ACLRouter(config)#ip access-list extended ACLNAME

Router(config-ext-nacl)#permit udp 192.168.0.0 0.0.0.255 host 8.8.8.8 eq domain

Router(config-ext-nacl)#deny ip any any

Стандартный нумерованный ACL

Router(config)#access-list 1 permit 192.168.1.1 255.255.255.255

Router(config)#access-list 1 permit 192.168.1.2 255.255.255.255

Router(config)#access-list 1 deny 192.168.1.0 255.255.255.255

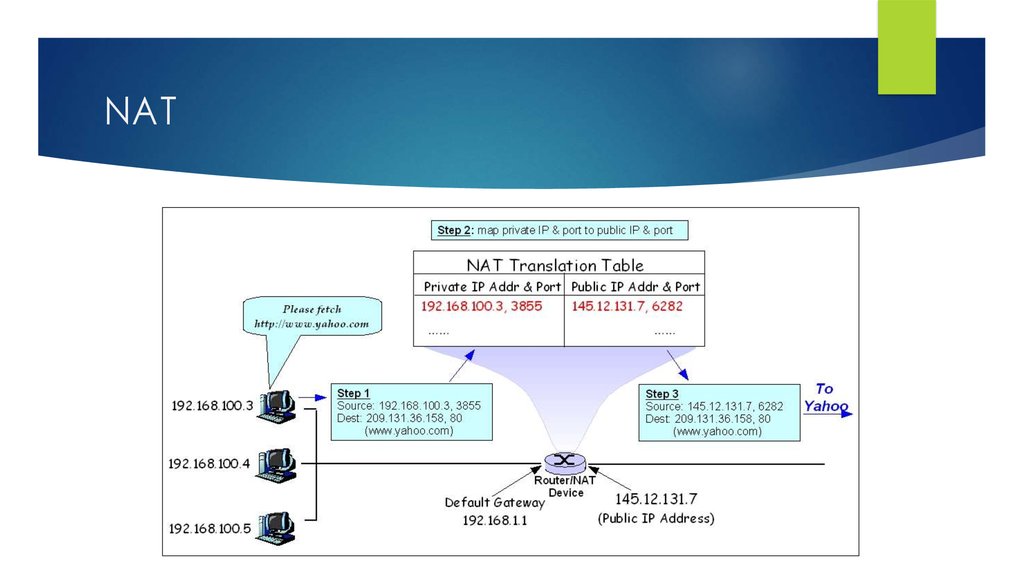

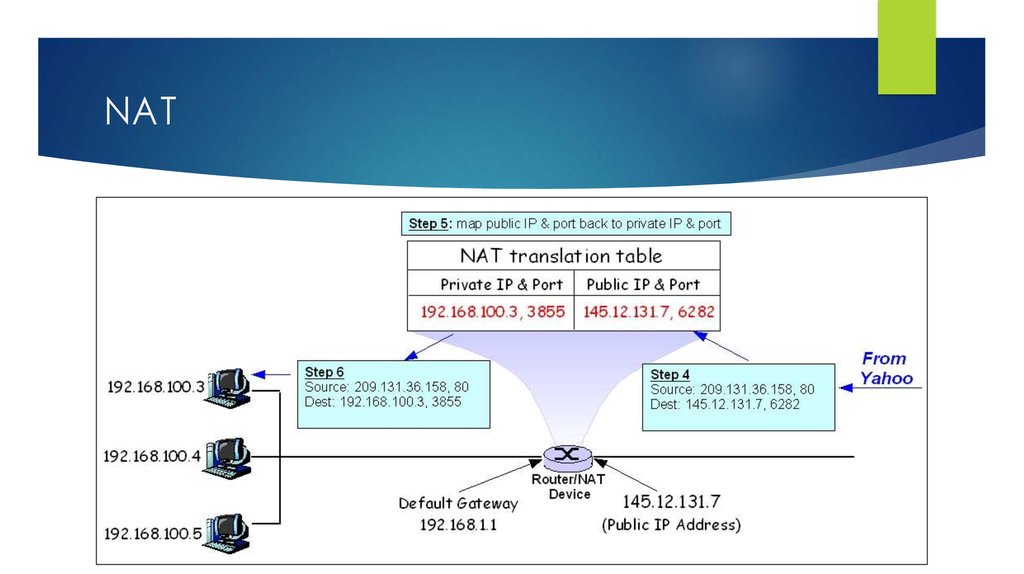

25. NAT

26. NAT

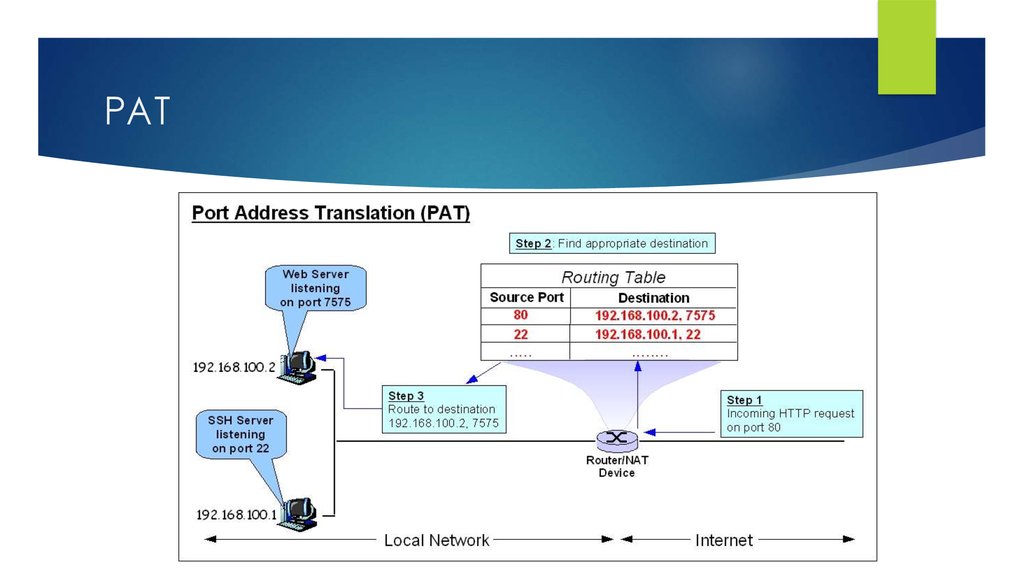

27. PAT

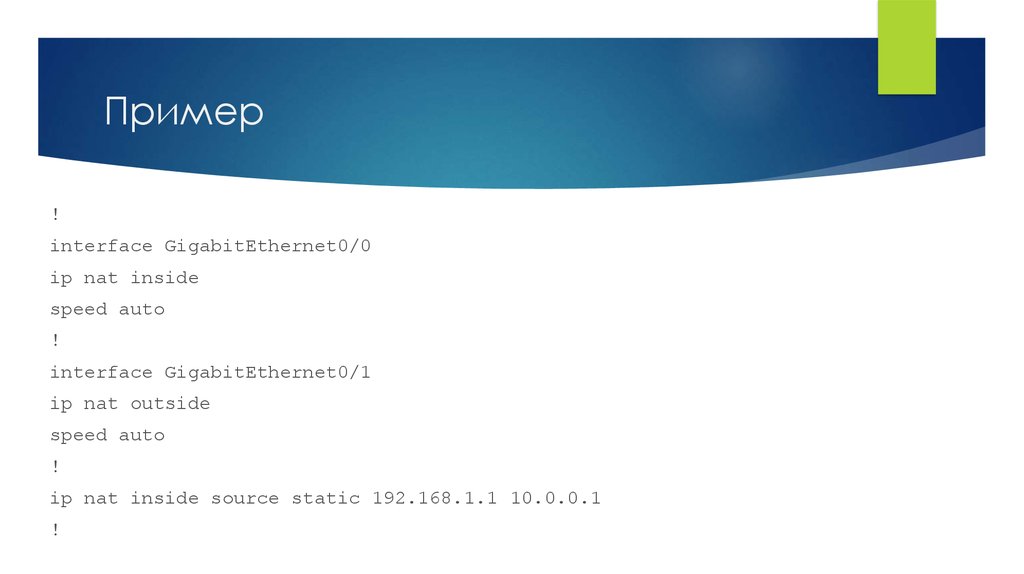

28. Пример

!interface GigabitEthernet0/0

ip nat inside

speed auto

!

interface GigabitEthernet0/1

ip nat outside

speed auto

!

ip nat inside source static 192.168.1.1 10.0.0.1

!

Интернет

Интернет