Похожие презентации:

Безопасность, диагностика и восстановление ОС после отказов

1. Безопасность, диагностика и восстановление ОС после отказов

1. Понятие безопасности. Требования побезопасности.

2. Аутентификация пользователей, права

доступа, пароли

3. Предотвращение сбоев и отказов.

Резервное копирование

4. Подготовка загрузочных дискет и диска

аварийного восстановления и их

использование.

5. Безопасный режим загрузки.

Восстановление конфигурации (Last Known

Good).

2. 1. Понятие безопасности. Требования по безопасности

Информационная безопасность — это процессобеспечения конфиденциальности, целостности

и доступности информации.

Конфиденциальность. Обеспечение доступа к

информации только авторизованным

пользователям. Так же необходимость

предотвращения утечки (разглашения) какойлибо информации.

3.

Целостность. Состояние информации, прикотором отсутствует любое ее изменение, либо

изменение осуществляется только

преднамеренно субъектами, имеющими на него

право. Это условие того, что данные не были

изменены при выполнении любой операции

над ними.

Доступность. Состояние информации, при

котором субъекты, имеющие право доступа,

могут реализовывать их беспрепятственно.

4.

Для обеспечения безопасности распределенныхсистем Международная организация

стандартов ISO разработала дополнение к

базовой эталонной модели взаимодействия

открытых систем и выпустила в 1988 году

стандарт ISO 7498-2 Security Architecture

(Архитектура безопасности).

Архитектура безопасности охватывает общее

описание средств защиты данных и методов,

связанных с их работой.

5.

Защита предусматривает:идентификацию абонентов;

предотвращение чтения сообщений любыми

лицами;

защиту трафика от его анализа посторонними;

обнаружение искажений блоков данных;

обнаружение изменений потоков сообщений;

управление методами кодирования

информации (криптографии).

6. 2. Аутентификация пользователей, права доступа, пароли

Основные механизмы безопасности подсистемызащиты операционной системы:

Идентификации и аутентификации.

Разграничения доступа.

Аудит.

Управления политикой безопасности.

Криптографическая защита.

7. Методы аутентификации в ОС

Идентификация субъекта доступа заключаетсяв том, что он сообщает операционной системе

идентифицирующую информацию о себе (имя

пользователя, учетный номер и т.д.) и таким

образом идентифицирует себя.

Аутентификация субъекта доступа заключается

в том, что он предоставляет операционной

системе помимо идентифицирующей

информации еще и аутентифицирующую

информацию, подтверждающую, что он

действительно является тем субъектом

доступа, к которому относится

идентифицирующая информация.

8.

Виды аутентификации:аутентификация с помощью пароля;

аутентификация с помощью внешних

носителей ключевой информации;

аутентификация с помощью

биометрических характеристик

пользователей.

9.

Объектом доступа называют любой элементоперационной системы, доступ к которому

пользователей и других субъектов доступа

может быть произвольно ограничен.

Методом доступа к объекту называется

операция, определенная для некоторого

объекта.

Разграничением доступа субъектов к объектам

является совокупность правил, определяющая

для каждой тройки субъект-объект-метод,

разрешен ли доступ данного субъекта к

данному объекту по данному методу.

10.

Модели разграничения доступа:Избирательное разграничение доступа.

Для любого объекта операционной системы

существует владелец.

Владелец объекта может произвольно

ограничивать доступ других субъектов к

данному объекту.

Для каждой тройки субъект-объект-метод

возможность доступа определена

однозначно.

11.

Изолированная программная среда.Для любого объекта операционной системы

существует владелец.

Владелец объекта может произвольно

ограничивать доступ других субъектов к данному

объекту.

Для каждой четверки субъект-объект-методпроцесс возможность доступа определена

однозначно.

Существует хотя бы один привилегированный

пользователь (администратор), имеющий

возможность обратиться к любому объекту по

любому методу.

Для каждого субъекта определен список

программ, которые этот субъект может

запускать.

12.

Полномочное разграничение доступа безконтроля информационных потоков

Полномочное разграничение доступа с

контролем информационных потоков

Эти модели существенно сложнее в технической

реализации, на практике используются редко.

13.

Права доступа — совокупность правил,регламентирующих порядок и условия доступа

субъекта к объектам, установленных

правовыми документами или собственником

(владельцем) информации.

Права доступа определяют набор действий

(например, чтение, запись, выполнение),

разрешённых для выполнения субъектам над

объектами данных.

14. 3. Предотвращение сбоев и отказов. Резервное копирование

Консоль восстановления Windows XP позволяетвыполнить следующие действия.

Использование, копирование, переименование

и перемещение файлов и папок операционной

системы.

Включение или отключение запуска служб или

устройств при следующем запуске компьютера.

Восстановление загрузочного сектора

файловой системы или основной загрузочной

записи (Master Boot Record, MBR).

Создание и форматирование разделов на

дисках.

15.

Чтобы воспользоваться консолью восстановления:Вставьте в дисковод компакт-диск Windows XP и

перезапустите компьютер.

Нажмите в появившемся на экране меню кнопку

Установка Windows XP.

Нажмите клавишу R, чтобы восстановить

выбранную установку Windows.

16.

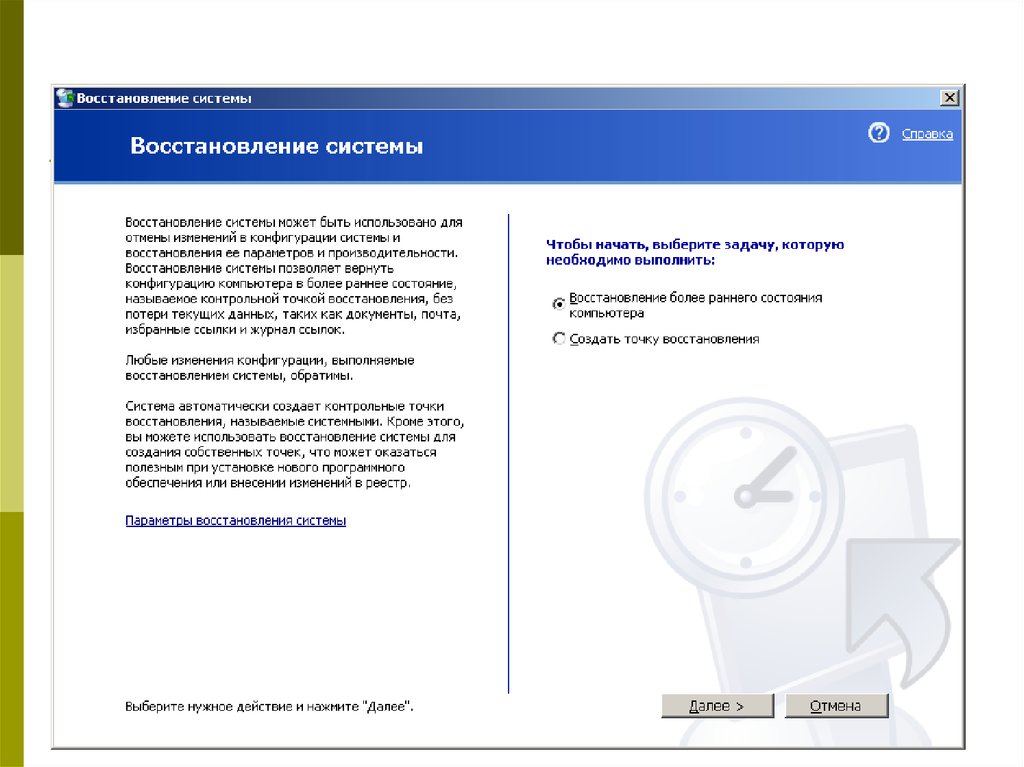

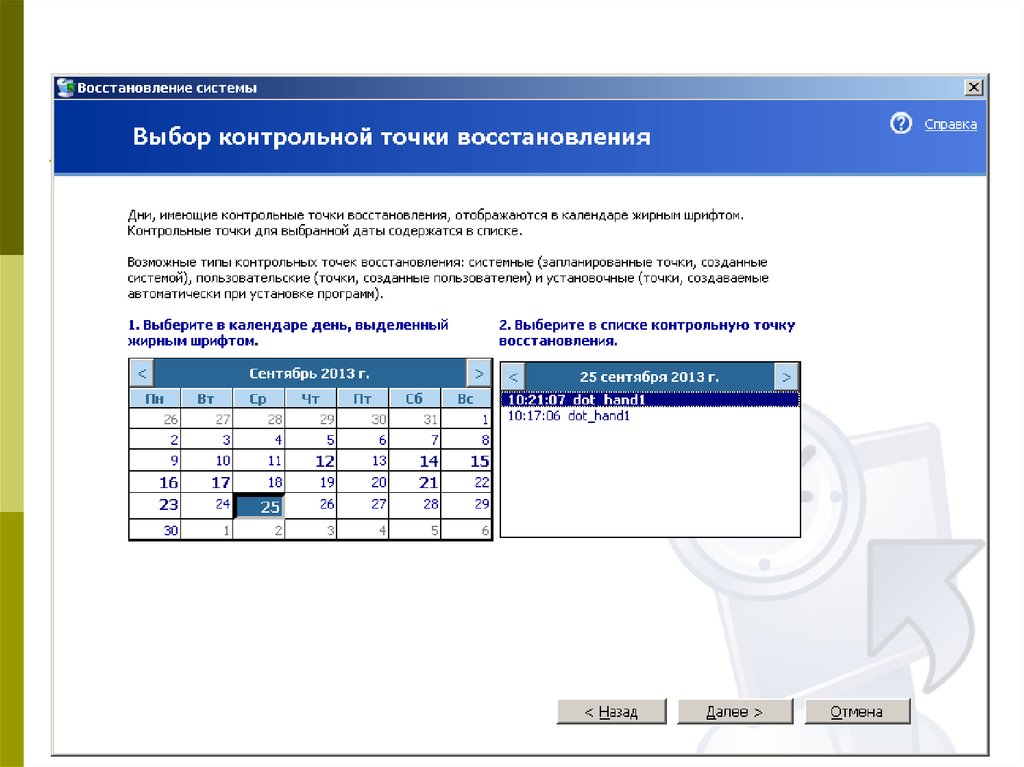

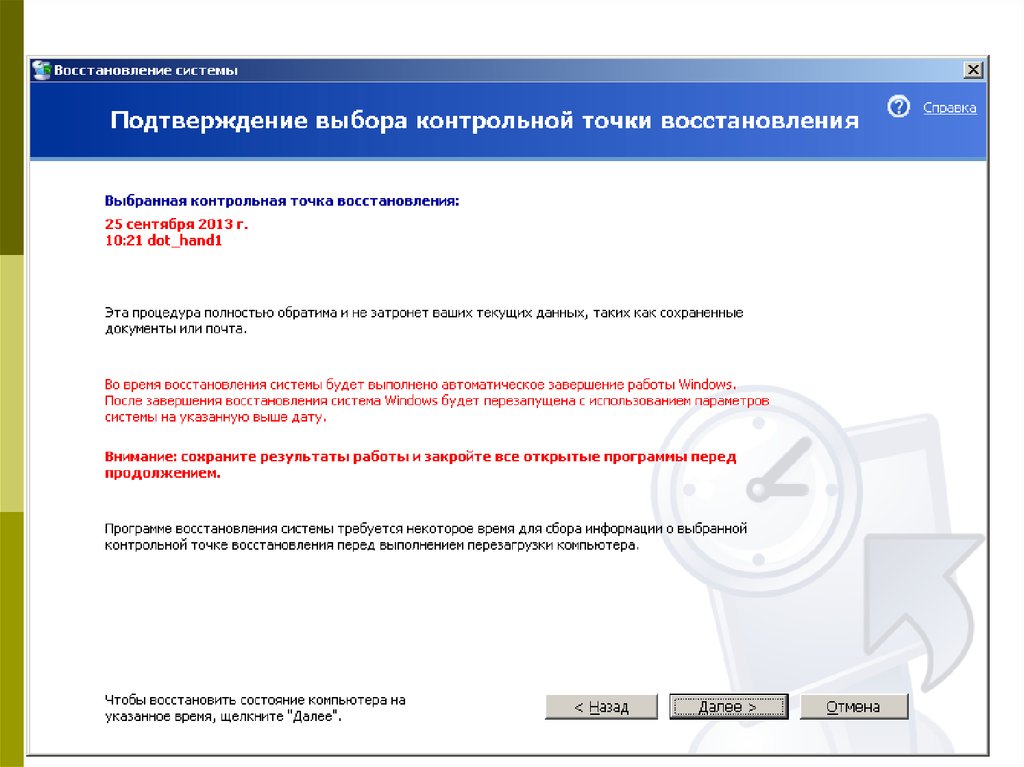

Средство восстановления системы делает«снимок» важнейших системных файлов и

некоторых программных файлов и сохраняет

эти сведения в качестве точек восстановления.

Этими точками восстановления можно

воспользоваться для возврата Windows XP в

предыдущее состояние.

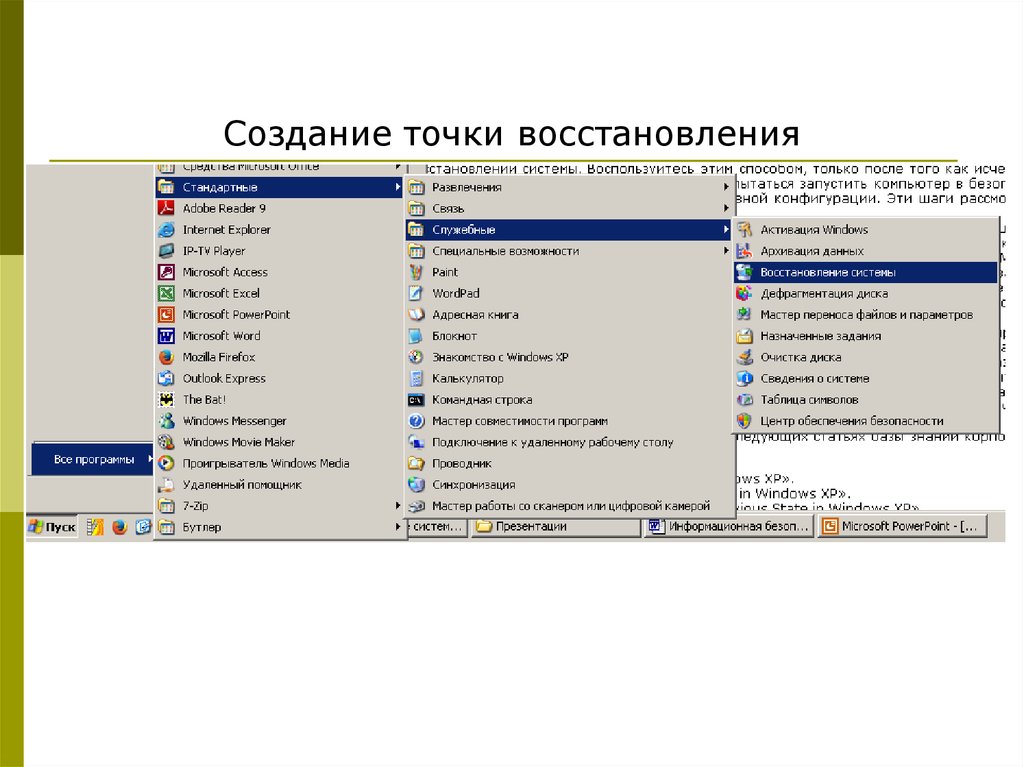

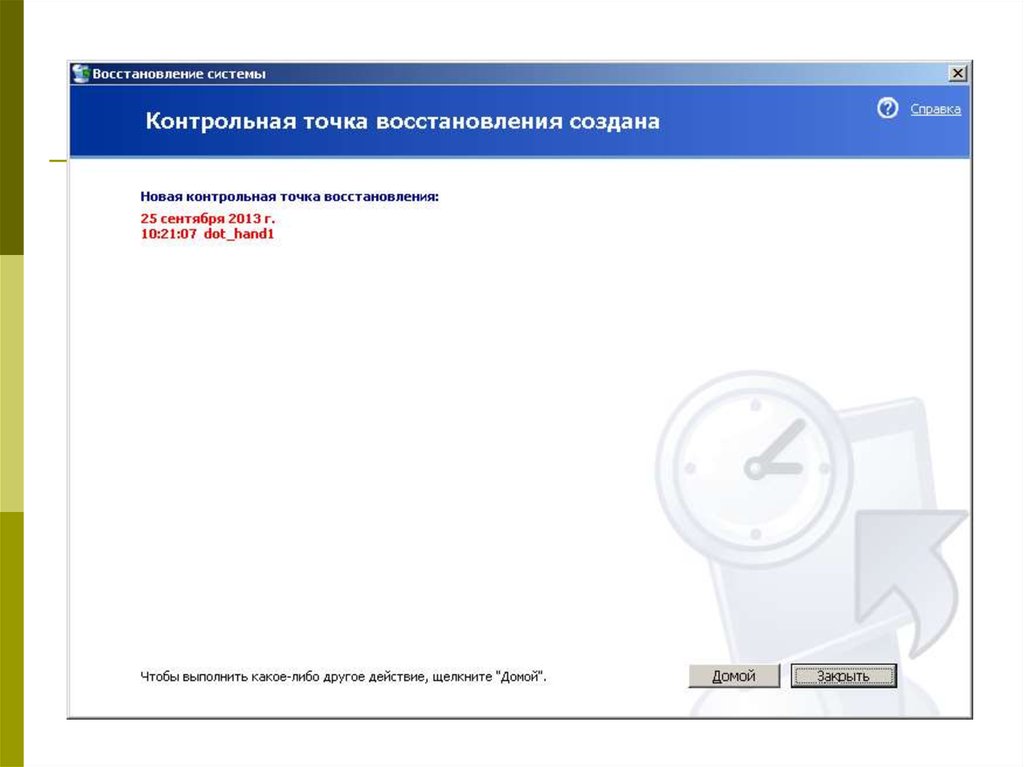

17. Создание точки восстановления

18.

19.

20.

21.

22.

Резервное копирование (backup) — процесссоздания копии данных на носителе (жёстком

диске, дискете и т. д.), предназначенном для

восстановления данных в оригинальном или

новом месте их расположения в случае их

повреждения или разрушения.

Пуск -> Все программы -> Стандартные ->

Служебные -> Архивация данных

23.

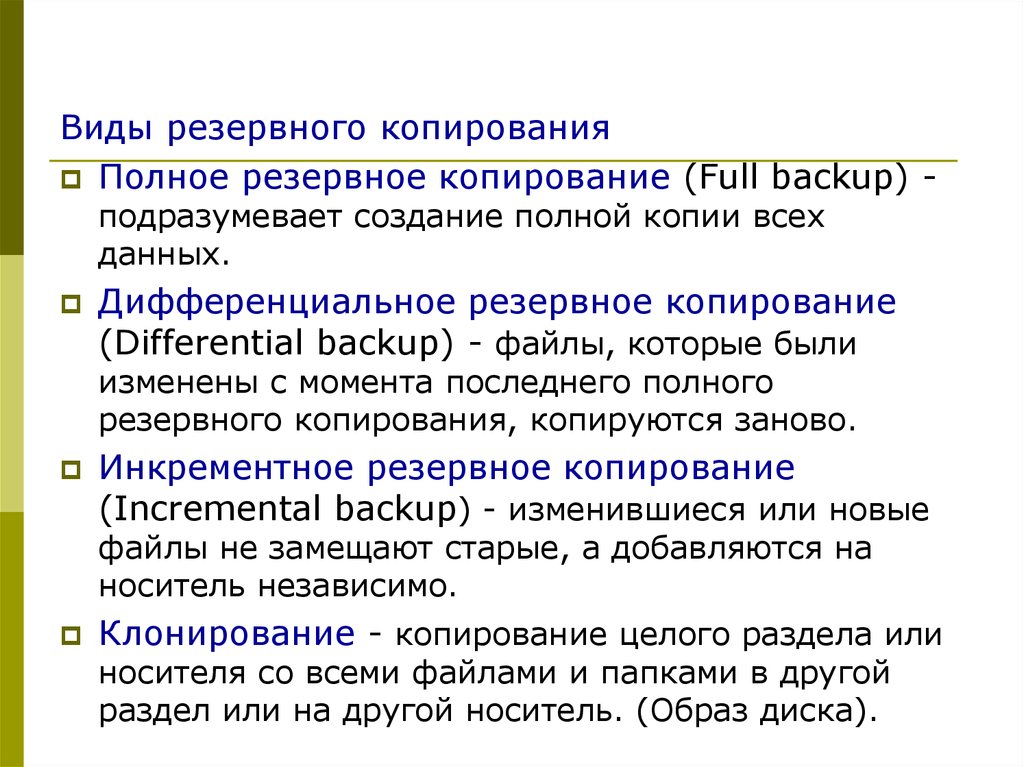

Виды резервного копированияПолное резервное копирование (Full backup) подразумевает создание полной копии всех

данных.

Дифференциальное резервное копирование

(Differential backup) - файлы, которые были

изменены с момента последнего полного

резервного копирования, копируются заново.

Инкрементное резервное копирование

(Incremental backup) - изменившиеся или новые

файлы не замещают старые, а добавляются на

носитель независимо.

Клонирование - копирование целого раздела или

носителя со всеми файлами и папками в другой

раздел или на другой носитель. (Образ диска).

24. 4. Подготовка загрузочных дискет и диска аварийного восстановления и их использование

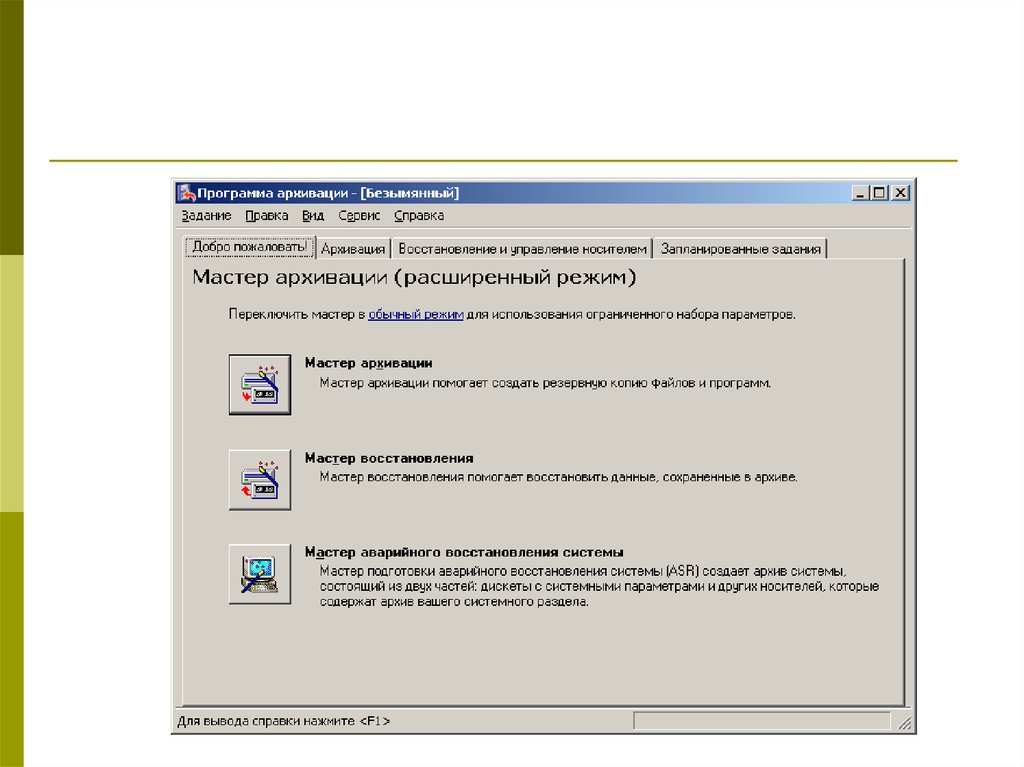

ASR (Automated System Recovery) - этомеханизм, позволяющий восстановить всю

информацию системного раздела в случае

серьезного сбоя, когда другие методы

восстановления уже не могут помочь.

Создание набора ASR осуществляется

программой "Архивация данных" (ntbackup).

Пуск -> Все программы -> Стандартные ->

Служебные -> Архивация данных

25.

Если размер создаваемого архива оценен болеечем в 4 Гб, следует уменьшить размер архива

путем исключения из него некоторых

несистемных файлов.

После создания архива вам будет предложено

вставить дискету для записи на нее параметров

восстановления.

26.

27.

Для восстановления системы потребуется наборASR (архив+дискета) и загрузочный диск

Windows XP.

После считывания с дискеты необходимых для

восстановления данных и загрузки основных

драйверов будет произведено форматирование

системного раздела и начальная установка

Windows XP.

Далее будет запущен мастер аварийного

восстановления системы и произведено

восстановление файлов из архива набора ASR.

28. 5. Безопасный режим загрузки. Восстановление конфигурации (Last Known Good)

Загрузка в безопасном режиме применятся вслучае неудачи при загрузке операционной

системы, что означает значительные

повреждения системных файлов Windows XP и

реестра.

В Безопасном режиме операционная система

загружает только основные системные службы

и драйверы и появляется возможность

отменить последние действия с ОС.

Для загрузки в безопасном режиме при запуске

компьютера нужно нажать несколько раз

клавишу F8.

29.

30.

В безопасном режиме можно через «Установку иудаление программ» панели управления,

деинсталлировать программное обеспечение или

пакеты драйверов, которые устанавливали

последними и которые мешают нормальной

загрузке Windows XP.

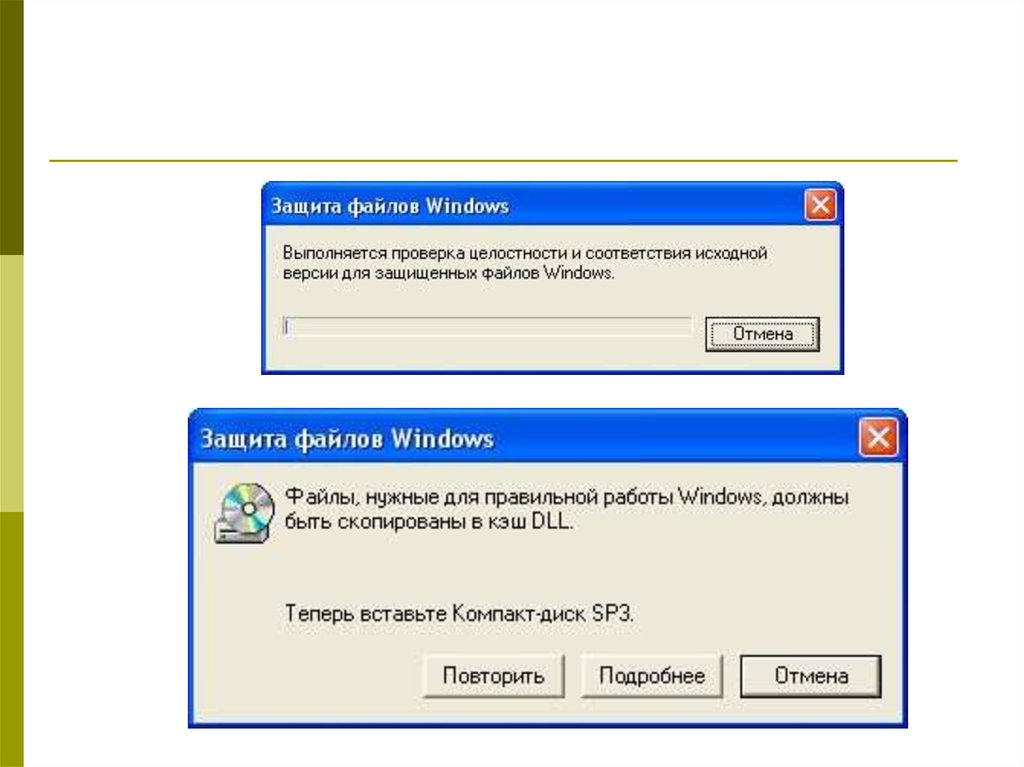

Целесообразно выполнить проверку целостности

системных файлов операционной системы,

введя в командной строке

sfc /scannow

В большинстве случаев понадобится установочный

диск Windows XP.

31.

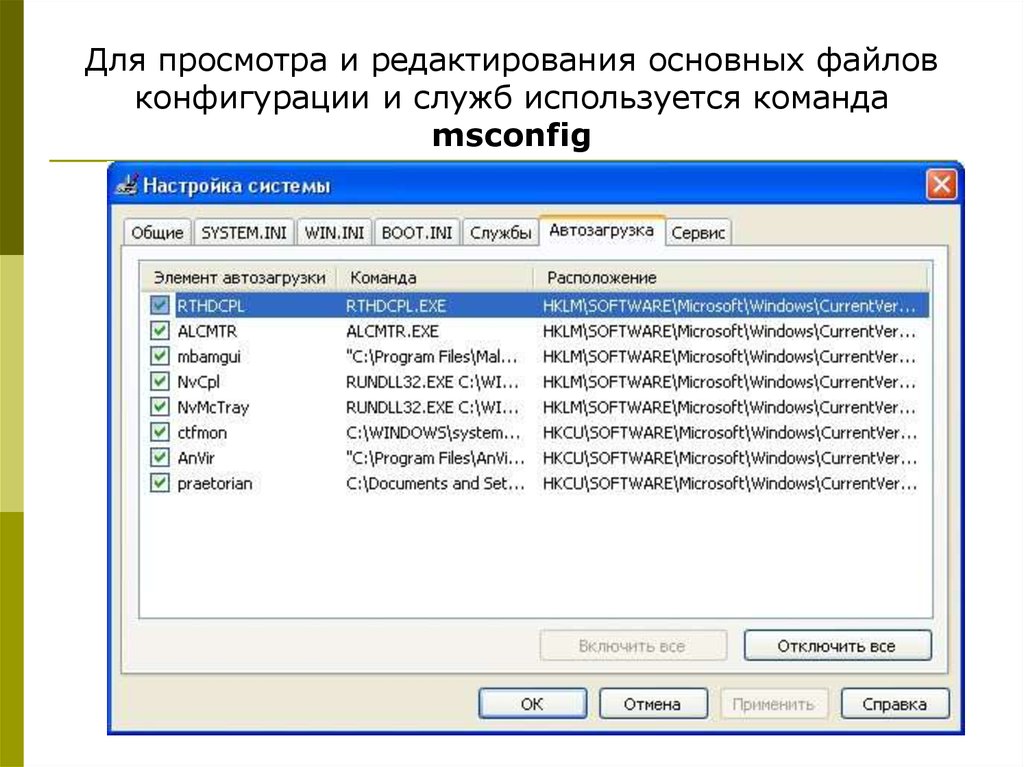

32. Для просмотра и редактирования основных файлов конфигурации и служб используется команда msconfig

33.

Если Windows XP не запускается, можновосстановить систему, вернувшись к последней

известной исправной конфигурации.

Запустите компьютер и затем нажмите клавишу

F8 в начале процесса загрузки Windows. На

экране отображается Меню дополнительных

вариантов загрузки Windows.

С помощью клавиш со стрелками выберите

пункт Загрузка последней удачной

конфигурации (с работоспособными

параметрами) и нажмите клавишу ВВОД.

При появлении загрузочного меню выберите с

помощью клавиш со стрелками пункт Microsoft

Windows XP и нажмите клавишу ВВОД.

Выполняется восстановление компьютера

путем возврата Windows XP к самой последней

точке восстановления.

Программное обеспечение

Программное обеспечение