Похожие презентации:

Сетевая криминалистика

1.

МИНОБРНАУКИ РОССИИФГБОУ ВО «МИРЭА – Российский технологический университет»

РТУ МИРЭА

Кафедра КБ-2

«ПРИКЛАДНЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ»

Дисциплина

«БЕЗОПАСНОСТЬ ПРИКЛАДНЫХ

ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И СИСТЕМ»

Лекция 7

«СЕТЕВАЯ КРИМИНАЛИСТИКА»

2.

ВОПРОСЫ ЗАНЯТИЯОсновы мониторинга сетевой активности.

Криминалистический анализ сетевого трафика.

Domain Name System (DNS).

HyperText Transfer Protocol (HTTP).

Литература :

1.

2.

3.

4.

5.

6.

7.

Федотов Н.Н. Форензика — компьютерная криминалистика. М:

Юридический мир, 2007 г..

Messier R. - Network Forensics – 2017

Samir Datt - Learning Network Forensics – 2016

Davidoff S., Ham J. Network Forensics Tracking Hackers through

Cyberspace – 2012

Andrew Case. The Art of Memory Forensics

Scott J. Roberts. Intelligence-Driven Incident Response

Лекции и тренинги Group-IB

2

3.

КриминалистикаDigital evidence

Processing

Analysis

3

4.

ПланОсновы мониторинга

сетевой активности

Способы захвата

сетевого трафика

Криминалистический

анализ сетевого

трафика

4

5.

56.

Общая картина6

7.

Артефакты7

8.

Типы цифровых уликDigital Evidence Types

Non-Volatile

(Энергонезависимые)

Volatile

(Энергозависимые)

Журналы

Сетевой трафик

8

9.

Источники криминалистических уликСетевой трафик

• Сбор на уровне хоста

• Сбор с сетевых устройств в

локальной сети

• Сбор на

периметре/магистральный

трафик

Журналы

DNS, DHCP

Журналы почтового сервера

Журналы прокси сервера

Журналы веб-сервера, вебприложений

Журналы IDS, IPS систем

Netflow

Журналы сетевого

оборудования (syslog)

Журналы рабочих станций

9

10.

Захват сетевого трафика10

11.

Захват сетевого трафикаНа периметре

Сетевое оборудование ЛВС

На уровне хоста

11

12.

Захват трафика c хостаГибкость настройки

Фильтрация трафика

12

13.

Утилиты для захвата трафикаCross-platform (wireshark, tshark)

*nix (tcpdump)

Windows (netsh)

13

14.

Утилиты для захвата трафикаWireshark

Tshark

14

15.

Утилиты для захвата трафикаTcpdump

Netsh

15

16.

Фильтрация пакетовПримитивы и логические операции

Общее: ip, tcp, udp, icmp, host, ether, net, port

Направление: src, dst

Поиск по конкретному IP адресу: ip.addr

Логические операторы: and, or, not

Менее актуальное: vlan, portrange, gateway

Поиск по протоколу: icmp, smb, dns, http

16

17.

Захват с фильтрацией пакетов17

18.

Захват трафика18

19.

Захват трафика19

20.

Захват дампа трафика на исследование20

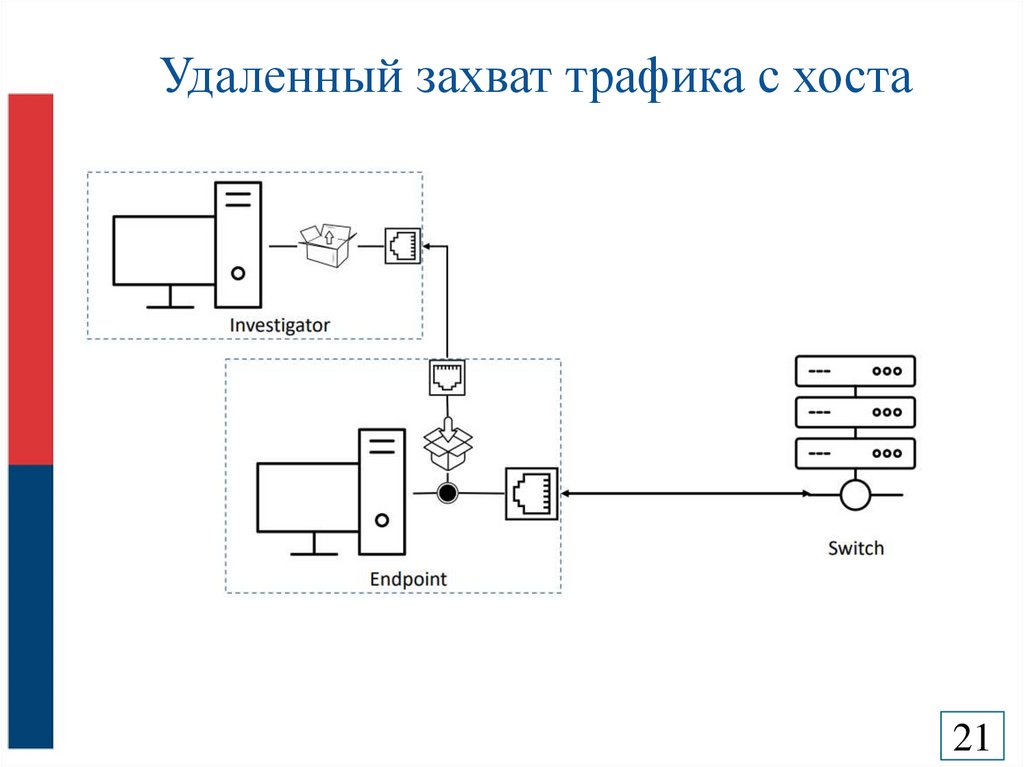

21.

Удаленный захват трафика с хоста21

22.

Удаленный захват трафика22

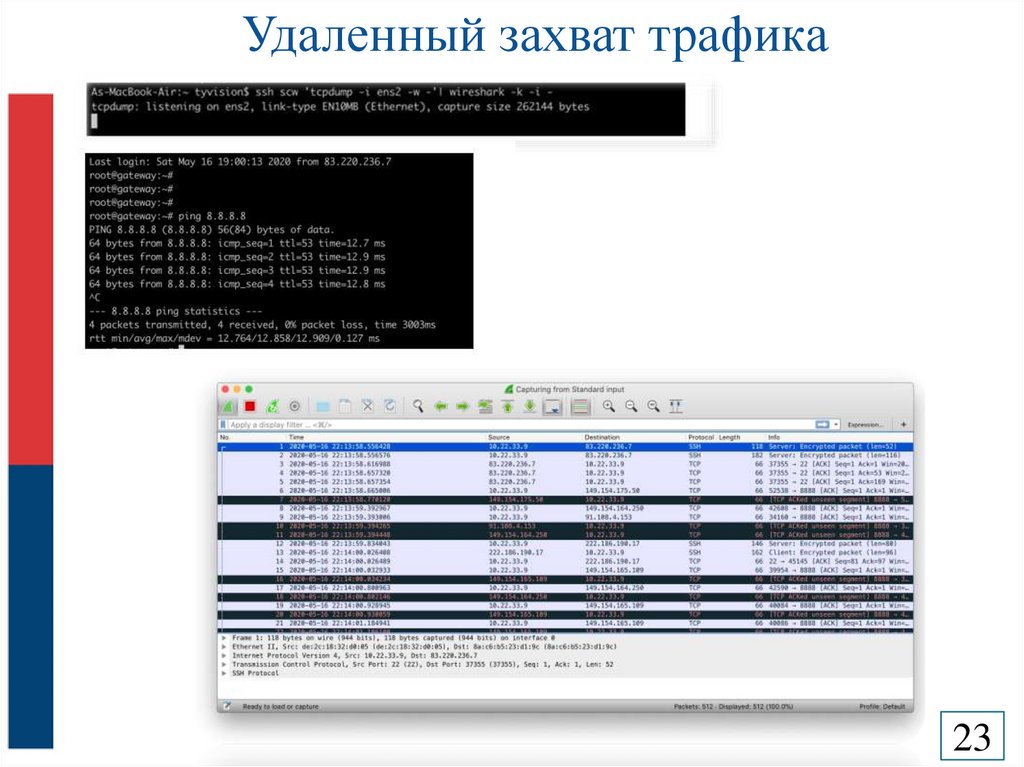

23.

Удаленный захват трафика23

24.

Захват с ЛВСПрозрачность для хоста

Общая картина внутри сети (IDS/IPS

позволяет собирать полный дамп трафика)

24

25.

Захват на периметре25

26.

РезюмеНе использовать DNS-lookup для каждого IP адреса

Записывать все байты пакета (snapshot length)

Необходимо различать сетевой интерфейс, с которого снимается трафик

Запись дампа трафика лучше вести в локальный файл с ротацией

Используйте фильтры BPF

26

27.

2728.

Что искать?28

29.

Как искать?29

30.

На чем концентрироваться?30

31.

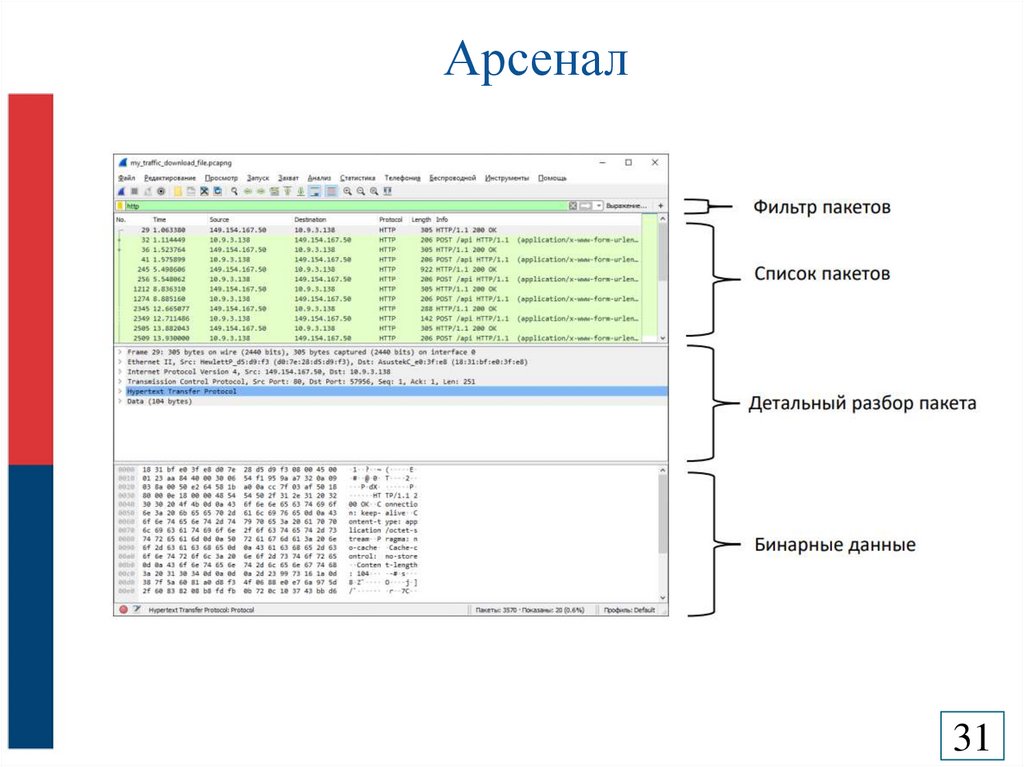

Арсенал31

32.

Арсенал32

33.

3334.

Domain Name System34

35.

Domain Name System35

36.

DNS типы записейDNS common

A, AAAA, ALIAS, CNAME, MX, NS, PTR, SOA, SRV, TXT

DNSSEC

DS, RRSIG, RRSET, NSEC, NSEC3, NSEC3PARAM

DNS less common

CAA, DNAME, etc.

36

37.

DNS типы записейDNS common

A, AAAA, ALIAS, CNAME, MX, NS, PTR, SOA, SRV, TXT

DNSSEC

DS, RRSIG, RRSET, NSEC, NSEC3, NSEC3PARAM

DNS less common

CAA, DNAME, etc.

37

38.

DNS практикаПосмотрим как в Wireshark можно

исследовать DNS активность

ПО: Wireshark

Файл: task1.pcap

38

39.

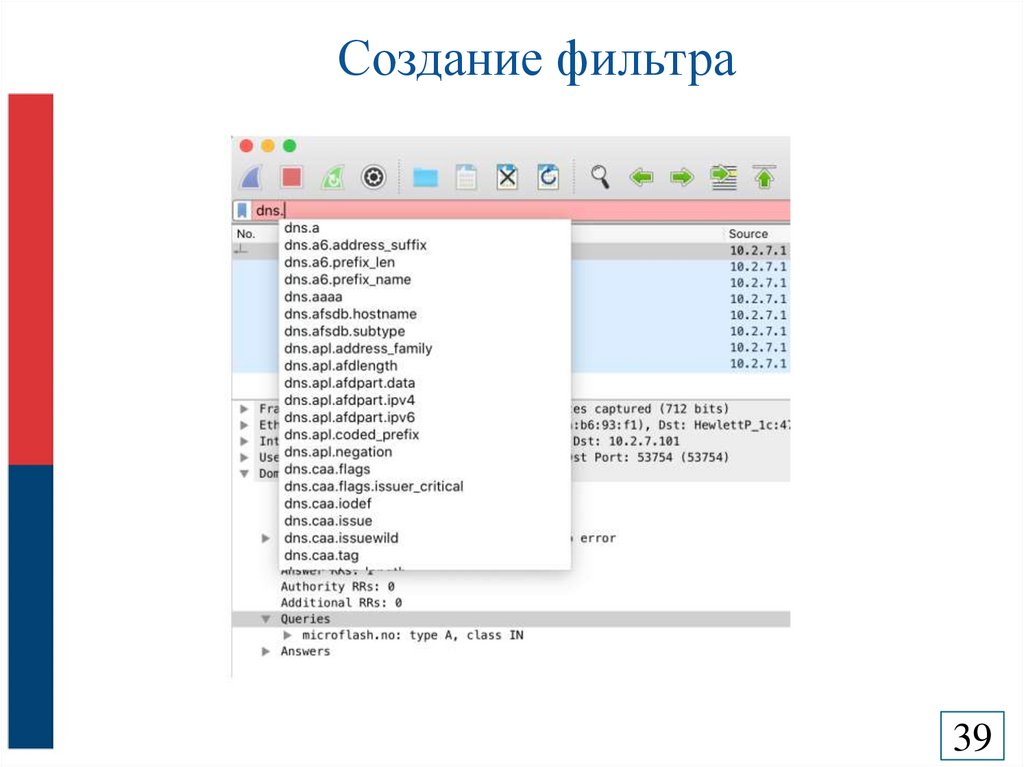

Создание фильтра39

40.

Все резолвы IPv440

41.

Авторитетные ответы от DNS-серверов41

42.

РезюмеОтветы на DNS запросы с IP адресами веб-ресурсов (в т.ч. Проверка на

наличие интернет-соединения)

Определение «отстука» вредоносного ПО на C&C/взаимодействия с C&C

Выявление скрытых каналов связи (covert channels)

42

43.

4344.

HTTPМетоды запроса

Основные: GET, POST

Опциональные: OPTIONS, PUT, DELETE, HEAD, TRACE,

CONNECT

Строка запроса

В строке запроса также могут передаваться параметры, например:

GET /wp-content/secure/online/thrust?auth=true&isadmin=false HTTP 1.1\r\n

44

45.

HTTPCookie: индекс обращения уникальным пользовательским данным,

собираемым на стороне веб-сервера (веб-приложения)

Accept: предпочитаемый клиентом тип контента: text/html,

application/xml+xhtml, application/xml.

Смежные заголовки: Accept-Language, Accept-Encoding

User Agent:

https://developers.whatismybrowser.com/useragents/explore/

Authentication: <type> -- Basic/Digest/etc – способ авторизации на

HTTP-сервере

Referer URL: содержит URL адрес ресурса, с которого клиент был

перенаправлен на конкретную страницу

X-* (X-Forwarded-For): этот заголовок добавляется на случай reverse

proxy

Proxy-Authorization: <type> -- Basic/Digest/etc – способ авторизации

на прокси-сервере

45

46.

HTTP. Пример запроса46

47.

HTTP. Коды ответа (response codes)47

48.

HTTP. Коды ошибок500

502

503

48

49.

HTTP практикаПосмотрим как в Wireshark можно

исследовать HTTP активность

ПО: Wireshark

Файл: task1.pcap

49

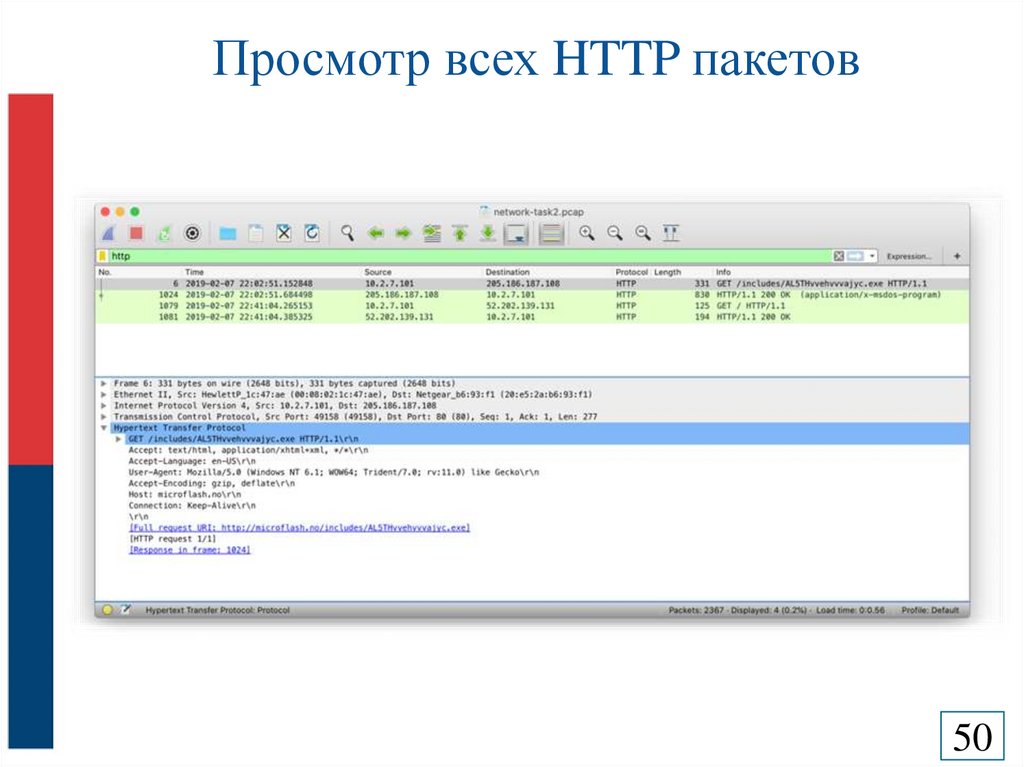

50.

Просмотр всех HTTP пакетов50

51.

Просмотр всех HTTP запросов51

52.

HTTP запросы на определенный IP адрес52

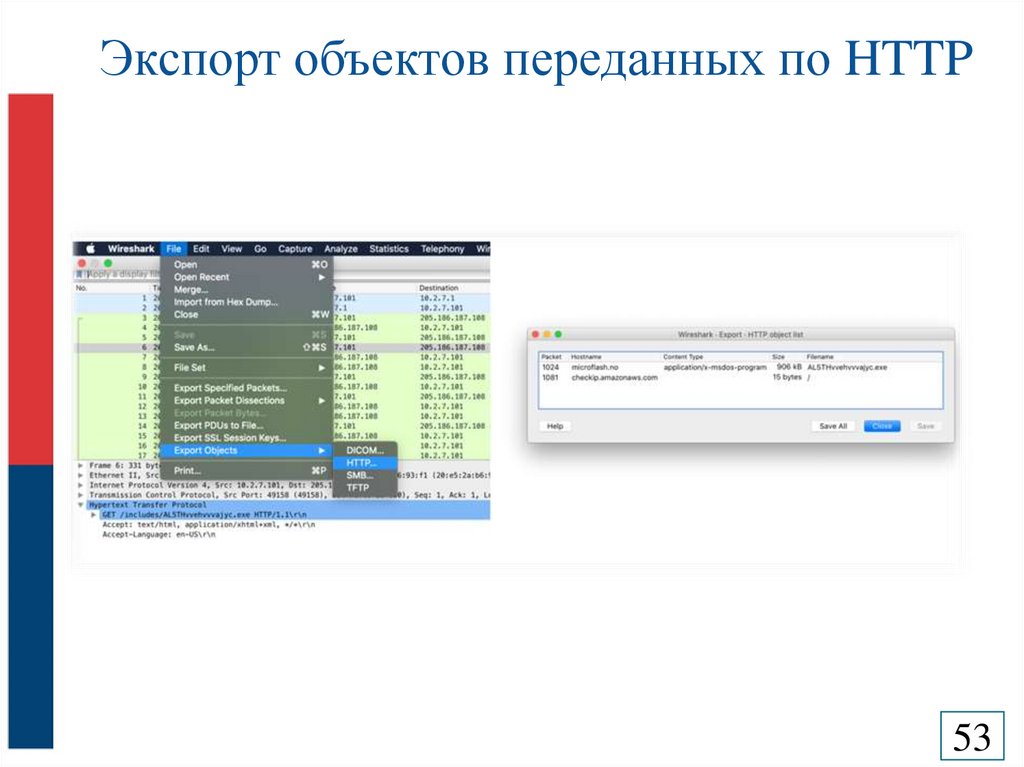

53.

Экспорт объектов переданных по HTTP53

54.

РезюмеПользовательская активность в ходе веб-браузинга (веб-контент,

скачиваемые файлы)

Взаимодействие по REST API

Взаимодействие вредоносного ПО с C&C

Кража данных

Компрометация (попытки компрометации) сервера

54

55.

Полезные фичи (1)55

56.

Полезные фичи (2)56

57.

Полезные фичи (3)57

Интернет

Интернет Право

Право