Похожие презентации:

Сетевые атаки и защита информации в компьютерных сетях

1.

Белорусско-Российский университетКафедра «Программное обеспечение информационных технологий»

Методы и средства

защиты информации

Сетевые атаки и

защита информации в

компьютерных сетях

КУТУЗОВ Виктор Владимирович

Могилев, 2021

2.

Рекомендуемая литература по темеБаранова, Е. К. Информационная

безопасность и защита

информации : учебное пособие /

Е.К. Баранова, А.В. Бабаш. — 4-е

изд., перераб. и доп. — Москва :

РИОР : ИНФРА-М, 2021. — 336 с. —

(Высшее образование).

DOI: https://doi.org/10.29039/1761-6.

ISBN 978-5-369-01761-6.

Текст : электронный. - URL:

https://znanium.com/catalog/product

/1189326

Стр.165-220

ГЛАВА 4. Информационная

безопасность в компьютерных

сетях

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

2

3.

Рекомендуемая литература по темеБирюков А. А.

Информационная

безопасность: защита и

нападение. - Москва: ДМК

Пресс, 2017. - 434 с.:

ISBN 978-5-97060-435-9

https://nnmclub.to/forum/viewto

pic.php?t=1114555

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

3

4.

1. Особенности обеспечения информационнойбезопасности в компьютерных сетях

4

5.

Особенности обеспечения информационнойбезопасности в компьютерных сетях

• Основной особенностью любой сетевой системы

является то, что ее компоненты распределены в

пространстве, и связь между ними физически

осуществляется при помощи сетевых соединений

(коаксиальный кабель, витая пара, оптоволокно) и

программно при помощи механизма сообщений. При

этом все управляющие сообщения и данные,

пересылаемые между объектами распределенной

вычислительной системы, передаются по сетевым

соединениям в виде пакетов обмена.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

5

6.

Особенности обеспечения информационнойбезопасности в компьютерных сетях

Сетевые системы характерны тем, что наряду с локальными

угрозами, осуществляемыми в пределах одной компьютерной

системы, к ним применим специфический вид угроз,

обусловленный распределенностью ресурсов и информации в

пространстве. Это так называемые сетевые, или удаленные

угрозы. Они характерны, во-первых, тем, что злоумышленник

может находиться за тысячи километров от атакуемого объекта, и,

во-вторых, тем, что нападению может подвергаться не

конкретный компьютер, а информация, передающаяся по

сетевым соединениям. С развитием локальных и глобальных

сетей именно удаленные атаки становятся лидирующими как по

числу попыток, так и по успешности их применения и,

соответственно, обеспечение безопасности вычислительных сетей

с позиции противостояния удаленным атакам приобретает

первостепенное

значение.

Специфика

распределенных

вычислительных систем состоит в том, что если в локальных

вычислительных сетях наиболее частыми являются угрозы

раскрытия и целостности, то в сетевых системах на первое место

выходит угроза отказа в обслуживании.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

6

7.

Особенности обеспечения информационнойбезопасности в компьютерных сетях

• Удаленная

угроза

—

потенциально

возможное

информационное

разрушающее

воздействие

на

распределенную вычислительную сеть, осуществляемая

программно по каналам связи. Это определение

охватывает обе особенности сетевых систем —

распределенность компьютеров и распределенность

информации.

• Поэтому при рассмотрении вопросов ИБ вычислительных

сетей рассматриваются два подвида удаленных угроз —

это удаленные угрозы на инфраструктуру и протоколы

сети и удаленные угрозы на телекоммуникационные

службы.

• Первые используют уязвимости в сетевых протоколах и

инфраструктуре сети, а вторые — уязвимости в

телекоммуникационных службах.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

7

8.

Особенности обеспечения информационнойбезопасности в компьютерных сетях

• Цели сетевой безопасности могут меняться в

зависимости от ситуации, но обычно связаны с

обеспечением следующих составляющих ИБ:

• целостность данных;

• конфиденциальность данных;

• доступность данных.

• Целостность данных — одна из основных целей ИБ сетей — предполагает, что данные не были изменены,

подменены или уничтожены в процессе их передачи по линиям связи, между узлами вычислительной сети.

Целостность данных должна гарантировать их сохранность как в случае злонамеренных действий, так и

случайностей. Обеспечение целостности данных является обычно одной из самых сложных задач сетевой

безопасности.

• Конфиденциальность данных — вторая главная цель сетевой безопасности. При информационном обмене в

вычислительных сетях большое количество информации относится к конфиденциальной, например, личная

информация пользователей, учетные записи (имена и пароли), данные о кредитных картах и др.

• Доступность данных — третья цель безопасности данных в вычислительных сетях. Функциями

вычислительных сетей являются совместный доступ к аппаратным и программным средствам сети и

совместный доступ к данным. Нарушение И Б как раз и связано с невозможностью реализации этих функций.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

8

9.

Особенности обеспечения информационнойбезопасности в компьютерных сетях

• В локальной сети должны быть доступны принтеры,

серверы, рабочие станции, данные пользователей и

др.

• В глобальных вычислительных сетях должны быть

доступны информационные ресурсы и различные

сервисы, например почтовый сервер, сервер

доменных имен, web-сервер и др.

• При рассмотрении вопросов, связанных с ИБ, в

современных вычислительных сетях необходимо

учитывать следующие факторы:

• глобальная связанность;

• разнородность корпоративных информационных

систем;

• распространение технологии «клиент/сервер».

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

9

10.

2. Основы компьютерных сетейСетевые модели передачи данных

10

11.

Транспортный протокол TCP и модель TCP/IP• За время развития вычислительных сетей было предложено и

реализовано много протоколов обмена данными, самыми

удачными из которых явились семейство протоколов TCP/IP

(Transmission Control Protocol/ Internet Protocol — протокол

управления передачей/межсетевой протокол).

• TCP/IР — это стек протоколов, состоящий из следующих

основных компонентов:

• межсетевой протокол (Internet Protocol), обеспечивающий адресацию в

сетях (IP-адресацию);

• межсетевой протокол управления сообщениями (Internet Control

Message Protocol — ICMP), который обеспечивает низкоуровневую

поддержку протокола IP, включая такие функции, как сообщения об

ошибках, квитанции, содействие в маршрутизации и т.п.;

• протокол разрешения адресов (Address Resolution Protocol — ARP),

выполняющий преобразование логических сетевых адресов в

аппаратные, а также обратный ему RARP (Reverse ARP);

• протокол пользовательских датаграмм (User Datagramm Protocol —

UDP);

• протокол управления передачей (Transmission Control Protocol — TCP).

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

11

12.

Транспортный протокол TCP и модель TCP/IP• Протокол UDP обеспечивает передачу пакетов без

проверки доставки, в то время как протокол TCP требует

установления виртуального канала и, соответственно,

подтверждения доставки пакета с повтором в случае

ошибки.

• Этот набор протоколов образует самую распространенную

модель сетевого обмена данными, получившую название

TCP/IP. Модель ТСР/IP иерархическая и включает четыре

уровня.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

12

13.

Транспортный протокол TCP и модель TCP/IP• Прикладной

уровень

определяет

способ

общения

пользовательских приложений. В системах «клиент — сервер»

приложение-клиент должно знать, как посылать запрос, а

приложение-сервер должно знать, как ответить на запрос. Этот

уровень обеспечивает такие протоколы, как HTTP, FTP, Telnet.

• Транспортный уровень позволяет сетевым приложениям

получать сообщения по строго определенным каналам с

конкретными параметрами.

• На сетевом уровне определяются адреса включенных в сеть

компьютеров, выделяются логические сети и подсети,

реализуется маршрутизация между ними.

• На канальном уровне определяется адресация физических

интерфейсов сетевых устройств, например сетевых плат. К этому

уровню относятся программы управления физическими

сетевыми устройствами, так называемые драйверы.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

13

14.

Сравнительная схема уровневых моделейпротоколов OSI и TCP/IP

OSI — Open Systems Interconnection (Модель взаимодействия открытых систем)

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

14

15.

Модель OSI• Модель взаимодействия открытых систем OSl

определяет различные уровни взаимодействия систем

в сетях с коммутацией пакетов, дает им стандартные

имена и указывает, какие функции должен выполнять

каждый уровень.

• В модели OSI средства взаимодействия делятся на

семь уровней: прикладной, представительный,

сеансовый, транспортный, сетевой, канальный и

физический.

• Каждый уровень имеет дело с определенным аспектом

взаимодействия сетевых устройств.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

15

16.

Сетевая модель стека сетевых протоколов OSI/ISOБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

16

17.

Иерархическое представление семи уровней модели OSIУровень приложений (седьмой). На этом самом верхнем

уровне модели OSI предоставляются средства для доступа

пользователей к сетевым ресурсам. Как правило, это

единственный уровень, доступный конечным пользователям,

поскольку на нем предоставляется интерфейс, на основании

которого они осуществляют всю свою деятельность в сети.

Уровень представления данных (шестой). На этом уровне

получаемые данные преобразуются в формат, удобный для их

чтения на уровне приложений. Порядок кодирования и

декодирования данных на этом уровне зависит от протокола,

применяемого на уровне приложений для передачи и приема

данных. На уровне приложений может также использоваться

несколько форм шифрования и дешифрования данных для их

защиты.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

17

18.

Иерархическое представление семи уровней модели OSIБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Сеансовый уровень (пятый). На этом уровне происходит

диалог, или сеанс связи, между двумя компьютерами.

Сеансовый уровень отвечает также за установление

дуплексного (т.е. двунаправленного) или полудуплексного

(т.е. однонаправленного) соединения, а также для

корректного (т.е. не резкого и внезапного) разрыва связи

между двумя хостами (т.е. сетевыми узлами).

Транспортный уровень (четвертый). Основное назначение

транспортного

уровня

—

предоставить

надежные

транспортные услуги нижележащим уровням. Благодаря

управлению

потоком

данных,

их

сегментации

и

десегментации, исправлению ошибок на транспортном

уровне обеспечивается безошибочная доставка данных из

одной точки сети в другую. Обеспечить надежную доставку

данных крайне сложно, поэтому в модели OSI для этой цели

выделен отдельный уровень. На транспортном уровне

используются протоколы как с установлением соединения,

так и без него. Именно на этом уровне и действуют

определенные брандмауэры и промежуточные, так

называемые

прокси-серверы.

Методы и средства защиты информации,

2021.

18

Тема: Сетевые атаки и защита информации в компьютерных сетях

19.

Иерархическое представление семи уровней модели OSIСетевой уровень (третий). Один из самых сложных уровней

модели OSI, обеспечивающий маршрутизацию данных между

физическими сетями и правильную адресацию сетевых узлов

(например, по IP-адресу). На этом уровне происходит также

разбиение потоков данных на более мелкие части, а иногда и

обнаружение ошибок. Именно на этом уровне и действуют

маршрутизаторы.

Канальный

уровень

(второй).

На

этом

уровне

предоставляются средства для переноса данных по

физической сети. Основное назначение данного уровня —

предоставить схему адресации для обозначения физических

устройств (например, МАС-адреса). Именно на этом уровне и

действуют такие физические устройства, как мосты и

коммутаторы.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

19

20.

Иерархическое представление семи уровней модели OSIФизический уровень (первый). Это самый нижний уровень

модели OSI, где находится среда, по которой переносятся

сетевые данные. На этом уровне определяется физические и

электрические характеристики всего сетевого оборудования,

включая уровни напряжений в сети, концентраторы, сетевые

адаптеры, повторители и кабельную разводку. На физическом

уровне устанавливаются и разрываются сетевые соединения,

предоставляются средства для совместного использования

общих сетевых ресурсов и преобразования сигналов из

цифровой в аналоговую форму, и наоборот.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

20

21.

Типичные протоколы, используемыена каждом уровне модели OSI

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

21

22.

OSIБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

22

23.

Соответствие популярных стеков протоколов модели OSIБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

23

24.

Распределение функций безопасности по уровням OSIБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

24

25.

Протоколы, действующие на одном и том жеуровне как в передающей, так и в принимающей системе

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

25

26.

Графическое представление инкапсуляции данных приих обмене между клиентом и сервером

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

26

27.

Схема пакета для различных уровней OSIБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

27

28.

Порядок прохождения трофика, когда компьютер Апередает данные компьютеру Б через концентратор

Концентраторы могут формировать немало

излишнего сетевого трафика и способны работать

только в полудуплексном режиме, т.е. они не в

состоянии

одновременно

передавать

и

принимать данные. Поэтому концентраторы, как

правило, не применяются в большинстве

современных сетей, а также в сетях с высоким

трафиком, где вместо них используются

коммутаторы, рассматриваемые далее.

Единственное преимущество

концентратора — низкая стоимость

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

Концентратор - это всего лишь повторитель

работающий на физическом уровне модели OSI.

Он принимает пакеты, посылаемые из одного

порта, и передает их во все остальные порты , т.е.

повторяет их, а обязанность приемного

устройства - принять или отвергнуть каждый

пакет.

28

29.

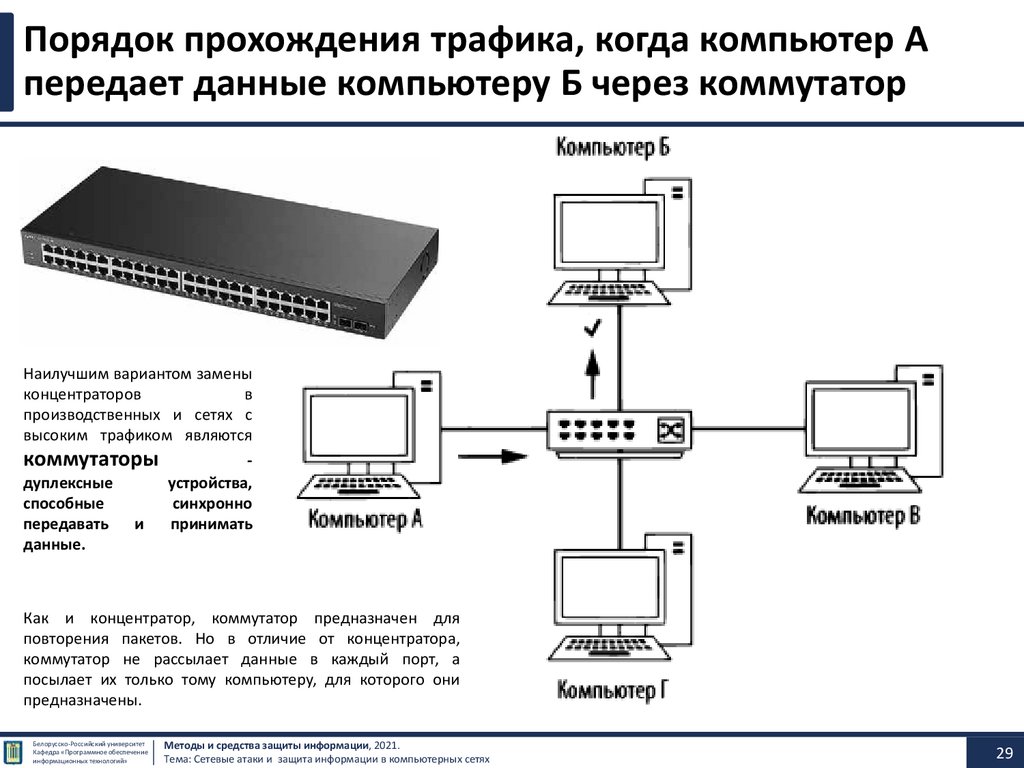

Порядок прохождения трафика, когда компьютер Апередает данные компьютеру Б через коммутатор

Наилучшим вариантом замены

концентраторов

в

производственных и сетях с

высоким трафиком являются

коммутаторы

дуплексные

способные

передавать

данные.

и

устройства,

синхронно

принимать

Как и концентратор, коммутатор предназначен для

повторения пакетов. Но в отличие от концентратора,

коммутатор не рассылает данные в каждый порт, а

посылает их только тому компьютеру, для которого они

предназначены.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

29

30.

Типичная сеть небольшого офисаБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

30

31.

Маршрутизатор (router)• Маршрутизатор (от англ. router) или

ро́утер

—

специализированное

устройство, которое пересылает пакеты

между различными сегментами сети на

основе правил и таблиц маршрутизации.

• Маршрутизатор

может

связывать

разнородные сети различных архитектур.

Для принятия решений о пересылке

пакетов используется информация о

топологии сети и определённые правила,

заданные администратором.

• Маршрутизаторы работают на «сетевом»

(третьем) уровне сетевой модели OSI, в

отличие от коммутаторов (свитчей) и

концентраторов

(хабов),

которые

работают соответственно на втором и

первом уровнях модели OSI.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

31

32.

Сравнение маршрутизируемой сети ссоседством городских улиц

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

32

33.

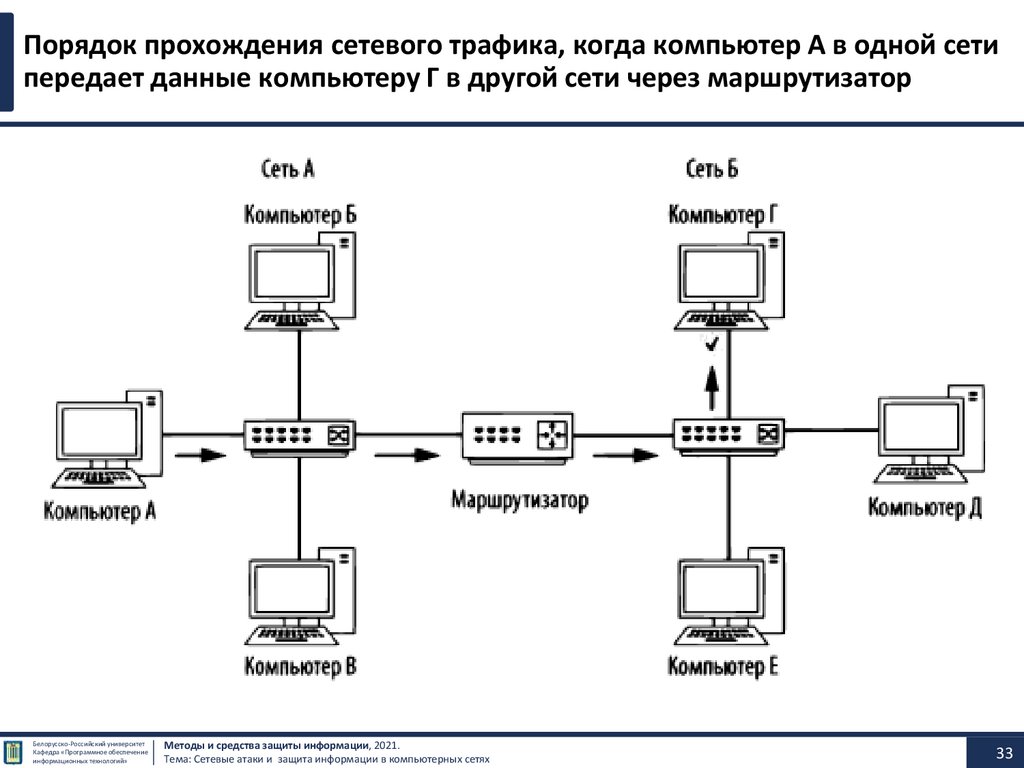

Порядок прохождения сетевого трафика, когда компьютер А в одной сетипередает данные компьютеру Г в другой сети через маршрутизатор

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

33

34.

Пример компьютерной сети офисаБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

34

35.

Компьютерные сетиБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

35

36.

Компьютерные сетиБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

36

37.

Три компонента безопасности в компьютерных сетях• Обеспечение безопасности информации в

компьютерных сетях следует рассматривать в виде

единства трех компонентов, оказывающих взаимное

влияние друг на друга:

• информация;

• технические и программные средства;

• обслуживающий персонал и пользователи.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

37

38.

Угрозы безопасности в компьютерных системахУгрозы информационной

безопасности в

компьютерных сетях

Случайные угрозы

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Преднамеренные

угрозы

Стихийные бедствия и

аварии

Шпионаж и диверсии

Сбои и отказы

технических средств

Несанкционированный

доступ к информации

Ошибки при

проектировании и

прокладке компьютерных

сетей

Электромагнитные

излучения и наводки

Алгоритмические и

программные ошибки

Вредительские

программы

Ошибки пользователей и

обслуживающего

персонала

Целенаправленные

сетевые атаки

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

38

39.

3. Угрозы безопасности в компьютерных сетяхКлассификация сетевых (удаленных) атак

39

40.

Классификации атак• Эффективная защита от потенциальных сетевых атак

невозможна без их детальной классификации,

облегчающей их выявление и задачу противодействия им.

• В настоящее время известно большое количество

различных типов классификационных признаков.

• В качестве таких признаков может быть выбрано,

например, разделение на пассивные и активные, внешние

и внутренние атаки, умышленные и неумышленные и т.д..

• К сожалению, несмотря на то, что некоторые из

существующих классификаций мало применимы на

практике, их активно используют при выборе систем

обнаружения вторжений и атак и их эксплуатации.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

40

41.

Виды классификаций атак• Классификация атак:

• По характеру воздействия

• По цели воздействия

• По наличию обратной связи с атакуемым объектом

• По условию начала осуществления воздействия

• По расположению субъекта атаки относительно

атакуемого объекта

• По уровню эталонной модели ISO/OSI, на котором

осуществляется воздействие

• Классификация уязвимостей сканера Nessus

• Классификация Питера Мелла в работе "Компьютерные

атаки: что это и как им противостоять"

• Затем, более подробно разберем наиболее часто

используемые

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

41

42.

Классификация атакПо характеру воздействия

• По характеру воздействия: пассивное, активное

• Пассивное воздействие на распределённую вычислительную систему

(РВС) представляет собой некоторое воздействие, не оказывающее

прямого влияния на работу системы, но в то же время способное

нарушить её политику безопасности. Отсутствие прямого влияния на

работу РВС приводит именно к тому, что пассивное удалённое

воздействие (ПУВ) трудно обнаружить. Возможным примером

типового ПУВ в РВС служит прослушивание канала связи в сети.

• Активное воздействие на РВС — воздействие, оказывающее прямое

влияние на работу самой системы (нарушение работоспособности,

изменение конфигурации РВС и т. д.), которое нарушает политику

безопасности, принятую в ней. Активными воздействиями являются

почти все типы удалённых атак. Связано это с тем, что в саму природу

наносящего ущерб воздействия включается активное начало. Явное

отличие активного воздействия от пассивного — принципиальная

возможность его обнаружения, так как в результате его

осуществления в системе происходят некоторые изменения. При

пассивном же воздействии, не остается совершенно никаких следов

(из-за того, что атакующий просмотрит чужое сообщение в системе, в

тот же момент не изменится собственно ничего).

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

42

43.

Классификация атакПо цели воздействия

• По цели воздействия

• нарушение функционирования системы (доступа к

системе)

• нарушение целостности информационных ресурсов

• нарушение конфиденциальности информационных

ресурсов

• Этот

признак,

по

которому

производится

классификация, по сути есть прямая проекция трех

базовых разновидностей угроз — отказа в

обслуживании, раскрытия и нарушения целостности.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

43

44.

Классификация атакПо цели воздействия

• Главная цель, которую преследуют практически при любой атаке —

получение несанкционированного доступа к информации.

• Существуют два принципиальных варианта получения информации:

искажение и перехват.

• Вариант перехвата информации означает получение к ней доступа без

возможности её изменения. Перехват информации приводит, следовательно,

к нарушению её конфиденциальности. Прослушивание канала в сети —

пример перехвата информации. В этом случае имеется нелегитимный доступ

к информации без возможных вариантов её подмены. Очевидно, что

нарушение конфиденциальности информации относится к пассивным

воздействиям.

• Возможность подмены информации следует понимать либо как полный

контроль над потоком информации между объектами системы, либо

возможность передачи различных сообщений от чужого имени.

Следовательно, понятно, что подмена информации приводит к нарушению

её целостности. Такое информационное разрушающее воздействие есть

характерный пример активного воздействия. Примером же удалённой атаки,

предназначенной для нарушения целостности информации, может

послужить удалённая атака (УА) «Ложный объект РВС».

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

44

45.

Классификация атакПо наличию обратной связи с атакуемым объектом

• По наличию обратной связи с атакуемым объектом

• с обратной связью

• без обратной связи (однонаправленная атака)

• Атакующий отправляет некоторые запросы на атакуемый

объект, на которые ожидает получить ответ. Следовательно

между атакующим и атакуемым появляется обратная связь,

позволяющая первому адекватно реагировать на всяческие

изменения на атакуемом объекте. В этом суть удалённой атаки,

осуществляемой при наличии обратной связи с атакующим

объектом. Подобные атаки наиболее характерны для

распределенных вычислительных систем.

• Атаки без обратной связи характерны тем, что им не требуется

реагировать на изменения на атакуемом объекте. Такие атаки

обычно осуществляются при помощи передачи на атакуемый

объект одиночных запросов. Ответы на эти запросы атакующему

не нужны. Подобную удаленную атаку можно назвать также

однонаправленной

удаленной

атакой.

Примером

однонаправленных атак является - «DoS-атака».

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

45

46.

Классификация атакПо условию начала осуществления воздействия

• По условию начала осуществления воздействия

• Удалённое воздействие, также как и любое другое,

может

начать

осуществляться

только

при

определённых условиях.

• В распределённой вычислительной системе (сети)

существуют три вида таких условных атак:

• атака по запросу от атакуемого объекта

• атака по наступлению ожидаемого события на

атакуемом объекте

• безусловная атака

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

46

47.

Классификация атакПо условию начала осуществления воздействия

• Воздействие со стороны атакующего начнётся при условии, что

потенциальная цель атаки передаст запрос определённого типа. Такую атаку

можно назвать атакой по запросу от атакуемого объекта. Данный тип УА

наиболее характерен для РВС. Примером подобных запросов в сети Интернет

может служить DNS- и ARP-запросы.

• Атака по наступлению ожидаемого события на атакуемом объекте.

Атакующий непрерывно наблюдает за состоянием ОС удалённой цели атаки

и начинает воздействие при возникновении конкретного события в этой

системе. Атакуемый объект сам является инициатором начала атаки.

Примером такого события может быть прерывание сеанса работы

пользователя с сервером без выдачи команды LOGOUT в Novell NetWare.

• Безусловная атака осуществляется немедленно и безотносительно к

состоянию операционной системы и атакуемого объекта. Следовательно,

атакующий является инициатором начала атаки в данном случае.

• При нарушении нормальной работоспособности системы преследуются

другие цели и получение атакующим незаконного доступа к данным не

предполагается. Его целью является вывод из строя ОС на атакуемом объекте

и невозможность доступа для остальных объектов системы к ресурсам этого

объекта. Примером атаки такого вида может служить удаленная атака «DoSатака».

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

47

48.

Классификация атакПо расположению субъекта атаки относительно атакуемого объекта

• По расположению субъекта

атакуемого объекта

• межсегментное

• внутрисегментное

атаки

относительно

• С точки зрения удалённой атаки крайне важным является взаимное

расположение субъекта и объекта атаки, то есть находятся ли они в разных

или в одинаковых сегментах. Во время внутрисегментной атаки, субъект и

объект атаки располагаются в одном сегменте. В случае межсегментной

атаки субъект и объект атаки находятся в разных сетевых сегментах. Этот

классификационный признак дает возможность судить о так называемой

«степени удалённости» атаки.

• Практически внутрисегментную атаку осуществить намного проще, чем

межсегментную. Однако межсегментная удалённая атака представляет куда

большую опасность, чем внутрисегментная. Это связано с тем, что в случае

межсегментной атаки объект её и непосредственно атакующий могут

находиться на расстоянии многих тысяч километров друг от друга, что может

существенно воспрепятствовать мерам по отражению атаки.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

48

49.

Классификация атакПо условию начала осуществления воздействия

• По уровню эталонной модели ISO/OSI, на котором

осуществляется воздействие

физический

канальный

сетевой

транспортный

сеансовый

представительный

прикладной

• Международной организацией по стандартизации (ISO) был принят стандарт ISO 7498, который

описывает взаимодействие открытых систем (OSI), к которым принадлежат также и

распределенные вычислительные системы и сети. Каждый сетевой протокол обмена, также как и

каждую сетевую программу, удаётся так или иначе спроецировать на эталонную 7-уровневую

модель OSI. Такая многоуровневая проекция даёт возможность описать в терминах модели OSI

использующиеся в сетевом протоколе или программе функции.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

49

50.

Классификация сетевых атак по работе Питера Мелла«Компьютерные атаки: что это и как им противостоять»

• Классификация сетевых атак по работе Питера Мелла

«Компьютерные атаки: что это и как им противостоять»

удаленное проникновение (remote penetration)

локальное проникновение (local penetration)

удаленный отказ в обслуживании (remote denial of service)

локальный отказ в обслуживании (local denial of service)

атаки с использованием сетевых сканеров (network scanners)

атаки с использованием сканеров уязвимостей (vulnerability

scanners)

• атаки с использованием взломщиков паролей (password

crackers)

• атаки с использованием анализаторов протоколов (sniffers)

Peter M. Mell - Computer Attacks: What They Are and How to Defend Against Them (May 26, 1999)

https://www.nist.gov/publications/computer-attacks-what-they-are-and-how-defend-against-them

https://tsapps.nist.gov/publication/get_pdf.cfm?pub_id=151188

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

50

51.

Классификация сетевых атак• удаленное проникновение (от англ. remote

penetration) — это тип атак, которые позволяют

реализовать удаленное управление компьютером

через сеть;

• локальное проникновение (от англ. local penetration)

— это тип атак, которые приводят к получению

несанкционированного доступа к узлу, на который они

направлены;

• удаленный отказ в обслуживании (от англ. remote

denial of service) — тип атак, которые позволяют

нарушить функционирование системы в рамках

глобальной сети;

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

51

52.

Классификация сетевых атак• локальный отказ в обслуживании (от англ. local denial

of service) — тип атак, позволяющих нарушить

функционирование системы в рамках локальной сети.

В качестве примера такой атаки можно привести

внедрение и запуск враждебной программы, которая

загружает центральный процессор бесконечным

циклом, что приводит к невозможности обработки

запросов других приложений;

• атаки с использованием сетевых сканеров (от англ.

network scanners) — это тип атак, основанных на

использовании сетевых сканеров — программ,

которые анализируют топологию сети и обнаруживают

сервисы, доступные для атаки; пример: атака с

использованием утилиты nmap;

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

52

53.

Классификация сетевых атак• атаки с использованием взломщиков паролей (от

англ. password crackers) — это тип атак, которые

основаны на использовании взломщиков паролей —

программ, подбирающих пароли пользователей;

• атаки с использованием сканеров уязвимостей (от

англ. vulnerability scanners) — тип атак, основанных на

использовании сканеров уязвимостей — программ,

осуществляющих поиск уязвимостей на узлах сети,

которые в дальнейшем могут быть применены для

реализации сетевых атак;

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

53

54.

Классификация сетевых атак• атаки с использованием анализаторов протоколов (от

англ. sniffers) — это тип атак, основанных на

использовании

анализаторов

протоколов

—

программах, "прослушивающих сетевой трафик. С их

помощью можно автоматизировать поиск в сетевом

трафике такой информации, как идентификаторы и

пароли пользователей, информацию о кредитных

картах и т. д.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

54

55.

Классификация уязвимостей сканера Nessus• В сканере уязвимостей Nessus используется классификация "по

характеру уязвимости", используемой для реализации атаки:

"черные ходы" (Backdoors);

ошибки в CGI скриптах (CGI abuses);

атаки типа "отказ в обслуживании" (Denial of Service);

ошибки в программах — FTP-серверах (FTP);

наличие на компьютере сервиса Finger или ошибки в программах,

реализующих этот сервис (Finger abuses);

ошибки в реализации межсетевых экранов (Firewalls);

ошибки, позволяющие пользователю, имеющему терминальный вход на

данный сервер, получить права администратора (Gain a shell remotely);

ошибки, позволяющие атакующему удаленно получить права

администратора (Gain root remotely);

прочие ошибки, не вошедшие в другие категории (Misc);

ошибки в программах — NIS-серверах (NIS);

ошибки в программах — RPC-серверах (RPC);

уязвимости, позволяющие атакующему удаленно получить любой файл с

сервера (Remote file access);

ошибки в программах — SMTP-серверах (SMTP problems);

неиспользуемые сервисы (Useless services).

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

55

56.

4. По уровню эталонной модели OSI56

57.

Физический уровень (первый). Это самый нижнийуровень модели OSI, где находится среда, по

которой переносятся сетевые данные.

На этом уровне определяется физические и

электрические характеристики всего сетевого

оборудования, включая уровни напряжений в сети,

концентраторы, коммутаторы, роутеры, сетевые

адаптеры, повторители, кабельная разводка и др.

На физическом уровне устанавливаются и

разрываются сетевые соединения, предоставляются

средства для совместного использования общих

сетевых ресурсов и преобразования сигналов из

цифровой в аналоговую форму, и наоборот.

4.1. Атаки на физическом уровне, на

сетевое оборудование

57

58.

Атаки на коммутаторы (switch)• Коммутатор (switch) является более интеллектуальным

устройством, чем концентратор. Коммутаторы работают

на канальном уровне модели OSI. Получая пакет на одни

из своих портов, он, в отличие от концентратора, не

пересылает его на все порты, а пересылает только на тот

порт, к которому подключен получатель пакета.

• На канальном уровне возможны следующие типы атак:

• переполнение САМ-таблицы;

• VLAN Hopping;

• атака на STP;

• МАС-спуфинг;

• атака на PVLAN;

• атака на DHCP

• ARP-spoofing.

• Рассмотрим каждую из атак более подробно.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

58

59.

12 миллионов роутеров и DSL-модемов суязвимостями

• В декабре 2020 года специалисты компании Check Point обнаружили

свыше 12 миллионов роутеров (в том числе топовых моделей) и

DSL-модемов, которые можно взломать из-за уязвимости в

механизме получения автоматических настроек. Он широко

применяется для быстрой настройки сетевого оборудования на

стороне клиента (CPE — customer premises equipment).

• Последние десять лет провайдеры используют для этого протокол

управления абонентским оборудованием CWMP (CPE WAN

Management Protocol). Спецификация TR-069 предусматривает

возможность отправлять с его помощью настройки и подключать

сервисы через сервер автоконфигурации (ACS — Auto Configuration

Server).

• Сотрудники Check Point установили, что во многих роутерах есть

ошибка обработки CWMP-запросов, а провайдеры еще усложняют

ситуацию: большинство из них никак не шифруют соединение между

ACS и оборудованием клиента и не ограничивают доступ по IP- или

MAC-адресам.

• Вместе это создает условия для легкой атаки по типу man-in-themiddle — «человек посередине».

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

59

60.

Переполнение САМ-таблицы• Коммутатор имеет САМ-таблицу (Content Address Memory), где

содержится привязка МАС-адресов к портам коммутатора. То есть в

данной таблице указано, какие МАС-адреса на каком порту

принимаются. CAM-таблица имеет ограниченный размер, например

для коммутатора Cisco Catalyst 2960 таблица может хранить до 8192

МАС-адресов, a Catalyst 6000-й серии - до 128 000 МАС-адресов.

• В случае если таблица будет полностью занята, новые записи не

смогут добавляться, и весь трафик будет проходить на все порты.

Тогда коммутатор начнет работать как обычный концентратор, и весь

трафик, проходящий через данный сегмент сети, можно будет

прослушать с помощью утилиты Wireshark.

• Конечно, прослушать весь график в локальной сети злоумышленнику

таким способом не удастся, но инсайдер, работающий в одном

сегменте сети, к примеру с бухгалтерией, сможет перехватывать

трафик и получить конфиденциальную информацию.

Wireshark — программа-анализатор трафика для компьютерных сетей Ethernet и некоторых других.

https://www.wireshark.org/download.html

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

60

61.

Переполнение САМ-таблицыТопология сети с

коммутатором

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

61

62.

VLAN Hoping• С помощью данной атаки злоумышленник может попытаться передать

данные в другой VLAN.

• Как известно, для взаимодействия между виртуальными локальными сетями

VLAN в коммутаторах используется режим trunk.

• В коммутаторах Cisco Catalyst по умолчанию порт работает не в режиме mode

access и не в режиме mode trunk, таким образом, на порту работает протокол

DTP (Dynamic Trunk Protocol).

• Очевидно, что при такой настройке портов коммутатора злоумышленнику

достаточно притвориться коммутатором, как между ними будет установлено

транковое соединение и, соответственно, будут доступны VLAN,

сконфигурированные на коммутаторе, после чего передать данные в другой

VLAN не составит труда.

• Как правило, в большинстве организаций серверы работают в одном

сегменте сети (VLAN) рабочие станции администраторов - в другом, обычные

пользователи - в третьем. Отдельно должен размещаться сегмент DMZ,

правда, для его разграничения коммутаторов, как правило, не используют.

• Таким образом, в случае если злоумышленник, находясь в пользовательском

сегменте, сможет проникнуть в VLAN администраторов, то он сможет

попытаться атаковать машины администраторов или же прослушать трафик

на наличие незашифрованных паролей и другой конфиденциальной

информации.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

62

63.

VLAN HopingТопология сети с

коммутатором и

фальшивым транком

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

63

64.

Атака на STP (Spanning Tree Protocol)• Протокол STP (Spanning Tree Protocol) предназначен для предотвращения

зацикливания пакетов в сети при наличии дублирующих маршрутов.

Работает это следующим образом. Сначала производится обнаружение

коммутаторов, которые связаны между собой. Затем выбирается Root Bridge,

главный, корневой коммутатор. Далее но специальному алгоритму будут

заблокированы порты коммутатора, которые создают петли в получившейся

топологии.

• Для построения древовидной структуры сети без петель в сети должен

быть определен корневой коммутатор (root switch), от которого и строится

это дерево.

• В качестве корневого коммутатора выбирается коммутатор с наименьшим

значением идентификатора. Идентификатор коммутатора - это число

длиной восемь байт, шесть младших байтов которого составляет МАС-адрес

его блока управления, а два старших байта конфигурируются вручную. Это

позволяет администратору сети влиять на процесс выбора корневого

коммутатора. Если администратор не вмешается в данный процесс,

корневой коммутатор будет выбран случайным образом - им станет

устройство с минимальным МАС-адресом блока управления. Такой выбор

может оказаться далеко не рациональным. и назначить ему вручную

наименьший идентификатор.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

64

65.

Атака на STP (Spanning Tree Protocol)• Что может предпринять атакующий?

• Он может притвориться коммутатором, направить в

сторону атакуемого коммутатора BPDU-пакет, в

котором может подделать приоритет, МАС-адрес,

для

того

чтобы

самому

стать

корневым

коммутатором и с его помощью перехватить сетевой

трафик.

• Корневым коммутатором становится тот, у которого

самый высокий приоритет.

• В случае если приоритет у нескольких коммутаторов

одинаковый, то для выбора корневого коммутатора

используется МАС-адрес, у кого он меньше, тот и

становится корневым.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

65

66.

MAC Spoofing• MAC Spoofing. Данный тип атак реализуется путем

подделывания МАС-адреса, например атакующий

может подделать МАС-адрес, который использовал

другой хост сети. Злоумышленник может использовать

эту атаку для осуществления сбора конфиденциальной

информации

• Для реализации данной атаки, часто пользуются

утилитой macchanger.

Утилита macchanger позволяет гибко управлять MAC-адресами сетевых интерфейсов.

Воспользовавшись macchanger можно быстро установить определенный MAC-адрес

на сетевом интерфейсе, установить MAC-адрес случайным образом, установить MACадрес от конкретного производителя и др.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

66

67.

Атака на PVLAN (Private VLAN)• С помощью этой атаки злоумышленник может получить доступ к

соседнему

устройству

PVLAN

посредством

LЗ-устройства

(маршрутизатора).

• В технологии PVLAN, в отличие от VLAN, порты могут находиться в трех

режимах:

• isolated,

• promiscuus,

• community.

• Isolated - порты не могут передавать данные в своем VLAN между

клиентами. Данные могут передаваться только между портами

Isolated и Promiscuous.

• Порты promiscuous - это порты PVLAN, в которые можно передавать

данные со всех портов Isolated и Community, как и в обычном VLAN.

• Community - это группы портов, между членами которых можно

передавать данные, можно назвать VLAN во VLAN.

• Если атакующему доступно устройство Layer 3 (например,

маршрутизатор), он может установить связь между клиентами,

которые находятся в одном PVLAN, между портами isolated.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

67

68.

Атака на PVLAN (Private VLAN)• Для реализации данной атаки пользователь может

подделать пакет, в котором он укажет в IP-адресе

назначения необходимое ему устройство, находящееся

на другом порту isolated, источник останется без

изменения, а вот в качестве МАС-адреса назначения он

укажет МАС-адрес устройства L3.

• Данное устройство, получив пакет, перенаправит его

по указанному адресу. Принимающая сторона может

сделать то же самое - таким образом обеспечить

передачу данных между isolated-портами.

• Для таких атак может применяться утилита Private-VLAN-PVLAN-attack.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

68

69.

Атака на DHCP• Атаковать DHCP-сервер можно несколькими различными

способами.

1. Злоумышленник может сформировать и послать DHCP-серверу

огромное количество DHCP-запросов с разными МAС-адресами.

Сервер будет выделять IP-адреса из пула, и рано или поздно весь

DHCP-пул закончится, после чего сервер не сможет обслуживать

новых клиентов. По сути, это DoS-атака, так как нарушается

работоспособность сети. Метод борьбы с подобными атаками

называется DHCP Snooping. Данный метод заключается в следующем.

Когда коммутатор получает пакет, то он сравнивает МАС-адрес,

указанный в DHCP-запросе, с МАС-адресом, который был прописан

на порту коммутатора. Если адреса совпадают, то коммутатор

отправляет пакет дальше, если не совпадают, то пакет отбрасывается.

2. Злоумышленник может также развернуть свой DHCP-сервер и

выдавать свои настройки пользователям сети (может указать любой

DNS, Gateway и г. д.) и воспользоваться уже по своему усмотрению,

начиная от прослушивания трафика до подделки DNS-ответов и т. д.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

69

70.

ARP-spoofing• ARP spoofing (ARP Cache poisoning) - это атака, используемая для

прослушивания сети, построенной на коммутаторах.

• ARP (англ. Address Resolution Protocol - протокол определения адреса) использующийся и компьютерных сетях протокол низкого уровня,

предназначенный для определения адреса кинального уровня по

известному адресу сетевого уровня.

• Суть этой атаки заключается в следующем. Злоумышленник

посылает ложные ARP-пакеты, для того чтобы убедить компьютер

жертвы в том, что прослушивающий компьютер и есть конечный

адресат. Далее пакеты с компьютера жертвы перехватываются и

пересылаются реальному получателю, МАС-адрес отправителя в

них подменяется, чтобы ответные пакеты тоже шли через

прослушивающий Компьютер. Прослушивающий компьютер

становится «шлюзом» для трафика жертвы, и злоумышленники

получают возможность прослушивать трафик, осуществляя атаку

«человек посередине» .

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

70

71.

ARP-spoofing• Стоит отмстить, что при попытке

прослушать трафик нескольких активно

общающихся

компьютеров

и,

соответственно, возникающем при этом

переполнении АPR-таблиц возможна

перегрузка, и, как следствие, падение

сети. Это, помимо прочего, чревато

обнаружением атаки.

• Также стоит отметить, что данная атака

может быть реализована только при

наличии доступа в локальную сеть.

• То есть злоумышленнику, находящемуся

за пределами локальной сети, не удастся

осуществить АRР-Spooling.

• Для реализации этой атаки ему придется

сначала захватить контроль над одной из

машин, находящейся в корпоративной

локальной сети, а уже потом с этой

машины осуществлять отравление ARPкэша.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

Схематический вид подмены

МАС-адреса

71

72.

Атаки на физическом уровне• Что касается атак на физическом уровне, то стоит

заметить, что для их успешной реализации

злоумышленнику необходимо иметь (физический

доступ к локальной сети.

• То есть хакер должен предварительно удаленно

взломать машину, находящуюся в локальной сети, и

затем с этого компьютера пытаться реализовать

описанные атаки.

• Или же злоумышленником является один из

сотрудников компании, имеющий доступ к локальной

сети. Об этом необходимо помнить при подготовке

плана сетевой зашиты.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

72

73.

Сетевой уровень (третий уровень по моделиOSI). Один из самых сложных уровней модели

OSI, обеспечивающий маршрутизацию данных

между физическими сетями и правильную

адресацию сетевых узлов (например, по IPадресу). На этом уровне происходит также

разбиение потоков данных на более мелкие

части, а иногда и обнаружение ошибок.

Именно на этом уровне и действуют

маршрутизаторы.

4.2. Атаки на сетевом уровне

73

74.

Атаки на маршрутизаторы (роутеры)• Маршрутизатором является устройство сетевого уровня

эталонной модели OSI.

• Роутер и маршрутизатор – два названия одного устройства.

• Маршрутизаторы - одна из самых привлекательных точек сети

для атак злоумышленников.

• Эти широко распространенные сетевые устройства часто

имеют несколько уязвимостей, не говоря уже о последствиях,

которые

может

иметь

человеческий

фактор

при

администрировании этих устройств.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

74

75.

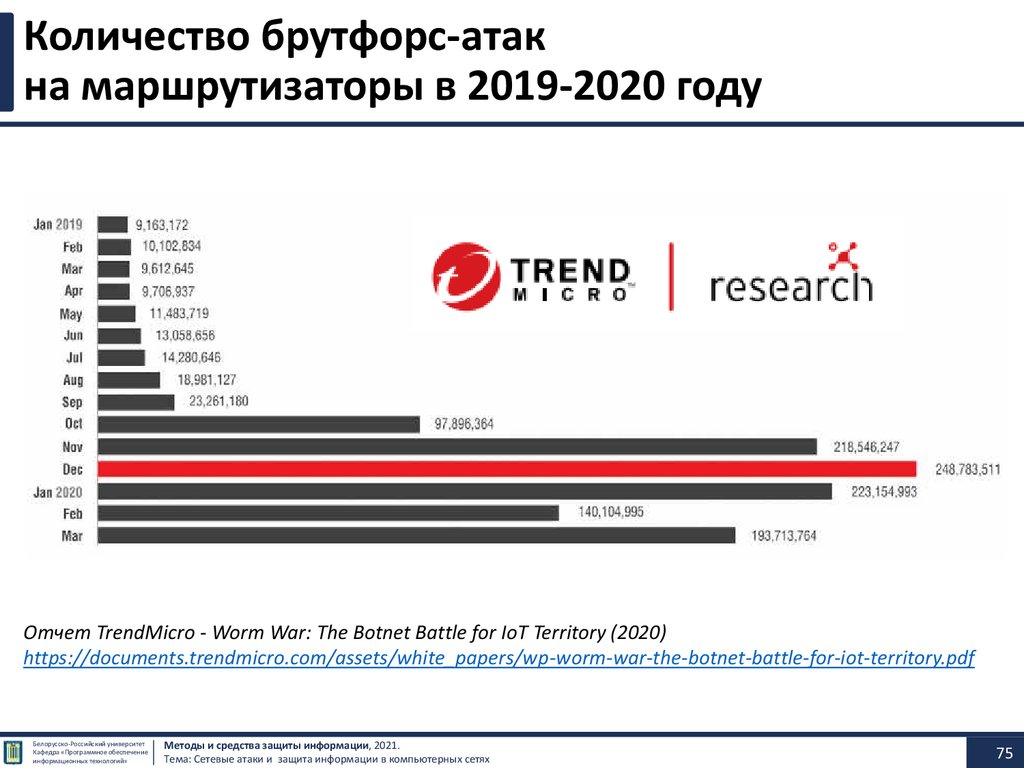

Количество брутфорс-атакна маршрутизаторы в 2019-2020 году

Отчет TrendMicro - Worm War: The Botnet Battle for IoT Territory (2020)

https://documents.trendmicro.com/assets/white_papers/wp-worm-war-the-botnet-battle-for-iot-territory.pdf

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

75

76.

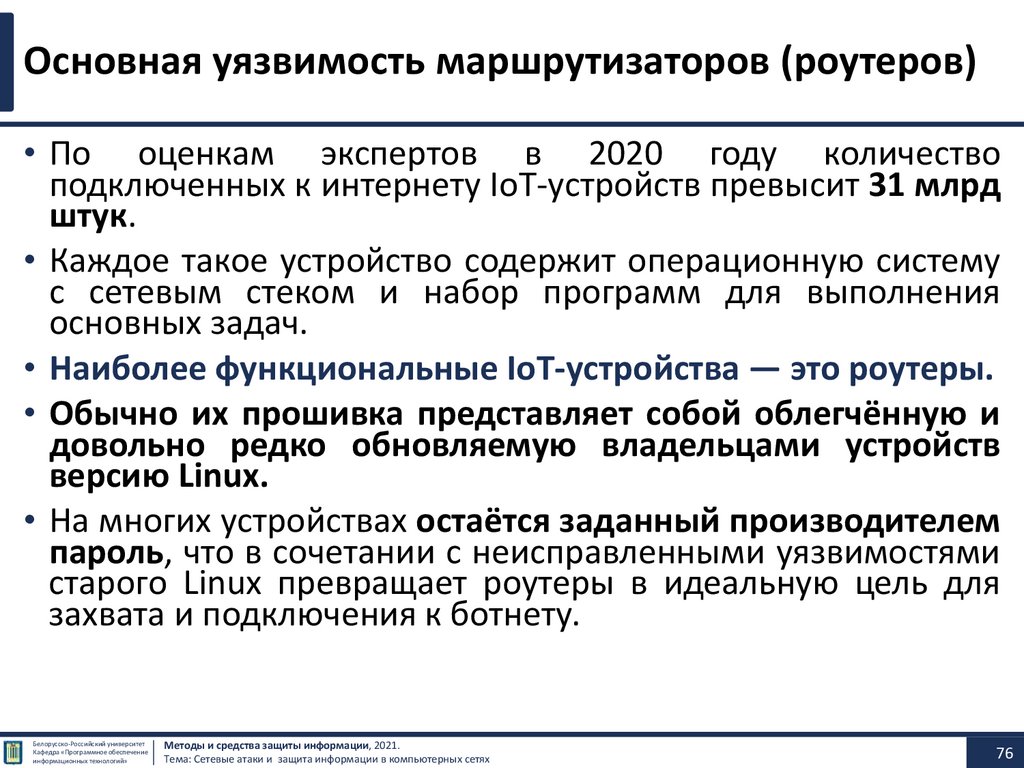

Основная уязвимость маршрутизаторов (роутеров)• По оценкам экспертов в 2020 году количество

подключенных к интернету IoT-устройств превысит 31 млрд

штук.

• Каждое такое устройство содержит операционную систему

с сетевым стеком и набор программ для выполнения

основных задач.

• Наиболее функциональные IoT-устройства — это роутеры.

• Обычно их прошивка представляет собой облегчённую и

довольно редко обновляемую владельцами устройств

версию Linux.

• На многих устройствах остаётся заданный производителем

пароль, что в сочетании с неисправленными уязвимостями

старого Linux превращает роутеры в идеальную цель для

захвата и подключения к ботнету.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

76

77.

Маршрутизатор. Таблицы маршрутизации• Маршрутизатор или роутер пересылает пакеты между различными

сегментами сети на основе правил и таблиц маршрутизации.

• Таблица маршрутизации может составляться двумя способами:

• статическая маршрутизация — когда записи в таблице вводятся и

изменяются вручную. Такой способ требует вмешательства администратора

каждый раз, когда происходят изменения в топологии сети. С другой стороны,

он является наиболее стабильным и требующим минимума аппаратных

ресурсов маршрутизатора для обслуживания таблицы.

• динамическая маршрутизация — когда записи в таблице обновляются

автоматически при помощи одного или нескольких протоколов

маршрутизации — RIP, OSPF, IGRP, EIGRP, IS-IS, BGP, и др. Кроме того,

маршрутизатор строит таблицу оптимальных путей к сетям назначения на

основе различных критериев — количества промежуточных узлов, пропускной

способности каналов, задержки передачи данных и т. п. Критерии

вычисления оптимальных маршрутов чаще всего зависят от протокола

маршрутизации, а также задаются конфигурацией маршрутизатора. Такой

способ построения таблицы позволяет автоматически держать таблицу

маршрутизации в актуальном состоянии и вычислять оптимальные маршруты

на основе текущей топологии сети. Однако динамическая маршрутизация

оказывает дополнительную нагрузку на устройства, а высокая нестабильность

сети может приводить к ситуациям, когда маршрутизаторы не успевают

синхронизировать свои таблицы, что приводит к противоречивым сведениям

о топологии сети в различных её частях и потере передаваемых данных.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

77

78.

Протокол RIP• Протокол динамической маршрутизации RIP (Routing

Information Protocol) является внутренним протоколом

маршрутизации дистанционно-векторного типа, часто

используется в небольших и средних размеров IP-сетях с

множественными путями.

• Будучи одним из наиболее ранних протоколов обмена

маршрутной информацией, он до сих пор чрезвычайно

распространен в локальных сетях ввиду простоты

реализации.

• Протоколы

динамической

маршрутизации

предназначены для нахождения оптимального маршрута

в сетях с несколькими путями. Критериями для признания

маршрута

оптимальным

может

быть

несколько

характеристик. Прежде всего по количеству переходов

(хонов), которые необходимо сделать пакету для того,

чтобы попасть из сети отправителя в сеть получателя.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

78

79.

Протокол RIPБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

79

80.

Протокол RIP• Основными угрозами для протокола маршрутизации

RIP являются:

• ложные маршруты;

• понижение версии протокола RIP;

• взлом хэша MD5.

• Целями атак являются прослушивание трафика, его

модификация,

перенаправление

по

ложным

маршрутам.

Подробный разбор атаки и защиты на протокол RIP

представлен в книге Бирюков А. А. Информационная

безопасность: защита и нападение. - Москва: ДМК

Пресс, 2017. - 434 с.

Стр.63 - 77

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

80

81.

Протокол RIP. Атаки/Уязвимостиhttps://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=RIP

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

81

82.

Протокол OSPF• Протокол маршрутизации OSPF (Open Shortest Path

First)

это

внутренний

шлюзовый

протокол,

используемый

для

распространения

данных

маршрутизации внутри одной автономной системы,

преимущественно используется для динамических

объединенных IP-сетей большого размера со

множественными путями.

• Как правило, протокол маршрутизации OSPF

используется при маршрутизации в корпоративных

сетях, содержащих в среднем 50 локальных сетей и

несколько тысяч хостов.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

82

83.

Протокол OSPF• OSPF является протоколом состояния канала (link-state), в

отличие от RIP, являющегося протоколом вектора

расстояний (distance-vector). Каждый маршрутизатор

обновляет свою таблицу маршрутизации на основании

векторов расстояний, который он получает от своих

соседей.

• При использовании протокола состояния канала

маршрутизатор не осуществляет обмен информацией о

расстояниях со своими соседями. Вместо этого каждый

маршрутизатор активно проверяет статус своих каналов,

ведущих к каждому соседнему маршрутизатору, и посылает

эту информацию другим своим соседям, которые могут

направить поток данных в автономную систему.

• Каждый маршрутизатор принимает информацию о

состоянии канала и уже на ее основании строит полную

таблицу маршрутизации.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

83

84.

Протокол OSPF• Атаки на OSPF более сложны, чем на RIP.

• Основные сложности заключаются в следующем:

• 1)

маршрутизатору

злоумышленника

необходимо

симулировать пакет, для того чтобы обмениваться с другими

роутерами маршрутной информацией;

• 2) зависимость от иерархии маршрутизаторов, участвующих

в обмене маршрутной информацией OSPE роутеры,

участвующие в обмене, могут иметь различный уровень в

иерархической схеме маршрутизации.

• Основными атаками на OSPF как и на RIP являются:

ложные маршруты; взлом MD5.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

84

85.

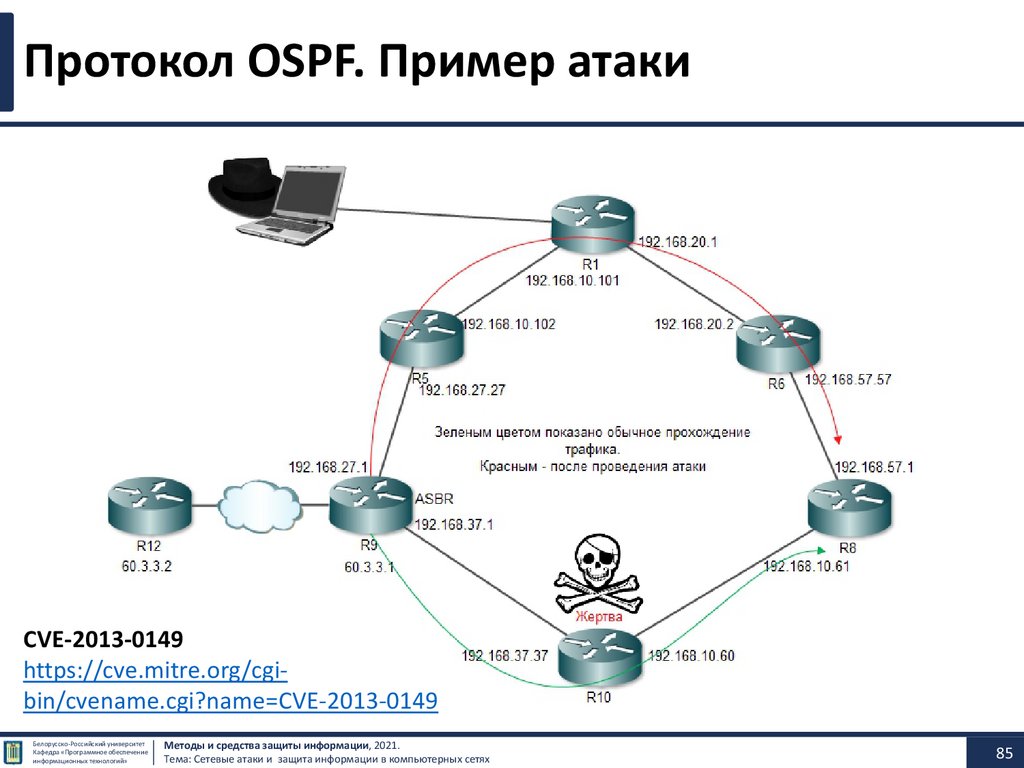

Протокол OSPF. Пример атакиCVE-2013-0149

https://cve.mitre.org/cgibin/cvename.cgi?name=CVE-2013-0149

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

85

86.

Протокол OSPF. Атаки/Уязвимостиhttps://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=OSPF

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

86

87.

Протокол OSPF. Полезные материалы. URL• Cisco Learn - Open Shortest Path First (OSPF)

https://ciscolearning.ru/cisco-router/ospf/

• Понимание типов сетей OSPF

https://wiki.shibaev.info/index.php?title=Понимание_т

ипов_сетей_OSPF

• Исследуем дыры в OSPF

https://xakep.ru/2014/09/03/ospf-vulnerabilities/

• Безопасность протокола OSPF

https://www.elibrary.ru/download/elibrary_20464429_6

1862008.pdf

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

87

88.

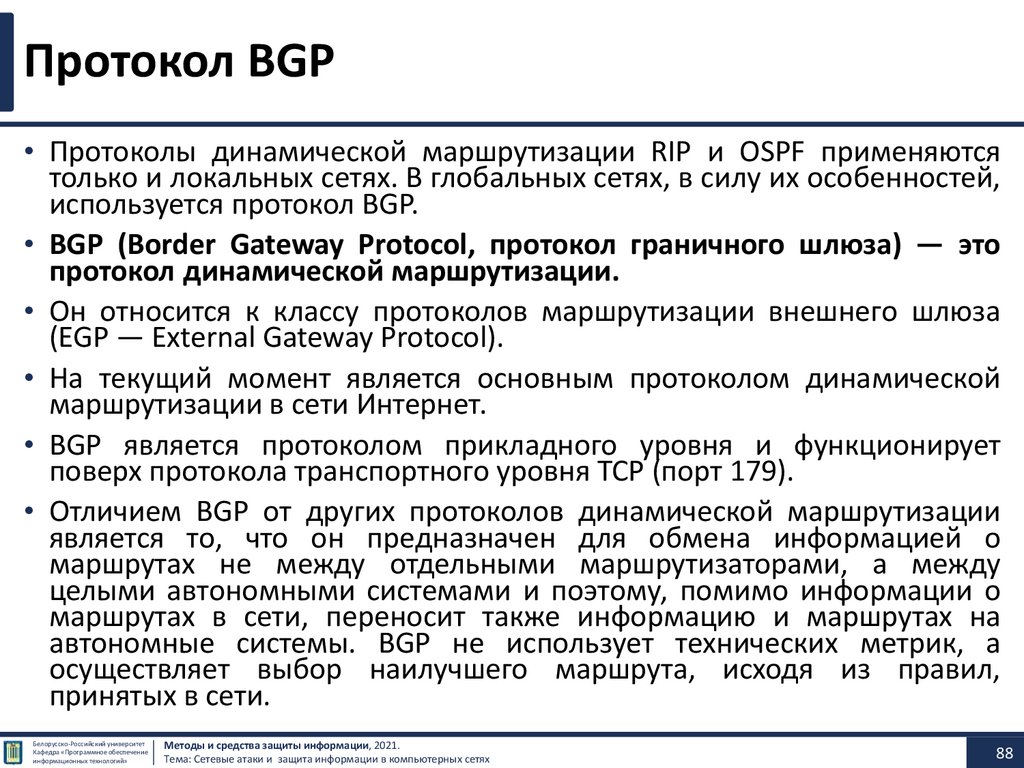

Протокол BGP• Протоколы динамической маршрутизации RIP и OSPF применяются

только и локальных сетях. В глобальных сетях, в силу их особенностей,

используется протокол BGP.

• BGP (Border Gateway Protocol, протокол граничного шлюза) — это

протокол динамической маршрутизации.

• Он относится к классу протоколов маршрутизации внешнего шлюза

(EGP — External Gateway Protocol).

• На текущий момент является основным протоколом динамической

маршрутизации в сети Интернет.

• BGP является протоколом прикладного уровня и функционирует

поверх протокола транспортного уровня TCP (порт 179).

• Отличием BGP от других протоколов динамической маршрутизации

является то, что он предназначен для обмена информацией о

маршрутах не между отдельными маршрутизаторами, а между

целыми автономными системами и поэтому, помимо информации о

маршрутах в сети, переносит также информацию и маршрутах на

автономные системы. BGP не использует технических метрик, а

осуществляет выбор наилучшего маршрута, исходя из правил,

принятых в сети.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

88

89.

Протокол BGPБелорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

89

90.

Протокол BGP. Атаки• BGP работает на основе протокола TCP, прослушивая порт 179.

Следовательно, протокол BGP уязвим для атак на TCP, о которых

говорилось ранее:

• Атака confidentiality violations (нарушение конфиденциальности). Как

уже упоминалось ранее, маршрутные данные BGP передаются в

открытом текстовом виде, что позволяет легко перехватывать

информацию (это происходит потому, что конфиденциальность

маршрутных данных по является общим требованием).

• Атака replay (воспроизведение). BGP не включает мер по

предотвращению

повторного

использования

перехваченных

сообщений.

• Атака message insertion (вставка сообщений). BGP не включает защиты

от вставки сообщений. Однако, поскольку BGP использует

транспортный протокол TCP при завершенной организации соединения

вставка сообщений внешним узлом потребует точного предсказания

порядковых номеров (такое предсказание возможно, но весьма

затруднено для хороших реализаций TCP) или перехвата сессий.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

90

91.

Протокол BGP. Атаки• Атака message deletion (удаление сообщений). BGP не включает

защиты от удаления сообщений. Опять-таки, такие атаки весьма

затруднены для качественных реализаций TCP, но исключить их

полностью нельзя.

• Атака message modification (изменение сообщений). BGP не

включает защиты от изменения сообщений. Синтаксически

корректная модификация без изменения размера данных TCP в

общем случае будет незаметной.

• Атака Man-in-the-middle (атаки с участием человека). BGP не

включает средств защиты от MITM-атак. BGP не использует

аутентификации партнеров, и такие атаки становятся «детской

игрушкой».

• Атака denial of service (атаки на службы). Хотя ложные

маршрутные данные сами по себе могут служить DoS-атакой на

конечную систему, пытающуюся передавать данные через сеть, и

сеть в целом, некоторые виды ложной информации могут

создавать DoS-атаки на сам протокол BGP.

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

91

92.

Нарушение в протоколе BGP в результате атак• нарушение starvation (потеря пакетов) - трафик, адресованный

узлу, пересылается в ту часть сети, которая не может обеспечить

его доставку, в результате чего происходит потеря трафика;

• нарушение network congestion (перегрузка сети) через какуюлибо часть сети будет пересылаться больше данных, нежели эта

сеть способна обработать. Это разновидность атаки на отказ в

обслуживании;

• нарушение blackhole (черная дыра) - большое количество

трафика направляется для пересылки через один маршрутизатор,

который не способен справиться с возросшим уровнем трафика и

будет отбрасывать часть, большинство или все пакеты;

• нарушение delay (задержка) - данные, адресованные узлу,

пересылаются но более длинному пути, чем обычно. Это

нарушение может привести как к задержкам при передаче

данных, что особенно заметно при передаче потокового видеоили аудио-контента, так и к потере части трафика, так как у

некоторых пакетов может истечь значение Time То Live, время

жизни, из-за слишком длинного пути;

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

92

93.

Нарушение в протоколе BGP в результате атак• нарушение looping (петли) данные передаются по замкнутому

пути и никогда не будут доставлены;

• нарушение eavesdrop (перехват) - данные пересылаются через

какой-либо маршрутизатор или сеть, которые не должны видеть

этих данных, информация при такой пересылке может

просматриваться. Как правило, при таких нарушениях

злоумышленники специально направляют трафик через сегмент

сети, который они могут прослушивать. Обычно подобным

способом добывается конфиденциальная информация о

кредитных картах, паролях, кодах доступа и т. д.;

• нарушение partition (разделение сети) некоторые части кажутся

отделенными от сети, хотя на самом деле это не так. В результате

данного нарушения через части может не проходить трафик, что

отрицательно скажется на работе сети в целом;

• нарушение cut (отключение) - некоторые части сети могут

казаться отрезанными от сети, хотя реально они подключены. Но

аналогии с предыдущим нарушением, через некоторые части

может не проходить график;

Белорусско-Российский университет

Кафедра «Программное обеспечение

информационных технологий»

Методы и средства защиты информации, 2021.

Тема: Сетевые атаки и защита информации в компьютерных сетях

93

94.

Нарушение в протоколе BGP в результате атак• нарушение churn (волны) - скорость пересылки в сеть

изменяется быстрыми темпами, что приводит к значительным

вариациям картины доставки пакетов (и может неблагоприятно

влиять на работу системы контроля насыщения);

• нарушение instability (нестабильность) работа BGP становится

нестабильной, и не удастся достичь схождения картины

маршрутов;

• нарушение overload (перегрузка) - сообщения BGP сами по себе

становятся значительной частью передаваемого через сеть

трафика;

• нарушение resource exhaustion (истощение ресурсов)

сообщения BGP сами но себе отнимают слишком много ресурсов

маршрутизатора (например, пространства таблиц);