Похожие презентации:

Маршрутизаторы

1. Маршрутизаторы

LOGOМаршрутизаторы

1

2. Содержание

МаршрутизацияФункциональные компоненты маршрутизатора

Классификация маршрутизаторов

Аппаратные компоненты маршрутизатора

Процесс начальной загрузки маршрутизатора

Рекомендации по выбору маршрутизатора

Маршрутизация в IP-сетях

Процесс IP-маршрутизации

Классовая и бесклассовая маршрутизация

Таблицы маршрутизации

Источники информации о маршрутах в таблице

маршрутизации

Алгоритм поиска записей в таблице маршрутизации

© fors.gtechs.ru

2

3. Содержание

Пример. Маршрутизация с маскойТрассировка маршрута

Статическая маршрутизация

Динамическая маршрутизация.

Протоколы RIP, OSPF

Протокол RIP

Протокол OSPF

Маршрутизация между VLAN

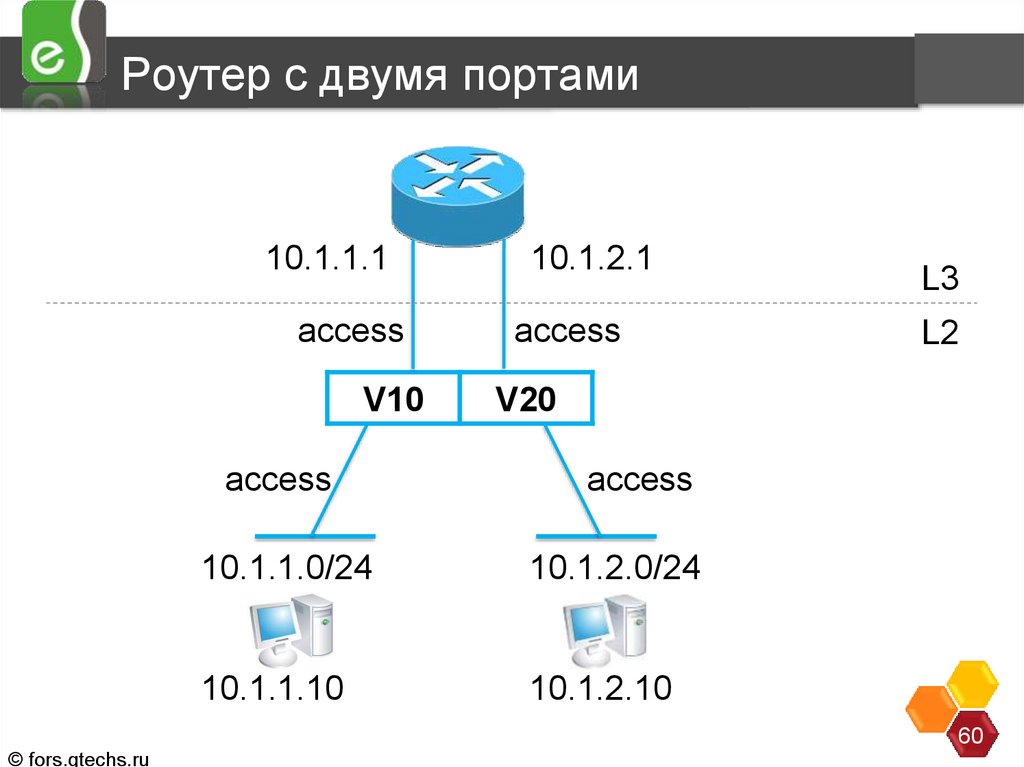

Роутер с двумя портами

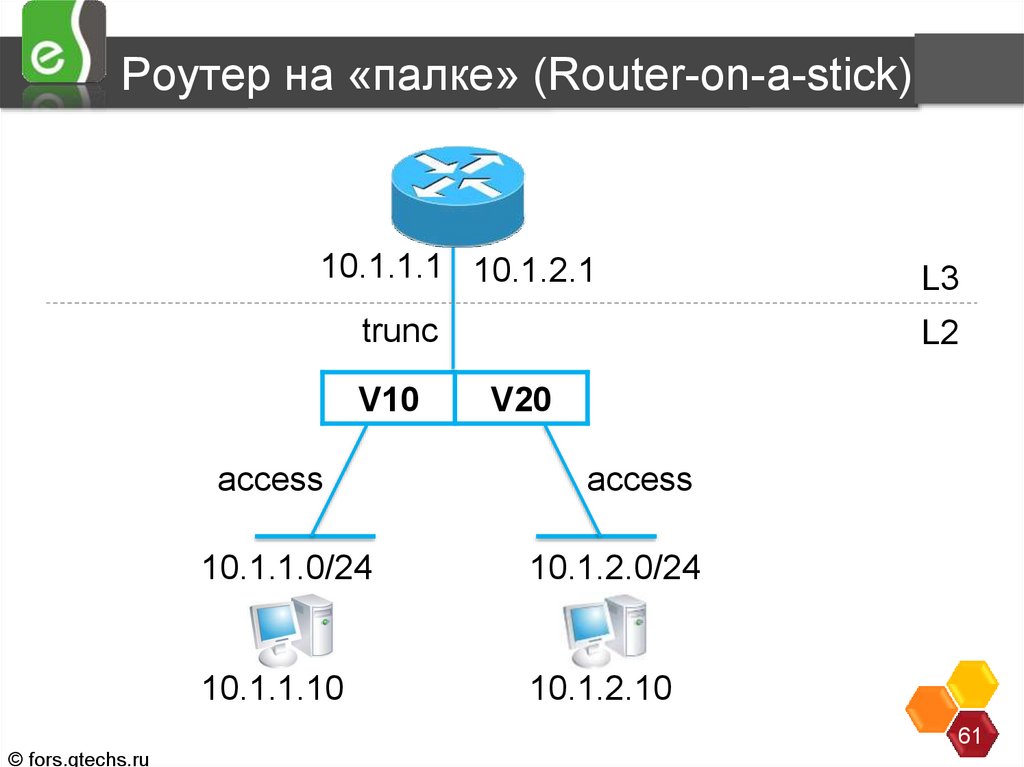

Роутер на «палке» (Router-on-a-stick)

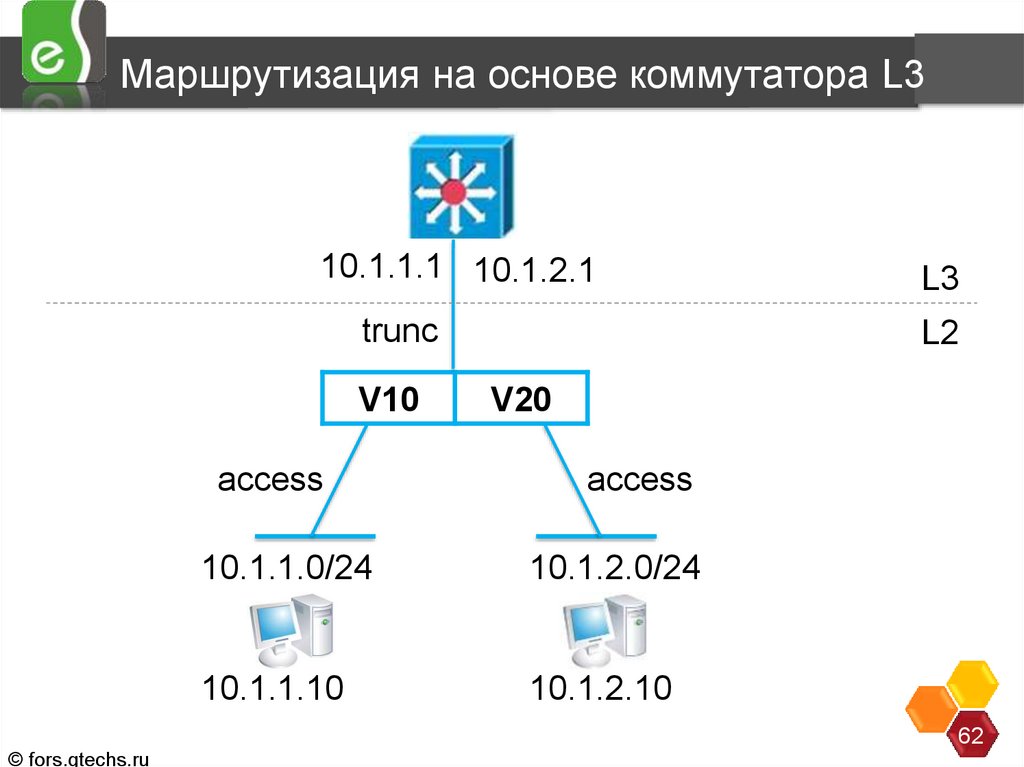

Маршрутизация на основе коммутатора L3

Пример топологии сети с InterVLAN маршрутизациией

на основе коммутатора L3

3

© fors.gtechs.ru

4. Содержание

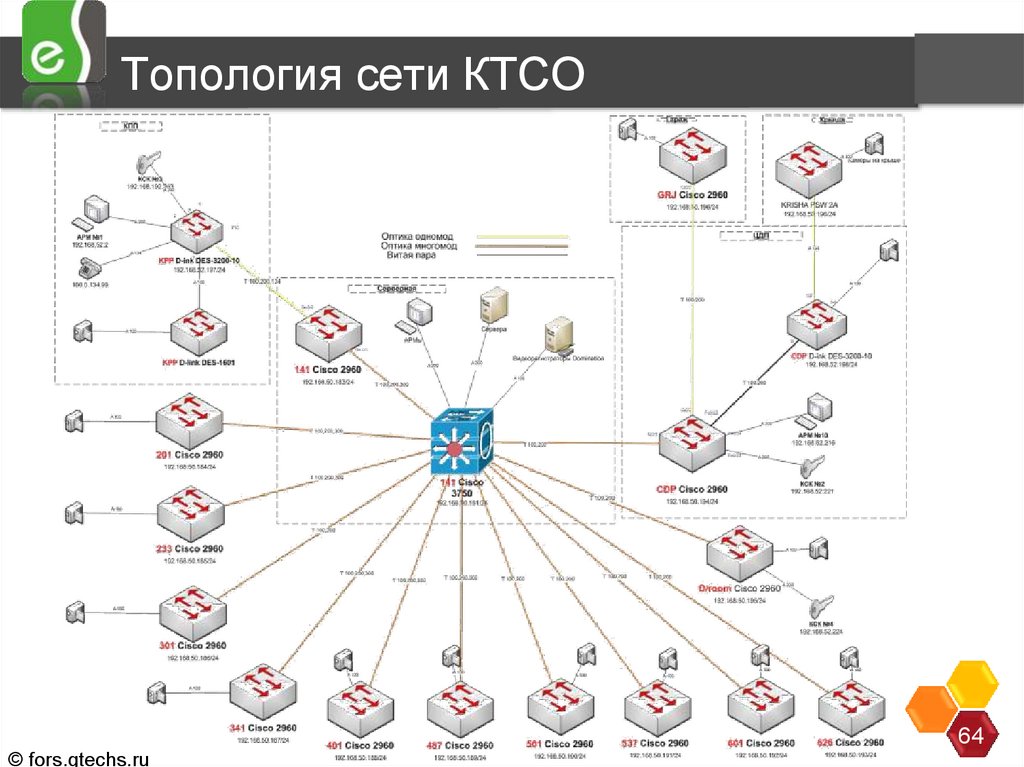

Топология сети КТСОНастройка безопасности на маршрутизаторе

1. Настройка паролей на маршрутизаторе

2. Настройка удаленного доступа

Списки контроля доступа

(Access Control List)

Применение ACL

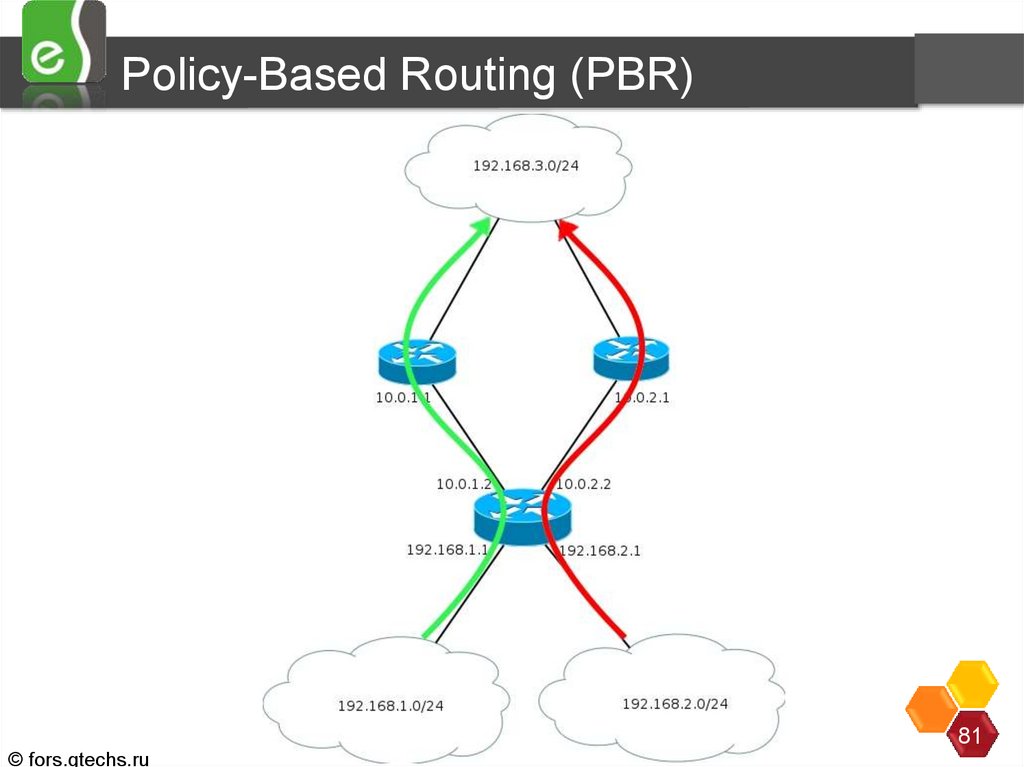

Policy-Based Routing (PBR)

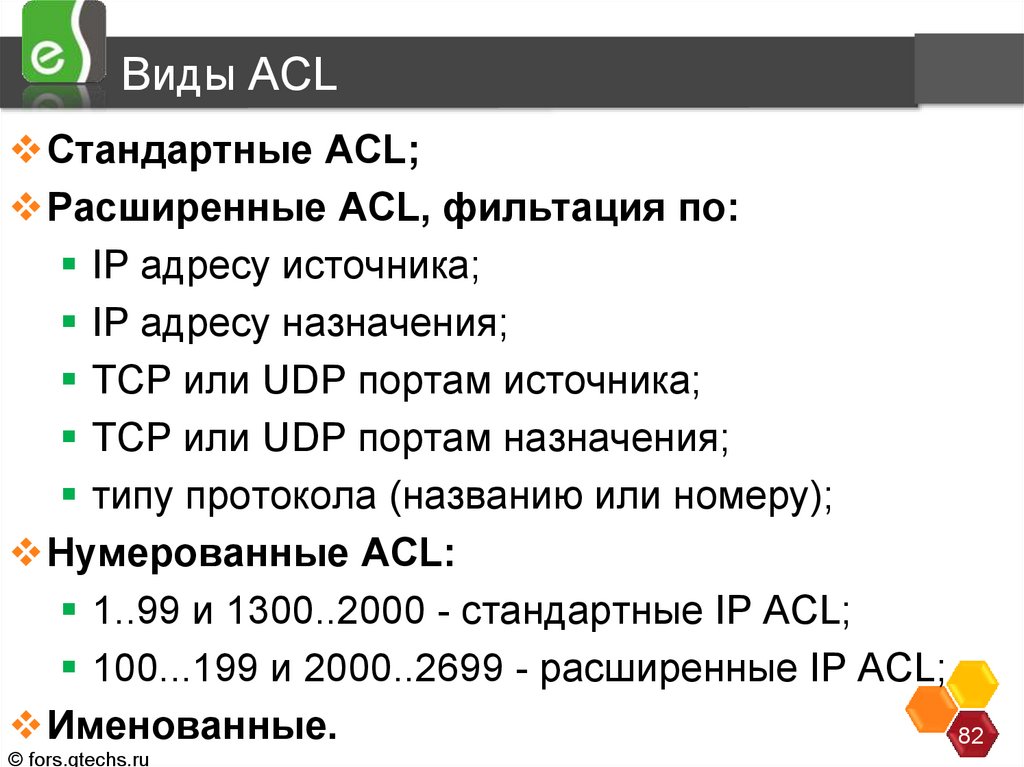

Виды ACL

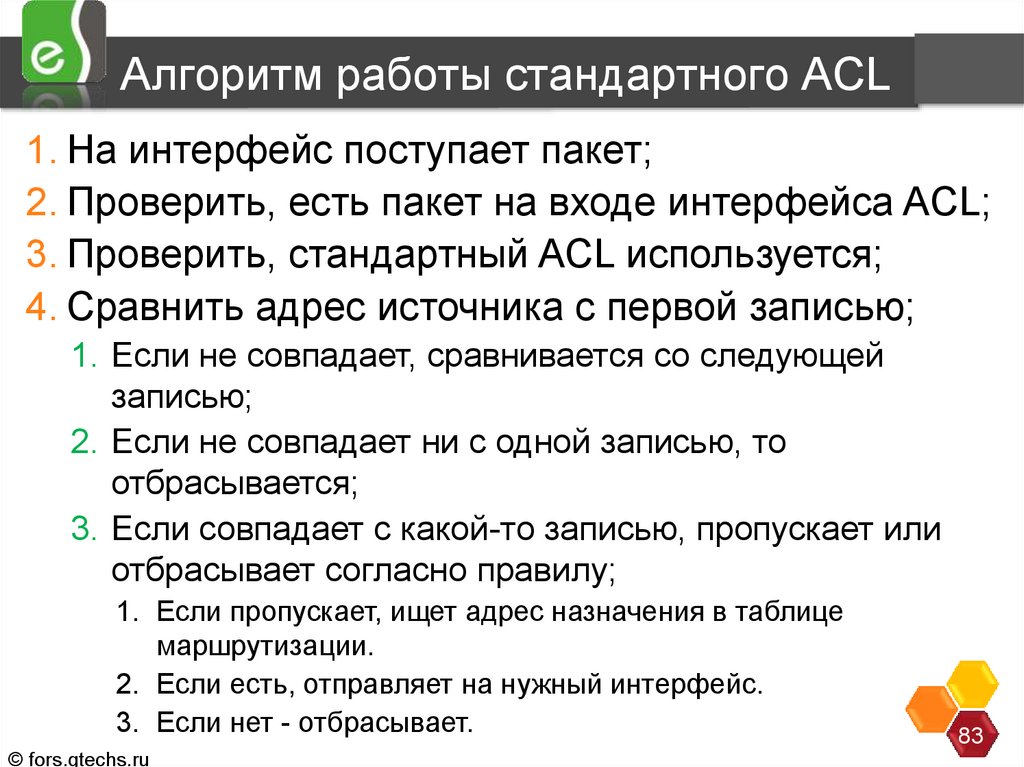

Алгоритм работы стандартного ACL

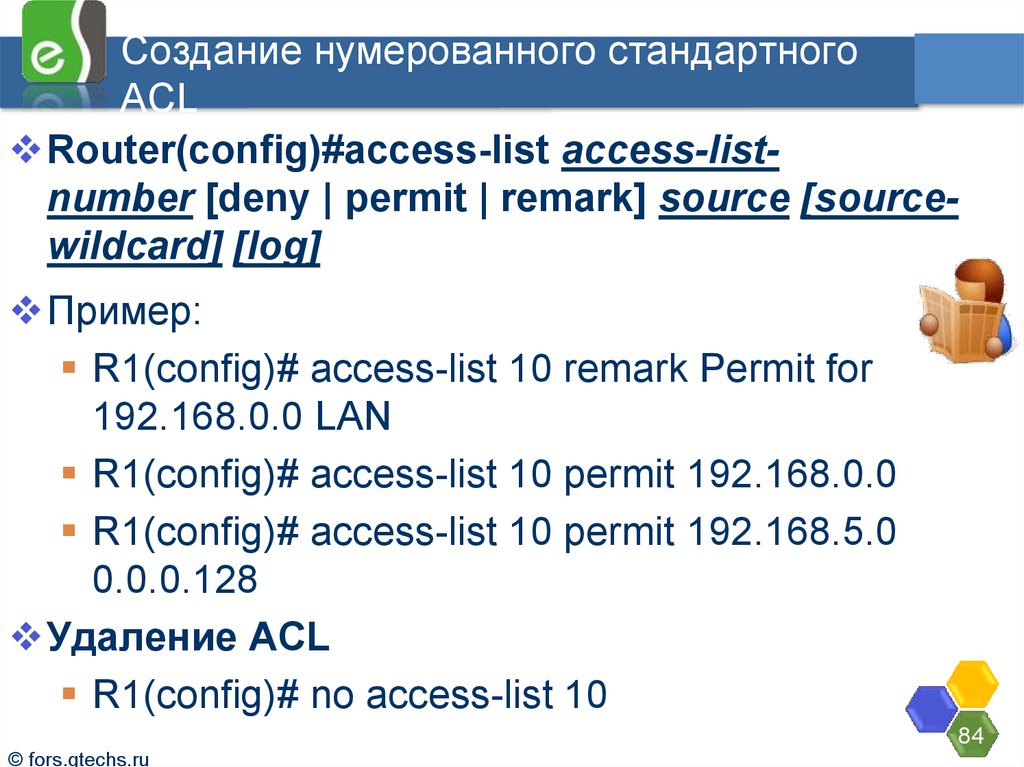

Создание нумерованного стандартного ACL

Применение нумерованного стандартного ACL на

интерфейс

© fors.gtechs.ru

4

5. Содержание

Настройка ACL для виртуальных терминальных линийИменованные стандартные ACL

Просмотр и проверка ACL

Редактирование именованных ACL

Расширенные ACL

Создание именованного расширенного ACL

Комплексные ACL

DHCP

Механизмы предоставления IP адресов

Алгоритм работы DHCP. Механизмы предоставления IP

адресов абонентам

Настройка DHCP

Проверка работы и отключение службы DHCP

5

© fors.gtechs.ru

6. Содержание

Преобразование сетевых адресов(Network Address Translation)

Обмен адресов при использовании трансляции NAT

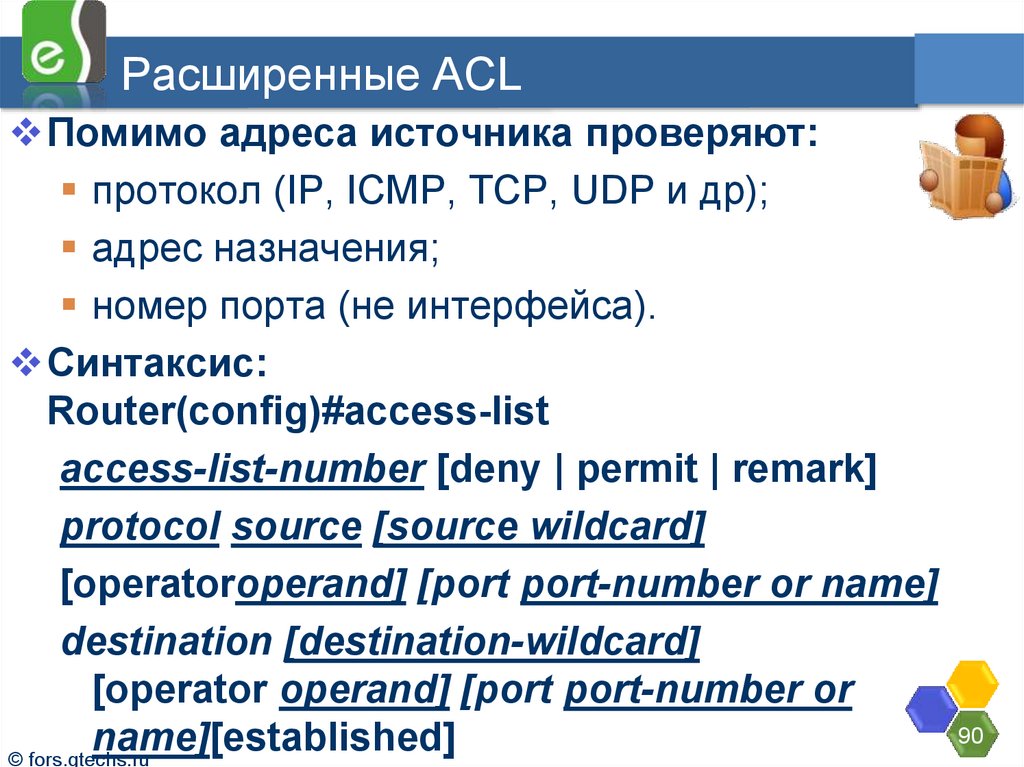

Статическая трансляция

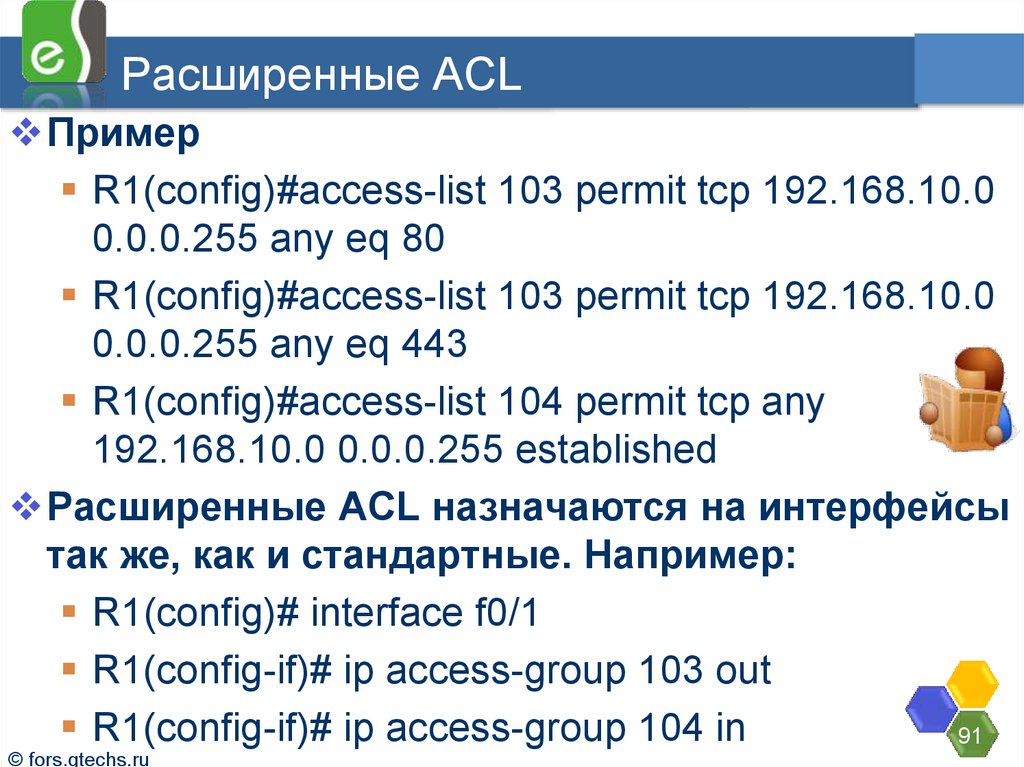

Port Address Translation (PAT)

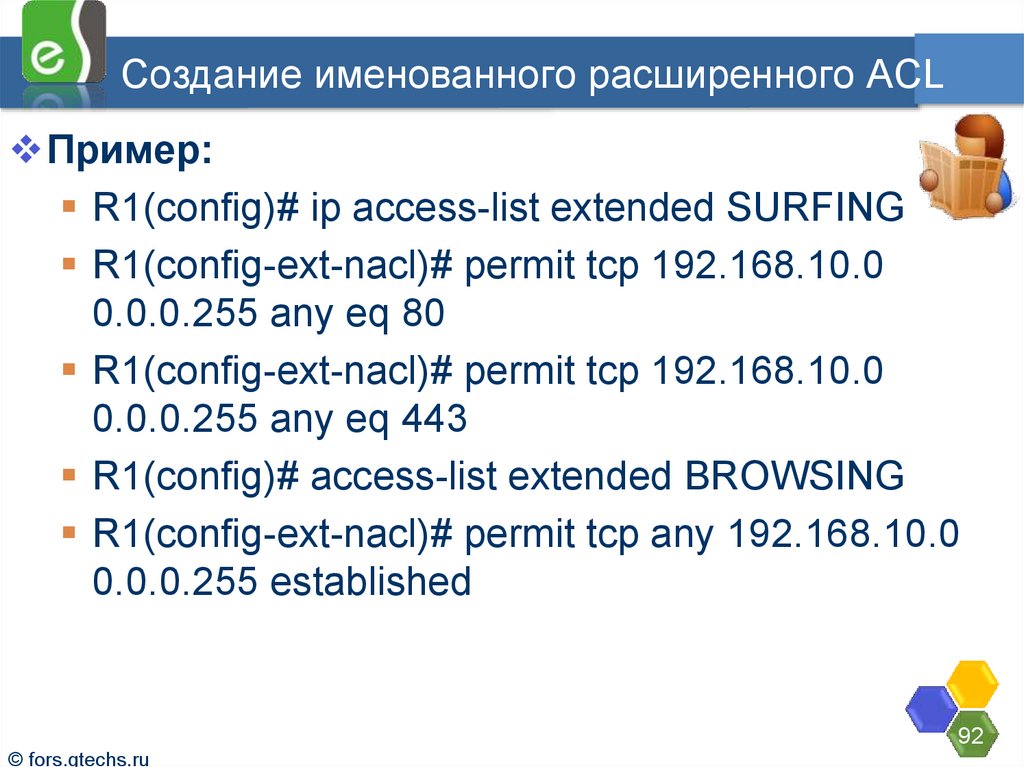

Динамическая трансляция

IPv6. Методы назначения адресов

Методы перехода с IPv4 на IPv6

Виртуальная частная сеть

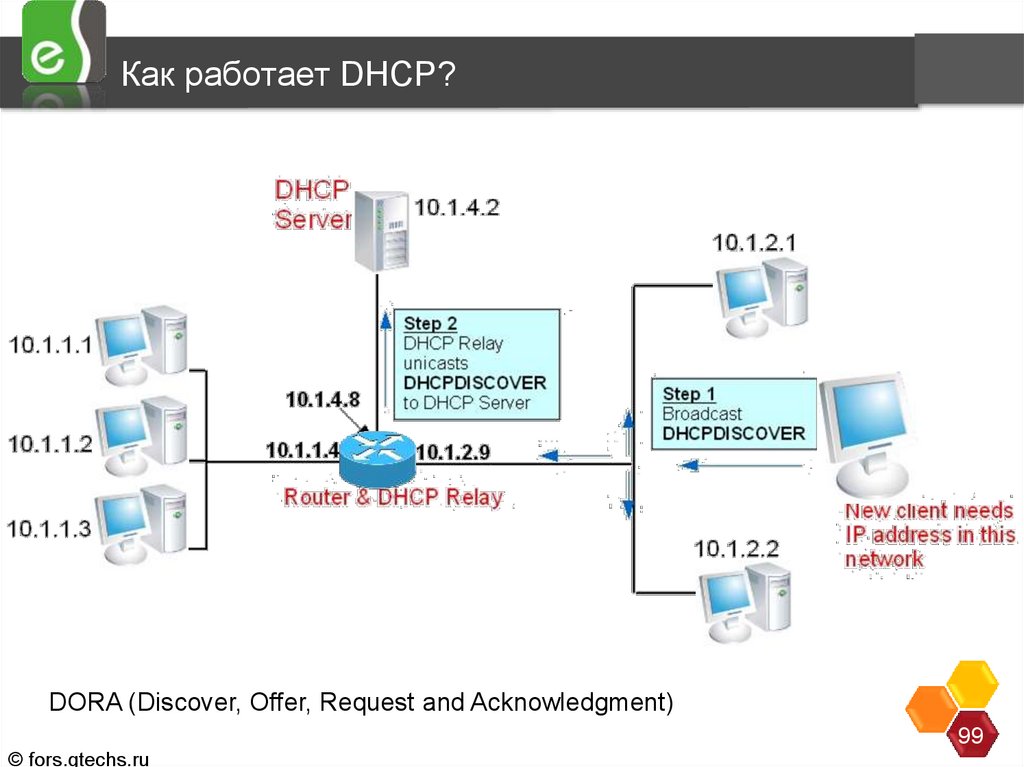

Virtual Private Network

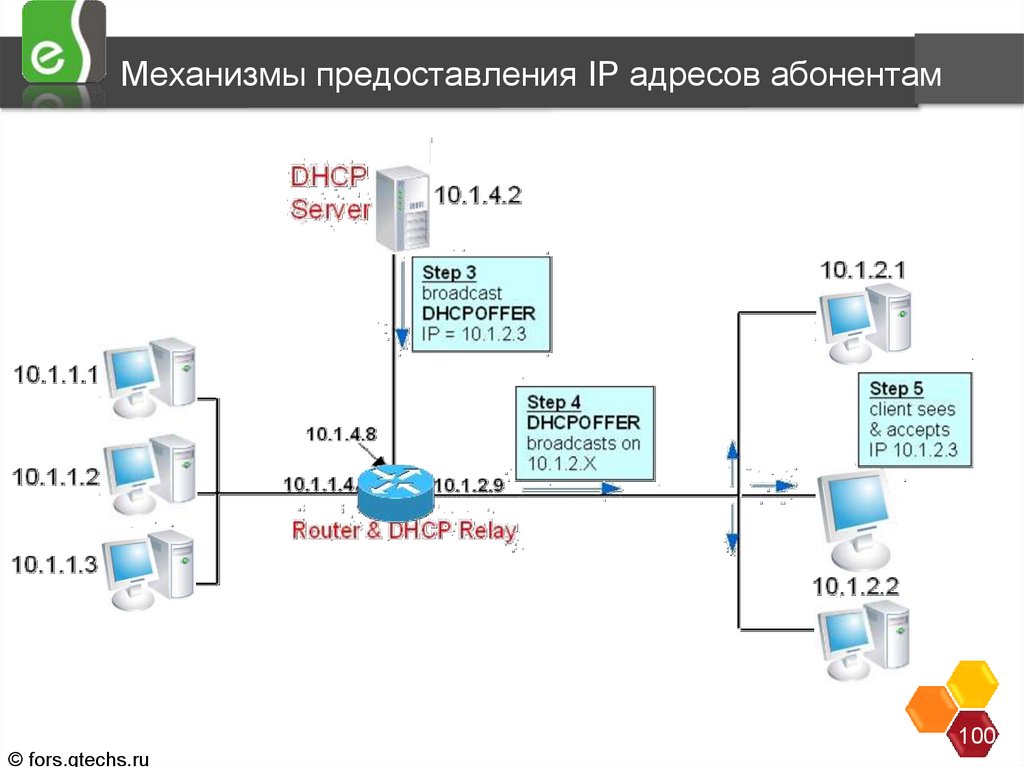

Классификация VPN

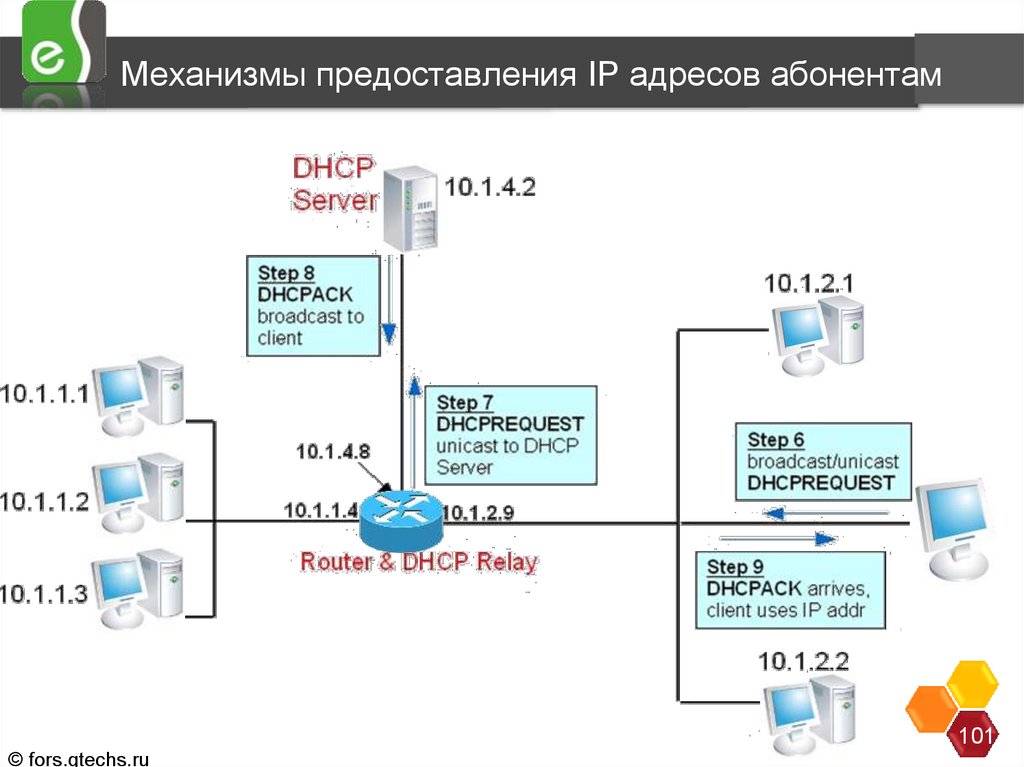

Механизм туннелирования

© fors.gtechs.ru

6

7. Содержание

VPN. IPsec.IKE фаза для шлюзов безопасности

IKE фаза II (быстрый режим или фаза IPSec)

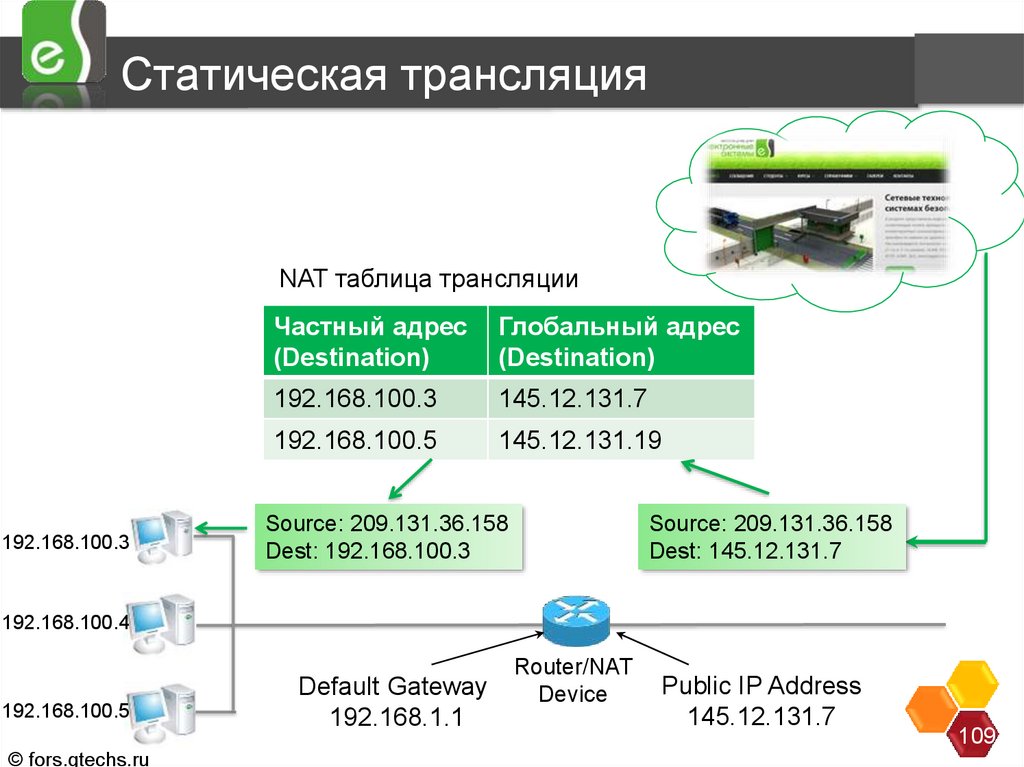

Разрешение имен с помощью DNS

Иерархия имен в DNS

Домены

© fors.gtechs.ru

7

8. Маршрутизация

Смысл - выбор пути доставки пакетов(дейтаграмм).

Осуществляется с помощью доставки на

сетевом уровне (IP).

Производится шлюзами.

Контроль осуществляется специальным

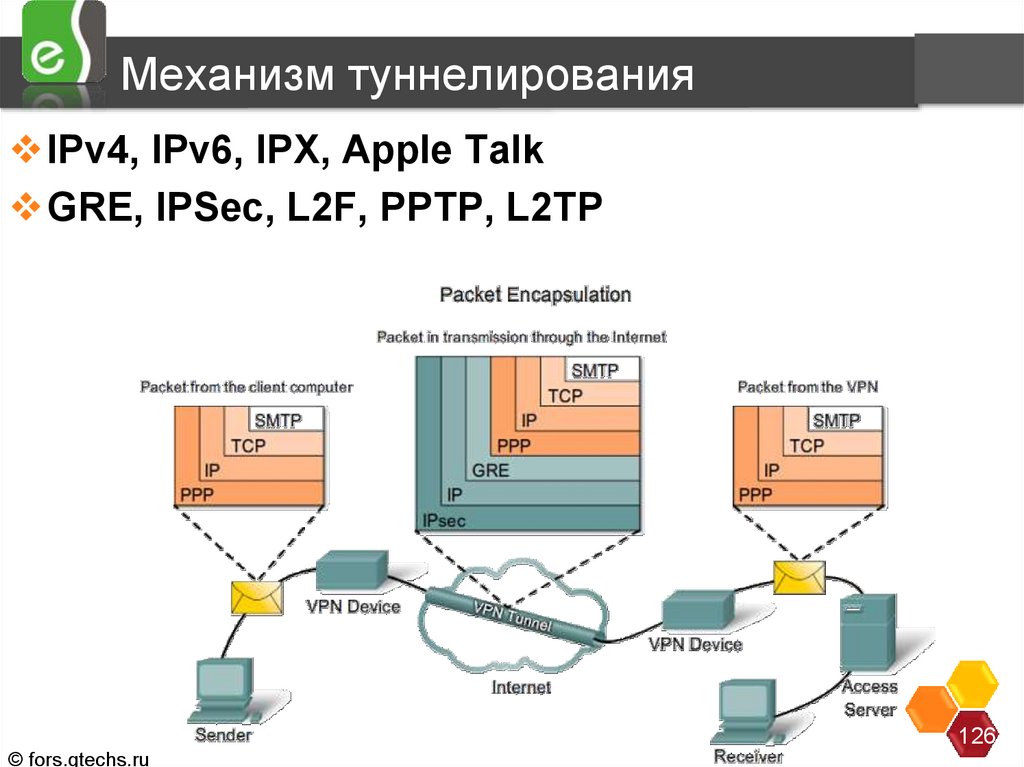

протоколом.

© fors.gtechs.ru

8

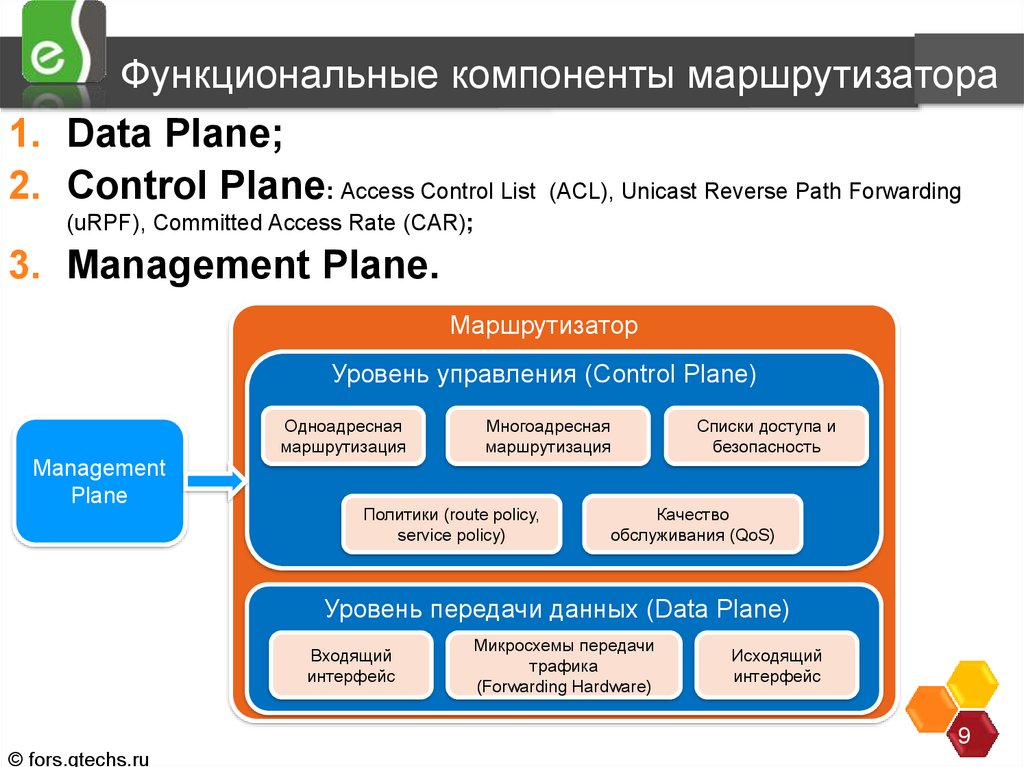

9. Функциональные компоненты маршрутизатора

1. Data Plane;2. Control Plane: Access Control List (ACL), Unicast Reverse Path Forwarding

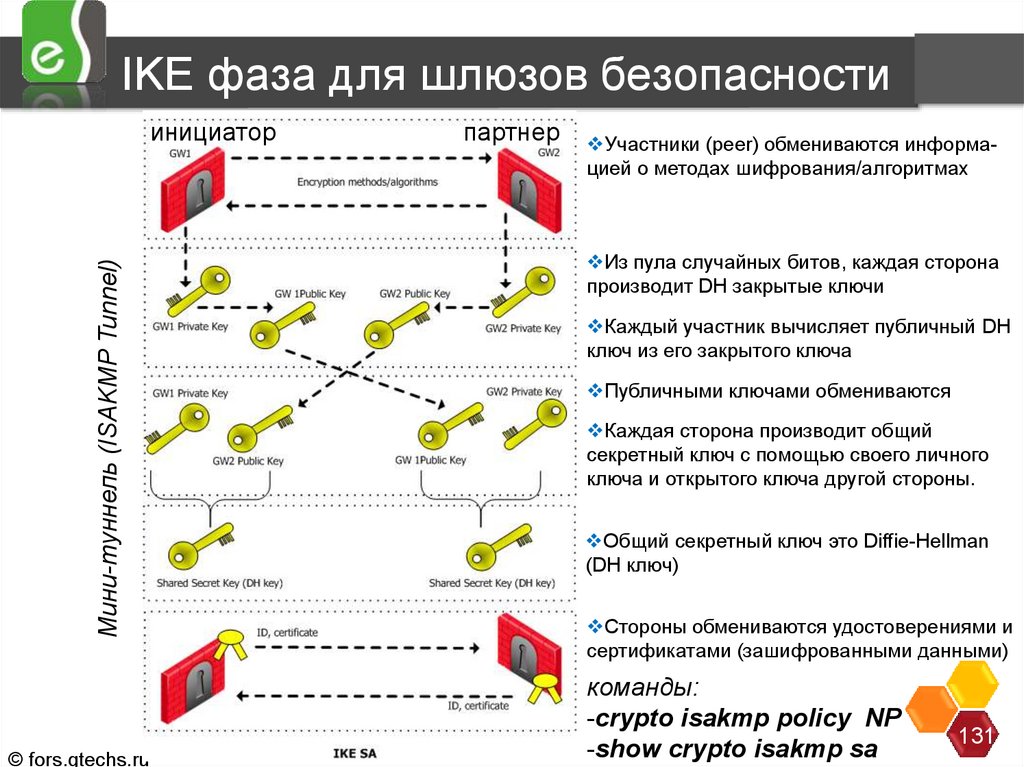

(uRPF), Committed Access Rate (CAR);

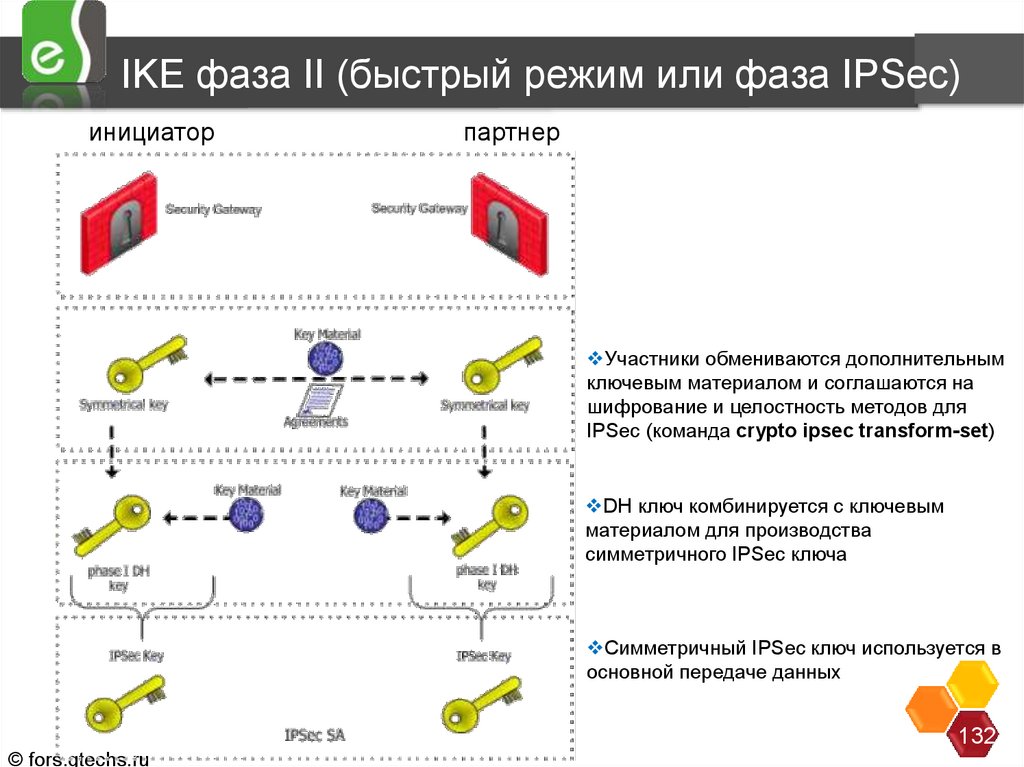

3. Management Plane.

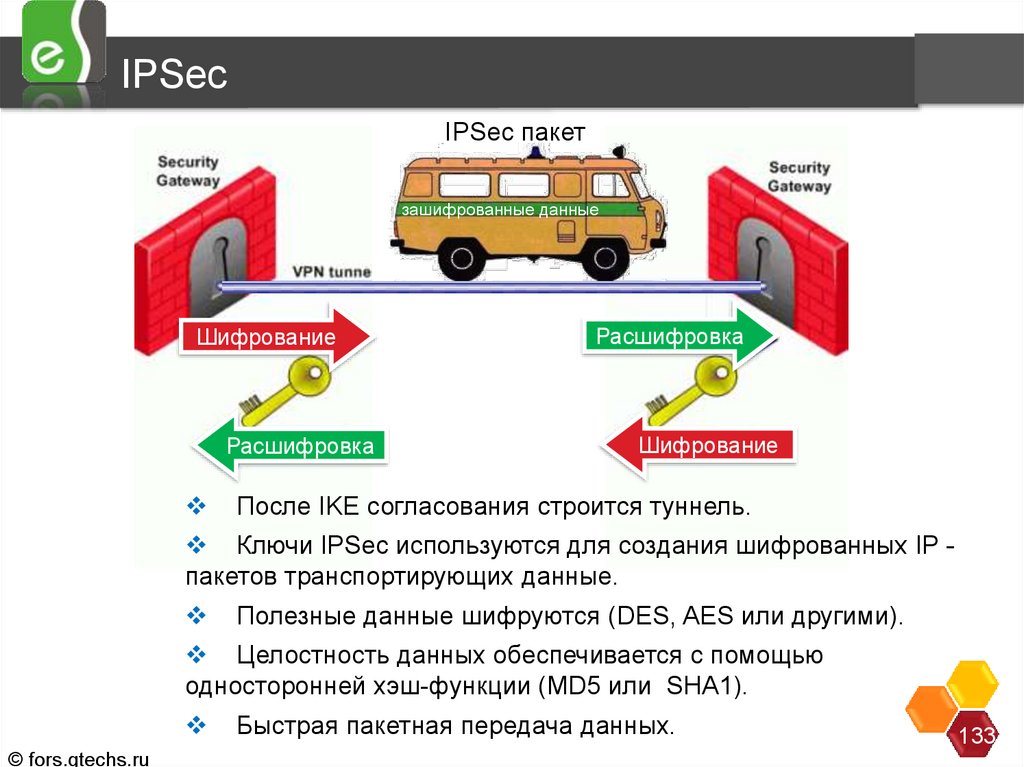

Маршрутизатор

Уровень управления (Control Plane)

Одноадресная

маршрутизация

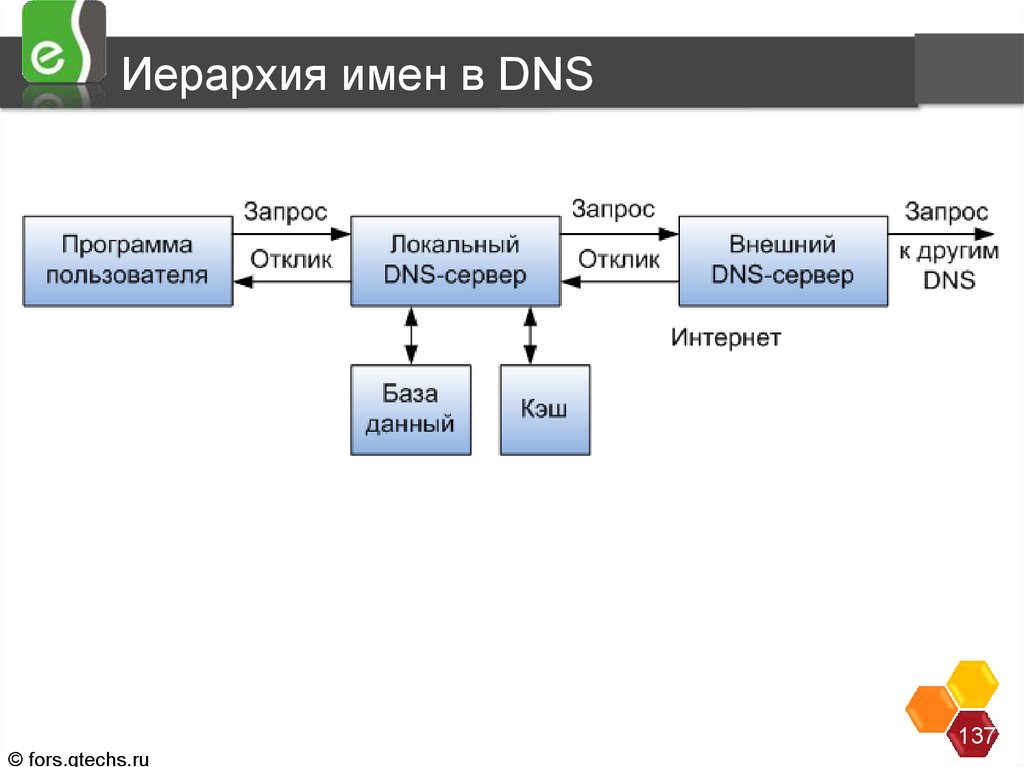

Management

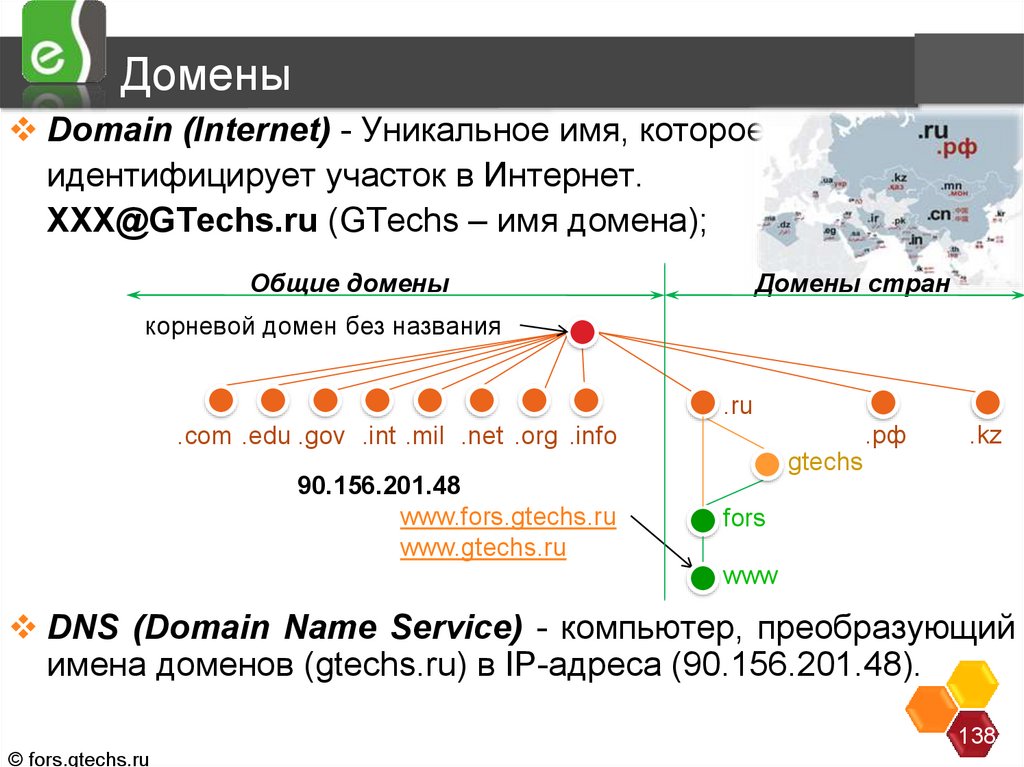

Plane

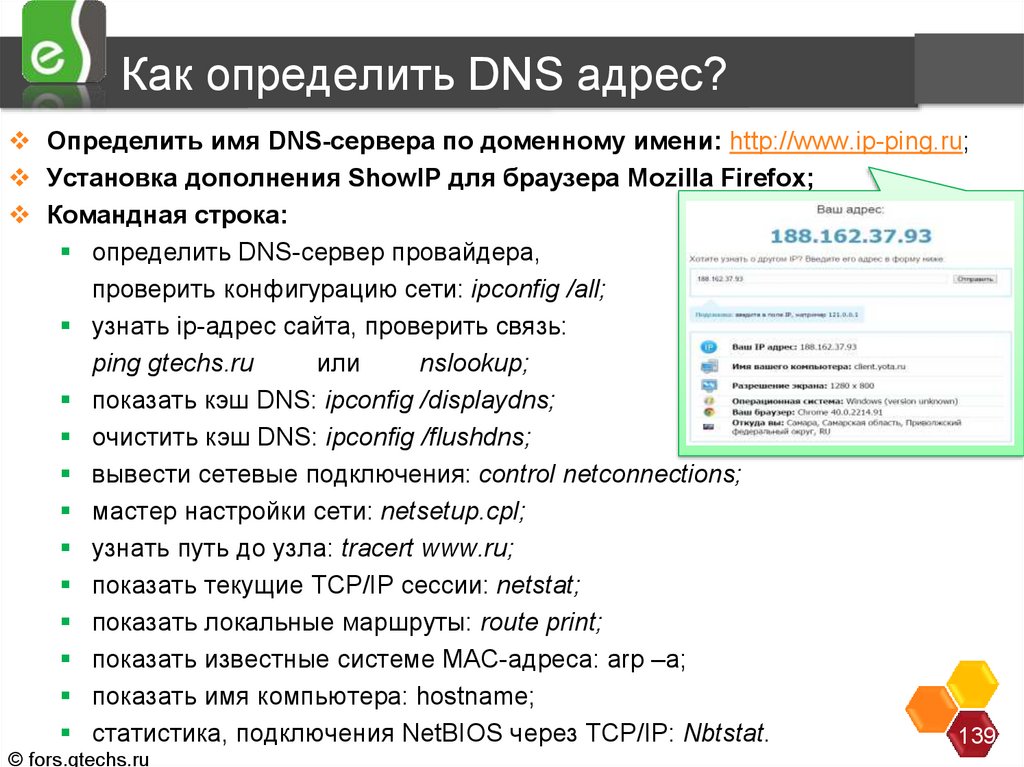

Многоадресная

маршрутизация

Политики (route policy,

service policy)

Списки доступа и

безопасность

Качество

обслуживания (QoS)

Уровень передачи данных (Data Plane)

Входящий

интерфейс

© fors.gtechs.ru

Микросхемы передачи

трафика

(Forwarding Hardware)

Исходящий

интерфейс

9

10. Классификация маршрутизаторов

Производительность, поддерживаемые сервисы(Performance and Supported Services)

Классификация маршрутизаторов

2800 Series

1800 Series

800 Series

Небольшой офис и

удаленный сотрудник

(Small Office and Teleworker)

© fors.gtechs.ru

3800 Series

Высокая интенсивность и производительность

параллельных служб

(High Density and Performance for Concurrent Services)

Встроенные дополнения сервисов работы со звуком, видео,

данными и безопасностью

(Embedded Advanced Voice, Video, Data and Sequrity Services)

Встроенные беспроводные системы, Безопасность и Данные

(Embedded Wireless, Sequrity and Data)

Набор интегрированных сервисов маршрутизатора

(The Integrated Services Router Portfolio)

Головной офис/

Филиал и Малое предприятие

Объединение WAN

(Branch Offices and SMB)

(Head Office/WAN Aggregation)

10

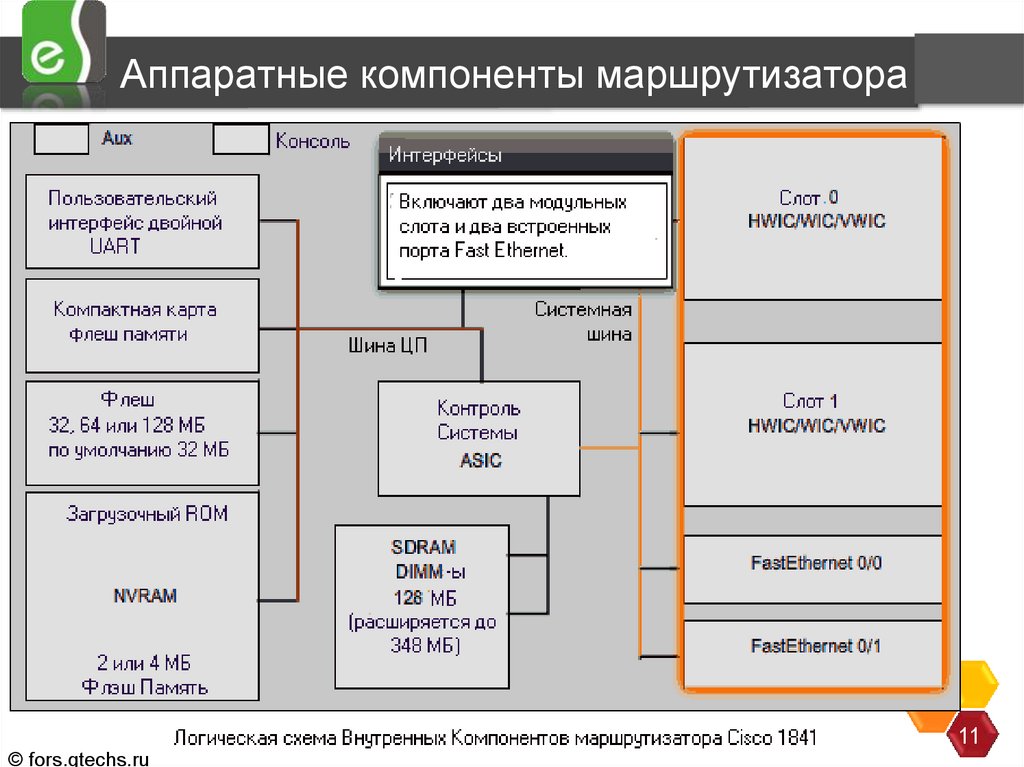

11. Аппаратные компоненты маршрутизатора

© fors.gtechs.ru11

12. Процесс начальной загрузки маршрутизатора

© fors.gtechs.ru12

13. Рекомендации по выбору маршрутизатора

Форм-фактор;Число модулей коммутации и их типы;

Производительность WAN при работе с сервисами

(МБ/с);

Вид сетевого процессора;

Встроенные цифровые сигнальные процессоры (DSP);

Оказание услуг;

Избыточность (единая материнская плата /

модернизируемая на месте материнская плата);

Объем флэш-памяти, памяти SDRAM;

Запас мощности (80%), масштабирование сетевых

служб;

Требуемый функционал. Предустановленая лицензия;

© fors.gtechs.ru

13

14. Рекомендации по выбору маршрутизатора

Возможность добавления сервисных модулей, производительность, пропускная способность, количество :Расширенные функции безопасности

Межсетевой экран;

Встроенное аппаратное ускорение VPN (DES, 3DES, AES);

Предотвращение вторжений;

Шифрование VPN;

Унифицированные коммуникации

• Локальная конференц связь;

• Поддержка цифровых сигнальных процессоров для голосовой

связи;

• Поддержка отказоустойчивых удаленных узлов телефонии

(Survivable Site Telephony);

• Сеансы Session Initiation Protocol (SIP) - протокол

инициирования сеансов.

14

• …

© fors.gtechs.ru

15. Маршрутизация в IP-сетях

Адрес назначения;Соседний маршрутизатор, от которого он

может узнать об удаленных сетях;

Доступные пути ко всем удаленным сетям;

Наилучший путь к каждой удаленной сети;

Методы обслуживания и проверки

информации о маршрутизации.

© fors.gtechs.ru

15

16. Процесс IP-маршрутизации

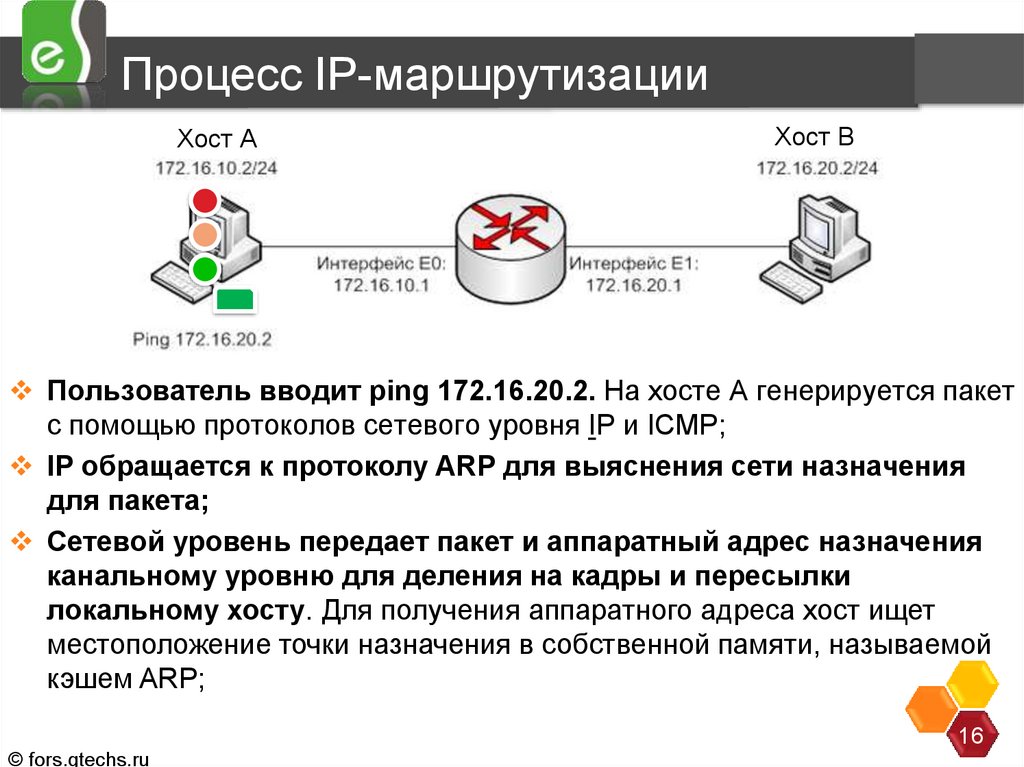

Хост АХост B

Пользователь вводит ping 172.16.20.2. На хосте А генерируется пакет

с помощью протоколов сетевого уровня IP и ICMP;

IP обращается к протоколу ARP для выяснения сети назначения

для пакета;

Сетевой уровень передает пакет и аппаратный адрес назначения

канальному уровню для деления на кадры и пересылки

локальному хосту. Для получения аппаратного адреса хост ищет

местоположение точки назначения в собственной памяти, называемой

кэшем ARP;

© fors.gtechs.ru

16

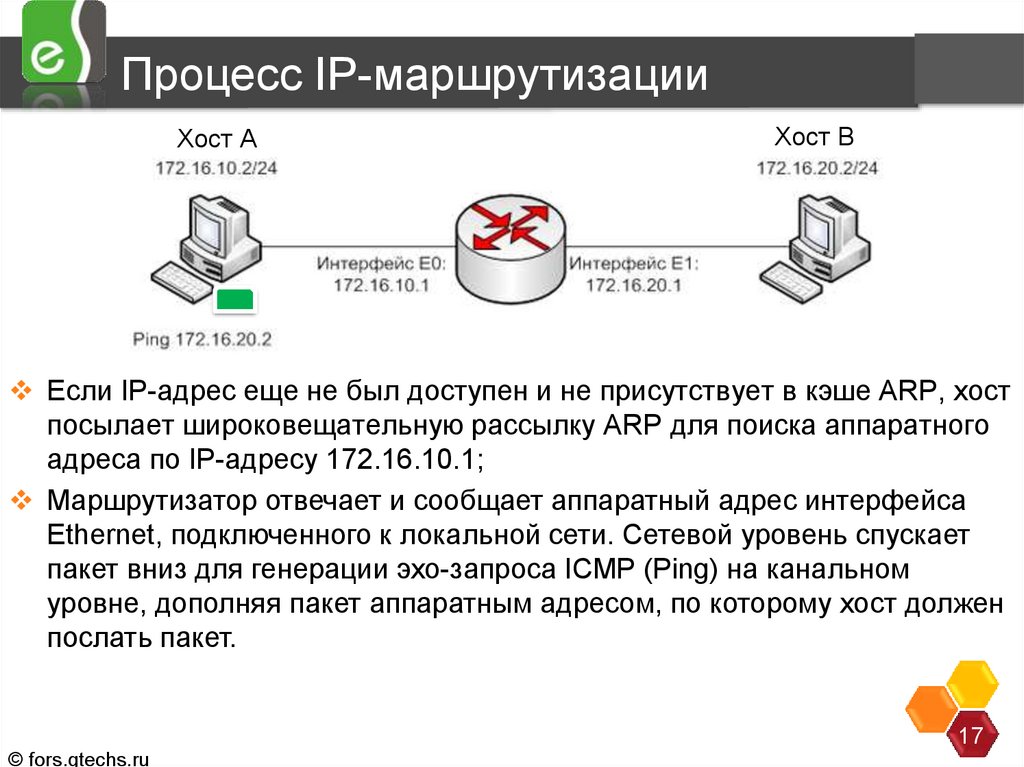

17. Процесс IP-маршрутизации

Хост АХост B

Если IP-адрес еще не был доступен и не присутствует в кэше ARP, хост

посылает широковещательную рассылку ARP для поиска аппаратного

адреса по IP-адресу 172.16.10.1;

Маршрутизатор отвечает и сообщает аппаратный адрес интерфейса

Ethernet, подключенного к локальной сети. Сетевой уровень спускает

пакет вниз для генерации эхо-запроса ICMP (Ping) на канальном

уровне, дополняя пакет аппаратным адресом, по которому хост должен

послать пакет.

© fors.gtechs.ru

17

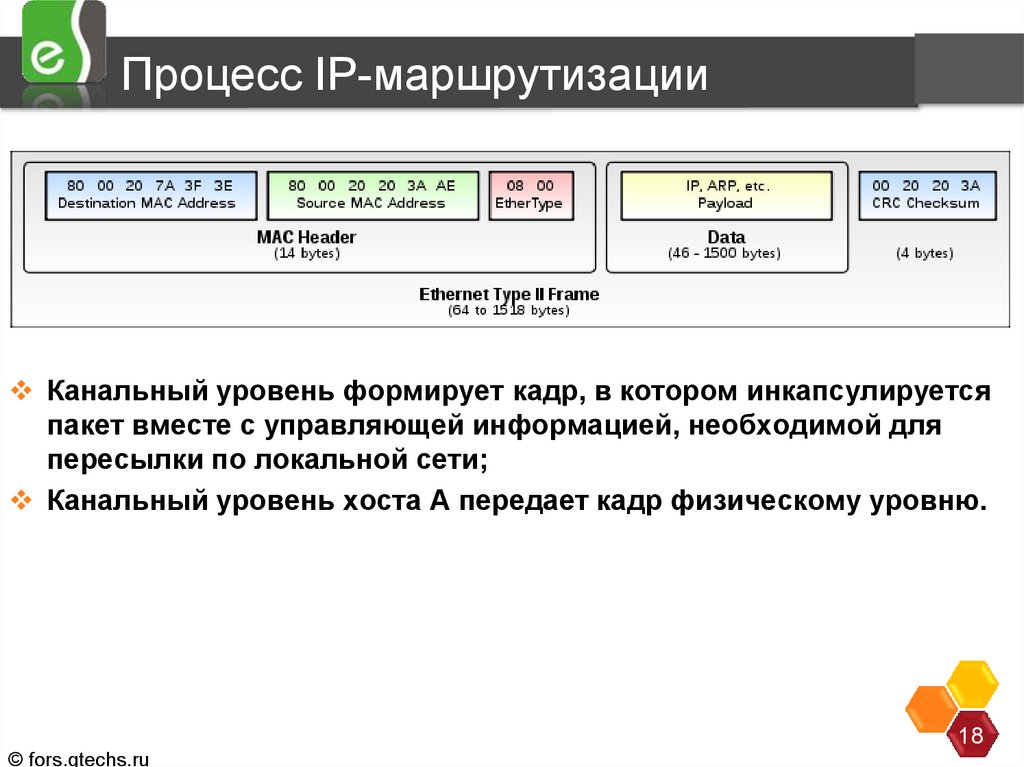

18. Процесс IP-маршрутизации

Канальный уровень формирует кадр, в котором инкапсулируетсяпакет вместе с управляющей информацией, необходимой для

пересылки по локальной сети;

Канальный уровень хоста А передает кадр физическому уровню.

© fors.gtechs.ru

18

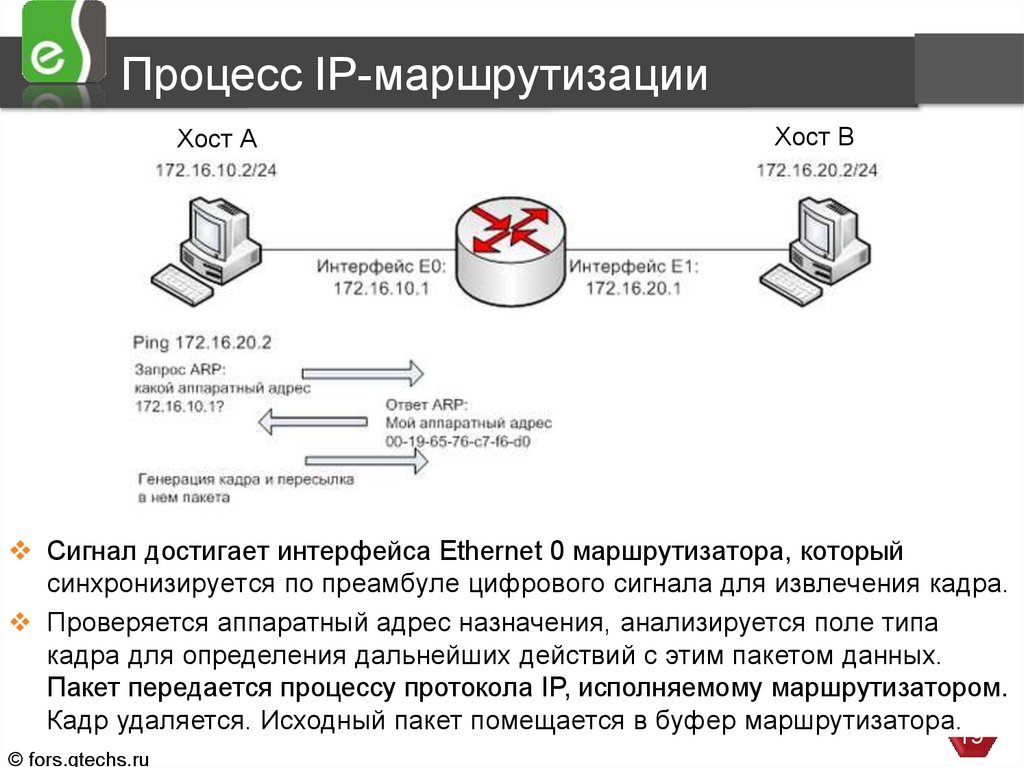

19. Процесс IP-маршрутизации

Хост АХост B

Сигнал достигает интерфейса Ethernet 0 маршрутизатора, который

синхронизируется по преамбуле цифрового сигнала для извлечения кадра.

Проверяется аппаратный адрес назначения, анализируется поле типа

кадра для определения дальнейших действий с этим пакетом данных.

Пакет передается процессу протокола IP, исполняемому маршрутизатором.

Кадр удаляется. Исходный пакет помещается в буфер маршрутизатора.

© fors.gtechs.ru

19

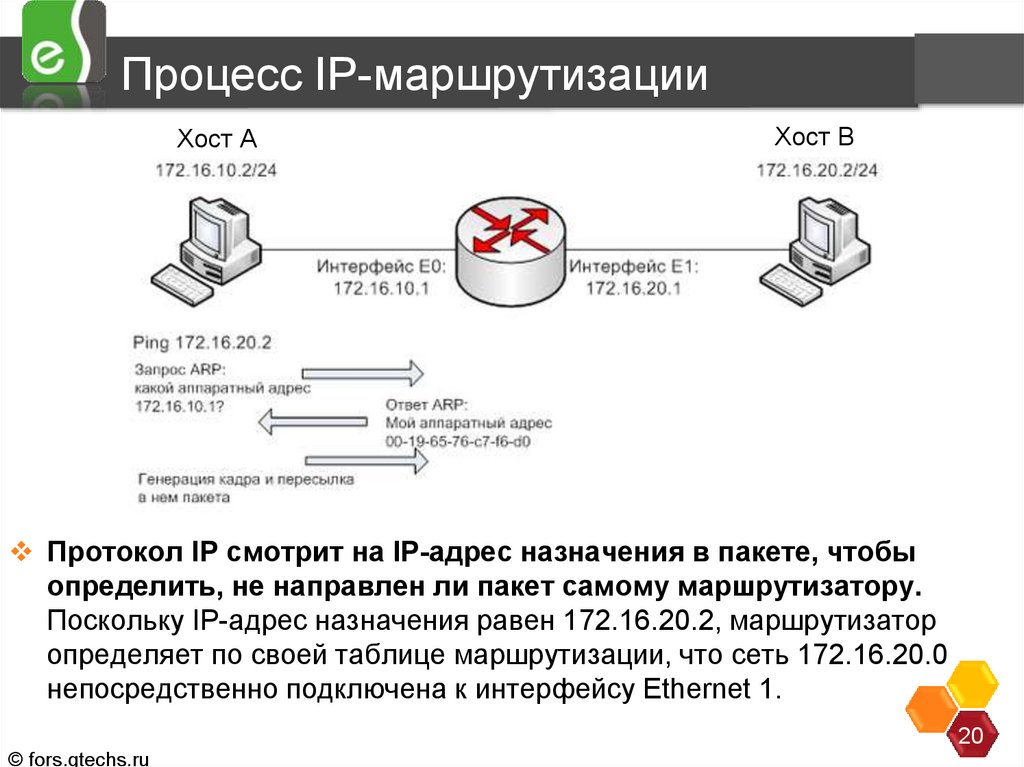

20. Процесс IP-маршрутизации

Хост АХост B

Протокол IP смотрит на IP-адрес назначения в пакете, чтобы

определить, не направлен ли пакет самому маршрутизатору.

Поскольку IP-адрес назначения равен 172.16.20.2, маршрутизатор

определяет по своей таблице маршрутизации, что сеть 172.16.20.0

непосредственно подключена к интерфейсу Ethernet 1.

© fors.gtechs.ru

20

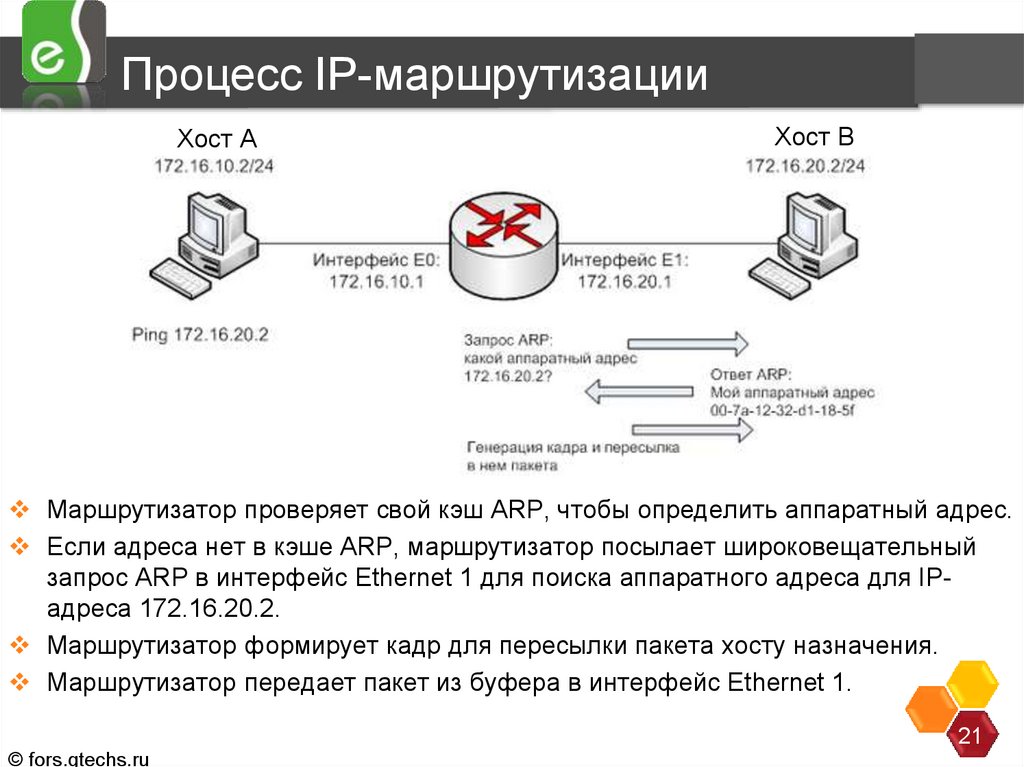

21. Процесс IP-маршрутизации

Хост АХост B

Маршрутизатор проверяет свой кэш ARP, чтобы определить аппаратный адрес.

Если адреса нет в кэше ARP, маршрутизатор посылает широковещательный

запрос ARP в интерфейс Ethernet 1 для поиска аппаратного адреса для IPадреса 172.16.20.2.

Маршрутизатор формирует кадр для пересылки пакета хосту назначения.

Маршрутизатор передает пакет из буфера в интерфейс Ethernet 1.

© fors.gtechs.ru

21

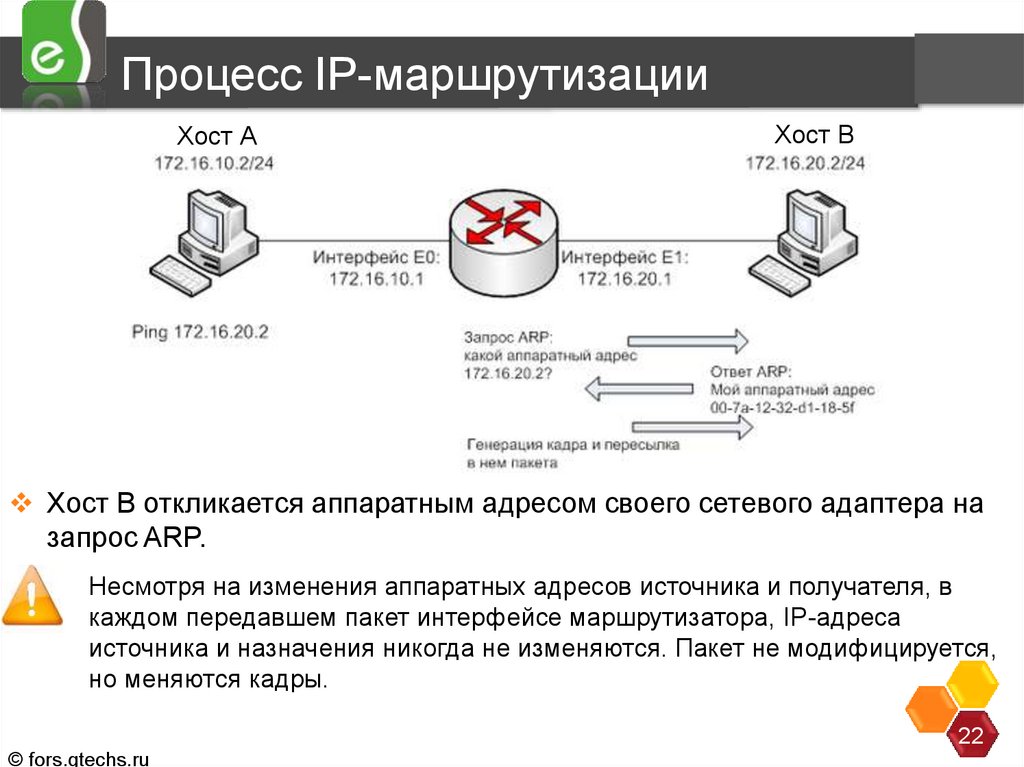

22. Процесс IP-маршрутизации

Хост АХост B

Хост В откликается аппаратным адресом своего сетевого адаптера на

запрос ARP.

Несмотря на изменения аппаратных адресов источника и получателя, в

каждом передавшем пакет интерфейсе маршрутизатора, IP-адреса

источника и назначения никогда не изменяются. Пакет не модифицируется,

но меняются кадры.

© fors.gtechs.ru

22

23. Классовая и бесклассовая маршрутизация

Маршрутизация без маски (на классах)Destination

Gateway

Flags Metric Ref

Use Iface

192.168.0.0

*

U

0

0

0

eth0

192.168.1.0

*

U

0

0

0

eth0

192.168.2.0

*

U

0

0

0

eth0

192.168.3.0

*

U

0

0

0

eth0

default

192.168.0.1

UG

0

0

0

eth0

Маршрутизация с маской (CIDR)

Destination

Gateway

Genmask

Flags Metric Ref

Use Iface

192.168.0.0

*

255.255.248.0

U

0

0

0

eth0

default

192.168.0.1

0.0.0.0

UG

0

0

0

eth0

© fors.gtechs.ru

23

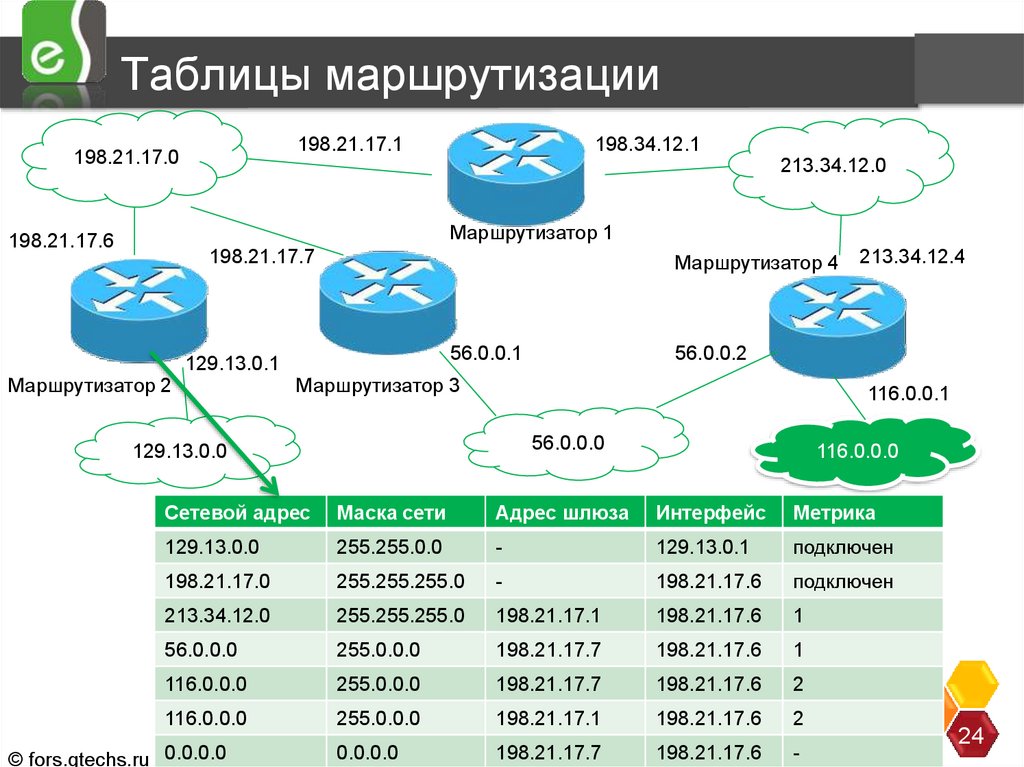

24. Таблицы маршрутизации

198.21.17.1198.21.17.0

198.34.12.1

213.34.12.0

Маршрутизатор 1

198.21.17.6

198.21.17.7

Маршрутизатор 2

129.13.0.1

Маршрутизатор 4

56.0.0.1

213.34.12.4

56.0.0.2

Маршрутизатор 3

116.0.0.1

56.0.0.0

129.13.0.0

116.0.0.0

Сетевой адрес

Маска сети

Адрес шлюза

Интерфейс

Метрика

129.13.0.0

255.255.0.0

-

129.13.0.1

подключен

198.21.17.0

255.255.255.0

-

198.21.17.6

подключен

213.34.12.0

255.255.255.0

198.21.17.1

198.21.17.6

1

56.0.0.0

255.0.0.0

198.21.17.7

198.21.17.6

1

116.0.0.0

255.0.0.0

198.21.17.7

198.21.17.6

2

116.0.0.0

255.0.0.0

198.21.17.1

198.21.17.6

2

0.0.0.0

198.21.17.7

198.21.17.6

-

© fors.gtechs.ru 0.0.0.0

24

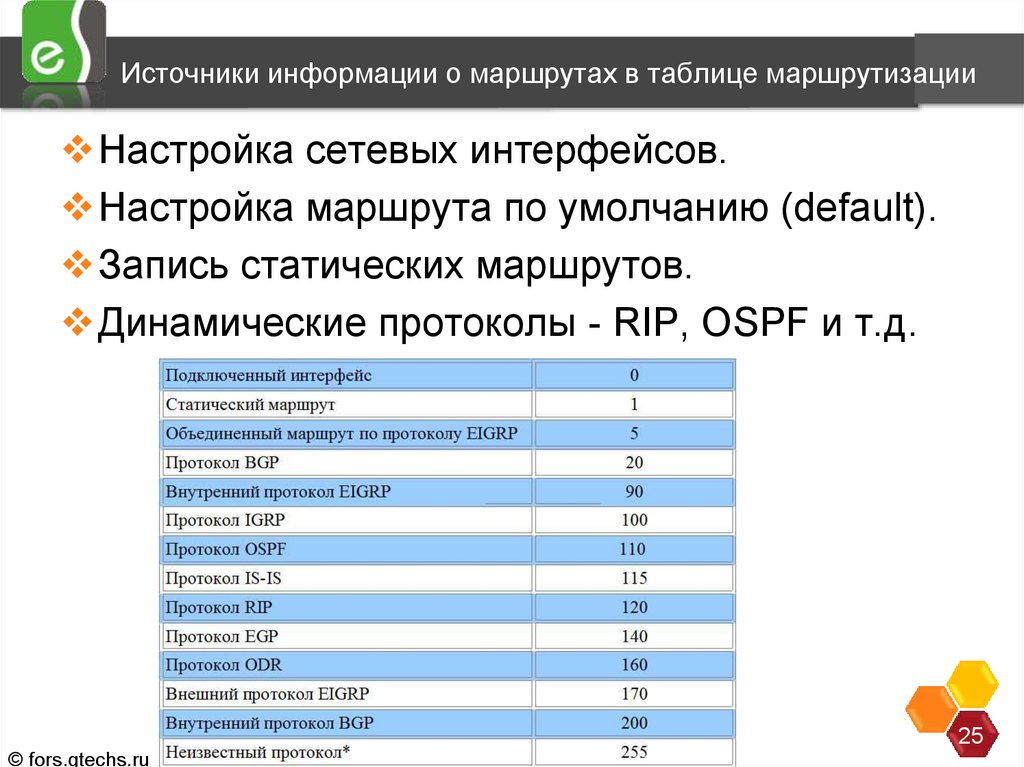

25. Источники информации о маршрутах в таблице маршрутизации

Настройка сетевых интерфейсов.Настройка маршрута по умолчанию (default).

Запись статических маршрутов.

Динамические протоколы - RIP, OSPF и т.д.

© fors.gtechs.ru

25

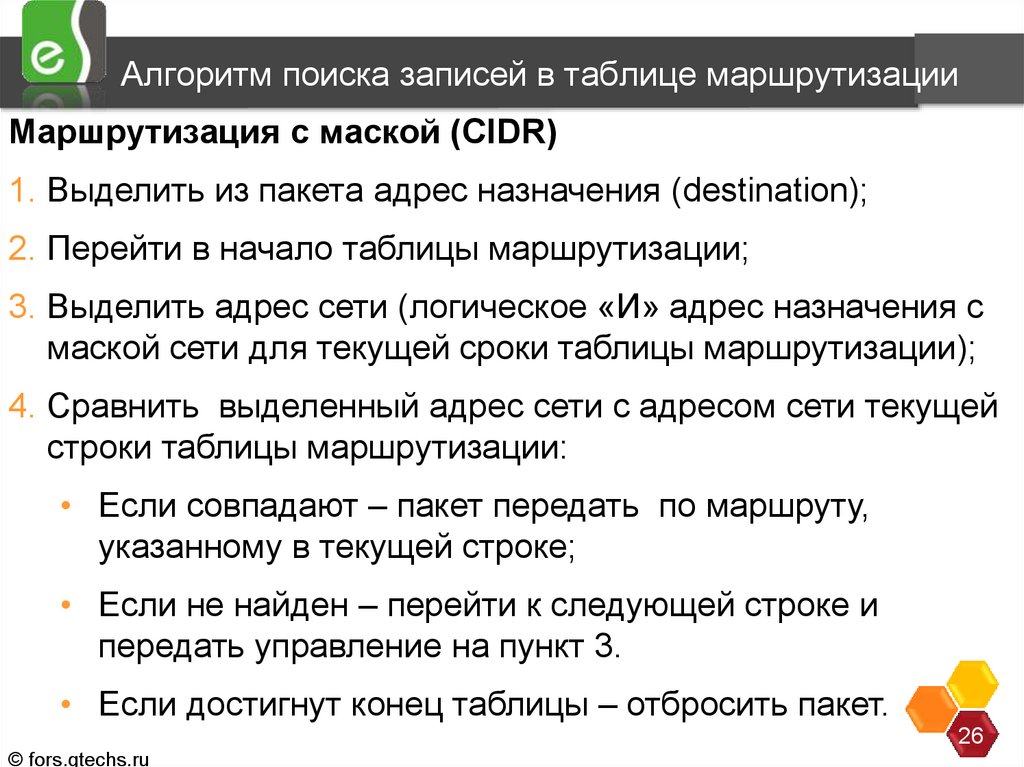

26. Алгоритм поиска записей в таблице маршрутизации

Маршрутизация с маской (CIDR)1. Выделить из пакета адрес назначения (destination);

2. Перейти в начало таблицы маршрутизации;

3. Выделить адрес сети (логическое «И» адрес назначения с

маской сети для текущей сроки таблицы маршрутизации);

4. Сравнить выделенный адрес сети с адресом сети текущей

строки таблицы маршрутизации:

• Если совпадают – пакет передать по маршруту,

указанному в текущей строке;

• Если не найден – перейти к следующей строке и

передать управление на пункт 3.

• Если достигнут конец таблицы – отбросить пакет.

© fors.gtechs.ru

26

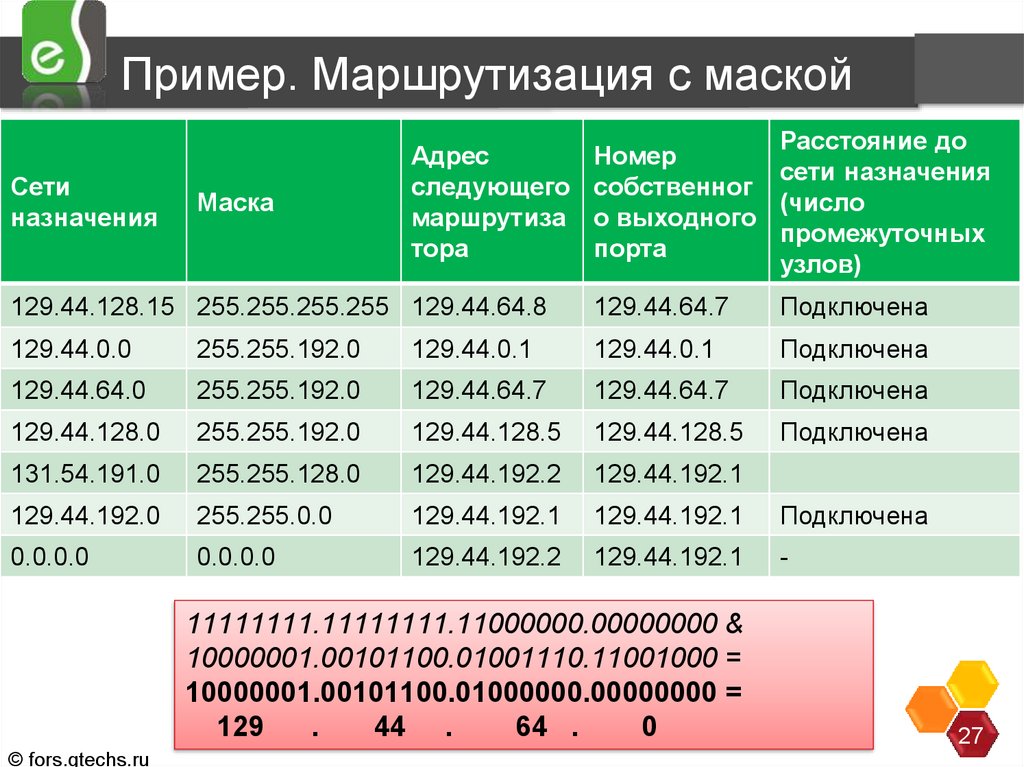

27. Пример. Маршрутизация с маской

Сетиназначения

Маска

Адрес

следующего

маршрутиза

тора

Расстояние до

Номер

сети назначения

собственног

(число

о выходного

промежуточных

порта

узлов)

129.44.128.15 255.255.255.255 129.44.64.8

129.44.64.7

Подключена

129.44.0.0

255.255.192.0

129.44.0.1

129.44.0.1

Подключена

129.44.64.0

255.255.192.0

129.44.64.7

129.44.64.7

Подключена

129.44.128.0

255.255.192.0

129.44.128.5

129.44.128.5

Подключена

131.54.191.0

255.255.128.0

129.44.192.2

129.44.192.1

129.44.192.0

255.255.0.0

129.44.192.1

129.44.192.1

Подключена

0.0.0.0

0.0.0.0

129.44.192.2

129.44.192.1

-

11111111.11111111.11000000.00000000 &

10000001.00101100.01001110.11001000 =

10000001.00101100.01000000.00000000 =

129

.

44 .

64 .

0

© fors.gtechs.ru

27

28. Алгоритмы маршрутизации

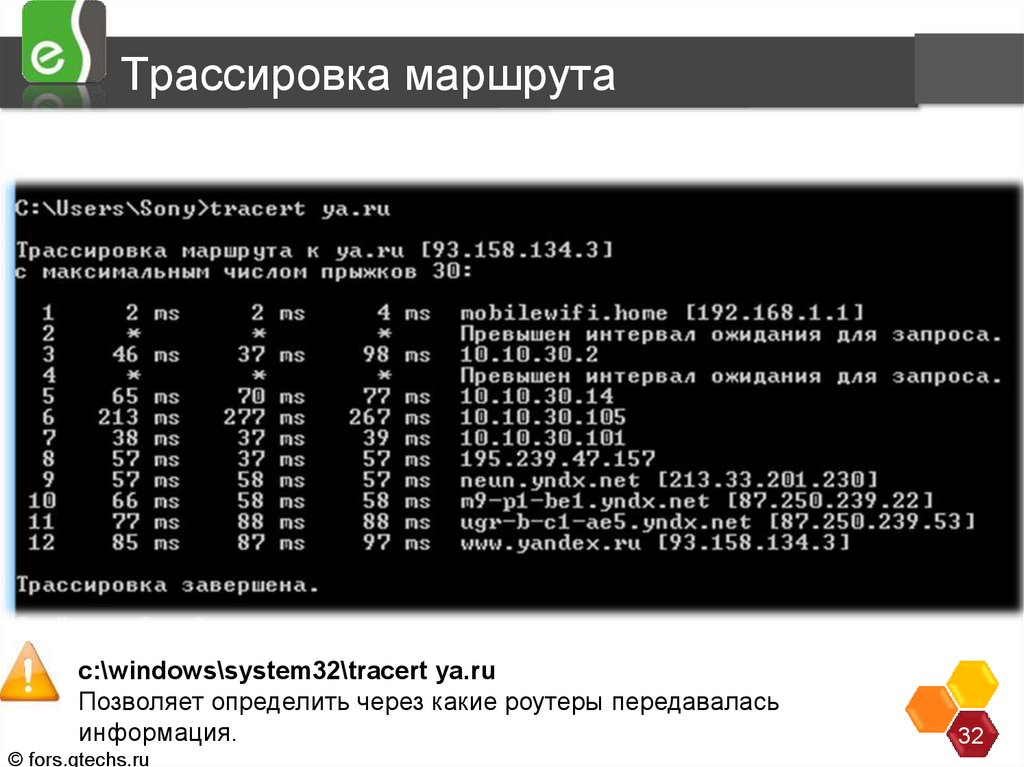

Трассировка маршрутаc:\windows\system32\tracert ya.ru

Позволяет определить через какие роутеры передавалась

информация.

© fors.gtechs.ru

32

29. Простая маршрутизация

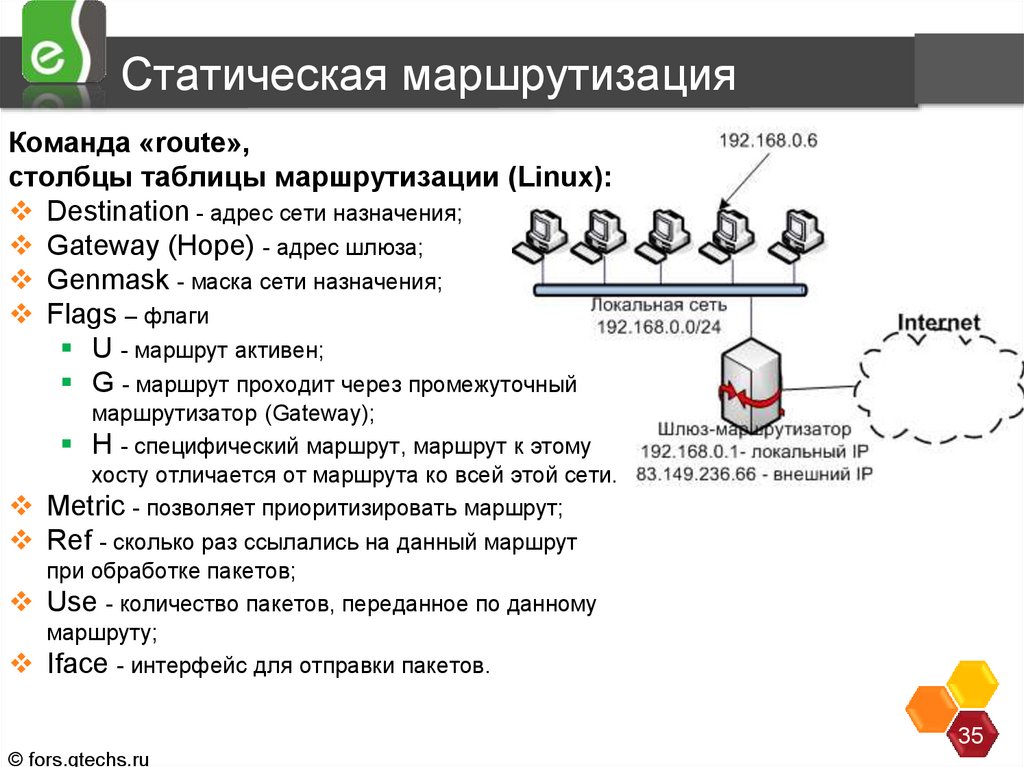

Статическая маршрутизацияКоманда «route»,

столбцы таблицы маршрутизации (Linux):

Destination - адрес сети назначения;

Gateway (Hope) - адрес шлюза;

Genmask - маска сети назначения;

Flags – флаги

U - маршрут активен;

G - маршрут проходит через промежуточный

маршрутизатор (Gateway);

H - специфический маршрут, маршрут к этому

хосту отличается от маршрута ко всей этой сети.

Metric - позволяет приоритизировать маршрут;

Ref - сколько раз ссылались на данный маршрут

при обработке пакетов;

Use - количество пакетов, переданное по данному

маршруту;

Iface - интерфейс для отправки пакетов.

© fors.gtechs.ru

35

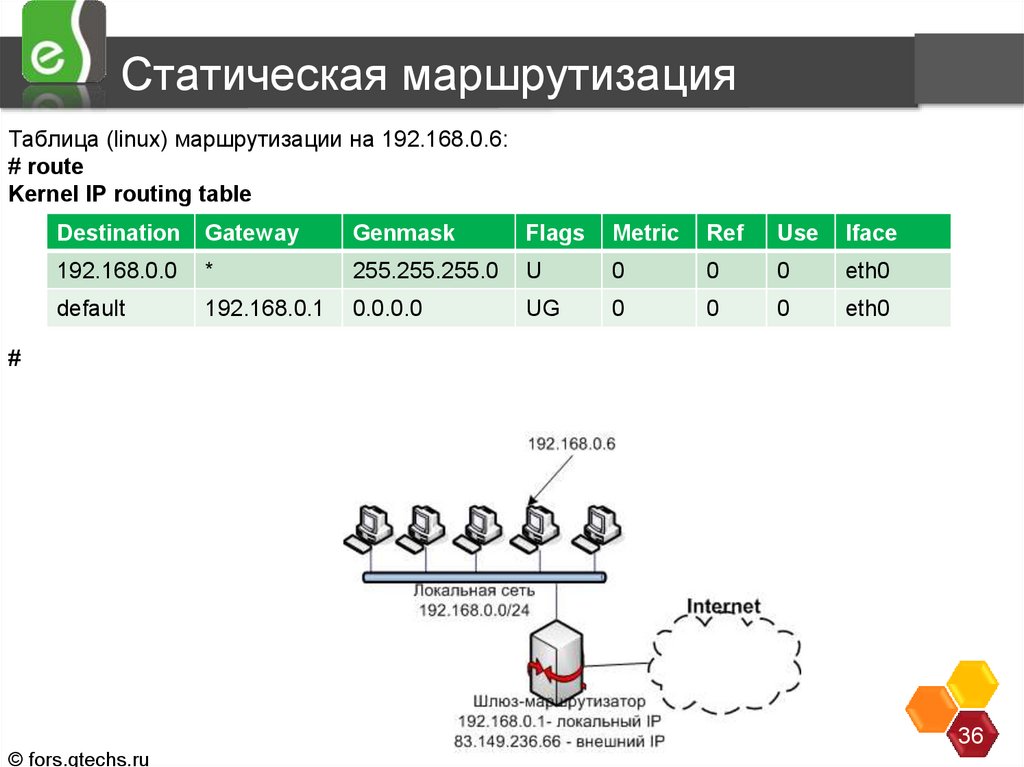

30. Фиксированная маршрутизация

Статическая маршрутизацияТаблица (linux) маршрутизации на 192.168.0.6:

# route

Kernel IP routing table

Destination

Gateway

Genmask

Flags

Metric

Ref

Use

Iface

192.168.0.0

*

255.255.255.0

U

0

0

0

eth0

default

192.168.0.1

0.0.0.0

UG

0

0

0

eth0

#

© fors.gtechs.ru

36

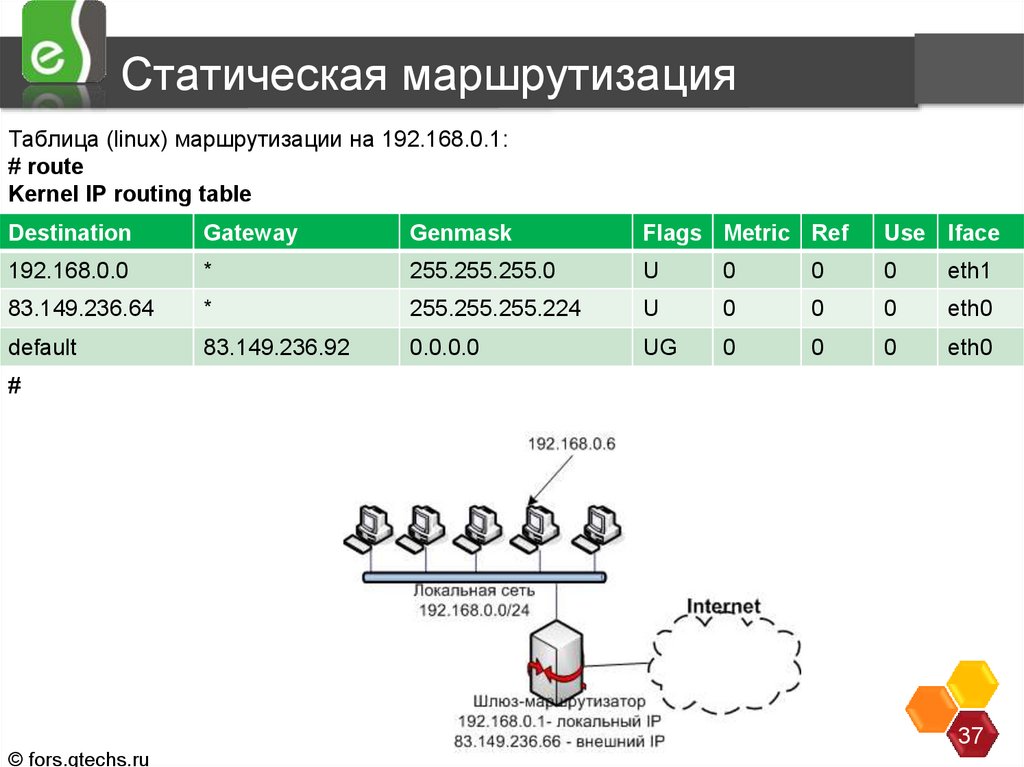

31. Адаптивная маршрутизация (adaptive routing)

Статическая маршрутизацияТаблица (linux) маршрутизации на 192.168.0.1:

# route

Kernel IP routing table

Destination

Gateway

Genmask

Flags Metric Ref

Use Iface

192.168.0.0

*

255.255.255.0

U

0

0

0

eth1

83.149.236.64

*

255.255.255.224

U

0

0

0

eth0

default

83.149.236.92

0.0.0.0

UG

0

0

0

eth0

#

© fors.gtechs.ru

37

32. Трассировка маршрута

Таблицы маршрутизации, маршрутизаторТаблица (linux) маршрутизации на маршрутизаторе?

Destination

Gateway

Genmask

Flags Metric Ref

Use Iface

192.168.0.0

*

255.255.255.0

U

0

0

0

eth0

192.168.1.0

*

255.255.255.0

U

0

0

0

eth1

192.168.2.0

*

255.255.255.0

U

0

0

0

eth2

192.168.3.0

*

255.255.255.0

U

0

0

0

eth3

© fors.gtechs.ru

38

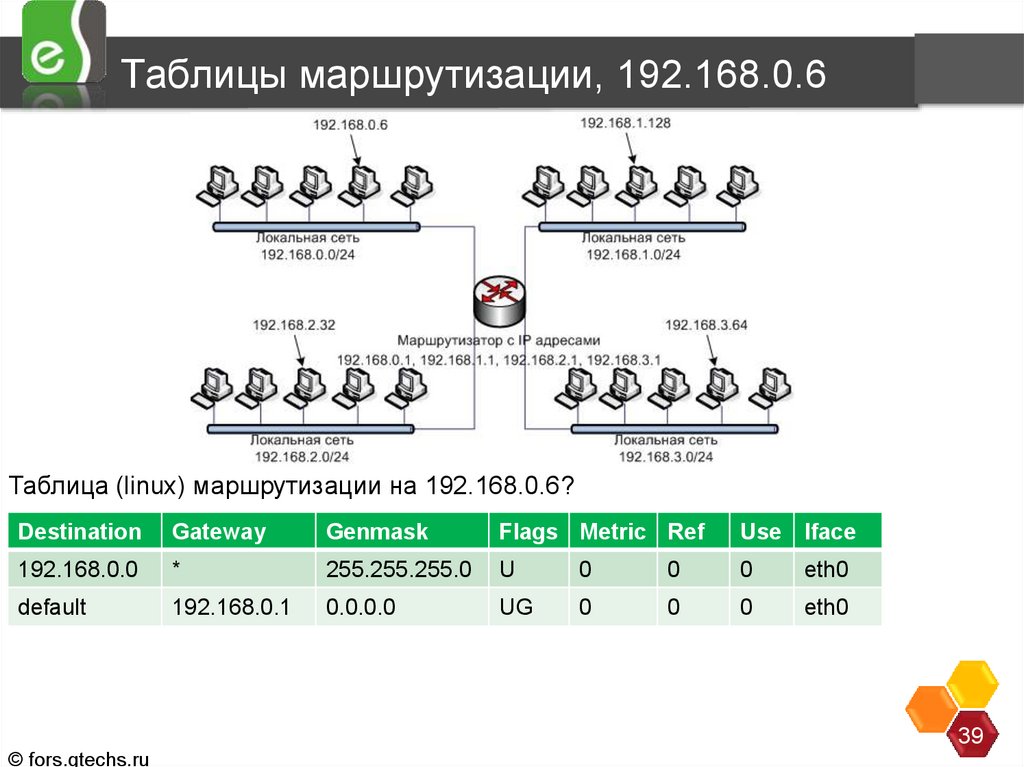

33. Показатели алгоритмов (метрики)

Таблицы маршрутизации, 192.168.0.6Таблица (linux) маршрутизации на 192.168.0.6?

Destination

Gateway

Genmask

Flags Metric Ref

Use Iface

192.168.0.0

*

255.255.255.0

U

0

0

0

eth0

default

192.168.0.1

0.0.0.0

UG

0

0

0

eth0

© fors.gtechs.ru

39

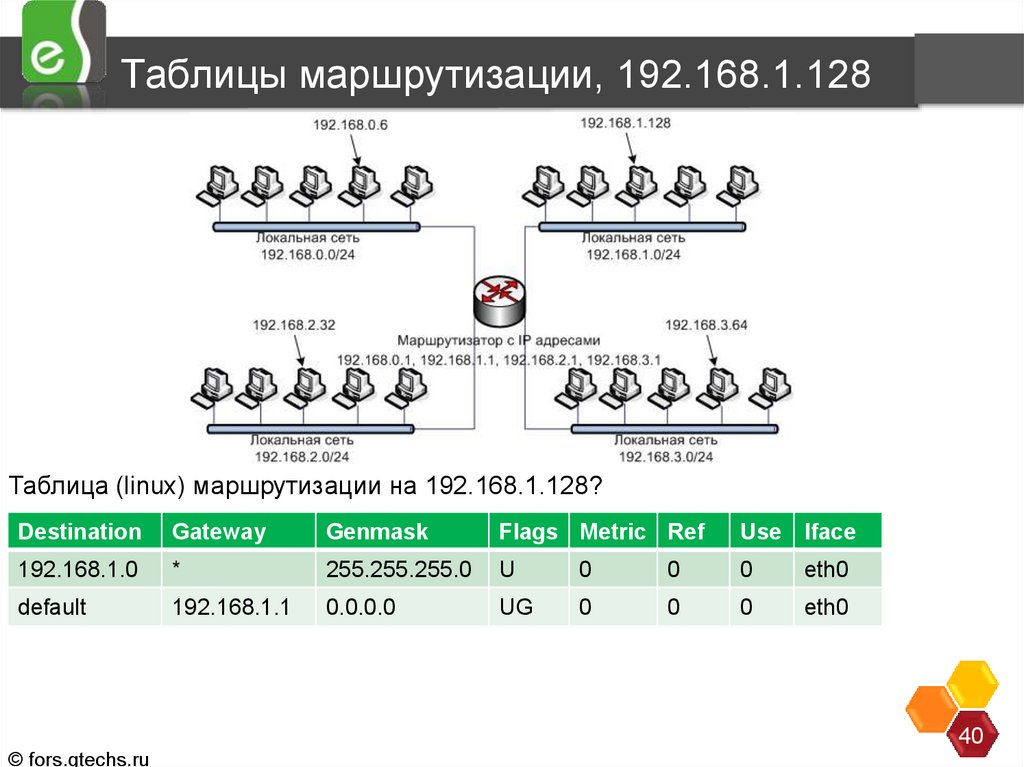

34. Показатели алгоритмов (метрики)

Таблицы маршрутизации, 192.168.1.128Таблица (linux) маршрутизации на 192.168.1.128?

Destination

Gateway

Genmask

Flags Metric Ref

Use Iface

192.168.1.0

*

255.255.255.0

U

0

0

0

eth0

default

192.168.1.1

0.0.0.0

UG

0

0

0

eth0

© fors.gtechs.ru

40

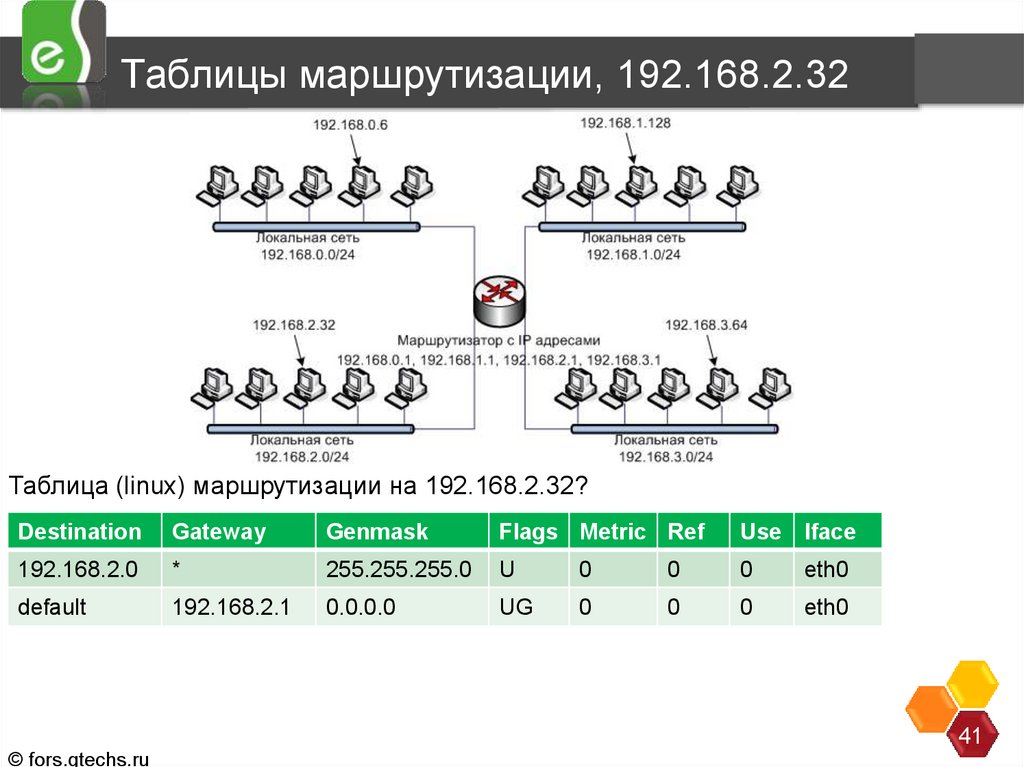

35. Статическая маршрутизация

Таблицы маршрутизации, 192.168.2.32Таблица (linux) маршрутизации на 192.168.2.32?

Destination

Gateway

Genmask

Flags Metric Ref

Use Iface

192.168.2.0

*

255.255.255.0

U

0

0

0

eth0

default

192.168.2.1

0.0.0.0

UG

0

0

0

eth0

© fors.gtechs.ru

41

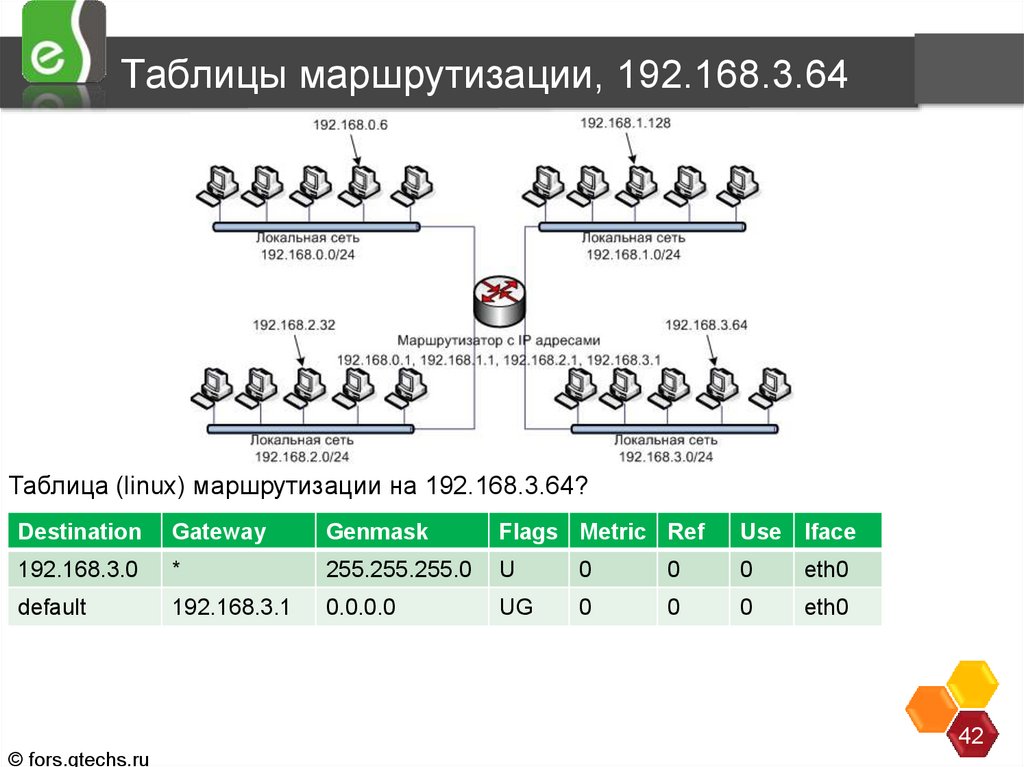

36. Статическая маршрутизация

Таблицы маршрутизации, 192.168.3.64Таблица (linux) маршрутизации на 192.168.3.64?

Destination

Gateway

Genmask

Flags Metric Ref

Use Iface

192.168.3.0

*

255.255.255.0

U

0

0

0

eth0

default

192.168.3.1

0.0.0.0

UG

0

0

0

eth0

© fors.gtechs.ru

42

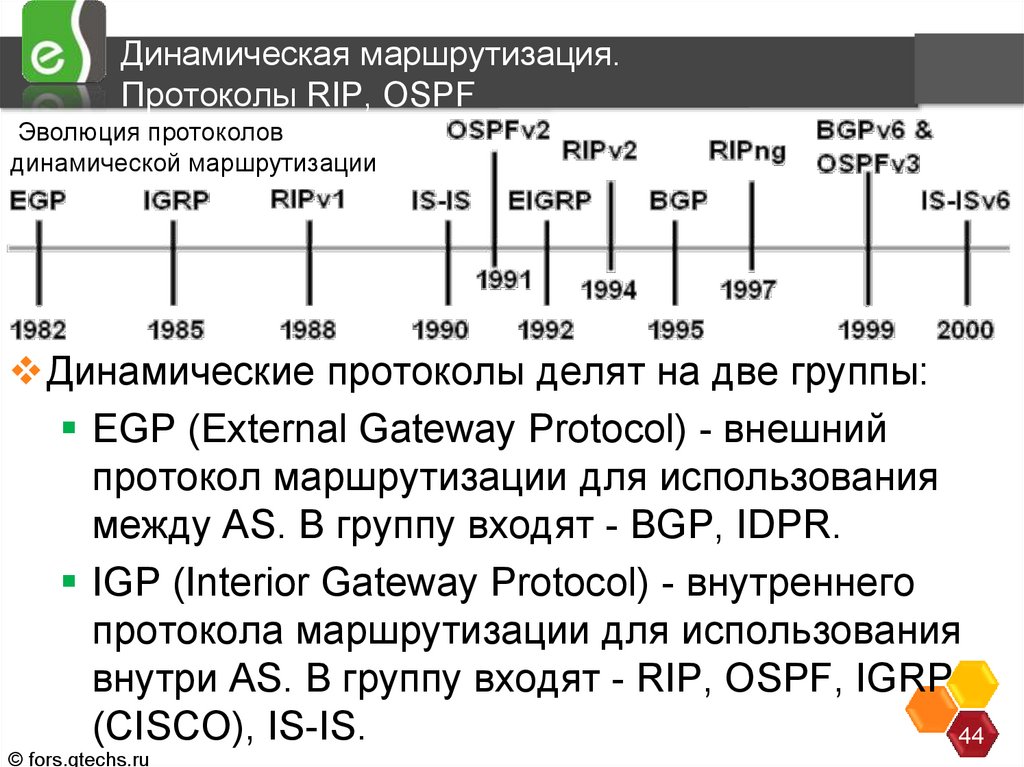

37. Статическая маршрутизация

Динамическая маршрутизация.Протоколы RIP, OSPF

Эволюция протоколов

динамической маршрутизации

Динамические протоколы делят на две группы:

EGP (External Gateway Protocol) - внешний

протокол маршрутизации для использования

между AS. В группу входят - BGP, IDPR.

IGP (Interior Gateway Protocol) - внутреннего

протокола маршрутизации для использования

внутри AS. В группу входят - RIP, OSPF, IGRP

(CISCO), IS-IS.

44

© fors.gtechs.ru

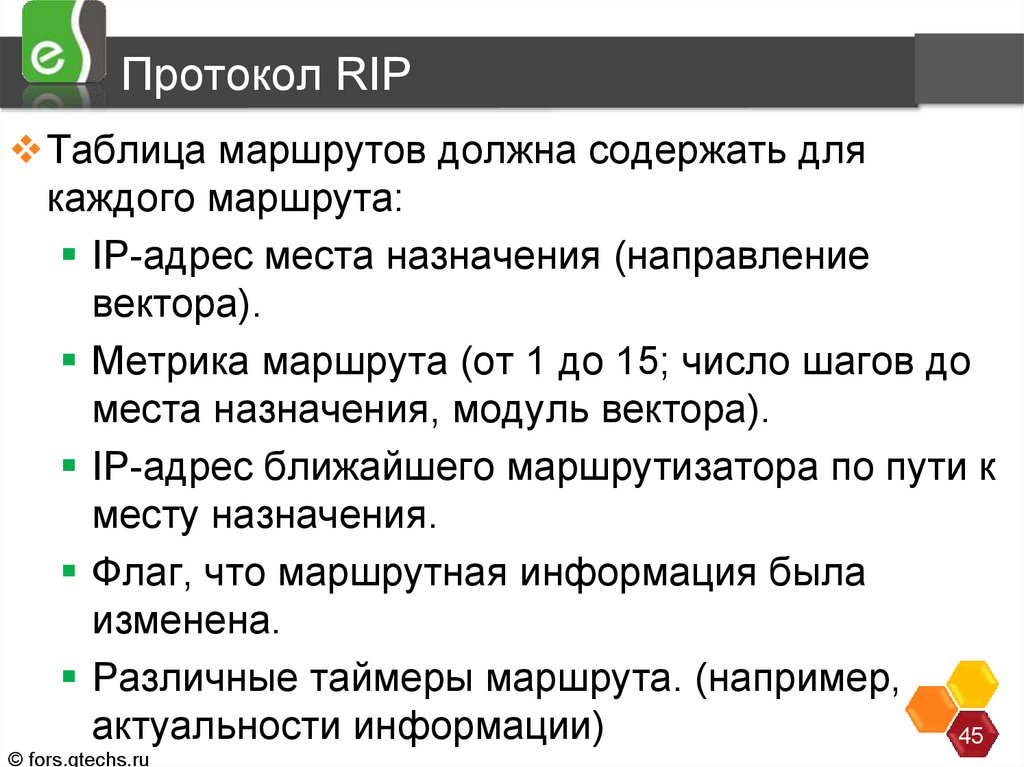

38. Таблицы маршрутизации, маршрутизатор

Протокол RIPТаблица маршрутов должна содержать для

каждого маршрута:

IP-адрес места назначения (направление

вектора).

Метрика маршрута (от 1 до 15; число шагов до

места назначения, модуль вектора).

IP-адрес ближайшего маршрутизатора по пути к

месту назначения.

Флаг, что маршрутная информация была

изменена.

Различные таймеры маршрута. (например,

актуальности информации)

45

© fors.gtechs.ru

39. Таблицы маршрутизации, 192.168.0.6

Протокол RIP. Недостатки− Ограничение в 16 хопов.

− Медленная реакция на изменение сети.

− Самый короткий маршрут может быть

перегружен (медленным).

© fors.gtechs.ru

49

40. Таблицы маршрутизации, 192.168.1.128

Протокол OSPFOSPF (Open Shortest Path First), достоинства:

1. Отсутствие ограничения на размер сети.

2. Автономная система может быть поделена на области

маршрутизации.

3. Высокая скорость установления маршрутов.

4. Маршрутизация учитывает тип сервиса IP.

5. Каждому интерфейсу может быть назначена метрика на

основании:

пропускной способности;

времени возврата;

надежности;

загруженности (очередь пакетов);

размера максимального блока данных, который может

быть передан через канал. Отдельная цена может быть

назначена для каждого типа сервиса IP.

50

© fors.gtechs.ru

41. Таблицы маршрутизации, 192.168.2.32

Протокол OSPFOSPF (Open Shortest Path First), достоинства:

6. Балансировка нагрузки (Load balancing).

7. Поддерживает подсети (маску).

8. Поддержка безадресных сетей (unnumbered).

9. Использование аутентификации.

10. Используется групповая (multicast) адресация вместо

широковещательной.

© fors.gtechs.ru

51

42. Таблицы маршрутизации, 192.168.3.64

LOGOМаршрутизация между VLAN

58

43. Поиск записей в таблицах маршрутизации

Маршрутизация между VLANСпособы организации маршрутизации:

Исторический (- нерациональное использование портов

устройств);

Router-on-a-stick (- все подинтерфейсы используют

полосу пропускания одного физического интерфейса);

Маршрутизация на основе коммутатора L3.

Настройка подинтерфейса:

R1(config)#interface f0/0.n - где n - номер подинтерфейса

R1(config-subif)#encapsulation dot1q N - где N - номер

VLAN

R1(config-subif)#ip address ip-address netmask

R1(config)#interface f0/0

R1(config-if)#no shutdown

59

© fors.gtechs.ru

44. Динамическая маршрутизация. Протоколы RIP, OSPF

Роутер с двумя портами10.1.1.1

access

V10

access

© fors.gtechs.ru

10.1.2.1

access

L3

L2

V20

access

10.1.1.0/24

10.1.2.0/24

10.1.1.10

10.1.2.10

60

45. Протокол RIP

Роутер на «палке» (Router-on-a-stick)10.1.1.1 10.1.2.1

trunc

V10

access

© fors.gtechs.ru

L3

L2

V20

access

10.1.1.0/24

10.1.2.0/24

10.1.1.10

10.1.2.10

61

46. Формат сообщения RIPv2

Маршрутизация на основе коммутатора L310.1.1.1 10.1.2.1

trunc

V10

access

© fors.gtechs.ru

L3

L2

V20

access

10.1.1.0/24

10.1.2.0/24

10.1.1.10

10.1.2.10

62

47. Протокол RIP. Порядок работы

LOGOПример топологии сети с

InterVLAN маршрутизациией

на основе коммутатора L3

63

48. Протокол RIP. Порядок работы

Топология сети КТСО© fors.gtechs.ru

64

49. Протокол RIP. Недостатки

LOGOНастройка безопасности на

маршрутизаторе

65

50. Протокол OSPF

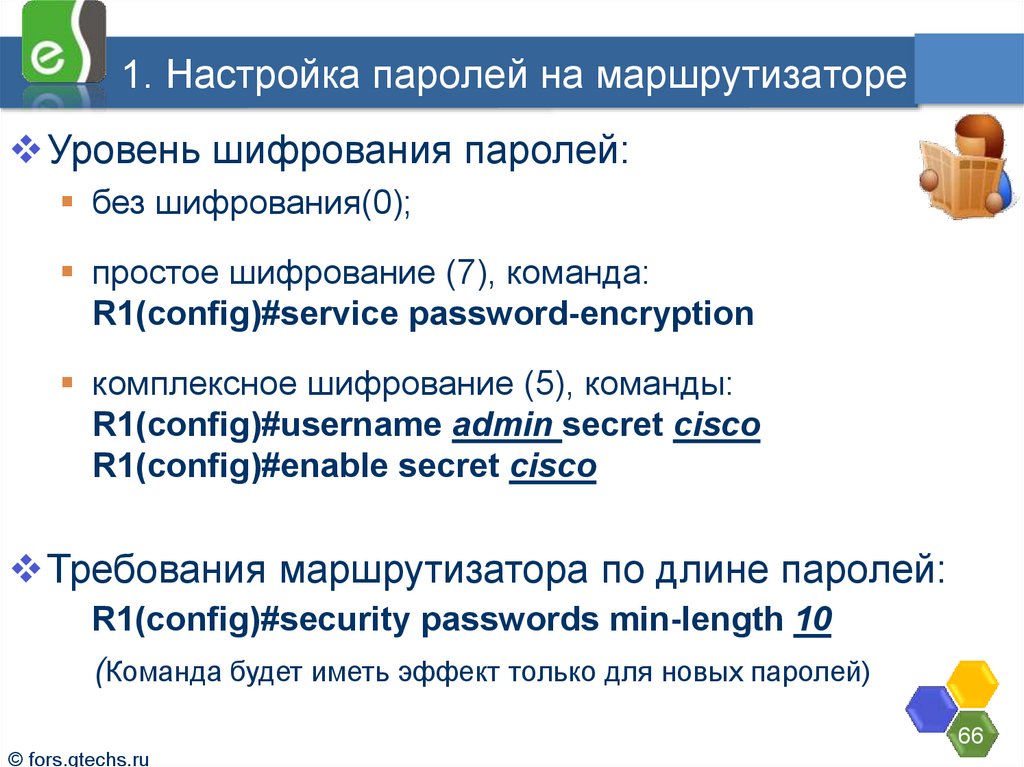

1. Настройка паролей на маршрутизатореУровень шифрования паролей:

без шифрования(0);

простое шифрование (7), команда:

R1(config)#service password-encryption

комплексное шифрование (5), команды:

R1(config)#username admin secret cisco

R1(config)#enable secret cisco

Требования маршрутизатора по длине паролей:

R1(config)#security passwords min-length 10

(Команда будет иметь эффект только для новых паролей)

© fors.gtechs.ru

66

51. Протокол OSPF

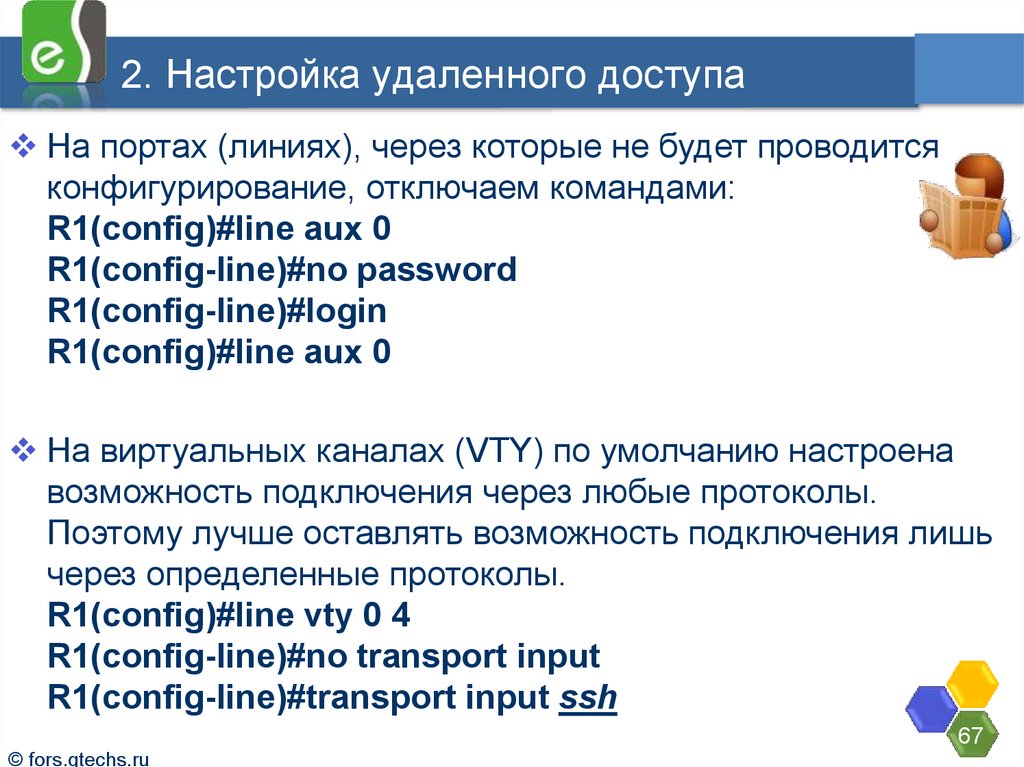

2. Настройка удаленного доступаНа портах (линиях), через которые не будет проводится

конфигурирование, отключаем командами:

R1(config)#line aux 0

R1(config-line)#no password

R1(config-line)#login

R1(config)#line aux 0

На виртуальных каналах (VTY) по умолчанию настроена

возможность подключения через любые протоколы.

Поэтому лучше оставлять возможность подключения лишь

через определенные протоколы.

R1(config)#line vty 0 4

R1(config-line)#no transport input

R1(config-line)#transport input ssh

© fors.gtechs.ru

67

52. Области маршрутизации OSPF

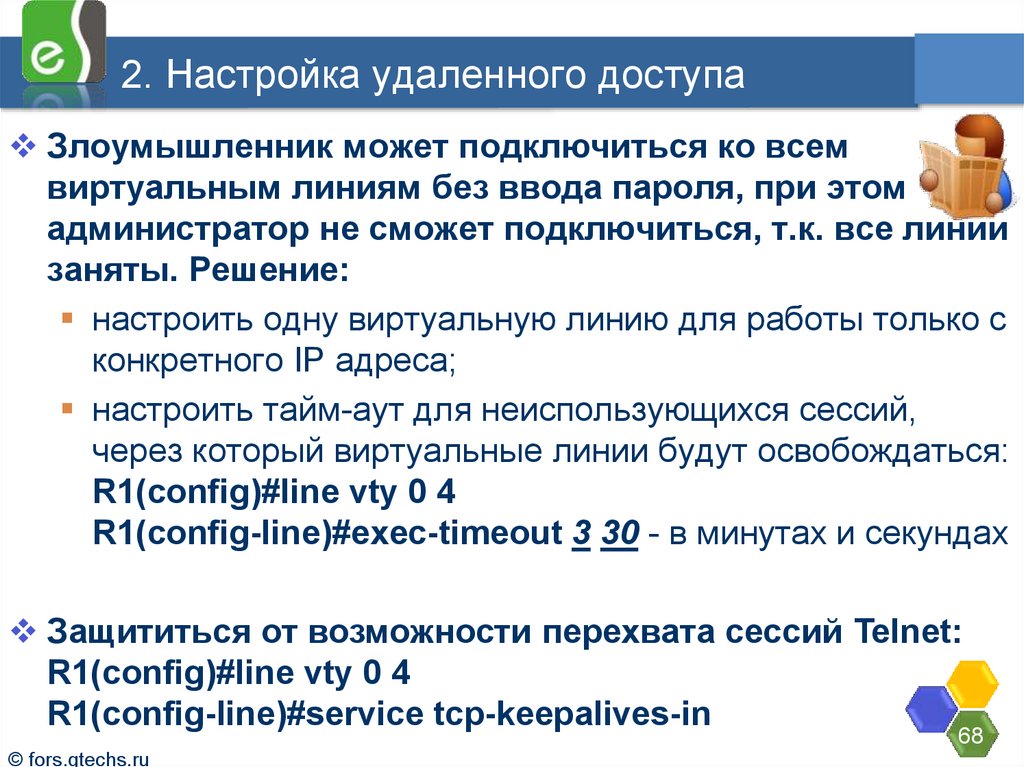

2. Настройка удаленного доступаЗлоумышленник может подключиться ко всем

виртуальным линиям без ввода пароля, при этом

администратор не сможет подключиться, т.к. все линии

заняты. Решение:

настроить одну виртуальную линию для работы только с

конкретного ІР адреса;

настроить тайм-аут для неиспользующихся сессий,

через который виртуальные линии будут освобождаться:

R1(config)#line vty 0 4

R1(config-line)#exec-timeout 3 30 - в минутах и секундах

Защититься от возможности перехвата сессий Telnet:

R1(config)#line vty 0 4

R1(config-line)#service tcp-keepalives-in

© fors.gtechs.ru

68

53. Сообщения OSPF

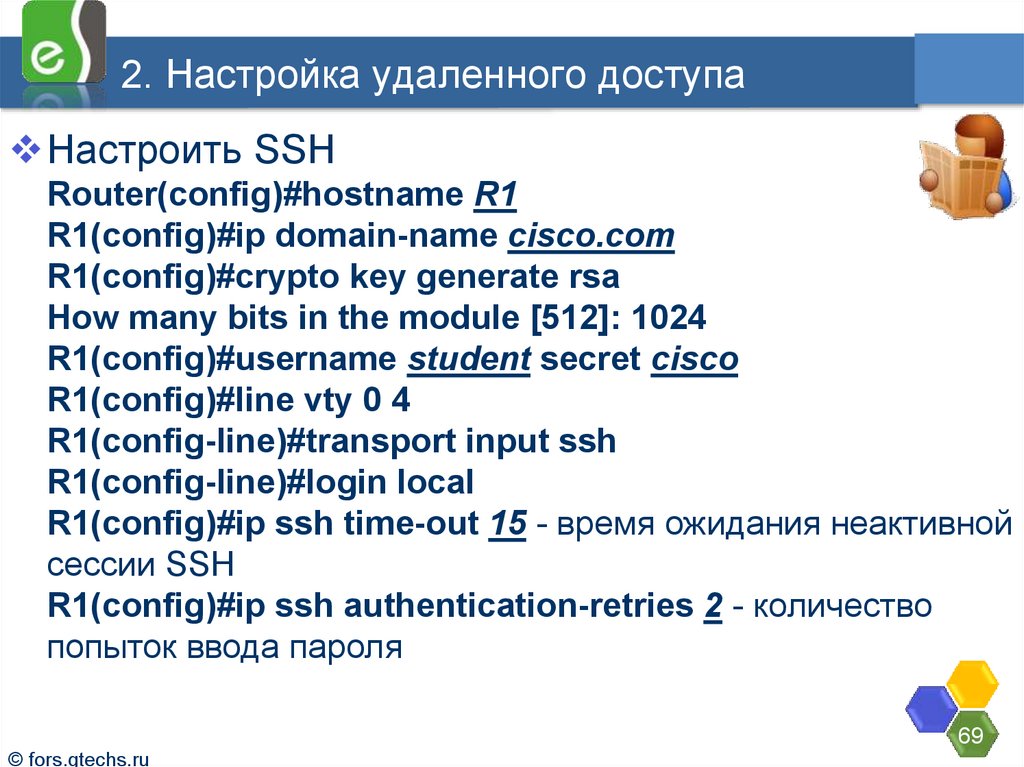

2. Настройка удаленного доступаНастроить SSH

Router(config)#hostname R1

R1(config)#ip domain-name cisco.com

R1(config)#crypto key generate rsa

How many bits in the module [512]: 1024

R1(config)#username student secret cisco

R1(config)#line vty 0 4

R1(config-line)#transport input ssh

R1(config-line)#login local

R1(config)#ip ssh time-out 15 - время ожидания неактивной

сессии SSH

R1(config)#ip ssh authentication-retries 2 - количество

попыток ввода пароля

© fors.gtechs.ru

69

54. Сообщения OSPF

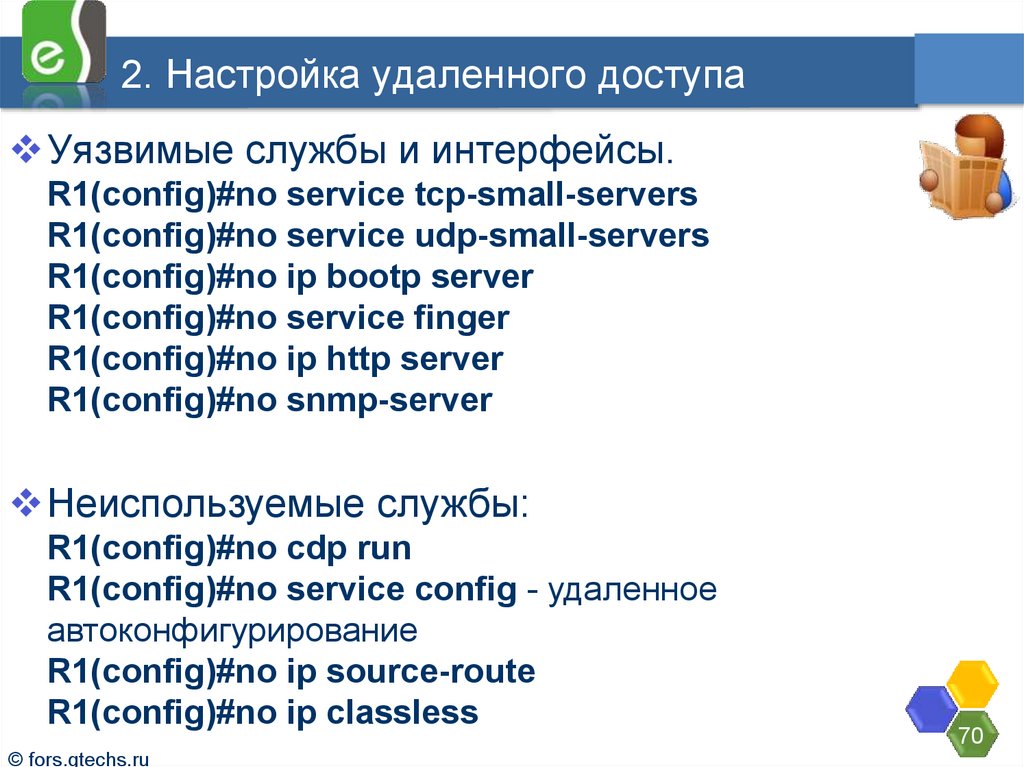

2. Настройка удаленного доступаУязвимые службы и интерфейсы.

R1(config)#no service tcp-small-servers

R1(config)#no service udp-small-servers

R1(config)#no ip bootp server

R1(config)#no service finger

R1(config)#no ip http server

R1(config)#no snmp-server

Неиспользуемые службы:

R1(config)#no cdp run

R1(config)#no service config - удаленное

автоконфигурирование

R1(config)#no ip source-route

R1(config)#no ip classless

© fors.gtechs.ru

70

55. Сообщения OSPF

2. Настройка удаленного доступаОтключить неиспользуемые интерфейсы

R1(config-if)#shutdown

Отключить на интерфейсах возможность отвечать

на пакеты с поддельными адресами источника

R1(config-if)#no ip directed-broadcast

R1(config-if)#no ip proxy-arp

© fors.gtechs.ru

71

56. Типы сообщений

2. Настройка удаленного доступаСетевые протоколы

SNMP - использовать только версию 3 (позволяет

шифровать информацию);

NTP - отключать протокол на портах, через которые он

не будет использоваться;

DNS - по умолчанию, если DNS сервер не указан в

настройках маршрутизатора, он начинает искать сервер

путем рассылки широковещательных запросов.

• явно указывать адрес DNS сервера:

R1(config)#ip name-server addresses

• отключать рассылку широковещательных DNS запросов:

R1(config)#no ip domain-lookup.

© fors.gtechs.ru

72

57. Маршрутная таблица OSPF

LOGOСписки контроля доступа

(Access Control List)

79

58. Маршрутизация между VLAN

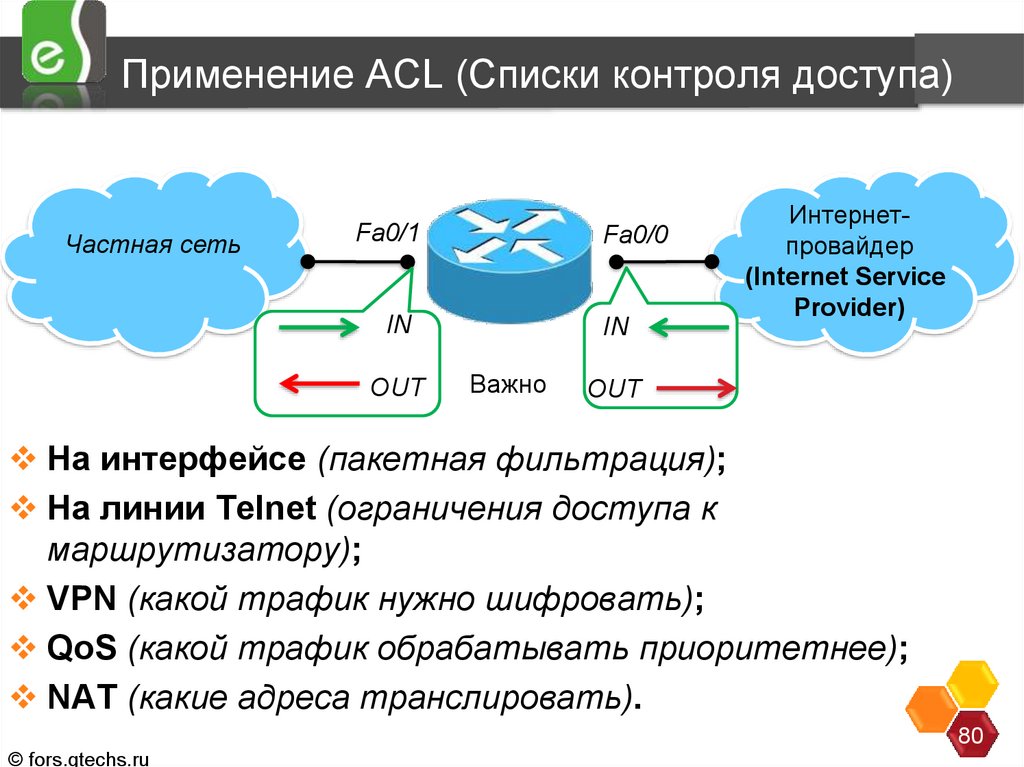

Применение ACL (Списки контроля доступа)Частная сеть

Fa0/1

Fa0/0

IN

OUT

IN

Важно

Интернетпровайдер

(Internet Service

Provider)

OUT

На интерфейсе (пакетная фильтрация);

На линии Telnet (ограничения доступа к

маршрутизатору);

VPN (какой трафик нужно шифровать);

QoS (какой трафик обрабатывать приоритетнее);

NAT (какие адреса транслировать).

© fors.gtechs.ru

80

59. Маршрутизация между VLAN

Policy-Based Routing (PBR)© fors.gtechs.ru

81

60. Роутер с двумя портами

Виды ACLСтандартные ACL;

Расширенные ACL, фильтация по:

IP адресу источника;

IP адресу назначения;

TCP или UDP портам источника;

TCP или UDP портам назначения;

типу протокола (названию или номеру);

Нумерованные ACL:

1..99 и 1300..2000 - стандартные IP ACL;

100...199 и 2000..2699 - расширенные IP ACL;

Именованные.

82

© fors.gtechs.ru

61. Роутер на «палке» (Router-on-a-stick)

Алгоритм работы стандартного ACL1. На интерфейс поступает пакет;

2. Проверить, есть пакет на входе интерфейса ACL;

3. Проверить, стандартный ACL используется;

4. Сравнить адрес источника с первой записью;

1. Если не совпадает, сравнивается со следующей

записью;

2. Если не совпадает ни с одной записью, то

отбрасывается;

3. Если совпадает с какой-то записью, пропускает или

отбрасывает согласно правилу;

1. Если пропускает, ищет адрес назначения в таблице

маршрутизации.

2. Если есть, отправляет на нужный интерфейс.

3. Если нет - отбрасывает.

© fors.gtechs.ru

83

62. Маршрутизация на основе коммутатора L3

Создание нумерованного стандартногоACL

Router(config)#access-list access-listnumber [deny | permit | remark] source [sourcewildcard] [log]

Пример:

R1(config)# access-list 10 remark Permit for

192.168.0.0 LAN

R1(config)# access-list 10 permit 192.168.0.0

R1(config)# access-list 10 permit 192.168.5.0

0.0.0.128

Удаление ACL

R1(config)# no access-list 10

© fors.gtechs.ru

84

63. Пример топологии сети с InterVLAN маршрутизациией на основе коммутатора L3

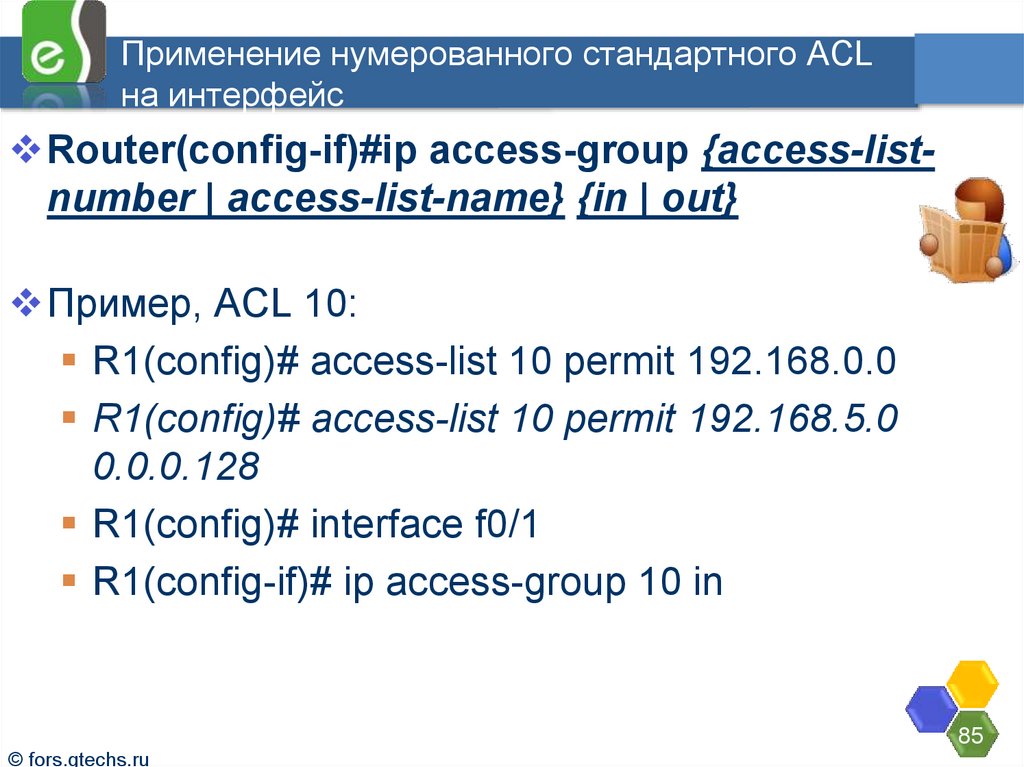

Применение нумерованного стандартного ACLна интерфейс

Router(config-if)#ip access-group {access-listnumber | access-list-name} {in | out}

Пример, ACL 10:

R1(config)# access-list 10 permit 192.168.0.0

R1(config)# access-list 10 permit 192.168.5.0

0.0.0.128

R1(config)# interface f0/1

R1(config-if)# ip access-group 10 in

© fors.gtechs.ru

85

64. Топология сети КТСО

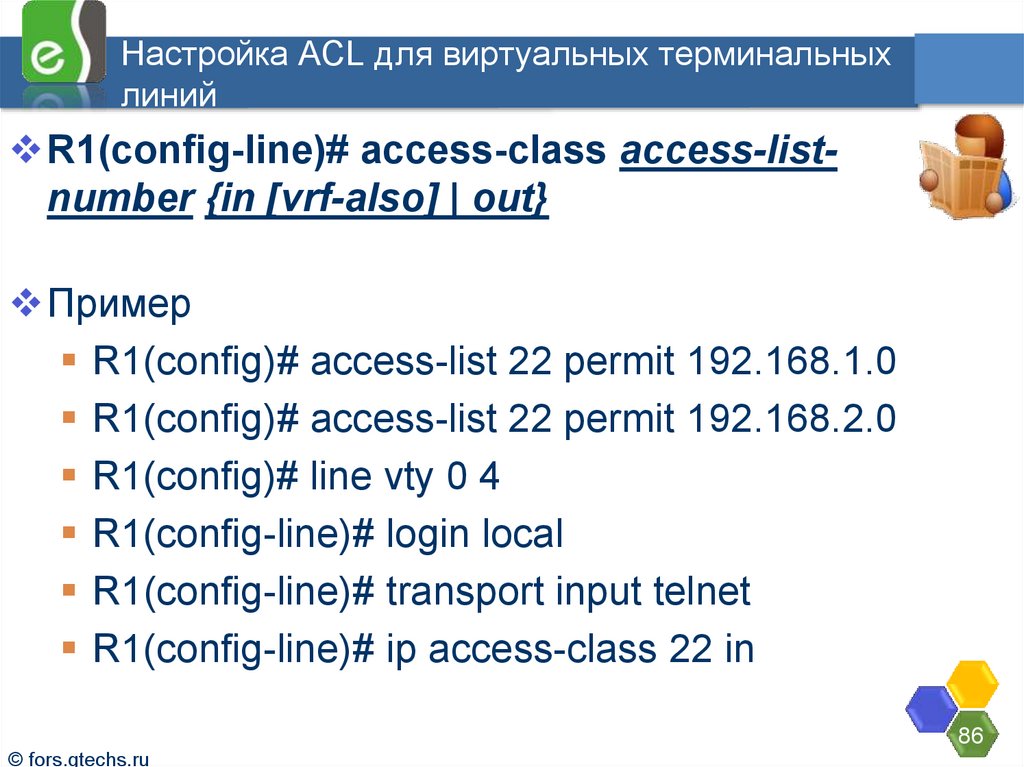

Настройка ACL для виртуальных терминальныхлиний

R1(config-line)# access-class access-listnumber {in [vrf-also] | out}

Пример

R1(config)# access-list 22 permit 192.168.1.0

R1(config)# access-list 22 permit 192.168.2.0

R1(config)# line vty 0 4

R1(config-line)# login local

R1(config-line)# transport input telnet

R1(config-line)# ip access-class 22 in

© fors.gtechs.ru

86

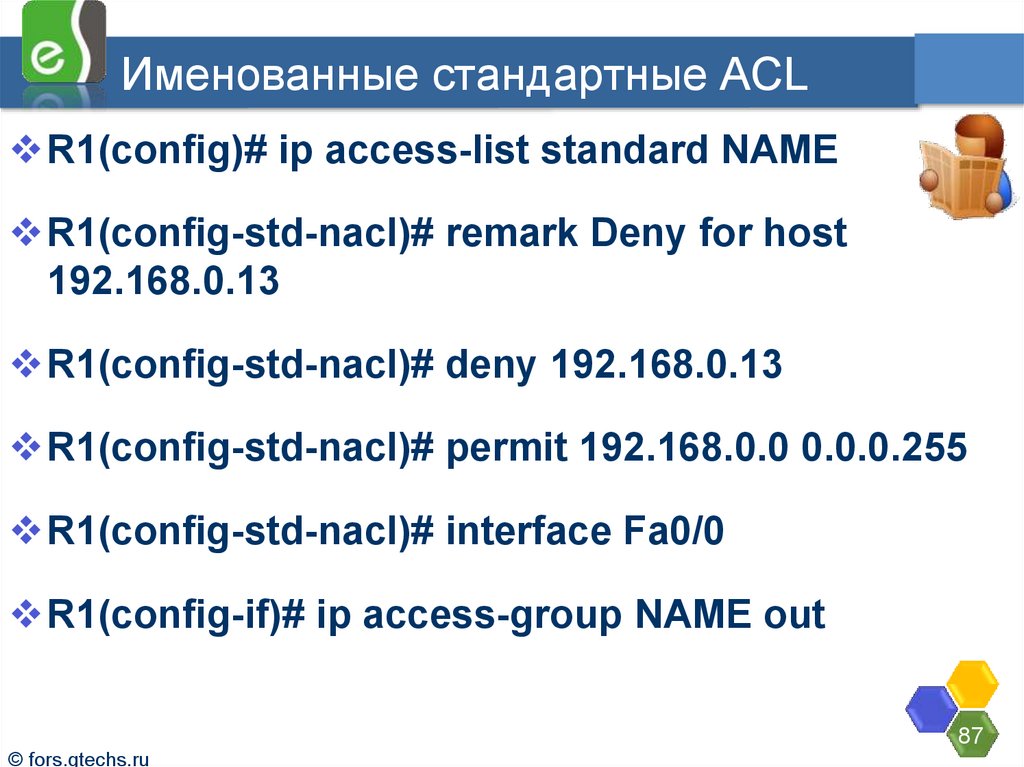

65. Настройка безопасности на маршрутизаторе

Именованные стандартные ACLR1(config)# ip access-list standard NAME

R1(config-std-nacl)# remark Deny for host

192.168.0.13

R1(config-std-nacl)# deny 192.168.0.13

R1(config-std-nacl)# permit 192.168.0.0 0.0.0.255

R1(config-std-nacl)# interface Fa0/0

R1(config-if)# ip access-group NAME out

© fors.gtechs.ru

87

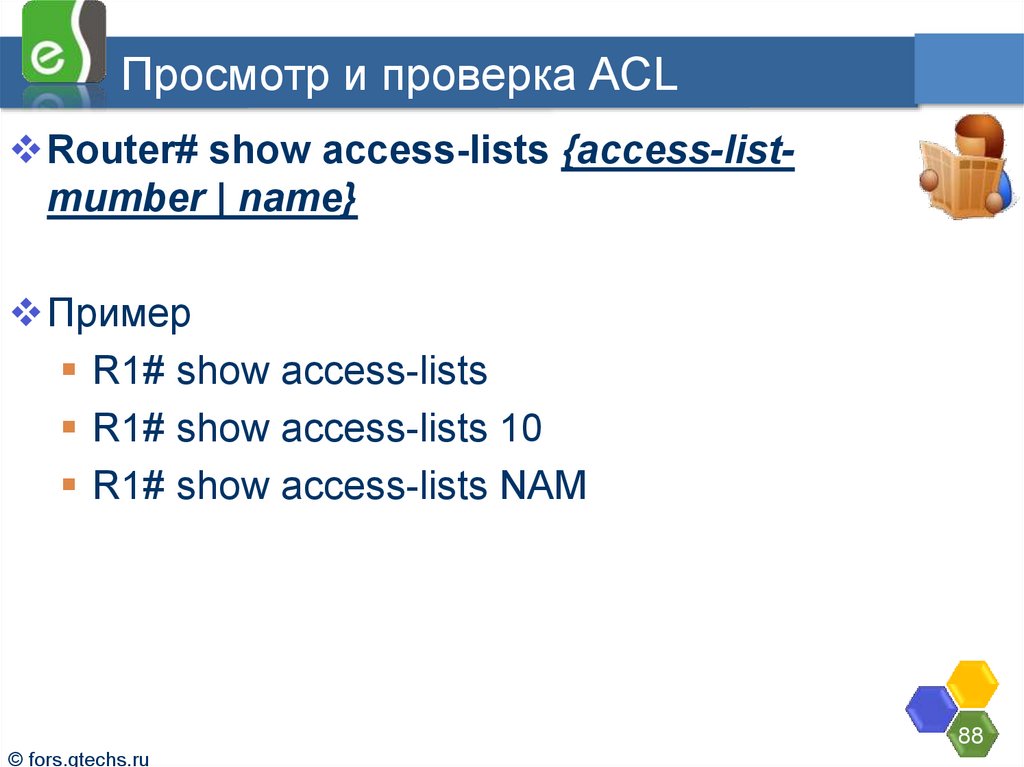

66. 1. Настройка паролей на маршрутизаторе

Просмотр и проверка ACLRouter# show access-lists {access-listmumber | name}

Пример

R1# show access-lists

R1# show access-lists 10

R1# show access-lists NAM

© fors.gtechs.ru

88

67. 2. Настройка удаленного доступа

Редактирование именованных ACLR1# show access-lists…

Standard IP access-list WEBSERVER

10 permit 192.168.10.10

20 deny 192.168.10.0, wildcard bits 0.0.0.255

30 deny 192.168.12.0, wildcard bits 0.0.0.255

R1(config)# access-list standard WEBSERVER

R1(config-std-nacl)# 15 permit 192.168.10.13

R1# show access-lists

Standard IP access-list WEBSERVER

10 permit 192.168.10.10

15 permit 192.168.10.13

20 deny 192.168.10.0, wildcard bits 0.0.0.255

30 deny 192.168.12.0, wildcard bits 0.0.0.255

© fors.gtechs.ru

89

68. 2. Настройка удаленного доступа

Расширенные ACLПомимо адреса источника проверяют:

протокол (IP, ICMP, TCP, UDP и др);

адрес назначения;

номер порта (не интерфейса).

Синтаксис:

Router(config)#access-list

access-list-number [deny | permit | remark]

protocol source [source wildcard]

[operatoroperand] [port port-number or name]

destination [destination-wildcard]

[operator operand] [port port-number or

name][established]

© fors.gtechs.ru

90

69. 2. Настройка удаленного доступа

Расширенные ACLПример

R1(config)#access-list 103 permit tcp 192.168.10.0

0.0.0.255 any eq 80

R1(config)#access-list 103 permit tcp 192.168.10.0

0.0.0.255 any eq 443

R1(config)#access-list 104 permit tcp any

192.168.10.0 0.0.0.255 established

Расширенные ACL назначаются на интерфейсы

так же, как и стандартные. Например:

R1(config)# interface f0/1

R1(config-if)# ip access-group 103 out

R1(config-if)# ip access-group 104 in

91

© fors.gtechs.ru

70. 2. Настройка удаленного доступа

Создание именованного расширенного ACLПример:

R1(config)# ip access-list extended SURFING

R1(config-ext-nacl)# permit tcp 192.168.10.0

0.0.0.255 any eq 80

R1(config-ext-nacl)# permit tcp 192.168.10.0

0.0.0.255 any eq 443

R1(config)# access-list extended BROWSING

R1(config-ext-nacl)# permit tcp any 192.168.10.0

0.0.0.255 established

© fors.gtechs.ru

92

71. 2. Настройка удаленного доступа

Комплексные ACLДинамические;

Рефлексивные;

С ограничением по времени.

© fors.gtechs.ru

93

72. 2. Настройка удаленного доступа

LOGODHCP

97

73. Настройка аутентификации в протоколах динамической маршрутизации

Механизмы предоставления IP адресовМеханизмы предоставления IP адресов

абонентам

статический

• назначение вручную (статический);

назначенный по DHCP

• зарезервированный;

• динамический.

© fors.gtechs.ru

98

74. Настройка аутентификации в протоколах динамической маршрутизации

Как работает DHCP?DORA (Discover, Offer, Request and Acknowledgment)

© fors.gtechs.ru

99

75. Настройка аутентификации в протоколах динамической маршрутизации

Механизмы предоставления IP адресов абонентам© fors.gtechs.ru

100

76. Настройка аутентификации в протоколах динамической маршрутизации

Механизмы предоставления IP адресов абонентам© fors.gtechs.ru

101

77. Настройка аутентификации в протоколах динамической маршрутизации

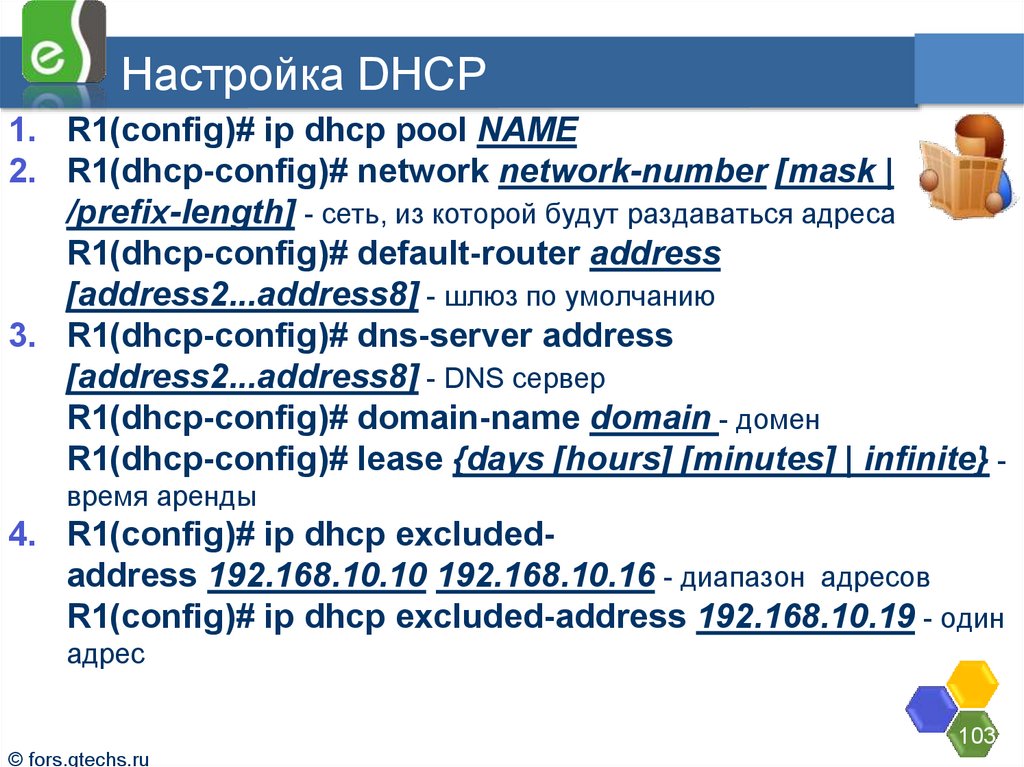

Настройка DHCP1. R1(config)# ip dhcp pool NAME

2. R1(dhcp-config)# network network-number [mask |

/prefix-length] - сеть, из которой будут раздаваться адреса

R1(dhcp-config)# default-router address

[address2...address8] - шлюз по умолчанию

3. R1(dhcp-config)# dns-server address

[address2...address8] - DNS сервер

R1(dhcp-config)# domain-name domain - домен

R1(dhcp-config)# lease {days [hours] [minutes] | infinite} время аренды

4. R1(config)# ip dhcp excludedaddress 192.168.10.10 192.168.10.16 - диапазон адресов

R1(config)# ip dhcp excluded-address 192.168.10.19 - один

адрес

© fors.gtechs.ru

103

78. Автонастройка безопасности маршрутизатора

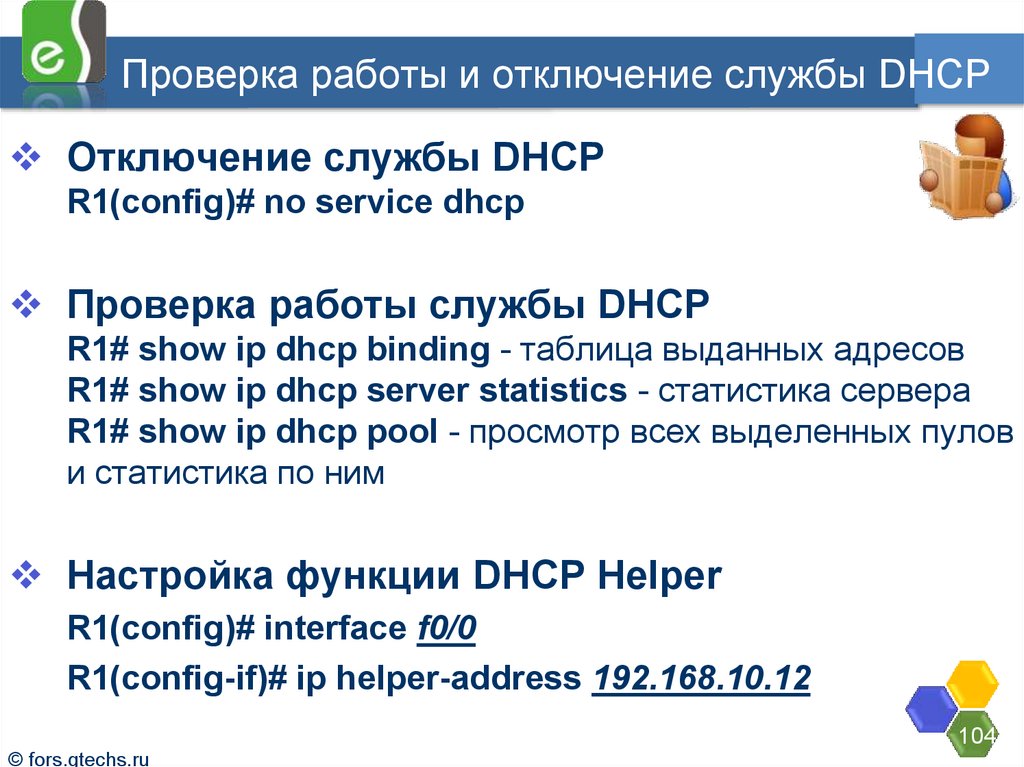

Проверка работы и отключение службы DHCPОтключение службы DHCP

R1(config)# no service dhcp

Проверка работы службы DHCP

R1# show ip dhcp binding - таблица выданных адресов

R1# show ip dhcp server statistics - статистика сервера

R1# show ip dhcp pool - просмотр всех выделенных пулов

и статистика по ним

Настройка функции DHCP Helper

R1(config)# interface f0/0

R1(config-if)# ip helper-address 192.168.10.12

© fors.gtechs.ru

104

79. Списки контроля доступа (Access Control List)

LOGOПреобразование сетевых адресов

(Network Address Translation)

106

80. Применение ACL (Списки контроля доступа)

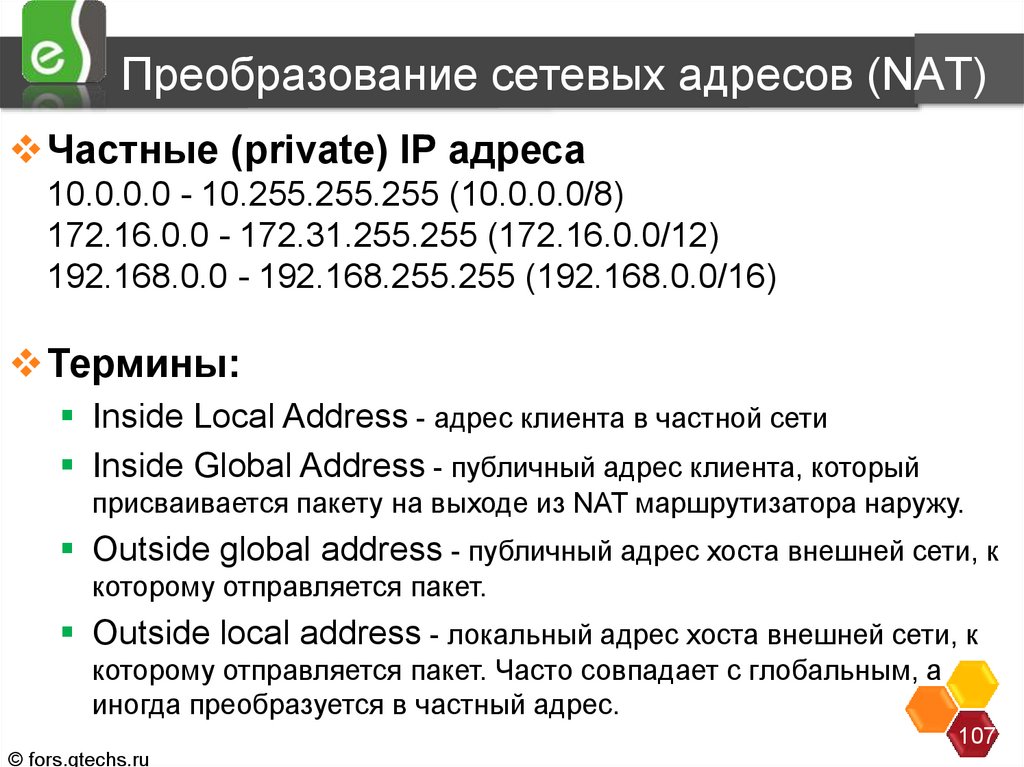

Преобразование сетевых адресов (NAT)Частные (private) IP адреса

10.0.0.0 - 10.255.255.255 (10.0.0.0/8)

172.16.0.0 - 172.31.255.255 (172.16.0.0/12)

192.168.0.0 - 192.168.255.255 (192.168.0.0/16)

Термины:

Inside Local Address - адрес клиента в частной сети

Inside Global Address - публичный адрес клиента, который

присваивается пакету на выходе из NAT маршрутизатора наружу.

Outside global address - публичный адрес хоста внешней сети, к

которому отправляется пакет.

Outside local address - локальный адрес хоста внешней сети, к

которому отправляется пакет. Часто совпадает с глобальным, а

иногда преобразуется в частный адрес.

© fors.gtechs.ru

107

81. Policy-Based Routing (PBR)

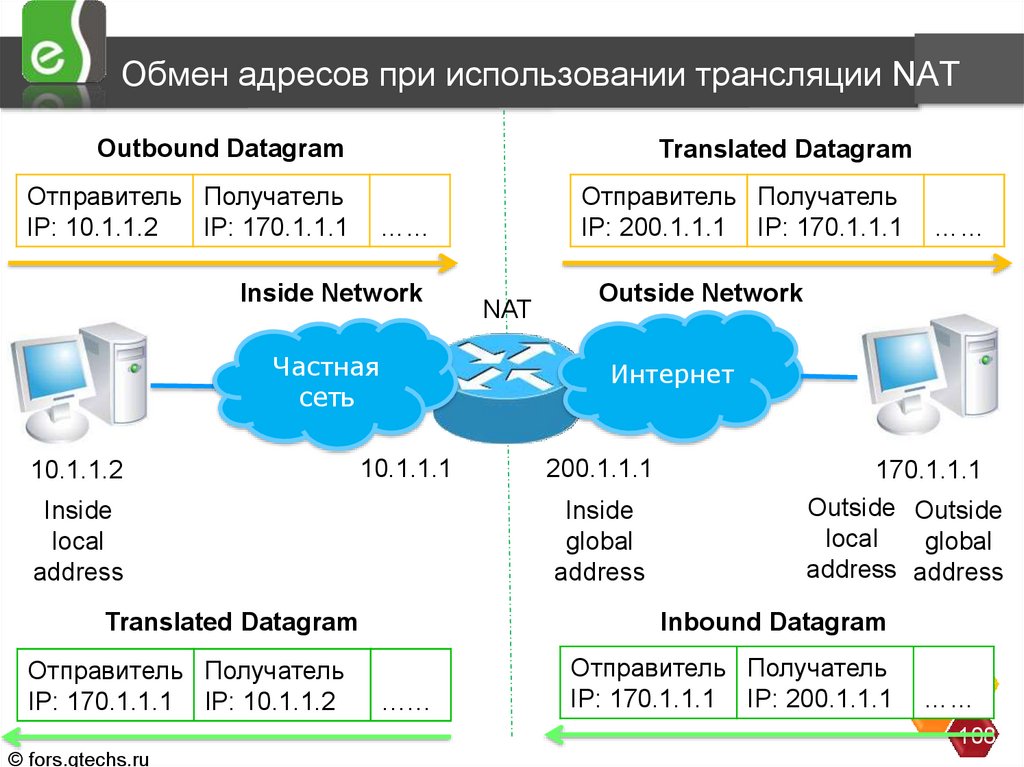

Обмен адресов при использовании трансляции NATOutbound Datagram

Отправитель Получатель

IP: 10.1.1.2

IP: 170.1.1.1

Translated Datagram

……

Inside Network

Частная

сеть

10.1.1.2

10.1.1.1

Outside Network

200.1.1.1

Inside

global

address

Translated Datagram

© fors.gtechs.ru

NAT

……

Интернет

Inside

local

address

Отправитель Получатель

IP: 170.1.1.1 IP: 10.1.1.2

Отправитель Получатель

IP: 200.1.1.1 IP: 170.1.1.1

170.1.1.1

Outside Outside

local

global

address address

Inbound Datagram

……

Отправитель Получатель

IP: 170.1.1.1 IP: 200.1.1.1

……

108

82. Виды ACL

Статическая трансляцияNAT таблица трансляции

192.168.100.3

Частный адрес

(Destination)

Глобальный адрес

(Destination)

192.168.100.3

145.12.131.7

192.168.100.5

145.12.131.19

Source: 209.131.36.158

Dest: 192.168.100.3

Source: 209.131.36.158

Dest: 145.12.131.7

192.168.100.4

192.168.100.5

© fors.gtechs.ru

Default Gateway

192.168.1.1

Router/NAT

Device

Public IP Address

145.12.131.7

109

83. Алгоритм работы стандартного ACL

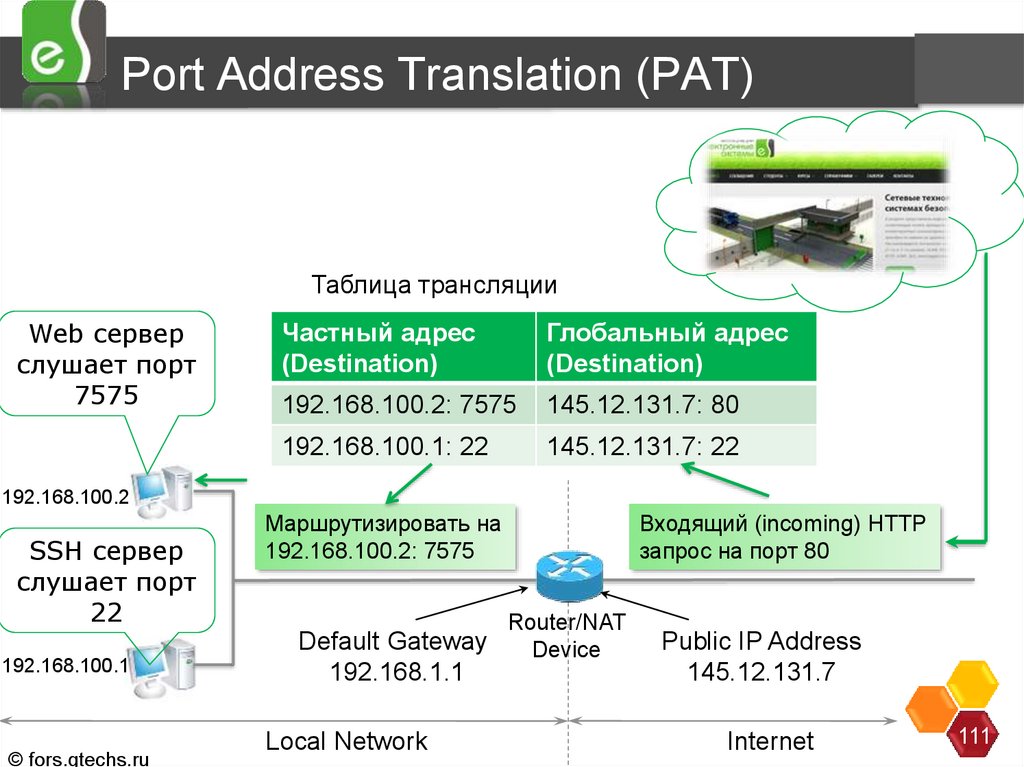

Port Address Translation (PAT)Таблица трансляции

Web сервер

слушает порт

7575

Частный адрес

(Destination)

Глобальный адрес

(Destination)

192.168.100.2: 7575

145.12.131.7: 80

192.168.100.1: 22

145.12.131.7: 22

192.168.100.2

SSH сервер

слушает порт

22

192.168.100.1

© fors.gtechs.ru

Маршрутизировать на

192.168.100.2: 7575

Router/NAT

Default Gateway

Device

192.168.1.1

Local Network

Входящий (incoming) HTTP

запрос на порт 80

Public IP Address

145.12.131.7

Internet

111

84. Создание нумерованного стандартного ACL

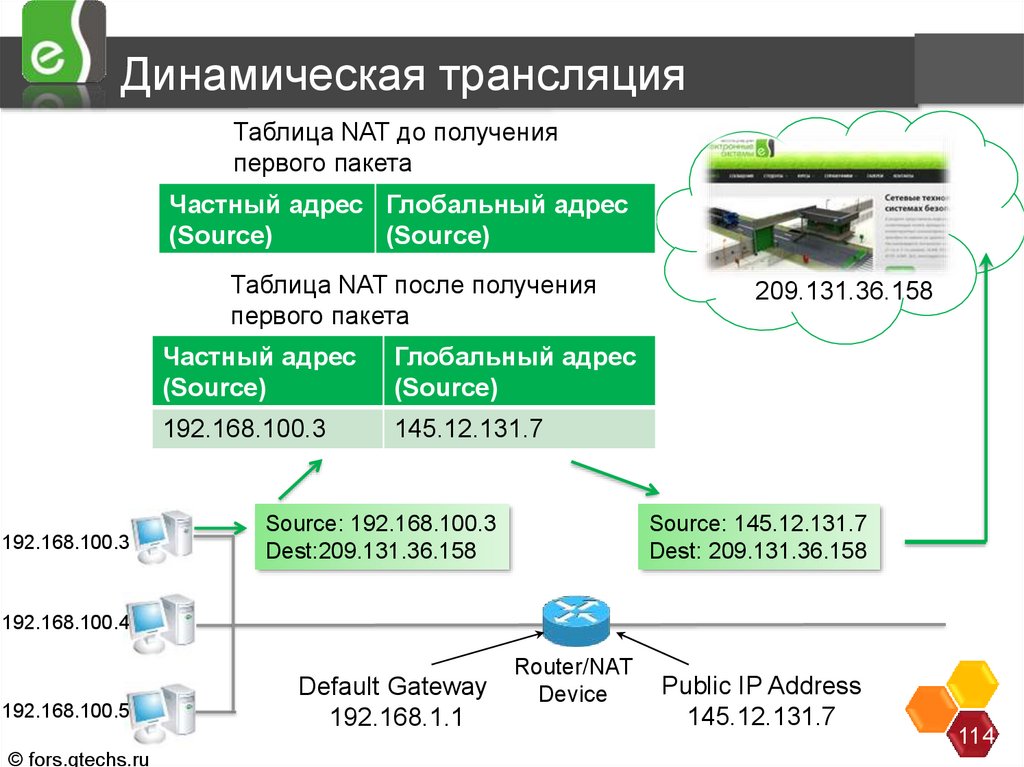

Динамическая трансляцияТаблица NAT до получения

первого пакета

Частный адрес Глобальный адрес

(Source)

(Source)

Таблица NAT после получения

первого пакета

192.168.100.3

Частный адрес

(Source)

Глобальный адрес

(Source)

192.168.100.3

145.12.131.7

Source: 192.168.100.3

Dest:209.131.36.158

209.131.36.158

Source: 145.12.131.7

Dest: 209.131.36.158

192.168.100.4

192.168.100.5

© fors.gtechs.ru

Default Gateway

192.168.1.1

Router/NAT

Device

Public IP Address

145.12.131.7

114

85. Применение нумерованного стандартного ACL на интерфейс

LOGOIPv6

118

86. Настройка ACL для виртуальных терминальных линий

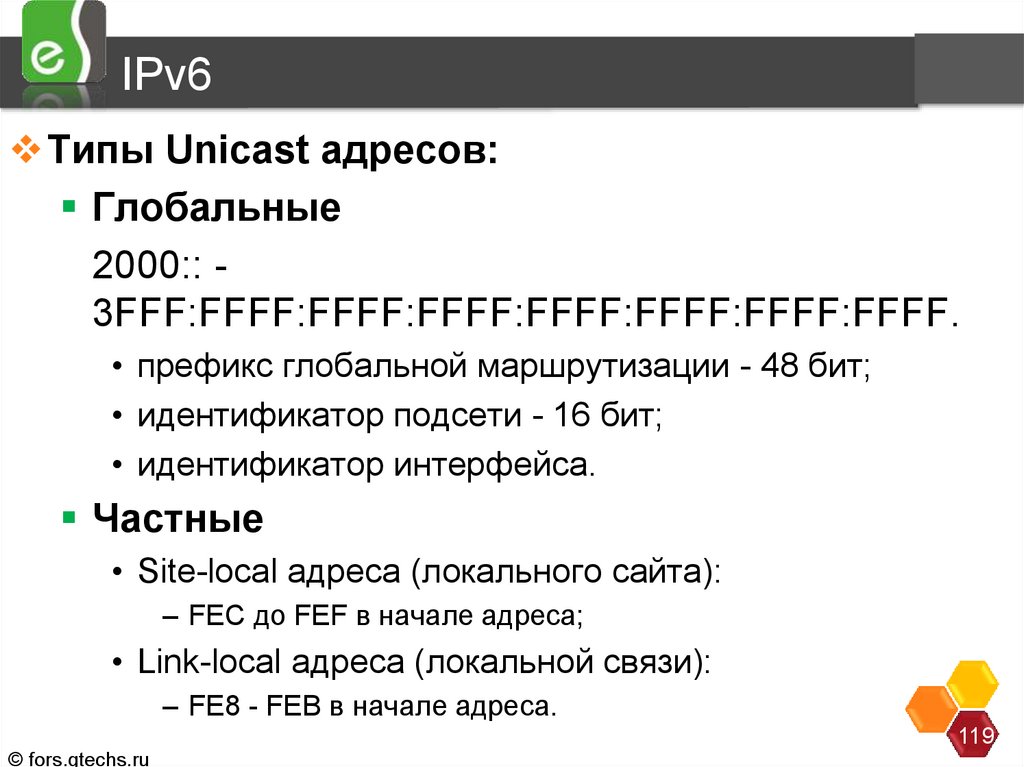

IPv6Типы Unicast адресов:

Глобальные

2000:: 3FFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF:FFFF.

• префикс глобальной маршрутизации - 48 бит;

• идентификатор подсети - 16 бит;

• идентификатор интерфейса.

Частные

• Site-local адреса (локального сайта):

– FEC до FEF в начале адреса;

• Link-local адреса (локальной связи):

– FE8 - FEB в начале адреса.

© fors.gtechs.ru

119

87. Именованные стандартные ACL

IPv6Типы Unicast адресов:

Loopback адрес - используется для

тестирования - 0:0:0:0:0:0:0:1 или ::1.

Unspecified (неопределенный адрес) 0:0:0:0:0:0:0:0.

© fors.gtechs.ru

120

88. Просмотр и проверка ACL

Методы назначения адресовСтатически вручную, команда:

RouterX(config-if)#ipv6 address 2001:DB8:2222:7272::72/64.

Статически с использованием EUI-64 для

назначения ID интерфейса, команда:

RouterX(config-if)#ipv6 address 2001:DB8:2222:7272::/64 eui64

Автоконфигурирование – адрес назначается при

включении сетевого интерфейса, сотоит из:

префикс fe80::

идентификатор интерфейса;

DHCPv6 - принцип тот же, что и у IPv4.

© fors.gtechs.ru

121

89. Редактирование именованных ACL

Методы перехода с IPv4 на IPv6Dual stacking

Туннелирование

Ручное тунеллирование IPv4 в IPv6 (маршрутизаторы

должны поддерживать Dual stacking);

Динамическое туннелирование

• ISATAP tunnel

• Teredo tunnel

• Proxying and translation (NAT-PT)

Настройка Dual stacking на интерфейсе

Router {config}# ipv6 unicast-routing

Router {config}# interface f0/0

Router {config-if}# ip address 192.168.0.1 255.255.255.0

Router {config-if}# ipv6 addressIPv6-address [/prefix length]

© fors.gtechs.ru

122

90. Расширенные ACL

LOGOВиртуальная частная сеть

Virtual Private Network

123

91. Расширенные ACL

VPNТипы VPN

site-to-site;

remote-access.

Защита данных:

инкапсуляция (тунеллирование);

шифрование (еncryption).

Основа безопасности VPN:

Data confidentiality (конфиденциальность);

Data integrity (целостность) ;

Authentication (аутентификация).

© fors.gtechs.ru

124

92. Создание именованного расширенного ACL

Классификация VPN© fors.gtechs.ru

125

93. Комплексные ACL

Механизм туннелированияIPv4, IPv6, IPX, Apple Talk

GRE, IPSec, L2F, PPTP, L2TP

© fors.gtechs.ru

126

94. Динамические ACL

VPNПротоколы шифрования данных:

DES;

3DES;

AES;

RSA.

Целостность данных

MD5 (128-битный общий ключ);

SHA-1 (160-битный общий ключ).

© fors.gtechs.ru

127

95. Рефлексивные ACL

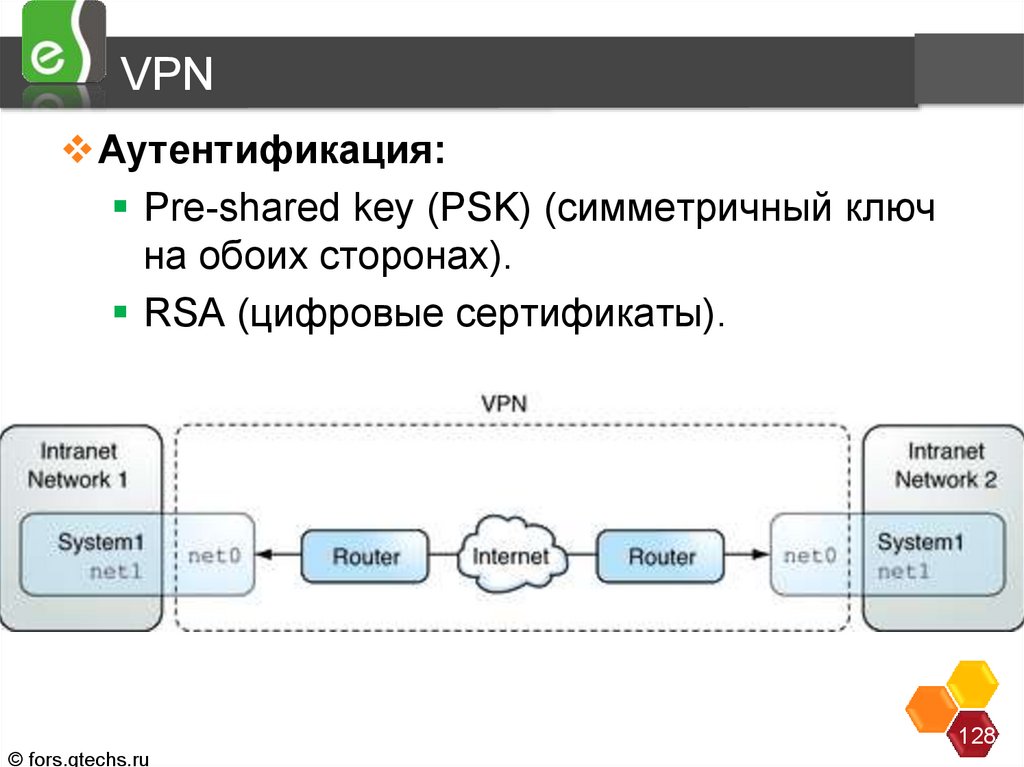

VPNАутентификация:

Pre-shared key (PSK) (симметричный ключ

на обоих сторонах).

RSA (цифровые сертификаты).

© fors.gtechs.ru

128

96. ACL с ограничением по времени

VPN. IPsec.IPsec - набор протоколов для защиты IP

соединений, который обеспечивает шифрование,

целостность и аутентификацию.

Authentication Header (AH);

Encapsulating Security Payload (ESP);

Internet Key Exchange protocol (IKE).

механизмы:

IPsec протокол - AH, AH+ESP, ESP;

протокол шифрования - DES, 3DES, АES;

протокол аутентификации - MD5, SHA;

группу алгоритма Diffie-Hellman (DH).

© fors.gtechs.ru

129

97. DHCP

IPSecSecurity Association (SA) - набор параметров защищенного соединения, который

может использоваться обеими сторонами соединения. У каждого соединения

есть ассоциированный с ним SA.

1. Запрос соединения

2. Фаза 1 - IKE

3. Фаза 2 - IPsec

4. Передача защищенных данных

5. IPsec прекращение

© fors.gtechs.ru

130

98. Механизмы предоставления IP адресов

IKE фаза для шлюзов безопасностиМини-туннель (ISAKMP Tunnel)

инициатор

© fors.gtechs.ru

партнер

Участники (peer) обмениваются информацией о методах шифрования/алгоритмах

Из пула случайных битов, каждая сторона

производит DH закрытые ключи

Каждый участник вычисляет публичный DH

ключ из его закрытого ключа

Публичными ключами обмениваются

Каждая сторона производит общий

секретный ключ с помощью своего личного

ключа и открытого ключа другой стороны.

Общий секретный ключ это Diffie-Hellman

(DH ключ)

Стороны обмениваются удостоверениями и

сертификатами (зашифрованными данными)

команды:

-crypto isakmp policy NP

-show crypto isakmp sa

131

99. Как работает DHCP?

IKE фаза II (быстрый режим или фаза IPSec)инициатор

партнер

Участники обмениваются дополнительным

ключевым материалом и соглашаются на

шифрование и целостность методов для

IPSec (команда crypto ipsec transform-set)

DH ключ комбинируется с ключевым

материалом для производства

симметричного IPSec ключа

Симметричный IPSec ключ используется в

основной передаче данных

© fors.gtechs.ru

132

100. Механизмы предоставления IP адресов абонентам

IPSecIPSec пакет

зашифрованные данные

Шифрование

Расшифровка

Расшифровка

Шифрование

После IKE согласования строится туннель.

Ключи IPSec используются для создания шифрованных IP пакетов транспортирующих данные.

Полезные данные шифруются (DES, AES или другими).

Целостность данных обеспечивается с помощью

односторонней хэш-функции (MD5 или SHA1).

© fors.gtechs.ru

Быстрая пакетная передача данных.

133

101. Механизмы предоставления IP адресов абонентам

LOGOРазрешение имен с

помощью DNS

134

102. Сетевой протокол BOOTP

Разрешение именШироковещание (NetBIOS)

Файлы локального разрешения имен (host).

DNS.

WINS (NetBIOS) - устарел.

HOSTS - разрешение имен хостов в IP адреса.

LMHOSTS - разрешение имен NetBIOS в IP адреса.

NETWORKS - разрешение имен сетей в сетевые адреса.

PROTOCOL - разрешение имен протоколов в номер

протокола RFC.

SERVICES - разрешение имени сервиса в номер порта и

имя протокола.

© fors.gtechs.ru

135

103. Настройка DHCP

Разрешение имен с помощью DNSInternet-стандарт (RFC1034, RFC1035, RFC974).

Имеет иерархическую структуру.

Клиент-серверная архитектура - централизованное

управление и децентрализованное использование.

Рекурсивное разрешение имен.

Возможность репликации зон.

Кэширование.

Статические данные, изменяемые вручную.

Имеются расширения для динамического

изменения.

Прямое и обратное разрешение имен.

© fors.gtechs.ru

136

104. Проверка работы и отключение службы DHCP

Иерархия имен в DNS© fors.gtechs.ru

137

105. Решение неисправностей DHCP

ДоменыDomain (Internet) - Уникальное имя, которое

идентифицирует участок в Интернет.

XXX@GTechs.ru (GTechs – имя домена);

Общие домены

Домены стран

корневой домен без названия

.ru

.рф

.com .edu .gov .int .mil .net .org .info

.kz

gtechs

90.156.201.48

www.fors.gtechs.ru

www.gtechs.ru

fors

www

DNS (Domain Name Service) - компьютер, преобразующий

имена доменов (gtechs.ru) в IP-адреса (90.156.201.48).

© fors.gtechs.ru

138

106. Преобразование сетевых адресов (Network Address Translation)

Как определить DNS адрес?Определить имя DNS-сервера по доменному имени: http://www.ip-ping.ru;

Установка дополнения ShowIP для браузера Mozilla Firefox;

Командная строка:

определить DNS-сервер провайдера,

проверить конфигурацию сети: ipconfig /all;

узнать ip-адрес сайта, проверить связь:

ping gtechs.ru

или

nslookup;

показать кэш DNS: ipconfig /displaydns;

очистить кэш DNS: ipconfig /flushdns;

вывести сетевые подключения: control netconnections;

мастер настройки сети: netsetup.cpl;

узнать путь до узла: tracert www.ru;

показать текущие TCP/IP сессии: netstat;

показать локальные маршруты: route print;

показать известные системе MAC-адреса: arp –a;

показать имя компьютера: hostname;

статистика, подключения NetBIOS через TCP/IP: Nbtstat.

139

© fors.gtechs.ru

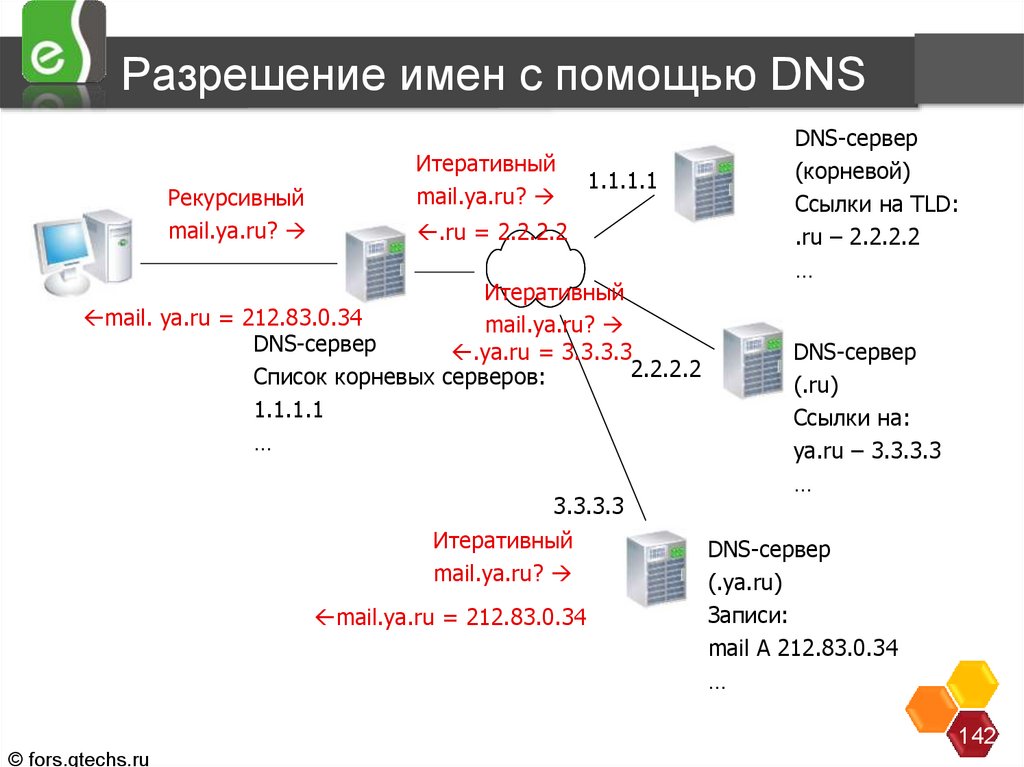

107. Преобразование сетевых адресов (NAT)

Разрешение имен с помощью DNSРекурсивный

mail.ya.ru?

Итеративный

mail.ya.ru?

1.1.1.1

.ru = 2.2.2.2

Итеративный

mail. ya.ru = 212.83.0.34

mail.ya.ru?

DNS-сервер

.ya.ru = 3.3.3.3

2.2.2.2

Список корневых серверов:

1.1.1.1

…

3.3.3.3

Итеративный

mail.ya.ru?

mail.ya.ru = 212.83.0.34

© fors.gtechs.ru

DNS-сервер

(корневой)

Ссылки на TLD:

.ru – 2.2.2.2

…

DNS-сервер

(.ru)

Ссылки на:

ya.ru – 3.3.3.3

…

DNS-сервер

(.ya.ru)

Записи:

mail A 212.83.0.34

…

142

108. Обмен адресов при использовании трансляции NAT

LOGOВопросы?

143

Интернет

Интернет