Похожие презентации:

Сводная презентация по средствам защиты

1.

СРЕДСТВАЗАЩИТЫ

ИНФОРМАЦИИ

2.

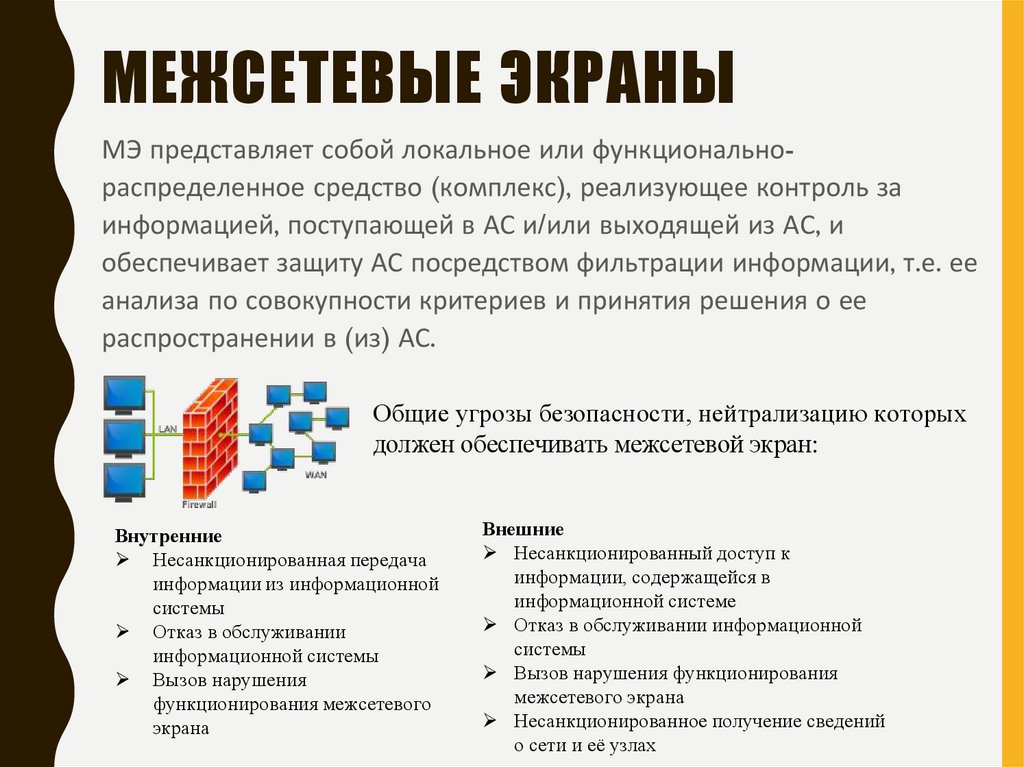

МЕЖСЕТЕВЫЕ ЭКРАНЫМЭ представляет собой локальное или функциональнораспределенное средство (комплекс), реализующее контроль за

информацией, поступающей в АС и/или выходящей из АС, и

обеспечивает защиту АС посредством фильтрации информации, т.е. ее

анализа по совокупности критериев и принятия решения о ее

распространении в (из) АС.

Общие угрозы безопасности, нейтрализацию которых

должен обеспечивать межсетевой экран:

Внутренние

Несанкционированная передача

информации из информационной

системы

Отказ в обслуживании

информационной системы

Вызов нарушения

функционирования межсетевого

экрана

Внешние

Несанкционированный доступ к

информации, содержащейся в

информационной системе

Отказ в обслуживании информационной

системы

Вызов нарушения функционирования

межсетевого экрана

Несанкционированное получение сведений

о сети и её узлах

3.

СИСТЕМА ОБНАРУЖЕНИЯВТОРЖЕНИЙ

СОВ - программное или аппаратное средство, предназначенное для выявления фактов

неавторизованного доступа в компьютерную систему или сеть либо несанкционированного

управления ими в основном через Интернет. Обеспечивают дополнительный уровень защиты

компьютерных систем.

СОВ бывают:

узловые (HIDS)

Система HIDS располагается на отдельном узле и отслеживает признаки атак на данный узел.

сетевые (NIDS)

Система NIDS находится на отдельной системе, отслеживающей сетевой трафик на наличие

признаков атак, проводимых в подконтрольном сегменте сети.

основанное на протоколе СОВ (Protocol-based IDS, PIDS)

Система, которая отслеживает и анализирует коммуникационные протоколы со связанными

системами или пользователями.

основанная на прикладных протоколах СОВ (Application Protocol-based IDS, APIDS)

Система, которая ведет наблюдение и анализ данных, передаваемых с использованием

специфичных для определенных приложений протоколов.

гибридная СОВ

Совмещает два и более подходов к разработке СОВ. Данные от агентов на хостах

комбинируются с сетевой информацией для создания наиболее полного представления о

безопасности сети.

4.

СРЕДСТВА КРИПТОГРАФИЧЕСКОЙЗАЩИТЫ ИНФОРМАЦИИ

СКЗИ - это средства вычислительной техники, осуществляющие криптографические

преобразования информации для обеспечения ее безопасности, т.е. любые средства, алгоритмы и

методы преобразования информации с целью сокрытия ее содержания и/или обеспечения

аутентификации.

СКЗИ предназначено для защиты информации, передаваемой по каналам связи, и обеспечивает:

авторизацию электронных документов на базе электронной подписи;

аутентификацию сторон при передаче электронных документов на базе протоколов TLS и

IPSec;

защищенную парно-выборочную связь для обмена конфиденциальной информацией.

Способы реализации СКЗИ

Аппаратные СКЗИ — это физические устройства, содержащие в себе

программное обеспечение для шифрования, записи и передачи

информации (USB-шифраторы ruToken и флеш-диски IronKey).

Аппаратные СКЗИ быстро устанавливаются и работают с высокой

скоростью.

Программные СКЗИ — это специальный программный комплекс для

шифрования данных на носителях информации (жесткие и флешдиски) и при передаче через Интернет (электронные письма, файлы во

вложениях)

Программно-аппаратные СКЗИ

5.

СРЕДСТВА КОНТРОЛЯНОСИТЕЛЕЙ

СКН обеспечивает контроль использования интерфейсов

ввода/вывода средств вычислительной техники, подключения

внешних программно-аппаратных устройств и конкретных съемных

машинных носителей информации.

СКН – защитная мера, являющаяся базовой в соответствии с

Приказом ФСТЭК России № 17 в государственных

информационных системах 1 и 2 классов. Для выполнения данной

меры необходимо использовать сертифицированные средства

контроля съемных машинных носителей информации.

6.

СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ ОТНЕСАНКЦИОНИРОВАННОГО ДОСТУПА

НСД - это доступ к информации или действия с информацией, нарушающие правила разграничения доступа с использованием

штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами.

В основном СЗИ от НСД создавались для повышения уровня защищенности операционной системы с использованием механизмов

защиты:

идентификация и аутентификация пользователей;

дискреционный контроль доступа пользователей; мандатный контроль доступа пользователей и процессов;

маркировка документов и контроль их вывода на печать;

защита ввода и вывода информации на отчуждаемый физический носитель;

регистрация событий безопасности в журнале событий;

контроль целостности критичных файлов и данных;

контроль доступа к периферийным устройствам и портам ввода-вывода;

гарантированное удаление данных на дисках и выборочное затирание файлов и др.

7.

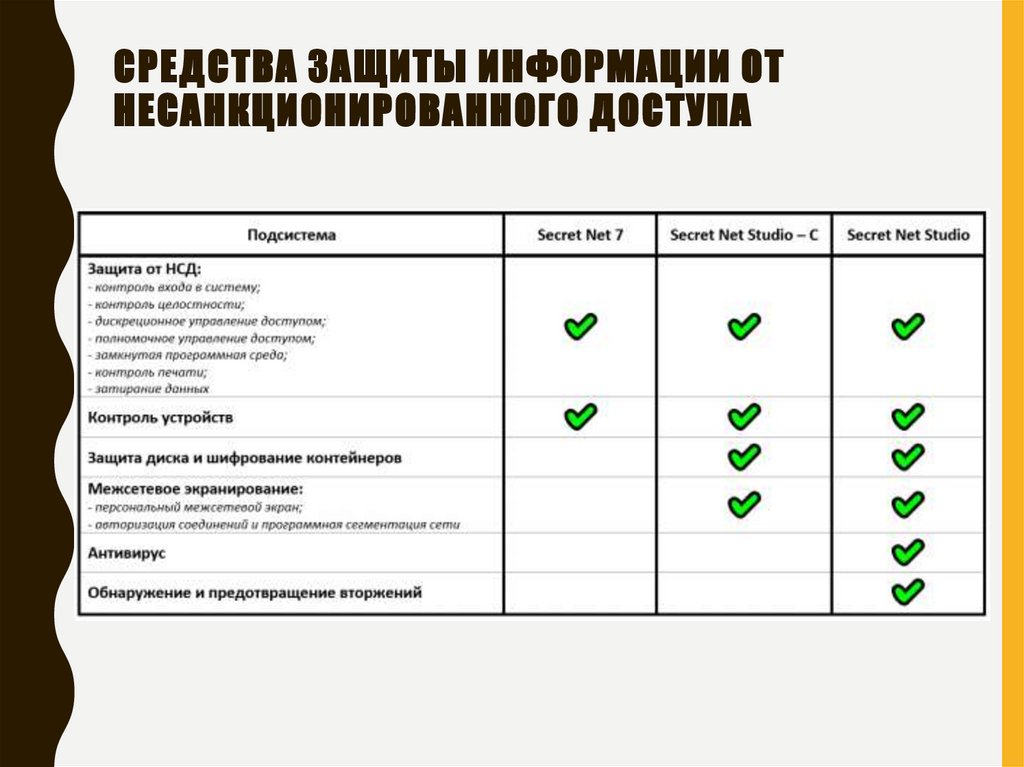

СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ ОТНЕСАНКЦИОНИРОВАННОГО ДОСТУПА

8.

СРЕДСТВА ДОВЕРЕННОЙЗАГРУЗКИ

Доверенная загрузка — это загрузка различных операционных систем

только с заранее определенных постоянных носителей (например, только

с жесткого диска) после успешного завершения специальных процедур:

проверки целостности технических и программных средств ПК (с

использованием механизма пошагового контроля целостности) и

аппаратной идентификации / аутентификации пользователя.

Доверенная загрузка обычно включает в себя:

Аутентификацию пользователей;

Контроль устройства, с которого BIOS начинает загрузку ОС

(чаще жёсткий диск компьютера, но это также может быть устройство

чтения съёмный носителя, загрузки по сети и т.п.);

Контроль целостности и достоверности загрузочного сектора устройства

и системных файлов запускаемой ОС;

Шифрование/расшифрование загрузочного сектора, системных файлов

ОС, либо шифрование всех данных устройства (опционально).

9.

ЭЛЕКТРОННАЯ ПОДПИСЬЭЦП -это не предмет, который можно взять в руки, а реквизит документа,

позволяющий подтвердить принадлежность ЭЦП ее владельцу, а также

зафиксировать состояние информации/данных (наличие, либо отсутствие

изменений) в электронном документе с момента его подписания.

Основной целью применения электронной цифровой подписи (ЭЦП) является

переход от бумажных документов к электронным. Переход к электронному

документообороту позволяет:

существенно сократить сроки передачи документов между сотрудниками или

организациями посредством передачи электронных документов по каналам

электросвязи.

сократить размер накладных расходов: бумага, курьерская доставка, почтовые

расходы и т.д.

10.

ЭЛЕКТРОННЫЕ ИДЕНТИФИКАТОРЫВиды электронных идентификаторов:

Идентификатор представляет собой некоторое устройство или признак, по

которому определяется объект. Идентификаторами могут быть строка символов,

карточка со штрих-кодом, различные бесконтактные радиотеги, штрих-кодовая

маркировка. На сегодня широко используется маркировка различных промышленных

товаров штрих-кодами, например, светодиодные лампы или оргтехника. Также

идентификаторами могут быть бесконтактные ргохimitу - карты, брелки touch

memory, магнитные карточки, смарт-карты, изображение радужной оболочки глаза,

отпечаток пальца, отпечаток ладони и другие физические признаки. Каждый

идентификатор характеризуется определенным уникальным двоичным кодом.

11.

СРЕДСТВА КОНТРОЛЯЗАЩИЩЁННОСТИ

Контроль состояния защиты информации в ИС (контроль защищенности ИС)

осуществляется с целью своевременного выявления и предотвращения

несанкционированного доступа к информации, ее утечки по техническим каналам,

преднамеренных специальных воздействий на информацию (носители информации) и

других угроз информационной безопасности.

Контроль состояния защиты информации и оценка эффективности средств защиты

являются неотъемлемой составной частью работ по защите информации при создании

и эксплуатации ИС.

Проверка защищенности информации от НСД заключается в проверке соответствия эффективности

мероприятий по защите информации установленным требованиям или нормам по безопасности

информации.

Проверяется соответствие описания технологического процесса обработки и хранения

защищаемой информации реальному процессу.

Оценивается возможность переноса информации большего уровня конфиденциальности на

информационный носитель меньшего уровня.

Проводится анализ разрешенных и запрещенных связей между субъектами и объектами

доступа с привязкой к конкретным ОТСС и штатному персоналу.

Оценивается соответствие разрешенных и запрещенных связей разрешительной системе

доступа персонала к защищаемым ресурсам на всех этапах обработки.

Проверка, как правило, осуществляется с использованием программных и программноаппаратных средств контроля защищенности.

12.

АНТИВИРУСНОЕ ПОСАЗ - специализированная программа для обнаружения компьютерных вирусов, а также

нежелательных (считающихся вредоносными) программ и восстановления заражённых

(модифицированных) такими программами файлов и профилактики — предотвращения

заражения (модификации) файлов или операционной системы вредоносным кодом.

Для защиты от вирусов используют три группы методов:

• Методы, основанные на анализе содержимого файлов (как файлов данных, так и файлов с

кодами команд). К этой группе относятся сканирование сигнатур вирусов, а также проверка

целостности и сканирование подозрительных команд.

• Методы, основанные на отслеживании поведения программ при их выполнении. Эти методы

заключаются в протоколировании всех событий, угрожающих безопасности системы и

происходящих либо при реальном выполнении проверяемого кода, либо при его программной

эмуляции.

• Методы регламентации порядка работы с файлами и программами. Эти методы относятся к

административным мерам обеспечения безопасности.

Решения, сертифицированные ФСТЭК

1.

Меры по антивирусной защите должны обеспечивать обнаружение в информационной

системе компьютерных программ либо иной компьютерной информации, предназначенной

для несанкционированного уничтожения, блокирования, модификации, копирования

компьютерной информации или нейтрализации средств защиты информации, а также

реагирование на обнаружение этих программ и информации. (п.8.6 приказ ФСТЭК России

от 18.02.2013)

2.

Для обеспечения 1 и 2 уровней защищенности персональных данных должны применяться

средства антивирусной защиты не ниже 4 класса. (п.12 приказ ФСТЭК России от

18.02.2013)

13.

DLP - СИСТЕМЫПредотвращение утечек (англ. Data Leak Prevention, DLP) — технологии предотвращения утечек

конфиденциальной информации из информационной системы вовне, а также технические

устройства (программные или программно-аппаратные) для такого предотвращения утечек.

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой

информационной системы. При детектировании в этом потоке конфиденциальной информации

срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии)

блокируется.

Задачи DLP - систем

1. Предотвращение передачи конфиденциальной

информации за пределы информационной системы;

2. Архивирование пересылаемых сообщений на

случай возможных в будущем расследований

инцидентов;

3. Предотвращение передачи вовне не только

конфиденциальной, но и другой нежелательной

информации (обидных выражений, спама, эротики,

излишних объёмов данных и т.п.);

4. Предотвращение передачи нежелательной

информации не только изнутри наружу, но и

снаружи внутрь информационной системы;

5. Предотвращение использования работниками

казённых информационных ресурсов в личных

целях;

6. Оптимизация загрузки каналов, экономия трафика;

7. Контроль присутствия работников на рабочем

месте;

8. Отслеживание благонадёжности сотрудников, их

политических взглядов, убеждений, сбор

компромата.

Информатика

Информатика