Похожие презентации:

Теория информационной безопасности

1.

НАЦИОНАЛЬНЫЙ ИССЛЕДОВАТЕЛЬСКИЙ УНИВЕРСИТЕТ «МЭИ»ИНЖЕНЕРНО-ЭКОНОМИЧЕСКИЙ ИНСТИТУТ

КАФЕДРА БЕЗОПАСНОСТИ И ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

НАПРАВЛЕНИЕ ПОДГОТОВКИ БАКАЛАВРИАТА

10.03.01- «ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ»

ДОКЛАД

ПО УЧЕБНОЙ ДИСЦИПЛИНЕ "ТЕОРИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ"

СТУДЕНТ ГРУППЫ ИЭ-45-20

СПИРИДОНОВ ДАНИИЛ ОЛЕГОВИЧ

2.

Тема доклада: Угрозы безопасности информацииИсследуемые вопросы:

Понятие угрозы безопасности информации. Основы классификации угроз.

Классификация угроз по характеру воздействия.

Классификация угроз по расположению источника угроз.

Классификация угроз по составляющим ИБ.

Классификация угроз по компонентам ИС.

3.

Первый вопрос:Понятие угрозы безопасности информации. Основы

классификации угроз.

4.

Угроза информационной безопасности – потенциальная возможность определеннымобразом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой .

Показатель, характеризующий безопасность информации при воздействии различных

факторов опасности – критерий безопасности .

Промежуток времени от момента, когда появляется возможность использовать слабое

место, и до момента, когда пробел ликвидируется, называется окном опасности,

ассоциированным с данным уязвимым местом.

5.

Классификацию угроз информационной безопасности можно выполнить понескольким критериям:

по аспекту ИБ (доступность, целостность, конфиденциальность);

по компонентам ИС, на которые угрозы нацелены (данные, программа,

аппаратура, поддерживающая инфраструктура);

по характеру воздействия (случайные или преднамеренные действия

природного или техногенного характера);

по расположению источника угроз (внутри или вне рассматриваемой ИС).

6.

Второй вопрос:Классификация угроз по характеру воздействия.

7.

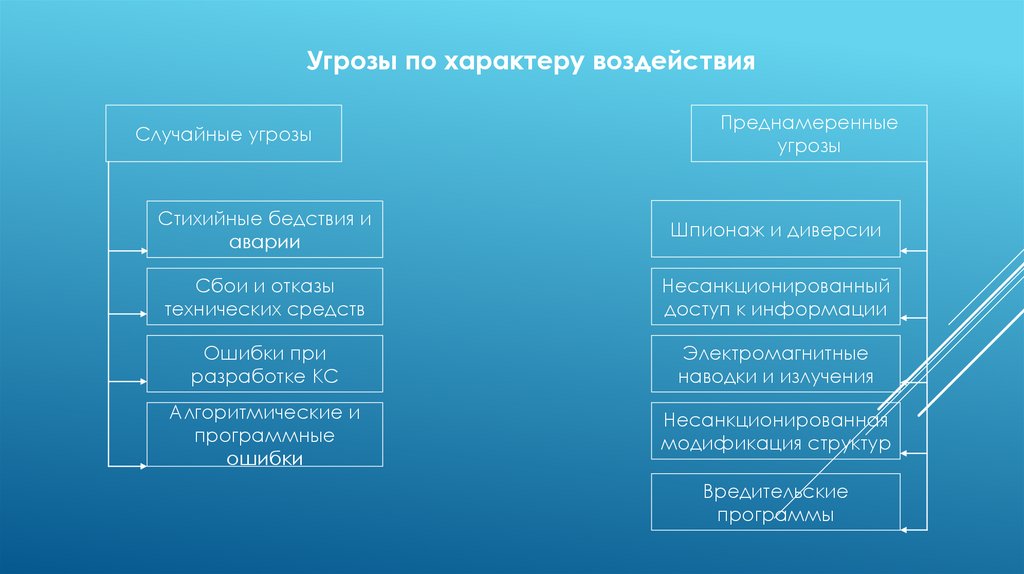

Угрозы по характеру воздействияСлучайные угрозы

Преднамеренные

угрозы

Стихийные бедствия и

аварии

Шпионаж и диверсии

Сбои и отказы

технических средств

Несанкционированный

доступ к информации

Ошибки при

разработке КС

Электромагнитные

наводки и излучения

Алгоритмические и

программные

ошибки

Несанкционированная

модификация структур

Вредительские

программы

8.

Третий вопрос:Классификация угроз по расположению источника угроз.

9.

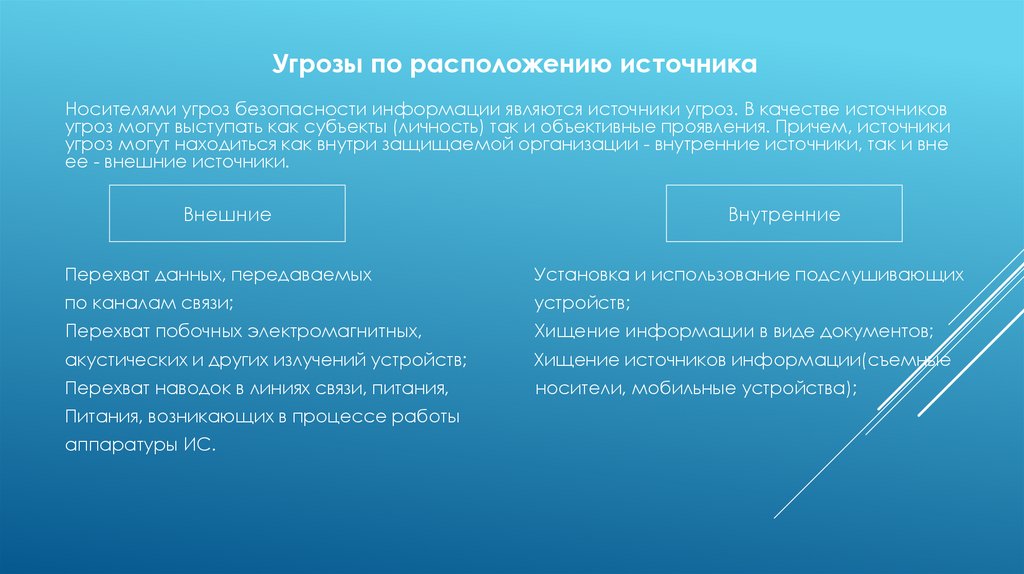

Угрозы по расположению источникаНосителями угроз безопасности информации являются источники угроз. В качестве источников

угроз могут выступать как субъекты (личность) так и объективные проявления. Причем, источники

угроз могут находиться как внутри защищаемой организации - внутренние источники, так и вне

ее - внешние источники.

Внешние

Внутренние

Перехват данных, передаваемых

Установка и использование подслушивающих

по каналам связи;

устройств;

Перехват побочных электромагнитных,

Хищение информации в виде документов;

акустических и других излучений устройств;

Хищение источников информации(съемные

Перехват наводок в линиях связи, питания,

носители, мобильные устройства);

Питания, возникающих в процессе работы

аппаратуры ИС.

10.

Четвертый вопрос:Классификация угроз по составляющим ИБ.

11.

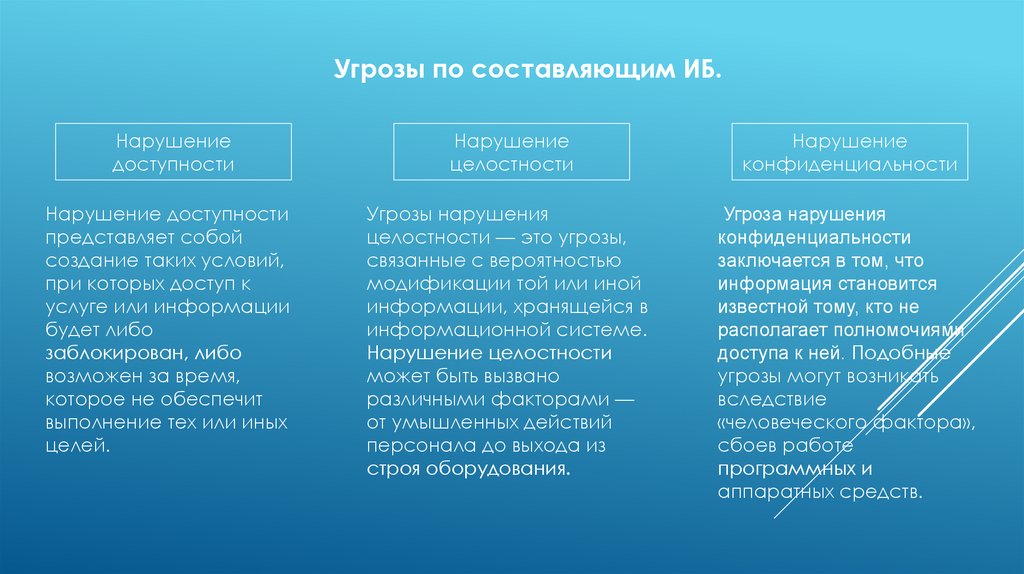

Угрозы по составляющим ИБ.Нарушение

доступности

Нарушение доступности

представляет собой

создание таких условий,

при которых доступ к

услуге или информации

будет либо

заблокирован, либо

возможен за время,

которое не обеспечит

выполнение тех или иных

целей.

Нарушение

целостности

Нарушение

конфиденциальности

Угрозы нарушения

целостности — это угрозы,

связанные с вероятностью

модификации той или иной

информации, хранящейся в

информационной системе.

Нарушение целостности

может быть вызвано

различными факторами —

от умышленных действий

персонала до выхода из

строя оборудования.

Угроза нарушения

конфиденциальности

заключается в том, что

информация становится

известной тому, кто не

располагает полномочиями

доступа к ней. Подобные

угрозы могут возникать

вследствие

«человеческого фактора»,

сбоев работе

программных и

аппаратных средств.

12.

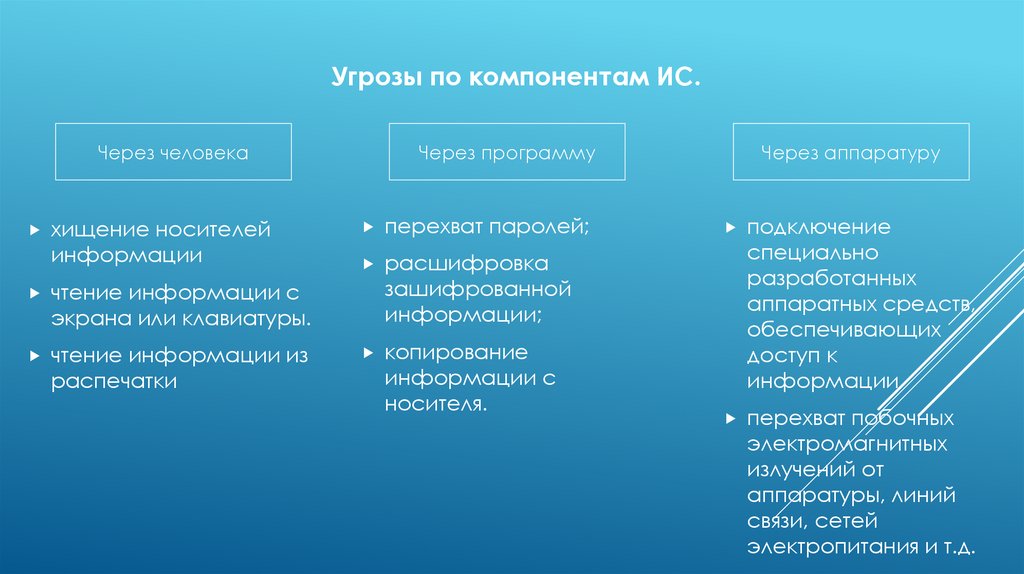

Пятый вопрос:Классификация угроз по компонентам ИС.

13.

Угрозы по компонентам ИС.Через человека

хищение носителей

информации

чтение информации с

экрана или клавиатуры.

чтение информации из

распечатки

Через программу

перехват паролей;

расшифровка

зашифрованной

информации;

копирование

информации с

носителя.

Через аппаратуру

подключение

специально

разработанных

аппаратных средств,

обеспечивающих

доступ к

информации

перехват побочных

электромагнитных

излучений от

аппаратуры, линий

связи, сетей

электропитания и т.д.

Информатика

Информатика