Похожие презентации:

Способы обеспечения конфиденциальности данных в публичном облаке

1. Способы обеспечения конфиденциальности данных в публичном облаке

2. Что из себя представляет Публичное облако?

Публичное облако — готовый сервис по моделям IaaS и PaaS. Пользователи подключается квычислительным ресурсам через интернет. Примеры публичного облака: Amazon, Microsoft Azure,

Google Cloud. Основные заботы по обслуживанию и надзору за физической инфраструктуры берёт на

себя провайдер.

Примеры использования публичного облака:

1)Для тестирования проектов. Вкладываться в покупку оборудования для нового сервиса рискованно:

неизвестно, как долго просуществует проект. Выгоднее протестировать идеи в публичном облаке.

2)При непостоянных потребностях в вычислительных мощностях. В сезонном бизнесе и для других

временных работ целесообразно брать мощности в аренду у провайдера. Так можно платить деньги

только за время пользования сервисом.

3)В малом и среднем бизнесе. Публичные облака обычно финансово доступнее для небольших компаний

и не требуют рискованных вложений. Их используют, если содержать свою инфраструктуру

нерентабельно.

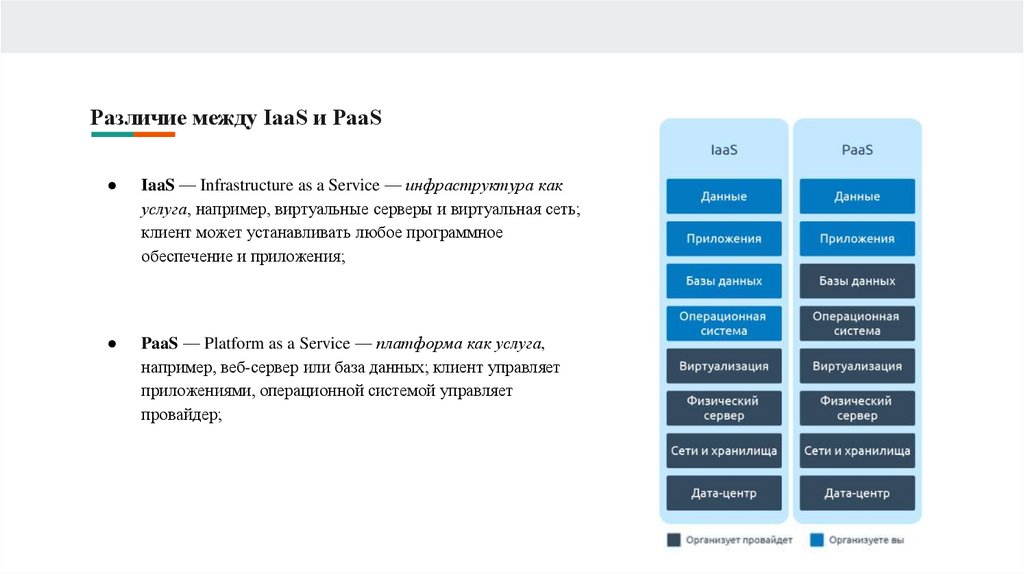

3. Различие между IaaS и PaaS

IaaS — Infrastructure as a Service — инфраструктура как

услуга, например, виртуальные серверы и виртуальная сеть;

клиент может устанавливать любое программное

обеспечение и приложения;

PaaS — Platform as a Service — платформа как услуга,

например, веб-сервер или база данных; клиент управляет

приложениями, операционной системой управляет

провайдер;

4. Недостатки публичных облаков

1)Слабая защищенность данных. Клиенты публичного облака не могут контролировать, где находятся их данные,как осуществляется резервное копирование на уровне провайдера и с каким соседями делится физический сервер.

2)Зависимость от интернет-соединения. Производительность и доступность публичного облака напрямую связана

с шириной и стабильностью интернет-канала.

3)Зависимость от посторонней организации. Провайдер может допустить аварию, утечку данных или вовсе

закрыть сервис. Пользователям публичного облака трудно влиять на такие ситуации.

4)Невыгодно в долговременной перспективе и в масштабных проектах. Для крупных организаций с постоянными

потребностями в мощностях зачастую невыгодно публичное облако, так как приходится регулярно оплачивать

счета за инфраструктуру, в которые включена прибыль провайдера.

5)Не приобретаются материальные активы. Компания не получает в собственность физическое оборудование,

которое могло бы статью частью основного капитала.

5. Защита данных в публичном облаке

Наиболее эффективные способы защиты в области безопасности облаков опубликовала организация CloudSecurity Alliance (CSA). Проанализировав опубликованную компанией информацию, были предложены

следующие решения.

1. Сохранность данных. Шифрование

2. Защита данных при передаче

3. Аутентификация

4. Изоляция пользователей

6. Рассмотрим шифрование как способы защиты наших данных в публичном облаке

Шифрование – один из самых эффективных способов защиты данных. Провайдер, предоставляющий доступ кданным должен шифровать информацию клиента, хранящуюся в ЦОД, а также в случаи отсутствия

необходимости, безвозвратно удалять.

На транспортном уровне модели OSI

1. Аутентификация однорангового объекта (защищенный обмен паролями и механизмами ЭП)

2. Аутентификация источника данных (шифрование, ЭП)

3. Управление доступом

4. Конфиденциальность в режиме установления соединения и без установления соединения (шифрование)

5. Целостность в режиме установления соединения с/без восстановления (в связке с шифрованием)

6. Целостность в режиме без установления соединения, чаще в связке с шифрованием

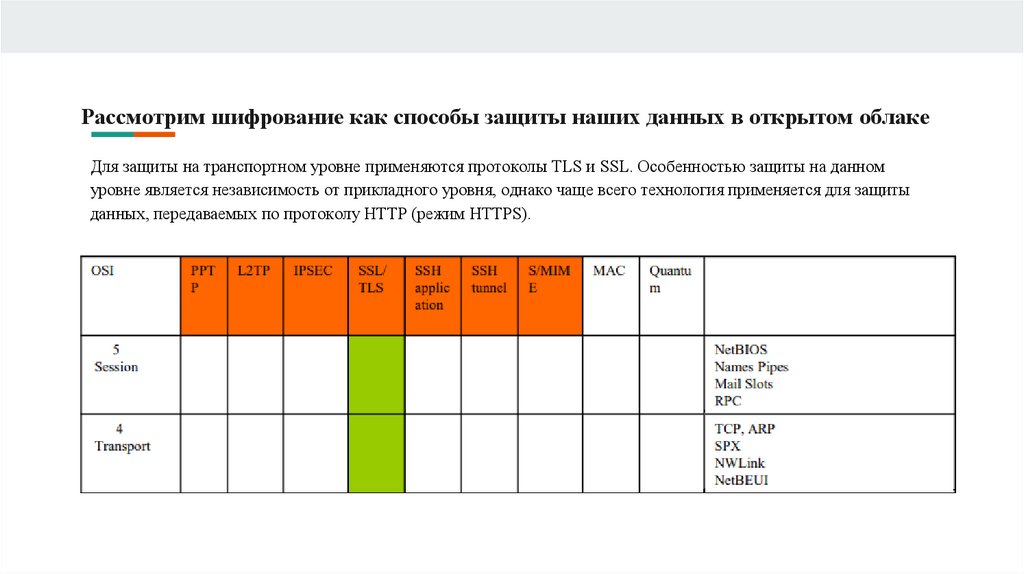

7. Рассмотрим шифрование как способы защиты наших данных в открытом облаке

Для защиты на транспортном уровне применяются протоколы TLS и SSL. Особенностью защиты на данномуровне является независимость от прикладного уровня, однако чаще всего технология применяется для защиты

данных, передаваемых по протоколу HTTP (режим HTTPS).

8. Уровень “физической” защиты нашего открытого облака

В этом смысле хранение данных в облаке намного безопаснее. В большинстве компаний, имеющих собственныесервера, условия далеки от идеальных. В лучшем случае это собственная серверная, в худшем – сервер находится

в общем помещении. Но даже в первом варианте сложно обеспечить всю необходимую защиту, включая контроль

доступа, пожаробезопасность и т.п.

Облачные провайдеры размещают серверы в центрах обработки данных (ЦОДах). Это хорошо защищённые от

постороннего доступа помещения, оснащённые системой пожаротушения, качественной системой

кондиционирования, стабильной и надёжной системой электропитания. Всё это обеспечивает безопасность

облачного хранилища.

Сотрудники ЦОДа, которые имеют прямой доступ к оборудованию, тоже не смогут извлечь ваши данные прямым

скачиванием. Обычно виртуальная машина не хранится на одном конкретном сервере, а разнесена по всему пулу

ресурсов.

9. Защита данных при передаче

Зашифрованные данные при передаче должны быть доступны только после аутентификации. Данные неполучится прочитать или сделать изменения, даже в случаи доступа через ненадежные узлы. Такие технологии

достаточно известны, алгоритмы и надежные протоколы AES, TLS, IPsec давно используются провайдерами.

Протокол AES - этот алгоритм преобразует один 128-битный блок в другой, используя секретный ключ который

нужен для такого преобразования. Для расшифровки полученного 128-битного блока используют второе

преобразование с тем же секретным ключом.

Протокол TLS - криптографический протокол, который обеспечивает защищённый обмен данными между

сервером и клиентом. Протокол работает на трёх уровнях защиты: 1)отвечает за конфиденциальность

передаваемых от компьютера к компьютеру данных, 2)проводит аутентификацию, 3)следит за целостностью

передаваемой информации

Протокол IPsec набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP.

10. Защита данных путем аутентификация

Аутентификации — защита паролем. Для обеспечения более высокой надежности, часто прибегают к таким средствам, кактокены и сертификаты. Для прозрачного взаимодействия провайдера с системой индетификациии при авторизации, используется

LDAP (Lightweight Directory Access Protocol) и SAML (Security Assertion Markup Language).

LDAP

11. Защита данных путем аутентификация

SAML - язык разметки, основанный на языке XML. Открытый стандарт обмена данными аутентификации и авторизации междуучастниками, в частности, между поставщиком учётных записей и поставщиком сервиса. SAML — продукт OASIS,

разработанный Техническим комитетом безопасности сервисов.

SAML

12. Изоляция пользователей

Использование индивидуальной виртуальной машины и виртуальную сеть. Виртуальные сети должныбыть развернуты с применением таких технологий, как VPN (Virtual Private Network), VLAN (Virtual Local

Area Network) и VPLS (Virtual Private LAN Service). Часто провайдеры изолируют данные пользователей

друг от друга за счет изменения данных кода в единой программной среде. Данный подход имеет риски,

связанные с опасностью найти дыру в нестандартном коде, позволяющему получить доступ к данным. В

случае возможной ошибки в коде пользователь может получить данные другого. В последнее время

такие инциденты часто имели место.

13. Выводы

Для обеспечения конфиденциальности данных в публичном облаке человек должен для начала выбрать хорошеепубличное облако, основатели которого беспокояться о безопасности своих пользователей, и выполняют все

требования к безопасности с использованием последних протоколов.

Пользователь должен иметь возможность использования всех способов аутентификации, пароли, токены и

сертификаты.

14. Литература

1.2.

3.

4.

5.

Сабанов А. Г. Аутентификация и системы разграничения логического доступа: концепция оценки доверия к

результатам / Сабанов А. Г. // Защита информации. Инсайд. - 2021. - № 2. - С. 10-17.

NIST Publishes Draft Cloud Computing Security Document for Comment https://w ww.nist.gov/newsevents/news/2013/06/nist-publishes-draft-cloud-computing-security-document-comment

Угрозы облачных вычислений и методы их защиты https://habr.com/ru/post/183168/

Безопасность данных в облаке https://www.cloud4y.ru/blog/how-to-secure-data-in-the-cloud/

Протоколы TLS https://help.reg.ru/hc/ru/articles/4408047502737

Интернет

Интернет