Похожие презентации:

Программная реализация алгоритма цифровой подписи ГОСТ Р 34.10 - 94

1. ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «ДОНСКОЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ

УНИВЕРСИТЕТ»(ДГТУ)

Курсовая работа

На тему: «Программная реализация алгоритма

цифровой подписи ГОСТ Р 34.10-94»

Выполнил студент гр. ВКБ-42

Преподаватель, доцент каф. КБИС

Ростов-на-Дону

2022

А. Ю. Ефименко

О. А. Сафарьян

2. Цели и задачи работы

• Целью курсовой работы является изучение стандарта ЭЦПГОСТ Р 34.10-94 и его программная реализация.

Достижение указанной цели осуществлялось путем решения

следующих основных задач:

1) изучение теоретических основ ЭЦП, понятия хешфункции;

2)

анализ

стандарта

ЭЦП

ГОСТ

Р

34.10-94,

его

характеристика;

3) выбор программных средств разработки для реализации

алгоритма.

3. Основные понятия

• Электронно-цифровая подпись (ЭЦП) — это криптографическоесредство, позволяющее убедиться в отсутствии различного рода

искажений

в

тексте

соответствующих

электронного

случаях

—

документа,

идентифицировать

а

в

лицо,

создавшее такую подпись.

• Хеш-функция

или

функция

свёртки

—

функция,

осуществляющая преобразование массива входных данных

произвольной

длины

в

выходную

битовую

строку

установленной длины, выполняемое определённым алгоритмом.

4. Схема работы хеш-функции

5. Достоинства и недостатки стандарта ГОСТ Р 34.10-94

• Достоинства стандарта:1) устойчивость к линейному и дифференциальному

криптоанализу;

2) защищенность от атак скольжения и отражения.

• Недостатки стандарта:

1) сложность вычислений, вычислительные затраты;

2) отсутствие стандартизированного вывода хеша, наличие

«слабых» блоков перестановки.

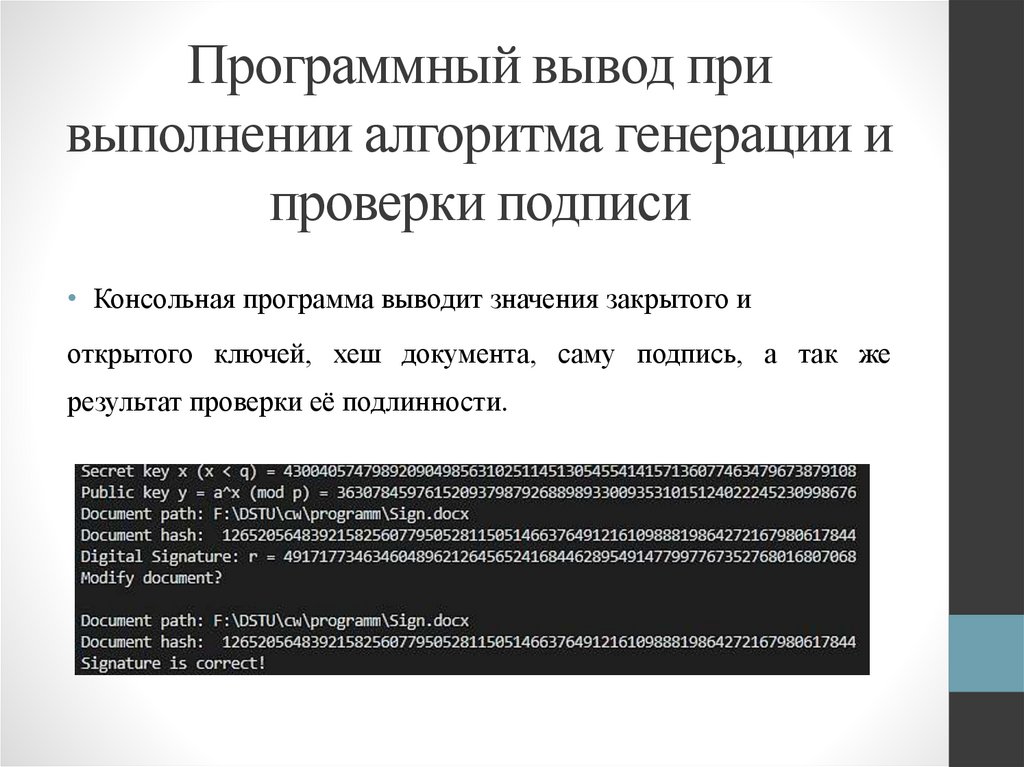

6. Программный вывод при выполнении алгоритма генерации и проверки подписи

• Консольная программа выводит значения закрытого иоткрытого ключей, хеш документа, саму подпись, а так же

результат проверки её подлинности.

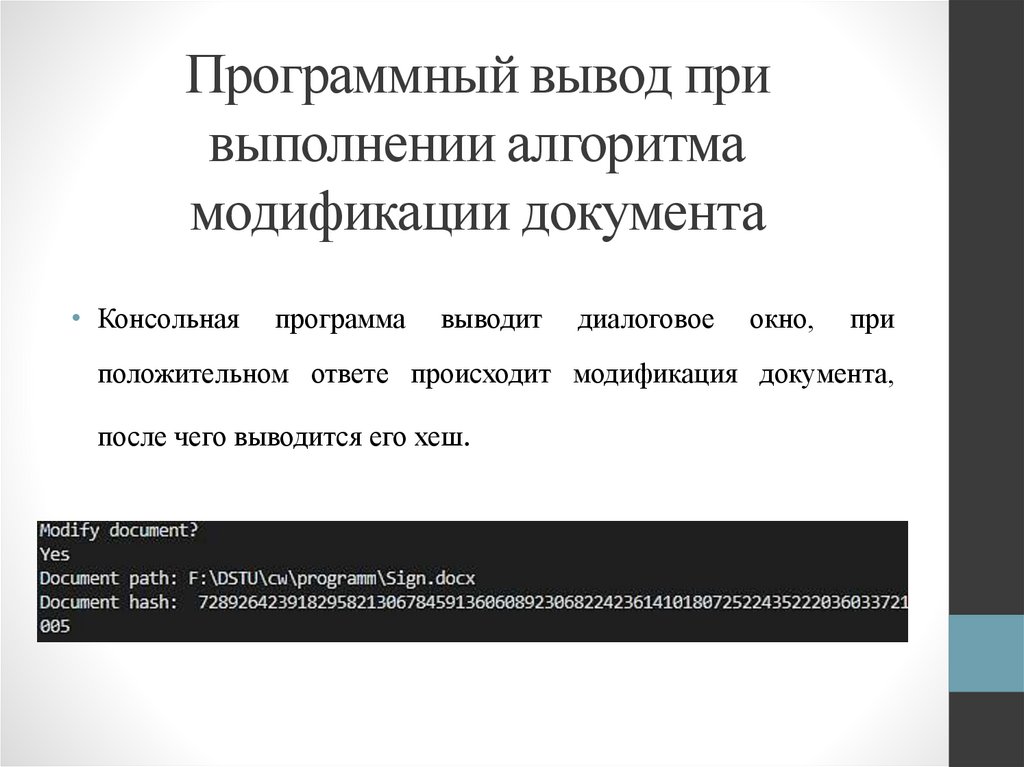

7. Программный вывод при выполнении алгоритма модификации документа

• Консольнаяпрограмма

выводит

диалоговое

окно,

при

положительном ответе происходит модификация документа,

после чего выводится его хеш.

8. Выводы по проделанной работе

• В ходе работы были рассмотрены определения, которыенеобходимы для понимания данной темы, а также дана

характеристика алгоритма и приведен пример его работы в

разработанном программном средстве.

• Достоинствами данной работы является несложная реализация

программного средства, а также его достаточно высокая

криптостойкость

являются

при

условии,

относительно

что

открытые

параметры

большими

числами,

понятный

текстовый интерфейс, благодаря которому можно без проблем

ориентироваться в программе.

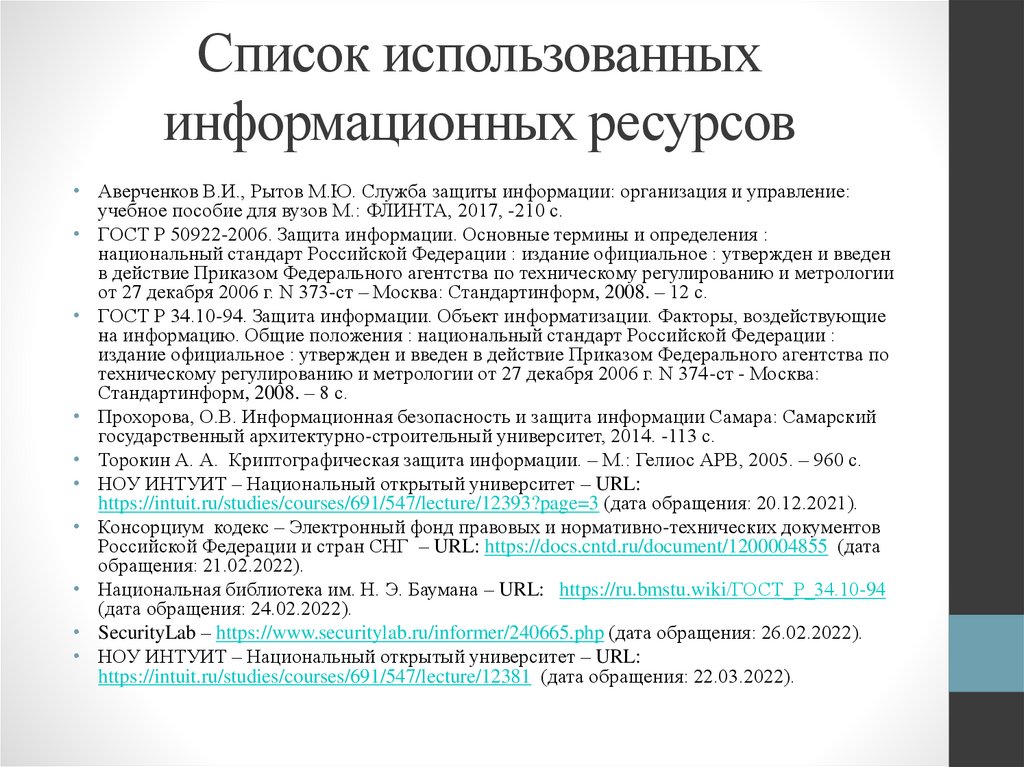

9. Список использованных информационных ресурсов

• Аверченков В.И., Рытов М.Ю. Служба защиты информации: организация и управление:учебное пособие для вузов М.: ФЛИНТА, 2017, -210 с.

• ГОСТ Р 50922-2006. Защита информации. Основные термины и определения :

национальный стандарт Российской Федерации : издание официальное : утвержден и введен

в действие Приказом Федерального агентства по техническому регулированию и метрологии

от 27 декабря 2006 г. N 373-ст – Москва: Стандартинформ, 2008. – 12 с.

• ГОСТ Р 34.10-94. Защита информации. Объект информатизации. Факторы, воздействующие

на информацию. Общие положения : национальный стандарт Российской Федерации :

издание официальное : утвержден и введен в действие Приказом Федерального агентства по

техническому регулированию и метрологии от 27 декабря 2006 г. N 374-ст - Москва:

Стандартинформ, 2008. – 8 с.

• Прохорова, О.В. Информационная безопасность и защита информации Самара: Самарский

государственный архитектурно-строительный университет, 2014. -113 с.

• Торокин А. А. Криптографическая защита информации. – М.: Гелиос АРВ, 2005. – 960 с.

• НОУ ИНТУИТ – Национальный открытый университет – URL:

https://intuit.ru/studies/courses/691/547/lecture/12393?page=3 (дата обращения: 20.12.2021).

• Консорциум кодекс – Электронный фонд правовых и нормативно-технических документов

Российской Федерации и стран СНГ – URL: https://docs.cntd.ru/document/1200004855 (дата

обращения: 21.02.2022).

• Национальная библиотека им. Н. Э. Баумана – URL: https://ru.bmstu.wiki/ГОСТ_Р_34.10-94

(дата обращения: 24.02.2022).

• SecurityLab – https://www.securitylab.ru/informer/240665.php (дата обращения: 26.02.2022).

• НОУ ИНТУИТ – Национальный открытый университет – URL:

https://intuit.ru/studies/courses/691/547/lecture/12381 (дата обращения: 22.03.2022).

Информатика

Информатика