Похожие презентации:

Моделирование угроз ИБ ТК и АС

1. Моделирование угроз ИБ ТК и АС

Лекция 12. Базовые определения

• В Доктрине информационнойбезопасности Российской Федерации

дается определение информационной

безопасности.

• Безопасность - это состояние

защищенности жизненно важных

интересов личности, общества,

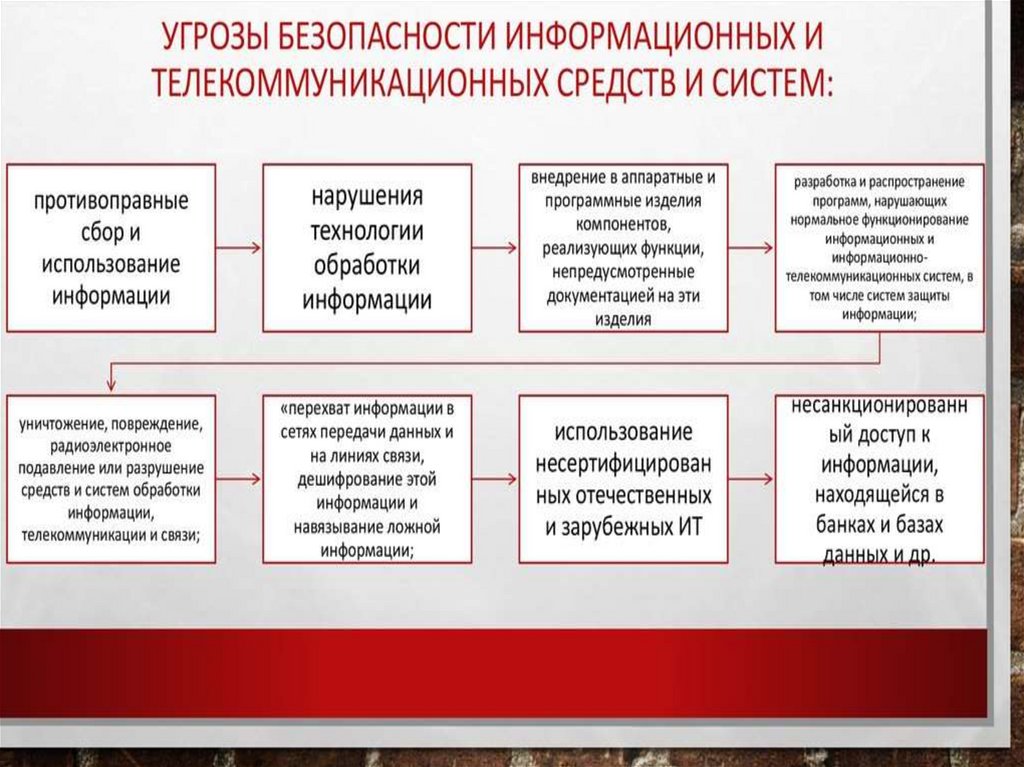

государства от внутренних и внешних

угроз.

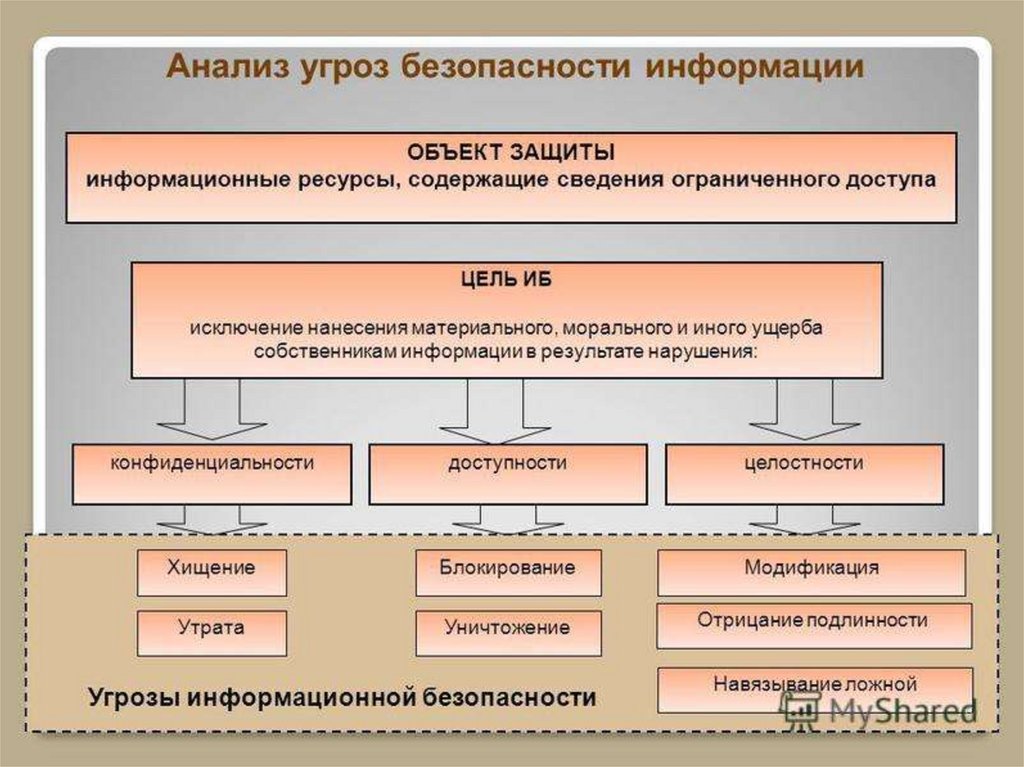

3.

4. Базовые определения

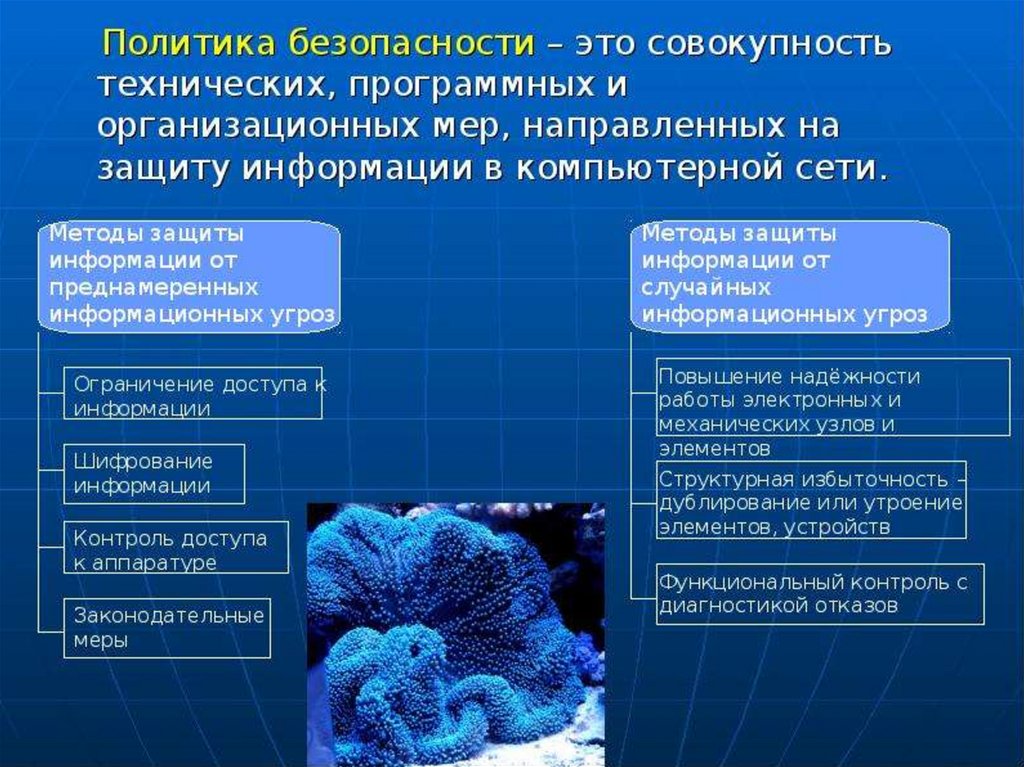

• К жизненно важным интересамзакон относит совокупность

потребностей, удовлетворение

которых надежно обеспечивает

существование и возможности

прогрессивного развития

личности, общества и государства.

5. Базовые определения

Основные объектыбезопасности:

личность, ее права и

свободы;

общество, его

материальные и

духовные ценности;

государство, его

конституционный

строй, суверенитет и

территориальная

целостность.

6. Базовые определения

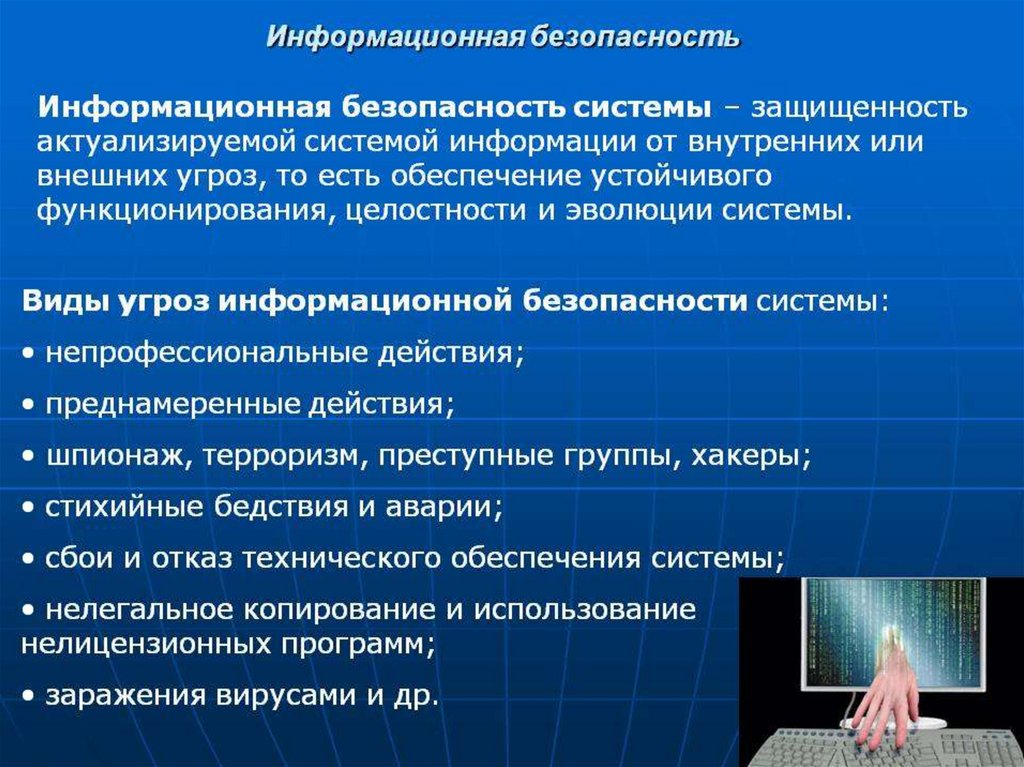

• Информационная безопасность состояние защищенности жизненноважных интересов личности,

общества, государства в

информационной сфере от внешних и

внутренних угроз, обеспечивающее ее

формирование, использование и

развитие.

7. Базовые определения

• Под защищенностью понимается совокупность правовых,научно- технических, специальных, организационных мер,

направленных на своевременное выявление,

предупреждение и пресечение неправомерного получения и распространения защищаемой информации,

осуществляемых органами законодательной,

исполнительной и судебной власти, общественными и

иными организациями и объединениями, гражданами,

принимающими участие в обеспечении информационной

безопасности в соответствии с законодательством,

регламентирующим отношения в информационной сфере.

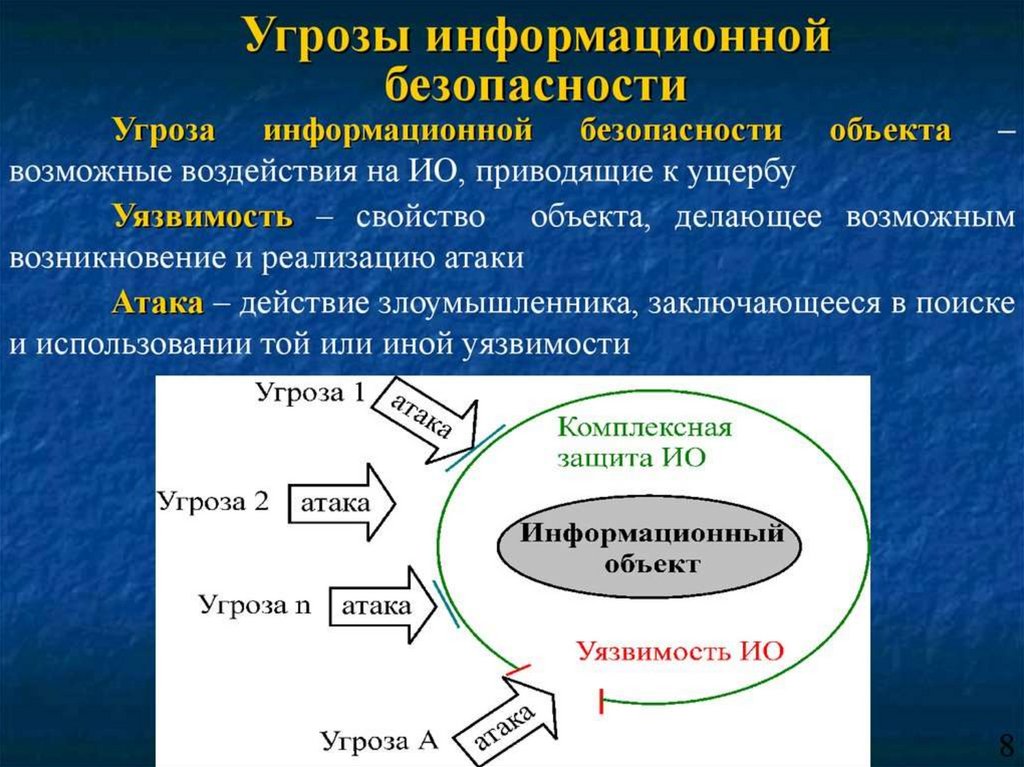

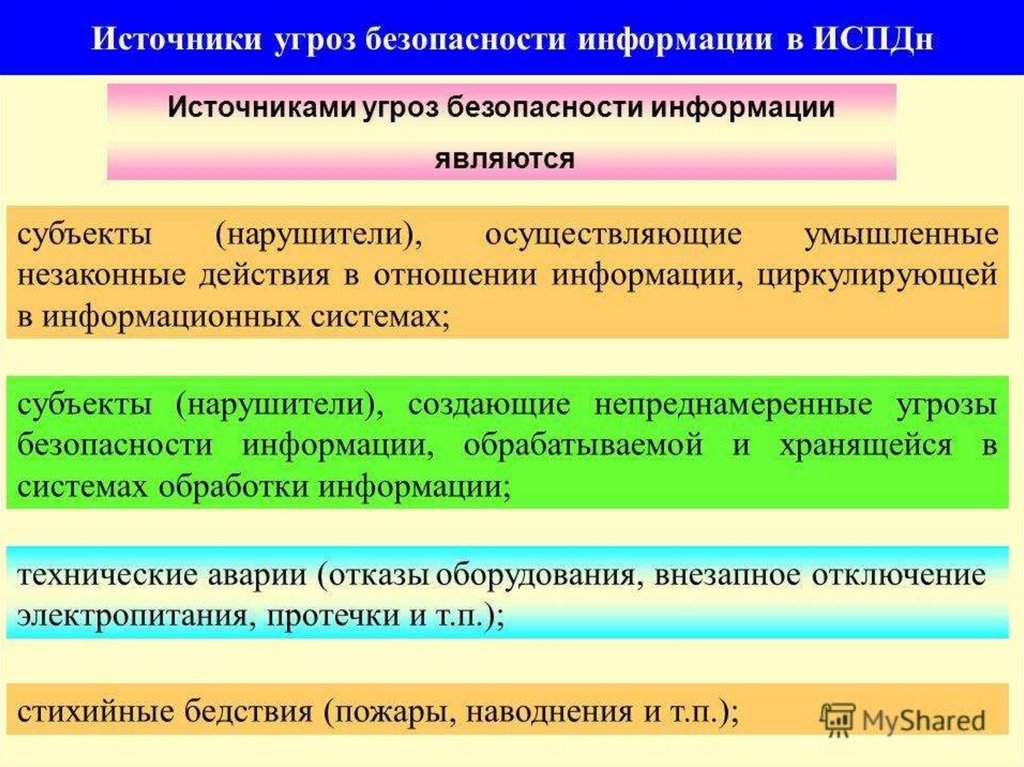

8. Базовые определения

• Угроза безопасности совокупность условий и факторов,создающих опасность жизненно

важным интересам личности,

общества и государства.

• Реализация угрозы называется

атакой.

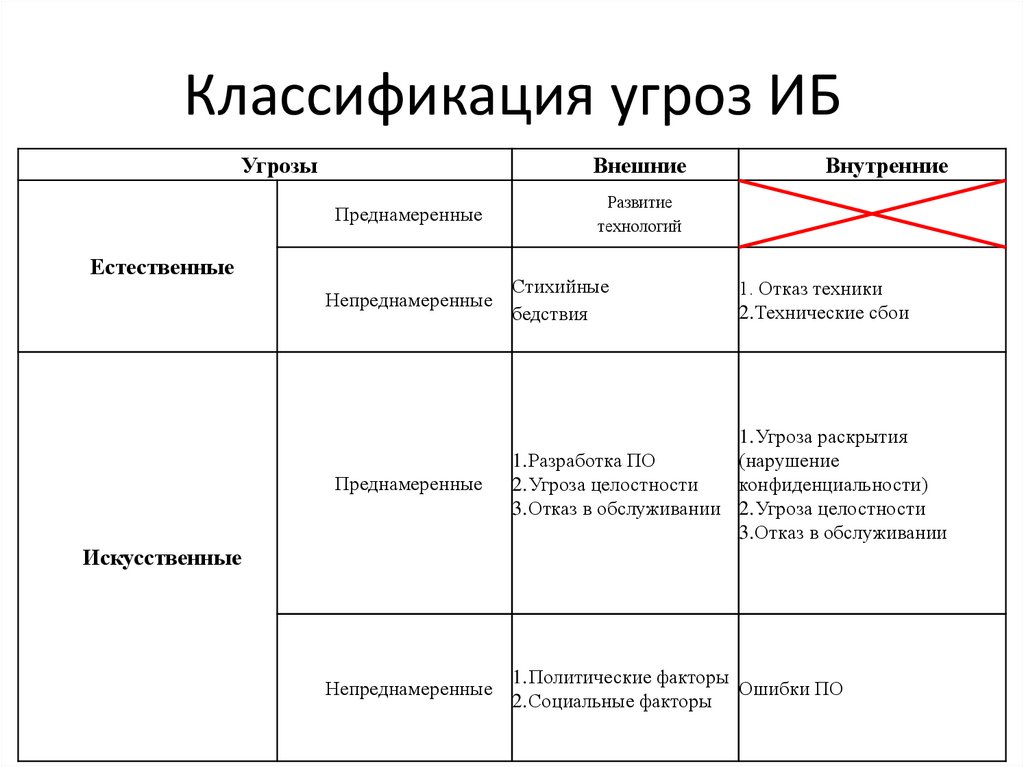

9. Классификация угроз ИБ

УгрозыВнешние

Преднамеренные

Естественные

Непреднамеренные

Преднамеренные

Внутренние

Развитие

технологий

Стихийные

бедствия

1. Отказ техники

2.Технические сбои

1.Угроза раскрытия

1.Разработка ПО

(нарушение

2.Угроза целостности

конфиденциальности)

3.Отказ в обслуживании 2.Угроза целостности

3.Отказ в обслуживании

Искусственные

Непреднамеренные

1. Политические факторы

Ошибки ПО

2.Социальные факторы

10.

11.

12.

13.

14.

15.

16.

17.

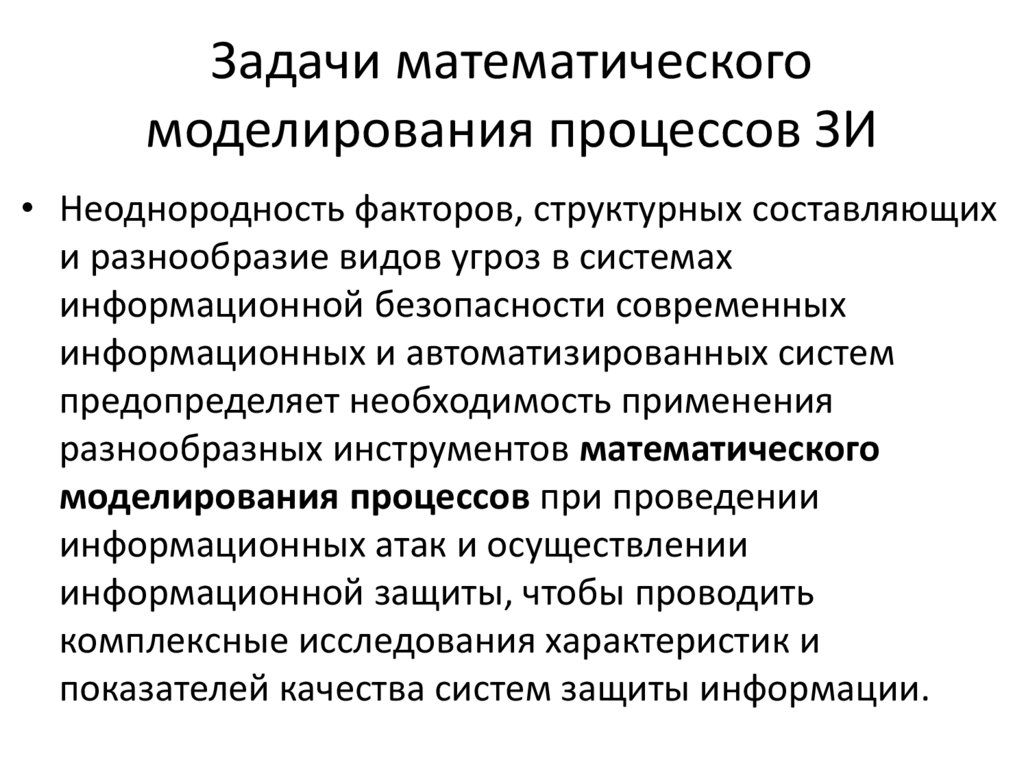

18. Задачи математического моделирования процессов ЗИ

• Неоднородность факторов, структурных составляющихи разнообразие видов угроз в системах

информационной безопасности современных

информационных и автоматизированных систем

предопределяет необходимость применения

разнообразных инструментов математического

моделирования процессов при проведении

информационных атак и осуществлении

информационной защиты, чтобы проводить

комплексные исследования характеристик и

показателей качества систем защиты информации.

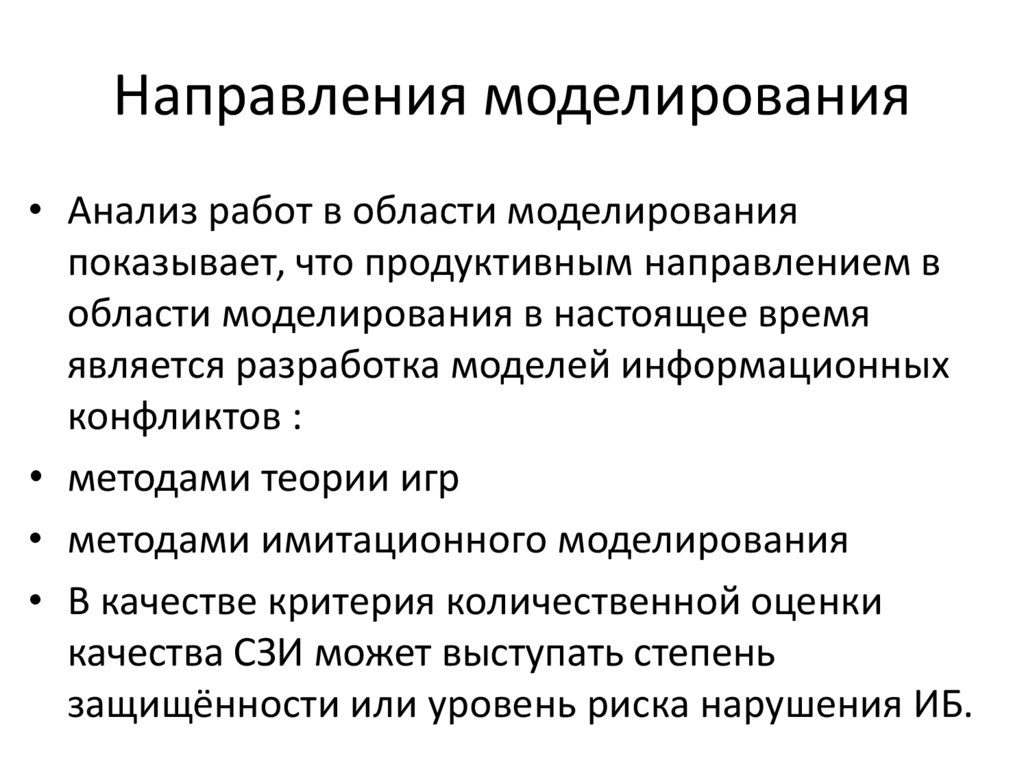

19. Направления моделирования

• Анализ работ в области моделированияпоказывает, что продуктивным направлением в

области моделирования в настоящее время

является разработка моделей информационных

конфликтов :

• методами теории игр

• методами имитационного моделирования

• В качестве критерия количественной оценки

качества СЗИ может выступать степень

защищённости или уровень риска нарушения ИБ.

20. Математический аппарат моделирования процессов ИБ

Математическийаппарат

Теория

активных

систем

Теория

динамических

систем

Теория

дифференциальных

игр

Теория

Марковских

процессов

Теория игр

Теория

вероятностных

сетей

Теория

автоматов

Теория сетей

Петри

Теория

Теория

многоагентного

логики

моделирования

Теория

нечетких

множеств

Теория

сложных

иерархических

систем

Теория

графидинамических

многоагентных

триадных сетей

21. Оценка возможного ущерба

• Риск нарушения информационнойбезопасности определяется как

неопределенность, предполагающая

возможность ущерба состояния

защищенности интересов (целей).

• Оценка риска по 2-м факторам

(вероятность происшествия и тяжесть

последствий):

• РИСК= Рпроисшествия* ЦЕНА ПОТЕРИ

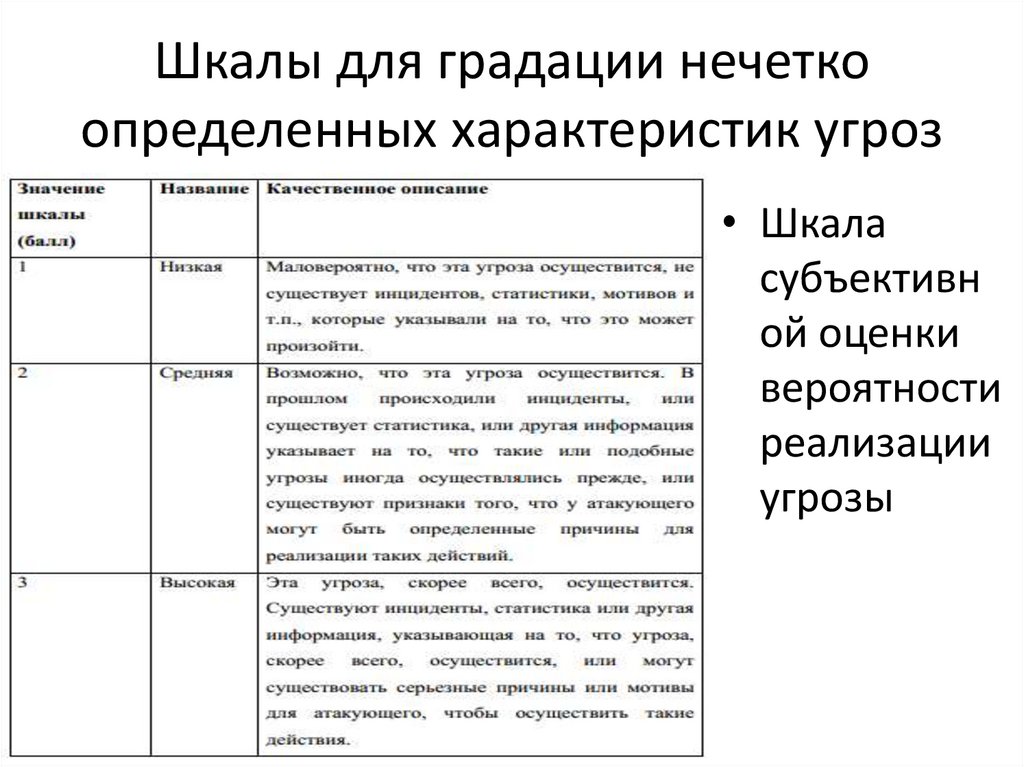

22. Шкалы для градации нечетко определенных характеристик угроз

• Шкаласубъективн

ой оценки

вероятности

реализации

угрозы

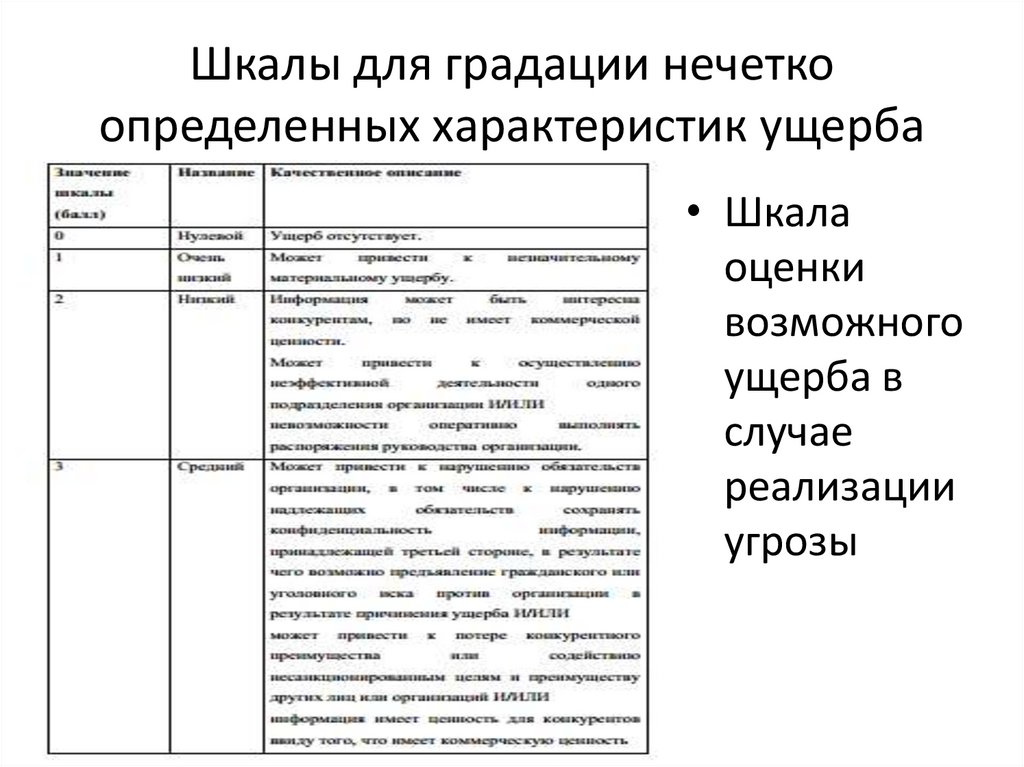

23. Шкалы для градации нечетко определенных характеристик ущерба

• Шкалаоценки

возможного

ущерба в

случае

реализации

угрозы

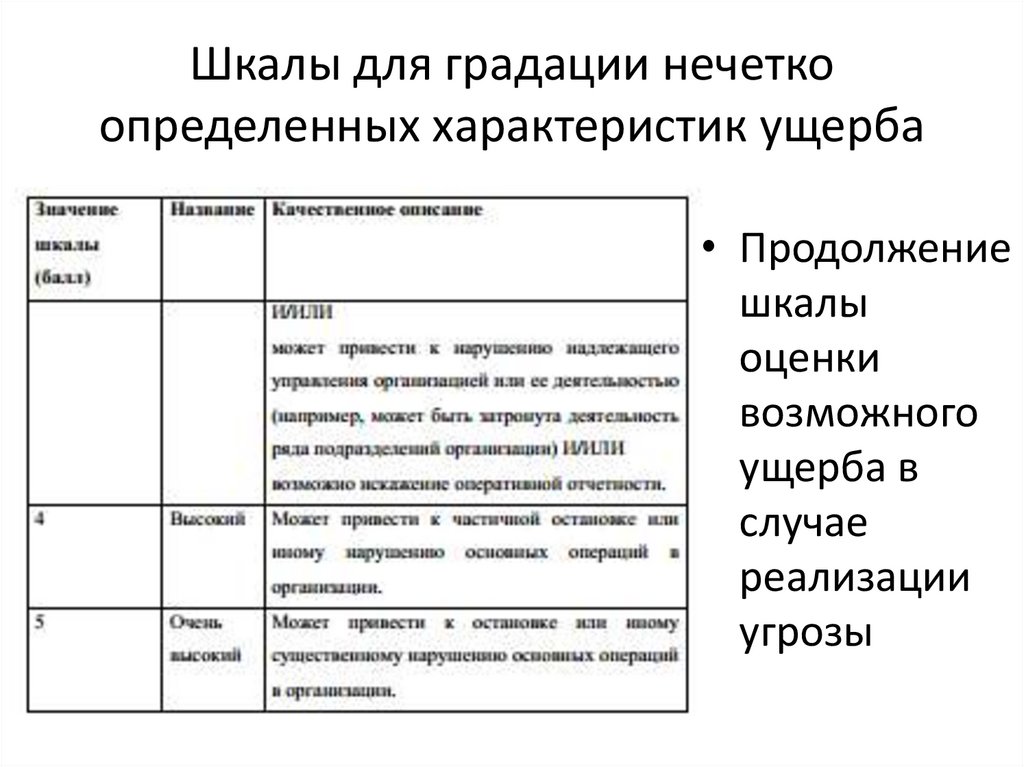

24. Шкалы для градации нечетко определенных характеристик ущерба

• Продолжениешкалы

оценки

возможного

ущерба в

случае

реализации

угрозы

25. Оценка возможного ущерба

• Оценка риска по 3-м факторам (угроза,уязвимость, цена потери):

• Рпроисшествия= Ругрозы* Руязвимости

• РИСК= Рпроисшествия* ЦЕНА ПОТЕРИ

• Если ставятся оптимизационные задачи,

важно правильно выбрать комплекс

контрмер (перечислить возможные

варианты) и оценить его эффективность

26. Подходы к оценке качества ИБ

• Все современные стандарты в областибезопасности – NIST SP 800-30, BS 7799-3 и

проект ISO 27005 отражают сложившийся в

международной практике общий процессный

подход к организации управления рисками.

• Управление рисками представляется как

базовая часть системы менеджмента качества

организации

• Стандарты носят откровенно концептуальный

характер

27. Примеры актуальных стандартов

• Германский стандартBSI иBSI-Standards 100-3• Стандарт США NIST 800-30

БЖД

БЖД