Похожие презентации:

Правовые основы информационной безопасности

1. Тема 2: Правовые основы информационной безопасности

2.

Информационной безопасностью называют комплекс организационных, технических итехнологических мер по защите информации от неавторизованного доступа, разрушения,

модификации, раскрытия и задержек в доступе.

Информационная безопасность дает гарантию того, что достигаются следующие цели:

конфиденциальность информации (свойство информационных ресурсов, в том числе

информации, связанное с тем, что они не станут доступными и не будут раскрыты для

неуполномоченных лиц);

целостность информации и связанных с ней процессов (неизменность информации в

процессе ее передачи или хранения);

доступность информации, когда она нужна (свойство информационных ресурсов, в

том числе информации, определяющее возможность их получения и использования по

требованию уполномоченных лиц);

учет всех процессов, связанных с информацией.

3.

Обеспечение связиД

Обеспечение безопасности

информации складывается из

трех составляющих:

• Конфиденциальности,

• Целостности,

• Доступности.

Точками приложения процесса

защиты информации

к информационной

системе являются:

• аппаратное обеспечение,

• программное обеспечение

• обеспечение

связи (коммуникации).

Сами процедуры(механизмы)

защиты разделяются на

• защиту физического уровня,

• защиту персонала

• организационный уровень.

4.

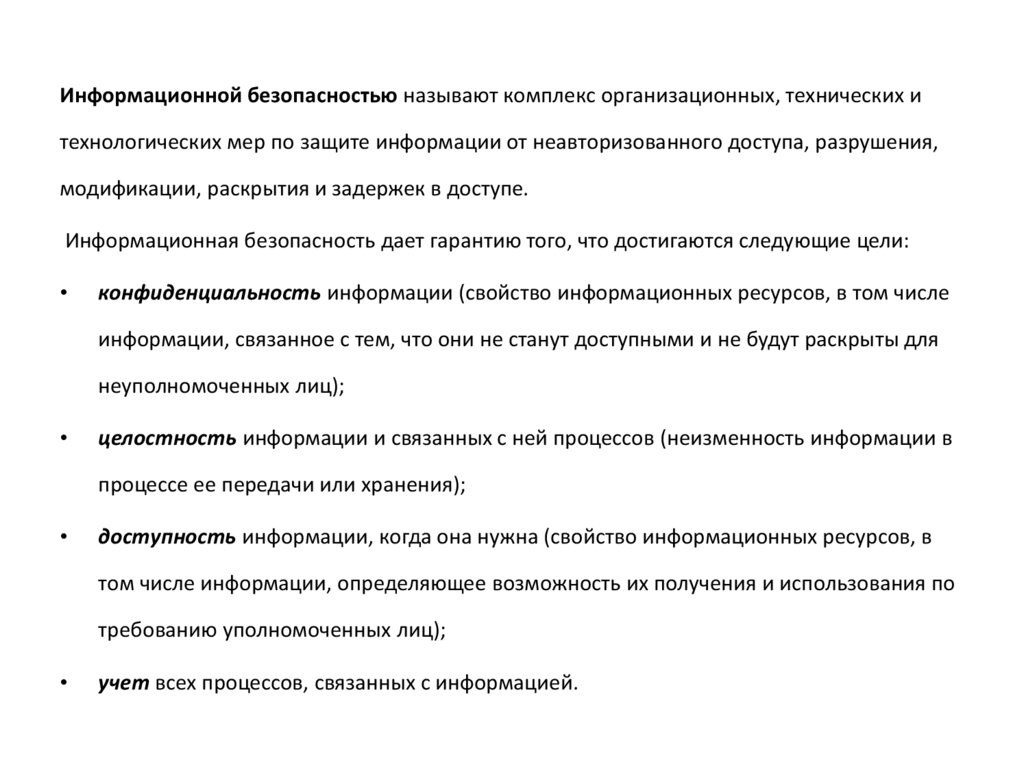

Угроза безопасности компьютерной системы - это потенциальновозможное происшествие (преднамеренное или нет), которое может

оказать нежелательное воздействие на саму систему, а также на

информацию, хранящуюся в ней.

Анализ угроз проведенных агентством национальной ассоциацией

информационной безопасности (National Comрuter Security Association) в

2018 г. в США выявил следующую статистику:

5. Виды информационных угроз

ЧеловекФизические

Форс-мажорные обстоятельства

Отказ оборудования и внутренних

систем жизнеобеспечения

Технологические

Локальный нарушитель

Программные

(логические)

Удаленный нарушитель

Информационные

угрозы

Воздействие на

персонал

Физическое воздействие на

персонал

Психологическое воздействие на

персонал

Организационные

Шпионаж

Действия персонала

Неумышленные действия

6.

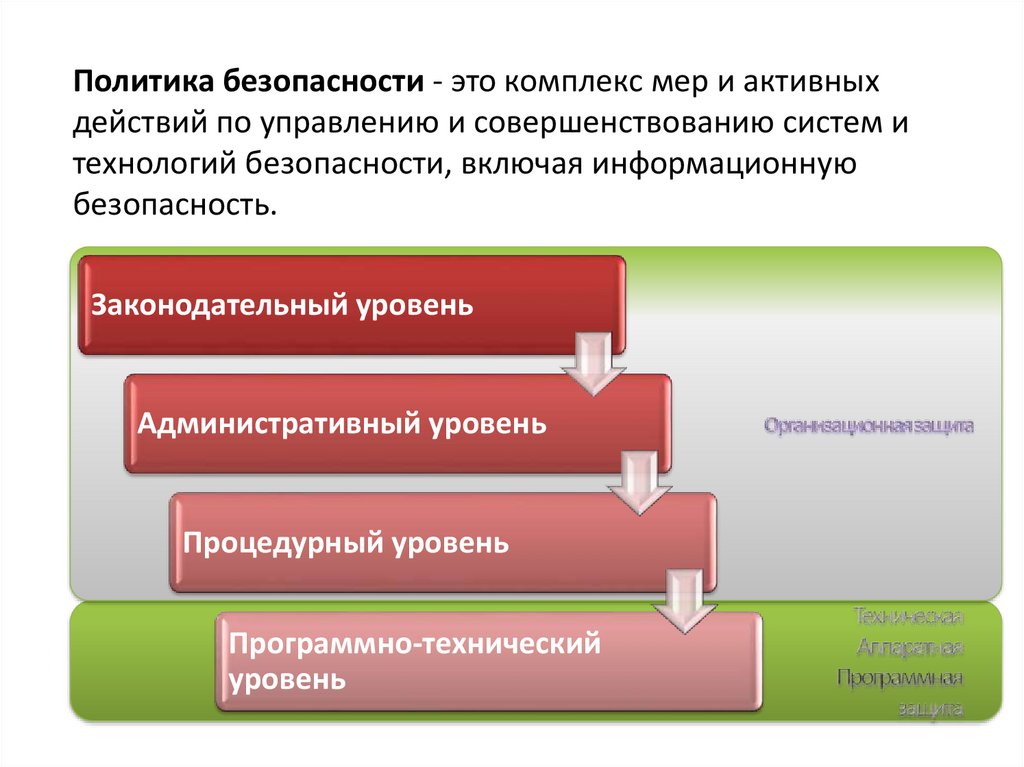

Политика безопасности - это комплекс мер и активныхдействий по управлению и совершенствованию систем и

технологий безопасности, включая информационную

безопасность.

Законодательный уровень

Административный уровень

Процедурный уровень

Программно-технический

уровень

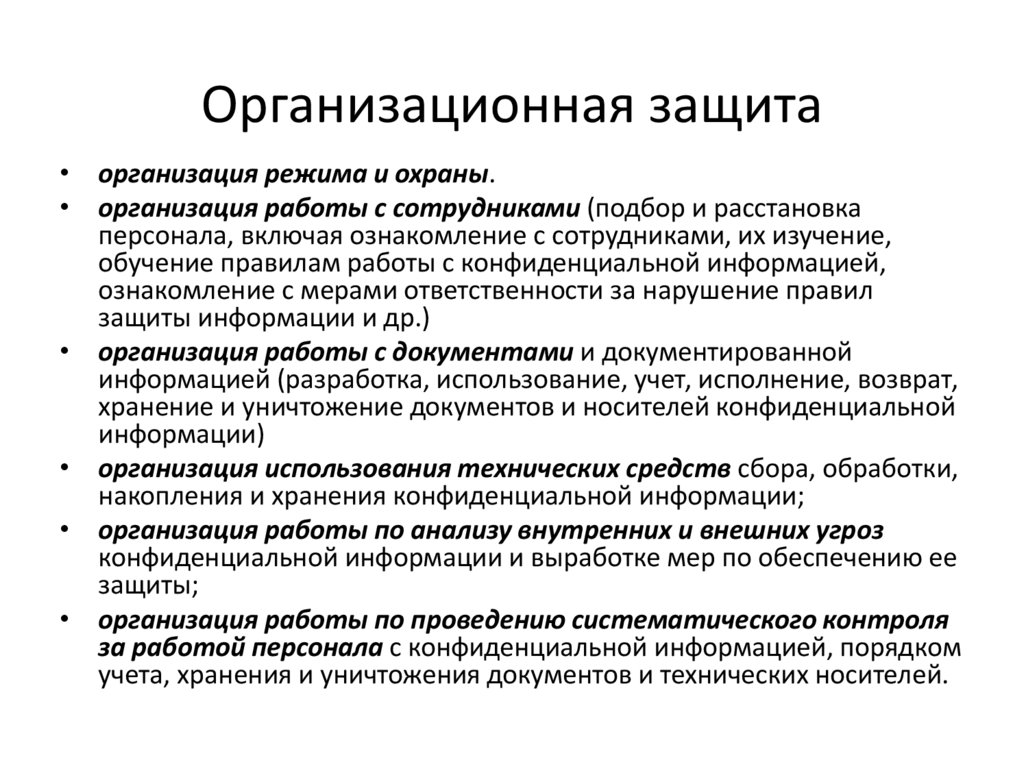

7. Организационная защита

• организация режима и охраны.• организация работы с сотрудниками (подбор и расстановка

персонала, включая ознакомление с сотрудниками, их изучение,

обучение правилам работы с конфиденциальной информацией,

ознакомление с мерами ответственности за нарушение правил

защиты информации и др.)

• организация работы с документами и документированной

информацией (разработка, использование, учет, исполнение, возврат,

хранение и уничтожение документов и носителей конфиденциальной

информации)

• организация использования технических средств сбора, обработки,

накопления и хранения конфиденциальной информации;

• организация работы по анализу внутренних и внешних угроз

конфиденциальной информации и выработке мер по обеспечению ее

защиты;

• организация работы по проведению систематического контроля

за работой персонала с конфиденциальной информацией, порядком

учета, хранения и уничтожения документов и технических носителей.

8. Технические средства защиты информации

Для защиты периметра информационной системысоздаются:

• системы охранной и пожарной сигнализации;

• системы цифрового видео наблюдения;

• системы контроля и управления доступом (СКУД).

9. Аппаратные средства защиты информации

• Специальные регистры для хранения реквизитовзащиты: паролей, идентифицирующих кодов,

грифов или уровней секретности;

• Устройства измерения индивидуальных

характеристик человека (голоса, отпечатков) с

целью его идентификации;

• Устройства для шифрования информации

(криптографические методы).

• Системы бесперебойного питания:

– Источники бесперебойного питания;

– Генераторы напряжения.

10. Программные средства защиты информации

• Средства защиты от несанкционированного доступа (НСД):– Средства авторизации:

идентификация — это называние лицом себя системе;

аутентификация — это установление соответствия лица

названному им идентификатору;

авторизация — предоставление этому лицу возможностей в

соответствие с положенными ему правами или проверка наличия

прав при попытке выполнить какое-либо действие

– Мандатное управление доступом;

– Управление доступом на основе ролей.

• Системы мониторинга сетей:

– Системы обнаружения и предотвращения вторжений (IDS/IPS).

– Системы предотвращения утечек конфиденциальной информации

(DLP-системы).

• Антивирусные средства.

11. Программные средства защиты информации

• Криптографические средства:– Шифрование;

– Цифровая подпись.

• Системы резервного копирования.

• Системы аутентификации:

– Пароль;

– Ключ доступа (физический или электронный);

– Сертификат;

– Биометрия.

12. ВИДЫ АНТИВИРУСНЫХ ПРОГРАММ

• Детекторы позволяют обнаруживать файлы, заражённые одним изнескольких известных вирусов.

• Фильтры - это резидентные программы, которые оповещают

пользователя о всех попытках какой-либо программы записаться на

диск, а уж тем более отформатировать его, а также о других

подозрительных действиях.

• Программы-доктора не только находят зараженные вирусами файлы,

но и «лечат» их, т.е. удаляют из файла тело программы-вируса,

возвращая файлы в исходное состояние.

• Ревизоры запоминают сведения о состоянии файлов и системных

областей дисков, а при последующих запусках – сравнивают их

состояние исходным. При выявлении несоответствий об этом

сообщается пользователю.

• Сторожа или фильтры располагаются резидентно в оперативной

памяти компьютера и проверяют на наличие вирусов запускаемые

файлы и вставляемые USB-накопители.

• Программы-вакцины или иммунизаторы модифицируют программы и

диски таким образом, что это не отражается на работе программ, но

тот вирус, от которого производится вакцинация, считает эти

программы или диски уже заражёнными.

13. Недостатки антивирусных программ

• Ни одна из существующих антивирусных технологий не можетобеспечить полной защиты от вирусов.

• Антивирусная программа забирает часть вычислительных

ресурсов системы, нагружая центральный процессор и жёсткий

диск. Особенно это может быть заметно на слабых

компьютерах.

• Антивирусные программы могут видеть угрозу там, где её нет

(ложные срабатывания).

• Антивирусные программы загружают обновления из Интернета,

тем самым расходуя трафик.

• Различные методы шифрования и упаковки вредоносных

программ делают даже известные вирусы не

обнаруживаемыми антивирусным программным

обеспечением.

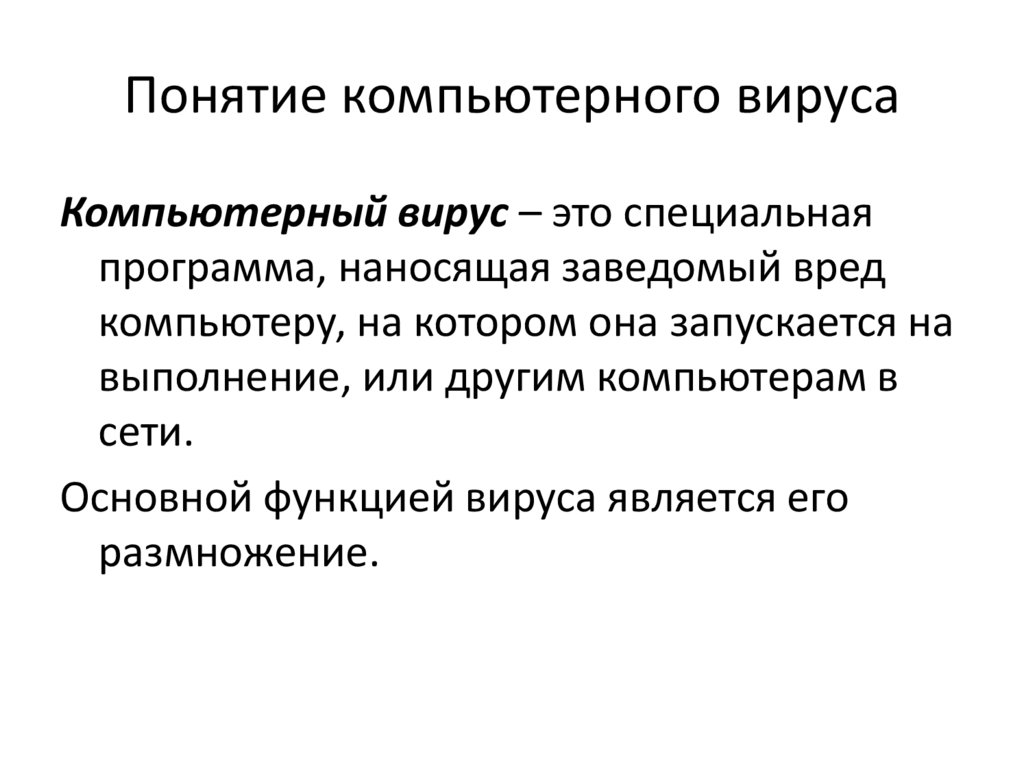

14. Понятие компьютерного вируса

Компьютерный вирус – это специальнаяпрограмма, наносящая заведомый вред

компьютеру, на котором она запускается на

выполнение, или другим компьютерам в

сети.

Основной функцией вируса является его

размножение.

15. Классификация компьютерных вирусов

по среде обитания;

по операционным системам;

по алгоритму работы;

по деструктивным возможностям.

16. 1) По среде обитания

Файловыевирусы

Наносят вред

файлам.

Создают

файл-двойник

с именем

оригинала.

Загрузочные

вирусы

внедряются в

загрузочный

сектор диска.

Операционная

система при

этом

загружается с

ошибками и

сбоями

Макровирусы

Сетевые

вирусы

«Портят»

документы

Word, Excel и

других

прикладных

программ

операционной

системы

Windows.

Распространя

ются по

Internet через

электронные

письма или

после

посещения

сомнительных

сайтов.

17. 2) По операционным системам

Для каждой операционной системы создаются своивирусы, которые будут «работать» только в ней. Но

существуют и универсальные вирусы, которые

способны внедряться в различные операционные

системы.

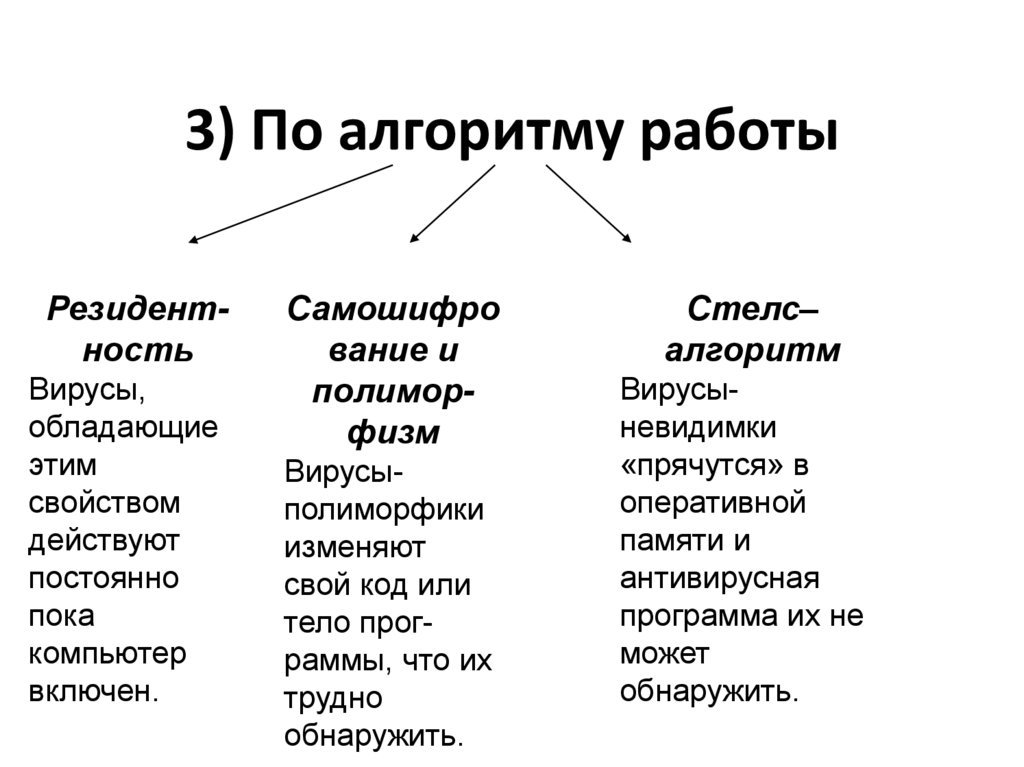

18. 3) По алгоритму работы

РезидентностьВирусы,

обладающие

этим

свойством

действуют

постоянно

пока

компьютер

включен.

Самошифро

вание и

полиморфизм

Вирусыполиморфики

изменяют

свой код или

тело программы, что их

трудно

обнаружить.

Стелс–

алгоритм

Вирусыневидимки

«прячутся» в

оперативной

памяти и

антивирусная

программа их не

может

обнаружить.

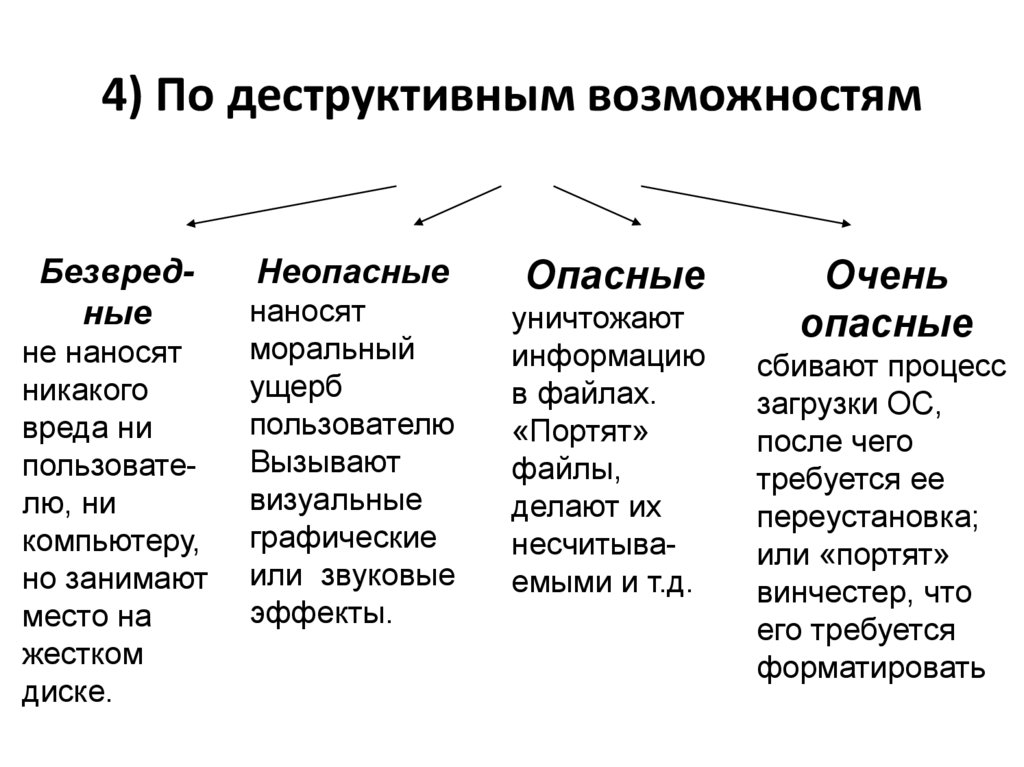

19. 4) По деструктивным возможностям

Безвредныене наносят

никакого

вреда ни

пользователю, ни

компьютеру,

но занимают

место на

жестком

диске.

Неопасные

наносят

моральный

ущерб

пользователю

Вызывают

визуальные

графические

или звуковые

эффекты.

Опасные

уничтожают

информацию

в файлах.

«Портят»

файлы,

делают их

несчитываемыми и т.д.

Очень

опасные

сбивают процесс

загрузки ОС,

после чего

требуется ее

переустановка;

или «портят»

винчестер, что

его требуется

форматировать

20. Вредоносные программы

Троянский конь - это программа, содержащая в себе некоторую разрушающую

функцию, которая активизируется при наступлении некоторого условия

срабатывания. Обычно такие программы маскируются под какие-нибудь

полезные утилиты. Виды деструктивных действий:

– Уничтожение информации. (Конкретный выбор объектов и способов уничтожения

зависит только от фантазии автора такой программы и возможностей ОС. Эта функция

является общей для троянских коней и закладок).

– Перехват и передача информации. (паролей, набираемых на клавиатуре).

– Целенаправленное изменение программы.

Червями называют вирусы, которые распространяются по глобальным сетям,

поражая целые системы, а не отдельные программы. Это самый опасный вид

вирусов, так как объектами нападения в этом случае становятся

информационные системы государственного масштаба. С появлением

глобальной сети Internet этот вид нарушения безопасности представляет

наибольшую угрозу, т.к. ему в любой момент может подвергнуться любой из

компьютеров, подключенных к этой сети. Основная функция вирусов данного

типа – взлом атакуемой системы, т.е. преодоление защиты с целью нарушения

безопасности и целостности.

21. Вредоносные программы

Троянский конь - это программа, содержащая в себе некоторую разрушающую

функцию, которая активизируется при наступлении некоторого условия

срабатывания. Обычно такие программы маскируются под какие-нибудь

полезные утилиты. Виды деструктивных действий:

– Уничтожение информации. (Конкретный выбор объектов и способов уничтожения

зависит только от фантазии автора такой программы и возможностей ОС. Эта функция

является общей для троянских коней и закладок).

– Перехват и передача информации. (паролей, набираемых на клавиатуре).

– Целенаправленное изменение программы.

Червями называют вирусы, которые распространяются по глобальным сетям,

поражая целые системы, а не отдельные программы. Это самый опасный вид

вирусов, так как объектами нападения в этом случае становятся

информационные системы государственного масштаба. С появлением

глобальной сети Internet этот вид нарушения безопасности представляет

наибольшую угрозу, т.к. ему в любой момент может подвергнуться любой из

компьютеров, подключенных к этой сети. Основная функция вирусов данного

типа – взлом атакуемой системы, т.е. преодоление защиты с целью нарушения

безопасности и целостности.

22. Политика безопасности

Политика безопасности —это совокупность технических, программных и

организационных мер, направленных на защиту

информации в компьютерной сети.

23.

Правовые основы информационной безопасностиФедеральный закон №149-ФЗ «Об информации, информационных

технологиях и о защите информации» (принят 27 июля 2006 г.)

Статья 1 гласит, что данный закон «регулирует отношения,

возникающие при:

1) осуществлении права на поиск, получение, передачу, производство

и распространение информации;

2) применении информационных технологий;

3) обеспечении защиты информации».

Статья 3 формулирует понятия «безопасность» и «защита информации»

в рамках принципов правового регулирования отношений в сфере

информации, информационных технологий и защиты информации.

В качестве одного из основных принципов постулируется «обеспечение

безопасности Российской Федерации при создании информационных систем,

их эксплуатации и защите содержащейся в них информации».

24.

Правовые основы информационной безопасностиФедеральный закон №149-ФЗ «Об информации, информационных

технологиях и о защите информации» (принят 27 июля 2006 г.)

Статья 10 «Распространение информации или предоставление

информации» затрагивает проблему спам-рассылок.

Статья 16 рассматривает основные понятия и положения, касающиеся

защиты информации.

Cтатья 17 определяет ответственность за правонарушения в сфере

информации, информационных технологий и защиты информации.

25.

Правовые основы информационной безопасностиФедеральный закон №149-ФЗ «Об информации, информационных

технологиях и о защите информации» (принят 27 июля 2006 г.)

Любые деяния, приводящие к повреждению или уничтожению

информации, к ее намеренному искажению, а также стремление

получить неправомерный доступ к чужой конфиденциальной

информации (то, чем занимаются авторы вирусов, троянов

и других вредоносных программ) являются

преступлением

26.

Правовые основы информационной безопасностиФедеральный закон № 152-ФЗ «О персональных данных» (принят 27

июля 2006 г.)

определяет основные понятия и положения о защите персональной,

т. е. личной информации каждого человека.

Статья 3 гласит, что персональные данные – это «любая информация,

относящаяся к определенному или определяемому на основании такой

информации физическому лицу (субъекту персональных данных),

в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения,

адрес, семейное, социальное, имущественное положение, образование,

профессия, доходы, другая информация».

27.

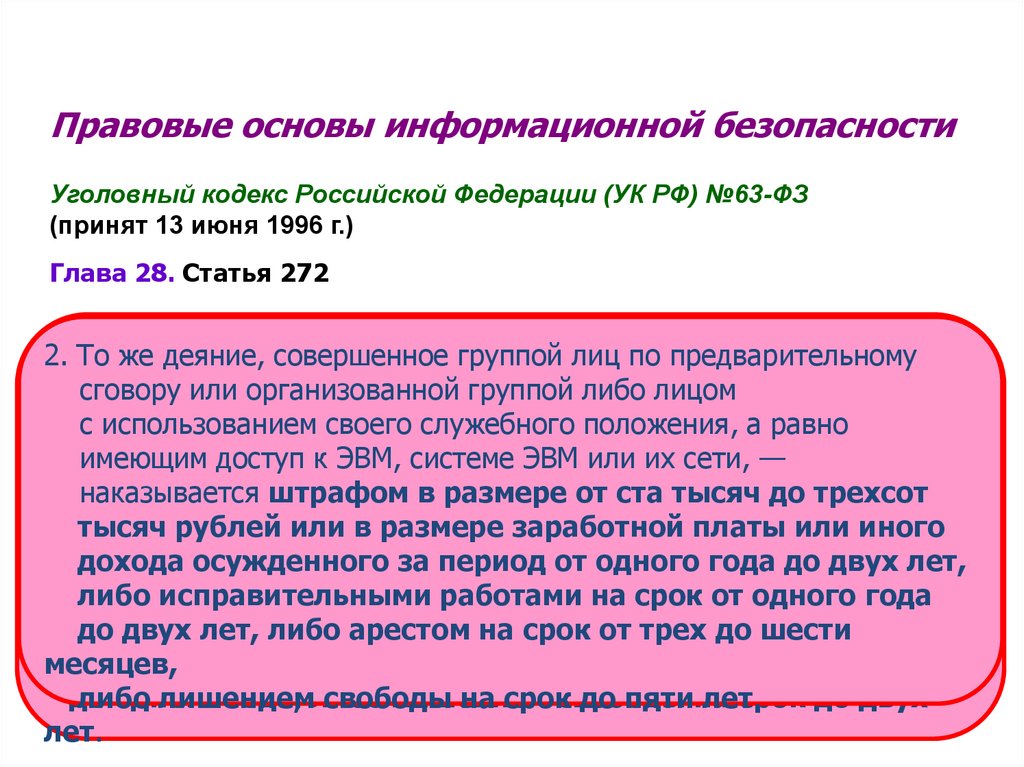

Правовые основы информационной безопасностиУголовный кодекс Российской Федерации (УК РФ) №63-ФЗ

(принят 13 июня 1996 г.)

определяет меры наказания за преступления, связанные с компьютерной

информацией.

Глава 28

Статья 272. Неправомерный доступ к компьютерной информации.

Статья 273. Создание, использование и распространение вредоносных

программ для ЭВМ.

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ

или их сети.

28.

Правовые основы информационной безопасностиУголовный кодекс Российской Федерации (УК РФ) №63-ФЗ

(принят 13 июня 1996 г.)

Глава 28. Статья 272

1. То

Неправомерный

доступ к охраняемой

законом

компьютерной

2.

же деяние, совершенное

группой лиц

по предварительному

информации,

то есть информации

на либо

машинном

сговору

или организованной

группой

лицомносителе,

электронно-вычислительной

машинеположения,

(ЭВМ), системе

ЭВМ

св использованием

своего служебного

а равно

или их сети,

если кэто

деяние

повлекло

уничтожение,

имеющим

доступ

ЭВМ,

системе

ЭВМ или

их сети, —

блокирование,штрафом

модификацию

либо копирование

информации,

наказывается

в размере

от ста тысяч

до трехсот

нарушение

работы

системызаработной

ЭВМ или их сети,

— или иного

тысяч

рублей

илиЭВМ,

в размере

платы

наказывается

штрафомзав период

размереотдо

двухсот

тысяч

рублей

дохода

осужденного

одного

года

до двух

лет,

или висправительными

размере заработной

платы или

иного

либо

работами

на срок

отдохода

одного года

осужденного

за период

до на

восемнадцати

до

двух лет, либо

арестом

срок от трехмесяцев,

до шестилибо

исправительными работами на срок от шести месяцев

месяцев,

до

одного

года, либо

лишением

свободы

срок до двух

либо

лишением

свободы

на срок

до пятина

лет.

лет.

29.

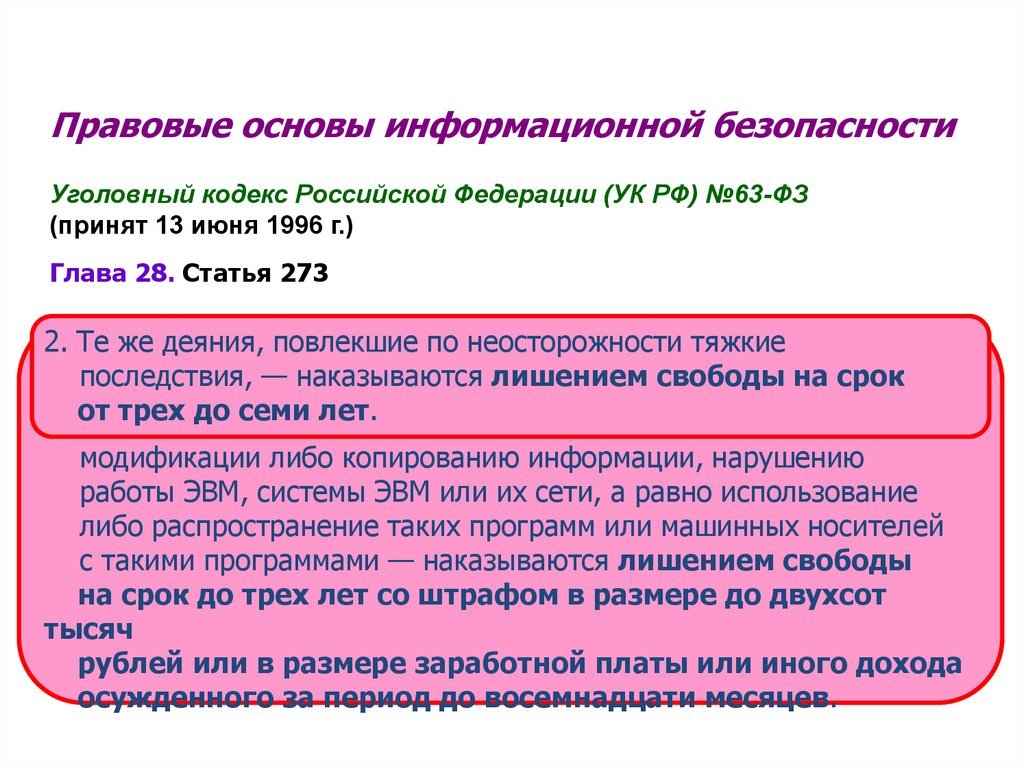

Правовые основы информационной безопасностиУголовный кодекс Российской Федерации (УК РФ) №63-ФЗ

(принят 13 июня 1996 г.)

Глава 28. Статья 273

2. Создание

Те же деяния,

повлекшие

по или

неосторожности

тяжкие

1.

программ

для ЭВМ

внесение изменений

последствия,

— наказываются

лишением

свободы на срок

в

существующие

программы, заведомо

приводящих

от

трех до семи лет.

к несанкционированному

уничтожению, блокированию,

модификации либо копированию информации, нарушению

работы ЭВМ, системы ЭВМ или их сети, а равно использование

либо распространение таких программ или машинных носителей

с такими программами — наказываются лишением свободы

на срок до трех лет со штрафом в размере до двухсот

тысяч

рублей или в размере заработной платы или иного дохода

осужденного за период до восемнадцати месяцев.

30.

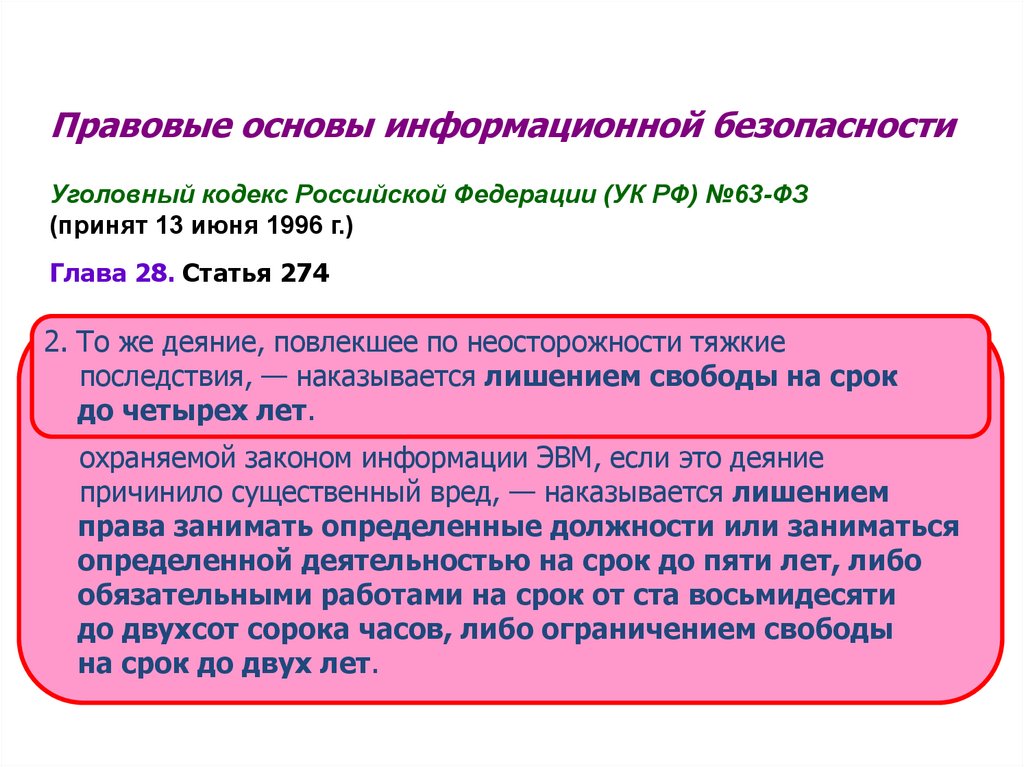

Правовые основы информационной безопасностиУголовный кодекс Российской Федерации (УК РФ) №63-ФЗ

(принят 13 июня 1996 г.)

Глава 28. Статья 274

2. Нарушение

То же деяние,

повлекшее

по неосторожности

тяжкие

1.

правил

эксплуатации

ЭВМ, системы

ЭВМ или их сети

последствия,

—

наказывается

лишением

свободы

на срок

лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети,

до

четырех

лет.

повлекшее

уничтожение,

блокирование или модификацию

охраняемой законом информации ЭВМ, если это деяние

причинило существенный вред, — наказывается лишением

права занимать определенные должности или заниматься

определенной деятельностью на срок до пяти лет, либо

обязательными работами на срок от ста восьмидесяти

до двухсот сорока часов, либо ограничением свободы

на срок до двух лет.

31.

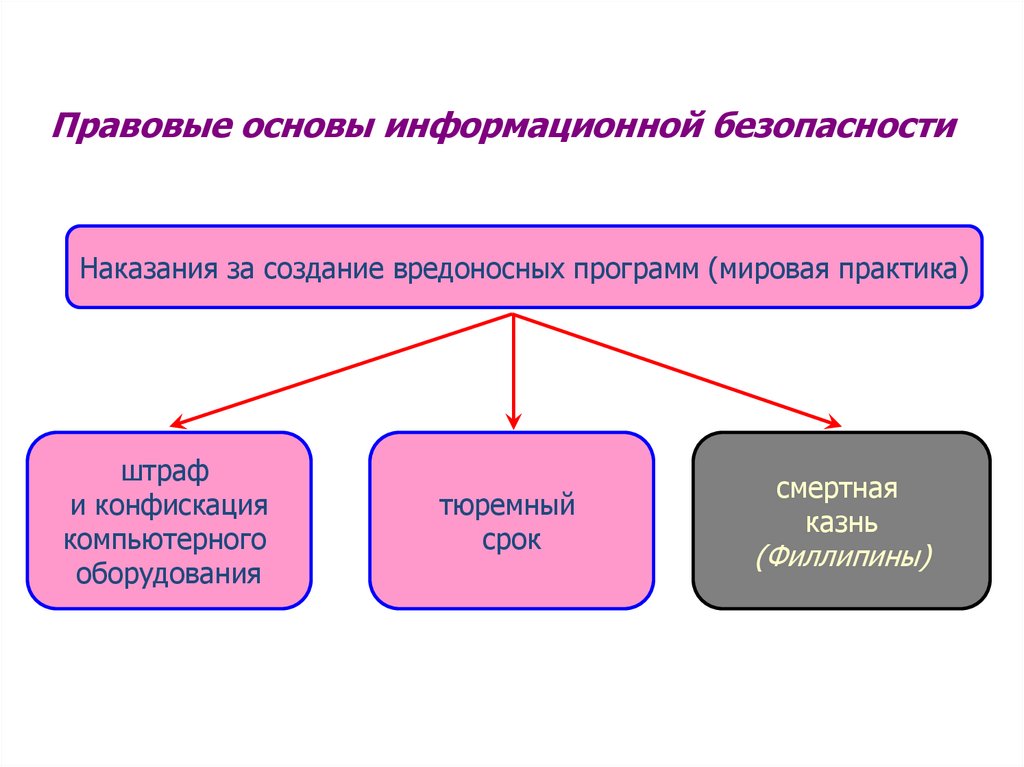

Правовые основы информационной безопасностиНаказания за создание вредоносных программ (мировая практика)

штраф

и конфискация

компьютерного

оборудования

тюремный

срок

смертная

казнь

(Филлипины)

Право

Право