Похожие презентации:

Основы безопасности информационных технологий. Управление рисками. Аудит ИБ

1. Основы безопасности информационных технологий

Управление рисками. Аудит ИБ.2. Содержание лекции

Управление рискамиОсновные понятия

Оценка рисков

Уменьшение рисков

Остаточный риск

Аудит информационной безопасности

Механизмы и сервисы защиты

3. Основные понятия

Ресурсы (assets) — это то, что организация ценит и хочет защитить.Ресурсы включают в себя информацию и поддерживающие

средства, которые требуются организации для ведения бизнеса.

Угроза (threat) — потенциальная причина нежелательного

события, которое может нанести ущерб организации и ее

объектам.

Уязвимости (vulnerability) — слабости, ассоциированные с

ресурсами организации.

Риск безопасности — возможность данной угрозы реализовать

уязвимости для того, чтобы вызвать ущерб или разрушение

ресурса или группы ресурсов, что прямо или косвенно

воздействует на организацию.

Контроль безопасности — практика, процедуры и механизмы,

которые могут защитить объекты от угроз, уменьшить

уязвимости или уменьшить влияние нежелательных событий.

4. Оценка риска

Оценка риска — основной процесс в методологииуправления риском. Риск является функцией

вероятности того, что данный источник угроз

осуществит частную потенциальную уязвимость, и

результирующего влияния нежелательного события на

организацию.

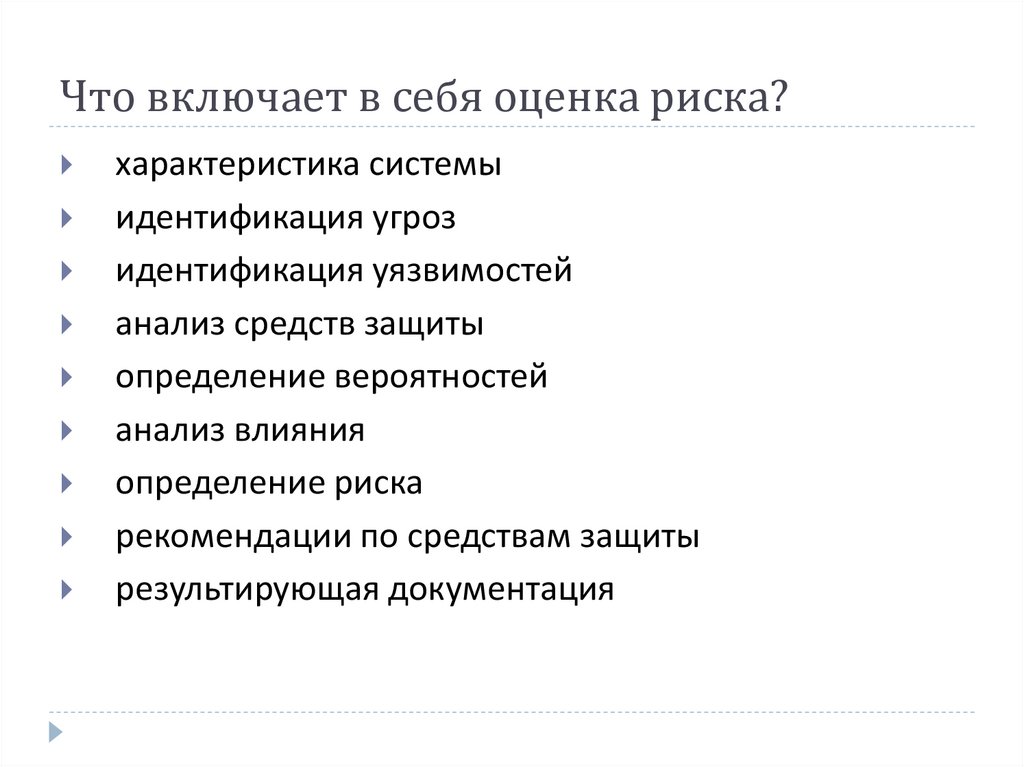

5. Что включает в себя оценка риска?

характеристика системыидентификация угроз

идентификация уязвимостей

анализ средств защиты

определение вероятностей

анализ влияния

определение риска

рекомендации по средствам защиты

результирующая документация

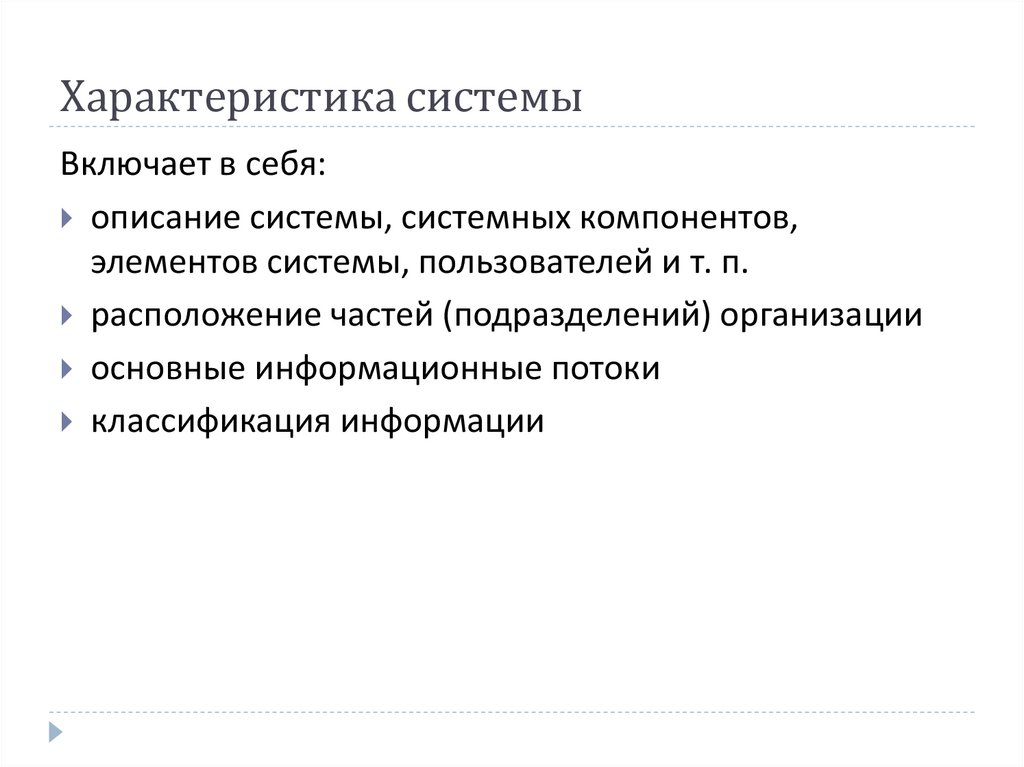

6. Характеристика системы

Включает в себя:описание системы, системных компонентов,

элементов системы, пользователей и т. п.

расположение частей (подразделений) организации

основные информационные потоки

классификация информации

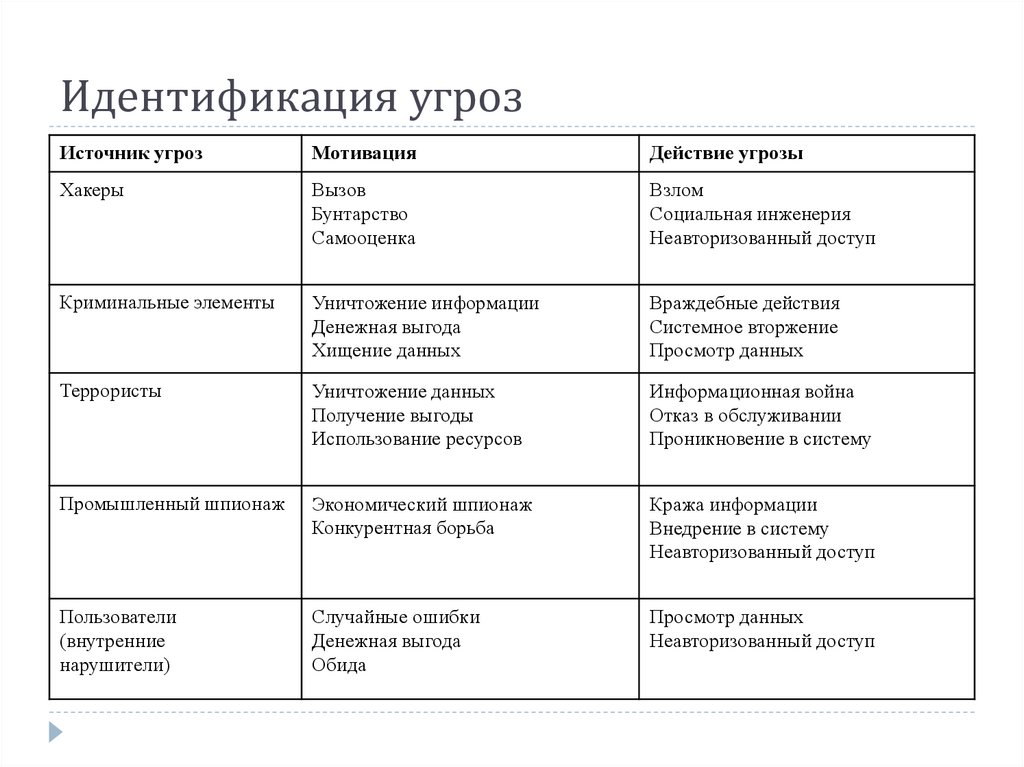

7. Идентификация угроз

Источник угрозМотивация

Действие угрозы

Хакеры

Вызов

Бунтарство

Самооценка

Взлом

Социальная инженерия

Неавторизованный доступ

Криминальные элементы

Уничтожение информации

Денежная выгода

Хищение данных

Враждебные действия

Системное вторжение

Просмотр данных

Террористы

Уничтожение данных

Получение выгоды

Использование ресурсов

Информационная война

Отказ в обслуживании

Проникновение в систему

Промышленный шпионаж

Экономический шпионаж

Конкурентная борьба

Кража информации

Внедрение в систему

Неавторизованный доступ

Пользователи

(внутренние

нарушители)

Случайные ошибки

Денежная выгода

Обида

Просмотр данных

Неавторизованный доступ

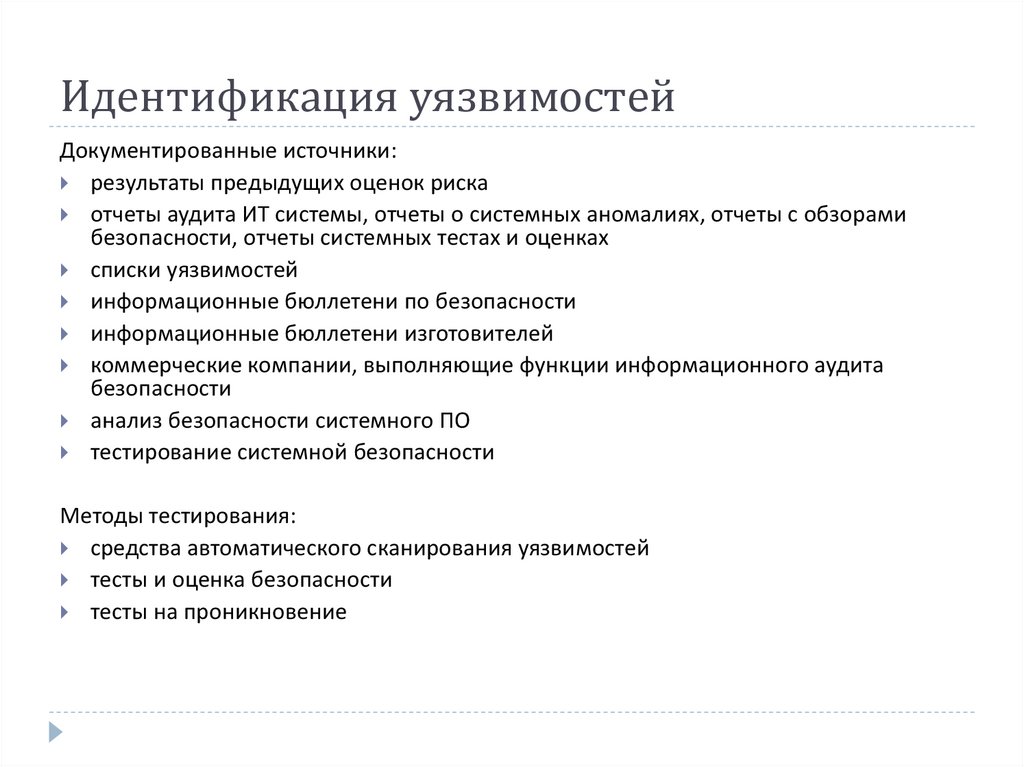

8. Идентификация уязвимостей

Документированные источники:результаты предыдущих оценок риска

отчеты аудита ИТ системы, отчеты о системных аномалиях, отчеты с обзорами

безопасности, отчеты системных тестах и оценках

списки уязвимостей

информационные бюллетени по безопасности

информационные бюллетени изготовителей

коммерческие компании, выполняющие функции информационного аудита

безопасности

анализ безопасности системного ПО

тестирование системной безопасности

Методы тестирования:

средства автоматического сканирования уязвимостей

тесты и оценка безопасности

тесты на проникновение

9. Анализ средств защиты

Анализ применяемых или планируемых к применениюсредств защиты (контроля) в организации для

минимизации или устранения вероятности

уязвимости, реализуемой источником угроз.

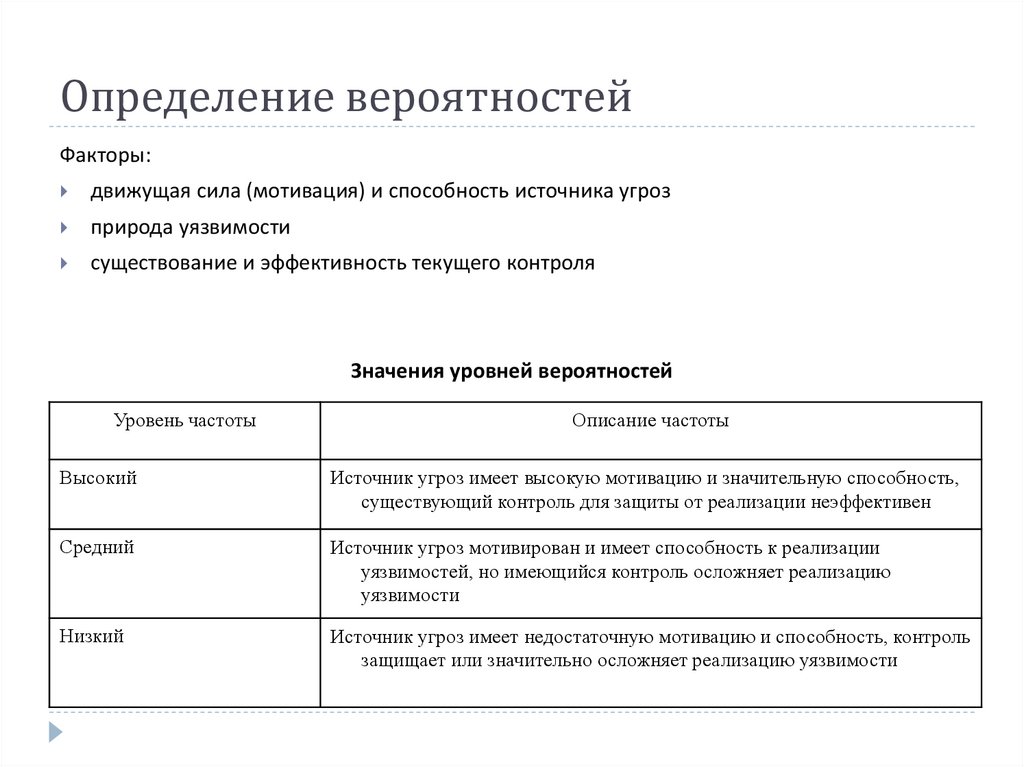

10. Определение вероятностей

Факторы:движущая сила (мотивация) и способность источника угроз

природа уязвимости

существование и эффективность текущего контроля

Значения уровней вероятностей

Уровень частоты

Описание частоты

Высокий

Источник угроз имеет высокую мотивацию и значительную способность,

существующий контроль для защиты от реализации неэффективен

Средний

Источник угроз мотивирован и имеет способность к реализации

уязвимостей, но имеющийся контроль осложняет реализацию

уязвимости

Низкий

Источник угроз имеет недостаточную мотивацию и способность, контроль

защищает или значительно осложняет реализацию уязвимости

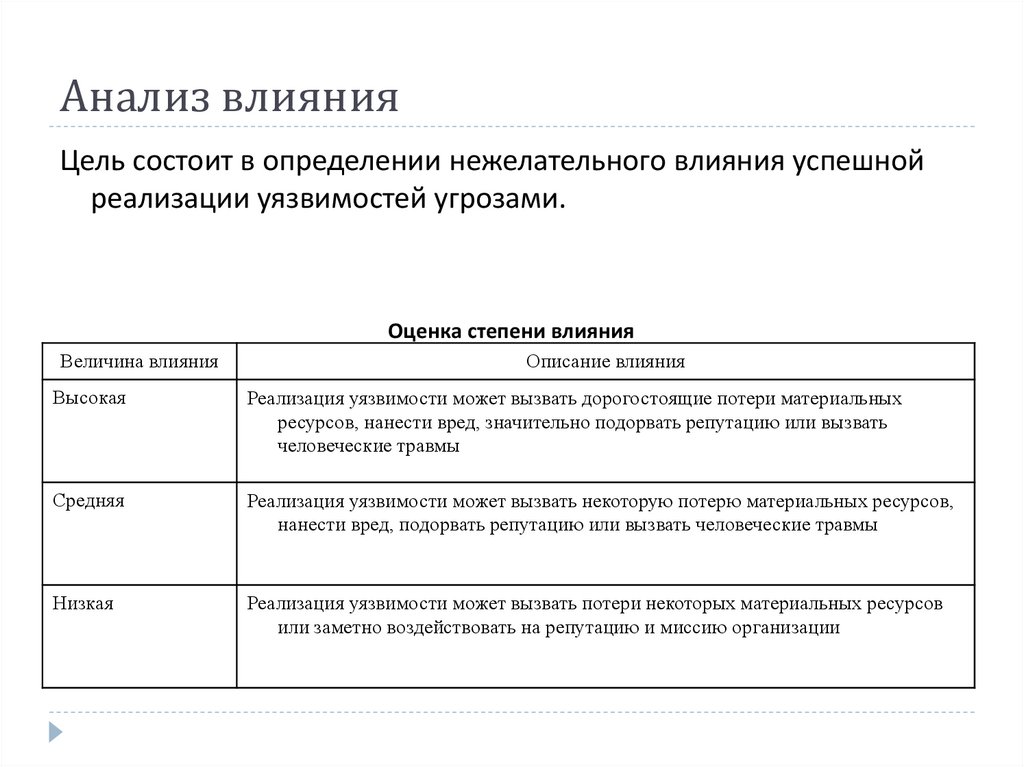

11. Анализ влияния

Цель состоит в определении нежелательного влияния успешнойреализации уязвимостей угрозами.

Оценка степени влияния

Величина влияния

Описание влияния

Высокая

Реализация уязвимости может вызвать дорогостоящие потери материальных

ресурсов, нанести вред, значительно подорвать репутацию или вызвать

человеческие травмы

Средняя

Реализация уязвимости может вызвать некоторую потерю материальных ресурсов,

нанести вред, подорвать репутацию или вызвать человеческие травмы

Низкая

Реализация уязвимости может вызвать потери некоторых материальных ресурсов

или заметно воздействовать на репутацию и миссию организации

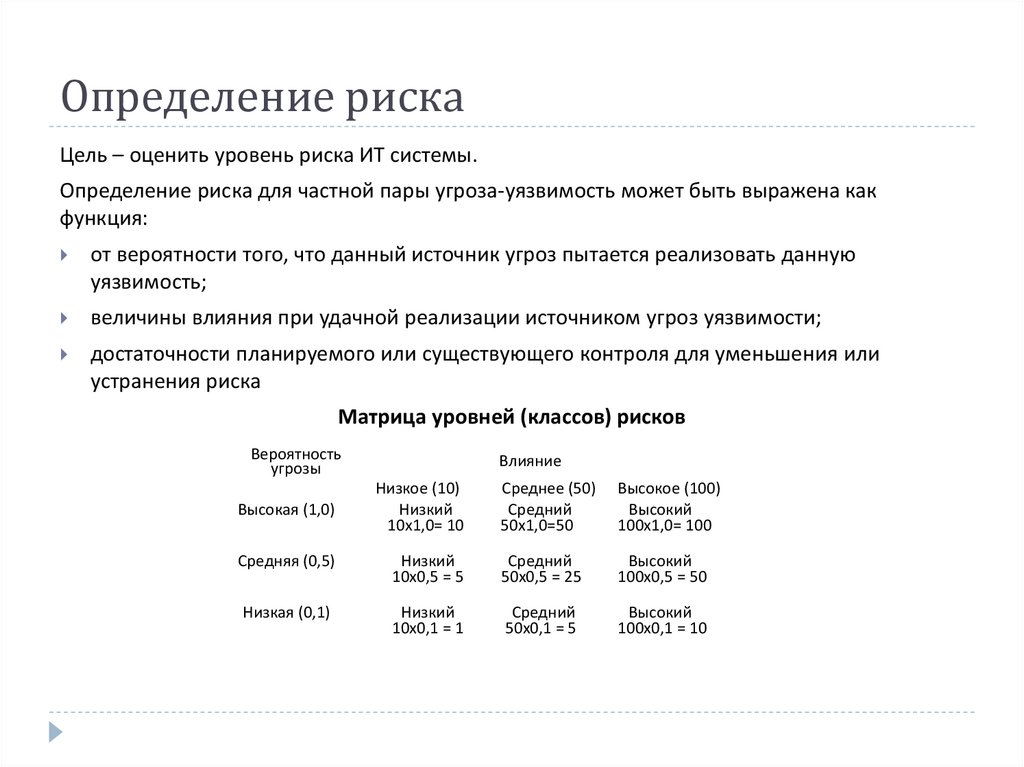

12. Определение риска

Цель – оценить уровень риска ИТ системы.Определение риска для частной пары угроза-уязвимость может быть выражена как

функция:

от вероятности того, что данный источник угроз пытается реализовать данную

уязвимость;

величины влияния при удачной реализации источником угроз уязвимости;

достаточности планируемого или существующего контроля для уменьшения или

устранения риска

Матрица уровней (классов) рисков

Вероятность

угрозы

Влияние

Высокая (1,0)

Низкое (10)

Низкий

10x1,0= 10

Среднее (50)

Средний

50x1,0=50

Высокое (100)

Высокий

100x1,0= 100

Средняя (0,5)

Низкий

10x0,5 = 5

Средний

50x0,5 = 25

Высокий

100x0,5 = 50

Низкая (0,1)

Низкий

10x0,1 = 1

Средний

50x0,1 = 5

Высокий

100x0,1 = 10

13. Рекомендации по средствам защиты

Целью рекомендаций является уменьшение уровняриска ИТ системе и ее данным до допустимого

уровня.

Рекомендации по средствам защиты (контроля)

являются результатом процесса оценки риска и дают

исходные данные для процесса уменьшения риска, во

время которого оценивается рекомендуемый

процедурный и технический контроль безопасности,

назначаются приоритеты и выполняются планы

покупки и внедрения различных средств.

14. Результирующая документация

Результаты должны быть представлены в видеофициального отчета.

Соответствующий отчет по оценке риска описывает:

угрозы

Уязвимости

измерения риска

дает рекомендации по применению средств защиты

15. Уменьшение рисков

Операций уменьшения риска:принятие риска

уклонение от риска

ограничение риска

планирование риска

исследования и подтверждения

передача риска

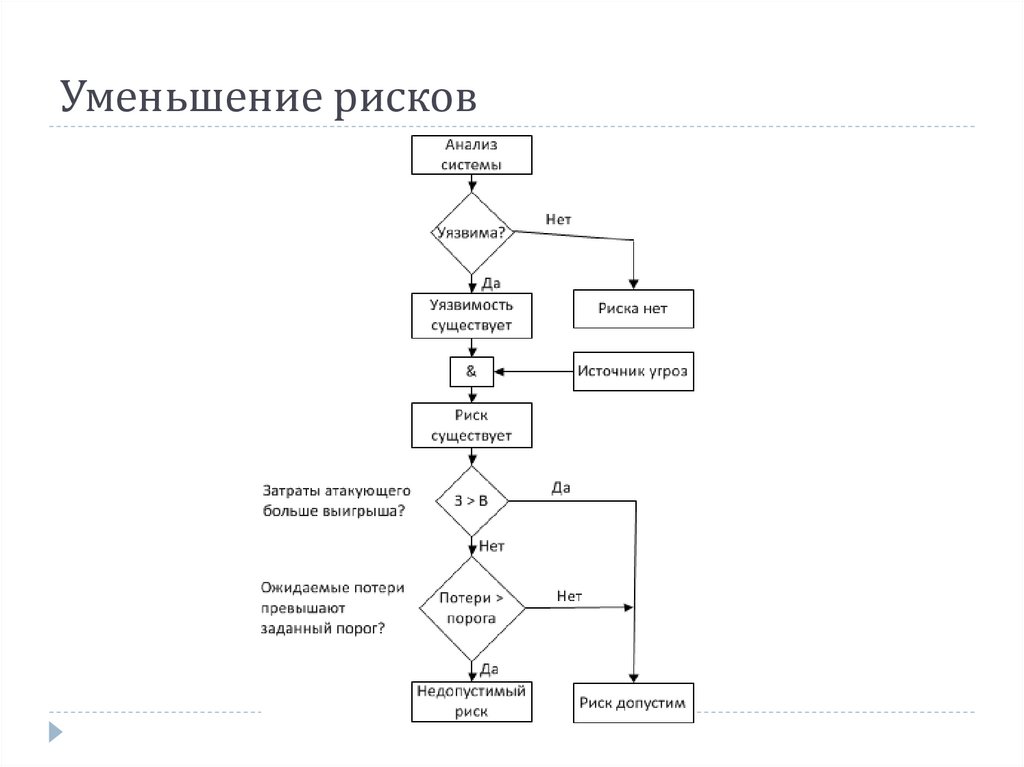

16. Уменьшение рисков

17. Остаточный риск

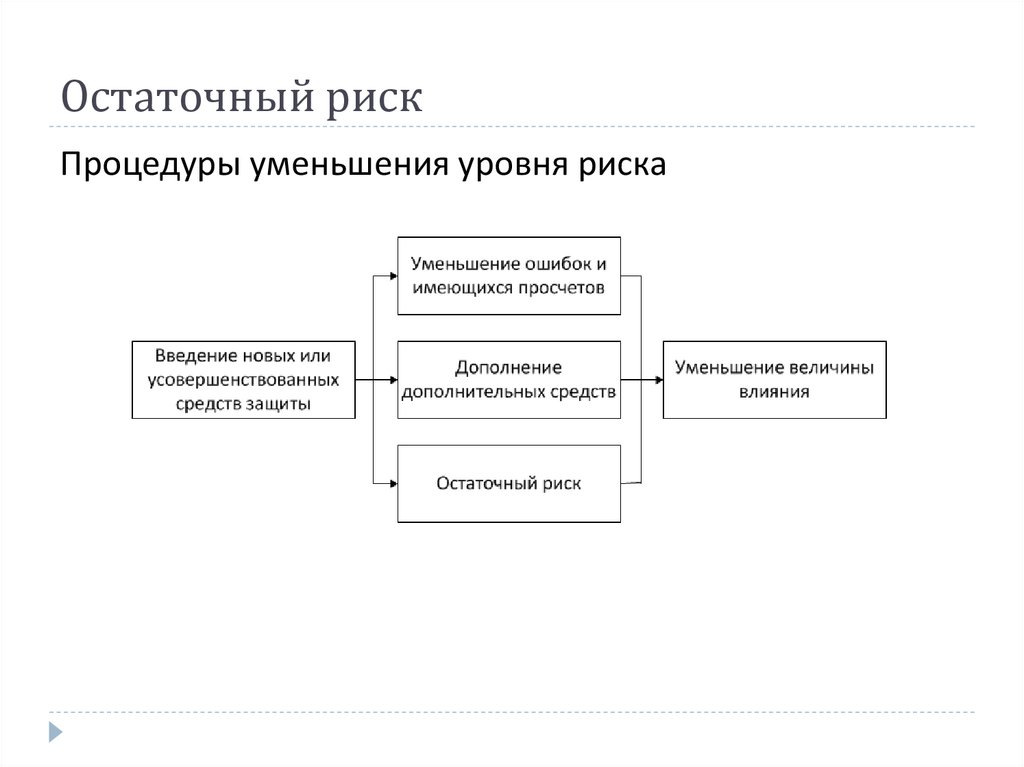

Процедуры уменьшения уровня риска18. Аудит информационной безопасности

Аудит информационной системы – это системныйпроцесс получения и оценки объективных данных о

текущем состоянии системы (технологий), действиях и

событиях, происходящих в ней, который устанавливает

уровень их соответствия определенному критерию и

предоставляет результаты заказчику.

Виды аудита информационной безопасности:

внешний

внутренний

19. Механизмы и сервисы защиты

Компоненты безопасности:межсетевые экраны

системы обнаружения вторжений

средства контроля целостности

средства проверки содержимого

сканеры

средства контроля конфигураций

средства контроля доступа и аутентификации

виртуальные частные сети

встроенные средства безопасности

Информатика

Информатика