Похожие презентации:

Электронная цифровая подпись (лекция 6)

1. Электронная цифровая подпись

2.

Электронная цифровая подпись (ЭЦП) —реквизит электронного документа, полученный

в

результате

криптографического

преобразования

информации

с

использованием закрытого ключа электронной

цифровой подписи. Корректность подписи

проверяется с помощью открытого ключа.

Электронная

подпись

предназначена

для идентификации лица, подписавшего

электронный документ, и является аналогом

собственноручной подписи

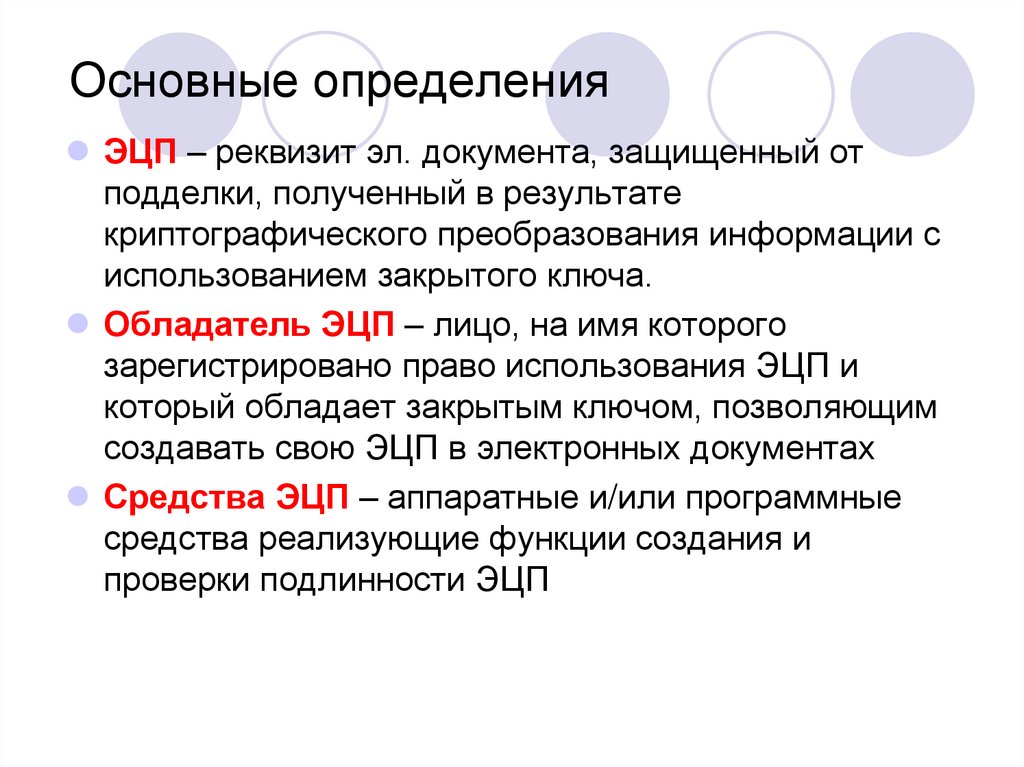

3. Основные определения

ЭЦП – реквизит эл. документа, защищенный отподделки, полученный в результате

криптографического преобразования информации с

использованием закрытого ключа.

Обладатель ЭЦП – лицо, на имя которого

зарегистрировано право использования ЭЦП и

который обладает закрытым ключом, позволяющим

создавать свою ЭЦП в электронных документах

Средства ЭЦП – аппаратные и/или программные

средства реализующие функции создания и

проверки подлинности ЭЦП

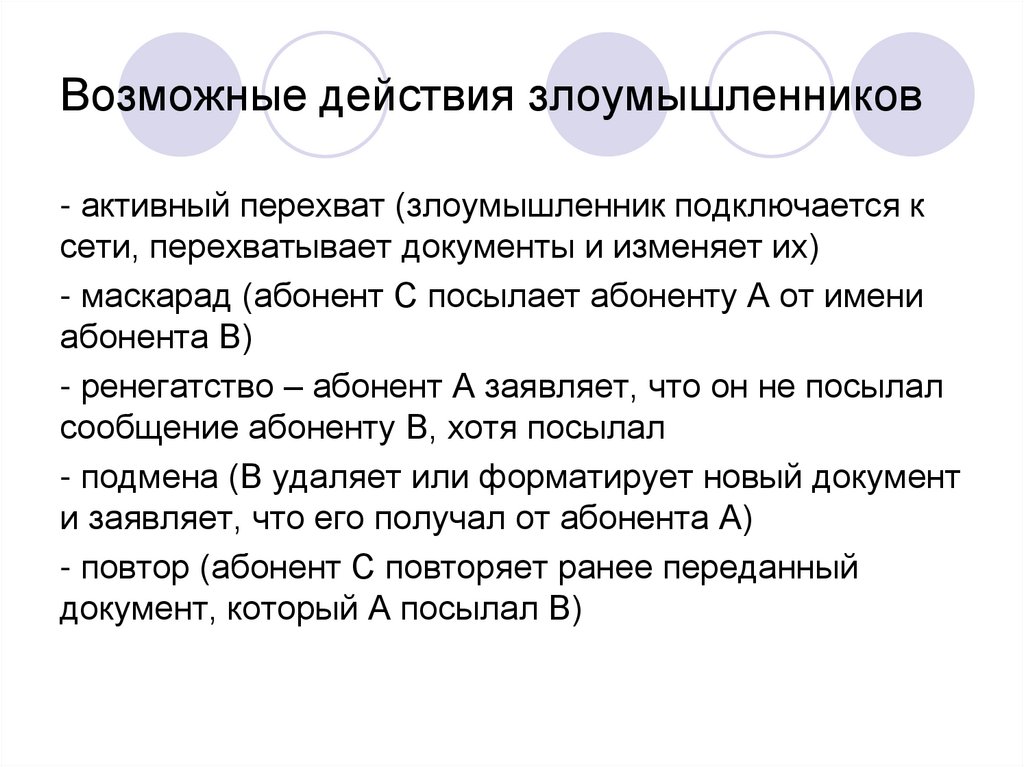

4. Возможные действия злоумышленников

- активный перехват (злоумышленник подключается ксети, перехватывает документы и изменяет их)

- маскарад (абонент С посылает абоненту А от имени

абонента В)

- ренегатство – абонент А заявляет, что он не посылал

сообщение абоненту В, хотя посылал

- подмена (В удаляет или форматирует новый документ

и заявляет, что его получал от абонента А)

- повтор (абонент С повторяет ранее переданный

документ, который А посылал В)

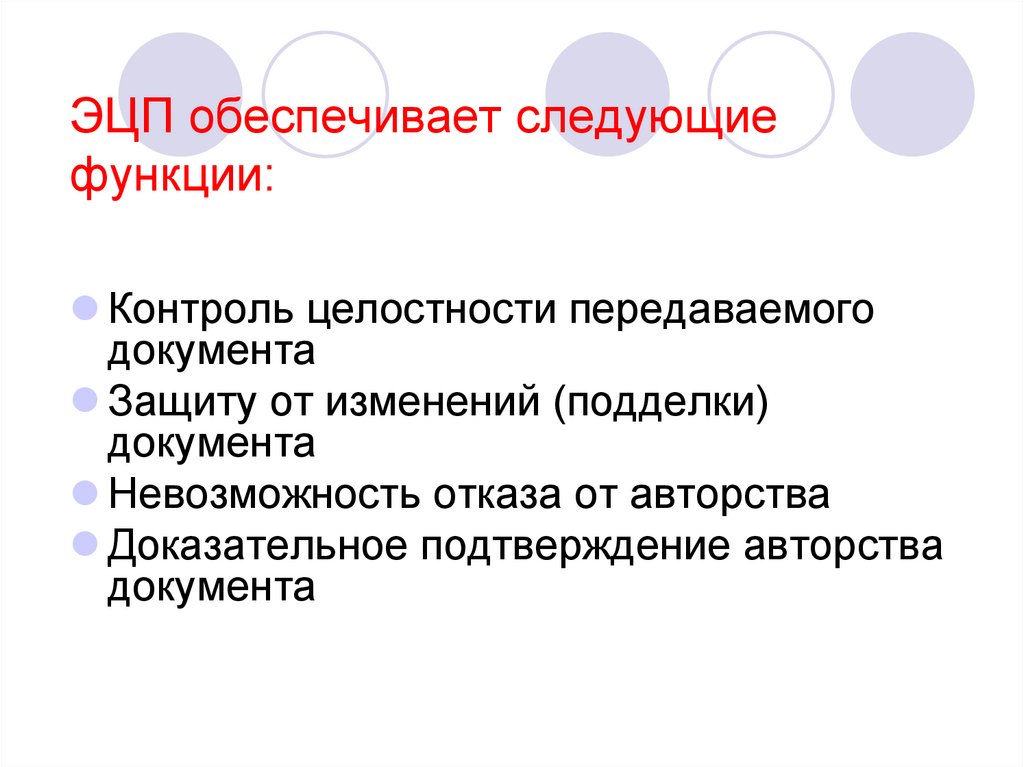

5. ЭЦП обеспечивает следующие функции:

ЭЦП обеспечивает следующиефункции:

Контроль целостности передаваемого

документа

Защиту от изменений (подделки)

документа

Невозможность отказа от авторства

Доказательное подтверждение авторства

документа

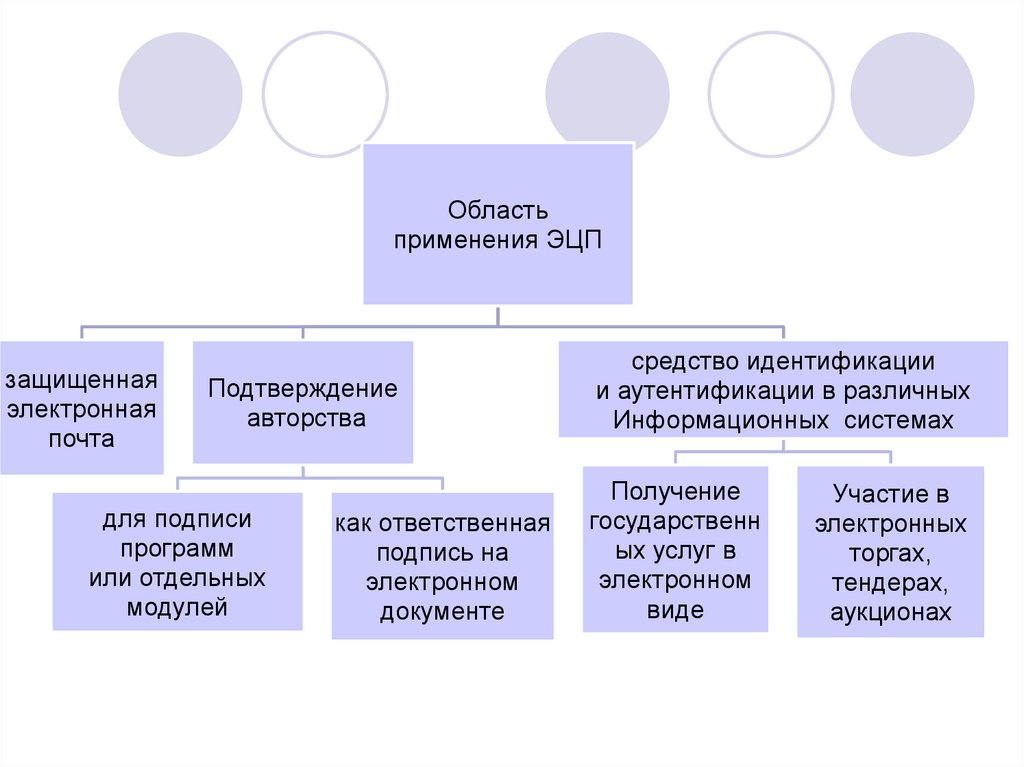

6.

Областьприменения ЭЦП

защищенная

электронная

почта

Подтверждение

авторства

для подписи

программ

или отдельных

модулей

как ответственная

подпись на

электронном

документе

средство идентификации

и аутентификации в различных

Информационных системах

Получение

государственн

ых услуг в

электронном

виде

Участие в

электронных

торгах,

тендерах,

аукционах

7.

Согласно ФЗ № 63 «Об электронной подписи»электронный документ, подписанный простой или

усиленной неквалифицированной ЭП, признается

равнозначным документу на бумажном носителе,

подписанному собственноручной подписью. При этом

обязательным является соблюдение следующего

условия: между участниками электронного

взаимодействия должно быть заключено

соответствующее соглашение.

Усиленная квалифицированная подпись на электронном

документе является аналогом собственноручной подписи

и печати на бумажном документе. Контролирующие

органы, такие как ФНС, ПФР, ФСС, признают

юридическую силу только тех документов, которые

подписаны квалифицированной ЭП.

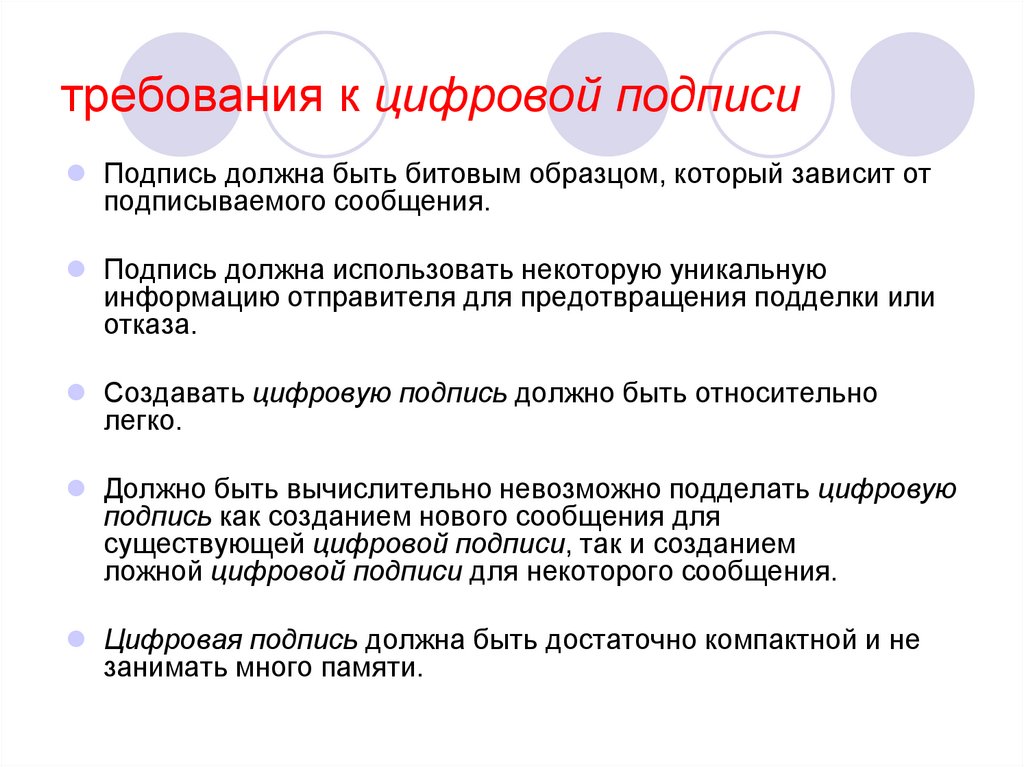

8. требования к цифровой подписи

требования к цифровой подписиПодпись должна быть битовым образцом, который зависит от

подписываемого сообщения.

Подпись должна использовать некоторую уникальную

информацию отправителя для предотвращения подделки или

отказа.

Создавать цифровую подпись должно быть относительно

легко.

Должно быть вычислительно невозможно подделать цифровую

подпись как созданием нового сообщения для

существующей цифровой подписи, так и созданием

ложной цифровой подписи для некоторого сообщения.

Цифровая подпись должна быть достаточно компактной и не

занимать много памяти.

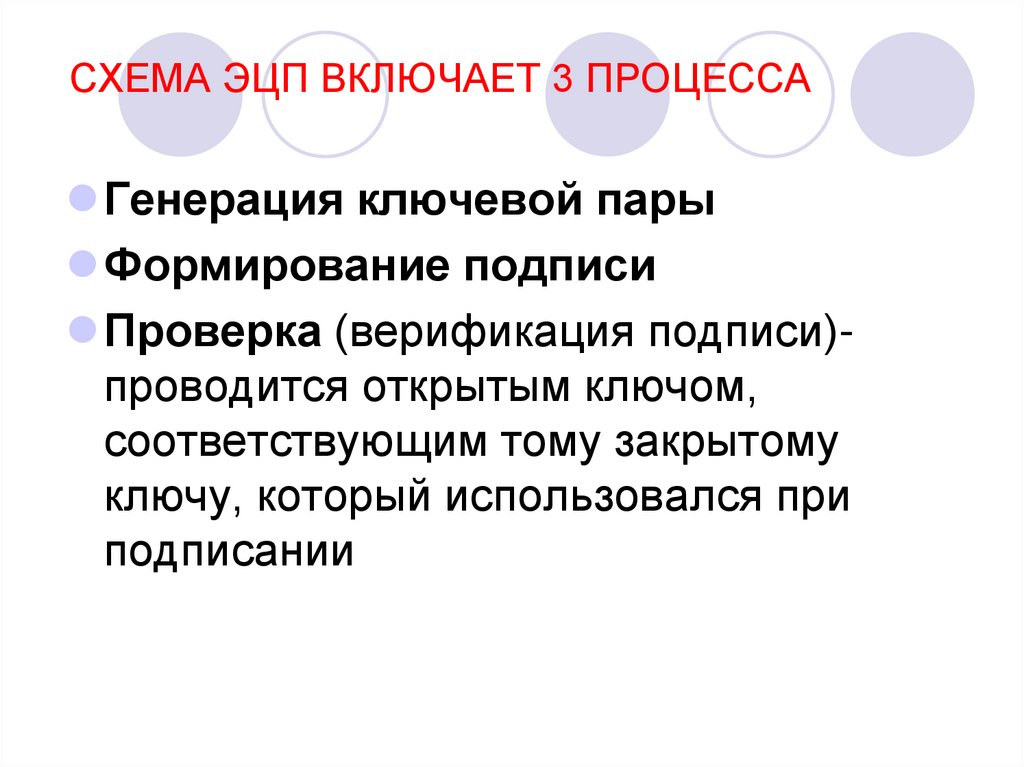

9. СХЕМА ЭЦП ВКЛЮЧАЕТ 3 ПРОЦЕССА

Генерация ключевой парыФормирование подписи

Проверка (верификация подписи)проводится открытым ключом,

соответствующим тому закрытому

ключу, который использовался при

подписании

10.

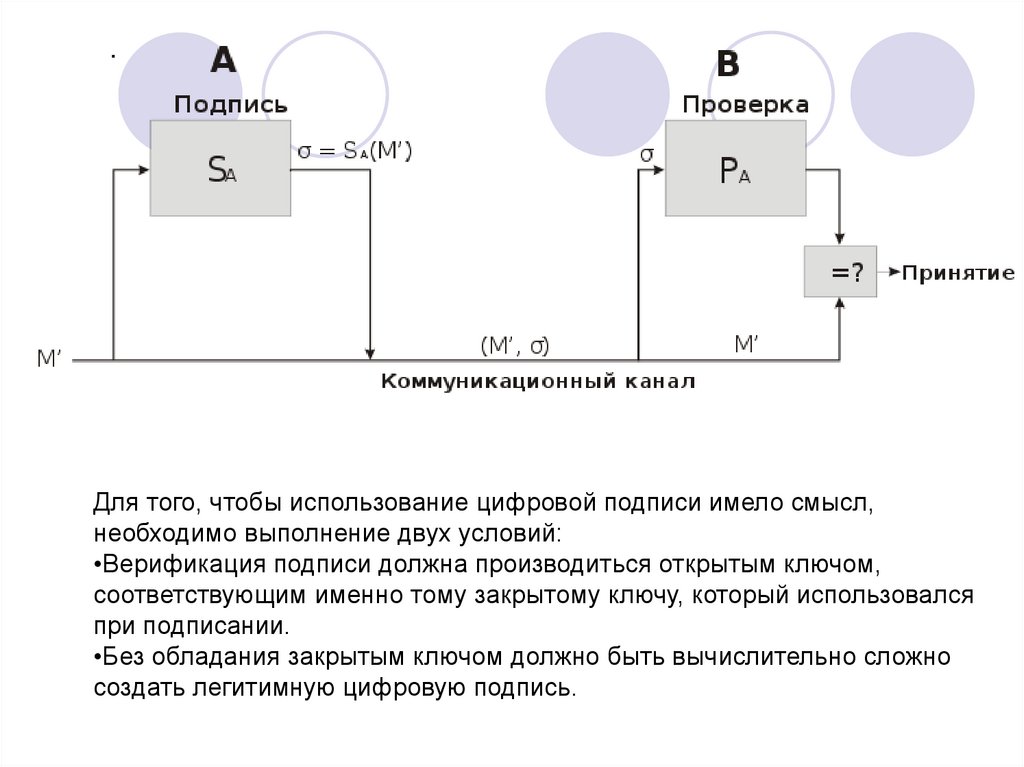

.Для того, чтобы использование цифровой подписи имело смысл,

необходимо выполнение двух условий:

•Верификация подписи должна производиться открытым ключом,

соответствующим именно тому закрытому ключу, который использовался

при подписании.

•Без обладания закрытым ключом должно быть вычислительно сложно

создать легитимную цифровую подпись.

11.

Электронная цифровая подпись может строится наоснове двух компонент:

содержания информации, которая подписывается;

личной информации (код, пароль, ключ) того, кто

подписывает.

Очевидно, что изменение каждой компоненты

приводит к изменению электронной цифровой подписи.

Поскольку подписываемые документы —

переменного (и как правило достаточно большого)

объёма, в схемах ЭП зачастую подпись ставится не на

сам документ, а на его хеш. Для вычисления хэша

используются криптографические хеш-функции, что

гарантирует выявление изменений документа при

проверке подписи. Хеш-функции не являются частью

алгоритма ЭП, поэтому в схеме может быть

использована любая надёжная хеш-функция.

12.

ЭЦП могут строится:На

основе

алгоритмов

симметричного

шифрования. Данная схема предусматривает

наличие в системе третьего лица — арбитра,

пользующегося

доверием

обеих

сторон.

Авторизацией документа является сам факт

зашифрования его секретным ключом и

передача его арбитру.

На основе алгоритмов ассиметричного

шифрования. На данный момент такие схемы

ЭП наиболее распространены и находят

широкое применение.

13.

В зависимости от алгоритма функция вычисленияподписи может быть:

детерминированной

вероятностной.

Детерминированные функции всегда вычисляют

одинаковую подпись по одинаковым входным данным.

Вероятностные функции вносят в подпись элемент

случайности,

что

усиливает

криптостойкость

алгоритмов ЭЦП. Однако, для вероятностных схем

необходим надёжный источник случайности (либо

аппаратный генератор шума, либо криптографически

надёжный генератор псевдослучайных бит), что

усложняет реализацию.

В настоящее время детерминированные схемы

практически не используются.

14.

Алгоритмы ЭЦП делятся на два большихкласса:

обычные цифровые подписи

цифровые подписи с восстановлением

документа.

Обычные цифровые подписи необходимо

пристыковывать к подписываемому документу.

(ГОСТ Р 34.10-2001, DSA).

Цифровые подписи с восстановлением

документа содержат в себе подписываемый

документ: в процессе проверки подписи

автоматически вычисляется и тело документа.

(RSA).

15. Асимметричные схемы

FDH (Full Domain Hash), вероятностная схема RSAPSS (Probabilistic Signature Scheme), схемыстандарта PKCS#1 и другие схемы, основанные на

алгоритме RSA

Схема Эль-Гамаля

Американские стандарты электронной цифровой

подписи: DSA, ECDSA (DSA на основе аппарата эллиптических

кривых)

Российские стандарты электронной цифровой подписи: ГОСТ Р

34.10-94 (в настоящее время не действует), ГОСТ Р 34.10-2001

Схема Диффи-Лампорта

Украинский стандарт электронной цифровой подписи ДСТУ

4145-2002

Белорусский стандарт электронной цифровой подписи СТБ

1176.2-99

Схема Шнорра

Вероятностная схема подписи Рабина

Схема BLS (Boneh-Lynn-Shacham)

Схема GMR (Goldwasser-Micali-Rivest)

16. ЭЦП на основе алгоритма RSA

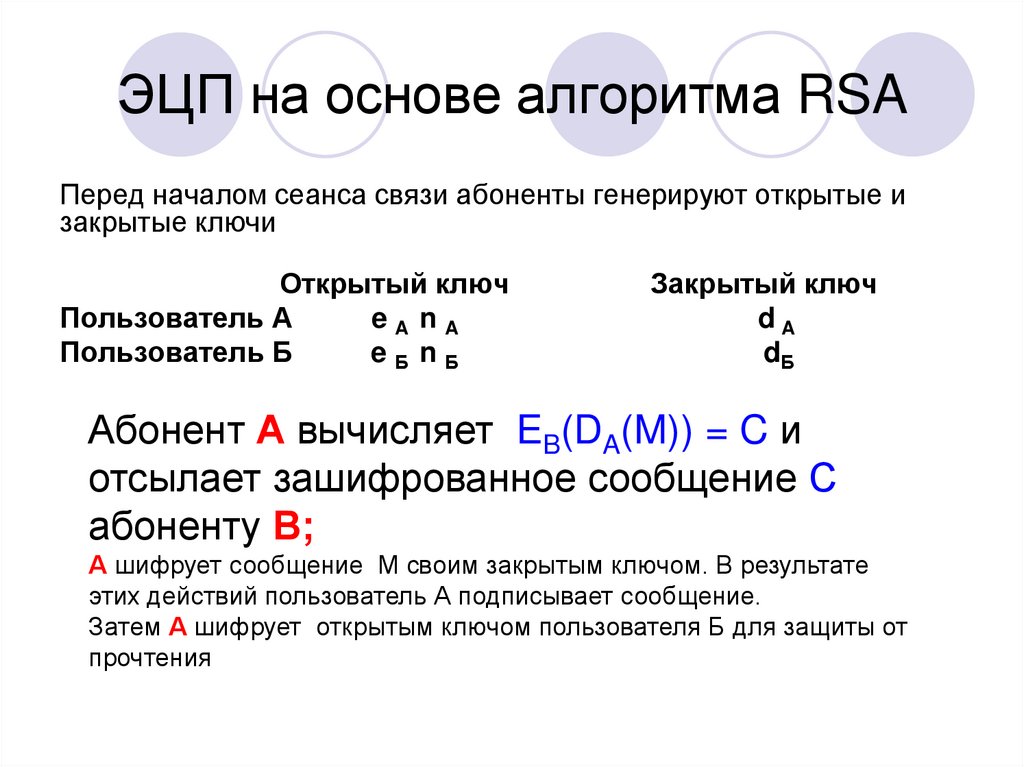

Перед началом сеанса связи абоненты генерируют открытые изакрытые ключи

Открытый ключ

Пользователь А

eA nA

Пользователь Б

eБ nБ

Закрытый ключ

dA

dБ

Абонент А вычисляет EB(DA(M)) = C и

отсылает зашифрованное сообщение С

абоненту В;

А шифрует сообщение М своим закрытым ключом. В результате

этих действий пользователь А подписывает сообщение.

Затем А шифрует открытым ключом пользователя Б для защиты от

прочтения

17.

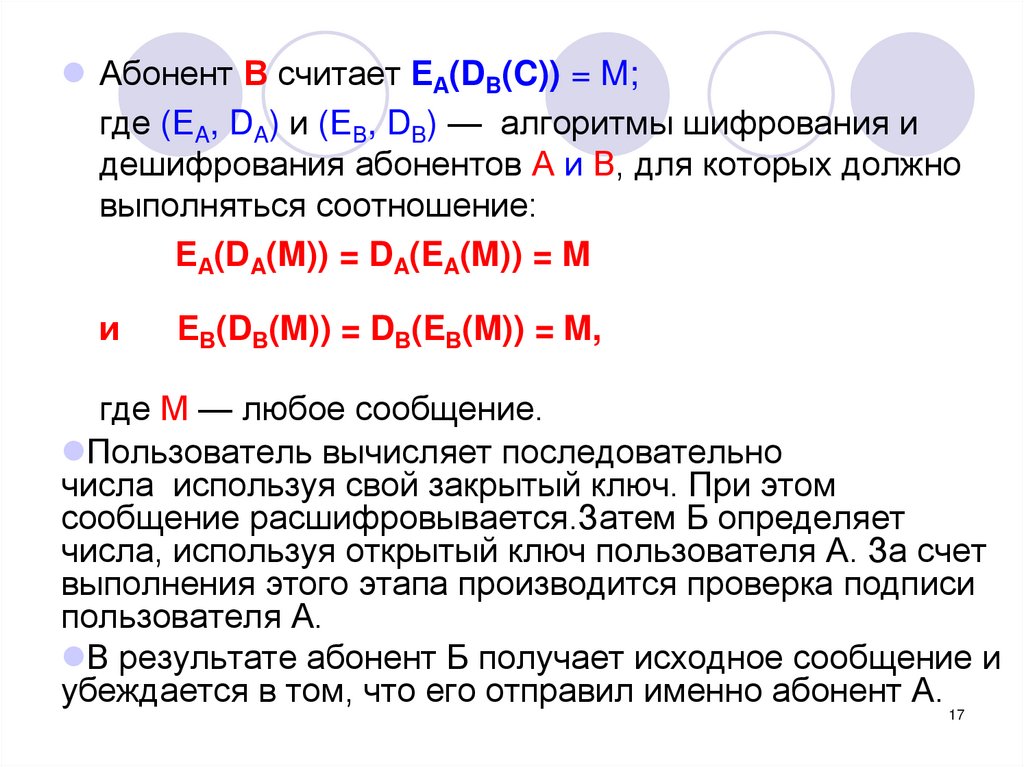

Абонент В считает ЕА(DB(C)) = M;где (ЕA, DA) и (ЕВ, DB) — алгоритмы шифрования и

дешифрования абонентов А и В, для которых должно

выполняться соотношение:

ЕА(DA(M)) = DA(EA(M)) = M

и

ЕВ(DВ(M)) = DВ(EВ(M)) = M,

где М — любое сообщение.

Пользователь вычисляет последовательно

числа используя свой закрытый ключ. При этом

сообщение расшифровывается.Затем Б определяет

числа, используя открытый ключ пользователя А. За счет

выполнения этого этапа производится проверка подписи

пользователя А.

В результате абонент Б получает исходное сообщение и

убеждается в том, что его отправил именно абонент А.

17

18.

Данная схема позволяет защититься от несколькихвидов возможных нарушений, а именно:

пользователь А не может отказаться от своего

сообщения, если он признает, что секретный ключ

известен только ему;

нарушитель без знания секретного ключа не может

ни сформировать, ни сделать осмысленное изменение

сообщения, передаваемого по линии связи.

Недостатки

медленная работа алгоритмов формирования и

проверки подписи;

ограничения на длину подписываемого сообщения.

19.

Одно из решений проблемы, связанной сограничениями на длину, – разбиение сообщения на

фрагменты и подпись каждого фрагмента. Однако

такое решение часто неприемлемо для использования

на практике, так как результатом будет увеличение

объема сообщения и времени выполнения процедур

создания и проверки ЭЦП.

Для уменьшения времени, необходимого для

генерации и проверки подписи, а также для сокращения

ее длины применяется механизм хэш-функций.

Отображение подписываемого сообщения, полученное

в результате применения хэш-функции h, должно иметь

небольшую фиксированную длину, много меньшую

длины самого сообщения. Тогда подписанное

сообщение mбудет иметь вид (m, S(h(m))), где S –

функция выработки подписи, причем функция h должна

быть односторонней, то есть не должно существовать

алгоритма полиномиальной сложности для

вычисления m по известному h(m).

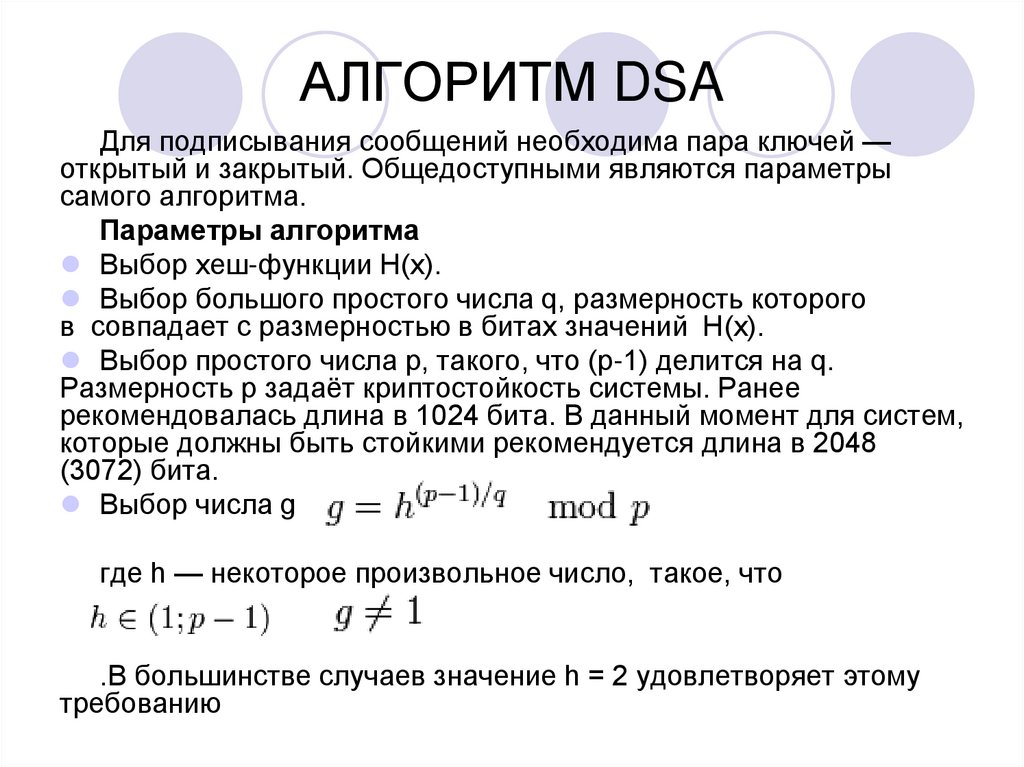

20. АЛГОРИТМ DSA

Для подписывания сообщений необходима пара ключей —открытый и закрытый. Общедоступными являются параметры

самого алгоритма.

Параметры алгоритма

Выбор хеш-функции Н(x).

Выбор большого простого числа q, размерность которого

в совпадает с размерностью в битах значений Н(x).

Выбор простого числа p, такого, что (p-1) делится на q.

Размерность p задаёт криптостойкость системы. Ранее

рекомендовалась длина в 1024 бита. В данный момент для систем,

которые должны быть стойкими рекомендуется длина в 2048

(3072) бита.

Выбор числа g

где h — некоторое произвольное число, такое, что

.В большинстве случаев значение h = 2 удовлетворяет этому

требованию

21.

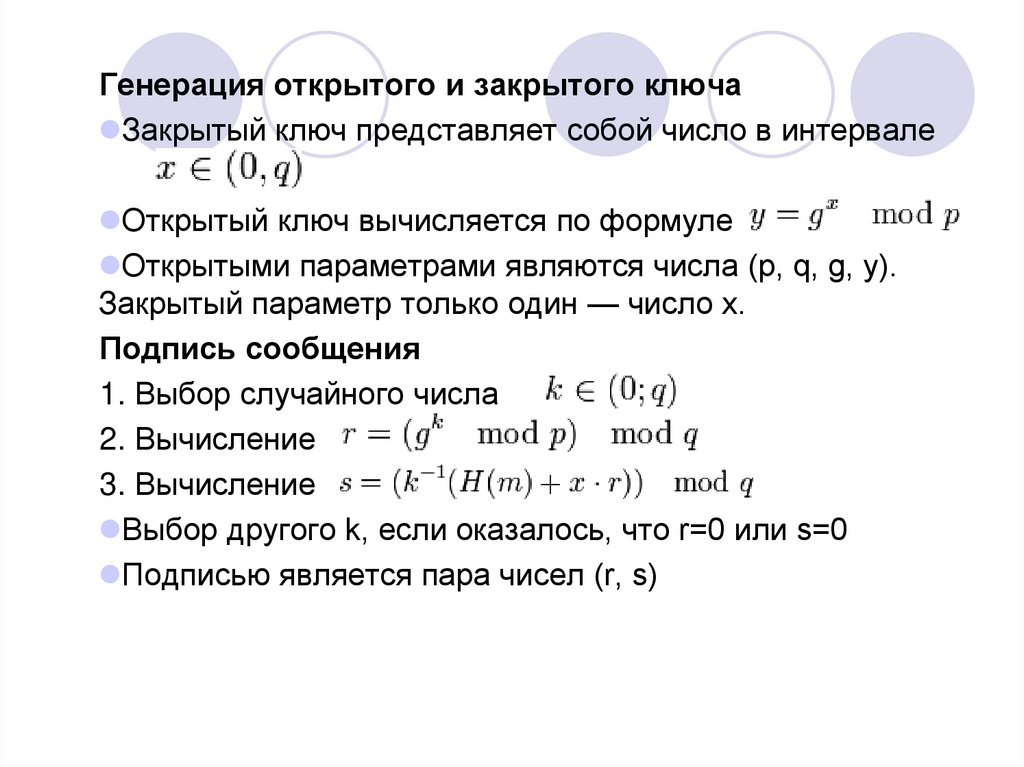

Генерация открытого и закрытого ключаЗакрытый ключ представляет собой число в интервале

Открытый ключ вычисляется по формуле

Открытыми параметрами являются числа (p, q, g, y).

Закрытый параметр только один — число x.

Подпись сообщения

1. Выбор случайного числа

2. Вычисление

3. Вычисление

Выбор другого k, если оказалось, что r=0 или s=0

Подписью является пара чисел (r, s)

22.

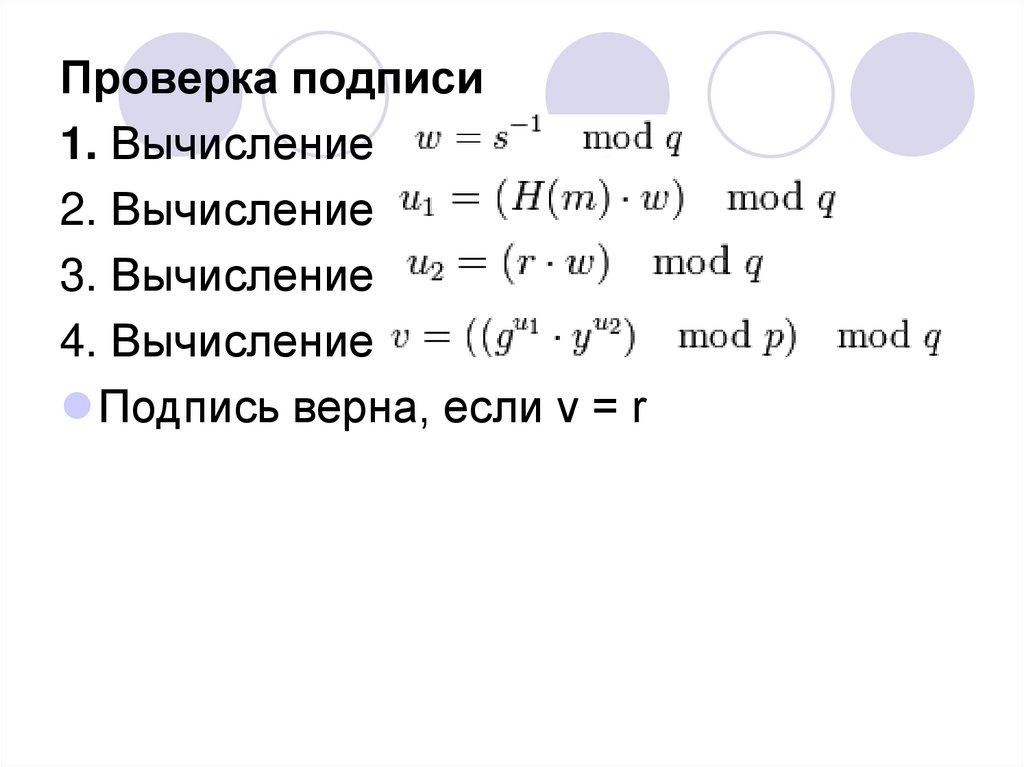

Проверка подписи1. Вычисление

2. Вычисление

3. Вычисление

4. Вычисление

Подпись верна, если v = r

23.

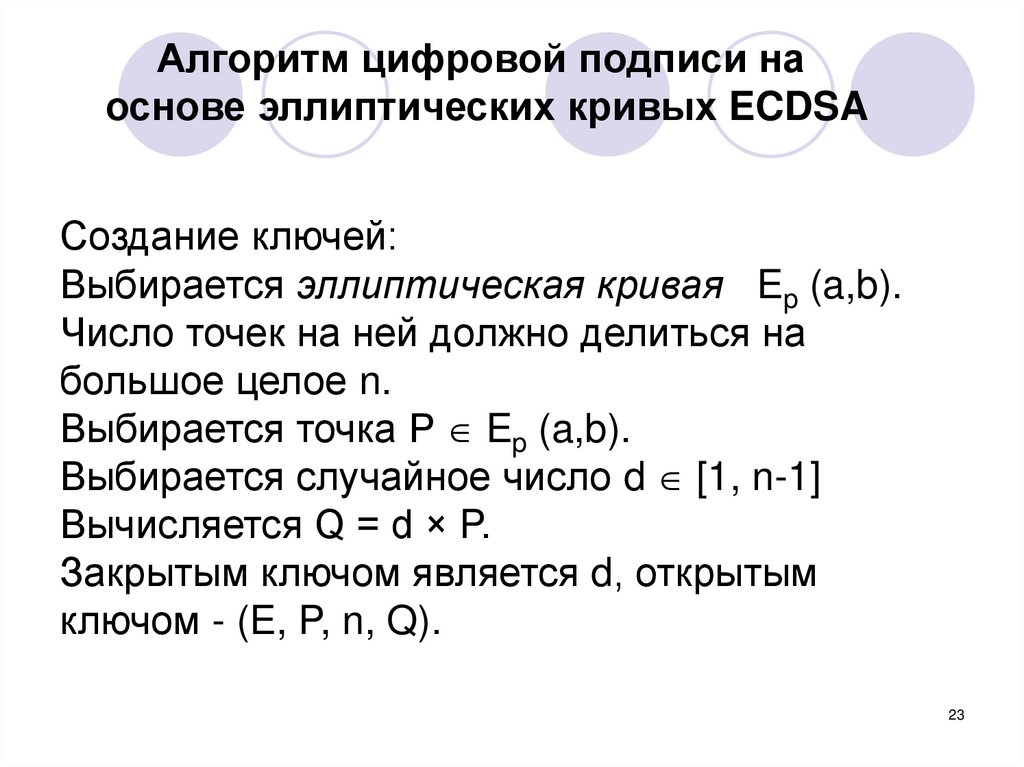

Алгоритм цифровой подписи наоснове эллиптических кривых ECDSA

Создание ключей:

Выбирается эллиптическая кривая Ep (a,b).

Число точек на ней должно делиться на

большое целое n.

Выбирается точка Р Ep (a,b).

Выбирается случайное число d [1, n-1]

Вычисляется Q = d × P.

Закрытым ключом является d, открытым

ключом - (E, P, n, Q).

23

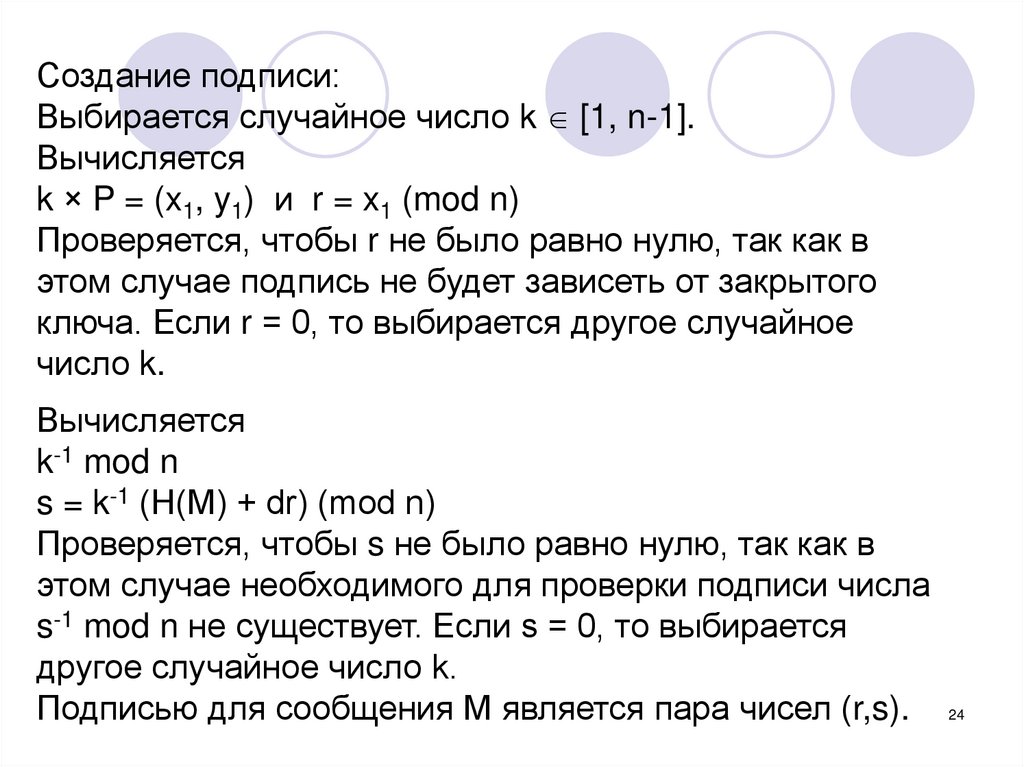

24.

Создание подписи:Выбирается случайное число k [1, n-1].

Вычисляется

k × P = (x1, y1) и r = x1 (mod n)

Проверяется, чтобы r не было равно нулю, так как в

этом случае подпись не будет зависеть от закрытого

ключа. Если r = 0, то выбирается другое случайное

число k.

Вычисляется

k-1 mod n

s = k-1 (Н(M) + dr) (mod n)

Проверяется, чтобы s не было равно нулю, так как в

этом случае необходимого для проверки подписи числа

s-1 mod n не существует. Если s = 0, то выбирается

другое случайное число k.

Подписью для сообщения М является пара чисел (r,s).

24

25.

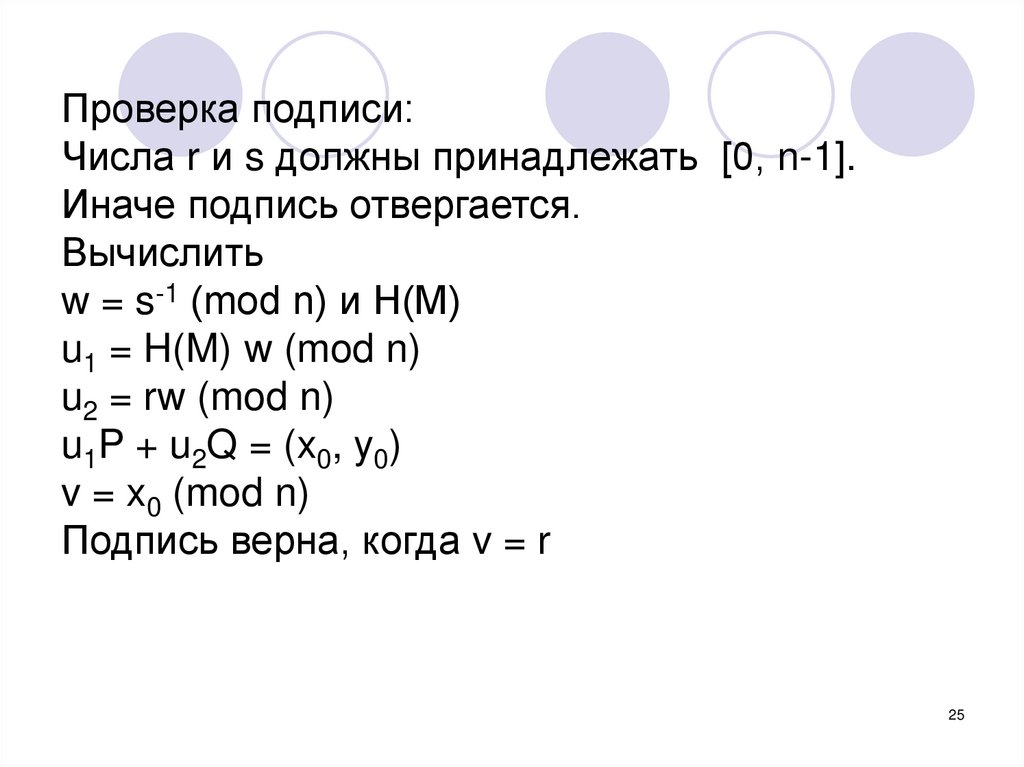

Проверка подписи:Числа r и s должны принадлежать [0, n-1].

Иначе подпись отвергается.

Вычислить

w = s-1 (mod n) и H(M)

u1 = H(M) w (mod n)

u2 = rw (mod n)

u1P + u2Q = (x0, y0)

v = x0 (mod n)

Подпись верна, когда v = r

25

26. Модификации цифровой подписи

Групповая цифровая подписьНеоспоримая цифровая подпись

«Слепая» цифровая подпись

Конфиденциальная цифровая подпись

Цифровая подпись с доказуемостью

подделки

Доверенная цифровая подпись

Разовая цифровая подпись

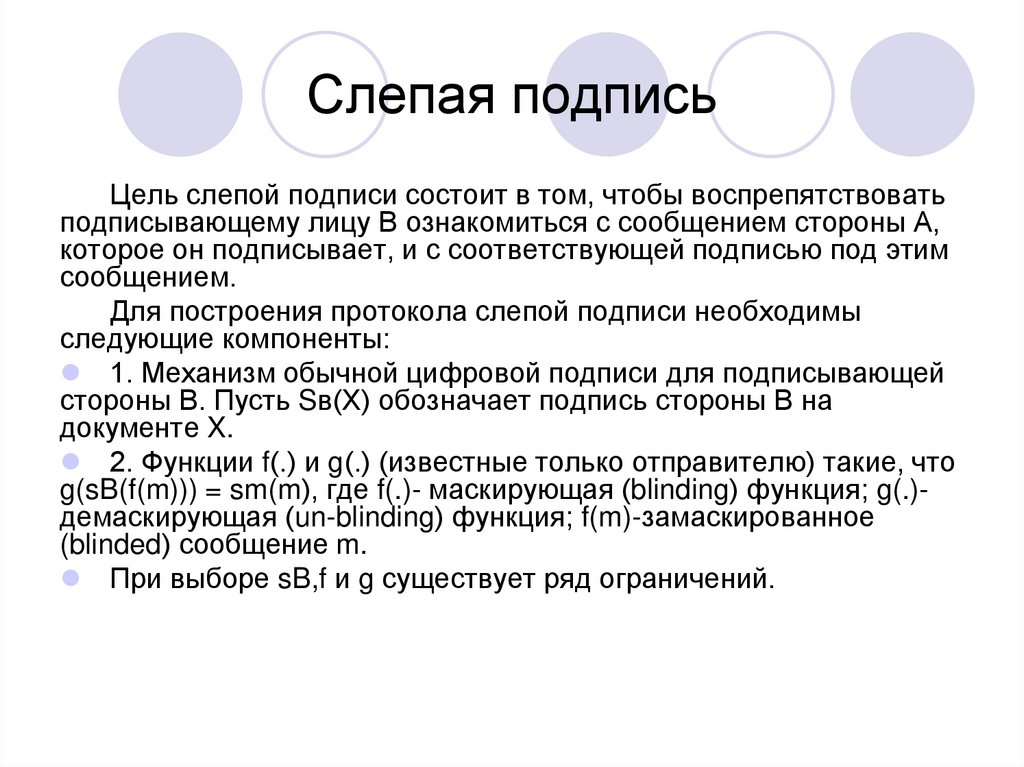

27. Слепая подпись

Цель слепой подписи состоит в том, чтобы воспрепятствоватьподписывающему лицу В ознакомиться с сообщением стороны А,

которое он подписывает, и с соответствующей подписью под этим

сообщением.

Для построения протокола слепой подписи необходимы

следующие компоненты:

1. Механизм обычной цифровой подписи для подписывающей

стороны В. Пусть Sв(Х) обозначает подпись стороны В на

документе X.

2. Функции f(.) и g(.) (известные только отправителю) такие, что

g(sB(f(m))) = sm(m), где f(.)- маскирующая (blinding) функция; g(.)демаскирующая (un-blinding) функция; f(m)-замаскированное

(blinded) сообщение m.

При выборе sB,f и g существует ряд ограничений.

28.

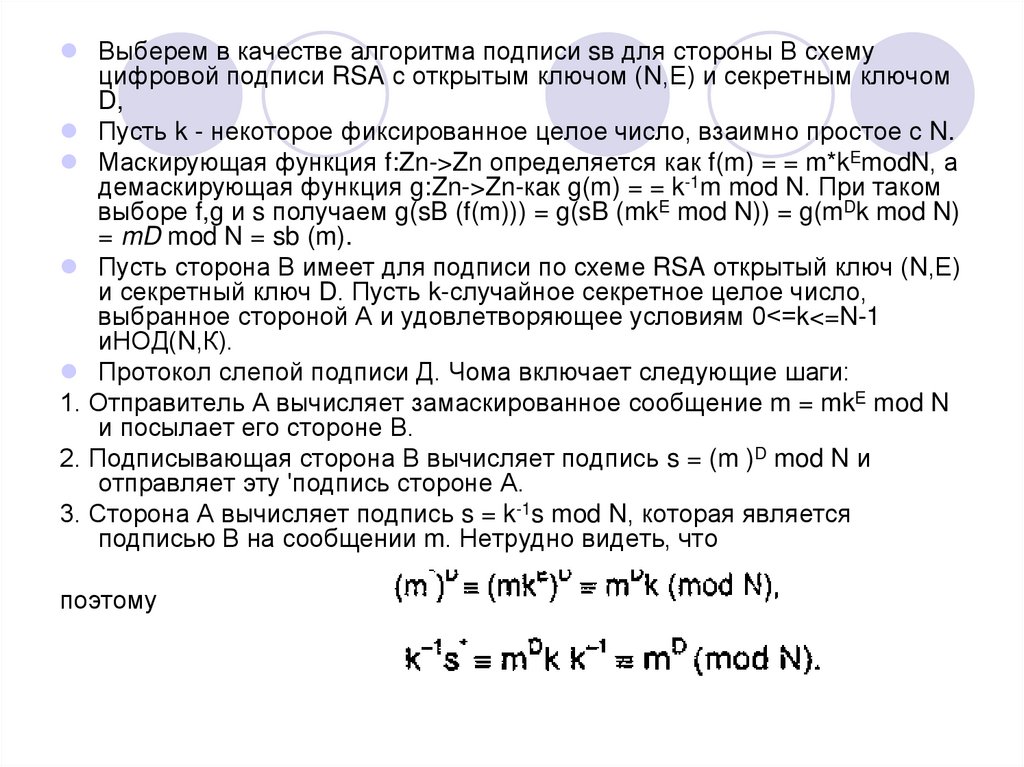

Выберем в качестве алгоритма подписи sв для стороны В схемуцифровой подписи RSA с открытым ключом (N,Е) и секретным ключом

D,

Пусть k - некоторое фиксированное целое число, взаимно простое с N.

Маскирующая функция f:Zn->Zn определяется как f(m) = = m*kEmodN, а

демаскирующая функция g:Zn->Zn-кaк g(m) = = k-1m mod N. При таком

выборе f,g и s получаем g(sB (f(m))) = g(sB (mkE mod N)) = g(mDk mod N)

= mD mod N = sb (m).

Пусть сторона В имеет для подписи по схеме RSA открытый ключ (N,Е)

и секретный ключ D. Пусть k-случайное секретное целое число,

выбранное стороной А и удовлетворяющее условиям 0<=k<=N-1

иНОД(N,К).

Протокол слепой подписи Д. Чома включает следующие шаги:

1. Отправитель А вычисляет замаскированное сообщение m = mkE mod N

и посылает его стороне В.

2. Подписывающая сторона В вычисляет подпись s = (m )D mod N и

отправляет эту 'подпись стороне А.

3. Сторона А вычисляет подпись s = k-1s mod N, которая является

подписью В на сообщении m. Нетрудно видеть, что

поэтому

29. Цифровые подписи, основанные на симметричных криптосистемах

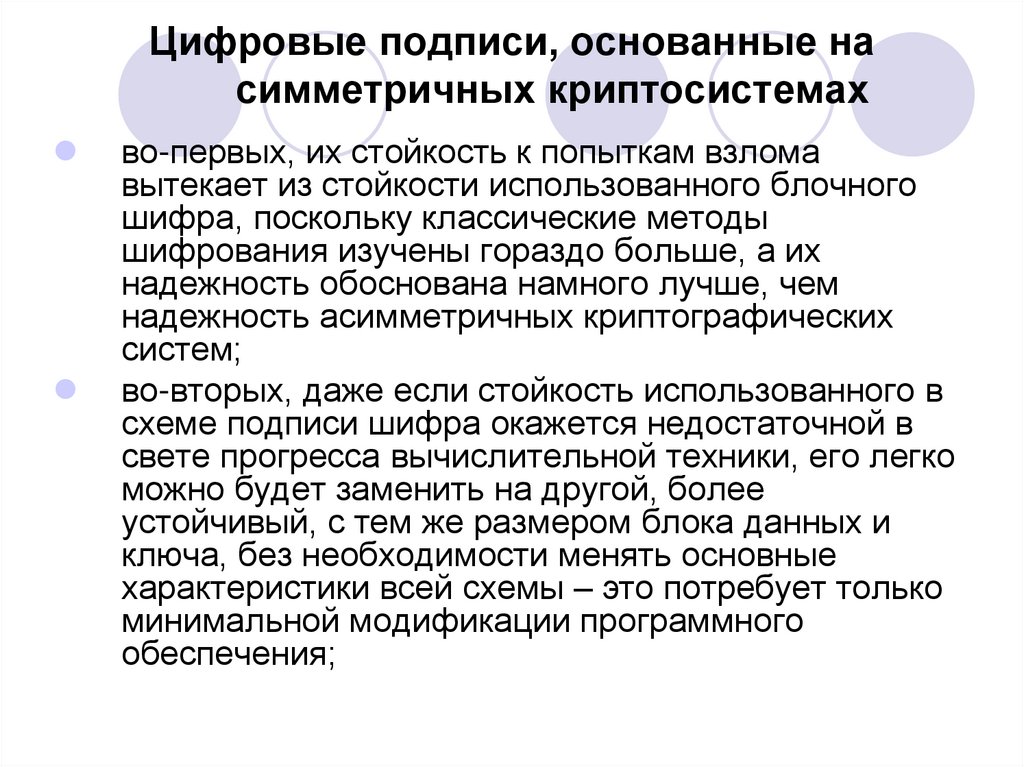

во-первых, их стойкость к попыткам взломавытекает из стойкости использованного блочного

шифра, поскольку классические методы

шифрования изучены гораздо больше, а их

надежность обоснована намного лучше, чем

надежность асимметричных криптографических

систем;

во-вторых, даже если стойкость использованного в

схеме подписи шифра окажется недостаточной в

свете прогресса вычислительной техники, его легко

можно будет заменить на другой, более

устойчивый, с тем же размером блока данных и

ключа, без необходимости менять основные

характеристики всей схемы – это потребует только

минимальной модификации программного

обеспечения;

30. Симметричная схема шифрования

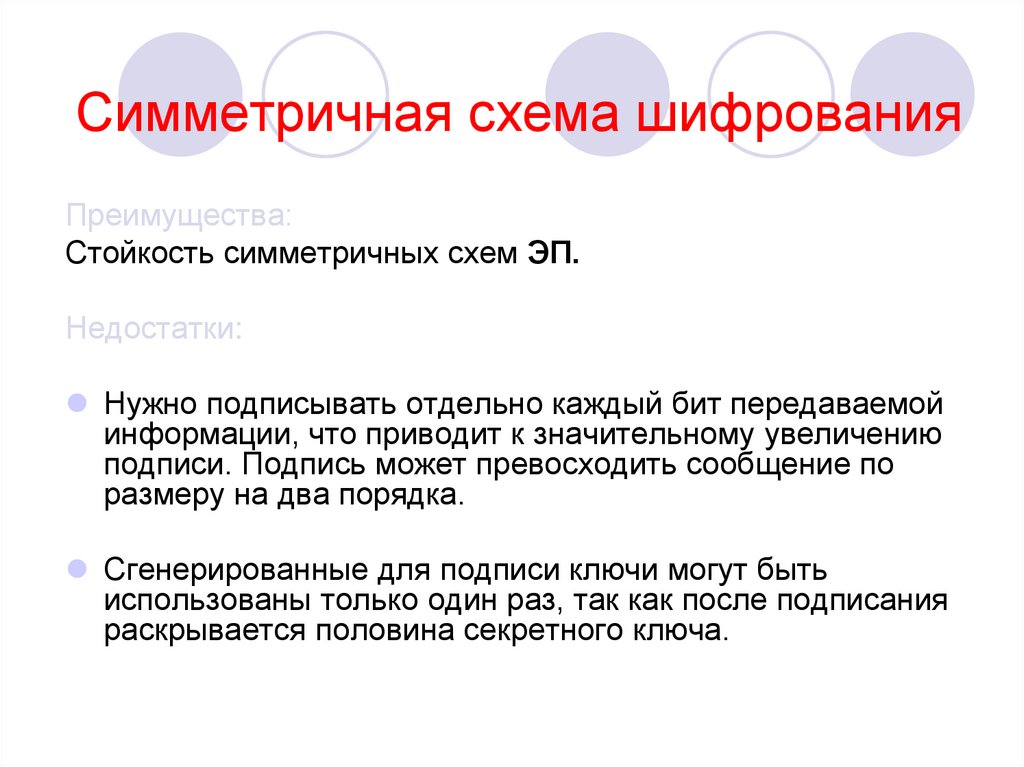

Преимущества:Стойкость симметричных схем ЭП.

Недостатки:

Нужно подписывать отдельно каждый бит передаваемой

информации, что приводит к значительному увеличению

подписи. Подпись может превосходить сообщение по

размеру на два порядка.

Сгенерированные для подписи ключи могут быть

использованы только один раз, так как после подписания

раскрывается половина секретного ключа.

31.

Схема Диффи и Хеллмана подписи одного бита используетблочный алгоритм зашифрования EK, оперирующий блоками

данных X размера n и использующий ключ размером nK: |X|=n,

|K|=nK. Структура ключевой информации : секретный ключ

подписи kS выбирается как произвольная (случайная) пара

ключей k0, k1 используемого блочного шифра: kS=(k0,k1);

Таким образом, размер ключа подписи равен удвоенному

размеру ключа использованного блочного шифра:

|KS|=2|K|=2nK.

Ключ проверки представляет собой результат шифрования двух

блоков текста X0 и X1 с ключами k0 и k1 соответственно:

kV=(C0, C1) = (Ek0 ( X 0 ), Ek1 ( X1 ))

где являющиеся параметром схемы блоки данных несекретны и

известны проверяющей подпись стороне. Таким образом,

размер ключа проверки подписи равен удвоенному размеру

блока использованного блочного шифра: |kV|=2|X|=2n

32.

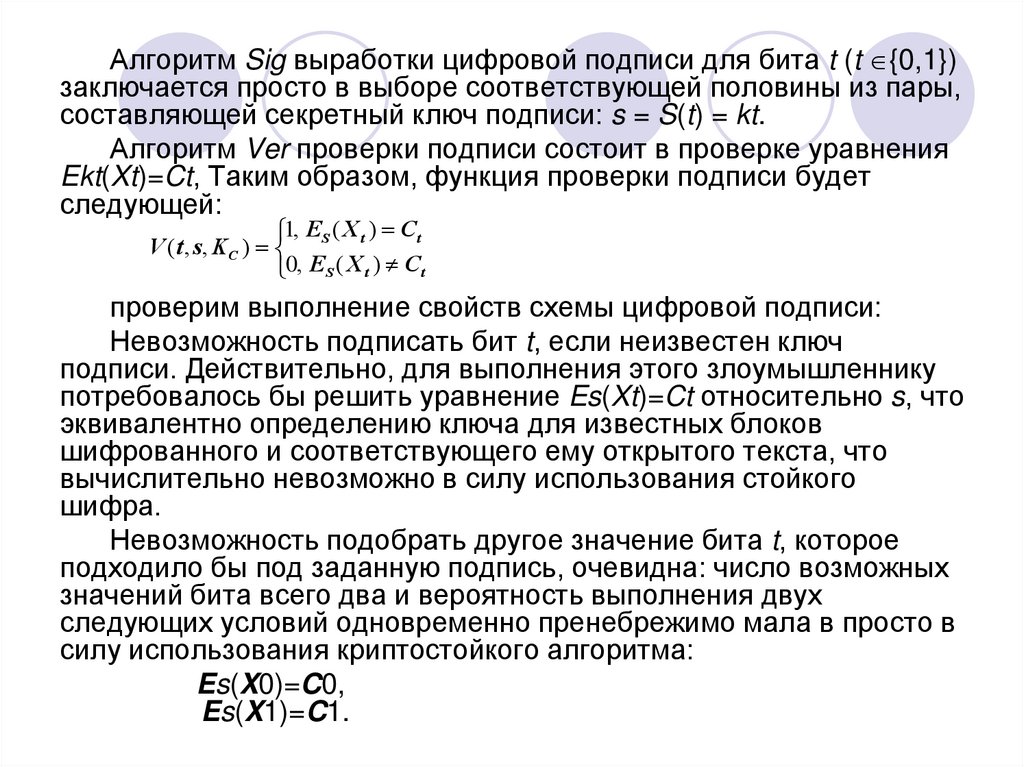

Алгоритм Sig выработки цифровой подписи для бита t (t {0,1})заключается просто в выборе соответствующей половины из пары,

составляющей секретный ключ подписи: s = S(t) = kt.

Алгоритм Ver проверки подписи состоит в проверке уравнения

Ekt(Xt)=Ct, Таким образом, функция проверки подписи будет

следующей:

1, ES ( X t ) C t

V ( t , s, K C )

0, ES ( X t ) C t

проверим выполнение свойств схемы цифровой подписи:

Невозможность подписать бит t, если неизвестен ключ

подписи. Действительно, для выполнения этого злоумышленнику

потребовалось бы решить уравнение Es(Xt)=Ct относительно s, что

эквивалентно определению ключа для известных блоков

шифрованного и соответствующего ему открытого текста, что

вычислительно невозможно в силу использования стойкого

шифра.

Невозможность подобрать другое значение бита t, которое

подходило бы под заданную подпись, очевидна: число возможных

значений бита всего два и вероятность выполнения двух

следующих условий одновременно пренебрежимо мала в просто в

силу использования криптостойкого алгоритма:

Es(X0)=C0,

Es(X1)=C1.

33.

Первый недостаток заключается в том, что данная схема позволяетподписать лишь один бит информации. Даже с учетом хэширования сообщения

все компоненты подписи – секретный ключ, проверочная комбинация и

собственно подпись получаются довольно большими по размеру и более чем на

два порядка превосходят размер подписываемого блока

Если, например, в данной схеме будет использован шифр

ГОСТ 28147–89 с размером блока n=64 бита и размером ключа nK=256

бит, и для выработки хэш–блоков будет использован тот же самый шифр

в режиме выработки имитовставки, что даст размер хэш–блока nH=64 то

размеры рабочих блоков будут следующими:

размер ключа подписи: 4096 байт;

размер ключа проверки подписи: 1024 байта.

размер подписи: 2048 байт.

Второй недостаток данной схемы: для каждого

подписываемого сообщения необходим свой комплект ключей

подписи и проверки. Это практически исключает возможность

использования рассмотренной схемы Диффи–Хеллмана в

первоначально предложенном варианте в реальных системах ЭЦП

34.

Березин и Дорошкевич предложили модификацию схемыДиффи–Хеллмана, фактически устраняющую ее недостатки.

Центральным в этом подходе является алгоритм

«односторонней криптографической прокрутки», который в

некотором роде может служить аналогом операции возведения

в степень.

По своей идее функция односторонней прокрутки чрезвычайно

проста, надо всего лишь нужное количество раз (k) выполнить

следующие действия: расширить n-битовый блок данных T до

размера ключа использованного алгоритма шифрования (nK),

на полученном расширенном блоке как на ключе зашифровать

блок данных X, результат зашифрования занести на место

исходного блока данных

модификация схемы Диффи–Хеллмана делает возможным

подпись не одного бита, а целой битовой группы. Это позволяет

в несколько раз уменьшить размер подписи и ключей

подписи/проверки данной схемы.

35. Коды аутентификации сообщений - МАС

Один из способов обеспечения целостности - этовычисление МАС (Message Authentication Code). В данном

случае под МАС понимается некоторый аутентификатор,

являющийся определенным способом вычисленным блоком

данных, с помощью которого можно проверить целостность

сообщения. Этот блок данных может создаваться с

помощью секретного ключа, который разделяют

отправитель и получатель. МАС вычисляется в тот момент,

когда известно, что сообщение корректно. После

этого МАС присоединяется к сообщению и передается

вместе с ним получателю. Получатель вычисляет МАС,

используя тот же самый секретный ключ, и сравнивает

вычисленное значение с полученным. Если эти значения

совпадают, то с большой долей вероятности можно считать,

что при пересылке изменения сообщения не произошло.

MAC = CK (M)

36.

Функция вычисления МАС должна обладать следующимисвойствами:

- Должно быть вычислительно трудно, зная М и СK (M), найти

сообщение М′, такое, что СK(M) = СK(M′).

- Значения СK(M) должны быть равномерно распределенными в

том смысле, что для любых сообщений М и M′ вероятность того,

что СK(M) = СK(M′), должна быть равна 2-n, где n - длина

значения МАС.

Для вычисления МАС может использоваться алгоритм

симметричного шифрования (например, DES) в режиме СВС и

нулевой инициализационный вектор. В этом случае сообщение

представляется в виде последовательности блоков, длина

которых равна длине блока алгоритма шифрования. При

необходимости последний блок дополняется справа нулями,

чтобы получился блок нужной длины.

Вычисление МАСпроисходит по следующей схеме:

МАС1 = EK [P1]

МАС2 = EK [P2 MAC1]

...

МАСN = EK [PN MACN-1]

MAC = МАСN

37. Атаки на ЭЦП

Стойкость большинства схем ЭЦП зависит от стойкостиассиметричных алгоритмов шифрования и хэшфункций.

Существует следующая классификация атак на схемы

ЭЦП:

атака с известыи открытым ключем.

Атака и известными подписанными сообщениями –

противник, кроме открытого кюча имеет и набор

подписанных сообщений.

Простая атака с выбором подписанных сообщений –

противник имеет возможность выбирать сообщения,

при этом открытый ключ он получает после выбора

сообщения.

Направленная атака с выбором сообщения

Адаптивная атака с выбором сообщения.

38.

Каждая атака преследует определенную цель, которые можноразделить на несколько классов:

полное раскрытие. Противник находит секретный ключ

пользователя

универсальная подделка. Противник находит алгоритм,

функционально аналогичный алгоритму генерации ЭЦП

селективная подделка. Подделка подписи под выбранным

сообщением.

Экзистенциальная подделка. Подделка подписи хотя бы для

одного случайно выбранного сообщения.

На практике применение ЭЦП позволяет выявить или

предотвратить следующие действия нарушителя:

отказ одного из участников авторства документа.

Модификация принятого электронного документа.

Подделка документа.

Навязывание сообщений в процессе передачи – противник

перехватывает обмен сообщениями и модифицирует их.

Имитация передачи сообщения.

39. Механизм генерации и распределения ключей

Распределение осуществляется 2способами

- Созданием центра генерации и

распределения ключей

- Прямым обменом ключами между

абонентами

40. Устройства хранения закрытого ключа

ДискетыСмарт-карты

USB-брелоки

Таблетки TouchMemory

41.

Для применения цифровой подписи критическоезначение имеет доверие к соответствию между

известным субъектом и его открытым ключом,

поэтому нужен механизм, который может обеспечить

B уверенность в том, что имеющийся у него

открытый ключ действительно принадлежит A, а не

кому-либо другому.

Один их таких механизмов основан на сертификатах

(certificate), выдаваемых центром сертификации

(certification authority).

42. Сертификаты ключей

Сертификаты обеспечивают механизм надежнойсвязи между открытым ключом и субъектом, которому

принадлежит соответствующий личный ключ.

Сертификат - это цифровой документ, который

содержит открытый ключ субъекта (subject public key) и

подписан электронной цифровой подписью его

издателя (issuer). Сертификат также содержит

сведения о владельце открытого ключа, например,

информацию, которая его дополнительно

идентифицирует. Таким образом, выдавая сертификат,

издатель удостоверяет подлинность связи между

открытым ключом субъекта и информацией, его

идентифицирующей.

43.

В настоящее время наиболее часто используютсясертификаты на основе стандарта Международного

союза телекоммуникаций ITU-T X.509 версии 3 и

рекомендаций IETF (Internet Engineering Task Force)

RFC 2459. Например, формат сертификата X.509

принят в протоколах S/MIME, IP Security, а также

SSL/TLS и SET. Кроме того, это базовая технология,

используемая в инфраструктуре открытых ключей

операционной системы Windows 2000. Однако это не

единственный вид сертификатов. Например, система

защиты сообщений электронной почты PGP (Pretty

Good Privacy) использует свою специфическую

форму сертификатов

44.

Центр сертификации (ЦС) --- это служба,которая выдает сертификаты.

Центр сертификации является гарантом

связи между открытым ключом субъекта и

содержащейся в сертификате информацией

по идентификации этого субъекта. Различные

ЦС устанавливают и гарантируют эту связь

различными способами, поэтому прежде чем

доверять сертификатам того или иного ЦС,

следует ознакомиться с его политикой и

регламентом.

45.

Удостоверяющий центр:- регистрирует электронные цифровые подписи;

- создает по обращению пользователей закрытые и открытые ключи

ЭЦП;

- приостанавливает и возобновляет действие сертификатов ключей

подписей, а также аннулирует их;

- ведет реестр сертификатов ключей подписей, обеспечивает

актуальность реестра и возможность свободного доступа

пользователей к реестру;

- выдает сертификаты ключей подписей на бумажных носителях и в

виде электронных документов с информацией об их

действительности;

- проводит по обращениям пользователей подтверждение подлинности

(действительности) электронной цифровой подписи в электронном

документе в отношении зарегистрированных им электронных

цифровых подписей;

- может предоставлять пользователям информационных систем иные

услуги, связанные с использованием электронных цифровых подписей

46.

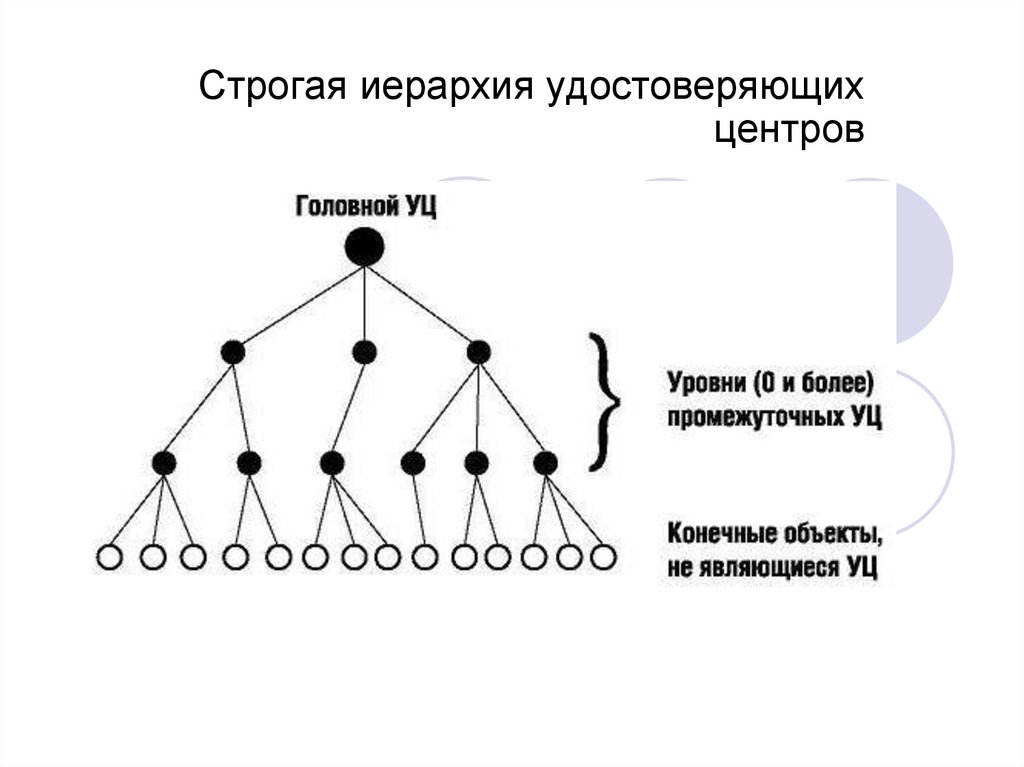

Строгая иерархия удостоверяющихцентров

47.

Иерархия доверия — система проверкицифровых сертификатов. Каждый

сертификат связан с сертификатом подписи

того субъекта, который снабдил его

цифровой подписью. Так, сертификат

абонента связан с сертификатом ДЦ

низшего уровня, который, в свою очередь,

связан с сертификатом ДЦ более высокого

уровня и так далее до ДЦ высшего уровня.

Следуя по цепочке доверия до известной

доверенной стороны, можно убедиться в

действительности сертификата.

48.

Эффективная система должна включать следующиеэлементы:

• доверенный центр;

• архив сертификатов;

• систему аннулирования сертификатов;

• систему создания резервных копий и восстановления

ключей;

• систему поддержки невозможности отказа от цифровых

подписей;

• систему автоматической корректировки пар ключей и

сертификатов',

• систему управления "историей" ключей;

• систему поддержки взаимной сертификации;

49.

Наиболее распространен формат сертификата,установленный Международным

Телекоммуникационным Союзом (ITU Rec. X.509

| ISO/IEC 9594-8). Сертификат содержит элементы

данных, сопровождаемые цифровой подписью.

Использование одинаковых идентификаторов

запрещено.

Владельцу ключа ЭЦП выдается сертификат

открытого ключа, который содержит следующие

сведения:

открытый ключ ЭЦП;

имя владельца, другие идентифицирующие данные;

сроки действия ключа;

уникальный номер сертификата открытого ключа

ЭЦП;

наименование центра, выдавшего сертификат.

Информатика

Информатика