Похожие презентации:

Кібератаки та кібертероризм. Поняття і визначення. Лекція 9

1.

Лекція 9. Кібератаки такібертероризм. Поняття і

визначення.

2.

Кібератака — сукупність узгоджених щодо мети, змісту та часу дій або заходів — так званих кіберакцій, спрямованихна певний об’єкт впливу з метою порушення конфіденційності, цілісності, доступності, спостере- жуваності і/або

авторства інформації, що циркулює в ньому, з урахуванням її уразливості, а також порушення роботи ІТ-систем і

мереж зазначеного об’єкта.

Кібертероризм — це суспільно небезпечна діяльність, що свідомо здійснюється в кіберпросторі (або з

використанням його технічних можливостей) окремими особами або організованими групами з терористичною

метою та реалізується ними через заздалегідь сплановані й політично вмотивовані кібератаки на ІТС з

використанням високих технологій.

Деструктивні інциденти у сфері високих технологій протиборчі сторони

ініціюють, як відомо, з метою:

• порушення або блокування роботи ІС і мереж стратегічно важливих

галузей (об’єктів) інфраструктури, передусім фінансового, енергетичного, промислового, транспортного та

військового секторів;

• несанкціонованого отримання інформації із закритих баз даних (баз знань) державних, комерційних та інших

установ, її модифікації і/або знищення. Нині злочинні дії з організації різного роду кібератак (КбА),

несанкціонованого доступу (НСД) до чужих сайтів, створення «сайтів-двійників» вийшли за межі окремих країн,

причому за темпами зростання значно випереджають решту видів організованої злочинності. Більш того, останніми

роками вони отримали істотну фінансову підтримку та високоякісні комунікації, охопивши всі види злочинів, скоєних

у ІТ-сфері.

3.

Характерна особливість кібератак — миттевість їх здійснення (протягомсекунд, хвилин). Класифікують кібератаки за наведеними далі ознаками.

1. За метою впливу на об’єкт атаки. Цей вплив може бути спрямований, наприклад, на порушення цілісності

(integrity) або конфіденційності (confidentiality) інформації, її захищеності від несанкціонованого доступу

(authentication), а також на порушення живучості (survivability) системи та надійності (availability) її функціонування. Як

показує світовий досвід, для розв’язання відповідних завдань використовують методи криптографії в поєднанні з

перевіреним і ліцензованим ПЗ, а також надійні інтелектуальні носії важливої інформації (матеріал ключа). При цьому

саме живучість системи — здатність її вчасно виконувати свої функції в умовах фізичного руйнування, часткової втрати

ресурсів, відмов і збоїв елементів, несанкціонованого втручання в систему управління — розглядається як головна

характеристика, що визначає готовність збройних сил, промисловості, економіки, народного господарства й

суспільства в цілому як до ведення війни, так і до ліквідації наслідків терористичних актів, стихійних лих і техногенних

катастроф.

2. За принципом впливу на об’єкт атаки:

• використання прихованих каналів (шляхів передавання інформації, що дозволяють двом процесам обмінюватися

нею у спосіб, який порушує політику безпеки);

• застосування прав суб’єкта системи (користувача, процесу) до об’єкта (файлів даних, каналів зв’язку тощо).

4.

3. За характером впливу на об’єкт атаки:• активний вплив (користувач виконує деякі дії, що виходять за рамки його обов’язків і порушують наявну політику

безпеки, наприклад розкриття пароля);

• пасивний вплив (користувач прослуховує лінії зв’язку між двома вузлами мережі).

4. За способом впливу на об’єкт атаки, зокрема на систему дозволів (захоплення привілеїв), а також безпосередній

доступ до даних, програм, служб, каналів зв’язку з використанням привілеїв.

5. За засобами впливу на об’єкт атаки, що передбачають використання або стандартного ПЗ, або спеціально

розроблених програм.

6. За об’єктом атаки: напад може здійснюватися на систему в цілому; на дані і програми, що містяться на зовнішніх

(дисководи, мережні пристрої, термінали) або внутрішніх (оперативна пам’ять, процесор) пристроях системи, а

також у каналах передавання даних; на процеси і підпроцеси системи за участю користувачів. Метою таких атак є

або прямий вплив на роботу процесу (його припинення, зміна привілеїв і характеристик), або зворотний вплив

(використання зловмисником привілеїв, характеристик тощо іншого процесу у своїх цілях).

7. За станом об’єкта: безпосередньо під час атаки нформація в ньому може зберігатися, передаватися або

оброблятися. Наприклад, у ході передавання інформації лініями зв’язку між вузлами мережі або всередині вузла

можливий доступ до фрагментів переданої інформації через перехоплення пакетів на ретрансляторі мережі або

прослуховування з використанням прихованих каналів.

5.

8. За використовуваною системою захисту; за кількістю атакувальників; за джерелами атак; за розміщенняматакуючого об’єкта відносно атакованого; за наявністю зв’язку з атакованим об’єктом; за рівнем еталонної моделі

OSI об’єкта, на який здійснюється вплив. При цьому помилки СЗІ можуть бути зумовлені, наприклад, помилками

адміністративного управління, помилками в алгоритмах програм, а також у зв’язках між ними, помилками кодування

тощо.

Зауважимо, що абсолютна більшість зазначених видів кібератак на практиці не застосовується. Натомість набула

поширення класифікація, запропонована компанією Internet Security Systems Inc. Скоротивши кількість можливих

категорій кібератак до п’яти, фахівці компанії умовно виокремили з них такі, що мають на меті:

1) сприяти збору інформації (Information gathering);

2) сприяти спробам несанкціонованого доступу до інформації (Unauthorized access attempts);

3) досягти стану відмови в обслуговуванні (Denial of service);

4) імітувати підозрілу активність (Suspicious activity);

5) чинити вплив на операційні системи (System attack).

6.

Згідно з міркуваннями фахівців компанії, перші чотири категорії охоп- люють вилучені (можливо, віддалені)кібератаки, а остання стосується локальних кібератак (вони реалізуються на вузлі, що зазнає атаки). При цьому

всі кібератаки можуть бути як автоматизованими, так і неавтоматизованими

7.

Що ж до об’єктів впливу кібератак, то це можуть бути системи і канали зв’язку, канали передачі даних, АРМ (РСт),тобто системи, що взаємодіють з інформаційним середовищем. Суб’єктами кібератак виступають джерела

несанкціонованих дій спрямованих на той чи інший об’єкт.

8.

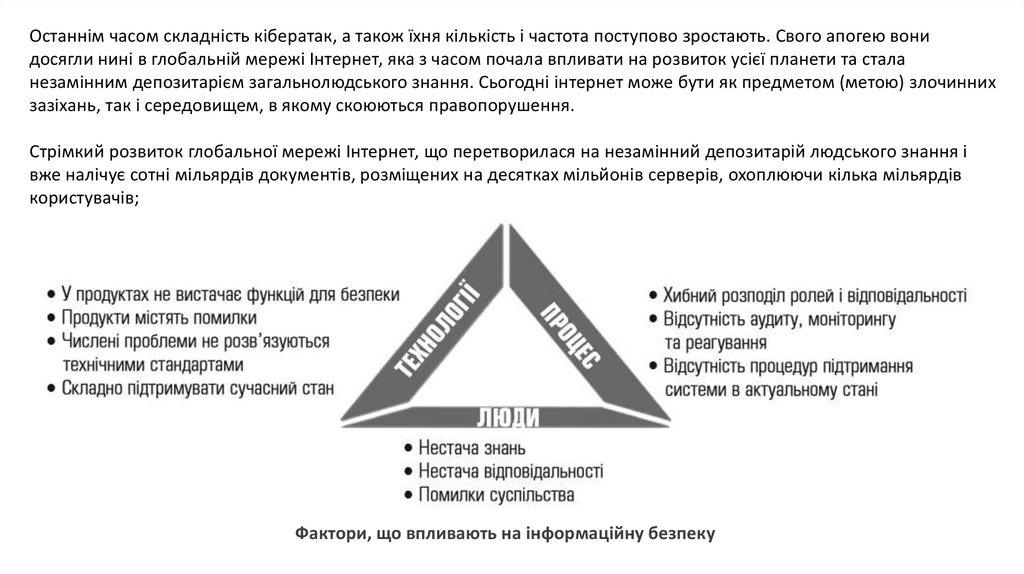

Останнім часом складність кібератак, а також їхня кількість і частота поступово зростають. Свого апогею вонидосягли нині в глобальній мережі Інтернет, яка з часом почала впливати на розвиток усієї планети та стала

незамінним депозитарієм загальнолюдського знання. Сьогодні iнтернет може бути як предметом (метою) злочинних

зазіхань, так і середовищем, в якому скоюються правопорушення.

Стрімкий розвиток глобальної мережі Інтернет, що перетворилася на незамінний депозитарій людського знання і

вже налічує сотні мільярдів документів, розміщених на десятках мільйонів серверів, охоплюючи кілька мільярдів

користувачів;

Фактори, що впливають на інформаційну безпеку

9.

Кібертероризм як головна складова кіберзлочинності посідає не останнє місце й серед низки загроз національнійбезпеці та інтересам України. За даними соціологічних опитувань на його поширення нині активно впливають:

1) високий потенціал і професійний рівень українських програмістів, послугами яких охоче користуються навіть такі

флагмани програмної індустрії, як «Майкрософт»;

2) здатність молоді швидко опановувати технічні новинки, про які ще вчора вони не мали жодного уявлення;

3) темпи комп’ютеризації (кількість комп’ютерів в Україні щорічно подвоюється) та стрімке збільшення кількості

інтернет-користувачів (з 500 тис. у 2000 році до 5 млн 800 тис. — у 2005-му).

При цьому до основних чинників, що формують джерела таких загроз, вітчизняні експерти відносять:

• недостатню увагу з боку державних органів до проблем інформатизації, незважаючи на потенційну економічну

рентабельність національного інтернет-сегмента;

• відсутність належної державної фінансової підтримки фундаментальних і прикладних вітчизняних досліджень у

сфері запобігання та боротьби з кіберзлочинністю;

• відставання вітчизняного законодавства в інформаційній галузі від розвинених країн світу в умовах спільного

існування у єдиному інформаційному просторі;

10.

• недостатню пропускну здатність і надійність каналів зв’язку, комунікаційного обладнання;• відсутність ефективної політики безпеки комп’ютерних мереж і необхідних програмно-технічних засобів для

обмеження доступу до конфіденційної інформації в базах даних;

• розширення можливостей для негативного інформаційного впливу на людину, суспільство та державу за

допомогою нових комп’ютернотелекомунікаційних засобів і технологій, що постійно розвиваються.

• перехоплення електронної пошти, паролів і файлів за допомогою легкодоступних для зацікавлених користувачів

програмно-технічних засобів.

За таких умов напрямком для керівництва України є організація взаємодії та координації зусиль правоохоронних

органів, спецслужб і судових органів, передусім СБ та Служби зовнішньої розвідки (СЗР) України, ДССЗЗІ та МВС

України, які мають на меті забезпечення безпеки національного інформаційного простору, здійснення заходів із

кіберзахисту власної ІТ-інфраструктури, а також активну протидію внутрішнім і зовнішнім кібернетичним

загрозам.

Интернет

Интернет