Похожие презентации:

Аудит безопасности информационных систем

1.

Аудит информационной безопасностиАудит безопасности информационных систем

2.

Сегодня информационные системы (ИС) играют ключевую роль вобеспечении

эффективности

работы

коммерческих

и

государственных предприятий. Повсеместное использование ИС

для хранения, обработки и передачи информации делает

актуальными проблемы их защиты, особенно учитывая

глобальную тенденцию к росту числа информационных атак,

приводящих к значительным финансовым и материальным

потерям. Для эффективной защиты от атак компаниям

необходима объективная оценка уровня безопасности ИС именно для этих целей и применяется аудит безопасности.

3.

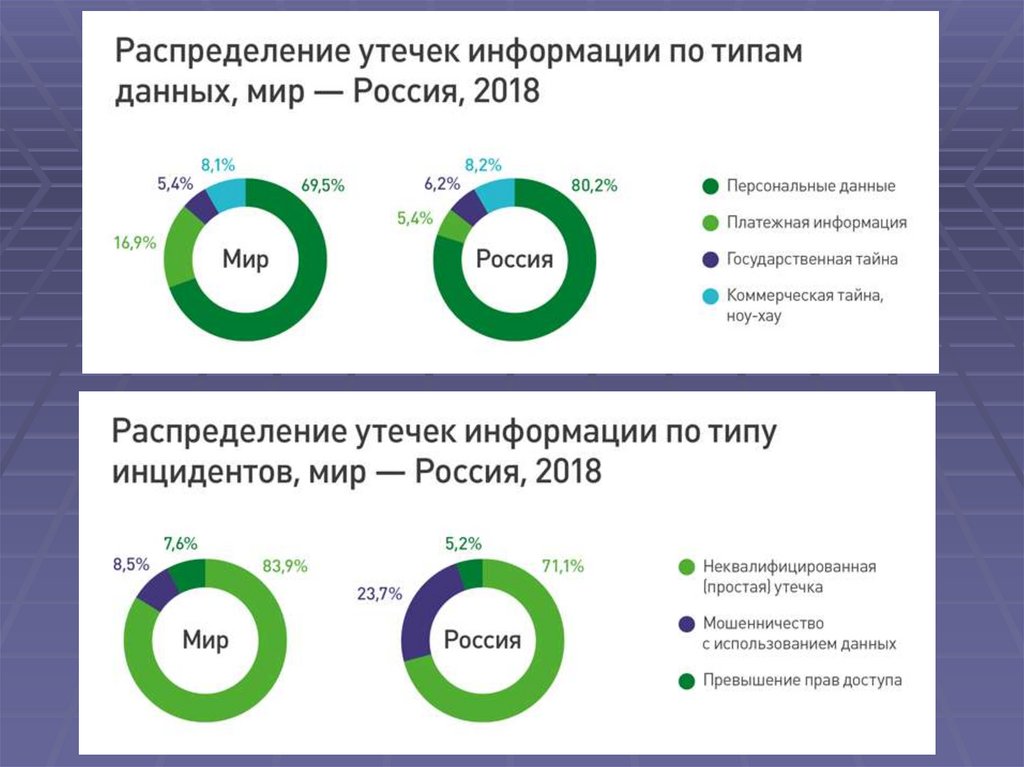

Обеспечение информационной безопасности (ИБ) информационных системразличного назначения продолжает оставаться чрезвычайно острой

проблемой. Можно констатировать, что несмотря на усилия многочисленных

организаций, занимающихся решением этой проблемы, общая тенденция

остается негативной. Ниже представлен прогноз роста числа инцидентов в

области ИБ, имеющих тяжелые последствия в крупных организациях по

данным зарубежных аналитиков

4.

5.

6.

Основные понятияАудит

информационной

безопасности

—

независимая оценка текущего состояния системы

информационной безопасности, устанавливающая

уровень ее соответствия определенным критериям, и

предоставление результатов в виде рекомендаций.

Аудит ИБ позволяет получить наиболее полную и

объективную оценку защищенности информационной

системы (ИС), локализовать имеющиеся проблемы и

разработать эффективную программу построения

системы обеспечения ИБ организации. В рамках

аудита ИБ или отдельным проектом может быть

проведено тестирование на проникновение,

позволяющее

проверить

способность

информационной системы компании противостоять

попыткам проникновения в сеть и неправомочного

воздействия на информацию.

7.

Основные причины:Возрастающая роль информационных

технологий в поддержке бизнес-процессов:

- возрастающие требования к ИБ

автоматизированных систем;

- цена ошибок и сбоев информационных систем

возрастает.

Возрастающая сложность информационных

процессов:

- повышенные требования к квалификации

персонала, ответственного за обеспечение ИБ;

- выбор адекватных решений, обеспечивающих

приемлемый уровень ИБ при допустимом уровне

затрат, становится все более сложной задачей.

8.

Для нейтрализации воздействия этих причин необходимо:отслеживать соответствие квалификации персонала,

ответственного за обеспечение ИБ и стоящих задач;

получить объективную оценку состояния подсистемы

ИБ.

Для решения этих задач создаются организации

аудиторов в области ИБ, ставящие своей целью:

проведение экспертизы соответствия системы ИБ

некоторым требованиям,

оценку системы управления ИБ,

повышение квалификации специалистов в области ИБ.

Статус таких организаций может быть как государственный (при

национальных институтах стандартов) так и независимых

международных организаций.

9.

ISO (Международная Организация по Стандартизации)IEC (Международная Электротехническая Комиссия)

формируют специализированную систему всемирной стандартизации

В области информационных технологий, ISO и IEC организован

совместный технический комитет – ISO/IEC JTC 1/SC 27 .

Проекты Международных Стандартов принятые совместным

техническим комитетом передаются в государственные органы

для голосования. Публикация в качестве Международного

Стандарта требует одобрения не менее 75 процентов

проголосовавших государственных органов.

10.

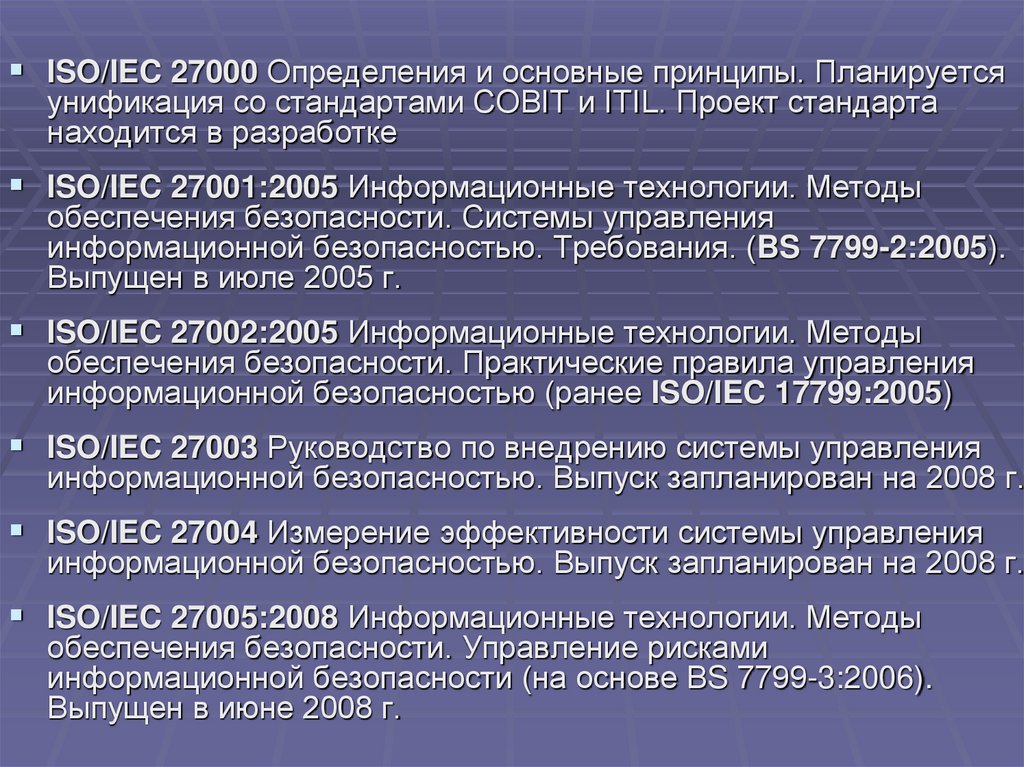

ISO/IEC 27000 Определения и основные принципы. Планируетсяунификация со стандартами COBIT и ITIL. Проект стандарта

находится в разработке

ISO/IEC 27001:2005 Информационные технологии. Методы

обеспечения безопасности. Системы управления

информационной безопасностью. Требования. (BS 7799-2:2005).

Выпущен в июле 2005 г.

ISO/IEC 27002:2005 Информационные технологии. Методы

обеспечения безопасности. Практические правила управления

информационной безопасностью (ранее ISO/IEC 17799:2005)

ISO/IEC 27003 Руководство по внедрению системы управления

информационной безопасностью. Выпуск запланирован на 2008 г.

ISO/IEC 27004 Измерение эффективности системы управления

информационной безопасностью. Выпуск запланирован на 2008 г.

ISO/IEC 27005:2008 Информационные технологии. Методы

обеспечения безопасности. Управление рисками

информационной безопасности (на основе BS 7799-3:2006).

Выпущен в июне 2008 г.

11.

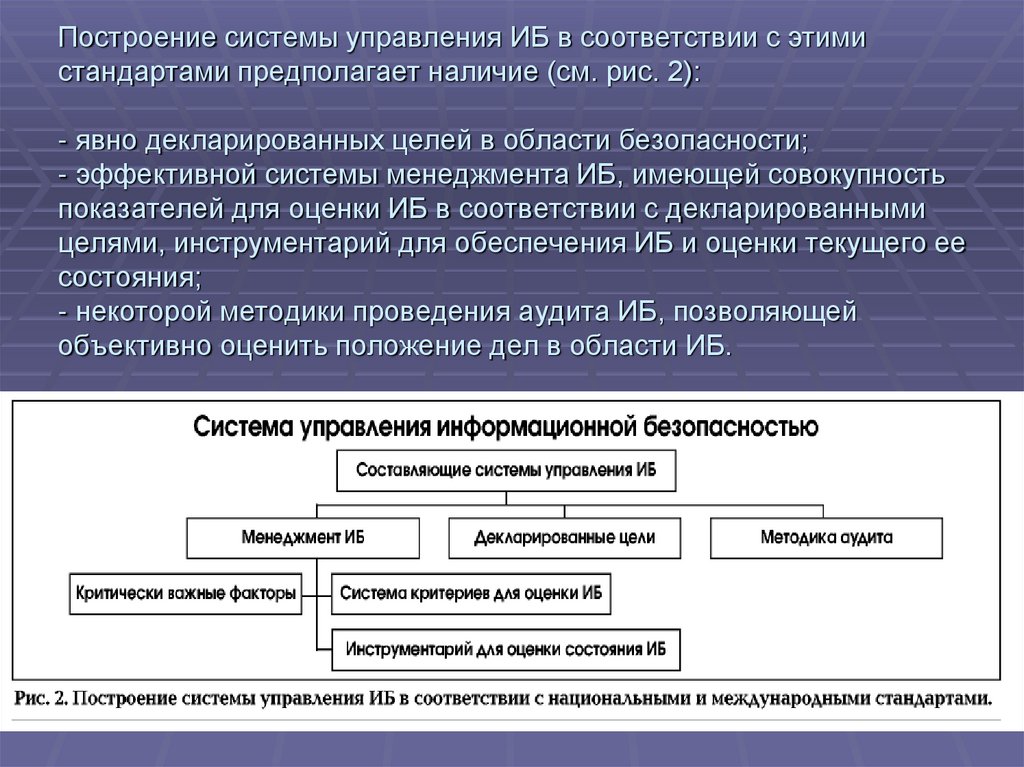

Построение системы управления ИБ в соответствии с этимистандартами предполагает наличие (см. рис. 2):

- явно декларированных целей в области безопасности;

- эффективной системы менеджмента ИБ, имеющей совокупность

показателей для оценки ИБ в соответствии с декларированными

целями, инструментарий для обеспечения ИБ и оценки текущего ее

состояния;

- некоторой методики проведения аудита ИБ, позволяющей

объективно оценить положение дел в области ИБ.

12.

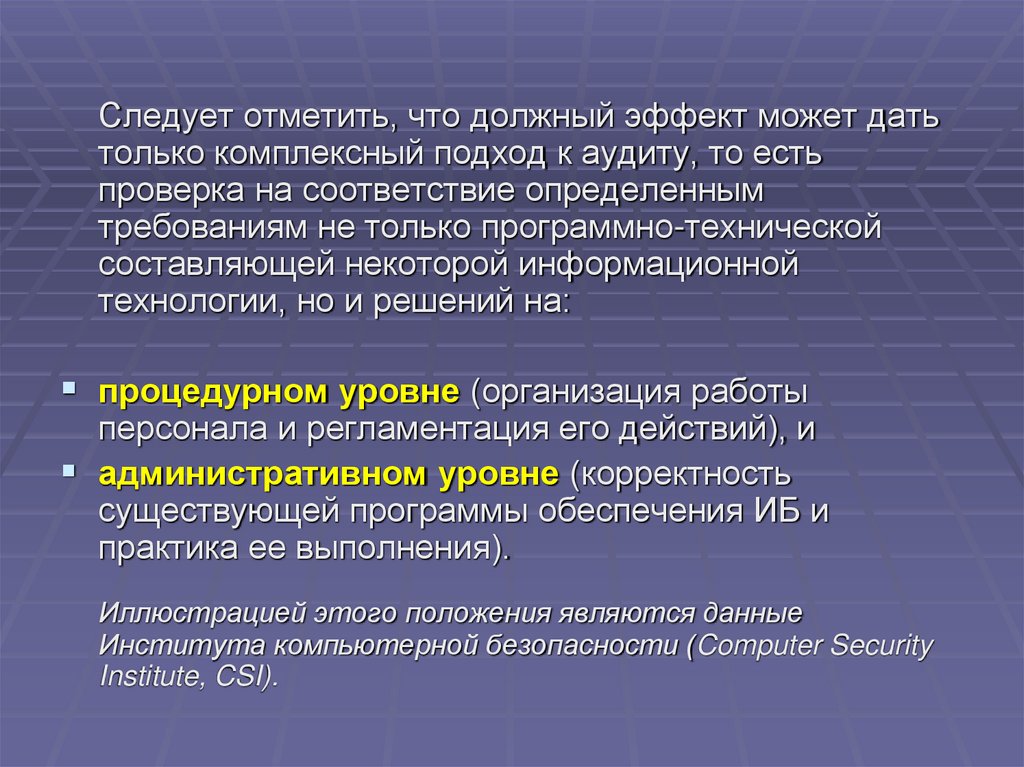

Следует отметить, что должный эффект может датьтолько комплексный подход к аудиту, то есть

проверка на соответствие определенным

требованиям не только программно-технической

составляющей некоторой информационной

технологии, но и решений на:

процедурном уровне (организация работы

персонала и регламентация его действий), и

административном уровне (корректность

существующей программы обеспечения ИБ и

практика ее выполнения).

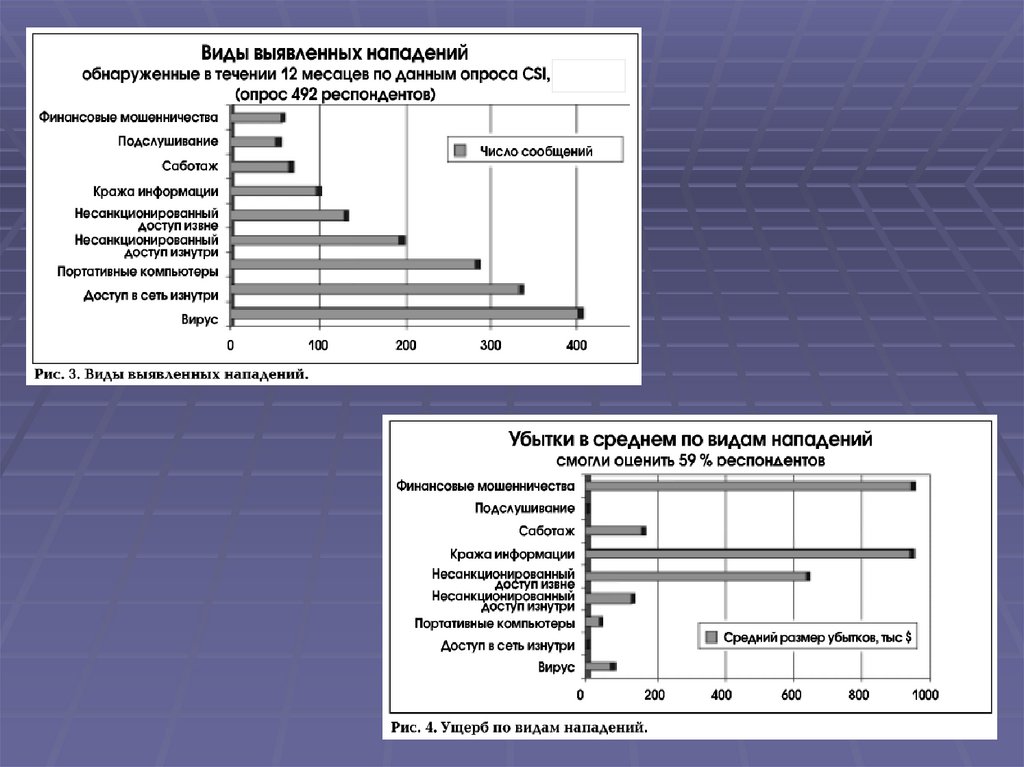

Иллюстрацией этого положения являются данные

Института компьютерной безопасности (Computer Security

Institute, CSI).

13.

14.

Процедура проведения аудитаинформационных систем

в соответствии с международным стандартом

ISO/IEC 27002:2005 «Информационные

технологии. Методы обеспечения

безопасности. Практические правила

управления информационной безопасностью»

(ранее ISO/IEC 17799:2005)

15.

Аудит выполняется насоответствие требованиям

законодательство

и

требования

по

защите

персональных данных (ФЗ-152, 21-й приказ ФСТЭК и

др.);

требования

по

защите

информации

в

государственных информационных системах (17-й

приказ ФСТЭК и др.);

законодательство и требования в области защиты

информации в национальной платежной системе (ФЗ161 и др.);

отраслевые требования, стандарты и рекомендации

по защите информации в финансовых организациях,

фин.процессинге (СТО БР ИББС-1.0, 382-П и др.);

аудит в области процессов (ISO 27001 и другие).

16.

Подготовка организации к аудитуПодготовительные мероприятия включают подготовку

документации и проведение внутренней проверки соответствия

системы управления ИБ требованиям стандарта. Документация

должна содержать:

политику безопасности;

границы защищаемой системы;

оценки рисков;

управление рисками;

описание инструментария управления ИБ;

ведомость соответствия – документ, в котором оценивается

соответствие требованиям стандартов поставленных целей в

области ИБ и средств управления ИБ.

17.

Внутренняя проверка соответствия системыуправления ИБ требованиям стандарта состоит в

проверке выполнения каждого положения стандарта.

Проверяющие должны ответить на два вопроса:

выполняется ли данное требование, и если нет, то

каковы точные причины невыполнения?

На основе ответов составляется ведомость

соответствия. Основная цель этого документа –

дать аргументированное обоснование имеющим

место отклонениям от требований стандарта.

После завершения внутренней проверки

устраняются выявленные несоответствия, которые

организация сочтет нужным устранить.

18.

Аудит подсистемы ИБ на соответствиестандарту ISO/IEC 27002:2005

Аудиторы должны проанализировать все

существенные аспекты с учетом:

размера проверяемой организации

специфики ее деятельности

ценности информации, подлежащей защите.

Как следствие, опыт и компетентность

аудитора являются очень существенными

факторами.

19.

Задачи аудита (сертификации)В результате проведения аудита создается список :

замечаний;

выявленных несоответствий требованиям

стандартов;

рекомендаций по их исправлению.

Аудиторы должны гарантировать, что были

выполнены все требования процедуры

сертификации.

20.

Виды аудитаВнутренний аудит:

Проводится внутренними подразделениями

компании (отделом ИБ, отделом ИТ или службой

внутреннего контроля)

Рекомендуется проводить не реже 1 раза в квартал

Внешний аудит:

Проводится с привлечением внешней организации

Рекомендуется проводить не реже 1 раза в год

21.

Виды аудитаМожно выделить следующие основные виды аудита

информационной безопасности:

экспертный аудит безопасности, в ходе которого выявляются

недостатки в системе мер защиты информации на основе опыта

экспертов, участвующих в процедуре обследования;

оценка соответствия рекомендациям международного

стандарта ISO 17799, а также требованиям руководящих

документов ФСТЭК (Гостехкомиссии);

инструментальный анализ защищенности ИС, направленный на

выявление и устранение уязвимостей программно-аппаратного

обеспечения системы;

комплексный аудит, включающий в себя все

вышеперечисленные формы проведения обследования.

22.

Виды аудитаВ общем случае аудит безопасности, вне зависимости от формы

его проведения, состоит из четырех основных этапов, на каждом

из которых выполняется определенный круг работ.

23.

Направления аудитаОсновные направления аудита информационной безопасности

детализируются

на

следующие:

аттестацию;

контроль

защищенности

информации;

специальные

исследования

технических средств и проектирование объектов в защищенном

исполнении.

Аттестация

объектов

информатизации

по

требованиям

безопасности информации: аттестация автоматизированных

систем, средств связи, обработки и передачи информации;

аттестация помещений, предназначенных для ведения

конфиденциальных переговоров;

аттестация технических средств, установленных в выделенных

помещениях.

24.

Направления аудитаКонтроль защищенности информации ограниченного доступа:

выявление технических каналов утечки информации и способов

несанкционированного доступа к ней;

контроль эффективности применяемых средств защиты

информации.

Специальные исследования технических средств на наличие

побочных электромагнитных излучений и наводок (ПЭМИН):

персональные ЭВМ, средства связи и обработки информации;

локальные вычислительные системы;

оформления результатов исследований в соответствии с

требованиями ФСБ и ФСТЭК.

25.

Направления аудитаПроектирование объектов в защищенном исполнении: разработка

концепции информационной безопасности;

проектирование автоматизированных систем, средств связи,

обработки и передачи информации в защищенном исполнении;

проектирование помещений, предназначенных для ведения

конфиденциальных переговоров.

26.

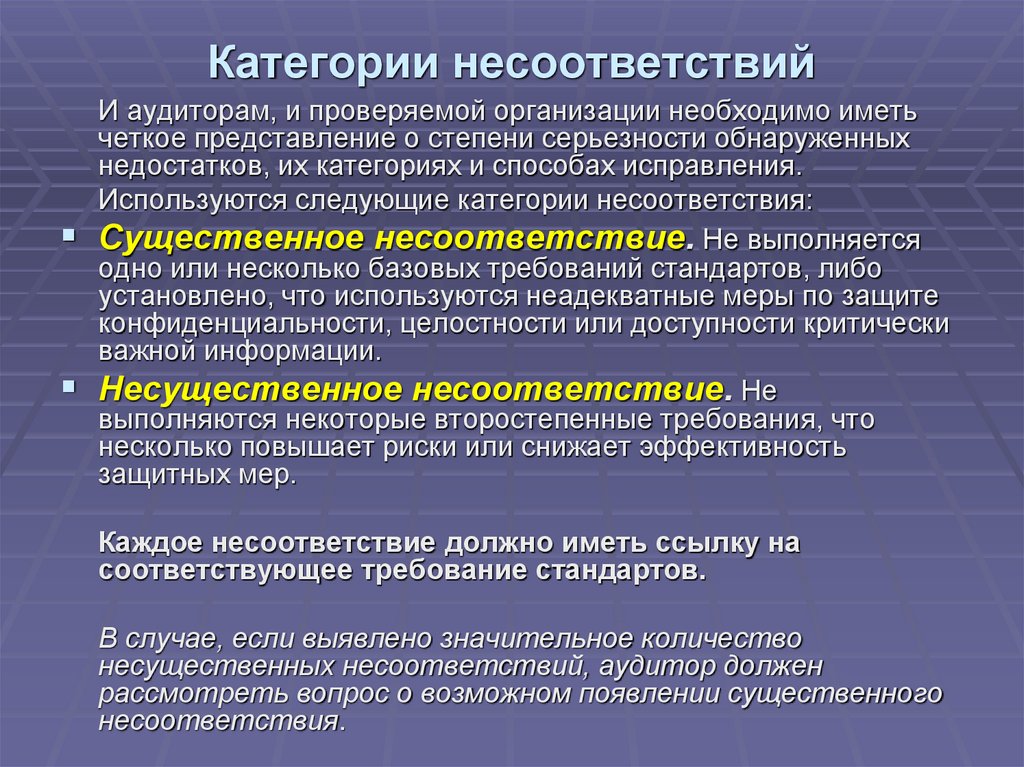

Категории несоответствийИ аудиторам, и проверяемой организации необходимо иметь

четкое представление о степени серьезности обнаруженных

недостатков, их категориях и способах исправления.

Используются следующие категории несоответствия:

Существенное несоответствие. Не выполняется

одно или несколько базовых требований стандартов, либо

установлено, что используются неадекватные меры по защите

конфиденциальности, целостности или доступности критически

важной информации.

Несущественное несоответствие. Не

выполняются некоторые второстепенные требования, что

несколько повышает риски или снижает эффективность

защитных мер.

Каждое несоответствие должно иметь ссылку на

соответствующее требование стандартов.

В случае, если выявлено значительное количество

несущественных несоответствий, аудитор должен

рассмотреть вопрос о возможном появлении существенного

несоответствия.

27.

После выявления несоответствий аудитор ипредставители организации должны

наметить пути их устранения.

Если аудитор считает, что подсистему ИБ

возможно усовершенствовать, то он может

составить замечание.

Организации сами определяют, какие

действия им следует предпринять в ответ на

замечание. Замечания фиксируются, и при

последующих проверках аудиторы должны

выяснить, что было сделано.

28.

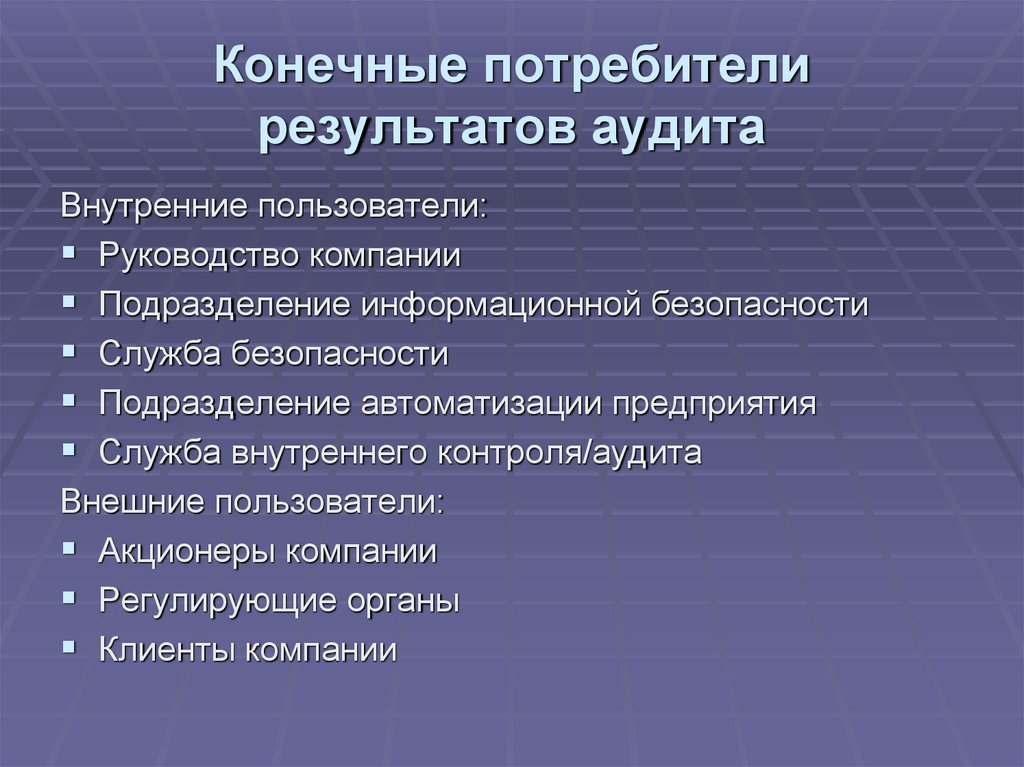

Конечные потребителирезультатов аудита

Внутренние пользователи:

Руководство компании

Подразделение информационной безопасности

Служба безопасности

Подразделение автоматизации предприятия

Служба внутреннего контроля/аудита

Внешние пользователи:

Акционеры компании

Регулирующие органы

Клиенты компании

29.

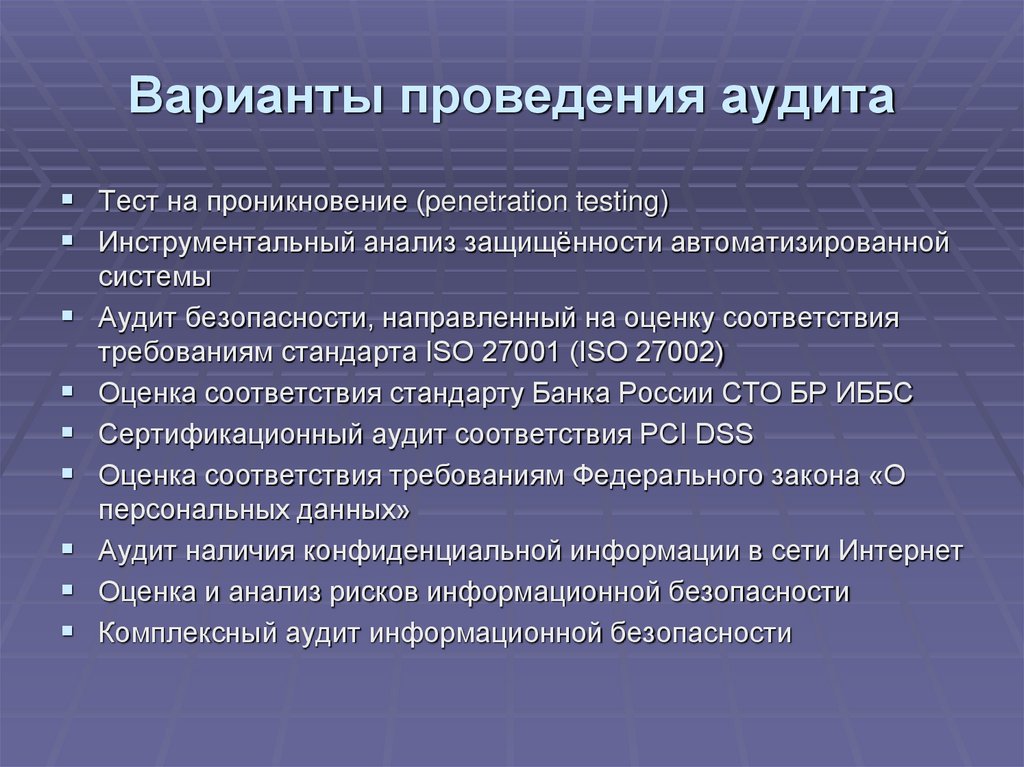

Варианты проведения аудитаТест на проникновение (penetration testing)

Инструментальный анализ защищённости автоматизированной

системы

Аудит безопасности, направленный на оценку соответствия

требованиям стандарта ISO 27001 (ISO 27002)

Оценка соответствия стандарту Банка России СТО БР ИББС

Сертификационный аудит соответствия PCI DSS

Оценка соответствия требованиям Федерального закона «О

персональных данных»

Аудит наличия конфиденциальной информации в сети Интернет

Оценка и анализ рисков информационной безопасности

Комплексный аудит информационной безопасности

30.

Тест на проникновение(Penetration testing)

Исходные данные

IP-адреса внешних серверов

Анализ проводится с внешнего периметра

Собираемая информация

Топология сети

Используемые ОС и версии ПО

Запущенные сервисы

Открытые порты, конфигурация и т.д.

31.

Обобщенный план удаленногоаудита

32.

Инструментальный анализзащищенности

Для чего предназначен:

Инвентаризация ресурсов сети (устройства, ОС, службы, ПО)

Идентификация и анализ технологических уязвимостей

Подготовка отчетов, описание проблем и методов устранения

Типы используемых для анализа инструментальных средств:

Сетевые сканеры безопасности

Хостовые сканеры безопасности (проверка ОС и приложений)

Утилиты удаленного администрирования

Утилиты для верификации найденных уязвимостей

Утилиты для инвентаризации ресурсов

33.

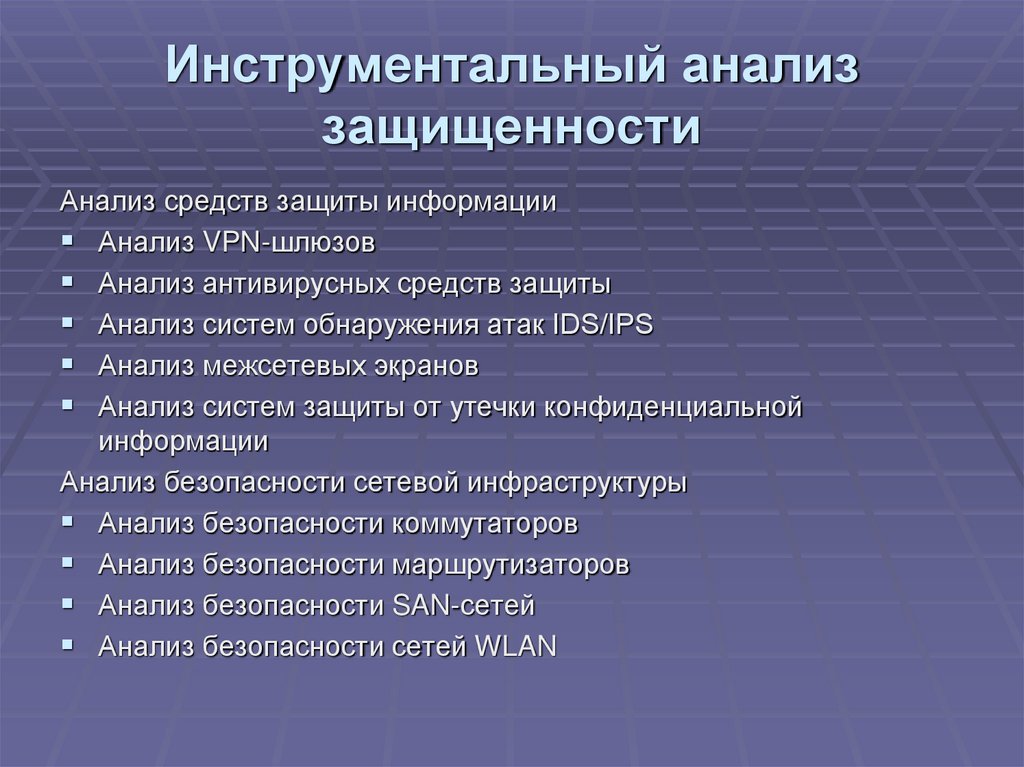

Инструментальный анализзащищенности

Анализ средств защиты информации

Анализ VPN-шлюзов

Анализ антивирусных средств защиты

Анализ систем обнаружения атак IDS/IPS

Анализ межсетевых экранов

Анализ систем защиты от утечки конфиденциальной

информации

Анализ безопасности сетевой инфраструктуры

Анализ безопасности коммутаторов

Анализ безопасности маршрутизаторов

Анализ безопасности SAN-сетей

Анализ безопасности сетей WLAN

34.

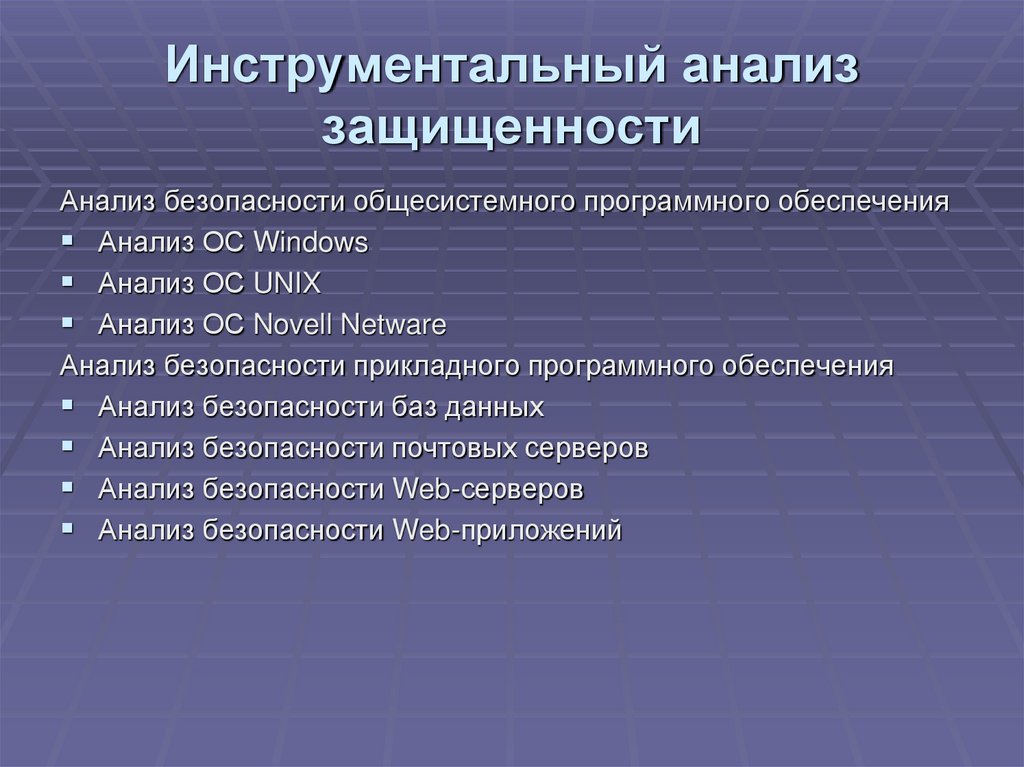

Инструментальный анализзащищенности

Анализ безопасности общесистемного программного обеспечения

Анализ ОС Windows

Анализ ОС UNIX

Анализ ОС Novell Netware

Анализ безопасности прикладного программного обеспечения

Анализ безопасности баз данных

Анализ безопасности почтовых серверов

Анализ безопасности Web-серверов

Анализ безопасности Web-приложений

35.

Примеры выявляемыхуязвимостей

Наличие неустановленных обновлений ПО (patch’ей, hotfix’ов и

др.)

Наличие учетных записей и паролей доступа «по умолчанию»

Неправильная конфигурация средств защиты информации

Наличие в сети потенциально-опасных сервисов (telnet,

неиспользуемые службы)

36.

Разновидностиинструментального аудита

Оценка защищенности Web-приложений

Оценка защищенности систем ДБО

Оценка защищенности прикладного ПО

Оценка защищенности беспроводных сетей связи

Оценка устойчивости компании к атакам класса «отказ в

облуживании»

37.

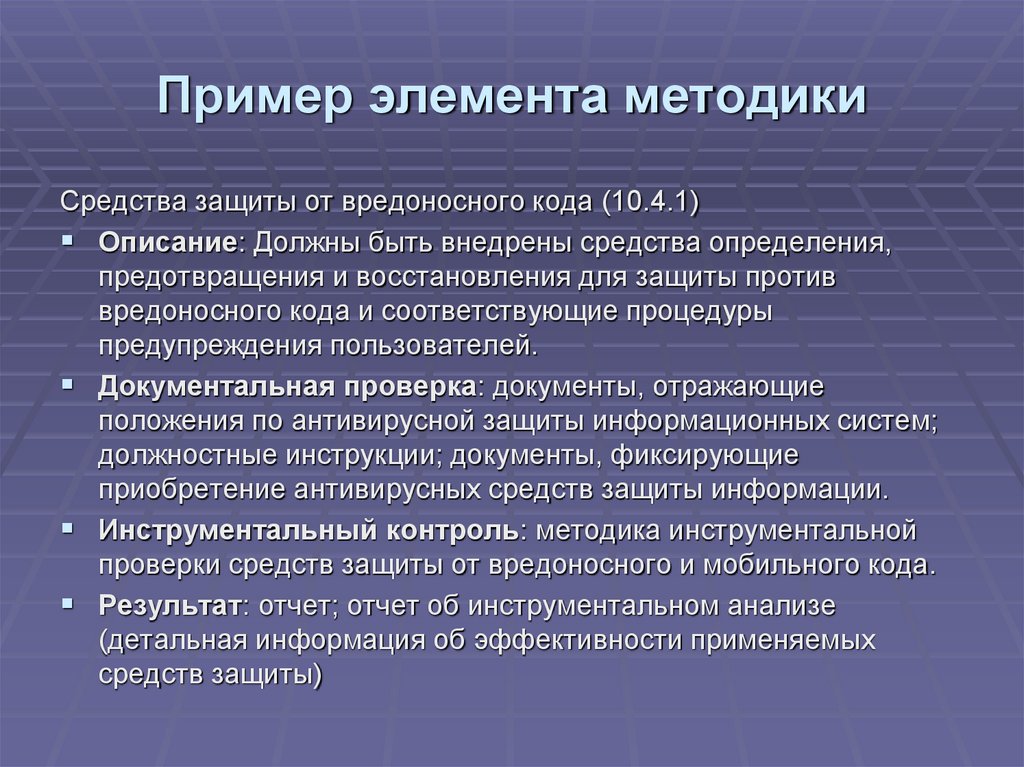

Пример элемента методикиСредства защиты от вредоносного кода (10.4.1)

Описание: Должны быть внедрены средства определения,

предотвращения и восстановления для защиты против

вредоносного кода и соответствующие процедуры

предупреждения пользователей.

Документальная проверка: документы, отражающие

положения по антивирусной защиты информационных систем;

должностные инструкции; документы, фиксирующие

приобретение антивирусных средств защиты информации.

Инструментальный контроль: методика инструментальной

проверки средств защиты от вредоносного и мобильного кода.

Результат: отчет; отчет об инструментальном анализе

(детальная информация об эффективности применяемых

средств защиты)

38.

Аудит СУИБ по стандарту ISO17799 (ISO 27002)

1.Политика безопасности

2.Организационные меры безопасности

3.Учет и категорирование информационных ресурсов

4.Кадровые аспекты ИБ

5.Физическая защита информационных ресурсов

6.Управление технологическим процессом

7.Управление доступом

8.Закупка, разработка и сопровождение компонент ИС

9.Управление инцидентами в области информационной

безопасности

10.Обеспечение непрерывности работы и восстановления

11.Соответствие нормативным и руководящим документам

39.

Оценка соответствия ISO 2700140.

Организация аудитаПодготовка и планирование аудита

Процедура проведения аудита планируется заранее.

План проведения аудита должен быть подготовлен

для всех первоначальных и контрольных проверок,

продолжающихся более одного дня. Аудиторы

должны быть ознакомлены с законодательными и

нормативными требованиями, используемыми в

проверяемой организации.

41.

Организация аудитаНа этапе инициирования процедуры аудита должны быть

решены следующие организационные вопросы:

права и обязанности аудитора должны быть четко определены

и документально закреплены в его должностных инструкциях, а

также в положении о внутреннем (внешнем) аудите;

аудитором должен быть подготовлен и согласован с

руководством план проведения аудита;

в положении о внутреннем аудите должно быть закреплено, в

частности, что сотрудники компании обязаны оказывать

содействие аудитору и предоставлять всю необходимую для

проведения аудита информацию.

На этапе инициирования процедуры аудита должны быть

определены границы проведения обследования. План и границы

проведения аудита обсуждаются на рабочем собрании, в котором

участвуют аудиторы, руководство компании и руководители

структурных подразделений.

42.

Пути устранениянесоответствий

□

После выявления несоответствий аудитор и

представители организации должны наметить

пути их устранения

□

Если аудитор считает, что подсистему ИБ

возможно усовершенствовать, то он может

составить замечание.

□

Организации

сами

определяют,

какие

действия им следует предпринять в ответ на

замечание.

□

Замечания фиксируются, и при последующих

проверках аудиторы должны выяснить, что

было сделано.

43.

Проверка документацииАудит (сертификация) начинается с того, что аудитор получает

и анализирует документы, имеющие отношение к подсистеме

ИБ. Организация должна представить следующие документы:

концепцию политики ИБ, границы подсистемы ИБ, документы по оценке

рисков;

руководство по реализации политики безопасности, содержащее общую

схему подсистемы ИБ и документированные процедуры обеспечения ИБ;

ведомость соответствия – документ, составленный аудитором при

предыдущей проверке. Содержание этого документа будет рассмотрено

ниже.

По окончании проверки представляется отчет, в котором

должны быть отражены следующие моменты:

декларируемые цели в области ИБ достижимы (являются реалистичными);

ведомость соответствия не противоречит стандартам в области ИБ и

политике безопасности;

должным ли образом описаны все соответствующие аспекты в процедурах

обеспечения ИБ.

44.

Подготовительный этап – планированиепроведения аудита

План проведения аудита должен определять подлежащие

проверке сферы деятельности организации. В плане должно

быть указано, какие требования стандарта будут проверяться

(согласно Ведомости соответствия). Этот план, вместе со всеми

изменениями, внесенными в процессе выполнения аудита,

прилагается к отчету о проведении аудита.

План составляется на основе следующих документов:

Руководство по реализации политики безопасности;

Ведомость соответствия.

Организация должна представить сведения о собственной

структуре, текущей деятельности, проектах и т.д. Кроме того,

потребуется

описание

используемых

информационных

технологий, включающее схему сети, а также список всего

прикладного программного обеспечения, используемого в

организации.

45.

Подготовительный этап – планированиепроведения аудита

Этап сбора информации аудита является наиболее сложным и

длительным. Это связано в основном с отсутствием необходимой

документации на информационную систему и с необходимостью

плотного взаимодействия аудитора со многими должностными

лицами организации.

Компетентные выводы относительно положения дел в компании с

информационной безопасностью могут быть сделаны аудитором

только при условии наличия всех необходимых исходных данных

для анализа. Первый пункт аудиторского обследования

начинается с получения информации об организационной

структуре пользователей ИС и обслуживающих подразделений.

Назначение и принципы функционирования ИС во многом

определяют существующие риски и требования безопасности,

предъявляемые к системе. Далее, аудитору требуется более

детальная информация о структуре ИС. Это позволит уяснить,

каким образом осуществляется распределение механизмов

безопасности

по

структурным

элементам

и

уровням

функционирования ИС.

46.

Процедура проведения аудитаПроцедура проведения аудита должна начинаться с

официального вступительного собрания. Ha собрании

руководству среднего и верхнего звена и сотрудникам,

занимающимся вопросами безопасности, должны быть

разъяснены следующие вопросы:

рамки проведения аудита;

объяснение методов оценки;

определение несоответствий и действия по их устранению;

замечания и возможная реакция на них;

план проведения аудита;

доступность документации;

возможные трудности, которые могут возникнуть в процессе

работы – отсутствие ведущих специалистов и т.д.;

организация работы с конфиденциальными сведениями,

необходимыми для проведения аудита, включая отчет о

проведении аудита и замечания о несоответствиях. В

частности, администрация должна понимать, что аудитору,

возможно, потребуется обратиться к потенциально уязвимым

участкам системы.

47.

Процедура проведения аудитаЛогическим продолжением аудита является разработка

корпоративных документов верхнего уровня по вопросам

безопасности информации в компании/организации, среди

которых:

корпоративная политика ИБ;

концепция обеспечения ИБ;

корпоративная модель угроз безопасности информации.

48.

Процедура проведения аудитаРазработанные верхнеуровневые документы обеспечивают

базис для выстраивания всего комплекса работ по приведению

процессов и технологий обеспечения и управления ИБ в

компании/организации

в

соответствие

требованиям

законодательства,

нормативным

документам,

лучшим

практикам ИБ.

Формирование и выстраивание процессов обеспечения ИБ и

управления ИБ является неотъемлемой составляющей

процессной модели функционирования компаний на средних и

высоких уровнях зрелости ИТ.

Для публичных компаний аудит ИБ является элементом

неотъемлемой составляющей независимой внешней оценки

рыночной стоимости компании, внося таким образом свой вклад

в капитализацию компании.

49.

МетодыИспользуемые

аудиторами

методы

анализа

данных

определяются выбранными подходами к проведению аудита,

которые могут существенно различаться.

Первый подход, самый сложный, базируется на анализе рисков.

Опираясь на методы анализа рисков, аудитор определяет для

обследуемой

ИС

индивидуальный

набор

требований

безопасности, в наибольшей степени учитывающий особенности

данной ИС, среды её функционирования и существующие в

данной среде угрозы безопасности.

50.

МетодыВторой подход, самый практичный, опирается на использование

стандартов

информационной

безопасности.

Стандарты

определяют базовый набор требований безопасности для

широкого класса ИС, который формируется в результате

обобщения мировой практики. Стандарты могут определять

разные наборы требований безопасности, в зависимости от уровня

защищенности

ИС,

который

требуется

обеспечить,

её

принадлежности

(коммерческая

организация

либо

государственное учреждение), а также назначения (финансы,

промышленность, связь и т. п.). От аудитора в данном случае

требуется правильно определить набор требований стандарта,

соответствие которым нужно обеспечить.

Третий

подход,

наиболее

эффективный,

предполагает

комбинирование первых двух. Базовый набор требований

безопасности, предъявляемых к ИС, определяется стандартом.

Дополнительные

требования,

в

максимальной

степени

учитывающие особенности функционирования данной ИС,

формируются на основе анализа рисков.

51.

После проведения аудита проводитсязаключительное собрание с руководителями

верхнего звена.

На нем должны быть рассмотрены следующие

вопросы:

подтверждение рамок проведенного аудита;

краткое изложение найденных несоответствий, согласованных

изменений;

краткое изложение замечаний и предложений;

общие замечания по ходу аудита и комментарии к отчету;

выводы: положительное заключение или отказ в сертификации

(или продолжение сертификации);

подтверждение сохранения конфиденциальности сведений,

полученных в ходе аудита.

Участники вступительного и заключительного собраний

должны быть официально зарегистрированы

52.

ОтчетностьГлавным результатом проведения аудита является

официальный отчет, в котором должны быть отражены

следующие вопросы:

Соответствие собственным требованиям организации в области ИБ и стандарту

ISO/IEC 27002:2005 – согласно плану проведения аудита и Ведомости соответствия.

Подробная ссылка на основные документы заказчика (по дате или версии), включая:

- политику безопасности;

- ведомость соответствия;

- документы с описанием процедур обеспечения ИБ;

- дополнительные обязательные или необязательные стандарты и нормы,

применяемые к данной организации.

Общие замечания по выводам проведения аудита.

Количество и категории полученных несоответствий и замечаний.

Необходимость дополнительных действий по аудиту (если таковая имеется) и их

общий план.

Список сотрудников, принимавших участие в тестировании.

Этот отчет является официальным документом проведения аудита и его оригинал

должен быть доступен сертифицирующему органу. В документе должны быть

определены конкретные аспекты обеспечения безопасности (установленные

проверяемой организацией и стандартам ISO/IEC 27002:2005 ), которые будут

рассматриваться при каждом посещении. Отчет должен обновляться при каждом

проведении аудита.

53.

ОтчетностьРекомендации, выдаваемые аудитором по результатам анализа

состояния

ИС,

определяются

используемым

подходом,

особенностями обследуемой ИС, состоянием дел с информационной

безопасностью и степенью детализации, используемой при

проведении аудита. В любом случае, рекомендации аудитора

должны быть конкретными и применимыми к данной ИС,

экономически

обоснованными,

аргументированными

(подкрепленными результатами анализа) и отсортированными по

степени важности. При этом мероприятия по обеспечению защиты

организационного уровня практически всегда имеют приоритет над

конкретными программно—техническими методами защиты. В то же

время наивно ожидать от аудитора, в качестве результата

проведения аудита, выдачи технического проекта подсистемы

информационной безопасности, либо детальных рекомендаций по

внедрению конкретных программно—технических средств защиты

информации. Это требует более детальной проработки конкретных

вопросов организации защиты, хотя внутренние аудиторы могут

принимать в этих работах самое активное участие.

54.

ОтчетностьАудиторский отчет является основным результатом проведения

аудита. Его качество характеризует качество работы аудитора. Он

должен, по крайней мере, содержать описание целей проведения

аудита, характеристику обследуемой ИС, указание границ

проведения аудита и используемых методов, результаты анализа

данных аудита, выводы, обобщающие эти результаты и содержащие

оценку уровня защищенности АС или соответствие её требованиям

стандартов, и, конечно, рекомендации аудитора по устранению

существующих недостатков и совершенствованию системы защиты.

55.

Подготовка кадров и формальныетребования к квалификации аудитора

по версии Ассоциации аудита и управления информационными

системами (The Information Systems Audit and Control Association &

Foundation – ISACA)

Аудитор должен иметь высшее образование в одной из

областей: вычислительной техники, права, учета и пройти

повышение квалификации ассоциации. Программа состоит из

следующих блоков:

Базовые знания в области аудита ИБ – теория и практика

управления ИБ и аудита, организация бизнес-процессов.

Спецкурсы – сети, законодательство в области

информационных технологий, методы обеспечения

безопасности и т.д.

Информационные технологии в бизнесе – модели и методы

исследования бизнес-процессов, обеспечение их ИБ.

После выполнения квалификационной работы выдается диплом

аудитора ИБ. Подобные курсы работают при университетах

нескольких стран: Австрии, Великобритании, Швеции, США.

56.

Особенности зарубежных подходовНахождение разумного компромисса, выбор приемлемого

уровня безопасности при допустимых затратах является

обязательным условием постановки задачи обеспечения ИБ.

Постановка задачи нахождения компромисса между

эффективностью подсистемы безопасности и ее стоимостью

предполагает, как минимум, что:

существует система показателей для оценки эффективности

подсистемы безопасности и методика их измерения;

существуют люди (должностные лица), уполномоченные

принимать решение о допустимости определенного уровня

остаточного риска;

существует система мониторинга, позволяющая отслеживать

текущие параметры подсистемы безопасности.

57.

Российские нормативные документы,регламентирующие вопросы сертификации и

аттестации по требованиям ИБ

Положение по аттестации объектов информатизации по требованиям

безопасности информации, утв. председателем Гостехкомиссии при

Президенте РФ, 25 ноября 1994 г.;

ГОСТ РО 0043-003-2012 «Защита информации. Аттестация объектов

информатизации. Общие положения»;

ГОСТ РО 0043-004-2013 «Защита информации. Аттестация объектов

информатизации. Программа и методики испытаний»;

«Специальные требования и рекомендации по технической защите

конфиденциальной информации» (СТР-К), Гостехкомиссия России,

30.08.2002;

Руководящие документы по защите информации от НСД

(Гостехкомиссия России).

рассматриваются вопросы сертификации и аттестации по требованиям ИБ, а

также лицензирования деятельности в области защиты информации

58.

Стороны, участвующие в аттестации и процедуреаудита

Уполномоченный

федеральный

орган.

В

соответствии

с

законодательством РФ федеральным органом, который организует

деятельность системы аттестации, является ФСТЭК России. В рамках

своих полномочий он осуществляет лицензирование организаций и

аккредитацию органов по аттестации, разработку и утверждение

нормативных

правовых

актов,

устанавливающих

требования

безопасности информации и порядок аттестации, рассмотрение

апелляций в спорных случаях, осуществление государственного контроля

(надзора) за соблюдением порядка аттестации и ведение сводного

реестра аттестованных объектов.

Органы по аттестации объектов информатизации по требованиям

безопасности информации – это отраслевые и региональные

предприятия, учреждения и организации, специальные центры ФСТЭК

России, аккредитованные ФСТЭК России и получившие от него лицензию

на проведение аттестации объектов информатизации. Аккредитация

органов

по

аттестации

осуществляется

согласно

положению

Гостехкомиссии России «Об аккредитации испытательных лабораторий и

органов по сертификации средств защиты информации по требованиям

безопасности информации» и служит официальным подтверждением их

технической компетентности.

59.

Стороны, участвующие в аттестации и процедуреаудита

Испытательные центры (лаборатории) привлекаются заявителем

для испытания несертифицированной продукции, используемой на

аттестуемом объекте информатизации.

Перечень органов по аттестации и испытательных лабораторий,

прошедших аккредитацию, представлен на официальном сайте ФСТЭК

России.

Заявители (владельцы аттестуемых объектов информатизации)

проводят подготовку системы защиты информации объекта

информатизации и самого объекта для аттестации. Для проведения

аттестации заявитель должен предоставить органам по аттестации все

необходимые материалы. После получения аттестата соответствия он

должен осуществлять эксплуатацию объекта информатизации в

соответствии с установленными требованиями, а в случае изменений

объекта информатизации обязан извещать орган по аттестации,

выдавший аттестат соответствия.

60.

Стороны, участвующие в аттестации и процедуреаудита

Основными документами, определяющими цели и задачи, порядок и

условия проведения аттестации объектов информатизации, являются

руководящий документ Гостехкомиссии РФ «Положение об аттестации

объектов

информатизации

по

требованиям

безопасности

информации» и ГОСТ РО 0043-003-2012. Предложенный ими порядок

аттестации объектов информатизации по требованиям безопасности

информации представлен на схеме ниже.

61.

Стороны, участвующие в аттестации и процедуреаудита

Интернет

Интернет Право

Право