Похожие презентации:

Глобальная компьютерная сеть Интернет

1.

Глобальная компьютерная сеть Интернет.Интернет — это глобальная компьютерная сеть, объединяющая многие локальные,

региональные и корпоративные сети и включающая в себя десятки миллионов

компьютеров.

Компьютерные сети

Компьютерная сеть – это совокупность компьютеров и различных устройств,

обеспечивающих информационный обмен между компьютерами в сети без

использования каких-либо промежуточных носителей информации.

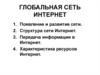

Топология сетей

«Шина»

«Звезда»

«Кольцо»

Объединение сетей

• мост - для объединения сетей, использующих разные топологии (но одинаковую

технологию);

• маршрутизатор - для объединения сетей, использующих разные технологии (но

одинаковые протоколы передачи данных);

• шлюз - для объединения сетей, использующих разные протоколы передачи данных.

1

2.

Протоколы служб ИнтернетаПротокол – набор правил и стандартов, которые определяют команды и способ

коммуникации между устройствами.

Следует различать два типа протоколов Интернета:

базовые протоколы, отвечающие за физическую пересылку электронных

сообщений любого типа между компьютерами Интернета (TCP и IP). Эти

протоколы настолько тесно связаны между собой, что чаще всего их

обозначают единым термином "протокол TCP/IP";

прикладные протоколы более высокого уровня, отвечающие за работу

специализированных служб Интернета: протокол FTP (передача файлов),

протоколы электронной почты SMTP и POP3, протокол HTTP (передача

гипертекстовых сообщений), протокол TELNET (удаленный доступ) и другие.

Компьютер не может работать в Интернете, если на нем не установлена

поддержка базовых протоколов TCP/IP.

Базовые протоколы

Протокол TCP.

Протокол транспортного уровня. Он управляет тем, как происходит передача

информации. Согласно протоколу TCP, отправляемые данные «нарезаются» на

небольшие пакеты, после чего каждый пакет маркируется таким образом, чтобы в нем

были данные, необходимые для правильной сборки документа на компьютере

получателя.

2

3.

Протокол IP.Протокол IP (Internet Protocol) адресный протокол. Он отвечает за доставку пакета по

заданному адресу, т. е. выполняет функцию маршрутизации, выбирая путь для

передачи сообщения. При выборе маршрута перемещения данных оценивается не

географическая «близость», а условия связи и пропускная способность линии.

Информационные сервисы и прикладные протоколы Internet

Самый верхний уровень в иерархии протоколов Интернет занимают протоколы

прикладного уровня.

Протоколы прикладного уровня опираются на базовые протоколы TCP/IP и

обеспечивают взаимодействие пользователей сети и информационных сервисов

Internet. К ним относятся:

«Всемирная паутина» WWW дает возможность перемещения в огромном

информационном пространстве документов, книг, новостей, фотографий, рисунков,

учебных курсов, справочных материалов и т.д. Она использует протокол HTTP для

работы поисковых систем Web, которые выводят подборку документов, содержащих

ключевые слова из запроса пользователя.

Электронная почта – позволяет обмениваться по сети «письмами», к которым

могут прилагаться дополнительные файлы. Для отправки корреспонденции

используется протокол SMTP (Simple Mail Transfer Protocol), для ее получения –

протокол POP3 (Post Office Protocol).

3

4.

Информационные сервисы и прикладные протоколы InternetСлужба передачи файлов между удаленными компьютерами - протокол FTP

(File Transfer Protocol). Служба позволяет переносить с машины на машину не только

файлы, но и целые папки, включающие поддиректории на любую глубину вложений.

Система чат-конференций поддерживает коллективный разговор, участники

которого набирают свои реплики на клавиатуре и видят сказанное другими на мониторе.

Система интернет-пейджинга ICQ дает возможность обмениваться сообщениями

и файлами в режиме реального времени. Эта система обеспечивает поиск сетевого

адреса абонента по его персональному идентификационному номеру UIN (Universal

Internet Number.

Режим Telnet служит для удаленного управления через Интернет другими

компьютерами и установленными на них программами. Протокол TELNET обеспечивает

терминальный доступ к удаленному компьютеру посредством обмена командами в

символьном формате ASCII.

IP-телефония – передача телефонных разговоров и факсов по Интернету с

использованием беспроводного подключения к Интернету с мобильных телефонов по

протоколу WAP (Wireless Application Protocol), или через компьютер по протоколу GPRS

(General Packet Radio Service).

Шифрование передаваемой по Интернету информации, которое обеспечивается

протоколом SSL (Secured Socket Layer).

4

5.

Схема работы протоколов при пересылки писем5

6.

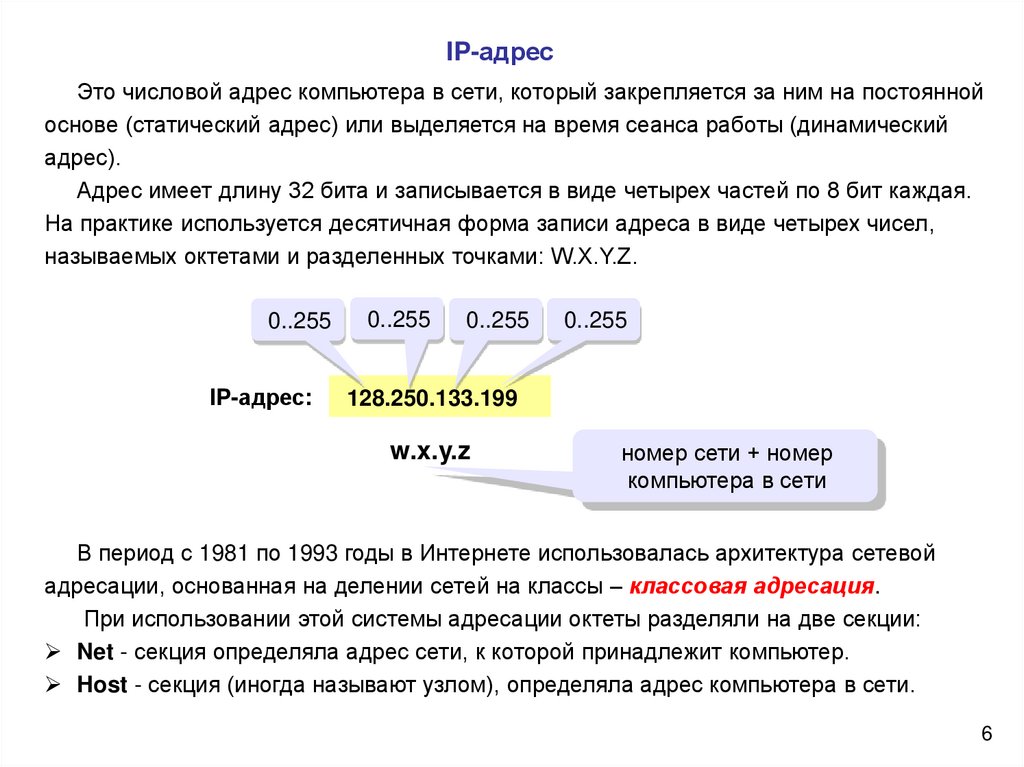

IP-адресЭто числовой адрес компьютера в сети, который закрепляется за ним на постоянной

основе (статический адрес) или выделяется на время сеанса работы (динамический

адрес).

Адрес имеет длину 32 бита и записывается в виде четырех частей по 8 бит каждая.

На практике используется десятичная форма записи адреса в виде четырех чисел,

называемых октетами и разделенных точками: W.X.Y.Z.

0..255

IP-адрес:

0..255

0..255

0..255

128.250.133.199

w.x.y.z

номер сети + номер

компьютера в сети

В период с 1981 по 1993 годы в Интернете использовалась архитектура сетевой

адресации, основанная на делении сетей на классы – классовая адресация.

При использовании этой системы адресации октеты разделяли на две секции:

Net - секция определяла адрес сети, к которой принадлежит компьютер.

Host - секция (иногда называют узлом), определяла адрес компьютера в сети.

6

7.

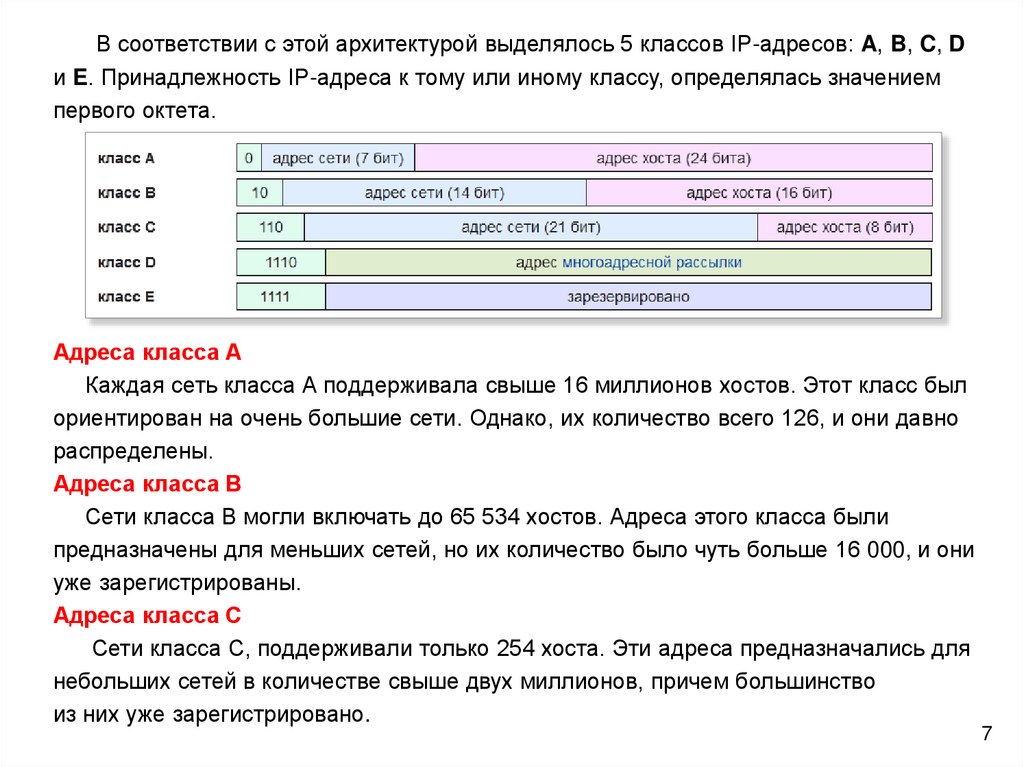

В соответствии с этой архитектурой выделялось 5 классов IP-адресов: A, B, C, Dи E. Принадлежность IP-адреса к тому или иному классу, определялась значением

первого октета.

Адреса класса А

Каждая сеть класса А поддерживала свыше 16 миллионов хостов. Этот класс был

ориентирован на очень большие сети. Однако, их количество всего 126, и они давно

распределены.

Адреса класса В

Сети класса В могли включать до 65 534 хостов. Адреса этого класса были

предназначены для меньших сетей, но их количество было чуть больше 16 000, и они

уже зарегистрированы.

Адреса класса С

Сети класса С, поддерживали только 254 хоста. Эти адреса предназначались для

небольших сетей в количестве свыше двух миллионов, причем большинство

из них уже зарегистрировано.

7

8.

Адреса класса D планировалось использовать для адресации групп компьютеров,а точнее, формировалась сеть многоадресной передачи.

Адреса класса E был зарезервирован для будущих или экспериментальных целей.

Применение этого метода адресации не позволяло экономно использовать

ограниченный ресурс адресов и сегодня, использование адресации на базе классов

адресов в IP-сетях прекращено. На практике, следы классовой адресации остаются

лишь в параметрах конфигурации некоторых сетевых программных и аппаратных

компонентов.

Сегодня используется бесклассовая адресация, позволяющая гибко управлять

пространством IP-адресов и экономно использовать их ограниченный ресурс.

Такая адресация реализуется с использованием масок подсетей.

Маска IP адреса

Когда IP-адрес присваивается узлу сети (компьютеру), то, кроме адреса, ему

присваивают еще и маску подсети.

Компьютерам маска подсети нужна для определения границ подсети, чтобы

каждый мог определить, кто находится с ним в одной сети, а кто – за ее пределами.

Внутри одной сети компьютеры обмениваются пакетами напрямую, но если нужно

послать пакет в другую сеть, их отправляют через шлюз.

8

9.

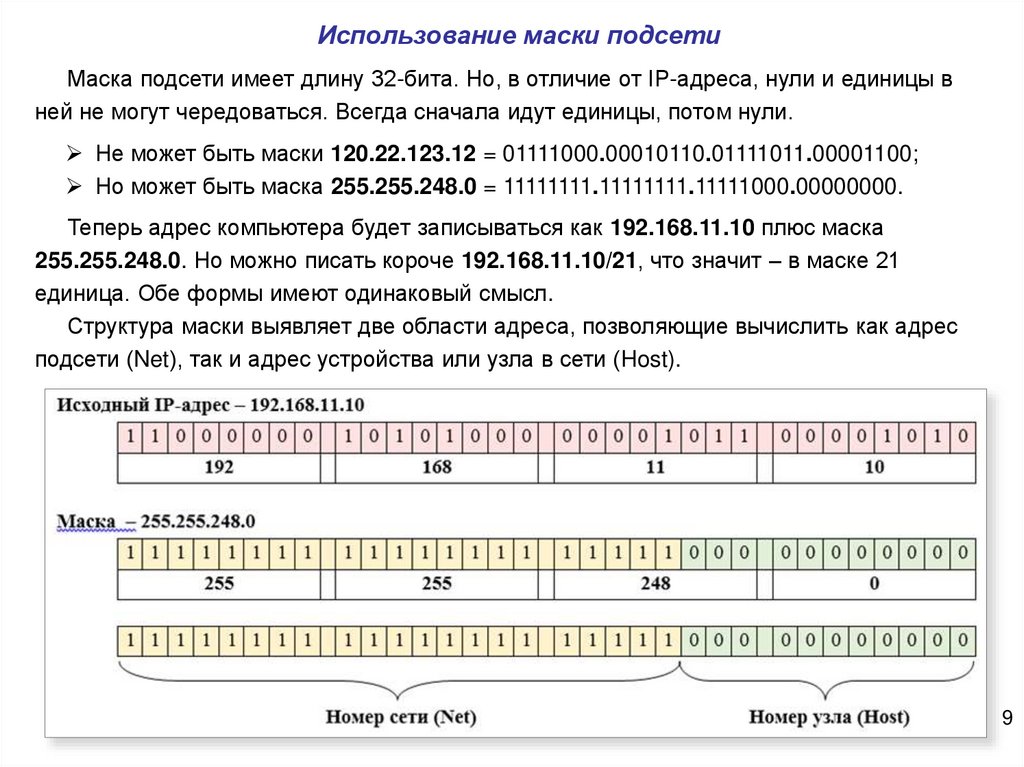

Использование маски подсетиМаска подсети имеет длину 32-бита. Но, в отличие от IP-адреса, нули и единицы в

ней не могут чередоваться. Всегда сначала идут единицы, потом нули.

Не может быть маски 120.22.123.12 = 01111000.00010110.01111011.00001100;

Но может быть маска 255.255.248.0 = 11111111.11111111.11111000.00000000.

Теперь адрес компьютера будет записываться как 192.168.11.10 плюс маска

255.255.248.0. Но можно писать короче 192.168.11.10/21, что значит – в маске 21

единица. Обе формы имеют одинаковый смысл.

Структура маски выявляет две области адреса, позволяющие вычислить как адрес

подсети (Net), так и адрес устройства или узла в сети (Host).

9

10.

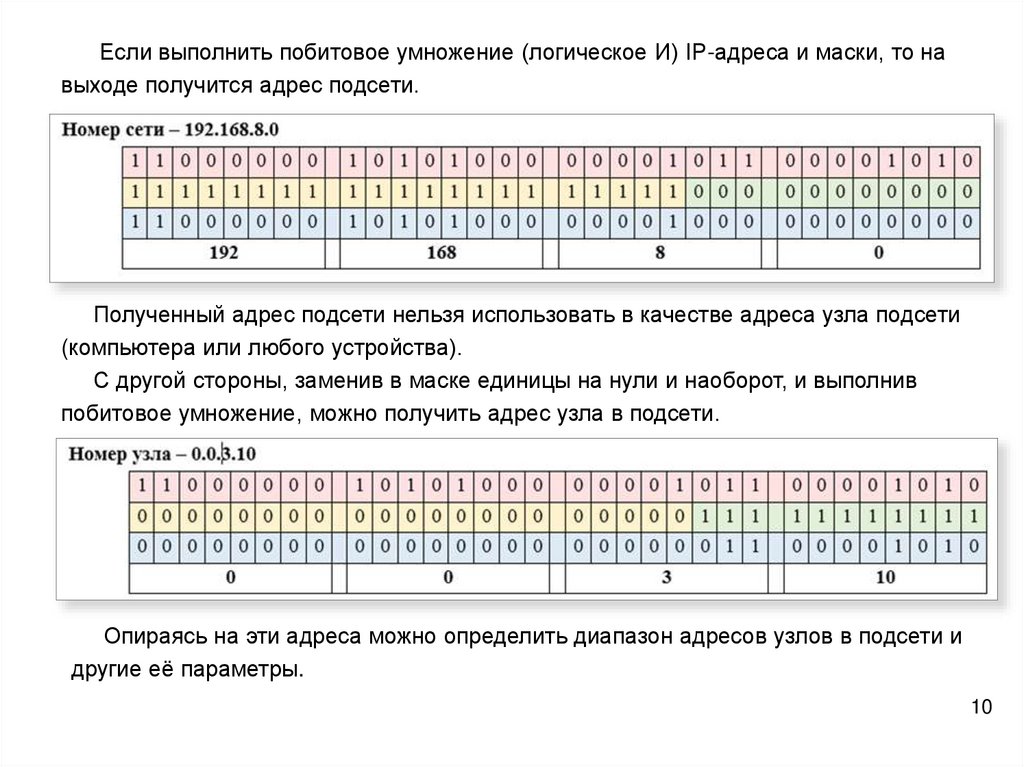

Если выполнить побитовое умножение (логическое И) IP-адреса и маски, то навыходе получится адрес подсети.

Полученный адрес подсети нельзя использовать в качестве адреса узла подсети

(компьютера или любого устройства).

С другой стороны, заменив в маске единицы на нули и наоборот, и выполнив

побитовое умножение, можно получить адрес узла в подсети.

Опираясь на эти адреса можно определить диапазон адресов узлов в подсети и

другие её параметры.

10

11.

Например, если в зоне Host адреса подсети записать все единицыто получится широковещательный адрес подсети (broadcast), на который должны

откликаться все хосты в подсети. Сейчас это неактуально, но этот адрес тоже нельзя

использовать.

Получается, что из каждой подсети выбрасывается два адреса. Остальные адреса в

диапазоне от 192.168.8.1 до 192.168.15.254 включительно внутри подсети 192.168.8.0/21

можно использовать для адресации узлов.

Адресом шлюза (аппаратный маршрутизатор или программное обеспечение для

сопряжения сетей с разными протоколами ) по умолчанию обычно назначают первый

адрес хоста в подсети. В нашем примере адрес шлюза будет 192.168.8.1.

Доменные адреса DNS

Числовые адреса неудобны для пользователей Интернет, поскольку не несут

смысловой нагрузки, а значит, практически не запоминаются. Поэтому в Интернете

предусмотрена возможность использования их аналогов в текстовом представлении.

Это так называемые доменные адреса DNS (DomainNameSystem).

Доменная система имен ставит в соответствие числовому IP-адресу каждого

компьютера уникальное доменное имя.

11

12.

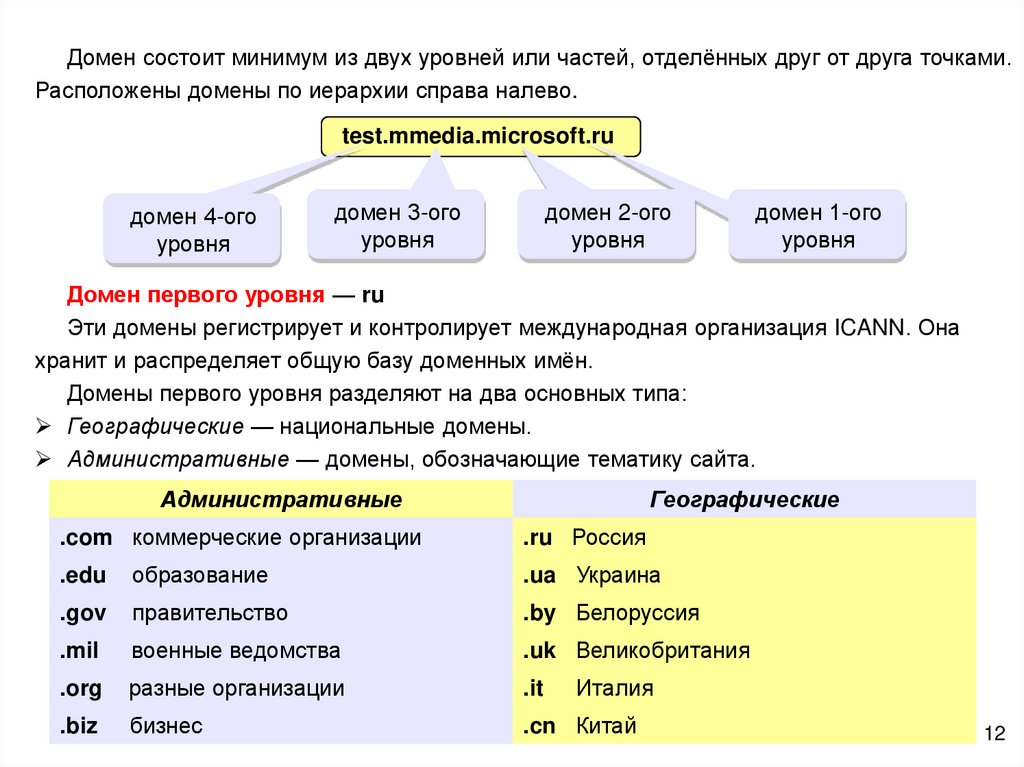

Домен состоит минимум из двух уровней или частей, отделённых друг от друга точками.Расположены домены по иерархии справа налево.

test.mmedia.microsoft.ru

домен 4-ого

уровня

домен 3-ого

уровня

домен 2-ого

уровня

домен 1-ого

уровня

Домен первого уровня — ru

Эти домены регистрирует и контролирует международная организация ICANN. Она

хранит и распределяет общую базу доменных имён.

Домены первого уровня разделяют на два основных типа:

Географические — национальные домены.

Административные — домены, обозначающие тематику сайта.

Административные

.com коммерческие организации

Географические

.ru Россия

.edu

образование

.ua Украина

.gov

правительство

.by Белоруссия

.mil

военные ведомства

.uk Великобритания

.org

разные организации

.it

.biz

бизнес

.cn Китай

Италия

12

13.

Домен второго уровня — основной или материнский домен.microsoft.ru — домен второго уровня microsoft в зоне ru.

Имя домена второго уровня регистрируется на конкретное лицо или организацию, и

только на определённое время. Обычно срок регистрации домена составляет год. После

этого право пользоваться именем домена нужно продлевать. И регистрация, и продление

доменов являются платными.

Домены второго уровня подведомственны регистратору доменов в стране. В России с

декабря 1993 года до июнь 2001 года регистратором доменов был Российский научноисследовательский Институт развития общественных сетей (РОСНИИРОС). После 2001

года регистраторов стало несколько, но все они используют централизованную базу

данных доменных имён и следуют единым правилам, которые определяются

Координационным центром национального домена сети Интернет.

Домен третьего уровня — поддомен или субдомен.

mmedia.microsoft.ru — домен второго уровня или поддомен microsoft.ru

Поддомены делают структуру ресурса более понятной. Владелец домена второго

уровня вправе образовывать неограниченное число доменов третьего уровня.

Зарегистрировать домен третьего уровня можно на сайте, предлагающем бесплатный

хостинг. Обычно для этого не требуются никакие документы, максимум описание будущего

ресурса.

Помните, что многие пользователи Интернета с подозрением относятся к подобным

доменным именам, а поисковые системы их не индексируют.

13

14.

Служба доменных имен Интернет – DNSКомпьютеры используют IP-адреса, для людей удобней и понятней доменные имена.

следовательно, требуется механизм преобразования вводимых пользователем

доменных имен в IP-адреса. Этим занимается служба доменных имен Интернет – DNS

(DomainNameService).

Работа службы имен состоит в том чтобы, получив от пользователя доменное имя,

отыскать соответствующий ему IP-адрес в распределенной базе данных, хранящейся на

специальных серверах в сети (DNS-сервирах).

14

15.

Логин и парольУже не осталось людей, которые используют Интернет только для поиска

информации. Почта, скайп, социальные сети, не говоря уже о форумах и сайтах

любителей научной фантастики или британской породы кошек стали неотъемлемой

частью «сетевой» жизни людей. В этих условиях мы на каждом шагу сталкиваемся с

такими понятиями как аккаунт, логин и пароль, без которых ими невозможно

пользоваться.

Что такое аккаунт, логин и пароль

Все сервисы общения в Интернете предполагают, что пользователи обязаны в них

регистрироваться, чтобы получить в них свое личное пространство (профиль, учетную

запись или личный кабинет), которое называют аккаунтом. Аккаунт – это способ для

интернет-ресурса опознать (идентифицировать) пользователя.

Чтобы использовать свой аккаунт пользователь должен ввести логин и пароль.

Логин – уникальное обозначение аккаунта в используемом сервисе общения, а пароль

– ключ, позволяющий в него войти.

Это общее правило для всех сервисов общения в Интернете!

Вопрос о правильном выборе пароля являются центральными при работе с

сервисами общения в Интернете, так как гарантирует сохранность личных данных

пользователя.

15

16.

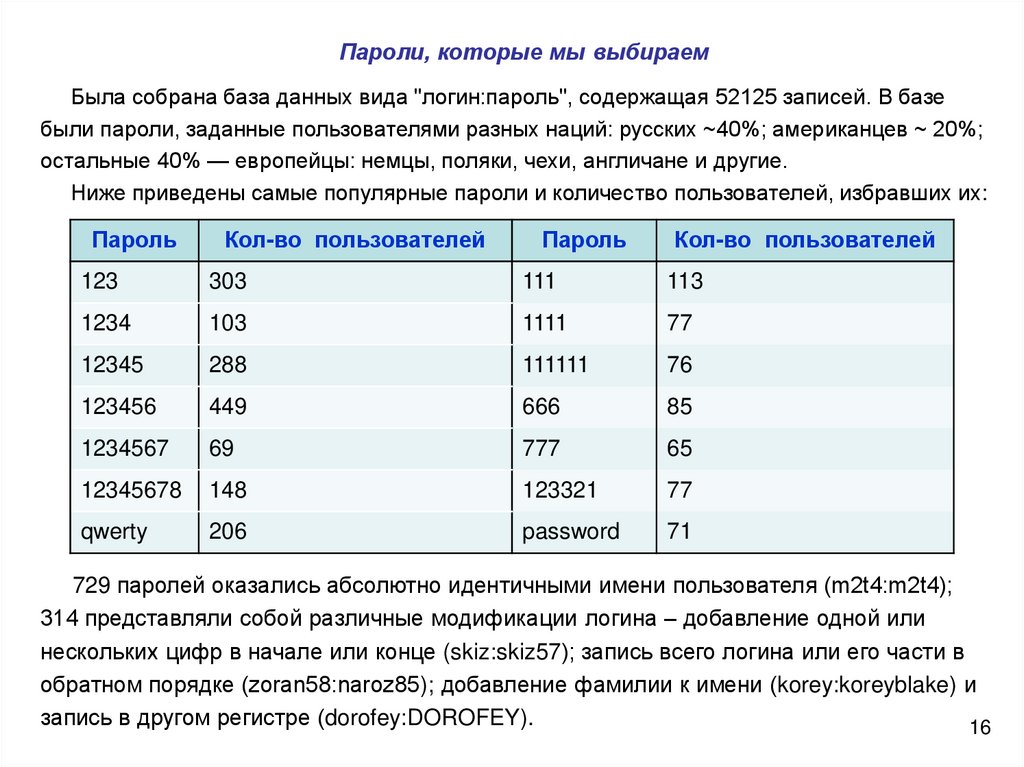

Пароли, которые мы выбираемБыла собрана база данных вида "логин:пароль", содержащая 52125 записей. В базе

были пароли, заданные пользователями разных наций: русских ~40%; американцев ~ 20%;

остальные 40% — европейцы: немцы, поляки, чехи, англичане и другие.

Ниже приведены самые популярные пароли и количество пользователей, избравших их:

Пароль

Кол-во пользователей

Пароль

Кол-во пользователей

123

303

111

113

1234

103

1111

77

12345

288

111111

76

123456

449

666

85

1234567

69

777

65

12345678

148

123321

77

qwerty

206

password

71

729 паролей оказались абсолютно идентичными имени пользователя (m2t4:m2t4);

314 представляли собой различные модификации логина – добавление одной или

нескольких цифр в начале или конце (skiz:skiz57); запись всего логина или его части в

обратном порядке (zoran58:naroz85); добавление фамилии к имени (korey:koreyblake) и

запись в другом регистре (dorofey:DOROFEY).

16

17.

Психология рядовых пользователейПароли пользователей должны быть легко запоминающимися, но трудно

угадываемыми. Слишком сложные и непонятные комбинации из символов попросту

забудутся. А записывать пароли на бумажках, в блокнотах или где-то еще — не самая

удачная идея. Однако, опыт показывает, что огромная масса паролей вскрывается

опираясь на психологию поведения пользователей сети при формировании паролей.

Хорошо известны основные правила, применяемые пользователями для генерации

пароля. Чаще всего в качестве базы используются вариации изменения выбранного

слова или, что чаще, логина. К таким вариациям относятся:

добавление цифры в начале и/или конце пароля (в большинстве случаев это

0,1,…,9;

1,12,123,…; 00,11,…,99; 10,20,…,90; зачастую – год рождения);

зеркалирование (matrix => xirtam);

умножение слова, возможны разделители (moneymoney; zero-zero);

умножение с зеркалированием (pepperreppep);

запись в другой раскладке (валера => dfkthf);

эксперименты с регистром букв (eXcesS);

замена букв на цифры, схожие но начертанию (1s1am);

запись прямым/обратным транслитом (billgates => биллгейтс).

17

18.

СловариПо словарям удается подобрать ~45% паролей. Это связано с тем, что половина

пользователей выбирает осмысленный пароль.

Существует статистика по словарям, которые оказались наиболее эффективными

(через запятую указано количество слов в словаре, затем число подобранных паролей):

популярные пароли, 2153 – 5068;

названия рок-групп и имена музыкантов, 12340 – 890;

имена разных народов, 39132 – 1357;

русские слова, набранные в английской раскладке, 138204 – 1406;

русские слова, набранные латинским алфавитом, 138204 – 1958;

слова, записанные в обратном порядке, 3162.009 – 9223.

Среди вскрытых паролей оказалось и пароли системных администраторов. У них

часто встречаются логины и пароли: бог; хозяин; начальник; руководитель; рай (god;

owner; chief; head; paradise ) и другие подобные слова.

Самая популярная длина пароля 6 символов, более того, 85,6% всех паролей имеют

длину менее 8 символов и состоят они из малых букв или цифр.

Если за среднюю скорость взять 3 миллиона вариантов в секунду, то вероятность

того, что среднестатистический пароль будет взломан за сутки составляет 85%.

18

19.

Как же выбирать пароль?Хороший пароль должен иметь как минимум 10 символов, a надёжный – 12 и

более символов.

Сложный пароль должен содержать три набора символов: БОЛЬШИЕ и маленькие

буквы, цифры, специальные символы. Например, SlozhniyParolna_100%.

Пароль должен быть без общедоступной информации (имя, фамилия, ник, дата

рождения, номер телефона, ИНН, индекс адреса и тд не рекомендуется

использовать. Например, MarinaKirova_2001 – плохой вариант.

В пароле лучше использовать малораспространённые или вообще несуществующие

слова. Например, Abirval или Minbarcy.

Получить запоминающийся пароль, который будет сложным для взлома можно

кодируя фразу. Например, FRr7klnp! – Футболист Рональду разгадал семь

кроссвордов лежа на пляже! или Vdo,konaMagi3me – В домике, который нашла

Маша жили три медведя.

Вариант можно усложнить, составляя пароль по первым буквам соответствующей

английской раскладки, оставляя большие и маленькие символы, цифры и спецсимволы

как есть. Пример:

В лесу родилась елочка

В лесу она росла

Зимой и летом стройная

Зеленая была → Пароль: , VlreVlorZilsZb!

19

20.

ХакерыИстинное происхождение термина «хакер» сейчас, наверное, установить уже

невозможно: предполагается, что оно зародилось в кампусах и аудиториях Массачусетского

Технологического Университета еще в 60-х годах прошлого столетия. Бытует мнение, что

словечко попало в обиход компьютерщиков из жаргона хиппи, где глагол «to hack» означал

отнюдь не «взламывать», как это считается сейчас, а «соображать», «врубаться».

Собственно, в 70-х «хакерами» как

раз и называли тех, кто «врубается» в

принципы работы компьютеров, глубоко

понимает происходящие в них процессы

— то есть, высококвалифицированных ITспециалистов, программистов и

разработчиков.

Хакеры – это исследователи, ученые из

мира высоких технологий. Настоящие

хакеры никогда не взламывали чужие

приложения или серверы ради наживы, и

не совершали преступлений – разве что

порой использовали свои знания для организации безобидных розыгрышей.

Расхожее слово «хакер», некогда обозначавшее просто высококлассного компьютерного

специалиста, оказалось затерто до дыр не разбирающимися в вопросе журналистами,

которые низвели IT-профессионалов до уровня компьютерных преступников и киберзлодеев.

20

21.

Компьютерные преступникиДля парней, взламывающих программы или удаленные серверы с целью заработка, а

также разрабатывающих различные средства обхода систем лицензионной защиты, всегда

существовало отдельное название — «крэкеры».

Специалистов по взлому телефонных сетей принято называть «фрикерами».

Тех, кто использует в незаконных целях банковские карты и системы электронных

платежей — «кардерами».

Отдельная категория – вирусописатели, создающие и распространяющие вредоносное

ПО.

Эту разношерстную компанию составляют многочисленные кланы, имеющие довольнотаки узкую специализацию: те, кто пишет код – «вирмейкеры», так называемые

«крипторы» упаковывают и шифруют вредоносные приложения, «впариватели»

занимаются раздачей вирусов и троянцев населению, а «ботоводы» реализуют на «черном

рынке» различные «услуги», например, рассылку спама или DDoS-атаки (Distributed

Denial of Service).

Существуют интернет-мошенники, выманивающие у доверчивых жертв деньги при

помощи специально созданных сайтов или с использованием методов социальной

инженерии. Такую деятельность нередко называют «фродом», а самих мошенников

– «фродерами».

Жуликов, использующих личную информацию потенциальной жертвы в целях обмана

или вымогательства именуют «скамерами» – нередко они паразитируют на сайтах

21

знакомств и промышляют в социальных сетях.

22.

Манифест хакеров (8 января 1986 г.)Ещё одного поймали сегодня, это во всех газетах. «Подросток арестован за компьютерное преступление», «Хакер арестован

за взлом банка».

Чёртовы дети… Они все одинаковы.

Но вы, с вашей примитивной психологией и техническими познаниями 50-х годов, вы смотрели когда-нибудь в глаза хакеру?

Вы когда-нибудь задумывались, что заставляет его двигаться, какие силы сформировали его?

Я — хакер, войдите в мой мир…

Мой мир начинается со школы. Я умнее большинства других детей, та чушь, которой учат нас в школе, скучна.

Чёртов недоносок… Они все одинаковы.

Я в средних или старших классах. Слушаю учительницу, которая в пятнадцатый раз объясняет, как сокращать дробь. Да понял

я уже. «Нет, мисс Смит, я не покажу вам мою работу. Я сделал её в уме…»

Чёртов ребенок, наверняка списал. Они все одинаковы.

Сегодня я сделал открытие. Я открыл компьютер. Секунду… это здорово! Он делает то, что я хочу. Если он совершает ошибку

— это потому что я напортачил. Не потому, что я ему не нравлюсь… Или он запуган мной… Или думает, что я слишком умный…

Или не любит учиться и не должен быть здесь…

Чёртов мальчишка. Все что он делает — играет в игры. Они все одинаковы.

И это случилось… дверь в мир распахнулась… посланный электронный импульс рванулся по телефонным линиям, как героин

по венам наркомана, убежище от повседневной некомпетентности найдено. «Это оно… То, к чему я принадлежу» Я знаю здесь

каждого… даже если я никогда не встречал его, никогда не говорил с ним, и могу больше никогда его не услышать… Я знаю вас

всех…

Чёртов пацан, опять занимает телефонную линию. Они все одинаковы.

Вы готовы поклясться своей задницей, что мы все одинаковы. В школе нас всех кормили детским питанием с ложечки, в то

время, когда нам хотелось бифштекса… Те кусочки мяса что нам доставались, были разжёваны и безвкусны. Над нами

доминировали садисты и нас игнорировали равнодушные. Те немногие, кто могли чему-то научить, находили в нас желанных

учеников, но они были как капли воды в пустыне.

Теперь это наш мир… Мир электронов и переключателей, мир красоты данных. Мы используем существующие системы, не

платя за то, что могло быть чертовски дешевым, если бы не управлялось грязными спекулянтами, и вы называете нас

преступниками. Мы исследуем, и вы называете нас преступниками. Мы ищем знания… и вы называете нас преступниками. Мы

существуем без цвета кожи, без национальности, без религиозных распрей… и вы называете нас преступниками. Вы строите

атомные бомбы, вы развязываете войны, убиваете, жульничаете и лжете нам, пытаясь заставить нас поверить, что все это для

нашего же блага, и мы всё ещё преступники.

Да, я преступник. Мое преступление — любопытство. Мое преступление в том, что я сужу людей по тому что они говорят и

думают, а не по тому, как они выглядят. Мое преступление в том, что я намного умнее вас. Это то, что вы мне никогда не

простите.

Я хакер. И это мой манифест. Вы можете остановить меня, но вы не остановите нас всех… в конце концов, мы все

одинаковы.

22

23.

Стивен ВознякСтивен Возняк начал свою хакерскую карьеру с

"телефонного фрикинга. Во время учебы в калифорнийском университете он изобрел для своих друзей

устройства под названием "синие ящики", которые

позволяли им бесплатно звонить в любую точку мира.

Возняк якобы использовал одно из таких устройств

для того, чтобы звонить Папе Римскому. Позже он

бросил университет и вместе со своим другом Стивом

Джобсом открыл компанию Apple Computer.

Адриан Ламо

Адриан Ламо был назван "бездомным хакером",

так как для взлома он использовал компьютеры в

интернет-кафе и библиотеках. Большинство его

незаконной деятельности включало в себя взлом

компьютерных сетей, позже он поставлял

информацию об их уязвимости компаниям –

владельцам.

Известность пришла тогда, когда он взломал

систему New York Times и добавил своё имя в

списки экспертов.

23

24.

Джулиан Ассанж24

В 16 лет Ассанж под никнеймом Mendax Джулиан

вместе с товарищами создает организацию хакеров

«Черви против ядерных убийц», они руководствовались

своеобразным кодексом: не повреждать системы, но

делиться информацией. В 2006 г. он создал WikiLeaks –

платформу, публикующую секретную информацию,

полученную из анонимных источников. В 2010 году США

возбудило против него дело по обвинению в шпионаже, и

в апреле 2019 года он был арестован. Сейчас находится

в лондонской тюрьме Белмарш.

Гэри Маккиннон

В сети больше известен как Solo. Организовал взлом

компьютерной системы военного назначения. Всего за

13 месяцев он получил доступ к 95 компьютерам,

принадлежащим НАСА и Вооруженным силам США.

Хотя его интересовала только секретная информация

о НЛО, американцы заявили, что он нанес ущерб на

сумму более $700 000.

2005 году власти США запросили его экстрадицию, но

премьер Великобритании Тереза Мэй отказала США,

сославшись на «серьезную болезнь» Маккиннона.

25.

Кевин МитникСамый известный хакер своего поколения. Он

предположительно взломал компьютерные системы

некоторых ведущих в мире технологических и

телекоммуникационных компаний, включая такие

всемирно известные компании, как Nokia, Motorola,

Fujitsu.

Митник был арестован в 1995 году и отбывал

пятилетний срок тюремного заключения. Сегодня

работает консультантом по компьютерной

безопасности.

Ллойд Бланкеншип

Также известный как Наставник, Бланкеншип был

членом элитной группы хакеров Legion of Doom в

1980-х годах, которые боролись за он-лайн

превосходство против Masters of Deception. Личных

достижений как хакер не имел. Однако, популярность

ему принес его "Манифест Хакера", который он

написал 8 января 1986 году сразу же после того, как

был арестован.

25

Интернет

Интернет