Похожие презентации:

Информационная безопасность деятельности общества

1.

Информационная безопасностьдеятельности общества

Правовая защита информации

Предмет, цели, задачи и содержание дисциплины.

Основные понятия, термины и определения.

Объекты, субъекты правоотношений в области ИБ.

Принципы и методы правового регулирования отношений в области ИБ.

Правовое регулирование на международном, региональном и

национальном уровнях

2.

Система нормативного правовогорегулирования в Республике Беларусь

Обзор законодательства РБ в области ИБ.

Нормативные правовые акты РБ.

Акты законодательства, законодательные акты.

Законодательство в области технического нормирования и

стандартизация в РБ.

Технические нормативные правовые акты: технические регламенты,

технические кодексы установившейся практики, государственные

стандарты, технические условия.

3.

Законодательство в сфере ИБ (1 из 2)Конституционное законодательство.

Законодательные акты РБ в сфере ЗИ.

Законодательство о госсекретах, категории госсекретов, регулирование

допуска к госсекретам, уполномоченные органы и их полномочия по

защите госсекретов, права и обязанности граждан в сфере защиты

госсекретов.

Акты органов госуправления по вопросам обеспечения ИБ.

Регламентация процессов обеспечения технической и

криптографической ЗИ, аттестации систем ЗИ информационных систем,

государственной экспертизы средств ЗИ.

4.

Законодательство в сфере ИБ (2 из 2)Институт тайны. Виды тайны по законодательству РБ.

Персональные данные.

Информация, распространение и (или) предоставление которой

ограничено, служебная информация ограниченного распространения.

Цели защиты информации, основные требования по защите

информации, организация защиты информации.

Нормы уголовного, гражданского и административного

законодательства по вопросам обеспечения ИБ.

Преступления, хозяйственные и административные правонарушения в

сфере ИБ.

5.

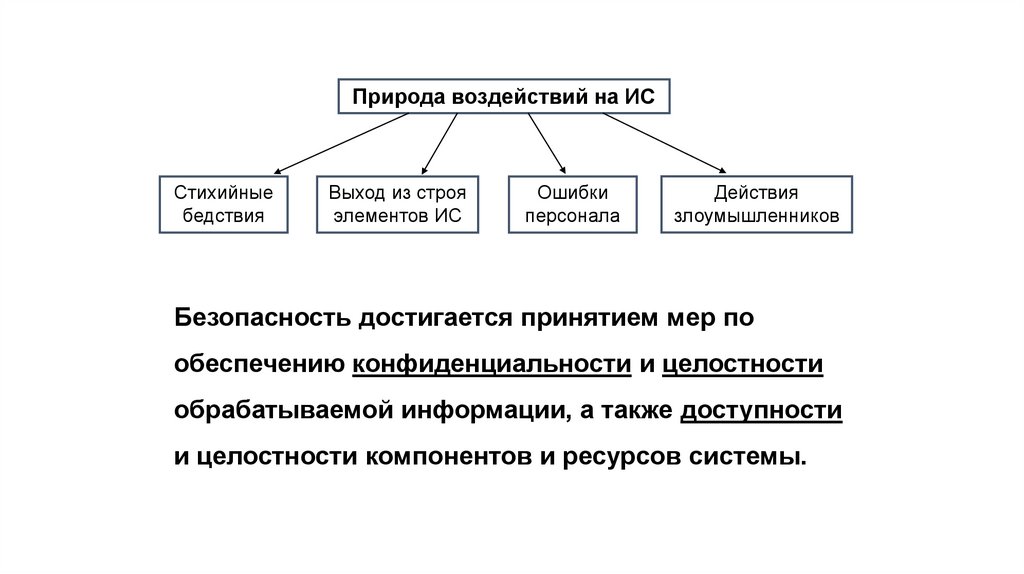

Природа воздействий на ИССтихийные

бедствия

Выход из строя

элементов ИС

Ошибки

персонала

Действия

злоумышленников

Безопасность достигается принятием мер по

обеспечению конфиденциальности и целостности

обрабатываемой информации, а также доступности

и целостности компонентов и ресурсов системы.

6.

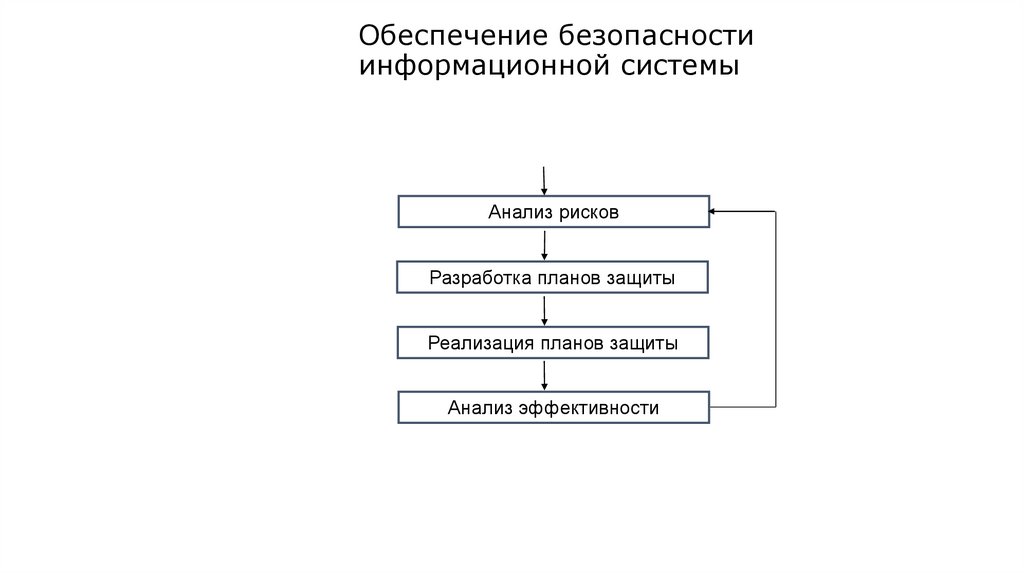

Обеспечение безопасностиинформационной системы

Анализ рисков

Разработка планов защиты

Реализация планов защиты

Анализ эффективности

7.

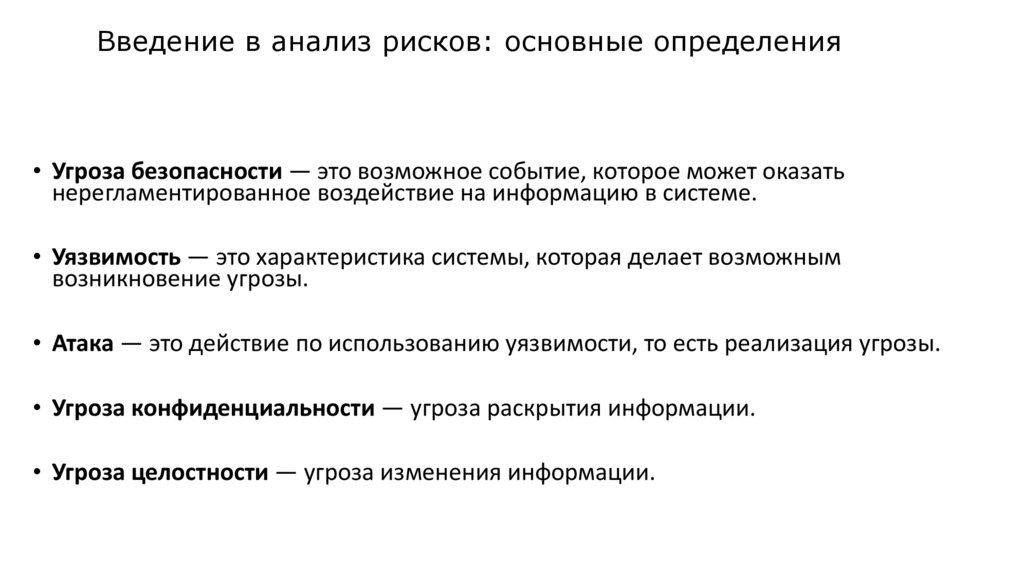

Введение в анализ рисков: основные определения• Угроза безопасности — это возможное событие, которое может оказать

нерегламентированное воздействие на информацию в системе.

• Уязвимость — это характеристика системы, которая делает возможным

возникновение угрозы.

• Атака — это действие по использованию уязвимости, то есть реализация угрозы.

• Угроза конфиденциальности — угроза раскрытия информации.

• Угроза целостности — угроза изменения информации.

8.

Введение в анализ рисков: основныеопределения

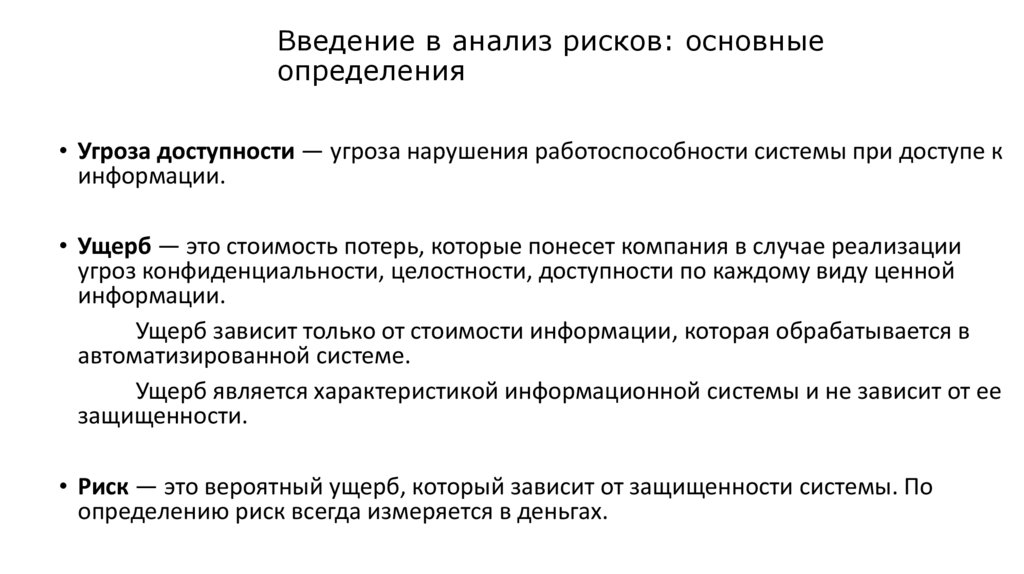

• Угроза доступности — угроза нарушения работоспособности системы при доступе к

информации.

• Ущерб — это стоимость потерь, которые понесет компания в случае реализации

угроз конфиденциальности, целостности, доступности по каждому виду ценной

информации.

Ущерб зависит только от стоимости информации, которая обрабатывается в

автоматизированной системе.

Ущерб является характеристикой информационной системы и не зависит от ее

защищенности.

• Риск — это вероятный ущерб, который зависит от защищенности системы. По

определению риск всегда измеряется в деньгах.

9.

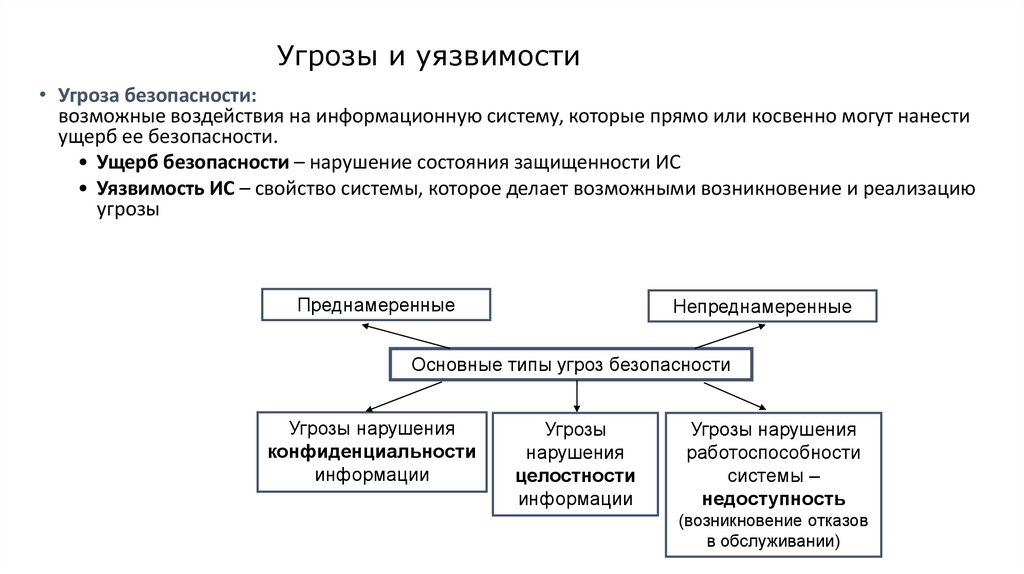

Угрозы и уязвимости• Угроза безопасности:

возможные воздействия на информационную систему, которые прямо или косвенно могут нанести

ущерб ее безопасности.

• Ущерб безопасности – нарушение состояния защищенности ИС

• Уязвимость ИС – свойство системы, которое делает возможными возникновение и реализацию

угрозы

Преднамеренные

Непреднамеренные

Основные типы угроз безопасности

Угрозы нарушения

конфиденциальности

информации

Угрозы

нарушения

целостности

информации

Угрозы нарушения

работоспособности

системы –

недоступность

(возникновение отказов

в обслуживании)

10.

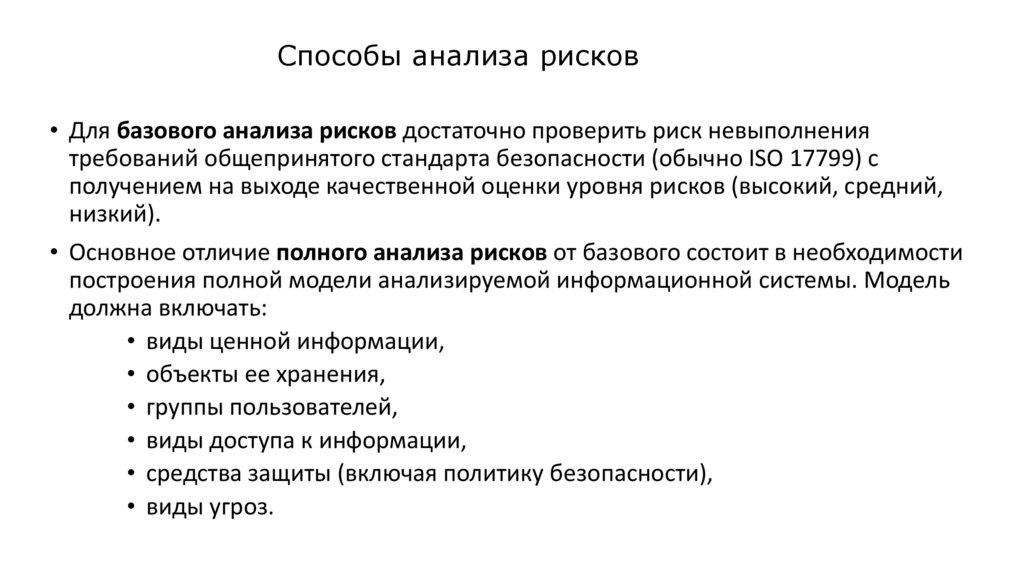

Способы анализа рисков• Анализ информационных рисков — это процесс комплексной оценки

защищенности информационной системы с переходом к количественным или

качественным показателям рисков.

• Риск — это вероятный ущерб, который зависит от защищенности системы.

• Из определения следует, что на выходе алгоритма анализа риска можно получить

либо количественную оценку рисков (риск измеряется в деньгах), либо —

качественную (уровни риска; обычно: высокий, средний, низкий).

• Анализ рисков также отличается по используемому подходу; обычно условно

выделяют два уровня анализа рисков: базовый и полный.

11.

Способы анализа рисков• Для базового анализа рисков достаточно проверить риск невыполнения

требований общепринятого стандарта безопасности (обычно ISO 17799) с

получением на выходе качественной оценки уровня рисков (высокий, средний,

низкий).

• Основное отличие полного анализа рисков от базового состоит в необходимости

построения полной модели анализируемой информационной системы. Модель

должна включать:

• виды ценной информации,

• объекты ее хранения,

• группы пользователей,

• виды доступа к информации,

• средства защиты (включая политику безопасности),

• виды угроз.

12.

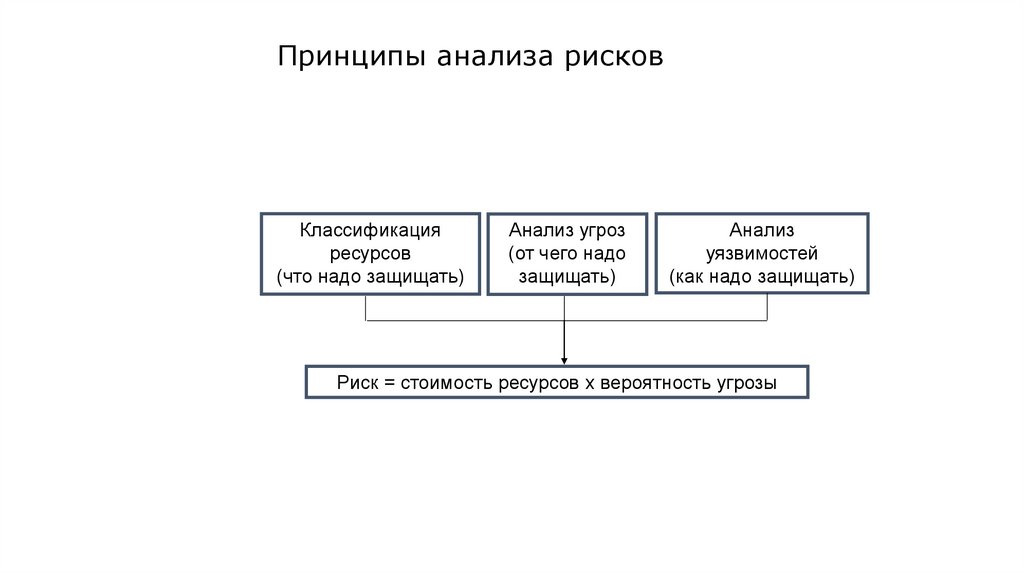

Принципы анализа рисковКлассификация

ресурсов

(что надо защищать)

Анализ угроз

(от чего надо

защищать)

Анализ

уязвимостей

(как надо защищать)

Риск = стоимость ресурсов х вероятность угрозы

13.

Угрозы постоянные и временные (проектные риски)На непрерывность бизнеса оказывают влияние два типа угроз.

К первому типу угроз относятся постоянные угрозы, которые могут

возникнуть в любой момент штатного режима ведения бизнеса.

• угрозы стихийных бедствий,

• угроза потери административного контроля над зданием (территорией),

• угроза пожара/затопления,

• угроза потери связи с дополнительными офисами и филиалами,

• угроза выхода из строя серверного или сетевого оборудования,

• угроза сбоя программного обеспечения и т.д.

14.

Угрозы постоянные и временные (проектные риски)Ко второму типу угроз относятся угрозы, возникающие в определенные

промежутки времени. Эти угрозы правильнее называть рисками

(проектными).

Например,

• риск неуспешного перехода с одной информационной системы на другую,

• риск неуспешного внедрения новой информационной системы,

• риск неудачного реинжиниринга определенного бизнес-процесса,

• риск неудачного преобразования организационной структуры,

• риск неготовности персонала к проведенным изменениям.

Эти угрозы являются в достаточной мере реальными и подлежат анализу, который

должен быть осуществлен в рамках соответствующего проекта. Как проектные

риски, так и разрабатываемые в рамках проекта превентивные мероприятия носят

временный характер и утрачивают свою актуальность после успешного завершения

проекта.

15.

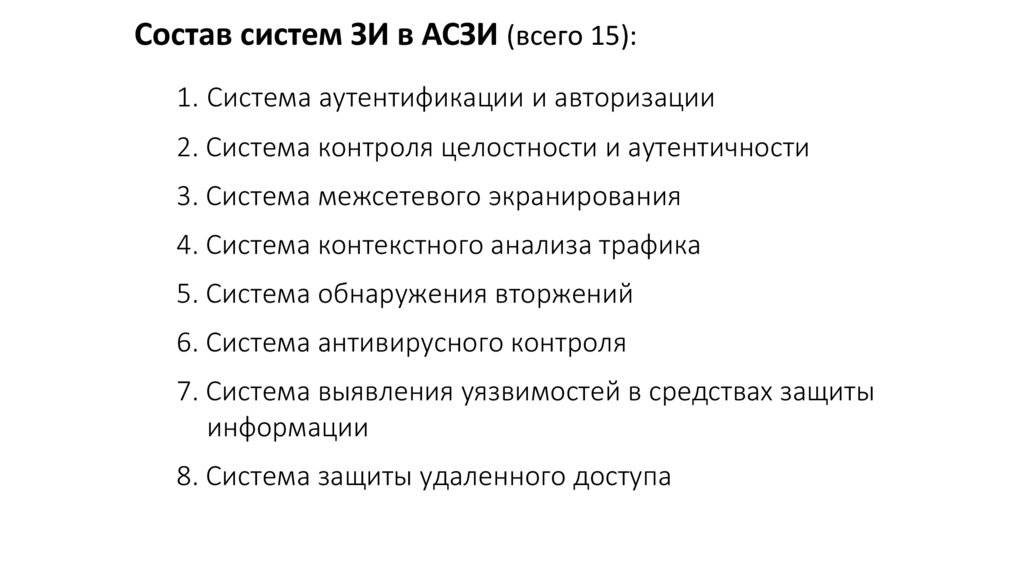

Состав систем ЗИ в АСЗИ (всего 15):1. Система аутентификации и авторизации

2. Система контроля целостности и аутентичности

3. Система межсетевого экранирования

4. Система контекстного анализа трафика

5. Система обнаружения вторжений

6. Система антивирусного контроля

7. Система выявления уязвимостей в средствах защиты

информации

8. Система защиты удаленного доступа

16.

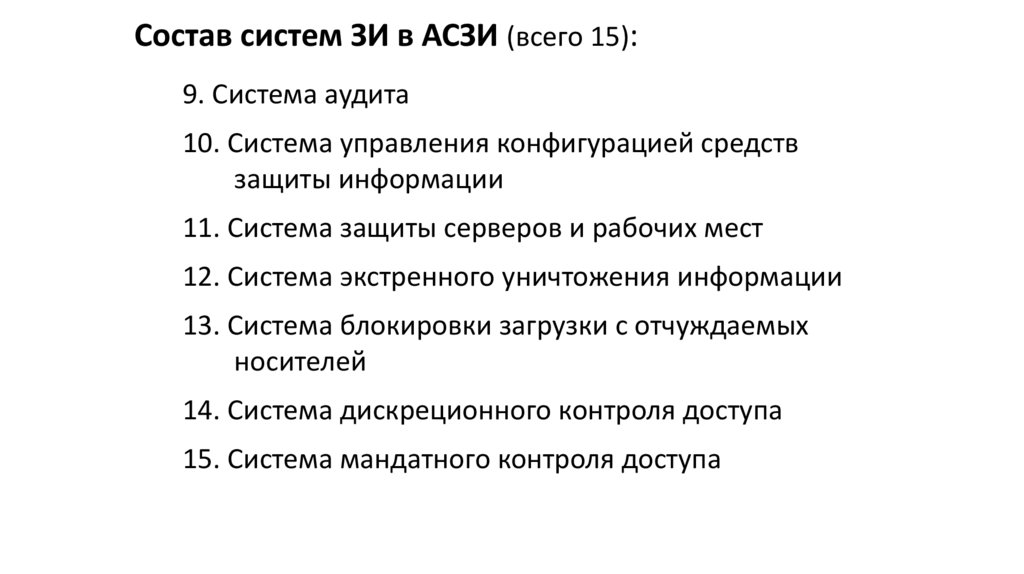

Состав систем ЗИ в АСЗИ (всего 15):9. Система аудита

10. Система управления конфигурацией средств

защиты информации

11. Система защиты серверов и рабочих мест

12. Система экстренного уничтожения информации

13. Система блокировки загрузки с отчуждаемых

носителей

14. Система дискреционного контроля доступа

15. Система мандатного контроля доступа

17.

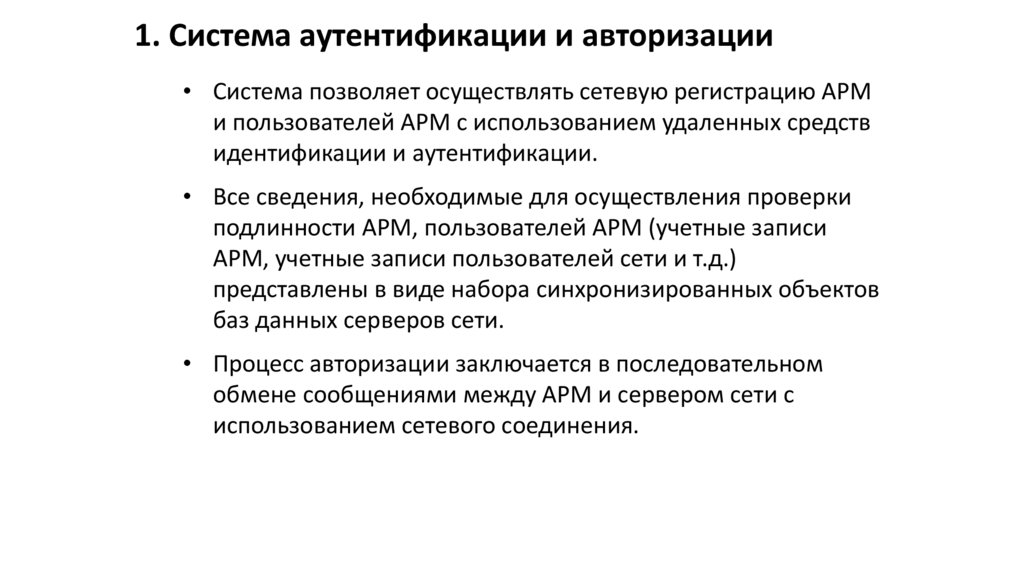

1. Система аутентификации и авторизации• Система позволяет осуществлять сетевую регистрацию АРМ

и пользователей АРМ с использованием удаленных средств

идентификации и аутентификации.

• Все сведения, необходимые для осуществления проверки

подлинности АРМ, пользователей АРМ (учетные записи

АРМ, учетные записи пользователей сети и т.д.)

представлены в виде набора синхронизированных объектов

баз данных серверов сети.

• Процесс авторизации заключается в последовательном

обмене сообщениями между АРМ и сервером сети с

использованием сетевого соединения.

18.

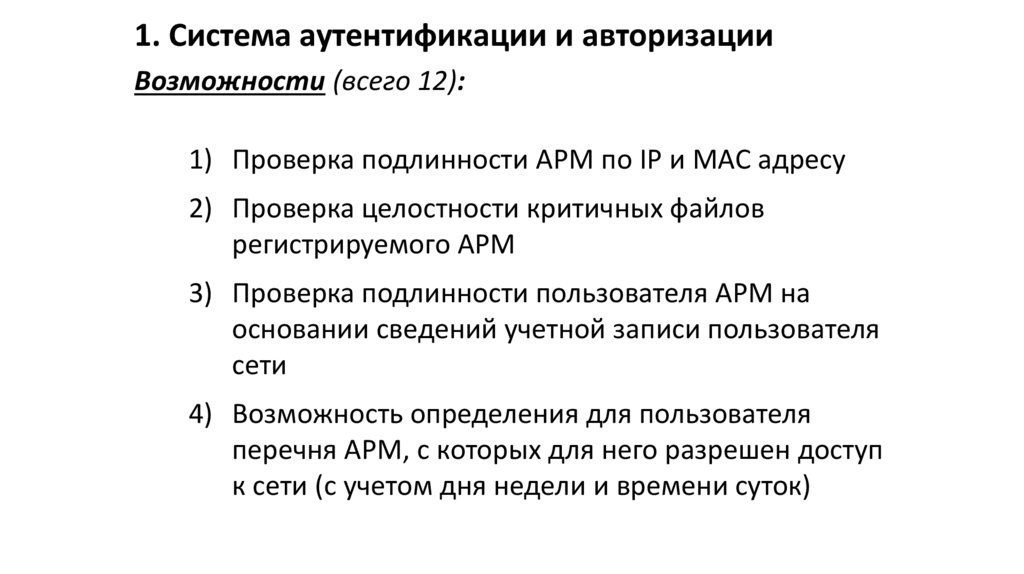

1. Система аутентификации и авторизацииВозможности (всего 12):

1) Проверка подлинности АРМ по IP и MAC адресу

2) Проверка целостности критичных файлов

регистрируемого АРМ

3) Проверка подлинности пользователя АРМ на

основании сведений учетной записи пользователя

сети

4) Возможность определения для пользователя

перечня АРМ, с которых для него разрешен доступ

к сети (с учетом дня недели и времени суток)

19.

1. Система аутентификации и авторизацииВозможности (всего 12):

5) Поддержка блокировки одновременного доступа

одного пользователя с разных АРМ

6) Возможность автоматической блокировки доступа

с определенного АРМ при отсутствии

подтверждения его подлинности при регистрации

в сети посредством блокировки учетной записи

АРМ

7) Возможность автоматической блокировки доступа

определенного пользователя сети при отсутствии

подтверждения его подлинности при регистрации

в сети посредством блокировки учетной записи

пользователя

20.

1. Система аутентификации и авторизацииВозможности (всего 12):

8) Защита данных аутентификации при передаче по

сети посредством использования защищенного

SSL (TLS) соединения

9) Возможность назначения и использования для

каждого АРМ приоритетного и резервных

серверов, обеспечивающих процесс регистрации

АРМ и пользователей АРМ

10) Уведомление администратора безопасности о

критичных событиях, связанных с авторизацией

АРМ и пользователей АРМ, посредством

сигнализации на его рабочее место

21.

1. Система аутентификации и авторизацииВозможности (всего 12):

11) Возможность управления всеми параметрами

безопасности, связанными с доступом

пользователей к ресурсам сети, с рабочего места

администратора безопасности

12) Регистрация сведений обо всех критичных

событиях безопасности, связанных с процессами

авторизации, на АРМ и сервере с последующим их

внесением в единый журнал аудита,

поддерживаемый в виде набора

синхронизированных объектов баз данных

серверов сети

22.

2. Система контроля целостности и аутентичностиНазначение (4):

1) Система обеспечивает контроль целостности

критичных файлов операционных систем и

функционального программного обеспечения (ФПО)

АРМ, как на этапе загрузки, так и в последующем в

процессе их функционирования

2) Целостность данных и защита от

несанкционированного доступа к ним при передаче

по сети обеспечивается посредством использования

защищенных сетевых соединений по протоколу SSL.

23.

2. Система контроля целостности и аутентичностиНазначение (4):

3) Целостность информационных данных, хранимых в

объектах баз данных, гарантируется средствами

контроля целостности СУБД, а также синхронизацией

хранимых данных между серверами.

4) Средства контроля аутентичности гарантируют

подлинность данных при хранении, обработке,

передаче по сетевым соединениям.

24.

2. Система контроля целостности и аутентичностиВозможности (20):

1) Контроль целостности контрольных сумм критичных

файлов ОС и ФПО по их контрольным суммам, как на

этапе загрузки, так и в последующем в процессе

функционирования

2) Использование для проверки целостности эталонных

значений контрольных сумм критичных файлов

каждого АРМ, хранимых в стандартизированных

объектах, синхронизируемых между базами данных

всех серверов

25.

2. Система контроля целостности и аутентичностиВозможности (20):

3) Автоматическая блокировка загрузки ОС и ФПО АРМ

в случае выявления нарушения целостности

критичных файлов ОС, ФПО с внесением

соответствующей записи в журнал аудита системы

4) Автоматическая блокировка учетной записи АРМ при

выявлении нарушения целостности критичных

файлов

5) Уведомление администратора безопасности о

событиях, связанных с выявлением нарушения

целостности критичных файлов

26.

2. Система контроля целостности и аутентичностиВозможности (20):

6) Возможность внесения изменений в эталонные

значения контрольных сумм критичных файлов АРМ

с рабочего места администратора безопасности

7) Обеспечение целостности данных при передаче по

сети посредством использования защищенных SSL

соединений в режиме взаимной аутентификации

участников соединения

8) Проверка подлинности сторон инициируемого

защищенного сетевого соединения посредством

осуществления взаимной аутентификации до начала

передачи данных

27.

2. Система контроля целостности и аутентичностиВозможности (20):

9) Обеспечение защиты передаваемых данных

посредством применения алгоритмов

симметричного шифрования

10) Хранение эталонных значений ключей шифрования,

используемых средствами SSL, в

стандартизированных объектах, синхронизируемых

между базами данных всех серверов

11) Обеспечение защиты локальных файлов,

используемых средствами SSL, от

несанкционированного доступа

28.

2. Система контроля целостности и аутентичностиВозможности (20):

12) Проверка целостности локальных файлов,

используемых средствами SSL на этапе загрузки АРМ

13) Обеспечение контроля целостности документов и

ответственности пользователей за выполняемые с

ними действия посредством применения

механизмов ЭЦП в отношении всех документов и

данных, обрабатываемых на АРМ и серверах

14) Полное соответствие используемых средств ЭЦП

требованиям ГОСТ

29.

2. Система контроля целостности и аутентичностиВозможности (20):

15) Дополнительная защита данных документооборота

посредством обязательного шифрования

передаваемых данных отправителем, содержание

данных может быть получено только указанным

получателем и администратором безопасности

16) Обеспечение защиты локальных ключей шифрования

пользователей АРМ и иных критичных файлов ОС

АРМ, используемых механизмом ЭЦП, от

несанкционированного доступа с проверкой их

целостности при загрузке АРМ путем сравнения с

эталонными значениями

30.

2. Система контроля целостности и аутентичностиВозможности (20):

17) Хранение эталонных значений ключей шифрования

пользователей, используемых механизмом ЭЦП, в

стандартизированных объектах, синхронизируемых

между базами данных всех серверов

18) Автоматическая блокировка учетной записи

пользователя при выявлении нарушения целостности

его ключей шифрования с регистрацией события в

журнале аудита и уведомлением администратора

безопасности

31.

2. Система контроля целостности и аутентичностиВозможности (20):

19) Автоматическая блокировка обработки документа

(данных) при выявлении нарушения его целостности

с регистрацией события в журнале аудита и

уведомлением администратора безопасности

20) Возможность смены ключей шифрования любого

пользователя с рабочего места администратора

безопасности с соответствующим изменением их

эталонных значений

32.

3. Система межсетевого экранированияНазначение:

• Система позволяет осуществлять защиту сети

автоматизированной системы и отдельных узлов от

несанкционированного доступа и сетевых

воздействий (атак) с целью вывода из строя отдельных

функций защиты информации, узлов сети, или

нарушения функционирования автоматизированной

системы в целом.

• Система межсетевого экранирования используется

также для разделения доступа по сети к ресурсам

автоматизированной системы, как на уровне адресов

отдельных узлов, так и на уровне приложений.

33.

3. Система межсетевого экранированияВозможности (13):

1) Фильтрация пакетов на сетевом уровне (IP) с учетом

адресов отправителя и получателя всех значимых

полей пакета;

2) Фильтрация пакетов на сетевом уровне (IP) с учетом

всех значимых полей пакета;

3) Фильтрация пакетов с учетом даты и времени;

4) Фильтрация пакетов с учетом идентификаторов

физических интерфейсов и направления следования

пакетов;

34.

3. Система межсетевого экранированияВозможности (13):

5) Фильтрация на транспортном уровне виртуальных

соединений с учетом состояния соединения;

6) Фильтрация на прикладном уровне с учетом адресов

отправителя и получателя, а также команд и вызовов

прикладных протоколов;

7) Трансляция сетевых адресов с целью сокрытия

структуры сети;

8) Фильтрация исходящего трафика рабочих мест с

учетом идентификатора приложения;

35.

3. Система межсетевого экранированияВозможности (13):

9) Аутентификация исходящих запросов на

установление соединений;

10) Уведомление администратора безопасности о

критичных событиях, связанных с попытками

нарушения установленных правил фильтрации;

36.

3. Система межсетевого экранированияВозможности (13):

11) Регистрация сведений обо всех критичных событиях

безопасности, связанных с попытками нарушения

установленных правил фильтрации с последующим

их внесением в единый журнал аудита,

поддерживаемый в виде набора

синхронизированных объектов баз данных серверов

сети;

12) Контроль целостности конфигурационных файлов

межсетевых экранов;

13) Автоматическое восстановление межсетевых

экранов.

37.

4. Система контекстного анализа трафикаНазначение:

• осуществлять защиту данных автоматизированной

системы при взаимодействии со смежными

информационными комплексами и системами от :

вредоносных программ (вирусов, троянских коней),

рекламной информации,

навязывания ложной информации,

утечки информации,

• осуществлять анализ формата и структуры данных,

передаваемых как изнутри, так и из внешних сетей

относительно защищаемой автоматизированной

системы.

38.

4. Система контекстного анализа трафикаВозможности (4):

1) Синтаксический анализ данных (форматный

контроль, анализ структуры набора данных, проверка

соответствия списка и размеров полей в сообщении

установленным правилам);

2) Семантический анализ данных (логический контроль,

анализ содержимого сообщения, проверка

соответствия значений полей в сообщении

установленным правилам);

39.

4. Система контекстного анализа трафикаВозможности (4):

3) Уведомление администратора безопасности о

событиях, связанных с попытками передачи

запрещенной информации или информации,

имеющей не соответствующий установленным

правилам формат;

4) Регистрация сведений обо всех критичных событиях

безопасности, связанных с попытками передачи

запрещенной информации или информации,

имеющей не соответствующий установленным

правилам формат.

40.

5. Система обнаружения вторженийНазначение:

Система позволяет производить анализ сетевого

трафика и передавать сообщения о возможном

нападении на централизованную консоль

управления.

Хостовые системы обнаружения вторжений

позволяют анализировать активность процессов на

конкретном сервере или группе серверов.

Система анализирует действия на сервере с высокой

степенью детализации и точно определяет, кто из

пользователей выполняет злонамеренные действия в

операционной системе сервера.

41.

5. Система обнаружения вторженийВозможности (7):

1) Анализ трафика сети автоматизированной системы;

2) Проверка соответствия выявленных

последовательностей пакетов и результатов анализа

действий предопределенному набору событий,

уникально описывающих известное нападение

(действие на основе сигнатур);

3) Анализ активности процессов на серверах;

4) Анализ системных журналов отдельных приложений;

42.

5. Система обнаружения вторженийВозможности (7):

5) Уведомление администратора безопасности о

выявленных нарушениях системы безопасности

(вторжениях) или попытках нарушений;

6) Регистрация сведений обо всех попытках нарушений

системы безопасности;

7) Блокировка доступа источника выявленных

нарушений к ресурсам автоматизированной системы.

43.

6. Система антивирусного контроляНазначение:

• Система позволяет защищать ресурсы сети, сервера и

рабочие места от проникновения компьютерных

вирусов и разрушительного воздействия вредоносных

программ.

• Позволяет оперативно проверять все носители

информации на наличие вирусов и троянских

программ, обнаруживать и обезвреживать вирусы в

оперативной памяти компьютера, на дисках и в

почтовых сообщениях.

• Благодаря быстрому сканированию всех носителей

информации имеется возможность оперативно

производить проверку серверов и ПЭВМ.

44.

6. Система антивирусного контроляВозможности:(5):

Возможности

1) Автоматически удаление вирусов, «червей» и

«троянов»;

2) Выявление и блокировка вирусов в файлах,

вложенных в мгновенные сообщения;

3) Фиксация присутствия таких «червей» в исходящих

потоках данных с целью предотвращения их

дальнейшего распространения на другие ПЭВМ;

4) Сканирование и исправление входящих и исходящих

электронных сообщений;

5) Обеспечение защиты от распространения вирусов на

основе скриптов.

45.

7. Система выявления уязвимостей в средствах ЗИНазначение:

• Система позволяет

• проводить анализ настроек;

• оценивать эффективность функционирования

средств защиты информации,

• предоставляет администратору безопасности

информацию о:

• сбоях в работе СЗИ;

• наличии узких мест, которые могут быть

использованы потенциальным

злоумышленником для получения

несанкционированного доступа к данным

автоматизированной системы.

46.

7. Система выявления уязвимостей в средствах ЗИВозможности (8):

1) Идентификация сервисов на случайных портах;

2) Эвристический метод определения типов и имен

серверов вне зависимости от их ответа на

стандартные запросы;

3) Обработка сервисов вызова удаленных процедур и

объектов с их полной идентификацией;

4) Проверка слабости парольной защиты;

5) Глубокий и всесторонний анализ содержания WEBресурсов;

47.

7. Система выявления уязвимостей в средствах ЗИВозможности (8):

6) Анализатор структуры HTTP-серверов;

7) Проведение проверок на нестандартные атаки типа

«отказ от обслуживания»;

8) Предоставление администратору безопасности

отчета о проведенных проверках с описанием

действий, результатов и заключений об

эффективности работы СЗИ.

48.

8. Система защиты удаленного доступаНазначение:

• Система защиты удаленного доступа обеспечивает

возможность защищенного обмена данными с

удаленными АРМ за счет применения в их отношении:

• средств аутентификации и авторизации,

• средств контроля целостности,

• а также посредством обеспечения защиты

информации при обмене с АРМ удаленных

абонентских пунктов по открытым каналам связи.

49.

8. Система защиты удаленного доступаВозможности (12):

1) Идентификация удаленного АРМ по IP адресу и

идентификатору канала связи АРМ, уникальному для

каждого удаленного АРМ;

2) Запрет на доступ с удаленного АРМ до

подтверждения подлинности АРМ и подлинности

пользователя удаленного АРМ посредством

использования средств системы аутентификации и

авторизации;

50.

8. Система защиты удаленного доступаВозможности (12):

3) Возможность управления удаленным доступом к

системе по открытым каналам посредством

поддержки учетных записей удаленных АРМ и

учетных записей пользователей удаленных АРМ в

виде стандартизированных синхронизированных

объектов баз данных сервера удаленного доступа и

сервера аутентификации и авторизации, а также

поддержки соответствующих средств управления на

АРМ администратора безопасности;

51.

8. Система защиты удаленного доступаВозможности (12):

4) Обеспечение для пользователей удаленных АРМ

возможности выполнять дозволенные для них

действия в системе после успешной регистрации;

5) Осуществление контроля целостности критичных

файлов ОС и ФПО удаленных АРМ на этапе

регистрации удаленного АРМ в системе и в

дальнейшем в процессе выполнения действий в

системе;

52.

8. Система защиты удаленного доступаВозможности (12):

6) Автоматическая блокировка доступа к системе

удаленного АРМ и пользователей удаленного АРМ в

случаях неуспешной проверки подлинности АРМ и

пользователя АРМ при регистрации в системе,

случаях выявления нарушения целостности

критичных файлов удаленного АРМ;

7) Регистрация всех критичных действий, связанных с

удаленным доступом, в журнал аудита системы;

53.

8. Система защиты удаленного доступаВозможности (12):

8) Уведомление администратора безопасности о

критичных событиях, связанных с удаленным

доступом к системе посредством сигнализации на его

рабочее место;

9) Обеспечение защиты соединений с удаленными АРМ

по открытым каналам связи посредством

использования защищенных сетевых соединений по

протоколу SSL;

10) Подтверждение подлинности удаленного АРМ и

сервера удаленного доступа на этапе установления

защищенного SSL соединения;

54.

8. Система защиты удаленного доступаВозможности (12):

11) Обеспечение контроля целостности информации,

передаваемой по открытым каналам посредством

использования специальных хэш-функций;

12) Защита информации, передаваемой по открытым

каналам посредством использования алгоритмов

симметричного шифрования.

55.

9. Система аудитаНазначение:

• Средства системы аудита обеспечивают регистрацию

критичных событий, связанных с безопасностью, как в

пределах локальных ресурсов, так и системы в целом.

• Все средства аудита подразделяются на:

• локальные средства, осуществляющие локальный

сбор и анализ данных аудита на АРМ и серверах;

• средства, обеспечивающие ведение единого

журнала аудита системы.

Журнал аудита системы представляет собой набор

стандартизированных объектов, синхронизируемых в

автоматическом режиме между базами данных серверов.

56.

9. Система аудитаВозможности (11):

1) Регистрация всех событий безопасности в

соответствии с требованием руководящих

документов и принятой политикой безопасности;

2) Автоматический контроль работоспособности

локальных средств аудита при загрузке АРМ и

серверов;

3) Автоматическая блокировка АРМ при нарушении

работоспособности средств аудита;

4) Передача сведений о критичных локальных событиях

с АРМ на сервер функциональной группы с

последующим их внесением в единый журнал аудита

системы;

57.

9. Система аудитаВозможности (11):

5) Автоматическая блокировка АРМ при невозможности

передачи сведений аудита на сервер или

невозможности получения их сервером;

6) Возможность автоматической блокировки доступа к

определенным локальным или сетевым ресурсам на

основании полученных данных аудита;

7) Оповещение администратора безопасности о

критичных событиях безопасности на основании

сведений журнала аудита системы;

8) Поддержка средств формирования отчетов на

основании данных журнала аудита системы;

58.

9. Система аудитаВозможности (11):

9) Поддержка средств выборочного просмотра данных

аудита с рабочего места администратора

безопасности;

10) Поддержка средств управления средствами аудита с

рабочего места администратора безопасности;

11) Обеспечение контроля целостности данных аудита

(объектов баз данных серверов, локальных файлов

протоколов АРМ и серверов).

59.

10.Система управления конфигурацией средств ЗИНазначение:

• Система предоставляет возможность

централизованного управления конфигурацией всех

служб и сервисов системы безопасности.

• Управление конфигурацией СЗИ позволяет

администратору безопасности получать полный доступ

к настройкам средств безопасности серверов, рабочих

мест, баз данных и средств межсетевого экранирования

с использованием защищенных протоколов передачи

данных, методами, устойчивыми к пассивному и

активному прослушиванию.

• Система позволяет обнаруживать и устранять причины

неисправностей и ошибок авторизации и доступа к

данным.

60.

10.Система управления конфигурацией средств ЗИВозможности (4):

1) Управление конфигурацией рабочих мест;

2) Управление конфигурацией серверов и хранилищ

данных;

3) Управление конфигурацией межсетевых экранов;

4) Управление конфигурацией датчиков системы

обнаружения вторжений.

61.

11. Система защиты серверов и рабочих местНазначение:

• Система позволяет

• ограничивать доступ к данным на локальных

рабочих местах, а также

• ограничивать доступ к локальной консоли

серверов, межсетевых экранов и активного

сетевого оборудования.

62.

11. Система защиты серверов и рабочих местВозможности (11):

1) Реагирование на факты несанкционированного

доступа к данным;

2) Снижение уровня и информативности ПЭМИН,

создаваемых различными элементами

автоматизированной системы;

3) Снижение уровня акустических излучений,

сопровождающих функционирование элементов

системы;

4) Средства маскировки от оптических средств

наблюдения;

63.

11. Система защиты серверов и рабочих местВозможности (11):

5) Средства электрической развязки, как элементов

автоматизированной системы, так и конструктивных

элементов помещений;

6) Средства активного зашумления в радио и

акустическом диапазонах;

7) Идентификация и аутентификации пользователей

при помощи имен и специальных аппаратных

средств (Touch Memory, Smart Card и т.п.);

8) Регламентация доступа пользователей к

физическим устройствам компьютера (дискам,

портам ввода-вывода);

64.

11. Система защиты серверов и рабочих местВозможности (11):

9) Избирательное (дискреционное) управление

доступом к логическим дискам, каталогам и

файлам;

10) Полномочное (мандатное) разграничение доступа к

защищаемым данным на рабочей станции и на

файловом сервере;

11) Создание замкнутой программной среды

разрешенных для запуска программ,

расположенных как на локальных, так и на сетевых

дисках.

65.

12. Система экстренного уничтоженияинформации

Назначение:

• Система предоставляет возможность экстренного и

полного уничтожения данных, предоставляющих

стратегический интерес для вероятного противника, в

случае возникновения реальной угрозы захвата

противником информационных ресурсов

автоматизированной системы.

• Решение о необходимости уничтожения информации

принимается администратором безопасности или

специальным лицом, ответственным за сохранность

конфиденциальной и секретной информации.

• .

66.

12. Система экстренного уничтоженияинформации

Возможности (3):

1) Экстренное уничтожение информации;

2) Обеспечение возможности очистки используемой

памяти, исключающей любую возможность

восстановления данных;

3) Предоставление информации о ходе и результатах

выполнения операции уничтожения информации.

67.

13. Система блокировки загрузки с отчуждаемыхносителей

Назначение:

• Система обеспечивает защиту серверов и рабочих

мест от несанкционированного изменения

конфигурации и режимов функционирования путем

загрузки с посторонних носителей информации.

68.

13. Система блокировки загрузки с отчуждаемыхносителей

Возможности: (3)

1) Ограничение физического доступа к средствам

вычислительной техники (монтажу, разъемам,

портам ввода-вывода, приводам для чтения

магнитных и оптических накопителей информации);

2) Ограничение доступа к параметрам базовой

системы ввода-вывода серверов и рабочих мест;

3) Ограничение доступа к основным загрузочным

секторам жестких дисков.

69.

14. Система дискреционного контроля доступаНазначение:

• Система обеспечивает контроль доступа

именованных субъектов доступа (пользователей) к

именованным объектам доступа (файлам, таблицам,

наборам данных).

• Дискреционный контроль доступа определяет

перечень фактических (эффективных) операций,

которые субъект доступа вправе выполнять

применительно к объекту доступа.

70.

14. Система дискреционного контроля доступаВозможности (34):

1) Осуществление контроля доступа наименованных

субъектов (пользователей) к наименованным

объектам (файлам, каталогам, программам и т.д.);

2) Предоставление пользователям возможности

определять и контролировать доступ к

наименованным объектам со стороны

наименованных пользователей;

3) Осуществление дискреционного контроля доступа

применительно к каждому субъекту и объекту

доступа в соответствии с матрицей доступа;

71.

14. Система дискреционного контроля доступаВозможности (34):

4) Контроль наличия для каждой пары «субъект объект» явных и недвусмысленных допустимых

типов доступа;

5) Поддержка механизма, реализующего правила

разграничения доступа;

6) Обеспечение возможности санкционированного

изменения правил разграничения доступа;

7) Предоставление функций и средств, необходимых

для поддержки авторизованных администраторов в

их управлении безопасностью;

72.

14. Система дискреционного контроля доступаВозможности (34):

8) Предоставление прав изменения правил

разграничения доступа выделенным субъектам

доступа (администраторам безопасности);

9) Назначение прав доступа к объекту пользователям,

не имеющим на данный момент прав доступа к

этому объекту, только авторизованными

пользователями;

10) Предоставление прав изменения атрибутов

объектов доступа;

73.

14. Система дискреционного контроля доступаВозможности (34):

11) Способность связывать дозволенные и

недозволенные операции с одним или более

идентификатором пользователя или групповым

идентификатором;

12) Предоставление пользователям возможности

назначения или запрета прав доступа как для групп

пользователей, так и для отдельных пользователей;

13) Предоставление прав изменения групповой

принадлежности пользователей;

14) Предоставление прав изменения полномочий

пользователей;

74.

14. Система дискреционного контроля доступаВозможности (34):

15) Предоставление прав изменения перечня

защищаемых объектов доступа;

16) Предоставление прав изменения перечня субъектов

доступа;

17) Обеспечение возможности разграничения доступа к

терминалам, ЭВМ, узлам сети ЭВМ, каналам связи и

внешним устройствам;

18) Обеспечение возможности разграничения доступа к

программам, томам, каталогам, файлам, записям,

полям записей;

75.

14. Система дискреционного контроля доступаВозможности (34):

19) Поддержка наследования прав доступа всеми

субъектами доступа, выступающими от имени

пользователей;

20) Поддержка разграничения доступа по именам

объектов доступа;

21) Контроль соблюдения политики доступа для всех

субъектов, объектов и операций между ними, в

отношении которых эта политика применима;

22) Проверка, что все операции между любым

субъектом и любым объектом в защищенной

системе охвачены политикой доступа;

76.

14. Система дискреционного контроля доступаВозможности (34):

23) Поддержка данных (атрибутов), необходимых для

функционирования дискреционных правил

разграничения доступа;

24) Защита данных дискреционных правил

разграничения доступа;

25) Поддержка наследования прав доступа при

использовании групповых либо общих

идентификаторов;

26) Поддержка использования групповых и общих

идентификаторов;

77.

14. Система дискреционного контроля доступаВозможности (34):

27) Поддержка механизмов ограничения

распространения прав на доступ при использовании

групповых либо общих идентификаторов;

28) Контроль доступа к ресурсам, основанный на

идентичности пользователей и групп пользователей;

29) Ограничение доступа к защищаемым ресурсам с

предоставлением доступа только авторизованным

пользователям, которым необходим доступ к этим

ресурсам;

30) Обеспечение доступа к системе и контролируемым

ресурсам только авторизованным пользователям;

78.

14. Система дискреционного контроля доступаВозможности (34):

31) Защита объектов от неавторизованного доступа

(управление доступом по чтению);

32) Управление доступом по записи (модификации)

информации для каждого компонента на основании

результатов идентификации;

33) Отслеживание и контроль всех изменений и их

обстоятельств и передача в подсистему аудита всех

данных обо всех изменениях;

34) Передача в подсистему аудита всех необходимых

данных для регистрации факта доступа и факта

применения дискреционных правил разграничения

доступа.

79.

15. Система мандатного контроля доступаНазначение:

• Система обеспечивает контроль доступа субъектов

доступа (пользователей) к объектам доступа (файлам,

таблицам, наборам данных) в соответствии с

установленными уровнями и категориями доступа

(иерархическими и неиерархическими метками

конфиденциальности).

• Мандатный контроль доступа определяет перечень

фактических (эффективных) операций, которые

субъект доступа вправе выполнять применительно к

объекту доступа в соответствии с установленными

метками конфиденциальности субъектов и объектов

доступа.

80.

15. Система мандатного контроля доступаВозможности (40):

1) Обеспечение использования одного уровня и одного

набора категорий конфиденциальности в ходе

одного сеанса работы пользователя в системе;

2) Обеспечение назначения классификационных меток

субъектам доступа при их создании в системе;

3) Обеспечение изменения классификационных меток

существующих субъектов доступа специально

выделенными субъектами (администраторами

безопасности);

4) Запрос и получение от санкционированного

пользователя классификационных меток данных,

вводимых в систему;

81.

15. Система мандатного контроля доступаВозможности (40):

5) Изменение классификационных меток объектов

доступа специально выделенными субъектами

(администраторами безопасности);

6) Обеспечение независимого использования

иерархических (уровней) и неиерархических

(категорий) меток безопасности;

7) Обеспечение возможности применения мандатного

контроля доступа к программам, томам, каталогам,

файлам, записям, полям записей;

8) Поддержка наследования атрибутов безопасности

всеми субъектами доступа, выступающими от

имени пользователей;

82.

15. Система мандатного контроля доступаВозможности (40):

9) Использование диспетчера доступа как средства

для перехвата всех обращений субъектов к

объектам и разграничения доступа в соответствии с

заданными правилами разграничения доступа;

10) Обеспечение обязательного применения правил

разграничения доступа, как для явных, так и для

скрытых запросов пользователя;

11) Обеспечение обязательного применения правил

разграничения доступа в отношении всех объектов

и субъектов доступа;

12) Контроль непротиворечивости правил

разграничения доступа;

83.

15. Система мандатного контроля доступаВозможности (40):

13) Разрешение записи информации, только если

уровень конфиденциальности объекта не ниже

метки конфиденциальности субъекта;

14) Использование классификационных меток

субъектов и объектов доступа в качестве основы для

принятия решений механизмами мандатного

контроля доступа;

15) Разрешение доступа к объекту, только если

категории конфиденциальности субъекта

присутствуют в категориях конфиденциальности

объекта;

84.

15. Система мандатного контроля доступаВозможности (40):

16) Запрет изменения набора категорий

конфиденциальности объекта доступа

пользователем, не являющимся администратором

безопасности;

17) Запрет понижения уровня конфиденциальности

объекта доступа пользователем, не являющимся

администратором безопасности;

18) Обеспечение соответствия уровня и категории

конфиденциальности сеанса пользователя с

установленными ему метками безопасности;

19) Определение каждого устройства ввода/вывода и

канала связи как одно- или многоуровневое;

85.

15. Система мандатного контроля доступаВозможности (40):

20) Обеспечение возможности применения мандатного

контроля доступа к терминалам, ЭВМ, узлам сети

ЭВМ, каналам связи и внешним устройствам;

21) Обеспечение соответствия меток

конфиденциальности экспортируемой информации

внутренним меткам и ассоциации с экспортируемой

информацией;

22) Обеспечение ручной процедуры изменения

категории (одноуровневое <-> многоуровневое)

устройства ввода/вывода или канала связи для

администратора безопасности;

86.

15. Система мандатного контроля доступаВозможности (40):

23) Обеспечение возможности санкционированного

изменения меток конфиденциальности;

24) Осуществление контроля доступа наименованных

субъектов к наименованным объектам;

25) Обеспечение корректного определения уровней и

категорий конфиденциальности устройств

ввода/вывода или каналов связи;

26) Обеспечение использования уровня

конфиденциальности накопителей не ниже уровня

конфиденциальности записываемой на них

информации;

87.

15. Система мандатного контроля доступаВозможности (40):

27) Поддержка разграничения доступа по физическим

адресам объектов доступа;

28) Однозначное определение уровня безопасности

информации, передаваемой через одноуровневое

устройство (канал связи);

29) Поддержка маркировки с помощью удобочитаемых

меток безопасности каждой страницы документа

при выводе на твердую копию;

30) Обеспечение соответствия между метками

конфиденциальности многоуровневого канала

связи и передаваемой/принимаемой информации;

88.

15. Система мандатного контроля доступаВозможности (40):

31) Обеспечение возможности размещения метки

конфиденциальности передаваемого объекта на

том же многоуровневом физическом носителе, на

котором находится сам объект;

32) Передача в подсистему регистрации и учета всех

необходимых данных для регистрации факта

попытки доступа;

33) Запрос и получение от санкционированного

пользователя классификационных меток данных,

вводимых в систему.

89.

15. Система мандатного контроля доступаВозможности (40):

34) Разрешение доступа к объекту, только если

категории конфиденциальности субъекта

присутствуют в категориях конфиденциальности

объекта;

35) Разрешение чтения информации, только если

уровень конфиденциальности объекта не выше

метки конфиденциальности субъекта;

36) Предоставление доступа только после

подтверждения выполнения всех заданных

мандатных и дискреционных правил разграничения

доступа;

90.

15. Система мандатного контроля доступаВозможности (40):

37) Применение механизмов мандатного контроля

доступа при попытке доступа перед применением

механизмов дискреционного контроля доступа;

38) Поддержка разграничения доступа по именам

объектов доступа;

39) Обеспечение соответствия внешних

классификационных меток (субъектов, объектов)

внутренним меткам (внутри КСЗ НСД);

40) Передача в подсистему регистрации и учета всех

необходимых данных для регистрации факта

изменения меток.

91.

ПРАВОВОЕ РЕГУЛИРОВАНИЕИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

В РЕСПУБЛИКЕ БЕЛАРУСЬ

92.

Нормативная база: КонституцияКонституции Республики Беларусь от 15 марта 1994 г.

(с изменениями и дополнениями, принятыми на республиканских

референдумах 24.11.1996 и 17.10.2004),

в соответствии со статьей 34 которой, гражданам Республики

Беларусь

1) гарантируется право на получение, хранение и распространение

полной, достоверной и своевременной информации о

деятельности государственных органов, общественных

объединений, о политической, экономической, культурной и

международной жизни, состоянии окружающей среды;

2) указывается, что пользование информацией может быть

ограничено законодательством в целях защиты чести,

достоинства, личной и семейной жизни граждан и полного

осуществления ими своих прав.

93.

Нормативная база: международные договораСоглашение о сотрудничестве государств – участников Содружества

Независимых Государств в области обеспечения информационной

безопасности от 20 ноября 2013 г. (для Беларуси вступило в силу

04.06.2015 г.),

Постановление Межпарламентской Ассамблеи государствучастников Содружества Независимых Государств от 18 ноября 2005

г. № 26-7 «О гармонизации законодательства государств –

участников СНГ в области информатизации и связи»,

Соглашение между Правительством Республики Беларусь и

Правительством Республики Казахстан о сотрудничестве в области

защиты информации,

Соглашение между Правительством Республики Беларусь и

Правительством Российской Федерации о сотрудничестве в области

защиты информации и т.д.

94.

Нормативная база: Кодексы (1 из 2)Гражданский кодекс РБ содержит нормы, касающиеся служебной

и коммерческой тайны, закрепляет такие форма отношений, как

информационные услуги, электронную подпись признает как

средство, подтверждающее подлинность сторон в сделках,

предусматривает ответственность за незаконное использование

информации (статья 140, часть 2 статьи 161, статья 1011 и др.).

Кодекс РБ об административных правонарушениях, в котором

определяются административно-правовые санкции за

правонарушения в информационной сфере. К таким

правонарушениям относятся: отказ в предоставлении гражданину

информации, посредственно затрагивающей его права, свободы и

законные интересы (статья 9.6), несанкционированный доступ к

компьютерной информации (статья 22.6), нарушение правил

защиты информации (статья 22.7) и др.

95.

Нормативная база: Кодексы (2 из 2)Уголовный кодекс РБ закрепляет ответственность за преступления

против информационной безопасности (глава 31), а также иные

составы преступлений в информационной сфере (хищение путем

использования компьютерной техники (ст. 212), умышленное

разглашение гостайны (ст. 373), разглашение гостайны по

неосторожности (ст.374), умышленное разглашение служебной

тайны (ст. 375) и др.

Трудовой кодекс РБ, в соответствии с которым для работников

устанавливается обязанность хранить государственную и

служебную тайну, не разглашать коммерческую тайну нанимателя,

коммерческую тайну третьих лиц, к которой наниматель получил

доступ (п.10 части 1 статьи 53).

Налоговый кодекс РБ включает нормы, определяющие порядок

защиты различных видов конфиденциальной информации.

96.

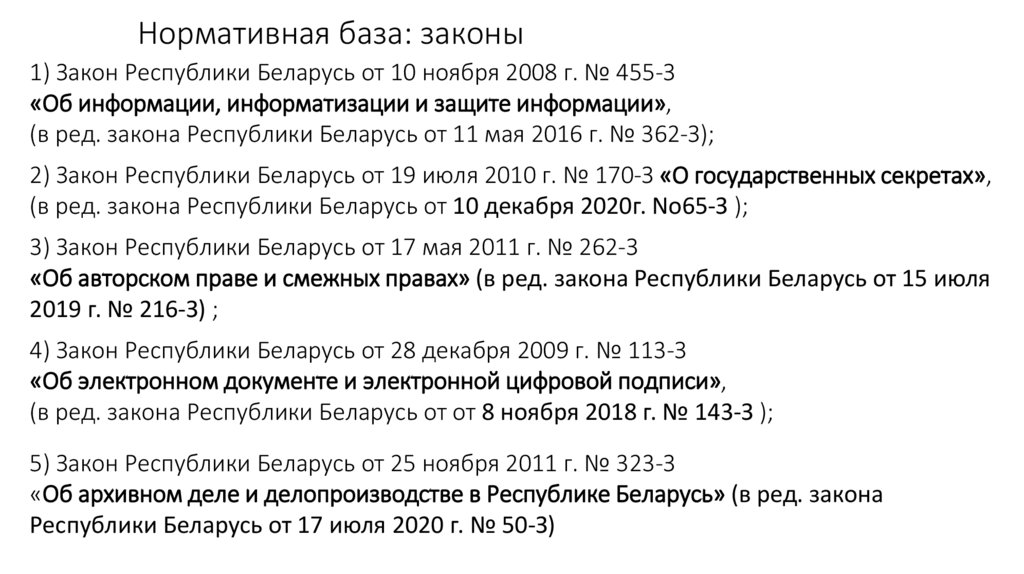

Нормативная база: законы1) Закон Республики Беларусь от 10 ноября 2008 г. № 455-З

«Об информации, информатизации и защите информации»,

(в ред. закона Республики Беларусь от 11 мая 2016 г. № 362-З);

2) Закон Республики Беларусь от 19 июля 2010 г. № 170-З «О государственных секретах»,

(в ред. закона Республики Беларусь от 10 декабря 2020г. No65-З );

3) Закон Республики Беларусь от 17 мая 2011 г. № 262-З

«Об авторском праве и смежных правах» (в ред. закона Республики Беларусь от 15 июля

2019 г. № 216-З) ;

4) Закон Республики Беларусь от 28 декабря 2009 г. № 113-З

«Об электронном документе и электронной цифровой подписи»,

(в ред. закона Республики Беларусь от от 8 ноября 2018 г. № 143-З );

5) Закон Республики Беларусь от 25 ноября 2011 г. № 323-З

«Об архивном деле и делопроизводстве в Республике Беларусь» (в ред. закона

Республики Беларусь от 17 июля 2020 г. № 50-З)

97.

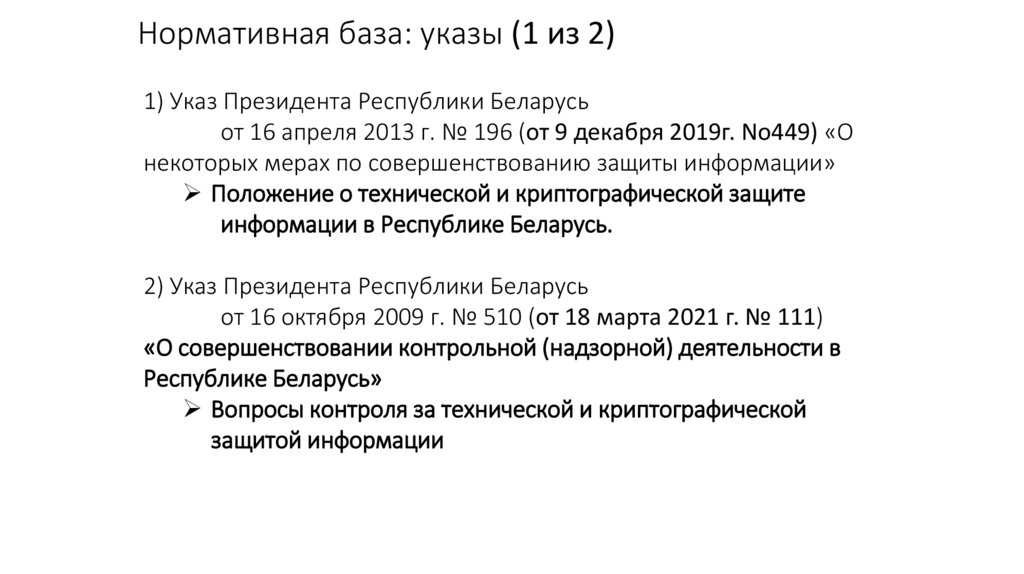

Нормативная база: указы (1 из 2)1) Указ Президента Республики Беларусь

от 16 апреля 2013 г. № 196 (от 9 декабря 2019г. No449) «О

некоторых мерах по совершенствованию защиты информации»

Положение о технической и криптографической защите

информации в Республике Беларусь.

2) Указ Президента Республики Беларусь

от 16 октября 2009 г. № 510 (от 18 марта 2021 г. № 111)

«О совершенствовании контрольной (надзорной) деятельности в

Республике Беларусь»

Вопросы контроля за технической и криптографической

защитой информации

98.

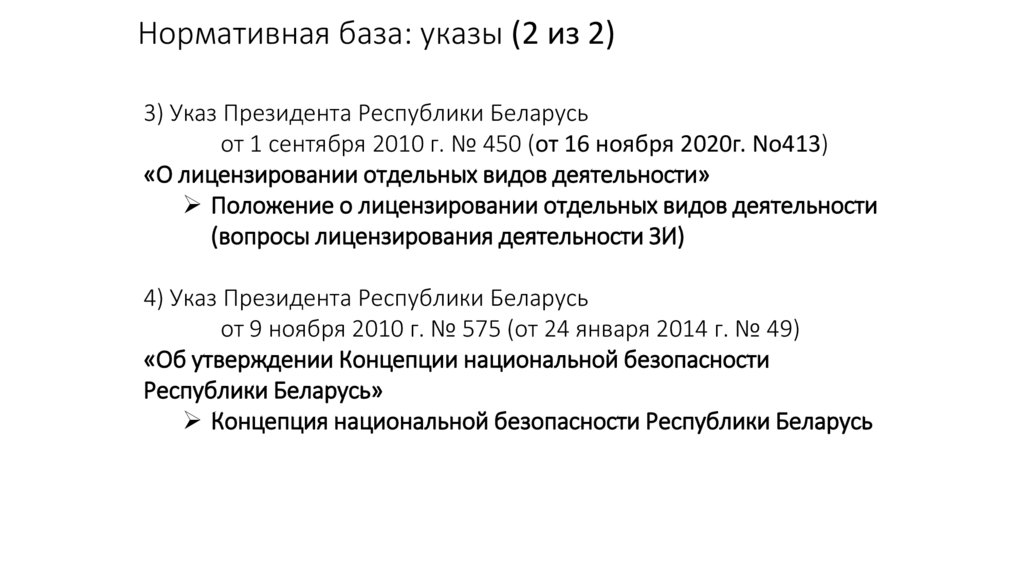

Нормативная база: указы (2 из 2)3) Указ Президента Республики Беларусь

от 1 сентября 2010 г. № 450 (от 16 ноября 2020г. No413)

«О лицензировании отдельных видов деятельности»

Положение о лицензировании отдельных видов деятельности

(вопросы лицензирования деятельности ЗИ)

4) Указ Президента Республики Беларусь

от 9 ноября 2010 г. № 575 (от 24 января 2014 г. № 49)

«Об утверждении Концепции национальной безопасности

Республики Беларусь»

Концепция национальной безопасности Республики Беларусь

99.

Нормативная база: постановления СМ РБ (1 из 4)1) Постановление Совета Министров Республики Беларусь

от 31 октября 2001 г. № 1592

«Вопросы Министерства по налогам и сборам Республики Беларусь»

(в редакции Постановления СМ РБ т 2 апреля 2021 г. № 189 )

Положение о Министерстве по налогам и сборам Республики

Беларусь

2) Постановление Совета Министров Республики Беларусь

от 19 июля 2007 г. № 924

«Об оптовой торговле, осуществляемой в форме электронной торговли»

(в редакции Постановления СМ РБ от 15 августа 2013 г. № 718)

Правила оптовой торговли, осуществляемой в форме электронной торговли

Отменено ПОСТ.СМ РБ от 22 июля 2014 года №706 в соответствии с пунктом 1

статьи 35 Закона Республики Беларусь от 8 января 2014 года "О государственном

регулировании торговли и общественного питания в Республике Беларусь"

100.

Нормативная база: постановления СМ РБ (2 из 4)3) Постановление Совета Министров Республики Беларусь

от 26 мая 2009 г. № 673

«О некоторых мерах по реализации Закона Республики Беларусь «Об

информации, информатизации и защите информации» и о признании

утратившими силу некоторых постановлений Совета Министров

Республики Беларусь»

(в редакции Постановления Совета Министров Республики

Беларусь от 20 марта 2020г. No159)

Положение о порядке государственной регистрации

информационных систем, использования государственных

информационных систем и ведения Государственного регистра

информационных систем

101.

Нормативная база: постановления СМ РБ (3 из 4)4) Постановление Совета Министров Республики Беларусь

от 20 июля 2010 г. № 1086

«Об утверждении Положения о порядке удостоверения формы

внешнего представления электронного документа на бумажном

носителе»

(в редакции Постановления Совета Министров Республики

Беларусь от от 22 мая 2019г. No324)

Положение о порядке удостоверения формы внешнего

представления электронного документа на бумажном

носителе

102.

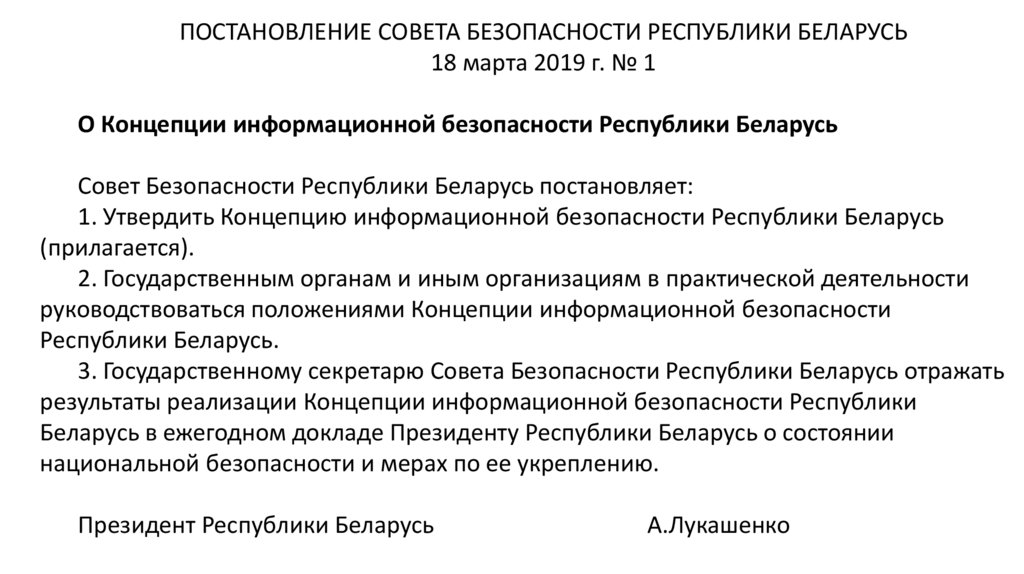

Нормативная база: постановления СМ РБ (4 из 4)5) Постановление Совета Министров Республики Беларусь

от 15 мая 2013 г. № 375 (в редакции Постановления Совета

Министров Республики Беларусь от 12 марта 2020г. No145)

«Об утверждении технического регламента Республики Беларусь

"Информационные технологии. Средства защиты информации.

Информационная безопасность" (ТР 2013/027/BY»

Технический регламент Республики Беларусь ТР 2013/027/BY

«Информационные технологии. Средства защиты информации.

Информационная безопасность»

103.

Нормативная база: постановления ОАЦ и МСИ РБ1) ПОСТАНОВЛЕНИЕ ОПЕРАТИВНО-АНАЛИТИЧЕСКОГО ЦЕНТРА ПРИ

ПРЕЗИДЕНТЕ РЕСПУБЛИКИ БЕЛАРУСЬ И МИНИСТЕРСТВА СВЯЗИ И

ИНФОРМАТИЗАЦИИ РЕСПУБЛИКИ БЕЛАРУСЬ

25 апреля 2014 г. № 3/6 от ( в ред. от 9 марта 2020г. No1/1)

«Об утверждении Положения о порядке и условиях

присоединения сетей электросвязи к сети электросвязи общего

пользования, включая единую республиканскую сеть передачи

данных, а также порядке их взаимодействия»

2) ПОСТАНОВЛЕНИЕ ОПЕРАТИВНО-АНАЛИТИЧЕСКОГО ЦЕНТРА ПРИ

ПРЕЗИДЕНТЕ РЕСПУБЛИКИ БЕЛАРУСЬ И МИНИСТЕРСТВА СВЯЗИ И

ИНФОРМАТИЗАЦИИ РЕСПУБЛИКИ БЕЛАРУСЬ

19 февраля 2015 г. № 6/8

«Об утверждении Положения о порядке ограничения доступа к

информационным ресурсам (их составным частям), размещенным в

глобальной компьютерной сети Интернет»

104.

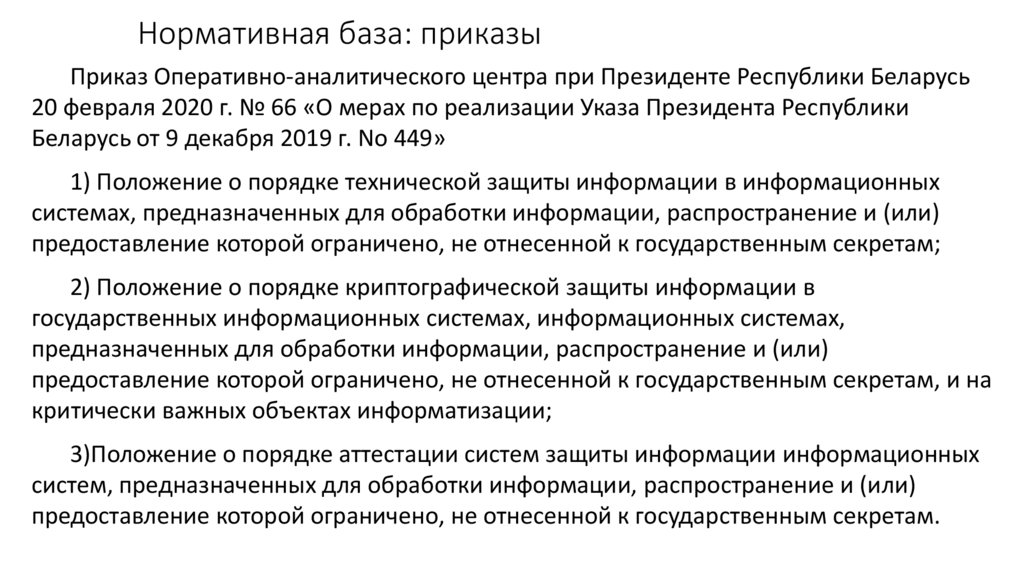

Нормативная база: приказыПриказ Оперативно-аналитического центра при Президенте Республики Беларусь

20 февраля 2020 г. № 66 «О мерах по реализации Указа Президента Республики

Беларусь от 9 декабря 2019 г. No 449»

1) Положение о порядке технической защиты информации в информационных

системах, предназначенных для обработки информации, распространение и (или)

предоставление которой ограничено, не отнесенной к государственным секретам;

2) Положение о порядке криптографической защиты информации в

государственных информационных системах, информационных системах,

предназначенных для обработки информации, распространение и (или)

предоставление которой ограничено, не отнесенной к государственным секретам, и на

критически важных объектах информатизации;

3)Положение о порядке аттестации систем защиты информации информационных

систем, предназначенных для обработки информации, распространение и (или)

предоставление которой ограничено, не отнесенной к государственным секретам.

105.

Нормативная база: приказыПриказ Оперативно-аналитического центра при Президенте Республики

Беларусь

от 12 марта 2020 г. № 77

«О подтверждении соответствия средств защиты информации»

Перечень государственных стандартов, взаимосвязанных с техническим

регламентом ТР 2013/027/BY.

106.

Нормативная база: Технический регламентраспространяется на выпускаемые

в обращение на территории РБ

средства ЗИ независимо от страны

происхождения, за исключением

средств шифрованной, других

видов специальной связи и

криптографических средств защиты

государственных секретов

устанавливает требования к

средствам ЗИ в целях защиты

жизни и здоровья человека,

имущества, а также

предупреждения действий,

вводящих в заблуждение

потребителей (пользователей)

относительно назначения,

информационной безопасности и

качества средств ЗИ.

107.

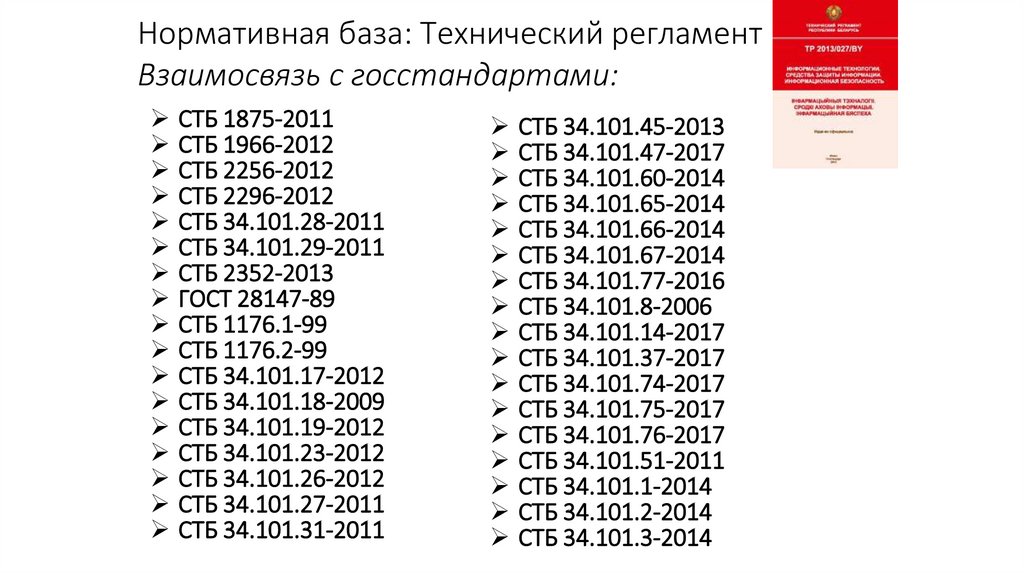

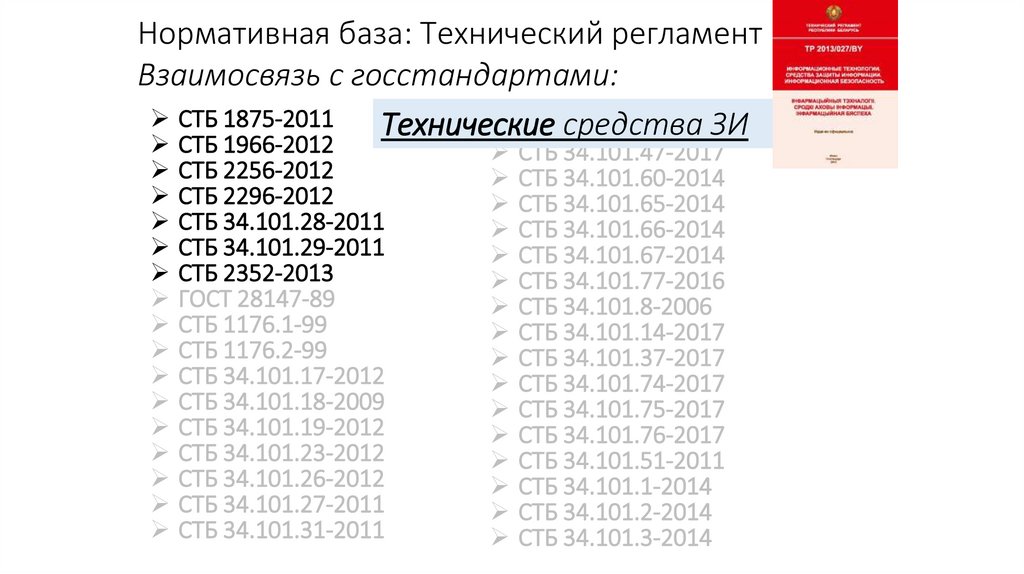

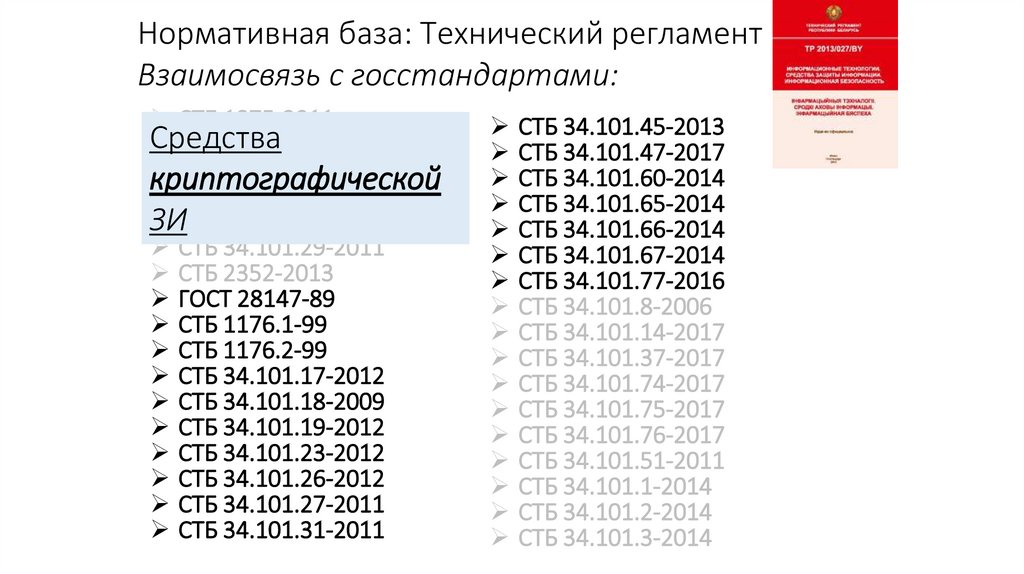

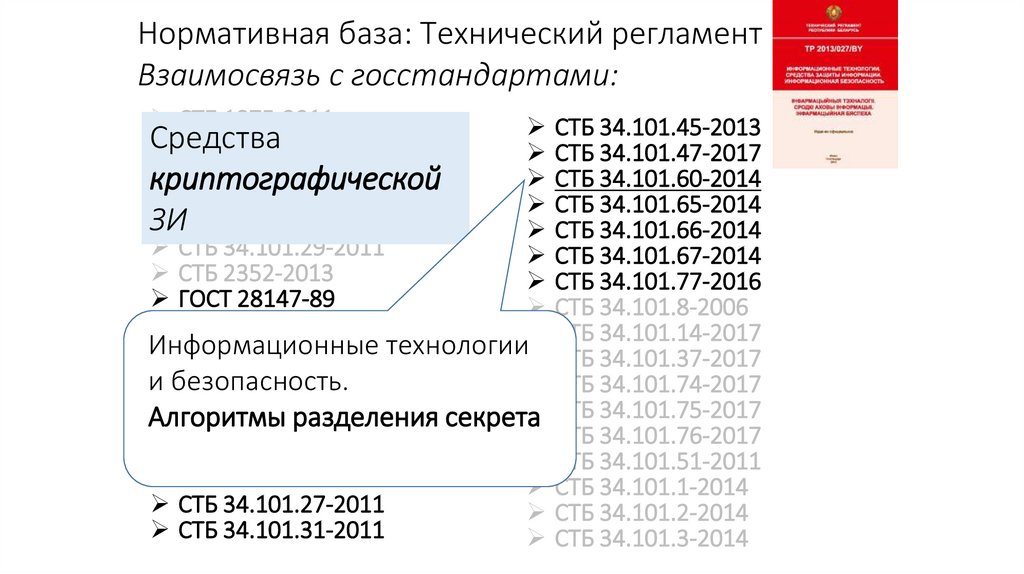

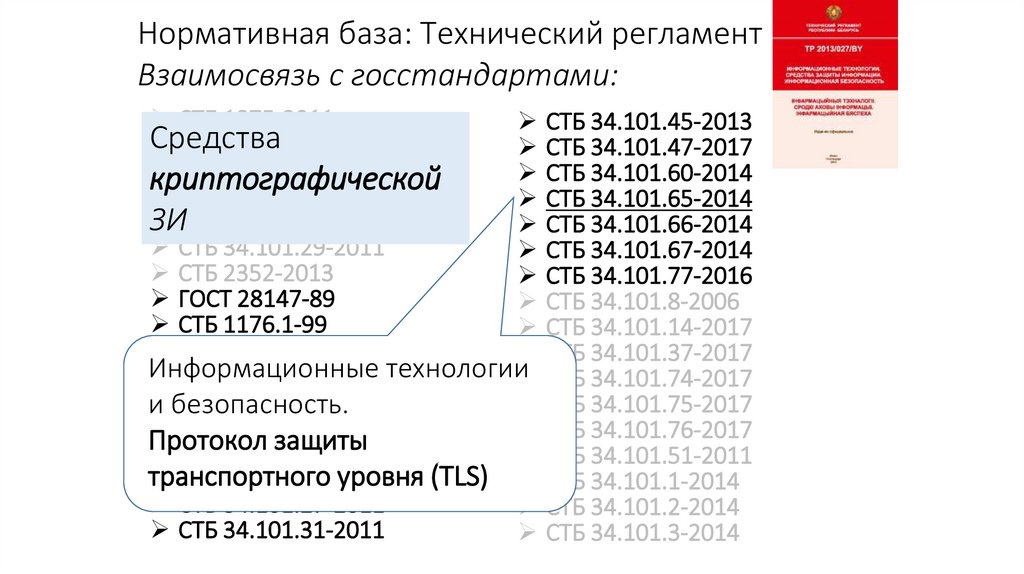

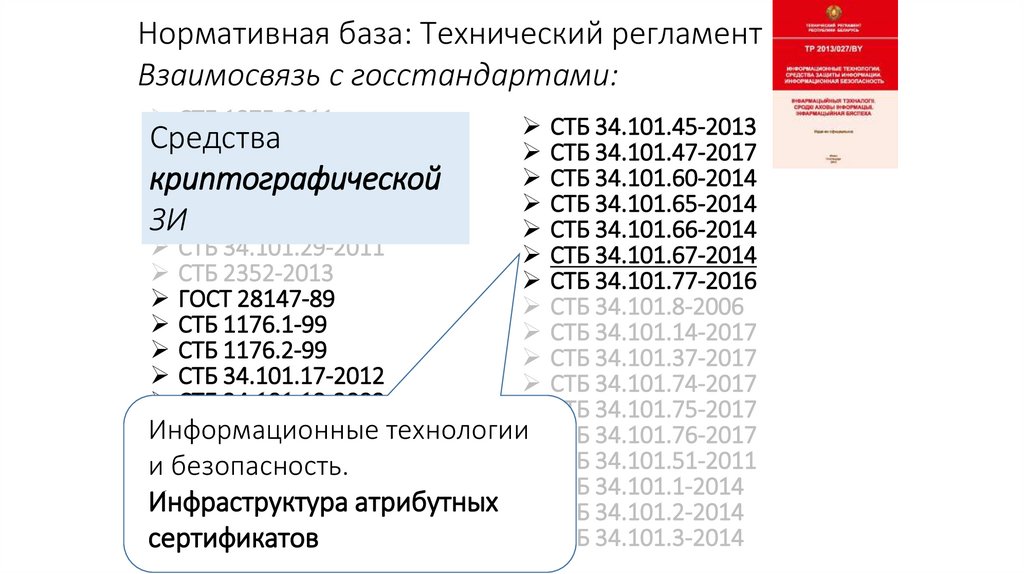

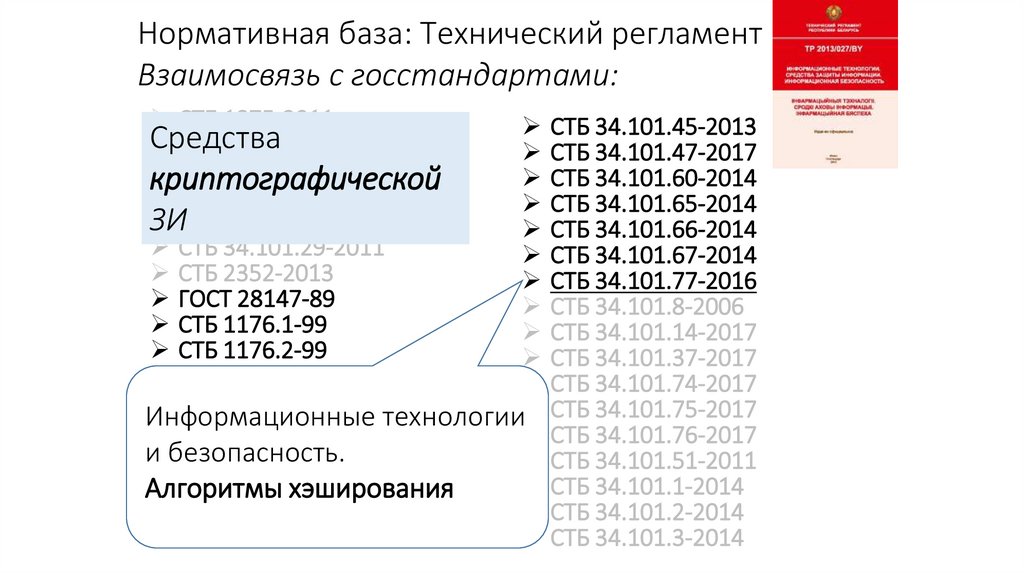

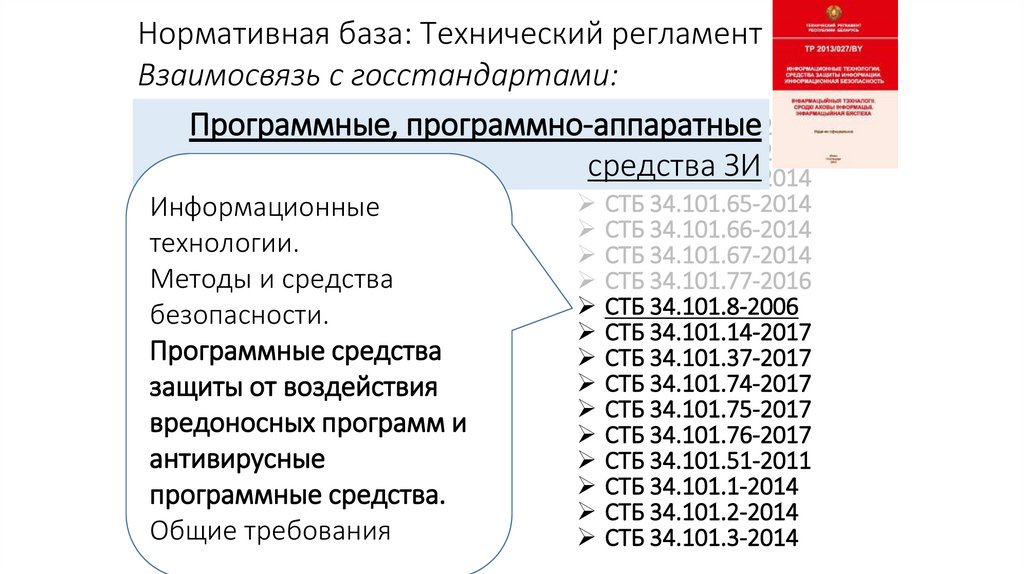

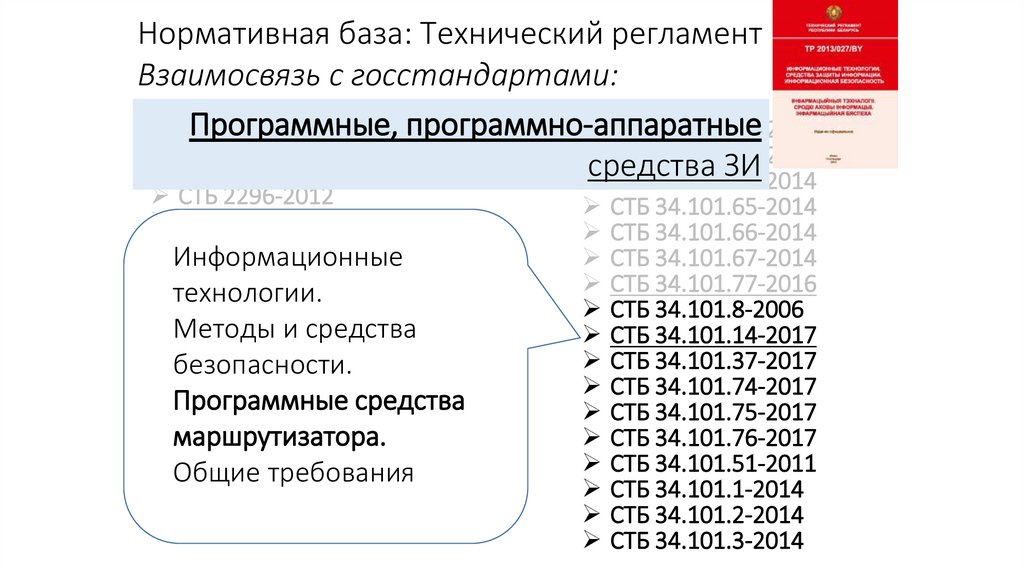

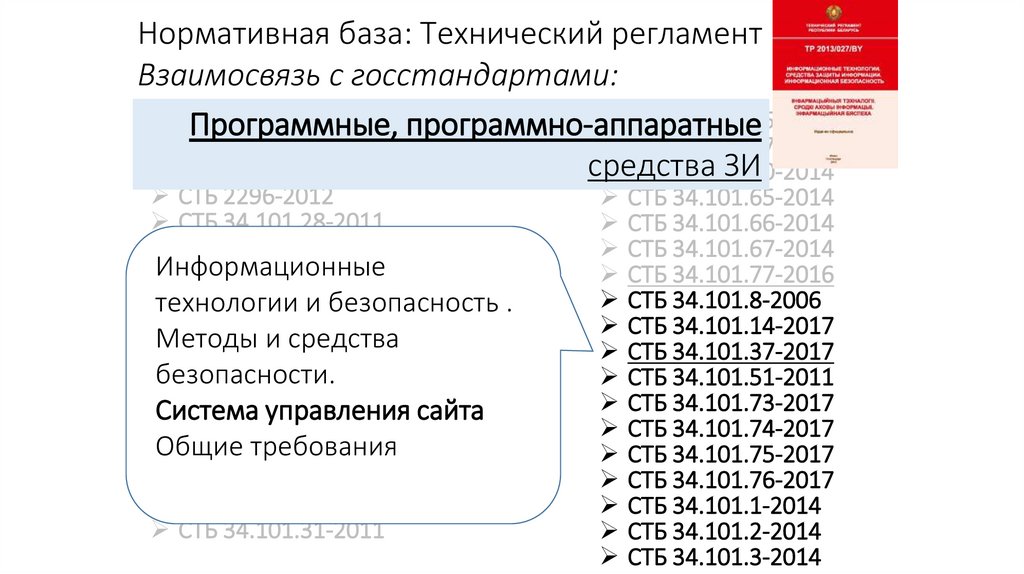

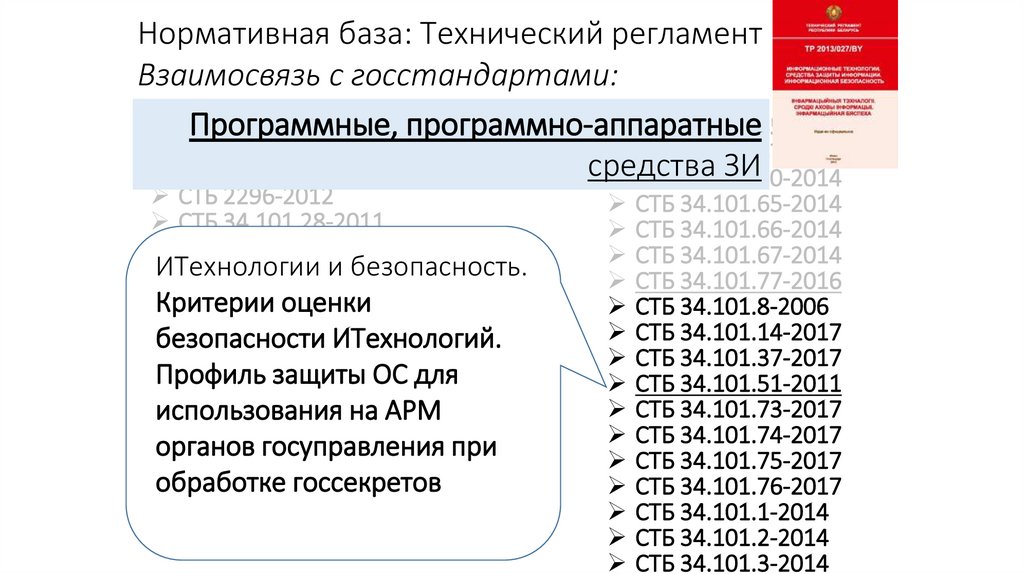

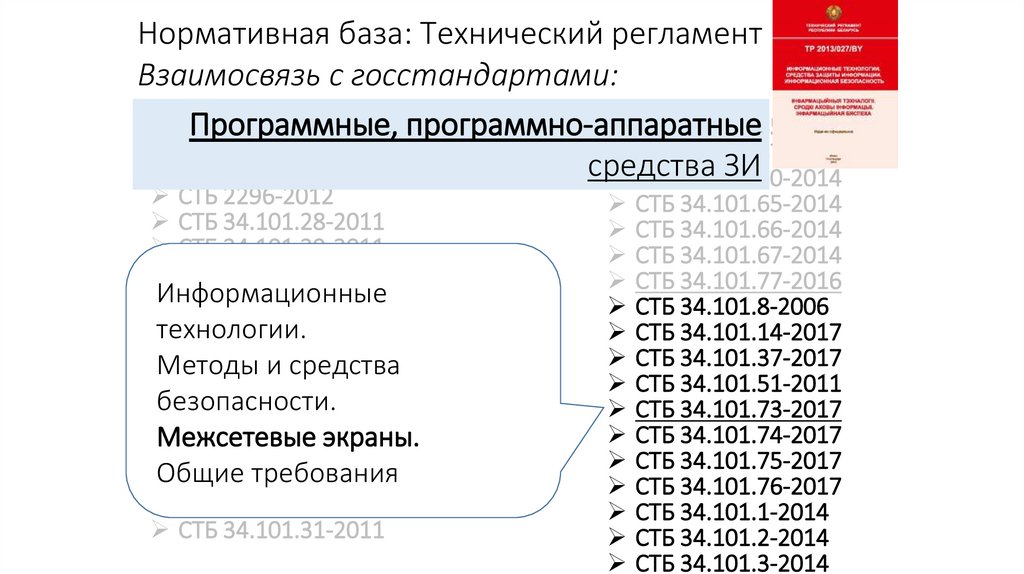

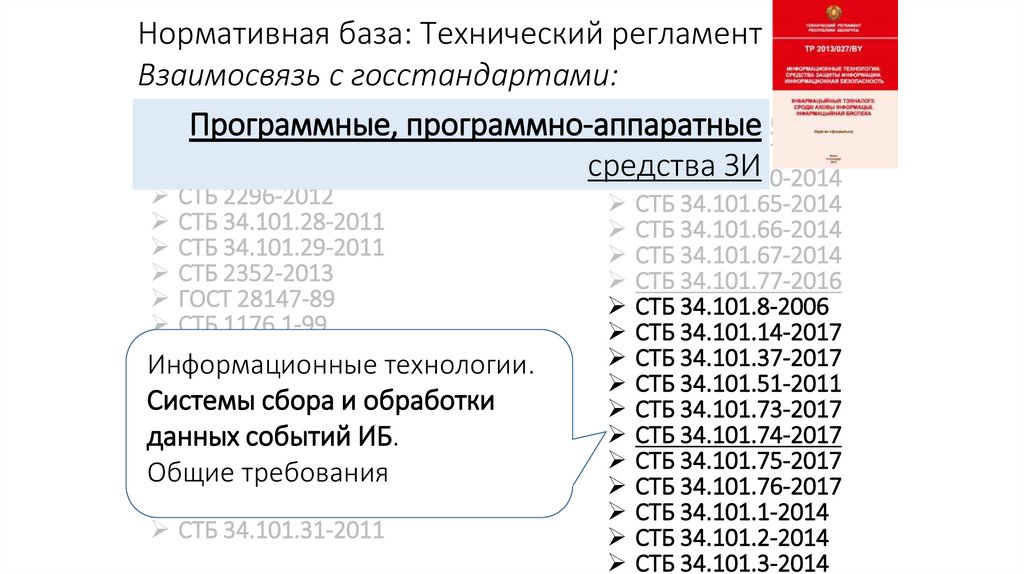

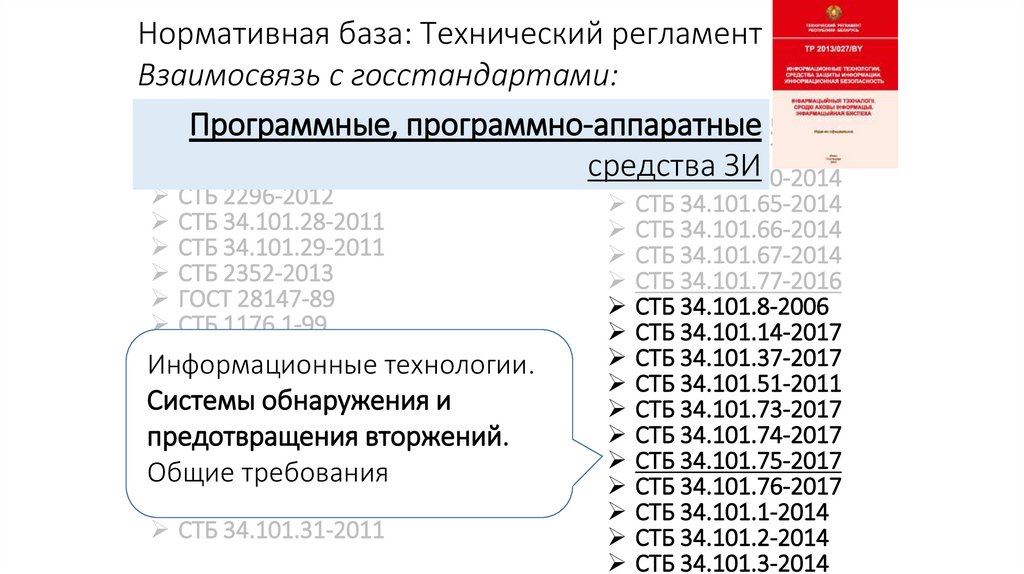

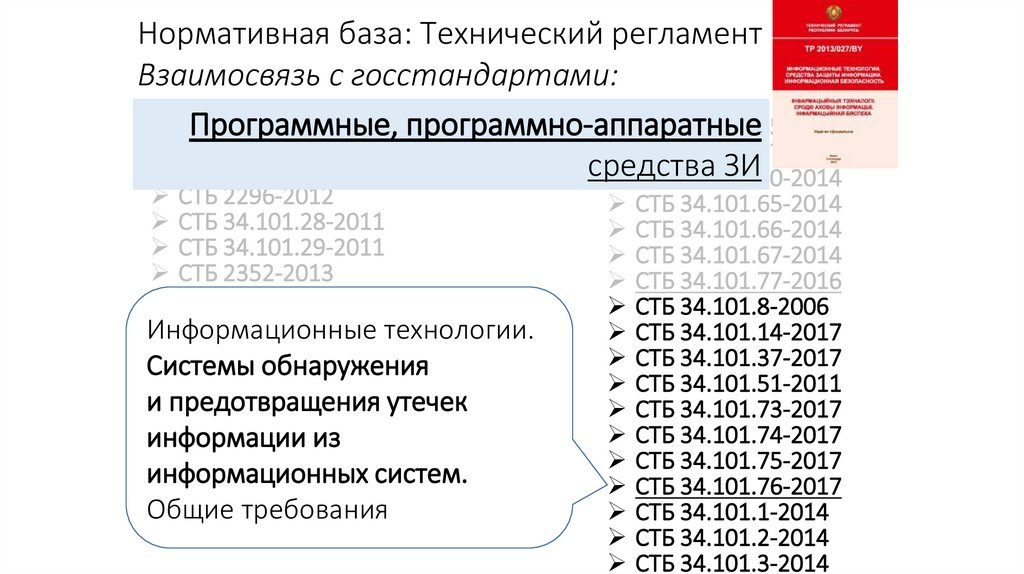

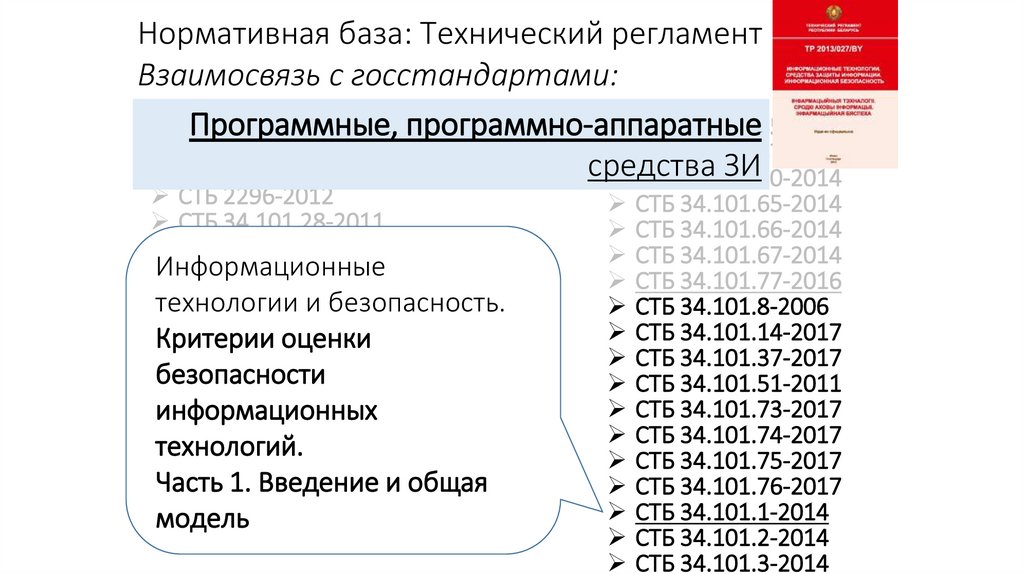

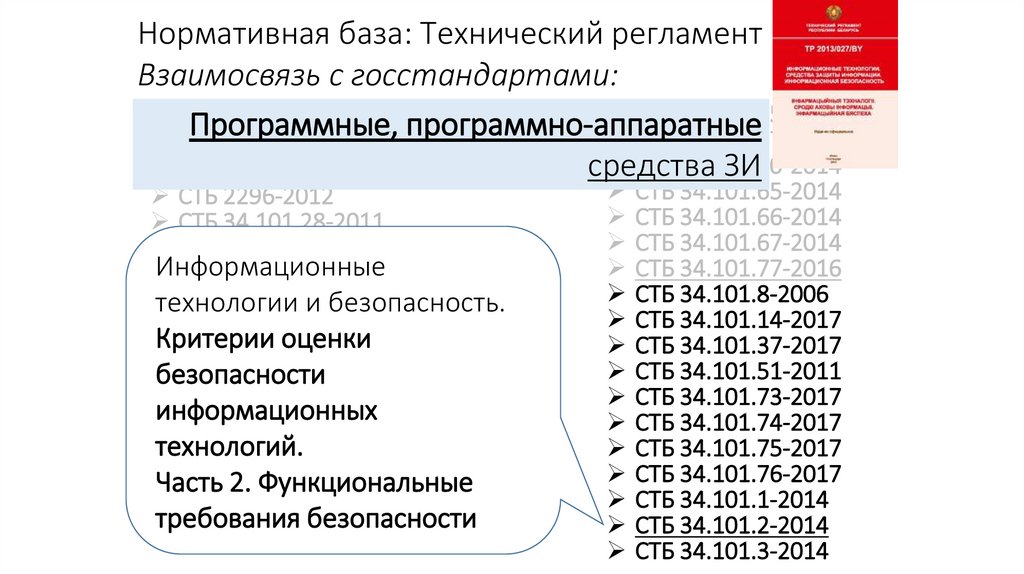

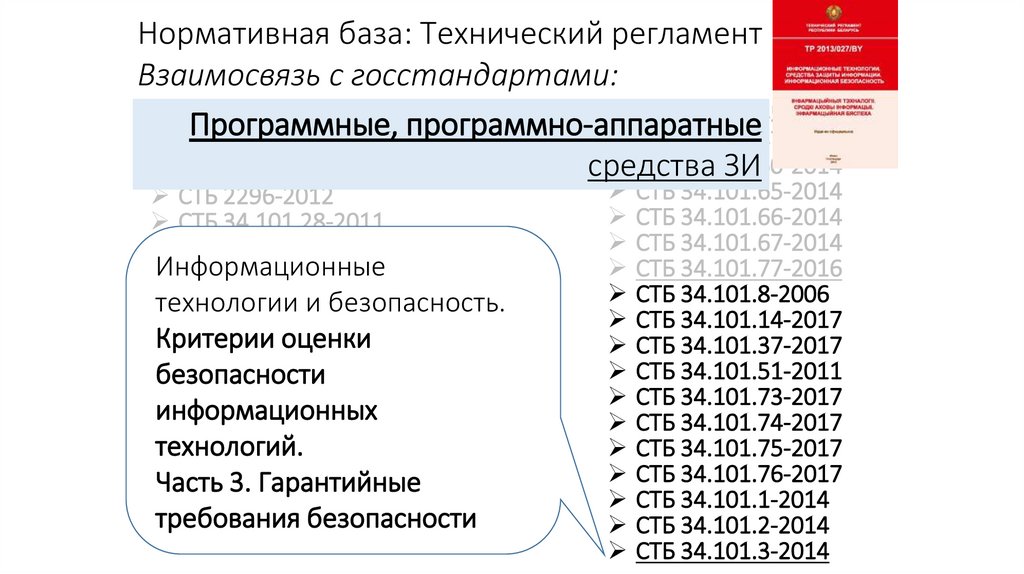

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

СТБ 34.101.77-2016

СТБ 34.101.8-2006

СТБ 34.101.14-2017

СТБ 34.101.37-2017

СТБ 34.101.74-2017

СТБ 34.101.75-2017

СТБ 34.101.76-2017

СТБ 34.101.51-2011

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

108.

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

СТБ средства

34.101.45-2013

Технические

ЗИ

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.47-2017

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

СТБ 34.101.77-2016

СТБ 34.101.8-2006

СТБ 34.101.14-2017

СТБ 34.101.37-2017

СТБ 34.101.74-2017

СТБ 34.101.75-2017

СТБ 34.101.76-2017

СТБ 34.101.51-2011

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

109.

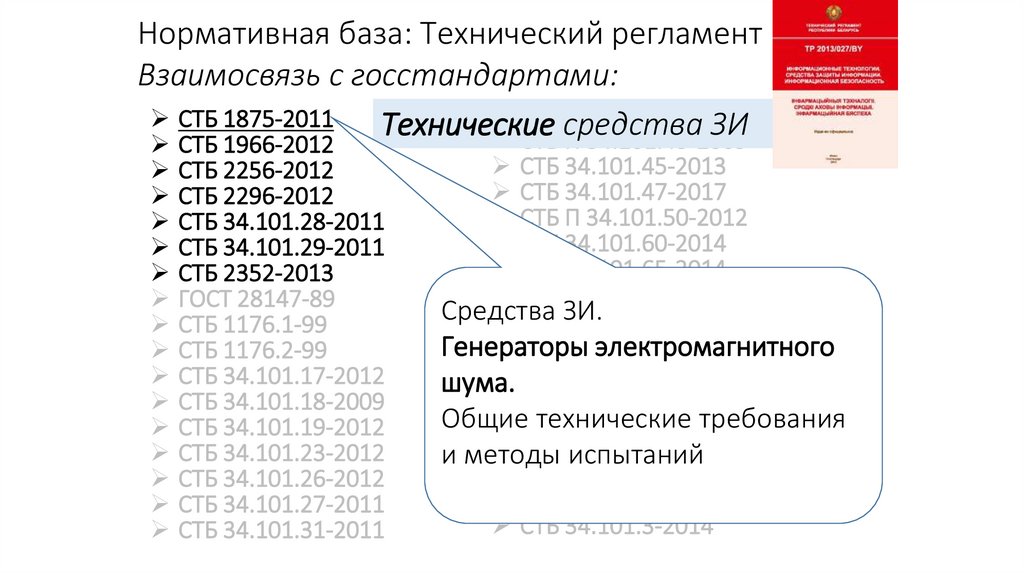

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Технические

средства

ЗИ

СТБ П 34.101.43-2009

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

Средства

СТБ ЗИ.

34.101.67-2014

Проектэлектромагнитного

РД РБ

Генераторы

СТБ 34.101.8-2006

шума.

СТБ 34.101.14-2017

Общие

технические

требования

СТБ

34.101.37-2017

СТБ 34.101.51-2011

и методы

испытаний

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

110.

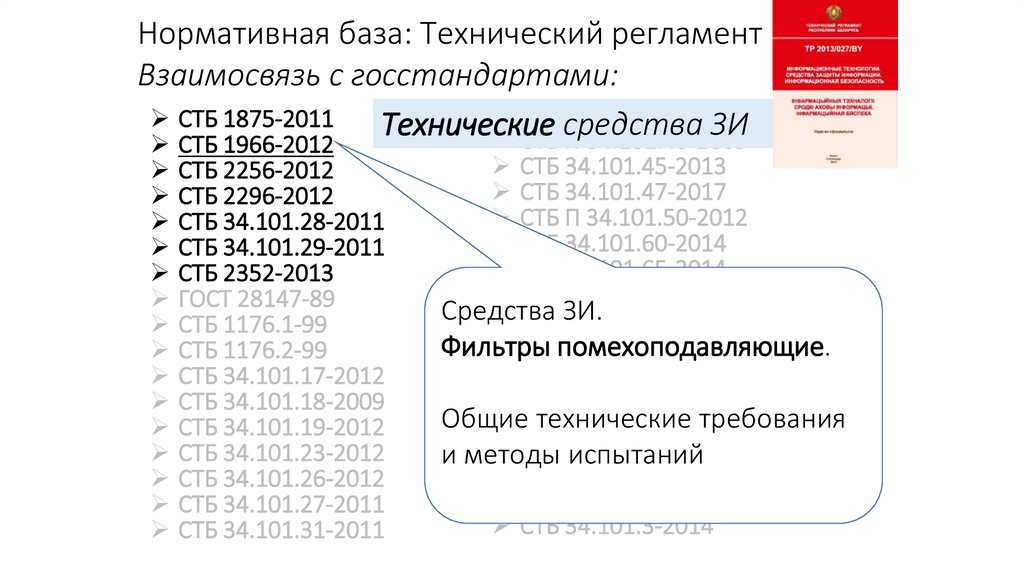

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Технические

средства

ЗИ

СТБ П 34.101.43-2009

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

Средства

СТБ ЗИ.

34.101.67-2014

Проект

РД РБ

Фильтры

помехоподавляющие.

СТБ 34.101.8-2006

СТБ 34.101.14-2017

Общие

технические

требования

СТБ

34.101.37-2017

СТБ 34.101.51-2011

и методы

испытаний

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

111.

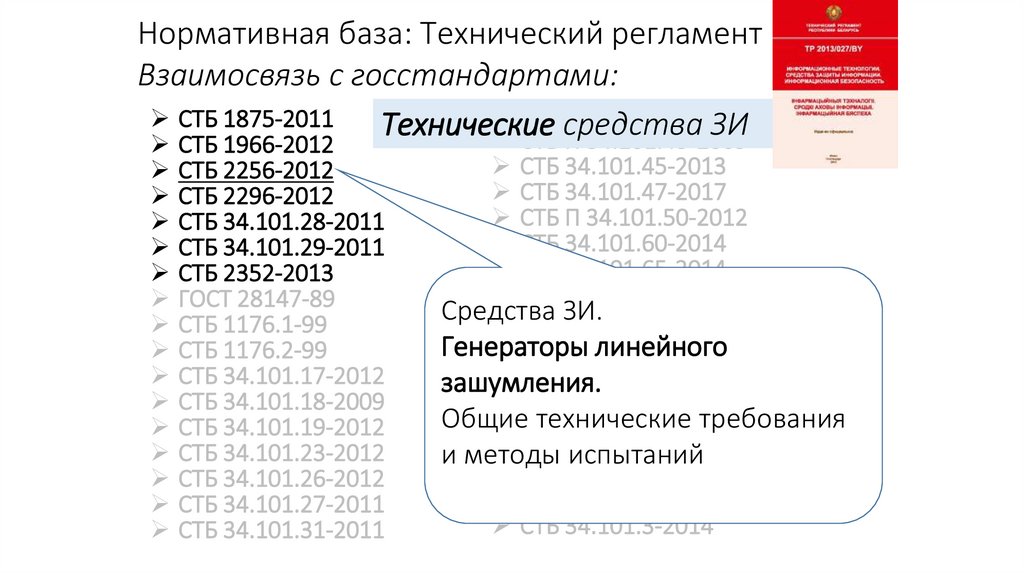

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Технические

средства

ЗИ

СТБ П 34.101.43-2009

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

Средства

СТБ ЗИ.

34.101.67-2014

Проектлинейного

РД РБ

Генераторы

СТБ 34.101.8-2006

зашумления.

СТБ 34.101.14-2017

Общие

технические

требования

СТБ

34.101.37-2017

СТБ 34.101.51-2011

и методы

испытаний

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

112.

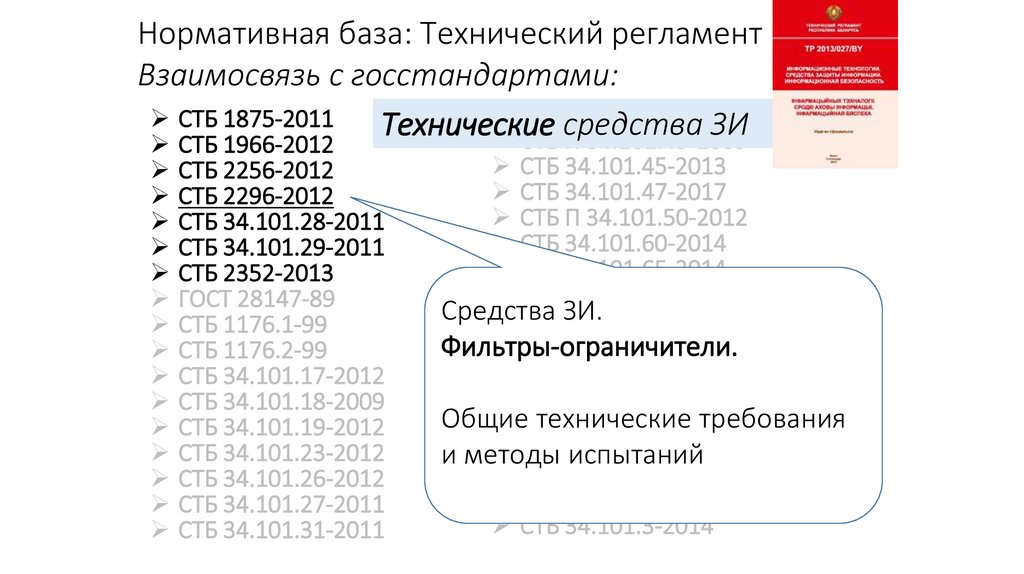

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Технические

средства

ЗИ

СТБ П 34.101.43-2009

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

Средства

СТБ ЗИ.

34.101.67-2014

Проект РД РБ

Фильтры-ограничители.

СТБ 34.101.8-2006

СТБ 34.101.14-2017

Общие

технические

требования

СТБ

34.101.37-2017

СТБ 34.101.51-2011

и методы

испытаний

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

113.

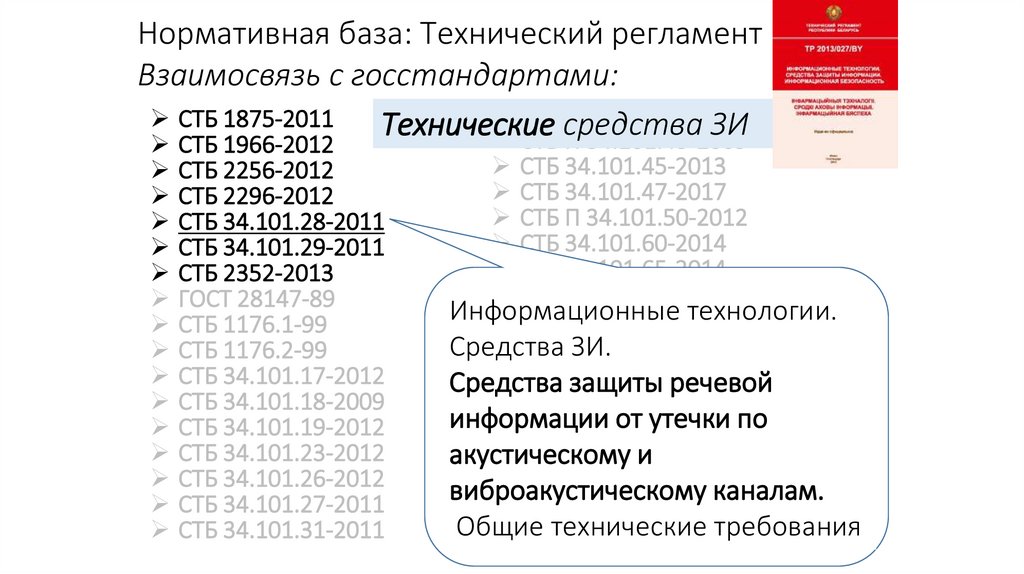

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Технические

средства

ЗИ

СТБ П 34.101.43-2009

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

Информационные

технологии.

СТБ 34.101.67-2014

Проект

Средства

ЗИ.РД РБ

СТБ 34.101.8-2006

Средства

защиты

речевой

СТБ 34.101.14-2017

информации

от утечки по

СТБ 34.101.37-2017

СТБ 34.101.51-2011

акустическому

и

СТБ 34.101.1-2014

виброакустическому

СТБ 34.101.2-2014каналам.

СТБтехнические

34.101.3-2014требования

Общие

114.

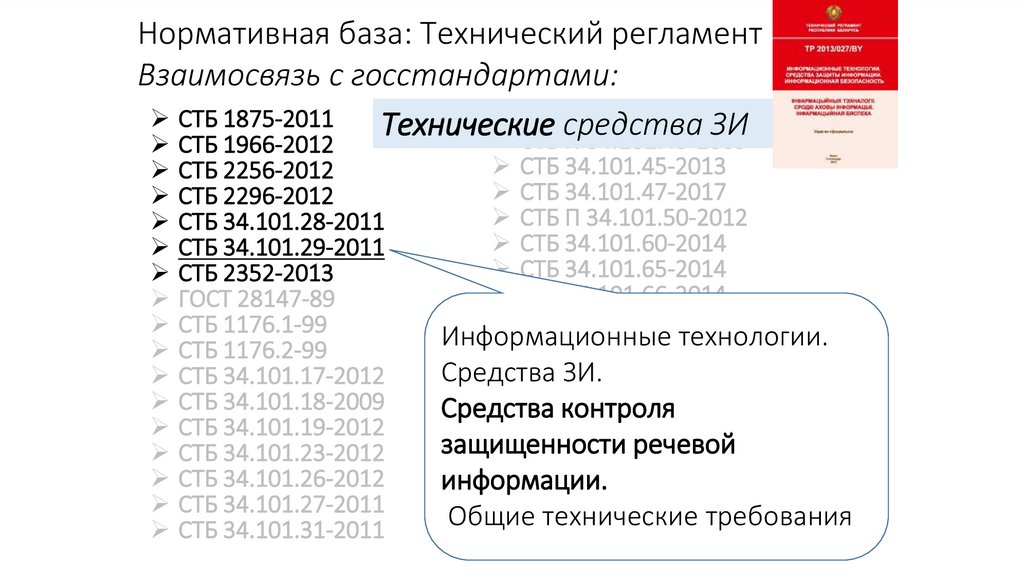

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Технические

средства

ЗИ

СТБ П 34.101.43-2009

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

Информационные

Проект РД РБ технологии.

СТБ ЗИ.

34.101.8-2006

Средства

СТБ контроля

34.101.14-2017

Средства

СТБ 34.101.37-2017

защищенности

речевой

СТБ 34.101.51-2011

СТБ 34.101.1-2014

информации.

СТБ 34.101.2-2014

Общие

технические

СТБ

34.101.3-2014требования

115.

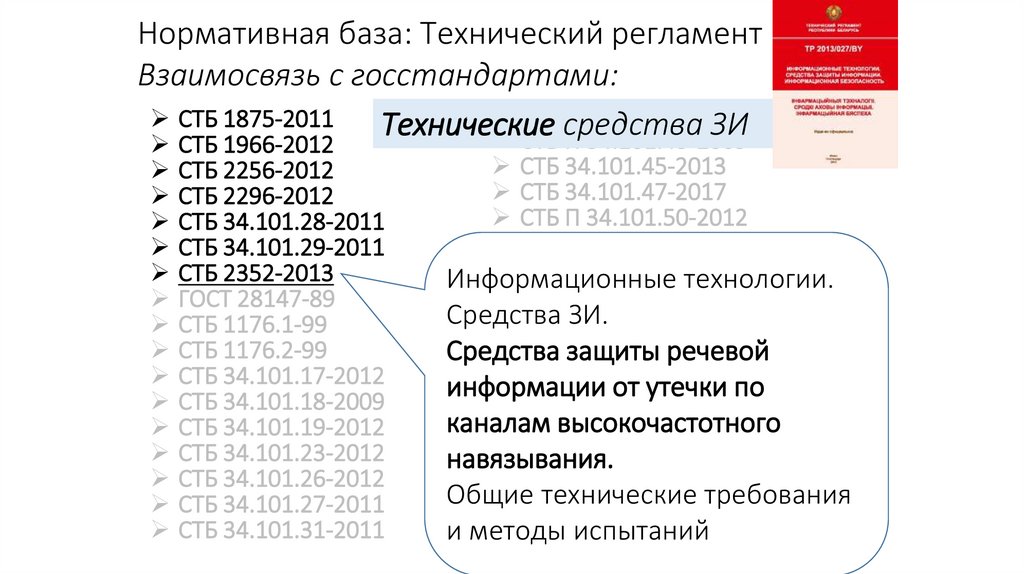

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Технические

средства

ЗИ

СТБ П 34.101.43-2009

СТБ 1966-2012

СТБ 2256-2012

СТБ 2296-2012

СТБ 34.101.28-2011

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

Информационные

технологии.

СТБ 34.101.66-2014

Средства

ЗИ.

СТБ 34.101.67-2014

Проект

РД РБ речевой

Средства

защиты

СТБ 34.101.8-2006

информации

от утечки по

СТБ 34.101.14-2017

СТБвысокочастотного

34.101.37-2017

каналам

СТБ 34.101.51-2011

навязывания.

СТБ 34.101.1-2014

Общие

технические

СТБ

34.101.2-2014требования

СТБ 34.101.3-2014

и методы

испытаний

116.

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ 1966-2012

СТБ 2256-2012

криптографической

СТБ 2296-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

СТБ 34.101.77-2016

СТБ 34.101.8-2006

СТБ 34.101.14-2017

СТБ 34.101.37-2017

СТБ 34.101.74-2017

СТБ 34.101.75-2017

СТБ 34.101.76-2017

СТБ 34.101.51-2011

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

117.

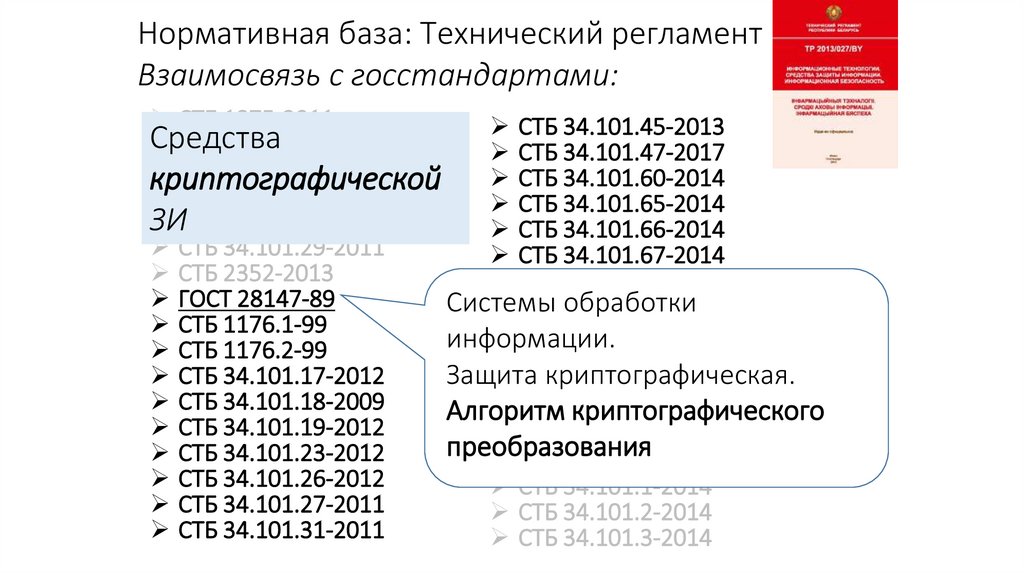

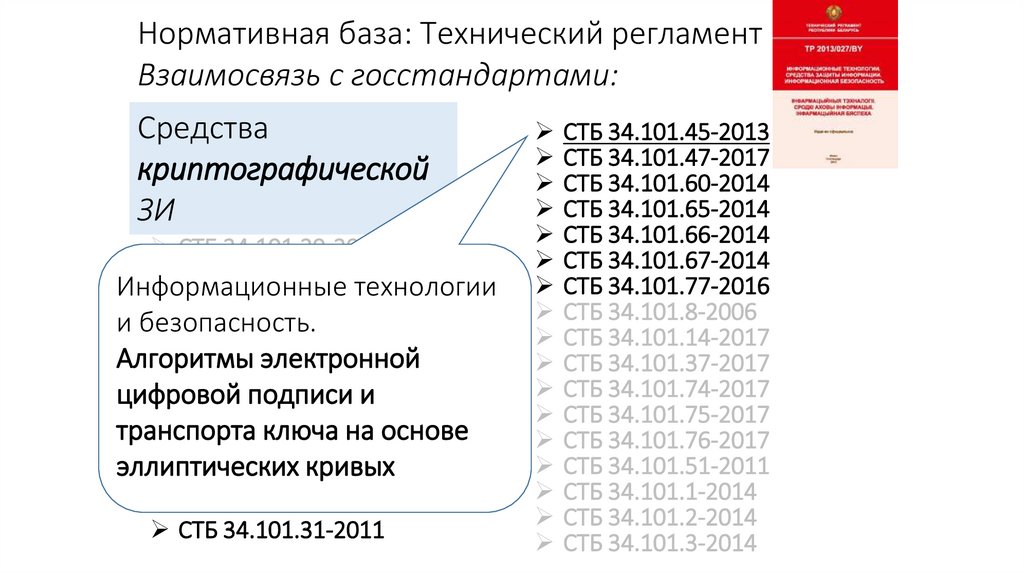

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

СТБ 34.101.45-2013

Средства

СТБ 1966-2012

СТБ 34.101.47-2017

СТБ 2256-2012

СТБ 34.101.60-2014

криптографической

СТБ 2296-2012

СТБ 34.101.65-2014

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.66-2014

СТБ 34.101.29-2011

СТБ 34.101.67-2014

СТБ 2352-2013

СТБ 34.101.77-2016

ГОСТ 28147-89

Системы

обработки

СТБ 34.101.8-2006

СТБ 1176.1-99

СТБ 34.101.14-2017

информации.

СТБ 1176.2-99

СТБ 34.101.37-2017

Защита

криптографическая.

СТБ 34.101.17-2012

СТБ

34.101.74-2017

СТБ 34.101.18-2009

СТБ 34.101.75-2017

Алгоритм

криптографического

СТБ 34.101.19-2012

СТБ 34.101.76-2017

преобразования

СТБ 34.101.23-2012

СТБ 34.101.51-2011

СТБ 34.101.26-2012

СТБ 34.101.1-2014

СТБ 34.101.27-2011

СТБ 34.101.2-2014

СТБ 34.101.31-2011

СТБ 34.101.3-2014

118.

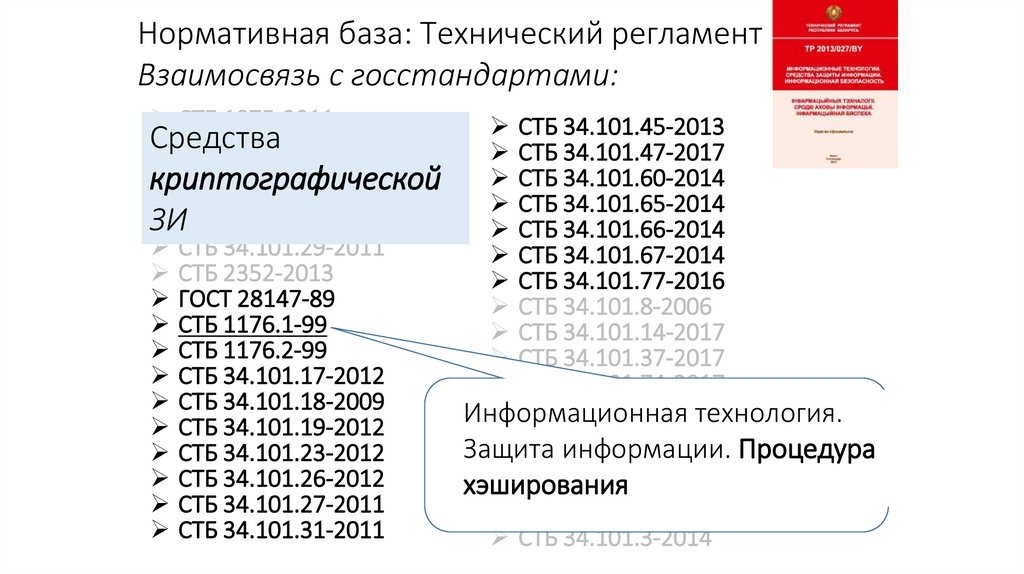

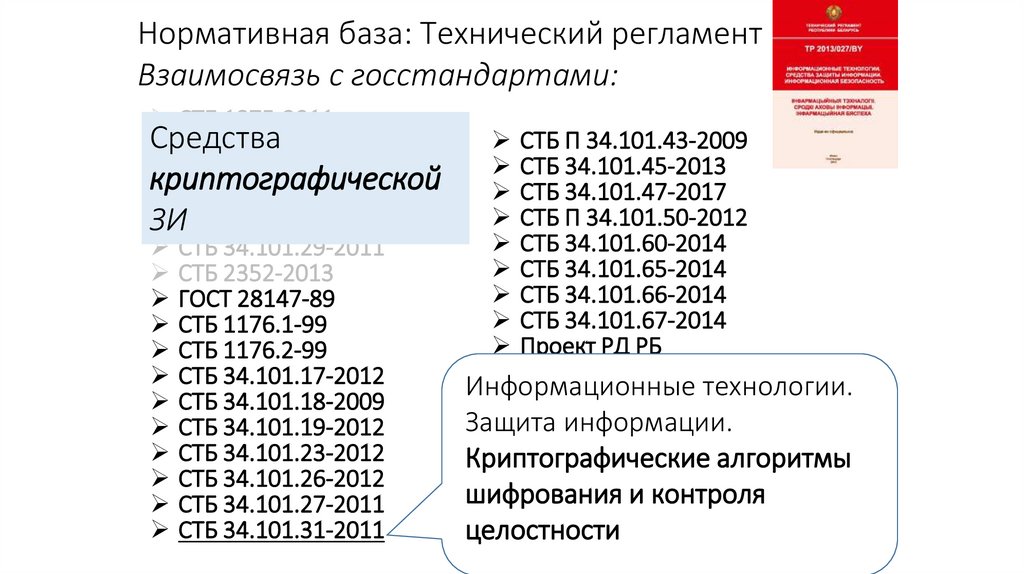

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

СТБ 34.101.45-2013

Средства

СТБ 1966-2012

СТБ 34.101.47-2017

СТБ 2256-2012

СТБ 34.101.60-2014

криптографической

СТБ 2296-2012

СТБ 34.101.65-2014

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.66-2014

СТБ 34.101.29-2011

СТБ 34.101.67-2014

СТБ 2352-2013

СТБ 34.101.77-2016

ГОСТ 28147-89

СТБ 34.101.8-2006

СТБ 1176.1-99

СТБ 34.101.14-2017

СТБ 1176.2-99

СТБ 34.101.37-2017

СТБ 34.101.17-2012

СТБ 34.101.74-2017

СТБ 34.101.18-2009

СТБ 34.101.75-2017

Информационная

технология.

СТБ 34.101.19-2012

СТБ 34.101.76-2017

Защита

СТБ 34.101.23-2012

СТБ информации.

34.101.51-2011 Процедура

СТБ 34.101.26-2012

хэширования

СТБ 34.101.1-2014

СТБ 34.101.27-2011

СТБ 34.101.2-2014

СТБ 34.101.31-2011

СТБ 34.101.3-2014

119.

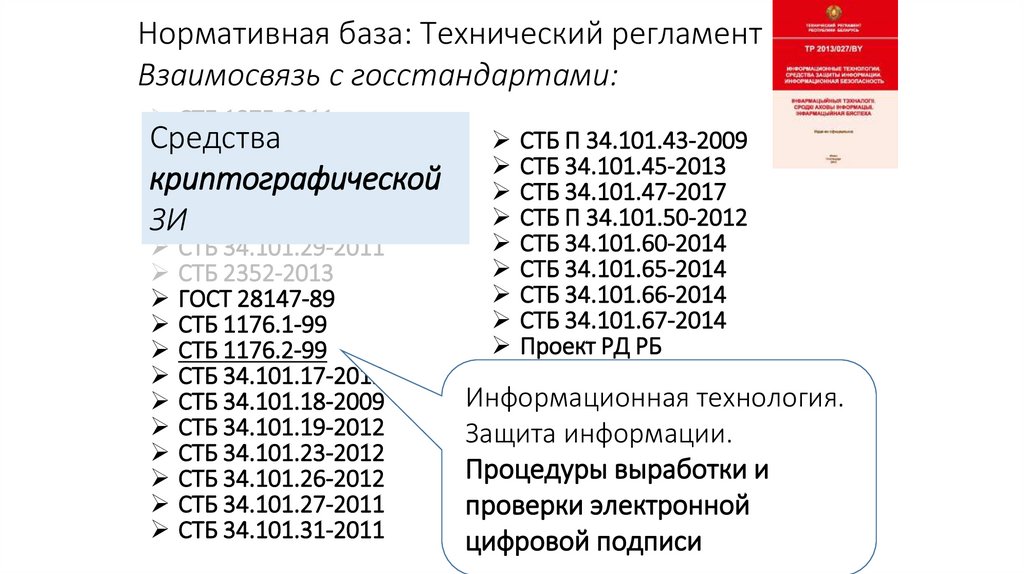

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ 1966-2012

СТБ 2256-2012

криптографической

СТБ 2296-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ П 34.101.43-2009

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

Проект РД РБ

СТБ 34.101.8-2006

СТБ 34.101.14-2017

Информационная

технология.

СТБ информации.

34.101.37-2017

Защита

СТБ 34.101.51-2011

Процедуры

выработки и

СТБ 34.101.1-2014

СТБ 34.101.2-2014

проверки

электронной

СТБ 34.101.3-2014

цифровой подписи

120.

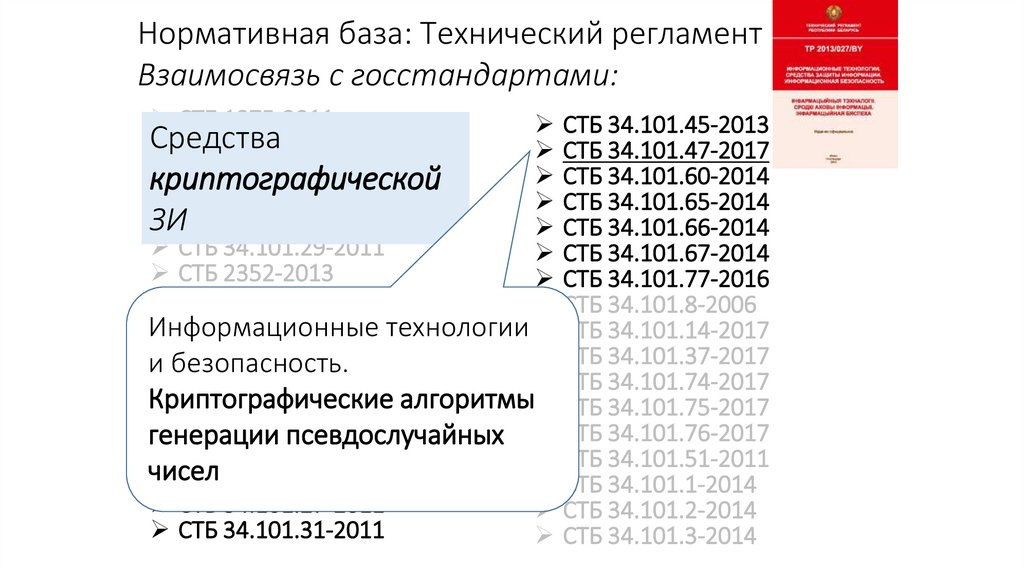

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ 1966-2012

СТБ 2256-2012

криптографической

СТБ 2296-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ П 34.101.43-2009

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

Проект РД РБ

СТБ 34.101.8-2006

СТБ 34.101.14-2017

Информационные

технологии

СТБ 34.101.37-2017

и безопасность.

СТБ 34.101.51-2011

Синтаксис

запроса на

СТБ 34.101.1-2014

СТБ 34.101.2-2014

получение

сертификата

СТБ 34.101.3-2014

121.

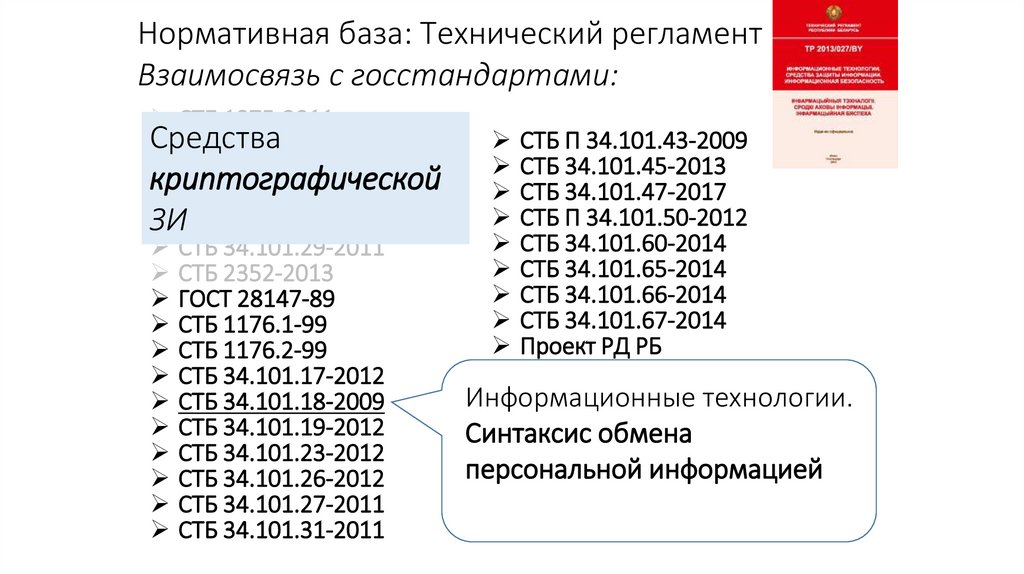

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ П 34.101.43-2009

СТБ 1966-2012

СТБ 34.101.45-2013

СТБ 2256-2012

криптографической

СТБ 34.101.47-2017

СТБ 2296-2012

СТБ П 34.101.50-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.60-2014

СТБ 34.101.29-2011

СТБ 34.101.65-2014

СТБ 2352-2013

СТБ 34.101.66-2014

ГОСТ 28147-89

СТБ 34.101.67-2014

СТБ 1176.1-99

Проект РД РБ

СТБ 1176.2-99

СТБ 34.101.8-2006

СТБ 34.101.17-2012

СТБ 34.101.14-2017

Информационные

технологии.

СТБ 34.101.18-2009

СТБ 34.101.37-2017

СТБ 34.101.19-2012

Синтаксис

обмена

СТБ 34.101.51-2011

СТБ 34.101.23-2012

персональной

информацией

СТБ 34.101.1-2014

СТБ 34.101.26-2012

СТБ 34.101.2-2014

СТБ 34.101.27-2011

СТБ 34.101.3-2014

СТБ 34.101.31-2011

122.

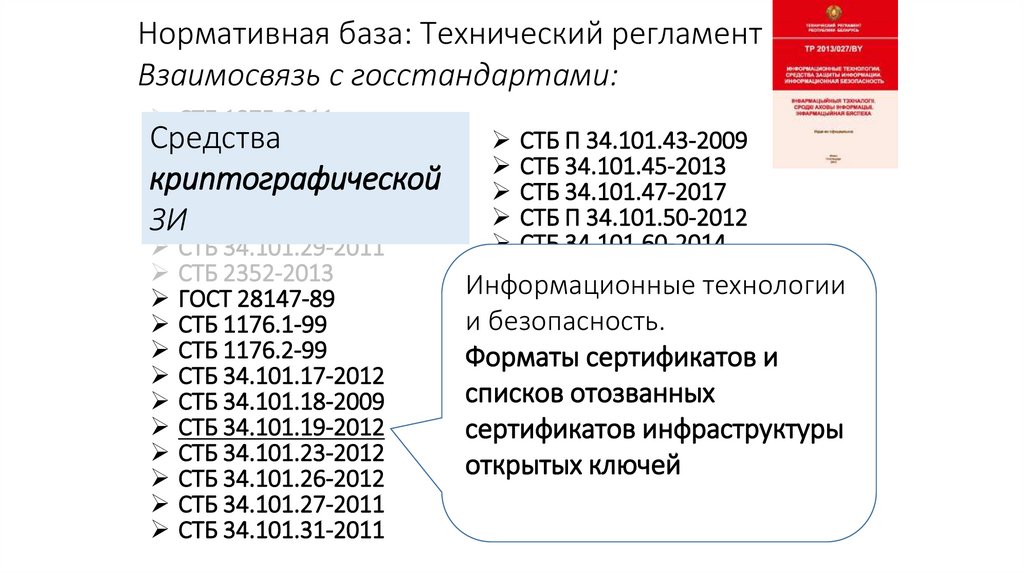

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ 1966-2012

СТБ 2256-2012

криптографической

СТБ 2296-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ П 34.101.43-2009

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

Информационные

технологии

СТБ 34.101.66-2014

СТБ 34.101.67-2014

и безопасность.

Проектсертификатов

РД РБ

Форматы

и

СТБ 34.101.8-2006

списков

отозванных

СТБ 34.101.14-2017

СТБ 34.101.37-2017

сертификатов

инфраструктуры

СТБ 34.101.51-2011

открытых

ключей

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

123.

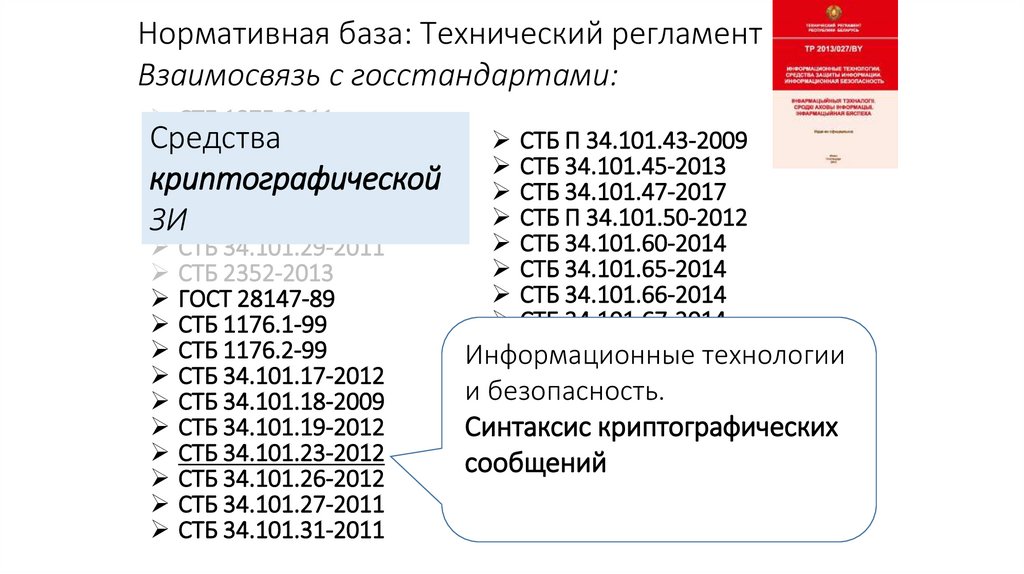

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ 1966-2012

СТБ 2256-2012

криптографической

СТБ 2296-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ П 34.101.43-2009

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

Проект РД РБ

Информационные

технологии

СТБ 34.101.8-2006

и безопасность.

СТБ 34.101.14-2017

СТБ 34.101.37-2017

Синтаксис

криптографических

СТБ 34.101.51-2011

сообщений

СТБ 34.101.1-2014

СТБ 34.101.2-2014

СТБ 34.101.3-2014

124.

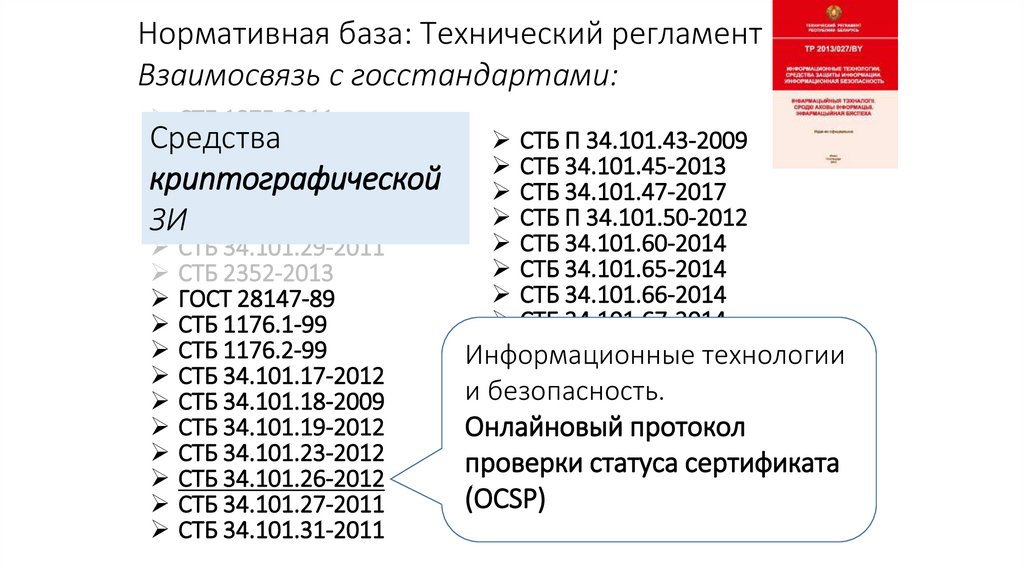

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ 1966-2012

СТБ 2256-2012

криптографической

СТБ 2296-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ П 34.101.43-2009

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

Проект РД РБ

Информационные

технологии

СТБ 34.101.8-2006

и безопасность.

СТБ 34.101.14-2017

СТБ 34.101.37-2017

Онлайновый

протокол

СТБ 34.101.51-2011

проверки

статуса сертификата

СТБ 34.101.1-2014

(OCSP)

СТБ 34.101.2-2014

СТБ 34.101.3-2014

125.

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ 1966-2012

СТБ 2256-2012

криптографической

СТБ 2296-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ П 34.101.43-2009

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

Проект РД РБ

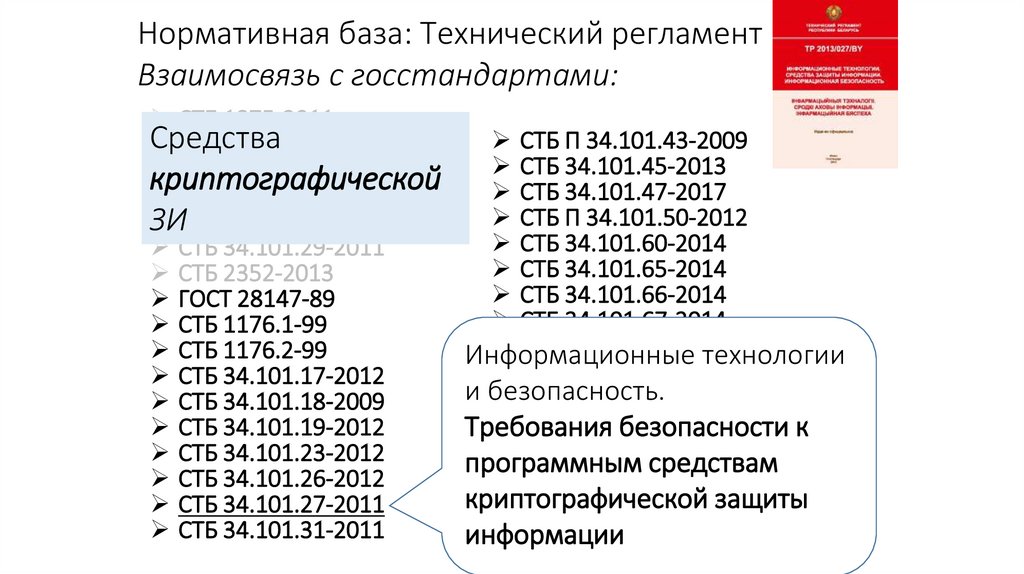

Информационные

технологии

СТБ 34.101.8-2006

и безопасность.

СТБ 34.101.14-2017

СТБ 34.101.37-2017

Требования

безопасности к

СТБ 34.101.51-2011

программным

средствам

СТБ 34.101.1-2014

криптографической

СТБ 34.101.2-2014защиты

СТБ 34.101.3-2014

информации

126.

Нормативная база: Технический регламентВзаимосвязь с госстандартами:

СТБ 1875-2011

Средства

СТБ 1966-2012

СТБ 2256-2012

криптографической

СТБ 2296-2012

СТБ 34.101.28-2011

ЗИ

СТБ 34.101.29-2011

СТБ 2352-2013

ГОСТ 28147-89

СТБ 1176.1-99

СТБ 1176.2-99

СТБ 34.101.17-2012

СТБ 34.101.18-2009

СТБ 34.101.19-2012

СТБ 34.101.23-2012

СТБ 34.101.26-2012

СТБ 34.101.27-2011

СТБ 34.101.31-2011

СТБ П 34.101.43-2009

СТБ 34.101.45-2013

СТБ 34.101.47-2017

СТБ П 34.101.50-2012

СТБ 34.101.60-2014

СТБ 34.101.65-2014

СТБ 34.101.66-2014

СТБ 34.101.67-2014

Проект РД РБ

СТБ 34.101.8-2006

Информационные

технологии.

СТБ 34.101.14-2017

СТБ информации.

34.101.37-2017

Защита

СТБ 34.101.51-2011алгоритмы