Похожие презентации:

Общая характеристика уязвимостей информационных систем

1.

Общая характеристика уязвимостейинформационных систем

2.

Уязвимость – это присущие объектаминформационных отношений, причины,

приводящие к нарушению информационной

безопасности на конкретном объекте, и

обусловленные недостатками процессов

функционирования объектов информатизации

свойствами автоматизированных систем,

применяемых программно-аппаратных средств и

условиями эксплуатации

2

3.

Классификация уязвимостей:объективная

2. субъективная

3. случайная

1.

3

4.

Объективные уязвимостиархитектурные построения,

телекоммуникация,

системы автоматизирования.

4

5.

Случайные уязвимостиСбой и отказ

o - отказы и неисправности технических средств, обеспечивающих

работоспособность средств обработки, хранения и передачи

информации;

o - отказы и неисправности технических средств, обеспечивает

охрану и контроль доступа к защищаемым объектам информации;

o - старение и размагничивание носителя информации;

o - сбои программного обеспечения;

o - сбои в энергообеспечении системы обработки, хранения и

передачи информации.

Повреждения

o - связанные с пожаром, неправильной закладкой фундамента, т.е.

строительство ненадлежащее;

o - связанные с всевозможными коммуникациями, обеспечивающих

жизнедеятельность защищаемого объекта.

5

6.

Субъективные уязвимостиСлучайные: связаны с ошибками в действиях субъекта,

т.е. это при создании и использовании программных

средств при управлении автоматизированными и

телекоммуникационными системами, при

использовании и эксплуатации охранных

контролирующих технических средств..

Преднамеренные: нарушение инструкций при

эксплуатации автоматизированных

телекоммуникационных систем, технических средств,

нарушение режима охраны защиты и доступа

информационных ресурсов с-м и техническим

средствам, нарушение режима использования

информации: обработка обмен информации; хранение и

уничтожение носителей информации (для уничтожения

существуют спец. машины.).

6

7.

Причины возникновения уязвимостейошибки при проектировании и разработке программного

(программно-аппаратного) обеспечения;

преднамеренные действия по внесению уязвимостей в ходе

проектирования и разработки программного (программноаппаратного) обеспечения;

неправильные настройки программного обеспечения, неправомерное

изменение режимов работы устройств и программ;

несанкционированное внедрение и использование неучтенных

программ с последующим необоснованным расходованием ресурсов

(загрузка процессора, захват оперативной памяти и памяти на

внешних носителях);

внедрение вредоносных программ, создающих уязвимости в

программном и программно-аппаратном обеспечении;

несанкционированные неумышленные действия пользователей,

приводящие к возникновению уязвимостей;

сбои в работе аппаратного и программного обеспечения (вызванные

сбоями в электропитании, выходом из строя аппаратных элементов в

результате старения и снижения надежности, внешними

воздействиями электромагнитных полей технических устройств и

др.).

7

8.

Классификация по этапам ЖЦ АСУязвимости проектирования (проектирование)

Уязвимости реализации (реализация)

Уязвимости конфигурации (эксплуатация)

8

9.

По степени рискаВысокая

Средняя

Низкая

9

10.

Ранжирование уязвимостейДоступность .

Фатальность.

Количество.

10

11.

логическая цепочка трансформацииинформации

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР

УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА

БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

11

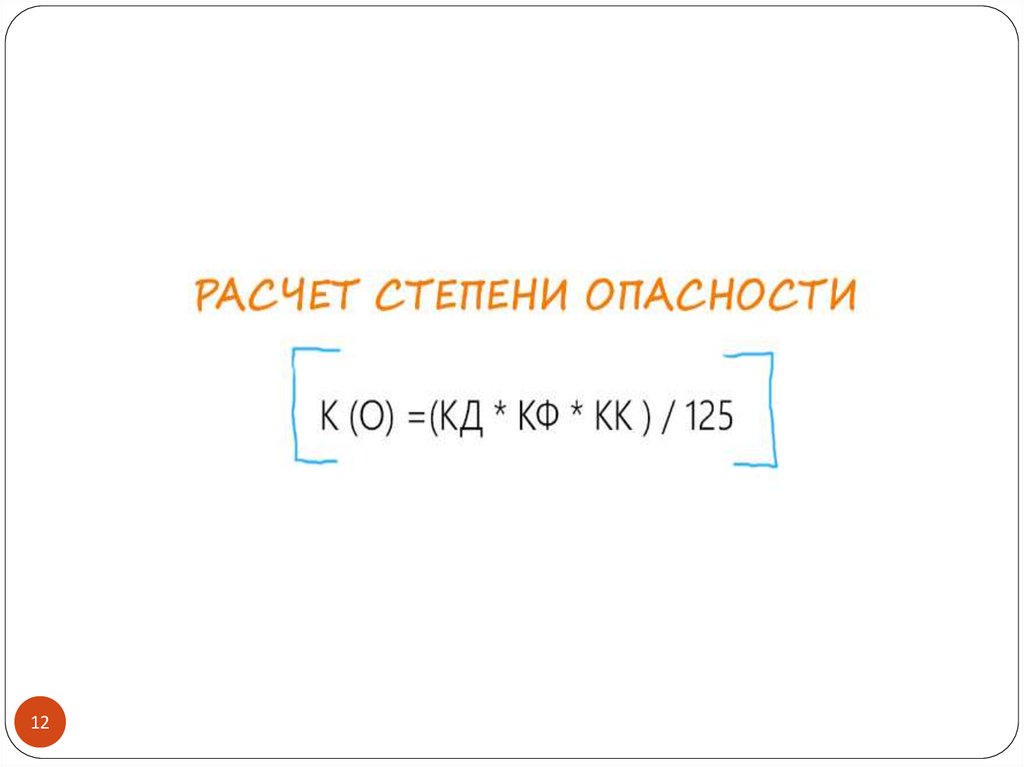

12.

1213.

Уязвимости по этапам жизненногоцикла ИС:

Уязвимости проектирования (проектирование)

Уязвимости реализации (реализация)

Уязвимости конфигурации (эксплуатация)

13

14.

Классификация уязвимостей постепени риска

Высокая степень риска - Уязвимости,

позволяющие атакующему получить

непосредственный доступ к узлу с правами

суперпользователя, или в обход межсетевых

экранов, или иных средств защиты.

Средняя степень риска - Уязвимости,

позволяющие атакующему получить

информацию, которая с высокой степенью

вероятности позволит получить доступ к узлу.

Низкая степень риска - Уязвимости,

позволяющие злоумышленнику осуществлять

сбор критической информации о системе.

14

15.

Уровни уязвимостей:Физический

Технологический

Логический

Человеческий

Законодательный

Организационный

15

16.

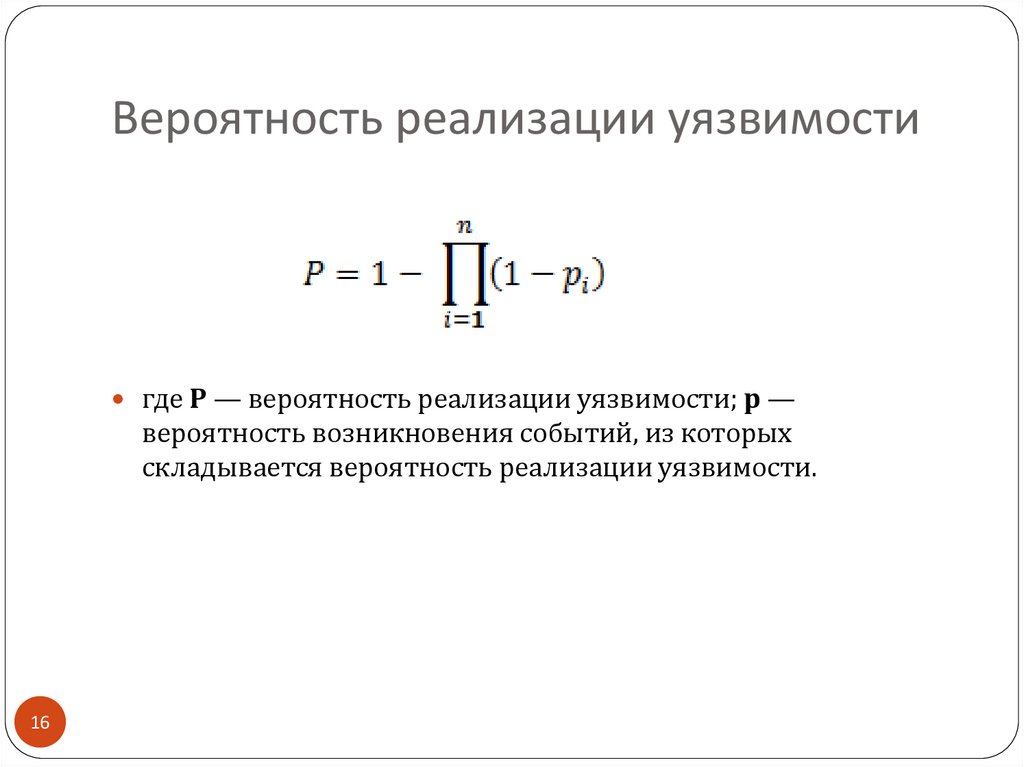

Вероятность реализации уязвимостигде P — вероятность реализации уязвимости; p —

вероятность возникновения событий, из которых

складывается вероятность реализации уязвимости.

16

17.

УщербПоследствия угрозы – это возможные

результаты реализации угрозы, при

взаимодействии источника угрозы через

имеющееся уязвимости.

17

18.

Виды потерь1. Потери, связанные с материальным ущербом.

2. Дополнительные расходы.

3. Эксплуатационные потери.

4. Утрата фондов или невосстанавливаемого имущества.

5. Прочие расходы и потери.

18

Информатика

Информатика