Похожие презентации:

Разработка программного комплекса контроля целостности объектов файловой системы сетевого оборудования

1.

Разработка программного комплекса контроляцелостности объектов файловой системы сетевого

оборудования

Выполнил:

Студент группы ИБc-141

Баранов Данил

Научный руководитель:

д.т.н., доцент, профессор кафедры ИБ

Афанасьев А.М.

2.

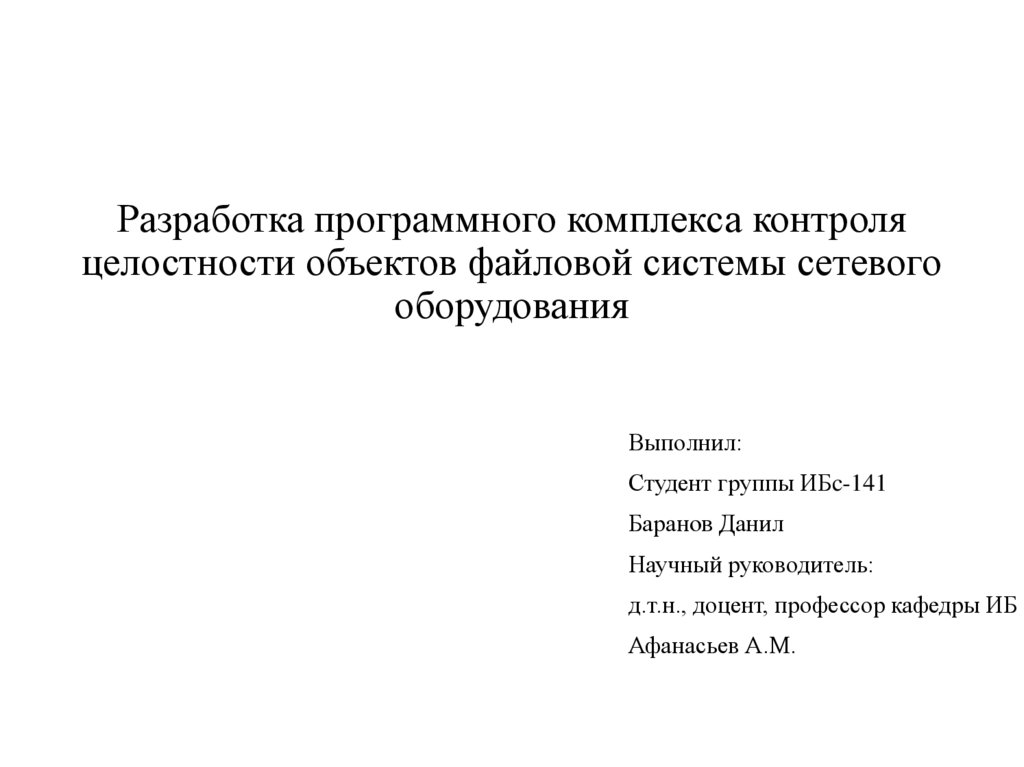

2• Цель:

Обнаружение несанкционированного изменения программного обеспечения и настроек посредством

контроля целостности объектов файловой системы сетевого оборудования

• Задачи:

1.

Анализ терминологии предметной области на основе библиографического списка.

2.

Анализ номенклатуры сетевого оборудования.

3.

Анализ угроз сетевого оборудования.

4.

Анализ состава и способов работы с файловой системой сетевого оборудования

5.

Анализ подходов к контролю целостности.

6.

Анализ программных средств мониторинга сетевого оборудования.

7.

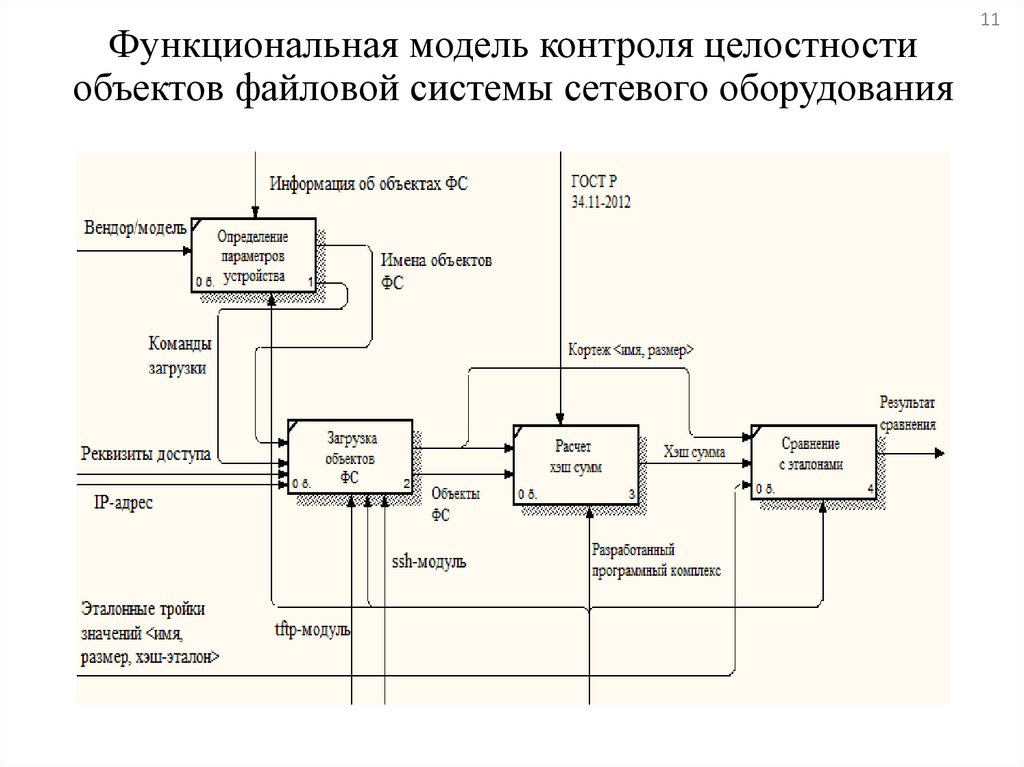

Разработка модели контроля целостности объектов файловой системы сетевого оборудования.

8.

Разработка архитектуры программного комплекса контроля целостности объектов файловой системы

сетевого оборудования.

9.

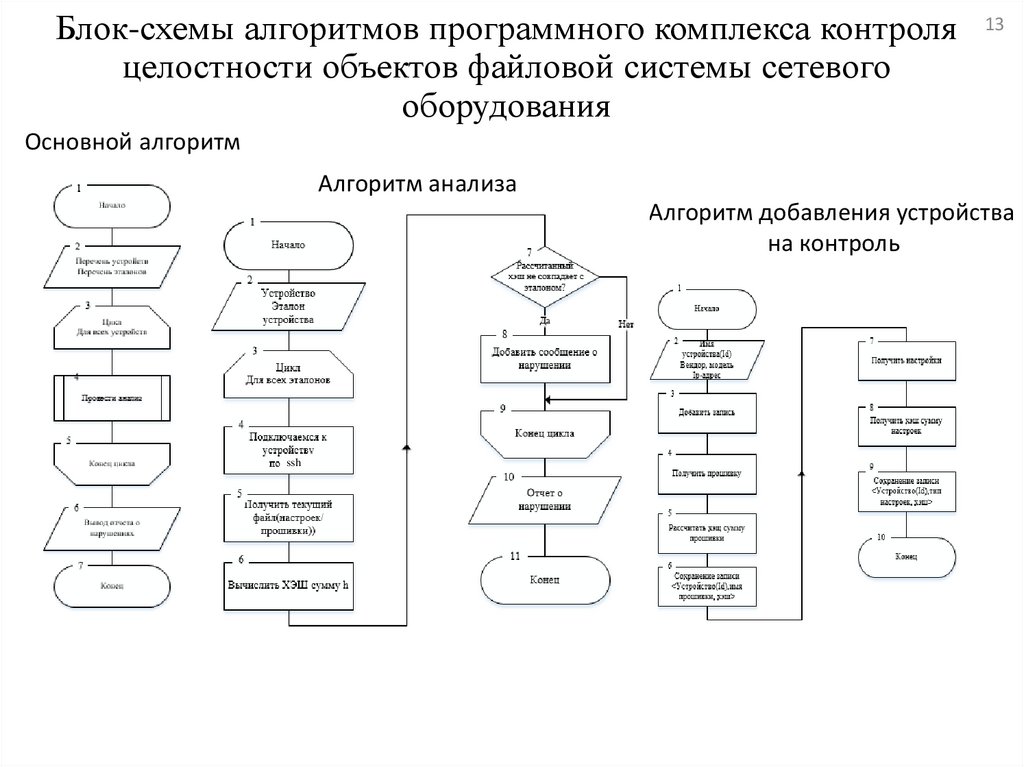

Разработка алгоритмов программного комплекса контроля целостности объектов файловой системы

сетевого оборудования.

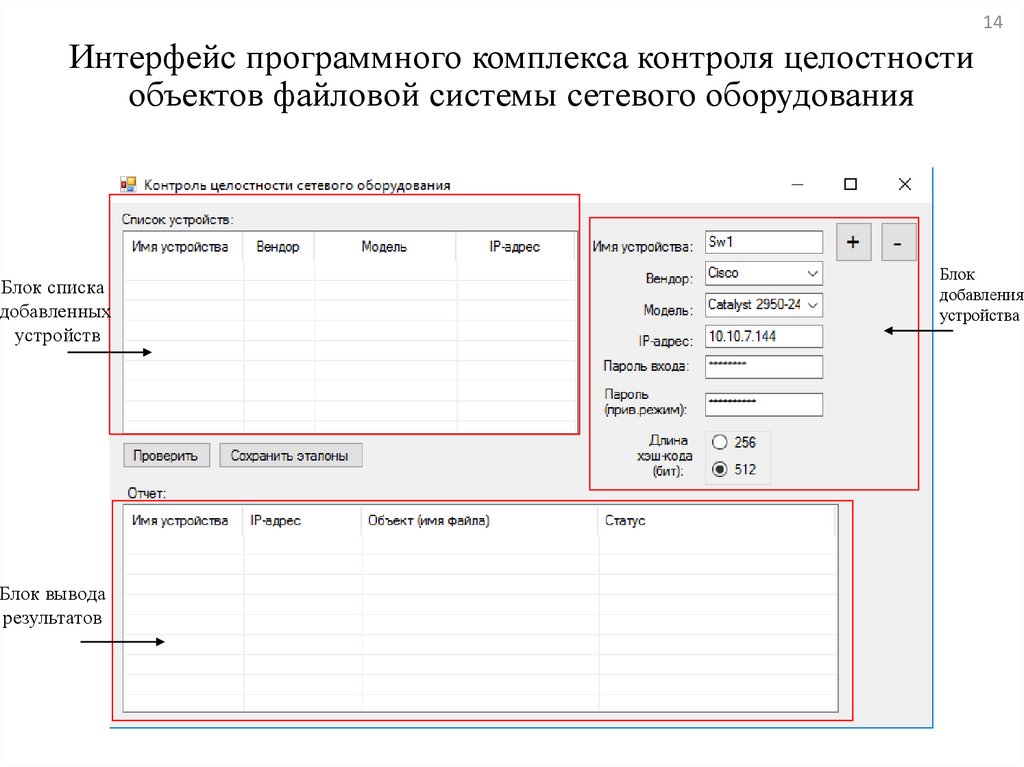

10. Разработка интерфейса программного комплекса контроля целостности объектов файловой системы

сетевого оборудования.

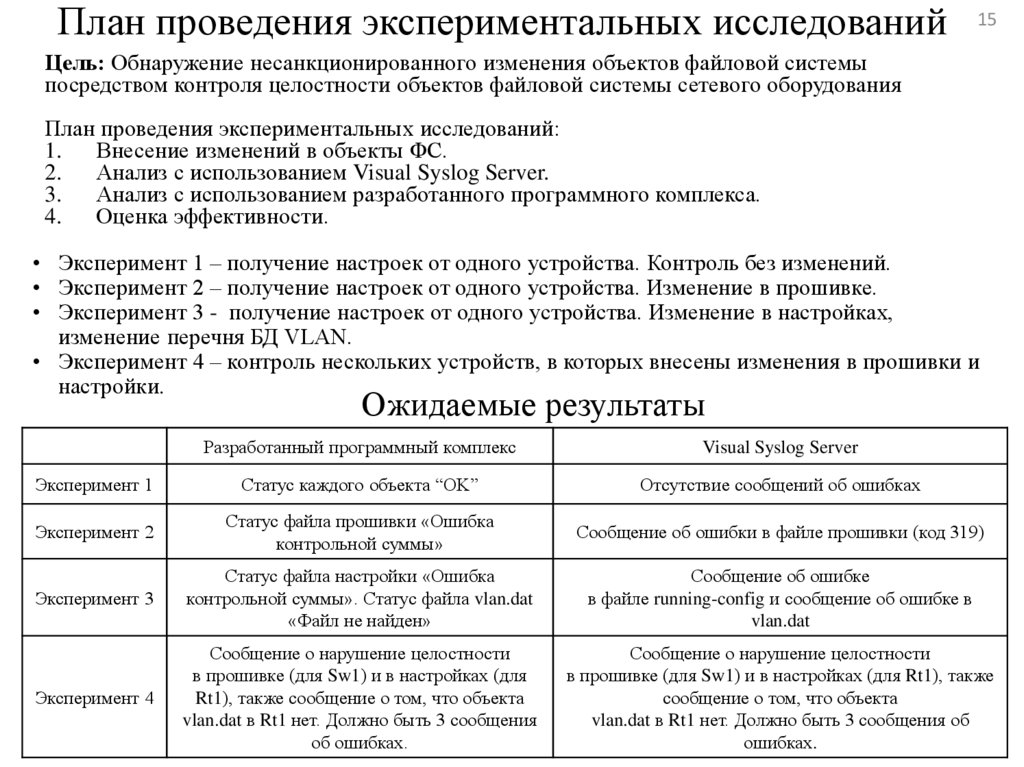

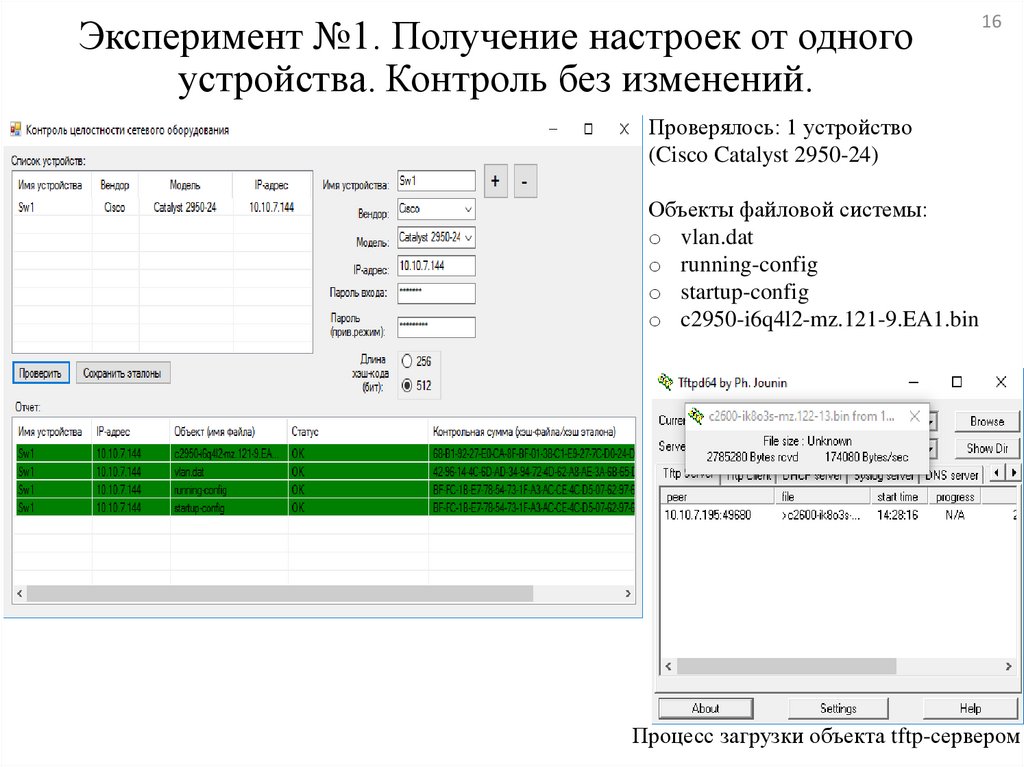

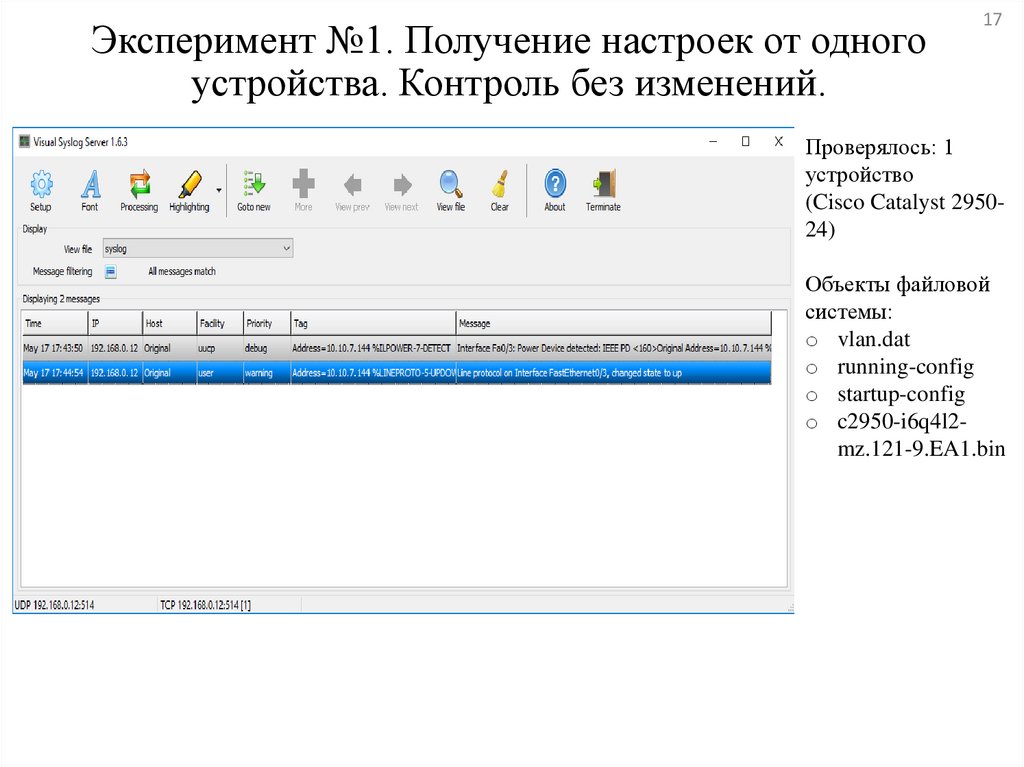

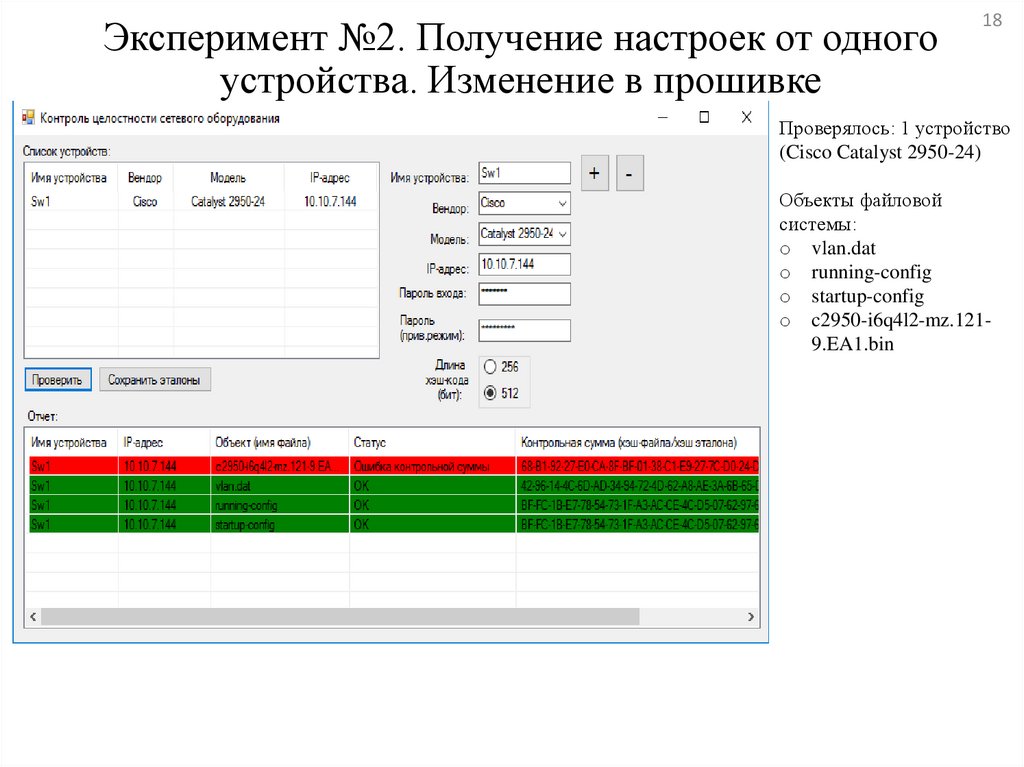

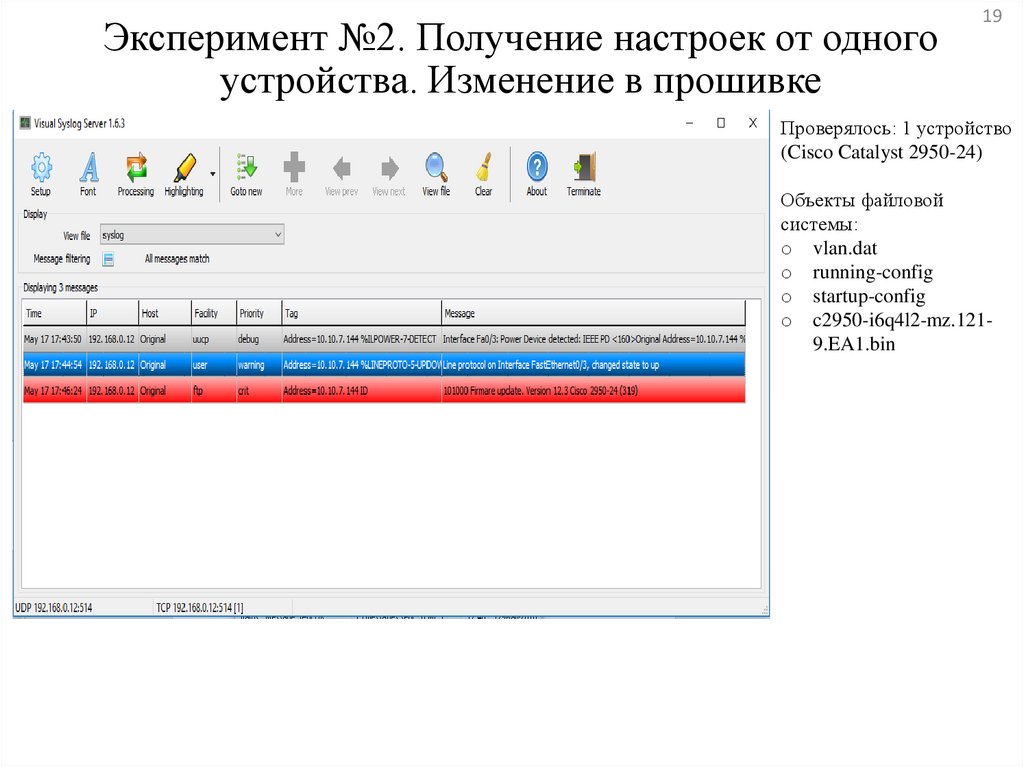

11. Разработка плана проведения экспериментальных исследований.

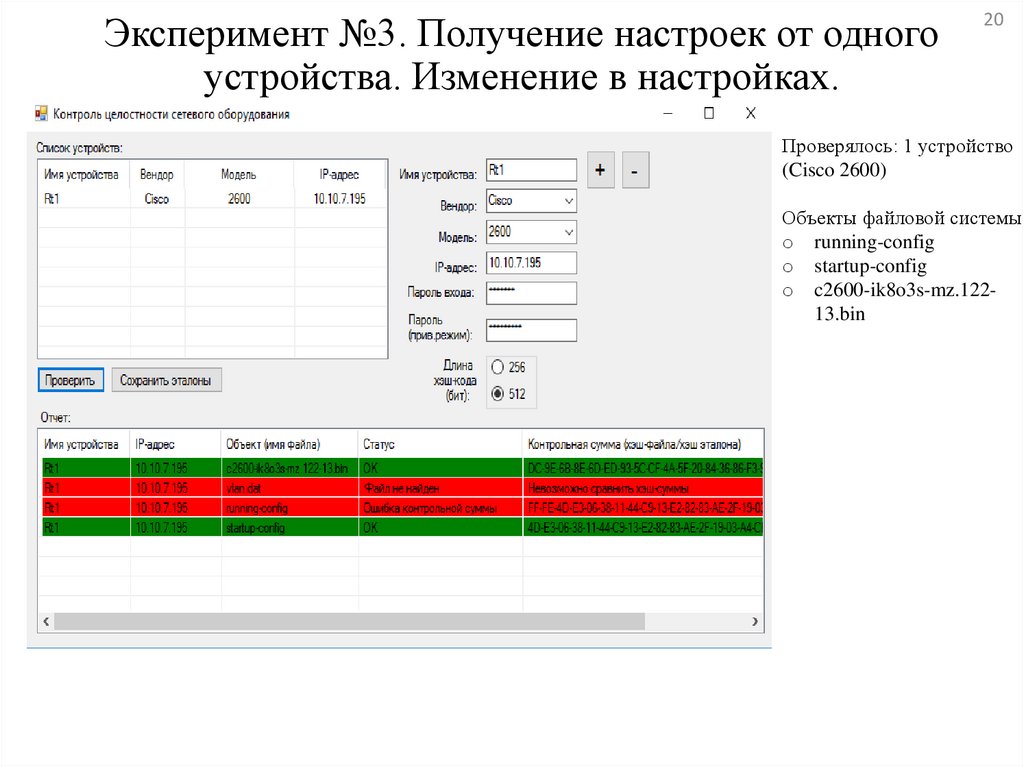

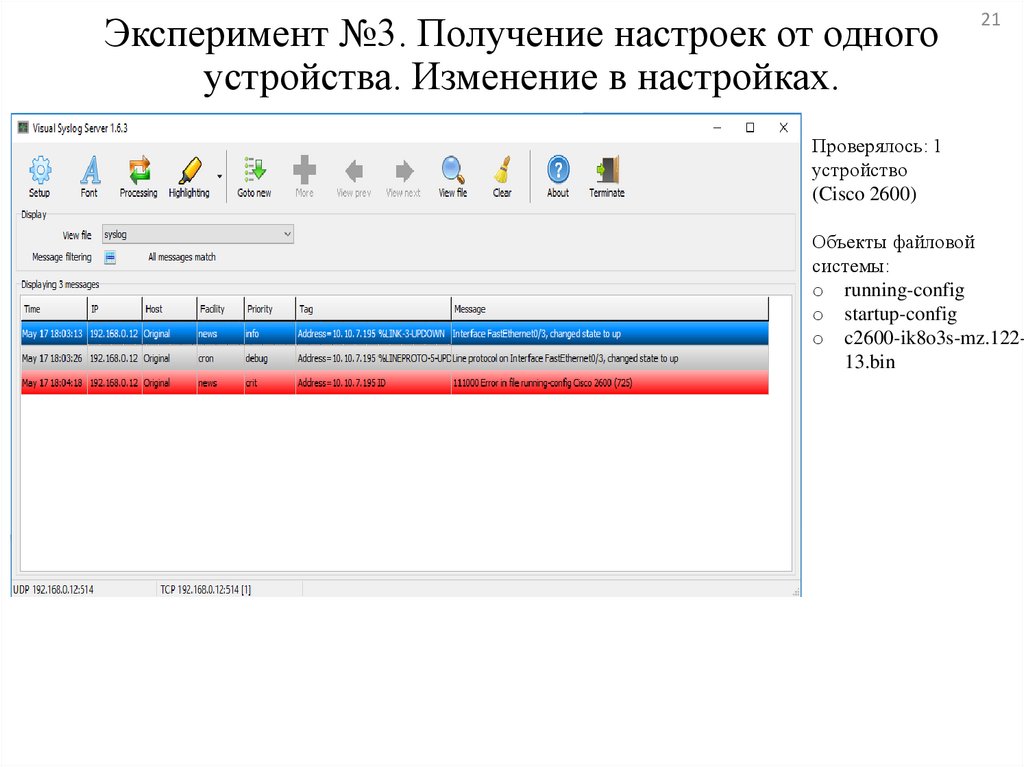

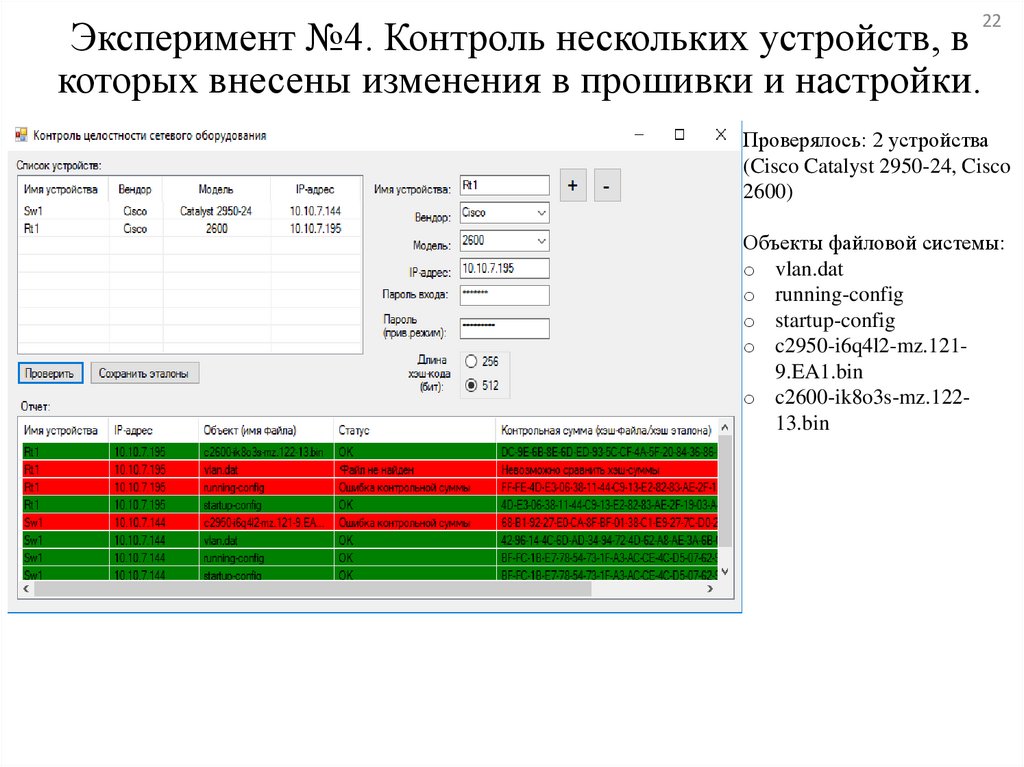

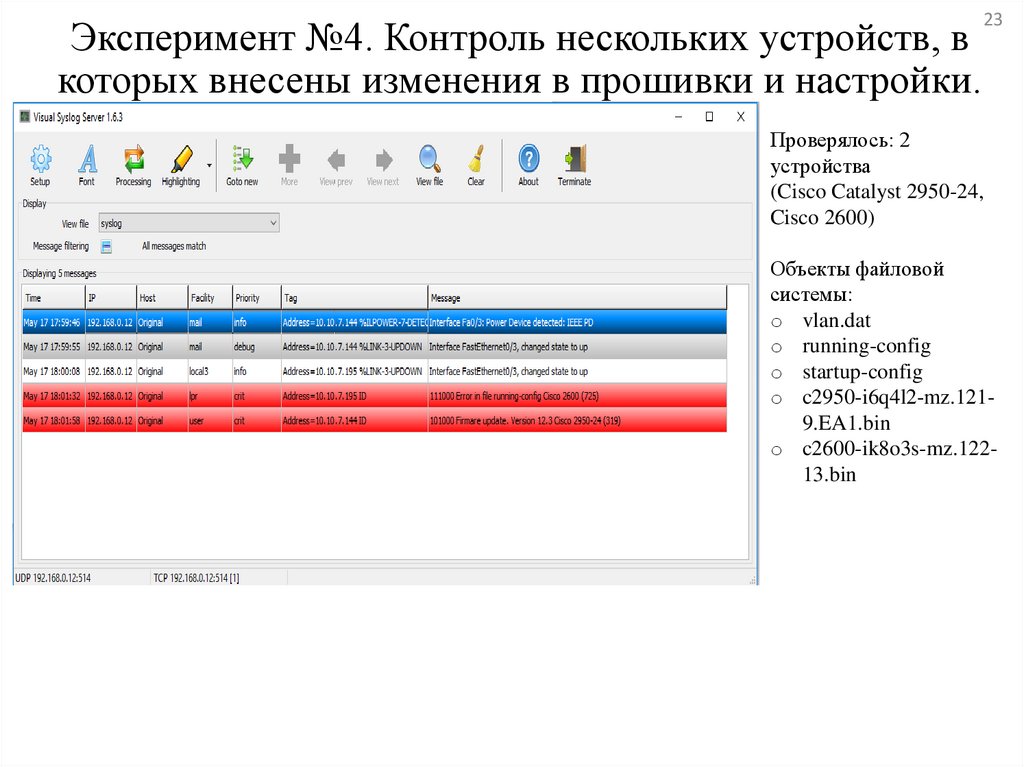

12. Проведение экспериментальных исследований.

13. Анализ результатов экспериментальных исследований.

3.

3Анализ сетевого оборудования по уровням модели OSI

Сетевое оборудование

Решаемые задачи

МЭ(Proxy Server)

Оптимизирует ресурсы, запрашиваемые пользователем,

убирая потенциально опасные элементы.

Позволяет ввести ограничение на доступ к обозначенным

ресурсам

Модель OSI (уровень)

Прикладной (7)

MЭ(DPI)

Контроль и фильтрация трафика, блокировка протоколов

-

-

Представления (6)

-

-

Сессионный (5)

Управляемый коммутатор

Коммутация пакетов в широковещательном домене,

Реализация функций безопасности

Транспортный (4)

Маршрутизатор

Маршрутизация между подсетями

МЭ(пакетный фильтр)

Принимает решение о том, пропускать пакет или отбросить

Неуправляемый коммутатор

Коммутация пакетов в широковещательном домене,

Сетевой (3)

Канальный (2)

Мост

Предотвращает неавторизованный доступ к сети

Повторитель / Хаб

Усиление сигнала, коммутация каналов.

Физический (1)

4.

4Анализ распространённости по вендорам

16%

6,50%

Cisco

Huawei

HP

Juniper

Arista

Others

39,80%

4,80%

6,00%

8,10%

Sourse: International Data Corporation, 2018

5.

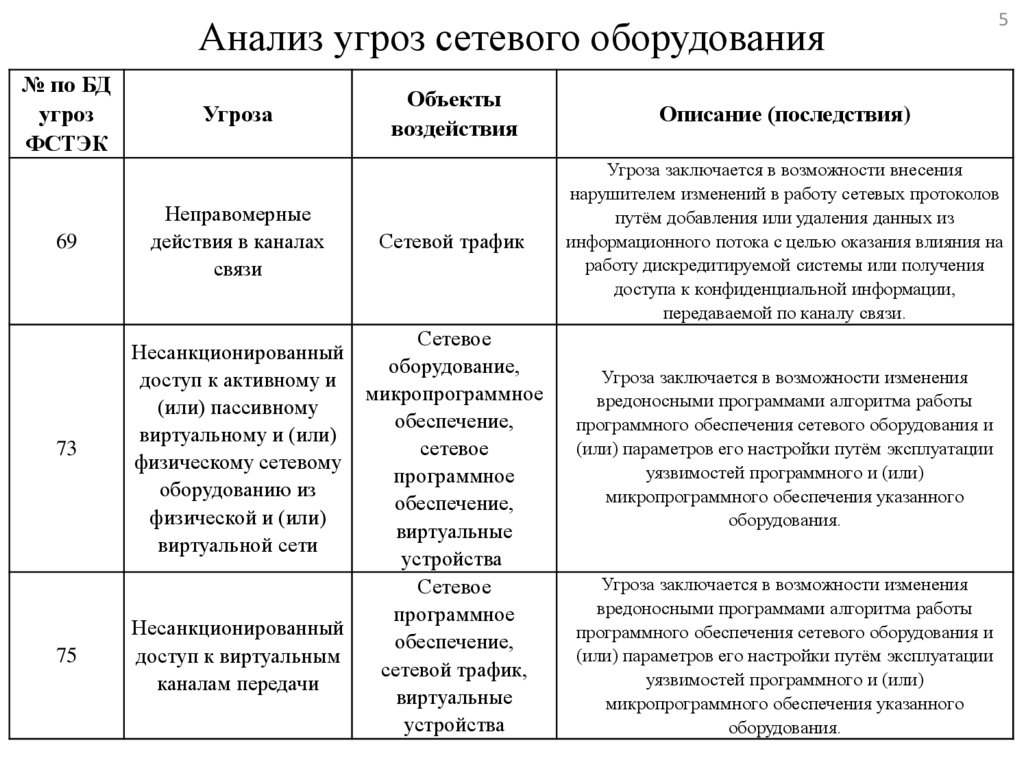

Анализ угроз сетевого оборудования№ по БД

угроз

ФСТЭК

69

73

75

Угроза

Неправомерные

действия в каналах

связи

5

Объекты

воздействия

Описание (последствия)

Сетевой трафик

Угроза заключается в возможности внесения

нарушителем изменений в работу сетевых протоколов

путём добавления или удаления данных из

информационного потока с целью оказания влияния на

работу дискредитируемой системы или получения

доступа к конфиденциальной информации,

передаваемой по каналу связи.

Сетевое

Несанкционированный

оборудование,

доступ к активному и

микропрограммное

(или) пассивному

обеспечение,

виртуальному и (или)

сетевое

физическому сетевому

программное

оборудованию из

обеспечение,

физической и (или)

виртуальные

виртуальной сети

устройства

Сетевое

программное

Несанкционированный

обеспечение,

доступ к виртуальным

сетевой трафик,

каналам передачи

виртуальные

устройства

Угроза заключается в возможности изменения

вредоносными программами алгоритма работы

программного обеспечения сетевого оборудования и

(или) параметров его настройки путём эксплуатации

уязвимостей программного и (или)

микропрограммного обеспечения указанного

оборудования.

Угроза заключается в возможности изменения

вредоносными программами алгоритма работы

программного обеспечения сетевого оборудования и

(или) параметров его настройки путём эксплуатации

уязвимостей программного и (или)

микропрограммного обеспечения указанного

оборудования.

6.

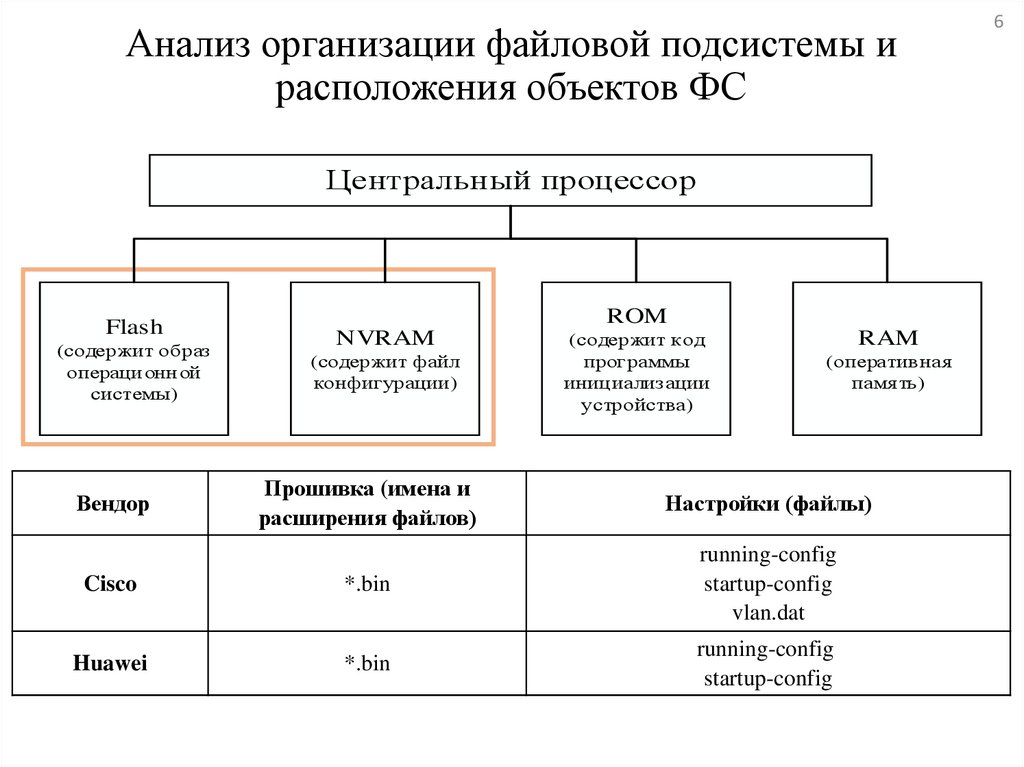

Анализ организации файловой подсистемы ирасположения объектов ФС

Центральный процессор

Flash

(содержит образ

операционной

системы)

ROM

NVRAM

(содержит файл

конфигурации)

(содержит код

программы

инициализации

устройства)

RAM

(оперативная

память)

Прошивка (имена и

расширения файлов)

Настройки (файлы)

Cisco

*.bin

running-config

startup-config

vlan.dat

Huawei

*.bin

running-config

startup-config

Вендор

6

7.

Анализ способов работы с файловой системой сетевогооборудования

7

Технология

Сложность

настройки

Безопасность

Формат вывода

Ограничения на работу

с объектами ФС

telnet

Средняя

Низкая

1.В командной строке.

2.На TFTP-сервер.

Без ограничений

Без ограничений

С ограничениями

SSH

Высокая

Высокая

1.В командной строке.

2.На TFTP-сервер.

Web (HTTP/

HTTPS)

Низкая

Высокая

1. В окне браузера.

8.

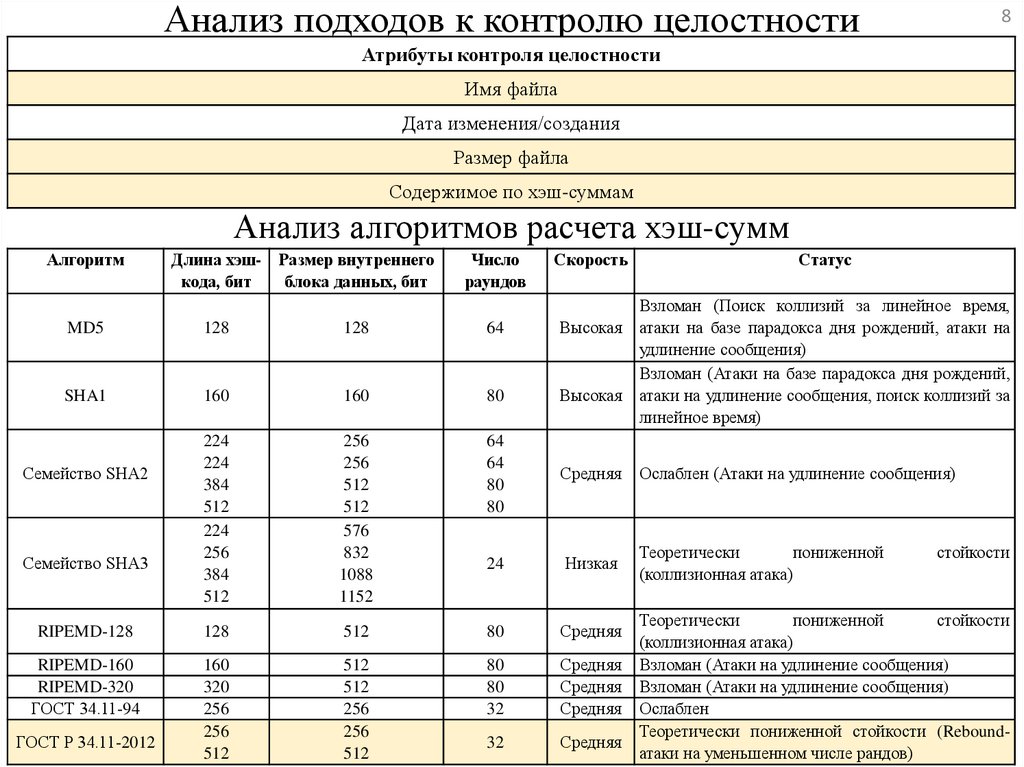

Анализ подходов к контролю целостности8

Атрибуты контроля целостности

Имя файла

Дата изменения/создания

Размер файла

Содержимое по хэш-суммам

Анализ алгоритмов расчета хэш-сумм

Алгоритм

Длина хэшкода, бит

Размер внутреннего

блока данных, бит

Число

раундов

Скорость

Статус

Взломан (Поиск коллизий за линейное время,

атаки на базе парадокса дня рождений, атаки на

удлинение сообщения)

Взломан (Атаки на базе парадокса дня рождений,

атаки на удлинение сообщения, поиск коллизий за

линейное время)

MD5

128

128

64

Высокая

SHA1

160

160

80

Высокая

224

224

384

512

224

256

384

512

256

256

512

512

576

832

1088

1152

64

64

80

80

Средняя

Ослаблен (Атаки на удлинение сообщения)

24

Низкая

Теоретически

пониженной

(коллизионная атака)

RIPEMD-128

128

512

80

Средняя

RIPEMD-160

RIPEMD-320

ГОСТ 34.11-94

160

320

256

256

512

512

512

256

256

512

80

80

32

Средняя

Средняя

Средняя

32

Средняя

Семейство SHA2

Семейство SHA3

ГОСТ Р 34.11-2012

стойкости

Теоретически

пониженной

стойкости

(коллизионная атака)

Взломан (Атаки на удлинение сообщения)

Взломан (Атаки на удлинение сообщения)

Ослаблен

Теоретически пониженной стойкости (Reboundатаки на уменьшенном числе рандов)

9.

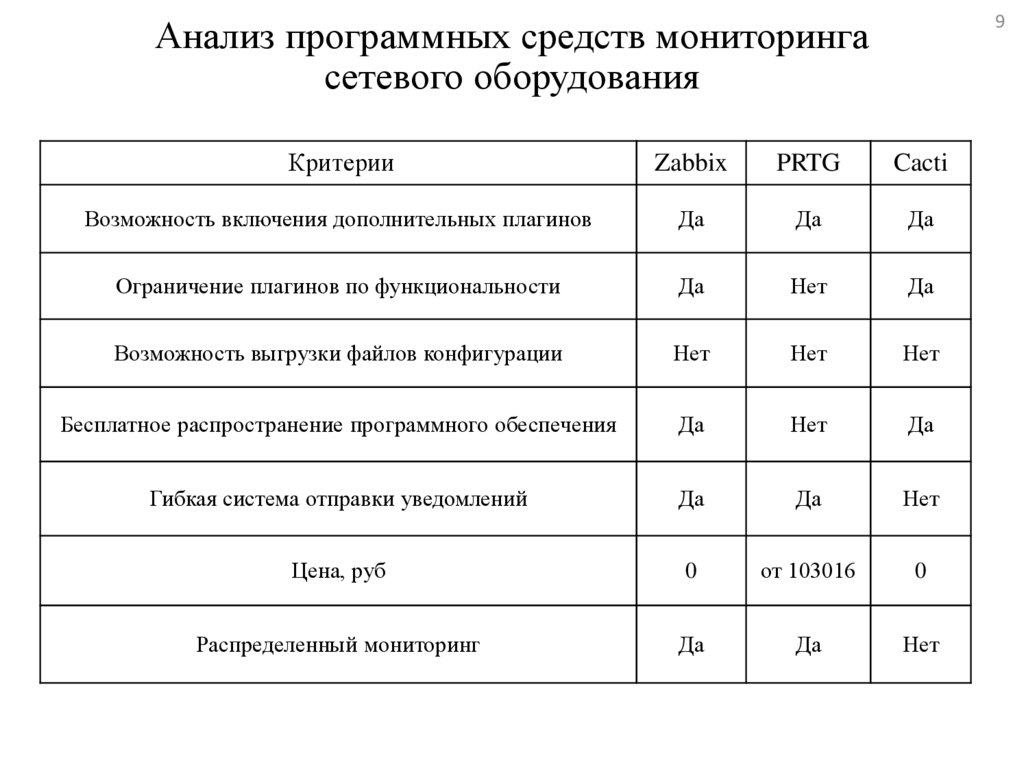

9Анализ программных средств мониторинга

сетевого оборудования

Критерии

Zabbix

PRTG

Cacti

Возможность включения дополнительных плагинов

Да

Да

Да

Ограничение плагинов по функциональности

Да

Нет

Да

Возможность выгрузки файлов конфигурации

Нет

Нет

Нет

Бесплатное распространение программного обеспечения

Да

Нет

Да

Гибкая система отправки уведомлений

Да

Да

Нет

Цена, руб

0

от 103016

0

Распределенный мониторинг

Да

Да

Нет

10.

Формальная модель контроля целостности объектовфайловой системы сетевого оборудования

Контроль целостности:

Check = ൝

1, если oij = o′ij

0, если oij ≠ o′ij

Где oij − эталонный j-ый объект файловой системы устройства di , o′ik − полученный jый объект файловой системы устройства di .

Множество сетевого оборудование D = d1 , … , dk , где k – число добавленных на контроль

устройств.

di = Vendor, Model, IP, Authreq, O , где di - сетевое устройство, Vendor – вендор сетевого

оборудования, Model – модель устройства, IP – IPv4-адрес устройства, Authreq – режим

доступа к устройству (логин, пароль, пара паролей), O – множество объектов файловой

системы, поставленная на контроль.

Множество объектов контроля: Oi = Oi1 , … , Oin – объекты ФС i-ого устройства, n – число

объектов.

oij = name, length, hash , где oij – j-ый объект файловой системы i-ого устройства, name –

имя объекта ФС , length – размер объекта ФС, hash – хэш-сумма объекта ФС.

Эффективность защиты определяем по формуле:

Программирование

Программирование