Похожие презентации:

Безопасность критической информационной инфраструктуры Российской Федерации

1.

Безопасность критической информационнойинфраструктуры Российской Федерации

1

2.

Ключевые системы информационной инфраструктуры в РоссииКритически важный объект — объект, оказывающий существенное влияние

на национальную безопасность Российской Федерации, прекращение или

нарушение функционирования которого приводит к чрезвычайной ситуации

или к значительным негативным последствиям для обороны, безопасности,

международных отношений, экономики, другой сферы хозяйства или

инфраструктуры страны, либо для жизнедеятельности населения,

проживающего на соответствующей территории, на длительный период

времени.

2

3.

Ключевые системы информационной инфраструктуры в РоссииКлючевая

(критически

важная)

система

информационной

инфраструктуры

(КСИИ)

—

информационно-управляющая

или

информационно-телекоммуникационная система, которая осуществляет

управление критически важным объектом , или информационное

обеспечение управления таким объектом , или официальное информирование

граждан и в результате деструктивных информационных воздействий на

которую может сложиться чрезвычайная ситуация или будут нарушены

выполняемые системой функции управления со значительными негативными

последствиями.

3

4.

Ключевые системы информационной инфраструктуры в РоссииКСИИ входят в состав:

систем органов государственной власти;

систем органов управления правоохранительных структур;

систем финансово-кредитной и банковской деятельности;

систем предупреждения и ликвидации чрезвычайных ситуаций;

географические и навигационные систем;

сети связи общего пользования на участках, без резервных видов связи;

систем специального назначения;

спутниковых систем для обеспечения органов управления и в спец. целях;

систем управления добычей и транспортировкой нефти, нефтепродуктов и газа;

систем управления водоснабжением и энергоснабжением;

систем управления транспортом (наземным, воздушным, морским);

систем управления потенциально опасными объектами.

4

5.

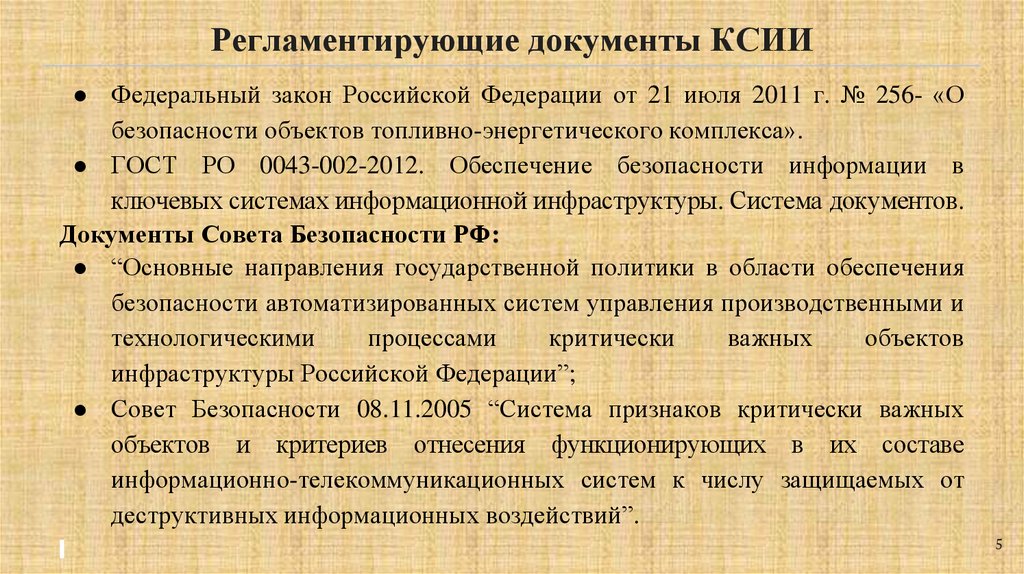

Регламентирующие документы КСИИ● Федеральный закон Российской Федерации от 21 июля 2011 г. № 256- «О

безопасности объектов топливно-энергетического комплекса».

● ГОСТ РО 0043-002-2012. Обеспечение безопасности информации в

ключевых системах информационной инфраструктуры. Система документов.

Документы Совета Безопасности РФ:

● “Основные направления государственной политики в области обеспечения

безопасности автоматизированных систем управления производственными и

технологическими

процессами

критически

важных

объектов

инфраструктуры Российской Федерации”;

● Совет Безопасности 08.11.2005 “Система признаков критически важных

объектов и критериев отнесения функционирующих в их составе

информационно-телекоммуникационных систем к числу защищаемых от

деструктивных информационных воздействий”.

5

6.

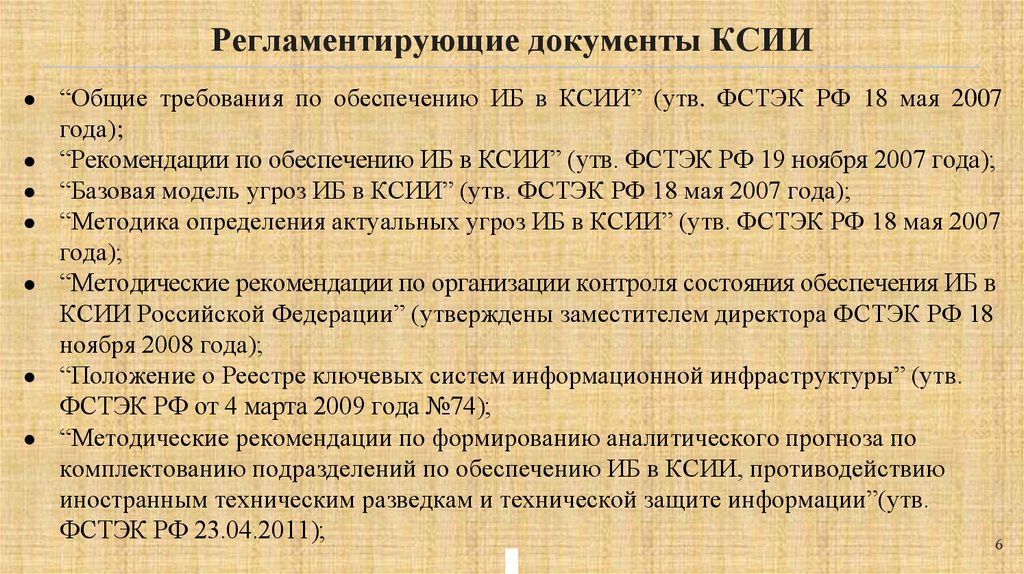

Регламентирующие документы КСИИ“Общие требования по обеспечению ИБ в КСИИ” (утв. ФСТЭК РФ 18 мая 2007

года);

“Рекомендации по обеспечению ИБ в КСИИ” (утв. ФСТЭК РФ 19 ноября 2007 года);

“Базовая модель угроз ИБ в КСИИ” (утв. ФСТЭК РФ 18 мая 2007 года);

“Методика определения актуальных угроз ИБ в КСИИ” (утв. ФСТЭК РФ 18 мая 2007

года);

“Методические рекомендации по организации контроля состояния обеспечения ИБ в

КСИИ Российской Федерации” (утверждены заместителем директора ФСТЭК РФ 18

ноября 2008 года);

“Положение о Реестре ключевых систем информационной инфраструктуры” (утв.

ФСТЭК РФ от 4 марта 2009 года №74);

“Методические рекомендации по формированию аналитического прогноза по

комплектованию подразделений по обеспечению ИБ в КСИИ, противодействию

иностранным техническим разведкам и технической защите информации”(утв.

ФСТЭК РФ 23.04.2011);

6

7.

Ключевые системы информационной инфраструктуры в РоссииМероприятия по защите КСИИ:

Аудит ИБ

Моделирован

ие угроз

Разработка

специальных

технических

требований

Разработка и

реализация

проекта

защиты

Оценка

соответствия

защиты

требованиям

для КСИИ

7

8.

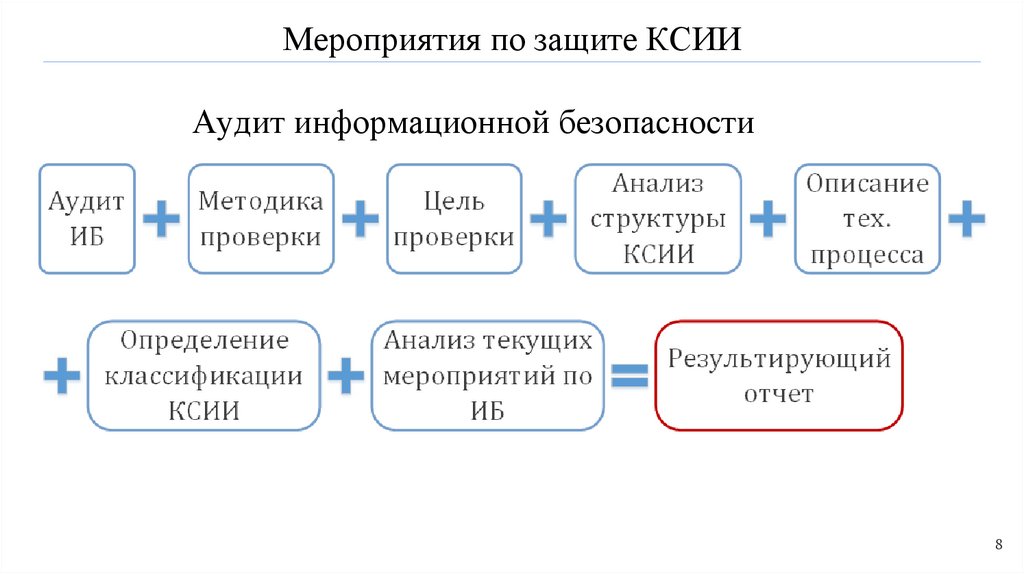

Мероприятия по защите КСИИАудит информационной безопасности

8

9.

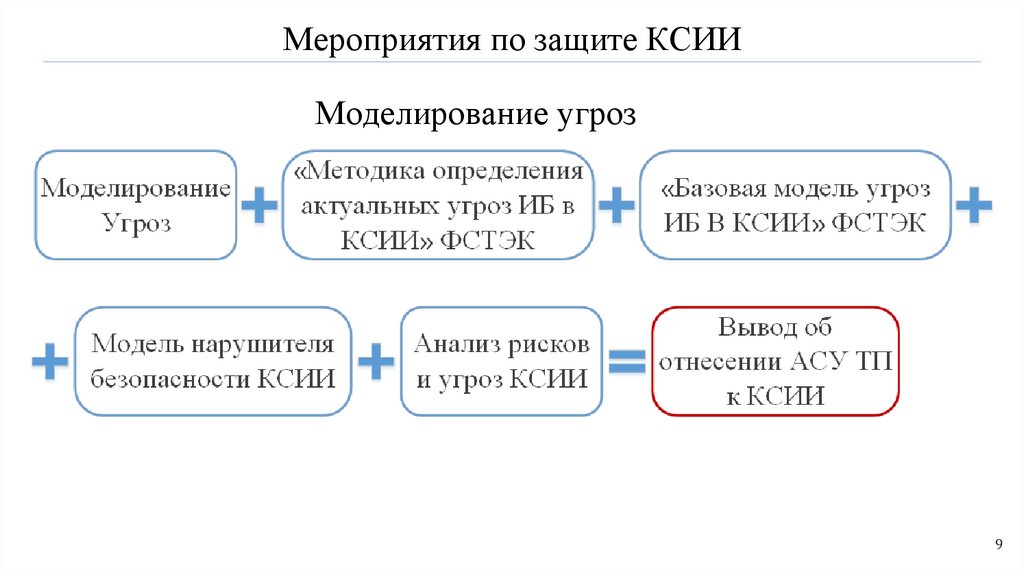

Мероприятия по защите КСИИМоделирование угроз

9

10.

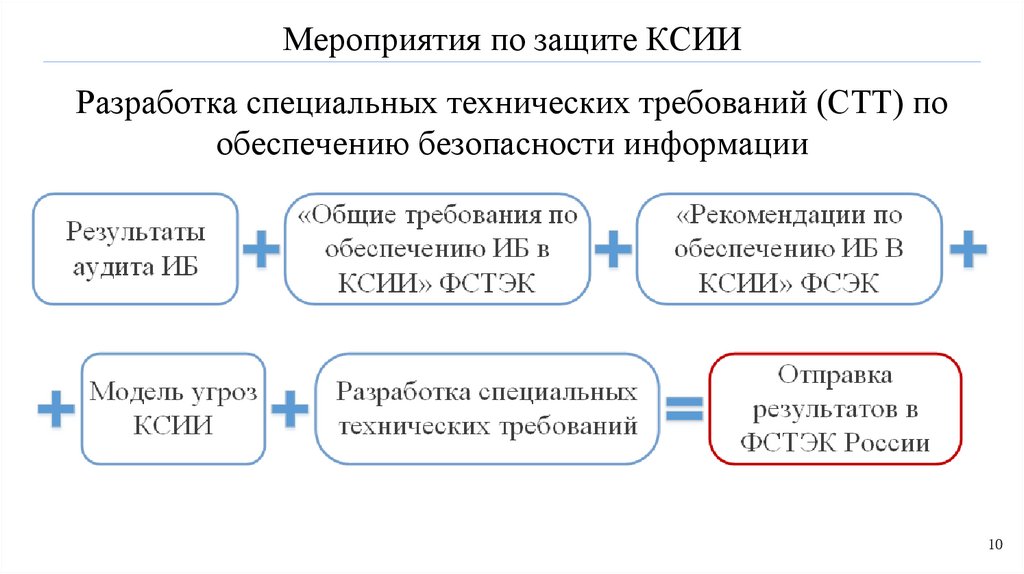

Мероприятия по защите КСИИРазработка специальных технических требований (СТТ) по

обеспечению безопасности информации

10

11.

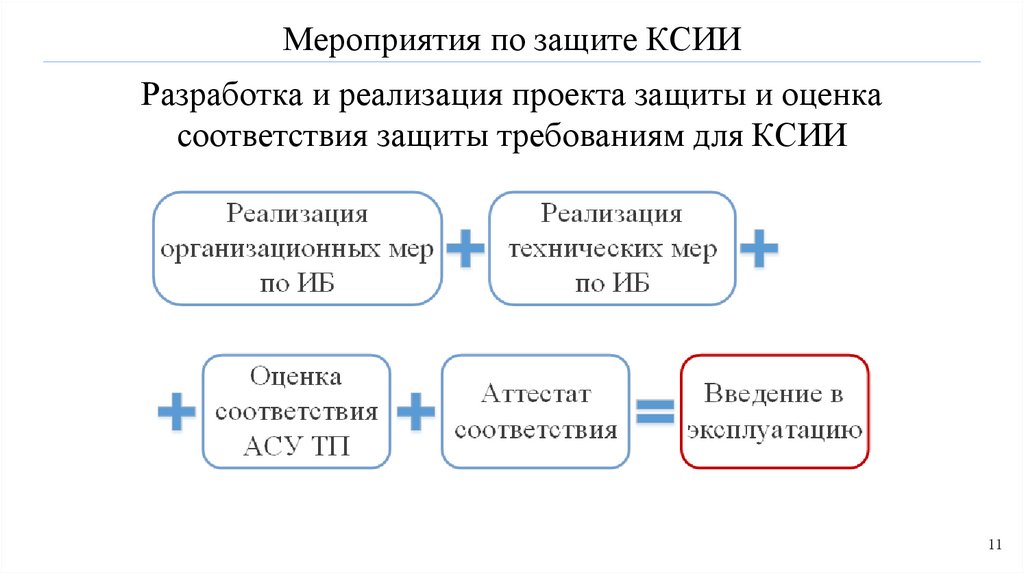

Мероприятия по защите КСИИРазработка и реализация проекта защиты и оценка

соответствия защиты требованиям для КСИИ

11

12.

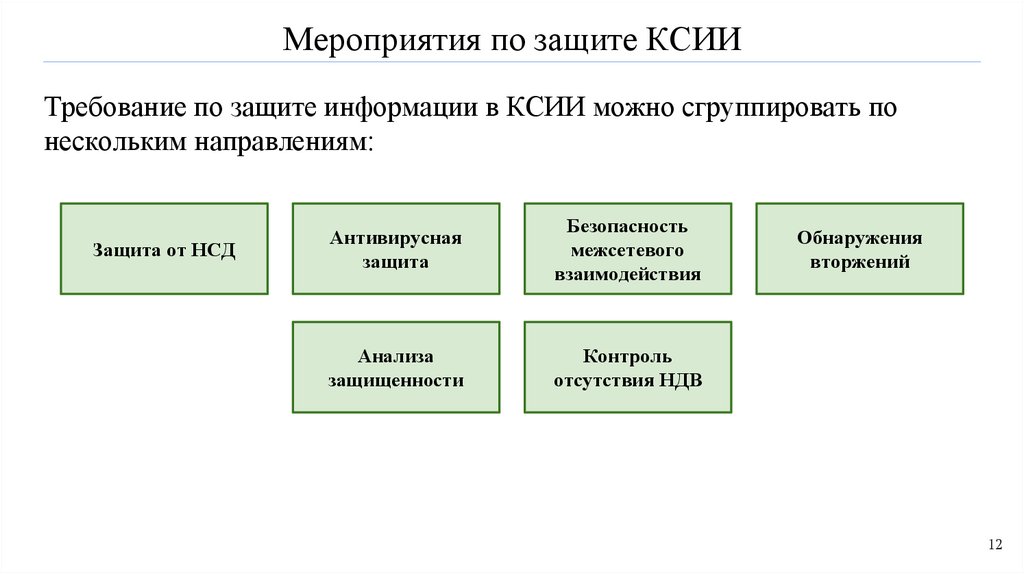

Мероприятия по защите КСИИТребование по защите информации в КСИИ можно сгруппировать по

нескольким направлениям:

Защита от НСД

Антивирусная

защита

Безопасность

межсетевого

взаимодействия

Анализа

защищенности

Контроль

отсутствия НДВ

Обнаружения

вторжений

12

13.

Актуальность1 января 2018 года вступил в силу Федеральный

закон от 26.07.2017 №187-ФЗ «О безопасности

критической информационной

инфраструктуры Российской Федерации»,

который распространяется на субъектов КИИ –

государственные органы, государственные

учреждения, российские юридические лица и

индивидуальные предприниматели, которым на

праве собственности, аренды или на ином

законном основании принадлежат

информационные системы, информационнотелекоммуникационные сети,

автоматизированные системы управления,

функционирующие в сфере:

13

14.

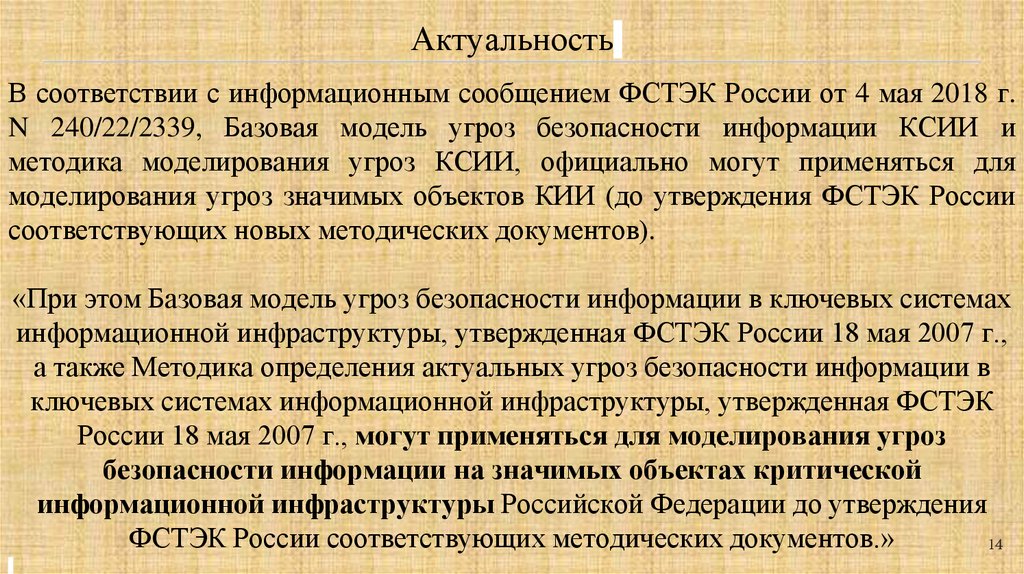

АктуальностьВ соответствии с информационным сообщением ФСТЭК России от 4 мая 2018 г.

N 240/22/2339, Базовая модель угроз безопасности информации КСИИ и

методика моделирования угроз КСИИ, официально могут применяться для

моделирования угроз значимых объектов КИИ (до утверждения ФСТЭК России

соответствующих новых методических документов).

«При этом Базовая модель угроз безопасности информации в ключевых системах

информационной инфраструктуры, утвержденная ФСТЭК России 18 мая 2007 г.,

а также Методика определения актуальных угроз безопасности информации в

ключевых системах информационной инфраструктуры, утвержденная ФСТЭК

России 18 мая 2007 г., могут применяться для моделирования угроз

безопасности информации на значимых объектах критической

информационной инфраструктуры Российской Федерации до утверждения

ФСТЭК России соответствующих методических документов.»

14

15.

Обзор подходов к обеспечению безопасности критическихинформационных инфраструктур в иностранных

государствах

Директива Евросоюза по

повышению безопасности

сетей и информационных

систем (NIS Directive)

15

16.

Требования Директивы NIS к государствам-участникамСоздание национальных систем:

создание стратегии в области сетевой и информационной

безопасности, определяющей стратегические цели, а также

соответствующую политику и регулятивные меры;

создание национальных уполномоченных органов для отслеживания

реализации NIS;

создание единой национальной точки контакта (CSIRT, Computer

Security Incident Response Team);

создание одной или нескольких групп CSIRT, отвечающих за

управление рисками и инцидентами.

16

17.

Требования Директивы NIS к государствам-участникамВзаимодействие между государствами-участниками и их группами CSIRT

создание групп взаимодействия, составленную из представителей государствучастников, Комиссии и Европейского агентства по сетевой и национальной

безопасности (ENISA, Commission and the European Network and Information

Security Agency);

● создание сети национальных групп CSIRT, составленную из представителей

групп CSIRT государств-участников и CERT-EU (Группа реагирования на

компьютерные происшествия для институтов, организаций и агентств ЕС) с

привлечением Европейской Комиссии.

17

18.

Требования Директивы NIS к операторам жизненноважных услуг

Типы организаций, которые могут являться «операторами жизненно важных

услуг»:

Цифровая

инфраструктура

Энергетика

Здравоохранение

Банковское

обслуживание

Транспорт

Инфраструктура

финансовых

рынков

Питьевая вода

18

19.

Требования Директивы NIS к операторам жизненноважных услуг

Факторы определение значимости потенциального разрушительного

действия:

количество пользователей;

зависимость других секторов;

влияние на экономическую и

общественную безопасность;

● доля организации на рынке;

● географический охват инцидента.

социальную

деятельность

или

19

20.

Обзор подходов к обеспечению безопасности критическихинформационных инфраструктур в иностранных

государствах

Обеспечение

безопасности

критических

информационных

структур в США

20

21.

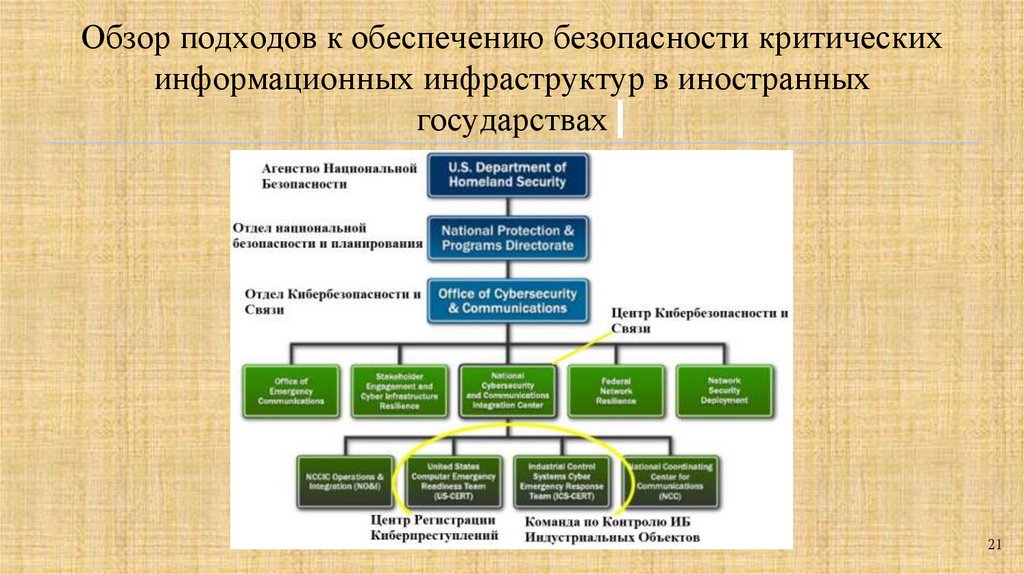

Обзор подходов к обеспечению безопасности критическихинформационных инфраструктур в иностранных

государствах

21

22.

US-CERT. Уровни опасности5 Уровень:

Экстренный

(Черный)

Крупномасштабный сбой критических информационных инфраструктур и прекращение или нарушение функционирования объектов

обеспечения жизнедеятельности населения в сфере здравоохранения, национальной безопасности, экономической безопасности,

иностранных отношений, гражданских свобод или общественного доверия.

4 Уровень:

Тяжелый

(Красный)

Значительный сбой критических информационных инфраструктур и прекращение или нарушение функционирования объектов

обеспечения жизнедеятельности населения в сфере здравоохранения, национальной безопасности, экономической безопасности,

иностранных отношений.

3 Уровень:

Высокий

(Оранжевый)

Высокая вероятность прекращение или нарушение функционирования объектов обеспечения жизнедеятельности населения в сфере

здравоохранения, национальной безопасности, экономической безопасности, гражданских свобод.

2 Уровень:

Средний

(Желтый)

Средняя вероятность прекращение или нарушение функционирования объектов обеспечения жизнедеятельности населения в сфере

здравоохранения, национальной безопасности, экономической безопасности.

1 Уровень:

Низкий

(Зеленый)

Низкая вероятность прекращение или нарушение функционирования объектов обеспечения жизнедеятельности населения в сфере

здравоохранение или национальной безопасности, экономической безопасности.

0 Уровень:

Базовый

(Белый)

Неподтвержденные или несущественные инциденты информационной безопасности.

22

23.

IT Security Act. Акт Безопасности Информационныхтехнологий

Принят парламентом Германии в Июне 2015 и входит в состав пакета законов касаемых ИБ

Германии (IT-SiG).

Регулятором в сфере защиты КИИ выступает Федеральное Агентство Информационной

безопасности Германии (BSI) и подконтрольный ей отдел обеспечения безопасности

критических информационных инфраструктур (KRITIS).

К КИИ относятся следующие направления:

● Энергетика и топливно-энергетический комплекс;

● Здравоохранения;

● Информационные технологии и коммуникации;

● Транспортная система;

● Системы водоснабжения;

● Пищевая промышленность;

● Финансовый сектор.

23

24.

CPNI Passport to “Good” SecurityЦентр Защиты

Национальной

Инфраструктуры –

«Хороший» паспорт

объекта защиты

24

25.

China Internet Security LawЗакон о кибербезопасности

КНР (также Закон об интернетбезопасности КНР) — основной

нормативно-правовой акт,

регулирующий сферу интернетбезопасности КНР.

Опубликован 7 ноября 2016

года, вступил в силу 1 июня

2017 года.

25

26.

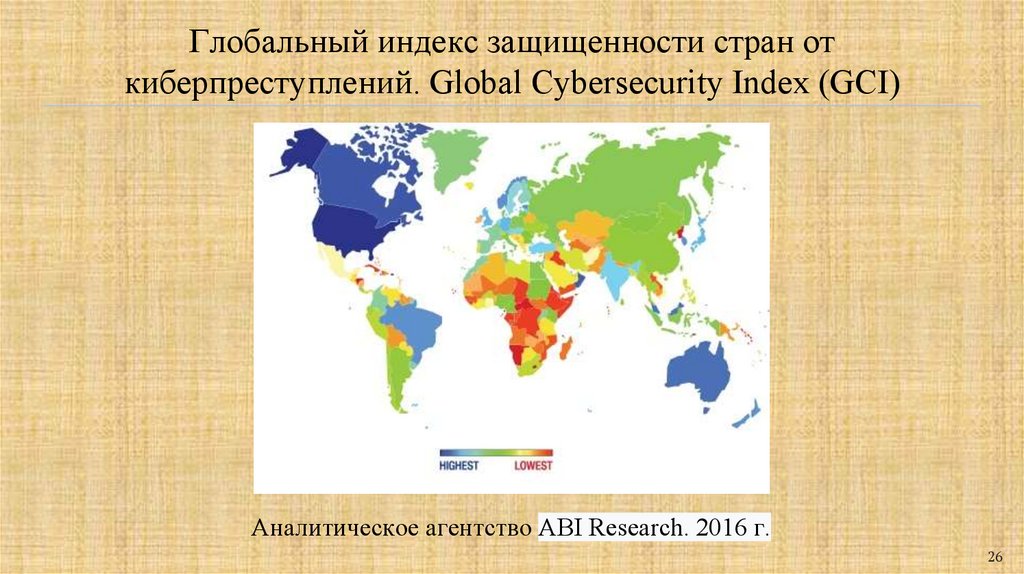

Глобальный индекс защищенности стран откиберпреступлений. Global Cybersecurity Index (GCI)

Аналитическое агентство ABI Research. 2016 г.

26

Право

Право