Похожие презентации:

Проблеми інформаційної безпеки

1.

Інформатика10 клас

.

2.

3.

ЗгадуємоЯкі правила захисту даних у комп’ютерних

системах ви знаєте?

Які загрози можуть виникнути під час роботи в

Інтернеті?

Які особисті дані потрібно захищати? Які

загрози із цим пов’язані?

4.

ПОНЯТТЯ ІНФОРМАЦІЙНОЇБЕЗПЕКИ

Інформаційна безпека — це стан захищеності

систем передавання, опрацювання та зберігання

даних, при якому забезпечено конфіденційність,

доступність і цілісність даних.

5.

ПОНЯТТЯ ІНФОРМАЦІЙНОЇБЕЗПЕКИ

Також під інформаційною безпекою розуміють

комплекс заходів, спрямованих на забезпечення

захищеності даних від несанкціонованого доступу,

використання, оприлюднення, внесення змін чи

знищення.

6.

ЗАГРОЗИ ІНФОРМАЦІЙНІЙБЕЗПЕЦІ

З технічної точки зору, залежно від результату

шкідливих дій, можна виділити такі види загроз

інформаційній безпеці:

отримання несанкціонованого доступу до

секретних або конфіденційних даних;

порушення або повне припинення роботи

комп’ютерної інформаційної системи;

отримання несанкціонованого доступу до

керування роботою комп’ютерної інформаційної

системи;

знищення та спотворення даних.

7.

ЗАГРОЗИ ІНФОРМАЦІЙНІЙБЕЗПЕЦІ

Значна частина загроз інформаційній безпеці

виникає внаслідок користування ресурсами

Інтернету. Серед них основними загрозами є такі:

потрапляння в інформаційну систему шкідливого

програмного забезпечення;

інтернет-шахрайство, наприклад фішинг;

несанкціонований доступ до інформаційних

ресурсів;

потрапляння комп’ютера до ботнет-мережі ;

«крадіжка особистості»

8.

ЗАГРОЗИ ДЛЯ МОБІЛЬНИХПРИСТРОЇВ

для смартфонів характерні ті самі загрози, що і для

стаціонарних комп’ютерів: віруси, троянські

програми, мережеві хробаки, рекламні модулі та

ін., орієнтовані на різні типи мобільних пристроїв.

Як і стаціонарні комп’ютери, смартфони можуть

потрапити до ботнет-мережі.

9.

СОЦІАЛЬНА ІНЖЕНЕРІЯСоціальна інженерія — це наука, що вивчає людську

поведінку та фактори, які на неї впливають.

За даними антивірусної лабораторії Zillya! Антивірус

Більшість

заражень

шкідливими

програмами

відбувається

шляхом

обману

користувачів

з

використанням методів соціальної інженерії.

Найбільш поширені прийоми, які використовують

зловмисники:

Надсилання електронних листів, зміст яких спонукає

користувача відкрити прикріплений до листа файл.

Створення сайтів, які дуже схожі на справжні, для

отримання логінів і паролів користувачів.

Людські слабкості — жадібність, нечесність,…. Троянські

програми найчастіше потрапляють на ПК під час спроби

використати неліцензійне ПЗ і при використанні «кряка» —

програм для «зламування» платних програмних засобів.

10.

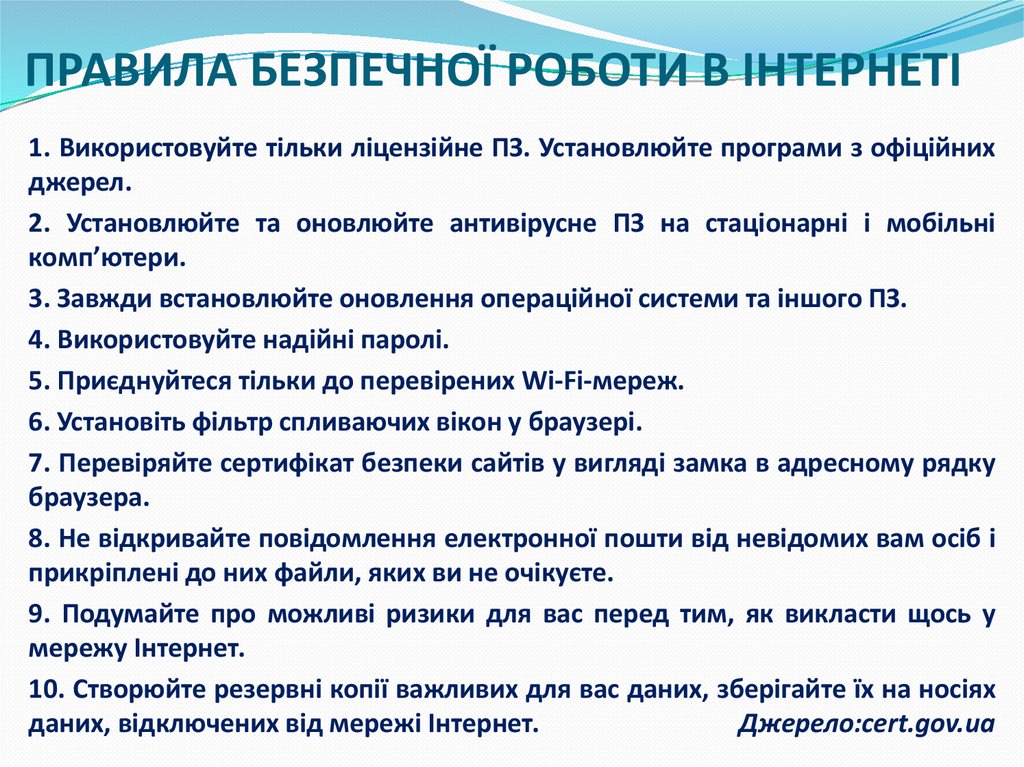

ПРАВИЛА БЕЗПЕЧНОЇ РОБОТИ В ІНТЕРНЕТІ1. Використовуйте тільки ліцензійне ПЗ. Установлюйте програми з офіційних

джерел.

2. Установлюйте та оновлюйте антивірусне ПЗ на стаціонарні і мобільні

комп’ютери.

3. Завжди встановлюйте оновлення операційної системи та іншого ПЗ.

4. Використовуйте надійні паролі.

5. Приєднуйтеся тільки до перевірених Wi-Fi-мереж.

6. Установіть фільтр спливаючих вікон у браузері.

7. Перевіряйте сертифікат безпеки сайтів у вигляді замка в адресному рядку

браузера.

8. Не відкривайте повідомлення електронної пошти від невідомих вам осіб і

прикріплені до них файли, яких ви не очікуєте.

9. Подумайте про можливі ризики для вас перед тим, як викласти щось у

мережу Інтернет.

10. Створюйте резервні копії важливих для вас даних, зберігайте їх на носіях

даних, відключених від мережі Інтернет.

Джерело:cert.gov.ua

11.

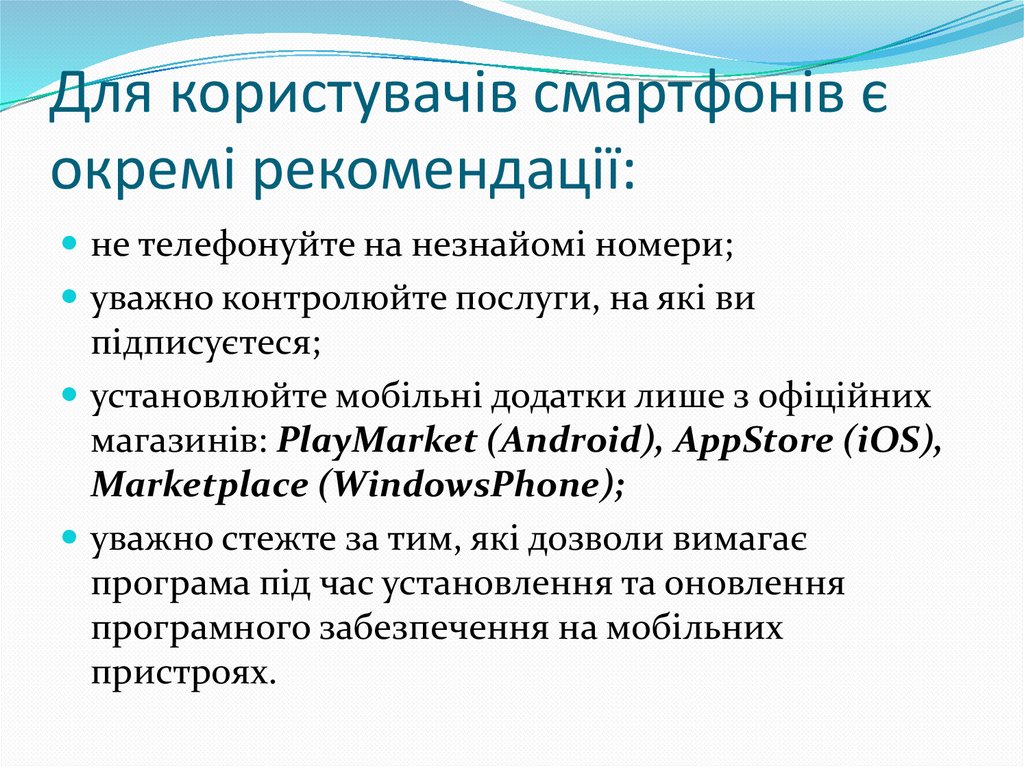

Для користувачів смартфонів єокремі рекомендації:

не телефонуйте на незнайомі номери;

уважно контролюйте послуги, на які ви

підписуєтеся;

установлюйте мобільні додатки лише з офіційних

магазинів: PlayMarket (Android), AppStore (iOS),

Marketplace (WindowsPhone);

уважно стежте за тим, які дозволи вимагає

програма під час установлення та оновлення

програмного забезпечення на мобільних

пристроях.

12.

ОбговорюємоЩо таке інформаційна безпека?

Які основні складові має інформаційна безпека?

Схарактеризуйте їх.

3. На які види поділяються загрози інформаційній

безпеці залежно від результату шкідливих дій?

4. Які загрози інформаційній безпеці виникають

унаслідок користування ресурсами Інтернету?

5. Що таке ботнет-мережа і які виникають загрози для

користувача, якщо потрапити до такої мережі?

6. У чому сутність двохетапної перевірки облікового

запису електронної пошти або соціальної мережі?

1.

2.

Информатика

Информатика