Похожие презентации:

Информационная безопасность для физических лиц

1.

Презентация по теме: Информационная безопасностьдля физических лиц.

Работу выполнил ученик 10 б класса МАОУ СШ №18

Асатрян Давид Геворгович

2.

Информационная безопасностьИнформационная безопасность, или ИБ, — это комплекс мер, которые нужны, чтобы

защитить от утечки или взлома программы, компьютерные системы и данные. Еще

так называют отрасль, которая занимается этими мерами. Самый простой пример меры по

информационной безопасности — антивирус, установленный на компьютере.

3.

Актуальность информационной безопасностиАктуальность информационной безопасности обусловлена быстро растущими

возможностями информационных систем, которые влияют на разные сферы жизни

общества. Информационная безопасность является важным элементом всей системы

национальной безопасности страны.

Актуальность проблемы обеспечения информационной защиты информации обусловлена в

первую очередь, тем, что в современном обществе данные стали стратегическими

национальными ресурсами.

4.

В чем заключается проблема современного мира ?Большинство людей не знают опасности хранения данных в сети интернет без защиты.

Многие даже не думает перед тем, как скачать какой - нибудь файл или же перейти по

ссылке. Надо знать, что скачивать и куда ты переходишь. В первую очередь, нам важно

сохранить наши данные (как личные, так и рабочие). Многие скажут, что никому нету дела

до них, это правда, когда речь заходит о слежке или же шантаже, вряд ли такое случится с

нами. Но когда нам очередной раз отправляет какой то незнакомец в личные сообщения

ссылку, то можно задуматься над этим. Ведь действительно, кто то ведется! И их большое

количество.

5.

Виды кибератакВ мире огромное количество киберпреступников (хакеров) и еще больше видов кибератак,

которые принимаются, чтобы поразить жертву. Конечно не все кто так или иначе

квалифицирован в этой области должны быть хакерами. Это может быть пентестер, чья

работа - взламывать, чтобы увидеть (раскрыть) слабые места программы, ОС и т.п. В

основном, чаще всего применяются следующие виды кибератак: 1. Вредоносное ПО

(название говорит само за себя), 2. SQL-инъекция (этот вид кибератак используется для

кражи информации из баз данных), 3. Фишинг, 4. DoS-атаки (атаки типа «отказ в

обслуживании»), 5. Мошенничество на сайтах. Для каждого вида можно делать

презентацию, их слишком много, поэтому мы остановимся на еще одном не мало известном

виде атаки - 6. Backdoor (бэкдор).

6.

Backdoor (бэкдор)Backdoor или же бэкдор - тайный вход — дефект алгоритма, который

намеренно встраивается в него разработчиком и позволяет получить

несанкционированный доступ к данным или удалённому управлению

операционной системой и компьютером в целом.

Это вредоносная программа, предназначенная для скрытого удаленного

управления злоумышленником зараженным компьютером. По своей

функциональности бэкдоры во многом напоминают различные системы

администрирования, разрабатываемые и распространяемые фирмамипроизводителями программных продуктов.

7.

Как работают бэкдоры ?Чаще всего это вредоносное программное обеспечение проникает на

устройство жертвы во время загрузки пользователем файлов. Некоторые

виды угроз могут быть интегрированы в программу или приложение, в таком

случае проникают в систему при установке и активируются после запуска.

На примере бэкдоров, я покажу насколько можно легко обмануть человека,

взломать его данные и оставить его не с чем.

8.

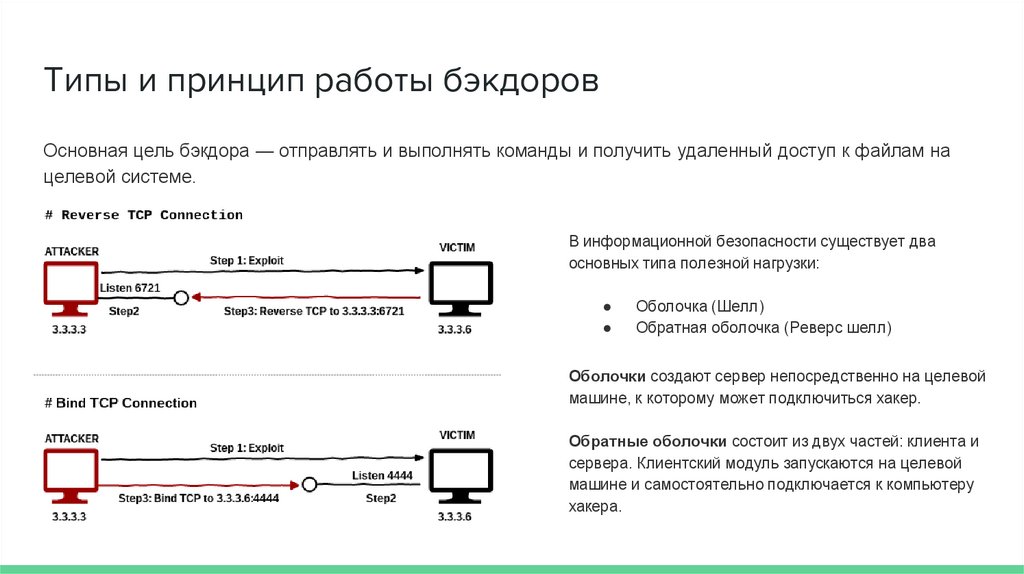

Типы и принцип работы бэкдоровОсновная цель бэкдора — отправлять и выполнять команды и получить удаленный доступ к файлам на

целевой системе.

В информационной безопасности существует два

основных типа полезной нагрузки:

Оболочка (Шелл)

Обратная оболочка (Реверс шелл)

Оболочки создают сервер непосредственно на целевой

машине, к которому может подключиться хакер.

Обратные оболочки состоит из двух частей: клиента и

сервера. Клиентский модуль запускаются на целевой

машине и самостоятельно подключается к компьютеру

хакера.

9.

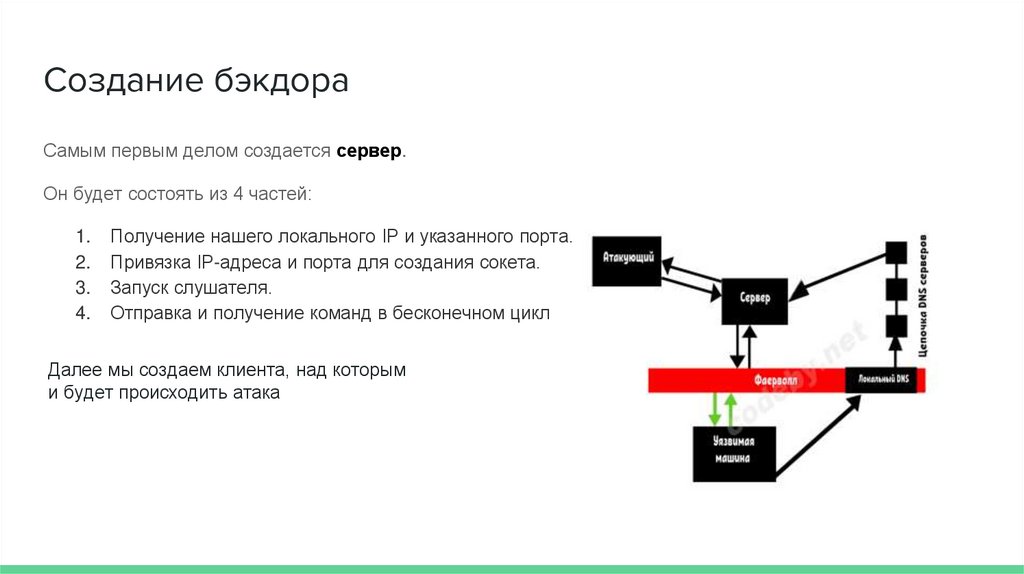

Создание бэкдораСамым первым делом создается сервер.

Он будет состоять из 4 частей:

1.

2.

3.

4.

Получение нашего локального IP и указанного порта.

Привязка IP-адреса и порта для создания сокета.

Запуск слушателя.

Отправка и получение команд в бесконечном цикл

Далее мы создаем клиента, над которым

и будет происходить атака

10.

Обмен сервера и клиентаКлиенты и серверы обмениваются сообщениями в шаблоне запрос-ответ. Клиент

отправляет запрос, а сервер возвращает ответ. Этот обмен сообщениями является

примером межпроцессного взаимодействия.

11.

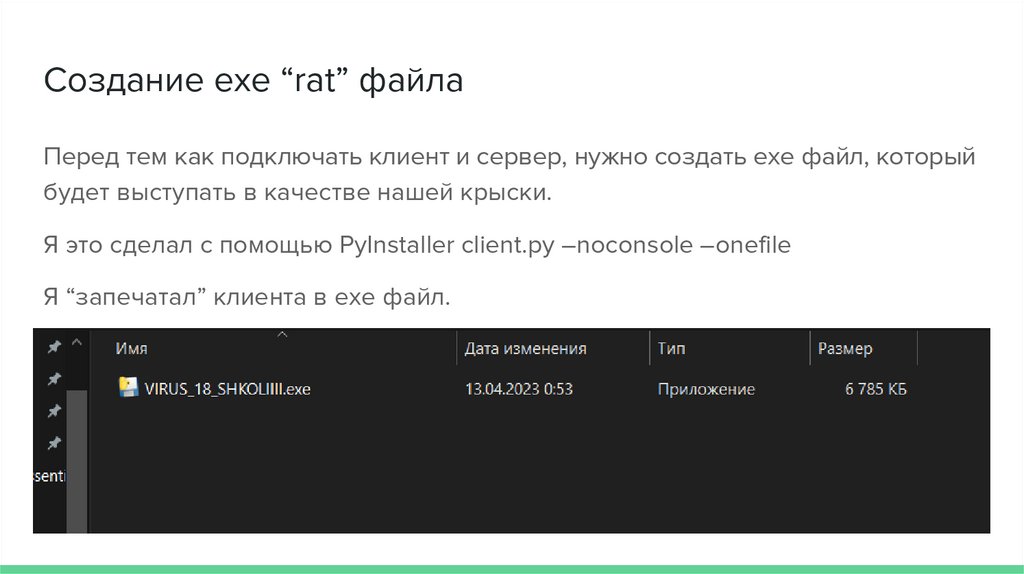

Создание exe “rat” файлаПеред тем как подключать клиент и сервер, нужно создать exe файл, который

будет выступать в качестве нашей крыски.

Я это сделал с помощью PyInstaller client.py –noconsole –onefile

Я “запечатал” клиента в exe файл.

12.

ТестированиеТестировал я сначала на своей операционной системе. Результаты

порадовали, затем я установил программу VirtualBox которая позволяет

виртуализировать ОС. И снова успешно. Я скопировал свой rat exe и вставил

его в виртуальную windows 10, она будет выступать за клиента, тем временем

как моя ОС, которая стоит на компьютере как основная, будет выступать в

качестве сервера.

13.

РезультатыВ этом видео показан результат данной программы. Это был отличный опыт и я рад был им

поделиться. Будьте осторожны и внимательны как в жизни, так и в сети интернет.

Интернет

Интернет Информатика

Информатика