Похожие презентации:

Обнаружение атак. Системы обнаружения атак, СОА

1. Обнаружение атак

Системы обнаружения атак,СОА

(intrusion detection systems,

IDS)

2. Система обнаружения атак

программный или программно-аппаратный комплекс, предназначенный

для выявления и, по возможности,

предупреждения, действий, угрожающих

безопасности информационной системы

СОА, СОКА, СОПКА

Система обнаружения вторжений

IDS, NIDS, HIDS, IPS

3.

Обнаружение вторжений проводится дляинформационных систем, подключенных к

сетям международного информационного

обмена, путем использования в составе

информационной системы программных

или программно-аппаратных средств

(систем) обнаружения вторжений

Об утверждении положения о методах и способах

защиты информации в ИСПДн. Приказ ФСТЭК России от

5.02.2010 N 58

4. Источники информации о СОПКА

NIST 800-94, Guide to Intrusion Detection andPrevention Systems (IDPS)

ISO/IEC 18043:2006 Information technology – Security

techniques - Selection, deployment and operations of

intrusion detection systems

ISO/IEC TR 15947:2002 Information technology Security techniques - IT intrusion detection framework

Другие материалы:

результаты исследований в области СОА

информация от производителей СОА

спецификации моделей и протоколов взаимодействия

СОА (RFC, IDMEF, CIDF, SDEE, …)

литература …

5. Этапы становления СОА

1972 - James Anderson – первые исследования вобласти СОПКА

1980 - James Anderson - Computer Security Threat

Monitoring and Surveillance

1983 - Dorothy Denning - Intrusion Detection Expert

System (IDES), модель IDS

1988 - University of California - первый прототип HIDS

1990 - Todd Heberlein - идея NIDS, создание первой

СОА

1994 - первая коммерческая IDS - Automated

Security Measurement System (ASIM)

1997 - рост рынка IDS (компания ISS)

1998 - первый свободно распространяемый образец

СОА – Snort

6. Структура СОА

Сенсорная подсистема, предназначенная длясбора событий, связанных с безопасностью;

Подсистема анализа, предназначенная для

выявления сетевых атак и подозрительных

действий;

Хранилище, в котором накапливаются

первичные события и результаты анализа;

Консоль управления, позволяющая

конфигурировать СОА, наблюдать за состоянием

защищаемой системы и СОА, просматривать

выявленные подсистемой анализа инциденты

7. CIDF (Common Intrusion Detection Framework – единая архитектура СОА)

результаты анализаA-блок

C-блок

результаты

анализа

D-блок

события ИБ

события ИБ

•генераторы событий (E) события ИБ

•анализаторы событий (A)

•база событий (D)

•модули реагирования (C)

E-блок

Внешняя

среда

8. Классификация СОА

по методу обнаружения:по способу обработки данных:

системы реального времени

системы отложенной обработки;

по типу анализируемых данных:

системы сигнатурного анализа

системы обнаружения аномалий;

узловые (host-based)

сетевые (network-based);

по конфигурации:

компактные

распределенные системы

9. Сигнатурные СОА

Атака - специальная модель илисигнатура:

строка символов,

семантическое выражение на специальном

языке,

формальная математическая модель

Алгоритм работы – поиск сигнатур атак в

исходных данных, собранных сетевыми и

узловыми сенсораим СОА.

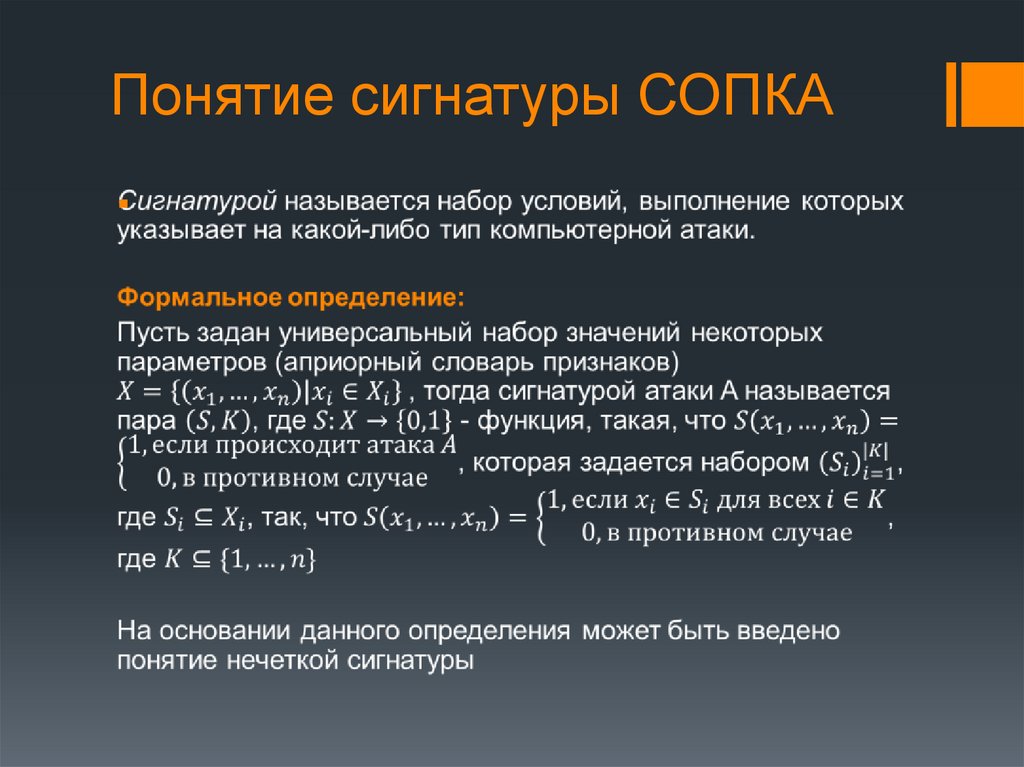

10. Понятие сигнатуры СОПКА

11. Пример сигнатуры атаки

12. Сигнатурные СОА

ПреимуществаЭффективное определение атак и отсутствие

большого числа ложных сообщений

Надежная диагностика использования

конкретного инструментального средства или

технологии атаки

Недостаток

обязательное обновление базы данных для

получения сигнатур новых атак

13. Аномальные СОА

Модель штатного процессафункционирования ИС.

Принцип работы - обнаружение

несоответствия между текущим режимом

функционирования ИС и моделью

штатного режима работы

Любое такое несоответствие информационная атака

14. Классификация результатов обнаружения

Факт атакиОтрицательный

Верное

срабатывание

системы (атака не

выявлена, ее нет)

Ошибка 2-го рода

(н.р. заблокированы

легальные данные)

Положительный

Классификация результатов обнаружения

Верное

срабатывание

системы (выявлена

действительно

атака)

Ошибка 1-го рода

(атака прошла

успешно и

не выявлена)

Верное срабатывание

Ошибка

15. Аномальные СОА

ПреимуществаОпределение атаки без знания конкретных деталей

(сигнатуры)

Детекторы аномалий могут создавать информацию,

которая в дальнейшем будет использоваться для

определения сигнатур атак

Недостатки

Большое количество ложных сигналов при

непредсказуемом поведении пользователей и

непредсказуемой сетевой активности

Временные затраты на этапе обучения системы, во

время которого определяются характеристики

нормального поведения

16. Аномальные методы

Статистический анализКластерный анализ

механизм классификации

Экспертные системы

задача распознавания образов (классификации)

Иммунные сети

разбиение множества наблюдаемых векторов-свойств

системы на кластеры, среди которых выделяют кластеры

нормального поведения

Нейронные сети

статистический профиля поведения системы в течение

периода обучения

описание функционирования системы в виде множества

фактов и правил

SVM

метод представления и распознания шаблонов

17. Свойства методов обнаружения

ВерифицируемостьАдаптивность

устойчивость метода к малым изменениям реализации атаки,

которые не изменяют результат атаки

сигнатурные аномальные +

Устойчивость

сбор доказательной базы об атаках

сигнатурные +

аномальные -

для одного и того же входа метод должен давать один и тот же

выход, независимо от защищаемой системы

сигнатурные +

аномальные -

Вычислительная сложность

сигнатурные ln(n)

аномальные - O(n), O(n3), и выше

18. Сетевые СОА

ПреимуществаБольшое покрытие для мониторинга и в связи с этим

централизованное управление

Нет влияния на производительность и топологию сети

(пассивны)

Недостатки

Высокая ресурсоёмкость

Требуют дополнительной настройки и

функциональности сетевых устройств

Не могут анализировать зашифрованную информацию

Не могут распознать результат атаки

Проблемы с определением сетевых атак, которые

включают фрагментированные пакеты

19. Статистические характеристики IP-сессии

В единицу времениколичество входящих и исходящих IP-, TCP- и UDP-пакетов

количество внутрисетевых IP-, TCP- и UDP-пакетов

Протокол UDP

Протокол TCP

количество опросов неразрешенных портов

количество завершенных и незавершенных запросов

количество незавершенных запросов, тайм-аут ответа на

которые истек

количество опросов портов, в том числе разрешенных;

количество соединений TCP, находящихся в состоянии

установления (SYN SEND), в открытом состоянии

(ESTABLISHED), в состоянии закрытия (FIN SEND

отношение количества опросов разрешенных портов к

количеству опросов всех портов этого протокола

отношение количества открываемых соединений к общему

количеству соединений

Выявление сканирования портов

20. Узловые СОА (HIDS)

система датчиков (сенсоров),управляемых центральным диспетчером

IntruderAlert (http://www.symantec.com),

NFR HID (http://www.nfr.com),

AAFID (http://cerias.purdue.edu),

Cisco Security Agent

21. Узловые СОА (HIDS)

Типы сенсоровАнализаторы журналов

Датчики признаков

Различные типы поведения ПО, которые являют собой

атакующие действия

Анализаторы поведения приложений

Анализ входящего трафика

Анализаторы системных вызовов

Активность авторизованных пользователей

Список действий, разрешенных для выполнения каждым

приложением

Анализаторы целостности файлов

Криптографическая контрольная сумма или цифровая подпись

файла

22. Узловые СОА

Преимуществамогут определять атаки, которые не могут видеть сетевые

СОА

контролируют деятельность конкретного узла

могут функционировать в окружении, в котором сетевой

трафик зашифрован

не требуют дополнительной функциональности сетевых

устройств

подтверждают успех или неуспех атаки

обнаружение и реагирование почти в реальном масштабе

времени

Недостатки

могут быть блокированы некоторыми DoS-атаками

обладают высокой ресурсоёмкостью

малое покрытие для мониторинга

23. Тенденции

1. Сигнатурный метод обнаружения в большинстве системРазличие

в уровне рассмотрения системы,

в алфавите сигнатур

в ≪движке≫ - от поиска подстрок до регулярных выражений

2. Методов обнаружения атак больше, но проблема в

верифицируемости, устойчивости и воспроизводимости

результата,

ошибках второго рода (ложные срабатывания)

3. Реализации СОА не адаптированы

к модификациям атак

к появлению новых атак

24. Идеальная СОА

покрывает все классы атак;позволяет анализировать поведение на всех

уровнях:

сетевом, узловом и уровне отдельных приложений;

использует адаптивный метод обнаружения атак;

масштабируется;

является открытой;

имеет встроенные механизмы реагирования на

атаки;

является защищённой от атак на компоненты

СОА, в том числе от перехвата управления или

атаки ≪отказ в обслуживании≫.

25. Некоммерческие СОА

BroOSSEC

гибридная

Prelude

узловая

STAT

сетевая

гибридная

Snort

сетевая

26. Bro

http://bro-ids.org/Калифорнийский университет, Беркли,

США

высокоскоростное обнаружение атак

1Гбит

утилита snort2bro

27. OSSEC

http://www.ossec.net/анализ журналов ОС и приложений,

контроль целостности файлов,

обнаружение закладок по сигнатурам,

оповещение об атаках

активная реакция на атаки

28. STAT

http://www.cs.ucsb.edu/~seclab/projects/stat/index.htmlКалифорнийский Университет, Санта Барбара, США

29. Prelude

http://www.prelude-ids.org/Распределенная система

сетевые сенсоры

узловые сенсоры

модули управления

агенты реагирования

30. СОА Snort

http: //www.snort.org/по методу обнаружения:

сигнатурного анализа

по способу обработки данных:

реального времени

по типу анализируемых данных:

сетевая (network-based);

по конфигурации:

компактная

31. СОА Snort

Сигнатуры атак описываются при помощиправил (rules)

Набор правил требует обновления

Доступно зарегистрированным

пользователям

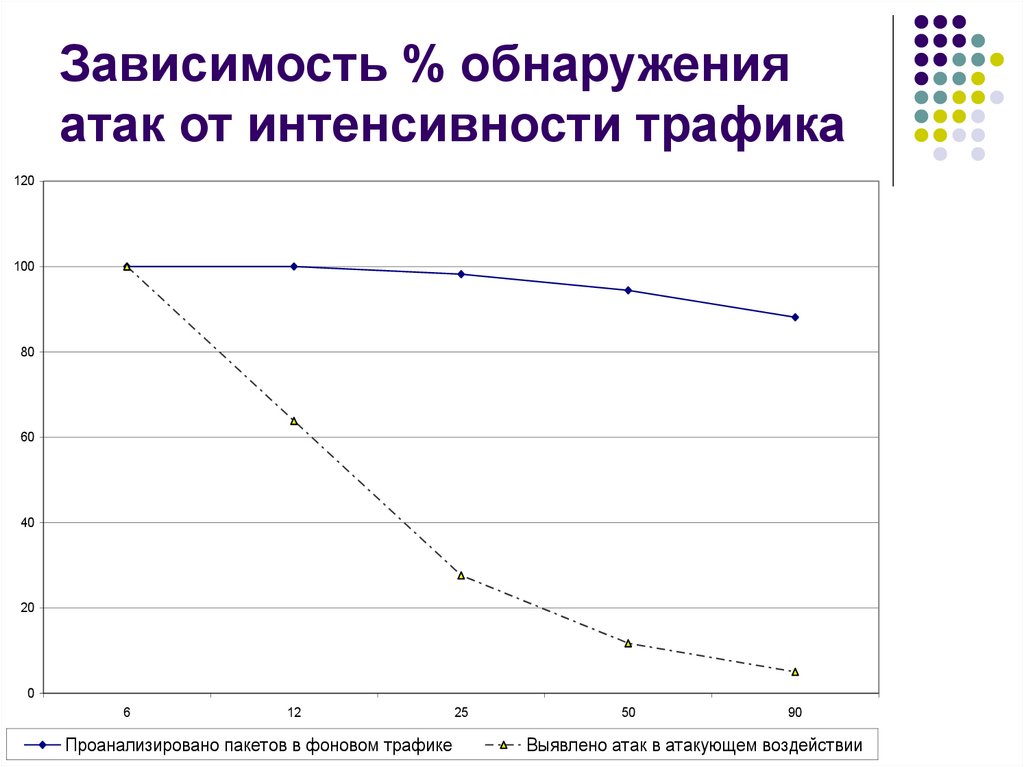

32. Зависимость % обнаружения атак от интенсивности трафика

120100

80

60

40

20

0

6

12

Проанализировано пакетов в фоновом трафике

25

50

90

Выявлено атак в атакующем воздействии

33. Рабочая характеристика СОА

% обнаружения120

100

100

100

100

100

96,7

80,6

80

60

40

20

0

8

25

42

58

75

% атак в фоновом трафике

(12 Мбит/сек)

92

34. Коммерческие СОА

Check Point с встроенным IPSCisco IPS

IBM ISS (Proventia)

Juniper

MC Afee

35. Показатели для сравнения

• Максимальнаяпропускная способность

• Транзакционная пр. сп.

• Количество

конкурирующих сессий

• Соед. в сек

• Время задержки

• ….

• База сигнатур

• Типы методов

обнаружения

• Обнаружение аномалий

• Интеграция с бизнес и

мультимедийными

приложениями

• Варианты реагирования

Производительность

Основной

функционал

• Гибкость прод. линейки

• Собственная

безопасность

• Системы сбора соб.,

корреляции, управления

• Открытость стандартов

Интеграция

• Отказоустойчивость

• Масштабируемость

• Наработка на отказ

• Обновления

• Собств. безопасность

• Эргономичность

•…

• Стоимость

• Сервисная поддержка

• Логистика

• Репутация производителя

• ….

Эксп. характеристики

Экономика

36. Сравнение по производительности

ПроизводительМодель

Проп. способ.

Кол. сессий

Cisco

IPS4270

4 Гб/с

200.000

IBM ISS

GX6116

15 Гб/с

160.000

Juniper

ISG 2000

2 Гб/с

1.000.000

MC Afee

M-8000

10 Гб/с

4.000.000

Check Point

IPS Software

Blade

15 Гб/с

> 2.000.000

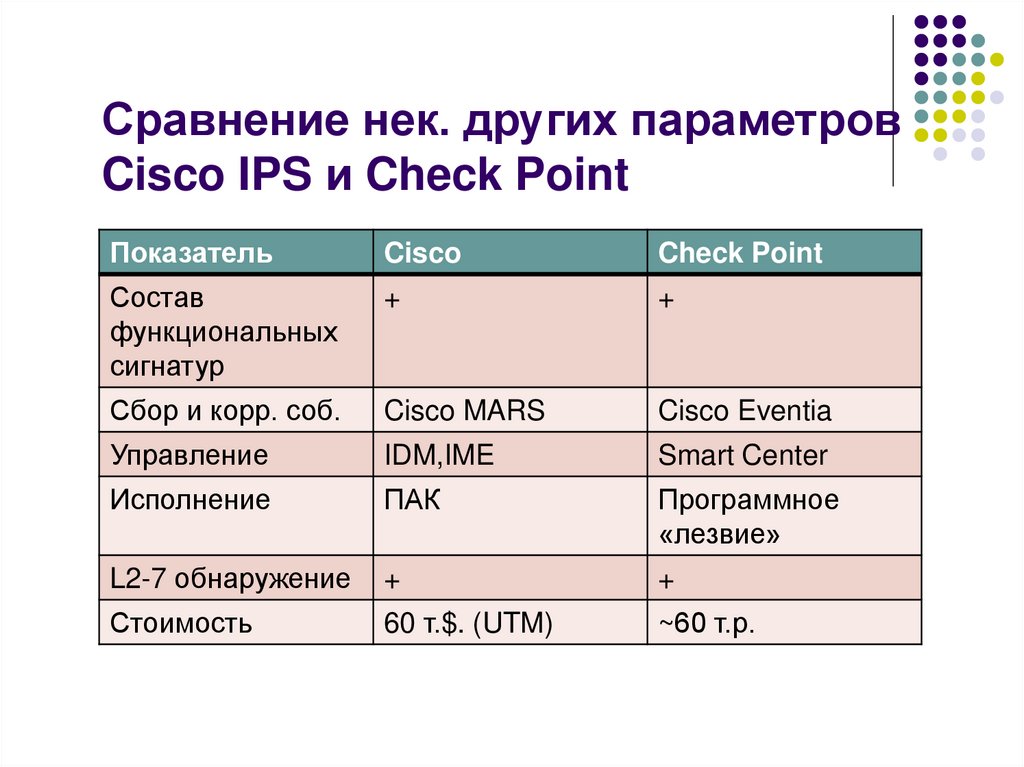

37. Сравнение нек. других параметров Cisco IPS и Check Point

ПоказательCisco

Check Point

Состав

функциональных

сигнатур

+

+

Сбор и корр. соб.

Cisco MARS

Cisco Eventia

Управление

IDM,IME

Smart Center

Исполнение

ПАК

Программное

«лезвие»

L2-7 обнаружение

+

+

Стоимость

60 т.$. (UTM)

~60 т.р.

38. Протоколы взаимодействия СОА

Уведомления окомпьютерных атаках

Syslog

SNMP

SDEE

IDMEF

Настройка

SSH

TELNET

HTTP(S)

RDEP

Управление временем

NTP

Резервное копирование /

обновление

SCP

FTP(S)

Аутентификация

RADIUS

LDAP(S)

39. IDMEF (Intrusion Detection Message Exchange Format – Формат обмена сообщениями СОА)

Протокол обмена данными междусенсором, анализатором, менеджером и

базой данных событий

40. Язык STIX

Structured Threat Information eXpressionунифицированное описание угроз и

связанных с ними параметров:

индикаторы атаки,

информация об инциденте,

используемый для атаки инструментарий или

уязвимости,

предполагаемые меры нейтрализации атаки,

информация о предполагаемом

противнике/нарушителе и т.п.

41. Протокол обмена сигналами тревоги TAXII

Trusted Automated eXchange of IndicatorInformation

унификация способов обмена

информации об угрозах, описанных с

помощью STIX

42. Выявление сложных атак

ВремяИсточник

Есть ли записи с таким же IP-адресом?

Тип событий за интервал времени

Есть ли записи о данном IP-адресе ранее?

Цель

Были еще атаки?

Рост или спад в указанном типе событий?

Дополнительные данные

Есть записи в журналах?

43. Технологии «обхода» СОА

Начало исследования вопроса – 1997, Ptacek и NewshamFlood

Фрагментация

Шифрование

Запутывание (Obfuscation)

Управляющие символы (<tab>, <space>)

16-ричное представление (0x20)

Использование Юникода

Хорошо забытое старое – AET (http://www.antievasion.com/)

1.Переоткрытие технологий «обхода», по всей видимости, используется для

«раскручивания» коммерческой СОА, утверждается, что подавляющее большинство

современных СОА подвержено AET

2.Разработано приложение для тестирования возможностей технологий «обхода»

(Evasion fuzzer)

44. This game has no end…

IP fragmentation with manipulated fragment size and orderTCP segmentation with manipulated segment size and order

SMB fragmentation

SMP transaction write method

MSRPC multi-bind (bind to multiple “unnecessary or non-existent”

contexts + the vulnerable context)

MSRPC fragmentation

MSRPC encryption

IP random options

TCP TIME_WAIT

TCP urgent pointer

SMB write/read padding

SMB transaction method fragmentation

SMB session mixing

MSRPC alter context

MSRPC object reference

MSRPC endian manipulation

….

45. Тюнинг СОА

Процесс настройки, приводящий к повышениюэффективности использования СОА: обеспечение

требуемого уровня доверия, безопасности,

производительности, информативности

Исходные данные:

сетевая топология

адресные пространства

принципы назначения адресов

используемые ОС и приложения

политика безопасности

46. Пример различных подходов к тюнингу

47. Фазы тюнинга

РазвертываниеНастройки по-умолчанию

Настройка

2-3 недели после эксплуатации

(опытной)

Эксплуатация и оптимизация

Периодические операции, требуемые,

например, после обновления

сигнатур, конфигурации сети или

состава сервисов

48. Методы тюнинга

Сенсор:активация и деактивация сигнатур

изменение встроенных параметров сигнатуры

(Severity и пр.)

определение политик для определения порядка

реагирования на сигнатуры

контроль за ошибками первого и второго рода

определение событий (сигналов сигнатур),

подлежащих последующему анализу

Устройства мониторинга:

Указание событий, подлежащих контролю

49. FIDNET (Federal Intrusion Detection NETwork), 1996

Централизованная системаДатчики выявления аномалий

50. National Cyberspace Security Response System (2003)

национальная система реагирования наинциденты в киберпространстве

51. National Cyberspace Security Response System (NCSRS)

анализ и предупреждениеуправление инцидентами национального

масштаба

обеспечение непрерывности в

государственной и частной

инфраструктуре

обмен информацией о безопасности через

и между организациями с целю улучшения

информационной безопасности

52. Cisco Security Intelligence Operations Center

свыше 600 человекежедневно около 75 Тбайт данных для

анализа,

35% мирового email-трафика,

13 миллиардов Web-запросов,

1.6 миллиона сенсоров и 150 миллионов

оконечных устройств

Информатика

Информатика