Похожие презентации:

Обслуживание сети

1. Обслуживание сети

Занятие десятое© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

1

2.

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

2

3. Направления деятельности

ОбслуживаниеДиагностика

Обеспечение

безопасности

Устранение

неисправностей

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

3

4. Документация

• Сетевая документация — физическая и логическаятопология

• Реестр устройств — список устройств, использующих

или образующих сеть

• Бюджет — детализированный бюджет ИТ, включая

бюджет на закупку оборудования на финансовый год.

• Анализ трафика — необходимость документирования

протоколов,

приложений

и

служб,

а

также

соответствующих им требований к трафику.

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

4

5. Факторы выбора оборудования

"cost per port"© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

5

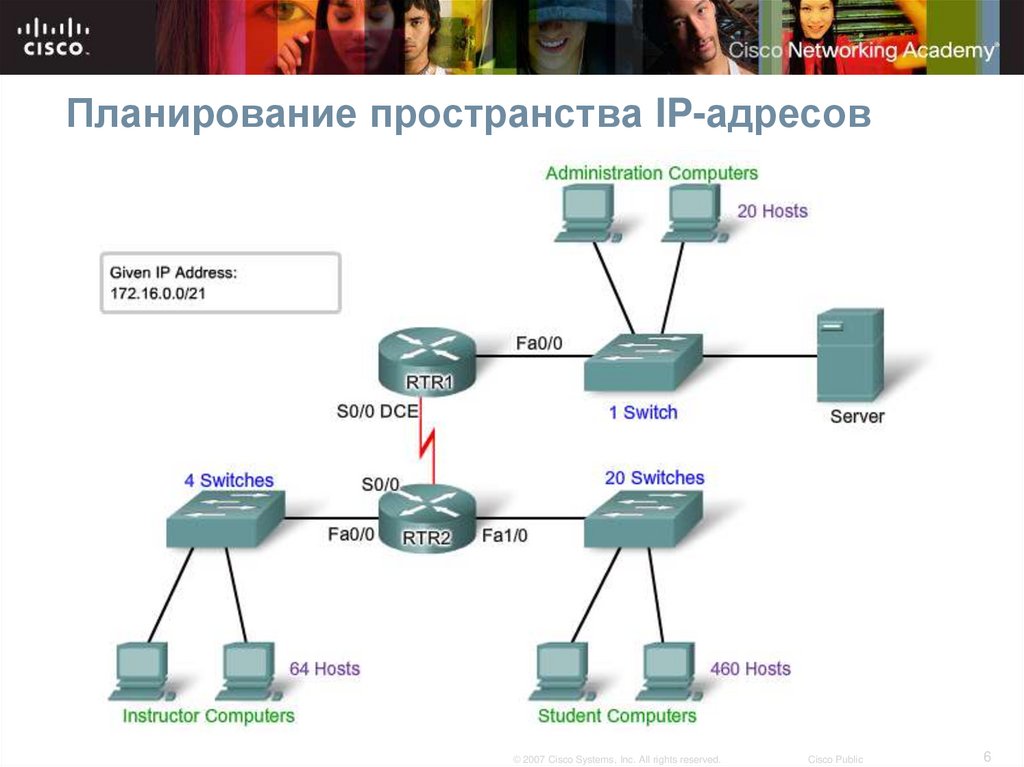

6. Планирование пространства IP-адресов

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

6

7. Резервирование

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

7

8. Учет приоритезации

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

8

9. Виды приложений

Объектыприкладного

уровня

Сетевые

приложения

Службы

Полезность сети определяется полезностью используемых

в ней приложений!

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

9

10. Примеры служб

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

10

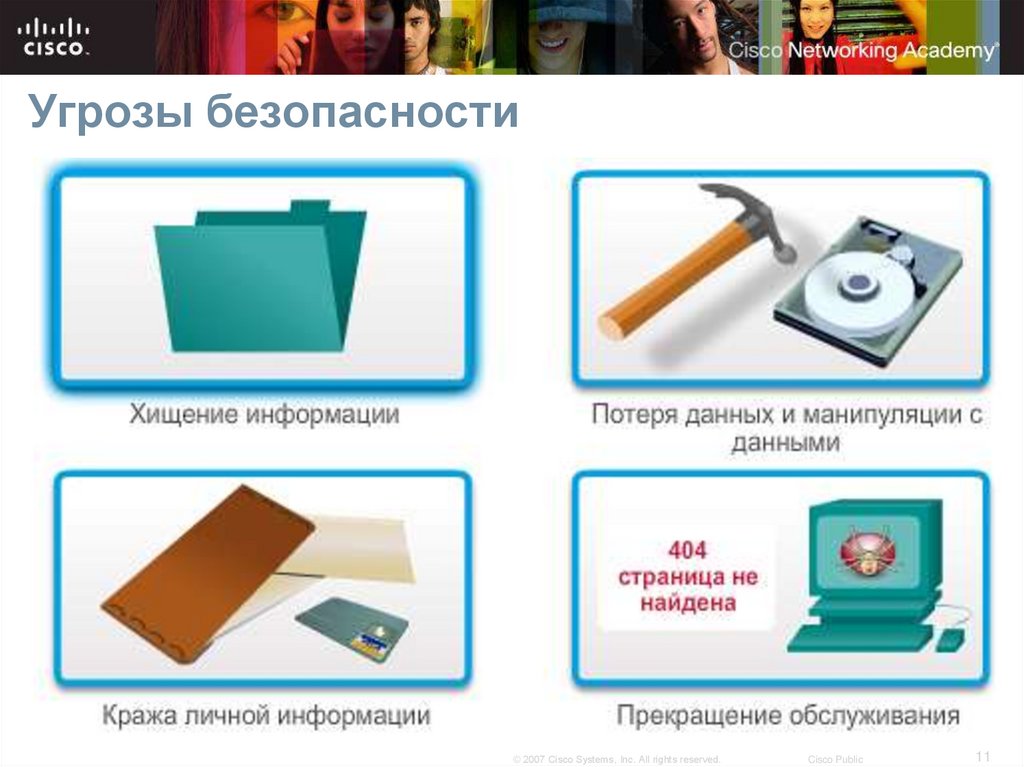

11. Угрозы безопасности

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

11

12. Классы физических угроз сети

• Эксплуатационныеугрозы

• Угрозы окружающей

среды

• Угрозы электропитания

• Угрозы механических

конструкций

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

12

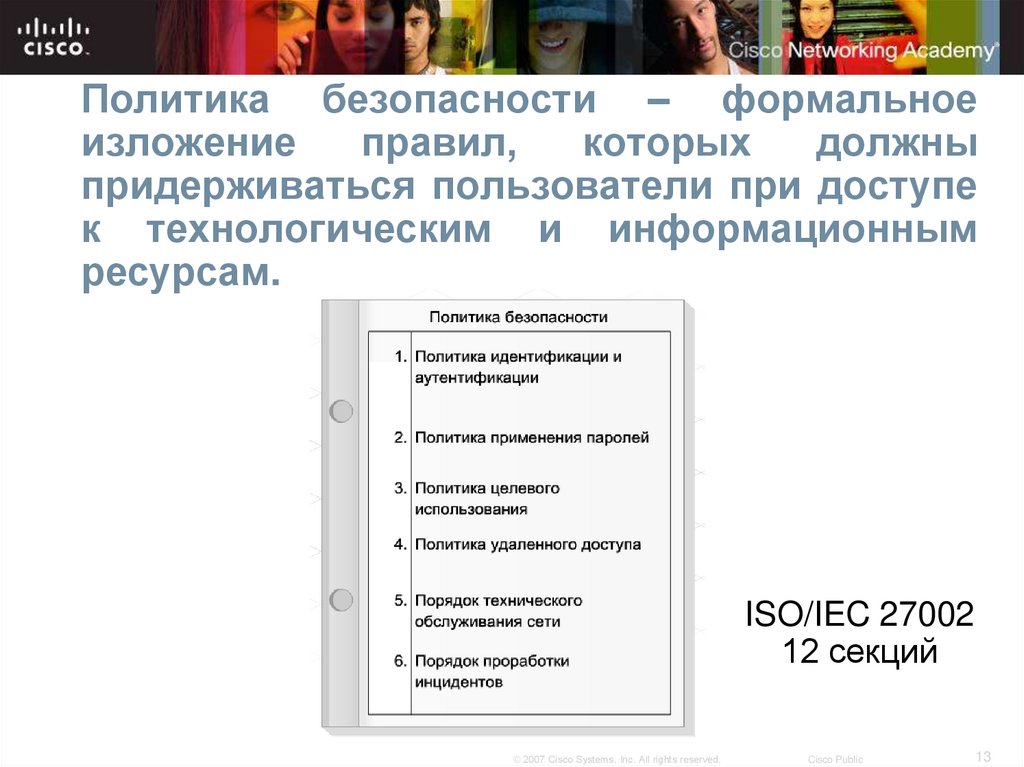

13. Политика безопасности – формальное изложение правил, которых должны придерживаться пользователи при доступе к технологическим и

информационнымресурсам.

ISO/IEC 27002

12 секций

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

13

14. Уязвимости

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

14

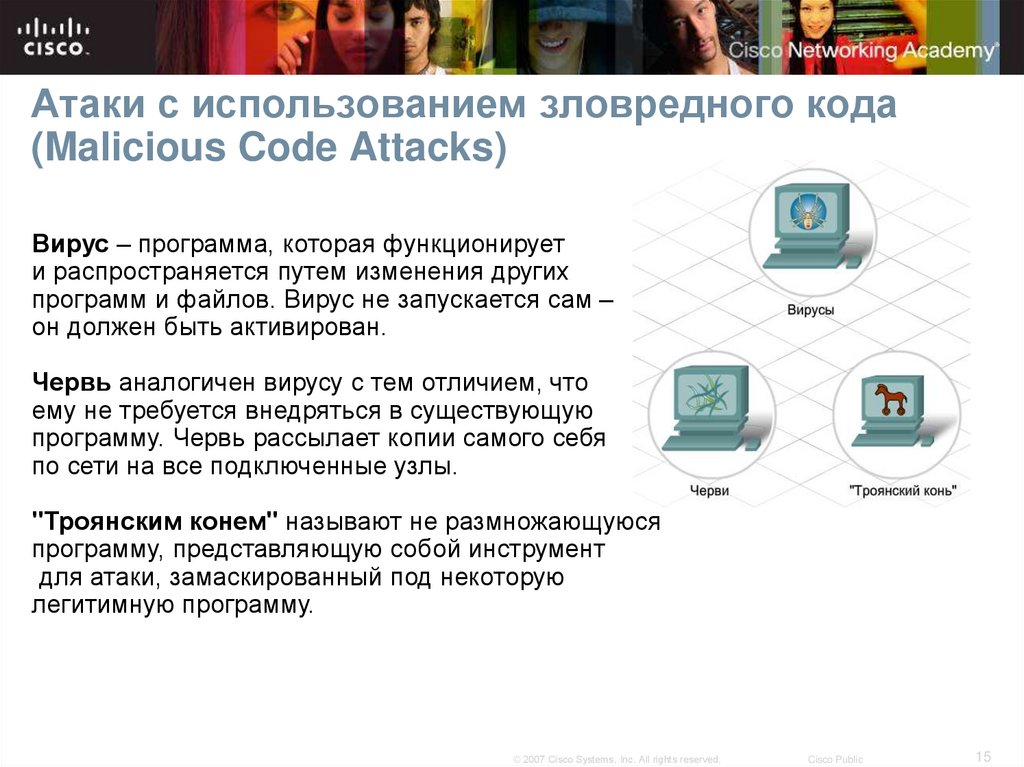

15. Атаки с использованием зловредного кода (Malicious Code Attacks)

Вирус – программа, которая функционируети распространяется путем изменения других

программ и файлов. Вирус не запускается сам –

он должен быть активирован.

Червь аналогичен вирусу с тем отличием, что

ему не требуется внедряться в существующую

программу. Червь рассылает копии самого себя

по сети на все подключенные узлы.

"Троянским конем" называют не размножающуюся

программу, представляющую собой инструмент

для атаки, замаскированный под некоторую

легитимную программу.

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

15

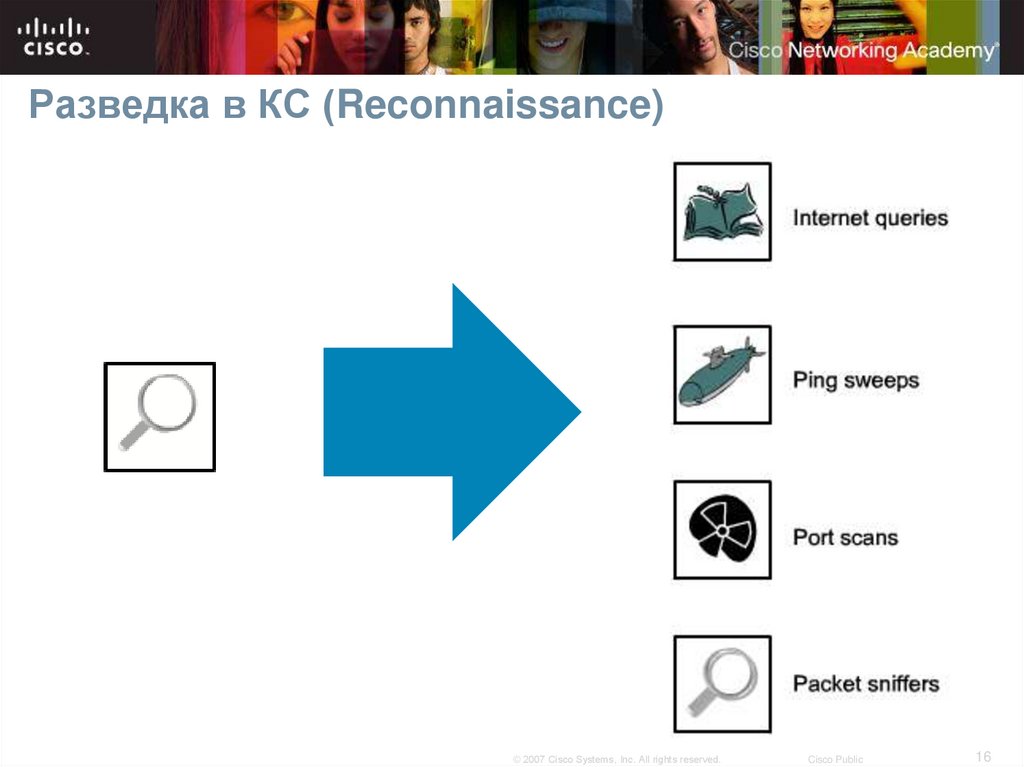

16. Разведка в КС (Reconnaissance)

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

16

17. Атаки на получение доступа

TrustExploitation

Port

Redirection

Man-in-the-Middle

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

17

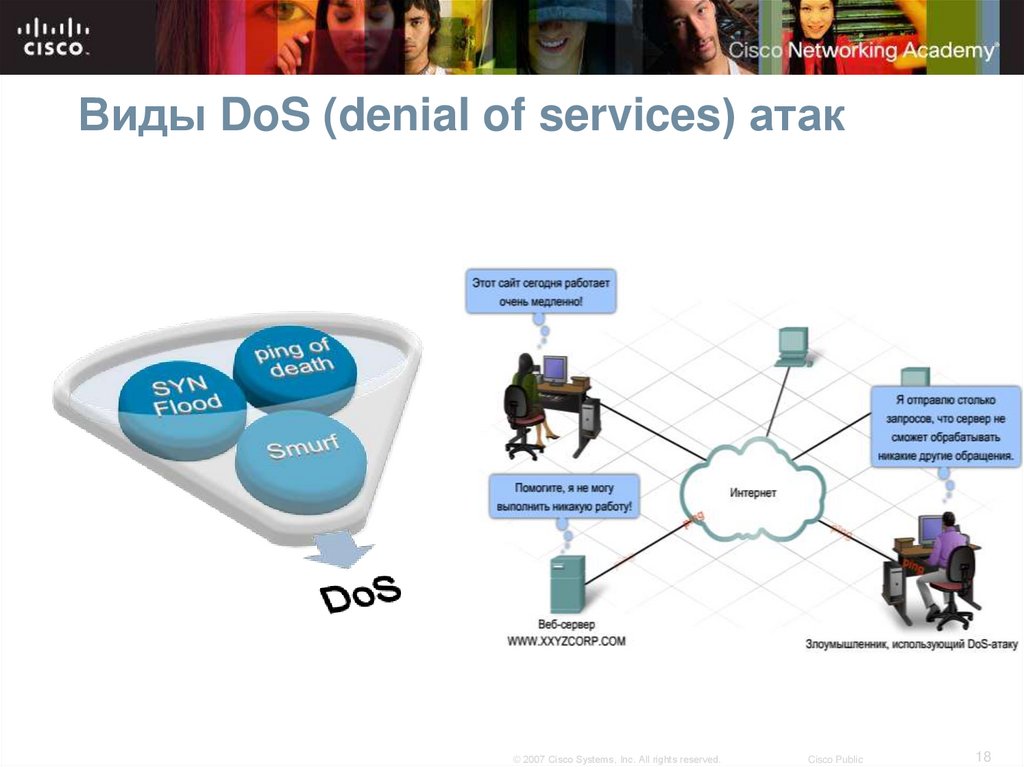

18. Виды DoS (denial of services) атак

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

18

19. Методы противодействия атакам

Резервноекопирование

Использование

антивируса

Установка

обновлений

ААА

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Public

19

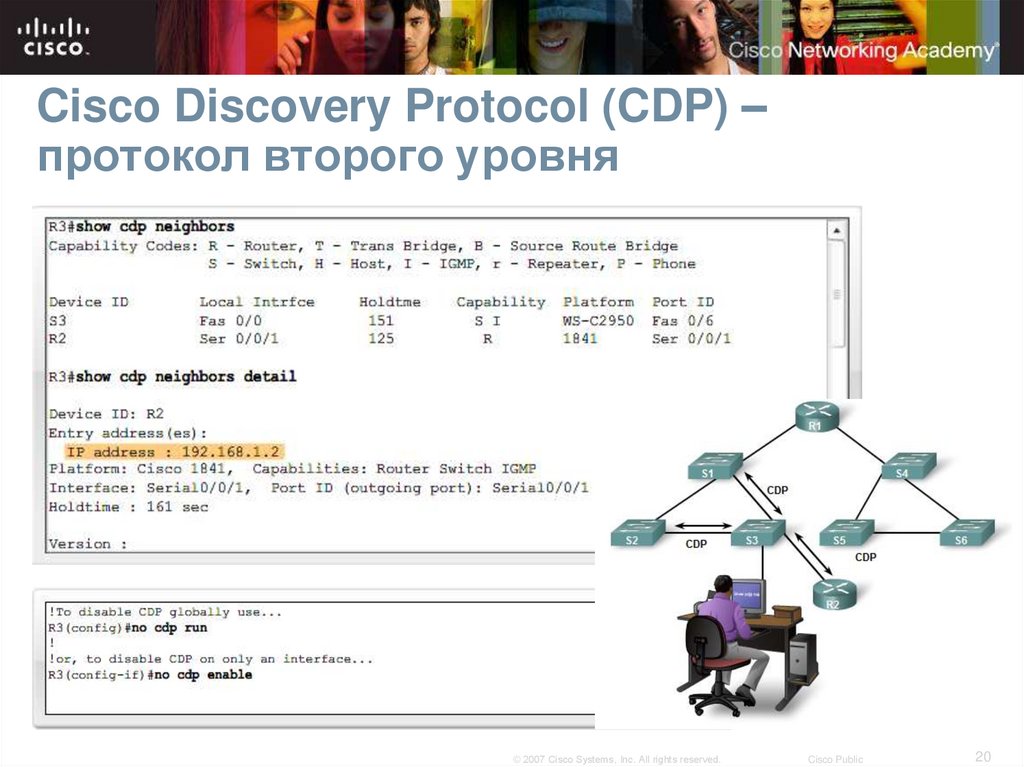

20. Cisco Discovery Protocol (CDP) – протокол второго уровня

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

20

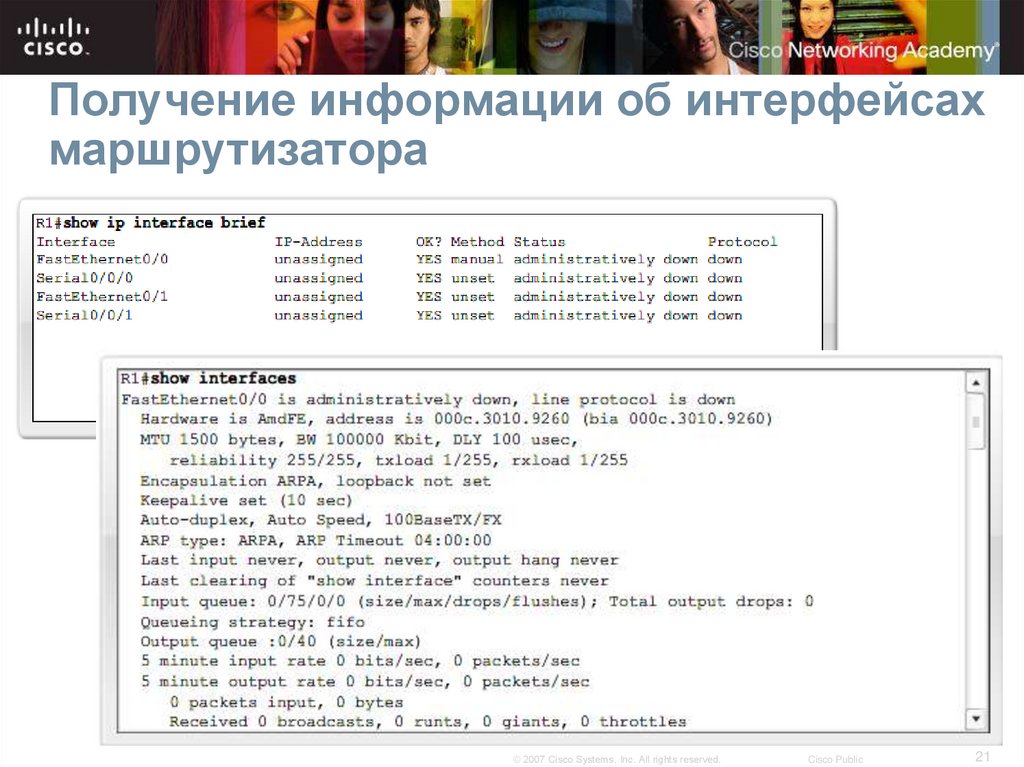

21. Получение информации об интерфейсах маршрутизатора

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

21

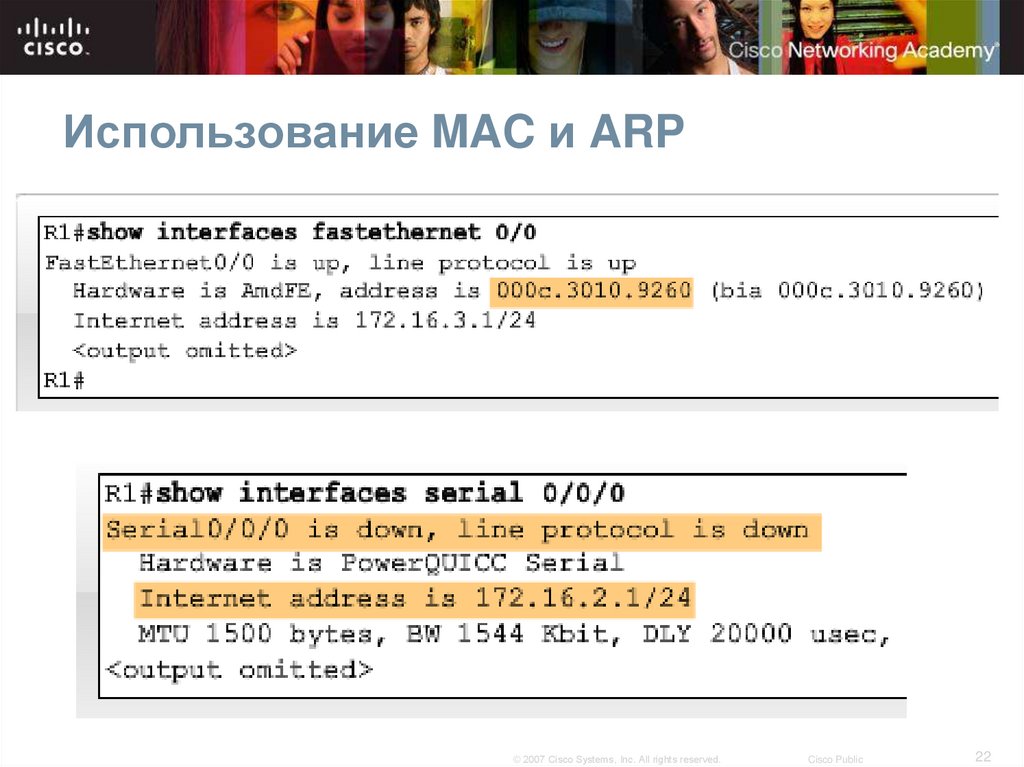

22. Использование MAC и ARP

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

22

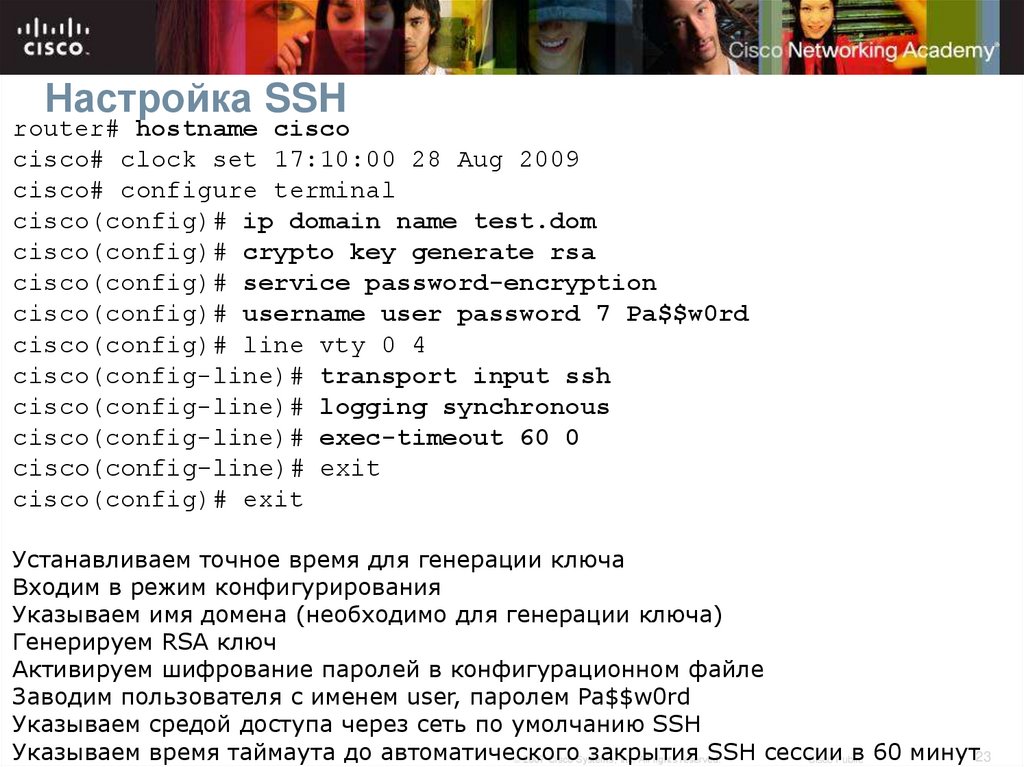

23. Настройка SSH

router# hostname ciscocisco# clock set 17:10:00 28 Aug 2009

cisco# configure terminal

cisco(config)# ip domain name test.dom

cisco(config)# crypto key generate rsa

cisco(config)# service password-encryption

cisco(config)# username user password 7 Pa$$w0rd

cisco(config)# line vty 0 4

cisco(config-line)# transport input ssh

cisco(config-line)# logging synchronous

cisco(config-line)# exec-timeout 60 0

cisco(config-line)# exit

cisco(config)# exit

Устанавливаем точное время для генерации ключа

Входим в режим конфигурирования

Указываем имя домена (необходимо для генерации ключа)

Генерируем RSA ключ

Активируем шифрование паролей в конфигурационном файле

Заводим пользователя с именем user, паролем Pa$$w0rd

Указываем средой доступа через сеть по умолчанию SSH

Указываем время таймаута до автоматического

закрытия

SSH сессии

в 60 минут23

© 2007 Cisco Systems,

Inc. All rights reserved.

Cisco Public

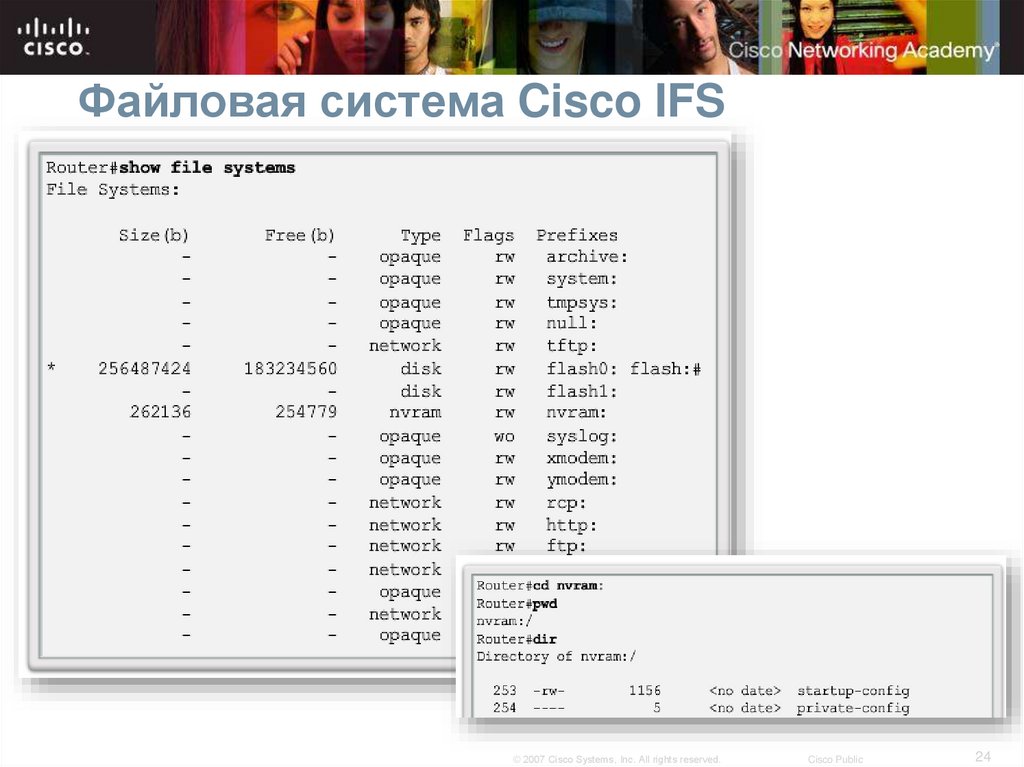

24. Файловая система Cisco IFS

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

24

25. Резервное копирование конфигурации

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

25

26.

© 2007 Cisco Systems, Inc. All rights reserved.Cisco Public

26

Интернет

Интернет