Похожие презентации:

Курс «Теоретические основы компьютерной безопасности». Лекция 4 (2)

1. Курс «Теоретические основы компьютерной безопасности» Лекция 4 (2)

1. Политика low-water-mark2. Анализ безопасности модели

2.

Политика low-water-markОдна из проблем использования модели Белла-ЛаПадулы – отсутствие

определения порядка действий системы при переходе из состояния в

состояние.

При реализации этой политики в модели Белла-ЛаПадулы задается

порядок безопасного функционирования системы в случае, когда по

запросу субъекта ему всегда необходимо предоставить доступ на запись в

объект.

В модели LWM предлагается порядок безопасного функционирования

системы в случае, когда по запросу субъекта ему всегда необходимо

предоставлять доступ на запись в объект. В результате выполнения

операции write уровень секретности объекта снижается до уровня доступа

субъекта. Если это снижение реально происходит, то вся информация в

объекте стирается. В результате выполнения операции reset уровень

секретности объекта становится максимально возможным в системе.

3.

Примеры реализации запрещенныхинформационных потоков

КС должна не только предотвратить доступ к объектам с высоким

уровнем конфиденциальности со стороны субъектов, не имеющих

на это прав, но и обеспечивать защиту от информационных потоков

«сверху

вниз»,

т.е.

от

объектов

с

высоким

уровнем

конфиденциальности

к

субъектам

с

низким

уровнем

конфиденциальности. Причем такие информационные потоки могут

возникать вследствие кооперации субъектов.

4.

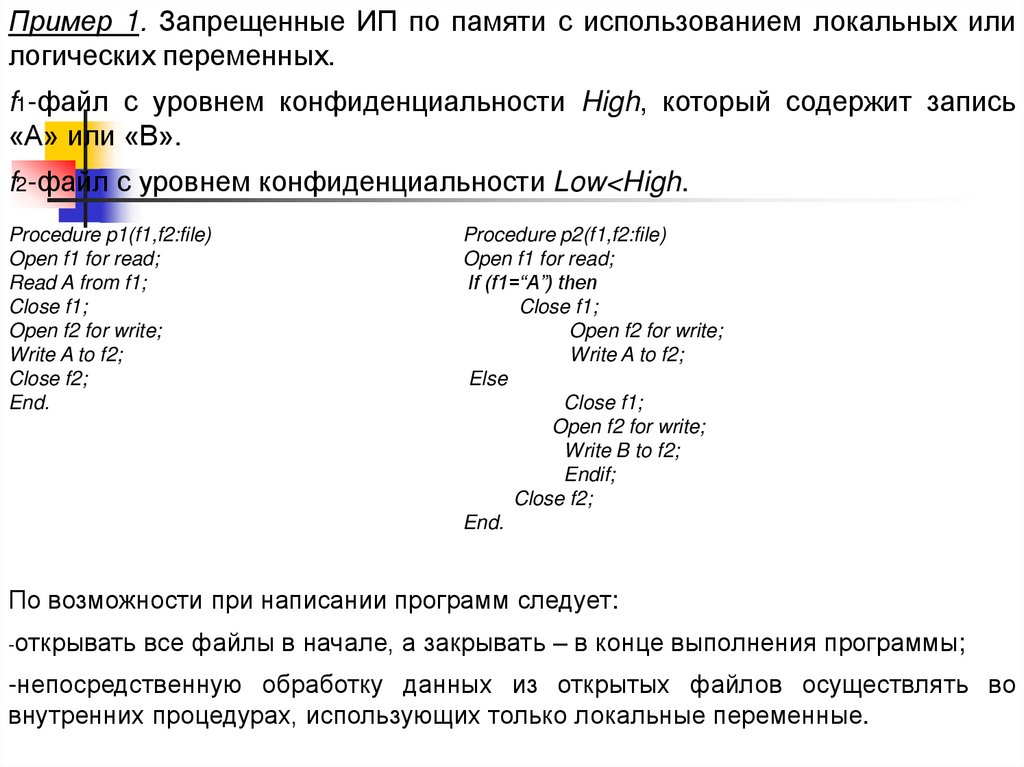

Пример 1. Запрещенные ИП по памяти с использованием локальных илилогических переменных.

f1-файл с уровнем конфиденциальности High, который содержит запись

«А» или «В».

f2-файл с уровнем конфиденциальности Low<High.

Procedure p1(f1,f2:file)

Open f1 for read;

Read A from f1;

Close f1;

Open f2 for write;

Write A to f2;

Close f2;

End.

Procedure p2(f1,f2:file)

Open f1 for read;

If (f1=“A”) then

Close f1;

Open f2 for write;

Write A to f2;

Else

Close f1;

Open f2 for write;

Write B to f2;

Endif;

Close f2;

End.

По возможности при написании программ следует:

-открывать все файлы в начале, а закрывать – в конце выполнения программы;

-непосредственную обработку данных из открытых файлов осуществлять во

внутренних процедурах, использующих только локальные переменные.

5.

Пример 2. Запрещенный ИП по времени.f1-файл с уровнем конфиденциальности High, который содержит запись «А» или

«В».

f2-файл с уровнем конфиденциальности Low<High.

s1 –субъект с уровнем доступа High, работающий по программе s1;

s2-субъект-нарушитель c уровнем Low, работающий по программе s2.

Process s1(f1:file)

Open f1 for read;

While f1=“A” Do End;

Close f1;

Process s2(f1,f2:file)

Open f2 for write;

Start s1(f1);

If (Stop s1) then

Write “B” to f2;

Else

Write “A” to f2;

Endif;

Close f2;

End.

End.

Возможные меры противодействия:

-запретить получения процессами-субъектами данных о результатах работы

процессов с более высоким уровнем доступа (далеко не всегда возможно на

практике, и не предотвращает другие потоки по времени).

6.

ВыводыБез дополнительных уточнений свойств политики безопасности,

порядка написания кода программ, определения порядка

конфигурирования и администрирования невозможна реализация КС

с мандатным управлением доступом.

С другой стороны, доопределение и усложнение свойств

безопасности может привести к ошибкам и неадекватности

реализации формальной модели и политики безопасности КС.

7.

Безопасность переходовНедостаток модели Белла-ЛаПадулы - отсутствие описания четкого порядка

действий системы при переходе из состояния в состояние, частично устранен J.

McLean, D. John (1990) путем использования функции переходов вместо мн-ва

действий системы.

Пусть R={read, write}, s S fs(s)=fc(s). Вместо мн-ва действий системы W

используем ф-ю переходов: T:Q V→V, где T(q,v)=v* - переход из состояния v в

состояние v*.

Σ(V,T,z0) – система.

8.

Безопасность переходовФункция переходов безопасна по чтению, если для любого перехода выполняются

три условия:

Функция переходов безопасна по чтению, если для любого перехода выполняются

три условия:

9.

Безопасность переходовФункция перехода является безопасной тогда и только тогда, Когда она безопасна и

по чтению, и по записи

Информатика

Информатика