Похожие презентации:

Построение и исследование системы мониторинга и оценки угроз информационной безопасности технологии «Умный дом»

1.

Казахский национальный исследовательский технический университетимени К.И. Сатпаева

Институт автоматики и информационных технологий

Кафедра Кибербезопасность, обработка и хранение информации

Построение и исследование системы мониторинга и

оценки угроз информационной безопасности

технологии «Умный дом»

Выполнитель: Жуманбекова Г

Научный руководитель: Тлетай Ш

2.

Цeль paбoтыРазработка

системы мониторинга и оценки угроз

информационной безопасности технологии «Умный дом».

Исследование преимуществ технологии «Умный дом»,

анализ существующих решений и методов построения С для

организации информационной безопасности технологии

«Умный дом», а также провести классификацию угроз

безопасности технологии.

Создать систему информационной безопасности (СИБ)

технологии «Умный дом» и разработать прототип СИБ.

3.

Обзор технологии "умный дом"Под термином" умный дом " (УД) следует понимать совокупность

устройств, подключенных к общей сети, выполняющих определенные

действия с минимальным участием человека. Идея создания этого термина,

близкого к сегодняшнему пониманию, возникла в конце 20 века. Один из

таких домов был описан в 1950 году в журнале "Popular Mechanics".

Термин " умный дом "был введен Американской ассоциацией жилищностроительных компаний в 1984 году. [4] а в 2000 году идея" умных домов "

получила широкое распространение в Европе, особенно в США. Первые

упоминания о существовании в России техноло-Гии домашней автоматики

появились только около 1990 года

4.

Защита информацииЗащита информации-комплекс мер,

направленных

на

обеспечение

информационной безопасности. На

практике под защитой информации

понимается поддержка целостности,

оптимальности

доступа

и,

при

необходимости,

анонимности

информации и ресурсов, используемых

для ввода, хранения, обработки и

передачи данных. Таким образом,

защита информации - это комплекс мер,

проводимых

для

предотвращения

утечки информации, ее кражи, утраты,

несанкционированного уничтожения,

изменения,

преобразования,

несанкционированного

копирования,

блокировки.

Содержит

организационные,

программные

и

технические методы и средства,

направленные

на

удовлетворение

ограничений, налагаемых на время

обеспечения безопасности.

5.

Под автоматизированной системой обработкиинформации (ИС) следует понимать следующий

набор объектов

Средства вычислительной техники;

Создание программ;

Каналы связи;

Информация на различных носителях;

Слуг и пользователей системы.

6.

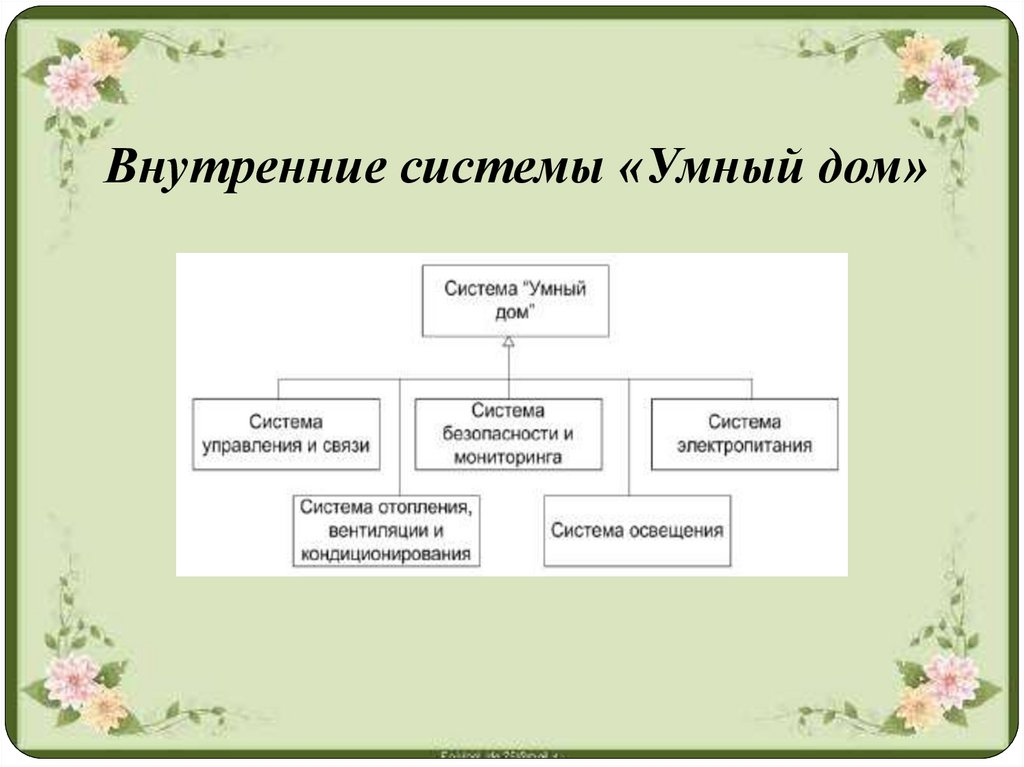

Внутренние системы «Умный дом»7.

Проектирование системыинформационной безопасности

Проектирование информационной системы

заключается

в

определении

функциональных

требований пользователя системы, определении

основных компонентов будущей системы и этапов ее

работы, разработке алгоритмов. Унифицированный

язык моделирования UML используется для создания

описанных моделей.

Для описания функциональных требований к

разрабатываемой системе разработана диаграмма

вариантов использования (Рис.1).

8.

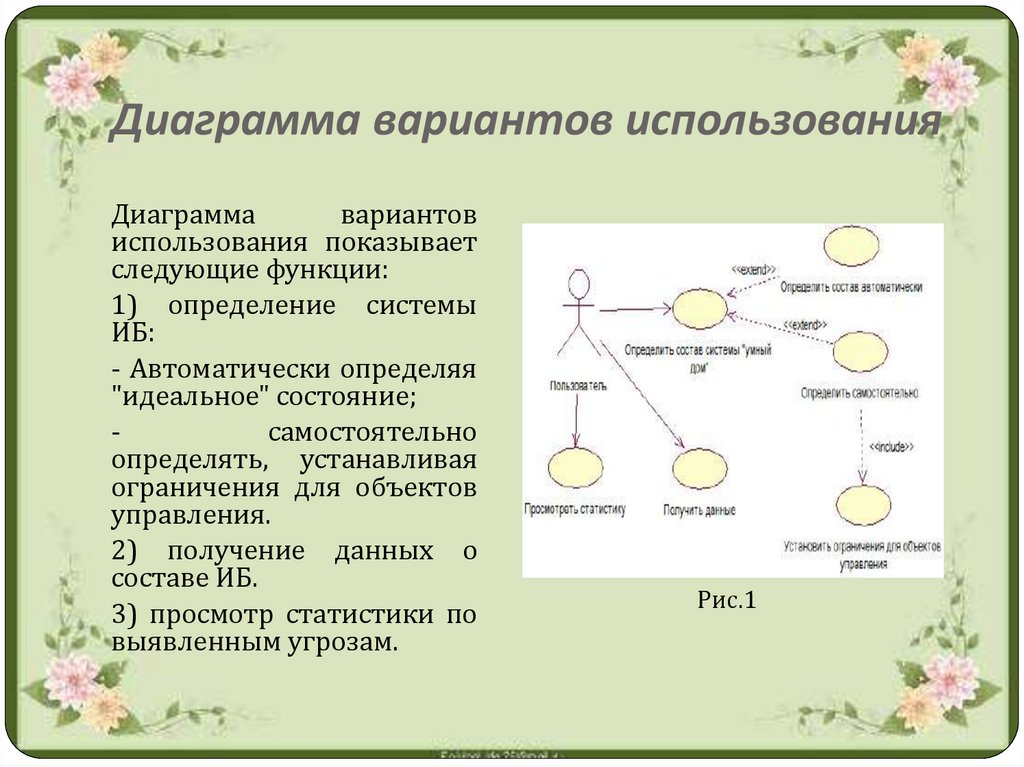

Диаграмма вариантов использованияДиаграмма

вариантов

использования показывает

следующие функции:

1) определение системы

ИБ:

- Автоматически определяя

"идеальное" состояние;

самостоятельно

определять, устанавливая

ограничения для объектов

управления.

2) получение данных о

составе ИБ.

3) просмотр статистики по

выявленным угрозам.

Рис.1

9.

Компоненты системыОпределены основные этапы работы проектируемой системы на

основе функциональных требований:

1 этап. Один из способов определения состава системы ИБ и

установления ограничений:

Получение "идеального" состояния системы АО;

Пользователь вручную добавляет каждый элемент системы ИБ и

ограничения для них;

Получение данных из системы АО;

Проверка(мониторинг) всех полученных данных в режиме реального

времени.

2 этап. На основе полученных данных были определены основные

компоненты системы ИБ и построена диаграмма компонентов (Рис.2).

10.

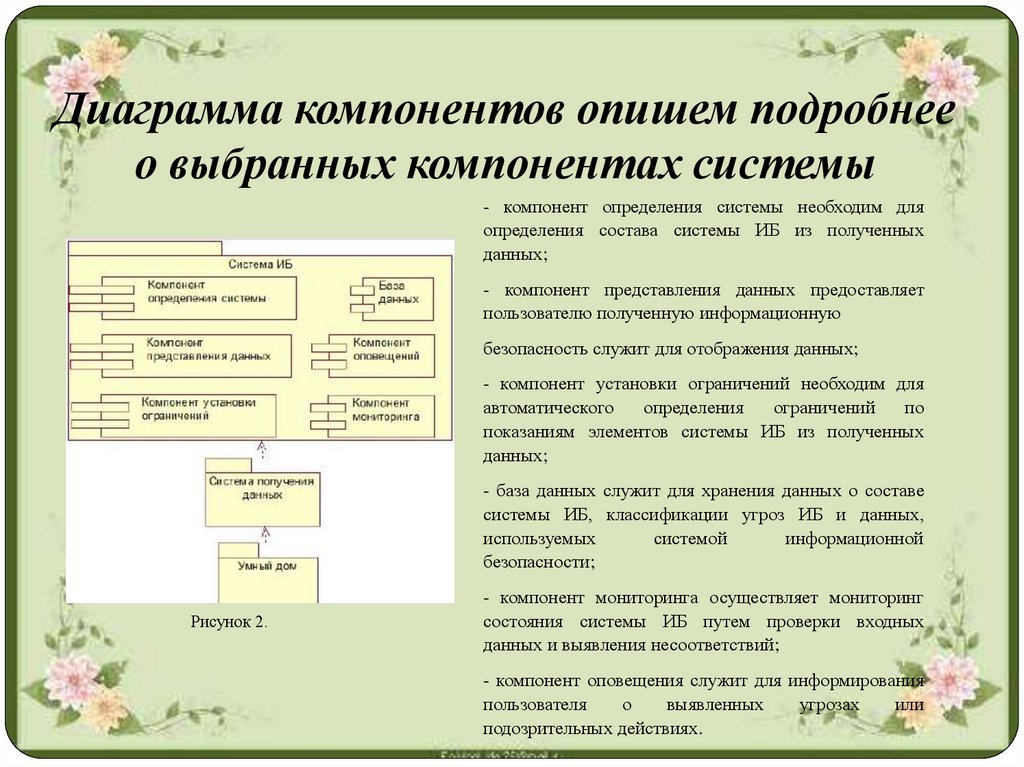

Диаграмма компонентов опишем подробнеео выбранных компонентах системы

- компонент определения системы необходим для

определения состава системы ИБ из полученных

данных;

- компонент представления данных предоставляет

пользователю полученную информационную

безопасность служит для отображения данных;

- компонент установки ограничений необходим для

автоматического

определения

ограничений

по

показаниям элементов системы ИБ из полученных

данных;

- база данных служит для хранения данных о составе

системы ИБ, классификации угроз ИБ и данных,

используемых

системой

информационной

безопасности;

Рисунок 2.

- компонент мониторинга осуществляет мониторинг

состояния системы ИБ путем проверки входных

данных и выявления несоответствий;

- компонент оповещения служит для информирования

пользователя

о

выявленных

угрозах

или

подозрительных действиях.

11.

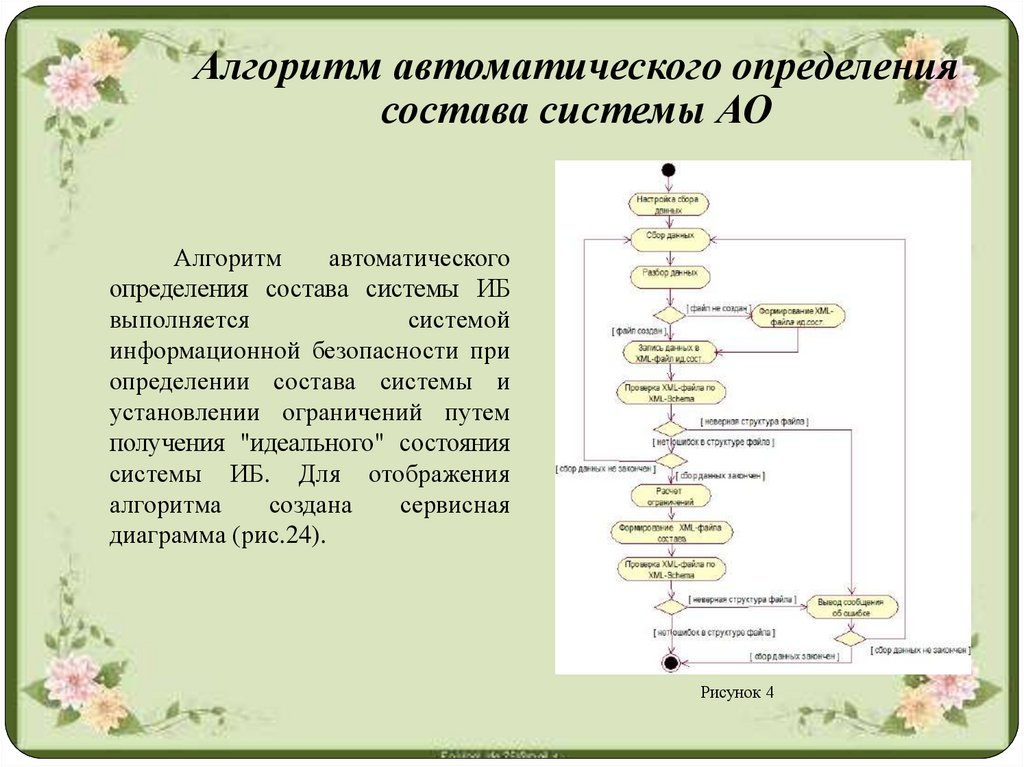

Алгоритмы системыПосле определения функциональных требований к системе

информационной безопасности, основных этапов работы системы

и основных компонентов системы могут быть разработаны

алгоритмы и составлены диаграммы деятельности для следующих

основных действий системы ИБ:

1) алгоритм определения состава системы ИБ пользователя и

установления ограничений для объектов управления.

2) алгоритм автоматического определения состава системы и

ограничения объектов управления.

12.

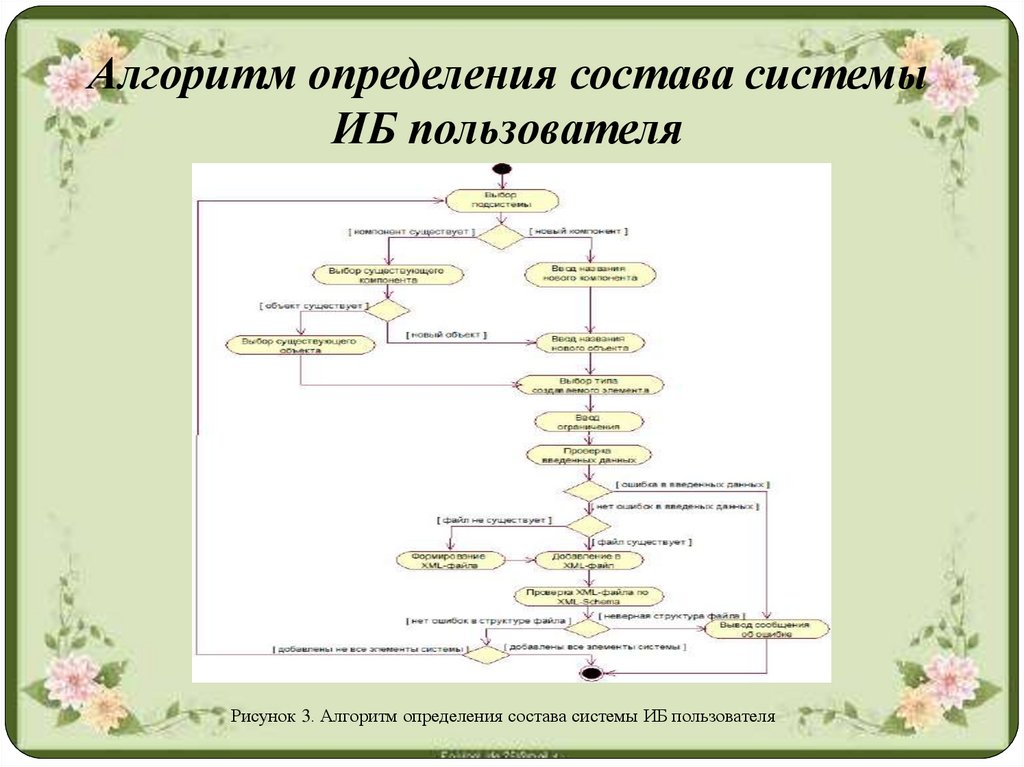

Алгоритм определения состава системыИБ пользователя

Рисунок 3. Алгоритм определения состава системы ИБ пользователя

13.

Алгоритм автоматического определениясостава системы АО

Алгоритм

автоматического

определения состава системы ИБ

выполняется

системой

информационной безопасности при

определении состава системы и

установлении ограничений путем

получения "идеального" состояния

системы ИБ. Для отображения

алгоритма

создана

сервисная

диаграмма (рис.24).

Рисунок 4

Электроника

Электроника