Похожие презентации:

Основы построения защищенных сетей. Тема 3.1

1.

Тема 3.1. Основы построениязащищенных сетей

2.

Компьютерная сетьКомпьютерная сеть - совокупность узлов (компьютеров и

сетевого оборудования) и соединяющих их ветвей (каналов

связи). Представляет собой совокупность трех компонентов:

сети передачи данных (включающей в себя каналы

передачи данных и средства коммутации);

компьютеров, взаимосвязанных сетью передачи данных;

сетевого программного обеспечения.

3.

Компьютерная сетьЭлементы сети включают в себя:

Маршрутизатор — сетевое устройство, необходимое для

перенаправления пакетов данных в одной или нескольких подсетях.

Маршрутизатор может анализировать данные, определяет адресата и

выбирает маршрут

Коммутатор(свитч) — устройство, которое необходимо для

разветвления сети. Коммутатор содержит таблицу MAC

адресов(аппаратный адрес устройства) и распределяет приходящие

пакеты на одно конкретное устройство, которое запрашивает пакет

4.

Компьютерная сетьКоммутируемая сеть — организация сети, при

которой узлы могут выбирать следующий узел

в маршруте. В коммутируемых сетях

применяются две различные технологии

коммутации: коммутация каналов и

коммутация пакетов.

5.

Компьютерная сетьСети с коммутацией каналов. Работают, образуя выделенное соединение

(канал) между двумя точками. Например, телефонная сеть использует

технологию с коммутацией каналов - телефонный вызов устанавливает канал

от вызывающего телефона через локальную АТС(автоматическая телефонная

станция), по линиям связи, к удаленной АТС, и, наконец, к вызываемому

телефону. Пока существует канал, телефонное оборудование постоянно

опрашивает микрофон. В случае цифровой сети данные от микрофона

кодируются, и полученные значения в цифровой форме передаются его по

этому каналу к получателю. Отправителю гарантируется, что опросы будут

доведены и воспроизведены, так как канал обеспечивает скорость 64 Кбит/с,

которой достаточно для передачи оцифрованного голоса.

6.

Компьютерная сетьСвязь при использовании коммутации каналов включает три фазы:

Установление канала. Прежде, чем начнется передача данных, должен быть скоммутирован канал,

соединяющий источник и получателя информации. При этом между узлами сети происходит обмен

сигнализационной информацией. В результате этой фазы узлы вдоль установленного маршрута

запоминают информацию о новом соединении.

Передача данных. При этом каждый из промежуточных узлов использует информацию, сохраненную на

этапе установления канала, для определения следующего узла, которому необходимо передать

информацию, относящуюся к данному соединению. В телефонных сетях передача может происходить в

аналоговом или цифровом виде. На разных звеньях связи может использоваться разный принцип передачи.

Разъединение. Как правило, происходит по инициативе одной из сторон. В ходе разъединения

сигнализационная информация передается вдоль всего маршрута. Благодаря этому противоположная

сторона извещается о прекращении связи, а промежуточные узлы освобождают ресурсы, выделенные для

данного соединения.

7.

Компьютерная сетьБолее новая архитектура для передачи цифровых данных на большие расстояния —

коммутация пакетов. Сети с коммутацией пакетов, тип обычно используемый при

соединении компьютеров, используют совершенно другой подход, чем сети с

коммутацией каналов. В сетях с коммутацией пакетов трафик сети делится на

небольшие части, называемые пакетами, которые объединяются в высокоскоростных

межмашинных соединениях. Пакет, который обычно содержит только несколько сотен

или тысяч байт данных, имеет идентификатор, который позволяет компьютерам в сети

узнавать, предназначен ли он им, и если нет, то помогает им определить, как послать

его в указанное место назначения. Например, файл, передаваемый между двумя

машинами, может быть разбит на большое число пакетов, которые посылаются по сети

по одному. Оборудование сети доставляет пакеты к указанному месту назначения, а

сетевое программное обеспечение собирает пакеты опять в один файл.

8.

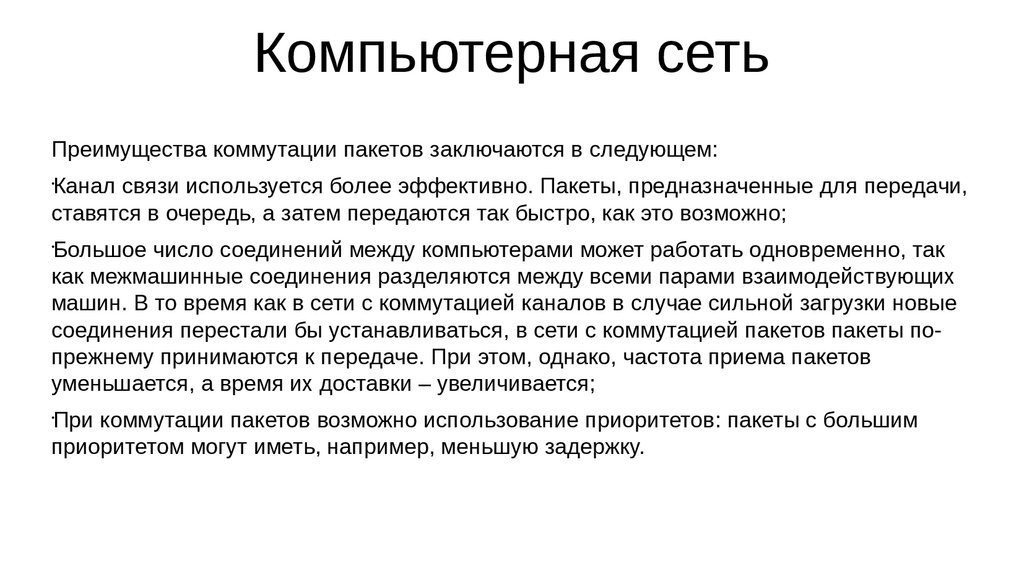

Компьютерная сетьПреимущества коммутации пакетов заключаются в следующем:

Канал связи используется более эффективно. Пакеты, предназначенные для передачи,

ставятся в очередь, а затем передаются так быстро, как это возможно;

Большое число соединений между компьютерами может работать одновременно, так

как межмашинные соединения разделяются между всеми парами взаимодействующих

машин. В то время как в сети с коммутацией каналов в случае сильной загрузки новые

соединения перестали бы устанавливаться, в сети с коммутацией пакетов пакеты попрежнему принимаются к передаче. При этом, однако, частота приема пакетов

уменьшается, а время их доставки – увеличивается;

При коммутации пакетов возможно использование приоритетов: пакеты с большим

приоритетом могут иметь, например, меньшую задержку.

9.

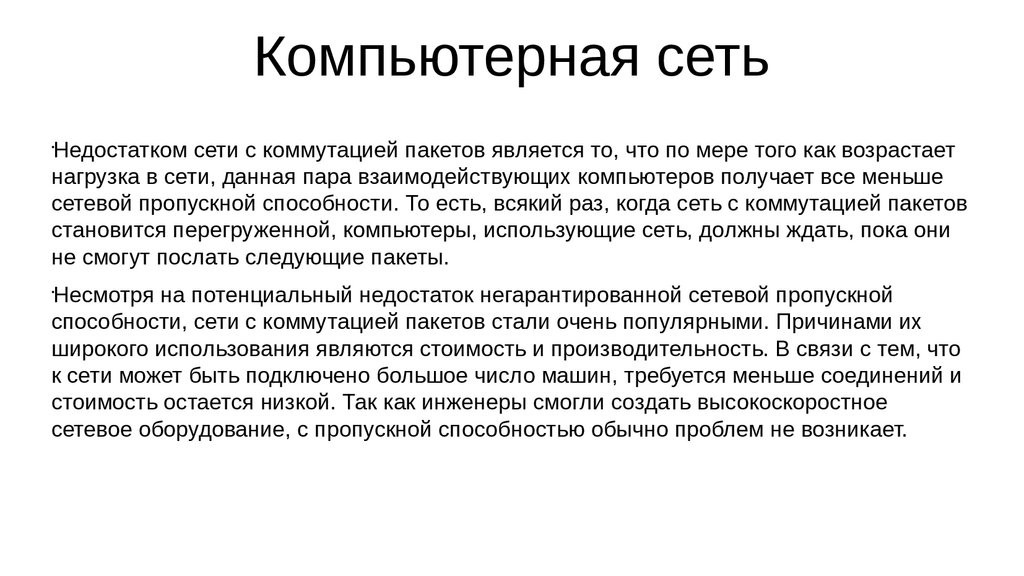

Компьютерная сетьНедостатком сети с коммутацией пакетов является то, что по мере того как возрастает

нагрузка в сети, данная пара взаимодействующих компьютеров получает все меньше

сетевой пропускной способности. То есть, всякий раз, когда сеть с коммутацией пакетов

становится перегруженной, компьютеры, использующие сеть, должны ждать, пока они

не смогут послать следующие пакеты.

Несмотря на потенциальный недостаток негарантированной сетевой пропускной

способности, сети с коммутацией пакетов стали очень популярными. Причинами их

широкого использования являются стоимость и производительность. В связи с тем, что

к сети может быть подключено большое число машин, требуется меньше соединений и

стоимость остается низкой. Так как инженеры смогли создать высокоскоростное

сетевое оборудование, с пропускной способностью обычно проблем не возникает.

10.

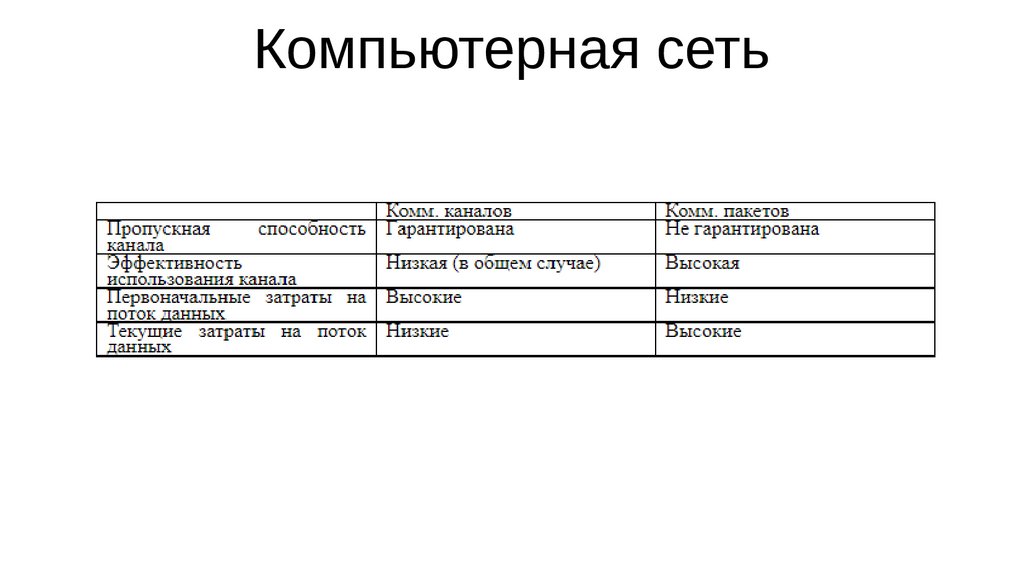

Компьютерная сеть11.

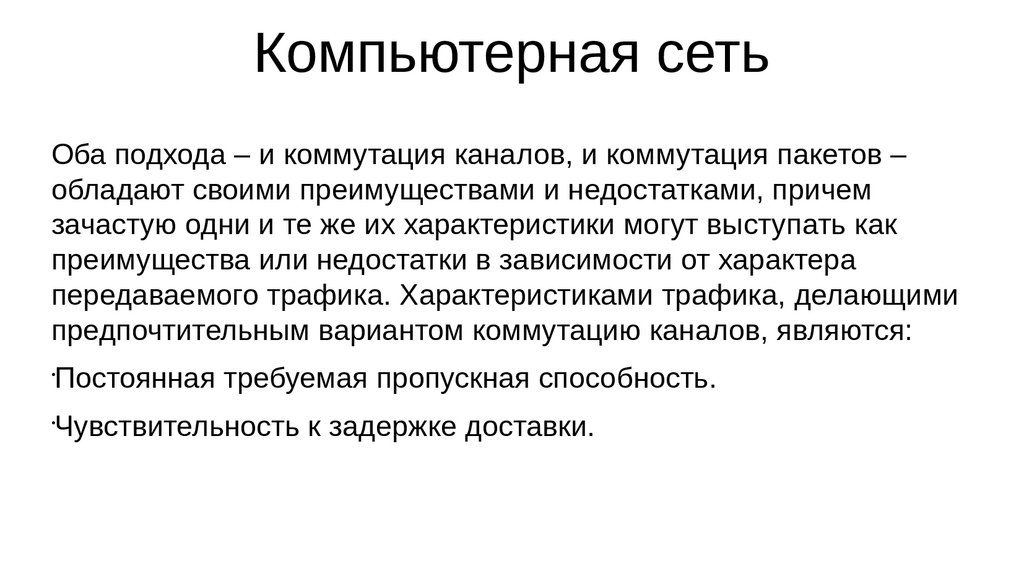

Компьютерная сетьОба подхода – и коммутация каналов, и коммутация пакетов –

обладают своими преимуществами и недостатками, причем

зачастую одни и те же их характеристики могут выступать как

преимущества или недостатки в зависимости от характера

передаваемого трафика. Характеристиками трафика, делающими

предпочтительным вариантом коммутацию каналов, являются:

Постоянная требуемая пропускная способность.

Чувствительность к задержке доставки.

12.

Компьютерная сетьВ противоположность потоковому трафику, коммутация

пакетов наиболее эффективна при следующих

характеристиках трафика:

Сильные перепады в скорости передачи информации.

Задержка доставки обладает второстепенной значимостью,

на первом месте стоит пиковая скорость передачи. Такой

трафик характерен, например, для передачи файлов или для

просмотра страниц в Internet.

13.

Компьютерная сетьРассмотри ранее описанные концепции на примере

технологии Ethernet. Существует два варианта:

Ethernet на разделяемой среде

Коммутируемый вариант Ethernet

14.

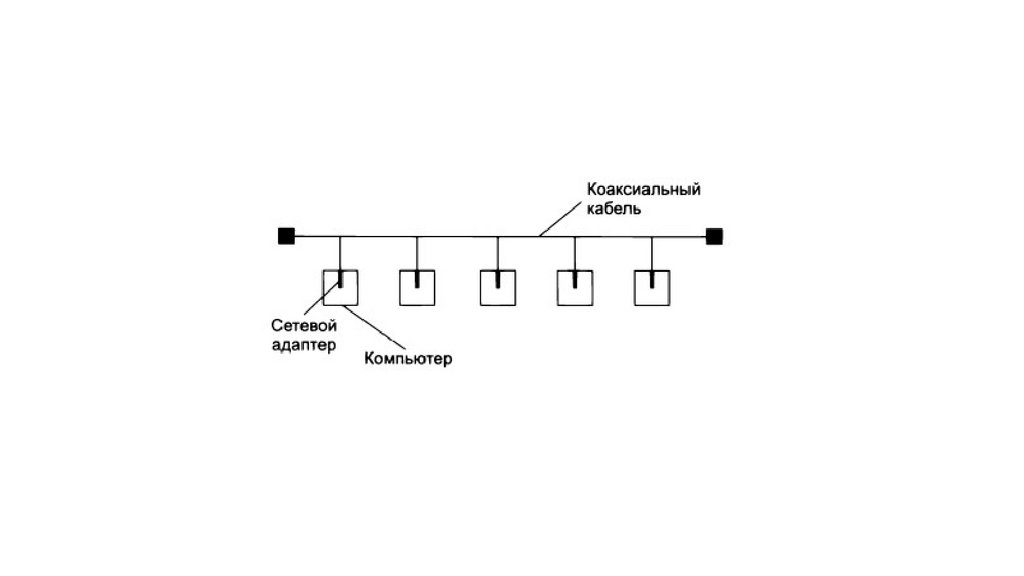

Компьютерная сетьВ первом случае все узлы сети разделяют общую

среду передачи данных, то есть сеть строится по

топологии общей шины. Все компьютеры подключены

к общей разделяемой среде, состоящей из одного

сегмента коаксиального кабеля

15.

16.

Компьютерная сетьВ сетях же построенных на основе коммутаторов

будет использоваться вариант топологии дерева. То

есть такой, при которой между двумя любыми узлами

сети существует ровно один путь

17.

18.

Стек протоколов TCP/IPСетевой протокол — это набор программно

реализованных правил общения компьютеров,

подключенных к сети. Практически это «язык», на

котором компьютеры разговаривают друг с другом. В

настоящее время стандартом стало использование

только протокола TCP/IP.

19.

Стек протоколов TCP/IPСетевой протокол выполняет множество функций, включая одну или несколько из перечисленных ниже:

Поддержание состояния сеанса – обычно протоколы реализуют механизмы для создания новых подключений и завершения уже

существующих.

Идентификация узлов посредством адресации – данные должны передаваться на правильный узел. Некоторые протоколы

реализуют механизм адресации для идентификации конкретных узлов или групп узлов.

Управление потоком – объем данных, передаваемых по сети, ограничен. Протоколы могут реализовывать способы управления

потоком данных для увеличения пропускной способности и уменьшения задержки.

Гарантия порядка передачи данных – многие сети не гарантируют, что порядок отправки данных будет соответствовать порядку,в

котором они будут получены. Протокол может изменить порядок данных, чтобы убедиться, что они будут доставлены правильно.

Обнаружение и исправление ошибок – многие сети не являютсянадежными на 100 %, и данные могут быть повреждены. Важно

обнаружить повреждение и, в идеале, исправить его.

Форматирование и кодирование данных – данные не всегда находятся в формате, подходящем для передачи их по сети.

Протокол может указывать способы кодирования данных, например кодирование текста на английском языке в двоичные

значения.

20.

Стек протоколов TCP/IPОдним из достоинств технологии TCP/IP является гибкость и масштабируемость

системы адресации, что позволяет ей достаточно просто включать в составную сеть

сети разных технологий и разного масштаба. Основными задачами адресации

являются следующие:

Согласованное использование адресов различного типа. Отображение адресов

разных типов друг на друга, например сетевого IP-адреса на локальный, доменного

имени на IP-адрес

Обеспечение уникальности адресов. В зависимости от типа адреса требуется

обеспечить однозначность адресации в пределах компьютера, подсети,

корпоративной сети или Интернета

Конфигурирование сетевых интерфейсов и сетевых приложений.

21.

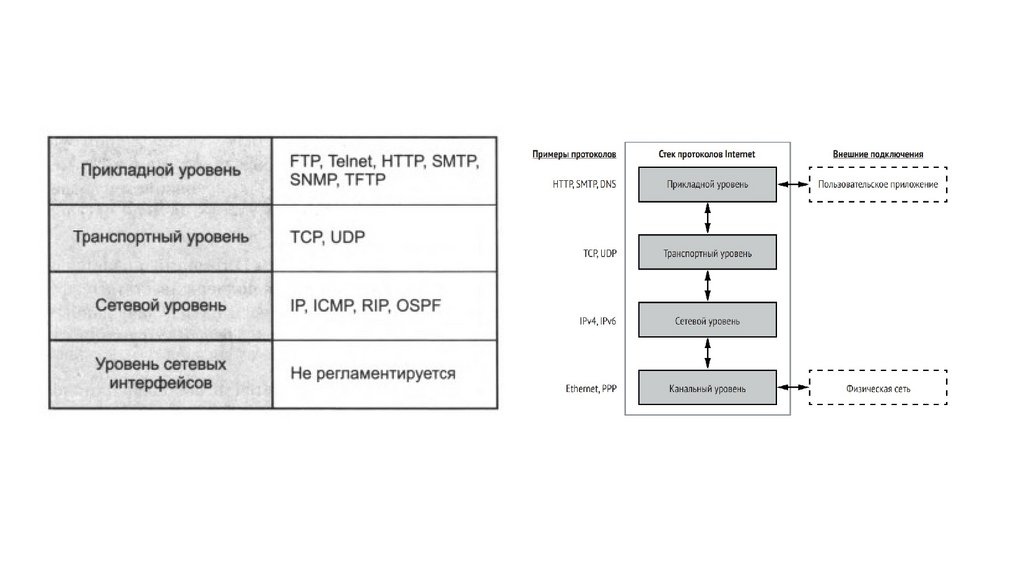

Протоколы UDP, TCP, ICMPДля передачи данных служат протоколы TCP(протокол управления

передачей данных) и UDP(протокол пользовательских дейтаграм). UDP

применяется в тех случаях, когда не требуется подтверждения

приема(например, DNS-запросы, IP-телефония). Передача данных по

протоколу TCP предусматривает наличие подтверждений получения

информации. Если передающая сторона не получает в установленные

сроки подтверждения, данные передаются повторно. Протокол TCP

относят к протоколам, которые предусматривают соединения, а UDP нет.

Протокол ICMP(протокол управляющих сообщений Интернета)

используется для передачи данных о параметрах сети.

22.

23.

Стек протоколов TCP/IPКанальный уровень (уровень 1) – является самым низким уровнем и

описывает физические механизмы, используемые для передачи информации

между узлами в локальной сети. Хорошо известные примеры включают

Ethernet (проводной и беспроводной) и протокол Point-to-Point (PPP).

Сетевой уровень (уровень 2) – предоставляет механизмы дляадресации

сетевых узлов. В отличие от уровня 1, узлы не должны находиться в

локальной сети. Этот уровень содержит IP; в современных сетях

фактический используемый протокол может быть либо версией 4 (IPv4), либо

версией 6 (IPv6).

24.

Стек протоколов TCP/IPТранспортный уровень (уровень 3) – отвечает за соединения между клиентами и

серверами, иногда обеспечивая правильный порядок пакетов и предоставляя

мультиплексирование сервисов. Мультиплексирование сервисов позволяет одному

узлу поддерживать несколько различных сервисов, присваивая каждому сервису

разные номера; этот номер называется портом. На этом уровне работают

протоколы TCP и UDP.

Прикладной уровень (уровень 4) – содержит сетевые протоколы, такие как

протокол передачи гипертекста (HTTP), который передает содержимое веб-страниц;

простой протокол передачи почты (SMTP), передающий электронную почту; и

протокол системы доменных имен (DNS), который преобразует имя в узел в сети.

25.

Проектирование безопасныхсетей

Один из способов снижения последствий атак сегментация сети. Сегментация — это

разделение сети на несколько более мелких сетей, называемых подсетями.

Также можно защитить сети, направляя трафик через узкие места или места, где можно

проверять, фильтровать и контролировать трафик. Роль узкого места могут играть

маршрутизаторы, которые перемещают трафик из одной подсети в другую, брандмауэры,

которые фильтруют проходящий трафик через сети или части сетей, прокси-серверы,

которые фильтруют трафик для приложений, например трафик интернета или

электронной почты.

Создание резервной инфраструктуры при проектировании сетей также может помочь

смягчить проблемы. Некоторые технические сбои или атаки могут сделать части вашей

технологии, включая сети, устройства сетевой инфраструктуры или пограничные

устройства, такие как брандмауэры, непригодными для использования

26.

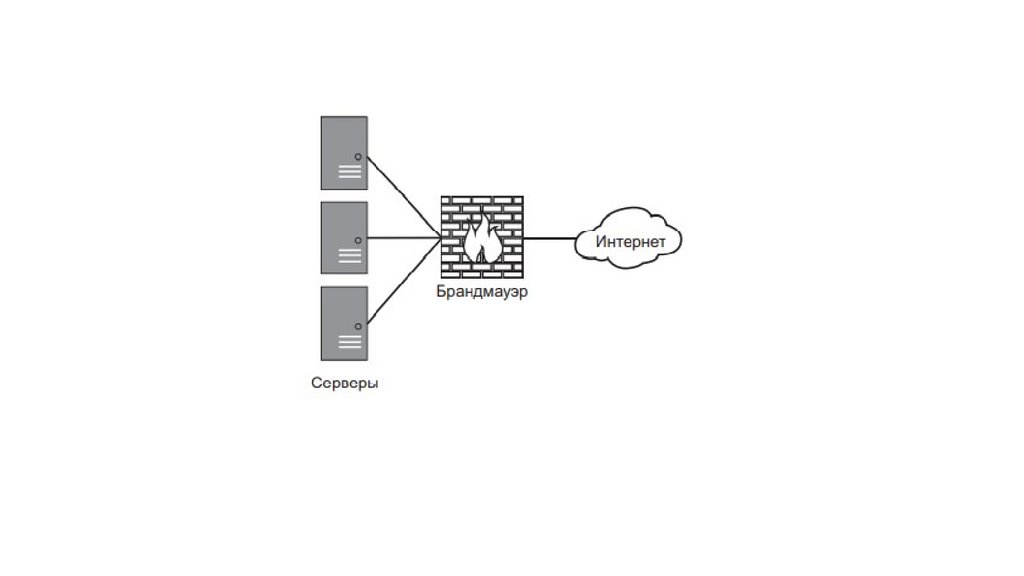

Проектирование безопасныхсетей

Использование брандмауэров. Брандмауэр — это

механизм контроля трафика, который входит в сеть и

выходит из нее. Обычно брандмауэры устанавливаются

в точках, где меняется уровень доверия, например на

границе между внутренней сетью и интернетом. Также

можно использовать брандмауэр в своей внутренней

сети, чтобы предотвратить доступ неавторизованных

пользователей к конфиденциальному сетевому трафику.

27.

28.

Проектирование безопасныхсетей

Типы брандмауэров:

Фильтрация пакетов. При использовании фильтрации пакетов — одной из старейших и простейших

технологий в этой области, брандмауэр просматривает содержимое каждого пакета в трафике

индивидуально и разрешает или запрещает его в зависимости от IP-адреса источника, адреса

назначения, номера порта и используемого протокола.

Проверка пакетов с отслеживанием состояния. Брандмауэры с отслеживанием состояния работают по

тому же общему принципу, что и брандмауэры с фильтрацией пакетов, но они могут отслеживать трафик

более тщательно. Брандмауэр с фильтрацией пакетов изучает каждый пакет вне контекста, а

брандмауэр с отслеживанием состояния может отслеживать трафик через данное соединение. Под

соединением понимается IP-адрес источника и назначения, используемые порты и имеющийся трафик.

Брандмауэр с отслеживанием состояния использует таблицу состояний для отслеживания состояния

соединения (нормальная последовательность трафика) и разрешает трафик, который является частью

только нового или уже установленного соединения. Это позволяет предотвратить такие атаки, в которых

передается трафик, не похожий на правильное и ожидаемое соединение.

29.

Проектирование безопасныхсетей

30.

Проектирование безопасныхсетей

Глубокая проверка пакетов. Брандмауэры с глубокой проверкой пакетов — это

следующий уровень в возможностях сетевой защиты, поскольку они способны

анализировать фактическое содержимое проходящего через них трафика. Брандмауэры

с фильтрацией пакетов и брандмауэры с отслеживанием состояния могут изучать только

структуру сетевого трафика, отфильтровывая атаки и нежелательный контент, а

брандмауэры с глубокой проверкой пакетов могут восстанавливать содержимое трафика,

чтобы понять, что он попадет в приложение, для которого трафик предназначен.

Хотя эта технология имеет большие перспективы для блокирования многих атак, она

также вызывает проблемы с конфиденциальностью. Теоретически кто-то,

контролирующий устройство глубокой проверки пакетов, сможет прочитать каждое ваше

письмо, увидеть каждую веб-страницу именно так, как вы ее видели, и прослушать ваши

разговоры.

Интернет

Интернет