Похожие презентации:

Основы ЛВС для ЦПС

1.

2.

Основы ЛВС для ЦПСЛектор: Денисов А.В.

3.

План презентации1. Модель OSI, TCP/IP, физический и канальный уровень,

VLAN, GOOSE, SV, протоколы резервирования.

2. Сетевой уровень, структура сетевого пакета, ARP протокол,

маршрутизатор.

3. Транспортный уровень, TCP, UDP, сокеты.

4. Протокол SNMP.

5. Межсетевой экран и правила фильтрации.

6. Типовая схема ЦПС по СТО ФСК ЕЭС.

7. Типовые ошибки и методология поиска неисправности в сети,

troubleshooting.

4.

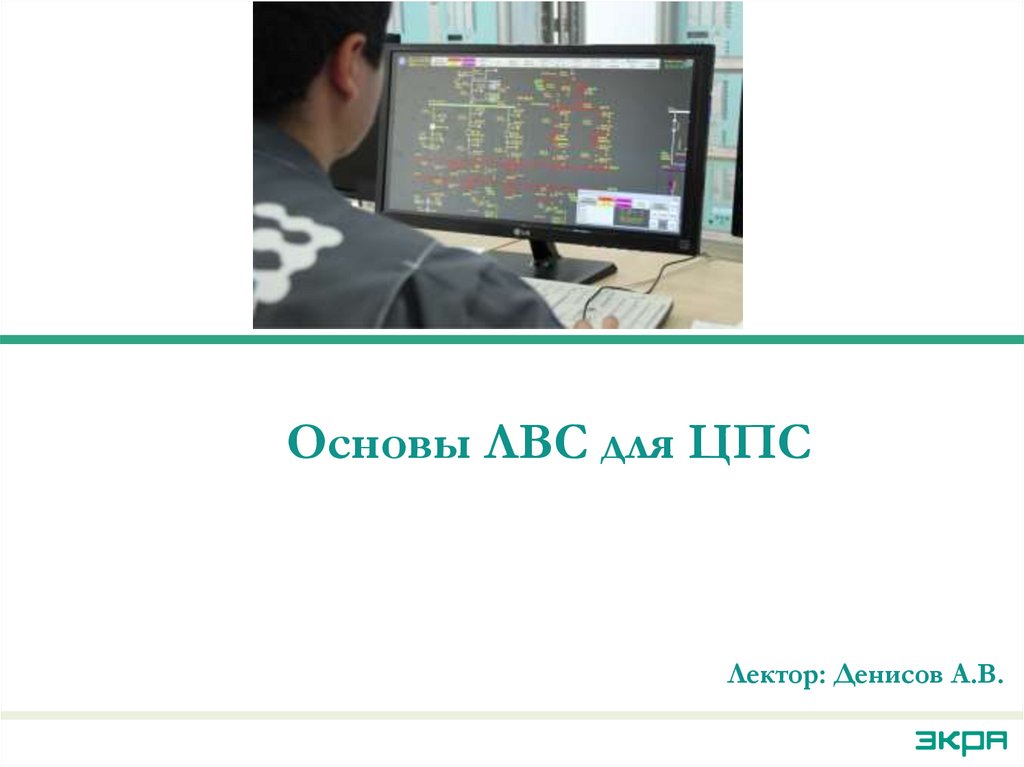

Модель OSIДанные

Прикладной

Представления

Сеансовый

Транспортный

Сетевой

Канальный

Физический

5.

Модель TCP/IPOSI

TCP/IP

Прикладной

Представления

Прикладной

HTTPS, SFTP, DNS, SSH

Транспортный

Транспортный

TCP, UDP, SCTP

Сетевой

Межсетевой

IP, ICMP

Сеансовый

Канальный

Физический

Канальный

Ethernet, Wi-Fi (802.11)

Витая пара,

Оптоволокно

6.

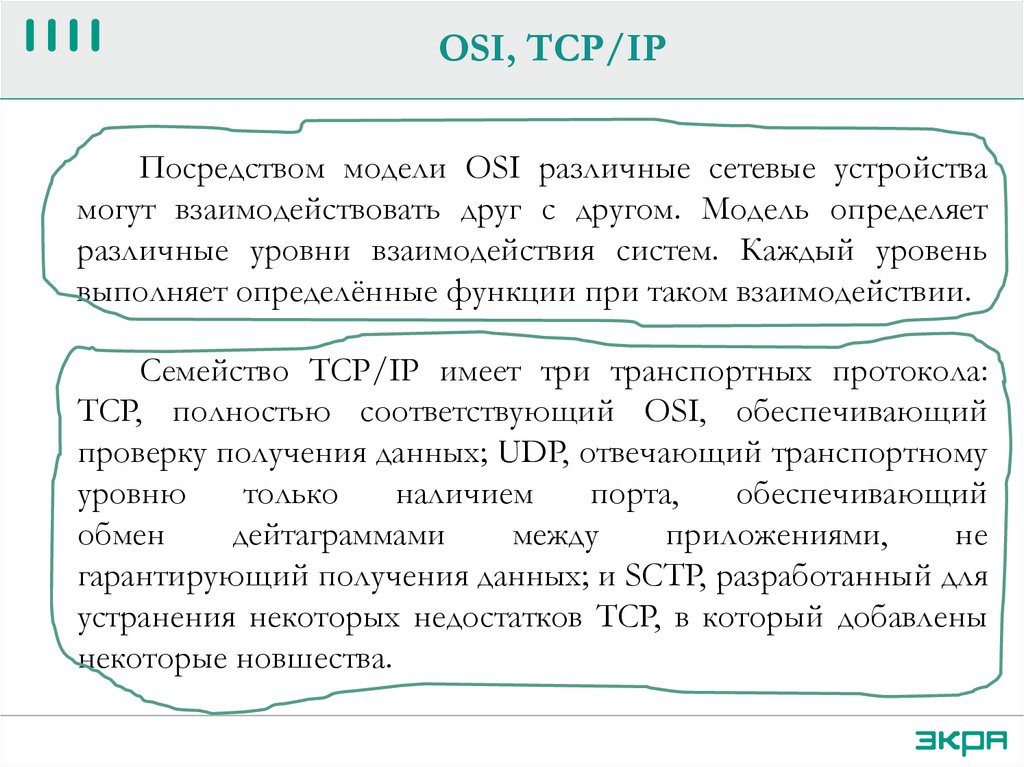

OSI, TCP/IPПосредством модели OSI различные сетевые устройства

могут взаимодействовать друг с другом. Модель определяет

различные уровни взаимодействия систем. Каждый уровень

выполняет определённые функции при таком взаимодействии.

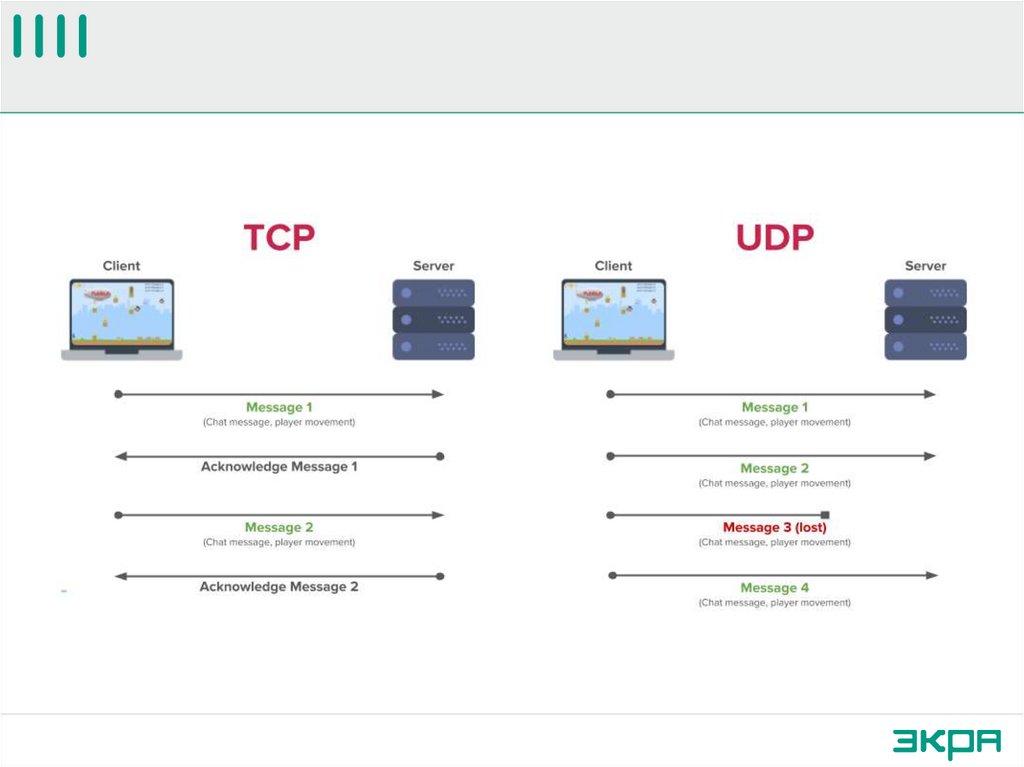

Семейство TCP/IP имеет три транспортных протокола:

TCP, полностью соответствующий OSI, обеспечивающий

проверку получения данных; UDP, отвечающий транспортному

уровню

только

наличием

порта,

обеспечивающий

обмен

дейтаграммами

между

приложениями,

не

гарантирующий получения данных; и SCTP, разработанный для

устранения некоторых недостатков TCP, в который добавлены

некоторые новшества.

7.

Физический уровеньФизический уровень определяет такие виды сред передачи

данных как оптоволокно, витая пара, коаксиальный кабель,

спутниковый канал передач данных и т. п. Стандартными типами

сетевых интерфейсов, относящимися к физическому уровню,

являются: RS-232, RS-485, RJ-45 (8P8C), USB, LC/SC для оптики.

DB-9 (DE-9)

стандарта RS232

RS-458

RJ-45

Разъем 8P8C

Разъем

LC/SC

8.

Физический уровень. Категории витой парыКатегория 5 (Сat5). Первый кабель способный передавать

информацию на скорости до 100 Mbps. Практически полностью

вытеснен преемником.

Категория 5e (Сat5e). Усовершенствованная версия cat5.

Наиболее популярная категория на сегодняшний день. Кабель

способен передавать данные на скорости до 1Гбит/с. Встречается

в двух вариантах: двухпарном и четырехпарном.

Категория 6 (Сat6). Пропускная способность витой пары

10Gbps. Первый кабель, способный работать на скорости 10Gbps,

хотя и на небольшое расстояние. Рассматривается как возможная

альтернатива cat5e.

Категория 6A (Сat6a). Пропускная способность витой пары

Cat6a - 10Gbps сохраняется на дистанциях до 100 метров.

9.

Физический уровень. Витая пара. ТипыПо рекомендуемому стандарту ISO/IEC 11801:2002 rev.2

предполагается, что вид внутренней структуры кабеля этого типа

должен обозначаться видом XX/XXX, где слева указывается вид

общего экрана, а справа вид индивидуального экрана и кабеля. Для

витой пары последние две буквы всегда будут TP - twisted pair.

Вид общего экрана может обозначаться как одним, так и двумя

символами, а индивидуального только одним, означающими:

SF (braid and foil screened) - двойной, оплетка и фольга;

S (braid screened) - имеет вид оплетки;

F (foil screened) - из фольги;

U (unscreened) - отсутствует.

10.

Физический уровень. Витая пара. Типы11.

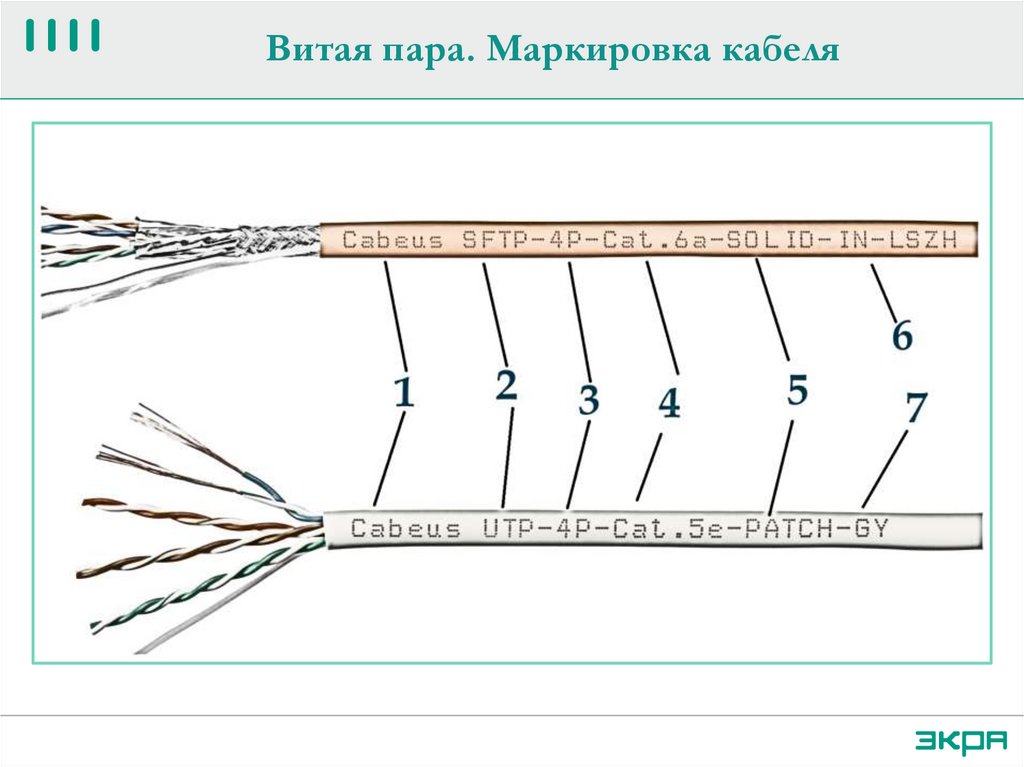

Витая пара. Маркировка кабеля12.

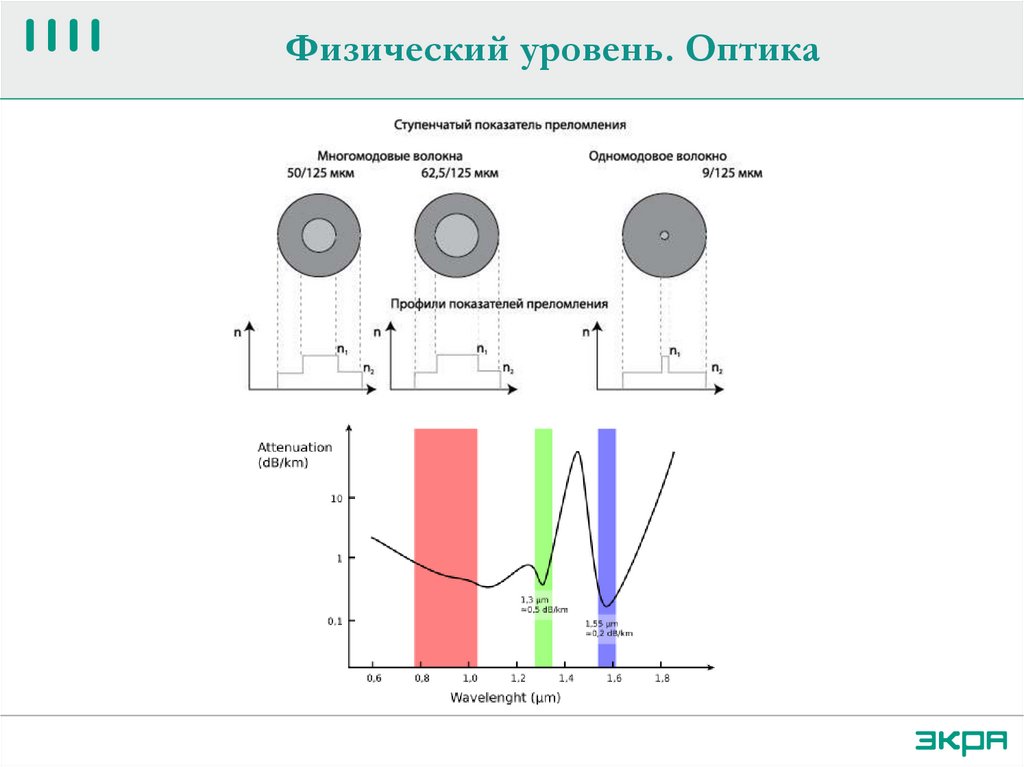

Физический уровень. ОптикаОптическое волокно, как правило, имеет круглое сечение и

состоит из двух частей — сердцевины и оболочки. Для

обеспечения полного внутреннего отражения абсолютный

показатель преломления сердцевины несколько выше показателя

преломления оболочки. Сердцевина изготавливается из чистого

материала (стекла или пластика) и имеет диаметр 9 мкм (для

одномодового волокна), 50 или 62,5 мкм (для многомодового

волокна).

Оболочка имеет диаметр 125 мкм и состоит из материала с

легирующими добавками, изменяющими показатель преломления.

Например, если показатель преломления оболочки равен 1,474, то

показатель преломления сердцевины – 1,479. Луч света,

направленный в сердцевину, будет распространяться по ней,

многократно отражаясь от оболочки.

13.

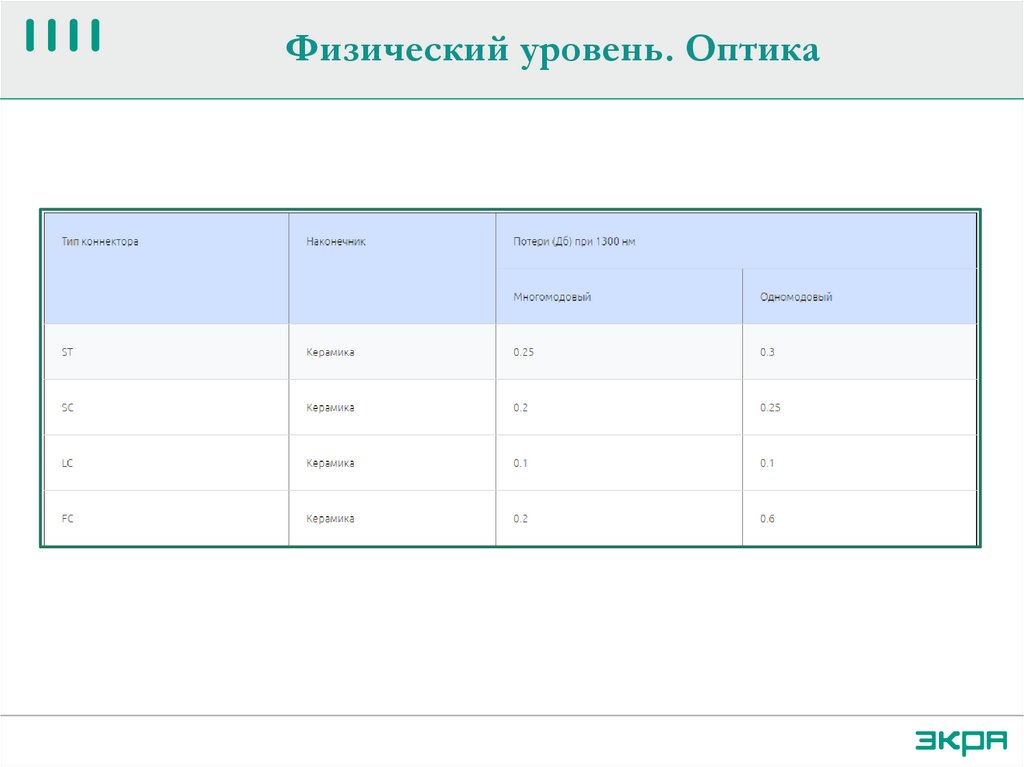

Физический уровень. Оптика14.

Физический уровень. ОптикаST-коннектор

SC-коннектор

LC-коннектор

FC-коннектор

15.

Физический уровень. Оптика16.

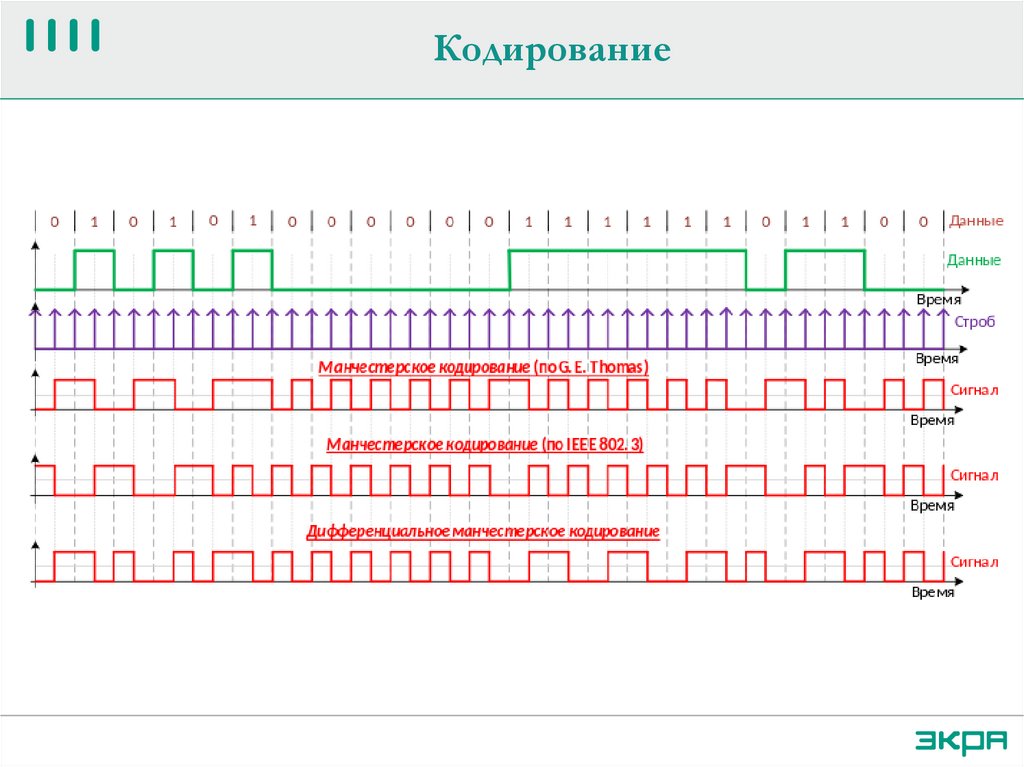

Кодирование17.

Кодирование Ethernet кадра Манчестерскимкодом

https://www.youtube.com/playlist?list=PLowKtXNTBypH19whXTVoG3oKSuOcw_XeW

18.

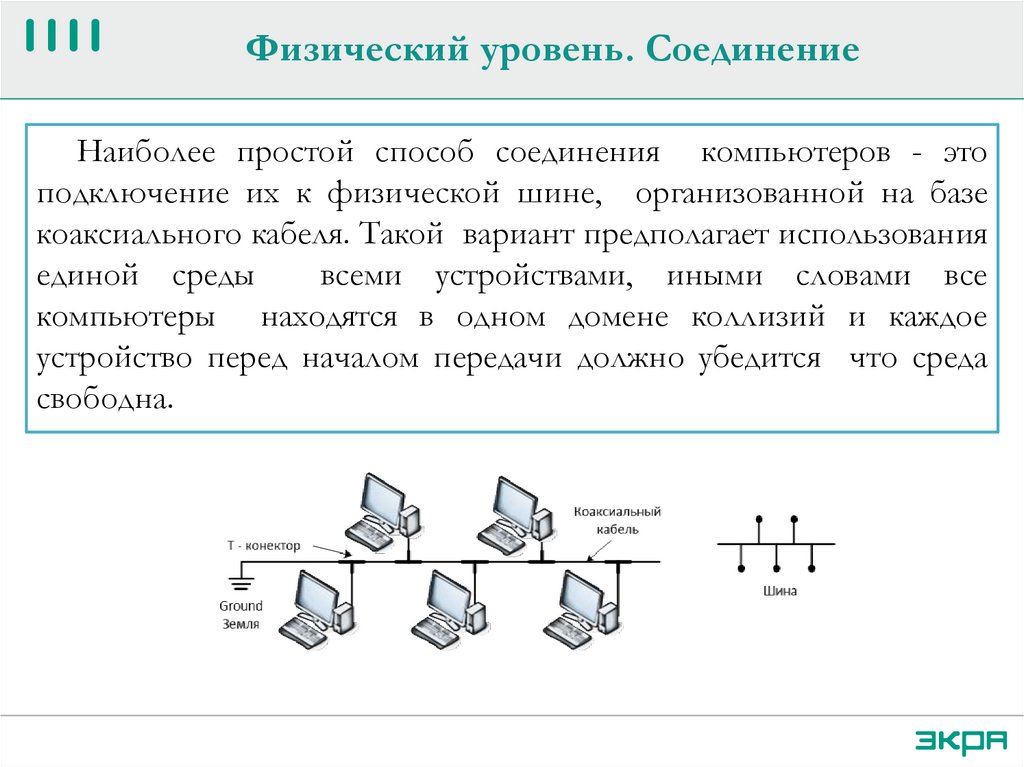

Физический уровень. СоединениеНаиболее простой способ соединения компьютеров - это

подключение их к физической шине, организованной на базе

коаксиального кабеля. Такой вариант предполагает использования

единой среды

всеми устройствами, иными словами все

компьютеры находятся в одном домене коллизий и каждое

устройство перед началом передачи должно убедится что среда

свободна.

19.

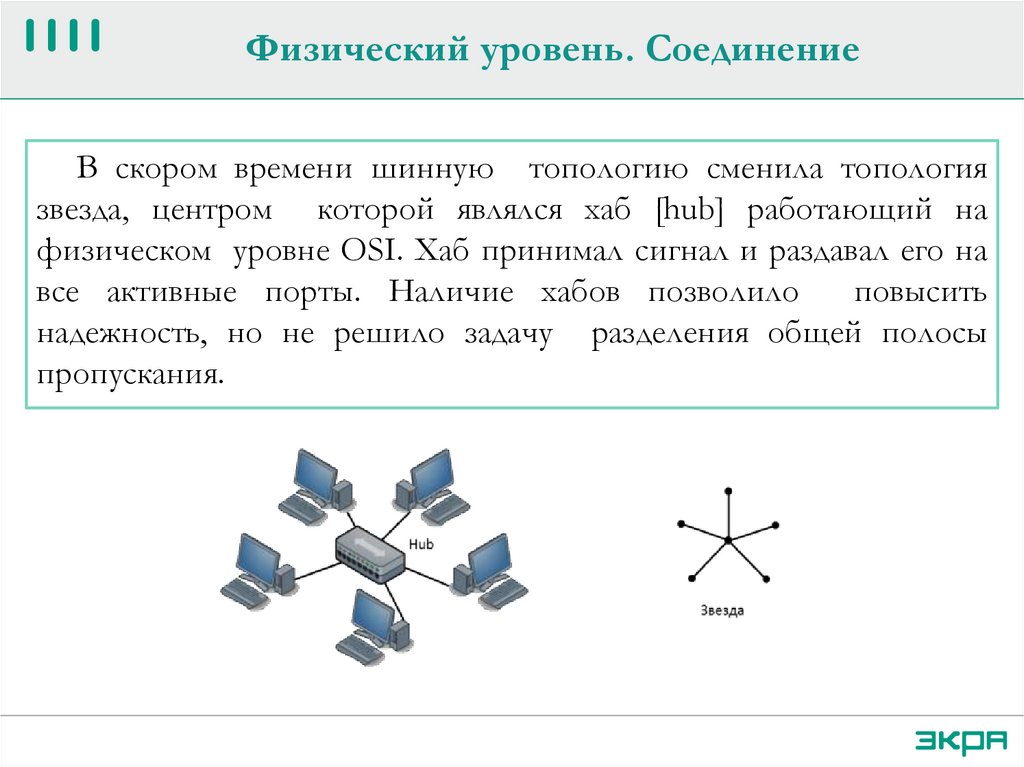

Физический уровень. СоединениеВ скором времени шинную топологию сменила топология

звезда, центром которой являлся хаб [hub] работающий на

физическом уровне OSI. Хаб принимал сигнал и раздавал его на

все активные порты. Наличие хабов позволило

повысить

надежность, но не решило задачу разделения общей полосы

пропускания.

20.

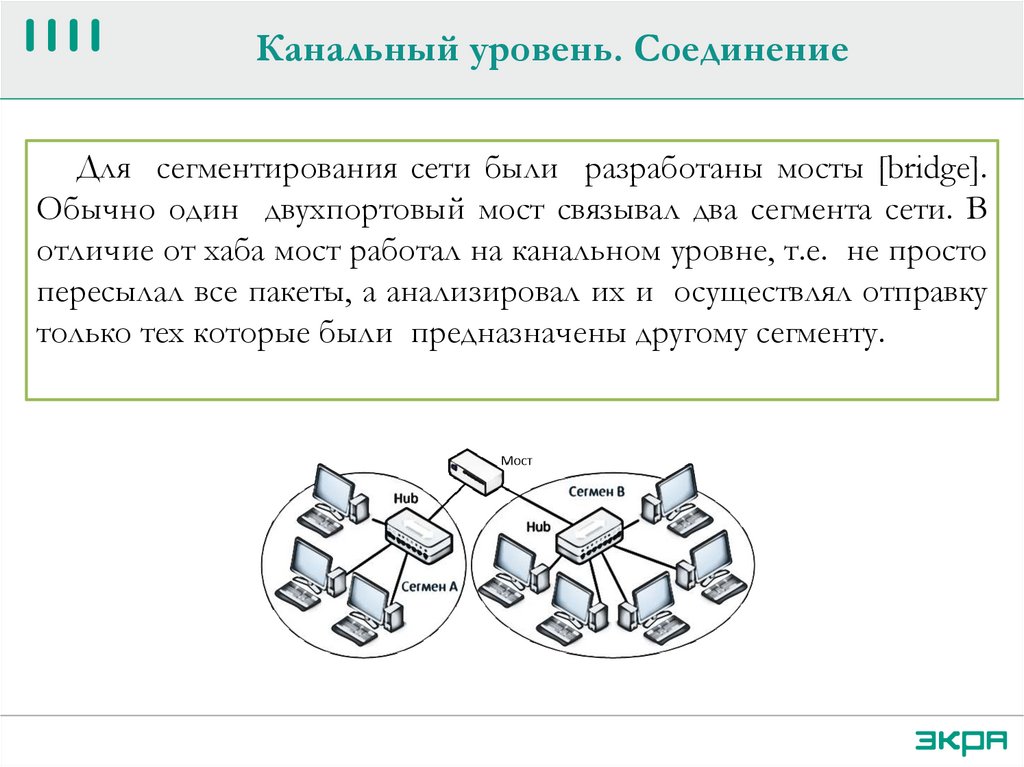

Канальный уровень. СоединениеДля сегментирования сети были разработаны мосты [bridge].

Обычно один двухпортовый мост связывал два сегмента сети. В

отличие от хаба мост работал на канальном уровне, т.е. не просто

пересылал все пакеты, а анализировал их и осуществлял отправку

только тех которые были предназначены другому сегменту.

21.

EthernetEthernet – семейство технологий пакетной передачи данных

между устройствами для компьютерных и промышленных сетей.

Стандарты Ethernet определяют проводные соединения и

электрические

сигналы

на

физическом

уровне,

формат кадров и протоколы управления доступом к среде

на канальном уровне модели OSI. Ethernet описывается

стандартами IEEE 802.3. Ethernet стал одной из самых

распространённых технологий ЛВС в середине 1990-х годов,

вытеснив Token Ring, FDDI и ARCNET.

В качестве передающей среды используются витая пара и

оптическое волокно.

22.

Стандарты Ethernet• 100BASE-TX-100 Мбит/с по кабелю, состоящему из двух

витых пар 5-й категории.

• 100BASE-FX использует волоконно-оптический кабель и

обеспечивает связь излучением с длиной волны 1310 нм по

двум жилам – для приёма (RX) и для передачи (TX).

• 100BASE-BX – вариант для работы по одному оптоволокну (в

отличие от 100BASE-FX, где используется пара волокон).

• 100BASE-LX обеспечивает передачу данных со скоростью до

100 Мбит/с через оптический кабель по одному одномодовому

волокну на длине волны 1310 нм. Максимальная длина

сегмента — 15 километров в режиме полного дуплекса.

23.

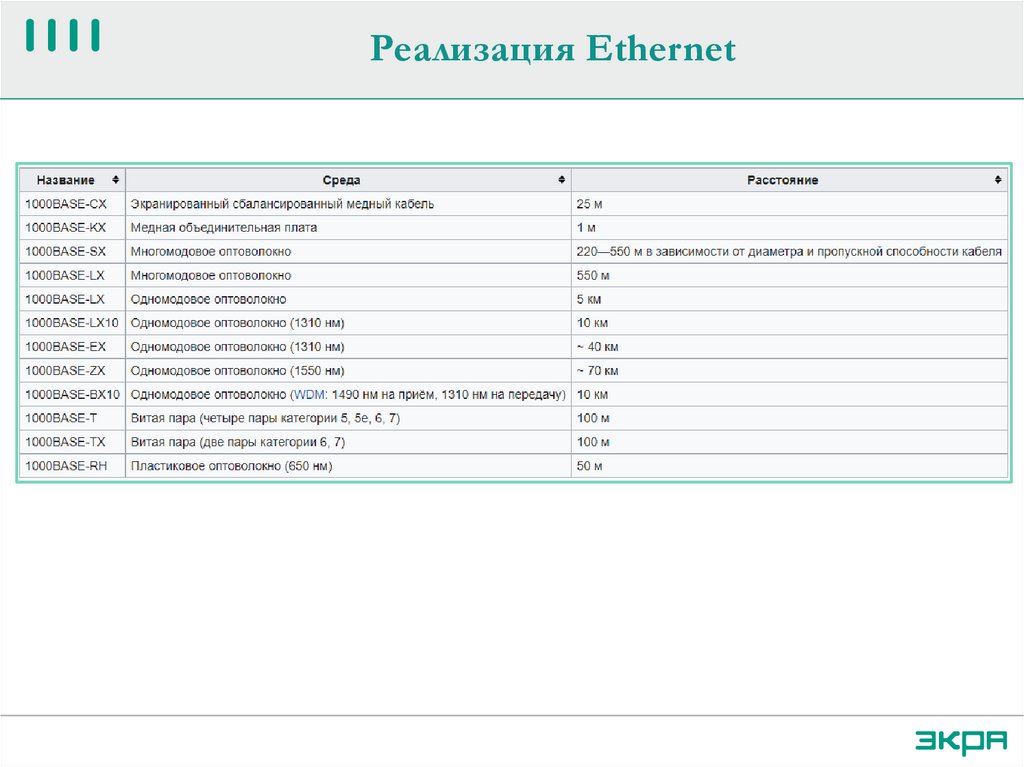

Реализация Ethernet24.

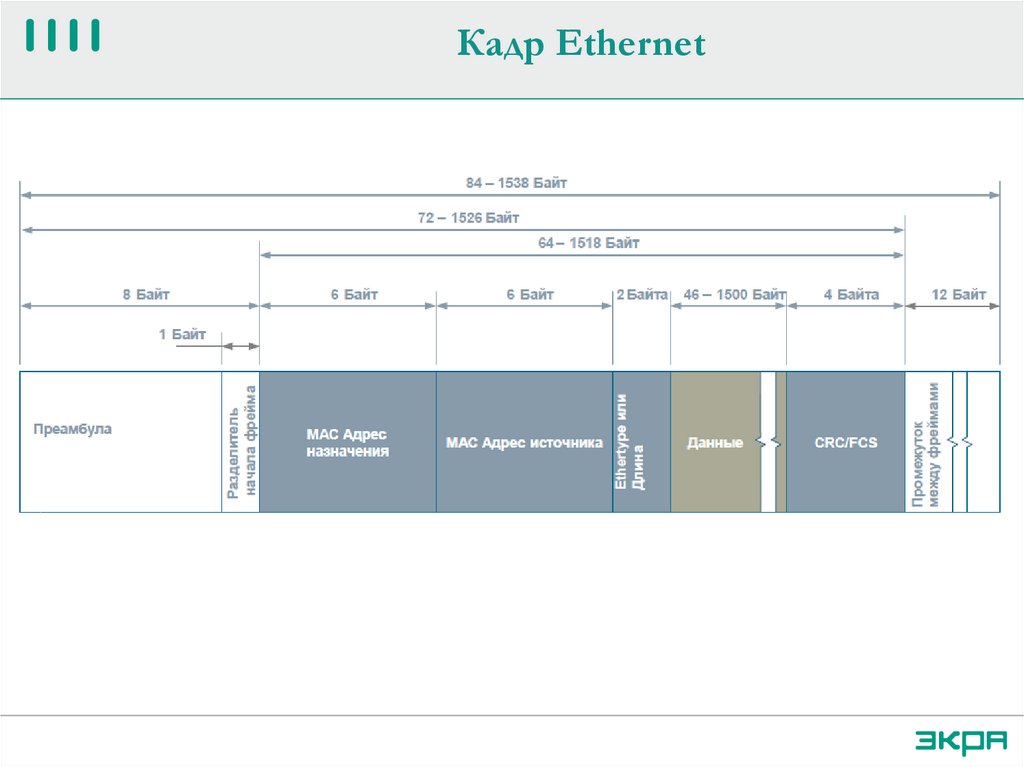

Кадр Ethernet25.

КоммутаторКоммутатор – устройство, предназначенное для соединения

нескольких узлов компьютерной сети в пределах одного или

нескольких сегментов сети. Коммутатор работает на канальном

(втором) уровне сетевой модели OSI, работает с кадрами (frame).

Неуправляемые

Управляемые

26.

КоммутаторЛюбой узел, подключенный к одному из портов коммутатора,

может взаимодействовать с другими узлами, подключенными к

другим его портам. Для однозначной идентификации узлов

используется MAC (Media Access Control)- адресация.

Коммутатор хранит в памяти (т.н. ассоциативной памяти)

таблицу коммутации, в которой указывается соответствие MACадреса узла порту коммутатора. При включении коммутатора эта

таблица пуста, и он работает в режиме обучения. В этом режиме

поступающие на какой-либо порт данные передаются на все

остальные порты коммутатора.

27.

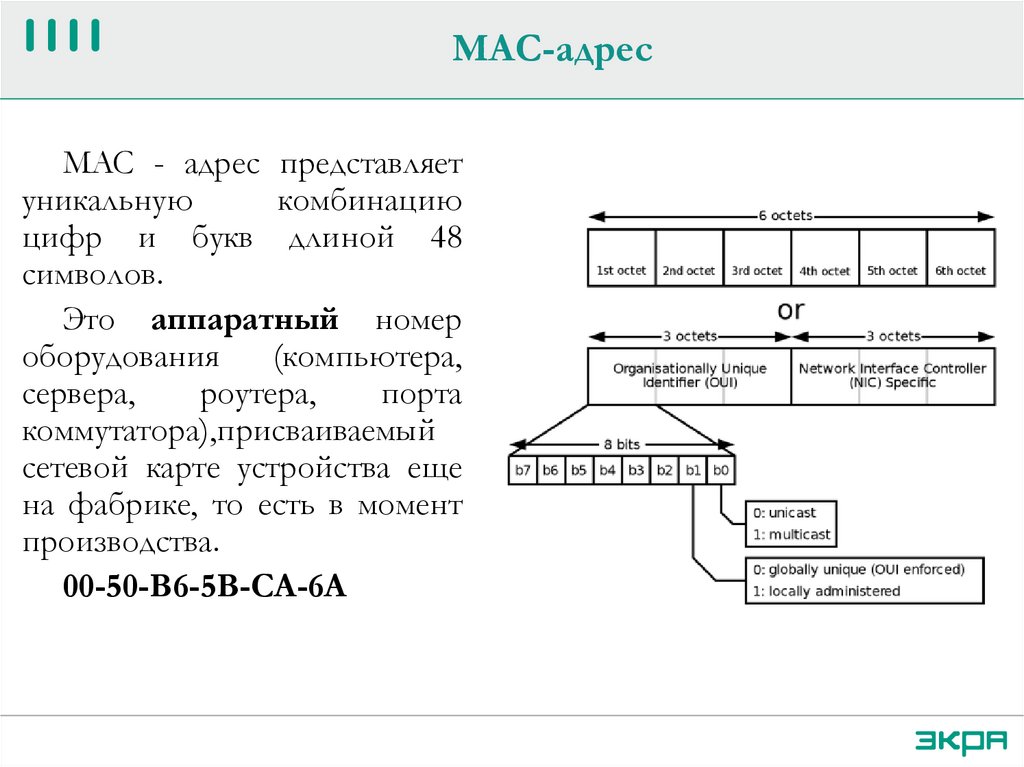

MAC-адресMAC - адрес представляет

уникальную

комбинацию

цифр и букв длиной 48

символов.

Это аппаратный номер

оборудования

(компьютера,

сервера,

роутера,

порта

коммутатора),присваиваемый

сетевой карте устройства еще

на фабрике, то есть в момент

производства.

00-50-B6-5B-CA-6A

28.

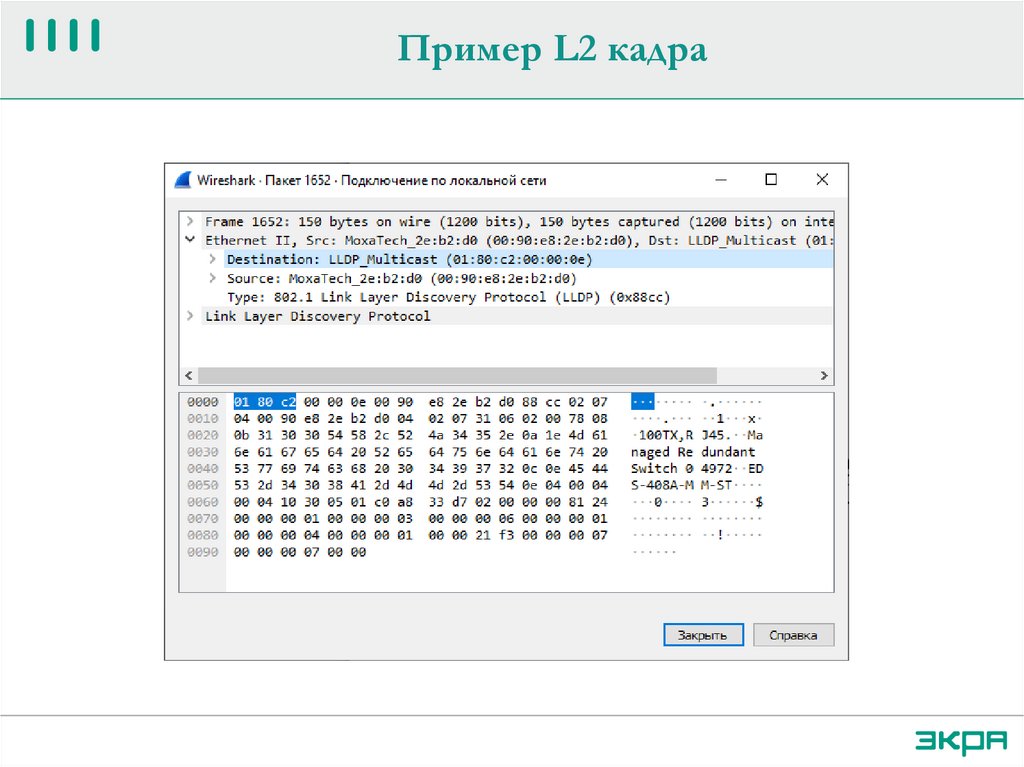

Пример L2 кадра29.

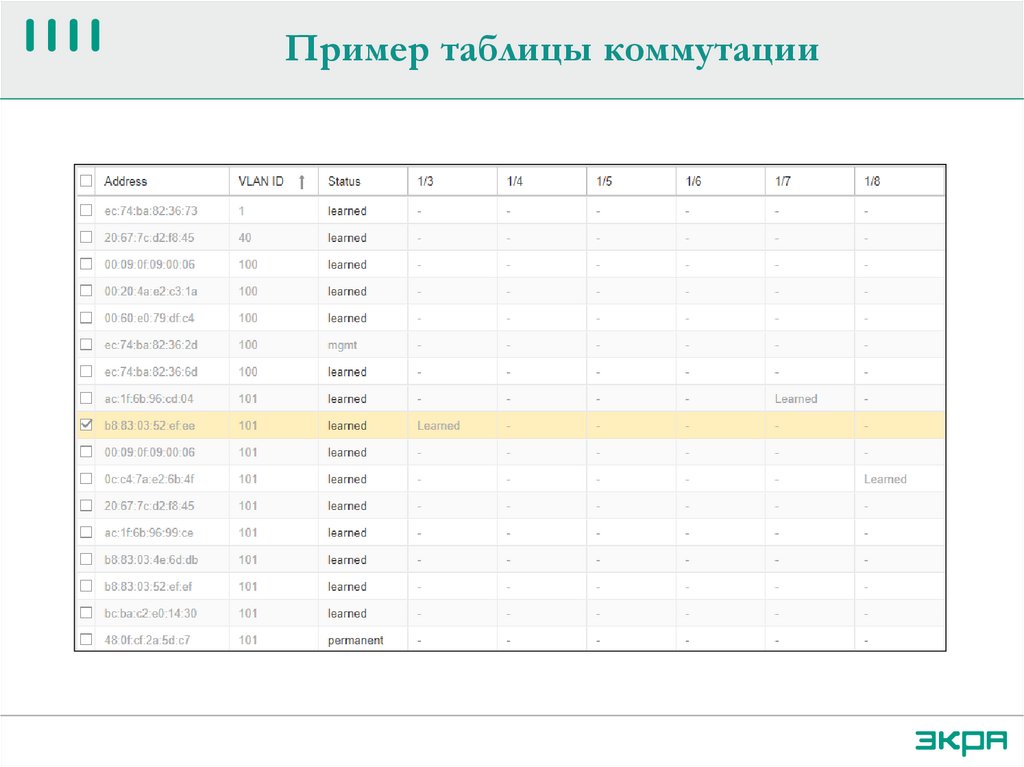

Пример таблицы коммутации30.

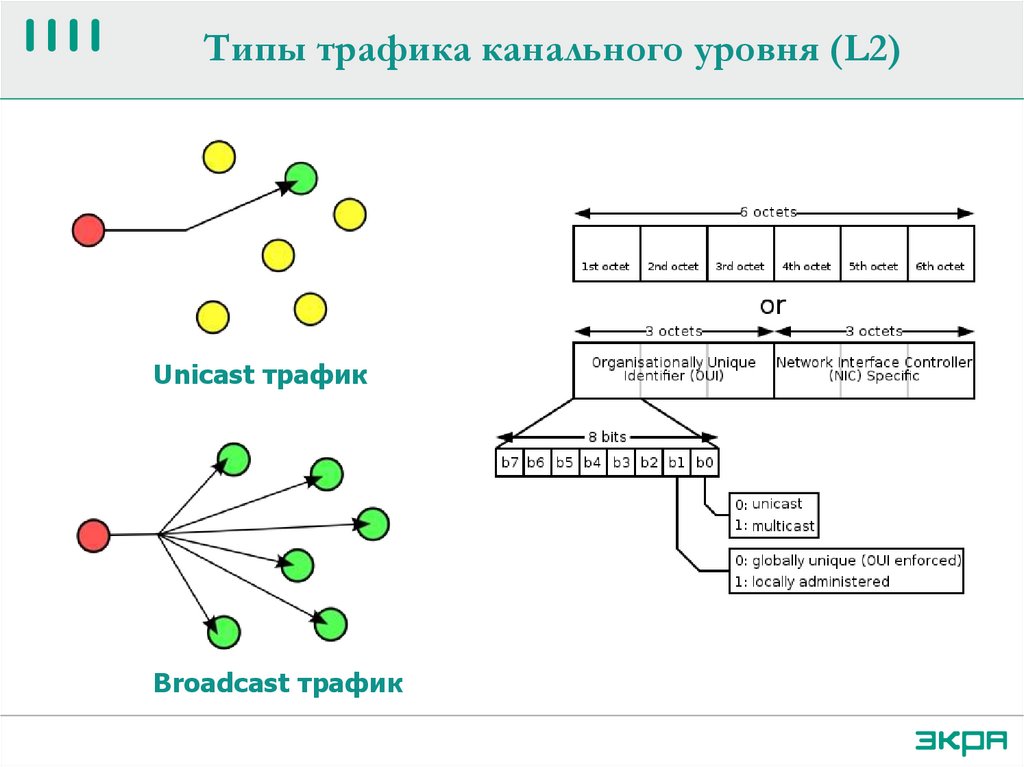

Типы трафика канального уровня (L2)Unicast трафик

Broadcast трафик

31.

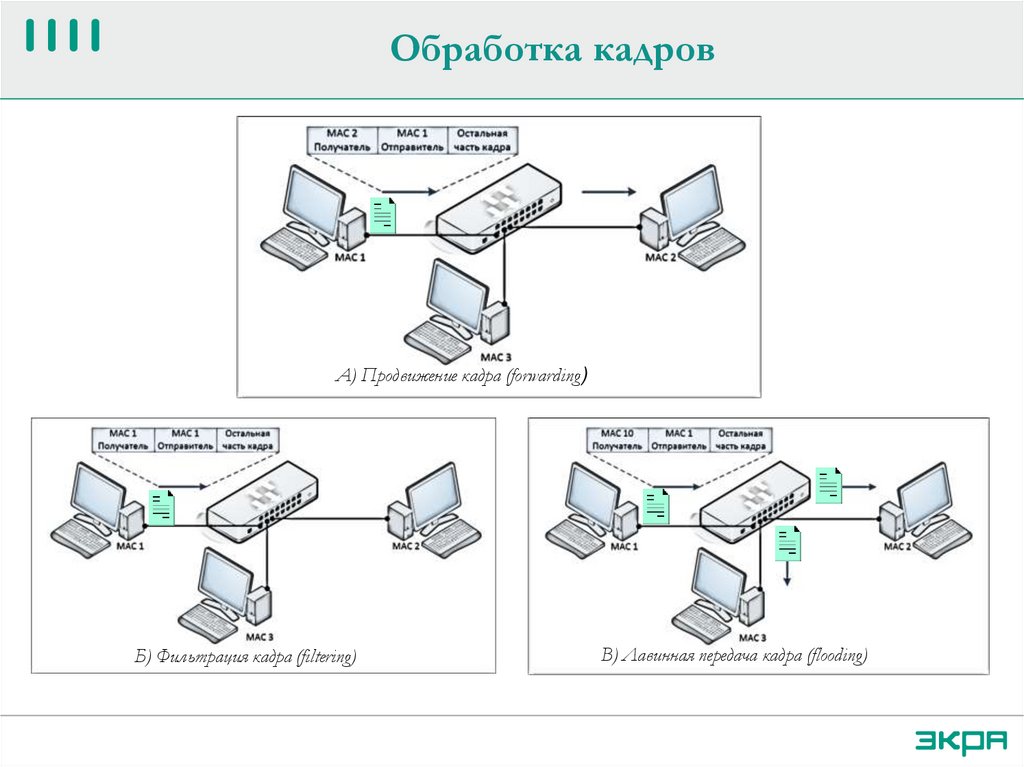

Обработка кадровА) Продвижение кадра (forwarding)

Б) Фильтрация кадра (filtering)

В) Лавинная передача кадра (flooding)

32.

Режимы коммутацииСуществует три способа коммутации.

1. С промежуточным хранением (Store and Forward). Коммутатор

читает всю информацию в кадре, проверяет его на отсутствие ошибок,

выбирает порт коммутации и после этого посылает в него кадр.

2. Сквозной (cut-through). Коммутатор считывает в кадре только

адрес назначения и после выполняет коммутацию. Этот режим

уменьшает задержки при передаче, но в нём нет метода обнаружения

ошибок.

3. Бесфрагментный (fragment-free) или гибридный . Этот режим

является модификацией сквозного режима, который частично решает

проблему коллизий. В теории поврежденные кадры (обычно из-за

столкновений) часто короче минимального допустимого размера кадра

Ethernet, равного 64 байтам. Поэтому в этом режиме коммутатор

отбрасывает кадры длиной меньше 64 байт, а все остальные после

прочтения первых 64 байт в сквозном режиме передаёт дальше.

33.

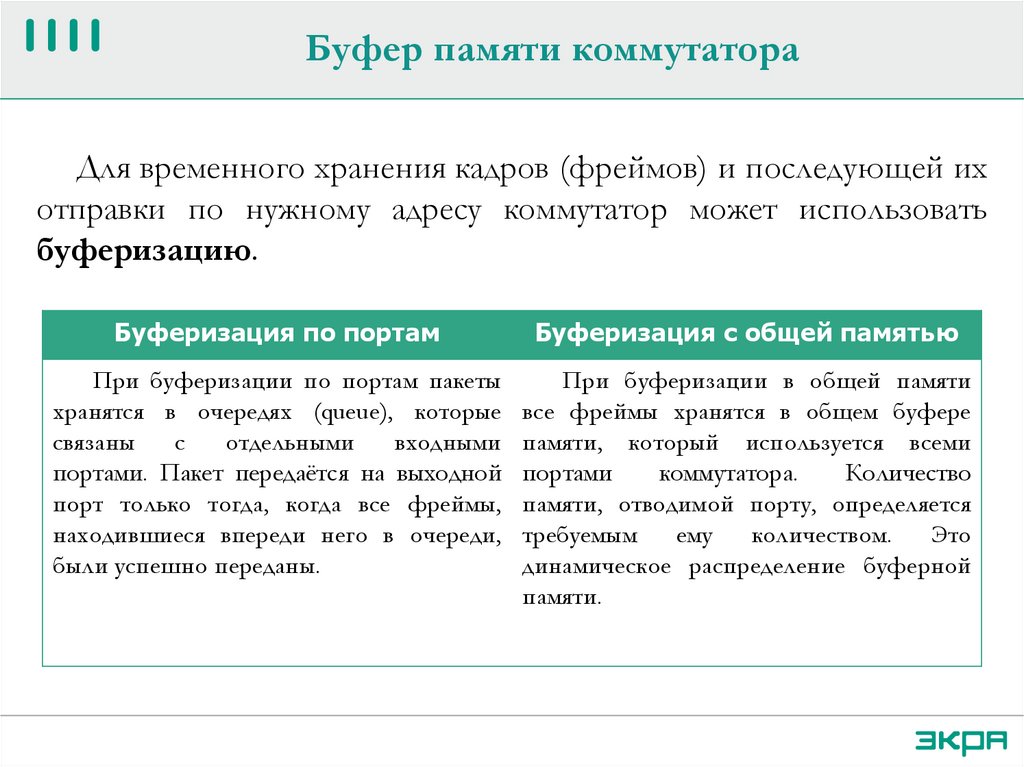

Буфер памяти коммутатораДля временного хранения кадров (фреймов) и последующей их

отправки по нужному адресу коммутатор может использовать

буферизацию.

Буферизация по портам

Буферизация с общей памятью

При буферизации по портам пакеты

хранятся в очередях (queue), которые

связаны

с

отдельными

входными

портами. Пакет передаётся на выходной

порт только тогда, когда все фреймы,

находившиеся впереди него в очереди,

были успешно переданы.

При буферизации в общей памяти

все фреймы хранятся в общем буфере

памяти, который используется всеми

портами

коммутатора.

Количество

памяти, отводимой порту, определяется

требуемым

ему

количеством.

Это

динамическое распределение буферной

памяти.

34.

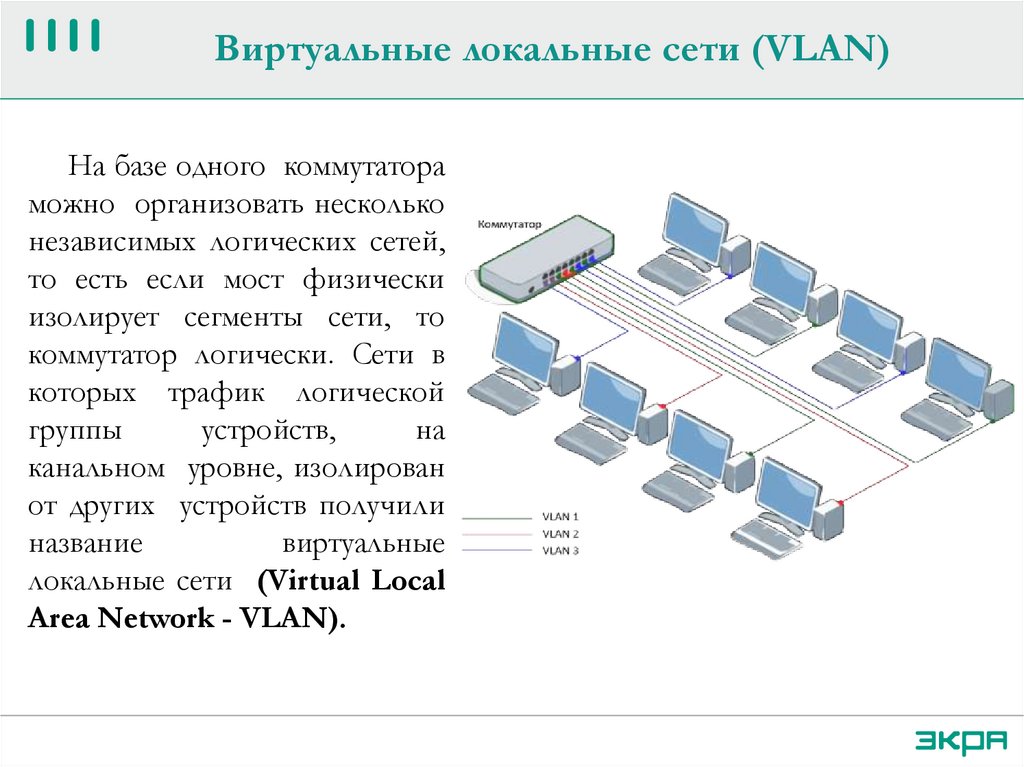

Виртуальные локальные сети (VLAN)На базе одного коммутатора

можно организовать несколько

независимых логических сетей,

то есть если мост физически

изолирует сегменты сети, то

коммутатор логически. Сети в

которых трафик логической

группы

устройств,

на

канальном уровне, изолирован

от других устройств получили

название

виртуальные

локальные сети (Virtual Local

Area Network - VLAN).

35.

Виртуальные ЛВС (VLAN)Гибкое разделение устройств на группы.

Как правило, одному VLAN соответствует одна подсеть. Устройства, находящиеся в

разных VLAN, будут находиться в разных подсетях. Но в то же время VLAN не привязан

к местоположению устройств и поэтому устройства, находящиеся на расстоянии друг от

друга, все равно могут быть в одном VLAN независимо от местоположения.

Уменьшение количества широковещательного трафика в сети

Каждый VLAN — это отдельный широковещательный домен. Создание

дополнительных VLAN на коммутаторе означает разбиение коммутатора на

несколько широковещательных доменов. Если один и тот же VLAN настроен на

разных коммутаторах, то порты разных коммутаторов будут образовывать один

широковещательный домен.

Увеличение безопасности и управляемости сети

Когда сеть разбита на VLAN, упрощается задача применения политик и правил

безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному

устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение

через устройство 3 уровня, на котором, как правило, применяются политики,

разрешающие или запрещающие доступ из VLAN в VLAN.

36.

Виртуальные ЛВС (VLAN)Поля 802.1Q VLAN тега

(маркировки виртуальной ЛВС)

Пример использования VLAN

в контексте 61850

37.

Роли портов1. Access-port (untagged) – порт доступа, передающий

нетегированный трафик. Используется для подключения

конечных устройств, не поддерживающих технологию

VLAN.

2. Trunk-port (tagged) – магистральный порт,

передающий тегированные пакеты данных. Используется

для подключения сетевых устройств с поддержкой

VLAN, чаще всего для соединения коммутаторов между

собой.

Native VLAN (Port VLAN ID) – обозначает VLAN на

порту коммутатора, где все кадры идут без тэга, т.е. трафик

передается нетегированным. По умолчанию это VLAN 1.

38.

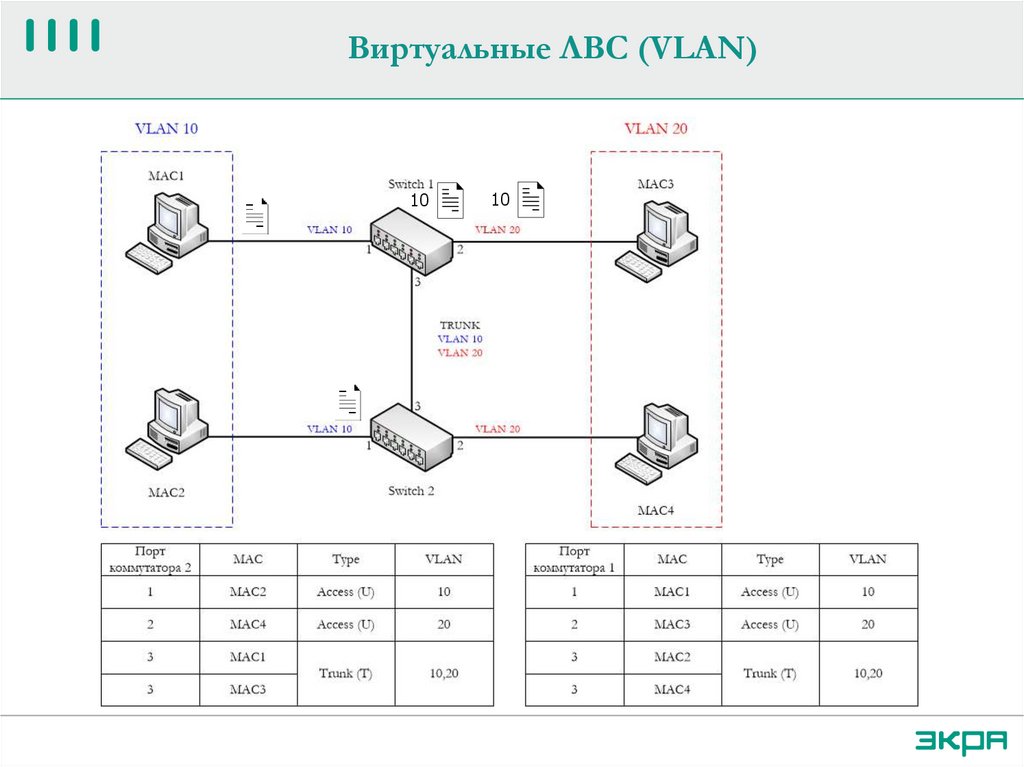

Виртуальные ЛВС (VLAN)10

10

39.

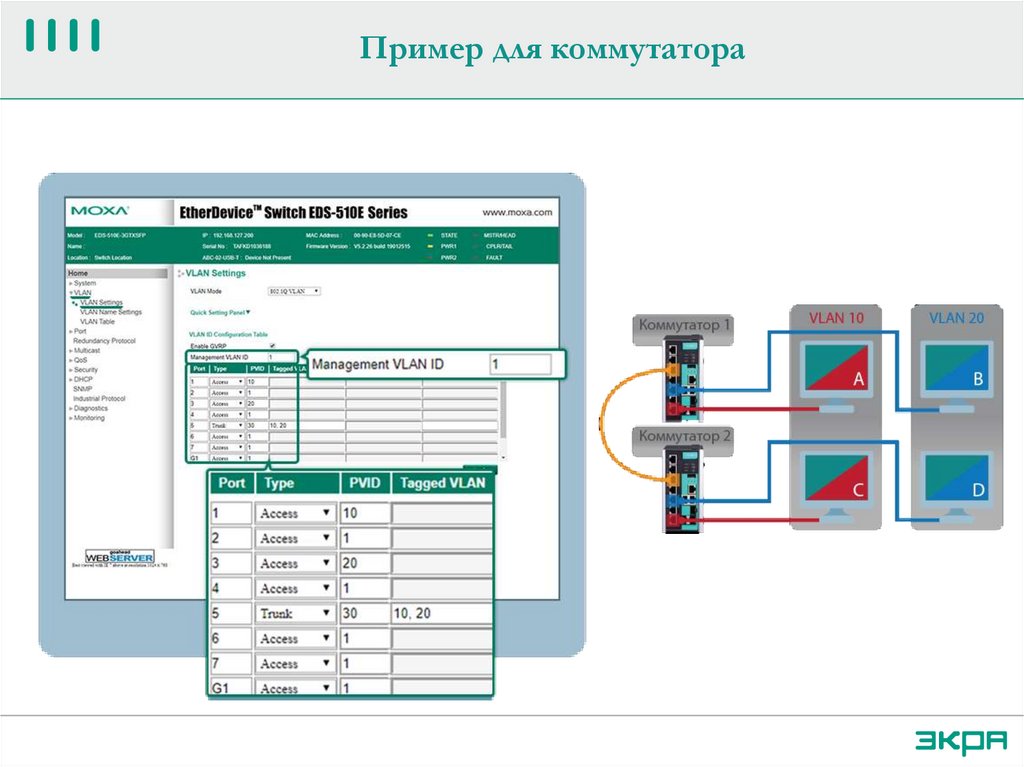

Пример для коммутатора40.

Правила обработки пакетов. Aсcess-порт• Входящие правила

– Если фрейм без VID, то добавить тег с идентификатором

равным PVID

– Если фрейм с VID = PVID, то принять пакет. Иначе – пакет

отбросить.

• Исходящие правила

– Удалить тег

41.

Правила обработки пакетов. Trunk-порт• Входящие правила

– Если фрейм без VID, то добавить тег с идентификатором

равным PVID

– Если фрейм с VID = PVID или VID есть в Tagged VLAN, то

принять пакет. Иначе – пакет отбросить

• Исходящие правила

– Если фрейм с VID = PVID, то снять тег

– Если фрейм с VID есть в Tagged VLAN, то оставить тег

42.

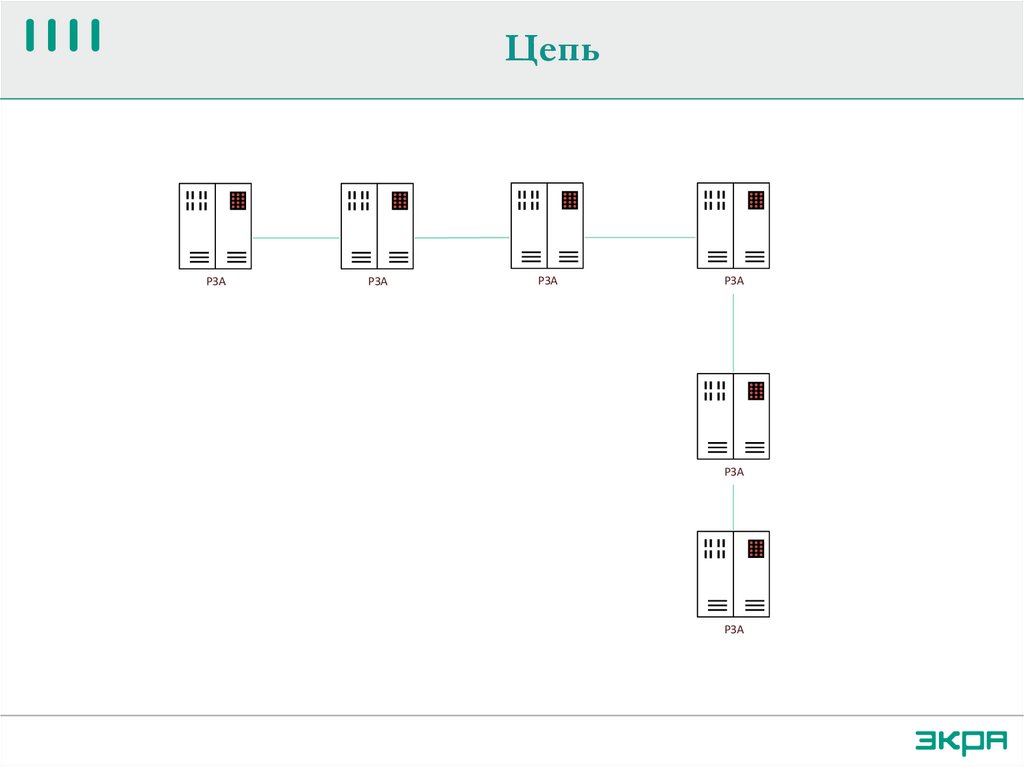

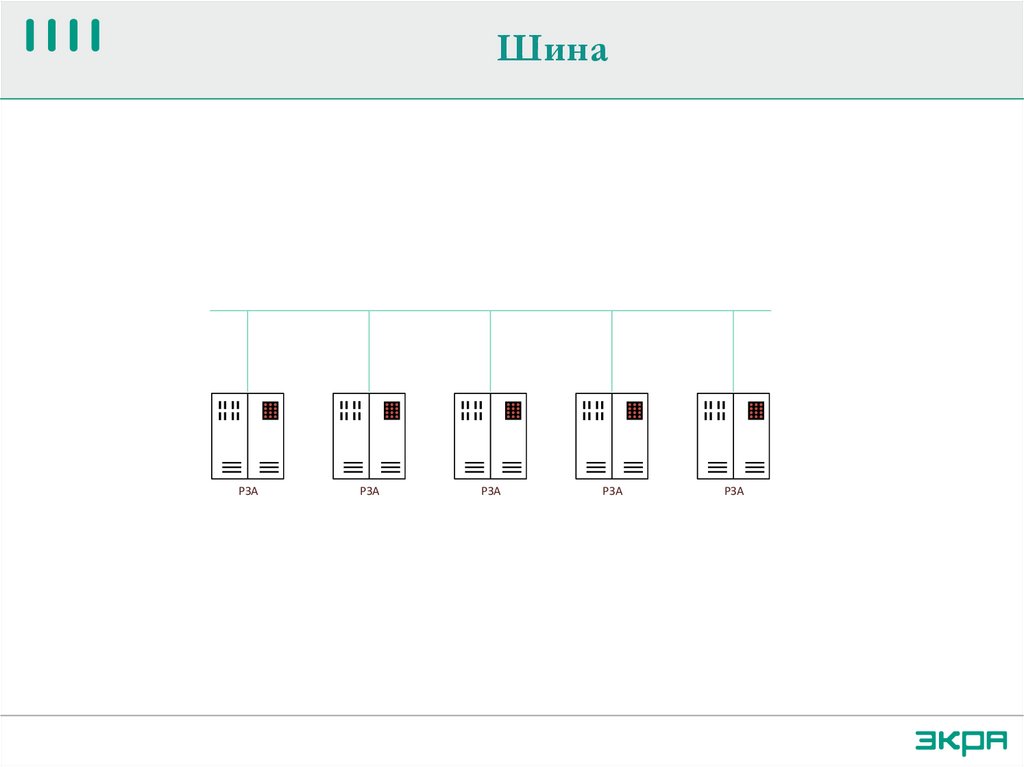

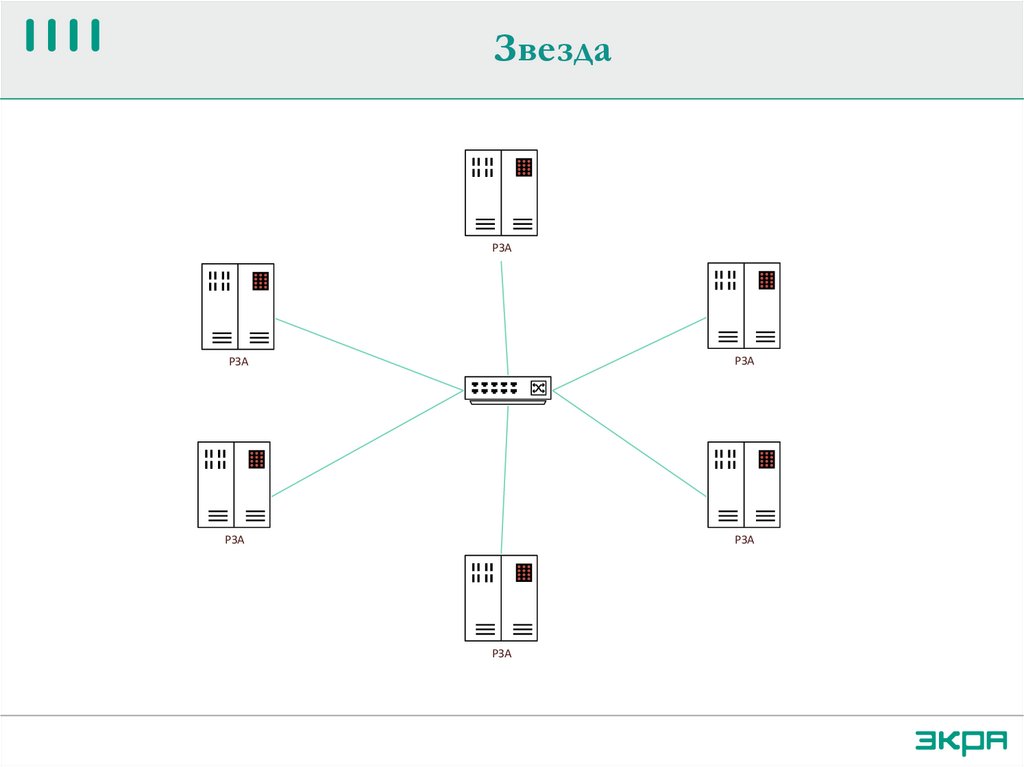

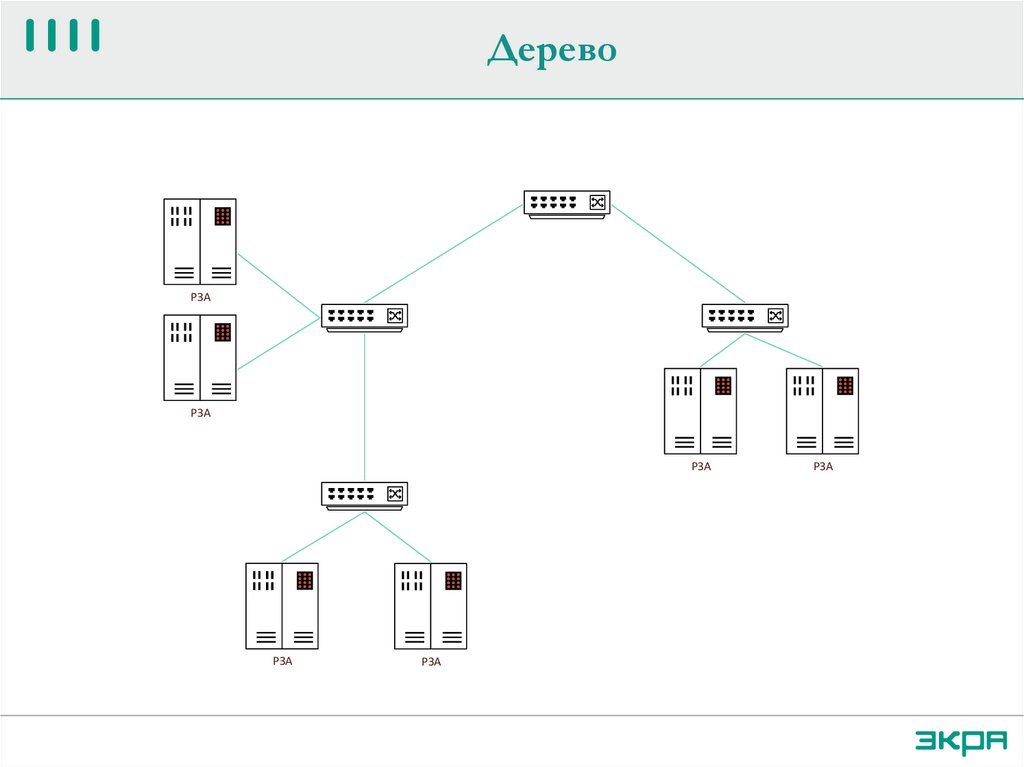

Топологии ЛВСЦепь

Шина

Звезда

Дерево (сложная звезда)

Полносвязная

Неполносвязная

Кольцо

43.

ЦепьРЗА

РЗА

РЗА

РЗА

РЗА

РЗА

44.

ШинаРЗА

РЗА

РЗА

РЗА

РЗА

45.

ЗвездаРЗА

РЗА

РЗА

РЗА

РЗА

РЗА

46.

ДеревоРЗА

РЗА

РЗА

РЗА

РЗА

РЗА

47.

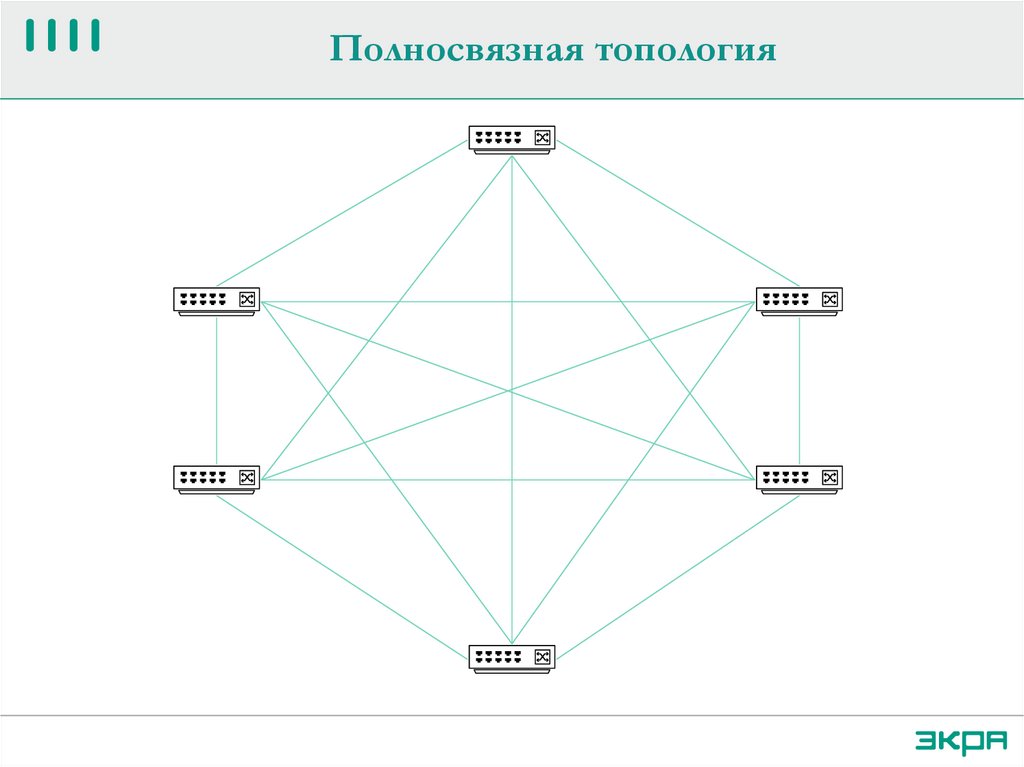

Полносвязная топология48.

Неполносвязная топология49.

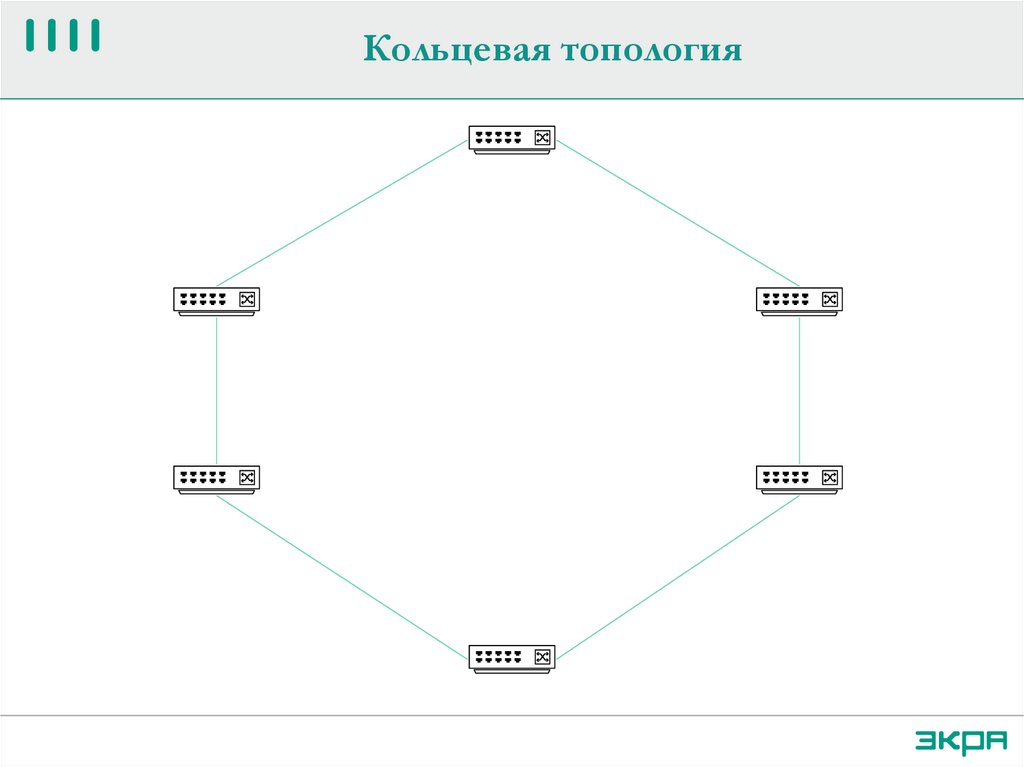

Кольцевая топология50.

Резервирование в ЛВС• Бесшовное

– Parallel Redundancy Protocol

– High-availability Seamless Redundancy

• С задержкой

– Spanning Tree Protocol

– Media Redundancy Protocol

– Extended Ring Redundancy

– Turbo Ring

– Fast Hyper Ring

51.

RSTPДля обеспечения надежности сетей используют избыточные

связи между оборудованием для предотвращения потери данных

при обрыве соединений. Такие топологии подвержены

возникновению широковещательного шторма из-за

образовавшихся петель. Чтобы подобные отказоустойчивые

системы имели возможность корректно функционировать,

необходимо применять протокол RSTP или аналогичный.

RSTP (Rapid Spanning Tree Protocol – «быстрый» протокол

связующего дерева) – широко используемая в системах

промышленной автоматизации ускоренная версия протокола

резервирования STP.

52.

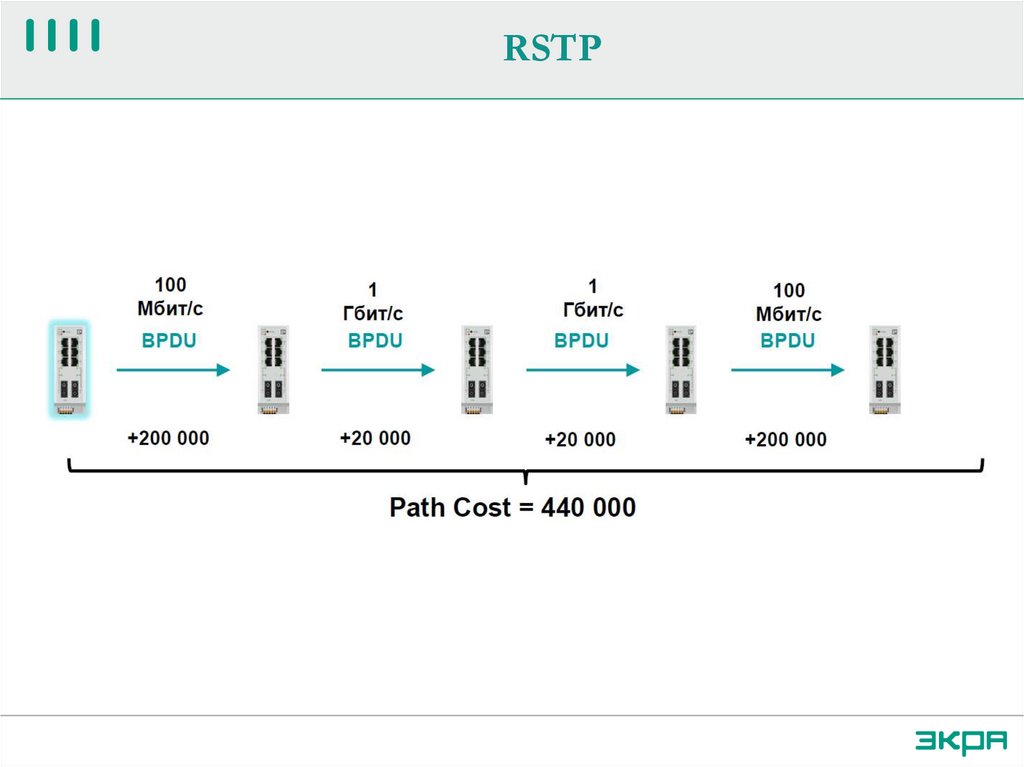

RSTP. BPDUПротокольными единицами данных моста (Bridge Protocol

Data Unit, BPDU) называются специальные пакеты, которыми

периодически обмениваются коммутаторы для автоматического

определения конфигурации дерева. Пакеты BPDU переносят

данные об идентификаторах коммутаторов и портов, а также о

расстоянии до корневого коммутатора. Существуют два типа

сообщений, которые переносят пакеты BPDU:

1. Конфигурационные сообщения, называемые также

сообщениями Hello (с интервалом 2 с);

2. Cообщения с уведомлениями об изменении конфигурации.

Для

доставки

BPDU

используется

групповой

адрес

01:80:С2:00:00:00, позволяющий организовать эффективный

обмен данными.

53.

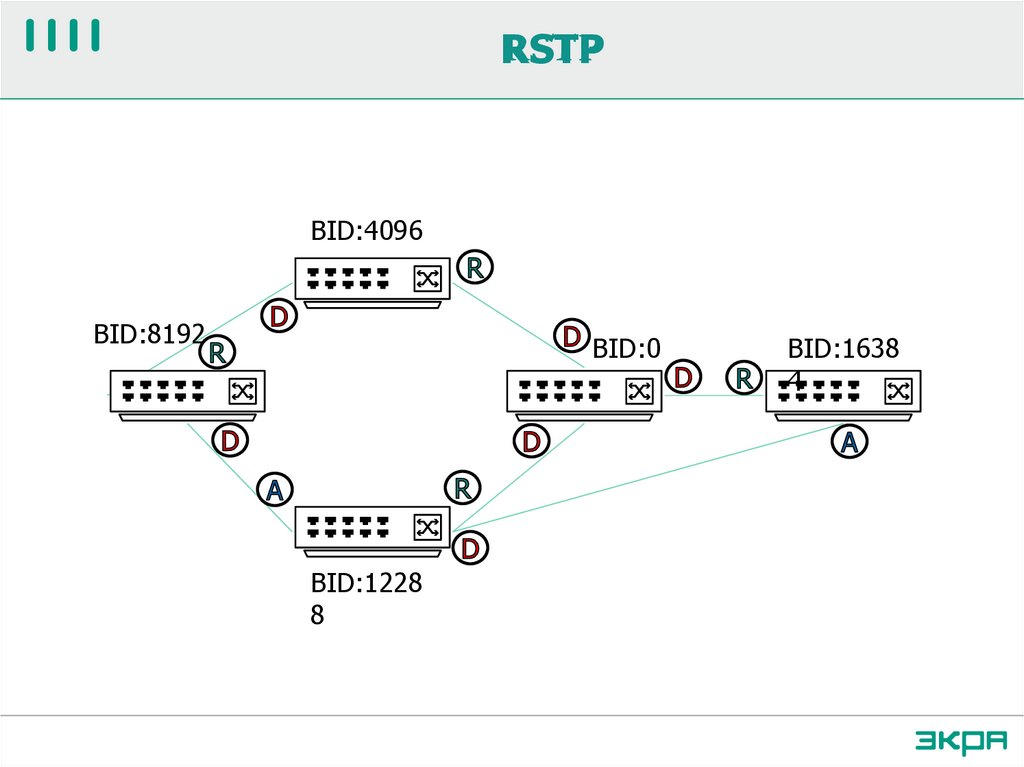

RSTPBID:4096

BID:8192

BID:0

BID:1228

8

BID:1638

4

54.

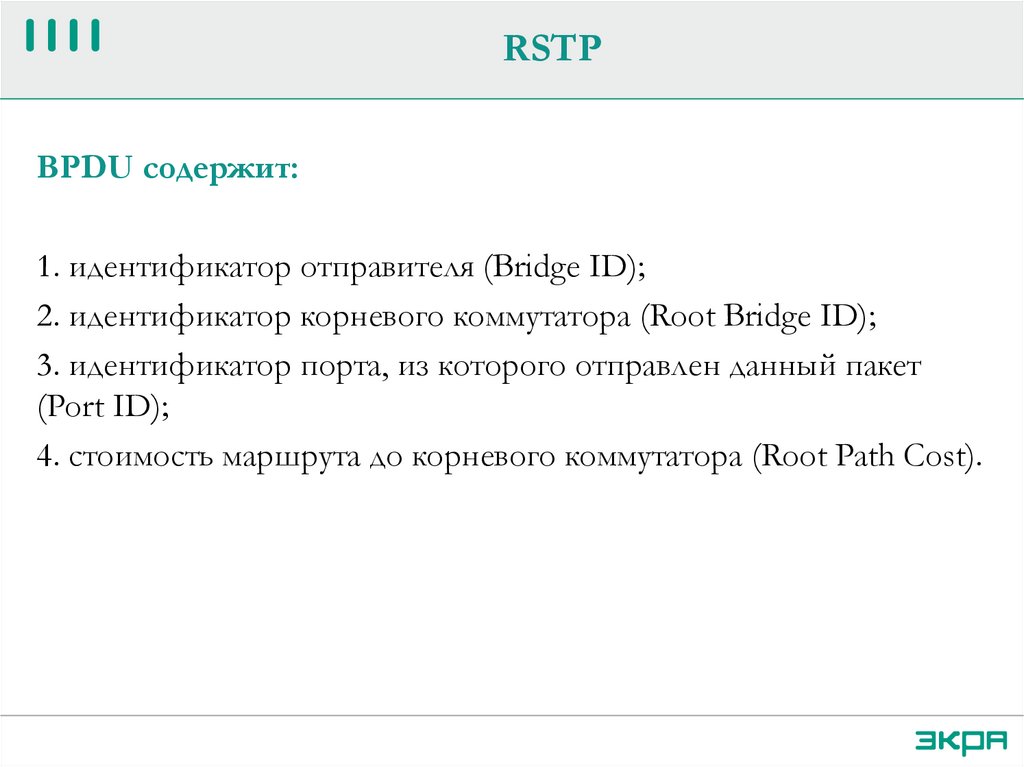

RSTPBPDU содержит:

1. идентификатор отправителя (Bridge ID);

2. идентификатор корневого коммутатора (Root Bridge ID);

3. идентификатор порта, из которого отправлен данный пакет

(Port ID);

4. стоимость маршрута до корневого коммутатора (Root Path Cost).

55.

RSTPСогласно протоколу RSTP-порты мостов могут работать в трёх режимах:

• изоляции Discarding, когда мост обрабатывает поступающие на порт

информационные пакеты данных и не обрабатывает служебные

сообщения, не передаёт эти сообщения и указанные пакеты, не

формирует таблицу фильтрации (базу данных МАС-адресов);

• обучения Learning, когда мост отклоняет информационные пакеты

данных, поступающие на этот порт, принимает, обрабатывает и

передаёт служебные сообщения, формирует таблицу фильтрации

(базу данных MAC-адресов);

• активном Forwarding, когда мост обрабатывает и передаёт

поступающие на данный порт информационные пакеты данных,

принимает, обрабатывает и передаёт служебные сообщения,

формирует таблицу фильтрации.

56.

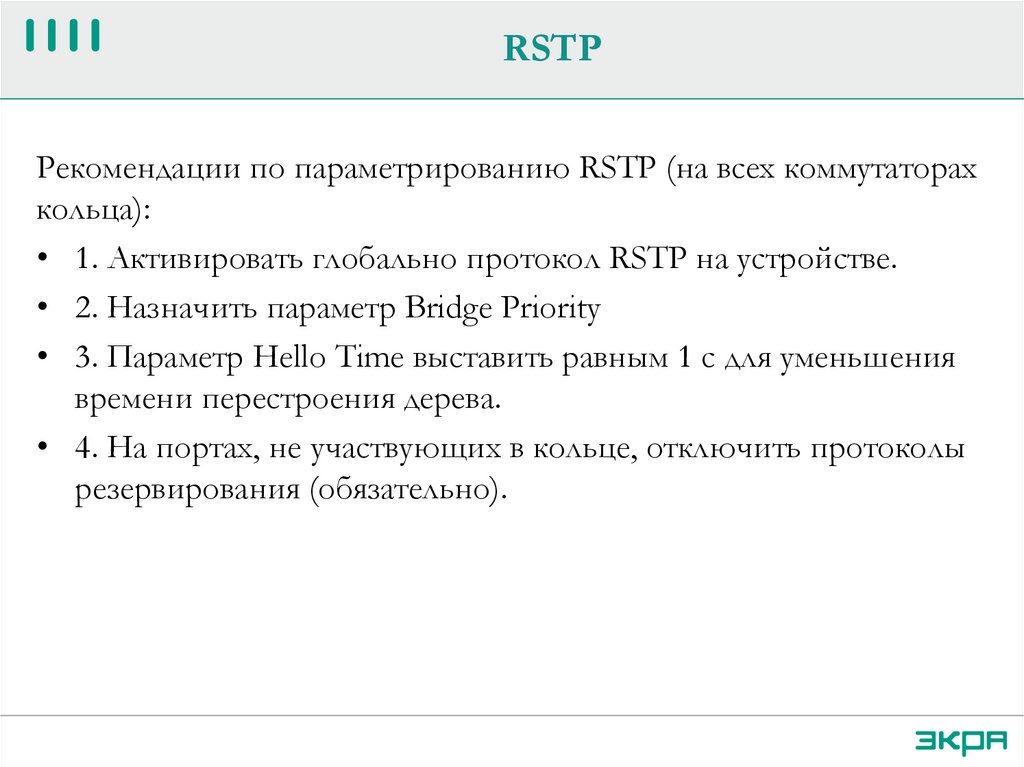

RSTPРекомендации по параметрированию RSTP (на всех коммутаторах

кольца):

• 1. Активировать глобально протокол RSTP на устройстве.

• 2. Назначить параметр Bridge Priority

• 3. Параметр Hello Time выставить равным 1 с для уменьшения

времени перестроения дерева.

• 4. На портах, не участвующих в кольце, отключить протоколы

резервирования (обязательно).

57.

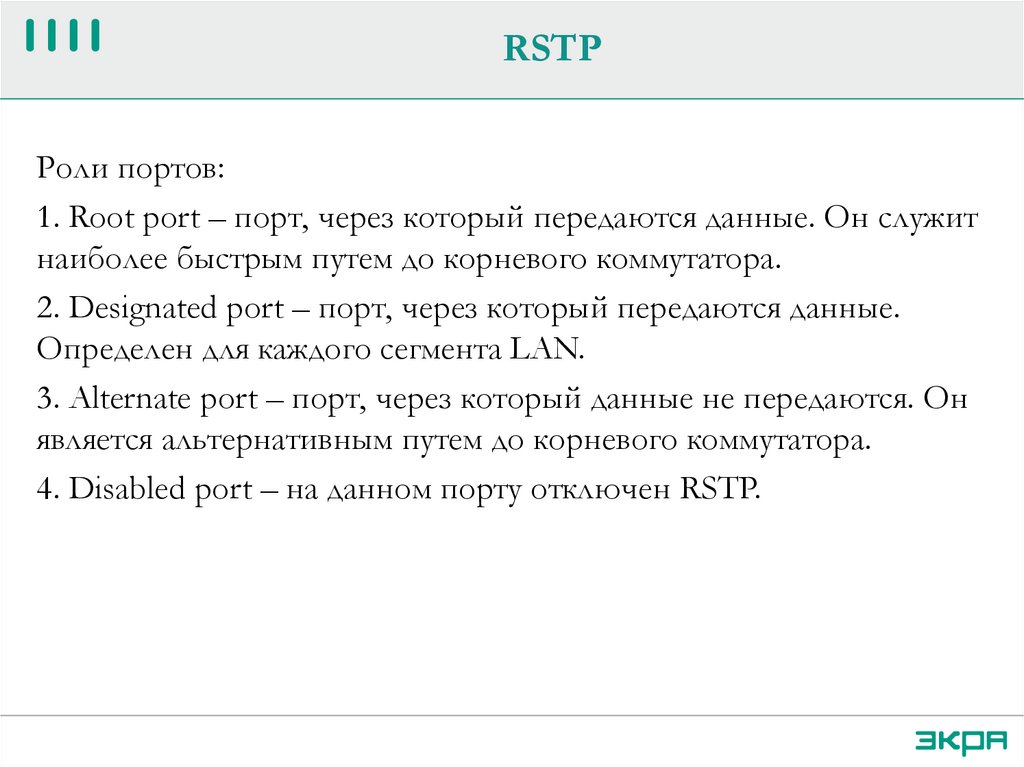

RSTPРоли портов:

1. Root port – порт, через который передаются данные. Он служит

наиболее быстрым путем до корневого коммутатора.

2. Designated port – порт, через который передаются данные.

Определен для каждого сегмента LAN.

3. Alternate port – порт, через который данные не передаются. Он

является альтернативным путем до корневого коммутатора.

4. Disabled port – на данном порту отключен RSTP.

58.

RSTPBID:4096

BID:8192

BID:0

BID:1228

8

BID:1638

4

59.

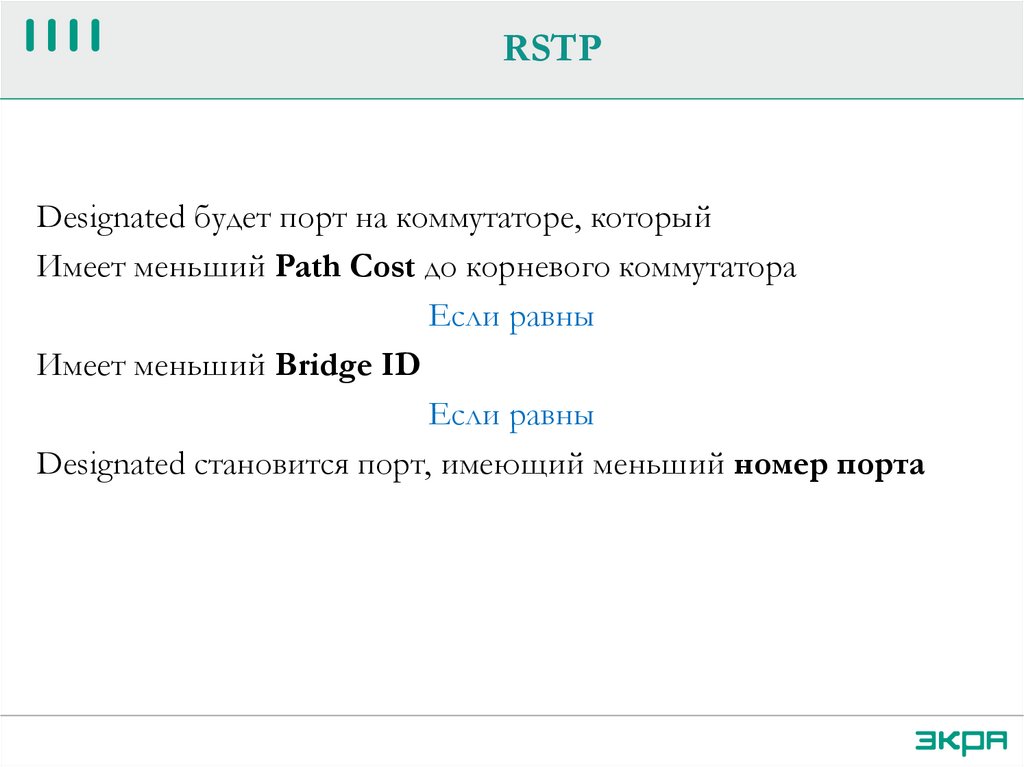

RSTPDesignated будет порт на коммутаторе, который

Имеет меньший Path Cost до корневого коммутатора

Если равны

Имеет меньший Bridge ID

Если равны

Designated становится порт, имеющий меньший номер порта

60.

RSTP61.

RSTP62.

Пример настройки RSTP63.

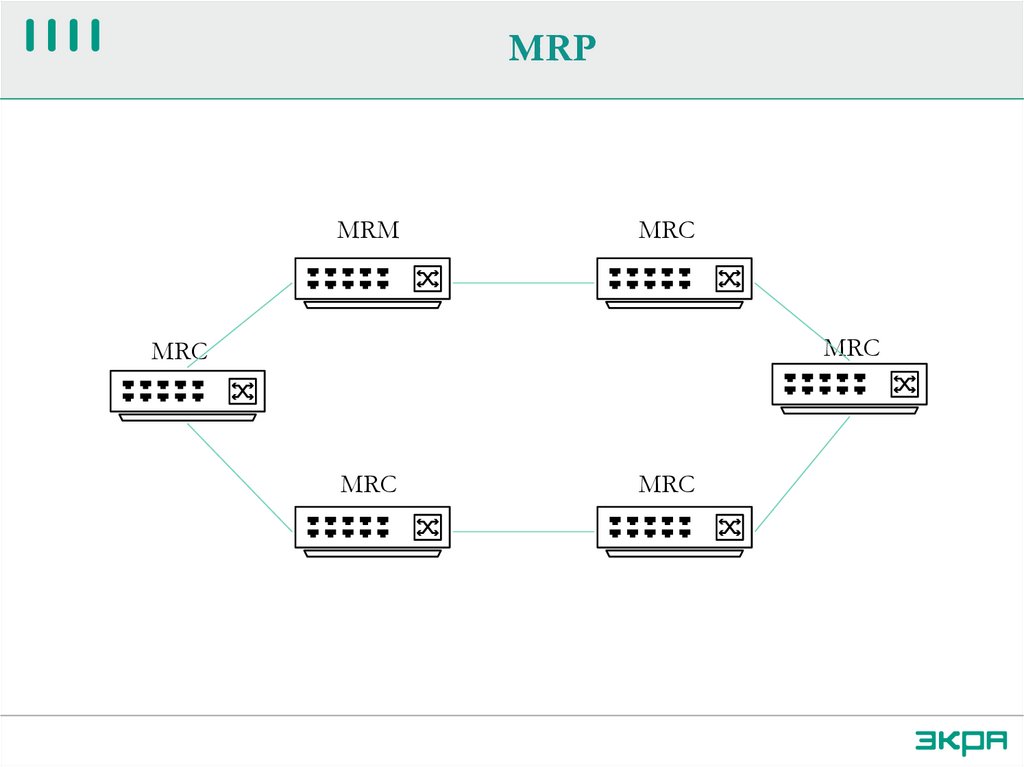

MRPПротокол MRP (Multiple Registration Protocol) описан в стандарте

IEC 62439-2 (2016) для промышленных сетей Ethernet с высокой

степенью доступности. Стандарт позволяет использовать протокол MRP

с оборудованием различных производителей, протокол MRP был

специально разработан для промышленных приложений. Протокол

MRP открытая реализация протокола кольцевых топологий. MRP

поддерживает только кольцевую топологию сети с количеством

коммутаторов не более 50, гарантируя заранее определённое время

восстановления связи в случае возникновения сбоя. Время

восстановления зависит от выбранных параметров протокола MRP и

может составлять от 10 до 500 мс, причём максимальное время можно

установить заранее. Например, при максимальном времени

восстановления, равном 200 мс, типовое значение составит от 50 до 60

мс при средней загрузке сети.

64.

MRPMRM

MRC

MRC

MRC

MRC

MRC

65.

MRPMRM

MRC

MRC

MRC+MIC

MRC+MIM

MRC+MIC

MRC+MIC

MRM

MRC

MRC

66.

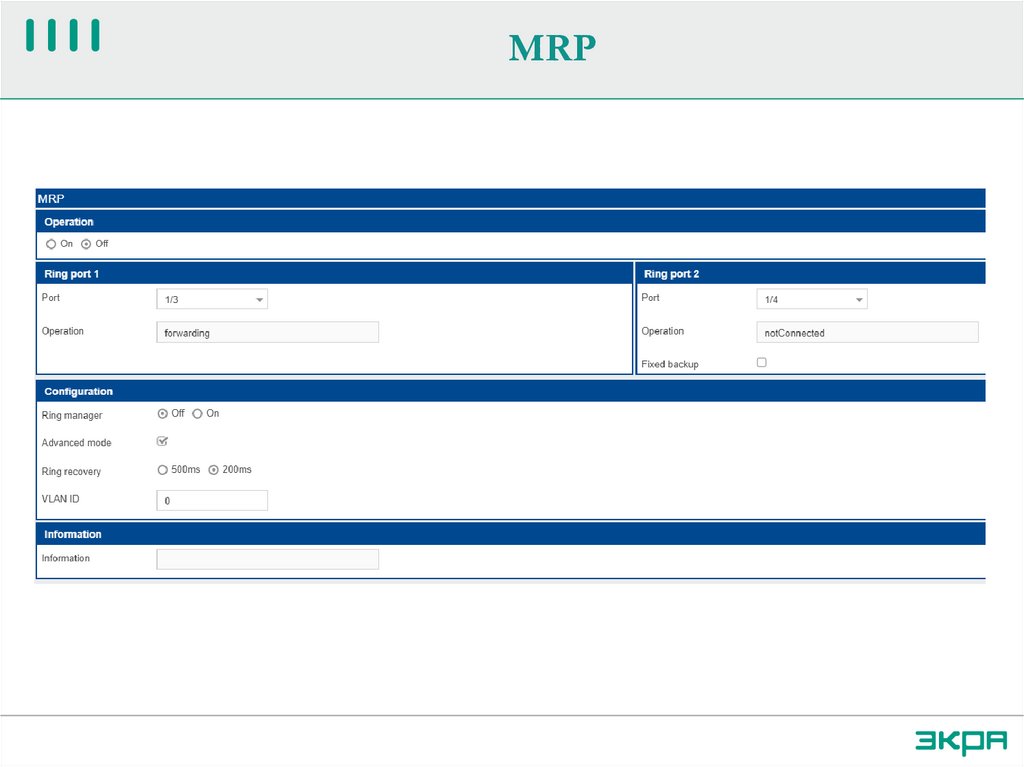

MRP67.

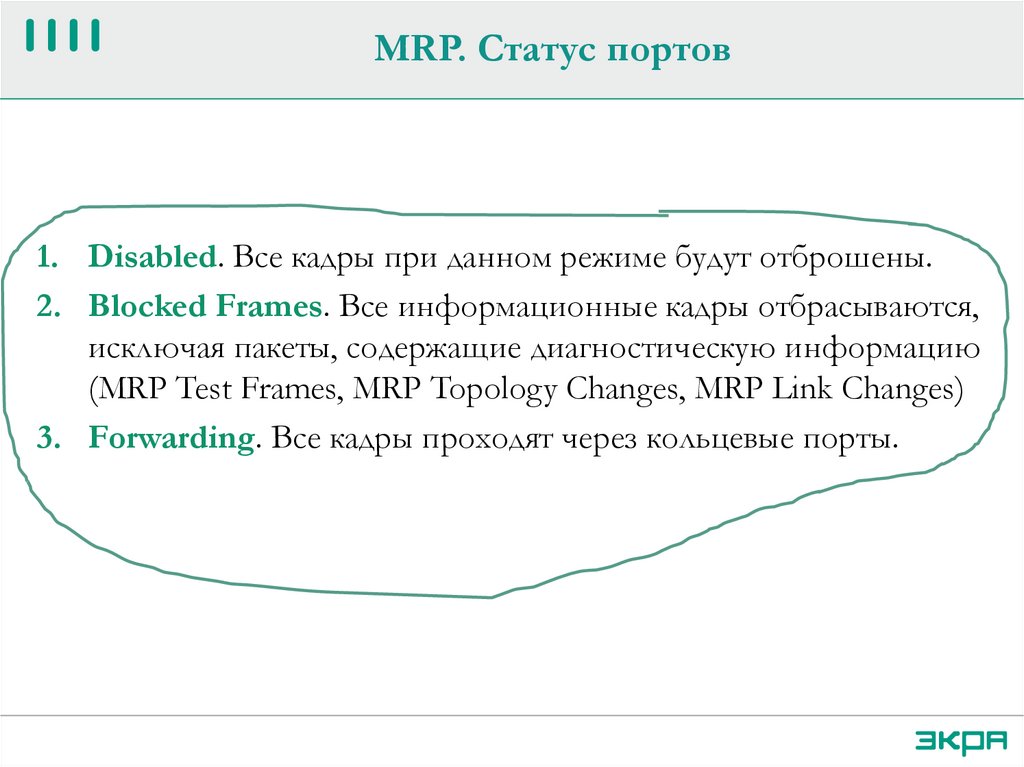

MRP. Статус портов1. Disabled. Все кадры при данном режиме будут отброшены.

2. Blocked Frames. Все информационные кадры отбрасываются,

исключая пакеты, содержащие диагностическую информацию

(MRP Test Frames, MRP Topology Changes, MRP Link Changes)

3. Forwarding. Все кадры проходят через кольцевые порты.

68.

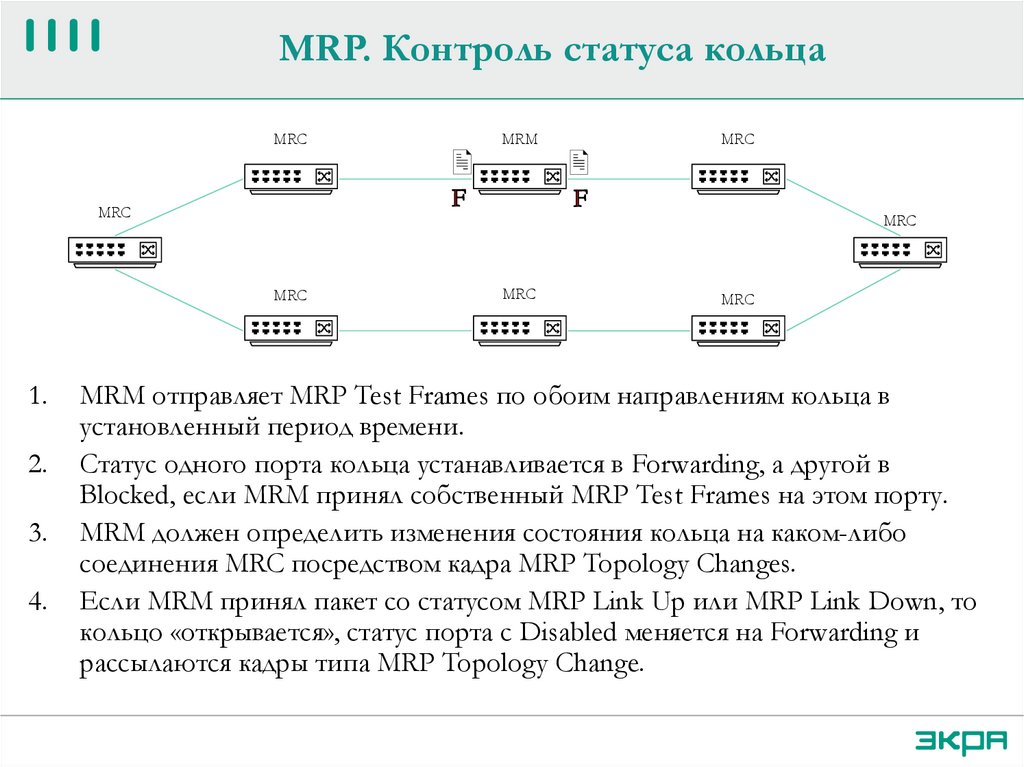

MRP. Контроль статуса кольцаMRC

MRM

MRC

MRC

MRC

MRC

1.

2.

3.

4.

MRC

MRC

MRM отправляет MRP Test Frames по обоим направлениям кольца в

установленный период времени.

Статус одного порта кольца устанавливается в Forwarding, а другой в

Blocked, если MRM принял собственный MRP Test Frames на этом порту.

MRM должен определить изменения состояния кольца на каком-либо

соединения MRC посредством кадра MRP Topology Changes.

Если MRM принял пакет со статусом MRP Link Up или MRP Link Down, то

кольцо «открывается», статус порта c Disabled меняется на Forwarding и

рассылаются кадры типа MRP Topology Change.

69.

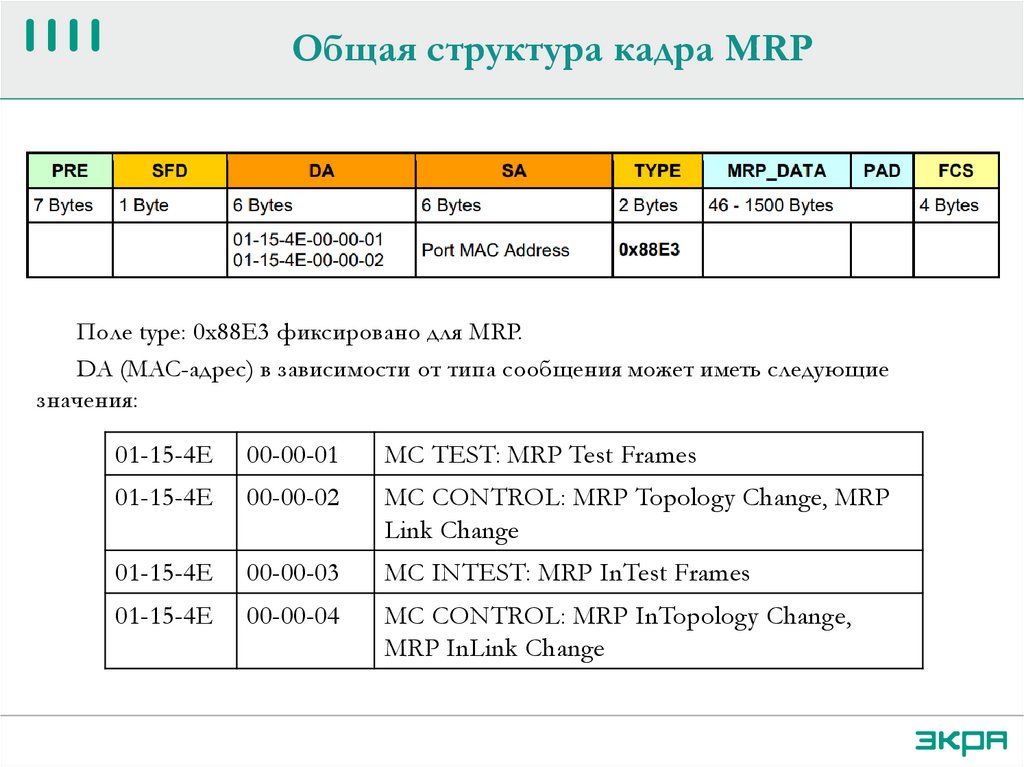

Общая структура кадра MRPПоле type: 0x88E3 фиксировано для MRP.

DA (MAC-адрес) в зависимости от типа сообщения может иметь следующие

значения:

01-15-4Е

00-00-01

MC TEST: MRP Test Frames

01-15-4Е

00-00-02

MC CONTROL: MRP Topology Change, MRP

Link Change

01-15-4Е

00-00-03

MC INTEST: MRP InTest Frames

01-15-4Е

00-00-04

MC CONTROL: MRP InTopology Change,

MRP InLink Change

70.

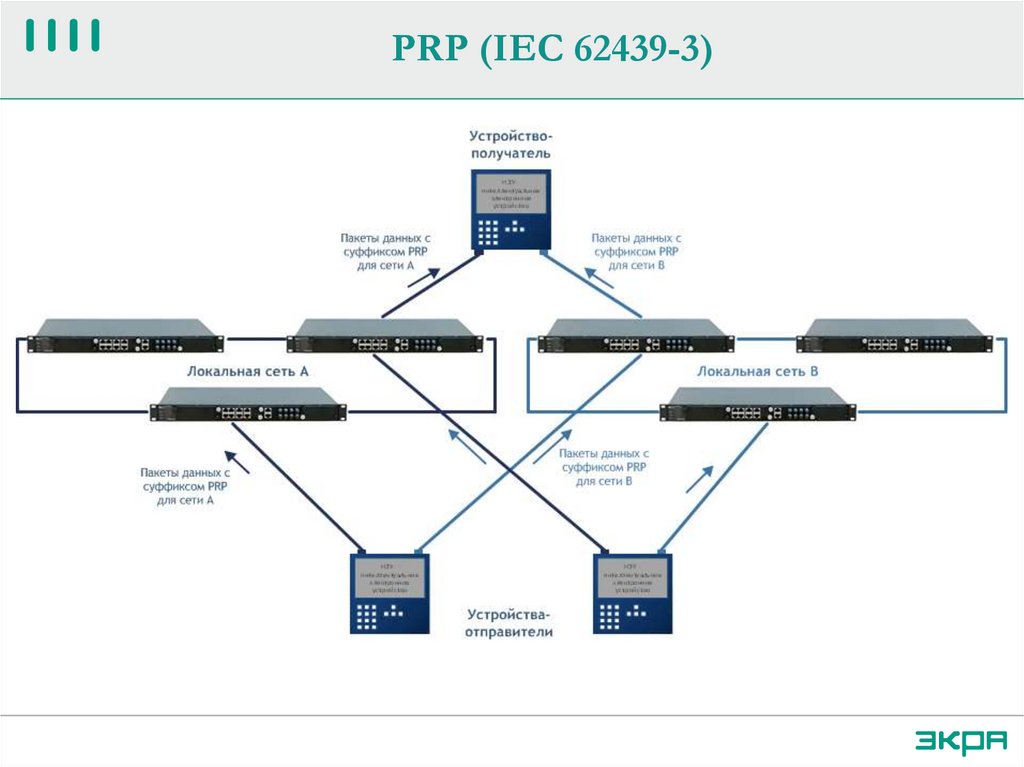

PRP (IEC 62439-3)Резервирование на основании PRP (Parallel Redundancy

Protocol) и HSR осуществляется, в отличие от

вышеобозначенных протоколов, не за счет перестроения

топологии, а за счет дублирования фреймов.

При использовании протокола PRP требуется создание

двух независимых друг от друга локальных сетей

(локальной сети А и локальной сети B) произвольной

топологии.

Устройства, выполняющие прием и отправку данных по

условиям протокола PRP, должны иметь два независимых

интерфейса для подключения к этим сетям.

71.

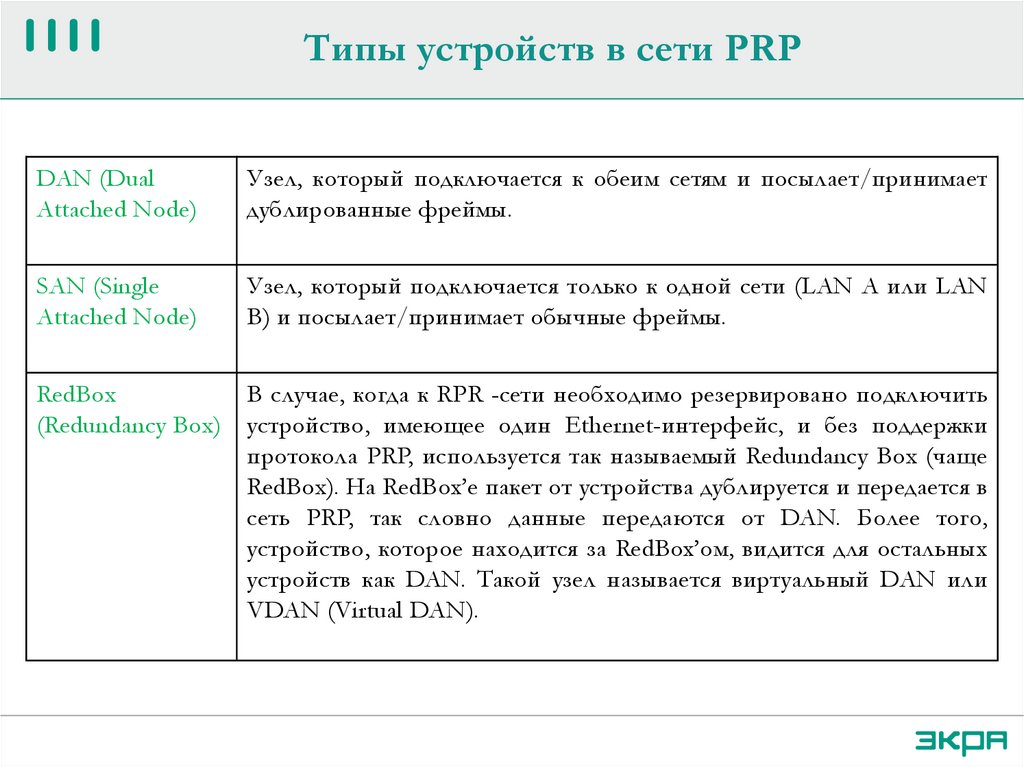

Типы устройств в сети PRPDAN (Dual

Attached Node)

Узел, который подключается к обеим сетям и посылает/принимает

дублированные фреймы.

SAN (Single

Attached Node)

Узел, который подключается только к одной сети (LAN A или LAN

B) и посылает/принимает обычные фреймы.

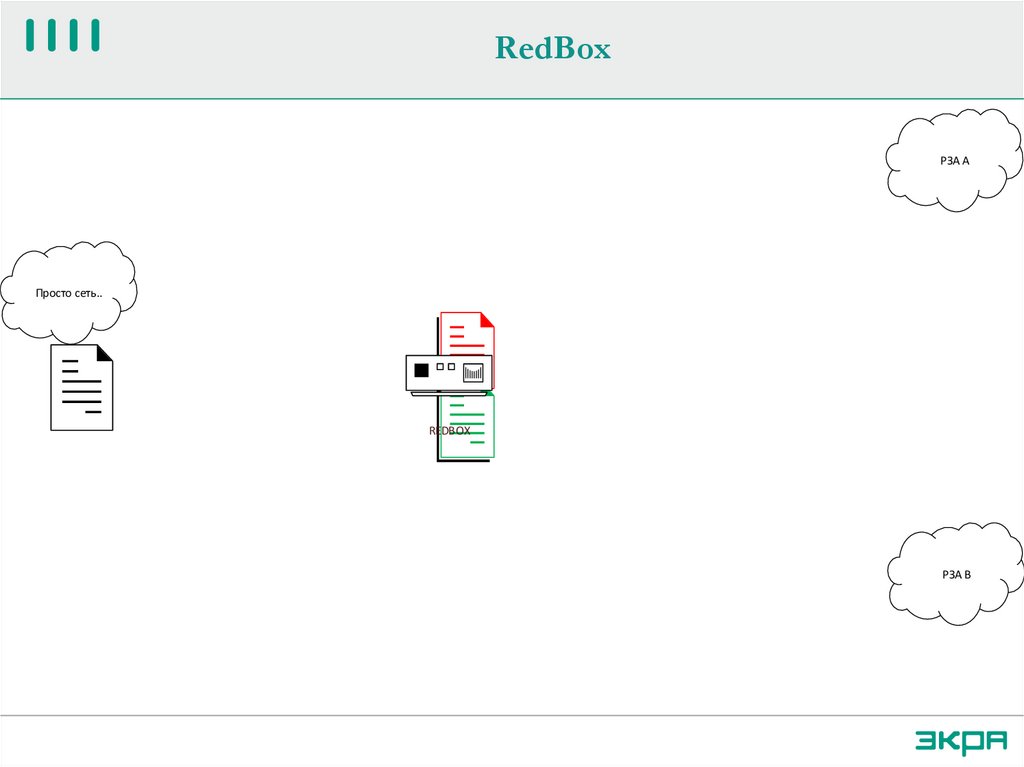

RedBox

(Redundancy Box)

В случае, когда к RPR -сети необходимо резервировано подключить

устройство, имеющее один Ethernet-интерфейс, и без поддержки

протокола PRP, используется так называемый Redundancy Box (чаще

RedBox). На RedBox’е пакет от устройства дублируется и передается в

сеть PRP, так словно данные передаются от DAN. Более того,

устройство, которое находится за RedBox’ом, видится для остальных

устройств как DAN. Такой узел называется виртуальный DAN или

VDAN (Virtual DAN).

72.

PRP (IEC 62439-3)73.

PRP (IEC 62439-3)РЗА А

РЗА

РЗА

РЗА B

74.

Структура кадра PRPRedBox или DAN перед отправкой данных дублируют и

маркируют пакеты. Маркировка осуществляется за счет

добавления

в

конец

стандартного

Ethernet-фрейма

идентификатора RCT (Redundancy Сontrol Trailer).

RCT состоит из:

Номер кадра в последовательности – 16 бит

Путь - идентификатор сети, по которой будет передаваться пакет – 4

бита

Размер поля данных – 12 бит (данные + RCT)

PRP суффикс – 16 бит (0x88FB)

75.

PRP (IEC 62439-3)С учетом трейлера PRP максимальный размер тегированного

Ethernet фрейма (согласно IEEE 802.11q) может превышать 1522

октета (что является пределом для тегированного фрейма без

PRP). Все сертифицированные коммутаторы должны без какихлибо проблем пропускать фреймы размером до 1536 октет. На

практике, однако, возникают случаи, когда коммутаторы работают

не так как положено, исключая трейлер PRP и, в некоторых

случаях, даже теряя пакеты.

76.

PRP + VLAN77.

RedBoxРЗА А

Просто сеть..

REDBOX

РЗА B

78.

HSRHSR (High-availability Seamless Redundancy)-протокол

параллельного резервирования соединений. Принцип действия

HSR заключается в том, что все устройства объединяются в

кольцо и все сообщения, также как и в PRP, дублируются.

Устройство отправляет оба фрейма через кольцо: одну копию по

часовой стрелке, другую против. Приемник получает обе копии,

но обрабатывает только первую, а вторую удаляет.

79.

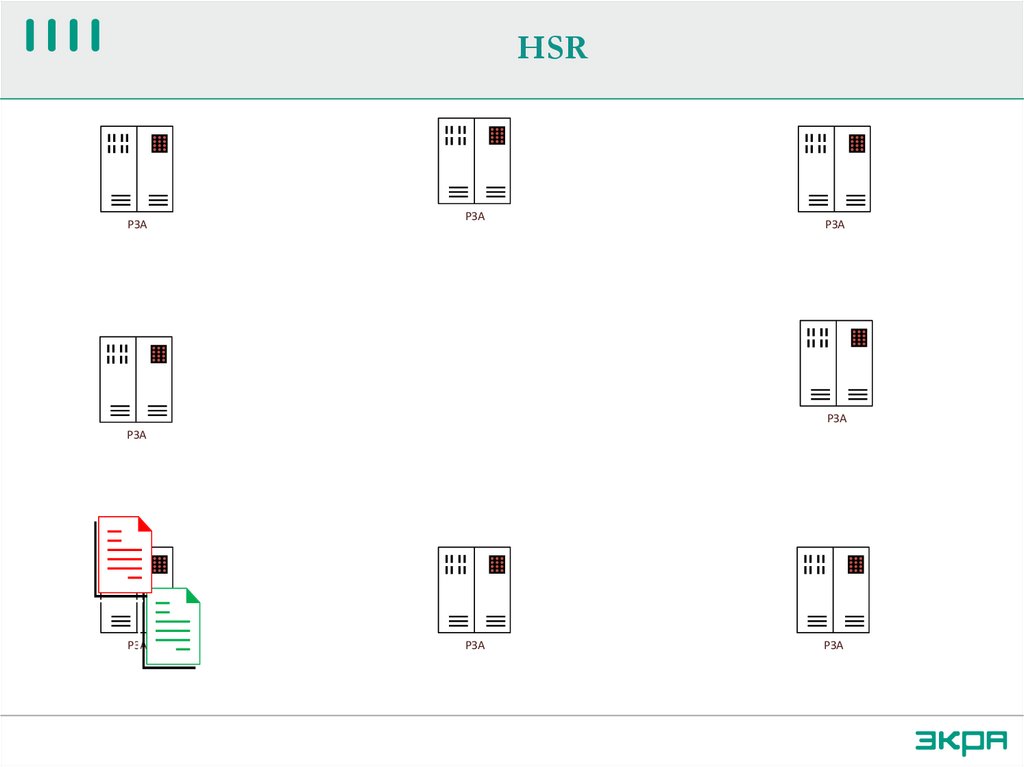

HSRРЗА

РЗА

РЗА

РЗА

РЗА

РЗА

РЗА

РЗА

80.

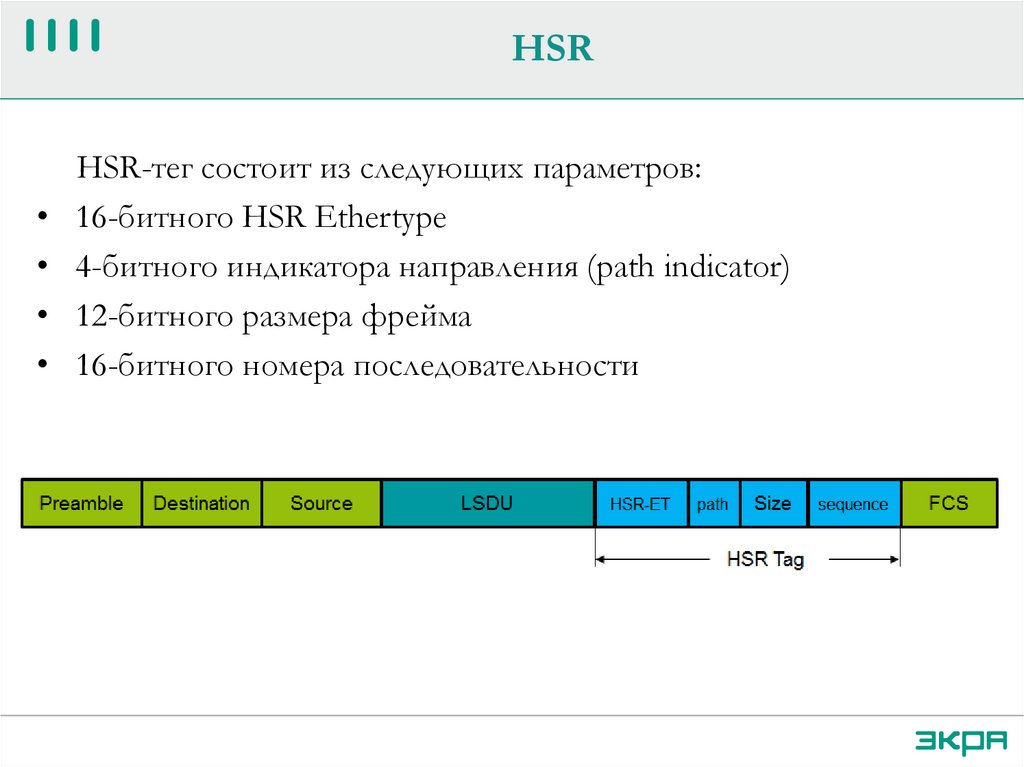

HSRHSR-тег состоит из следующих параметров:

16-битного HSR Ethertype

4-битного индикатора направления (path indicator)

12-битного размера фрейма

16-битного номера последовательности

81.

Таблица сравненияПротокол

Топология

сети

Количест

во

устройст

в

Максимальное время

восстановления сети

Типовое время

восстановления сети

RSTP (IEE

802.1D-2004)

Любая

40

Более 2 с при сбое в двух

и более мостах

(коммутаторах)

Можно определить

применительно к

конкретной сети

MRP (IEC

62439-2)

Кольцо

50

500/200/30/10 мс (в

зависимости от настроек)

200/60/15/<10 мс (в

зависимости от настроек)

PRP (IEC

62439-3)

Любая

сдвоенная

Любое

0 мс

0 мс

HSR (IEC

62439-3)

Кольца

512

0 мс

0 мс

82.

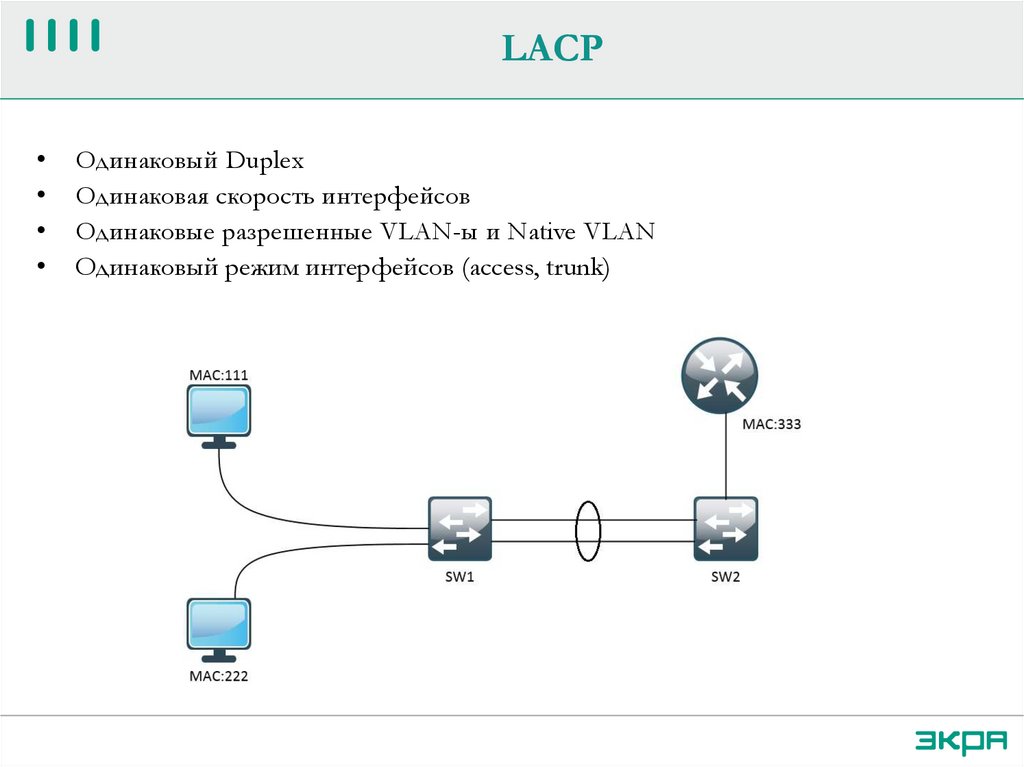

LACPОдинаковый Duplex

Одинаковая скорость интерфейсов

Одинаковые разрешенные VLAN-ы и Native VLAN

Одинаковый режим интерфейсов (access, trunk)

83.

Широковещательный шторм84.

Broadcast storm (LOOP)85.

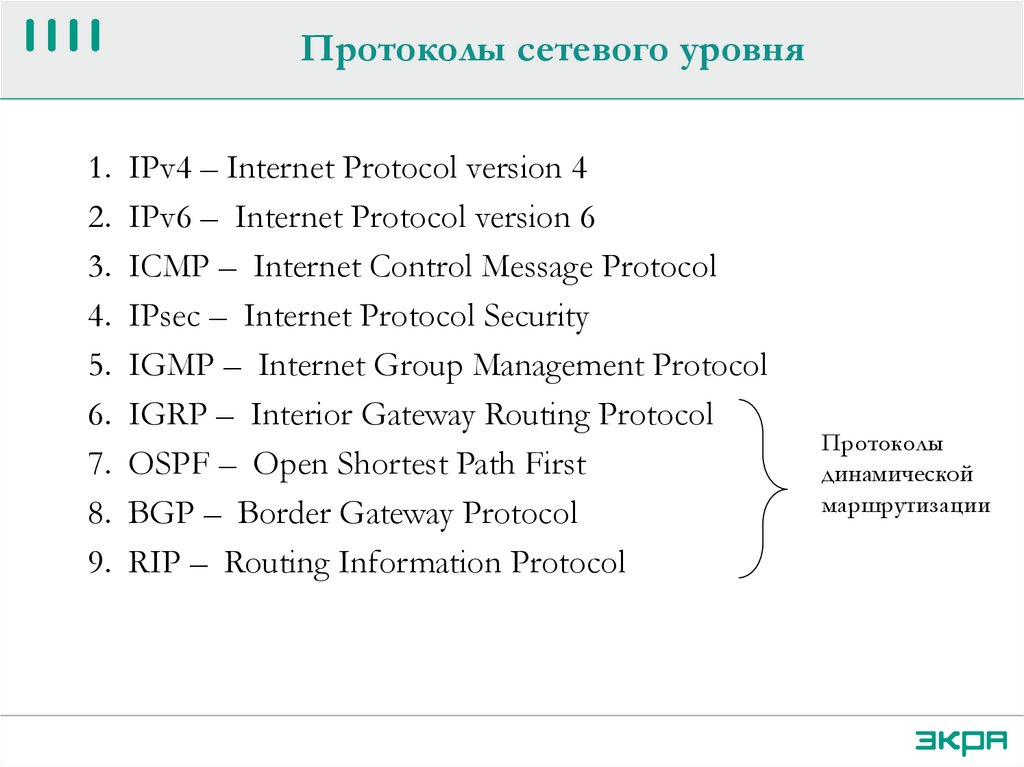

Протоколы сетевого уровня1. IPv4 – Internet Protocol version 4

2. IPv6 – Internet Protocol version 6

3. ICMP – Internet Control Message Protocol

4. IPsec – Internet Protocol Security

5. IGMP – Internet Group Management Protocol

6. IGRP – Interior Gateway Routing Protocol

7. OSPF – Open Shortest Path First

8. BGP – Border Gateway Protocol

9. RIP – Routing Information Protocol

Протоколы

динамической

маршрутизации

86.

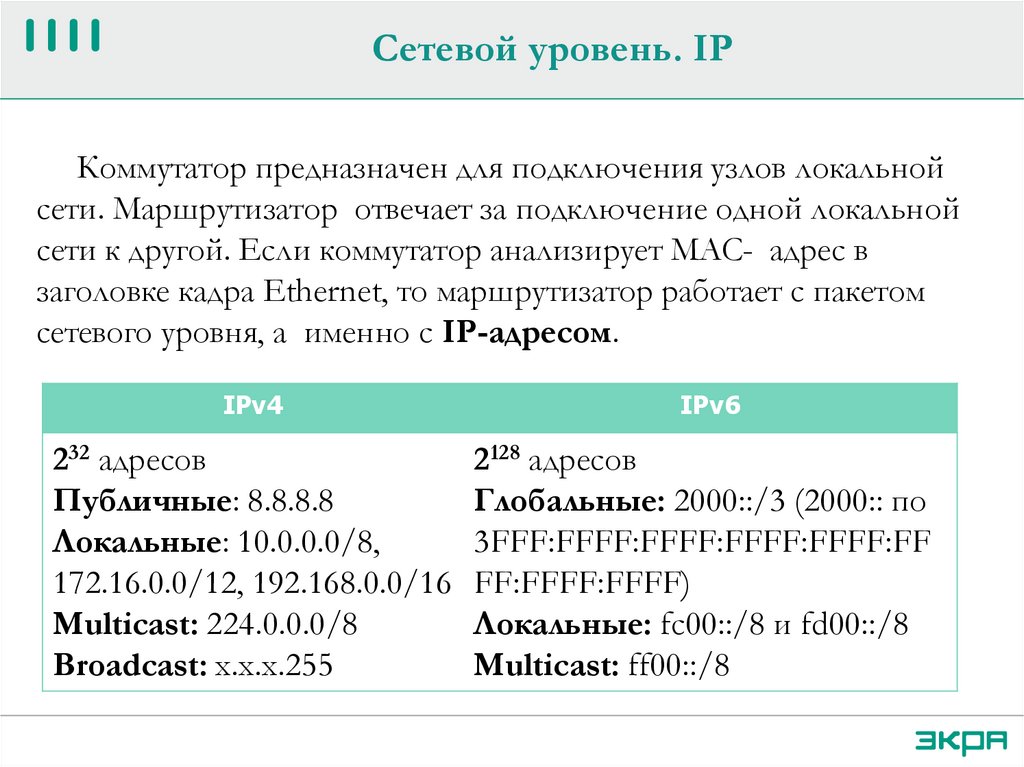

Сетевой уровень. IPКоммутатор предназначен для подключения узлов локальной

сети. Маршрутизатор отвечает за подключение одной локальной

сети к другой. Если коммутатор анализирует МАС- адрес в

заголовке кадра Ethernet, то маршрутизатор работает с пакетом

сетевого уровня, а именно с IP-адресом.

IPv4

IPv6

232 адресов

2128 адресов

Публичные: 8.8.8.8

Глобальные: 2000::/3 (2000:: по

Локальные: 10.0.0.0/8,

3FFF:FFFF:FFFF:FFFF:FFFF:FF

172.16.0.0/12, 192.168.0.0/16 FF:FFFF:FFFF)

Multicast: 224.0.0.0/8

Локальные: fc00::/8 и fd00::/8

Broadcast: x.x.x.255

Multicast: ff00::/8

87.

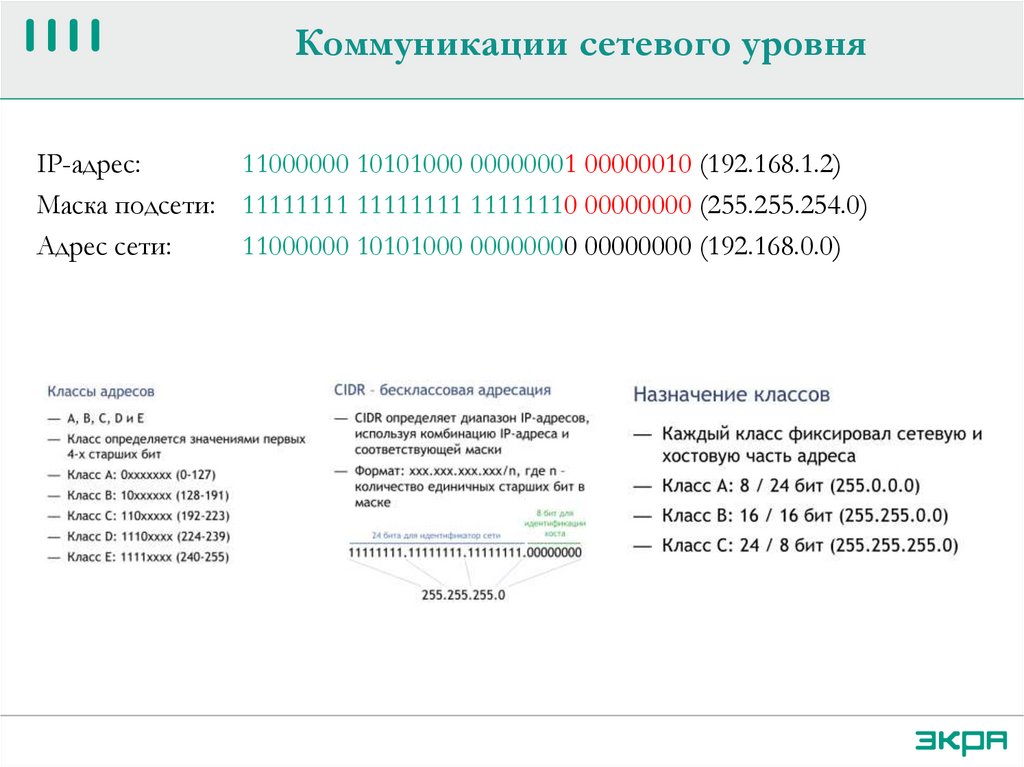

Коммуникации сетевого уровняIP-адрес:

11000000 10101000 00000001 00000010 (192.168.1.2)

Маска подсети: 11111111 11111111 11111110 00000000 (255.255.254.0)

Адрес сети:

11000000 10101000 00000000 00000000 (192.168.0.0)

88.

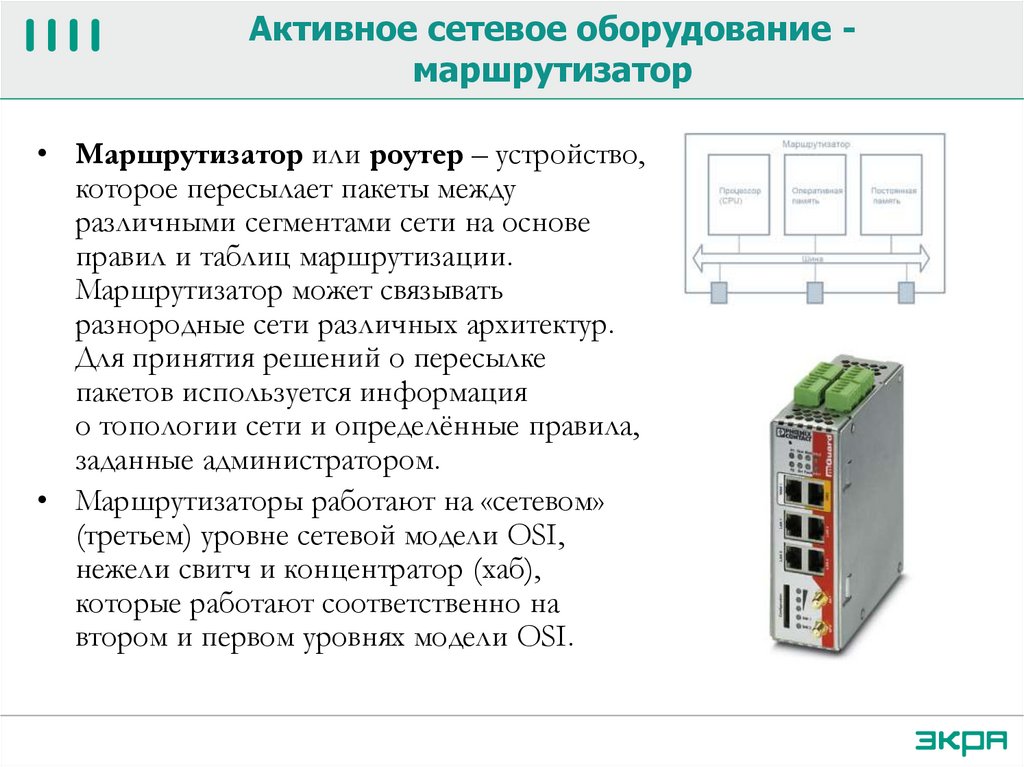

Активное сетевое оборудование маршрутизатор• Маршрутизатор или роутер – устройство,

которое пересылает пакеты между

различными сегментами сети на основе

правил и таблиц маршрутизации.

Маршрутизатор может связывать

разнородные сети различных архитектур.

Для принятия решений о пересылке

пакетов используется информация

о топологии сети и определённые правила,

заданные администратором.

• Маршрутизаторы работают на «сетевом»

(третьем) уровне сетевой модели OSI,

нежели свитч и концентратор (хаб),

которые работают соответственно на

втором и первом уровнях модели OSI.

89.

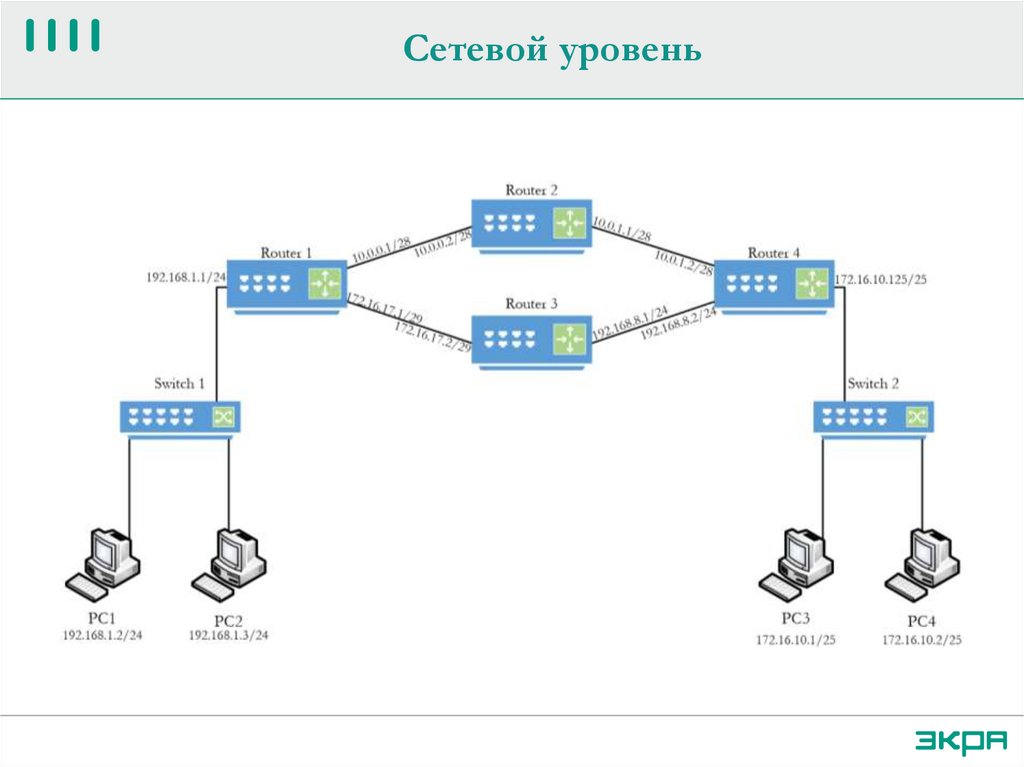

Сетевой уровень90.

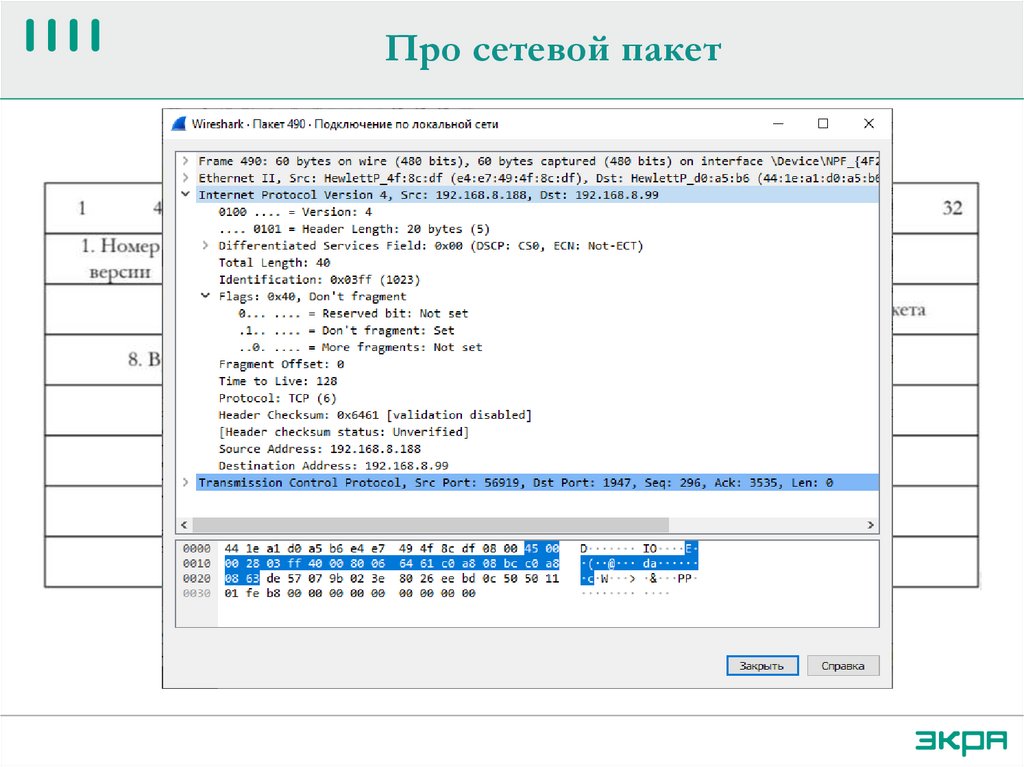

Про сетевой пакет91.

ARPДля определения соответствия между логическим адресом

сетевого уровня (IP) и физическим адресом устройства (MAC)

используется описанный в RFC 826 протокол ARP (Address

Resolution Protocol, протокол разрешения адресов).

ARP состоит из двух частей. Первая – определяет физический

адрес при посылке пакета, вторая – отвечает на запросы других

станций.

192.168.1.1

08:10:29:00:2F:C3

192.168.1.2

08:30:39:00:2F:C4

Слева – IP-адреса, справа – MAC-адреса.

92.

Работа ARP1. Узел, которому нужно выполнить отображение IP-адреса на

локальный адрес, формирует ARP-запрос, вкладывает его в

кадр протокола канального уровня, указывая в нем известный

IP-адрес, и рассылает запрос всем устройствам сети.

2. Все узлы локальной сети получают ARP-запрос и сравнивают

указанный там IP-адрес с собственным.

3. В случае их совпадения узел формирует ARP-ответ, в котором

указывает свой IP-адрес и свой локальный адрес и отправляет

его уже направленно, так как в ARP-запросе отправитель

указывает свой локальный адрес.

93.

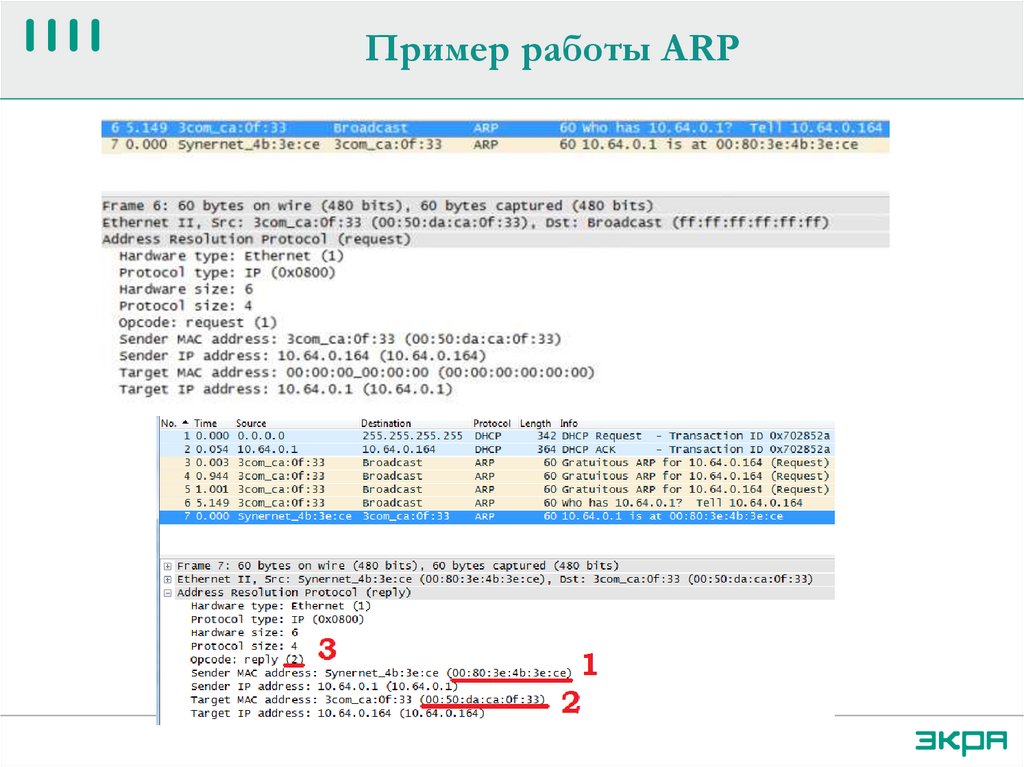

Пример работы ARP94.

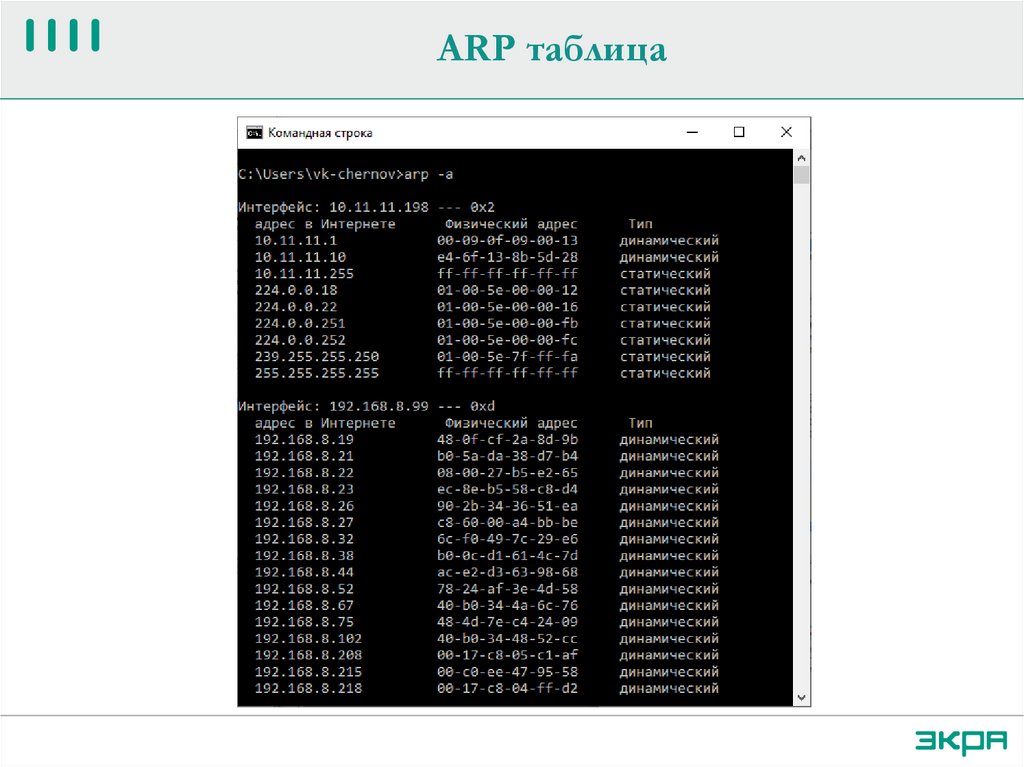

ARP таблица95.

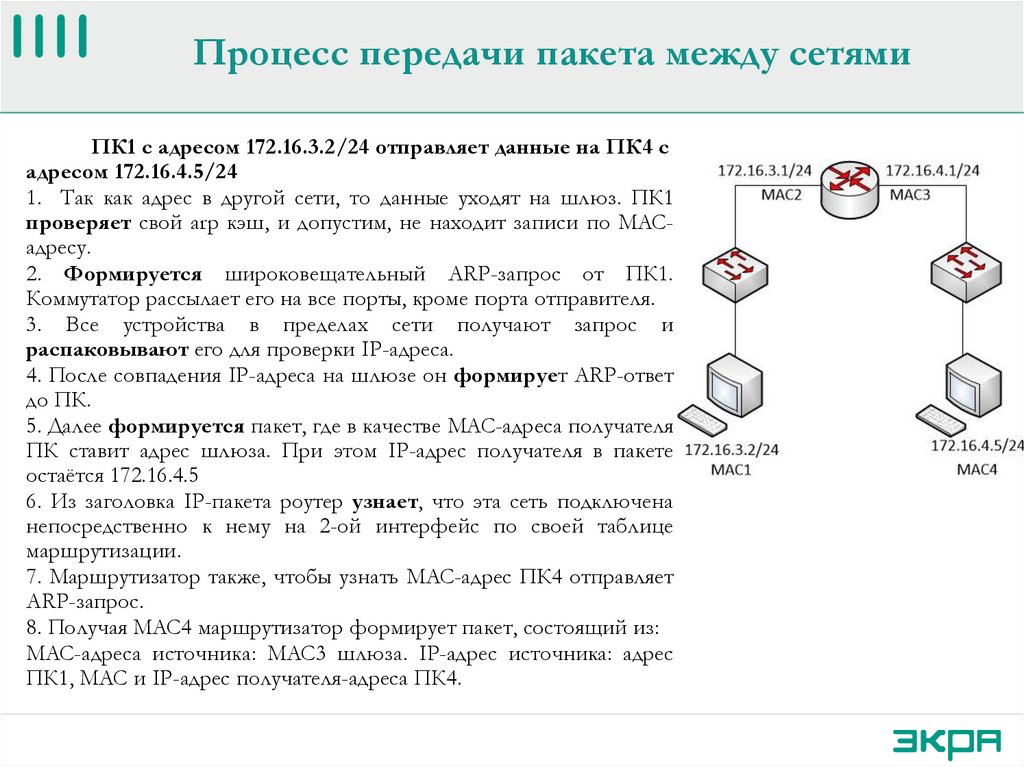

Процесс передачи пакета между сетямиПК1 с адресом 172.16.3.2/24 отправляет данные на ПК4 с

адресом 172.16.4.5/24

1. Так как адрес в другой сети, то данные уходят на шлюз. ПК1

проверяет свой arp кэш, и допустим, не находит записи по MACадресу.

2. Формируется широковещательный ARP-запрос от ПК1.

Коммутатор рассылает его на все порты, кроме порта отправителя.

3. Все устройства в пределах сети получают запрос и

распаковывают его для проверки IP-адреса.

4. После совпадения IP-адреса на шлюзе он формирует ARP-ответ

до ПК.

5. Далее формируется пакет, где в качестве MAC-адреса получателя

ПК ставит адрес шлюза. При этом IP-адрес получателя в пакете

остаётся 172.16.4.5

6. Из заголовка IP-пакета роутер узнает, что эта сеть подключена

непосредственно к нему на 2-ой интерфейс по своей таблице

маршрутизации.

7. Маршрутизатор также, чтобы узнать MAC-адрес ПК4 отправляет

ARP-запрос.

8. Получая MAC4 маршрутизатор формирует пакет, состоящий из:

MAC-адреса источника: MAC3 шлюза. IP-адрес источника: адрес

ПК1, MAC и IP-адрес получателя-адреса ПК4.

96.

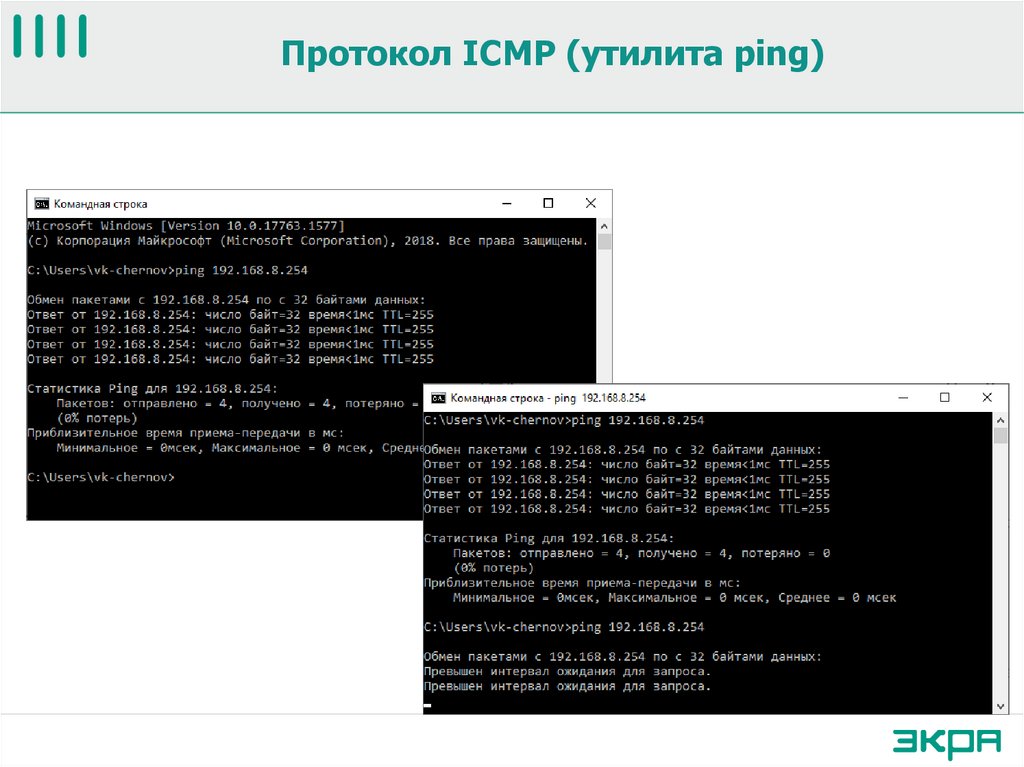

Протокол ICMP (утилита ping)В основном ICMP используется для передачи сообщений об

ошибках и других исключительных ситуациях, возникших при

передаче данных, например, запрашиваемая услуга недоступна, или

хост, или маршрутизатор не отвечаю.

Работает ping предельно просто:

• Источник отправляет запрос вида ICMP echo request. Это

выглядит как вопрос «ты живой?»

• Получатель отправляет ответ источнику ICMP echo reply. Это

звучит как ответ вида «я жив, спасибо!»

97.

Протокол ICMP (утилита ping)98.

Протокол ICMP (утилита ping)99.

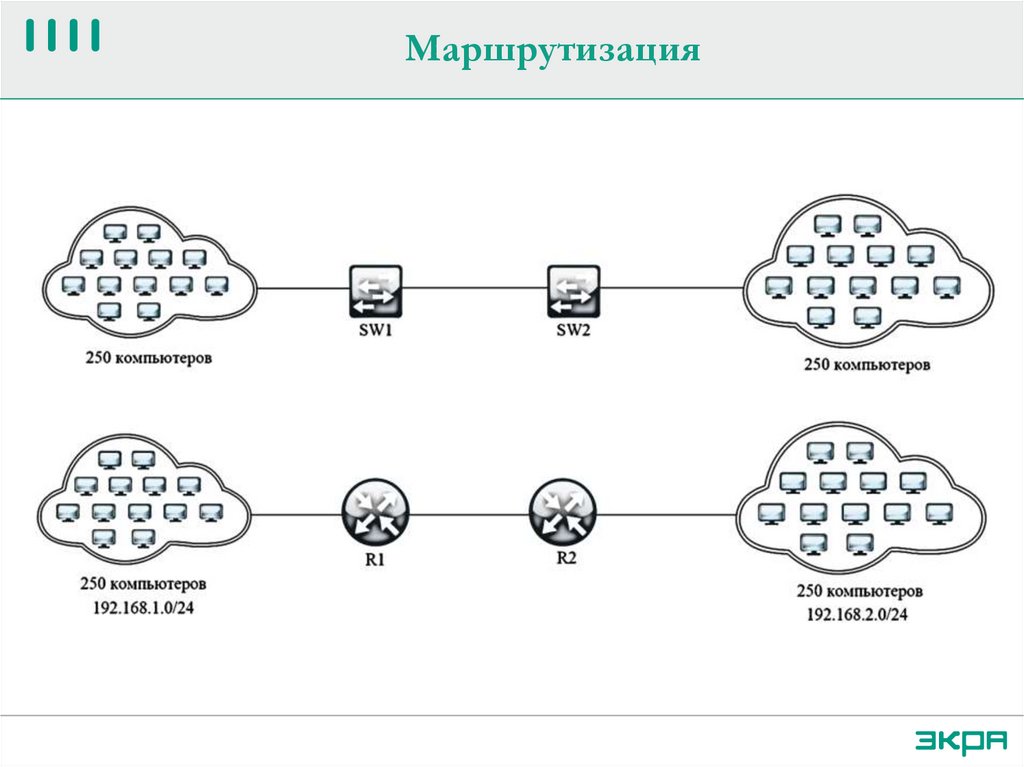

Маршрутизация100.

Статическая маршрутизацияRouter 2

Router 1

10.0.

1.1

2/28

8

.1/2 10.0.0.

0

.

0

.

10

10.0

.1

192.168.1.1/24

172.

16.1

7.1/

2

172.9

16.1

7.2/

29

/28

Router 3

.2/2

8

Router 4

172.16.10.125/25

24

24

8.1/

8.2/

168. 92.168.

.

2

9

1

1

Switch 1

Switch 2

Router 1

ip route 172.16.10.0 255.255.255.128 10.0.0.2

ip route 172.16.10.0 255.255.255.128 172.16.17.2

PC1

192.168.1.2/24

PC2

192.168.1.3/24

PC3

PC4

172.16.10.1/25

172.16.10.2/25

Структура команды:

ip route «адрес сети назначения » «маска сети» «адрес следующего

устройства (шлюза)»

101.

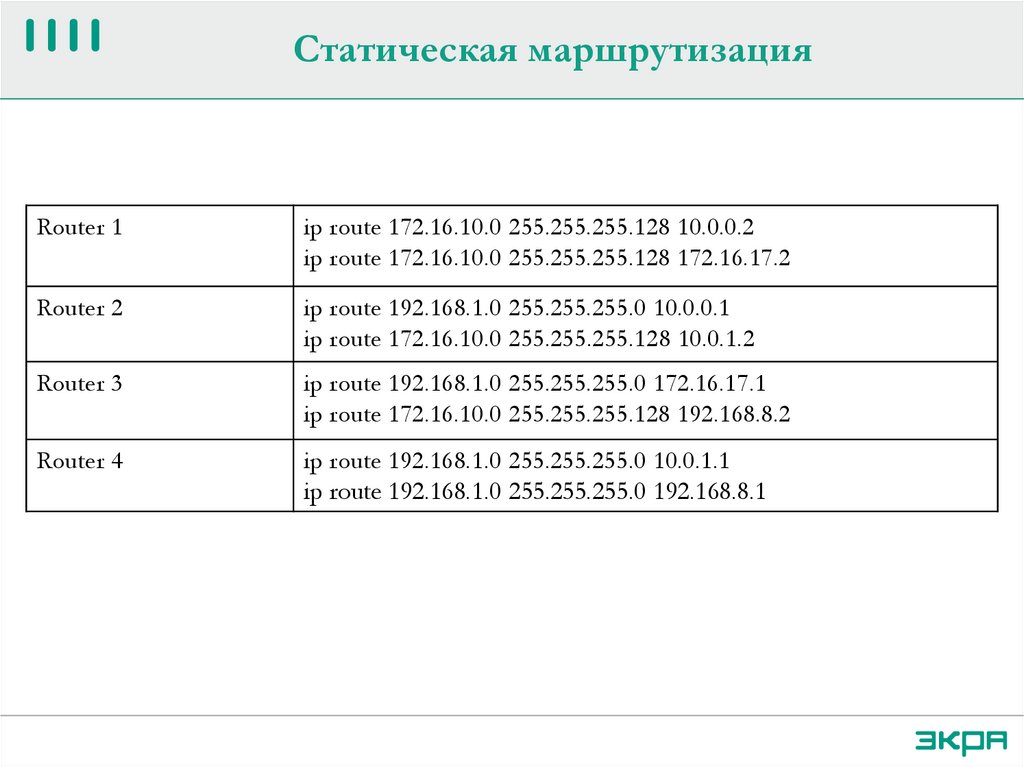

Статическая маршрутизацияRouter 1

ip route 172.16.10.0 255.255.255.128 10.0.0.2

ip route 172.16.10.0 255.255.255.128 172.16.17.2

Router 2

ip route 192.168.1.0 255.255.255.0 10.0.0.1

ip route 172.16.10.0 255.255.255.128 10.0.1.2

Router 3

ip route 192.168.1.0 255.255.255.0 172.16.17.1

ip route 172.16.10.0 255.255.255.128 192.168.8.2

Router 4

ip route 192.168.1.0 255.255.255.0 10.0.1.1

ip route 192.168.1.0 255.255.255.0 192.168.8.1

102.

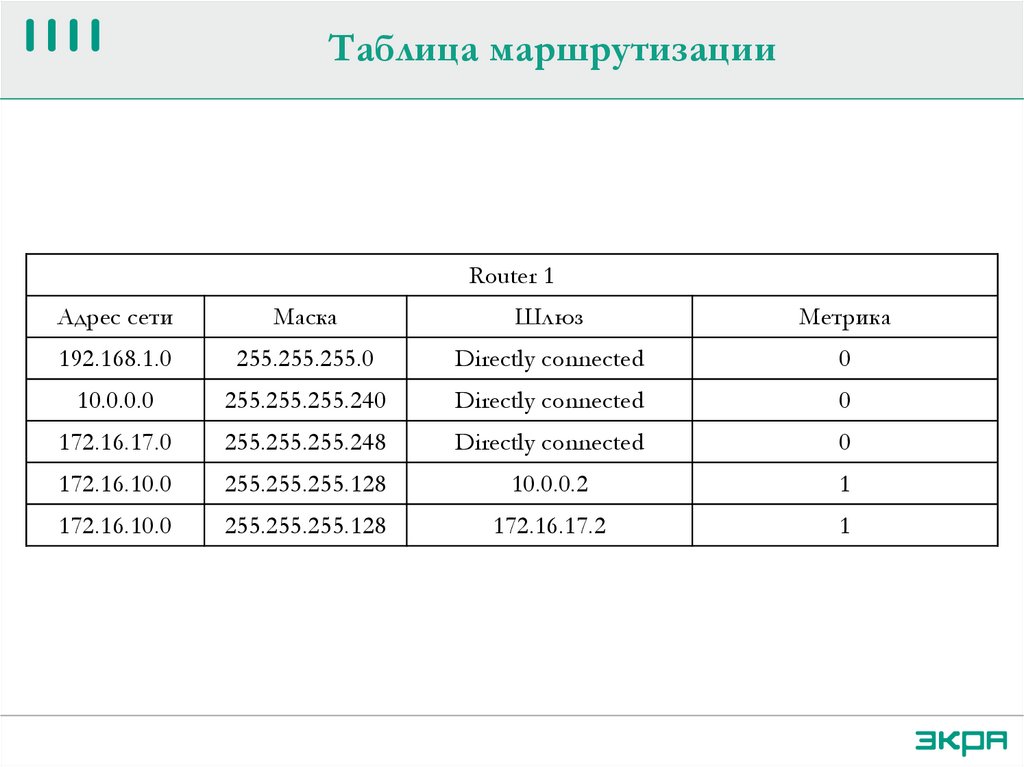

Таблица маршрутизацииRouter 1

Адрес сети

Маска

Шлюз

Метрика

192.168.1.0

255.255.255.0

Directly connected

0

10.0.0.0

255.255.255.240

Directly connected

0

172.16.17.0

255.255.255.248

Directly connected

0

172.16.10.0

255.255.255.128

10.0.0.2

1

172.16.10.0

255.255.255.128

172.16.17.2

1

103.

МетрикаМаршрутизаторы хранят в таблице маршрутизации только

одну информацию о маршруте для одного пункта назначения.

Маршрутизаторы используют значение AD и метрику для выбора

маршрута.

В сложной сети может быть одновременно запущено несколько

протоколов

маршрутизации.

Различные

протоколы

маршрутизации используют различные метрики для расчета

наилучшего пути для назначения. В этом случае маршрутизатор

может получать различную информацию о маршрутах для одной

целевой сети. Маршрутизаторы используют значение AD для

выбора наилучшего пути среди этих маршрутов. Более низкое

значение объявления имеет большую надежность.

104.

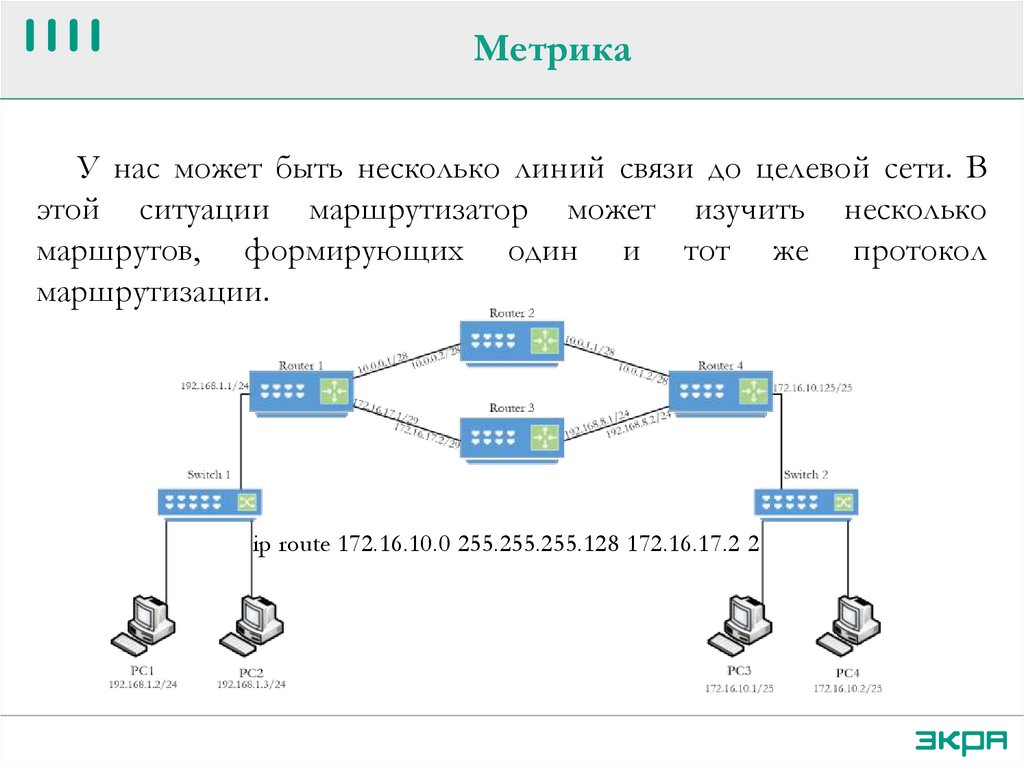

МетрикаУ нас может быть несколько линий связи до целевой сети. В

этой ситуации маршрутизатор может изучить несколько

маршрутов, формирующих один и тот же протокол

маршрутизации.

ip route 172.16.10.0 255.255.255.128 172.16.17.2 2

105.

Преимущества и недостатки статическоймаршрутизации

1. Простота настройки (в небольших сетях).

2. Отсутствие дополнительной нагрузки на сеть (в отличии от

динамических протоколов маршрутизации).

1. Сложность масштабирования.

2. При возникновении каких-либо изменений в сети, как правило

потребуется вмешательство администратора и настройка

новых, актуальных статических маршрутов.

3. Если возникают проблемы на канальном уровне, но

интерфейс по-прежнему в статусе up, то статический маршрут

остается активным, хотя фактически данные передаваться не

могут.

106.

Транспортный уровеньТранспортный уровень стека TCP/IP

может предоставлять вышележащему

уровню два типа сервиса:

1. гарантированную доставку

обеспечивает протокол управления

передачей (Transmission Control

Protocol, TCP);

2. доставку по возможности, или с

максимальными усилиями, обеспечивает

протокол пользовательских дейтаграмм

(User Datagram Protocol, UDP).

107.

108.

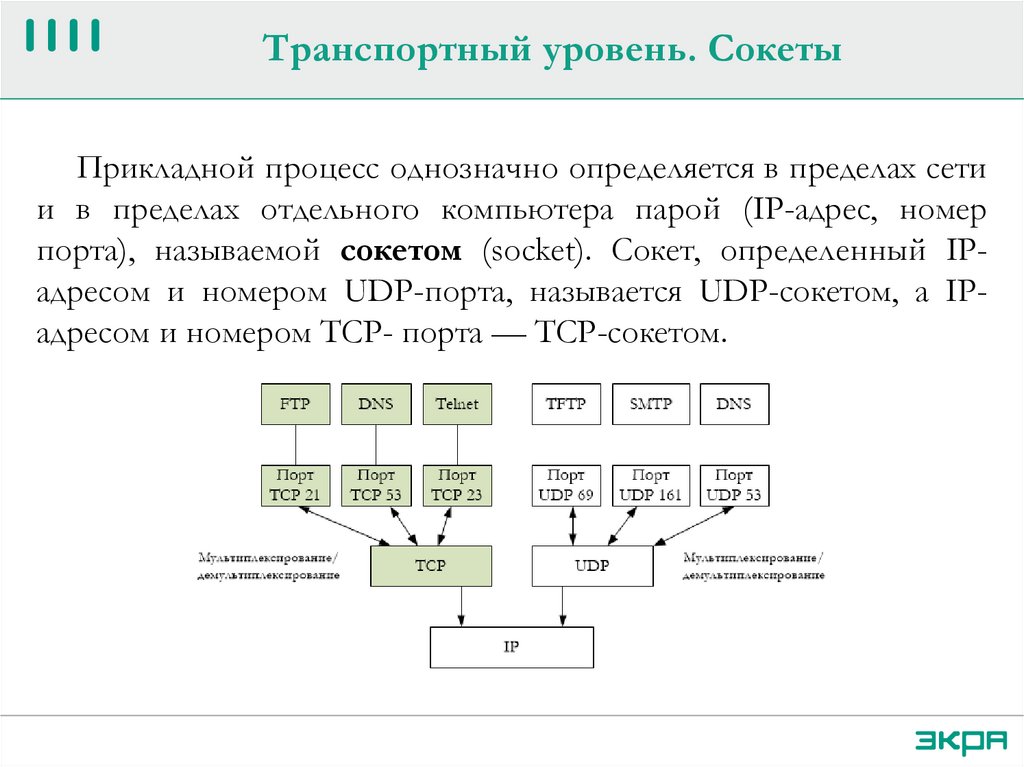

Транспортный уровень. СокетыПрикладной процесс однозначно определяется в пределах сети

и в пределах отдельного компьютера парой (IP-адрес, номер

порта), называемой сокетом (socket). Сокет, определенный IPадресом и номером UDP-порта, называется UDP-сокетом, а IPадресом и номером ТСР- порта — ТСР-сокетом.

109.

TCP/UDP110.

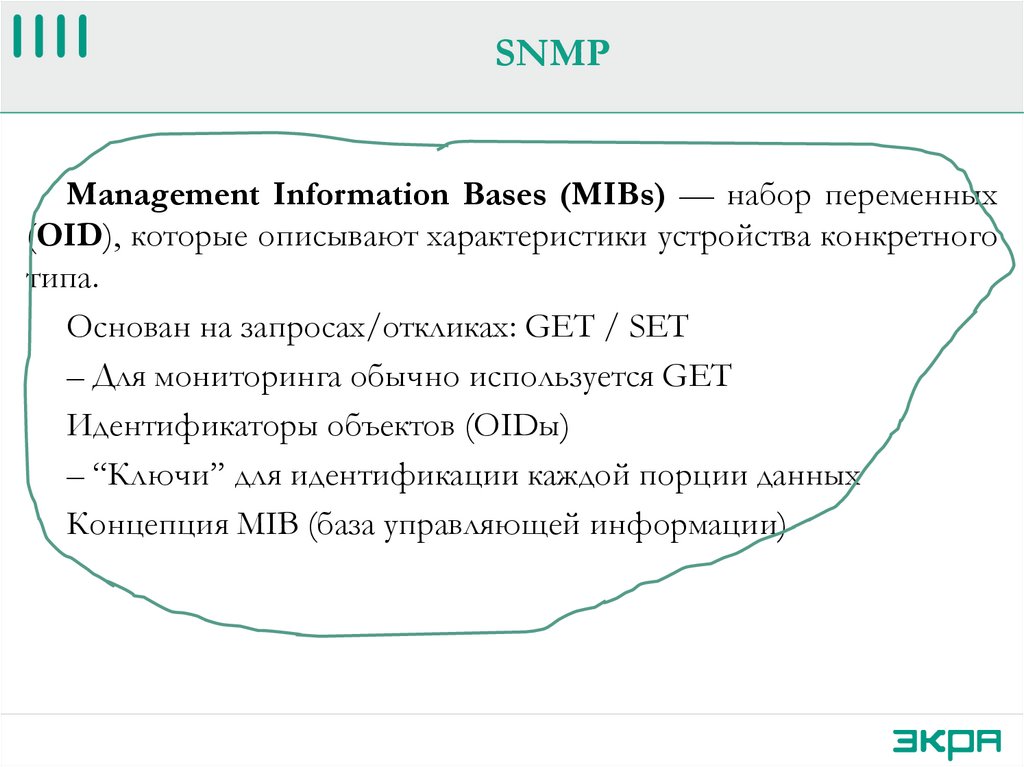

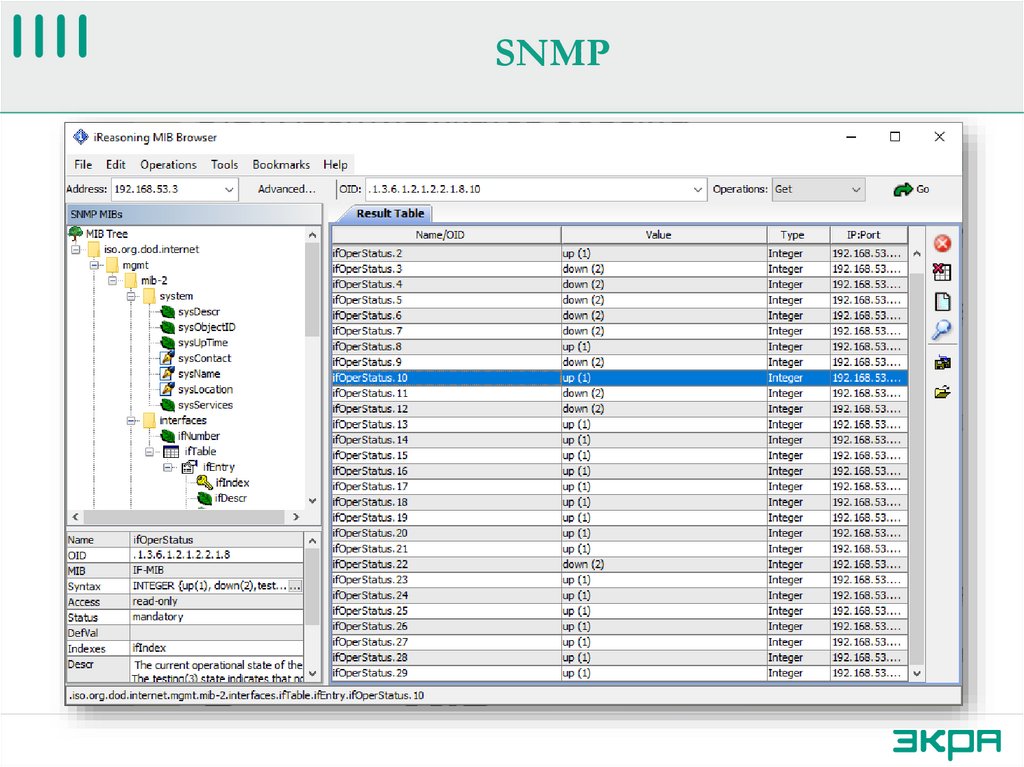

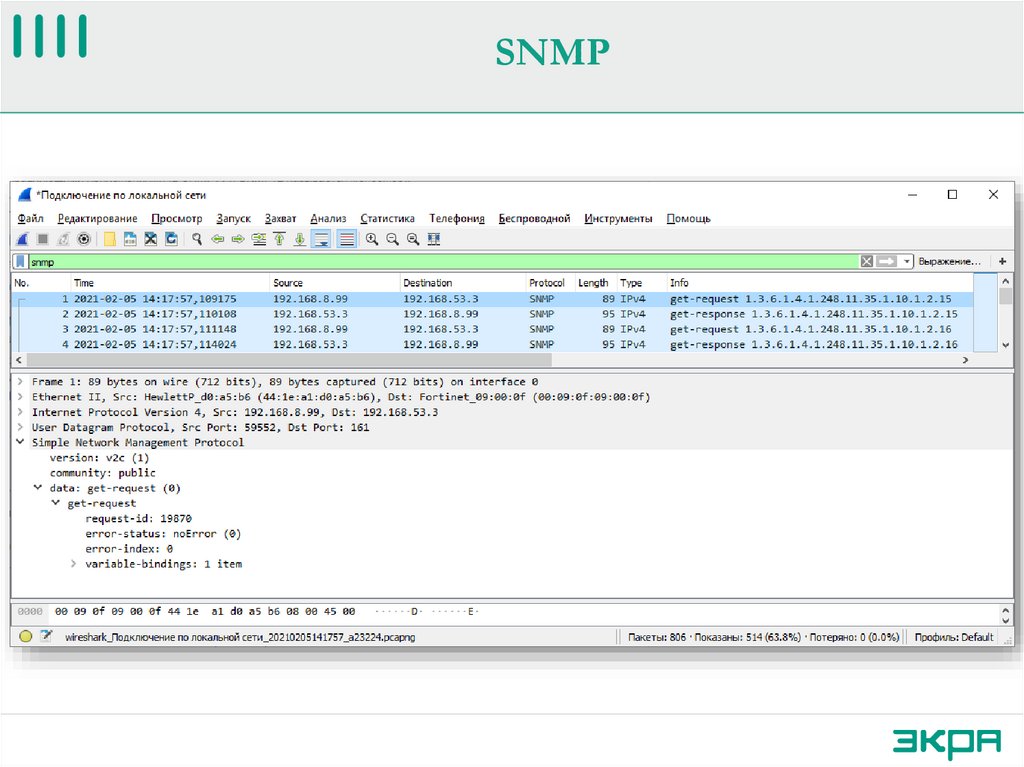

SNMPSNMP (Simple Network Management Protocol) — протокол,

который используется для управления сетевыми устройствами. С

помощью протокола SNMP, программное обеспечение для управления

сетевыми устройствами может получать доступ к информации, которая

хранится на управляемых устройствах (например, на коммутаторе).

SNMP — протокол, который используется для обмена сообщениями

между агентом и менеджером.

111.

SNMPManagement Information Bases (MIBs) — набор переменных

(OID), которые описывают характеристики устройства конкретного

типа.

Основан на запросах/откликах: GET / SET

– Для мониторинга обычно используется GET

Идентификаторы объектов (OIDы)

– “Ключи” для идентификации каждой порции данных

Концепция MIB (база управляющей информации)

112.

SNMP113.

SNMPOID: Идентификатор объекта

– Уникальный ключ для идентификации порции данных в

устройстве

– Одна и та же информация всегда определяется одним и

тем же OID.

– OID – цепочка чисел переменной длины, разделяемая

точками, например 1.3.6.1.2.1.1.3

– Организуется в рамках иерархической древовидной

структуры для обеспечения уникальности MIB: База управляющей

информации

– Набор взаимосвязанных OIDов

– Соответствие числовых OIDов именам, удобным для

человека.

114.

SNMP115.

SNMP116.

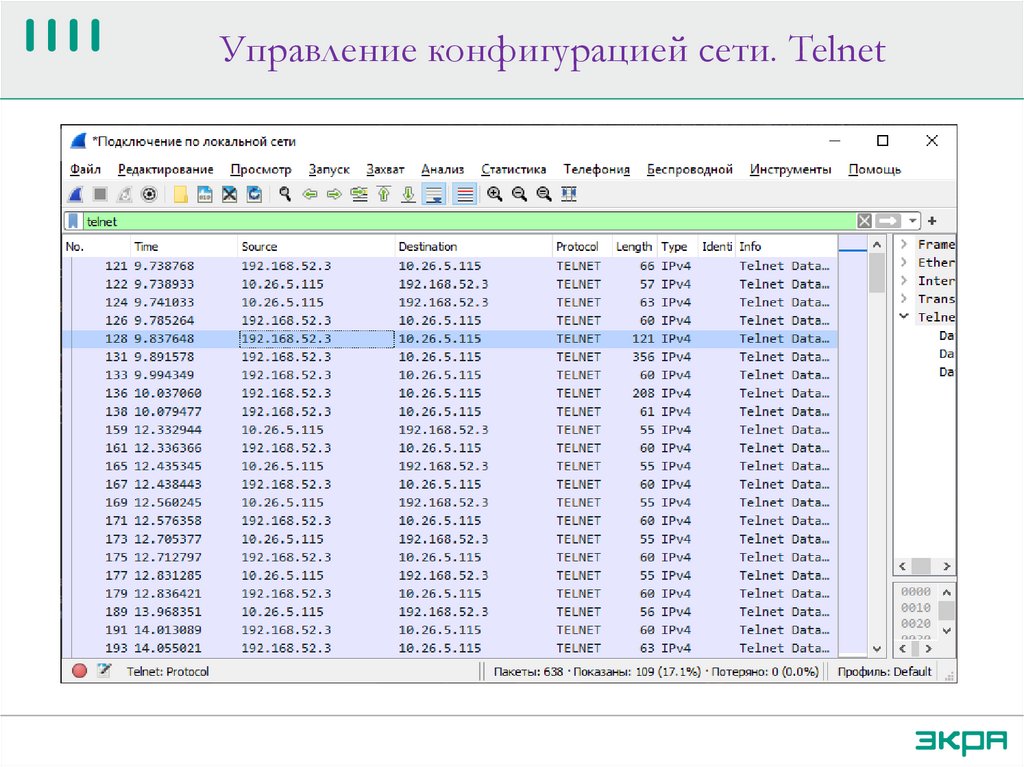

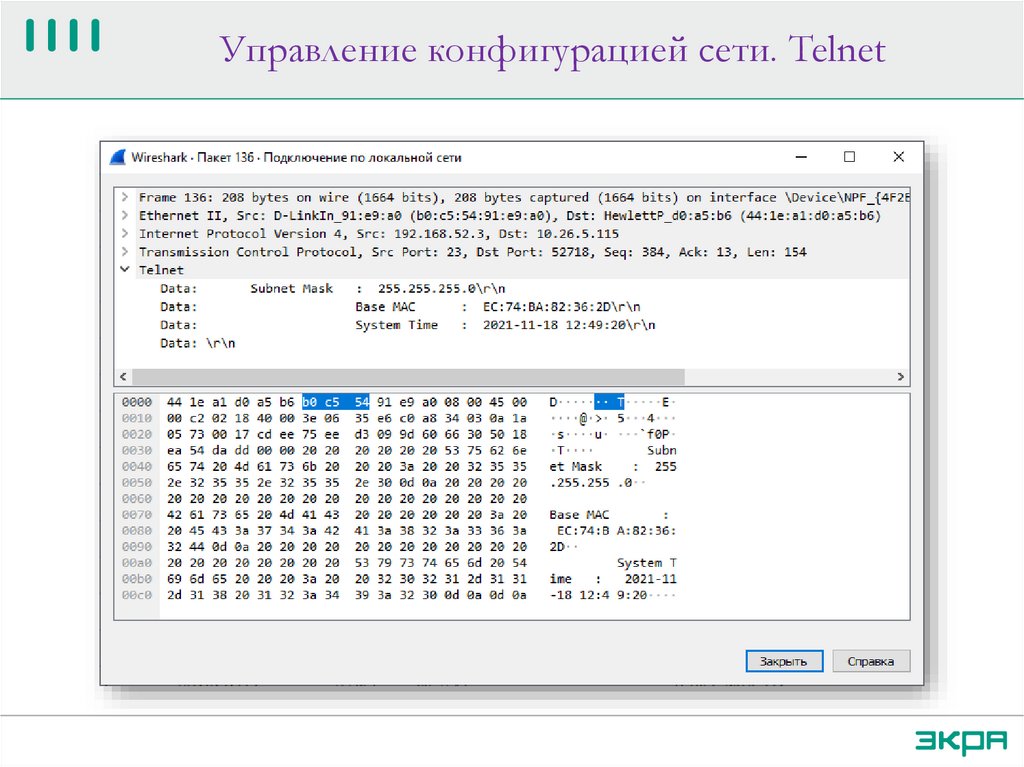

Управление конфигурацией сети. TelnetРежим удаленного управления, называемый также режимом

терминального доступа, предполагает, что пользователь

превращает свой компьютер в виртуальный терминал другого

сетевого устройства, к которому он получает удаленный доступ.

Протокол telnet работает в архитектуре клиент-сервер,

обеспечивая эмуляцию алфавитно-цифрового терминала и

ограничивая пользователя режимом командной строки.

В протоколе не предусмотрено использование ни

шифрования, ни проверки подлинности данных. Поэтому он

уязвим для любого вида атак, к которым уязвим его транспорт, то

есть протокол TCP.

117.

Управление конфигурацией сети. Telnet118.

Управление конфигурацией сети. Telnet119.

Управление конфигурацией сети. SSHv2SSH-протокол (Secure Shell) – криптографический сетевой

протокол, предназначенный для удаленного доступа к

операционной системе и осуществления безопасного удаленного

управления в рамках незащищенной сети (например, через

интернет). SSH обеспечивает защищённый канал связи между

клиентом и сервером, через который можно передавать данные

(почтовые, видео, файлы), работать в командной строке, удаленно

запускать программы, в том числе графические. SSH-сервер

должен быть установлен на удаленной операционной системе.

120.

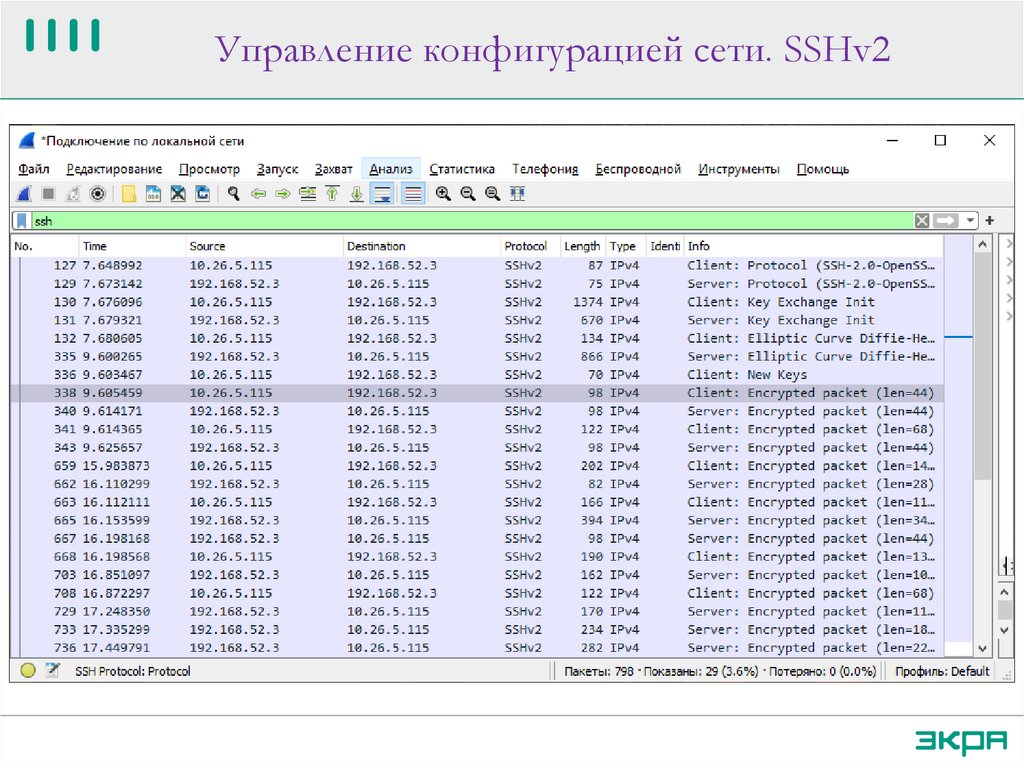

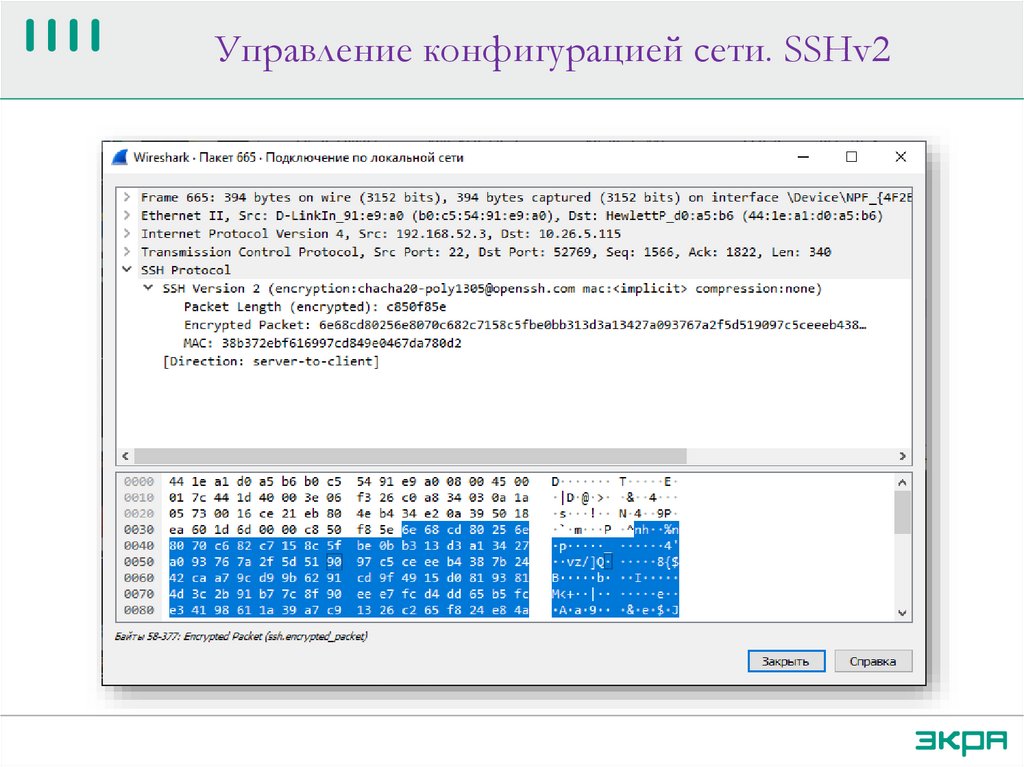

Управление конфигурацией сети. SSHv2Безопасность SSH-соединения обеспечивается:

1. шифрованием данных одним из существующих алгоритмов;

2. аутентификацией сервера и клиента одним из нескольких

доступных методов.

На сегодняшний день существуют две версии протокола SSH

(SSH-1 и SSH-2), причем вторая версия усовершенствована и

расширена по сравнению с первой. Например, вторая версия

устойчива к атакам вида MITM.

121.

Управление конфигурацией сети. SSHv2122.

Управление конфигурацией сети. SSHv2123.

Управление конфигурацией сети. SSHv2124.

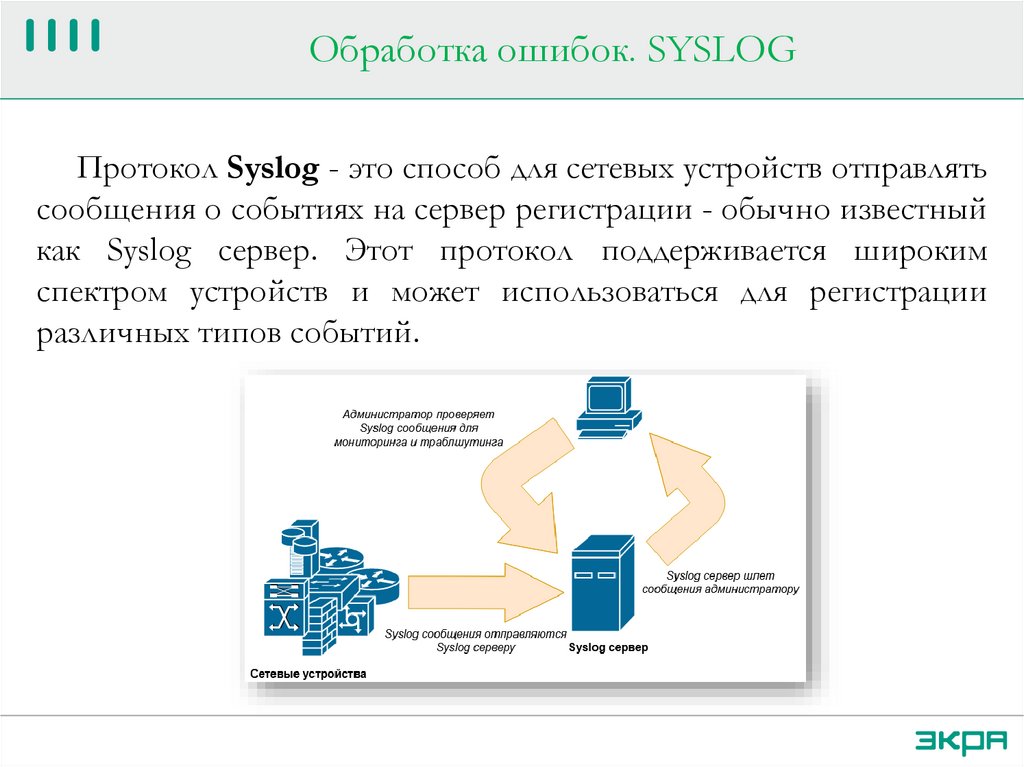

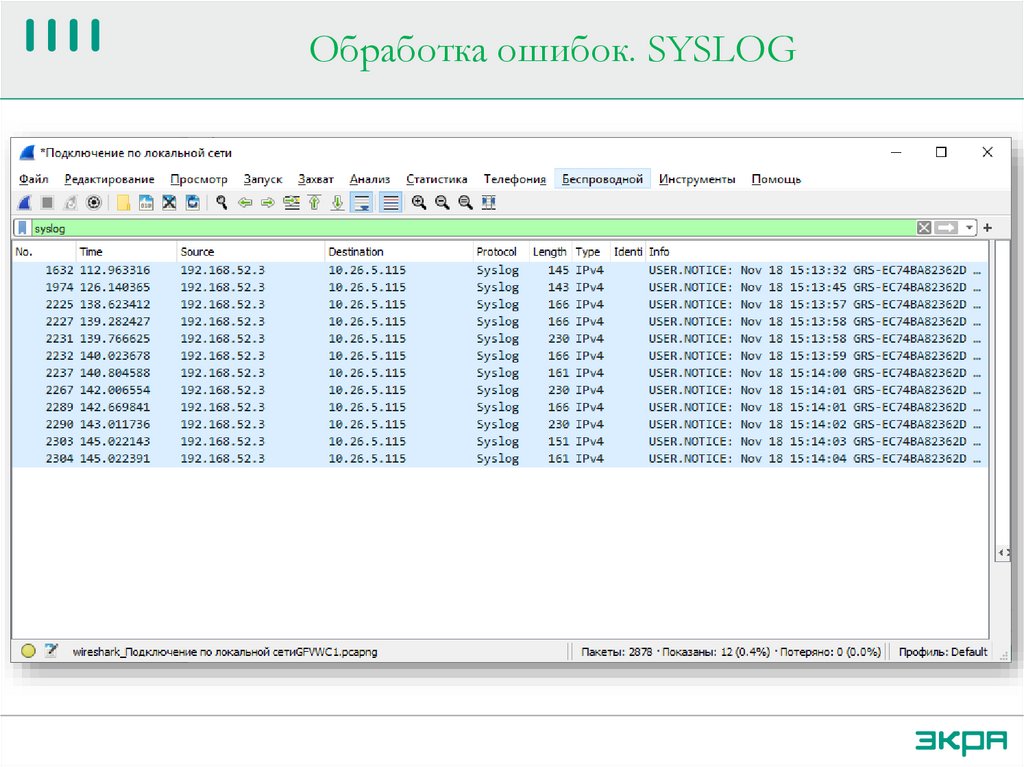

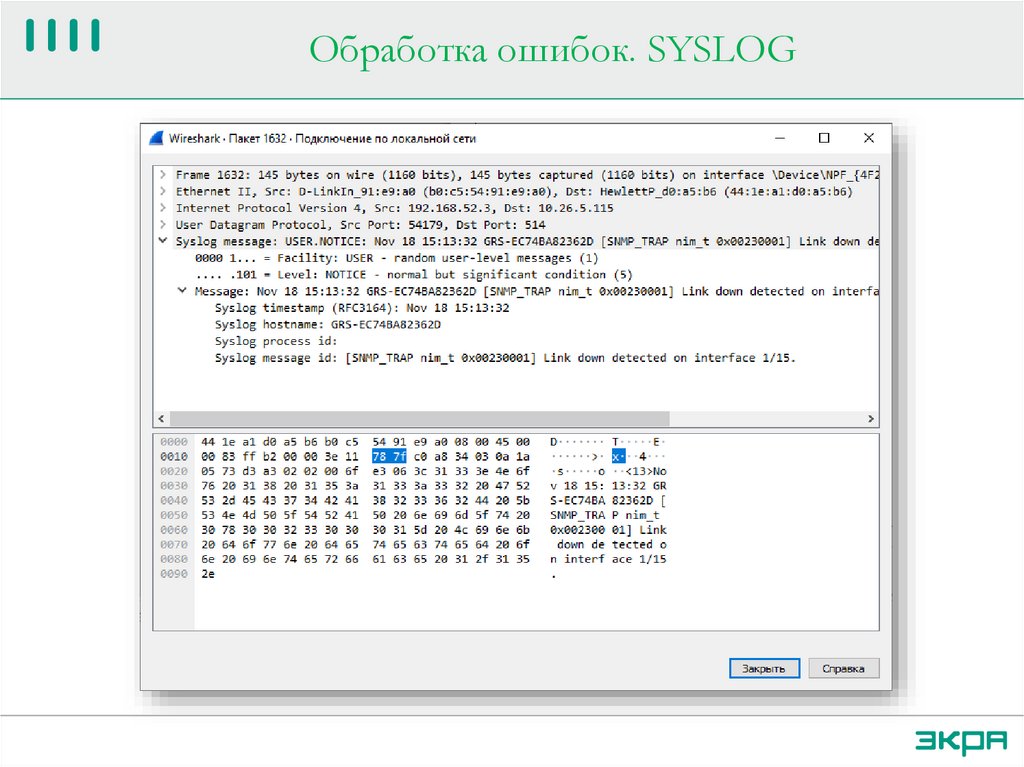

Обработка ошибок. SYSLOGПротокол Syslog - это способ для сетевых устройств отправлять

сообщения о событиях на сервер регистрации - обычно известный

как Syslog сервер. Этот протокол поддерживается широким

спектром устройств и может использоваться для регистрации

различных типов событий.

125.

Обработка ошибок. SYSLOGКак правило, большинство серверов Syslog имеют несколько

компонентов, которые делают это возможным.

1. Syslog слушатель: Syslog сервер должен получать сообщения,

отправленные по сети. Процесс прослушивания собирает данные

системного журнала, отправленные через 514 UDP порт. Как мы

знаем UDP-сообщения не подтверждаются или не гарантируются,

поэтому имейте в виду, что некоторые сетевые устройства будут

отправлять данные Syslog через 1468 TCP порт для обеспечения

доставки сообщений.

2. База данных: большие сети могут генерировать огромное

количество данных syslog’а .

3. Программное обеспечение для управления и фильтрации:

из-за больших объемов данных иногда бывает сложно найти

конкретные записи в журнале. Решение состоит в том, чтобы

использовать syslog сервер, который автоматизирует часть работы

и позволяет легко фильтровать и просматривать важные

сообщения журнала.

126.

Обработка ошибок. SYSLOG127.

Обработка ошибок. SYSLOG128.

SNMPSNMP v1/v2

SNMP v3

129.

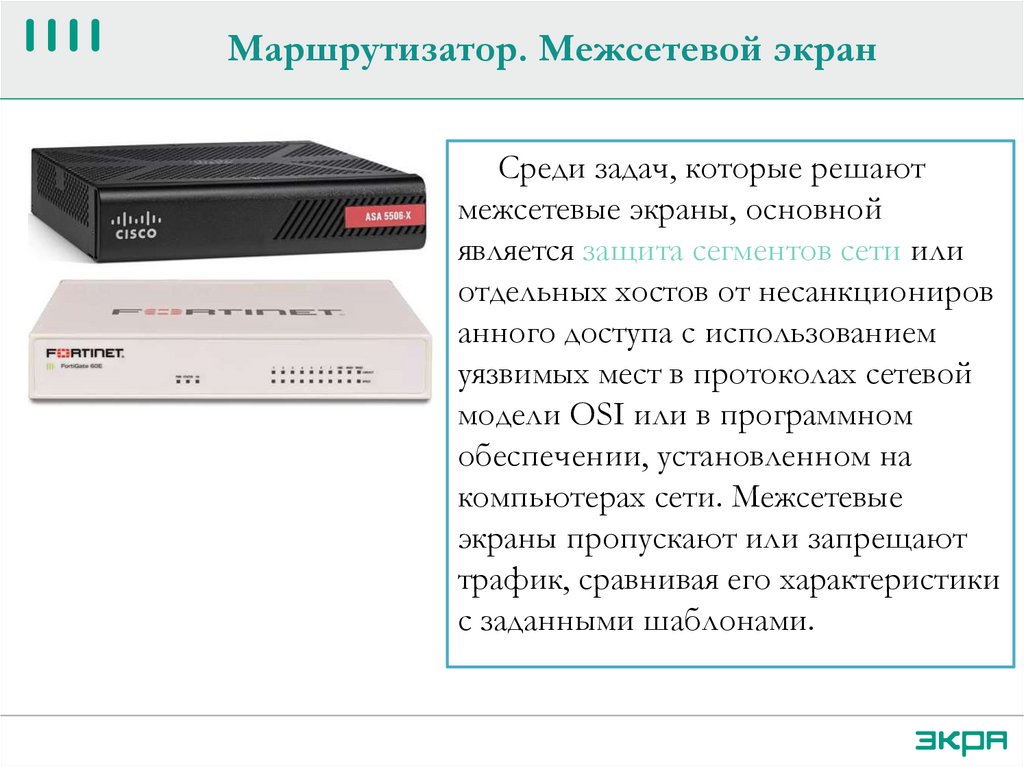

Маршрутизатор. Межсетевой экранСреди задач, которые решают

межсетевые экраны, основной

является защита сегментов сети или

отдельных хостов от несанкциониров

анного доступа с использованием

уязвимых мест в протоколах сетевой

модели OSI или в программном

обеспечении, установленном на

компьютерах сети. Межсетевые

экраны пропускают или запрещают

трафик, сравнивая его характеристики

с заданными шаблонами.

130.

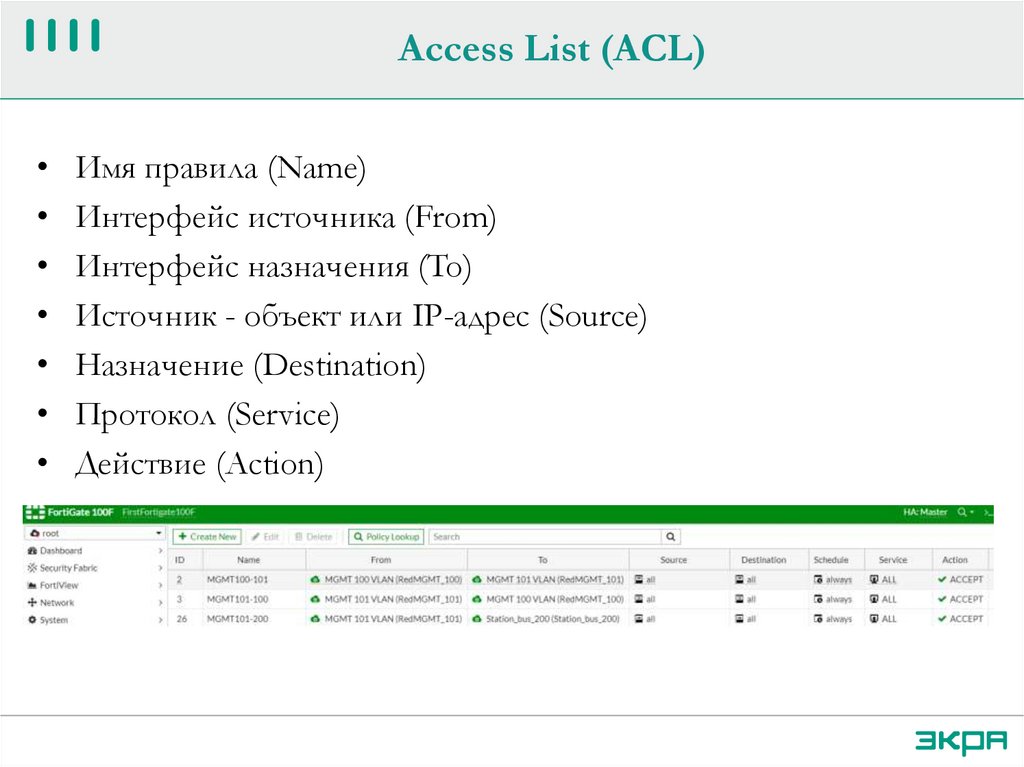

Access List (ACL)Имя правила (Name)

Интерфейс источника (From)

Интерфейс назначения (To)

Источник - объект или IP-адрес (Source)

Назначение (Destination)

Протокол (Service)

Действие (Action)

131.

ACLHTTPS (accept)I

ICMP (deny)

x.x.1.1/24

100:x.x.2.1/24

HTTPS

x.x.3.1/24

x.x.4.1/24

x.x.4.2/24

HTTPS

РЗА

192.168.1.0/24

VLAN100:192.168.2.0/24

192.168.3.0/24

192.168.4.0/24

x.x.4.3/24

РЗА

132.

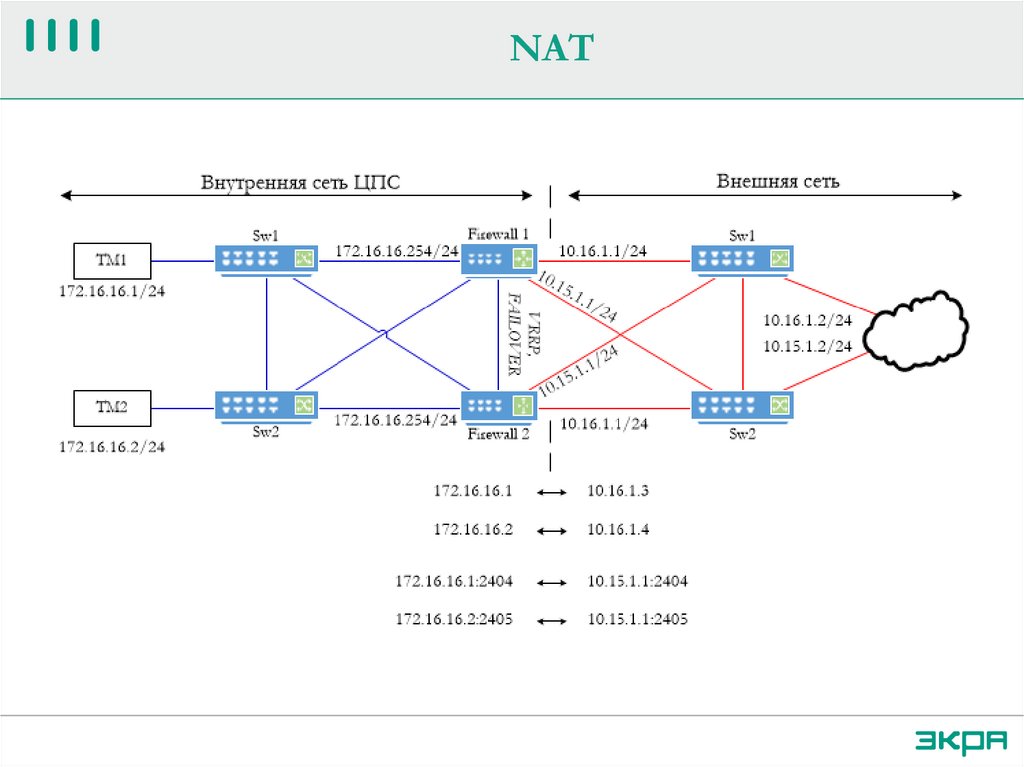

NATC распространением персональных вычислений, мобильных

устройств и быстрым ростом интернета вскоре стало очевидно,

что 4,3 миллиарда адресов IPv4 будет недостаточно.

Долгосрочным решением было IPv6, но требовались более

быстрое решение для устранения нехватки адресов. И этим

решением стал NAT (Network Address Translation).

133.

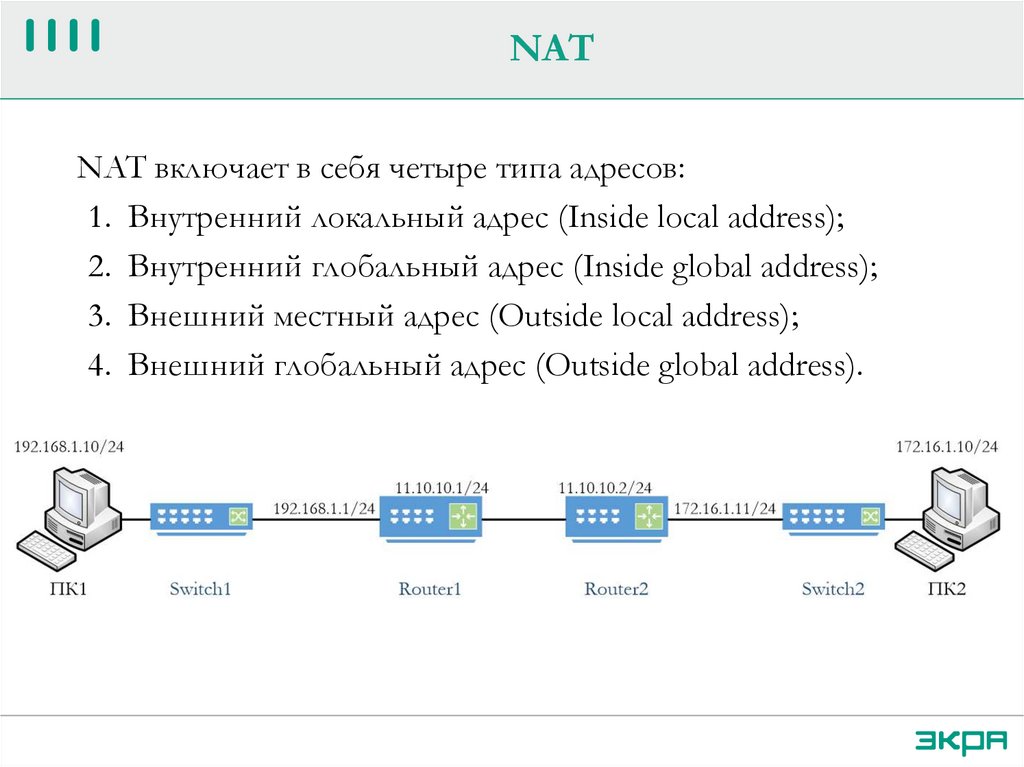

NATNAT включает в себя четыре типа адресов:

1. Внутренний локальный адрес (Inside local address);

2. Внутренний глобальный адрес (Inside global address);

3. Внешний местный адрес (Outside local address);

4. Внешний глобальный адрес (Outside global address).

134.

Типы NATСуществует три типа трансляции NAT:

1. Статическая адресная трансляция (Static NAT) сопоставление адресов один к одному между локальными и

глобальными адресами;

2. Динамическая адресная трансляция (Dynamic NAT) сопоставление адресов “многие ко многим” между локальными и

глобальными адресами;

3. Port Address Translation (NAT) - многоадресное

сопоставление адресов между локальными и глобальными

адресами c использованием портов. Также этот метод известен как

NAT Overload;

135.

Статический NATСтатический NAT использует сопоставление локальных и

глобальных адресов один к одному. Эти сопоставления

настраиваются администратором сети и остаются постоянными.

Внутренний локальный адрес

Внутренний локальный адрес

192.168.1.2

85.165.23.14

192.168.1.10

85.165.23.25

192.168.1.20

85.165.23.36

136.

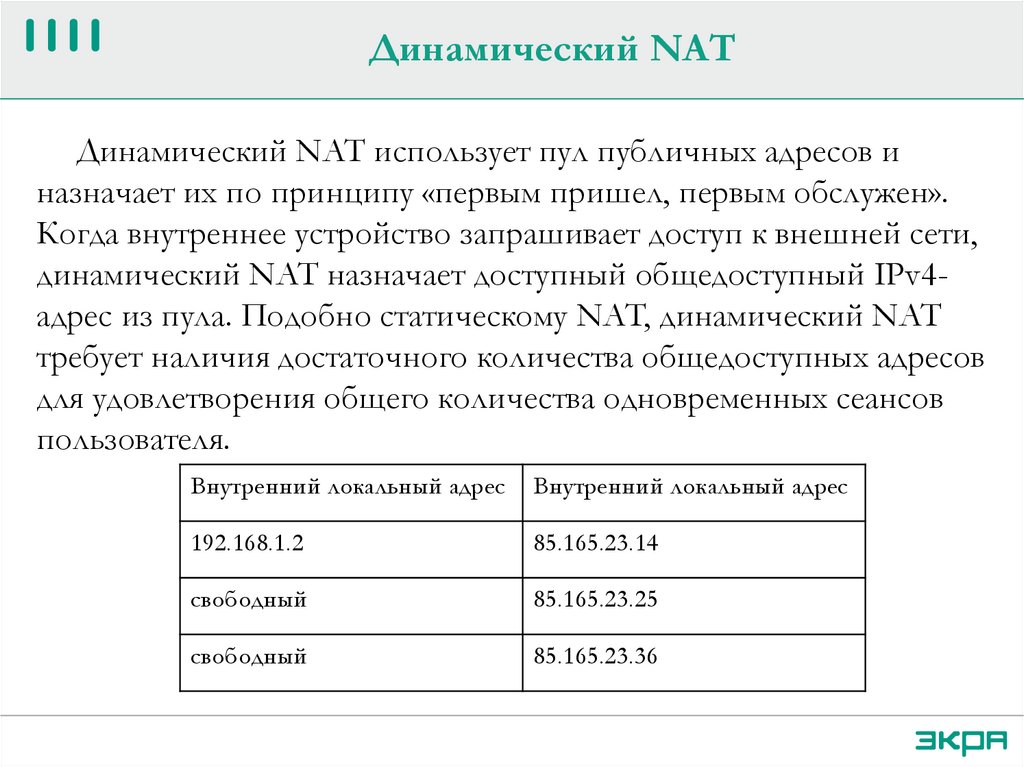

Динамический NATДинамический NAT использует пул публичных адресов и

назначает их по принципу «первым пришел, первым обслужен».

Когда внутреннее устройство запрашивает доступ к внешней сети,

динамический NAT назначает доступный общедоступный IPv4адрес из пула. Подобно статическому NAT, динамический NAT

требует наличия достаточного количества общедоступных адресов

для удовлетворения общего количества одновременных сеансов

пользователя.

Внутренний локальный адрес

Внутренний локальный адрес

192.168.1.2

85.165.23.14

свободный

85.165.23.25

свободный

85.165.23.36

137.

Port Address Translation (PAT)PAT транслирует несколько частных адресов на один или

несколько общедоступных адресов.

Внутренний локальный адрес

Внутренний локальный адрес

192.168.1.10

11.10.10.1:5012

192.168.1.20

11.10.10.1:4182

138.

NAT139.

NAT. Преимущества и недостаткиNAT сохраняет зарегистрированную схему адресации,

разрешая приватизацию интрасетей.

NAT повышает гибкость соединений с общедоступной сетью.

NAT обеспечивает сетевую безопасность.

NAT увеличивает задержки переключения, потому что перевод

каждого адреса IPv4 в заголовках пакетов требует времени.

Теряется сквозная адресация. Некоторые приложения не

работают с NAT.

Использование NAT также затрудняет протоколы

туннелирования, такие как IPsec, поскольку NAT изменяет

значения в заголовках, которые мешают проверкам целостности.

140.

Синхронизация времениСинхронизация времени в промышленных сетях необходима

для

согласования

работы

устройств

и

приложений,

осуществляющих обработку данных в режиме реального времени.

Помимо этого, синхронизация требуется в системах мониторинга

и управления с целью протоколирования возникающих событий

и своевременного реагирования на них.

141.

Подходы к синхронизации времениИспользуя

независимую систему,

включающую в себя

выделенные каналы

передачи информации и

ретрансляторы.

Используя сеть

Ethernet, по которой

также производится

обмен прикладной

информацией между

устройствами

энергообъекта.

142.

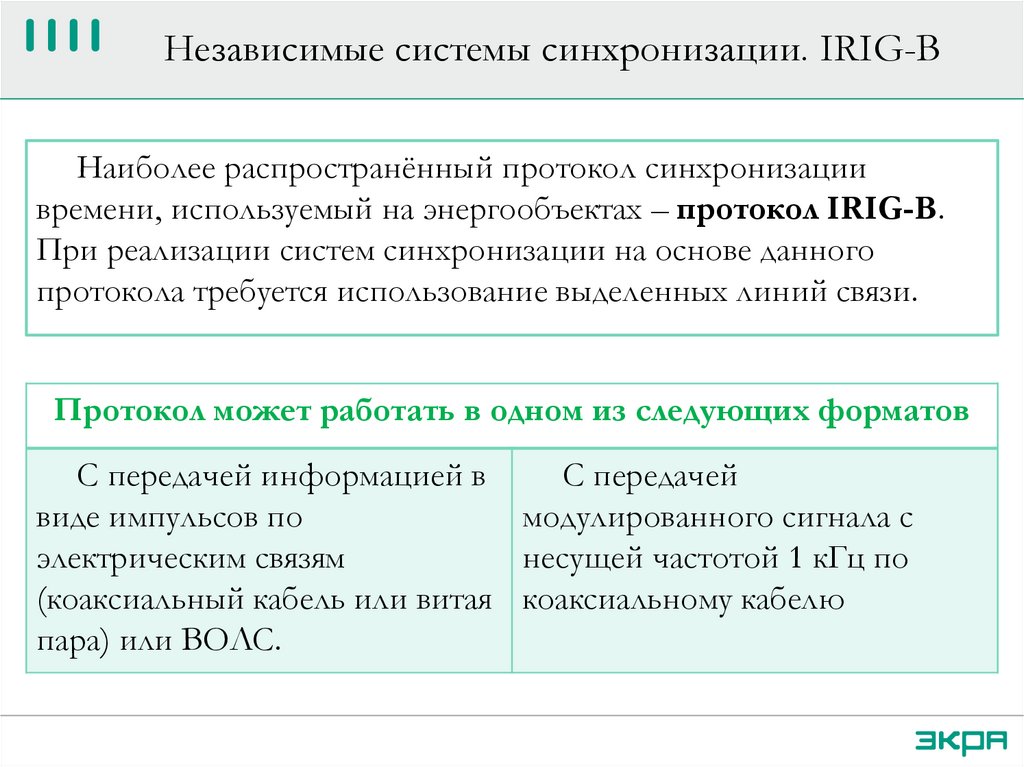

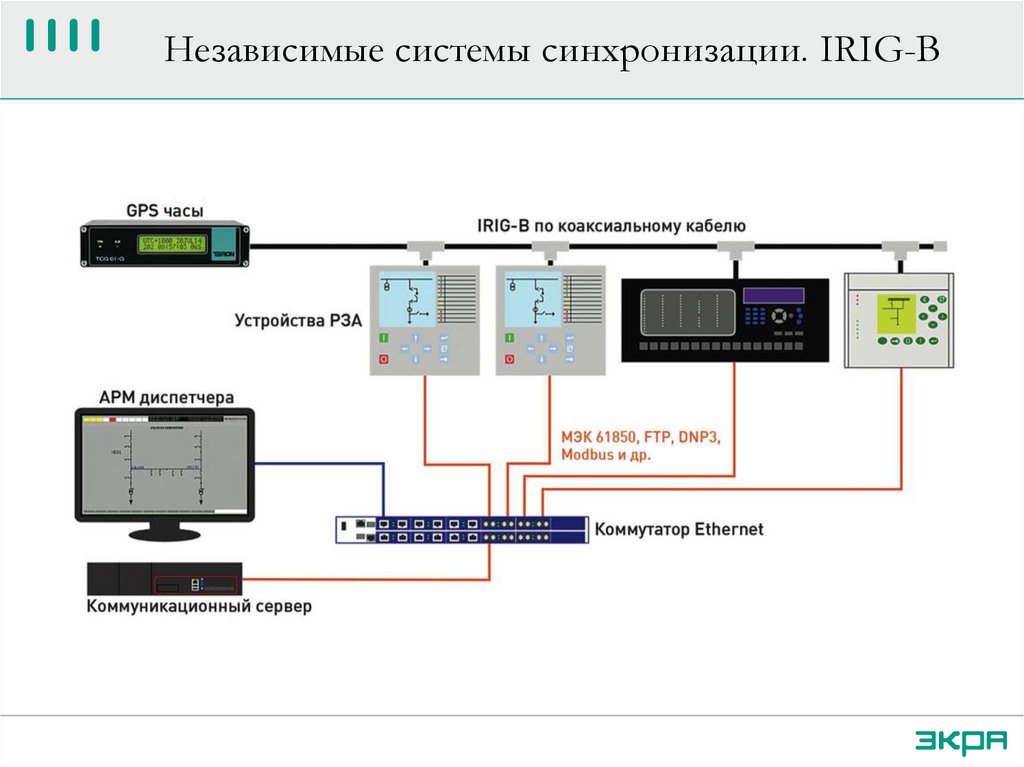

Независимые системы синхронизации. IRIG-BНаиболее распространённый протокол синхронизации

времени, используемый на энергообъектах – протокол IRIG-B.

При реализации систем синхронизации на основе данного

протокола требуется использование выделенных линий связи.

Протокол может работать в одном из следующих форматов

C передачей информацией в

C передачей

виде импульсов по

модулированного сигнала с

электрическим связям

несущей частотой 1 кГц по

(коаксиальный кабель или витая коаксиальному кабелю

пара) или ВОЛС.

143.

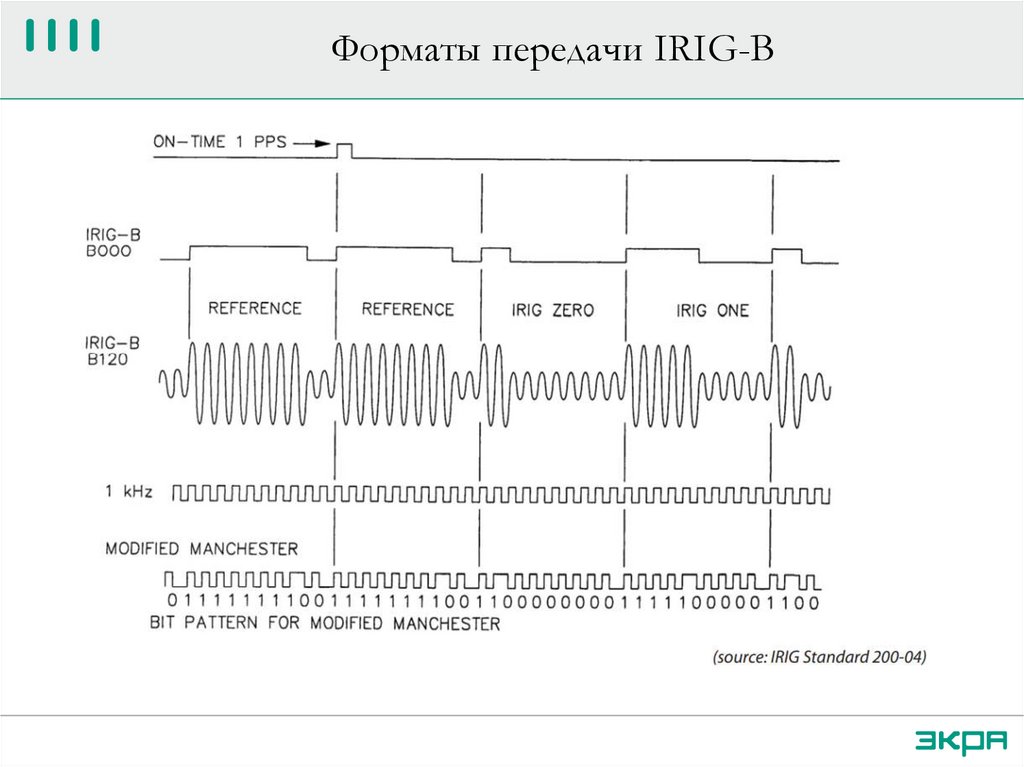

Независимые системы синхронизации. IRIG-B144.

Форматы передачи IRIG-B145.

Форматы передачи IRIG-B146.

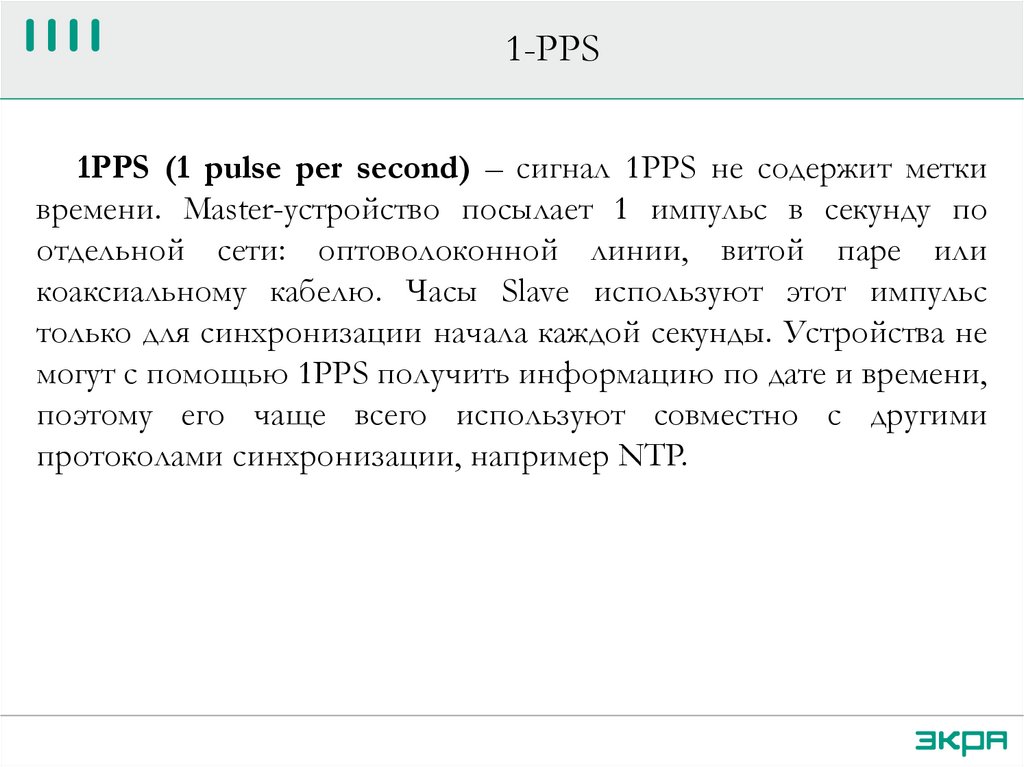

1-PPS1PPS (1 pulse per second) – cигнал 1PPS не содержит метки

времени. Master-устройство посылает 1 импульс в секунду по

отдельной сети: оптоволоконной линии, витой паре или

коаксиальному кабелю. Часы Slave используют этот импульс

только для синхронизации начала каждой секунды. Устройства не

могут с помощью 1PPS получить информацию по дате и времени,

поэтому его чаще всего используют совместно с другими

протоколами синхронизации, например NTP.

147.

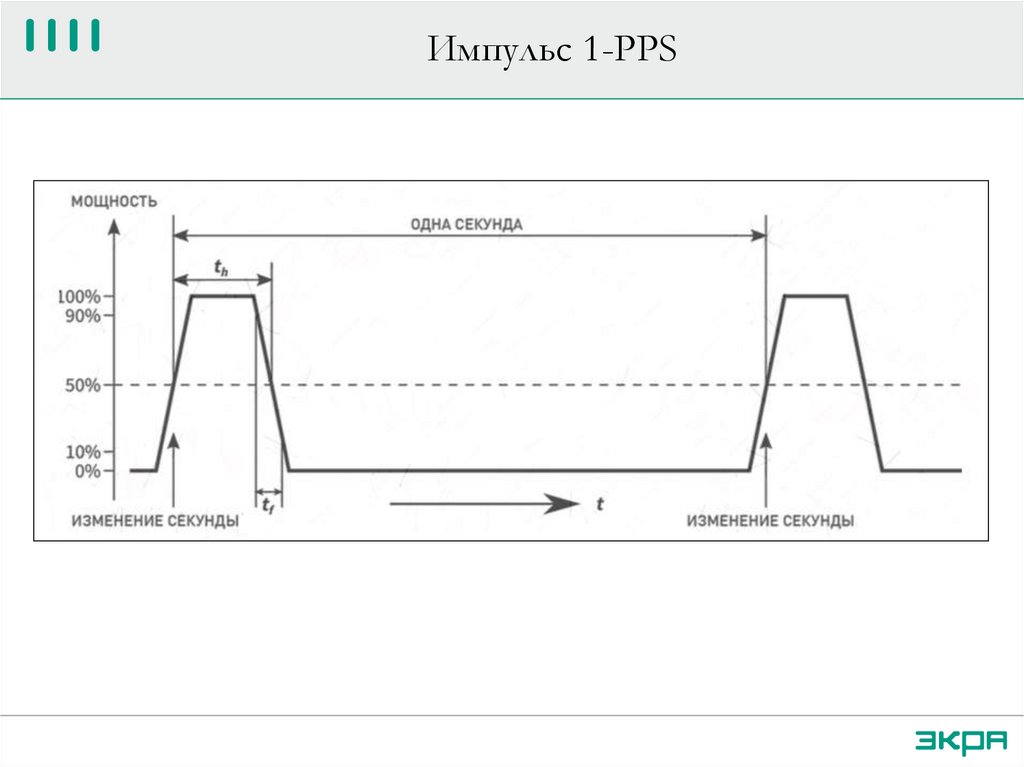

Импульс 1-PPS148.

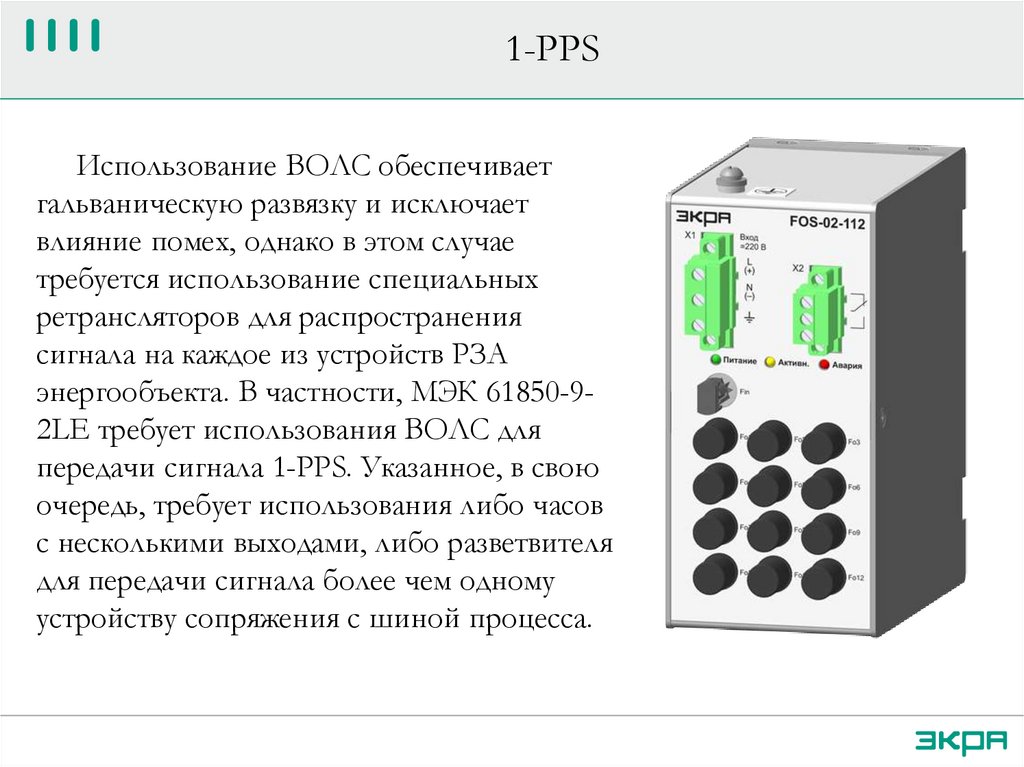

1-PPSИспользование ВОЛС обеспечивает

гальваническую развязку и исключает

влияние помех, однако в этом случае

требуется использование специальных

ретрансляторов для распространения

сигнала на каждое из устройств РЗА

энергообъекта. В частности, МЭК 61850-92LE требует использования ВОЛС для

передачи сигнала 1-PPS. Указанное, в свою

очередь, требует использования либо часов

с несколькими выходами, либо разветвителя

для передачи сигнала более чем одному

устройству сопряжения с шиной процесса.

149.

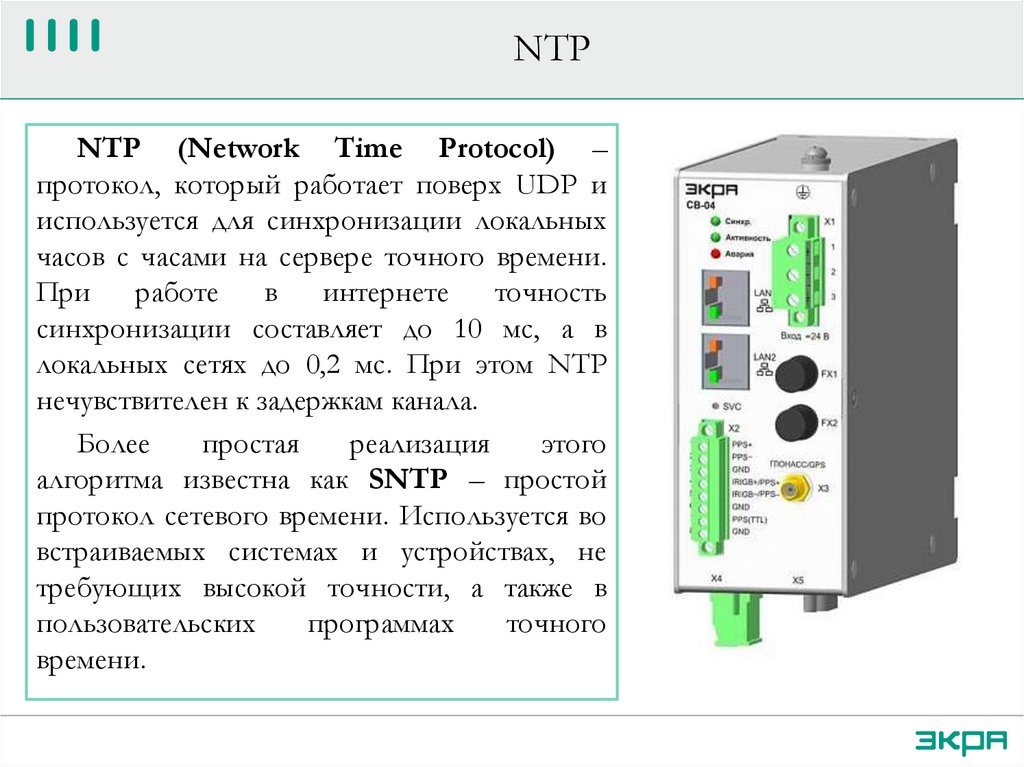

NTPNTP (Network Time Protocol) –

протокол, который работает поверх UDP и

используется для синхронизации локальных

часов с часами на сервере точного времени.

При

работе

в

интернете

точность

синхронизации составляет до 10 мс, а в

локальных сетях до 0,2 мс. При этом NTP

нечувствителен к задержкам канала.

Более

простая

реализация

этого

алгоритма известна как SNTP – простой

протокол сетевого времени. Используется во

встраиваемых системах и устройствах, не

требующих высокой точности, а также в

пользовательских

программах

точного

времени.

150.

NTP151.

NTP152.

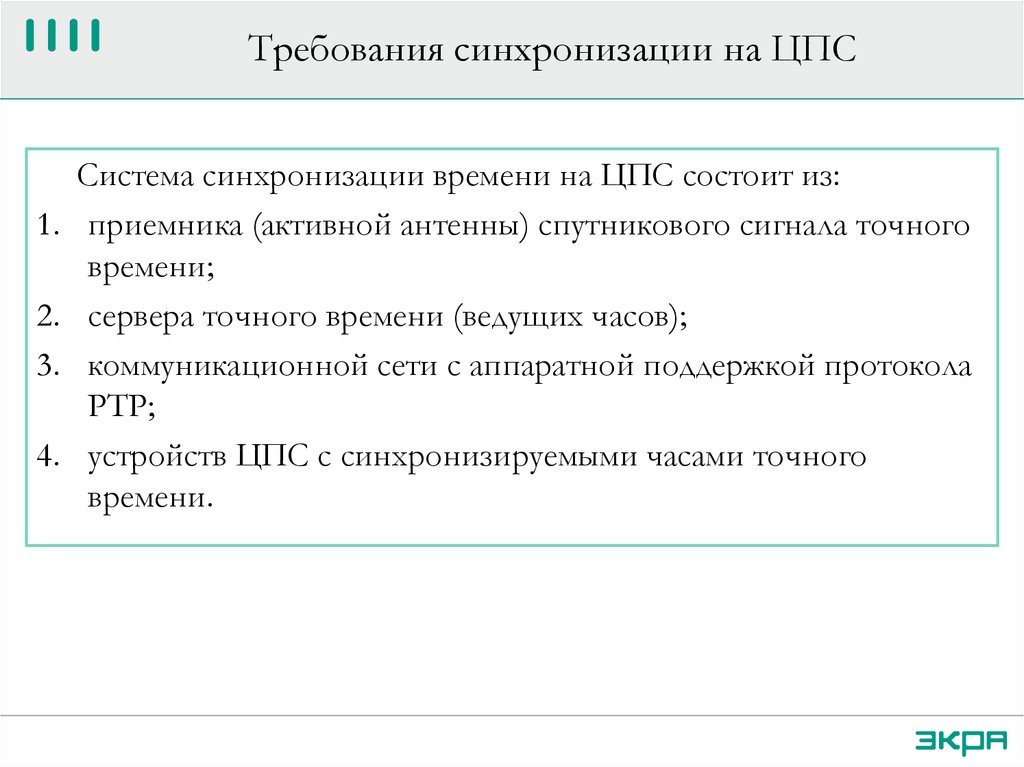

Требования синхронизации на ЦПССистема синхронизации времени на ЦПС состоит из:

1. приемника (активной антенны) спутникового сигнала точного

времени;

2. сервера точного времени (ведущих часов);

3. коммуникационной сети с аппаратной поддержкой протокола

PTP;

4. устройств ЦПС с синхронизируемыми часами точного

времени.

153.

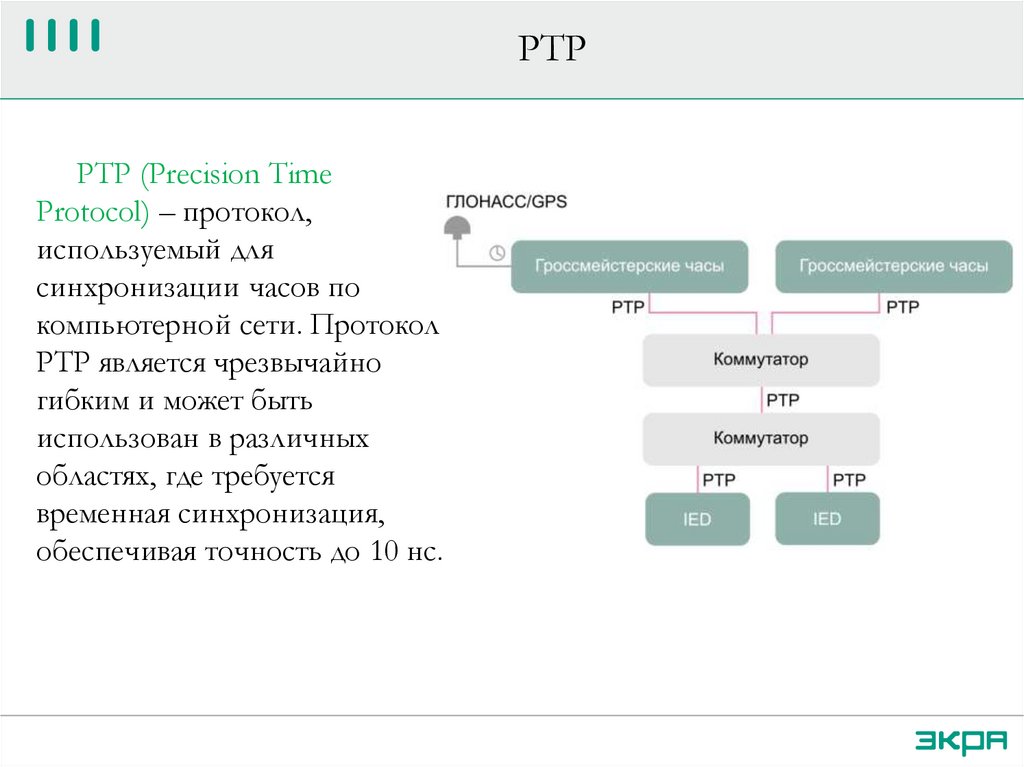

PTPPTP (Precision Time

Protocol) – протокол,

используемый для

синхронизации часов по

компьютерной сети. Протокол

PTP является чрезвычайно

гибким и может быть

использован в различных

областях, где требуется

временная синхронизация,

обеспечивая точность до 10 нс.

154.

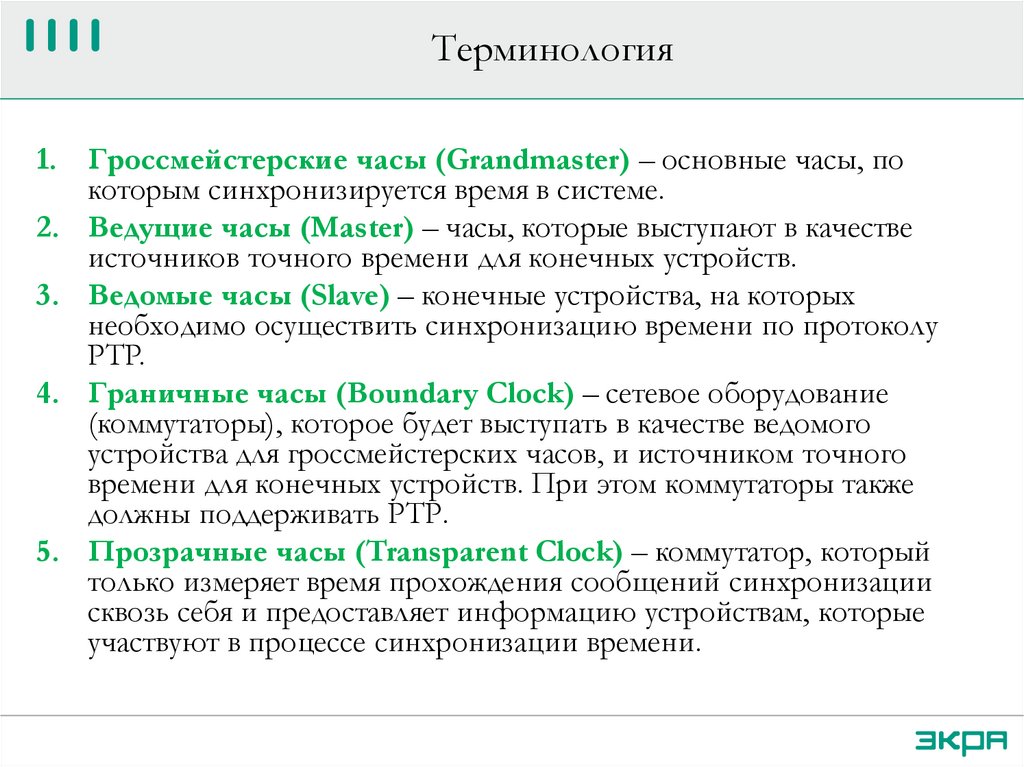

Терминология1. Гроссмейстерские часы (Grandmaster) – основные часы, по

которым синхронизируется время в системе.

2. Ведущие часы (Master) – часы, которые выступают в качестве

источников точного времени для конечных устройств.

3. Ведомые часы (Slave) – конечные устройства, на которых

необходимо осуществить синхронизацию времени по протоколу

PTP.

4. Граничные часы (Boundary Clock) – сетевое оборудование

(коммутаторы), которое будет выступать в качестве ведомого

устройства для гроссмейстерских часов, и источником точного

времени для конечных устройств. При этом коммутаторы также

должны поддерживать РТР.

5. Прозрачные часы (Transparent Clock) – коммутатор, который

только измеряет время прохождения сообщений синхронизации

сквозь себя и предоставляет информацию устройствам, которые

участвуют в процессе синхронизации времени.

155.

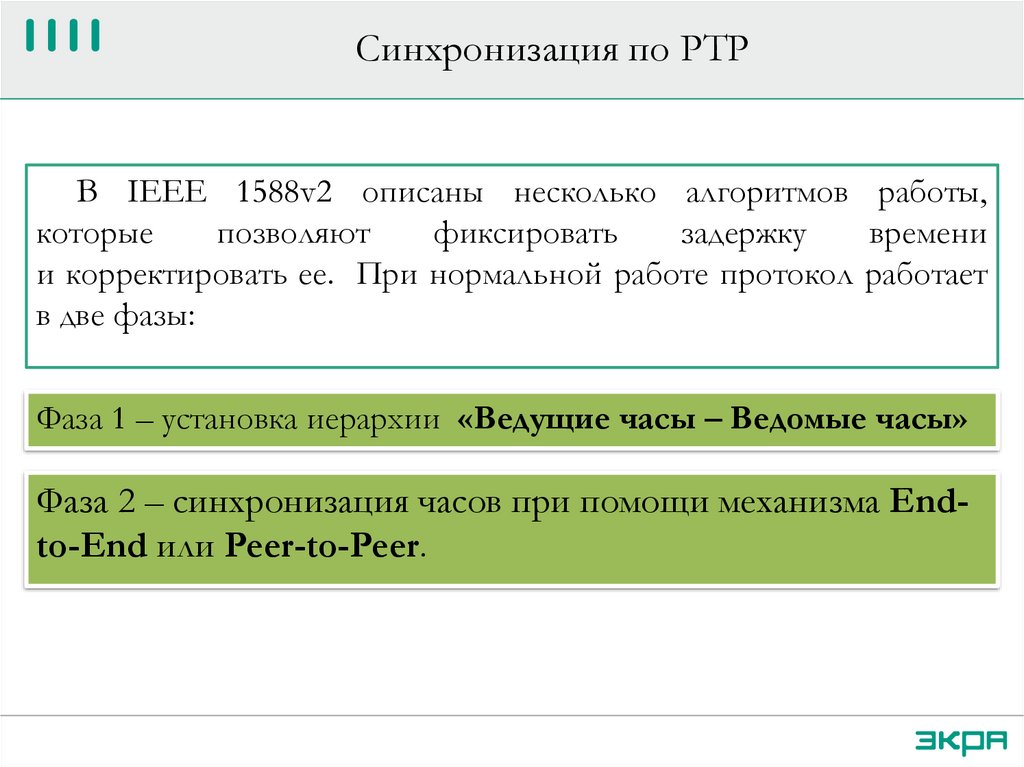

Синхронизация по PTPВ IEEE 1588v2 описаны несколько алгоритмов работы,

которые

позволяют

фиксировать

задержку

времени

и корректировать ее. При нормальной работе протокол работает

в две фазы:

Фаза 1 – установка иерархии «Ведущие часы – Ведомые часы»

Фаза 2 – синхронизация часов при помощи механизма Endto-End или Peer-to-Peer.

156.

Фаза 1. Выбор гроссмейстера157.

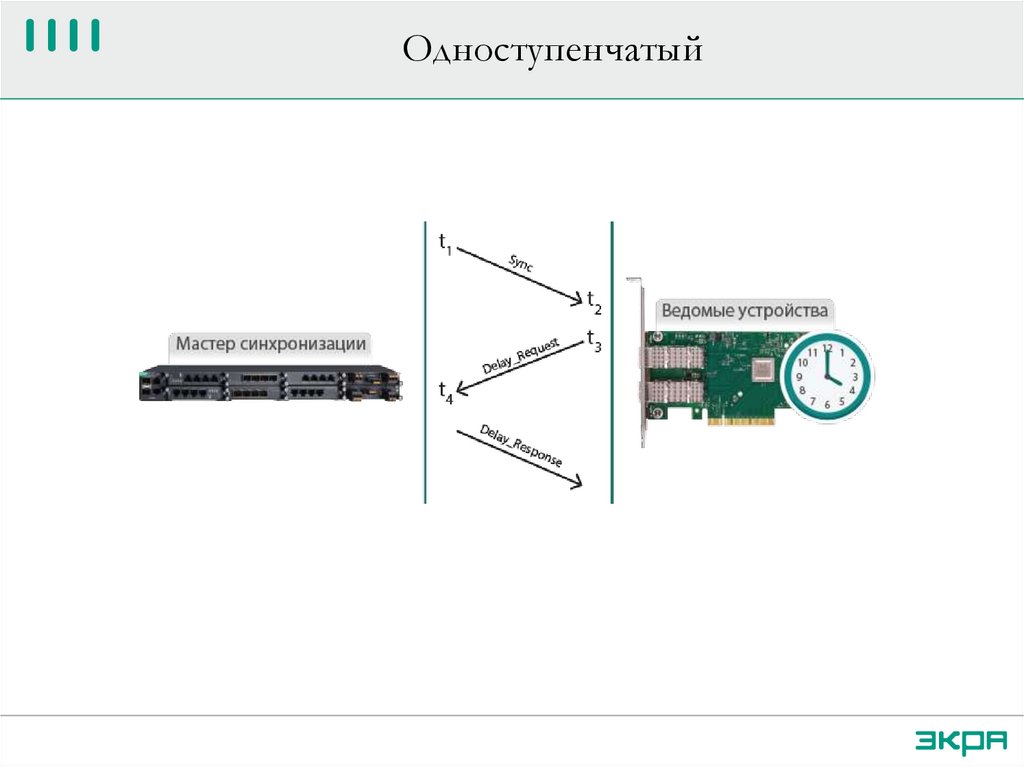

Фаза 2 – Синхронизация обычных и граничных часовСразу после установки иерархии «Ведущие часы – Ведомые

часы» начинается фаза синхронизации обычных и граничных

часов. Для синхронизации ведущие часы отправляют ведомым

часам сообщение, содержащее метку времени.

Ведущие часы

Одноступенчатые часы для

синхронизации посылают

одно сообщение Sync.

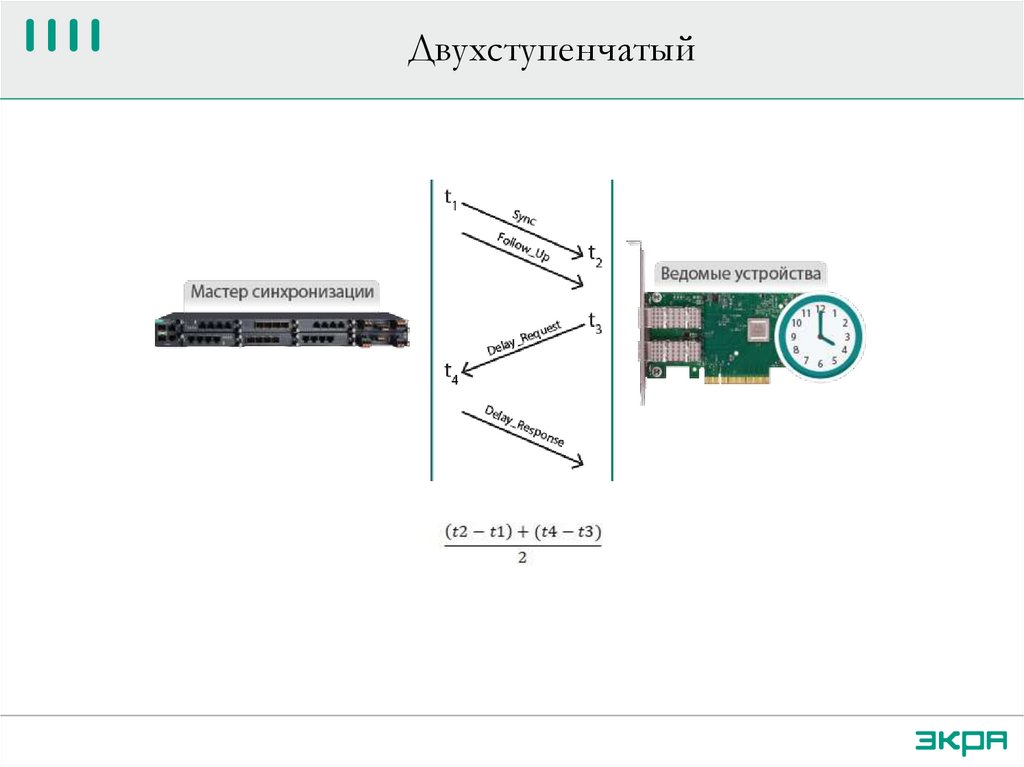

Двухступенчатые

часы для синхронизации

используют два сообщения:

Sync и Follow_Up.

158.

Типы сообщений PTPОсновные типы сообщений PTP

1. Announce – сообщения содержащие параметры для

определения основного мастера системы по алгоритму BMCA

2. Sync – сообщения от ведущих часов, которые передают

информацию о времени

3. Follow Up – отправляются ведущими часами сразу после

отправки сообщения типа sync. Данные сообщения содержат

метку времени отправки сообщения sync и корректирующее

значение. Используются для корректировки значения времени.

4. Delay – сообщения, которыми обмениваются ведомые и

ведущие устройства, для определения задержки

распространения сообщений синхронизации по линиям связи

между ними.

159.

Одноступенчатый160.

Двухступенчатый161.

Режимы работыРежимы работы прозрачных часов

End-to-End

Peer-to-Peer

162.

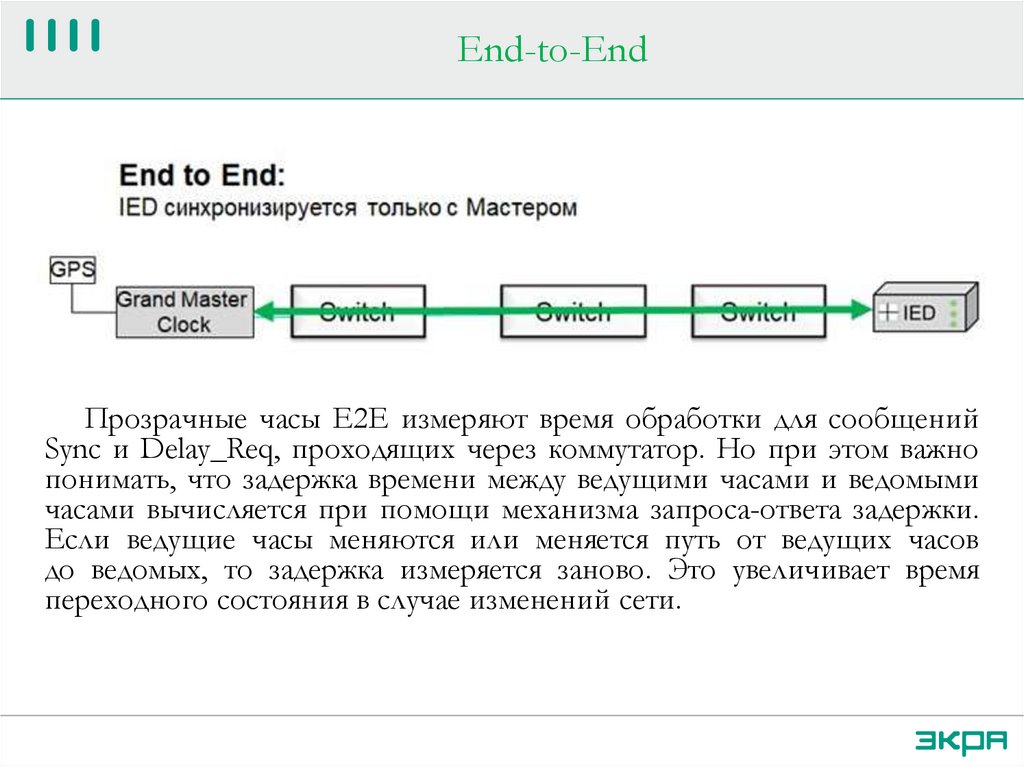

End-to-EndПрозрачные часы E2E измеряют время обработки для сообщений

Sync и Delay_Req, проходящих через коммутатор. Но при этом важно

понимать, что задержка времени между ведущими часами и ведомыми

часами вычисляется при помощи механизма запроса-ответа задержки.

Если ведущие часы меняются или меняется путь от ведущих часов

до ведомых, то задержка измеряется заново. Это увеличивает время

переходного состояния в случае изменений сети.

163.

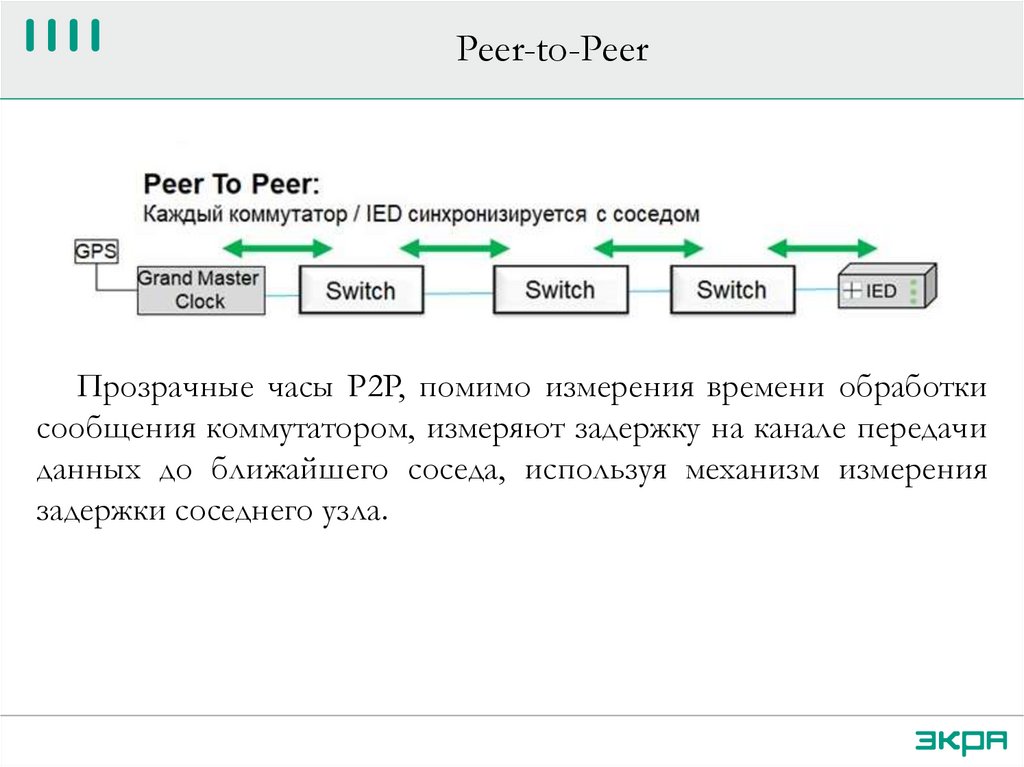

Peer-to-PeerПрозрачные часы P2P, помимо измерения времени обработки

сообщения коммутатором, измеряют задержку на канале передачи

данных до ближайшего соседа, используя механизм измерения

задержки соседнего узла.

164.

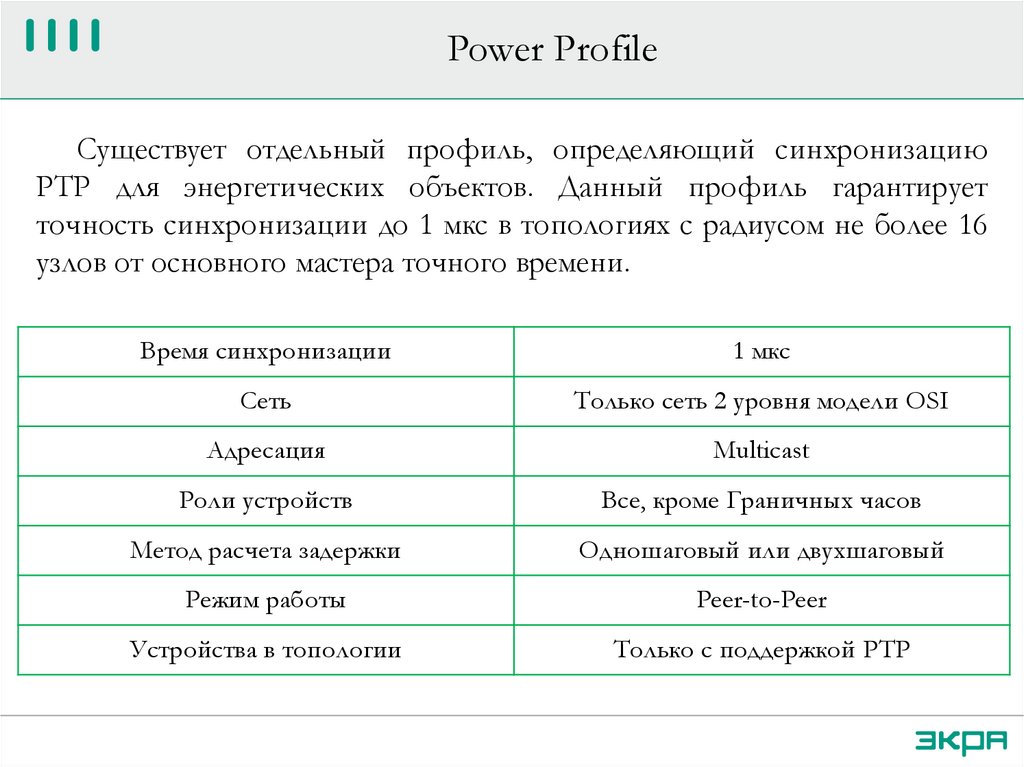

Power ProfileСуществует отдельный профиль, определяющий синхронизацию

PTP для энергетических объектов. Данный профиль гарантирует

точность синхронизации до 1 мкс в топологиях с радиусом не более 16

узлов от основного мастера точного времени.

Время синхронизации

1 мкс

Сеть

Только сеть 2 уровня модели OSI

Адресация

Multicast

Роли устройств

Все, кроме Граничных часов

Метод расчета задержки

Одношаговый или двухшаговый

Режим работы

Peer-to-Peer

Устройства в топологии

Только с поддержкой PTP

165.

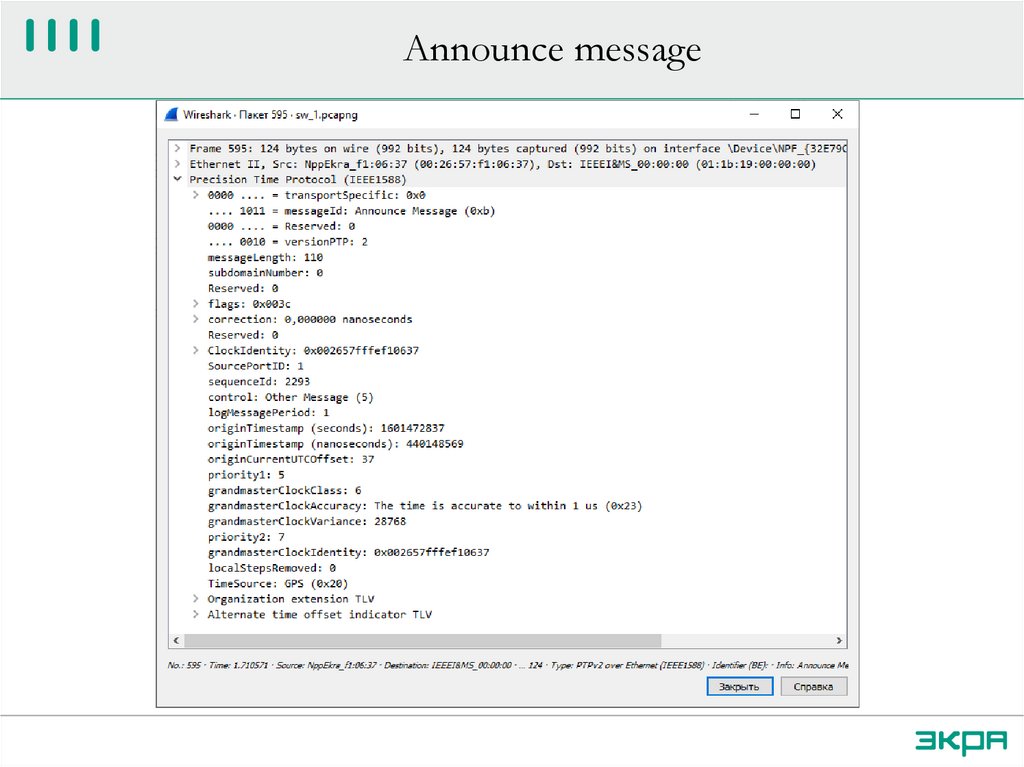

Announce message166.

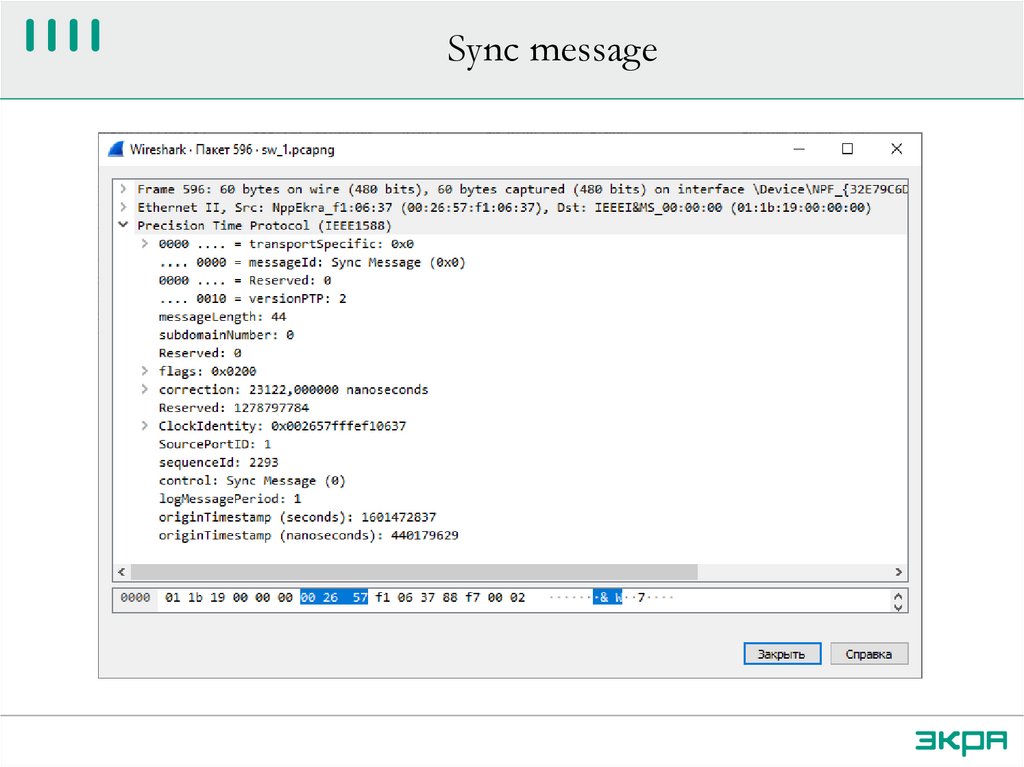

Sync message167.

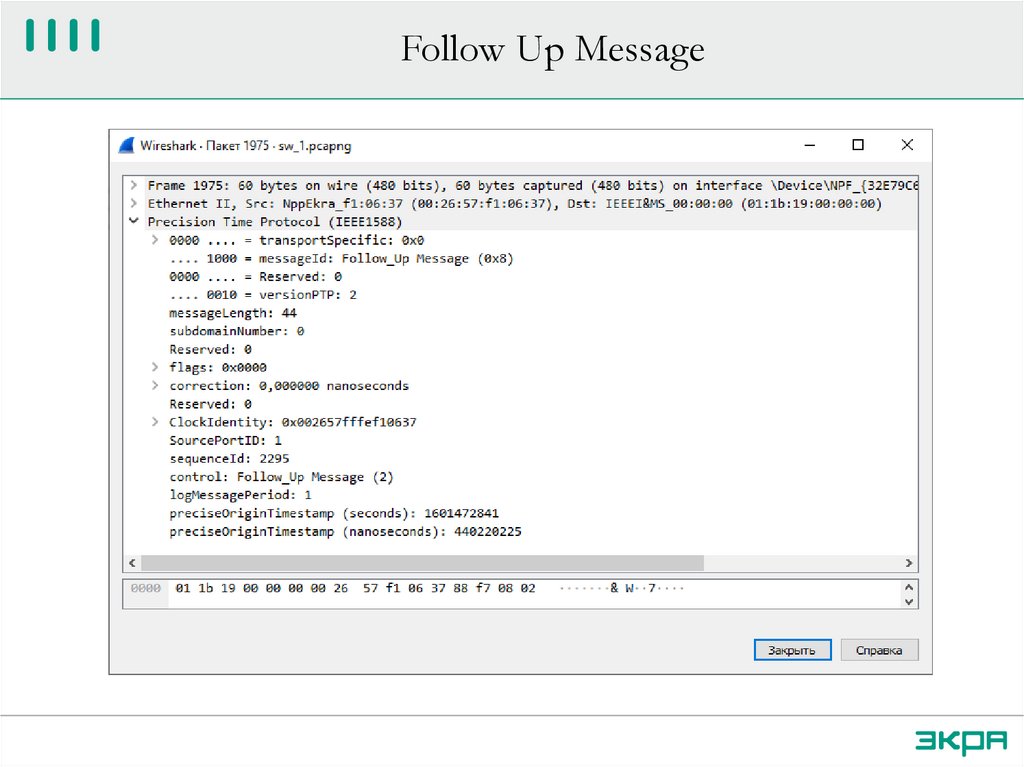

Follow Up Message168.

Преимущества PTP1. Точность синхронизации времени не зависит от объема сетевого

трафика. При возникновении перегрузок сетевого оборудования

потери сообщений PTP не происходит.

2. В качестве физической среды передачи данных могут

использоваться как оптические, так и электрические (витая пара)

линии связи

3. Используется единая система отсчета времени, поэтому отсутствуют

сложности настройки устройств относительно всемирного

скоординированного времени (UTC)/местного времени.

4. Профиль для электроэнергетики обеспечивает передачу местного

временного смещения, поэтому отсутствует необходимость

настройки местного времени на устройствах РЗА.

5. Может быть предусмотрено использование резервных

гроссмейстерских часов c автоматическим переключением на них в

случае нарушения связи с действующими гроссмейстерскими

часами

169.

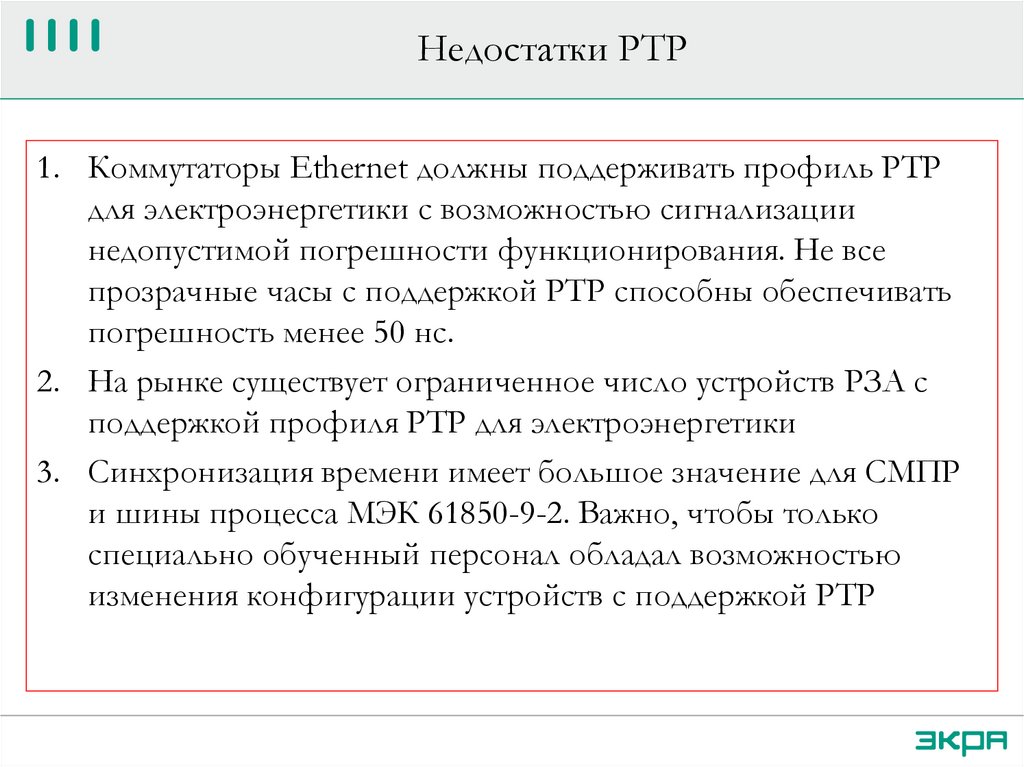

Недостатки PTP1. Коммутаторы Ethernet должны поддерживать профиль PTP

для электроэнергетики с возможностью сигнализации

недопустимой погрешности функционирования. Не все

прозрачные часы с поддержкой PTP способны обеспечивать

погрешность менее 50 нс.

2. На рынке существует ограниченное число устройств РЗА с

поддержкой профиля PTP для электроэнергетики

3. Синхронизация времени имеет большое значение для СМПР

и шины процесса МЭК 61850-9-2. Важно, чтобы только

специально обученный персонал обладал возможностью

изменения конфигурации устройств с поддержкой PTP

170.

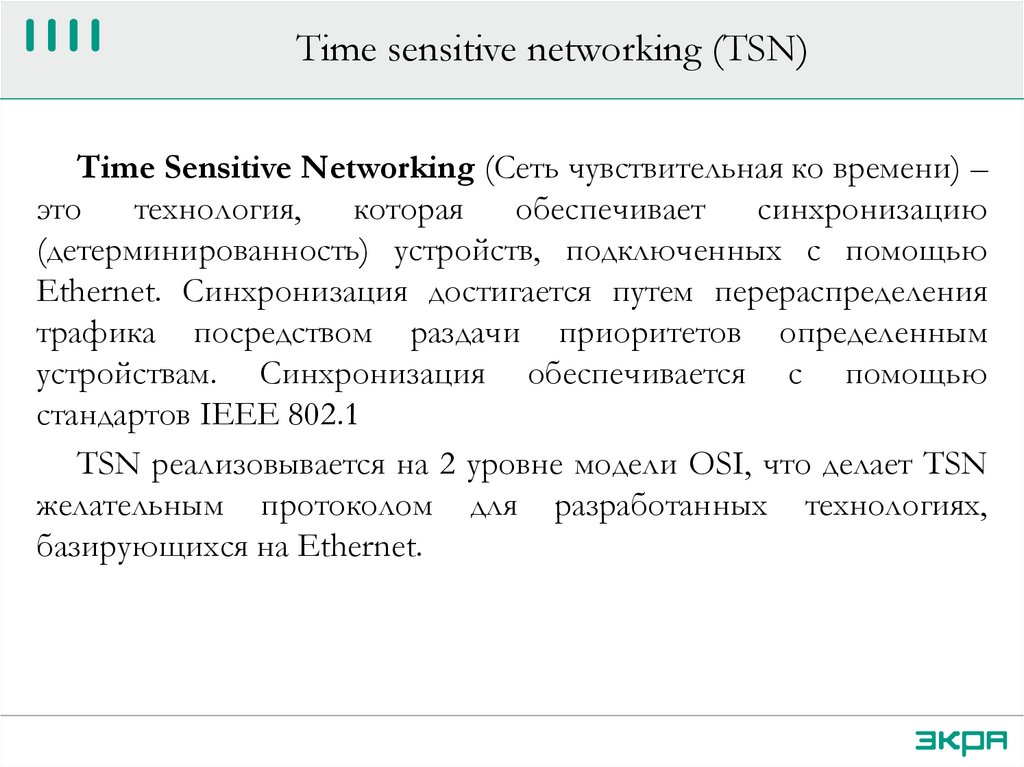

Time sensitive networking (TSN)Time Sensitive Networking (Сеть чувствительная ко времени) –

это

технология,

которая

обеспечивает

синхронизацию

(детерминированность) устройств, подключенных с помощью

Ethernet. Синхронизация достигается путем перераспределения

трафика посредством раздачи приоритетов определенным

устройствам. Синхронизация обеспечивается с помощью

стандартов IEEE 802.1

TSN реализовывается на 2 уровне модели OSI, что делает TSN

желательным протоколом для разработанных технологиях,

базирующихся на Ethernet.

171.

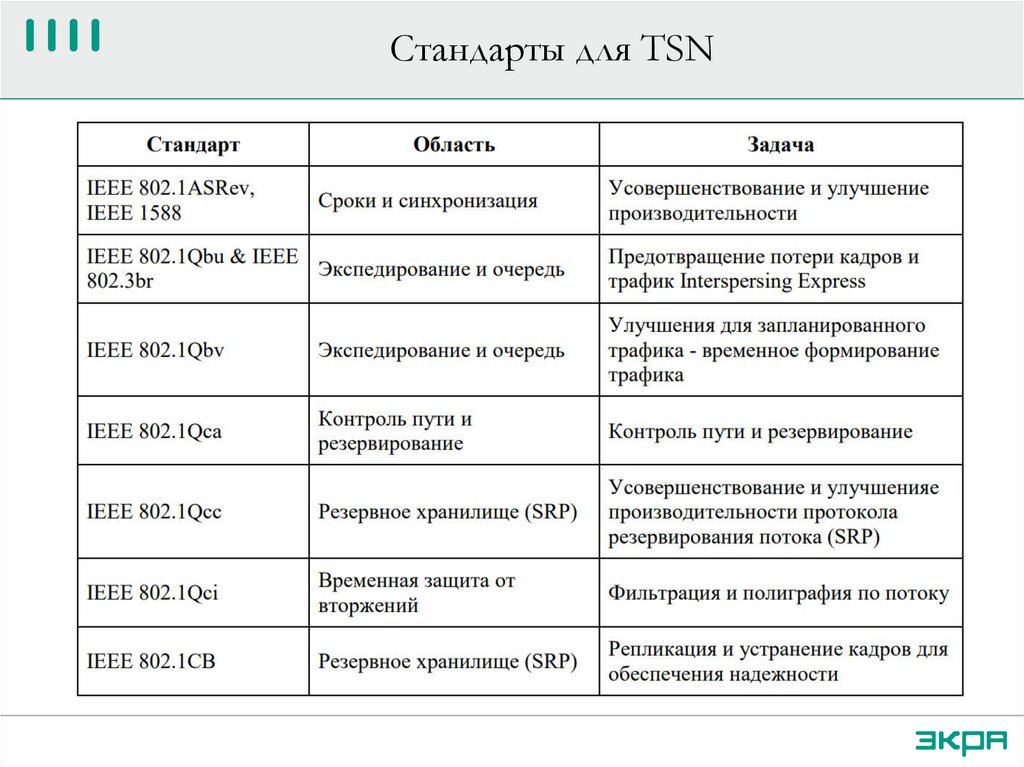

Стандарты для TSN172.

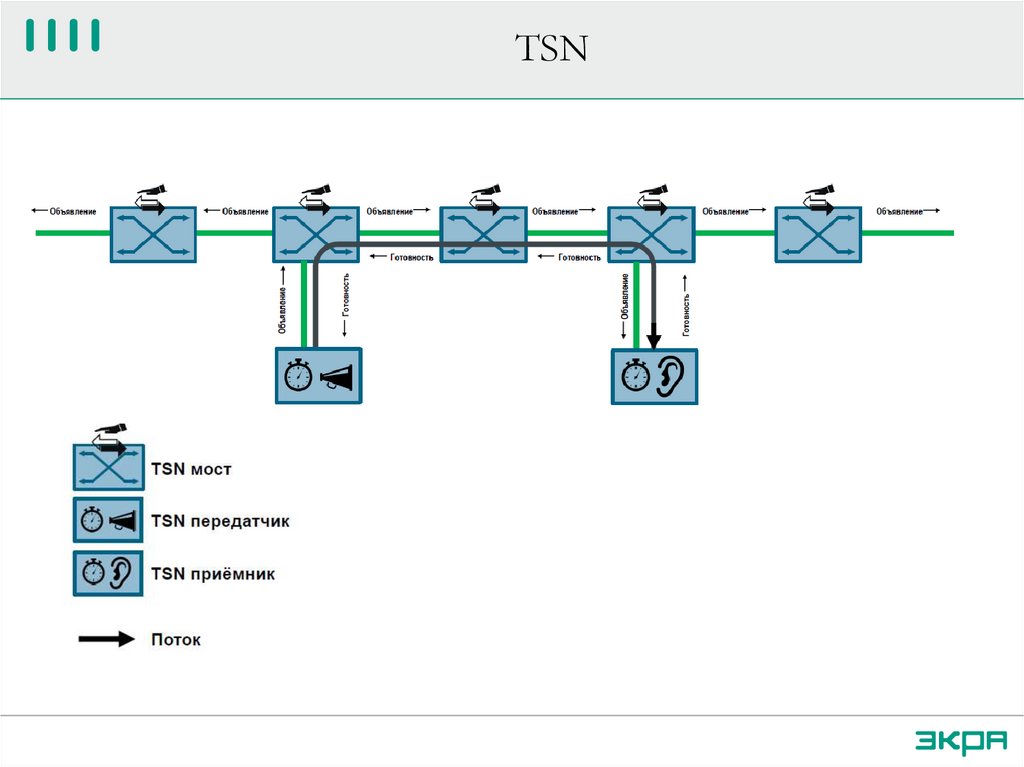

TSN173.

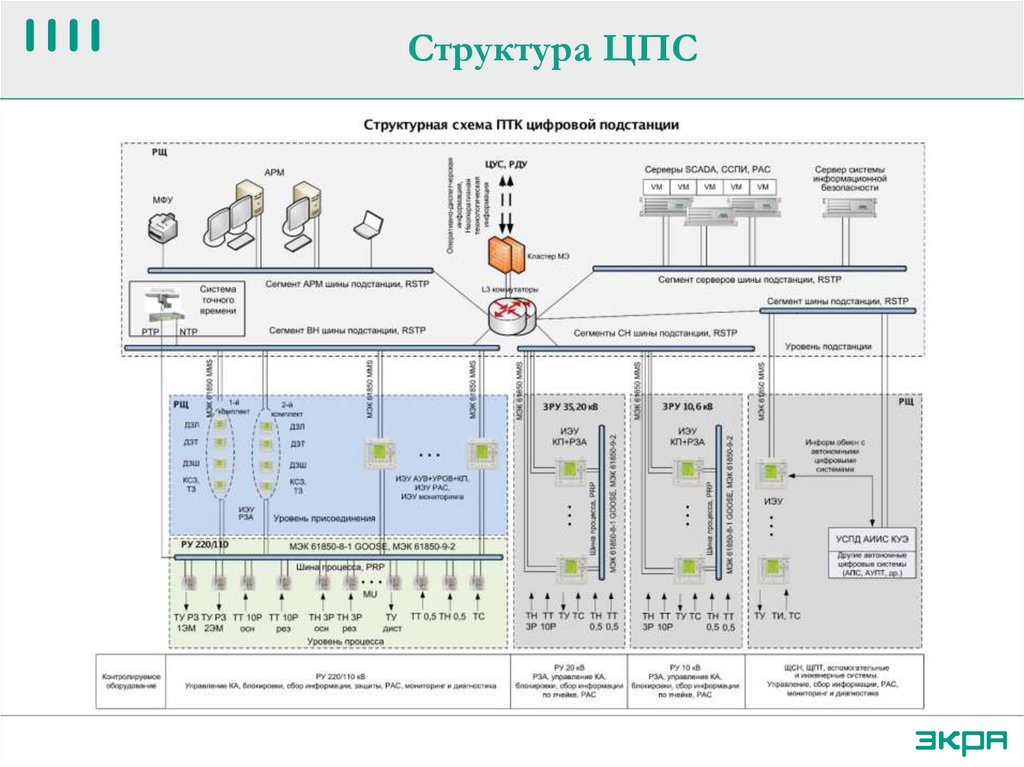

Структура ЦПС174.

МЭК-61850IEC/TR 61850-1

Введение и общие положения

МЭК-61850

стандарт

«Сети и системы связи на подстанциях»,

IEC/TS

61850-2 –

Термины

и определения

описывающий

форматы

потоков данных, виды информации,

IEC 61850-3

Общие требования

правила

описания

элементов

энергообъекта

и свод

правил для

IEC 61850-4

Системный

инжиниринг

и управление

проектами

организации

событийного

протокола

передачипри

данных.

IEC 61850-5

Требования к функциям

и устройствам

передачи данных.

IEC 61850-6

Язык описания конфигурации для обмена данными

IEC 61850-7

Базовая структура коммуникаций (4 главы)

IEC 61850-8-1

Назначение на определенный коммуникационный сервис –

Назначение на MMS и IEC 8802-3

IEC 61850-9-1

Назначение на определенный коммуникационный сервис –

Передача мгновенных значений по последовательному

интерфейсу

IEC 61850-9-2

Назначение на определенный коммуникационный сервис –

Передача мгновенных значений по интерфейсу IEC 8802-3

IEC 61850-10

Проверка соответствия

175.

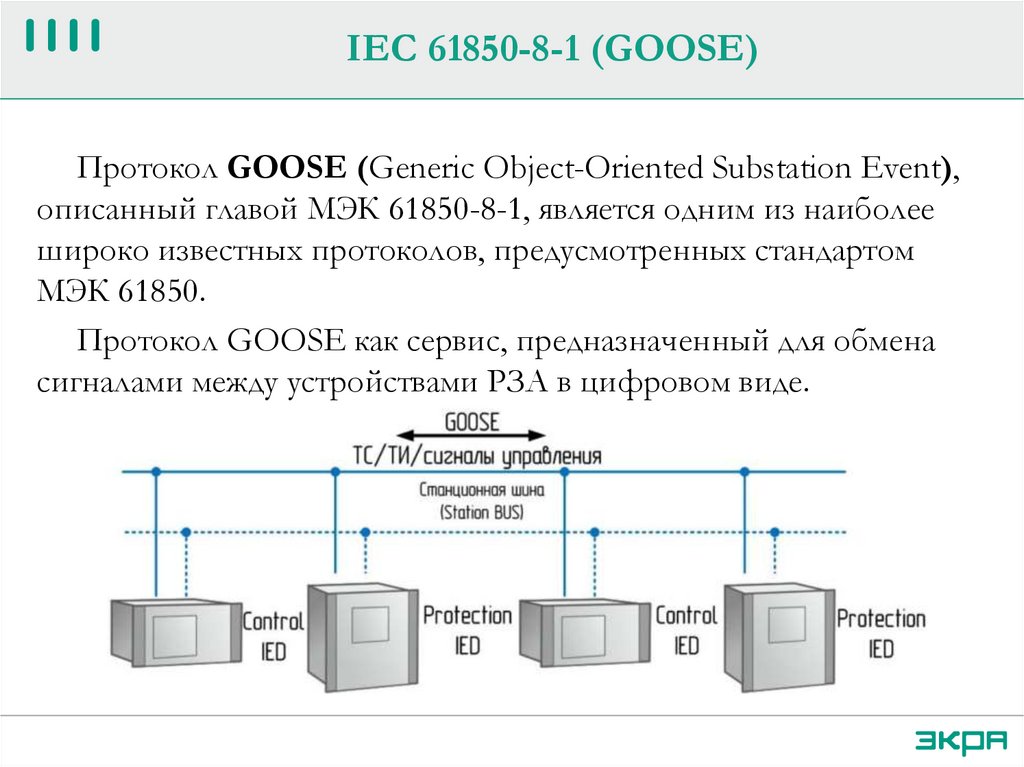

IEC 61850-8-1 (GOOSE)Протокол GOOSE (Generic Object-Oriented Substation Event),

описанный главой МЭК 61850-8-1, является одним из наиболее

широко известных протоколов, предусмотренных стандартом

МЭК 61850.

Протокол GOOSE как сервис, предназначенный для обмена

сигналами между устройствами РЗА в цифровом виде.

176.

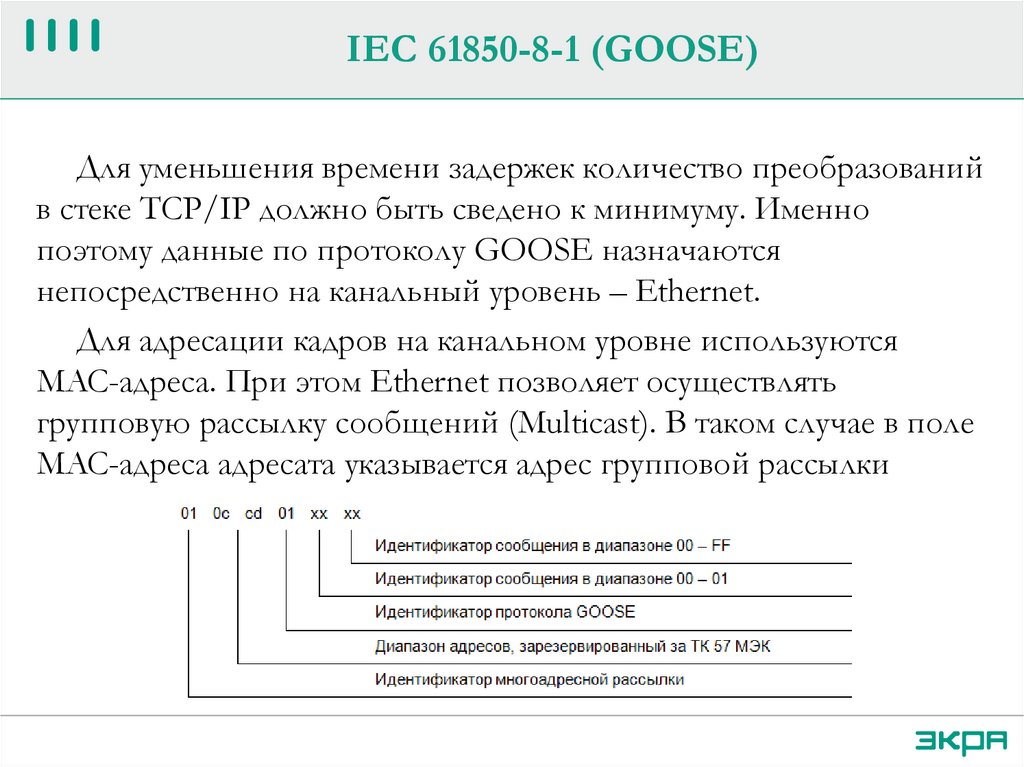

IEC 61850-8-1 (GOOSE)Для уменьшения времени задержек количество преобразований

в стеке TCP/IP должно быть сведено к минимуму. Именно

поэтому данные по протоколу GOOSE назначаются

непосредственно на канальный уровень – Ethernet.

Для адресации кадров на канальном уровне используются

MAC-адреса. При этом Ethernet позволяет осуществлять

групповую рассылку сообщений (Multicast). В таком случае в поле

MAC-адреса адресата указывается адрес групповой рассылки

177.

GOOSE178.

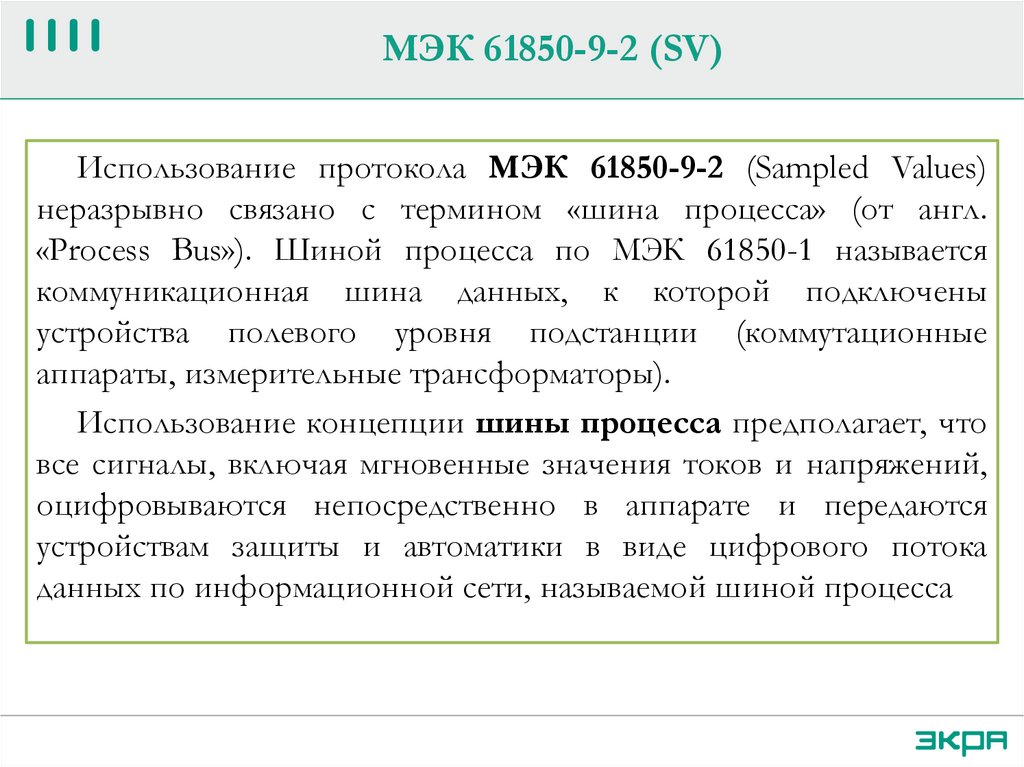

МЭК 61850-9-2 (SV)Использование протокола МЭК 61850-9-2 (Sampled Values)

неразрывно связано с термином «шина процесса» (от англ.

«Process Bus»). Шиной процесса по МЭК 61850-1 называется

коммуникационная шина данных, к которой подключены

устройства полевого уровня подстанции (коммутационные

аппараты, измерительные трансформаторы).

Использование концепции шины процесса предполагает, что

все сигналы, включая мгновенные значения токов и напряжений,

оцифровываются непосредственно в аппарате и передаются

устройствам защиты и автоматики в виде цифрового потока

данных по информационной сети, называемой шиной процесса

179.

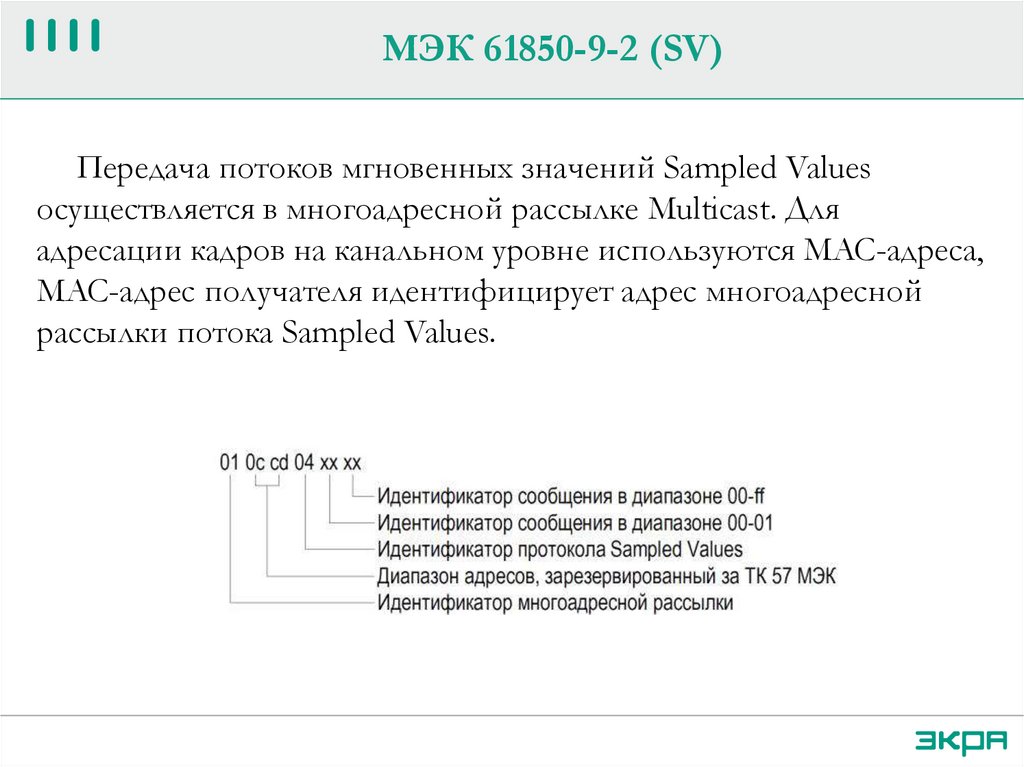

МЭК 61850-9-2 (SV)Передача потоков мгновенных значений Sampled Values

осуществляется в многоадресной рассылке Multicast. Для

адресации кадров на канальном уровне используются MAC-адреса,

MAC-адрес получателя идентифицирует адрес многоадресной

рассылки потока Sampled Values.

180.

МЭК 61850-9-2 (SV)Требования к передаваемой информации по 9-2:

1. требуется передача данных с высокой частотой, что ведёт к

появлению больших объёмов информации, передаваемых по сети;

2. необходимо обеспечить минимальную задержку при передаче

данных по сети шины станции, так как эта задержка в конечном

счёте будет влиять на быстродействие устройств РЗА;

3. измерения, получаемые с различных источников одним

приёмником должны быть синхронизированы по времени;

4. требуется обеспечить возможность выявления потерь и искажений

данных при передаче;

5. должна быть обеспечена возможность многоадресной передачи

данных для нескольких приемных устройств.

181.

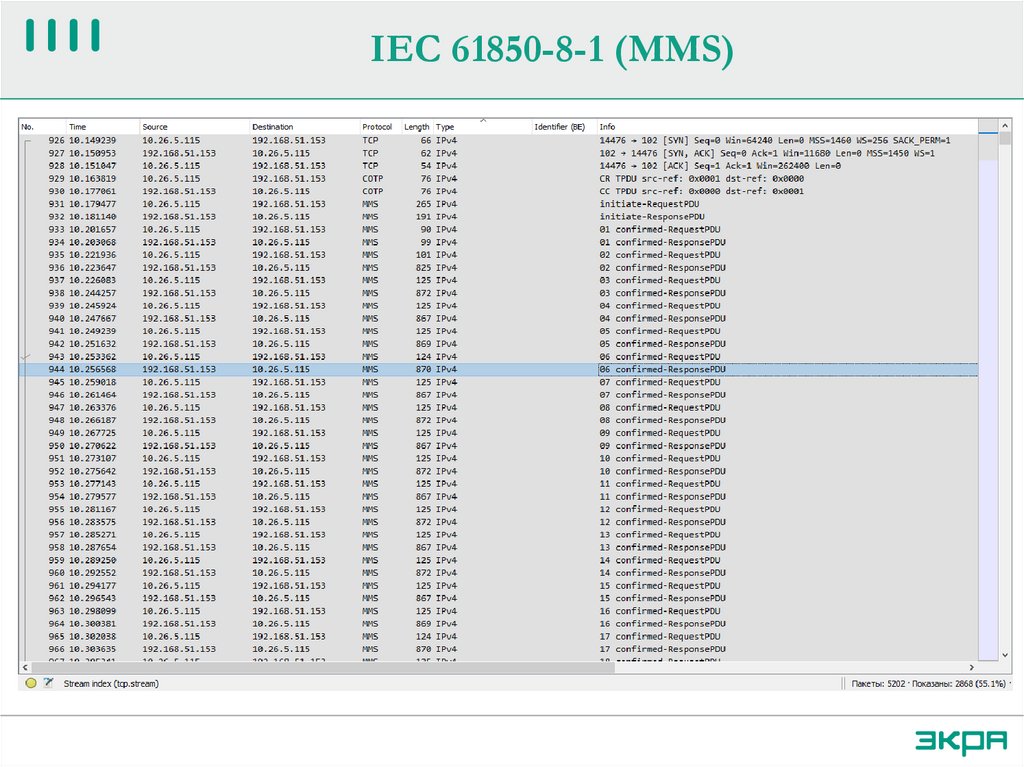

IEC 61850-8-1 (MMS)MMS (Manufacturing Message

Specification) – протокол передачи данных

по технологии «клиент-сервер».

Основное назначение протокола

MMS – реализация функций АСУ ТП, то

есть сбор данных телесигнализации и

телеизмерений и передача команд

телеуправления.

MS предоставляет две основные

возможности:

1. сбор данных с использованием

периодического опроса сервера(ов)

клиентом;

2. передача данных клиенту сервером в

виде отчётов (спорадически);

182.

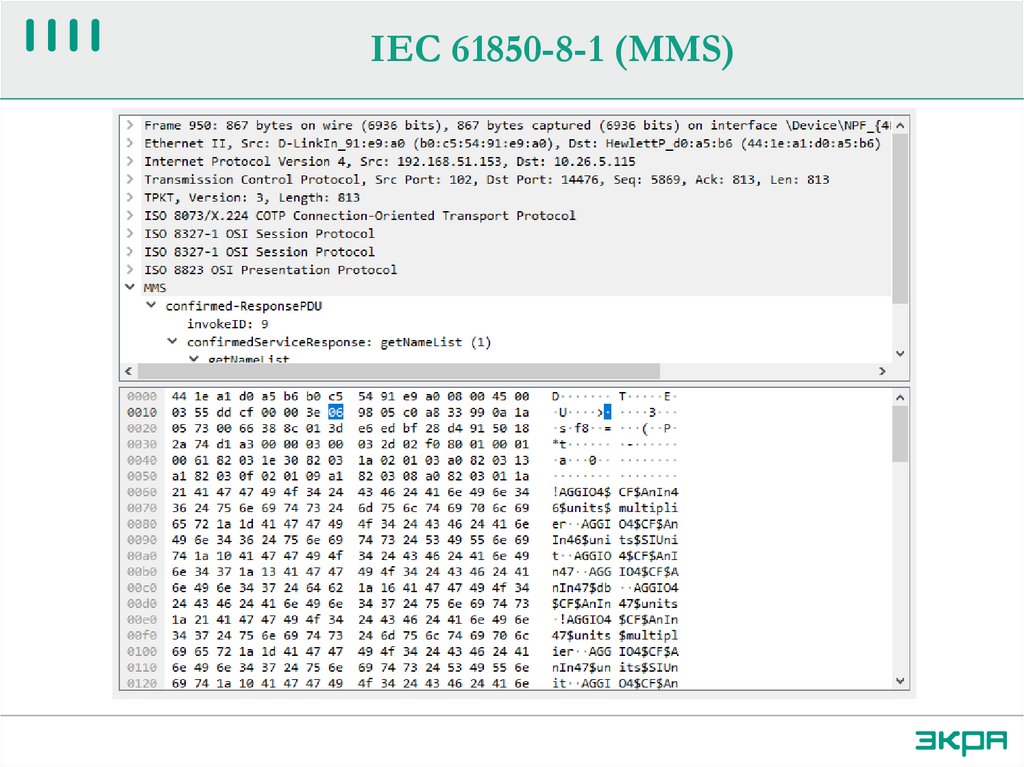

IEC 61850-8-1 (MMS). Сбор данныхВ качестве коммуникационного протокола в MMS используется

стек TCP/IP.

183.

IEC 61850-8-1 (MMS)184.

IEC 61850-8-1 (MMS)185.

Типы архитектур в АСУ ТП ПСI архитектура предполагает применение протокола MMS для

интеграции устройств РЗА и КП в единую систему АСУ ТП без

использования протоколов GOOSE и SV.

Таким образом, данная архитектура не предполагает

использование ШПДС, ШПАС.

Дополнительные требования в части построения сети и

внутрисистемных коммуникаций предъявляются только в части

информационной безопасности.

186.

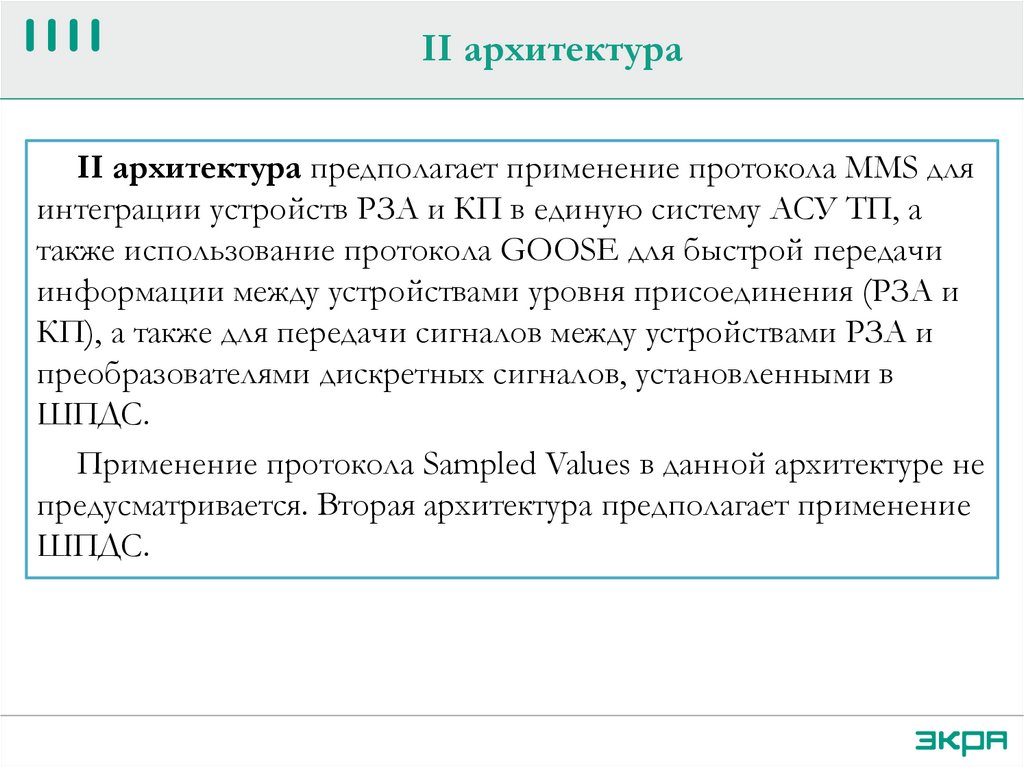

II архитектураII архитектура предполагает применение протокола MMS для

интеграции устройств РЗА и КП в единую систему АСУ ТП, а

также использование протокола GOOSE для быстрой передачи

информации между устройствами уровня присоединения (РЗА и

КП), а также для передачи сигналов между устройствами РЗА и

преобразователями дискретных сигналов, установленными в

ШПДС.

Применение протокола Sampled Values в данной архитектуре не

предусматривается. Вторая архитектура предполагает применение

ШПДС.

187.

III архитектураIII архитектура предполагает применение протокола MMS

для интеграции устройства РЗА и КП в единую систему АСУ ТП,

применение протокола GOOSE для быстрой передачи

информации между устройствами уровня присоединений (РЗА и

КП) и передачи информации между устройствами РЗА и ШПДС,

а также применение протокола Sampled Values для передачи

данных измерений.

188.

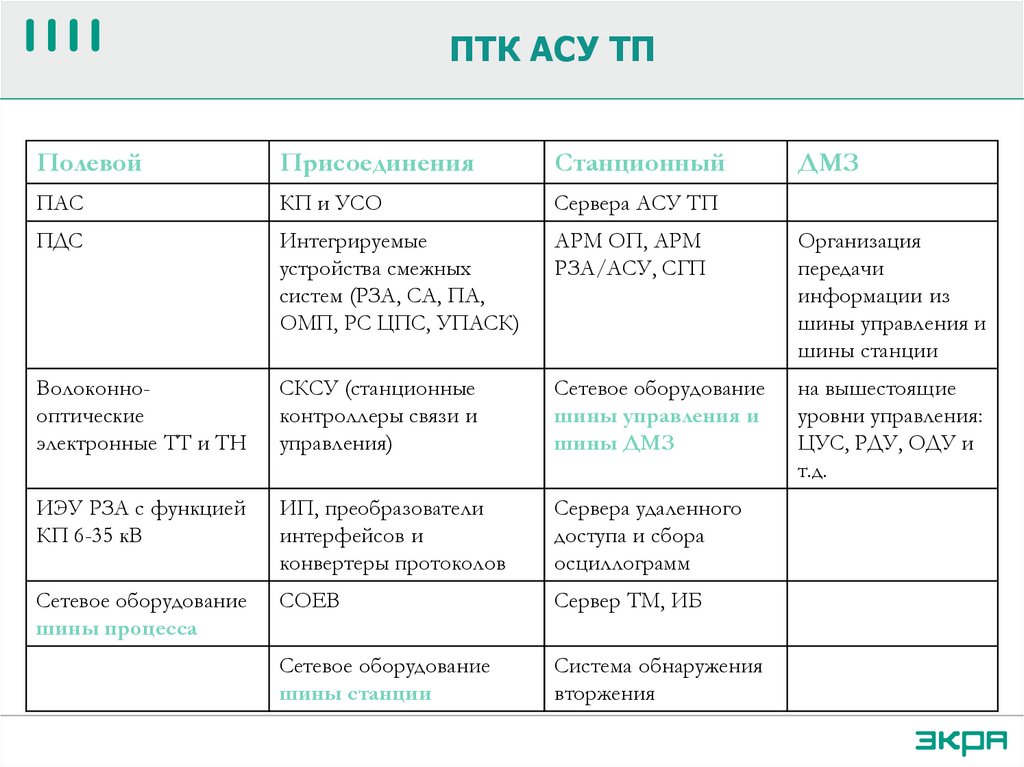

ПТК АСУ ТППолевой

Присоединения

Станционный

ДМЗ

ПАС

КП и УСО

Сервера АСУ ТП

ПДС

Интегрируемые

устройства смежных

систем (РЗА, СА, ПА,

ОМП, РС ЦПС, УПАСК)

АРМ ОП, АРМ

РЗА/АСУ, СГП

Организация

передачи

информации из

шины управления и

шины станции

Волоконнооптические

электронные ТТ и ТН

СКСУ (станционные

контроллеры связи и

управления)

Сетевое оборудование

шины управления и

шины ДМЗ

на вышестоящие

уровни управления:

ЦУС, РДУ, ОДУ и

т.д.

ИЭУ РЗА с функцией

КП 6-35 кВ

ИП, преобразователи

интерфейсов и

конвертеры протоколов

Сервера удаленного

доступа и сбора

осциллограмм

Сетевое оборудование

шины процесса

СОЕВ

Сервер ТМ, ИБ

Сетевое оборудование

шины станции

Система обнаружения

вторжения

189.

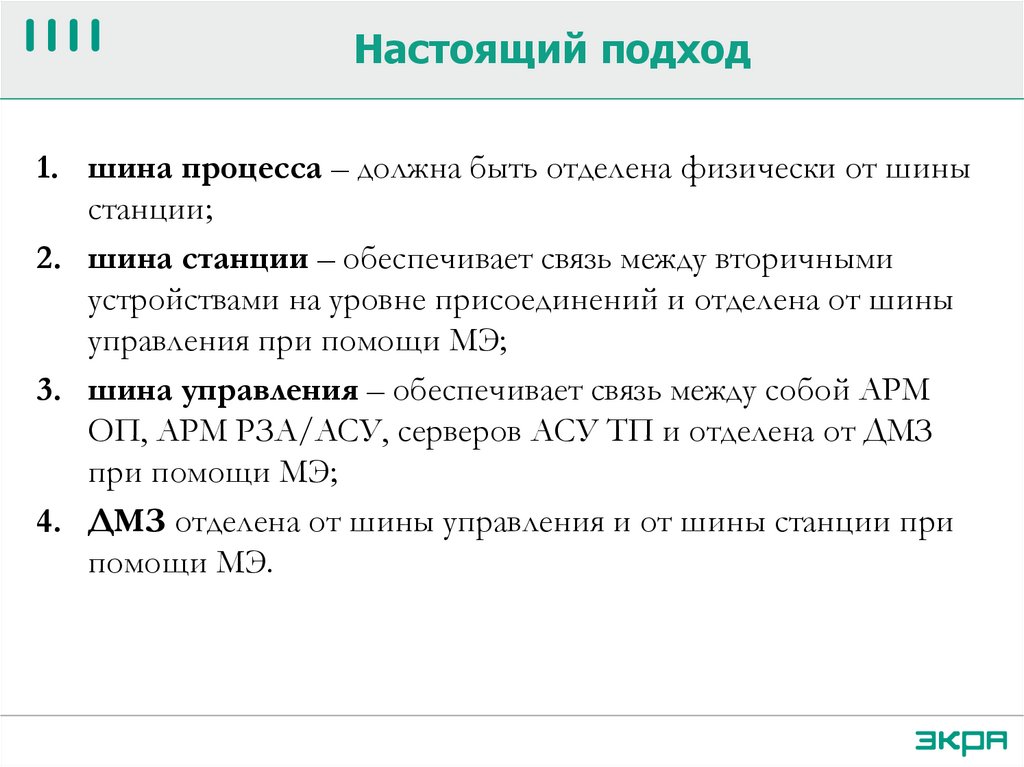

Настоящий подход1. шина процесса – должна быть отделена физически от шины

станции;

2. шина станции – обеспечивает связь между вторичными

устройствами на уровне присоединений и отделена от шины

управления при помощи МЭ;

3. шина управления – обеспечивает связь между собой АРМ

ОП, АРМ РЗА/АСУ, серверов АСУ ТП и отделена от ДМЗ

при помощи МЭ;

4. ДМЗ отделена от шины управления и от шины станции при

помощи МЭ.

190.

Настоящий подход191.

Структурная схемаРДУ, ПМЭС

АСУ

Маршрутизатор/МЭ

RedBox(Осн.)

РЗА А

Маршрутизатор/МЭ

RedBox(Рез.)

РЗА B

192.

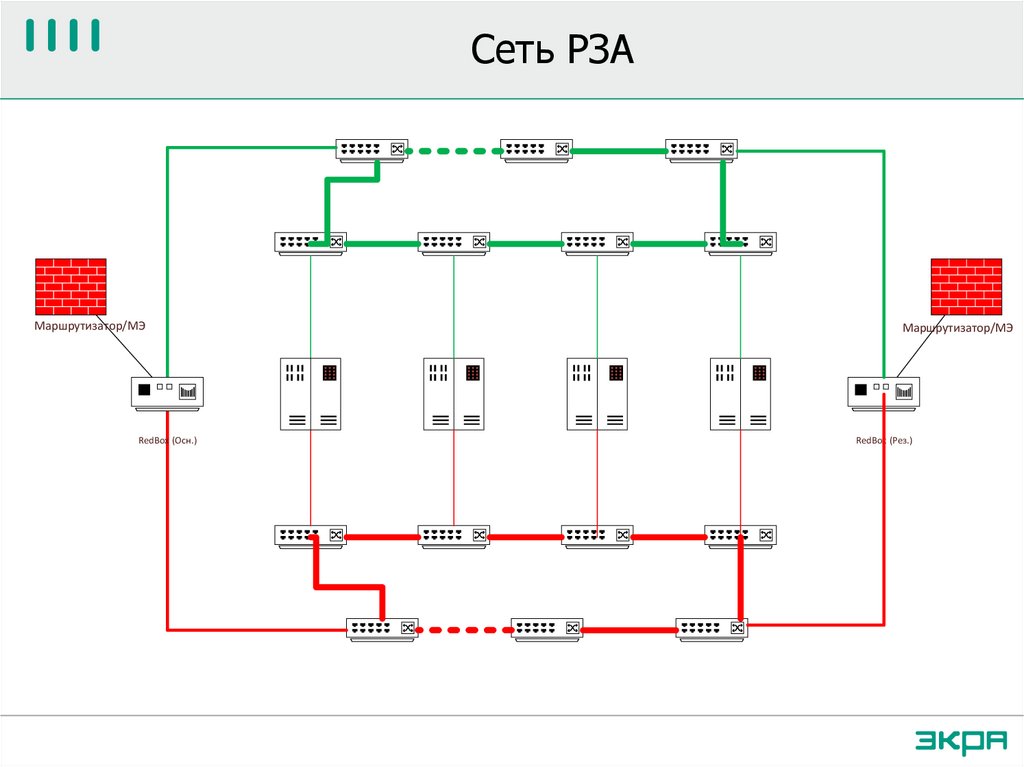

Сеть РЗАМаршрутизатор/МЭ

RedBox (Осн.)

Маршрутизатор/МЭ

RedBox (Рез.)

193.

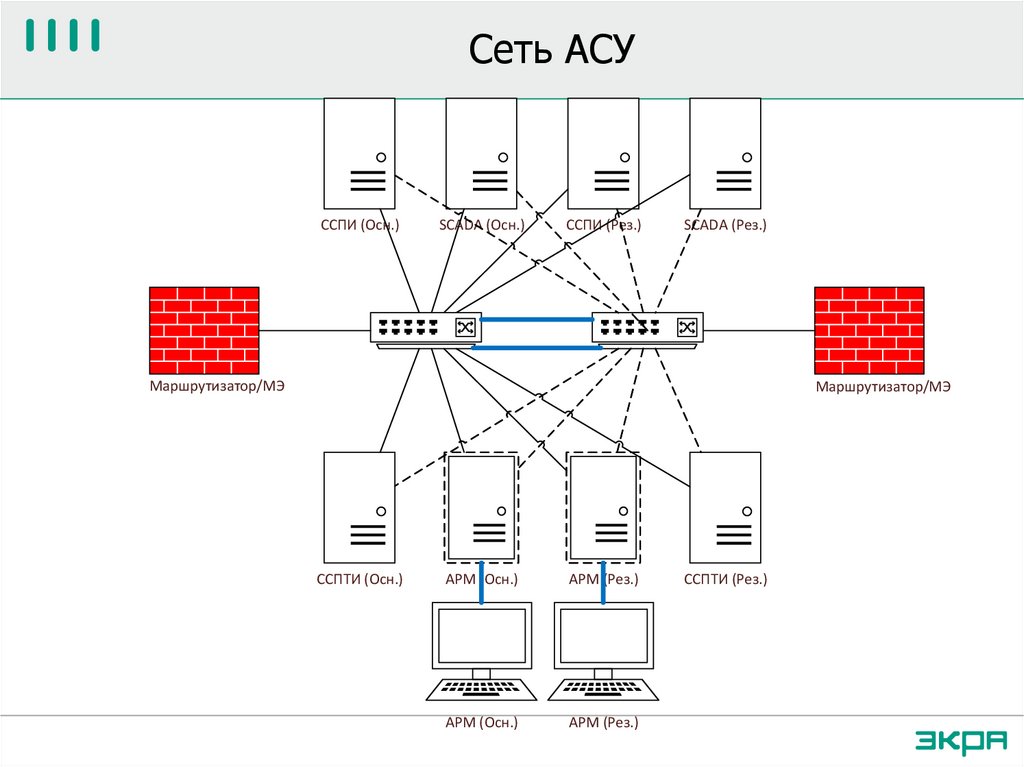

Сеть АСУССПИ (Осн.)

SCADA (Осн.)

ССПИ (Рез.)

SCADA (Рез.)

Маршрутизатор/МЭ

Маршрутизатор/МЭ

ССПТИ (Осн.)

АРМ (Осн.)

АРМ (Рез.)

АРМ (Осн.)

АРМ (Рез.)

ССПТИ (Рез.)

194.

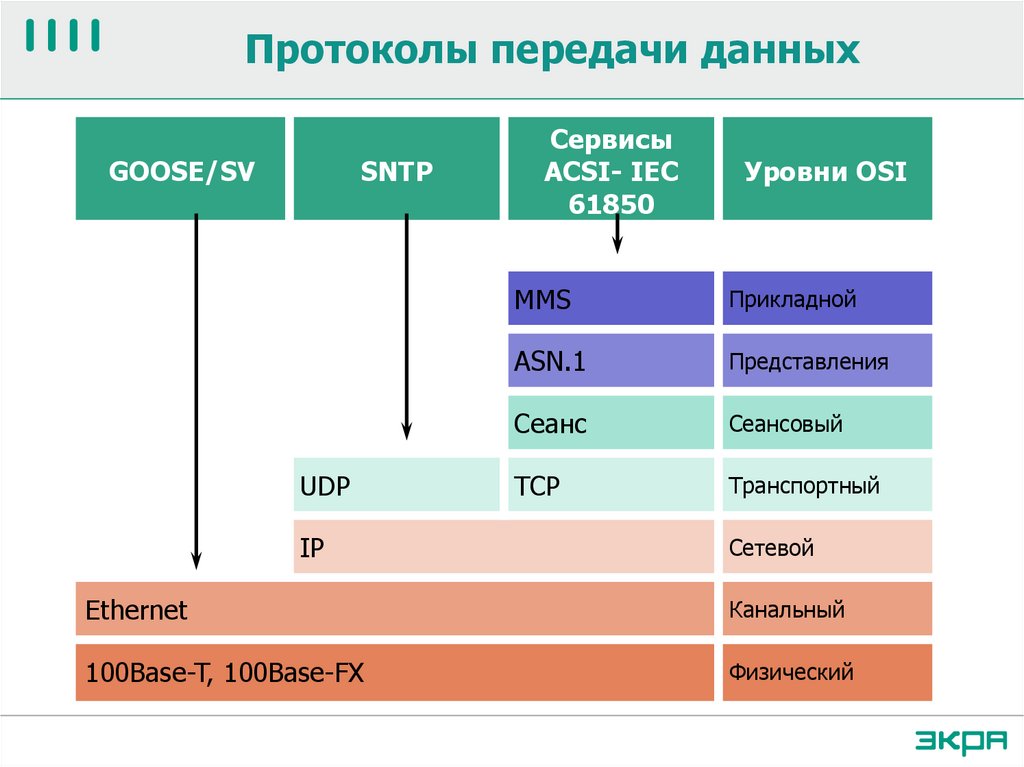

Протоколы передачи данныхGOOSE/SV

SNTP

UDP

IP

Сервисы

ACSI- IEC

61850

Уровни OSI

MMS

Прикладной

ASN.1

Представления

Сеанс

Сеансовый

TCP

Транспортный

Сетевой

Ethernet

Канальный

100Base-T, 100Base-FX

Физический

195.

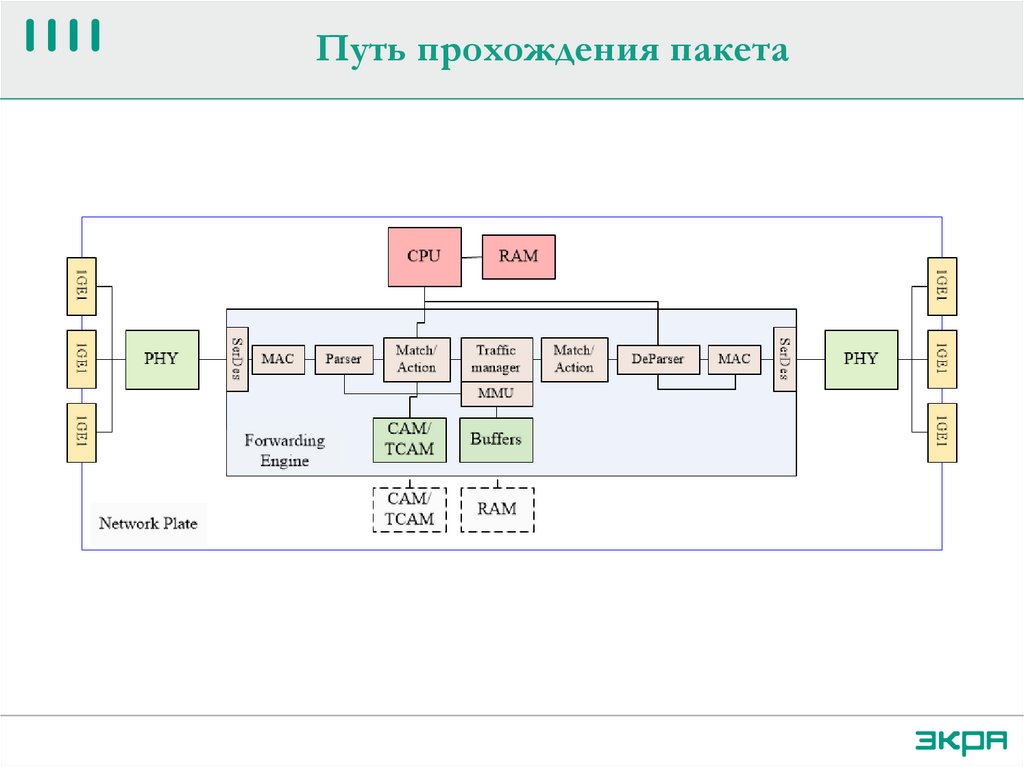

Путь прохождения пакета196.

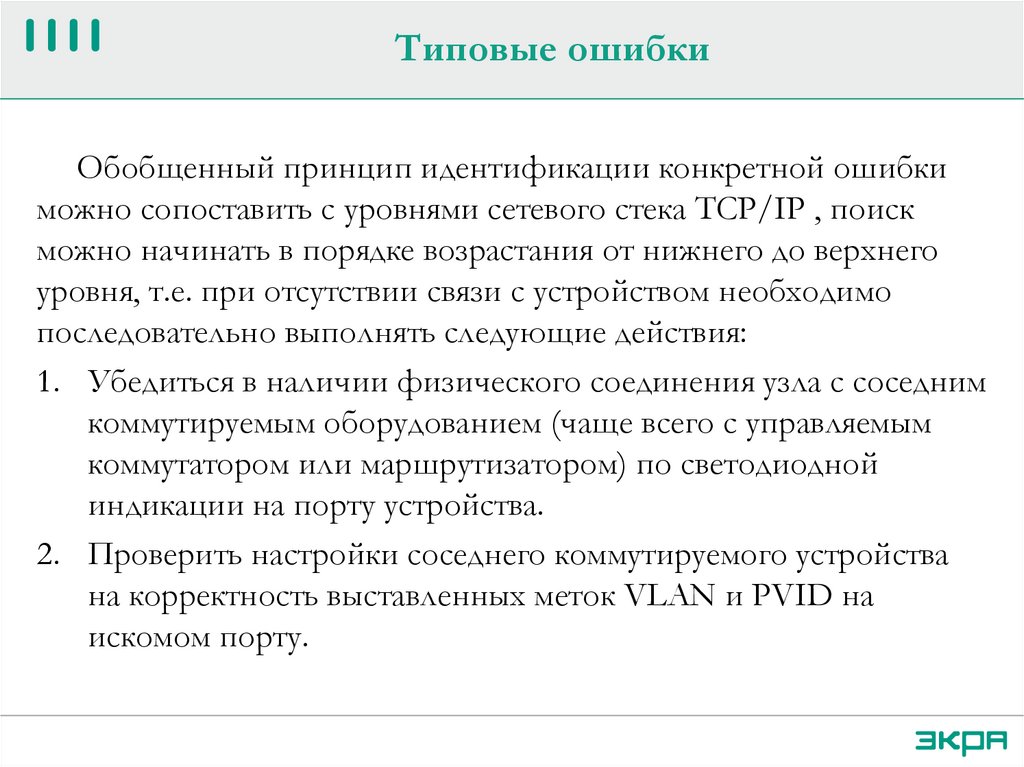

Типовые ошибкиОбобщенный принцип идентификации конкретной ошибки

можно сопоставить с уровнями сетевого стека TCP/IP , поиск

можно начинать в порядке возрастания от нижнего до верхнего

уровня, т.е. при отсутствии связи с устройством необходимо

последовательно выполнять следующие действия:

1. Убедиться в наличии физического соединения узла с соседним

коммутируемым оборудованием (чаще всего с управляемым

коммутатором или маршрутизатором) по светодиодной

индикации на порту устройства.

2. Проверить настройки соседнего коммутируемого устройства

на корректность выставленных меток VLAN и PVID на

искомом порту.

197.

Типовые ошибки3. Сравнить MAC-адрес узла с MAC-адресом, указанным в Port

Security (есть не везде).

4. Проверить горизонтальную связь (в пределах одной шины)

при помощи протокола ICMP (ping) с соседнего устройства,

подключенного к данному коммутатору до искомого узла. Или

через CLI самого коммутатора запустить утилиту ping до узла,

если они находятся в одной сети.

5. Удостовериться в наличии физической связи коммутатора с

соседним коммутатором или маршрутизатором.

6. Проверить настройку VLAN на магистральных портах.

7. Убедиться в корректности работы протоколов резервирования

RSTP или MRP.

198.

Типовые ошибки8. Сравнить IP-адрес шлюза, который выставлен на устройстве, с

адресом, настроенным на интерфейсе межсетевого экрана.

Запустить ping до шлюза и в случае потерь ICMP пакетов,

перейти к настройкам МЭ.

9. Разрешить прохождение ICMP. Помимо правил фильтрации и

трансляции адресов на межсетевом экране необходимо

определить политики доступа до самого устройства по

определенным интерфейсам, т.е. на портах, которые смотрят

во внешнюю сеть, необходимо только разрешить ICMP , а

такие протоколы как HTTPS, SSH, позволяющие

подключиться к устройству и изменять его настройки,

необходимо запретить. Таким образом, отсутствие ping’а

может являться следствием ненастроенного ICMP на порту.

199.

Типовые ошибки10. Проверить правила фильтрации (ACL). В случае успешного

прохождения трафика ICMP до шлюза, необходимо проверить

правила фильтрации, которые чаще всего и не позволяют

устройствам из разных уровней обмениваться между собой данными

по различным протоколам. К примеру, может возникнуть ситуация,

когда ICMP пакеты проходят межсетевой экран, а SCADA-сервер не

способен опросить устройство по SNMP или MMS. Следовательно,

отсутствуют разрешающие правила на МЭ.

11. Убедиться в корректности работы служб на устройстве уровня

управления (SCADA-сервер). Подключившись предварительно

настроенным переносным компьютером в шину управления в

процессе проведения ПСИ или наладки, удалось опросить

устройства как по протоколу MMS, так и по протоколу SNMP, то

причиной отсутствия связи, скорее всего, является сам SCADAсервер, а точнее неправильно настроенные на нем клиенты.

200.

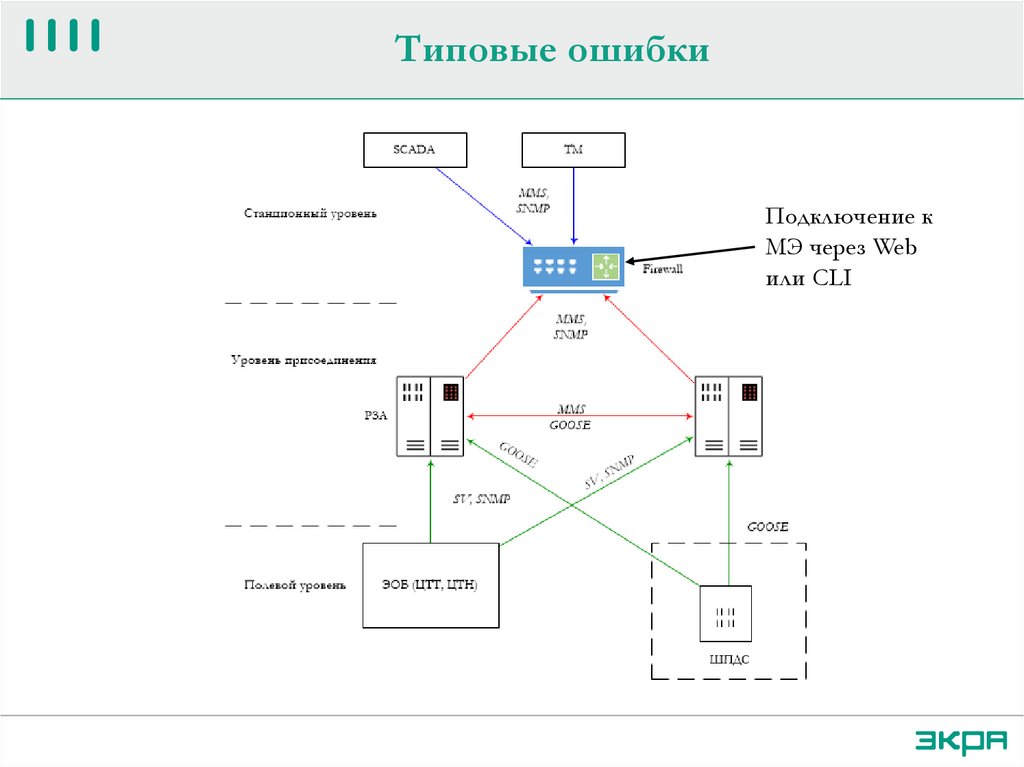

Типовые ошибкиПодключение к

МЭ через Web

или CLI

201.

Список литературы1. Олифер Виктор, Олифер Наталья «Компьютерные сети.

Принципы, технологии, протоколы» или Таненбаум Э.,

Уэзеролл Д. «Компьютерные сети.»

2. IEC/TR 61850-90-4 Communication networks and systems for

power utility automation – Part 90-4: Network engineering

guidelines

3. СТО 56947007-29.240.10.302-2020 Типовые технические

требования к организации и производительности

технологических ЛВС в АСУ ТП ПС ЕНЭС

4. https://linkmeup.gitbook.io/sdsm/ Цикл статей «Сети для самых

маленьких».

Интернет

Интернет