Похожие презентации:

Фантастический TI и где он обитает

1.

МГТУ имени Н.Э. БауманаФантастический TI

и где он обитает

2.

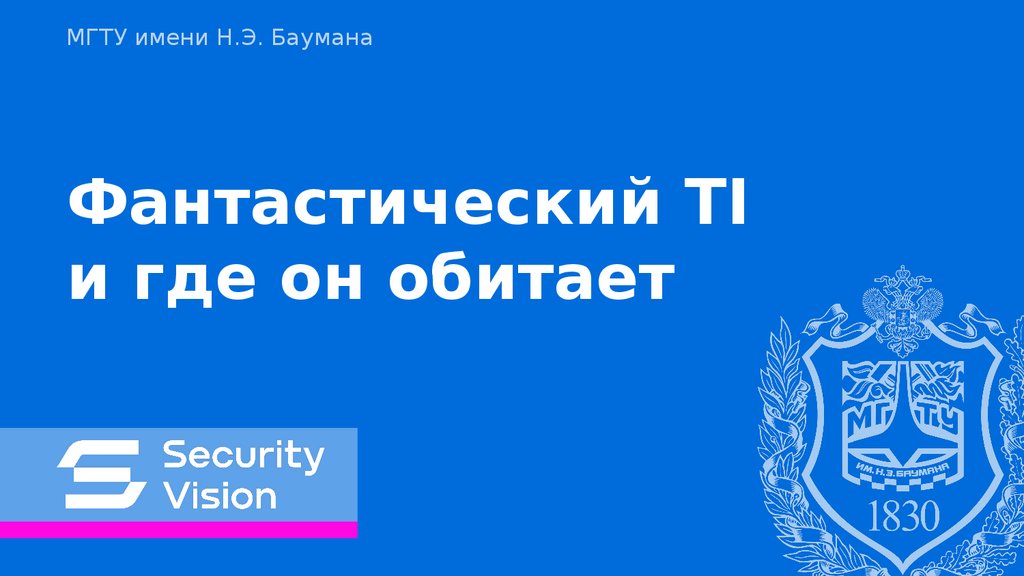

ПАРАДОКС ДОГОНЯЮЩЕГО ЧЕЛОВЕКАSIEM не успевает

Угрозы

Правила непрофилированны

Правила фолзят

Пониженный

уровень

защищённос

ти

Правила устаревают

Аналитики не успевают регулярно

обновлять правила

Open Sourсe: БЗ корреляций уступают

лидерам рынка

Время

Период

обновления

3.

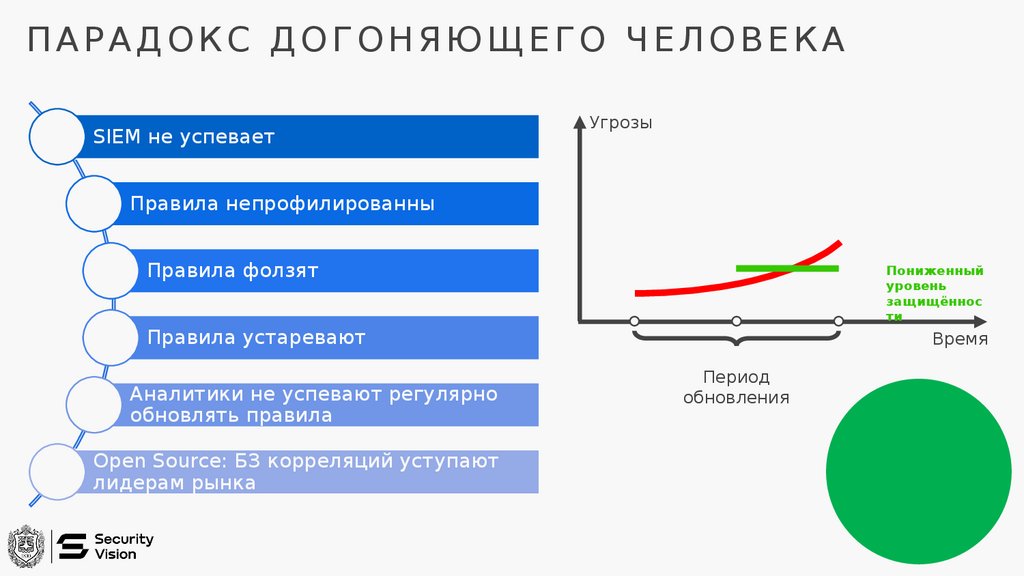

ЧТО ТАКОЕ TI?Знания о киберугрозах и

злоумышленниках, позволяющие снизить

либо ликвидировать

риски в киберпространстве

Уровни TI

Стратегический

Операционный

Тактический

Технический

4.

ТЕХНИЧЕСКИЕИНДИКАТОРЫ

IP-адрес: 223.171.91.176

Домен: x2tesla.org

URL: https://pastebin.com/raw/cxzpmqsz

Хэш:

d732b1e86fefd628dd9a6496c25b63081392

5.

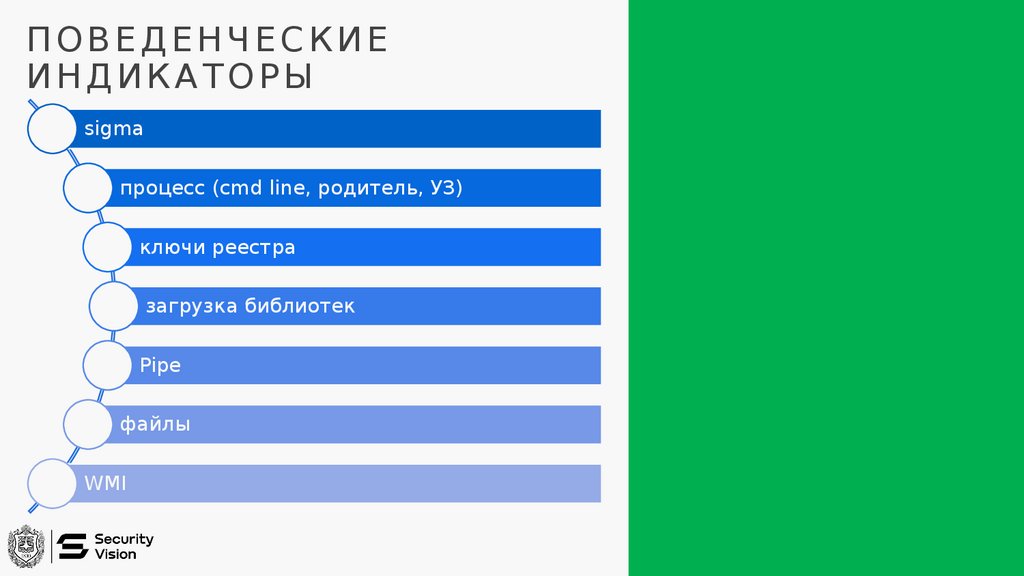

ПОВЕДЕНЧЕСКИЕИНДИКАТОРЫ

sigma

процесс (cmd line, родитель, УЗ)

ключи реестра

загрузка библиотек

Pipe

файлы

WMI

6.

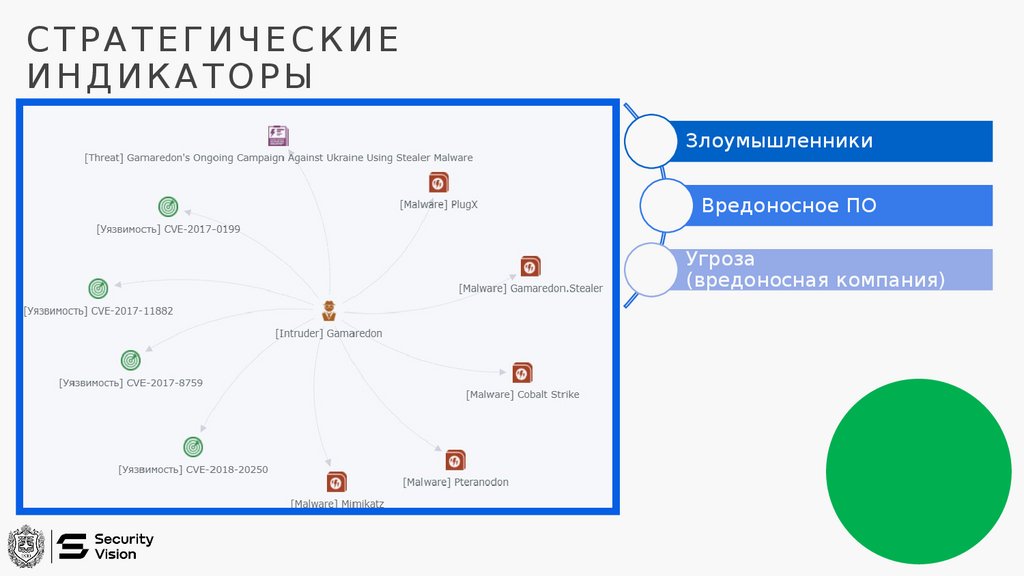

СТРАТЕГИЧЕСКИЕИНДИКАТОРЫ

Злоумышленники

Вредоносное ПО

Угроза

(вредоносная компания)

7.

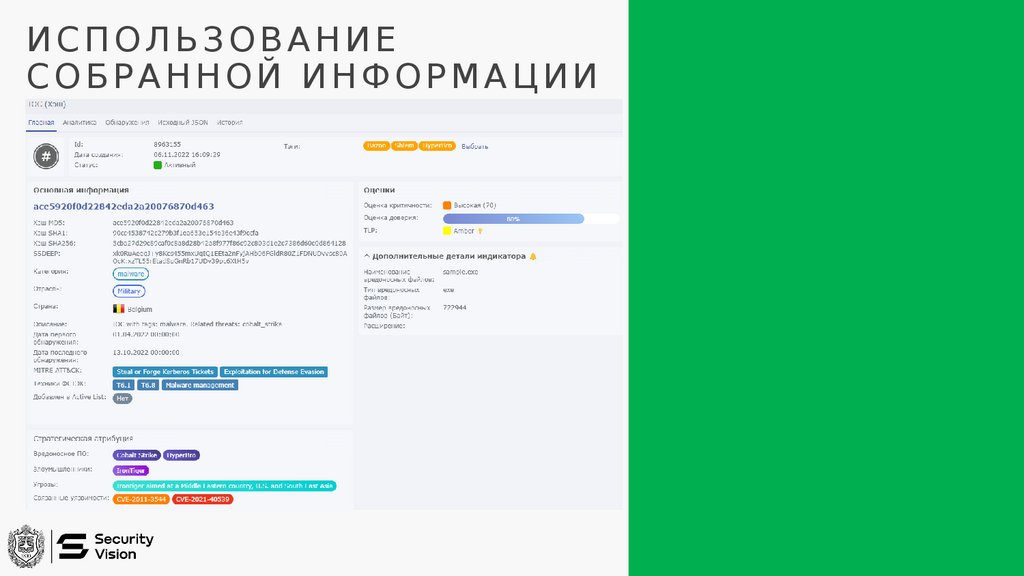

ИСПОЛЬЗОВАНИЕСОБРАННОЙ ИНФОРМАЦИИ

8.

ИСПОЛЬЗОВАНИЕСОБРАННОЙ ИНФОРМАЦИИ

Ситуационная осведомленность

Идентификация инцидентов

Обнаружение технических ioc

Обнаружение аномальной активности

Ретро поиск новых ioc

9.

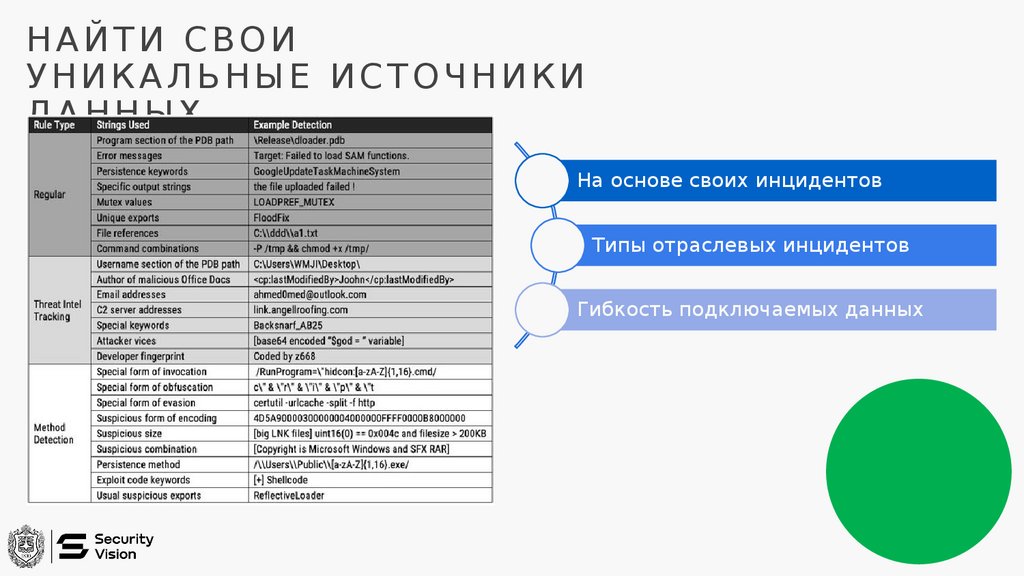

НАЙТИ СВОИУНИКАЛЬНЫЕ ИСТОЧНИКИ

ДАННЫХ

На основе своих инцидентов

Типы отраслевых инцидентов

Гибкость подключаемых данных

10.

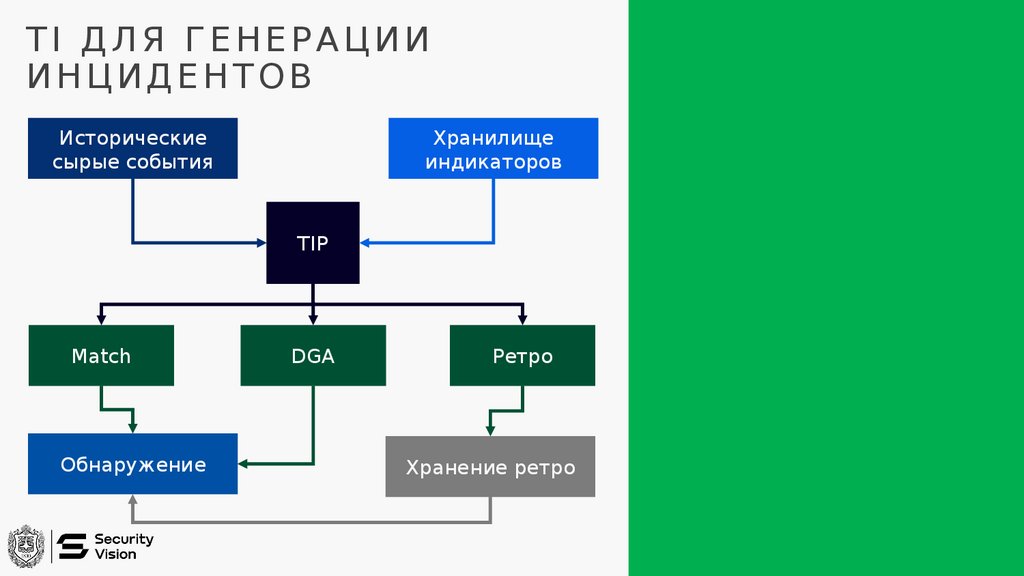

TI ДЛЯ ГЕНЕРАЦИИИНЦИДЕНТОВ

Исторические

сырые события

Хранилище

индикаторов

TIP

Match

Обнаружение

DGA

Ретро

Хранение ретро

11.

ПРИМЕР РЕТРО-АНАЛИЗАИНЦИДЕНТА И ОБОГОЩЕНИЯ

Злоумышленни

к

Инциденты лишены

контекста если:

Firewall

Шифрование

CVE (Log4Shell)

Корпоративны

й портал

Команды

С2

Обратный

туннель

Корпоративны

й портал

Cерверный

сегмент

Шифрование

антивирус, то это хэш

письмо, то отправитель

атакующий сервер, то

IP

12.

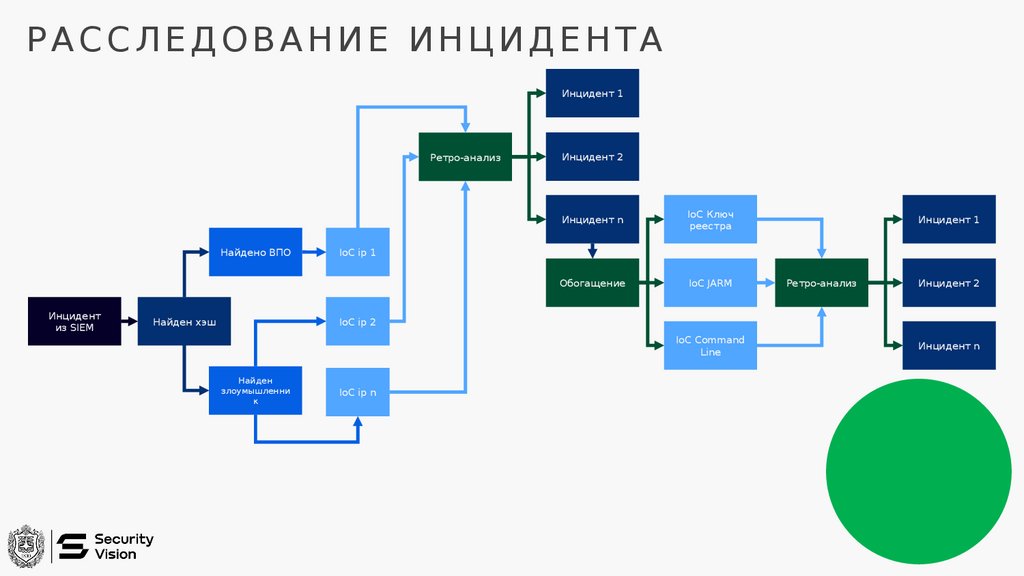

РАССЛЕДОВАНИЕ ИНЦИДЕНТАИнцидент 1

Ретро-анализ

Найдено ВПО

Инцидент

из SIEM

Найден хэш

Инцидент 2

Инцидент n

IoC Ключ

реестра

Обогащение

IoC JARM

Инцидент 1

IoC ip 1

Ретро-анализ

Инцидент 2

IoC ip 2

IoC Command

Line

Найден

злоумышленни

к

IoC ip n

Инцидент n

13.

ГРАФ СВЯЗЕЙ МЕТА-ИНЦИДЕНТА14.

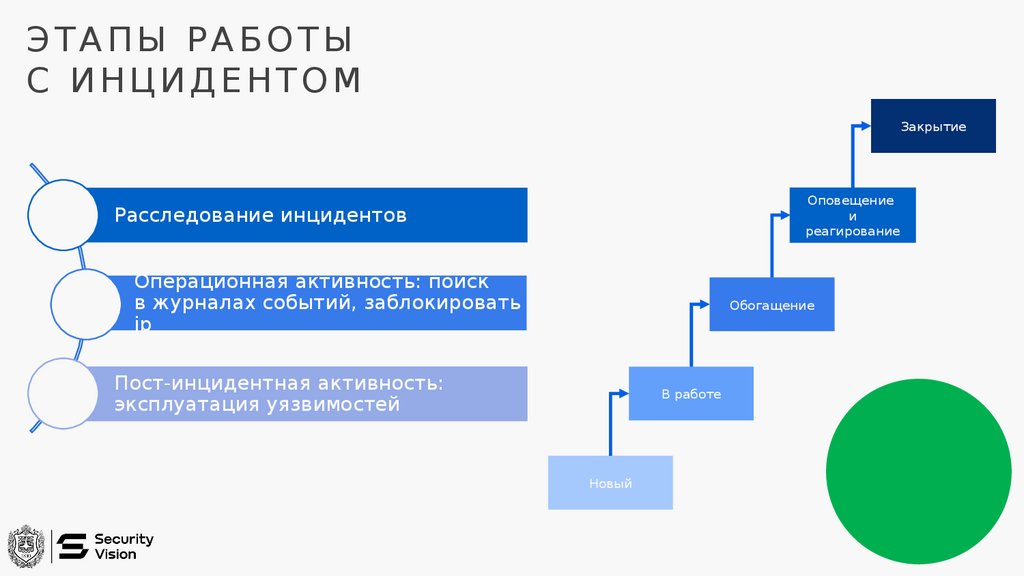

ЭТАПЫ РАБОТЫС ИНЦИДЕНТОМ

Закрытие

Оповещение

и

реагирование

Расследование инцидентов

Операционная активность: поиск

в журналах событий, заблокировать

ip

Обогащение

Пост-инцидентная активность:

эксплуатация уязвимостей

В работе

Новый

15.

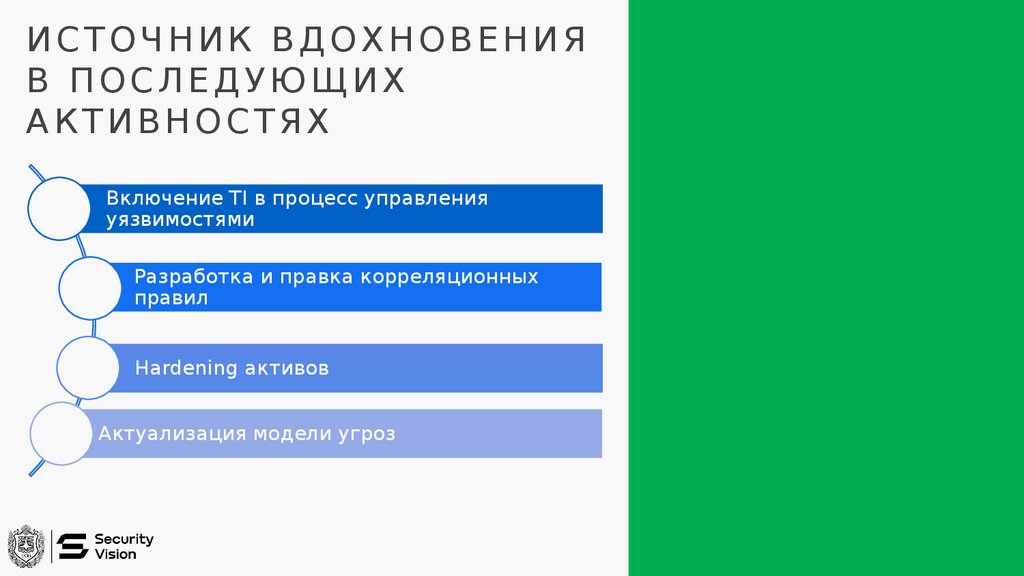

ИСТОЧНИК ВДОХНОВЕНИЯВ ПОСЛЕДУЮЩИХ

АКТИВНОСТЯХ

Включение TI в процесс управления

уязвимостями

Разработка и правка корреляционных

правил

Hardening активов

Актуализация модели угроз

16.

ВЫВОДЫ:Более эффективное и быстрое

расследование и реагирование

Проактивная защита: индикатор

до импакта

Формирование своего реального

ландшафта угроз

Информатика

Информатика Программное обеспечение

Программное обеспечение