Похожие презентации:

Тема 1.3. Обеспечение безопасности компьютерных систем и сетей. Безопасность компьютерных систем

1.

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное бюджетное образовательное

учреждение высшего образования

«Санкт – Петербургский государственный университет телекоммуникаций

им. проф. М.А. Бонч-Бруевича»

Специальность: 11.02.08 Средства связи с подвижными объектами

ПМ.03 ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ СИСТЕМ

МОБИЛЬНОЙ СВЯЗИ

МДК 03.01. Технология применения программно-аппаратных средств защиты

информации в системах мобильной связи

Преподаватель

Рожков А.И.

Санкт-Петербург 2023

2.

Лекция. Безопасностькомпьютерных систем.

План занятия:

1. Проблемы обеспечения безопасности в компьютерных системах и сетях.

Типовая корпоративная сеть. Уязвимости и их классификация.

2. Назначение, возможности и защитные механизмы межсетевых экранов.

Угрозы, связанные с периметром сети. Типы межсетевых экранов.

Сертификация межсетевых экранов.

3.

1. Проблемы обеспечения безопасности вкомпьютерных системах и сетях. Типовая

корпоративная сеть. Уязвимости и их

классификация

Компьютерная сеть (КС) — это специальная сеть,

предназначенная для выполнения вычислений, объединения

коммуникационных и информационных ресурсов и передачи

электронных данных (например, электронных документов, голоса,

видеоизображений). В общем случае КС это система, обеспечивающая

информационный

обмен

между

различными

прикладными

программами, используемыми в корпорации. КС включает в себя

различные компоненты системных и прикладных программ,

сетевые

адаптеры,

концентраторы,

коммутаторы

и

маршрутизаторы и кабельные системы.

4.

Современные КС обеспечивают различного рода службы традиционные передачи данных, IP –телефония, аудиоконференции ивидеопередачи, защита и видеонаблюдение.

Использование КС обеспечивает в учреждении функции:

• совместную эффективную работу пользователей

• максимально

рациональное

использование

компьютеров,

периферийных устройств и программных средств

• простоту и удобство доступа к данным, находящимся в общем

пользовании

Современные корпорации— это сложные и многопрофильные

структуры,

представляющие

собой

распределенную

иерархическую систему управления. Кроме этого в корпорацию

входят находящиеся вдалеке друг от друга учреждения, отделения

и административные офисы.

Именно с этой целью создаются корпоративные сети (КС) для

централизованного управления этими объединениями учреждений.

5.

Решение телекоммуникационных проблемОдной из основных проблем при создании КС является

организация каналов связи. Как правило КС охватывают большие

территории, т. е. включают в себя офисы, отделения и др. структуры,

расположенные вдалеке друг от друга (в различных городах, странах и

континентах)

Принципы построения подобных сетей отличаются от

принципов построения локальных сетей (ЛС), охватывающих

несколько зданий. Основное различие состоит в том, что

территориально распределенные КС используют арендованные

каналы связи. Если при создании ЛС затраты на их создание состоят

из стоимости соответствующего оборудования и на проводку кабелей,

то затраты территориально распределенных КС идут на аренду каналов

связи.

6.

В настоящее время эта проблема решается путем подключенияк уже существующим глобальным сетям (ГС), например, Internet. В

это время требуется лишь обеспечение связи до ближайшего узла ГС, а

передачу информации между узлами обеспечивает ГС. Поэтому, при

создании даже сколько-нибудь маленькой сети в рамках города,

необходимо

использовать

технологии,

способные

обеспечить

адаптирование к существующим ГС и допускающие расширение

создаваемой сети. При создании КС для передачи данных могут быть

использованы все существующие технологии и каналы связи. Внутри

самой для передачи данных можно использовать виртуальные каналы

сети с пакетной коммутацией.

7.

При создании КС необходимо уделить крайне значительноевнимание безопасности передачи данных и предотвращению

недозволенного доступа к корпоративной информации.

Современные средства защиты информации способны на

высоком уровне обеспечить безопасность сетей. Межсетевые

экраны (МЭ), организация специальных виртуальных сетей (СВС),

системы обнаружения несанкционированных доступов и др.

позволяют безопасную передачу информации в любой части КС.

Для

предотвращения

недозволенных

доступов

к

информационным ресурсам предприятия в КС создаются

демилитаризованные зоны (ДМЗ) - эта зона играет буферную роль

между внутренней сетью и например Internet.

8.

В этой зоне обычно располагается w.w.w. сервер и почтовыйсервер. Управление связями и пакетами в ДМЗ осуществляется с

помощью МСЭ. Система управления входами пользователей КС в

Internet и пользователей из Internet в КС строится на базе МСЭ и

Web — сервера.

Под понятием обеспечение безопасности КС понимается

организация

«сопротивления»

попыткам

несанкционированного

доступа к процессу функционирования, а также, модификации

аппаратных средств, программных обеспечений и данных, краже,

выводу их из строя и уничтожение.

В инфраструктуру безопасности КС входят:

• надзор за входами;

• аутентификация;

• шифрование (электронно-цифровая подпись (ЭЦП));

• контентный анализ и др.

9.

Уязвимостью (vulnerability) называется любая характеристикаинформационной системы, использование которой нарушителем

может привести к реализации угрозы. При этом неважно,

целенаправленно используется уязвимость или это происходит

ненамеренно. В качестве нарушителя может выступать любой субъект

корпоративной сети, который попытался осуществить попытку

несанкционированного доступа к ресурсам сети по ошибке, незнанию

или со злым умыслом.

В компьютерной безопасности, термин уязвимость (англ.

vulnerability) используется для обозначения недостатка в системе,

используя который, возможно вызвать ее неправильную работу.

Уязвимость может быть результатом ошибок программирования или

недостатков, допущенных при проектировании системы.

10.

Существуют инструментальные средства, которые могут помочь вобнаружении уязвимостей в системе. Хотя эти инструменты могут

обеспечить аудитору хороший обзор возможных уязвимостей,

существующих в сети, они не могут заменить участие человека в их

оценке.

В основе классификации уязвимостей ИС используются

следующие классификационные признаки:

• область происхождения уязвимости;

• типы недостатков ИС;

• место возникновения (проявления) уязвимости ИС.

11.

Вкачестве

уязвимых

компонентов

ИС

рассматриваются

общесистемное (общее), прикладное, специальное ПО, технические

средства,

сетевое

(коммуникационное,

телекоммуникационное)

оборудование, средства ЗИ.

Кроме этого используются поисковые признаки уязвимостей

ИС:

• Основные (наименование операционной системы (ОС) и тип

аппаратной платформы, наименование ПО и его версия, степень

опасности уязвимости);

• Дополнительные (язык программирования, служба

которая(ый) используется для функционирования ПО).

(порт),

12.

КлассификацияУязвимости ИС по области происхождения подразделяются на

следующие классы:

• уязвимости кода;

• уязвимости конфигурации;

• уязвимости архитектуры;

• организационные уязвимости;

• многофакторные уязвимости.

13.

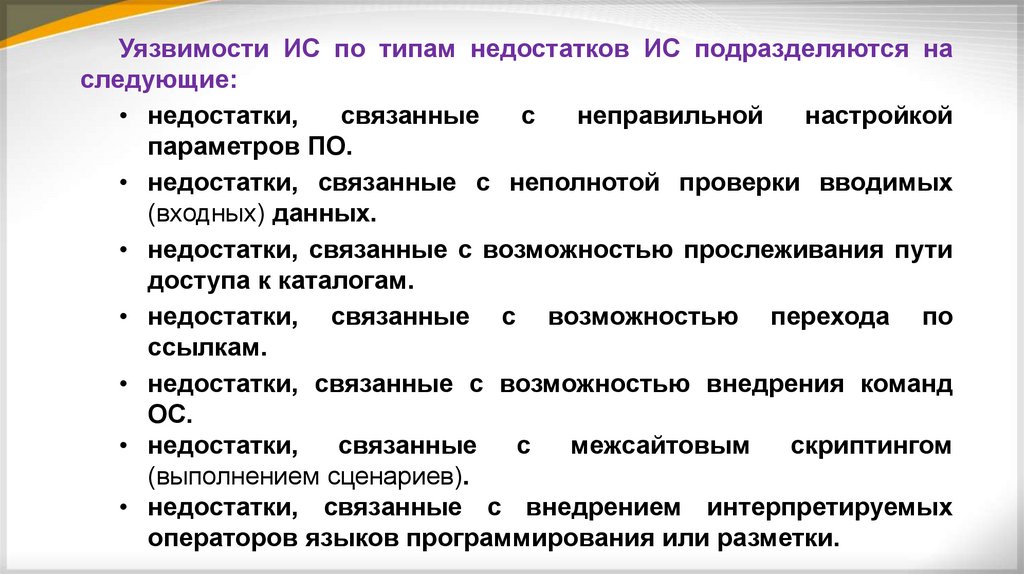

Уязвимости ИС по типам недостатков ИС подразделяются наследующие:

• недостатки,

связанные

с

неправильной

настройкой

параметров ПО.

• недостатки, связанные с неполнотой проверки вводимых

(входных) данных.

• недостатки, связанные с возможностью прослеживания пути

доступа к каталогам.

• недостатки, связанные с возможностью перехода по

ссылкам.

• недостатки, связанные с возможностью внедрения команд

ОС.

• недостатки,

связанные

с

межсайтовым

скриптингом

(выполнением сценариев).

• недостатки, связанные с внедрением интерпретируемых

операторов языков программирования или разметки.

14.

• недостатки, связанные с внедрением произвольного кода.• недостатки, связанные с переполнением буфера памяти.

• недостатки, связанные с неконтролируемой форматной

строкой.

• недостатки, связанные с вычислениями.

• недостатки, связанные с управлением полномочиями

(учетными данными).

• недостатки, связанные с управлением разрешениями,

привилегиями и доступом.

• недостатки, связанные с аутентификацией.

• недостатки,

связанные

с

криптографическими

преобразованиями (недостатки шифрования).

• недостатки, связанные с подменой межсайтовых запросов.

• недостатки, приводящие к "состоянию гонки".

• недостатки, связанные с управлением ресурсами.

15.

2. Назначение, возможности и защитныемеханизмы межсетевых экранов. Угрозы,

связанные с периметром сети. Типы

межсетевых экранов. Сертификация

межсетевых экранов

Периметр сети это граница, отделяющая внутреннюю

(доверенную) сеть от внешних (не доверенных, un-trusted) сетей.

Периметр - это первая линия защиты от внешних угроз.

16.

Для зашиты периметра используются следующие средства:• Межсетевые экраны (МЭ), называемые

экраны, или firewall или брандмауэры,

также

сетевые

• Антивирусные системы сетевого уровня,

• Устройства для построения виртуальных частных сетей

(Virtual Private Network, VPN),

• Системы противодействия атакам.

Периметр может состоять из одного или нескольких МЭ и

набора контролируемых серверов, расположенных в так

называемой демилитаризованной зоне (demilitarized zone, DMZ).

DMZ обычно содержит почтовые серверы, Web-серверы, там же

могут быть расположены и антивирусные средства сетевого

уровня.

17.

Защита периметра - это контроль взаимодействия внутреннейсети с внешними сетями.

В рамках защиты периметра решаются следующие задачи:

• Фильтрация трафика,

• Построение VPN,

• Антивирусная защита,

• Противодействие атакам,

• Анализ содержимого трафика,

• Защита от СПАМа,

• Контроль беспроводных устройств.

18.

Межсетевойэкран

(МЭ)

—

это

специализированное

программное или аппаратное (или программно-аппаратное)

средство, позволяющее разделить сеть на две или более частей и

реализовать набор правил, определяющих условия прохождения

сетевых пакетов из одной части в другую.

МЭ, установленные в точках соединения с сетью Интернет,

обеспечивают защиту внешнего периметра сети предприятия и защиту

собственных Intemet-cepвepoв, открытых для общего пользования

(расположенных в DMZ), от несанкционированного доступа.

19.

Основные механизмы защиты, реализуемые МЭ:1. Фильтрация сетевого трафика - она может осуществляться

на любом уровне модели OSI. В качестве критериев может

выступать информация с разных уровней: адреса

отправителя/получателя, номера портов, содержимое поля

данных.

2. Трансляция адресов - замена в заголовке IP-пакета адреса

отправителя или получателя при прохождении пакета через

МЭ. При этом часто требуется заменять информацию не только

сетевого, но и транспортного уровня (номера портов). Кроме того,

для корректной работы некоторых служб прикладного уровня

требуется заменять и содержимое поля данных.

3. Шифрование (создание VPN) - выполняется на сетевом

уровне, т. е. шифруются IP-пакеты и используется для

построения на их основе так называемых виртуальных

частных сетей. Т.е. МЭ используются в качестве VPN-шлюзов.

20.

Кроме того, МЭмеханизмы защиты:

могут

обеспечивать

и

дополнительные

Аутентификация (дополнительная),

Противодействие

распространённым)

некоторым

сетевым

атакам

(наиболее

Существует несколько критериев, используя которые можно

поделить МЭ на группы. Например:

• по способу реализации можно поделить МЭ на программные

и программно-аппаратные,

• по защищаемым объектам - периметровые и персональные.

21.

Существуют две методологии функционирования МЭ:• согласно первой брандмауэр пропускает через себя весь

трафик,

за

исключением

того,

который

отвечает

определенным критериям;

• вторая заключается в том,

блокирует

весь

трафик,

определенным критериям.

что брандмауэр, наоборот,

кроме

соответствующего

Возможности брандмауэров и степень их интеллектуальности

зависят от того, на каком уровне эталонной модели OSI они

функционируют. Чем выше уровень OSI, на основе которой

построен брандмауэр, тем выше его уровень защиты.

Напомним, что модель OSI (Open System Interconnection)

включает семь уровней сетевой архитектуры. Первый, самый

нижний уровень — физический. За ним следуют канальный, сетевой,

транспортный, сеансовый уровни, уровень представления и прикладной

уровень, или уровень приложений (рис. 1).

22.

Рис. 1. Модели OSI и TCP/IP23.

Все брандмауэры можно условно разделить на четырекатегории в соответствии с теми уровнями модели OSI, на которых

они работают:

1. Пакетный фильтр (packet filter) - являются самыми простыми и

наименее интеллектуальными. Они работают на сетевом

уровне модели OSI или на IP-уровне стека протоколов TCP/IP.

Такие брандмауэры в обязательном порядке присутствуют в

любом маршрутизаторе, поскольку все маршрутизаторы могут

работать как минимум на третьем уровне модели OSI.

24.

В пакетных фильтрах каждый пакет, прежде чем бытьпереданным, анализируется на предмет соответствия критериям

передачи или блокировки передачи. В зависимости от пакета и

сформированных критериев передачи брандмауэр может передать

пакет, отвергнуть его или послать уведомление инициатору

передачи. Критерии, или правила, передачи пакетов могут

формироваться на основе IP-адресов источника и получателя,

номеров портов источника и получателя и используемых протоколов.

Преимуществом пакетных фильтров является их низкая

цена. Кроме того, они практически не влияют на скорость

маршрутизации, то есть не оказывают негативного влияния на

производительность маршрутизатора.

25.

2. Шлюзы сеансового уровня (circuit-level gateway) - этобрандмауэры, работающие на сеансовом уровне модели OSI

или на уровне TCP (Transport Control Protocol) стека протоколов

TCP/IP. Они отслеживают процесс установления TCP-соединения

(организацию сеансов обмена данными между узлами сети) и

позволяют определить, является ли данный сеанс связи

легитимным. Данные, передаваемые удаленному компьютеру во

внешней сети через шлюз на сеансовом уровне, не содержат

информации об источнике передачи, то есть все выглядит таким

образом, как будто данные отправляются самим брандмауэром, а не

компьютером во внутренней (защищаемой) сети.

К преимуществам шлюзов сеансового уровня относится их

низкая цена, к тому же они не оказывают существенного

влияния на скорость маршрутизации. Однако шлюзы

сеансового уровня не способны осуществлять фильтрацию

отдельных пакетов.

26.

3. Шлюзы прикладного уровня (application-level gateway) ALG также называются proxy-серверами, функционируют наприкладном уровне модели OSI, отвечающем за доступ

приложений в сеть. На этом уровне решаются такие задачи, как

перенос файлов, обмен почтовыми сообщениями и управление

сетью.

Получая информацию о пакетах на прикладном уровне, такие

шлюзы могут реализовывать блокировку доступа к определенным

сервисам.

Например,

если

шлюз

прикладного

уровня

сконфигурирован как Web-proxy, то любой трафик, относящийся к

протоколам telnet, ftp, gopher, будет заблокирован.

27.

Поскольку данные брандмауэры анализируют пакеты наприкладном уровне, они способны осуществлять фильтрацию

специфических команд, например http:post, get и т.д. Эта функция

недоступна ни пакетным фильтрам, ни шлюзам сеансового уровня.

Шлюзы прикладного уровня могут также использоваться для

регистрации активности отдельных пользователей и для

установления ими сеансов связи.

Эти брандмауэры предлагают более надежный способ

защиты сетей по сравнению со шлюзами сеансового уровня и

пакетными фильтрами, однако в значительно большей степени

оказывают влияние на уменьшение скорости маршрутизации.

28.

4. Stateful Packet Inspection (SPI) объединяют в себепреимущества пакетных фильтров, шлюзов сеансового уровня

и

шлюзов

прикладного

уровня.

Фактически

это

многоуровневые

брандмауэры,

которые

работают

одновременно на сетевом, сеансовом и прикладном уровнях.

(SPI) (фильтрация с учётом контекста) – это фильтрация с

отслеживанием текущих соединений и пропуском только таких

пакетов, которые удовлетворяют логике и алгоритмам работы

соответствующих протоколов и приложений.

29.

SPI-брандмауэры осуществляют фильтрацию пакетов на сетевомуровне, определяют легитимность установления сеанса связи,

основываясь на данных сеансового уровня, и анализируют

содержимое пакетов, используя данные прикладного уровня.

SPI-брандмауэры обеспечивают наиболее надежную защиту

сетей

и

применяются

во

многих

современных

маршрутизаторах. Они позволяют эффективнее бороться с

различными видами DoS-атак и уязвимостями некоторых

сетевых протоколов.

К преимуществам такой фильтрации относится анализ

содержимого пакетов и то, что не требуется информация о

работе протоколов 7 уровня.

30.

DMZ-зонаДемилитаризованная зона

(DMZ-зона) — суть DMZ

заключается в том, что она

не входит непосредственно

ни во внутреннюю, ни во

внешнюю сеть, и доступ к

ней может осуществляться

только по заранее заданным

правилам

межсетевого

экрана.

В

DMZ

нет

пользователей

—

там

располагаются

только

серверы (рис. 2).

Рис. 2. DMZ

31.

Демилитаризованнаязона

как

правило

служит

для

предотвращения доступа из внешней сети к хостам внутренней

сети за счет выноса из локальной сети в особую зону всех

сервисов, требующих доступа извне. Фактически получается, что

эта зона будет являться отдельной подсетью с публичными адресами,

защищенной (или — отделенной) от публичных и корпоративных сетей

межсетевыми экранами (рис.3).

32.

Рис. 3. Трафик в DMZ33.

МЭ позволяют эффективно реализовать политику безопасности,касающуюся вопросов обмена информацией с «чужими» сетями

(например, с внешним миром). Однако, наряду с очевидными

достоинствами, МЭ имеют ряд ограничений:

• МЭ обеспечивают безопасность только тех соединений,

которые установлены непосредственно через них.

Это

означает, что применение МЭ будет эффективным только тогда,

когда периметр контролируется полностью. МЭ не контролируют

соединения, установленные в обход средств защиты периметра,

например, с использованием модемов. Кроме того, МЭ не

контролируют внутренние соединения, т. е. подключения со

стороны внутренних пользователей к внутренним ресурсам.

34.

• МЭ могут содержать ошибки:В программном обеспечении (ошибки реализации).

Допущенные при конфигурировании правил МЭ (ошибки

обслуживания)

• МЭ не способны обнаружить запрещённый трафик,

передаваемый поверх разрешённого протокола (эта проблема

частично решается с помощью средств анализа содержимого).

Как известно, механизм передачи трафика заданного типа поверх

(внутри) другого называется туннелированием.

35.

Сети HoneyNet.Honeypot — ресурс, представляющий собой приманку для

злоумышленников.

Это

оборудование

или

ПО,

которые

специально развертываются отделами безопасности для изучение

угроз и служит приманкой для сбора информации о

злоумышленнике и защиты реальной целевой системы. Honeynet

— это сеть из honeypot. Например, антивирусные компании,

используют сети honeynet для получения свежих компьютерных

вирусов, по большей части сетевых и почтовых червей.

36.

Основная цепь «HoneyNet» - сбор данных о противнике,изучение его тактики. С её помощью можно решить следующие

задачи:

• Получение сведений о рисках в области безопасности и

уязвимостях. Ресурс состоит из систем и приложений,

используемых в повседневной деятельности. Уязвимости,

имеющиеся в HoneyNet, отображают уязвимости реальной сети

организации.

• Отработка политики реагирования на инциденты.

• Отслеживание действий нарушителя в реальном времени.

Таким образом, с помощью «HoneyNet» можно контролировать

любую деятельность, происходящую внутри. Анализ собранных данных

дает информацию об использованных инструментах, тактике и мотивах

нарушителей.

37.

Схема «HoneyNet» должна быть спроектирована таким образом,чтобы обеспечить:

• Возможность контроля ситуации

• Возможность фиксации как можно большего числа данных

Сеть «HoneyNet» должна работать вместе с корпоративной

сетью и быть максимально независимой от нее. Она может быть

подключена к Интернет по отдельному каналу или использовать

основной маршрутизатор организации. В предлагаемом варианте

сети можно выделить три сегмента:

• Собственно сама сеть «HoneyNet»

• Административная сеть

• Интернет

38.

Сегмент «HoneyNet» состоит из:• Узлов-приманок. Они создают сетевую среду, моделирующую

реальную сеть предприятия. На этих узлах ничего не эмулируется,

ничего не сделано специально для ослабления защиты.

• Сервера регистрации. Он собирает данные с узлов-приманок,

настроенных так, что все данные сохраняются локально и на

сервере-регистрации. На него могут поступать данные и от

системы обнаружения атак.

• Системы обнаружения атак, собирающей трафик сегмента

«HoneyNet».

39.

Административный сегмент служит для сбора и обработкиданных, которые и являются результатом работы «HoneyNet».

Источниками данных являются:

• Межсетевой экран

• Сервер регистрации

• Система обнаружения атак

• Системные журналы узлов сегмента «HoneyNet»

Межсетевой экран осуществляет фиксацию событий и контроль

соединений, позволяя управлять ситуацией в сегменте «HoneyNet».

Маршрутизатор защищает от атак сетевого уровня, исходящих из

сегмента «HoneyNet», таких как IPSpoofmg, Ping of Death и т. п., a также

ограничивает ICMP- трафик.

Интернет

Интернет