Похожие презентации:

Приклад виконання ТКЗ по темі: «Докомпʼютерні симетричні криптосистеми. Біграмний шифр Лестера С. Хілла»

1. ПРИКЛАД ВИКОНАННЯ ТКЗ ПО ТЕМІ «ДОКОМП’ЮТЕРНІ СИМЕТРИЧНІ КРИПТОСИСТЕМИ. БІГРАМНИЙ ШИФР ЛЕСТЕРА С. ХІЛЛА»

ДОКОМП’ЮТЕРНІ СИМЕТРИЧНІ КРИПТОСИСТЕМИ.БІГРАМНИЙ ШИФР ЛЕСТЕРА С. ХІЛЛА

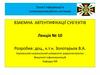

2. Представлення множини символів

Кожномусимволу з множини, наприклад,

«кирилиця» ставиться у відповідність номер: а=0,

б=1,… я =31, “.”=32;

Модуль

m - кількість символів множини

«кирилиця»;

Модуль m - добуток двох простих чисел р1 та р2,

наприклад, m = p1 * p2 = 3 *11= 33;

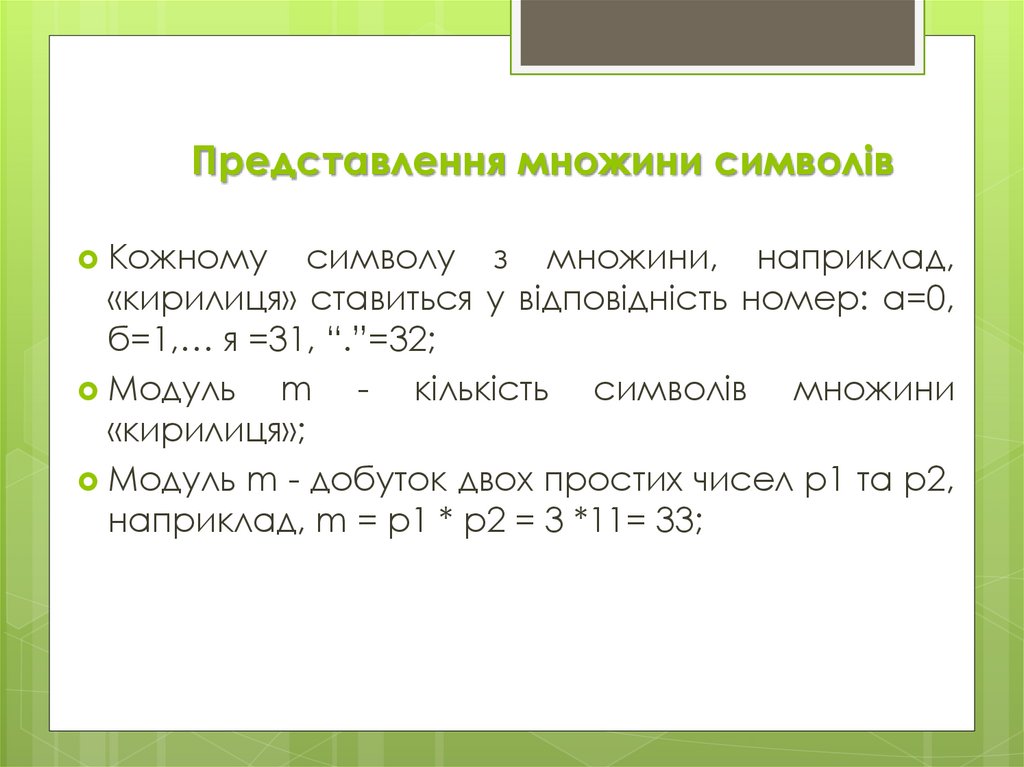

3. СЕКРЕТНИЙ КЛЮЧ

В якості секретного ключа обираєтьсяквадратна матриця Т (2х2):

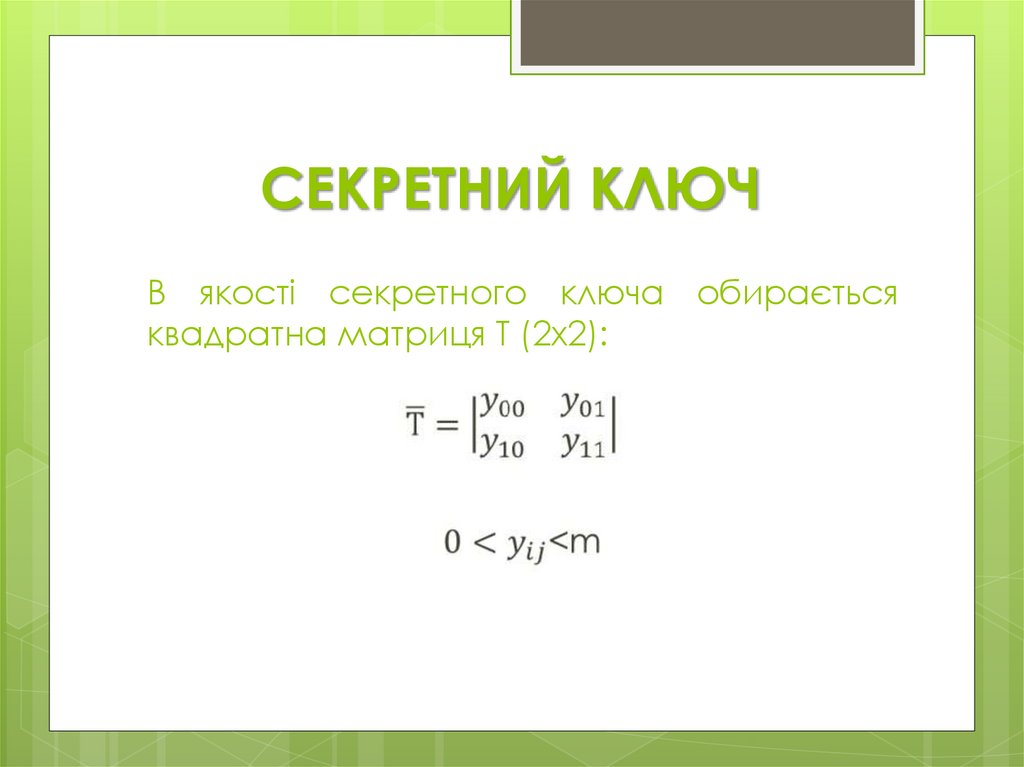

4. ПОЧАТКОВІ УМОВИ

Визначник квадратної матриці ∆Т секретногоключа має відповідати вимогам:

наприклад,

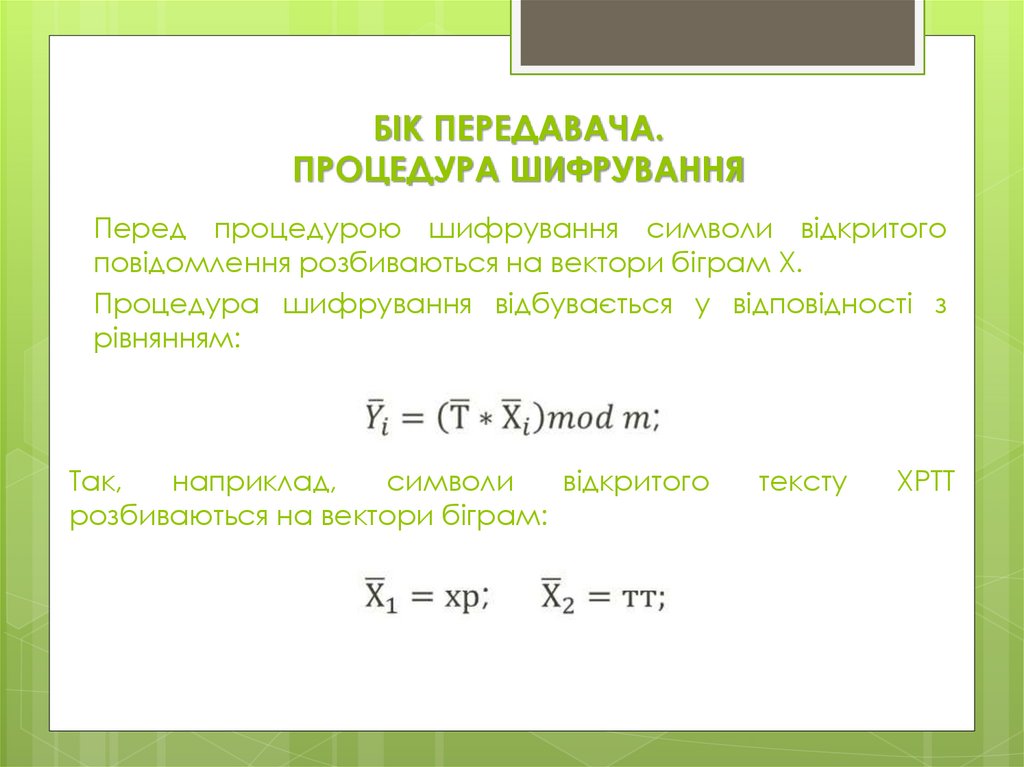

5. БІК ПЕРЕДАВАЧА. ПРОЦЕДУРА ШИФРУВАННЯ

Перед процедурою шифрування символи відкритогоповідомлення розбиваються на вектори біграм Х.

Процедура шифрування відбувається у відповідності з

рівнянням:

Так,

наприклад,

символи

відкритого

розбиваються на вектори біграм:

тексту

ХРТТ

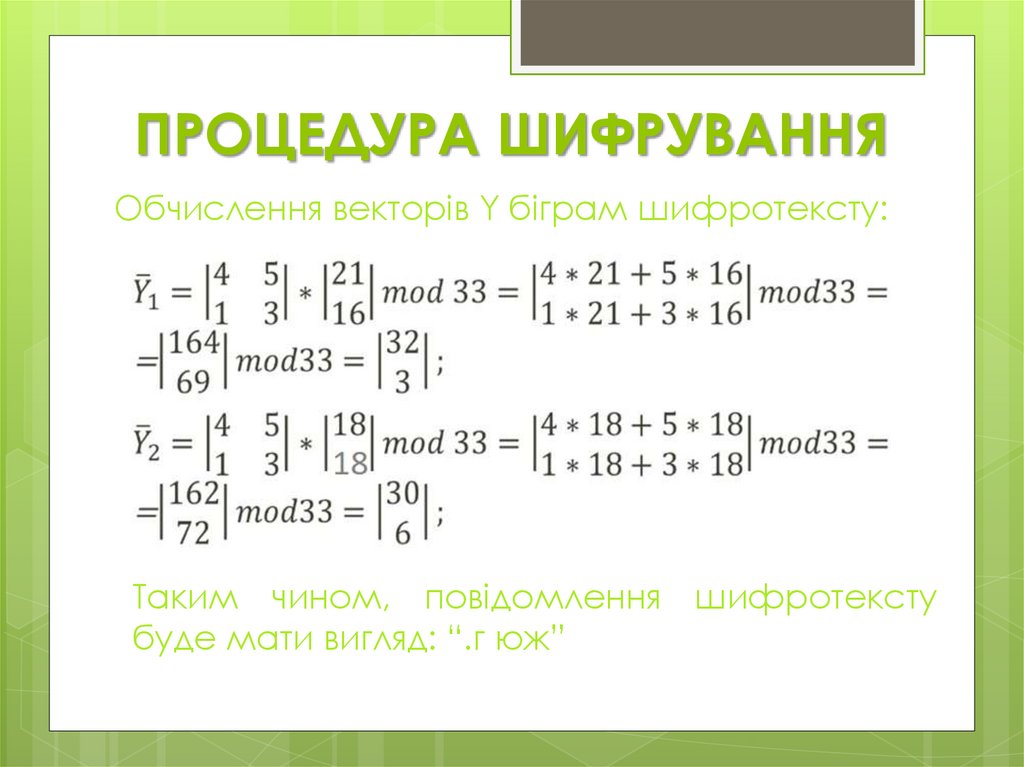

6. ПРОЦЕДУРА ШИФРУВАННЯ

Обчислення векторів Y біграм шифротексту:Таким чином, повідомлення шифротексту

буде мати вигляд: “.г юж”

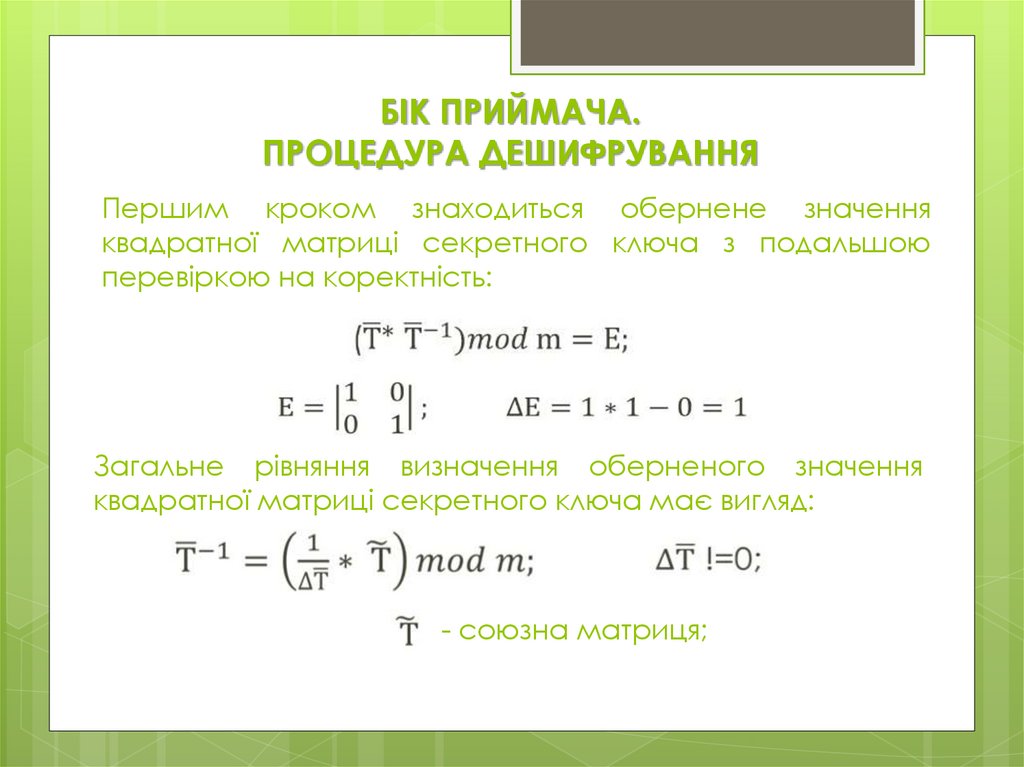

7. БІК ПРИЙМАЧА. ПРОЦЕДУРА ДЕШИФРУВАННЯ

Першим кроком знаходиться обернене значенняквадратної матриці секретного ключа з подальшою

перевіркою на коректність:

Загальне рівняння визначення оберненого значення

квадратної матриці секретного ключа має вигляд:

- союзна матриця;

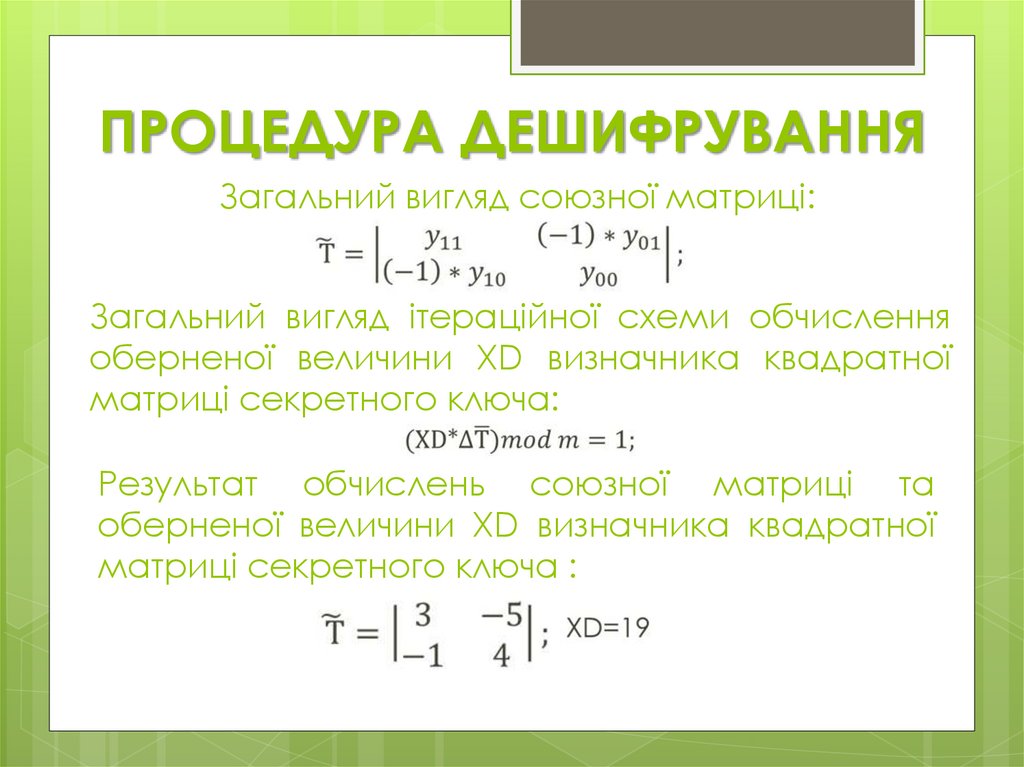

8. ПРОЦЕДУРА ДЕШИФРУВАННЯ

Загальний вигляд союзної матриці:Загальний вигляд ітераційної схеми обчислення

оберненої величини XD визначника квадратної

матриці секретного ключа:

Результат обчислень союзної матриці та

оберненої величини XD визначника квадратної

матриці секретного ключа :

9.

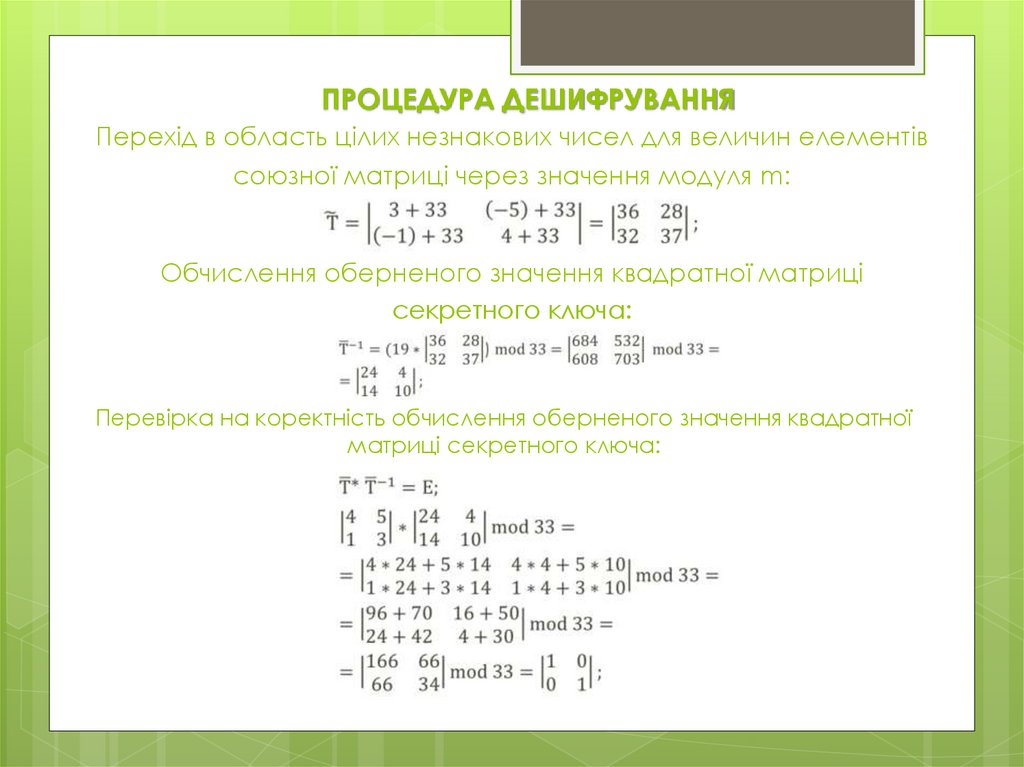

ПРОЦЕДУРА ДЕШИФРУВАННЯПерехід в область цілих незнакових чисел для величин елементів

союзної матриці через значення модуля m:

Обчислення оберненого значення квадратної матриці

секретного ключа:

Перевірка на коректність обчислення оберненого значення квадратної

матриці секретного ключа:

10.

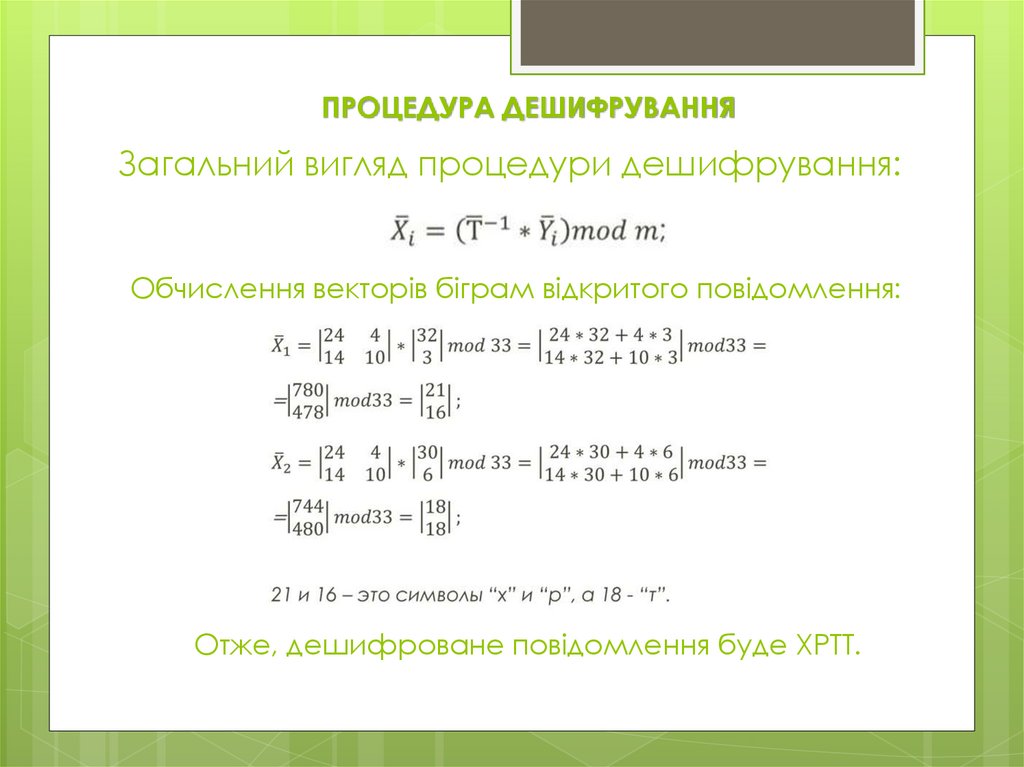

ПРОЦЕДУРА ДЕШИФРУВАННЯЗагальний вигляд процедури дешифрування:

Обчислення векторів біграм відкритого повідомлення:

Отже, дешифроване повідомлення буде ХРТТ.

Информатика

Информатика