Похожие презентации:

Цифровая трансформация в профессиональной деятельности. Тема 6. Цифровая репутация и управление, цифровой след, сетевой этикет

1.

Цифровая трансформацияв профессиональной деятельности

Тема 6.

Цифровая репутация и

управление,

цифровой след,

сетевой этикет

2.

Вопросы лекции1. Понятие цифровой репутации

и цифрового следа, управление

цифровой репутацией

2. Кибербуллинг как новое явление

Интернет-пространства

3. Гибкие методологии

управления проектами:

Scrum, методология Канбан,

бережливое производство,

экстремальное программирование,

3.

Литература: нормативно-правовые источники• Об информации, информационных технологиях и о защите информации:

федер. закон от 27.07.2006 № 149-ФЗ.

• О защите детей от информации, причиняющей вред их здоровью и развитию:

федер. закон от 29.12.2010 № 436-ФЗ.

• О персональных данных:

федер. закон от 27.07.2006 № 152-ФЗ.

• Доктрина информационной безопасности Российской Федерации:

указ Президента РФ 05.12.2016 № 646.

• Стратегия национальной безопасности Российской Федерации:

указ Президента РФ от 02.07.2021 № 400.

4.

Литература: учебные издания• Лукина О.В.

Цифровой этикет. Как не бесить друг друга в Интернете.

- М.: Эксмо, 2020. - 240 с.

• Мамина Р. И.

Искусство самопрезентации в эпоху цифры.

- СПб.: Петрополис, 2020. - 212 с.

• Прохоров Н., Сидорин Д.

Репутация в сети. Как формировать репутацию в сети,

создавать фанатов своего бренда и защищаться от

информационных атак.

- М.: Бомбора, 2020. - 272 с.

• Навигатор цифровой трансформации: Agile-подход

в государственном управлении:

электронное издание / под ред. Е. Г. Потаповой.

- М.: РАНХиГС, 2019. - 162 с.

https://gosagile.cdto.ranepa.ru/

5.

1Понятие цифровой репутации и цифрового

следа, управление цифровой репутацией

Цифровая репутация

— образ бренда, пользователя или публичного лица,

который складывается из упоминаний в интернете

Она показывает, как относятся к компании или персоне

ее клиенты, сотрудники, партнеры или медийные лица

— позитивная и негативная информация

в сети о каждом пользователе

Компрометирующая информация,

размещенная в интернете,

может серьёзным образом отразиться на реальной жизни.

– имидж, который формируется из информации в интернете.

6.

Предмет внимания (для рядового пользователя)Обращают внимание на

Когда пытаются поставить «диагноз» по странице в соцсетях, обращают

внимание

Список друзей

часто подсказывает круг общения,

профессиональный бэкграунд и сферу

интересов человека

Список групп

может говорить об интересах, поэтому

целесообразно скрыть или отказаться от тех

групп, в которые давно не посещаются

Фотографии, на которых

отмечен пользователь

наиболее достоверный источником

информации о внешности, интересах,

коммуникациях и эмоциях

Собственные посты

плохо, если все посты имеют тематический

перекос в одну сторону, это может

сформировать неверное восприятие

Заброшенные

социальные сети

старый блог, который вели в далекие времена,

до сих пор индексируется поисковиками.

Лучше скрыть такой аккаунт и почистить все

откровенные посты

7.

Предмет внимания (для организации)• До 98% пользователей просматривают отзывы перед покупкой,

более 75% – регулярно читают обзоры.

• Если пользователь видит один негативный комментарий,

вероятность покупки снижается более чем на 20%.

• Три-четыре плохих отзыва

– и шанс успешно завершить

сделку составляет 30-40%.

• Более 70% потребителей

утверждают, что не станут

обращаться в компанию

с отрицательной

цифровой репутацией.

8.

Управление цифровой репутациейSearch Engine Reputation Managemen

– комплекс мер, формирующих восприятие бренда или персоны

в цифровой среде.

SERM используют:

Бренды

Веб-сайты

Товары

Компании

Публичные люди (певцы, актеры, спортсмены, политики)

Основные методы SERM

Скрытый маркетинг

метод передачи информации

таким образом, чтобы человек не

почувствовал, что им

манипулируют. Напр.: компания

платит инфлюенсеру за публичное

использование товара

Управление репутацией

в интернете

метод выявления

определенных

факторов, влияющих на

репутацию бизнеса с

помощью определенных

сервисов

Управление репутацией

в поисковой выдаче

мониторинг

упоминаний о компании

в поисковой выдаче,

мгновенное устранение

негатива

9.

Примеры эффективного управленияЗадача

Пример решения с помощью управления ЦР

Молодожены выбирают агентство для организации свадебного

Повышение

путешествия и вспоминают о турфирме, которую рекомендовал

узнаваемости бренда любимый трэвел-блогер

Исправление

недочетов

Служба такси получает отзывы от клиентов с жалобами на хамское

поведение водителя. После замены сотрудника негатив пропадает

Семья задумывается о покупке робота-пылесоса, когда на глаза

Быстрая и

попадается ролик с акцией на модель в конкретном магазине.

эффективная реклама Пара изучает отзывы и покупает технику со скидкой

Укрепление имиджа

бренда

Рост доверия в среде

партнеров и СМИ

Мужчина находится в поиске работы и видит новость о

благотворительной акции, проведенной местным заводом.

В разделе «вакансии», находит подходящую и отправляет резюме

Изучив информацию в сети, известный музыкант принимает

приглашение выпустить совместный мерч с перспективным

молодежным брендом одежды

10.

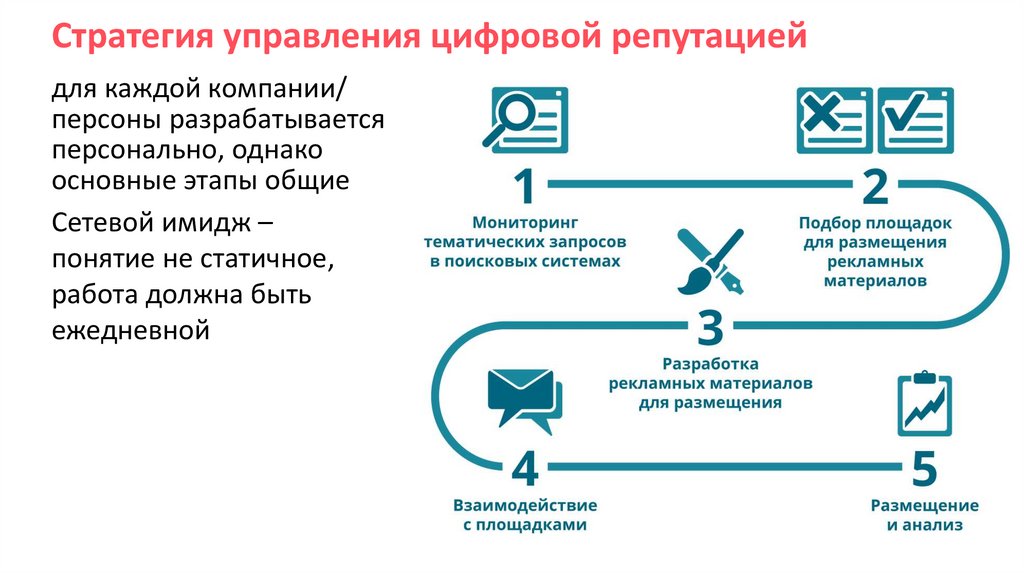

Стратегия управления цифровой репутациейдля каждой компании/

персоны разрабатывается

персонально, однако

основные этапы общие

Сетевой имидж –

понятие не статичное,

работа должна быть

ежедневной

11.

Инструменты SERM, достоинства и недостаткиИнструменты SERM – это комплекс мер и способы решения

репутационных вопросов в поисковых системах:

тщательная аналитика; грамотное позиционирование;

SMM;

контент-маркетинг;

скрытый маркетинг;

собственные площадки (сайты, блоги);

сторонние площадки

12.

Цифровой следцифровая тень/электронный след

– данные, которые оставляют при использовании интернета.

Цифровой след можно использовать

для отслеживания действий человека и его устройств в сети.

Примеры

Онлайн

покупки

Интернетбанкинг

Социальные

медиа

Чтение новостей

Здоровье и

фитнесс

Совершение покупок на

сайтах

Использование

мобильного банковского

приложения

Использование социальных

сетей на компьютере и

устройствах

Подписка на новостные

издания в интернете

Использование фитнестрекеров

Подписка на купоны или

создание учетной записи

Покупка и продажа акций

Вход на другие веб-сайты с

использованием учетной

записи социальной сети

Просмотр статей в

новостном приложении

Загрузка и использование

приложений для покупок

Подписка на финансовые

публикации и блоги

Использование

приложений для

получения медицинской

помощи

Общение с друзьями и

знакомыми, обмен с ними

информацией, фотографиями

Подписка на

информационные

рассылки

Подписка на рассылку

новостей бренда

Открытие счета кредитной

карты

Регистрация на сайте

знакомств или в приложении

Репосты прочитанных

статей и информации

Регистрация адреса

электронной почты в

тренажерном зале

Подписка на блоги о

здоровье и фитнесе

13.

Важность цифровых следовПричины:

Они относительно постоянны. Как только информация становятся общедоступной

(полностью или частично), автор практически не может контролировать, как она

будет использоваться другими людьми.

Цифровой след может отражать

цифровую репутацию человека,

которая теперь считается такой же важной,

как и репутация за пределами сети.

Работодатели могут проверять цифровые следы своих сотрудников, их соцсети.

Колледжи и университеты могут проверять цифровые следы своих будущих

студентов перед зачислением на учебу.

Публикуемые в интернете сообщения и фотографии могут быть

неверно истолкованы или изменены, что приведет к оскорблению.

Контент для узкой группы, может распространиться на более широкий круг и

испортить отношения и дружбу.

Киберпреступники могут использовать цифровой след в целях фишинга,

для доступа к учетной записи или для создания ложных профилей.

14.

Цифровой следВиды цифровых следов

Активный

информация, которую пользователь специально размещает в интернете

(публикация постов в социальных сетях, загрузка видео)

постоянно растёт, чем больше активность, тем больше можно узнать из открытых

источников о пользователе: социальных сетей, платформ для блогов и так далее.

Пассивный

информация, которая

сохраняется и попадает

в интернет без ведома

пользователя (история

и время посещения

сайтов, поисковые

запросы

и местоположение)

формируется множеством

способов:

Cookie: небольшие файлы, сохраняются на устройстве

при посещении сайтов (запоминают логин и пароль, чтобы

не вводить их для авторизации; отслеживают, какие товары

добавляли в корзину, облегчают работу с сервисами

и страницами)

IP-адрес: уникальный номер компьютера в интернете,

который формируется в момент его подключения к Сети,

позволяет идентифицировать устройство

Данные из МП: трекеры собирают информацию

о местоположении гаджета, активности пользователя

в программах

Фингерпринт: уникальная совокупность характеристик

устройства (модель, геолокация, настройки браузера, время

посещения сайтов, разрешения экран); вместе они

идентифицируют конкретного пользователя (отпечаток

пальцев), даже если он использует инструменты

анонимности

15.

Рекомендации по защите цифрового следа иуправлению репутацией в сети

• Используйте поисковые системы для проверки своего цифрового следа

Введите свое имя в поисковую систему. Укажите имя и фамилию, используйте все варианты написания.

Если вы меняли имя, выполните поиск как текущего, так и прежнего имени. Просмотр результатов

поиска даст вам представление об общедоступной информации о вас.

Если какой-либо из результатов поиска показывает вас не в лучшем свете, можно связаться с

администраторами сайта и узнать, могут ли они удалить эту информацию.

Настройка оповещений Google – один из способов отслеживать информацию по имени.

• Уменьшите количество источников информации, в которых упоминается ваше имя

Сайты могут содержать личную информацию: номер телефона, адрес и возраст.

Если вас это не устраивает, можно связаться с администраторами веб-сайтов и запросить удаление

информации.

• Ограничьте объем предоставляемых данных

Каждый раз при предоставлении личной информации вы расширяете свой цифровой след, а также

увеличиваете вероятность того, что компания, хранящая ваши данные, воспользуется ими не по

назначению или подвергнется взлому, в результате чего ваши данные могут попасть злоумышленникам.

Поэтому прежде чем заполнять форму, подумайте, стоит ли это делать.

Есть ли другие способы получить информацию или услугу без предоставления личных данных?

16.

• Проверьте параметры конфиденциальностиПараметры конфиденциальности в социальных сетях позволяют контролировать, кто видит ваши

публикации. Проверьте, настроены ли эти параметры на комфортном для вас уровне.

• Избегайте раскрытия излишней информации в социальных сетях

Соцсети провоцируют на раскрытие излишней информации. Подумайте, стоит ли указывать свое

местоположение, раскрывать планы поездок или другую личную информацию.

Не указывайте номер телефона и адрес почты в разделе «Информация».

Не рекомендуется ставить лайки вашему банку и прочим организациям, поскольку это может указать

киберпреступникам на ваши важные учетные записи.

• Избегайте незащищенных веб-сайтов

Убедитесь, что вы совершаете транзакции на защищенном веб-сайте.

Его веб-адрес должен начинаться с https://, а не с http://; s означает «безопасный» и указывает на

наличие у сайта сертификата безопасности. Слева от строки должен отображаться значок замка.

Не разглашайте ценную информацию, особенно платежные данные, на незащищенных сайтах.

• Не указывайте личные данные при использовании публичных сетей Wi-Fi

Публичная Wi-Fi менее безопасна, чем личная: неизвестно, кто ее настраивал и кто имеет к ней доступ.

Избегайте предоставления личной информации при использовании публичных Wi-Fi.

• Используйте VPN

VPN маскирует IP-адрес, что практически не позволяет отследить ваши действия в сети.

17.

• Удаляйте старые учетные записинапример, неиспользуемые профили в соцсетях и подписки на не интересующие инфорассылки,

это снижает вероятность утечки данных.

• Создавайте надежные пароли и используйте менеджер паролей

– состоит не менее чем из 12 символов, содержит сочетание заглавных и строчных букв и цифр.

Использование менеджера паролей позволяет создавать, хранить и управлять всеми паролями с

помощью единой защищенной учетной записи.

Рекомендуется не использовать единый пароль для всех учеток, регулярно менять пароли.

• Поддерживайте актуальность ПО

Устаревшее ПО может содержать множество цифровых следов.

Если не установить обновления, киберпреступники могут получить доступ к этой информации.

• Настройте использование мобильного устройства

Установите пароль для мобильного устройства.

При установке приложений ознакомьтесь с пользовательским соглашением.

Приложения могут собирать личные данные, убедитесь, что вас устраивает, какие данные они собирают.

• Оценивайте материалы перед публикацией

На их основе формируется мнение о вас.

• В случае взлома примите немедленные меры

Если речь идет о финансах, сообщите о нарушении в банк.

Измените все пароли, которые могли быть раскрыты.

Если скомпрометированный пароль использовался для других учетных записей, измените его везде.

18.

Сетевой этикет— набор правил и норм поведения,

которые регулируют взаимодействие людей в онлайн-среде

Он включает в себя правила вежливости, уважения, конфиденциальности

и безопасности при использовании интернета и соцсетей

В целом в интернете следует вести себя так же, как в реальной жизни:

• К незнакомым людям обращаться на вы.

Если некомфортно и хочется

сделать общение более неформальным,

лучше просто спросить: «Можно на ты?».

• Не материться, если не принято.

В новом чате лучше уточнить:

«Тут можно материться?»

и смягчать выражения, если нельзя.

• Не оскорблять собеседников.

19.

Общие правила общения в интернетеУважайте чужую личную информацию

спросить у человека разрешения, прежде чем публиковать его фото или любую личную информацию.

Уважайте чужое время

постараться разобраться в вопросе самостоятельно (через поисковики).

Если не получается, попросить помощи.

Перечитывайте сообщения перед отправкой

перечитать сообщение перед отправкой (автозамены).

Если нужно — отредактировать.

С пониманием относитесь к опечаткам и ошибкам

не делать собеседникам замечаний по поводу ошибок в тексте.

В онлайн-изданиях можно вежливо указать на неточность — редакторы,

скорее всего, будут только рады её исправить.

Помните, что при общении текстом часть смысла теряется

если непонимание нарастает, лучше созвониться, обсудить голосом.

Часто 15-минутный звонок может заменить полдня обмена сообщениями.

Особенно это касается рабочих задач.

Не злоупотребляйте эмодзи

один-два смайлика в конце сообщения не повредят,

а третий эмодзи подряд уже уместен не всегда.

20.

Сетевой этикет для личной перепискиПри контакте с новым человеком объясните, откуда у вас его № и почему ему пишете

когда пишете новому человеку, лучше сначала представиться, объяснить, кто дал вам его номер,

а потом уже задать свой вопрос.

Не ожидайте ответа мгновенно

дать собеседнику сутки на ответ. Через 24 часа можно напомнить о себе — это нормально.

Это не относится к рабочим ситуациям, когда у вас была договоренность о дедлайне.

Не оставляйте сообщение без ответа долгое время

если вы понимаете, что ответить в ближайшее время не сможете, сообщите об этом

Не пишите по одному слову в сообщении

одна мысль — одно сообщение

Не пишите по работе поздно ночью и в выходные

новым людям по работе писать с 10-00 до 19-00 в будни.

С коллегами договориться, когда они на связи.

Не отправляйте голосовые сообщения,

если нет договоренности

спросить, удобно ли сейчас слушать голосовые

21.

Сетевой этикет для общения по видеоЗаранее проверьте микрофон и камеру

Выходите на созвон из тихого места

Включайте камеру, если участвуете в обсуждении

Выключайте микрофон, когда говорят другие

Чтобы начать говорить, поднимите руку

Не ешьте и не курите во время созвона

Оденьтесь соответствующим образом

22.

2Кибербуллинг как новое явление

Интернет-пространства

– намеренное запугивание или травля с

помощью цифровых технологий

В некоторых случаях злоумышленник действует анонимно, чтобы

избежать последующего наказания

Обычно проявляется в отправке жертве сообщений с

угрозами или публикации унижающих достоинство

жертвы фотографий и видео в соцсетях или в создании

поддельных сайтов с унижающими жертву данными

Причины: разные чаще всего им занимаются ради

завоевания признания внутри коллектива, избавления

от скуки или преодоления личностного кризиса.

Известны случаи, когда причиной таких действий становилось

чувство неполноценности, которое злоумышленник пытался

переложить на свою жертву.

23.

Как интернет-травля влияет на человека• Психологические - человек грустит, испытывает неловкость, кажется

самому себе глупым или злится.

• Эмоциональные – человек начинает стыдиться своих увлечений или

теряет к ним интерес.

• Физиологические – усталость (проблемы со сном), боли.

Боязнь насмешек или

преследования может

помешать жертвам

рассказать о проблеме

или попытаться

её решить.

В крайних случаях

интернет-травля

может довести до

самоубийства.

24.

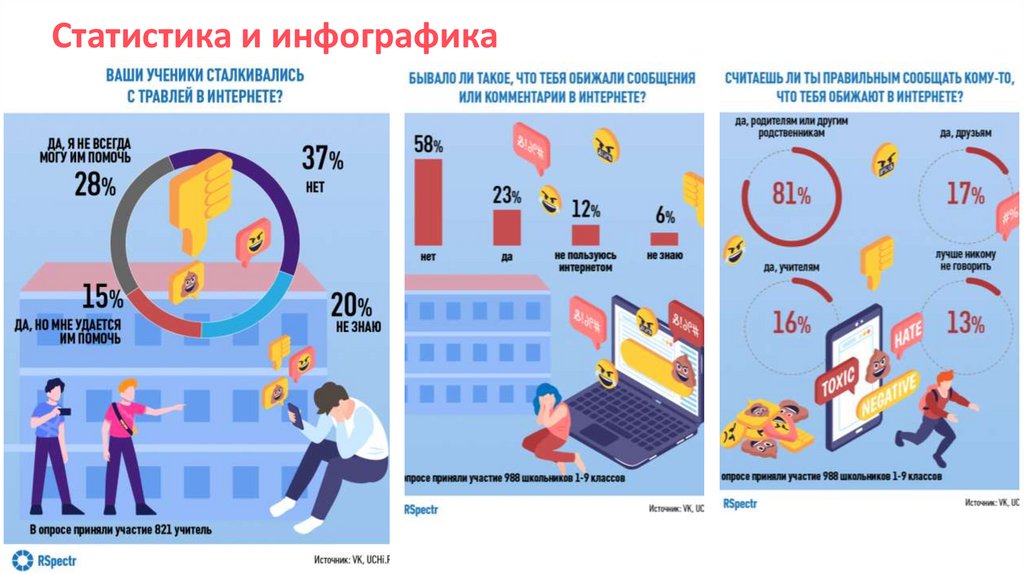

Статистика и инфографика25.

Виды кибербуллинга•Формы онлайн-травли

Бойкот

Домогательство

Троллинг

oигнорирование жертвы в соцсетях или обрывание связи с ней

oПример: одноклассники удалили ребёнка из чата класса, он становится оторван от новостей, совместных

планов, мероприятий.

oагрессор регулярно угрожает жертве в интернете, задаёт неприятные, личные вопросы или

шантажирует

oПример: парень, которому отказали в знакомстве, пишет девушке на разных платформах, что знает её адрес,

придёт к ней и всё равно заставит её с ним общаться.

oвысмеивание при помощи оскорблений

oПример: подростки сделали из неудачной фотографии приятеля обидный мем.

Аутинг

oпубликация личной информации без разрешения её владельца

oПример: вы поссорились с другом, и он выложил ваш номер телефона с просьбой закидать вас оскорблениями.

Диссинг

oпубликация информации, которая может навредить репутации жертвы или разрушить её

oПример: парень ради мести выкладывает интимные фотографии бывшей девушки.

Моббинг

oмассовость – над жертвой систематически издеваются сразу несколько человек (сообщения с насмешками, указания

на недостатки внешности). Направлены на то, чтобы заставить человека уйти из коллектива.

Флейм

oсообщения в формате словесной войны. Жертву оскорбляют и провоцируют, чтобы развивать конфликт еще сильнее

даже в том случае, если он уже исчерпан

26.

Виды кибербуллинга и юридическая ответственностьУК РФ:

•ст. 119 – угроза убийством или

причинением тяжкого вреда здоровью;

• ст. 110 – доведение до самоубийства;

• ст. 128.1 – клевета;

• ст. 130 – оскорбление личности;

• ст. 163 – вымогательство;

• ст. 213 – хулиганство;

• ст. 133 – понуждение к действиям

сексуального характера;

• ст. 135 – развратные действия;

• ст. 138 – нарушение тайны переписки,

телефонных переговоров, почтовых,

телеграфных или иных сообщений.

27.

Примеры кибербуллинга с печальным исходомЖертва

Кто начал

травлю

История

Результат

Девушка не справилась с потоком

Девушка профессионально занималась реслингом

оскорбительных сообщений, часть

и снималась в японском реалити-шоу. Спустя

Хана

из которых призывала ее

Недовольные

несколько месяцев после ссоры с другим

Кимура,

покончить с жизнью. Ее тело

телезрители

участником телепроекта, ставшим роковым,

22 года

нашли в собственном доме.

Кимура публично рассказала о ежедневной

Полиция признала это

онлайн-травле.

самоубийством.

Девочка записывала музыкальные видео и

Несмотря на переезд в другой

выкладывала в сеть. Боясь потерять аудиторию,

город, злоумышленник нашел

Аманда

Аманда старалась угодить каждому подписчику. В

Аманду и продолжил травлю.

Незнакомый

Тодд, 15

один вечер один пользователь попросил ее

Девочка не знала, как

мужчина

лет

задрать майку на камеру, что она и сделала.

противостоять такому

Вскоре фотография обнаженной Аманды

кибербуллингу и покончила с

разлетелась по сети, попав ее родителям.

собой.

Вернувшись из армии, Владимир узнал, что его

девушка беременна от другого человека.

Владимир

Владимир не сумел перенести

Бывшая

Принимать чужого ребенка он отказался.

Голубов,

начавшейся травли в сети и

девушка

Оскорбившись, бывшая возлюбленная

20 лет

покончил с собой.

распространила в интернете ложные слухи о

нетрадиционной ориентации Владимира.

28.

Статистика и инфографика29.

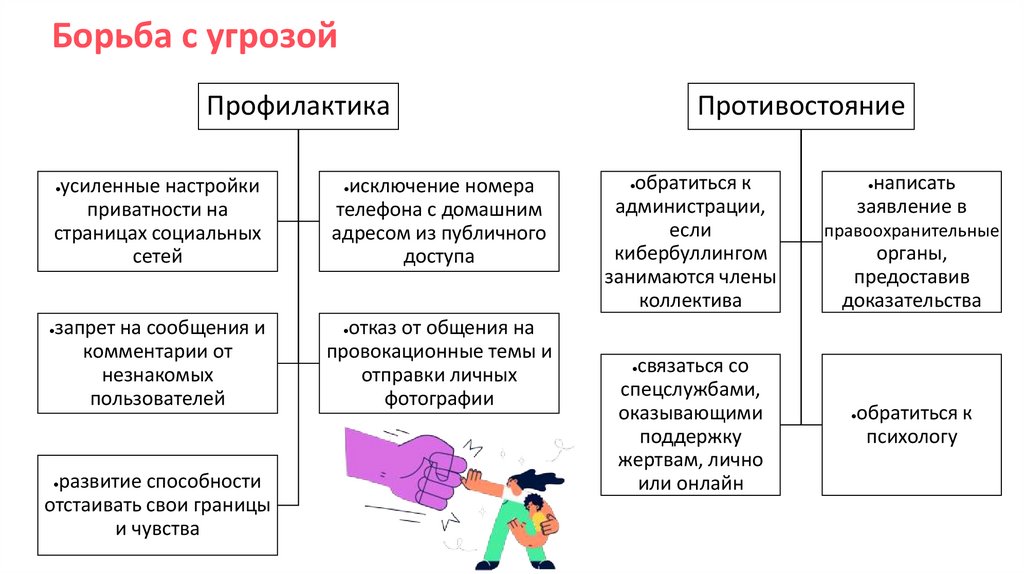

Борьба с угрозойПрофилактика

усиленные настройки

приватности на

страницах социальных

сетей

исключение номера

телефона с домашним

адресом из публичного

доступа

запрет на сообщения и

комментарии от

незнакомых

пользователей

отказ от общения на

провокационные темы и

отправки личных

фотографии

развитие способности

отстаивать свои границы

и чувства

Противостояние

обратиться к

администрации,

если

кибербуллингом

занимаются члены

коллектива

написать

заявление в

правоохранительные

органы,

предоставив

доказательства

связаться со

спецслужбами,

оказывающими

поддержку

жертвам, лично

или онлайн

обратиться к

психологу

30.

Гибкие методологии управления проектами3

— это процесс управления, основан на

разделении проекта на более мелкие

задачи и этапы.

Дробление позволяет командам учитывать

отзывы заинтересованных сторон,

переоценивать результаты и применять

циклический подход на каждом этапе

процесса.

Идея гибкой методологии

была предложена в начале 2000-х

группой разработчиков ПО,

сформулировали 4 принципа:

люди и взаимодействие важнее процессов и

инструментов;

работающее ПО важнее полной документации;

сотрудничество с клиентом важнее обсуждения

условий контракта;

реагирование на изменения важнее следования

первоначальному плану.

31.

32.

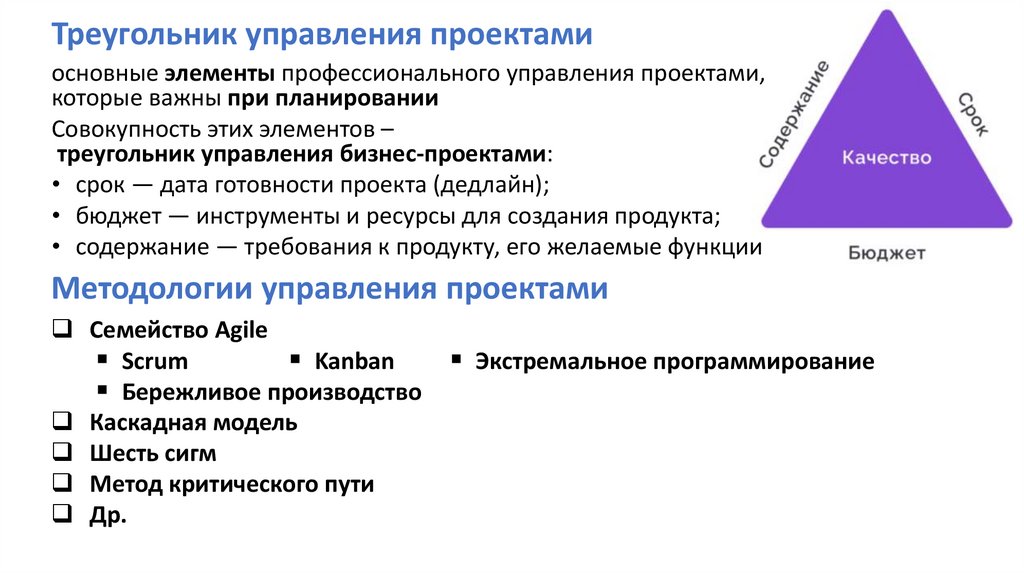

Треугольник управления проектамиосновные элементы профессионального управления проектами,

которые важны при планировании

Совокупность этих элементов –

треугольник управления бизнес-проектами:

• срок — дата готовности проекта (дедлайн);

• бюджет — инструменты и ресурсы для создания продукта;

• содержание — требования к продукту, его желаемые функции

Методологии управления проектами

Семейство Agile

▪ Scrum

▪ Kanban

▪ Экстремальное программирование

▪ Бережливое производство

Каскадная модель

Шесть сигм

Метод критического пути

Др.

33.

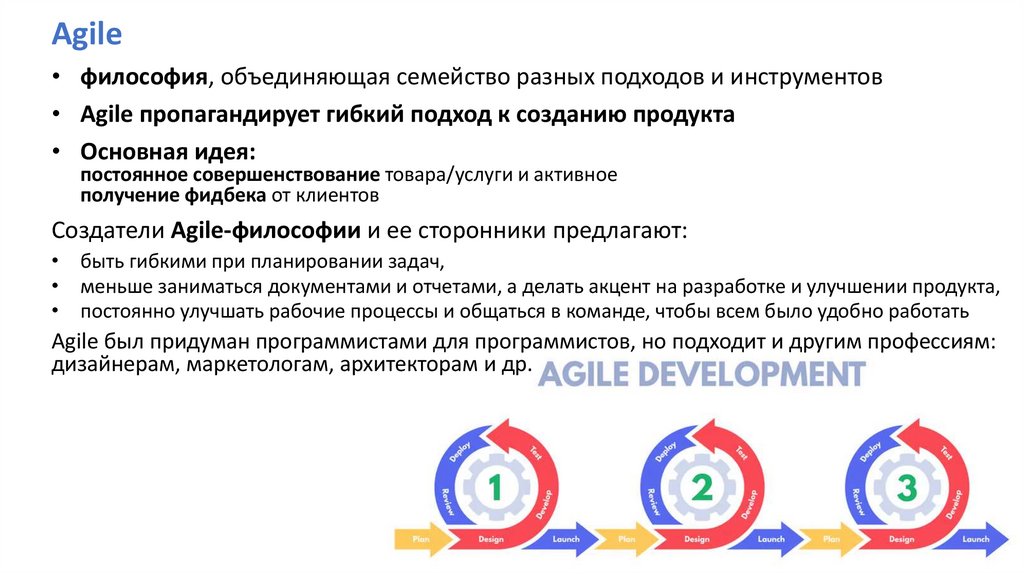

Agile• философия, объединяющая семейство разных подходов и инструментов

• Agile пропагандирует гибкий подход к созданию продукта

• Основная идея:

постоянное совершенствование товара/услуги и активное

получение фидбека от клиентов

Создатели Agile-философии и ее сторонники предлагают:

• быть гибкими при планировании задач,

• меньше заниматься документами и отчетами, а делать акцент на разработке и улучшении продукта,

• постоянно улучшать рабочие процессы и общаться в команде, чтобы всем было удобно работать

Agile был придуман программистами для программистов, но подходит и другим профессиям:

дизайнерам, маркетологам, архитекторам и др.

34.

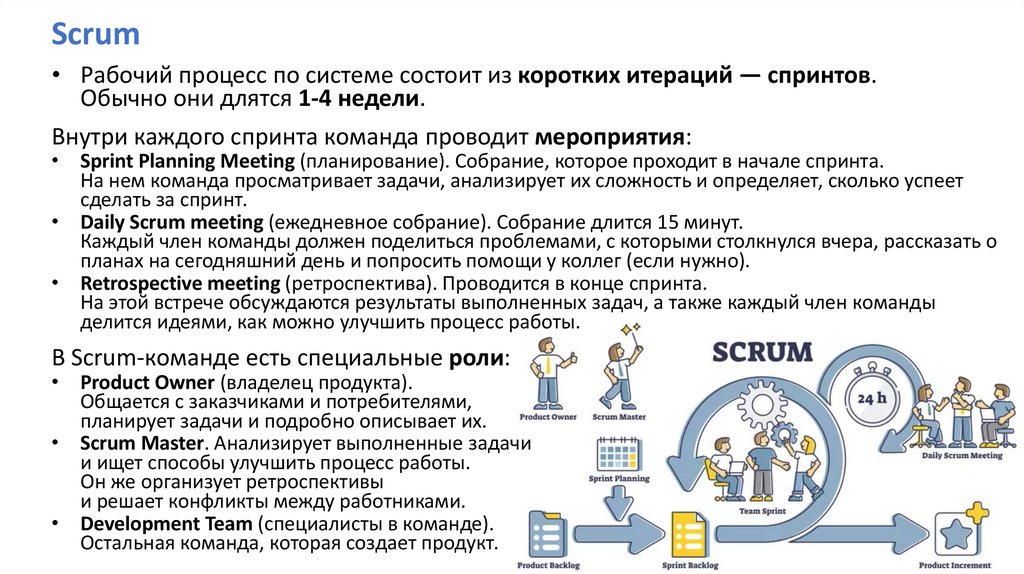

Scrum• Рабочий процесс по системе состоит из коротких итераций ― спринтов.

Обычно они длятся 1-4 недели.

Внутри каждого спринта команда проводит мероприятия:

• Sprint Planning Meeting (планирование). Собрание, которое проходит в начале спринта.

На нем команда просматривает задачи, анализирует их сложность и определяет, сколько успеет

сделать за спринт.

• Daily Scrum meeting (ежедневное собрание). Собрание длится 15 минут.

Каждый член команды должен поделиться проблемами, с которыми столкнулся вчера, рассказать о

планах на сегодняшний день и попросить помощи у коллег (если нужно).

• Retrospective meeting (ретроспектива). Проводится в конце спринта.

На этой встрече обсуждаются результаты выполненных задач, а также каждый член команды

делится идеями, как можно улучшить процесс работы.

В Scrum-команде есть специальные роли:

• Product Owner (владелец продукта).

Общается с заказчиками и потребителями,

планирует задачи и подробно описывает их.

• Scrum Master. Анализирует выполненные задачи

и ищет способы улучшить процесс работы.

Он же организует ретроспективы

и решает конфликты между работниками.

• Development Team (специалисты в команде).

Остальная команда, которая создает продукт.

35.

Kanbanперевод с японского: «вывеска», «табличка»

• Метод реализуется на досках

(это может быть и лист бумаги).

• Для процесса рисуются на доске колонки.

• Колонки озаглавливаются этапами этого процесса.

К примеру: К работе, В работе, Готово.

• В колонках задачи ставятся задачи

• По мере выполнения задача двигается

по колонкам — т.е. по стадиям выполнения.

Принципы метода:

• визуализировать работу – разделить задачи на этапы;

• систематизировать доску – создать колонки, которые будут отражать текущий этап работы над задачей.

актуализировать задачи – постоянно обновлять статус, перемещая карточки из одной колонки в другую на

доске, и выстраивать приоритеты в бэклоге;

• контролировать течение задач – если выполнение операций затягивается и карточка долго не продвигается

по доске, важно проанализировать причины и при перераспределить ресурсы или помочь в решении;

• постоянно совершенствовать систему – визуализация помогает выявлять проблемные этапы и задачи.

Процесс можно и нужно корректировать, устраняя уязвимые места.

36.

Lean, или бережливое производствостарая практика, появилась задолго до Agile, впервые ее использовали на заводе Toyota в 1950-х годах.

Цель Lean:

• исключить ненужные действия при производстве или усовершенствовать процесс так,

чтобы товары создавались быстрее и меньшими усилиями,

исключить брак и перепроизводство, чтобы не тратить ресурсы

37.

Lean, или бережливое производство38.

Экстремальное программирование (XP)• методика появилась раньше Agile в 1990-х годах, но также, как и Lean, подошла к этой философии

• XP подходит только для разработки ПО и тестирования

5 принципов:

• Итеративность. Разработка происходит короткими итерациями (2-3 недели, не более 1 мес.).

За этот промежуток команда должна

реализовать функции, которые

пользователь сможет ощутить.

Сначала создаются

самые простые функции, в следующих итерациях

функциональность расширяется.

• Простота решений. В рамках метода XP

нужно найти самый простой способ создания ПО.

• Интенсивная разработка малыми группами.

Обычно в команде не больше 10 человек и им нужно

успеть за пару недель выпустить новую функцию.

• Постоянное общение с заказчиком. Заказчик

практически постоянно должен быть с командой.

• Смелость и желание идти на риск. Быстрое

кодирование требует нестандартных решений, нужно

рисковать и придумывать новое.

Всегда есть риск потерять ценного бойца.

39.

Каскадная модельили водопадная модель

(Waterfall)

― классика в мире разработки,

главный конкурент Agile-подхода

40.

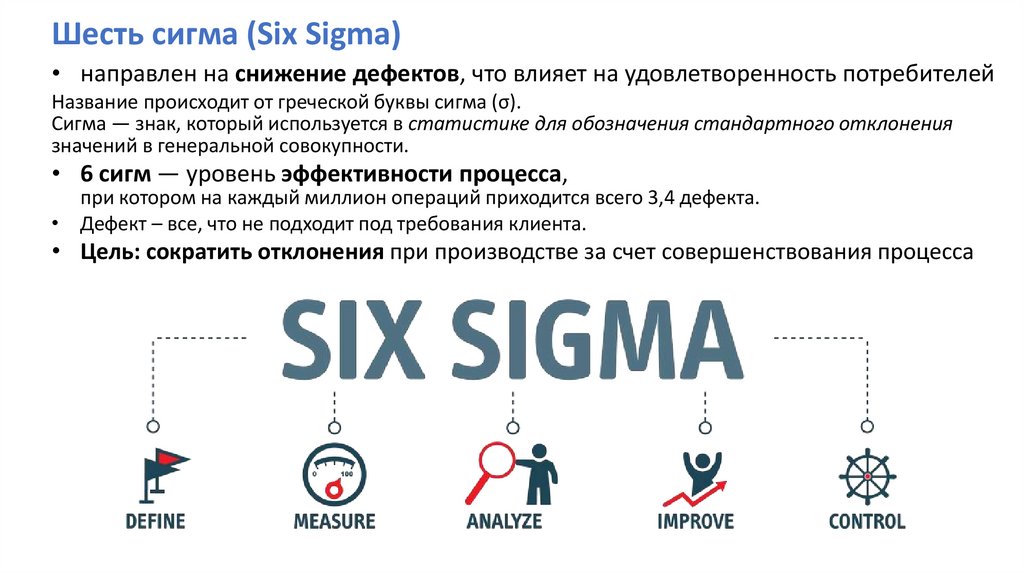

Шесть сигма (Six Sigma)• направлен на снижение дефектов, что влияет на удовлетворенность потребителей

Название происходит от греческой буквы сигма (σ).

Сигма — знак, который используется в статистике для обозначения стандартного отклонения

значений в генеральной совокупности.

• 6 сигм — уровень эффективности процесса,

при котором на каждый миллион операций приходится всего 3,4 дефекта.

• Дефект – все, что не подходит под требования клиента.

• Цель: сократить отклонения при производстве за счет совершенствования процесса

41.

Метод критического пути• предполагает, что на этапе планирования работ

строится самая длинная цепочка действий (критический путь),

куда входят задачи, которые нужно выполнить в первую очередь, чтобы завершить проект вовремя

• Ключевое преимущество управления проектами по системе

― точное определение времени и бюджета, необходимого для завершения

проекта.

42.

Спасибо за внимание!Вопросы?

43.

Тематика докладов на семинар1.Кибербуллинг как форма провокативного

речевого поведения в сети Интернет

2. Инструменты проектной деятельности в гуманитарной сфере

Задание для

самостоятельной работы

Подготовиться к тестированию

по пройденной теме

Информатика

Информатика